RV160 및 RV260에서 IPsec 프로필 수동 키 모드 구성

목표

이 문서의 목적은 RV160 및 RV260 시리즈 라우터에서 수동 키 지정 모드를 위한 IPsec 프로파일을 구성하는 방법을 보여 주는 것입니다.

소개

IPsec은 인터넷을 통해 안전한 개인 통신을 보장합니다.인터넷을 통해 중요한 정보를 전송하는 데 필요한 2개 이상의 호스트의 프라이버시, 무결성 및 신뢰성을 제공합니다.IPsec은 일반적으로 VPN(Virtual Private Network)에서 사용되며 IP 레이어에서 구현되며 보안이 부족한 많은 애플리케이션을 지원할 수 있습니다.VPN은 인터넷과 같은 보안되지 않은 네트워크를 통해 전송되는 민감한 데이터 및 IP 정보에 대한 보안 통신 메커니즘을 제공하는 데 사용됩니다.원격 사용자와 조직을 위해 동일한 네트워크의 다른 사용자로부터 중요한 정보를 보호할 수 있는 유연한 솔루션을 제공합니다.

수동 키 지정 모드를 사용하면 IPsec의 유연성과 옵션이 줄어듭니다.사용자는 구성 중인 각 디바이스에 키 자료 및 필요한 보안 연계 정보를 제공해야 합니다.수동 키잉은 일반적으로 소규모 환경에서 가장 많이 사용되므로 확장성이 떨어집니다.

이 라우터에서 IKE(Internet Key Exchange)v1 또는 IKEv2를 구현하는 것이 원격 라우터와 동일하지 않거나 라우터 중 하나가 IKE를 지원하지 않는 경우에만 이 방법을 사용하는 것이 좋습니다.이러한 경우 수동으로 키를 입력할 수 있습니다.라우터가 모두 IKEv1 또는 IKEv2를 지원하고 동일한 표준을 따르는 경우 수동 키 지정 모드 대신 IPsec 프로파일에 대해 자동 키 모드를 구성하는 것이 좋습니다.

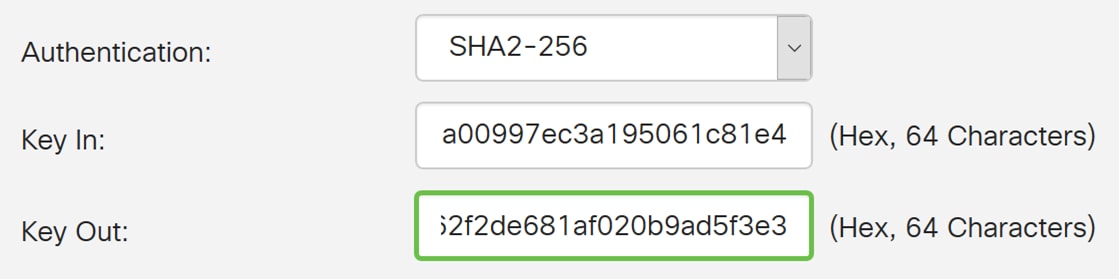

수동 키잉 모드를 사용할 경우 로컬 라우터의 키가 원격 라우터의 키 아웃이고 원격 라우터의 키가 로컬 라우터의 키 아웃인지 확인합니다.

두 라우터에 대한 컨피그레이션의 예는 다음과 같습니다.

| 필드 | 라우터 A | 라우터 B |

| SPI 수신 | 100 | 100 |

| SPI 발신 | 100 | 100 |

| 암호화 | AES-256 | AES-256 |

| 키 인 | ...91bb2b489ba0d28c7741b | ...858b8c5ec35505650b16 |

| 키 아웃 | ...858b8c5ec35505650b16 | ...91bb2b489ba0d28c7741b |

| 인증 | SHA2-256 | SHA2-256 |

| 키 인 | ...A00997ec3a195061c81e4 | ...2f2de681af020b9ad5f3e3 |

| 키 아웃 | ...2f2de681af020b9ad5f3e3 | ...A00997ec3a195061c81e4 |

Cisco IPsec 기술에 대한 추가 정보는 다음 링크에서 확인할 수 있습니다.Cisco IPSec 기술 소개.

RV160 및 RV260에서 자동 키잉 모드를 사용하여 IPsec 프로필을 구성하는 방법을 알아보려면 여기를 클릭하십시오.

RV160 및 RV260에서 Site-to-Site VPN을 구성하는 방법을 알아보려면 여기를 클릭하십시오.

설치 마법사를 사용하여 사이트 대 사이트 VPN을 구성하려면 다음 문서의 내용을 참조하십시오.RV160 및 RV260에서 VPN 설정 마법사 구성.

적용 가능한 디바이스

·RV160

·RV260

소프트웨어 버전

·1.0.00.15

수동 키 지정 모드를 사용하여 IPsec 프로필 구성

1단계. 웹 구성 유틸리티에 로그인합니다.

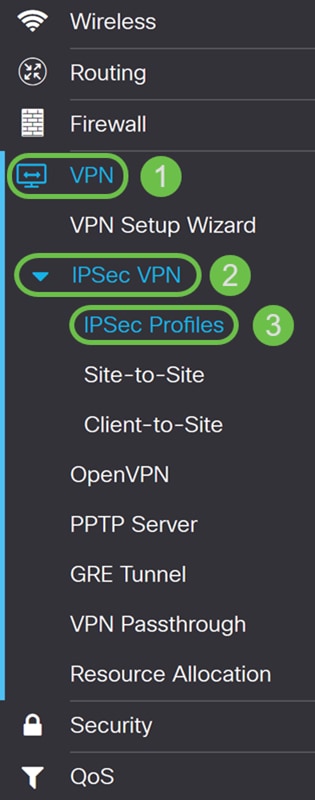

2단계. VPN > IPSec VPN > IPSec 프로필로 이동합니다.

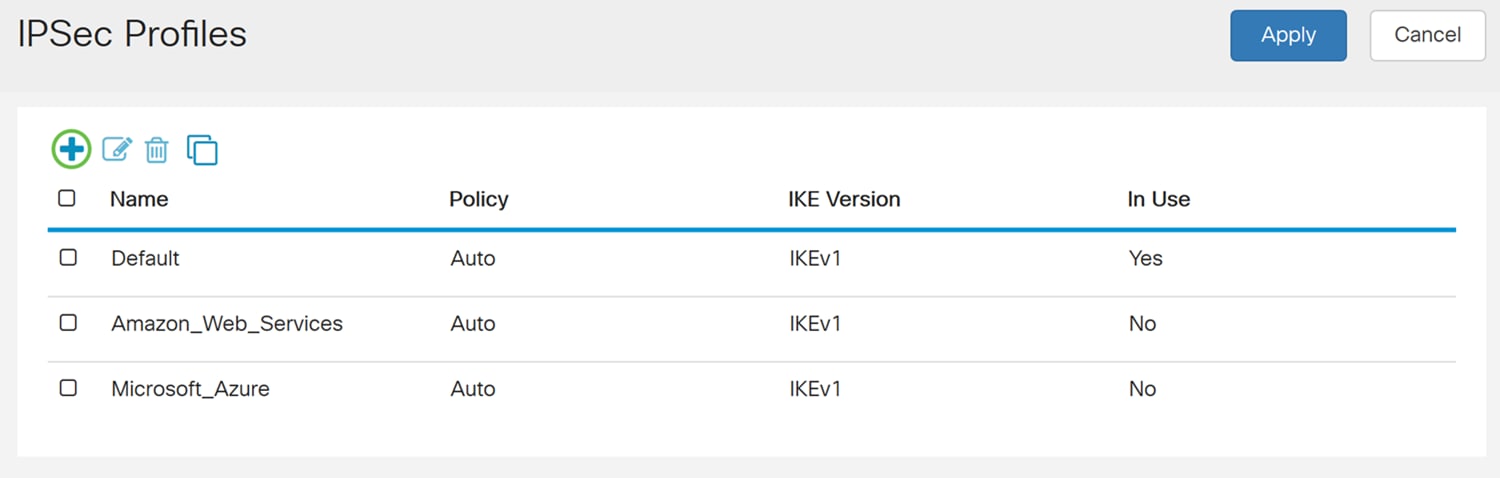

3단계. 더하기 아이콘을 눌러 새 IPsec 프로필을 생성합니다.

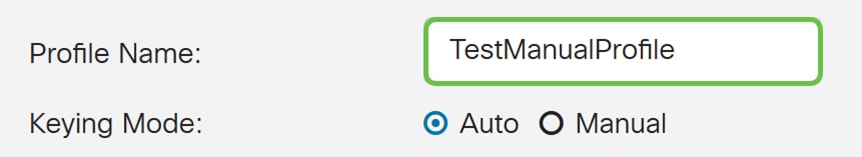

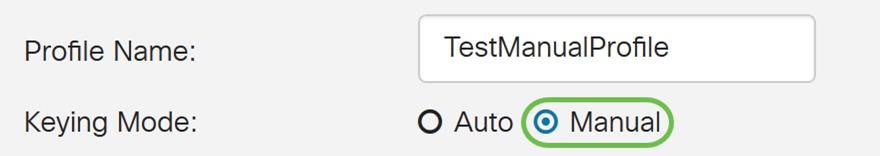

4단계. 프로파일 이름 필드에 프로파일 이름을 입력합니다.

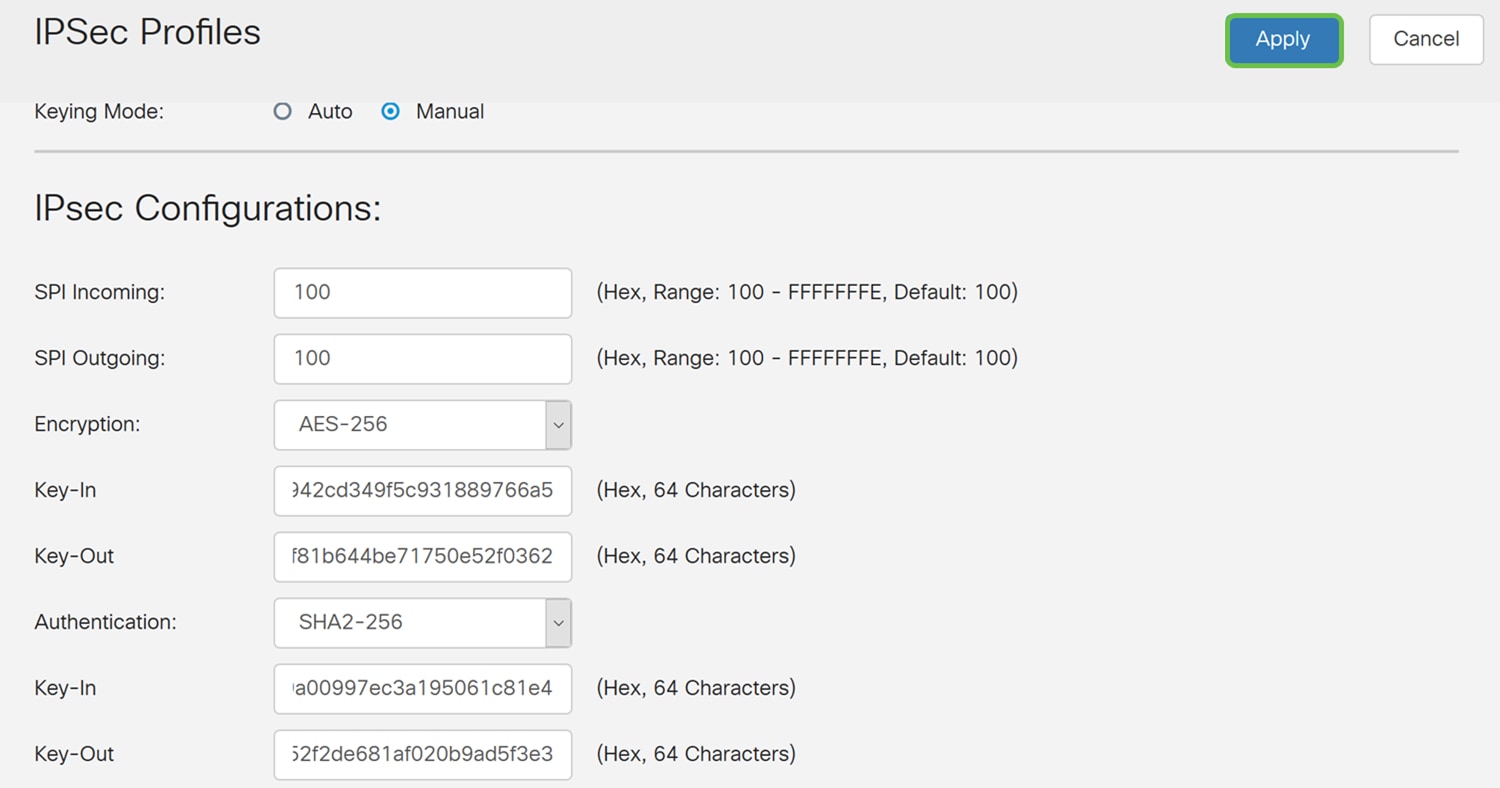

5단계. 키 모드에 대해 수동을 선택합니다.

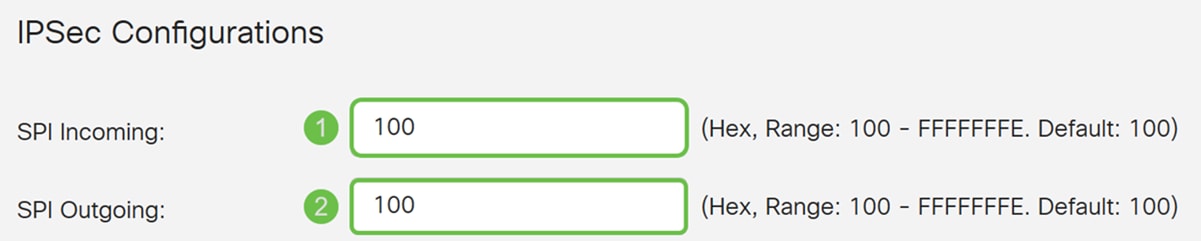

6단계. IPSec 구성 섹션에서 SPI(Security Parameter Index) Incoming(SPI) 및 SPI Outgoing(SPI 발신)을 입력합니다.SPI는 IP 트래픽 터널링에 IPsec을 사용하는 동안 헤더에 추가된 식별 태그입니다.이 태그는 커널이 서로 다른 암호화 규칙과 알고리즘이 사용 중일 수 있는 두 트래픽 스트림을 구별하는 데 도움이 됩니다.16진수 범위는 100-FFFFFFFF입니다.

SPI Incoming(수신)과 Outgoing(발신) 모두에 대해 기본값 100을 사용합니다.

7단계. 드롭다운 목록에서 암호화(3DES, AES-128, AES-192 또는 AES-256)를 선택합니다.이 방법은 ESP/ISAKMP 패킷을 암호화하거나 해독하는 데 사용되는 알고리즘을 결정합니다.3DES(Triple Data Encryption Standard)는 DES 암호화를 세 번 사용하지만 이제 레거시 알고리즘입니다.이것은 한계적이지만 허용 가능한 보안 수준을 제공하기 때문에 더 나은 대안이 없을 때만 사용되어야 한다는 것을 의미한다.일부 "차단 충돌" 공격에 취약하기 때문에 이전 버전과의 호환성이 필요한 경우에만 사용해야 합니다.3DES는 안전한 것으로 간주되지 않으므로 사용하지 않는 것이 좋습니다.

AES(Advanced Encryption Standard)는 3DES보다 더 안전하도록 설계된 암호화 알고리즘입니다.AES는 더 큰 키 크기를 사용하여 메시지 해독에 알려진 유일한 방법은 침입자가 가능한 모든 키를 시도하기 위한 것입니다.장치에서 지원할 수 있는 경우 AES를 사용하는 것이 좋습니다.

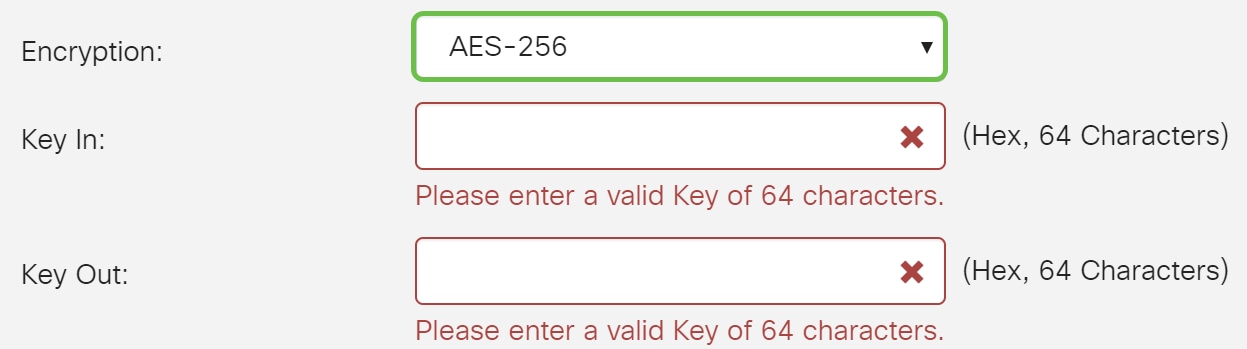

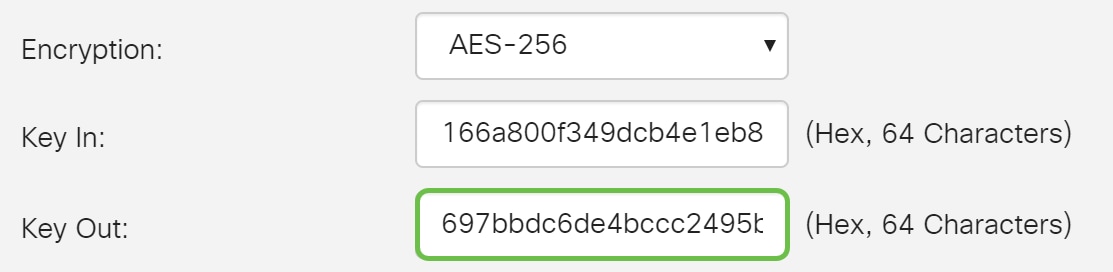

이 예에서는 AES-256을 암호화로 사용합니다.

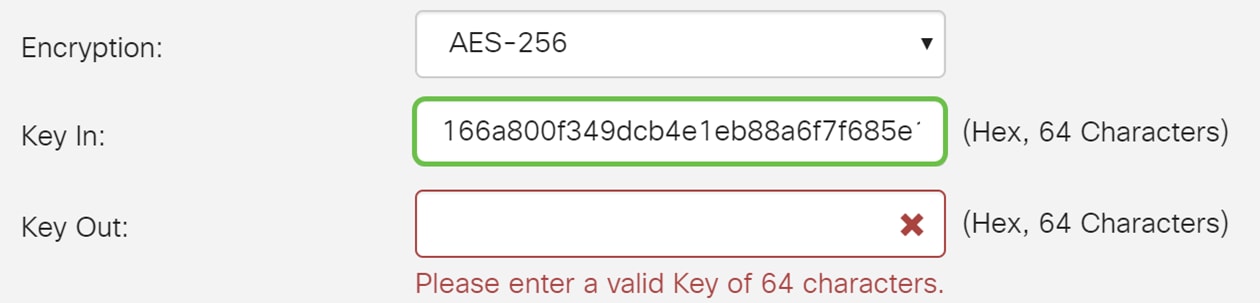

8단계. Key In 필드에 64자의 16진수 숫자를 입력합니다.16진수 형식으로 수신된 ESP 패킷의 해독을 위한 키입니다.

모범 사례:임의의 16진수 생성기를 사용하여 키를 입력 및 키 아웃으로 구성합니다.원격 라우터의 16진수 숫자가 동일한지 확인합니다.

9단계. Key Out 필드에 64자의 16진수 숫자를 입력합니다.16진수 형식으로 일반 패킷을 암호화하는 데 필요한 키입니다.

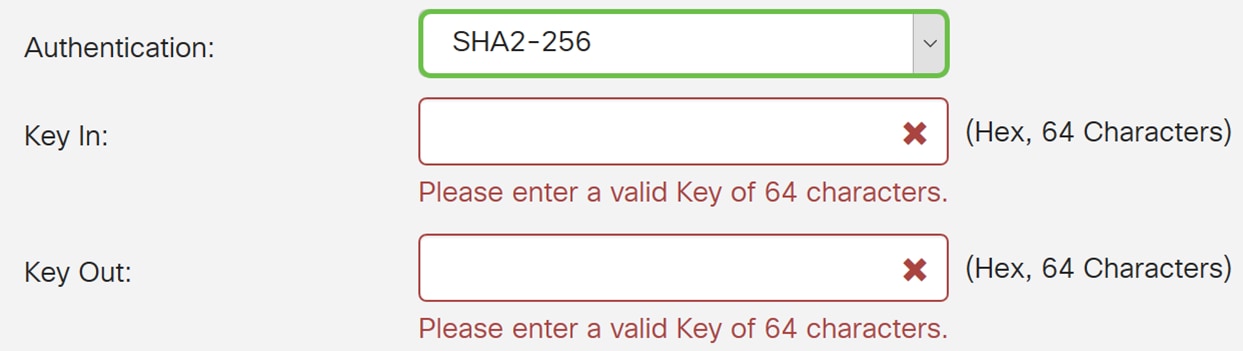

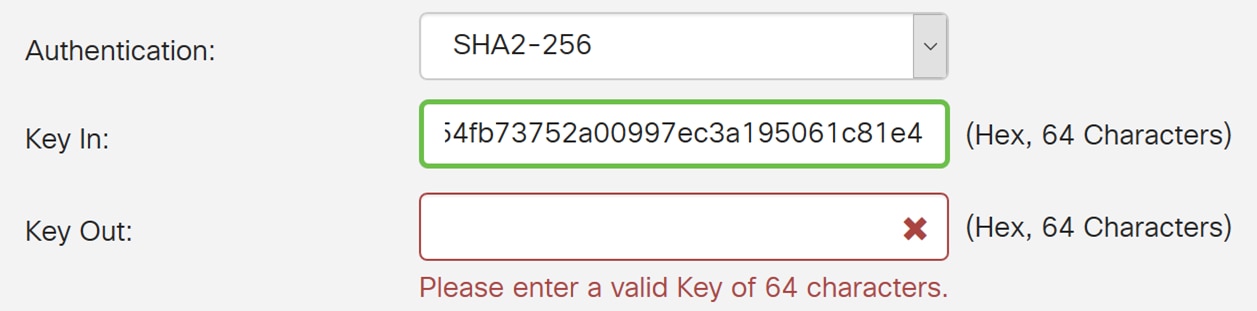

10단계. 인증 방법은 ESP 헤더 패킷의 검증 방법을 결정합니다.이것이 인증에서 A측과 B측 측면의 실제 자기라고 말하는 것을 검증하기 위해 사용되는 해싱 알고리즘입니다.

MD5는 128비트 다이제스트를 생성하고 SHA1보다 빠른 단방향 해싱 알고리즘입니다. SHA1은 160비트 다이제스트를 생성하는 단방향 해싱 알고리즘이며 SHA2-256은 256비트 다이제스트를 생성합니다.SHA2-256은 더 안전하므로 권장됩니다.VPN 터널의 양쪽 끝이 동일한 인증 방법을 사용하는지 확인합니다.인증(MD5, SHA1 또는 SHA2-256)을 선택합니다.

이 예에서는 SHA2-256을 선택하겠습니다.

11단계. Key In(키 입력) 필드에 64자의 16진수 숫자를 입력합니다.16진수 형식으로 수신된 ESP 패킷의 해독을 위한 키입니다.

12단계. Key Out 필드에 64자의 16진수 숫자를 입력합니다.16진수 형식으로 일반 패킷을 암호화하는 데 필요한 키입니다.

13단계. Apply(적용)를 눌러 새 IPsec 프로파일을 생성합니다.

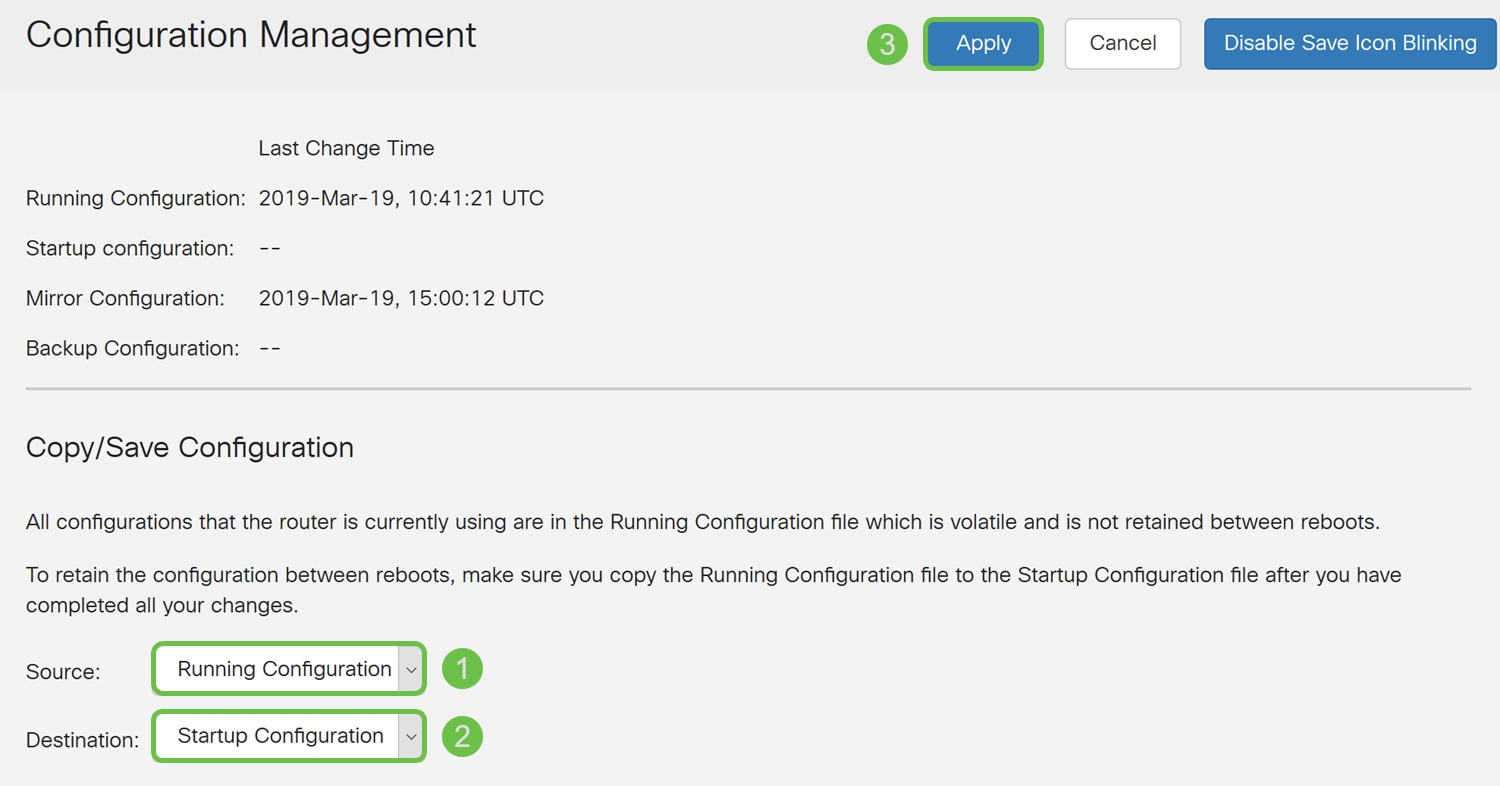

14단계. 페이지 상단에서 저장 버튼을 클릭합니다.구성 관리 페이지로 이동합니다.

15단계. 라우터가 현재 사용 중인 모든 컨피그레이션은 실행 중인 컨피그레이션 파일에 있습니다.디바이스의 전원이 꺼지거나 재부팅되면 컨피그레이션이 손실됩니다.실행 중인 구성 파일을 시작 구성 파일에 복사하면 구성이 저장됩니다.Configuration Management(컨피그레이션 관리)에서 Source(소스)가 Running Configuration(컨피그레이션 실행 중)이고 Destination(대상)이 Startup Configuration(시작 컨피그레이션)인지 확인합니다.Apply를 클릭합니다.

결론

이제 RV160 또는 RV260에서 수동 키 모드를 사용하여 IPsec 프로필을 성공적으로 구성했어야 합니다.

피드백

피드백