RV34x Series 라우터에서 DMZ 구성

목표

이 문서의 목적은 RV34x Series 라우터에서 DMZ(Demilitarized Zone) 호스트 및 하드웨어 DMZ를 구성하는 방법을 보여 주는 것입니다.

소개

DMZ는 인터넷에 개방된 네트워크의 위치이며 방화벽 뒤에 있는 LAN(Local Area Network)을 보호합니다.기본 네트워크를 단일 호스트 또는 전체 하위 네트워크 또는 "서브넷"에서 분리하면 DMZ를 통해 인터넷 게임, 비디오 회의, 웹 또는 이메일 서버와 같은 서비스를 방문하는 사람들이 LAN에 액세스할 수 없게 됩니다.Cisco는 DMZ 호스트 및 하드웨어 DMZ인 DMZ를 사용하는 두 가지 방법을 제공합니다.DMZ 호스트를 사용하면 LAN의 한 호스트가 인터넷에 노출되는 반면, 하드웨어 DMZ(서브넷/범위)는 공개에 열려 있는 하위 네트워크입니다.

DMZ를 계획할 때 사설 또는 공용 IP 주소를 사용하는 것을 고려할 수 있습니다.개인 IP 주소는 LAN에서만 고유합니다.공용 IP 주소는 조직에 고유하며 ISP(인터넷 서비스 공급자)가 할당합니다. 공용 IP 주소를 구매하려면 ISP에 문의해야 합니다.

대부분의 사용자는 VLAN과 자체 네트워크 세그먼트를 자동으로 설정하므로 하드웨어 DMZ를 사용합니다."Hardware DMZ"에서는 서브넷 또는 범위 옵션을 사용합니다.DMZ 호스트는 액세스 규칙을 구성할 필요가 없으므로 구성이 간단하지만 보안은 떨어집니다.

WAN-to-DMZ는 LAN-to-DMZ뿐만 아니라 가장 널리 사용되는 활용 사례입니다.DMZ 시스템에는 운영 체제 패치 또는 업데이트가 필요할 수 있으므로 DMZ-to-WAN도 허용되지만, 잠재적인 보안 허점이 될 수 있으므로 DMZ-to-LAN을 차단해야 합니다.예를 들어, 인터넷의 해커들은 DMZ를 점퍼 서버로 사용합니다.

사용 사례에서 DMZ 호스트와 하드웨어 DMZ의 차이점은 다음과 같습니다.

인터넷에 어떤 것을 노출하려는 경우 올인원 서버가 있거나 예비 공용 IP 주소가 없는 경우 DMZ 호스트를 사용해야 합니다.서버를 VLAN 중 하나에 배치하고 DMZ 호스트로 설정합니다.그런 다음 외부 사용자는 라우터의 WAN IP를 통해 서버에 액세스할 수 있습니다.

인터넷에 어떤 것을 노출하려는 경우 여러 서버(각각 특정 서비스가 있는 서버)와 동일한 양의 공용 IP 주소가 있는 경우 하드웨어 DMZ를 사용해야 합니다.이러한 서버를 지정된 DMZ 포트(예: RV340용 LAN 4)에 연결하고 라우터 또는 서브넷에서 구성한 동일한 공용 IP 주소로 구성합니다. 그런 다음 외부 사용자는 해당 IP 주소로 각 서버에 액세스할 수 있습니다.

| DMZ | 비교 | 대비 |

|---|---|---|

| 호스트 | 트래픽을 분리 | 인터넷에 완전히 개방되는 단일 호스트 |

| 서브넷/범위 | 트래픽을 분리 | 여러 장치 및 유형, 인터넷에 완전히 개방되어 있습니다. |

참고:이 예에서는 DMZ 서브넷을 구성할 때 라우터의 DMZ 포트에 스위치가 연결되어 있습니다.

스위치에서 SSH를 활성화하는 방법에 대한 자세한 내용은 다음 문서를 참조하십시오.300/500 Series Managed Switch에서 SSH 서비스를 활성화합니다.

RV160/RV260에서 DMZ를 구성하는 방법에 대한 자세한 내용은 다음 문서를 참조하십시오.RV160/RV260 라우터의 DMZ 옵션.

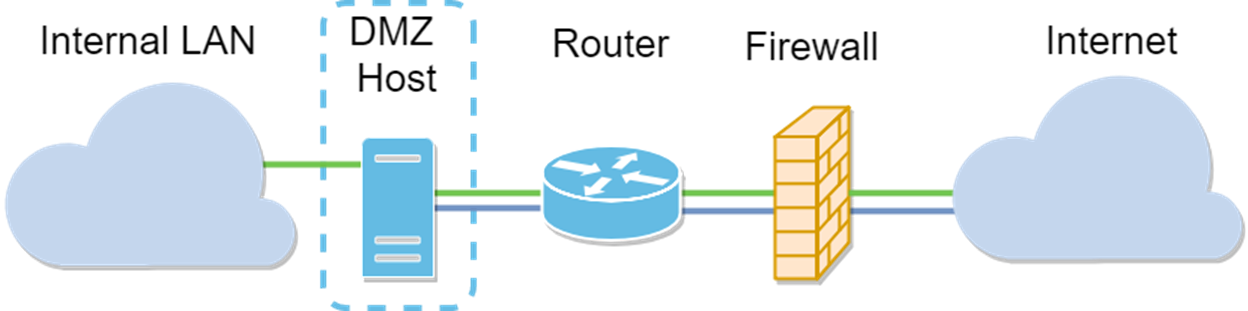

호스트 DMZ 토폴로지

참고:호스트 DMZ를 사용할 때 호스트가 불량 행위자에 의해 감염되면 내부 LAN에 추가 보안 침해가 발생할 수 있습니다.

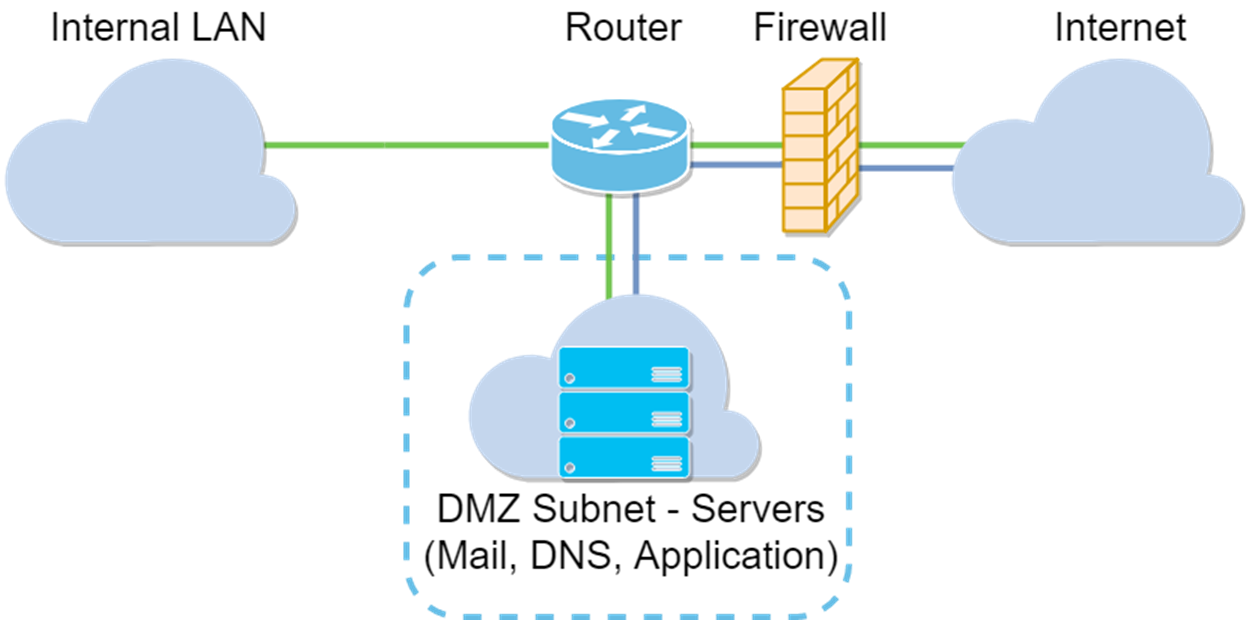

서브넷 DMZ 토폴로지

적용 가능한 디바이스

RV34x

소프트웨어 버전

1.0.02.16

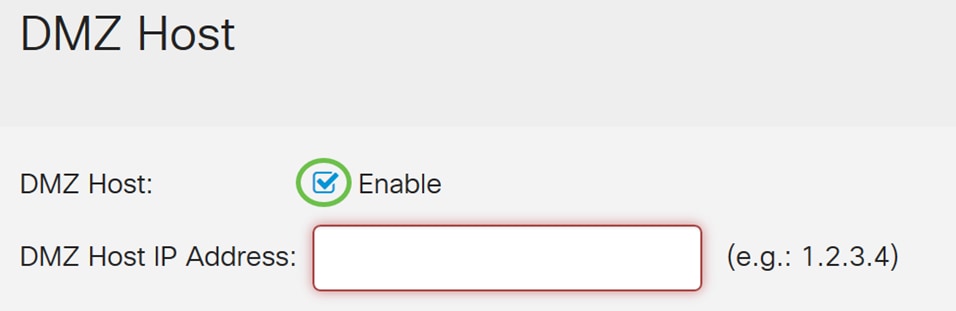

DMZ 호스트 구성

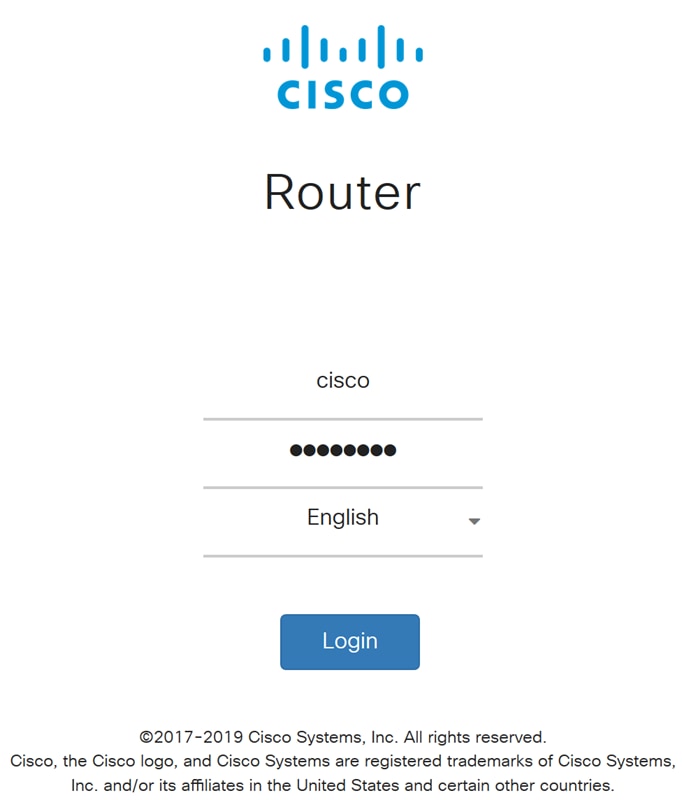

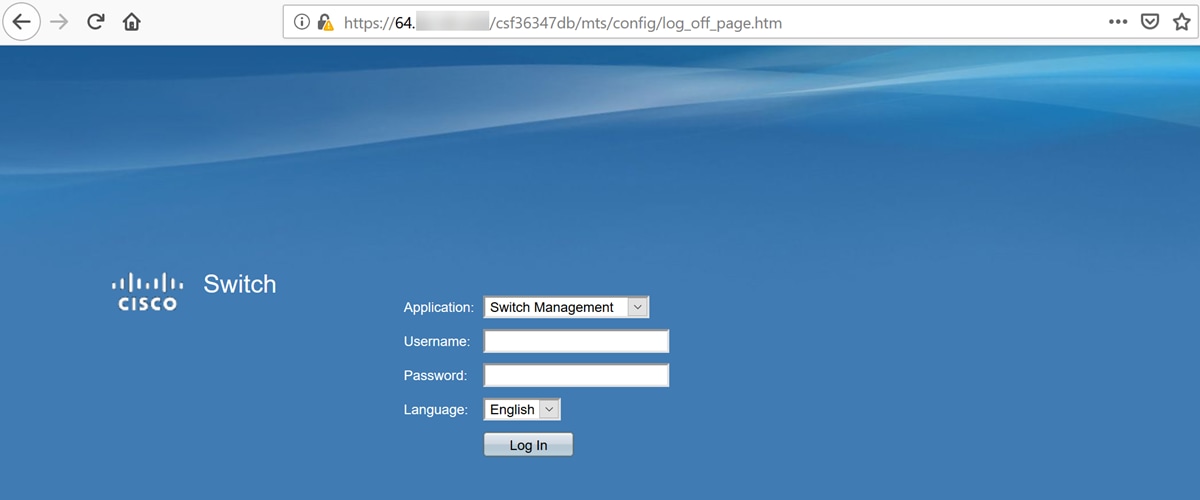

1단계. 라우터의 웹 구성 페이지에 로그인합니다.

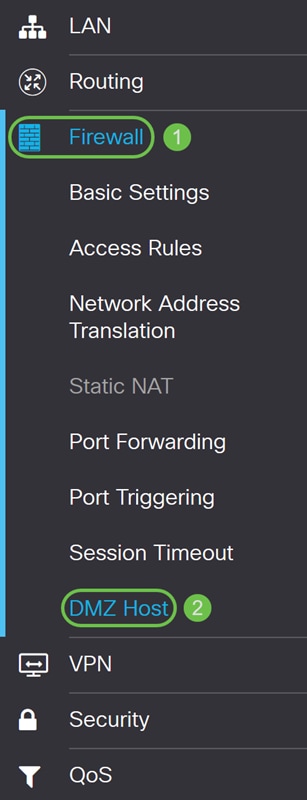

2단계. Firewall(방화벽) > DMZ Host(DMZ 호스트)로 이동합니다.

3단계. DMZ 호스트 필드에서 Enable 확인란을 선택하여 DMZ 호스트를 활성화합니다.

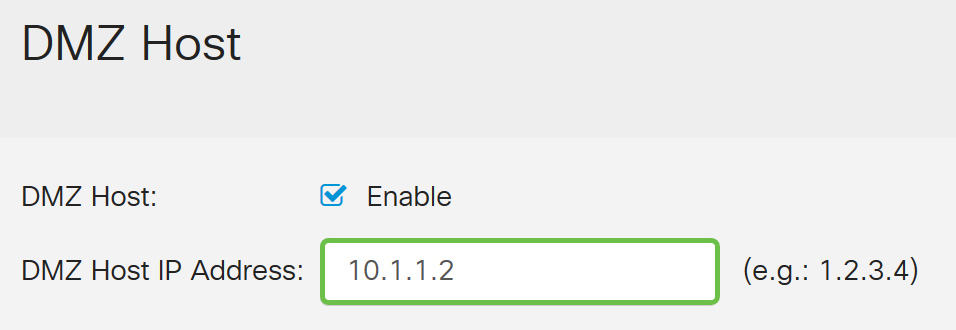

4단계. 인터넷 게임, 비디오 회의, 웹 또는 이메일 서버와 같은 서비스를 사용하기 위해 인터넷에 노출되는 DMZ 호스트 IP 주소에 호스트의 IP 주소를 입력합니다.

참고:DMZ 호스트 기능이 제대로 작동하려면 LAN DMZ 호스트에 고정 또는 고정 IP 주소를 지정해야 합니다.라우터와 동일한 네트워크에 있는지 확인합니다.DMZ가 다른 VLAN에 있는 경우에도 이를 구성할 수 있습니다.

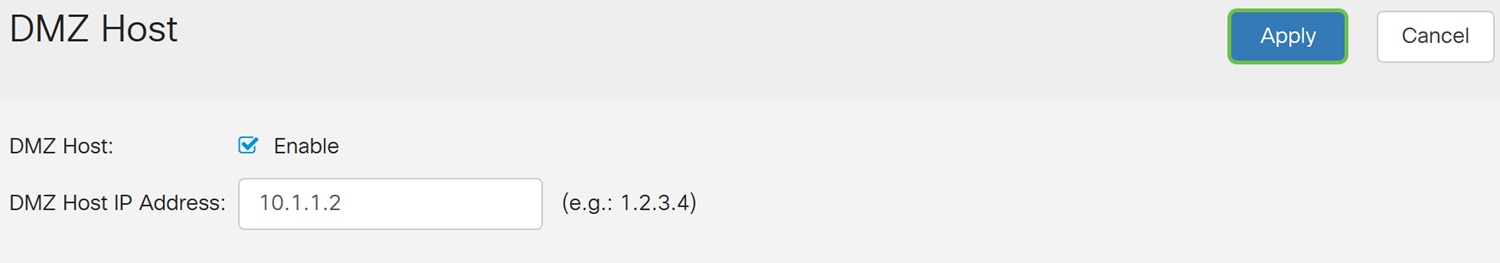

5단계. Apply(적용)를 클릭하여 컨피그레이션 저장을 클릭합니다.

이제 DMZ 호스트를 사용하도록 설정해야 합니다.

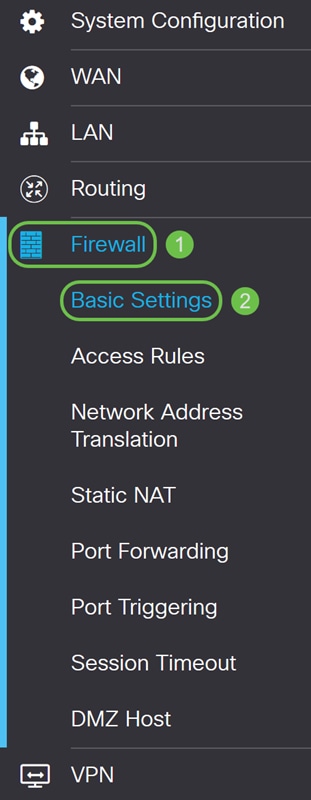

6단계. (선택 사항) 다음 몇 단계에서는 DMZ 호스트를 확인하는 한 가지 방법을 보여 드리겠습니다.Firewall(방화벽) > Basic Settings(기본 설정)로 이동합니다.

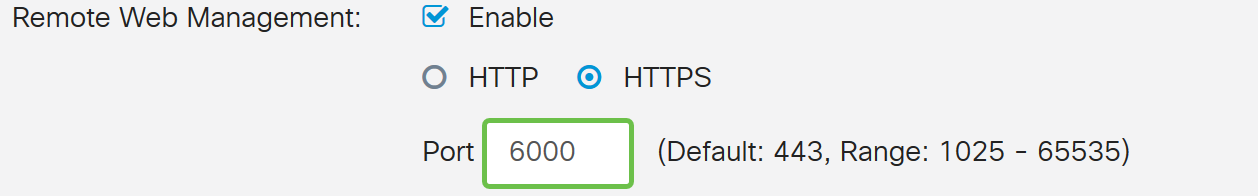

7단계. (선택 사항) 이 예에서 원격 웹 관리는 HTTPS 선택으로 활성화됩니다.이는 WAN IP 주소를 통해 원격으로 웹 컨피그레이션 페이지에 로그인하기 위한 것입니다.이 단계에서는 포트 번호를 6000으로 조정합니다.범위는 1025-65535입니다.

참고:웹 관리 페이지에 원격으로 액세스하는 동안 이 설정을 구성한 경우 페이지가 로딩 화면에서 정지될 수 있습니다.즉, 포트가 조정된 포트로 변경되었음을 의미합니다.

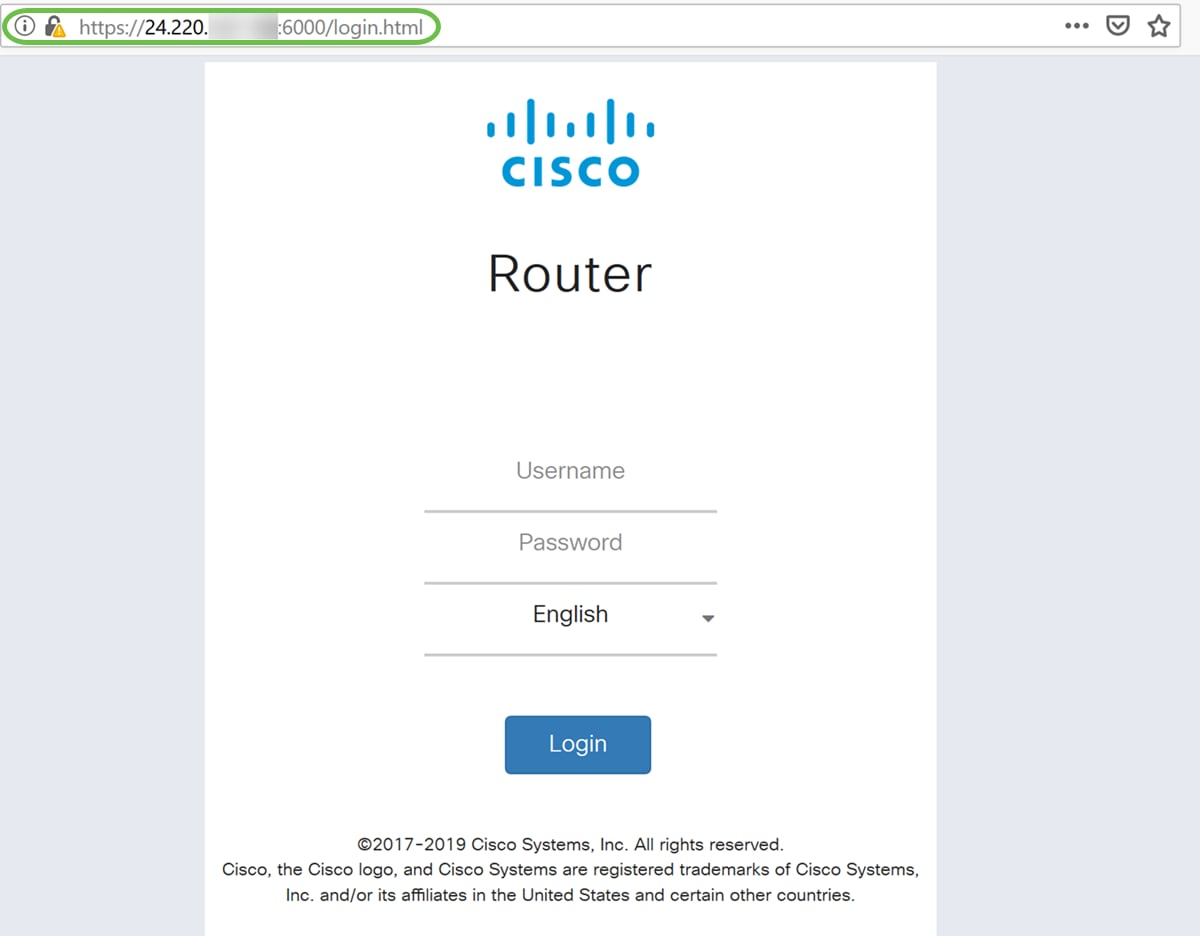

8단계. https://[WANIPaddress]:port를 입력하여 라우터의 웹 컨피그레이션 페이지에 액세스할 수 있는지 확인합니다. 여기서 WAN IP 주소는 라우터의 실제 WAN IP 주소이고, :port는 이 섹션에 대해 5단계에서 설정한 포트 번호입니다.이 예에서는 https://24.220.x.x:6000을 입력했지만 x가 아닌 실제 숫자를 포함했습니다.x는 공용 WAN IP 주소를 숨기는 것입니다.

참고:VPN을 사용하지 않았는지 확인하십시오. VPN에 있는 경우 웹 구성 페이지에 액세스할 수 없습니다.

9단계. 이제 포트 번호를 추가하지 않고 WAN IP 주소를 사용하여 DMZ 포트에 있는 디바이스의 웹 컨피그레이션 페이지에 액세스할 수 있습니다.

https://24.220.x.x:6000 - 라우터의 웹 구성 페이지를 표시합니다.

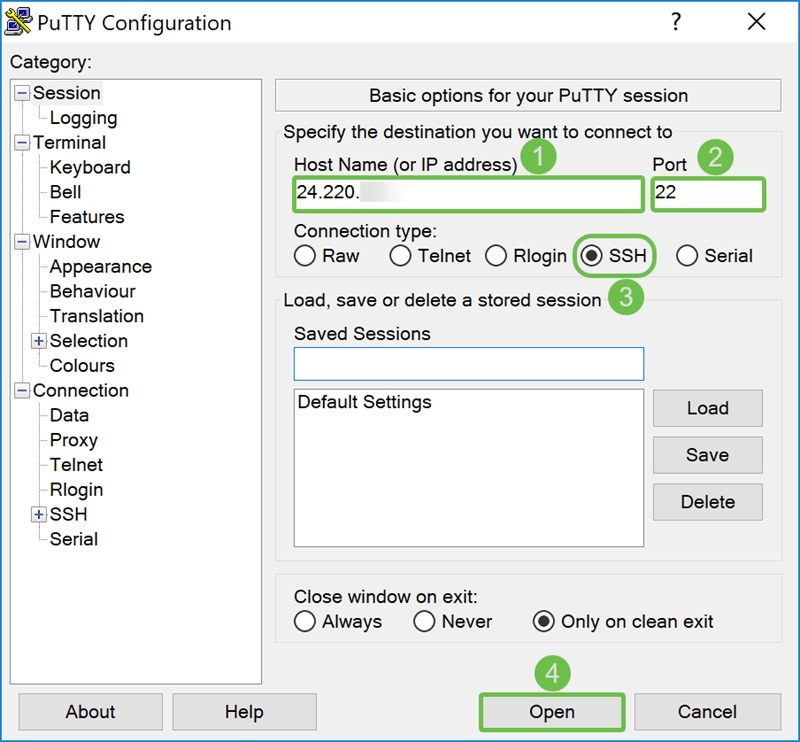

https://24.220.x.x - 스위치의 웹 구성 페이지를 표시합니다.

10단계. PuTTY를 사용하여 스위치에 SSH를 사용합니다.Host Name(또는 IP 주소) 필드 아래에 디바이스의 공용 IP 주소를 입력합니다.포트 22가 입력되었고 SSH가 선택되었는지 확인합니다.Open(열기)을 클릭하여 연결을 시작합니다.

참고:스위치에 SSH를 사용하려면 먼저 스위치에서 SSH를 활성화해야 합니다.대부분의 스위치에서 Security(보안) > TCP/UDP Services(TCP/UDP 서비스)로 이동하여 SSH 서비스를 활성화할 수 있습니다.Windows를 사용하여 SSH를 사용하려면 PuTTY를 다운로드할 수 있습니다.다음 항목에 대한 자세한 내용은 이 문서를 참조하십시오.SSH 또는 텔넷을 사용하여 SMB 스위치 CLI에 액세스하는 방법.SSH가 더 안전하기 때문에 SSH가 권장되고 텔넷은 그렇지 않습니다.

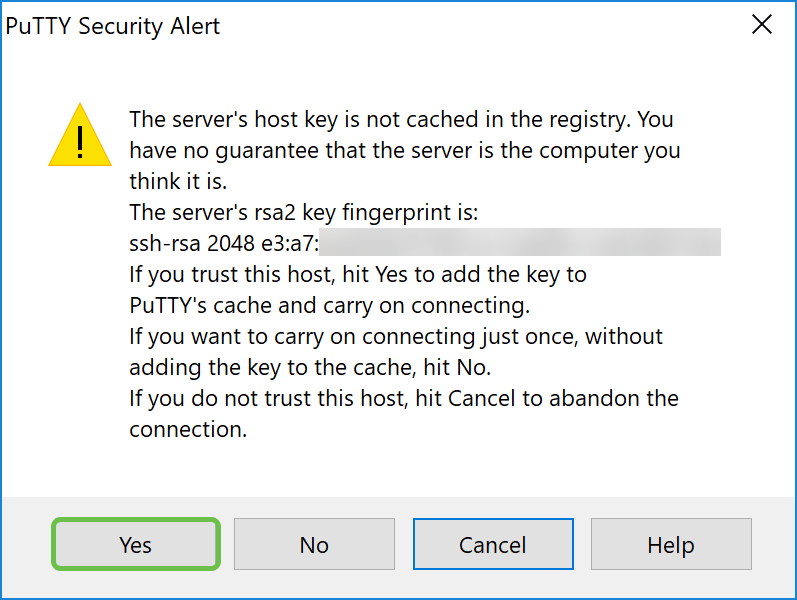

11단계. PuTTY 보안 경고가 나타날 수 있습니다.예를 클릭하여 계속 연결합니다.

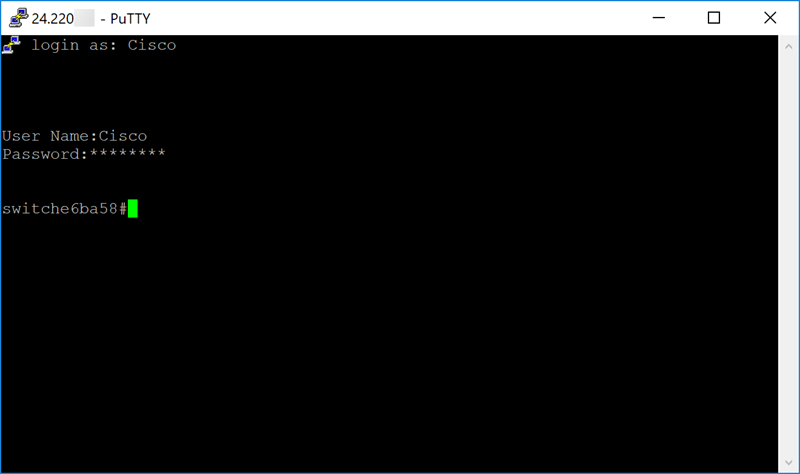

12단계. 연결에 성공하면 자격 증명으로 로그인하라는 메시지가 표시됩니다.

하드웨어 DMZ 구성

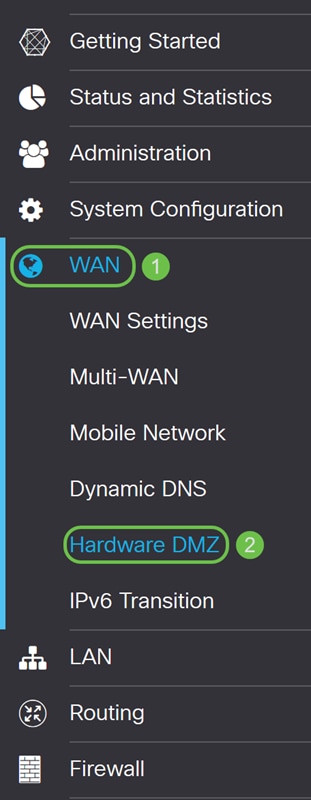

1단계. DMZ 호스트 대신 하드웨어 DMZ를 구성하려면 WAN > 하드웨어 DMZ로 이동합니다.

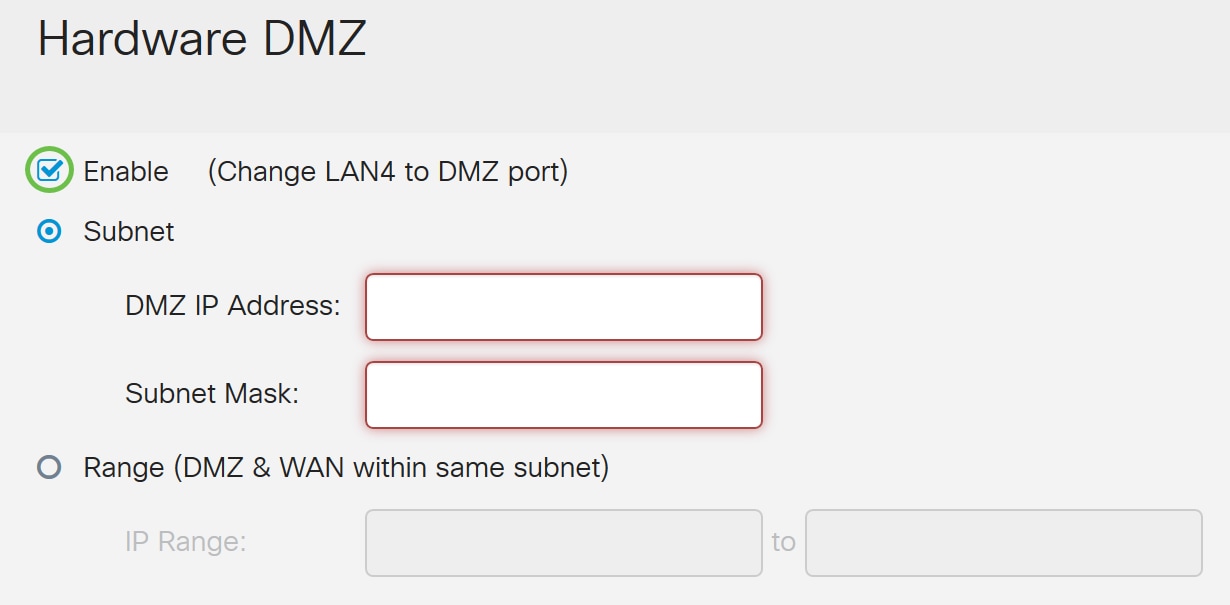

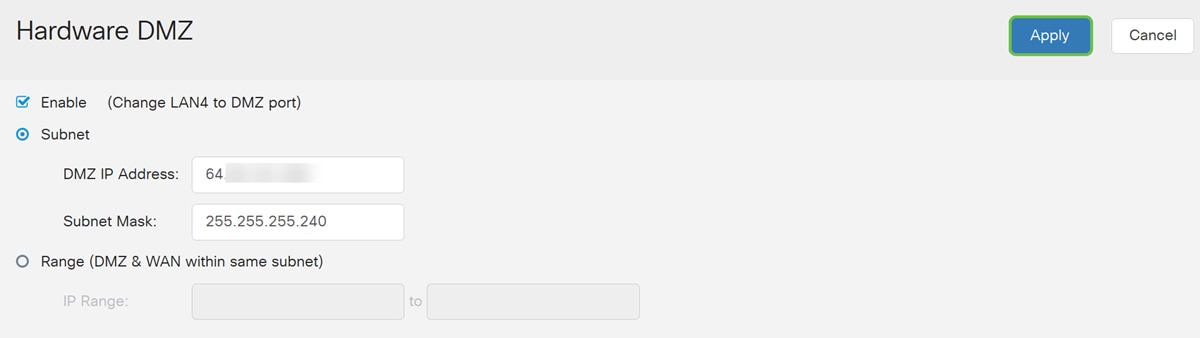

2단계. Enable 확인란을 선택하여 LAN4를 DMZ 포트로 변경합니다.

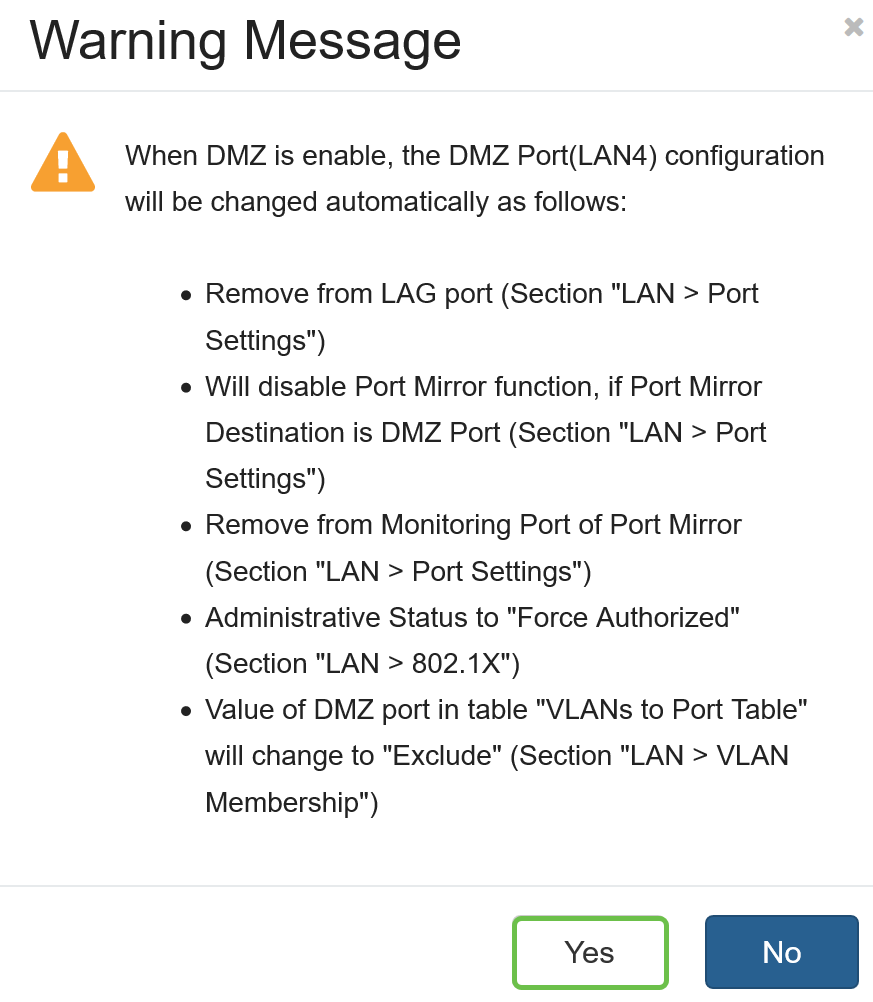

3단계. 경고 메시지가 나타납니다.라우터가 DMZ 포트(LAN4)에 수행할 변경 사항을 적용하려면 예를 클릭하고, 변경 사항을 거부하려면 아니요를 클릭합니다.

DMZ가 enable로 설정되면 다음과 같이 DMZ 포트(LAN4) 컨피그레이션이 자동으로 변경됩니다.

LAG 포트에서 제거("LAN > 포트 설정" 섹션)

포트 미러 대상이 DMZ 포트인 경우 포트 미러 기능을 비활성화합니다(섹션 "LAN > 포트 설정").

포트 미러의 모니터링 포트에서 제거("LAN > 포트 설정" 섹션)

"Force Authorized(강제 권한 부여)" 관리 상태(섹션 "LAN > 802.1X")

"VLANs to Port Table" 테이블의 DMZ 포트 값이 "Exclude"로 변경됩니다(섹션 "LAN > VLAN Membership").

이 예에서는 예를 클릭합니다.

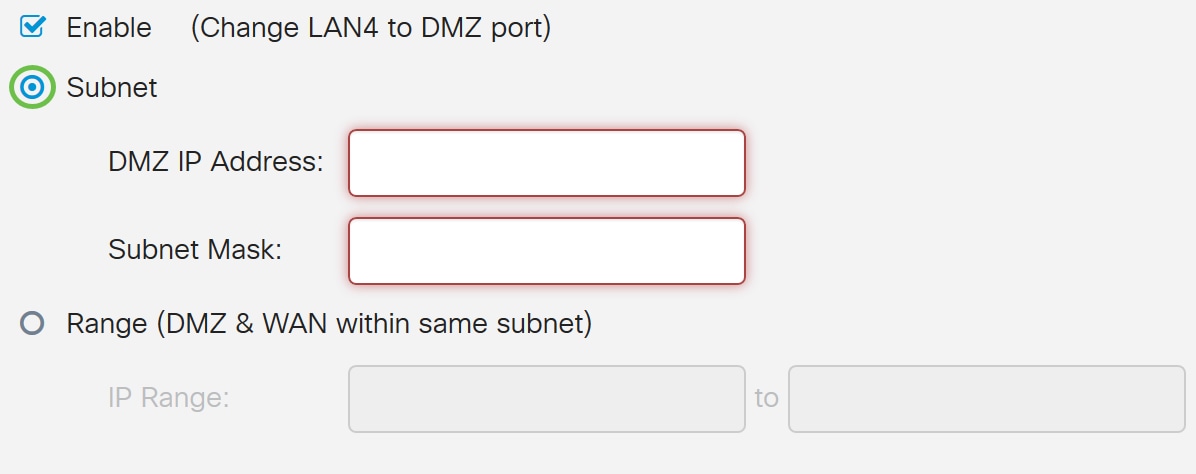

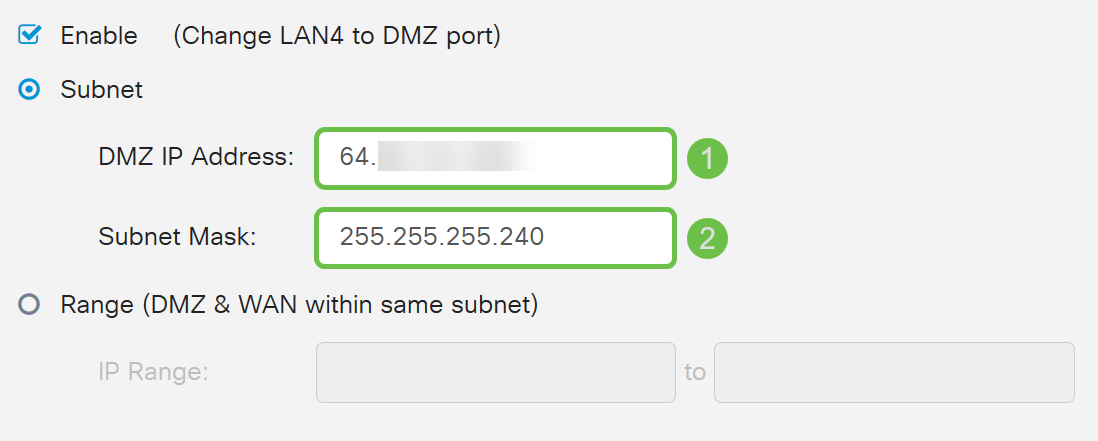

4단계. 서브넷 또는 범위(동일한 서브넷 내의 DMZ 및 WAN)를 선택합니다. 이 예에서는 서브넷을 선택하겠습니다.

5단계. DMZ IP 주소 및 서브넷 마스크를 입력합니다.LAN4 세그먼트에 연결된 모든 항목은 이 네트워크에 있어야 합니다.

참고:DMZ 포트에 연결된 디바이스에 고정 IP 주소가 있는지 확인합니다.이 IP 주소는 WAN 서브넷 외부에 있어야 합니다.

이 예에서는 DMZ에 공용 IP 주소를 사용합니다.

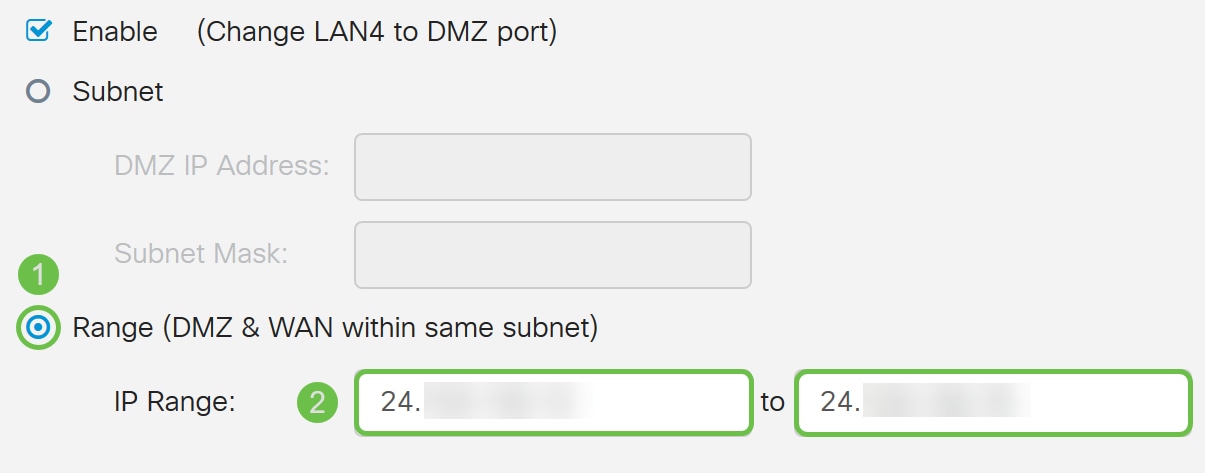

참고:범위 방법을 사용하려는 경우 범위 라디오 버튼을 클릭하고 ISP에서 할당한 IP 주소 범위를 입력해야 합니다.일반적으로 ISP에서 DMZ 네트워크에 있는 여러 디바이스에 대해 공용 IP 주소를 여러 개 사용하는 경우에 사용됩니다.

단일 공용 IP 주소가 있고 서브넷이 작동하지 않을 경우 IP Range 필드 아래의 두 필드에 단일 공용 IP 주소를 입력합니다.IP 주소는 WAN IP 서브넷과 다른 사용 가능한 IP여야 하며 WAN IP 주소를 사용할 수 없습니다.예를 들어 WAN IP 주소와 동일한 서브넷 내에 있는 단일 공용 IP 주소가 24.100.50.1인 경우 IP 범위 필드에 24.100.50.1~24.100.50.1을 입력합니다.

6단계. 오른쪽 상단 모서리에서 Apply(적용)를 클릭하여 DMZ 설정을 적용합니다.

하드웨어 DMZ를 사용하도록 설정해야 합니다.

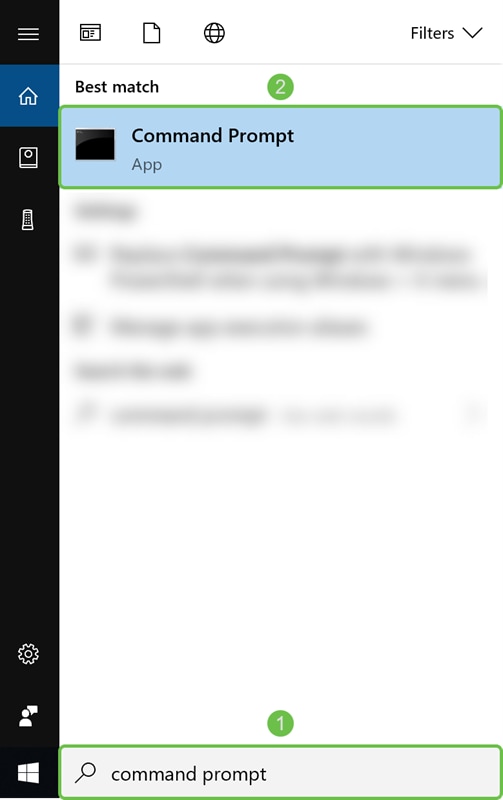

7단계. (선택 사항) 이를 확인하려면 왼쪽 하단에 있는 검색 막대로 이동하여 명령 프롬프트를 입력하여 PC에서 명령 프롬프트를 엽니다.명령 프롬프트 응용 프로그램이 나타나면 클릭합니다.

참고:이 예제에서는 Windows 10을 사용합니다.

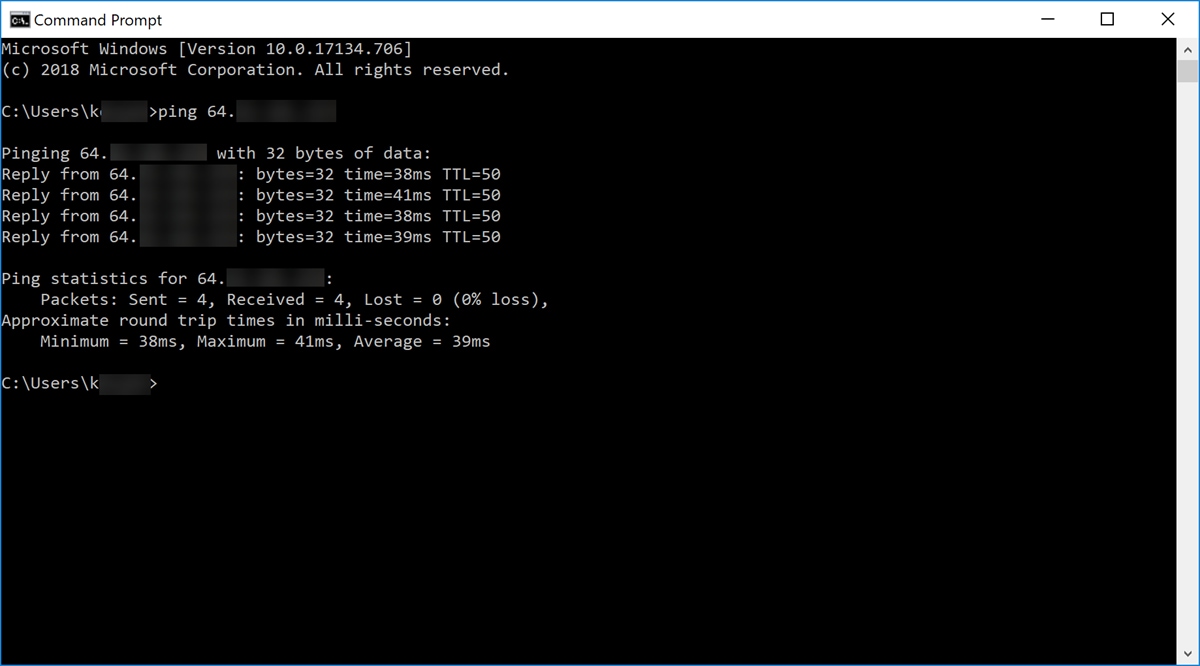

8단계. (선택 사항) 명령 프롬프트 창이 열립니다.DMZ IP 주소에 대한 ping 명령을 실행하여 연결이 있는지 확인합니다.ping DMZ_IP_Address 명령을 사용합니다.Ping을 시작하려면 Enter 키를 누릅니다.해당 IP 주소에서 회신을 받은 경우 사용자와 DMZ 간의 연결이 있음을 의미합니다."Request timed out" 또는 "Destination host unreachable"과 같은 메시지를 수신한 경우 컨피그레이션 및 연결을 확인해야 합니다.

이 예에서는 ping 64.x.x.x.x를 입력합니다.64.x.x.x는 DMZ의 공용 IP 주소입니다.

참고:이 훌륭한 문서를 확인하십시오.RV160 및 RV260 라우터의 문제 해결.이 문제 해결 문서에서는 연결 문제 해결 시 분석할 수 있는 몇 가지 영역을 다룹니다.이 문서는 RV160 및 RV260용 문서이지만 여기에서 유사한 트러블슈팅 단계를 사용할 수 있습니다.

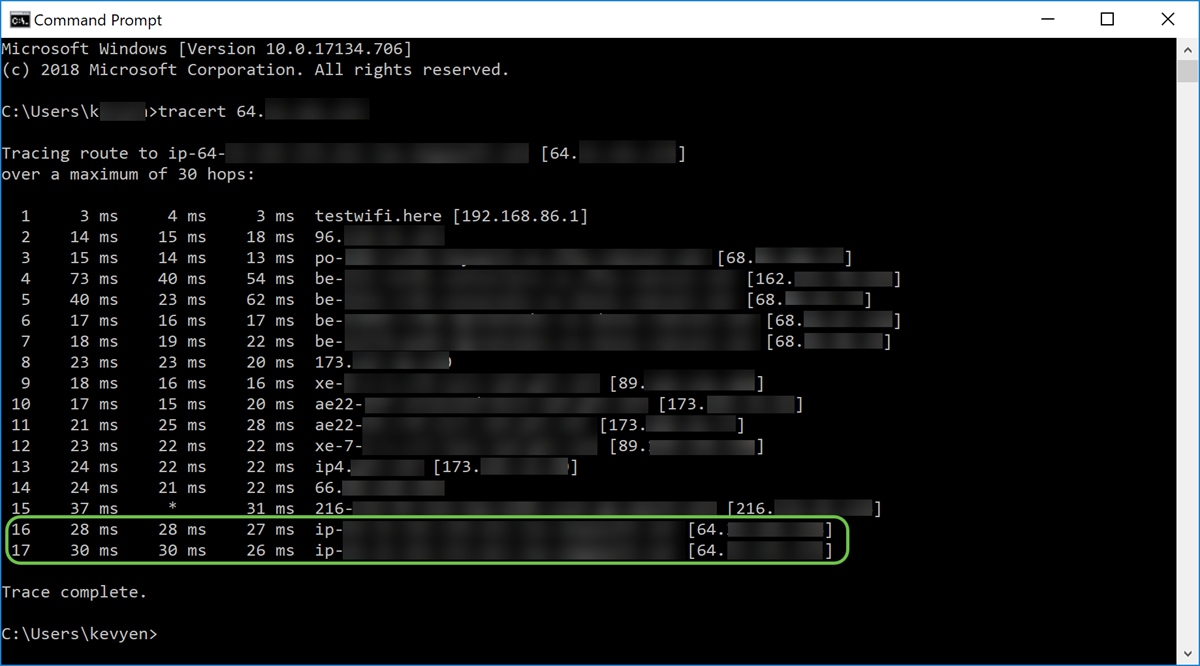

9단계. (선택 사항) traceroute 명령을 실행하여 패킷이 목적지로 가는 경로를 확인할 수도 있습니다.tracert DMZ_IP_Address 명령을 사용하고 Enter 키를 눌러 프로세스를 시작합니다.이 예에서는 추적이 끝에 DMZ IP 주소에 도달하면 완료되었음을 확인할 수 있습니다.대상에 도달하면 "Trace complete(추적 완료)"도 표시됩니다.

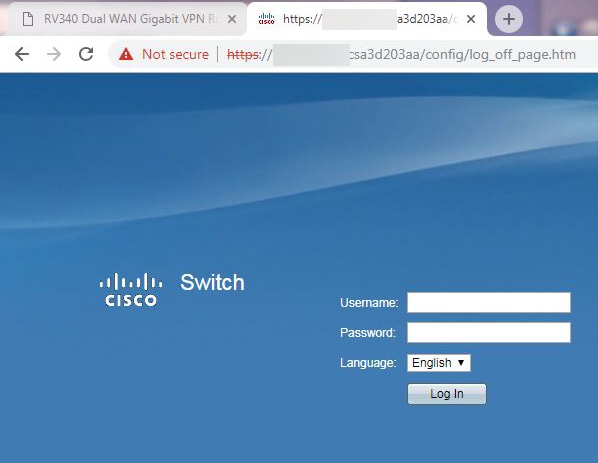

10단계(선택 사항) 이 예에서는 고정 IP 주소 64.x.x.x(공용 IP 주소)를 사용하여 DMZ 포트에 연결된 스위치가 있습니다. 브라우저의 상단에 공용 IP 주소를 입력하여 스위치의 GUI(Graphical User Interface)에 액세스하려고 시도할 수 있습니다.

스위치의 GUI 페이지로 연결되는 https://64.x.x.x를 입력했습니다.

이제 DMZ가 제대로 작동하는지 확인하는 몇 가지 방법을 알고 있어야 합니다.

액세스 규칙 구성(선택 사항)

하드웨어 DMZ에 대한 공용 IP 주소 또는 IP 주소 범위를 구성한 경우 이 섹션에서는 DMZ에 대한 액세스 규칙을 구성하는 방법의 예를 보여줍니다.액세스 규칙을 구성하지 않고도 DMZ가 제대로 작동해야 합니다.액세스 규칙을 구성하는 것은 선택 사항이지만 네트워크 액세스를 위한 기본 보안 수준을 제공하도록 구성하는 것이 좋습니다.예를 들어, 액세스 규칙을 기본적으로 구성하지 않으면 라우터를 통과하는 모든 패킷이 네트워크의 모든 부분에 허용될 수 있습니다.액세스 규칙은 하나의 호스트, IP 주소 범위 또는 네트워크를 허용하면서 다른 호스트, IP 주소 범위 또는 네트워크가 동일한 영역(호스트 또는 네트워크)에 액세스하지 못하도록 할 수 있습니다. 액세스 규칙을 사용하여 라우터 인터페이스에서 포워드하거나 차단하는 트래픽 유형을 결정할 수 있습니다.

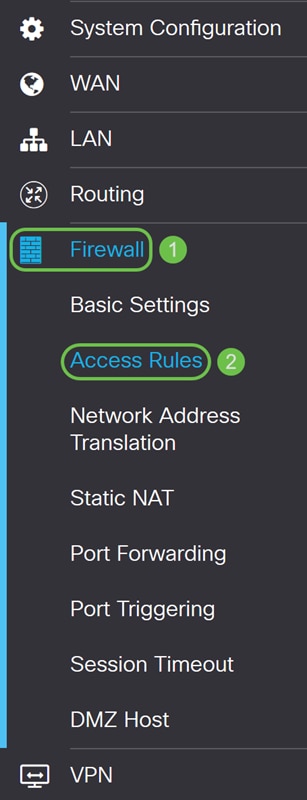

1단계. Firewall(방화벽) > Access Rules(액세스 규칙)로 이동합니다.

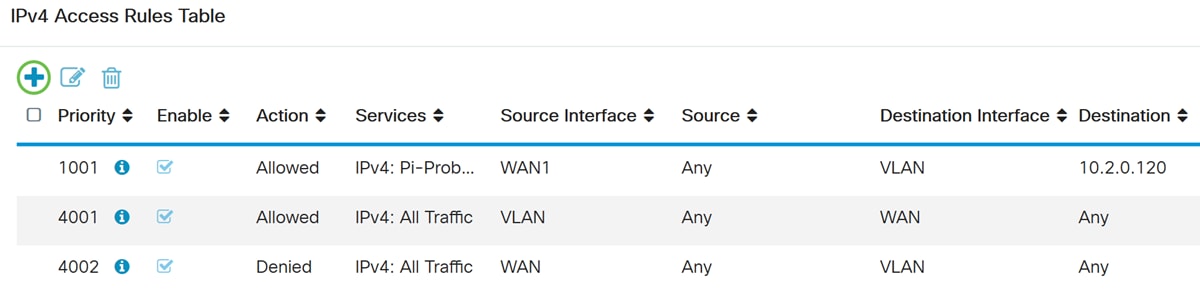

2단계. IPv4 Access Rules Table(IPv4 액세스 규칙 테이블)에서 Plus 아이콘을 클릭하여 새 IPv4 액세스 규칙을 추가합니다.

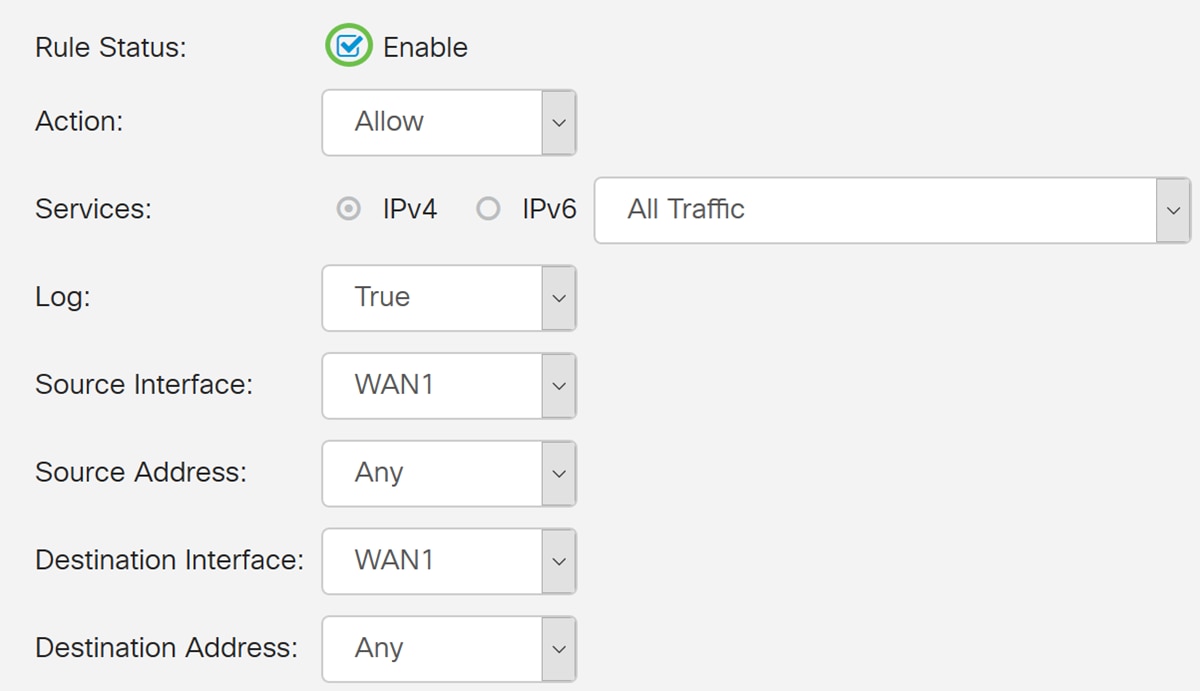

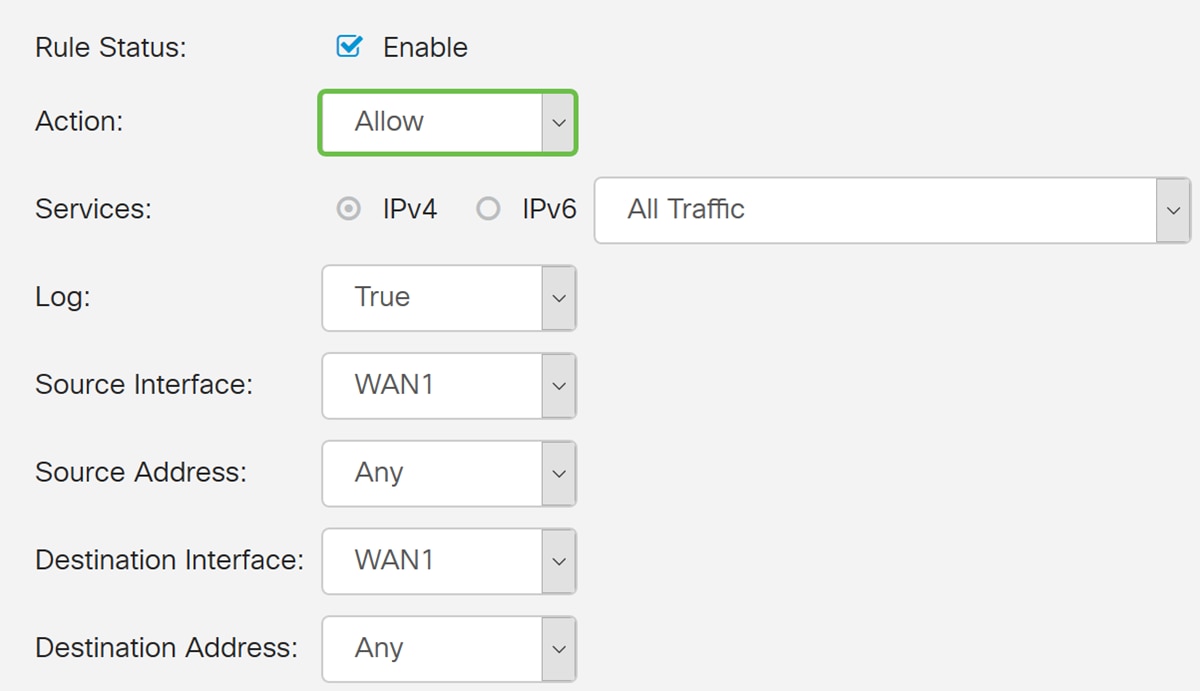

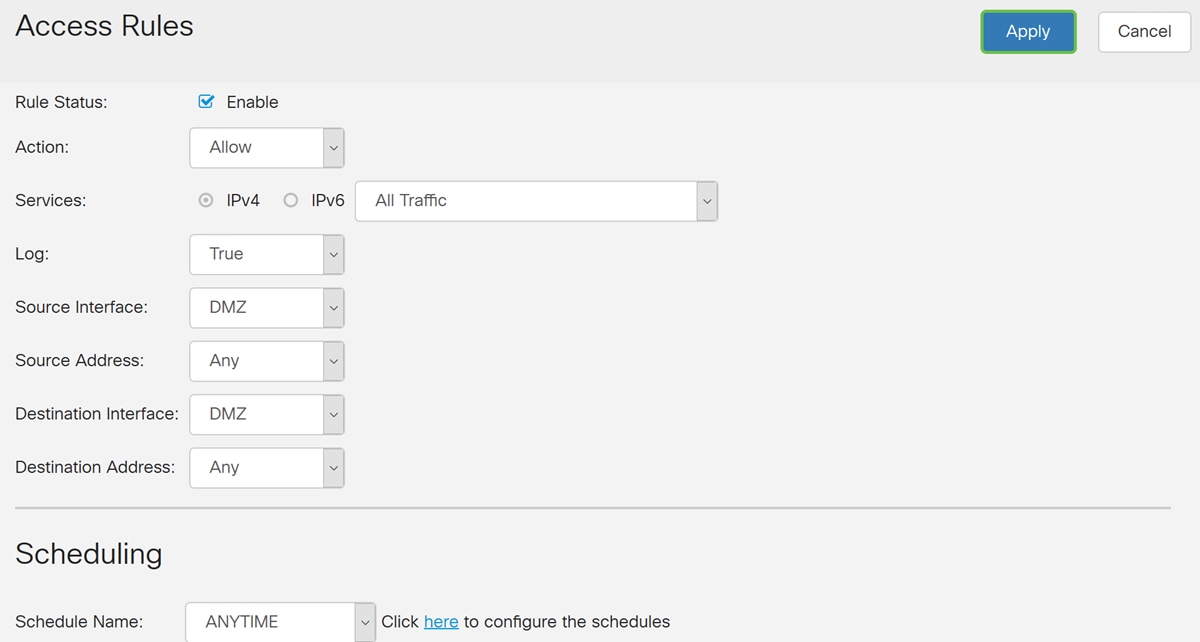

3단계. 사용 확인란이 선택되었는지 확인합니다.이렇게 하면 규칙이 활성화됩니다.

4단계. Action(작업) 필드의 드롭다운 목록에서 Allow(허용)를 선택합니다.

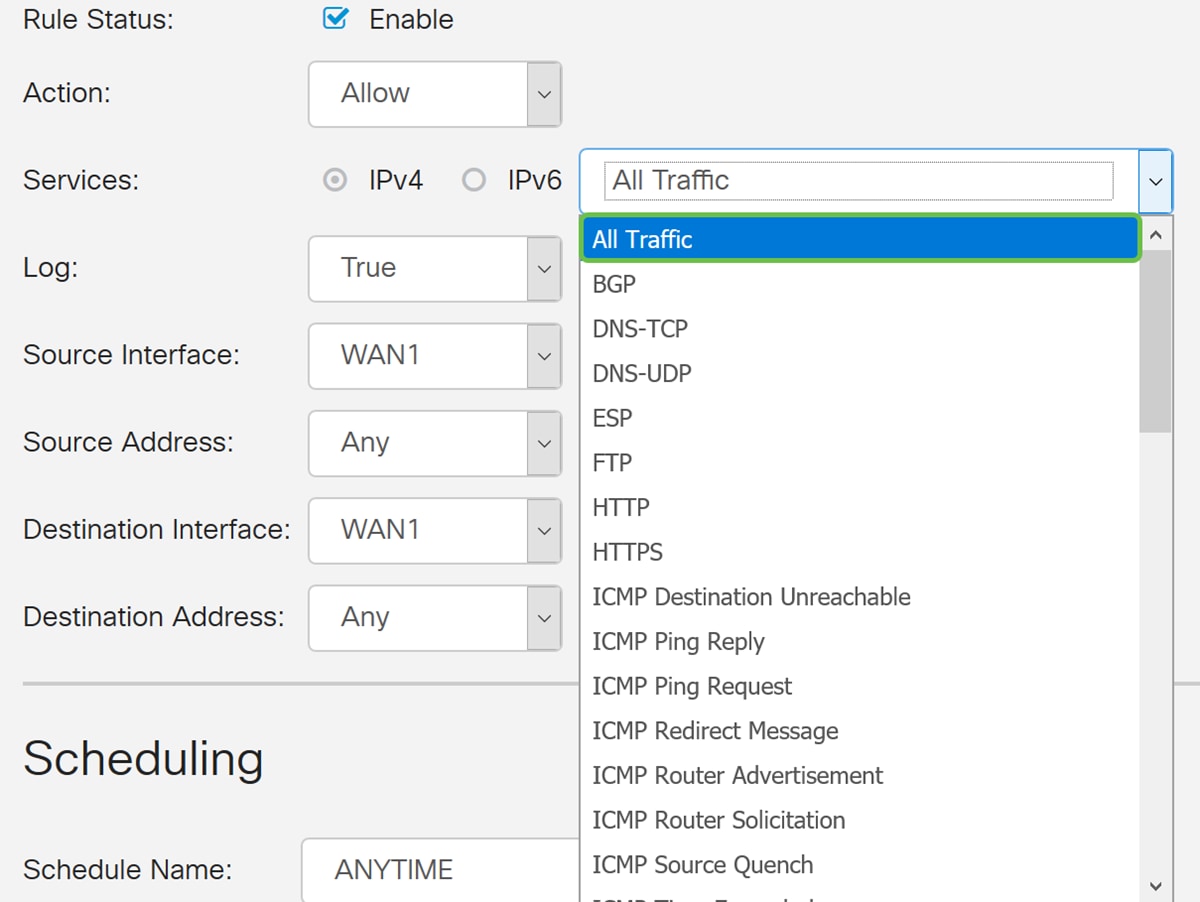

5단계. 서비스 필드에서 서비스를 선택합니다.All Traffic(모든 트래픽)으로 남겨두겠습니다.

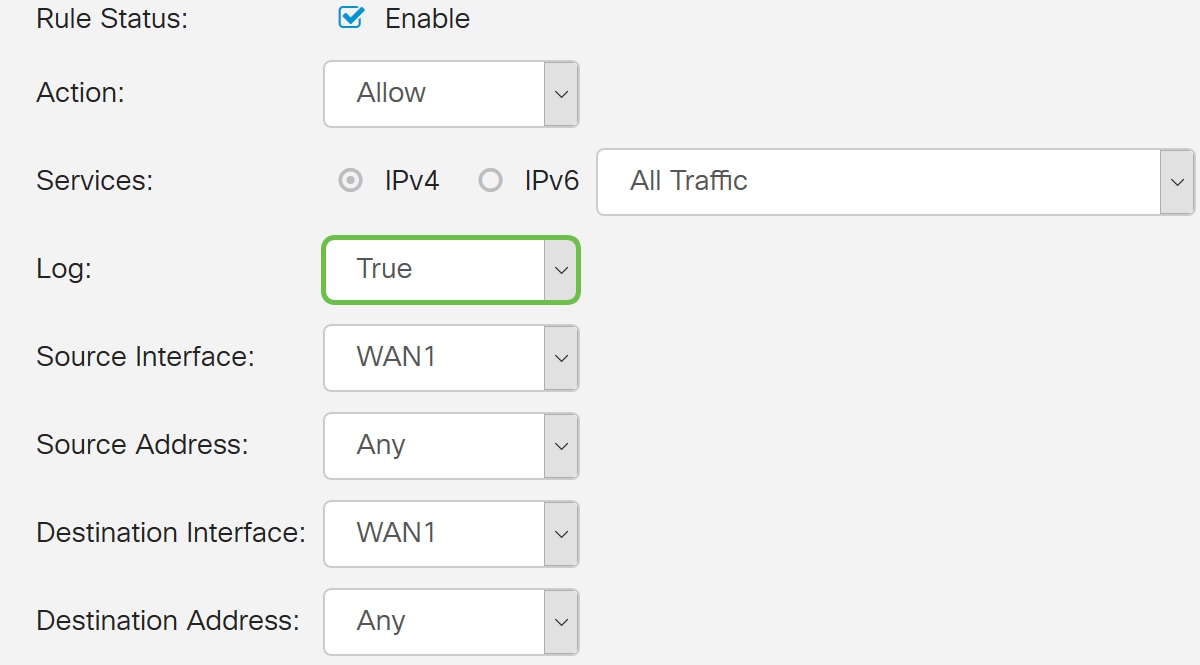

6단계. 드롭다운 목록에서 Never 또는 True를 선택합니다.

True - 규칙과 일치시킵니다.

안 함 - 로그가 필요하지 않습니다.

이 예에서는 True로 둡니다.

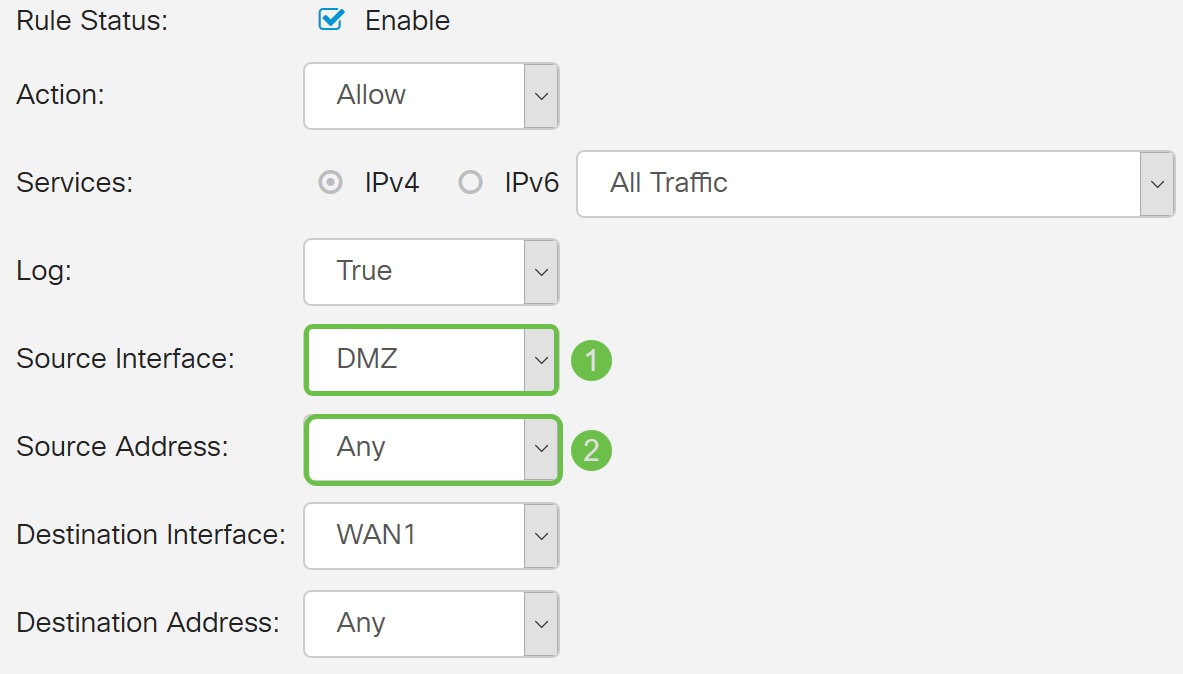

7단계. 드롭다운 목록에서 Source Interface 및 Source Address를 선택합니다.

이 예에서는 DMZ와 Any를 선택했습니다.

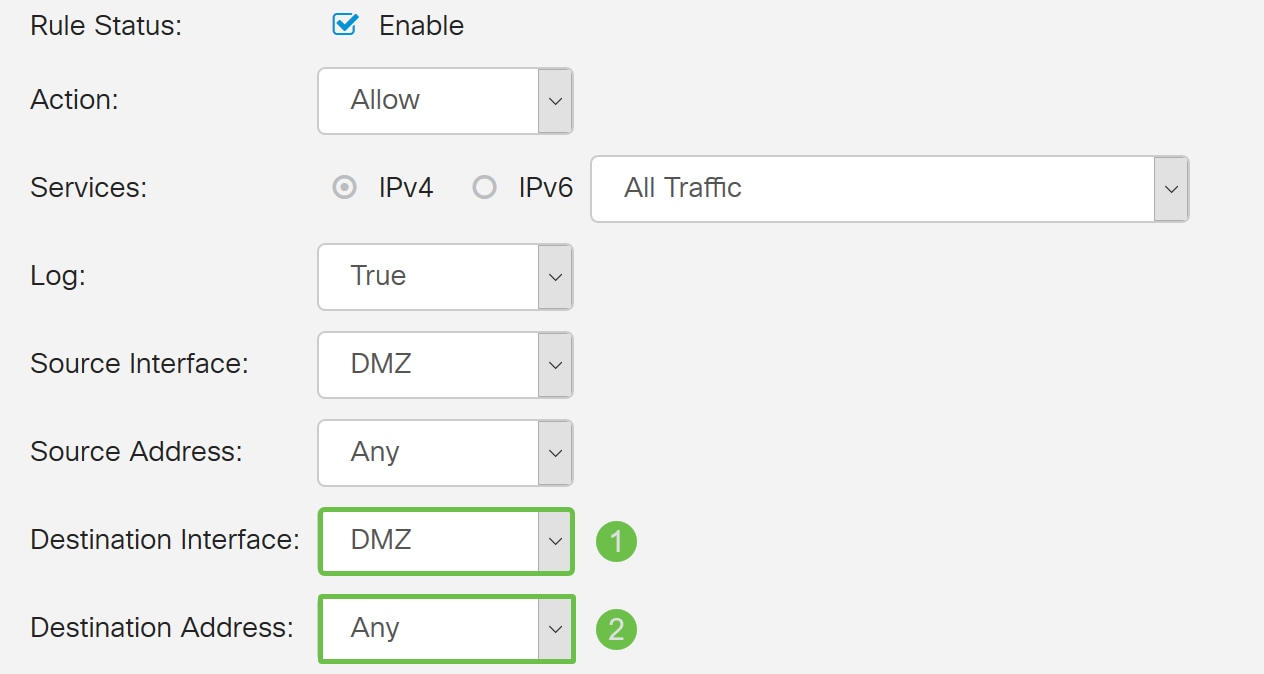

8단계. 드롭다운 목록에서 Destination Interface 및 Destination Address를 선택합니다.

이 예에서는 DMZ와 Any를 선택했습니다.

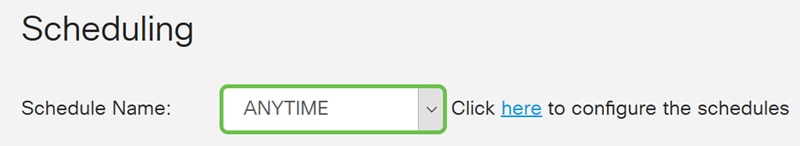

9단계. Scheduling 섹션의 드롭다운 목록에서 방화벽 규칙을 적용할 시간을 선택합니다.자신의 일정을 구성하려면 여기 링크를 클릭합니다.

이 예제에서는 ANYTIME을 일정대로 사용합니다.

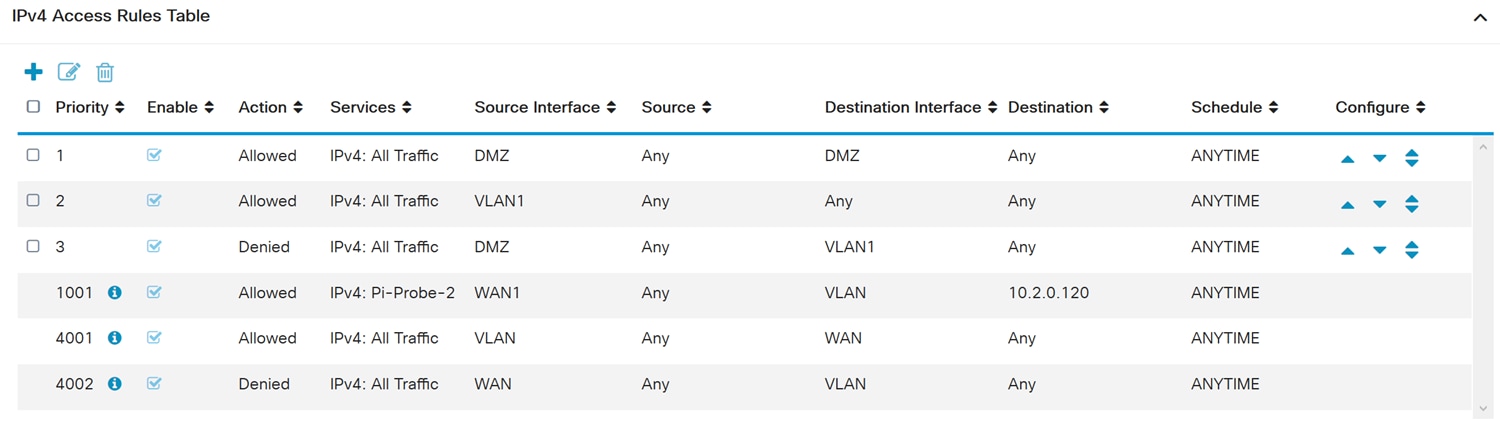

10단계. Apply를 클릭하여 새 규칙을 추가합니다.이 규칙은 DMZ로 이동하는 모든 DMZ 트래픽이 허용된다고 말합니다.

다음은 생성된 예입니다.DMZ가 VLAN 1의 어떤 대상과도 통신할 수 없다는 규칙에 추가된 것을 확인할 수 있습니다. 이는 DMZ가 VLAN 1에서 어떤 대상에도 액세스할 수 없도록 하기 때문입니다.

라우터 사용 확인

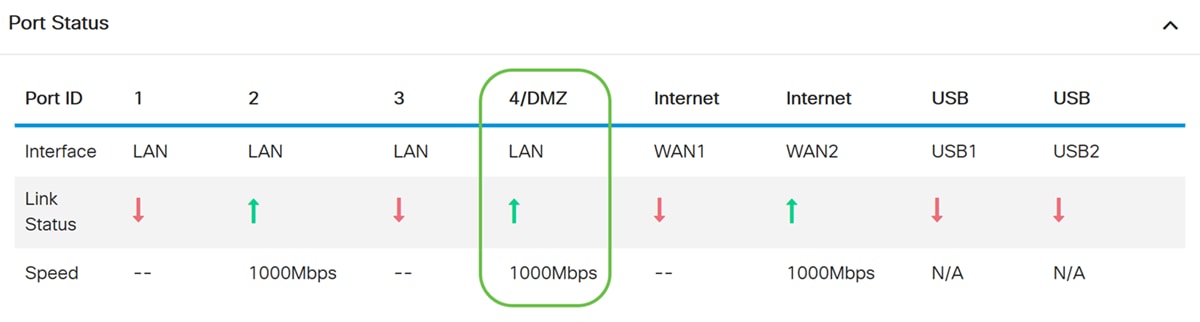

1단계. 디바이스가 라우터의 DMZ 포트에 연결되었는지 확인하려면 Status & Statistics로 이동하고, 페이지가 System Summary 페이지를 자동으로 로드합니다.포트 4 또는 LAN 4는 DMZ의 상태를 "UP"로 나열합니다.

디바이스의 IP를 ping하면 디바이스의 연결 상태를 알 수 있습니다.사용된 공용 IP 주소를 사용하여 특정 서비스/포트에 대한 DMZ 컨피그레이션을 확인하는 것이 좋습니다.

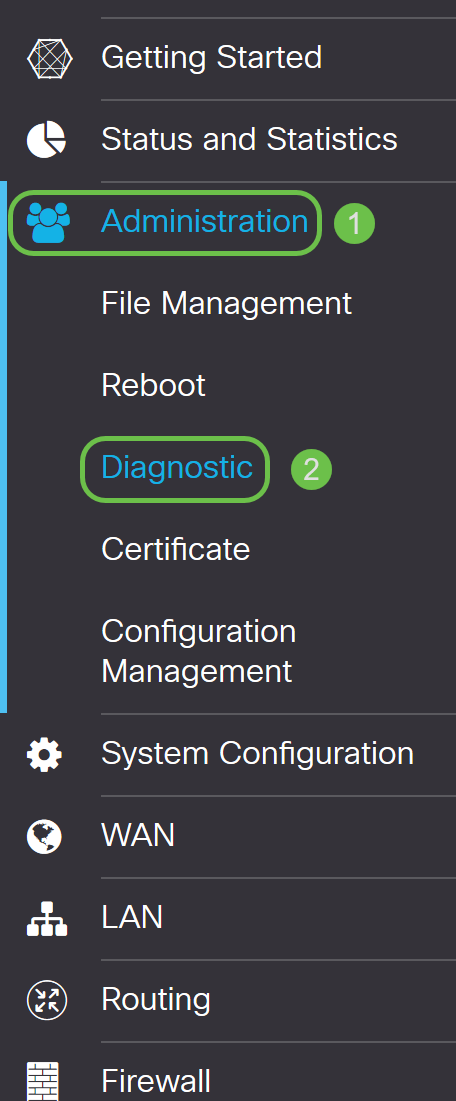

2단계. Administration(관리) > Diagnostic(진단)으로 이동합니다.

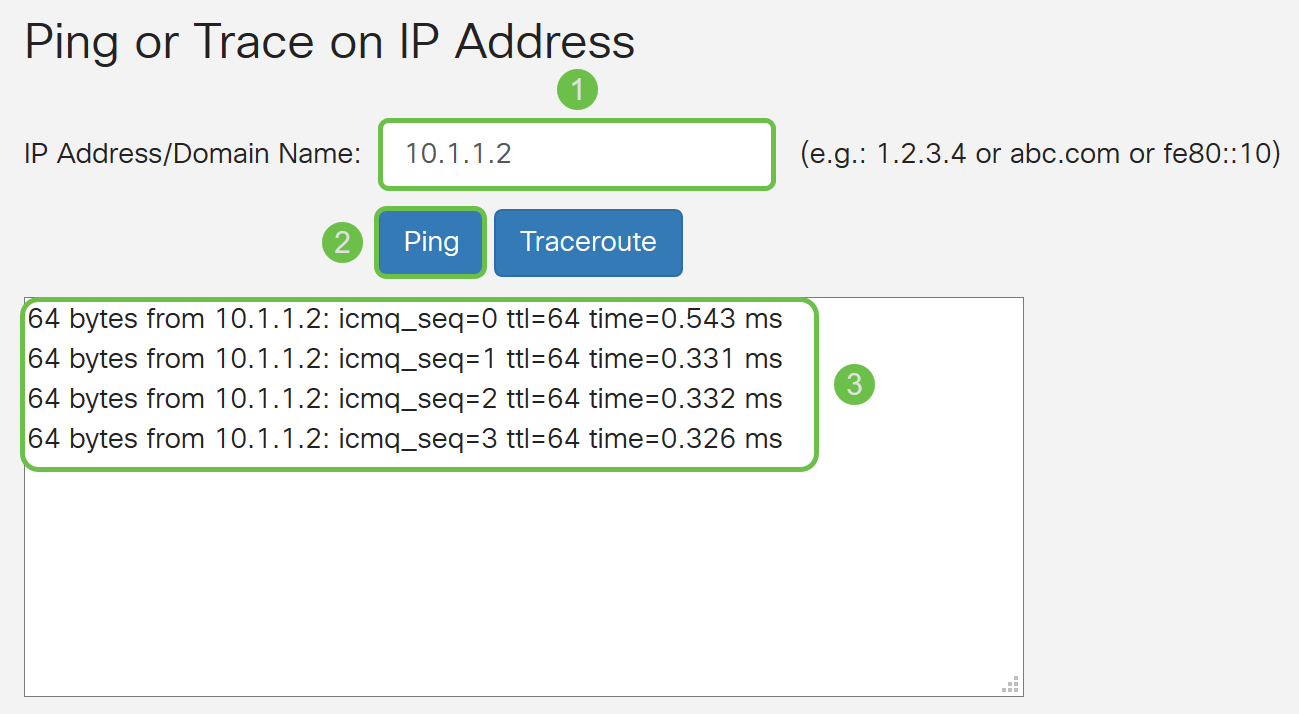

3단계. DMZ의 IP 주소를 입력하고 Ping 버튼을 클릭합니다.

이 예에서는 DMZ 호스트 섹션에 구성된 DMZ의 IP 주소를 사용합니다.

참고:ping에 성공하면 아래와 같은 메시지가 표시됩니다.ping에 실패하면 DMZ에 연결할 수 없음을 의미합니다.DMZ 설정이 적절하게 구성되었는지 확인합니다.

결론

이제 DMZ 설정을 완료했으므로 LAN 외부에서 서비스에 액세스할 수 있어야 합니다.

피드백

피드백