Microsoft RADIUS를 사용하는 Cisco VPN 3000 Concentrator 구성

목차

소개

현재 Microsoft IAS(Internet Authentication Server) 및 MSIS 2.0(Microsoft Commercial Internet System)을 사용할 수 있습니다. Microsoft RADIUS 서버는 사용자 데이터베이스를 위해 주 도메인 컨트롤러의 Active Directory를 사용하기 때문에 편리합니다. 더 이상 별도의 데이터베이스를 유지 관리할 필요가 없습니다. 또한 PPTP(Point-to-Point Tunneling Protocol) VPN 연결을 위한 40비트 및 128비트 암호화를 지원합니다. 자세한 내용은 Microsoft 체크리스트: 전화 접속 및 VPN 액세스를 위한 IAS 구성![]() 설명서를 참조하십시오.

설명서를 참조하십시오.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

Windows 2000 및 Windows 2003에서 RADIUS 서버 설치 및 구성

RADIUS 서버 설치

RADIUS 서버(IAS)가 이미 설치되어 있지 않은 경우 설치하려면 다음 단계를 수행합니다. RADIUS 서버가 이미 설치되어 있는 경우 컨피그레이션 단계를 진행합니다.

-

Windows Server Compact 디스크를 넣고 설치 프로그램을 시작합니다.

-

Install Add-On Components(애드온 구성 요소 설치)를 클릭한 다음 Add /Remove Windows Components(Windows 구성 요소 추가/제거)를 클릭합니다.

-

구성 요소에서 Networking Services(네트워킹 서비스)를 클릭하고(확인란을 선택하거나 선택 취소하지 않음) Details(세부 정보)를 클릭합니다.

-

인터넷 인증 서비스를 선택하고 확인 을 클릭합니다.

-

Next(다음)를 클릭합니다.

IAS를 사용하여 Microsoft Windows 2000 Server 구성

RADIUS 서버(IAS)를 구성하고 서비스를 시작하여 VPN Concentrator에서 사용자를 인증할 수 있도록 하려면 다음 단계를 완료하십시오.

-

시작 > 프로그램 > 관리 도구 > 인터넷 인증 서비스를 선택 합니다.

-

인터넷 인증 서비스를 마우스 오른쪽 단추로 클릭하고 나타나는 하위 메뉴에서 속성을 클릭합니다.

-

포트의 설정을 검토하려면 RADIUS 탭으로 이동합니다.

RADIUS 인증 및 RADIUS 계정 관리 UDP(사용자 데이터그램 프로토콜) 포트가 Authentication and Accounting(인증 및 계정 관리)에서 제공된 기본값(1812 및 1645, 계정 관리 1813 및 1646)과 다른 경우 포트 설정을 입력합니다. 완료되면 OK(확인)를 클릭합니다.

참고: 기본 포트는 변경하지 마십시오. 인증 또는 어카운팅 요청에 여러 포트 설정을 사용하려면 쉼표로 포트를 구분하십시오.

-

VPN Concentrator를 RADIUS 서버(IAS)에 AAA(Authentication, Authorization, Accounting) 클라이언트로 추가하려면 Clients(클라이언트)를 마우스 오른쪽 버튼으로 클릭하고 New Client(새 클라이언트)를 선택합니다.

참고: 두 Cisco VPN 3000 Concentrator 간에 이중화가 구성된 경우 백업 Cisco VPN 3000 Concentrator도 RADIUS 서버로 RADIUS 클라이언트로 추가해야 합니다.

-

친숙한 이름을 입력하고 프로토콜 Radius를 선택합니다.

-

다음 창에서 IP 주소 또는 DNS 이름으로 VPN Concentrator를 정의합니다.

-

Client-Vendor(클라이언트-벤더) 스크롤 막대에서 Cisco를 선택합니다.

-

공유 암호를 입력합니다.

참고: 사용하는 정확한 암호를 기억해야 합니다. VPN Concentrator를 구성하려면 이 정보가 필요합니다.

-

Finish(마침)를 클릭합니다.

-

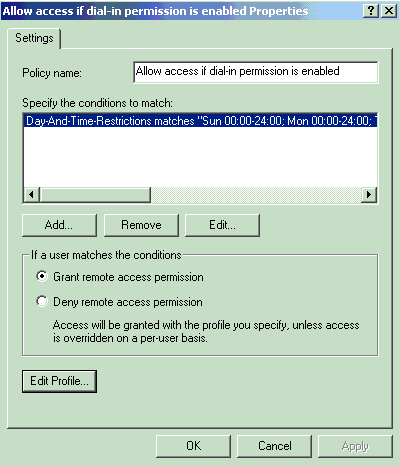

Remote Access Policies(원격 액세스 정책)를 두 번 클릭하고 창 오른쪽에 나타나는 정책을 두 번 클릭합니다.

참고: IAS를 설치한 후에는 원격 액세스 정책이 이미 존재해야 합니다.

Windows 2000에서는 사용자 계정 및 원격 액세스 정책의 전화 접속 로그인 속성을 기반으로 권한이 부여됩니다. 원격 액세스 정책은 네트워크 관리자에게 연결 시도 권한 부여에 더 많은 유연성을 제공하는 조건 및 연결 설정 집합입니다. Windows 2000 라우팅 및 원격 액세스 서비스와 Windows 2000 IAS는 모두 원격 액세스 정책을 사용하여 연결 시도를 수락할지 거부할지를 결정합니다. 두 경우 모두 원격 액세스 정책이 로컬에 저장됩니다. 연결 시도 처리 방법에 대한 자세한 내용은 Windows 2000 IAS 설명서를 참조하십시오.

-

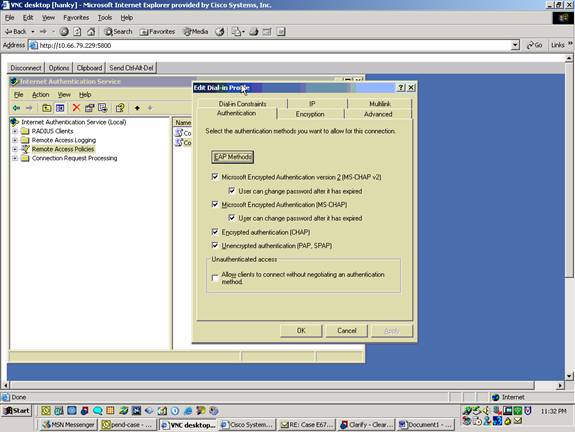

다이얼 인 속성을 구성하려면 Grant remote access permission(원격 액세스 권한 부여)을 선택하고 Edit Profile(프로필 편집)을 클릭합니다.

-

Authentication 탭에서 인증에 사용할 프로토콜을 선택합니다. Microsoft Encrypted Authentication version 2를 선택하고 다른 모든 인증 프로토콜의 선택을 취소합니다.

참고: 이 전화 접속 프로파일의 설정은 VPN 3000 Concentrator 구성 및 전화 접속 클라이언트의 설정과 일치해야 합니다. 이 예에서는 PPTP 암호화를 사용하지 않는 MS-CHAPv2 인증이 사용됩니다.

-

Encryption(암호화) 탭에서 No Encryption only(암호화 없음)를 선택합니다.

-

OK(확인)를 클릭하여 Dial-In 프로필을 닫은 다음 OK(확인)를 클릭하여 원격 액세스 정책 창을 닫습니다.

-

인터넷 인증 서비스를 마우스 오른쪽 단추로 클릭하고 콘솔 트리에서 서비스 시작을 클릭합니다.

참고: 이 기능을 사용하여 서비스를 중지할 수도 있습니다.

-

연결을 허용하도록 사용자를 수정하려면 다음 단계를 완료하십시오.

-

[콘솔] > [스냅인 추가/제거]를 선택합니다.

-

Add(추가)를 클릭하고 Local Users and Groups(로컬 사용자 및 그룹) 스냅인을 선택합니다.

-

Add(추가)를 클릭합니다.

-

로컬 컴퓨터를 선택해야 합니다.

-

Finish(마침) 및 OK(확인)를 클릭합니다.

-

-

Local User and Groups(로컬 사용자 및 그룹)를 확장하고 왼쪽 창에서 Users(사용자) 폴더를 클릭합니다. 오른쪽 창에서 액세스를 허용할 사용자(VPN User)를 두 번 클릭합니다.

-

Dial-in(전화 접속) 탭으로 이동하여 Remote Access Permission(원격 액세스 권한)(Dial-in 또는 VPN)에서 Allow Access(액세스 허용)를 선택합니다.

-

Apply(적용)를 클릭하고 OK(확인)를 클릭하여 작업을 완료합니다. 원하는 경우 Console Management 창을 닫고 세션을 저장할 수 있습니다.

수정한 사용자는 이제 VPN 클라이언트를 사용하여 VPN Concentrator에 액세스할 수 있습니다. IAS 서버는 사용자 정보만 인증한다는 점에 유의하십시오. VPN Concentrator는 여전히 그룹 인증을 수행합니다.

IAS를 사용하여 Microsoft Windows 2003 Server 구성

IAS를 사용하여 Microsoft Windows 2003 서버를 구성하려면 다음 단계를 완료하십시오.

참고: 이 단계에서는 IAS가 로컬 시스템에 이미 설치되어 있다고 가정합니다. 그렇지 않은 경우 제어판 > 프로그램 추가/제거를 통해 추가합니다.

-

새 RADIUS 클라이언트를 추가하려면 Administrative Tools(관리 툴) > Internet Authentication Service(인터넷 인증 서비스)를 선택하고 RADIUS Client(RADIUS 클라이언트)를 마우스 오른쪽 버튼으로 클릭합니다. 클라이언트 정보를 입력한 후 확인을 클릭합니다.

-

이름을 입력하십시오.

-

다음 창에서 IP 주소 또는 DNS 이름으로 VPN Concentrator를 정의합니다.

-

Client-Vendor(클라이언트-벤더) 스크롤 막대에서 Cisco를 선택합니다.

-

공유 암호를 입력합니다.

참고: 사용하는 정확한 암호를 기억해야 합니다. VPN Concentrator를 구성하려면 이 정보가 필요합니다.

-

OK(확인)를 클릭하여 완료합니다.

-

원격 액세스 정책으로 이동하여 다른 액세스 서버에 대한 연결을 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

-

전화 접속 속성을 구성하려면 Grant remote access permission(원격 액세스 권한 부여)을 선택하고 Edit Profile(프로필 편집)을 클릭합니다.

-

Authentication 탭에서 인증에 사용할 프로토콜을 선택합니다. Microsoft Encrypted Authentication version 2를 선택하고 다른 모든 인증 프로토콜의 선택을 취소합니다.

참고: 이 전화 접속 프로파일의 설정은 VPN 3000 Concentrator 구성 및 전화 접속 클라이언트의 설정과 일치해야 합니다. 이 예에서는 PPTP 암호화를 사용하지 않는 MS-CHAPv2 인증이 사용됩니다.

-

Encryption(암호화) 탭에서 No Encryption only(암호화 없음)를 선택합니다.

-

완료되면 OK(확인)를 클릭합니다.

-

인터넷 인증 서비스를 마우스 오른쪽 단추로 클릭하고 콘솔 트리에서 서비스 시작을 클릭합니다.

참고: 이 기능을 사용하여 서비스를 중지할 수도 있습니다.

-

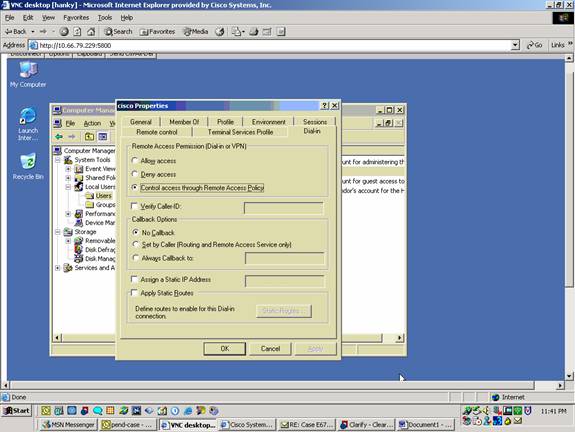

관리 도구 > 컴퓨터 관리 > 시스템 도구 > 로컬 사용자 및 그룹을 선택하고 사용자를 마우스 오른쪽 단추로 클릭한 다음 새 사용자를 선택하여 로컬 컴퓨터 계정에 사용자를 추가합니다.

-

Cisco 비밀번호가 "vpnpassword"인 사용자를 추가하고 이 프로파일 정보를 확인합니다.

-

General(일반) 탭에서 User Must Change Password(사용자가 비밀번호를 변경해야 함) 옵션 대신 Password Never Expired(비밀번호가 만료되지 않음) 옵션이 선택되어 있는지 확인합니다.

-

Dial-in(전화 접속) 탭에서 Allow access(액세스 허용)(또는 Control access through Remote Access Policy(원격 액세스 정책을 통한 액세스 제어)의 기본 설정을 그대로 둡니다) 옵션을 선택합니다.

완료되면 OK(확인)를 클릭합니다.

-

RADIUS 인증을 위한 Cisco VPN 3000 Concentrator 구성

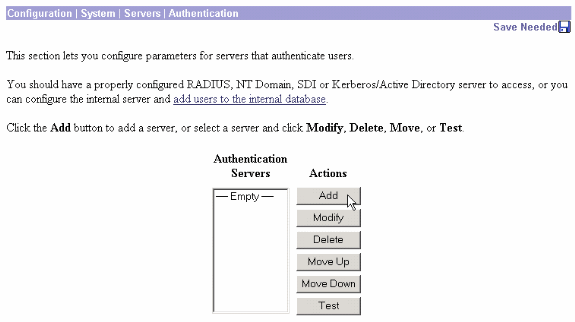

RADIUS 인증을 위한 Cisco VPN 3000 Concentrator를 구성하려면 다음 단계를 완료하십시오.

-

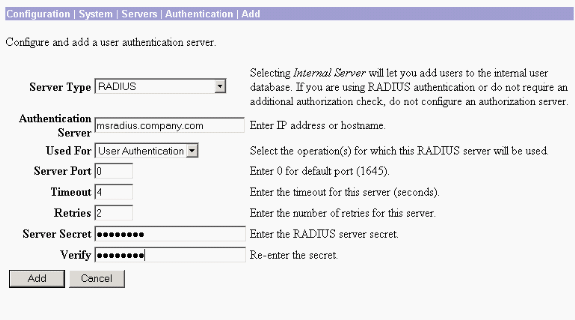

웹 브라우저를 사용하여 VPN Concentrator에 연결하고 왼쪽 프레임 메뉴에서 Configuration > System > Servers > Authentication을 선택합니다.

-

Add(추가)를 클릭하고 이 설정을 구성합니다.

-

서버 유형 = RADIUS

-

인증 서버 = RADIUS 서버의 IP 주소 또는 호스트 이름 (IAS)

-

서버 포트 = 0(0=기본값=1645)

-

서버 암호 = RADIUS 서버 구성 섹션의 8단계와 동일

-

-

실행 중인 컨피그레이션에 변경 사항을 추가하려면 Add를 클릭합니다.

-

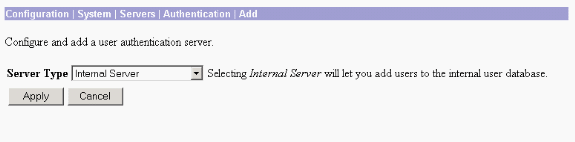

Add(추가)를 클릭하고 Server Type(서버 유형)에 대해 Internal Server(내부 서버)를 선택한 다음 Apply(적용)를 클릭합니다.

IPsec 그룹을 구성하려면 나중에 이 기능이 필요합니다(서버 유형 = 내부 서버만 필요).

-

PPTP 사용자 또는 VPN 클라이언트 사용자를 위한 VPN Concentrator를 구성합니다.

-

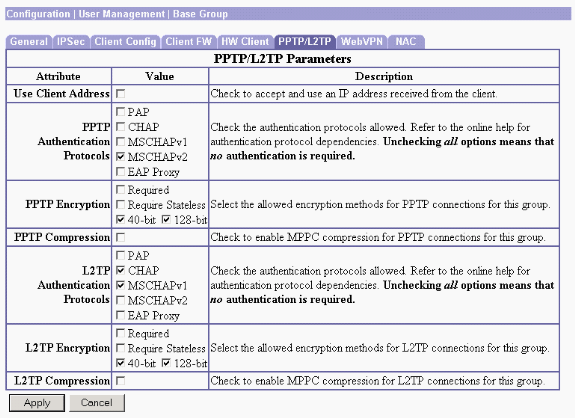

Configuration(컨피그레이션) > User Management(사용자 관리) > Base Group(기본 그룹)을 선택하고 PPTP/L2TP 탭을 클릭합니다.

-

MSCHAPv2를 선택하고 PPTP Authentication Protocols 섹션에서 다른 인증 프로토콜의 선택을 취소합니다.

-

실행 중인 컨피그레이션에 변경 사항을 추가하려면 페이지 하단의 Apply(적용)를 클릭합니다.

이제 PPTP 사용자가 연결하면 RADIUS 서버(IAS)에 의해 인증됩니다.

PPTP

PPTP 사용자를 위해 구성하려면 다음 단계를 완료합니다.

-

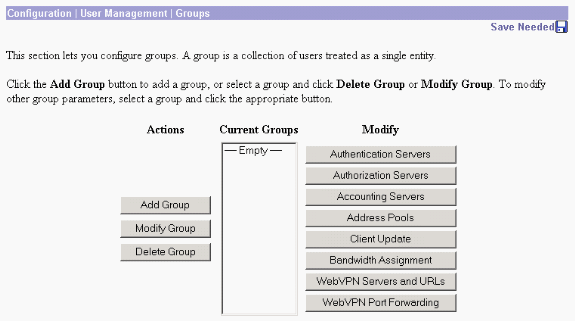

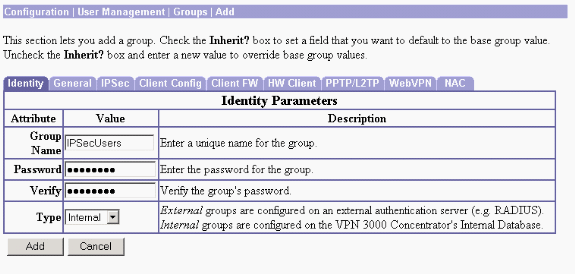

새 그룹을 추가하려면 Configuration > User Management > Groups를 선택하고 Add를 클릭합니다.

-

그룹 이름(예: IPsecUsers)과 비밀번호를 입력합니다.

이 비밀번호는 터널 협상을 위한 사전 공유 키로 사용됩니다.

-

IPSec 탭으로 이동하여 Authentication(인증)을 RADIUS로 설정합니다.

이렇게 하면 RADIUS 인증 서버를 통해 IPsec 클라이언트를 인증할 수 있습니다.

-

실행 중인 컨피그레이션에 변경 사항을 추가하려면 페이지 하단의 Add(추가)를 클릭합니다.

이제 IPsec 클라이언트가 연결하고 구성한 그룹을 사용할 때 RADIUS 서버에서 인증됩니다.

VPN 클라이언트

VPN 클라이언트 사용자를 위해 구성하려면 다음 단계를 완료합니다.

-

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

문제 해결

WebVPN 인증 실패

이 섹션에서는 컨피그레이션 트러블슈팅에 사용할 수 있는 정보를 제공합니다.

-

문제: WebVPN 사용자는 RADIUS 서버에 대해 인증할 수 없지만 VPN Concentrator의 로컬 데이터베이스를 사용하여 성공적으로 인증할 수 있습니다. "로그인 실패" 및 이 메시지와 같은 오류를 수신합니다.

원인: Concentrator의 내부 데이터베이스가 아닌 다른 데이터베이스가 사용될 때 이러한 종류의 문제가 자주 발생합니다. WebVPN 사용자는 Concentrator에 처음 연결할 때 Base Group에 도달하며 기본 인증 방법을 사용해야 합니다. 이 방법은 대개 Concentrator의 내부 데이터베이스로 설정되며 구성된 RADIUS 또는 기타 서버가 아닙니다.

해결 방법: WebVPN 사용자가 인증하면 Concentrator는 Configuration(구성) > System(시스템) > Servers(서버) > Authentication(인증)에 정의된 서버 목록을 확인하고 맨 위에 있는 서버를 사용합니다. WebVPN 사용자가 인증할 서버를 이 목록의 맨 위로 이동해야 합니다. 예를 들어 RADIUS가 인증 방법이어야 하는 경우 RADIUS 서버를 목록의 맨 위로 이동하여 인증을 푸시해야 합니다.

참고: WebVPN 사용자가 처음에 Base Group에 도달했다고 해서 Base Group에만 국한된 것은 아닙니다. Concentrator에서 추가 WebVPN 그룹을 구성할 수 있으며, RADIUS 서버에서 OU=groupname인 특성 25를 사용하여 사용자에게 할당할 수 있습니다. 자세한 설명은 RADIUS 서버를 사용하여 VPN 3000 Concentrator 그룹에 사용자 잠금 을 참조하십시오.

Active Directory에 대한 사용자 인증 실패

Active Directory 서버의 실패한 사용자의 User Properties(사용자 속성)의 Account(계정) 탭에서 다음 확인란을 볼 수 있습니다.

[x] 사전 인증 필요 없음

이 확인란이 선택되지 않은 경우 이 확인란을 선택하고 이 사용자를 다시 인증합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

25-Feb-2002 |

최초 릴리스 |

피드백

피드백