소개

이 문서에서는 FMC(Firepower Management Center)와의 Secure Malware Analytics 통합에 대해 자세히 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Firepower 관리 FMC

- Secure Malware Appliance 기본 컨피그레이션

- CA(Certificates of Authority) 생성

- Linux/Unix

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- FMC 버전 6.6.1

- Threat Grid 2.12.2

- CentOS 8

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

문제

이 활용 사례 시나리오에서는 2개의 문제와 2개의 오류 코드를 볼 수 있습니다.

시나리오 1

통합이 실패하고 오류가 발생합니다.

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60)

이 문제는 완전한 체인으로서 FMC에 업로드되지 않은 인증서와 관련이 있습니다. CA 서명 인증서가 사용되었으므로 단일 PEM 파일로 결합된 전체 인증서 체인을 사용해야 합니다. 다른 단어에서 Root CA(루트 CA) > Intermediate Cert(해당되는 경우) > Clean Int로 시작합니다. 요구 사항과 절차를 설명하는 공식 가이드에서 이 문서를 참조하시기 바랍니다.

CA의 다중 레벨 서명 체인이 있는 경우 모든 필수 중간 인증서 및 루트 인증서가 FMC에 업로드되는 단일 파일에 포함되어야 합니다.

- 모든 인증서는 PEM으로 인코딩되어야 합니다.

- 파일의 새 줄은 DOS가 아니라 UNIX여야 합니다.

- Threat Grid 어플라이언스에서 자체 서명 인증서를 제시하는 경우, 해당 어플라이언스에서 다운로드한 인증서를 업로드합니다.

- Threat Grid 어플라이언스에서 CA 서명 인증서를 제시하는 경우 인증서 서명 체인이 포함된 파일을 업로드합니다.

주의: Secure Malware Appliance 자체 서명 인증서를 다시 생성한 경우, SSL 핸드셰이크 중에 Secure Malware Appliance가 업데이트된 인증서를 보낸 후에만 어플라이언스를 다시 구성해야 합니다.

시나리오 2

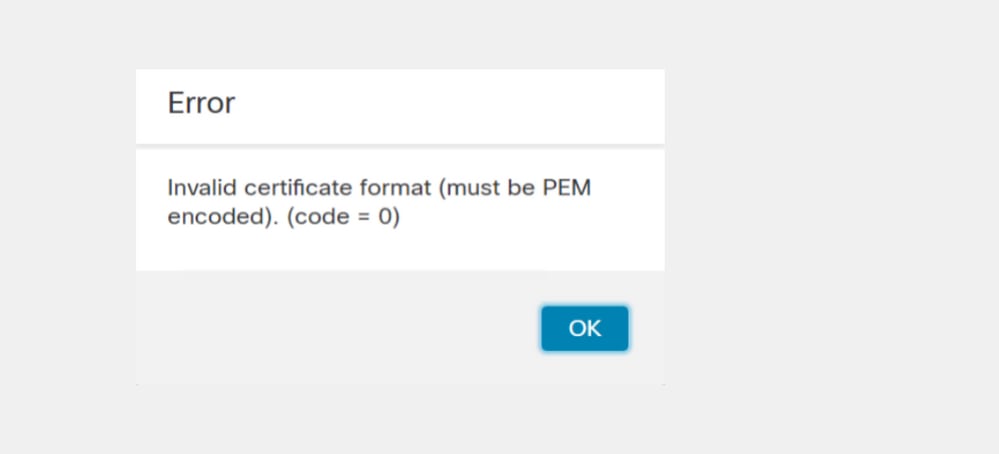

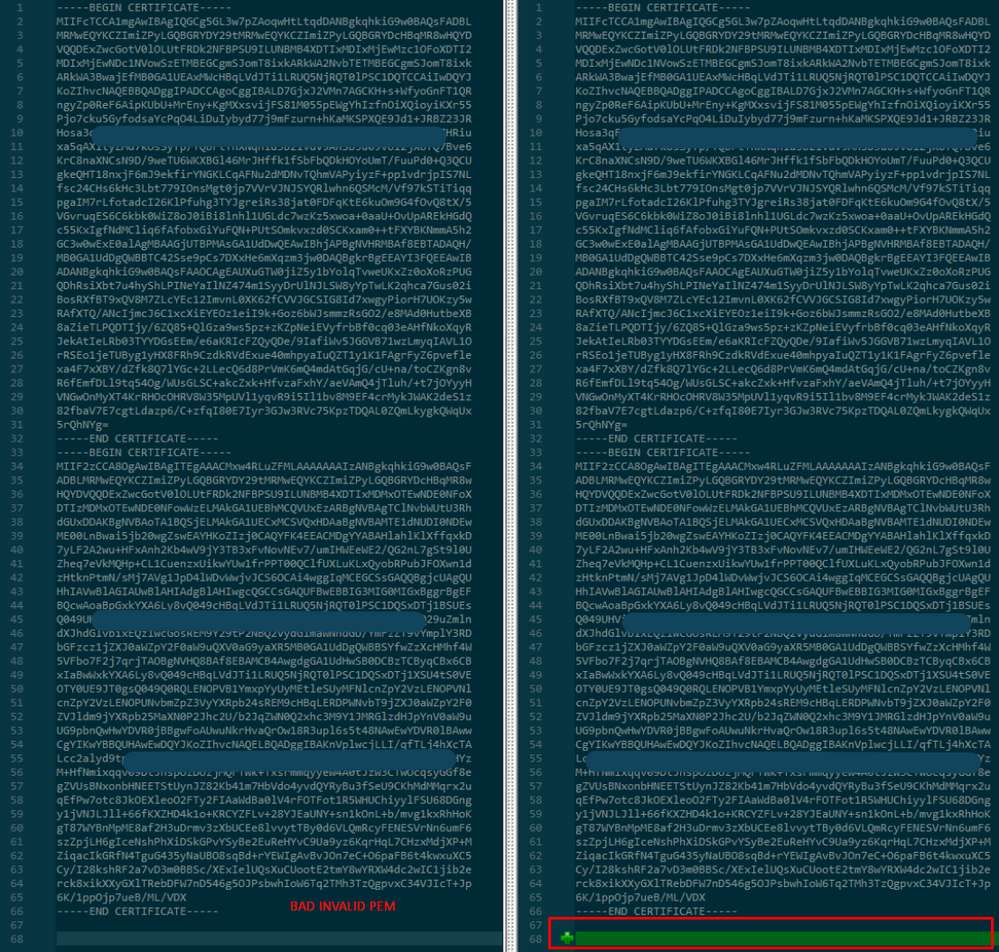

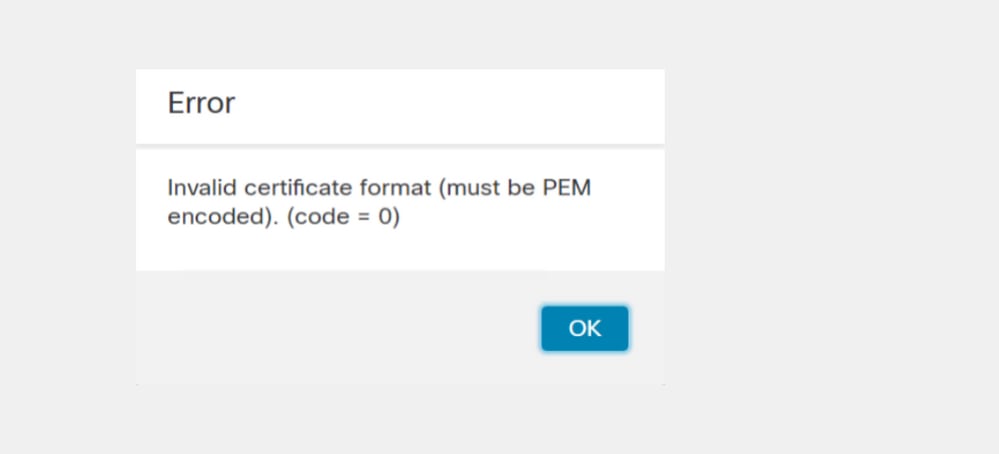

유효하지 않은 인증서 형식 오류

Invalid Certificate format (must be PEM encoded) (code=0)

이미지에 표시된 인증서 형식 오류입니다.

이 오류는 OpenSSL을 사용하는 Windows 컴퓨터에서 만든 통합 PEM 인증서의 형식이 잘못되었기 때문입니다. Linux 시스템을 사용하여 이 인증서를 만드는 것이 좋습니다.

통합

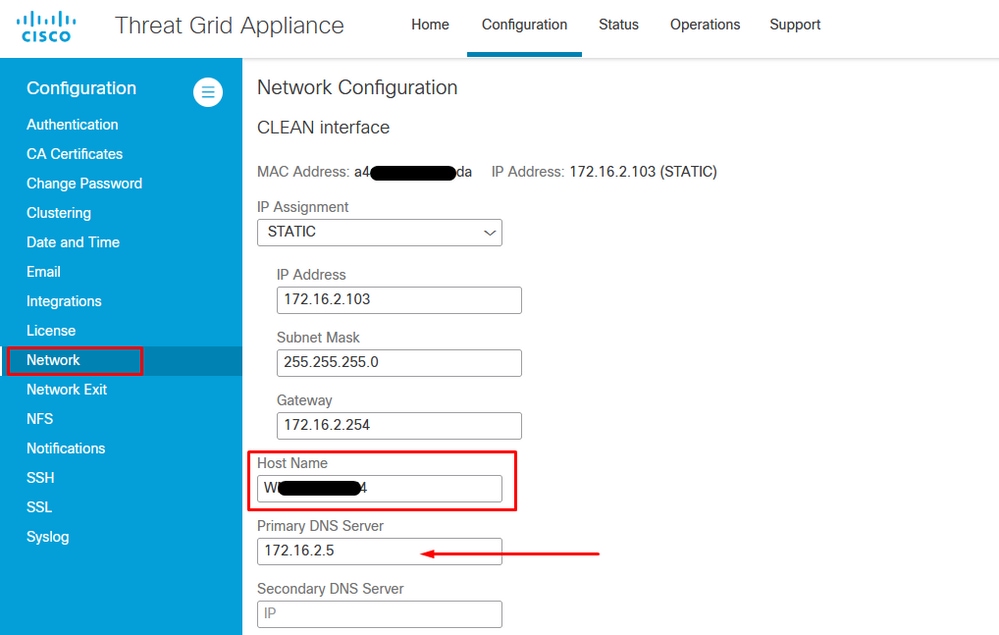

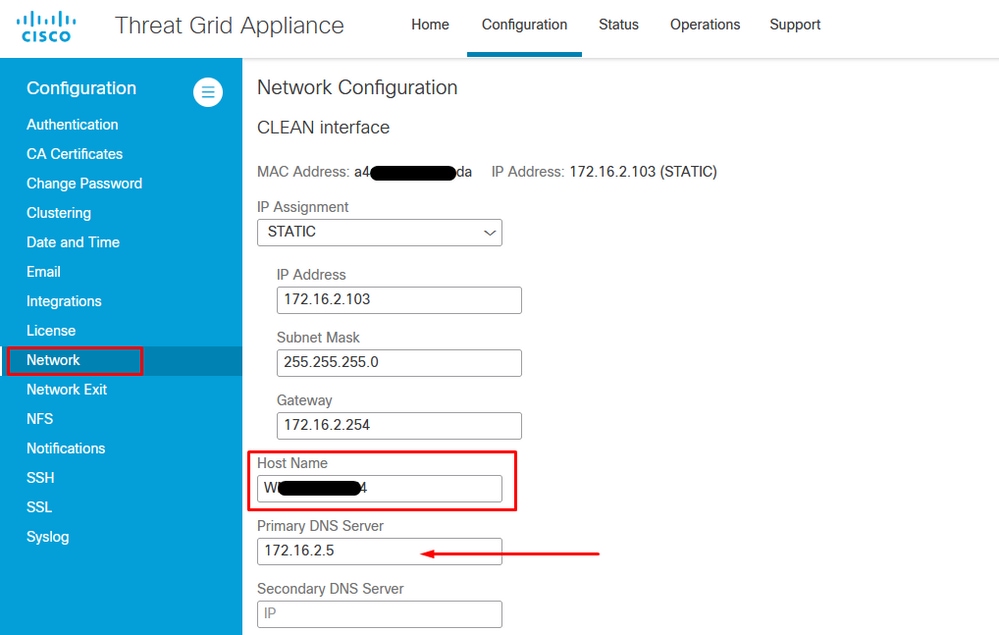

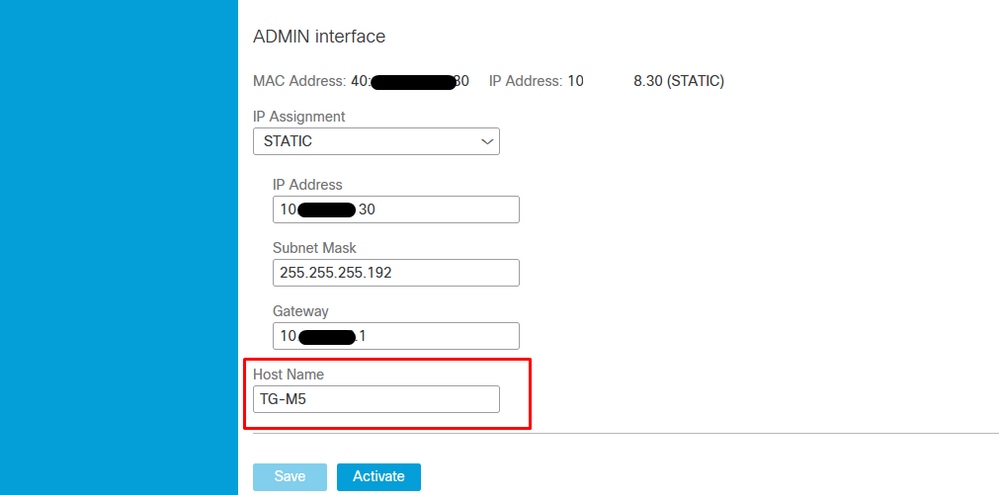

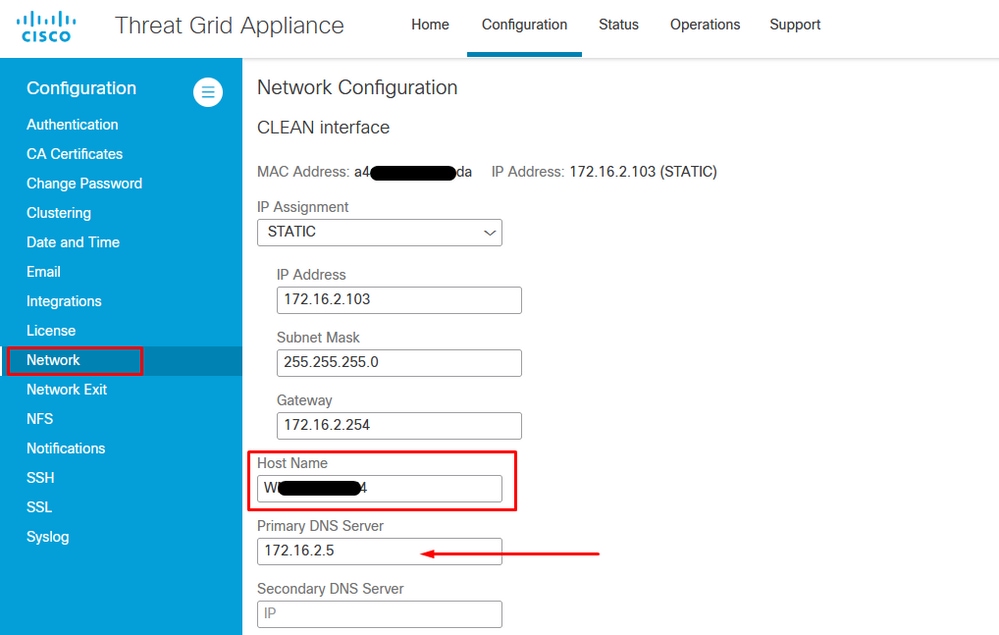

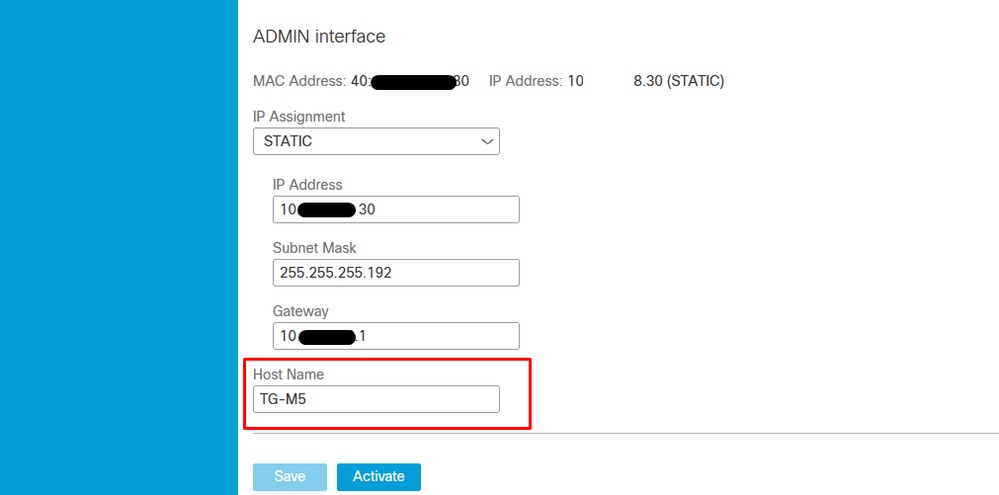

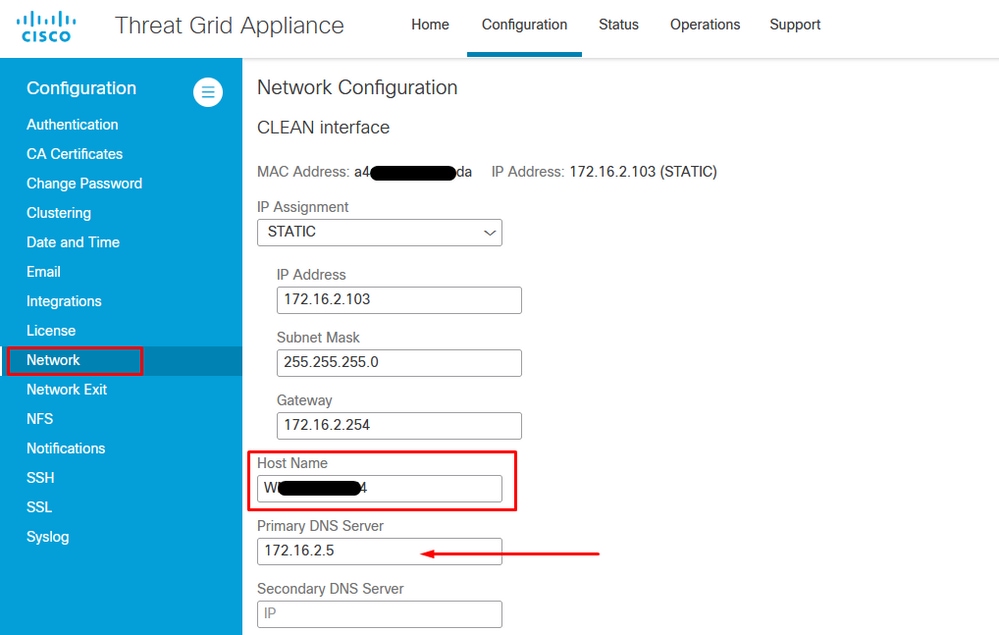

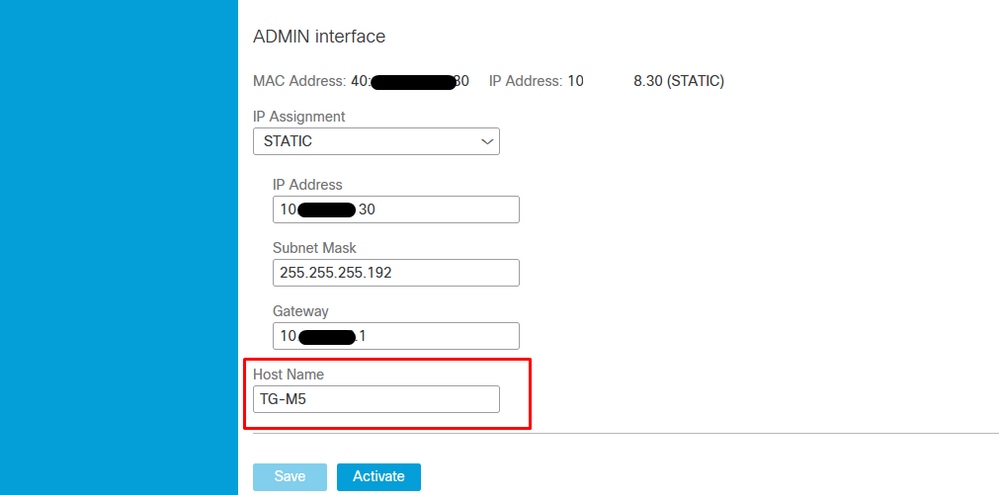

1단계. 그림과 같이 TGA를 구성합니다.

Clean Admin 인터페이스용 내부 CA 서명 인증서

1단계. admin 및 clean 인터페이스에 모두 사용되는 개인 키를 생성합니다.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem

2단계. CSR 생성

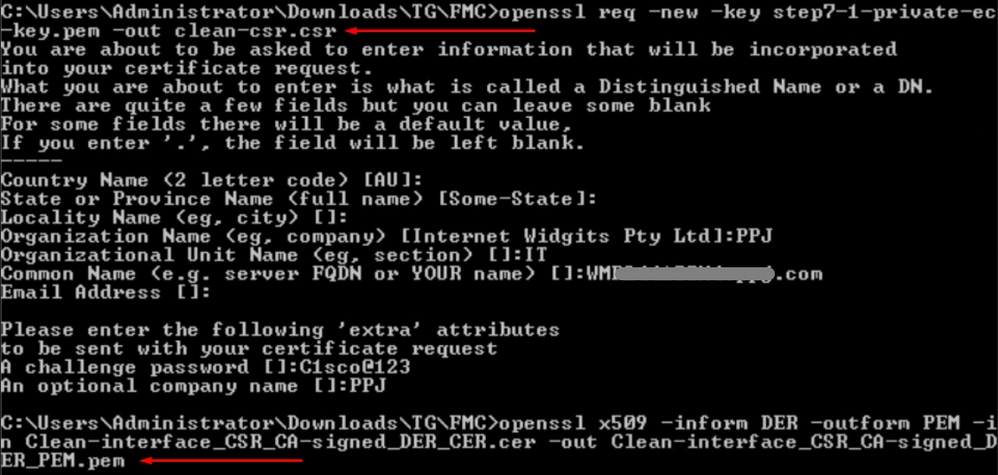

깨끗한 인터페이스

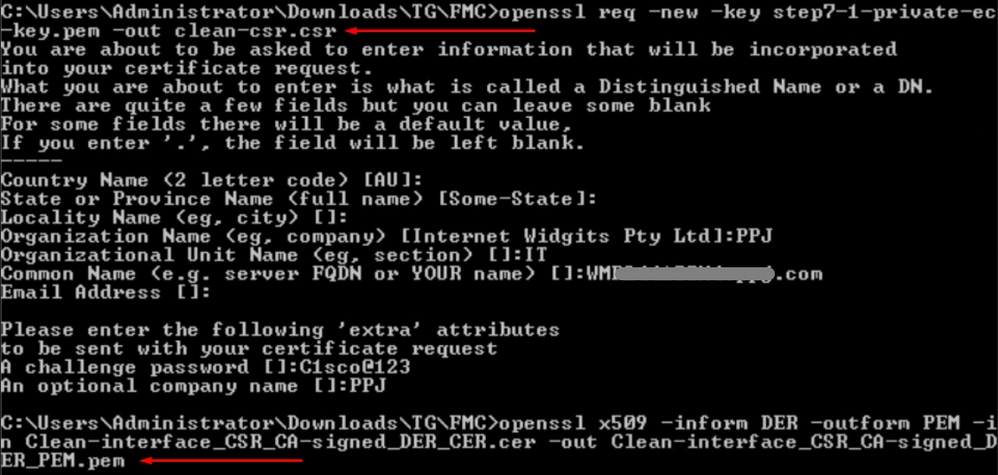

1단계. CSR 생성으로 이동하고 생성된 개인 키를 사용합니다.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

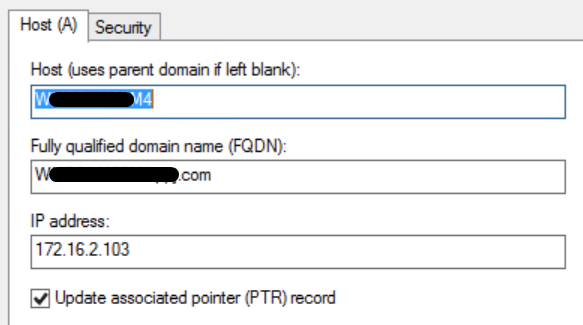

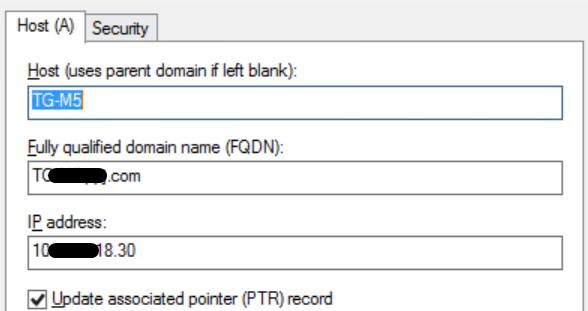

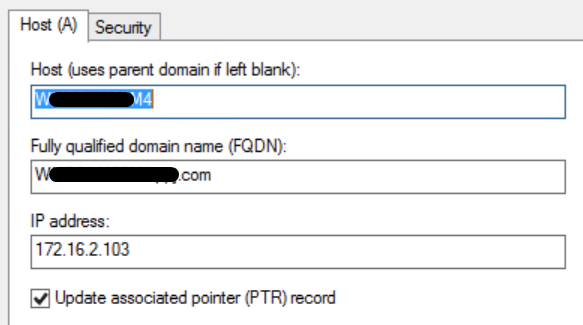

참고: CSR에 대해 CN 이름을 입력해야 하며 'Network'(네트워크) 아래에 정의된 Clean(정상) 인터페이스의 호스트 이름과 일치해야 합니다. DNS 항목은 Clean 인터페이스 호스트 이름을 확인하는 DNS 서버에 있어야 합니다.

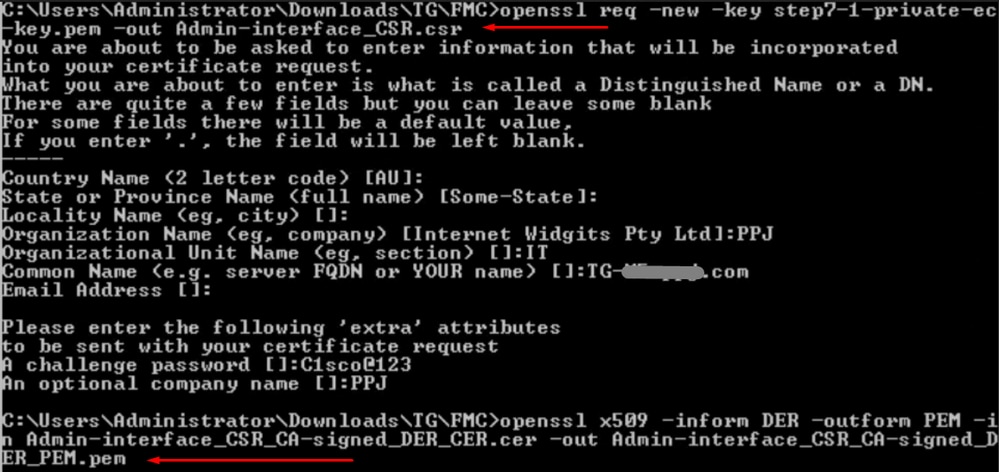

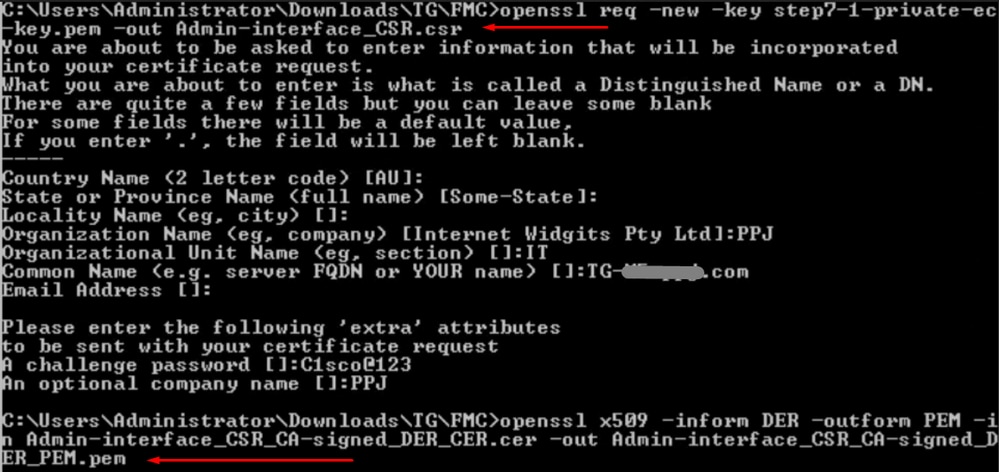

관리 인터페이스

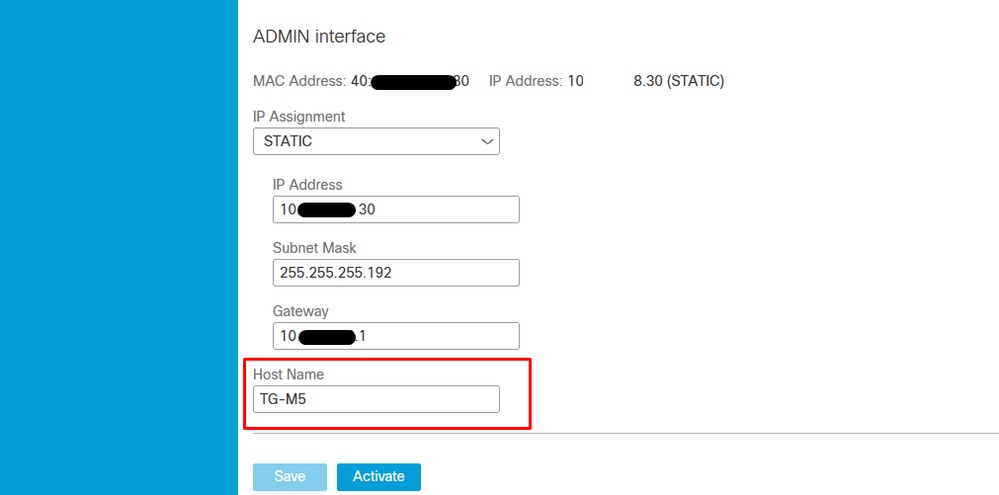

1단계. CSR 생성으로 이동하고 생성된 개인 키를 사용합니다.

openssl req -new -key private-ec-key.pem -out MYCSR.csr

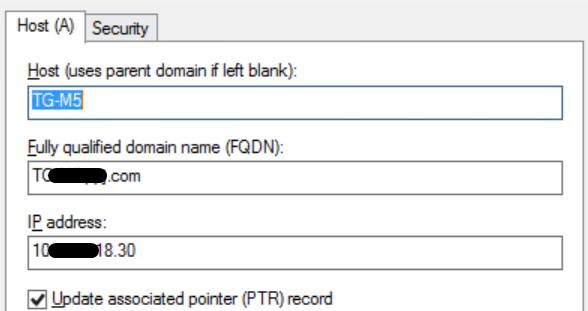

참고: CSR에 대한 CN 이름을 입력해야 하며 'Network'(네트워크) 아래에 정의된 'admin interface'(관리자 인터페이스)의 'hostname'(호스트 이름)과 일치해야 합니다. 정상 인터페이스 호스트 이름을 확인하는 DNS 서버에 DNS 항목이 있어야 합니다.

2단계. CSR은 CA에서 서명합니다. CER 내선 번호가 있는 DER 형식의 인증서를 다운로드합니다.

3단계. CER을 PEM으로 변환합니다.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

CSR 및 CER에서 PEM으로 정상 인터페이스

관리 인터페이스 CSR 및 CER - PEM

FMC용 인증서의 올바른 형식

이미 인증서를 제공받았으며 CER/CRT 형식이고 텍스트 편집기를 사용할 때 읽을 수 있는 경우 간단하게 확장을 PEM으로 변경할 수 있습니다.

인증서를 읽을 수 없는 경우 DER 형식을 PEM 읽을 수 있는 형식으로 변환해야 합니다.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem

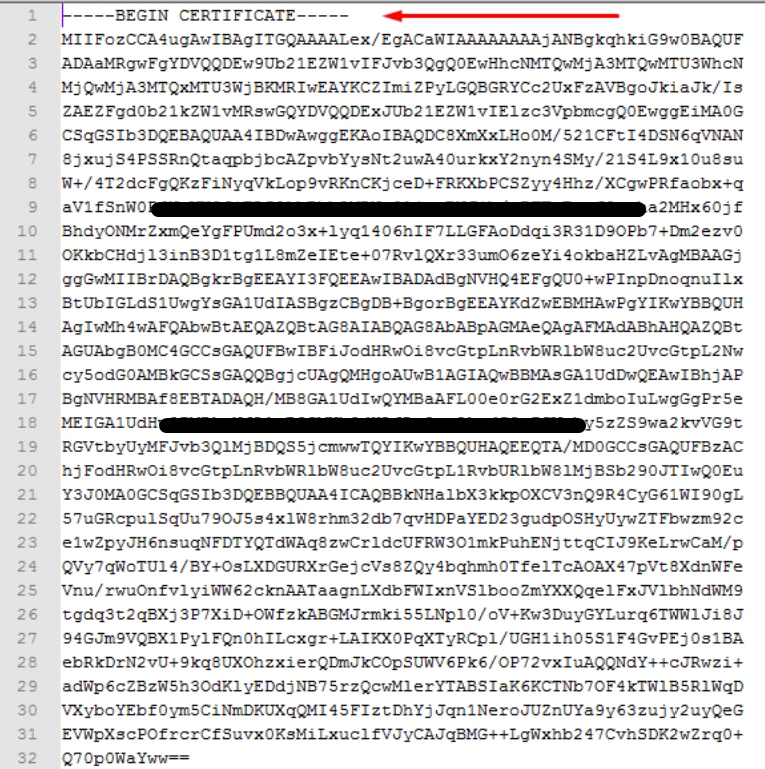

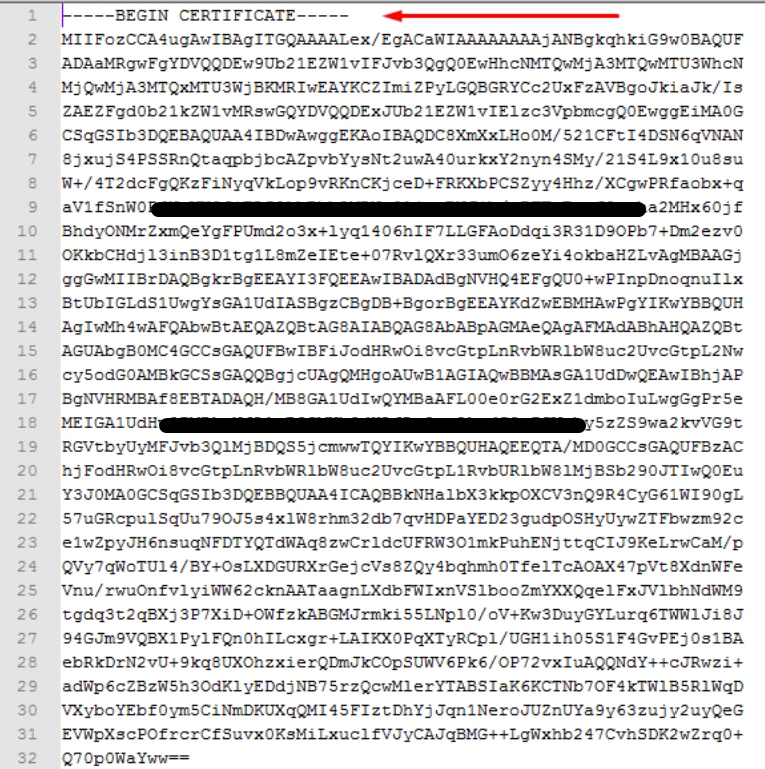

PEM

이미지에 표시된 PEM 읽기 가능 형식의 예.

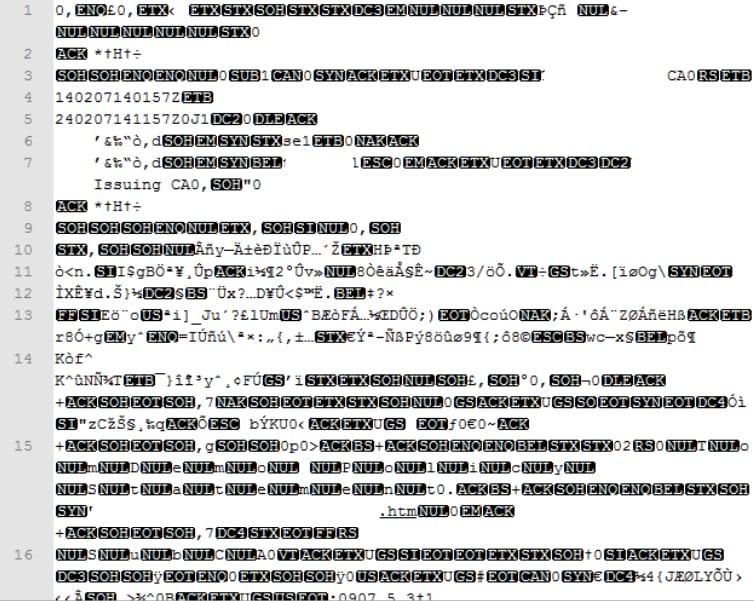

데르

이미지에 표시된 대로 DER 읽기 가능한 형식의 예

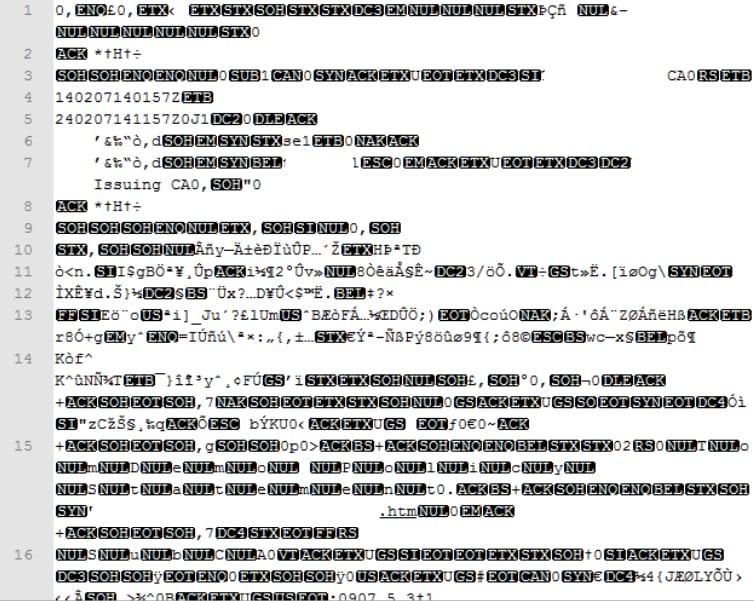

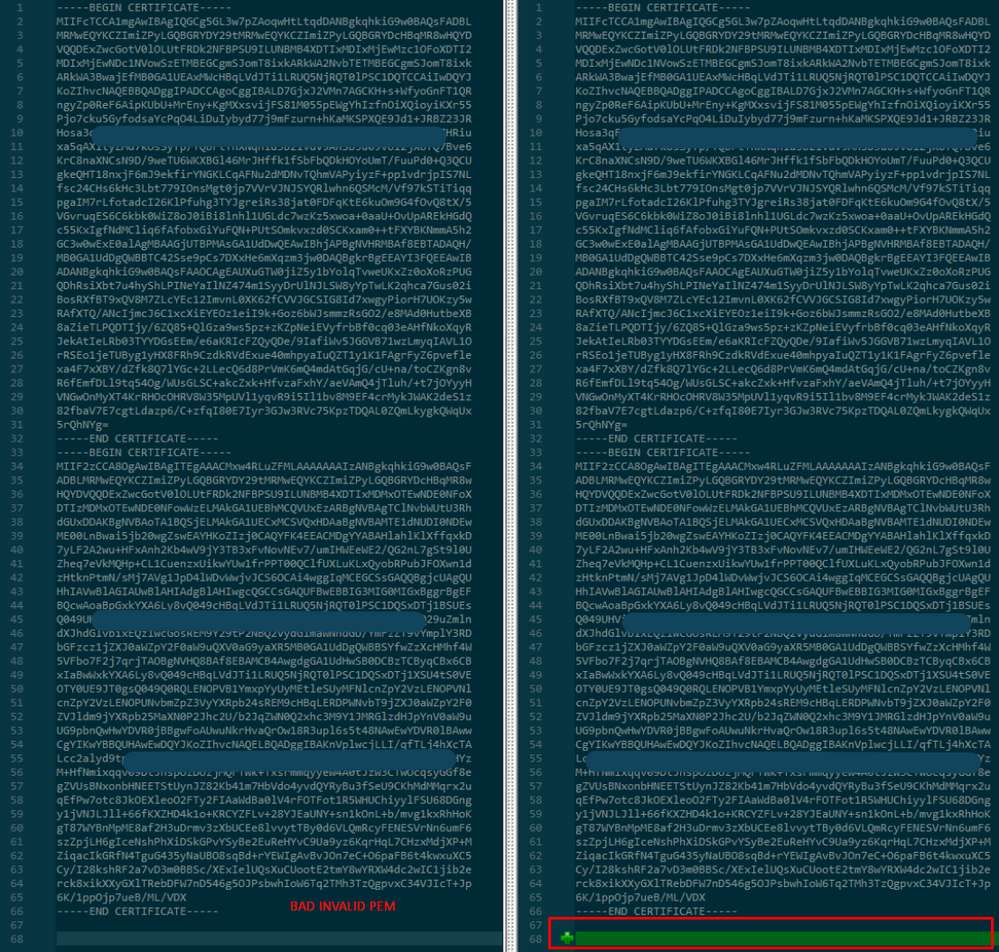

Windows와 Linux에서 만든 인증서의 차이점

두 인증서를 나란히 비교하는 간단한 방법은 메모장에서 비교 플러그인을 사용하여 라인 #68에서 인코딩된 차이를 ++ 수 있습니다. 왼쪽에는 Windows에서 만든 인증서가 표시되고 오른쪽에는 Linux 시스템에서 생성된 인증서가 표시됩니다. 왼쪽에 있는 인증서는 캐리지 리턴이 있으므로 FMC에 대해 해당 인증서 PEM이 유효하지 않습니다. 그러나 메모장의 한 줄 외에는 텍스트 편집기에서 차이를 구별할 수 ++.

RootCA 및 CLEAN 인터페이스에 대해 새로 생성/변환된 PEM 인증서를 Linux 시스템에 복사하고 PEM 파일에서 캐리지 리턴을 제거합니다.

sed -i 's/\r//'

예: sed -i 's/\r//' OPADMIN.pem.

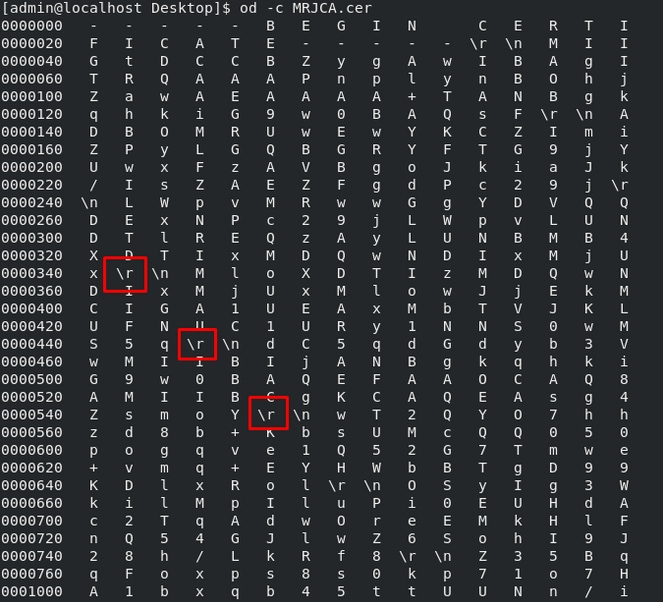

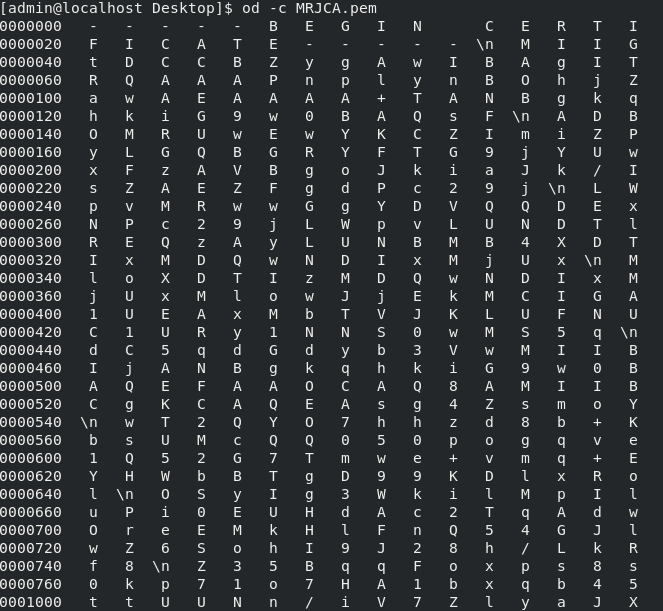

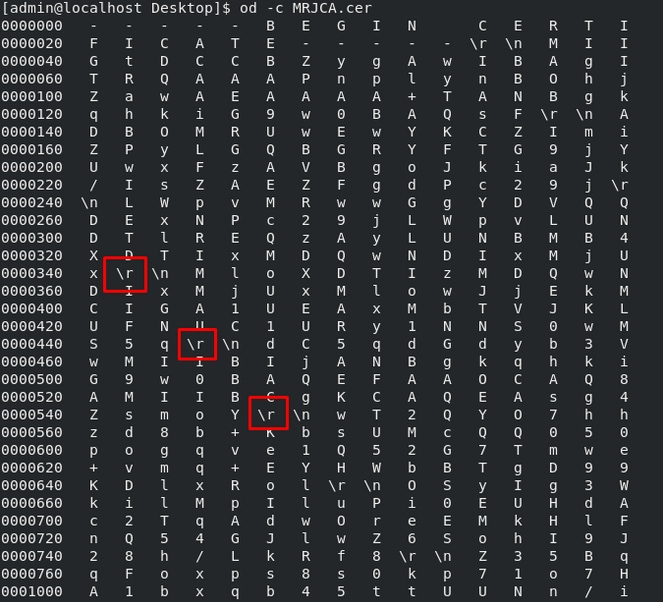

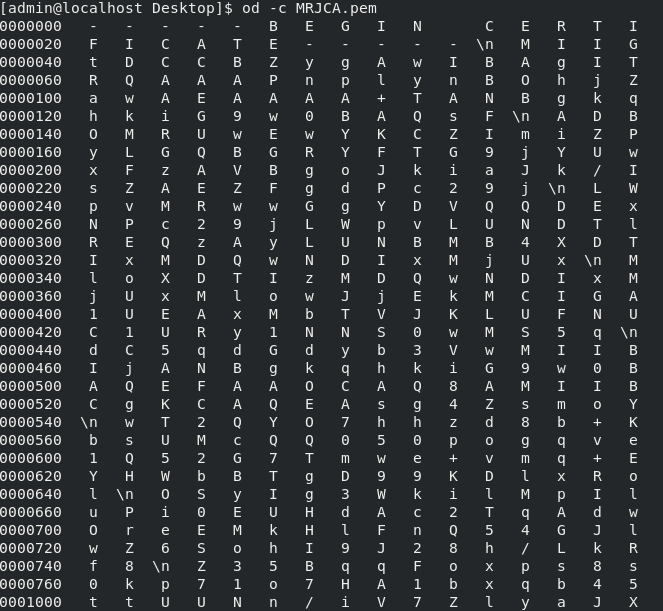

캐리지 리턴이 있는지 확인합니다.

od -c

이미지에 표시된 것처럼 여전히 캐리지 리턴이 있는 인증서입니다.

Linux 시스템을 통해 실행한 후의 인증서

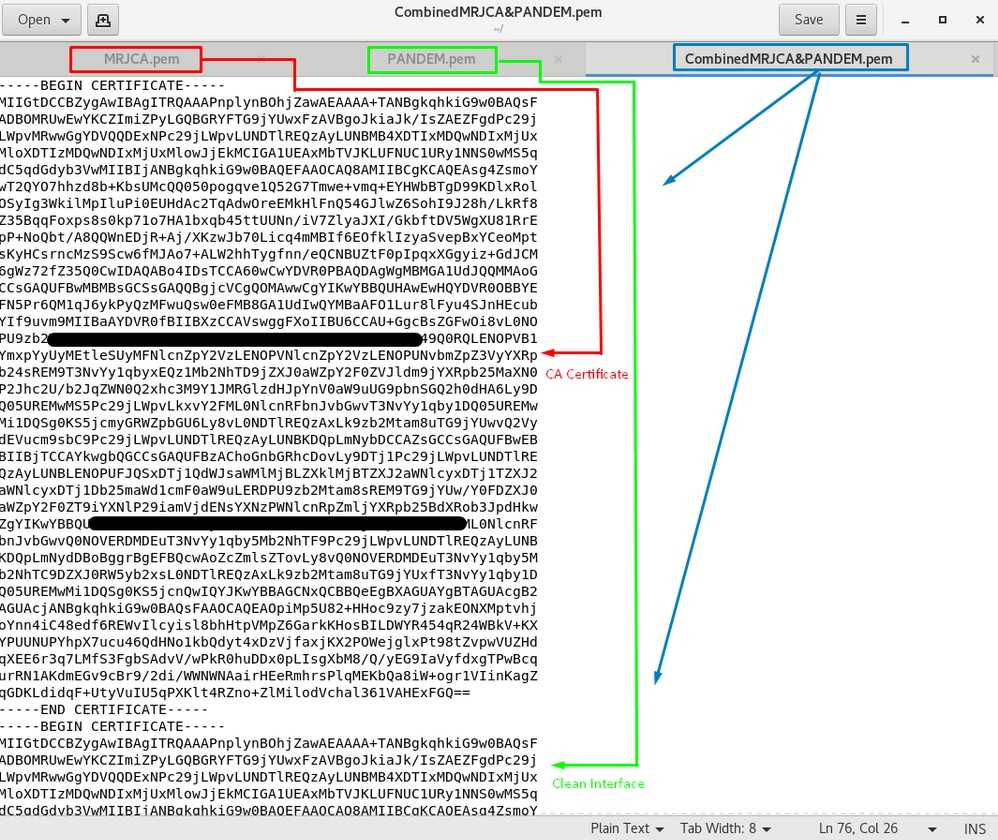

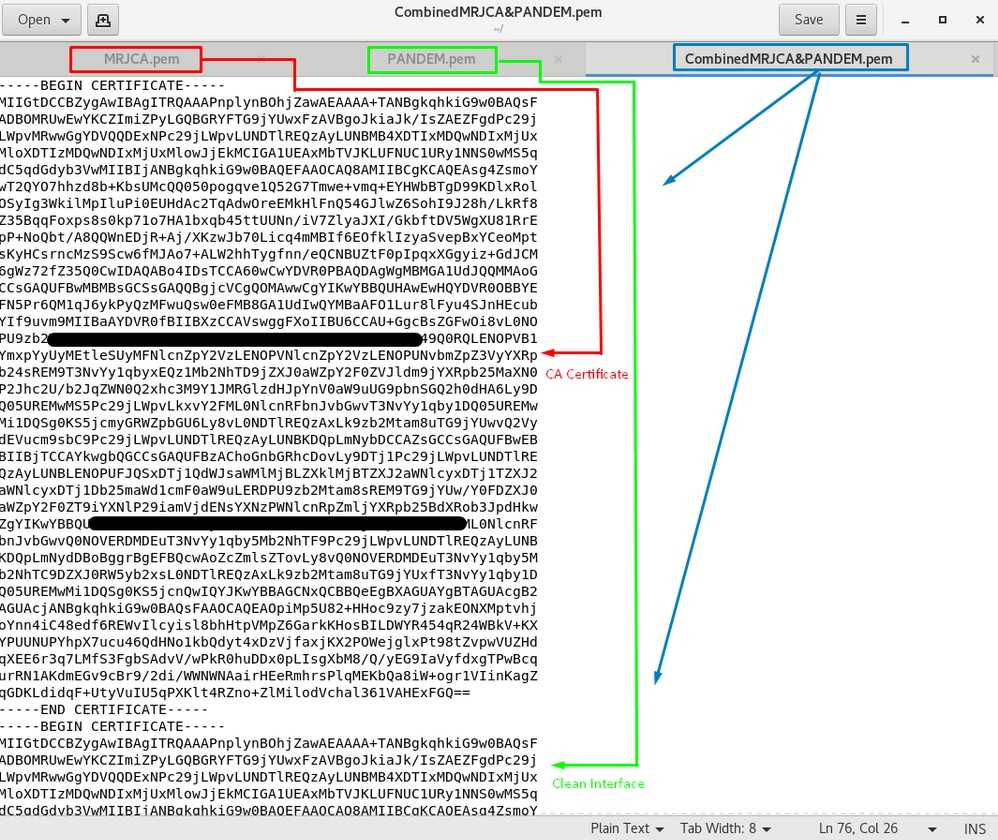

FMC의 경우 Linux 시스템에서 Root_CA와 no-carrige 인증서를 결합하려면 다음 명령을 사용합니다.

cat >

예: cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carriage.pem Root-CA.pem > combine.pem.

또는 Linux 시스템에서 새 텍스트 편집기를 열고 캐리지 리턴이 제거된 Clean 인증서를 하나의 파일로 결합하여 .PEM 확장자로 저장할 수도 있습니다. CA 인증서가 맨 위에 있고 Clean Interface 인증서가 맨 아래에 있어야 합니다.

이는 나중에 TG 어플라이언스와 통합하기 위해 FMC에 업로드하는 인증서여야 합니다.

Secure Malware Analytics 어플라이언스 및 FMC에 인증서 업로드

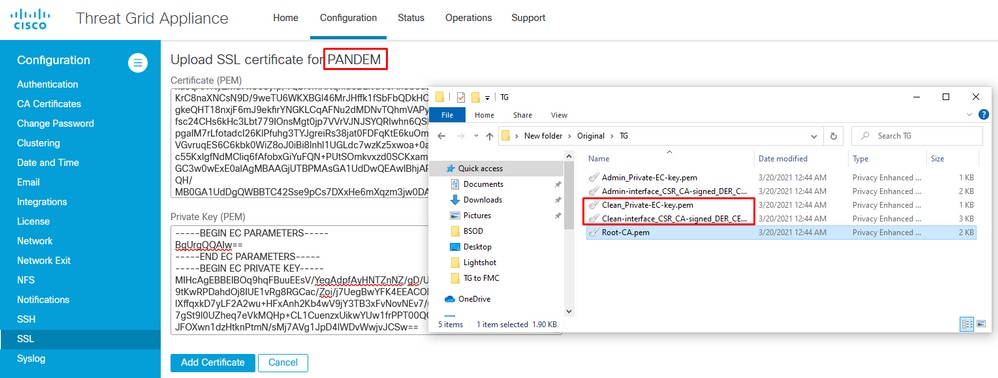

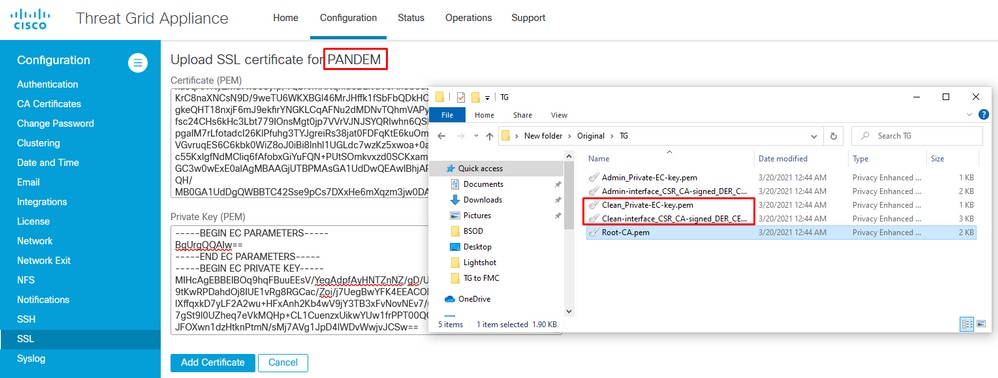

정상 인터페이스에 대한 인증서 업로드

그림과 같이 Configuration(컨피그레이션) > SSL > PANDEM - Actions(작업) Upload New Certificate(새 인증서 업로드) > Add Certificate(인증서 추가)로 이동합니다.

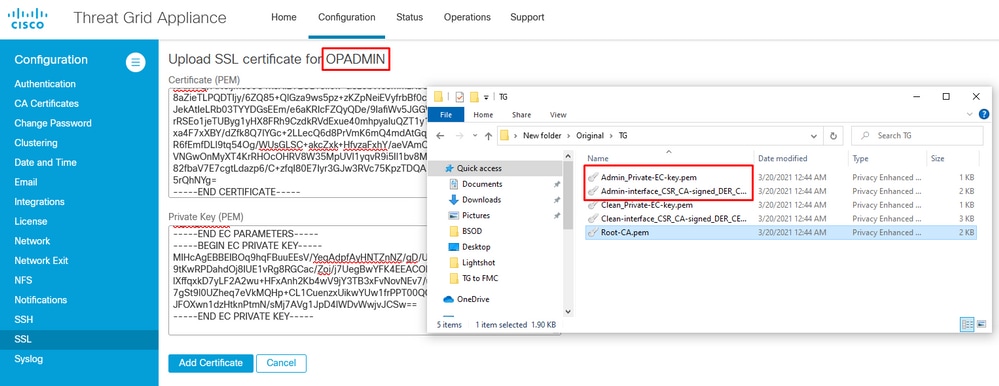

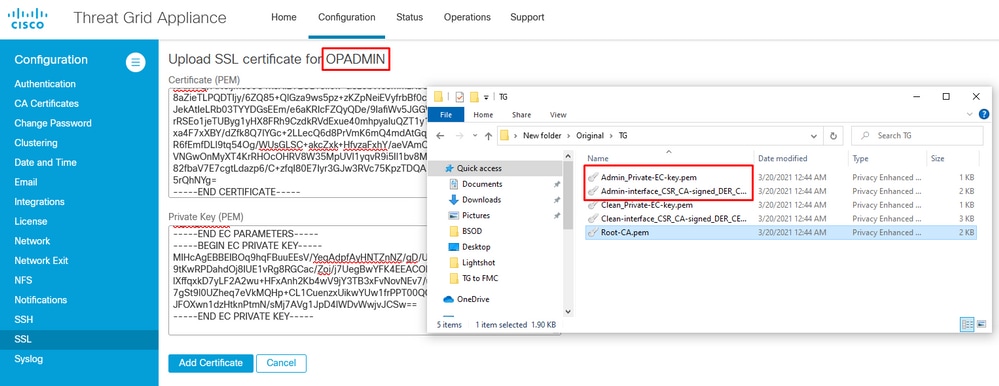

관리자 인터페이스에 대한 인증서 업로드

이미지에 표시된 대로 Configuration(컨피그레이션) > SSL > OPADMIN - Actions(작업) Upload New Certificate(새 인증서 업로드) > Add Certificate(인증서 추가)로 이동합니다.

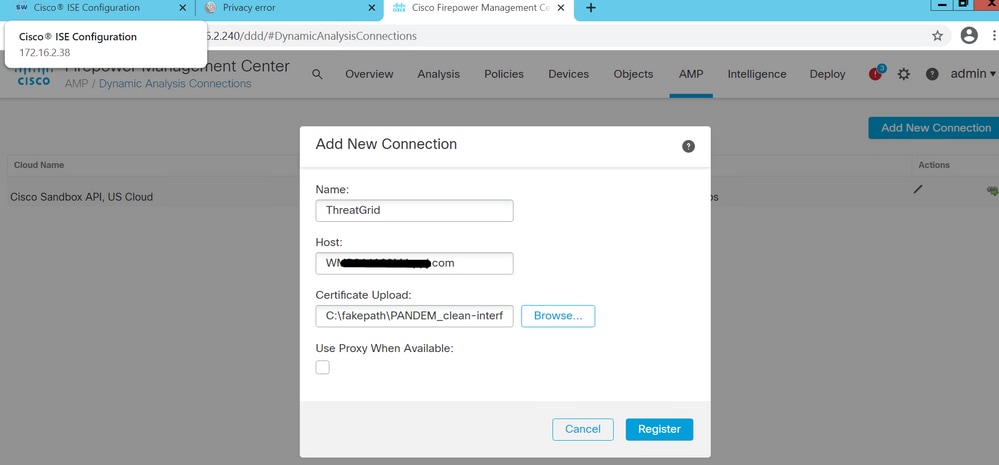

FMC에 인증서 업로드

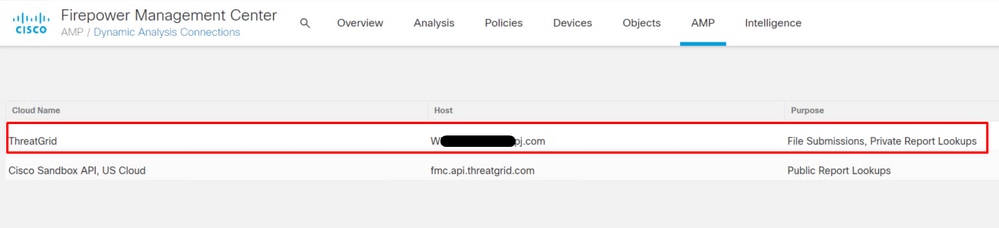

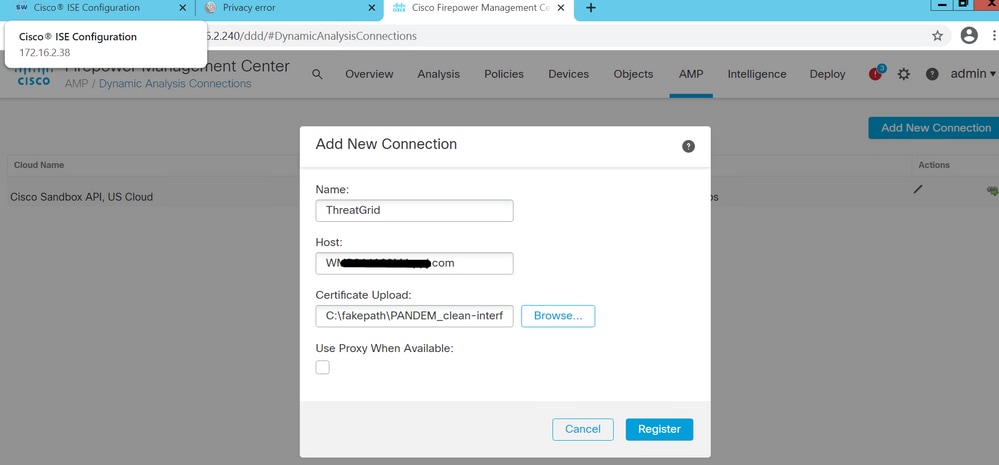

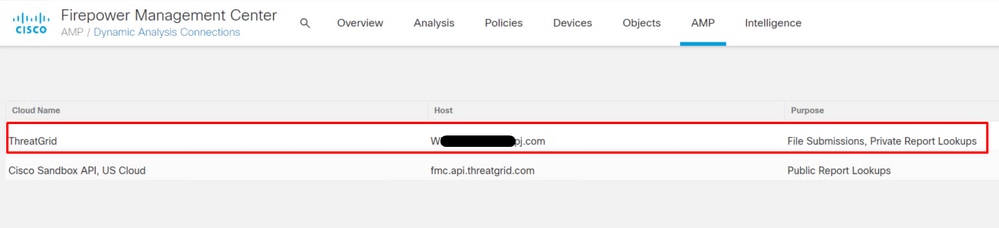

인증서를 FMC에 업로드하려면 AMP > Dynamic Analysis Connections > Add New Connection으로 이동한 다음 필요한 정보를 입력합니다.

이름: 식별할 이름.

호스트: 정상 인터페이스에 대한 CSR이 생성될 때 정의된 대로 정상 인터페이스 FQDN

인증서: ROOT_CA 및 clean interface_no-carriage의 통합 인증서

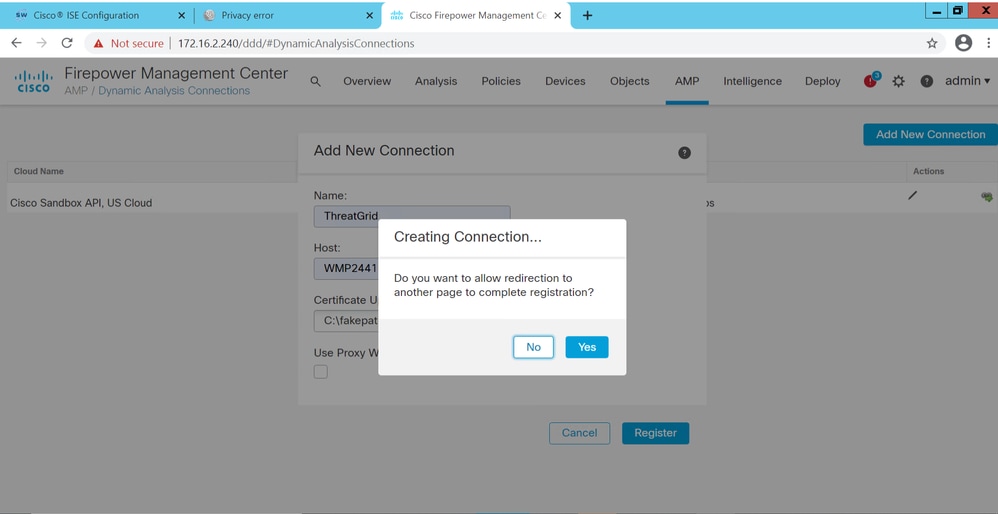

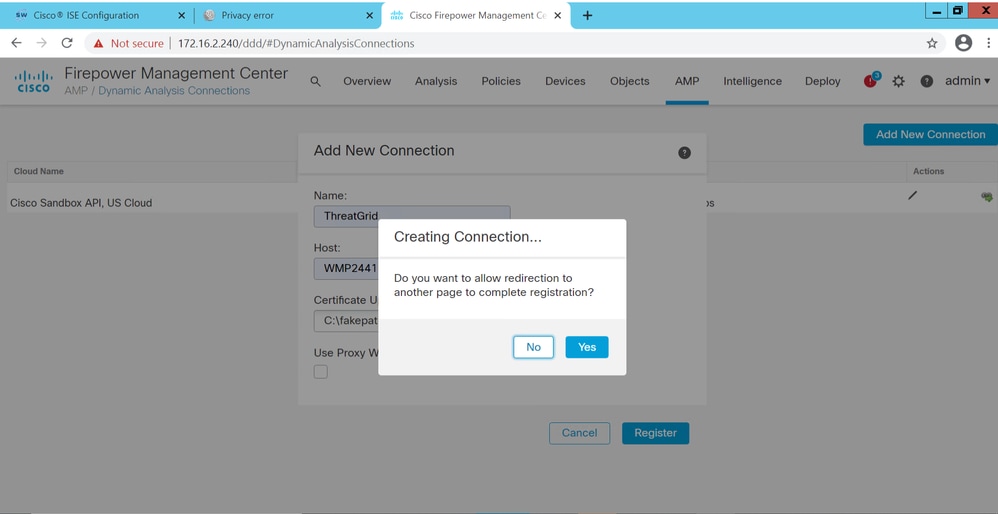

New Connection(새 연결)이 등록되면 팝업이 표시되고 Yes(예) 버튼을 클릭합니다.

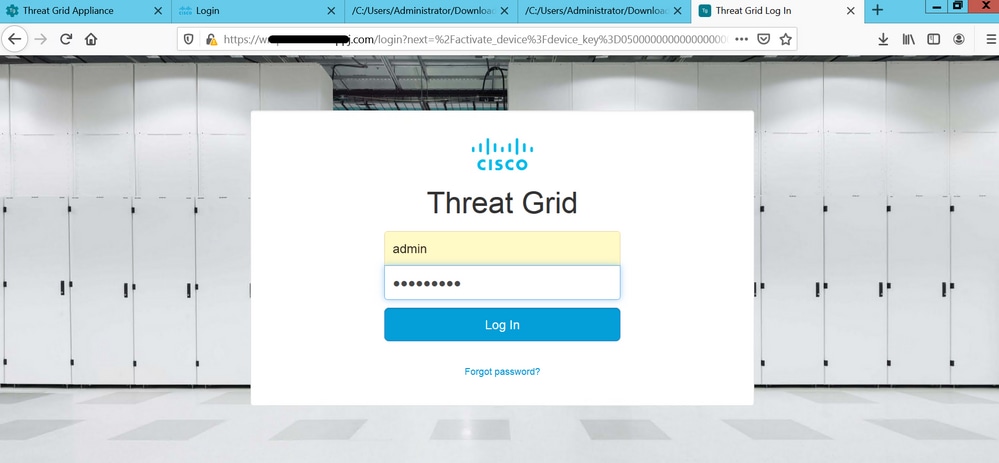

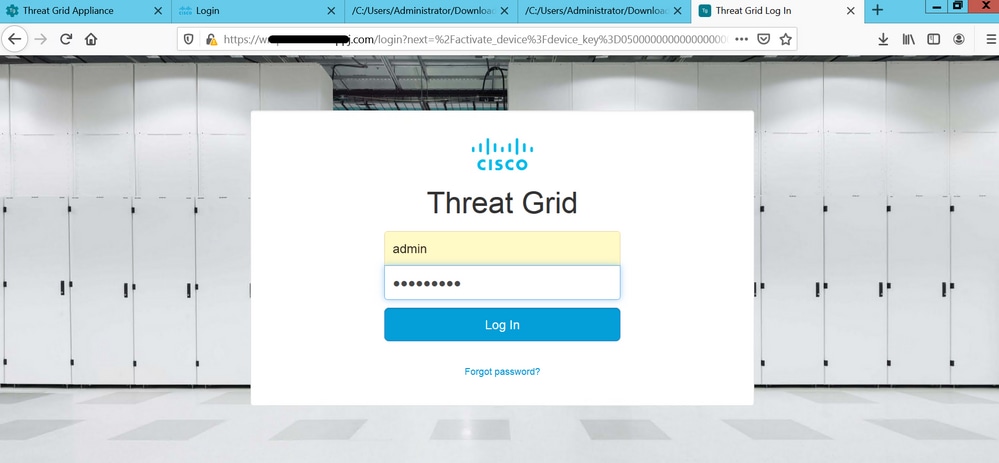

이 페이지는 그림과 같이 Secure Malware Analytics Clean 인터페이스와 로그인 프롬프트로 리디렉션됩니다.

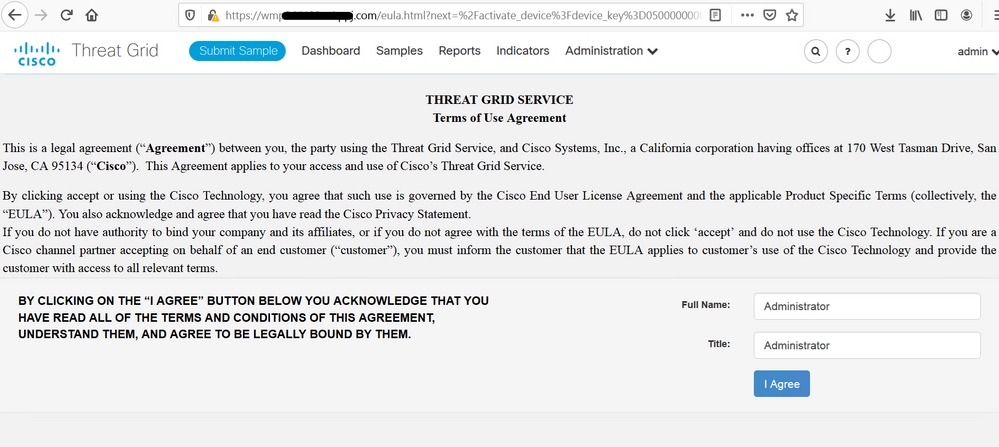

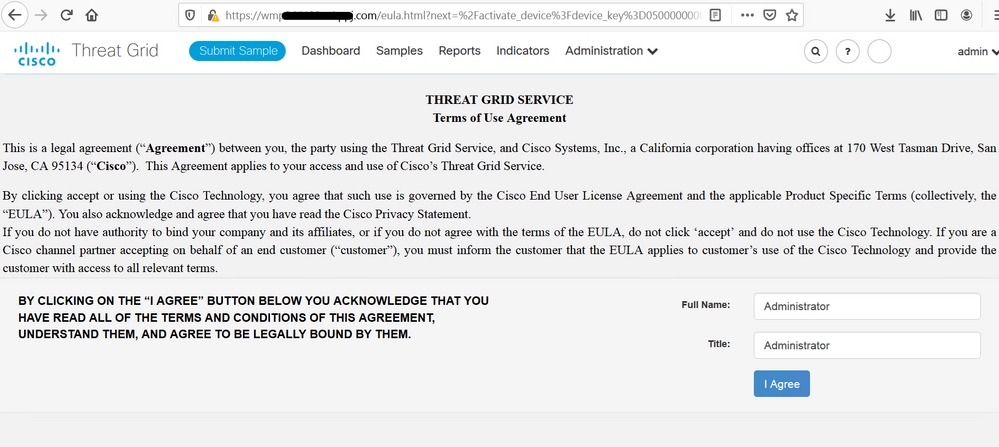

EULA에 동의합니다.

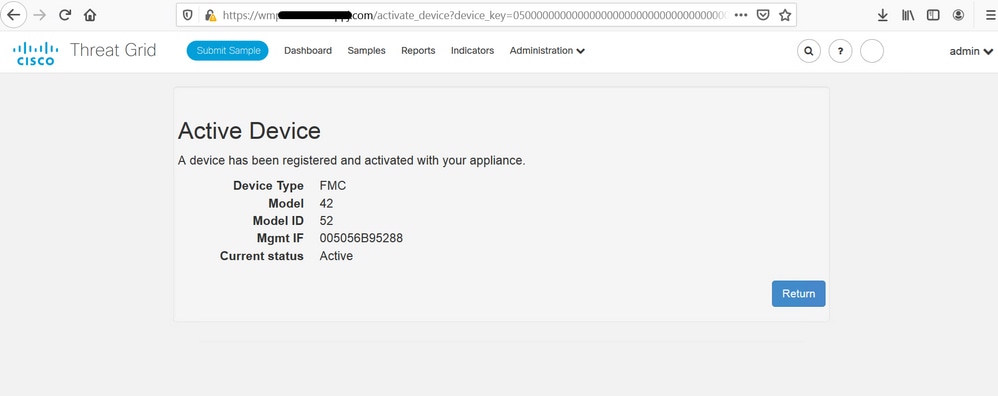

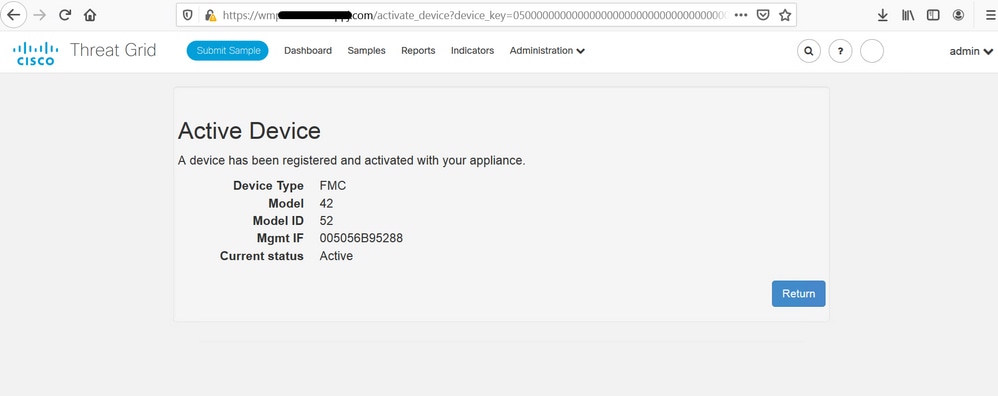

통합에 성공하면 그림과 같이 활성 디바이스가 표시됩니다.

그림과 같이 Return(돌아가기)을 클릭하고 성공적인 Secure Malware Analytics 통합을 통해 FMC로 돌아갑니다.

관련 정보

피드백

피드백