소개

이 문서에서는 Secure Malware Analytics Appliance(이전의 Threat Grid) 버전 2.10에 도입된 RADIUS(Remote Authentication Dial In User Service) 인증 기능에 대해 설명합니다. 이 기능을 사용하면 사용자가 RADIUS over DTLS 인증(draft-ietf-radext-dtls-04)을 지원하는 AAA(Authentication, Authorization and Accounting) 서버에 저장된 자격 증명으로 관리 포털 및 콘솔 포털에 로그인할 수 있습니다. 이 경우에는 Cisco Identity Services Engine이 사용되었습니다.

이 문서에서는 기능을 구성하는 데 필요한 단계를 살펴봅니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Secure Malware Analytics Appliance(이전의 Threat Grid)

- Identity Services Engine(ISE)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Secure Malware Analytics Appliance 2.10

- Identity Services Engine 2.7

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

이 섹션에서는 RADIUS 인증 기능을 위해 Secure Malware Analytics Appliance 및 ISE를 구성하는 방법에 대한 자세한 지침을 제공합니다.

참고: 인증을 구성하려면 Secure Malware Analytics Appliance Clean 인터페이스와 ISE PSN(Policy Service Node) 간에 포트 UDP 2083의 통신이 허용되어야 합니다.

설정

1단계. 인증을 위해 Secure Malware Analytics Appliance 인증서를 준비합니다.

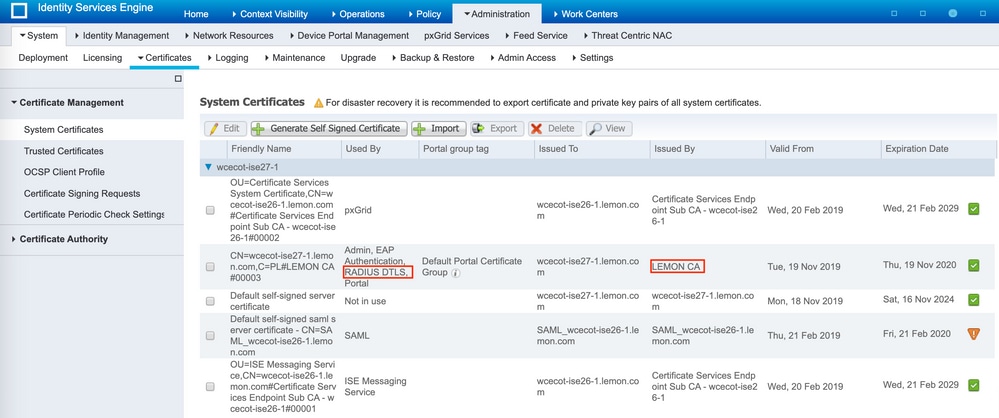

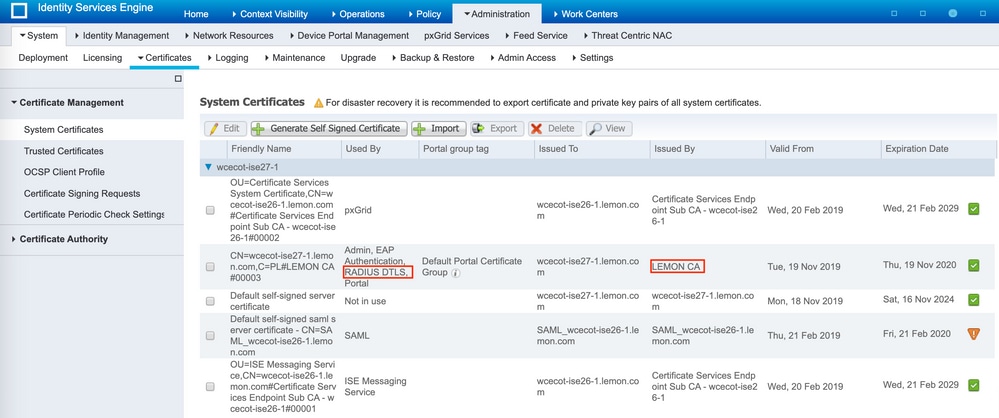

RADIUS over DTLS는 상호 인증서 인증을 사용하므로 ISE의 CA(Certificate Authority) 인증서가 필요합니다. 먼저 어떤 CA 서명 된 RADIUS DTLS 인증서를 확인 하십시오.

2단계. ISE에서 CA 인증서를 내보냅니다.

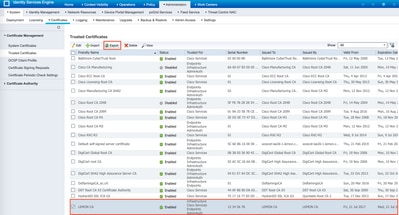

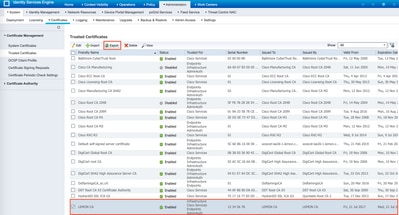

Administration(관리) > System(시스템) > Certificates(인증서) > Certificate Management(인증서 관리) > Trusted Certificates(신뢰할 수 있는 인증서)로 이동하고, CA를 찾은 다음 이미지에 표시된 대로 Export(내보내기)를 선택하고, 나중에 사용할 수 있도록 디스크에 인증서를 저장합니다.

3단계. Secure Malware Analytics Appliance를 네트워크 액세스 디바이스로 추가합니다.

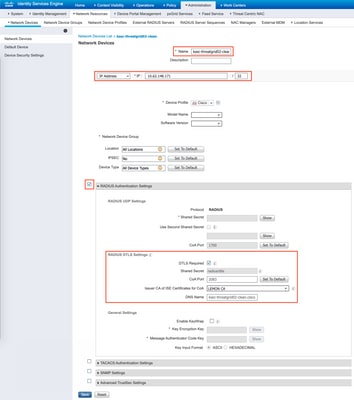

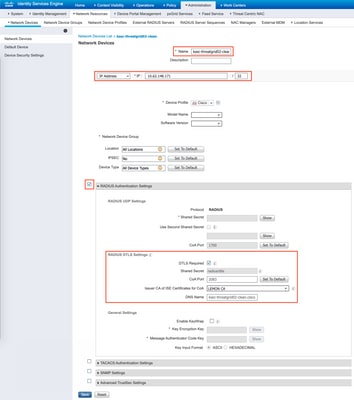

Administration(관리) > Network Resources(네트워크 리소스) > Network Devices(네트워크 디바이스) > Add(추가)로 이동하여 TG에 대한 새 항목을 만들고 Clean(정상) 인터페이스의 Name(이름), IP address(IP 주소)를 입력한 다음 이미지와 같이 DTLS Required(DTLS 필수)를 선택합니다. 하단에서 Save(저장)를 클릭합니다.

4단계. 권한 부여 정책에 대한 권한 부여 프로파일을 생성합니다.

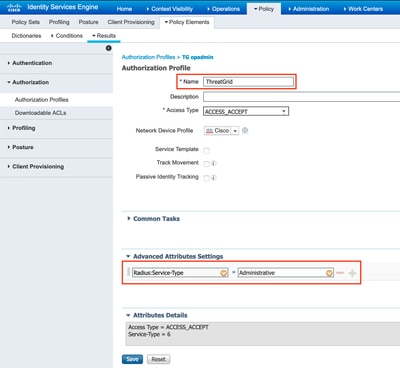

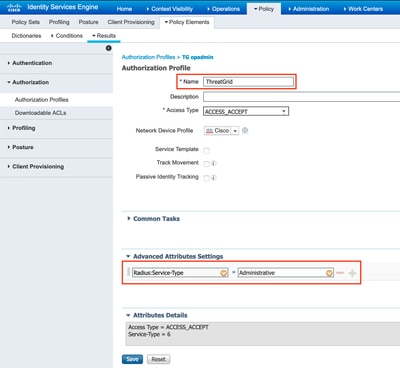

Policy(정책) > Policy elements(정책 요소) > Results(결과) > Authorization(권한 부여) > Authorization Profiles(권한 부여 프로파일)로 이동하고 Add(추가)를 클릭합니다. 이미지에 표시된 대로 Name(이름)을 입력하고 Advanced Attributes Settings(고급 특성 설정)를 선택하고 Save(저장)를 클릭합니다.

5단계. 인증 정책을 생성합니다.

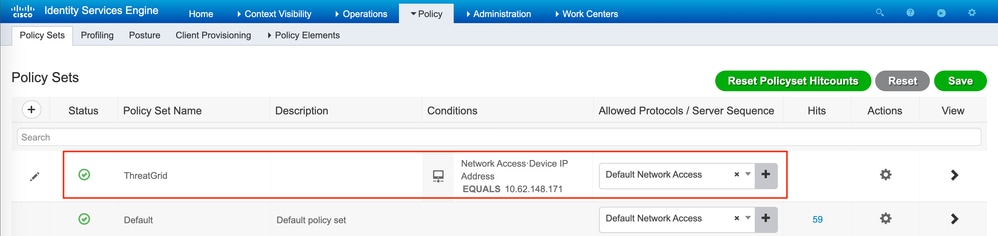

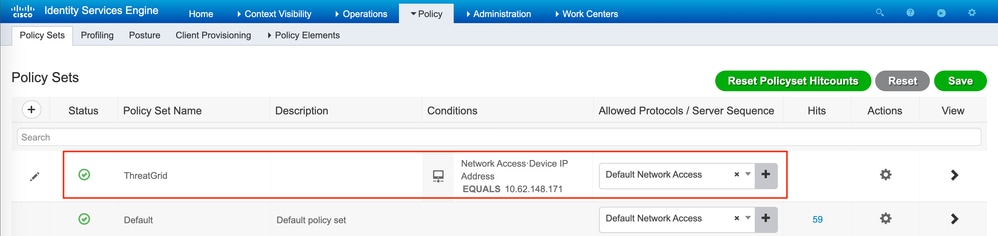

Policy(정책) > Policy Sets(정책 세트)로 이동하고 +를 클릭합니다. Policy Set Name을 입력하고 조건을 NAD IP Address로 설정합니다. 이는 Secure Malware Analytics Appliance의 안전한 인터페이스에 할당되며, 이미지에 표시된 대로 Save를 클릭합니다.

6단계. 권한 부여 정책을 생성합니다.

권한 부여 정책으로 이동하려면 > 을 클릭하고 권한 부여 정책을 확장한 다음 + 를 클릭하고 이미지에 표시된 대로 구성한 다음 Save(저장)를 클릭합니다.

팁: Admin(관리) 및 UI(사용자 이름)와 일치하는 모든 사용자에 대해 하나의 권한 부여 규칙을 생성할 수 있습니다.

7단계. Secure Malware Analytics Appliance용 ID 인증서를 생성합니다.

Secure Malware Analytics Appliance의 클라이언트 인증서는 Elliptic Curve 키를 기반으로 해야 합니다.

openssl ecparam -name prime256v1 -genkey -out private-ec-key.pem

해당 키를 기반으로 CSR을 생성한 다음 ISE가 신뢰하는 CA에서 서명해야 합니다. ISE의 신뢰할 수 있는 인증서 저장소에 CA 인증서를 추가하는 방법에 대한 자세한 내용은 Import the Root Certificates to the Trusted Certificate Store(신뢰할 수 있는 인증서 저장소로 루트 인증서 가져오기) 페이지를 선택합니다.

8단계. RADIUS를 사용하도록 Secure Malware Analytics Appliance를 구성합니다.

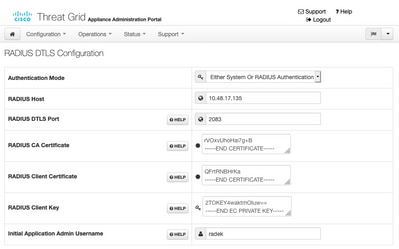

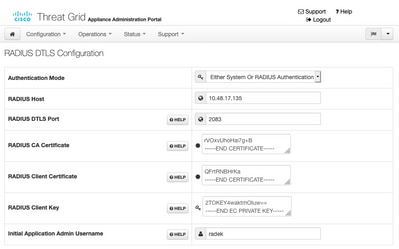

관리 포털에 로그인하고 Configuration(컨피그레이션) > RADIUS로 이동합니다. RADIUS CA 인증서에서 ISE에서 수집한 PEM 파일의 내용을 붙여넣습니다. 클라이언트 인증서 붙여넣기에서 PEM 형식의 인증서를 CA에서 받았으며 클라이언트 키 붙여넣기에서 이전 단계에서 얻은 private-ec-key.pem 파일의 내용을 이미지에 표시된 대로 붙여넣습니다. Save(저장)를 클릭합니다.

참고: RADIUS 설정을 저장 한 후 Secure Malware Analytics Appliance를 다시 구성 해야 합니다.

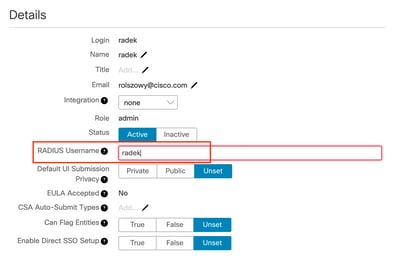

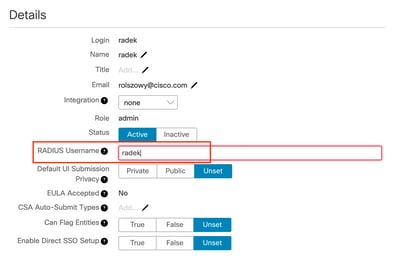

9단계. 콘솔 사용자에 RADIUS 사용자 이름을 추가합니다.

콘솔 포털에 로그인하려면 이미지에 표시된 대로 RADIUS 사용자 이름 특성을 해당 사용자에게 추가해야 합니다.

10단계. RADIUS 전용 인증을 활성화합니다.

관리 포털에 성공적으로 로그인하면 새 옵션이 나타납니다. 이 옵션은 로컬 시스템 인증을 완전히 비활성화하고 RADIUS 기반 인증만 남깁니다.

다음을 확인합니다.

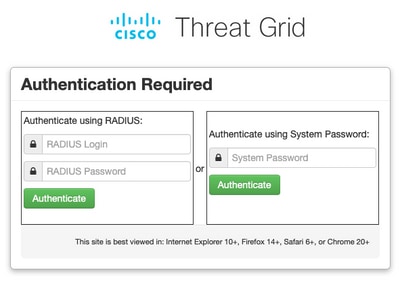

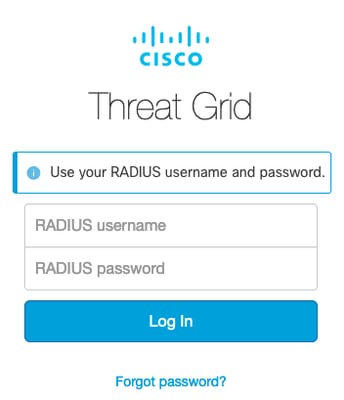

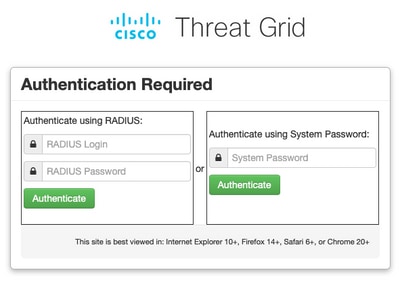

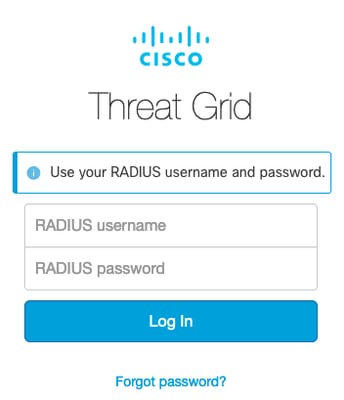

Secure Malware Analytics Appliance를 다시 구성한 후 로그오프하고 이제 로그인 페이지가 이미지, 관리자 및 콘솔 포털에서 각각 다음과 같이 표시됩니다.

문제 해결

문제를 일으킬 수 있는 세 가지 구성 요소가 있습니다. ISE, 네트워크 연결 및 Secure Malware Analytics Appliance를 제공합니다.

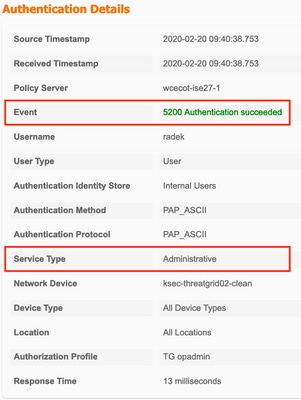

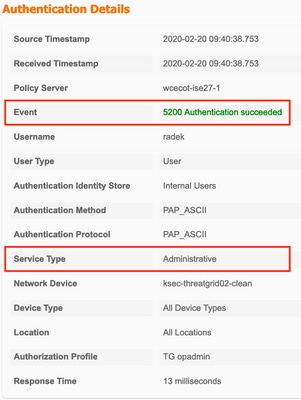

- ISE에서 ServiceType=Administrative to Secure Malware Analytics Appliance의 인증 요청을 반환하는지 확인합니다. Operations(운영) > RADIUS > Live Logs on ISE(ISE의 라이브 로그)로 이동하고 세부 정보를 확인합니다.

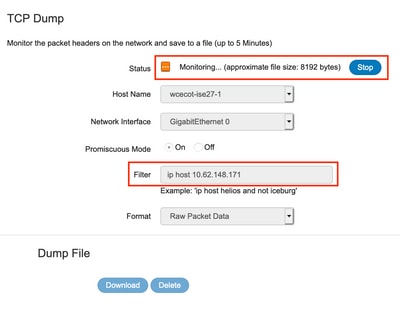

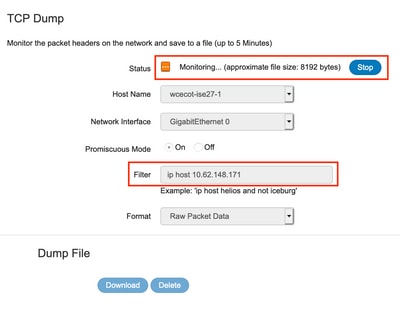

- 이러한 요청이 표시되지 않으면 ISE에서 패킷 캡처를 수행합니다. Operations(운영) > Troubleshoot(문제 해결) > Diagnostic Tools(진단 도구) > TCP Dump(TCP 덤프)로 이동하고, TG의 clean(정상) 인터페이스의 Filter(필터) 필드에 IP를 입력하고, Start(시작)를 클릭한 후 Secure Malware Analytics Appliance에 로그인합니다.

바이트 수가 증가했음을 확인해야 합니다. 자세한 내용을 보려면 Wireshark에서 pcap 파일을 여십시오.

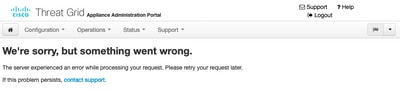

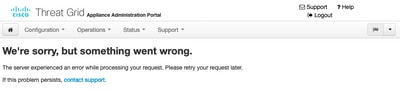

- Secure Malware Analytics Appliance에서 저장(저장)을 클릭한 후 "죄송합니다, 문제가 발생했습니다"라는 오류가 표시되면 페이지는 다음과 같습니다.

즉, 클라이언트 인증서에 RSA 키를 사용했을 가능성이 높습니다. ECC 키를 7단계에서 지정한 매개변수와 함께 사용해야 합니다.

피드백

피드백