ACS 5.x: AD 그룹 멤버십 컨피그레이션에 기반한 TACACS+ 인증 및 명령 권한 부여 예

목차

소개

이 문서에서는 Cisco Secure ACS(Access Control System) 5.x 이상을 사용하는 사용자의 AD 그룹 멤버십을 기반으로 TACACS+ 인증 및 명령 권한 부여를 구성하는 예를 제공합니다. ACS는 Microsoft AD(Active Directory)를 외부 ID 저장소로 사용하여 사용자, 시스템, 그룹 및 특성과 같은 리소스를 저장합니다.

사전 요구 사항

요구 사항

이 컨피그레이션을 시도하기 전에 다음 요구 사항을 충족해야 합니다.

-

ACS 5.x는 원하는 AD 도메인에 완전히 통합됩니다. ACS가 원하는 AD 도메인과 통합되지 않은 경우, 통합 작업을 수행하기 위해 자세한 내용은 ACS 5.x 이상: Microsoft Active Directory 컨피그레이션 예시와의 통합을 참조하십시오.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco Secure ACS 5.3

-

Cisco IOS® Software 릴리스 12.2(44)SE6.

참고: 이 컨피그레이션은 모든 Cisco IOS 디바이스에서 수행할 수 있습니다.

-

Microsoft Windows Server 2003 도메인

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

설정

인증 및 권한 부여를 위해 ACS 5.x 구성

인증 및 권한 부여를 위해 ACS 5.x 구성을 시작하기 전에 ACS가 Microsoft AD와 성공적으로 통합되었어야 합니다. ACS가 원하는 AD 도메인과 통합되지 않은 경우, 통합 작업을 수행하기 위해 자세한 내용은 ACS 5.x 이상: Microsoft Active Directory 컨피그레이션 예시와의 통합을 참조하십시오.

이 섹션에서는 두 개의 AD 그룹을 두 개의 서로 다른 명령 집합 및 두 개의 셸 프로필에 매핑합니다. 하나는 전체 액세스 권한이고 다른 하나는 Cisco IOS 디바이스에서 제한된 액세스 권한입니다.

-

관리자 자격 증명을 사용하여 ACS GUI에 로그인합니다.

-

Users and Identity Stores(사용자 및 ID 저장소) > External Identity Stores(외부 ID 저장소) > Active Directory를 선택하고 ACS가 원하는 도메인에 가입했으며 연결 상태가 connected(연결됨)로 표시되는지 확인합니다.

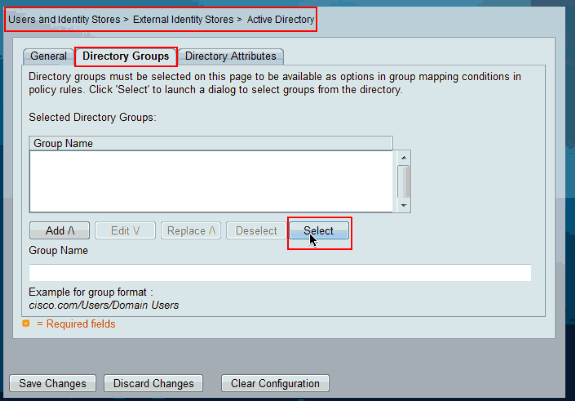

Directory Groups(디렉토리 그룹) 탭을 클릭합니다.

-

선택을 클릭합니다.

-

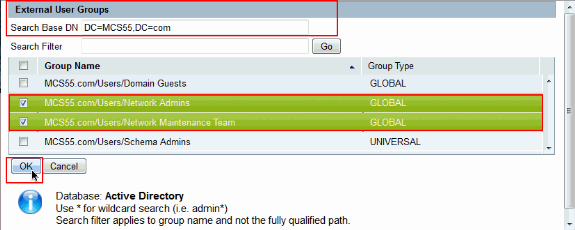

컨피그레이션의 후반부에서 셸 프로파일 및 명령 집합에 매핑해야 하는 그룹을 선택합니다. OK(확인)를 클릭합니다.

-

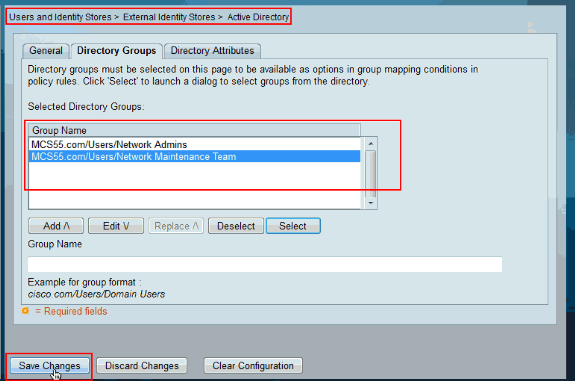

Save Changes(변경 사항 저장)를 클릭합니다.

-

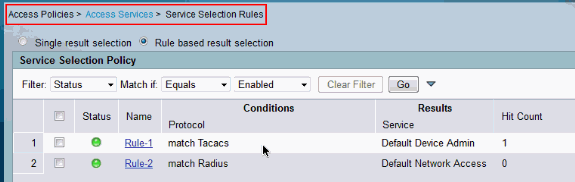

Access Policies(액세스 정책) > Access Services(액세스 서비스) > Service Selection Rules(서비스 선택 규칙)를 선택하고 TACACS+ 인증을 처리하는 액세스 서비스를 식별합니다. 이 예에서는 Default Device Admin입니다.

-

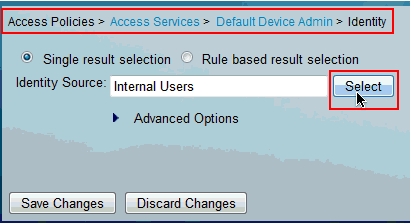

Access Policies(액세스 정책) > Access Services(액세스 서비스) > Default Device Admin(기본 디바이스 관리) > Identity(ID)를 선택하고 Identity Source(ID 소스) 옆의 Select(선택)를 클릭합니다.

-

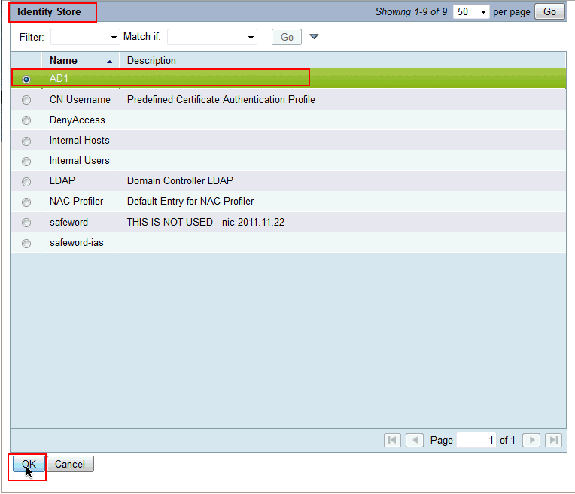

AD1을 선택하고 OK(확인)를 클릭합니다.

-

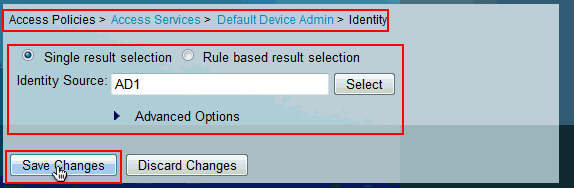

Save Changes(변경 사항 저장)를 클릭합니다.

-

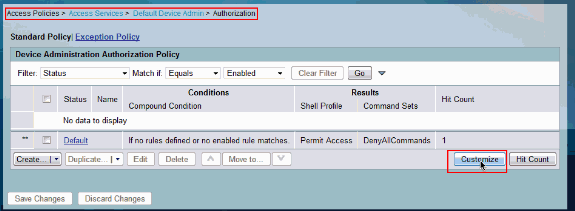

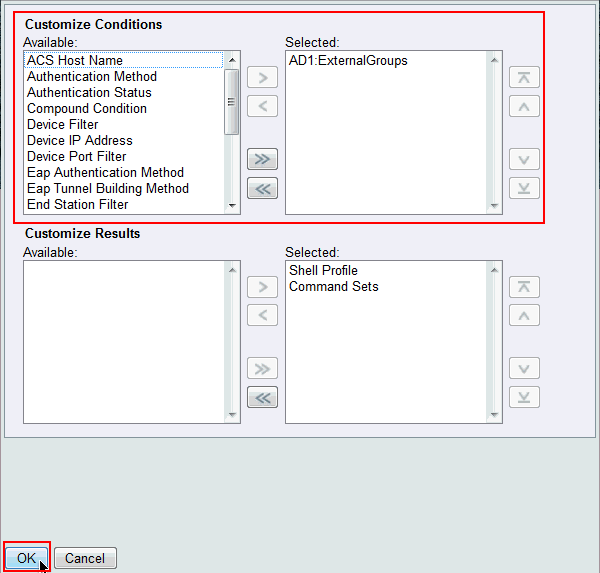

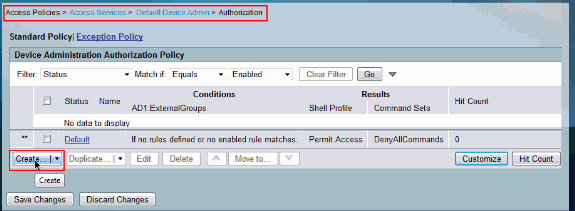

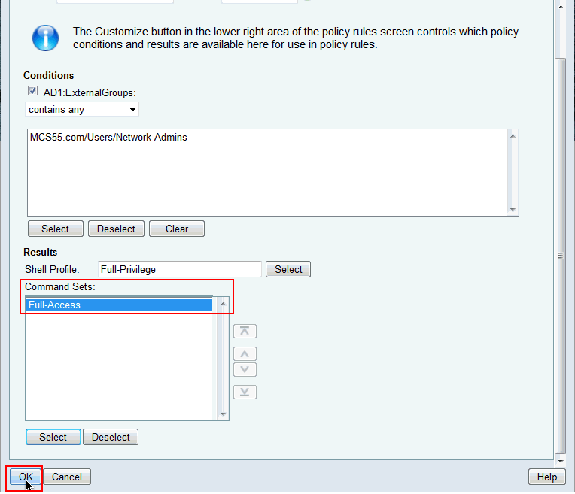

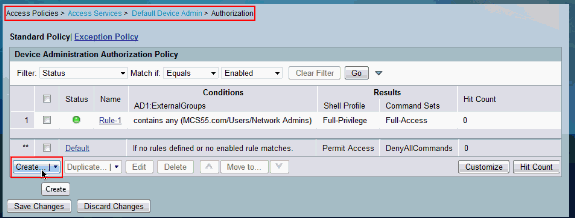

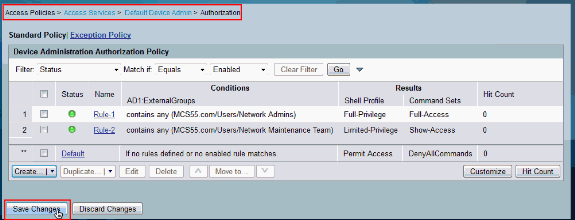

Access Policies(액세스 정책) > Access Services(액세스 서비스) > Default Device Admin(기본 디바이스 관리) > Authorization(권한 부여)을 선택하고 Customize(사용자 지정)를 클릭합니다.

-

AD1:ExternalGroups from Available에서 Customize Conditions의 Selected 섹션으로 복사한 다음 Shell Profile and Command Sets를 Customize Results의 Available에서 Selected 섹션으로 이동합니다. 이제 OK(확인)를 클릭합니다.

-

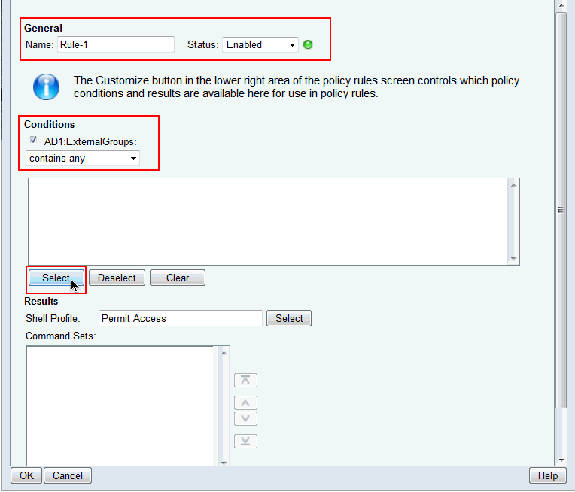

새 규칙을 생성하려면 Create(생성)를 클릭합니다.

-

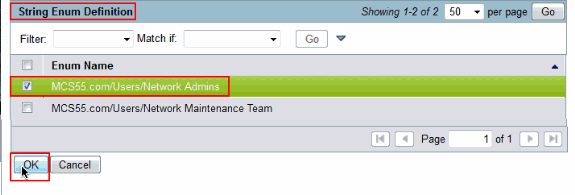

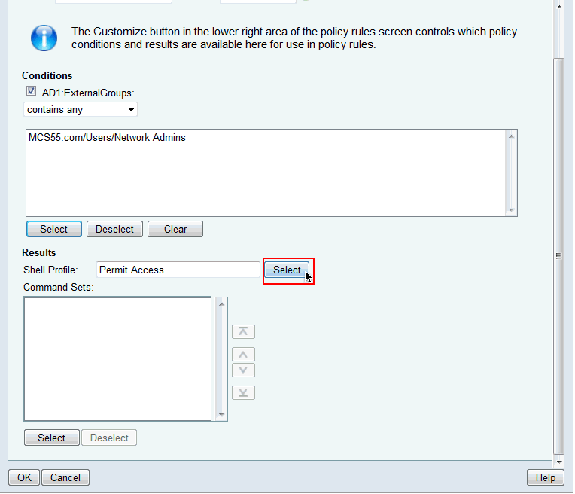

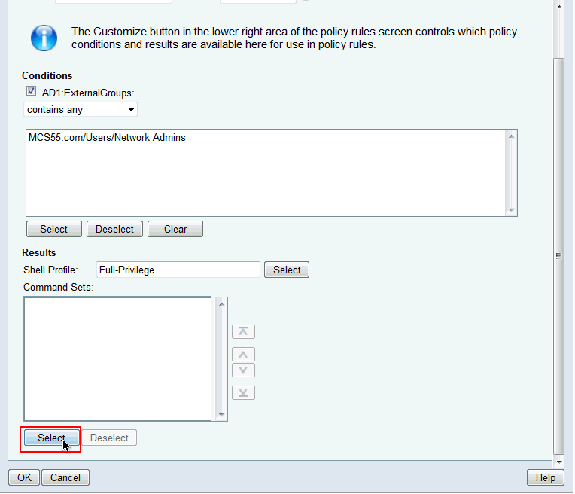

AD1:ExternalGroups Condition에서 Select(선택)를 클릭합니다.

-

Cisco IOS 디바이스에서 전체 액세스를 제공하려는 그룹을 선택합니다. OK(확인)를 클릭합니다.

-

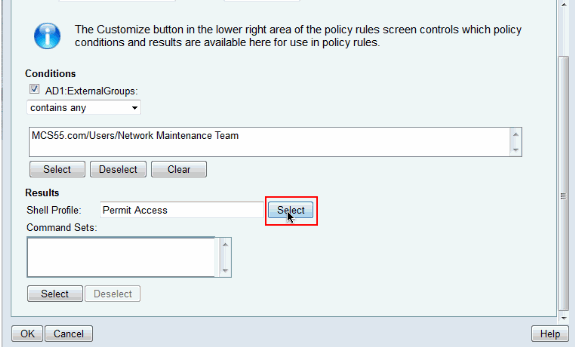

Shell Profile 필드에서 Select를 클릭합니다.

-

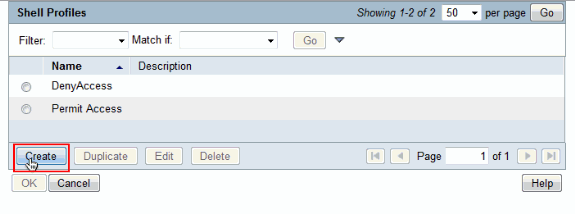

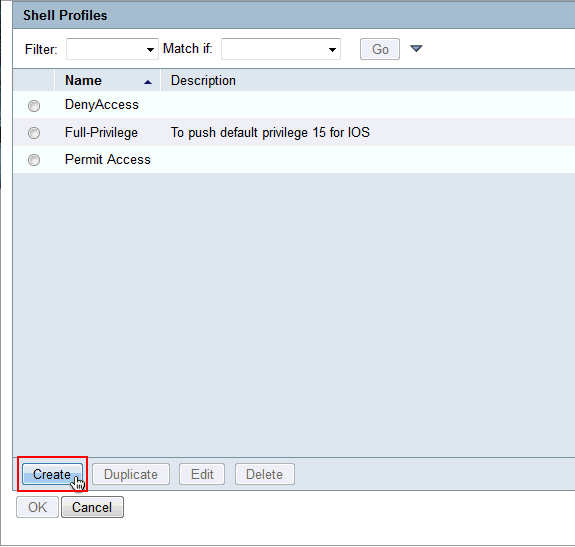

전체 액세스 사용자에 대한 새 셸 프로파일을 생성하려면 Create(생성)를 클릭합니다.

-

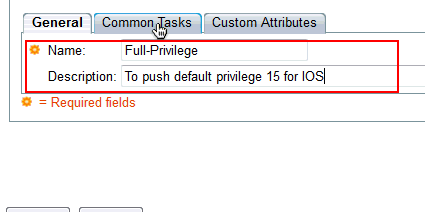

일반 탭에 이름 및 설명(선택 사항)을 입력하고 일반 작업 탭을 클릭합니다.

-

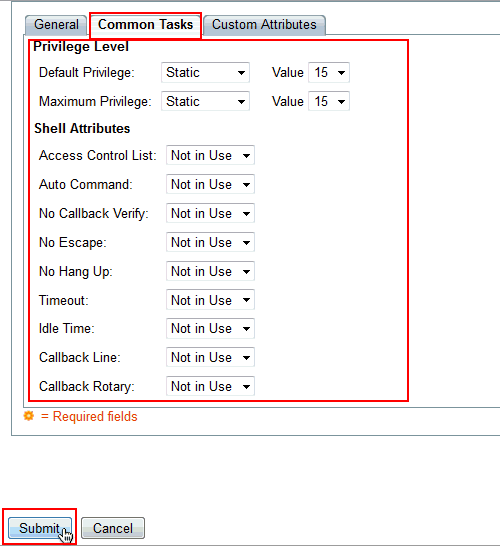

Default Privilege(기본 권한) 및 Maximum Privilege(최대 권한)를 Static with Value 15(값 15를 사용하여 고정)로 변경합니다. Submit(제출)을 클릭합니다.

-

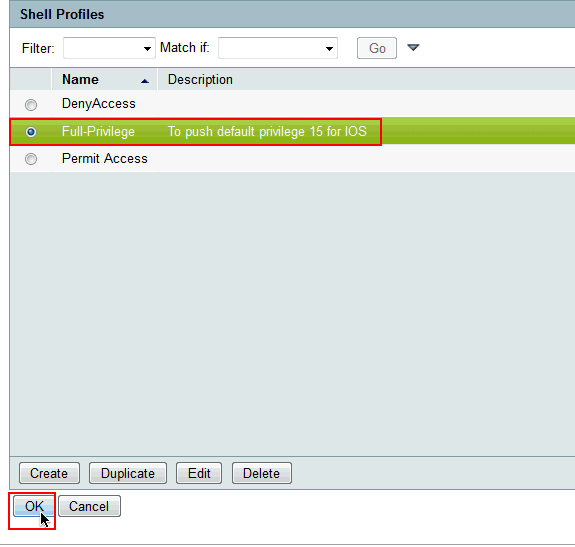

이제 새로 생성된 전체 액세스 셸 프로파일(이 예에서는 Full-Privilege)을 선택하고 OK(확인)를 클릭합니다.

-

Command Sets 필드에서 Select를 클릭합니다.

-

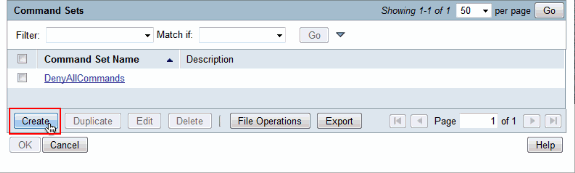

전체 액세스 사용자에 대한 새 명령 집합을 생성하려면 Create(생성)를 클릭합니다.

-

Name(이름)을 입력하고 아래 표에 없는 Permit any command(모든 명령 허용) 옆의 확인란이 선택되었는지 확인합니다. Submit(제출)을 클릭합니다.

참고: 명령 집합에 대한 자세한 내용은 장치 관리용 명령 집합 생성, 복제 및 편집을 참조하십시오.

-

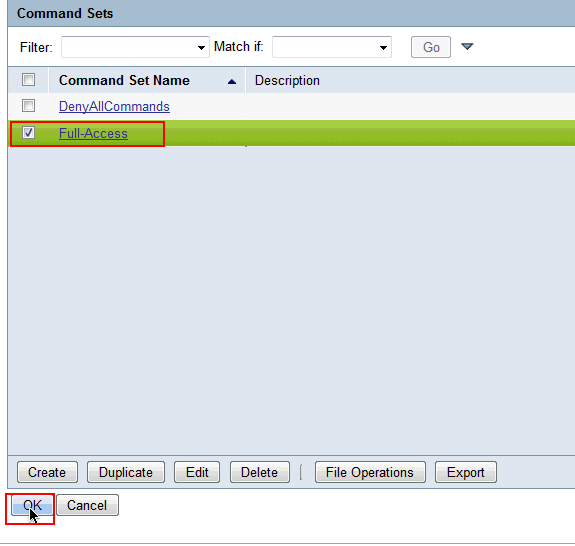

OK(확인)를 클릭합니다.

-

OK(확인)를 클릭합니다. 이렇게 하면 Rule-1의 컨피그레이션이 완료됩니다.

-

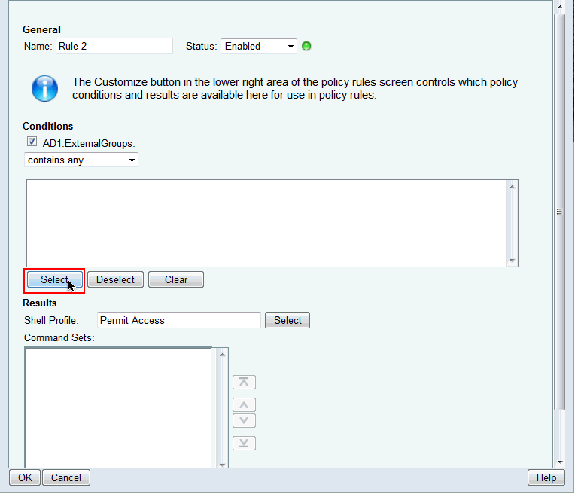

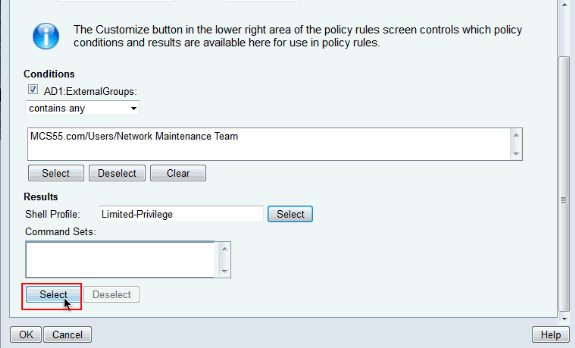

제한된 액세스 사용자에 대한 새 규칙을 생성하려면 Create(생성)를 클릭합니다.

-

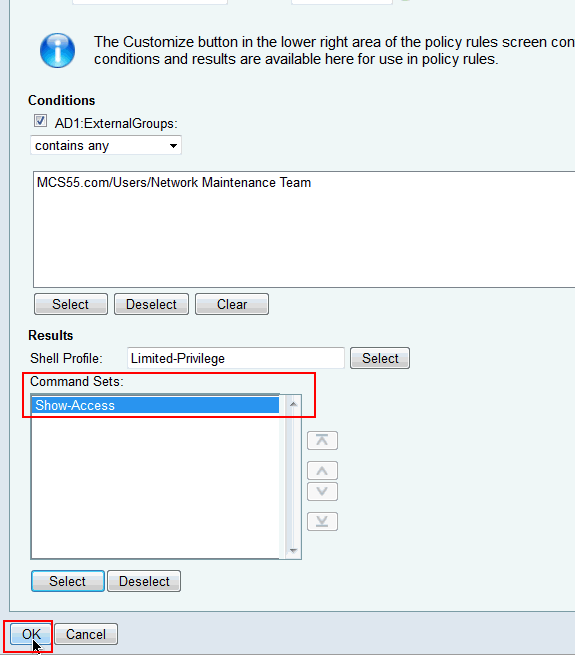

AD1:ExternalGroups를 선택하고 Select(선택)를 클릭합니다.

-

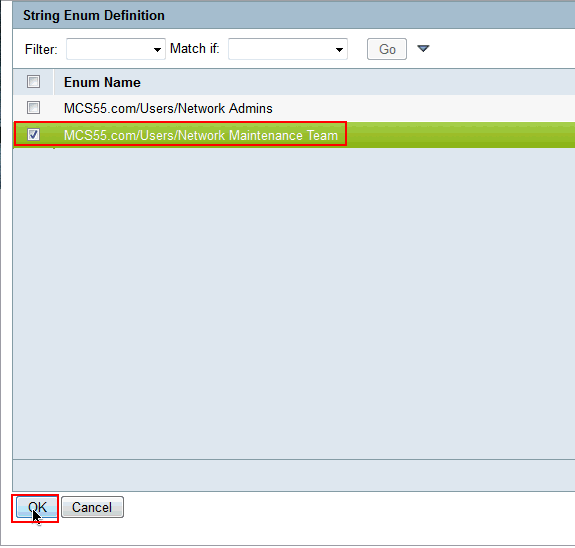

제한된 액세스를 제공하려는 그룹을 선택하고 확인을 클릭합니다.

-

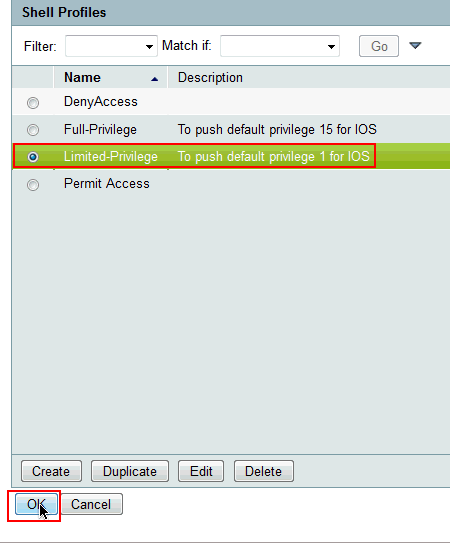

Shell Profile 필드에서 Select를 클릭합니다.

-

제한된 액세스를 위해 새 셸 프로파일을 생성하려면 Create(생성)를 클릭합니다.

-

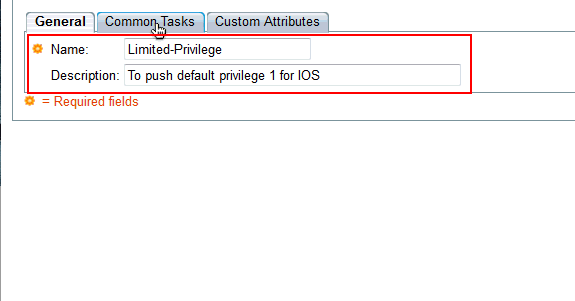

일반 탭에 이름 및 설명(선택 사항)을 입력하고 일반 작업 탭을 클릭합니다.

-

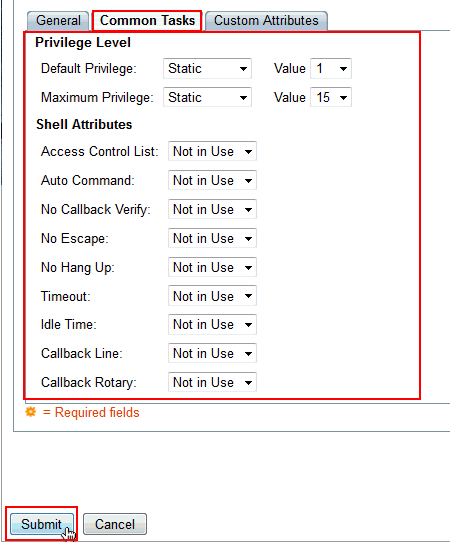

Default Privilege(기본 권한) 및 Maximum Privilege(최대 권한)를 Static with Values 1 and 15(각각 값 1 및 15)로 변경합니다. Submit(제출)을 클릭합니다.

-

OK(확인)를 클릭합니다.

-

Command Sets 필드에서 Select를 클릭합니다.

-

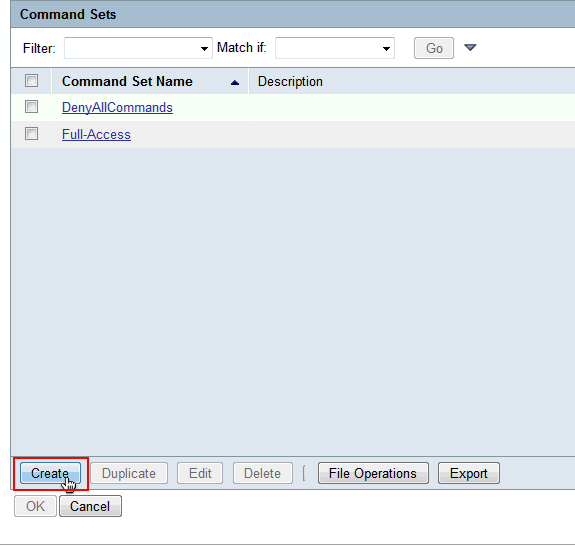

제한된 액세스 그룹에 대해 새 명령 세트를 생성하려면 Create(생성)를 클릭합니다.

-

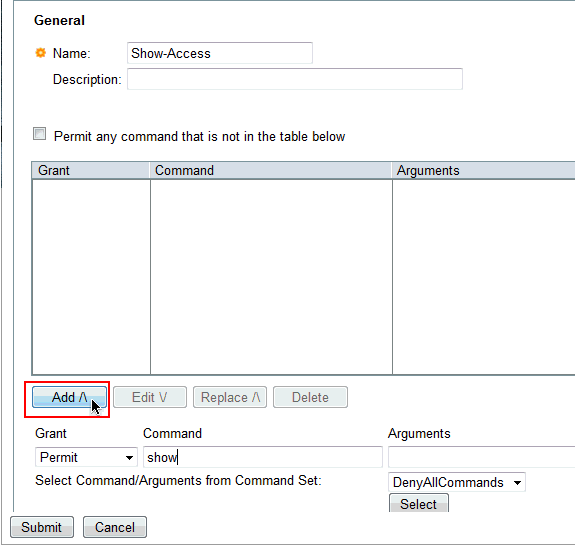

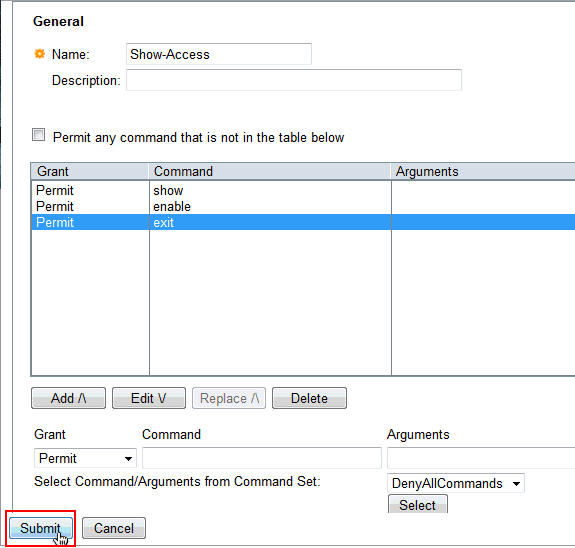

Name(이름)을 입력하고 아래 표에 없는 Permit any command(모든 명령 허용) 옆의 확인란이 선택되지 않았는지 확인합니다. 명령 섹션에 제공된 공간에 show를 입력한 후 Add(추가)를 클릭하고 Grant(허용) 섹션에서 Permit(허용)을 선택하여 제한된 액세스 그룹의 사용자에게 show 명령만 허용됩니다.

-

마찬가지로 Add를 사용하여 제한된 액세스 그룹의 사용자에게 허용할 다른 명령을 추가합니다. Submit(제출)을 클릭합니다.

참고: 명령 집합에 대한 자세한 내용은 장치 관리용 명령 집합 생성, 복제 및 편집을 참조하십시오.

-

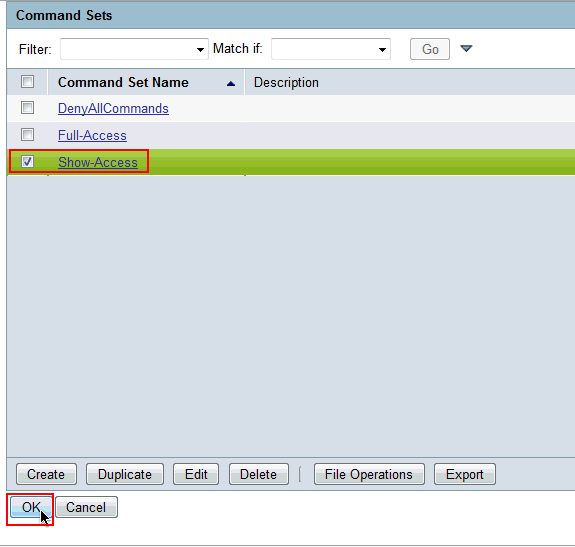

OK(확인)를 클릭합니다.

-

OK(확인)를 클릭합니다.

-

Save Changes(변경 사항 저장)를 클릭합니다.

-

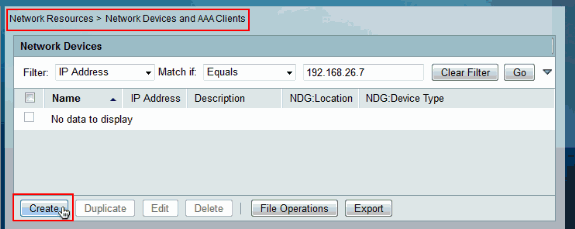

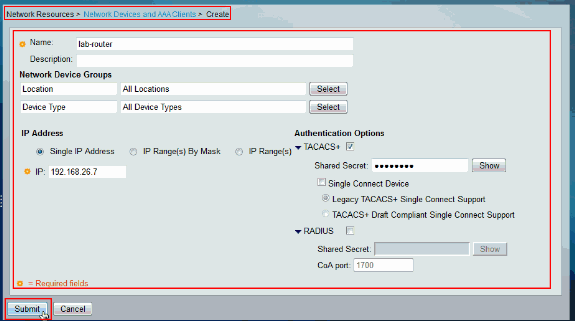

ACS에서 Cisco IOS 디바이스를 AAA 클라이언트로 추가하려면 Create(생성)를 클릭합니다.

-

Name(이름), IP Address(IP 주소), Shared Secret for TACACS+(TACACS용 공유 암호)를 입력하고 Submit(제출)을 클릭합니다.

인증 및 권한 부여를 위해 Cisco IOS 디바이스 구성

인증 및 권한 부여를 위해 Cisco IOS 디바이스 및 ACS를 구성하려면 다음 단계를 완료합니다.

-

다음 그림과 같이 username 명령으로 폴백할 수 있는 전체 권한을 가진 로컬 사용자를 생성합니다.

username admin privilege 15 password 0 cisco123!

-

AAA를 활성화하고 ACS 5.x를 TACACS 서버로 추가하려면 ACS의 IP 주소를 제공합니다.

aaa new-model tacacs-server host 192.168.26.51 key cisco123

참고: 키는 이 Cisco IOS 디바이스의 ACS에 제공된 공유 암호와 일치해야 합니다.

-

표시된 대로 test aaa 명령을 사용하여 TACACS 서버 연결성을 테스트합니다.

test aaa group tacacs+ user1 xxxxx legacy Attempting authentication test to server-group tacacs+ using tacacs+ User was successfully authenticated.

이전 명령의 출력에서는 TACACS 서버에 연결할 수 있으며 사용자가 성공적으로 인증되었음을 보여줍니다.

참고: User1 및 비밀번호 xxx는 AD에 속합니다. 테스트가 실패할 경우 이전 단계에서 제공한 Shared-Secret이 올바른지 확인하십시오.

-

로그인을 구성하고 인증을 활성화한 다음 여기에 표시된 대로 Exec 및 명령 권한 부여를 사용합니다.

aaa authentication login default group tacacs+ local aaa authentication enable default group tacacs+ enable aaa authorization exec default group tacacs+ local aaa authorization commands 0 default group tacacs+ local aaa authorization commands 1 default group tacacs+ local aaa authorization commands 15 default group tacacs+ local aaa authorization config-commands

참고: Local 및 Enable 키워드는 Cisco IOS 로컬 사용자로 대체하고 TACACS 서버에 연결할 수 없는 경우 각각 암호를 활성화하는 데 사용됩니다.

다음을 확인합니다.

텔넷을 통해 Cisco IOS 디바이스에 대한 인증 및 권한 부여 로그인을 확인합니다.

-

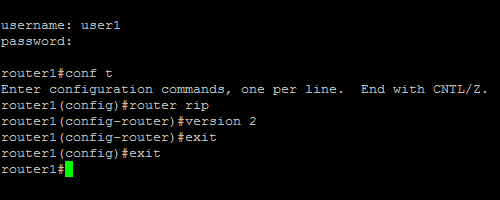

AD의 전체 액세스 그룹에 속하는 user1로 Cisco IOS 디바이스에 텔넷 연결합니다. Network Admins 그룹은 ACS에 설정된 Full-Privilege Shell Profile 및 Full-Access Command에 매핑된 AD의 그룹입니다. 모든 명령을 실행하여 전체 액세스 권한이 있는지 확인합니다.

-

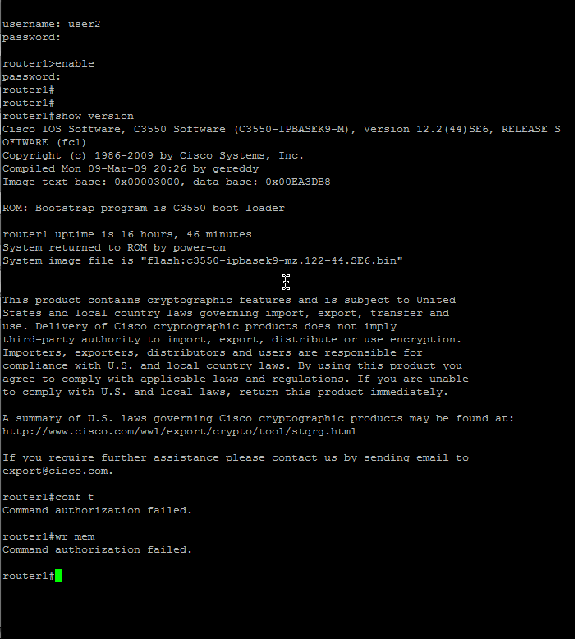

AD의 제한된 액세스 그룹에 속하는 user2로 Cisco IOS 디바이스에 텔넷. (Network Maintenance Team 그룹은 ACS에 설정된 제한된 권한 셸 프로필 및 Show-Access 명령에 매핑되는 AD의 그룹입니다.) Show-Access 명령 집합에 언급된 명령 이외의 명령을 실행하려고 하면 user2가 제한된 액세스 권한을 가지고 있음을 보여주는 명령 권한 부여 실패 오류가 발생합니다.

-

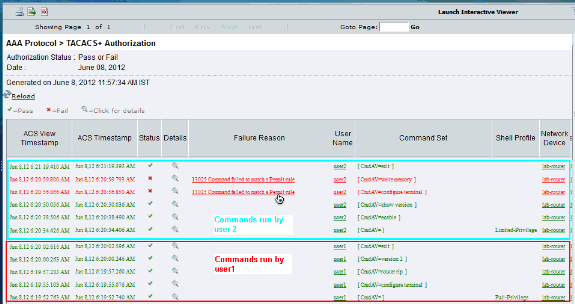

ACS GUI에 로그인하고 Monitoring and Reports 뷰어를 시작합니다. user1 및 user2가 수행한 활동을 확인하려면 AAA Protocol(AAA 프로토콜) > TACACS+ Authorization(TACACS+ 권한 부여)을 선택합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

20-Jun-2012

|

최초 릴리스 |

피드백

피드백