PIX/ASA URL 필터링 컨피그레이션 예

목차

소개

이 문서에서는 보안 어플라이언스에서 URL 필터링을 구성하는 방법에 대해 설명합니다.

트래픽을 필터링하면 다음과 같은 이점이 있습니다.

-

보안 위험을 줄이고 부적절한 사용을 방지할 수 있습니다.

-

보안 어플라이언스를 통과하는 트래픽을 더 효과적으로 제어할 수 있습니다.

참고: URL 필터링은 CPU를 많이 사용하므로 외부 필터링 서버를 사용하면 다른 트래픽의 처리량이 영향을 받지 않습니다.그러나 네트워크 속도 및 URL 필터링 서버의 용량을 기준으로 트래픽을 외부 필터링 서버로 필터링하면 초기 연결에 필요한 시간이 현저히 느려질 수 있습니다.

참고: 보안 수준이 낮은 수준부터 높은 수준으로 필터링하는 것은 지원되지 않습니다.URL 필터링은 아웃바운드 트래픽에만 작동합니다. 예를 들어, 보안 수준이 낮은 인터페이스의 서버로 향하는 높은 보안 인터페이스에서 발생하는 트래픽입니다.

사전 요구 사항

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

버전 6.2 이상의 PIX 500 Series Security Appliance

-

버전 7.x 이상의 ASA 5500 Series Security Appliance

-

ASDM(Adaptive Security Device Manager) 6.0

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 규칙을 참조하십시오.

배경 정보

보다 안전한 네트워크에서 덜 안전한 네트워크로 시작되는 연결 요청을 필터링할 수 있습니다.특정 콘텐츠 서버에 대한 아웃바운드 액세스를 방지하기 위해 ACL(Access Control List)을 사용할 수 있지만 인터넷의 크기와 동적 특성 때문에 이러한 방식으로 사용을 관리하기가 어렵습니다.다음 인터넷 필터링 제품 중 하나를 실행하는 별도의 서버를 사용하여 구성을 간소화하고 보안 어플라이언스 성능을 개선할 수 있습니다.

-

Websense Enterprise - HTTP, HTTPS 및 FTP를 필터링합니다.PIX 방화벽 버전 5.3 이상에서 지원됩니다.

-

Secure Computing SmartFilter(이전의 N2H2라고 함) - HTTP, HTTPS, FTP 및 긴 URL 필터링을 필터링합니다.PIX 방화벽 버전 6.2 이상에서 지원됩니다.

액세스 제어 목록을 사용하는 것과 달리, 관리 작업을 줄이고 필터링 효율성을 향상시킵니다.또한 URL 필터링은 별도의 플랫폼에서 처리되므로 PIX 방화벽의 성능에 미치는 영향이 훨씬 적습니다.그러나 사용자는 필터링 서버가 보안 어플라이언스에서 원격일 때 웹 사이트 또는 FTP 서버에 더 오래 액세스할 수 있습니다.

PIX 방화벽은 URL 필터링 서버에 정의된 정책으로 아웃바운드 URL 요청을 확인합니다.PIX 방화벽은 필터링 서버의 응답에 따라 연결을 허용하거나 거부합니다.

필터링이 활성화되고 콘텐츠 요청이 보안 어플라이언스를 통해 전달되면 요청은 콘텐츠 서버와 필터링 서버로 동시에 전송됩니다.필터링 서버에서 연결을 허용하는 경우 보안 어플라이언스는 콘텐츠 서버의 응답을 요청을 시작한 클라이언트로 전달합니다.필터링 서버가 연결을 거부하면 보안 어플라이언스는 응답을 삭제하고 연결이 실패했음을 나타내는 메시지 또는 반환 코드를 보냅니다.

보안 어플라이언스에서 사용자 인증이 활성화된 경우 보안 어플라이언스는 필터링 서버에 사용자 이름도 전송합니다.필터링 서버는 사용자별 필터링 설정을 사용하거나 사용법과 관련하여 향상된 보고서를 제공할 수 있습니다.

CLI로 ASA/PIX 구성

이 섹션에서는 이 문서에 설명된 기능을 구성하는 정보를 제공합니다.

참고: 이 섹션에 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

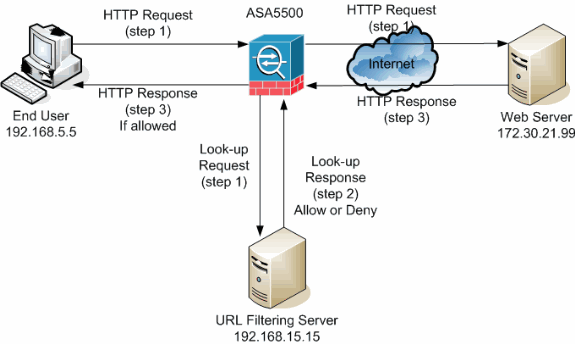

네트워크 다이어그램

이 문서에서는 다음 네트워크 설정을 사용합니다.

이 예에서는 URL 필터링 서버가 DMZ 네트워크에 있습니다.네트워크 내부에 있는 최종 사용자는 인터넷을 통해 네트워크 외부에 있는 웹 서버에 액세스하려고 합니다.

다음 단계는 웹 서버에 대한 사용자 요청 중에 완료됩니다.

-

최종 사용자는 웹 서버의 페이지로 이동하고 브라우저가 HTTP 요청을 보냅니다.

-

보안 어플라이언스는 이 요청을 수신한 후 요청을 웹 서버로 전달하며 동시에 URL을 추출하고 URL 필터링 서버에 조회 요청을 보냅니다.

-

URL 필터링 서버가 조회 요청을 수신한 후 URL을 허용할지 거부할지를 결정하기 위해 데이터베이스를 확인합니다.Cisco IOS® 방화벽에 대한 조회 응답으로 허용 또는 거부 상태를 반환합니다.

-

보안 어플라이언스는 이 조회 응답을 수신하고 다음 기능 중 하나를 수행합니다.

-

조회 응답이 URL을 허용하는 경우 HTTP 응답을 최종 사용자에게 전송합니다.

-

조회 응답이 URL을 거부하면 URL 필터링 서버는 사용자를 자체 내부 웹 서버로 리디렉션합니다. 이 서버에서는 URL이 차단된 범주를 설명하는 메시지를 표시합니다.그런 다음 연결이 양쪽 끝에서 재설정됩니다.

-

필터링 서버 식별

url-server 명령을 사용하여 필터링 서버의 주소를 식별해야 합니다.사용하는 필터링 서버 유형에 따라 이 명령의 적절한 형식을 사용해야 합니다.

참고: 소프트웨어 버전 7.x 이상에서는 각 컨텍스트에 대해 최대 4개의 필터링 서버를 식별할 수 있습니다.보안 어플라이언스는 서버가 응답할 때까지 서버를 순서대로 사용합니다.컨피그레이션에서는 단일 유형의 서버(Websense 또는 N2H2)만 구성할 수 있습니다.

웹센스

Websense는 다음 정책을 기반으로 HTTP 요청을 필터링할 수 있는 타사 필터링 소프트웨어입니다.

-

대상 호스트 이름

-

대상 IP 주소

-

키워드

-

사용자 이름

이 소프트웨어는 60개 이상의 카테고리 및 하위 카테고리로 구성된 2천만 개 이상의 사이트로 구성된 URL 데이터베이스를 유지 관리합니다.

-

소프트웨어 버전 6.2:

url-server [(if_name)] vendor websense host local_ip [timeout seconds] [protocol {TCP | UDP} version]url-server 명령은 N2H2 또는 Websense URL 필터링 애플리케이션을 실행하는 서버를 지정합니다.제한은 16개의 URL 서버입니다.그러나 N2H2 또는 Websense 중 한 번에 하나의 애플리케이션만 사용할 수 있습니다.또한 PIX 방화벽에서 컨피그레이션을 변경할 경우 애플리케이션 서버의 컨피그레이션이 업데이트되지 않습니다.개별 공급업체의 지침에 따라 별도로 수행해야 합니다.

-

소프트웨어 버전 7.x 이상:

pix(config)# url-server (if_name) host local_ip [timeout seconds] [protocol TCP | UDP version 1|4 [connections num_conns] ]

if_name을 필터링 서버에 연결된 보안 어플라이언스 인터페이스의 이름으로 바꿉니다.기본값은 inside입니다.local_ip를 필터링 서버의 IP 주소로 교체합니다.초를 보안 어플라이언스가 계속 필터링 서버에 연결을 시도해야 하는 시간(초)으로 대체합니다.

TCP 또는 UDP 사용 여부를 지정하려면 protocol 옵션을 사용합니다.Websense 서버를 사용하면 사용할 TCP 버전을 지정할 수도 있습니다.TCP 버전 1이 기본값입니다.PIX 방화벽이 이미 사용자를 인증한 경우 PIX 버전 4에서는 PIX 방화벽에서 인증된 사용자 이름 및 URL 로깅 정보를 Websense 서버로 전송할 수 있습니다.

예를 들어, 단일 Websense 필터링 서버를 식별하려면 다음 명령을 실행합니다.

hostname(config)#url-server (DMZ) vendor websense host 192.168.15.15 protocol TCP version 4

보안 컴퓨팅 SmartFilter

-

PIX 버전 6.2:

pix(config)#url-server [(if_name)] vendor n2h2 host local_ip[:port number] [timeout] [protocol TCP | UDP] -

소프트웨어 버전 7.0 및 7.1:

hostname(config)#url-server (if_name) vendor n2h2 host local_ip[:port number] [timeout seconds] [protocol TCP connections number | UDP [connections num_conns]]

-

소프트웨어 버전 7.2 이상:

hostname(config)#url-server (if_name) vendor {secure-computing | n2h2} host[port ] [timeout ] [protocol {TCP [connections ]} | UDP] 공급업체 {secure-computing | n2h2}는 secure-computing을 공급업체 문자열로 사용할 수 있습니다.그러나 n2h2는 이전 버전과의 호환성을 위해 허용됩니다.컨피그레이션 항목이 생성되면 보안 컴퓨팅이 공급업체 문자열로 저장됩니다.

if_name을 필터링 서버에 연결된 보안 어플라이언스 인터페이스의 이름으로 바꿉니다.기본값은 inside입니다.local_ip를 필터링 서버의 IP 주소로, 포트 <number>를 원하는 포트 번호로 바꿉니다.

참고: Secure Computing SmartFilter 서버가 TCP 또는 UDP를 사용하여 보안 어플라이언스와 통신하는 데 사용하는 기본 포트는 포트 4005입니다.

초를 보안 어플라이언스가 계속 필터링 서버에 연결을 시도해야 하는 시간(초)으로 대체합니다.TCP 또는 UDP 사용 여부를 지정하려면 protocol 옵션을 사용합니다.

connections <number>은 호스트와 서버 간의 연결을 시도하는 횟수입니다.

예를 들어 단일 N2H2 필터링 서버를 식별하려면 다음 명령을 실행합니다.

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

또는 기본값을 사용하려면 다음 명령을 실행합니다.

hostname(config)#url-server (DMZ) vendor n2h2 host 192.168.15.15

필터링 정책 구성

참고: URL 필터링을 활성화하기 전에 URL 필터링 서버를 식별하고 활성화해야 합니다.

URL 필터링 활성화

필터링 서버가 HTTP 연결 요청을 승인하면 보안 어플라이언스는 웹 서버의 응답이 요청을 시작한 클라이언트에 도달할 수 있도록 허용합니다.필터링 서버가 요청을 거부하면 보안 어플라이언스는 액세스가 거부되었음을 나타내는 차단 페이지로 사용자를 리디렉션합니다.

URL을 필터링하는 데 사용되는 정책을 구성하려면 filter url 명령을 실행합니다.

-

PIX 버전 6.2:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

-

소프트웨어 버전 7.x 이상:

filter url [http | port[-port] local_ip local_mask foreign_ip foreign_mask] [allow] [proxy-block] [longurl-truncate | longurl-deny] [cgi-truncate]

포트를 HTTP에 대한 기본 포트(80)와 다른 포트를 사용하는 경우 HTTP 트래픽을 필터링할 포트 번호로 대체합니다.포트 번호 범위를 식별하려면 범위의 시작 및 끝을 하이픈으로 구분하여 입력합니다.

필터링이 활성화된 경우, 보안 어플라이언스는 필터링 서버가 연결을 허용할 때까지 아웃바운드 HTTP 트래픽을 중지합니다.기본 필터링 서버가 응답하지 않으면 보안 어플라이언스는 필터링 요청을 보조 필터링 서버로 전달합니다.allow 옵션은 기본 필터링 서버를 사용할 수 없을 때 보안 어플라이언스가 필터링 없이 HTTP 트래픽을 전달하도록 합니다.

프록시 서버에 대한 모든 요청을 삭제하려면 proxy-block 명령을 실행합니다.

참고: 나머지 매개변수는 긴 URL을 자르는데 사용됩니다.

긴 HTTP URL 자르기

longurl truncate 옵션은 URL이 허용되는 최대 길이보다 길 때 보안 어플라이언스가 URL의 호스트 이름 또는 IP 주소 부분만 필터링 서버로 평가하도록 합니다.

URL이 최대 허용 시간보다 긴 경우 아웃바운드 URL 트래픽을 거부하려면 longurl-deny 옵션을 사용합니다.

CGI URL을 잘라내어 매개 변수 없이 CGI 스크립트 위치와 스크립트 이름만 포함하려면 cgi-truncate 옵션을 사용합니다.

다음은 일반적인 필터 컨피그레이션 예입니다.

hostname(config)#filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

필터링에서 트래픽 제외

일반 필터링 정책에서 예외를 적용하려면 다음 명령을 실행합니다.

filter url except local_ip local_mask foreign_ip foreign_mask]

local_ip 및 local_mask를 필터링 제한에서 제외할 사용자 또는 하위 네트워크의 IP 주소 및 서브넷 마스크로 대체합니다.

foreign_ip 및 foreign_mask를 필터링 제한에서 제외할 서버 또는 하위 네트워크의 IP 주소 및 서브넷 마스크로 대체합니다.

예를 들어, 이 명령을 사용하면 내부 호스트에서 모든 HTTP 요청이 172.30.21.99으로 전달되며 호스트 192.168.5.5의 요청을 제외하고 필터링 서버로 전달됩니다.

다음은 예외에 대한 컨피그레이션 예입니다.

hostname(config)#filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

고급 URL 필터링

이 섹션에서는 다음 항목을 포함하는 고급 필터링 매개변수에 대한 정보를 제공합니다.

-

버퍼링

-

캐싱

-

긴 URL 지원

웹 서버 응답 버퍼링

사용자가 콘텐츠 서버에 연결 요청을 실행하면 보안 어플라이언스는 요청을 콘텐츠 서버와 필터링 서버로 동시에 전송합니다.필터링 서버가 콘텐츠 서버보다 먼저 응답하지 않으면 서버 응답이 삭제됩니다.이렇게 하면 클라이언트가 요청을 재실행해야 하므로 웹 클라이언트의 POV에서 웹 서버 응답이 지연됩니다.

HTTP 응답 버퍼를 활성화하면 웹 콘텐츠 서버의 응답이 버퍼링되고 필터링 서버가 연결을 허용하는 경우 요청을 생성하는 클라이언트로 응답이 전달됩니다.이렇게 하면 지연이 발생하지 않습니다.

HTTP 요청에 대한 응답을 버퍼링하려면 다음 단계를 완료하십시오.

-

필터링 서버에서 응답을 보류 중인 HTTP 요청에 대한 응답 버퍼링을 활성화하려면 다음 명령을 실행합니다.

hostname(config)#url-block block block-buffer-limit

block-buffer-limit을 버퍼링할 최대 블록 수로 대체합니다.

-

보류 중인 URL을 버퍼링하고 Websense로 긴 URL을 버퍼링하는 데 사용할 수 있는 최대 메모리를 구성하려면 다음 명령을 실행합니다.

hostname(config)#url-block url-mempool memory-pool-size

메모리 풀 크기를 2KB~10MB의 최대 메모리 할당으로 2에서 10240 사이의 값으로 교체합니다.

캐시 서버 주소

사용자가 사이트에 액세스한 후에는 보안 어플라이언스가 특정 시간 동안 서버 주소를 캐시하도록 허용할 수 있습니다. 단, 주소에 호스팅된 모든 사이트가 항상 허용되는 범주에 속합니다.그런 다음 사용자가 서버에 다시 액세스하거나 다른 사용자가 서버에 액세스하는 경우 보안 어플라이언스는 필터링 서버를 다시 참조할 필요가 없습니다.

처리량을 개선하기 위해 필요한 경우 url-cache 명령을 실행합니다.

hostname(config)#url-cache dst | src_dst size

크기를 1~128KB 범위 내의 캐시 크기 값으로 대체합니다.

URL 대상 주소를 기반으로 항목을 캐시하려면 dst 키워드를 사용합니다.모든 사용자가 Websense 서버에서 동일한 URL 필터링 정책을 공유하는 경우 이 모드를 선택합니다.

URL 요청을 시작하는 소스 주소와 URL 대상 주소를 모두 기반으로 항목을 캐시하려면 src_dst 키워드를 사용합니다.사용자가 Websense 서버에서 동일한 URL 필터링 정책을 공유하지 않는 경우 이 모드를 선택합니다.

긴 URL 필터링 활성화

기본적으로 보안 어플라이언스는 HTTP URL이 1159자보다 큰 경우 긴 URL로 간주합니다.다음 명령을 사용하여 단일 URL에 허용되는 최대 길이를 늘릴 수 있습니다.

hostname(config)#url-block url-size long-url-size

long-url-size를 버퍼링할 각 긴 URL의 최대 크기(KB)로 대체합니다.

예를 들어 다음 명령은 고급 URL 필터링을 위해 보안 어플라이언스를 구성합니다.

hostname(config)#url-block block 10 hostname(config)#url-block url-mempool 2 hostname(config)#url-cache dst 100 hostname(config)#url-block url-size 2

구성

이 구성에는 이 문서에 설명된 명령이 포함됩니다.

| ASA 8.0 구성 |

|---|

ciscoasa#show running-config

: Saved

:

ASA Version 8.0(2)

!

hostname ciscoasa

domain-name Security.lab.com

enable password 2kxsYuz/BehvglCF encrypted

no names

dns-guard

!

interface GigabitEthernet0/0

speed 100

duplex full

nameif outside

security-level 0

ip address 172.30.21.222 255.255.255.0

!

interface GigabitEthernet0/1

description INSIDE

nameif inside

security-level 100

ip address 192.168.5.11 255.255.255.0

!

interface GigabitEthernet0/2

description LAN/STATE Failover Interface

shutdown

!

interface GigabitEthernet0/3

description DMZ

nameif DMZ

security-level 50

ip address 192.168.15.1 255.255.255.0

!

interface Management0/0

no nameif

no security-level

no ip address

!

passwd 2KFQnbNIdI.2KYOU encrypted

boot system disk0:/asa802-k8.bin

ftp mode passive

clock timezone CST -6

clock summer-time CDT recurring

dns server-group DefaultDNS

domain-name Security.lab.com

same-security-traffic permit intra-interface

pager lines 20

logging enable

logging buffer-size 40000

logging asdm-buffer-size 200

logging monitor debugging

logging buffered informational

logging trap warnings

logging asdm informational

logging mail debugging

logging from-address aaa@cisco.com

mtu outside 1500

mtu inside 1500

mtu DMZ 1500

no failover

failover lan unit primary

failover lan interface interface GigabitEthernet0/2

failover link interface GigabitEthernet0/2

no monitor-interface outside

icmp unreachable rate-limit 1 burst-size 1

asdm image disk0:/asdm-602.bin

asdm history enable

arp timeout 14400

global (outside) 1 interface

nat (inside) 1 0.0.0.0 0.0.0.0

route outside 0.0.0.0 0.0.0.0 172.30.21.244 1

timeout xlate 3:00:00

timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

timeout uauth 0:05:00 absolute

ldap attribute-map tomtom

dynamic-access-policy-record DfltAccessPolicy

url-server (DMZ) vendor websense host 192.168.15.15 timeout 30 protocol TCP version 1 connections 5

url-cache dst 100

aaa authentication ssh console LOCAL

aaa authentication enable console LOCAL

aaa authentication telnet console LOCAL

filter url except 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255

filter url http 192.168.5.0 255.255.255.0 172.30.21.99 255.255.255.255 allow

proxy-block longurl-truncate cgi-truncate

http server enable

http 172.30.0.0 255.255.0.0 outside

no snmp-server location

no snmp-server contact

telnet 0.0.0.0 0.0.0.0 inside

telnet timeout 5

ssh 0.0.0.0 0.0.0.0 inside

ssh timeout 60

console timeout 0

management-access inside

dhcpd address 192.168.5.12-192.168.5.20 inside

dhcpd enable inside

!

threat-detection basic-threat

threat-detection statistics access-list

!

class-map inspection_default

match default-inspection-traffic

!

!

policy-map global_policy

class inspection_default

inspect ftp

inspect h323 h225

inspect h323 ras

inspect rsh

inspect sqlnet

inspect skinny

inspect sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect icmp

!

service-policy global_policy global

url-block url-mempool 2

url-block url-size 2

url-block block 10

username fwadmin password aDRVKThrSs46pTjG encrypted privilege 15

prompt hostname context

Cryptochecksum:db208a243faa71f9b3e92491a6ed2105

: end |

ASDM을 사용하여 ASA/PIX 구성

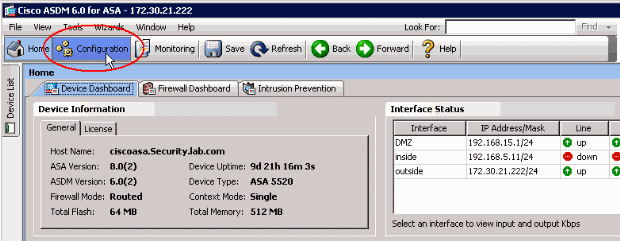

이 섹션에서는 ASDM(Adaptive Security Device Manager)을 사용하여 보안 어플라이언스에 대한 URL 필터링을 구성하는 방법을 설명합니다.

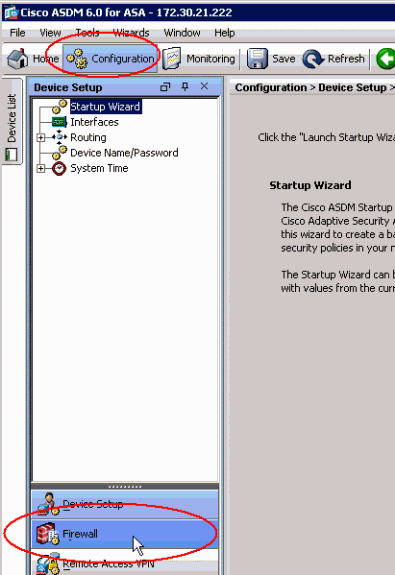

ASDM을 시작한 후 다음 단계를 완료합니다.

-

Configuration(컨피그레이션) 창을 선택합니다.

-

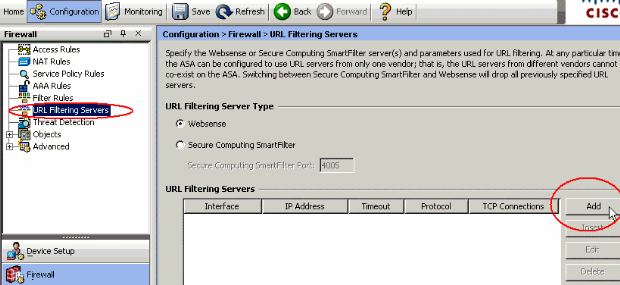

Configuration(컨피그레이션) 창에 표시된 목록에서 Firewall(방화벽)을 클릭합니다.

-

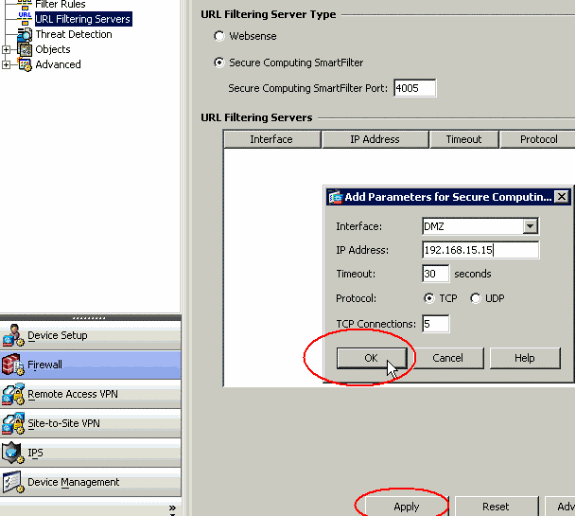

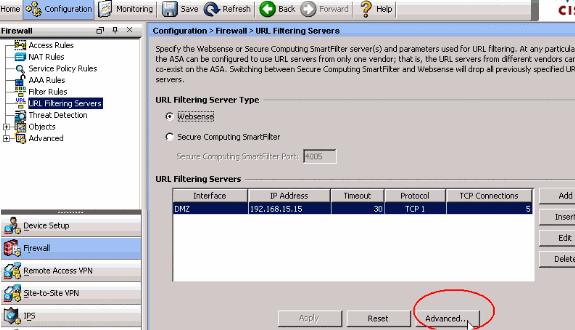

Firewall 드롭다운 목록에서 URL Filtering Servers를 선택합니다.사용할 URL Filtering Server 유형을 선택하고 Add(추가)를 클릭하여 매개변수를 구성합니다.

참고: HTTP, HTTPS 또는 FTP 필터링 규칙에 대한 필터링을 구성하려면 먼저 필터링 서버를 추가해야 합니다.

-

팝업 창에서 적절한 매개변수를 선택합니다.

-

Interface(인터페이스) - 필터링 서버에 연결된 인터페이스를 표시합니다.

-

IP Address(IP 주소) - 필터링 서버의 IP 주소를 표시합니다.

-

Timeout(시간 제한) - 필터링 서버에 대한 요청이 시간 초과된 시간(초)을 표시합니다.

-

Protocol(프로토콜) - 필터링 서버와 통신하는 데 사용되는 프로토콜을 표시합니다.TCP 버전 1이 기본값입니다.PIX 방화벽이 이미 사용자를 인증한 경우 PIX 버전 4에서는 PIX 방화벽에서 인증된 사용자 이름 및 URL 로깅 정보를 Websense 서버로 전송할 수 있습니다

-

TCP Connections(TCP 연결) - URL 필터링 서버와 통신할 수 있는 최대 TCP 연결 수를 표시합니다.

매개변수를 입력한 후 팝업 창에서 OK(확인)를 클릭하고 기본 창에서 Apply(적용)를 클릭합니다.

-

-

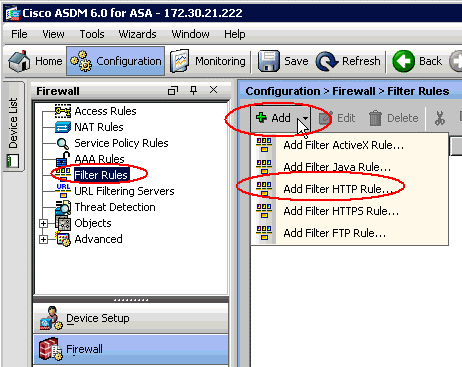

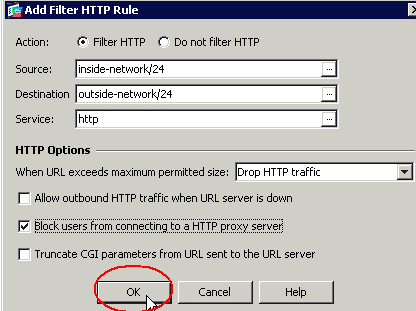

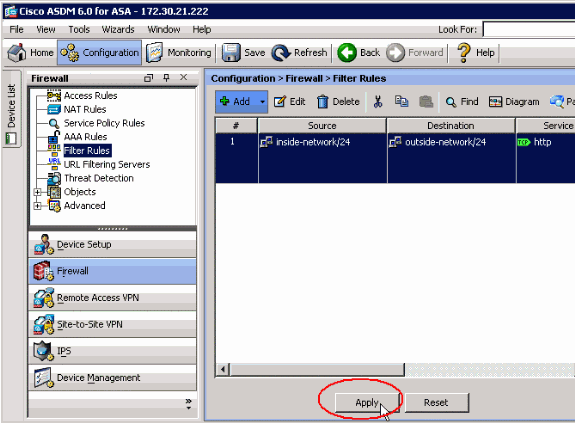

Firewall(방화벽) 드롭다운 목록에서 Filter Rules(필터 규칙)를 선택합니다.기본 창에서 Add(추가) 버튼을 클릭하고 추가할 규칙의 유형을 선택합니다.이 예에서는 Add Filter HTTP Rule(필터 HTTP 규칙 추가)이 선택됩니다.

-

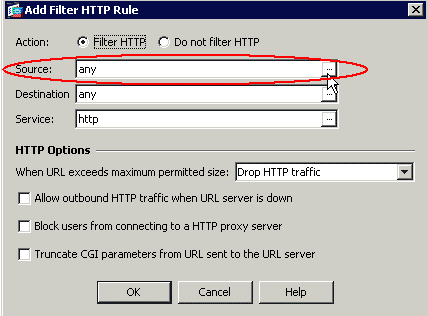

팝업 창이 나타나면 Source, Destination 및 Service 옵션의 찾아보기 버튼을 클릭하여 적절한 매개변수를 선택할 수 있습니다.

-

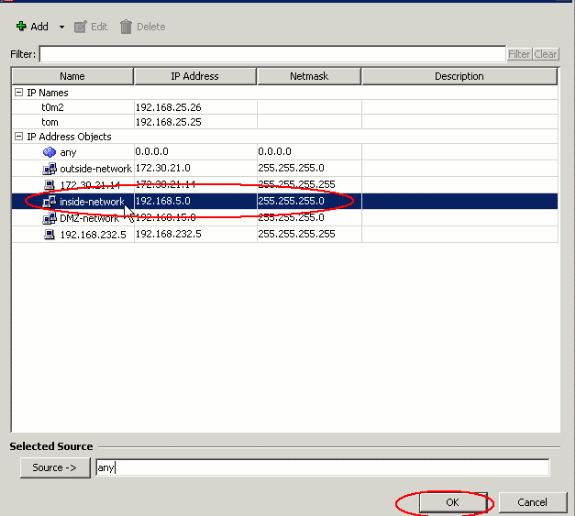

소스 옵션의 찾아보기 창이 표시됩니다.선택한 후 [확인]을 클릭합니다.

-

모든 매개변수에 대한 선택을 완료한 후 OK(확인)를 클릭하여 계속합니다.

-

적절한 매개변수가 구성되면 Apply(적용)를 클릭하여 변경 사항을 제출합니다.

-

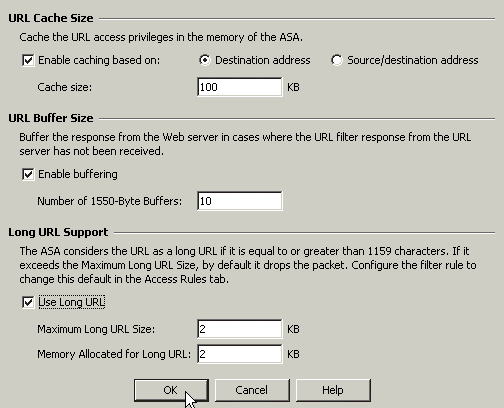

고급 URL 필터링 옵션의 경우 Firewall 드롭다운 목록에서 URL Filtering Servers(URL 필터링 서버)를 다시 선택하고 기본 창에서 Advanced(고급) 버튼을 클릭합니다.

-

팝업 창에서 URL 캐시 크기, URL 버퍼 크기 및 긴 URL 지원과 같은 매개변수를 구성합니다.팝업 창에서 OK(확인)를 클릭하고 주 창에서 Apply(적용)를 클릭하여 계속합니다.

-

마지막으로, ASDM 세션을 종료하기 전에 변경한 내용을 저장해야 합니다.

다음을 확인합니다.

URL 필터링 정보를 보려면 이 섹션의 명령을 사용합니다.이러한 명령을 사용하여 컨피그레이션을 확인할 수 있습니다.

Output Interpreter 도구(등록된 고객만 해당)(OIT)는 특정 show 명령을 지원합니다.show 명령 출력의 분석을 보려면 OIT를 사용합니다.

-

show url-server—필터링 서버에 대한 정보를 표시합니다.

예:

hostname#show url-server url-server (DMZ) vendor n2h2 host 192.168.15.15 port 4444 timeout 45 protocol tcp connections 10

소프트웨어 버전 7.2 이상에서는 이 명령의 show running-config url-server 형식을 실행합니다.

-

show url-server stats - 필터링 서버에 대한 정보 및 통계를 표시합니다.

소프트웨어 버전 7.2의 경우 이 명령의 show running-config url-server statistics 형식을 실행합니다.

소프트웨어 버전 8.0 이상에서는 이 명령의 show url-server statistics 형식을 실행합니다.

예:

hostname#show url-server statistics Global Statistics: -------------------- URLs total/allowed/denied 13/3/10 URLs allowed by cache/server 0/3 URLs denied by cache/server 0/10 HTTPSs total/allowed/denied 138/137/1 HTTPSs allowed by cache/server 0/137 HTTPSs denied by cache/server 0/1 FTPs total/allowed/denied 0/0/0 FTPs allowed by cache/server 0/0 FTPs denied by cache/server 0/0 Requests dropped 0 Server timeouts/retries 0/0 Processed rate average 60s/300s 0/0 requests/second Denied rate average 60s/300s 0/0 requests/second Dropped rate average 60s/300s 0/0 requests/second Server Statistics: -------------------- 192.168.15.15 UP Vendor websense Port 15868 Requests total/allowed/denied 151/140/11 Server timeouts/retries 0/0 Responses received 151 Response time average 60s/300s 0/0 URL Packets Sent and Received Stats: ------------------------------------ Message Sent Received STATUS_REQUEST 1609 1601 LOOKUP_REQUEST 1526 1526 LOG_REQUEST 0 NA Errors: ------- RFC noncompliant GET method 0 URL buffer update failure 0

-

show url-block - URL 블록 버퍼의 컨피그레이션을 표시합니다.

예:

hostname#show url-block url-block url-mempool 128 url-block url-size 4 url-block block 128소프트웨어 버전 7.2 이상에서는 이 명령의 show running-config url-block 형식을 실행합니다.

-

show url-block block statistics—URL 블록 통계를 표시합니다.

예:

hostname#show url-block block statistics URL Pending Packet Buffer Stats with max block 128 ----------------------------------------------------- Cumulative number of packets held: 896 Maximum number of packets held (per URL): 3 Current number of packets held (global): 38 Packets dropped due to exceeding url-block buffer limit: 7546 HTTP server retransmission: 10 Number of packets released back to client: 0소프트웨어 버전 7.2의 경우 이 명령의 show running-config url-block block statistics 형식을 실행합니다.

-

show url-cache stats - 캐시가 사용되는 방법을 표시합니다.

예:

hostname#show url-cache stats URL Filter Cache Stats ---------------------- Size : 128KB Entries : 1724 In Use : 456 Lookups : 45 Hits : 8소프트웨어 버전 8.0에서 이 명령의 show url-cache statistics 형식을 실행합니다.

-

show perfmon - URL 필터링 성능 통계와 다른 성능 통계를 표시합니다.필터링 통계는 URL Access 및 URL Server Req 행에 표시됩니다.

예:

hostname#show perfmon PERFMON STATS: Current Average Xlates 0/s 0/s Connections 0/s 2/s TCP Conns 0/s 2/s UDP Conns 0/s 0/s URL Access 0/s 2/s URL Server Req 0/s 3/s TCP Fixup 0/s 0/s TCPIntercept 0/s 0/s HTTP Fixup 0/s 3/s FTP Fixup 0/s 0/s AAA Authen 0/s 0/s AAA Author 0/s 0/s AAA Account 0/s 0/s

-

show filter - 필터링 컨피그레이션을 표시합니다.

예:

hostname#show filter filter url http 192.168.5.5 255.255.255.255 172.30.21.99 255.255.255.255 allow proxy-block longurl-truncate cgi-truncate

소프트웨어 버전 7.2 이상에서는 이 명령의 show running-config filter 형식을 실행합니다.

문제 해결

이 섹션에서는 컨피그레이션을 트러블슈팅하는 방법에 대해 설명합니다.

오류:"%ASA-3-304009:url-block 명령으로 지정된 버퍼 블록이 부족합니다."

방화벽이 URL 서버로부터 확인을 얻기 위해 대기할 때 서버 응답을 보류하기 위한 URL 캐시가 방화벽에서 실행됩니다.

솔루션

이 문제는 기본적으로 ASA와 Websense 서버 간의 레이턴시와 관련이 있습니다.이 문제를 해결하려면 다음 해결 방법을 시도해 보십시오.

-

Websense와 통신하기 위해 ASA에서 사용되는 프로토콜을 UDP로 변경해 보십시오.

Websense 서버와 방화벽 사이에 지연 문제가 있습니다. 이 경우 Websense 서버에서 응답하는 데 오랜 시간이 소요되므로 URL 버퍼가 응답을 기다리는 동안 채워집니다.

Websense 서버와 방화벽 간의 통신에 TCP 대신 UDP를 사용할 수 있습니다.이는 URL 필터링에 TCP를 사용할 때, 각 새 URL 요청에 대해 ASA가 Websense 서버와의 TCP 연결을 설정해야 하기 때문입니다.UDP는 연결 없는 프로토콜이므로 ASA는 서버의 응답을 받기 위해 연결을 강제로 설정하지 않습니다.이렇게 하면 서버의 성능이 향상됩니다.

ASA(config)#url-server (inside) vendor websense host X.X.X.X timeout 30 protocol UDP version 4 connections 5

-

url-block 블록을 가능한 최고 값(128개)으로 늘리십시오. 이는 show url-block 명령으로 확인할 수 있습니다.

128이 표시되면 Cisco 버그 ID CSCta27415(등록된 고객만 해당) 개선 사항을 고려하십시오.

피드백

피드백