ISE 3.4에서 원격 지원 권한 부여 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 Cisco Agent에서 액세스를 허용하도록 Cisco Identity Services Engine (ISE) 3.4에서 원격 지원 권한 부여를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 Cisco ISE®에 대한 기본 지식이 있는 것을 권장합니다.

RADKit 서비스를 설정하려면 ISE 기본 관리 노드가 직접 또는 구성된 프록시를 통해 prod.radkit-cloud.cisco.com에 대한 HTTPS 연결을 가져야 합니다. 또한 유효한 CCO 계정이 필요합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ISE 버전 3.4 패치 2

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

Remote Support Authorization(원격 지원 권한 부여) 기능Cisco RADkit을 사용하면 Cisco 전문가가 사용자 환경의 일부 ISE 노드에 대해 안전하고 감사하며 원격으로 액세스하여 문제를 능률적으로 해결할 수 있습니다.

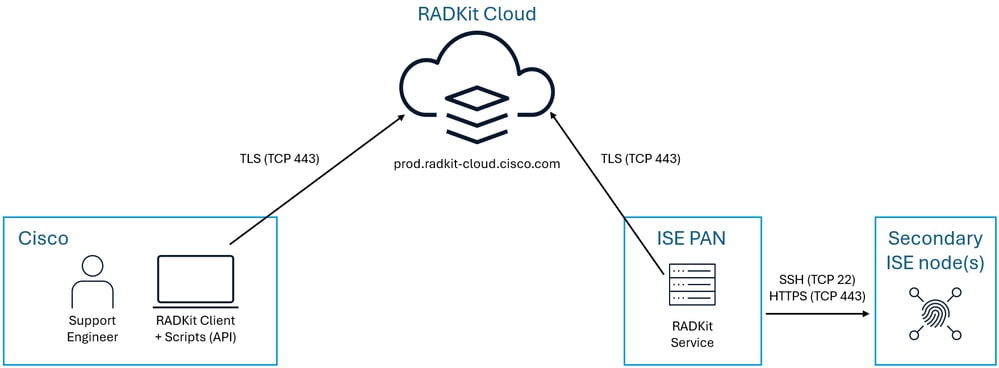

RADKit ISE 아키텍처 개요

RADKit ISE 아키텍처 개요

RADKit는 CSDL 승인을 받았습니다. CSDL은 소프트웨어를 검토하여 보안 위험, 데이터 프라이버시 및 타사 라이센싱 규정 준수를 보장하는 Cisco 프로세스입니다. RADKit는 엄격한 보안 검토를 거쳤습니다. 코드 품질 및 종속성은 개발 프로세스 전반에 걸쳐 분석됩니다. Cisco의 서비스는 지속적으로 모니터링됩니다 저장 중이거나 전송 중인 모든 데이터는 업계 표준 알고리즘(AES, RSA, SHA-2, ECDH...) 및 프로토콜(2-way 인증된 TLS1.3, SSH)을 통해 보호되며 업계에서 권장하는 매개변수를 사용합니다.

RADKit는 데이터 전송만 용이하게 할 뿐 RADKit 클라우드에서 RADKit에 의해 수집되거나 저장되지 않습니다. 이는 이메일을 보내거나 SR에 수동으로 업로드하는 것보다 데이터를 수집하는 효율적인 방법일 뿐 아니라 지원 엔지니어와 데이터를 교환할 수 있는 더 안전한 방법입니다. 이 규칙의 유일한 예외는 보안을 위해 Cisco에서 생성하는 감사 추적이며, 이는 귀하가 소유하고 시스템을 벗어나지 않는 것입니다.

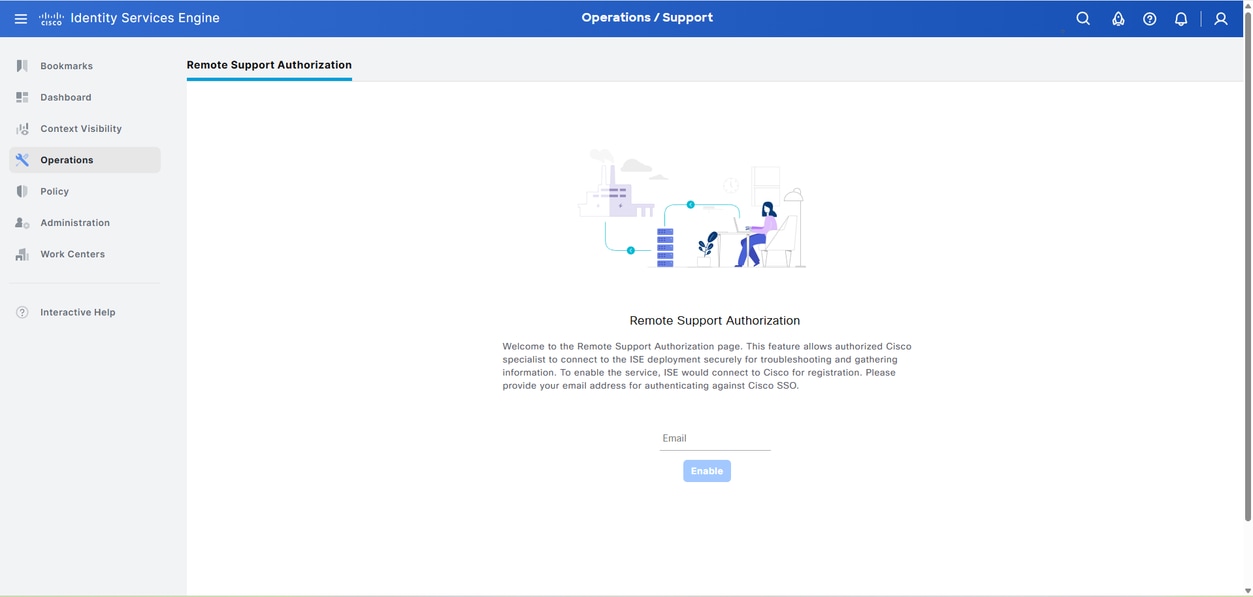

RADKit 서비스 설정

로 이동합니다.Operations > Support > Remote Support Authorization 인증을 위해 Cisco SSO 관련 이메일 주소를 입력합니다.

이메일 입력이 필요한 Initial Remote Support Authorization 페이지

이메일 입력이 필요한 Initial Remote Support Authorization 페이지

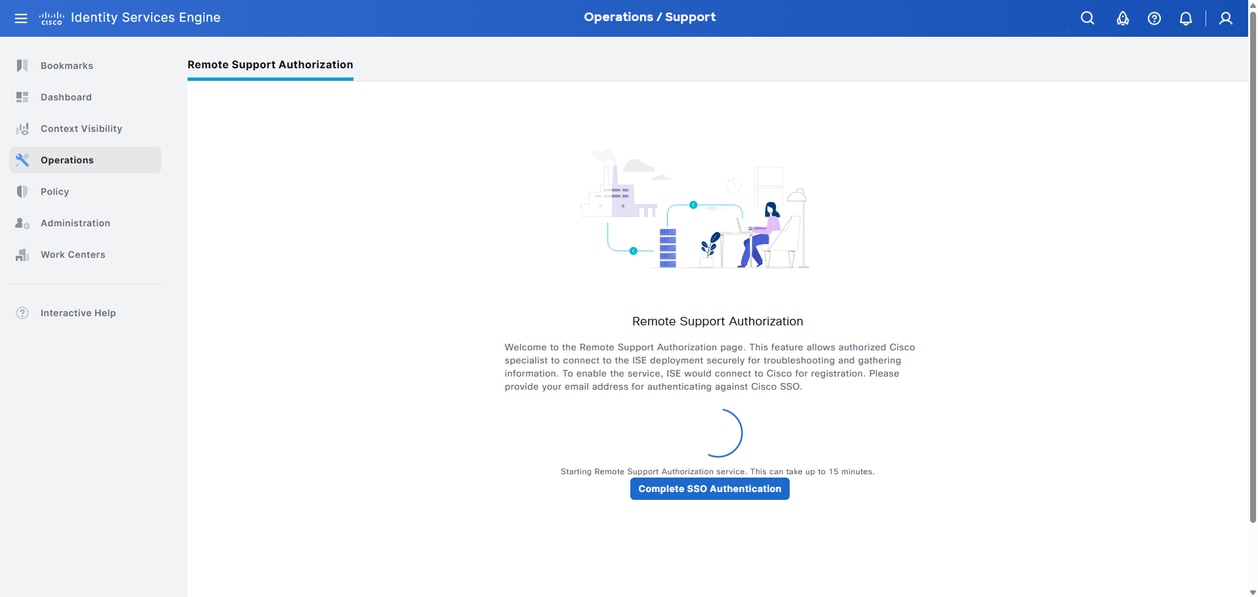

Remote Support Authorization 서비스가 시작되면 Complete SSO Authentication.

Email(이메일)을 입력하면 Complete SSO Authentication(SSO 인증 완료) 버튼이 나타납니다

Email(이메일)을 입력하면 Complete SSO Authentication(SSO 인증 완료) 버튼이 나타납니다

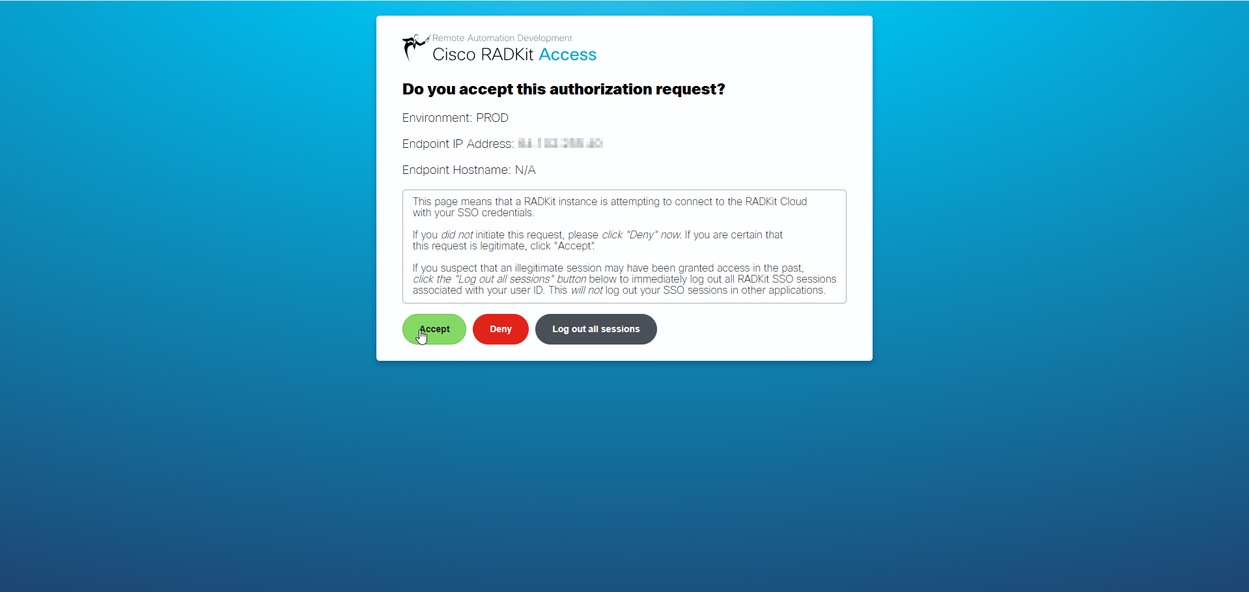

새로 연 창Accept을 클릭하여에 대한 권한 부여를 완료합니다Cisco RADkit Cloud.

권한 부여가 완료된 SSO 인증 페이지

권한 부여가 완료된 SSO 인증 페이지

원격 지원 권한 부여 구성

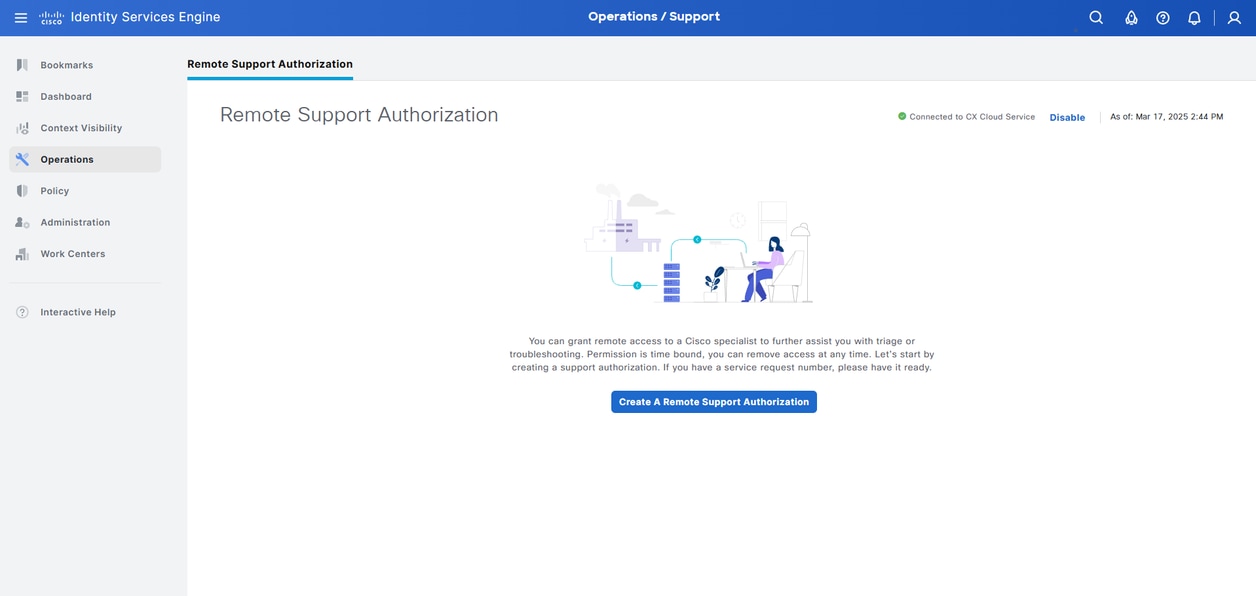

원격 액세스 세션Create A Remote Support Authorization을 구성하려면 클릭합니다.

인증 후 Create Remote Support Authorization(원격 지원 권한 부여 생성) 옵션이 나타납니다

인증 후 Create Remote Support Authorization(원격 지원 권한 부여 생성) 옵션이 나타납니다

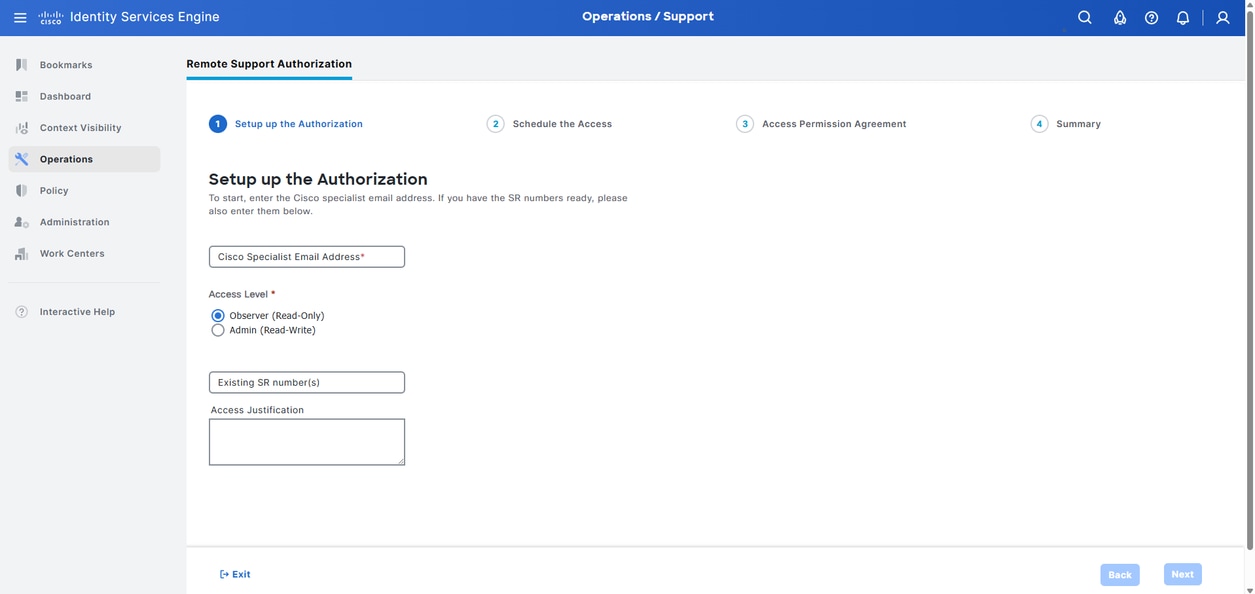

액세스를 제공하려는 Cisco 전문가의 이메일 주소를 입력합니다. Cisco SpecialistObserver (Read-Only)에게 읽기 전용 액세스 권한을 제공하거나 Cisco SpecialistAdmin (Read-Write)에게 전체 읽기-쓰기 액세스 권한을 제공하려면 선택합니다. 이 액세스가 기존 TAC 서비스 요청과 관련된 경우 SR 번호와 원격 액세스에 대한 다른 사유를 입력할 수 있습니다. 필수 정보를 입력한 Next 후 을 클릭합니다.

참고: SR 번호를 제공하면 TAC에서 아무런 개입 없이 수집된 로그를 자동으로 업로드할 수 있습니다. 또한 SR에서 원격 연결 및 명령을 문서화하는 데 도움이 됩니다.

권한 부여 생성 첫 페이지

권한 부여 생성 첫 페이지

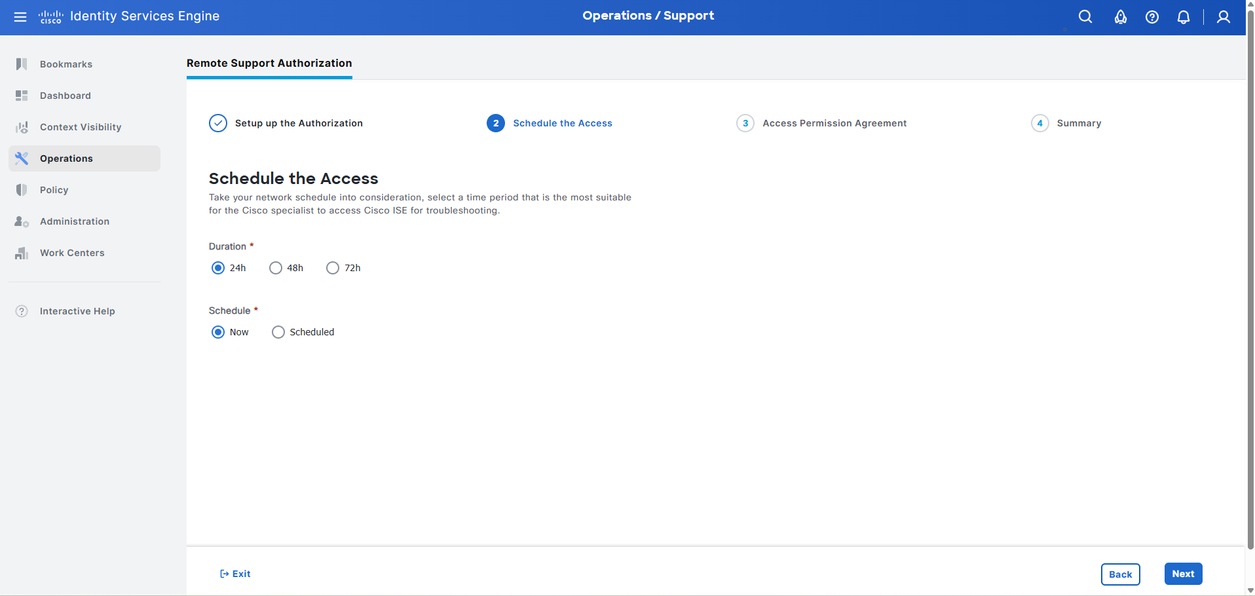

원격 권한 부여의 기간 및 시간을 예약합니다. 액세스를 즉시 예약하려면 Now. To schedule the access for later date or time을 선택하고, 필수 정보를 Scheduled 선택한 후 Start Date 설정하고, 필수 정보를 입력한 Next 후 Start Time. Click을 클릭합니다.

권한 부여 생성의 두 번째 페이지

권한 부여 생성의 두 번째 페이지

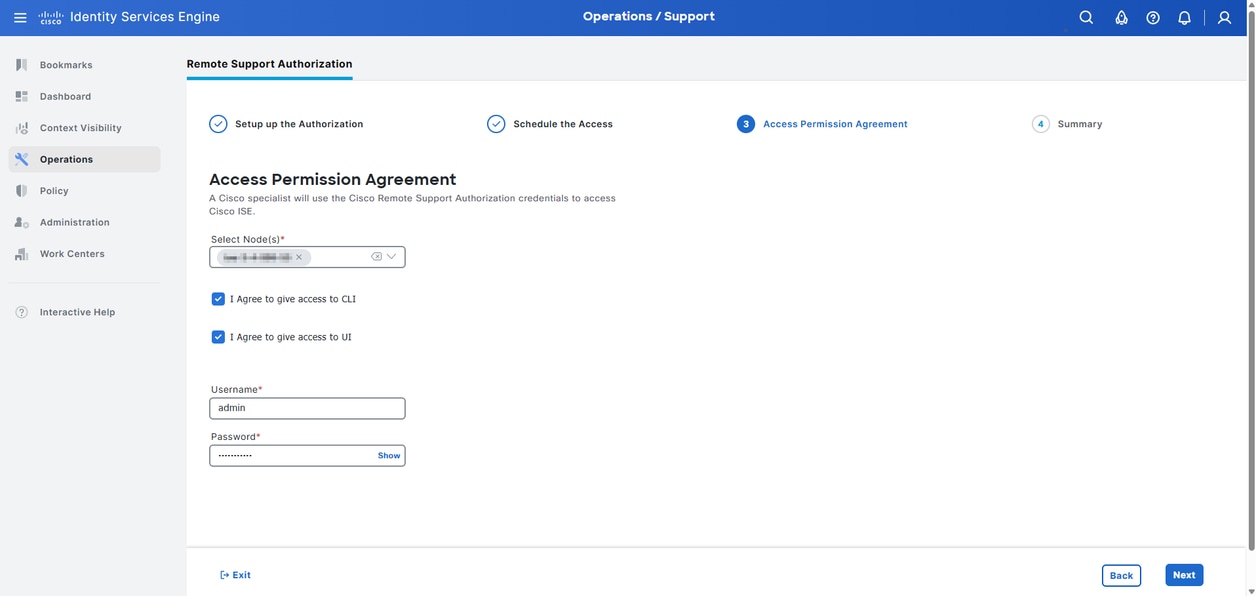

액세스 권한을 부여할 각 ISE 노드를 선택합니다. 노드에 대한 원격 CLI 액세스를 활성화하려면 노드에 I Agree to give access to CLI. 대한 원격 UI 액세스를 활성화하려면 을 선택합니다. I Agree to give access to UI필요한 정보를 입력한 Next 후 을 누릅니다.

참고: UI 액세스를 제공하려면 UI 관리자 사용자 이름/비밀번호를 구성해야 합니다. 이 계정은 Cisco 전문가가 지정된 액세스 수준으로 로그인하는 데 사용하는 새 관리자 사용자를 만드는 데 사용됩니다. 따라서 입력한 계정에 새 관리자 계정을 만드는 데 필요한 권한이 있어야 합니다. Active Directory가 UI ID 소스로 구성되어 있지 않은 경우 AD 관리자 자격 증명도 사용할 수 있는 경우 자격 증명은 내부 관리자 사용자용이어야 합니다.

권한 부여 생성의 세 번째 페이지

권한 부여 생성의 세 번째 페이지

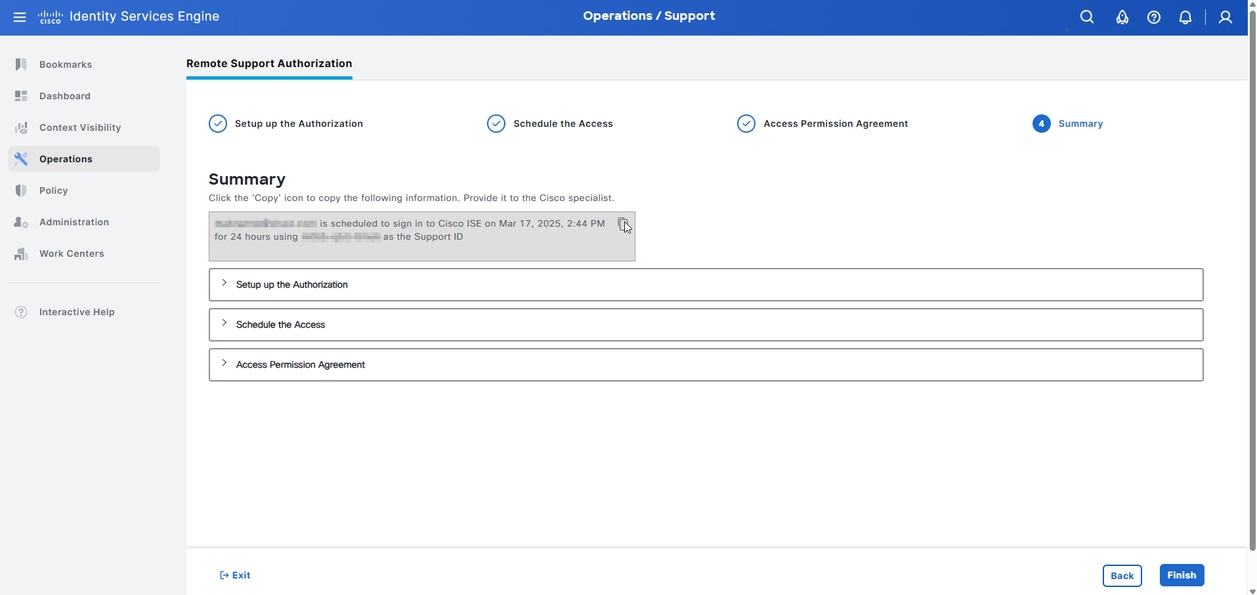

복사 아이콘을 눌러 원격 지원 권한 부여 정보를 복사하고 Cisco 전문가에게 제공합니다. 원격 액세스 권한 부여를 Finish 완료하려면 누릅니다.

권한 부여 생성 요약 페이지

권한 부여 생성 요약 페이지

다음을 확인합니다.

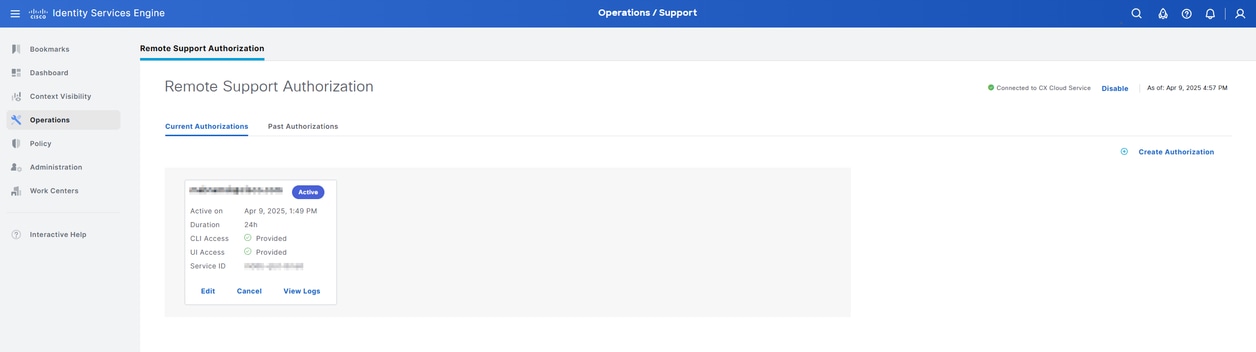

탭에서 현재 활성화된 모든 원격 지원 권한 부여를 확인할 수 Current Authorizations 있습니다. 탭에서 이전의 모든 원격 지원 권한 부여를 볼 수 Past Authorizations 있습니다.

활성 권한 부여 확인

활성 권한 부여 확인

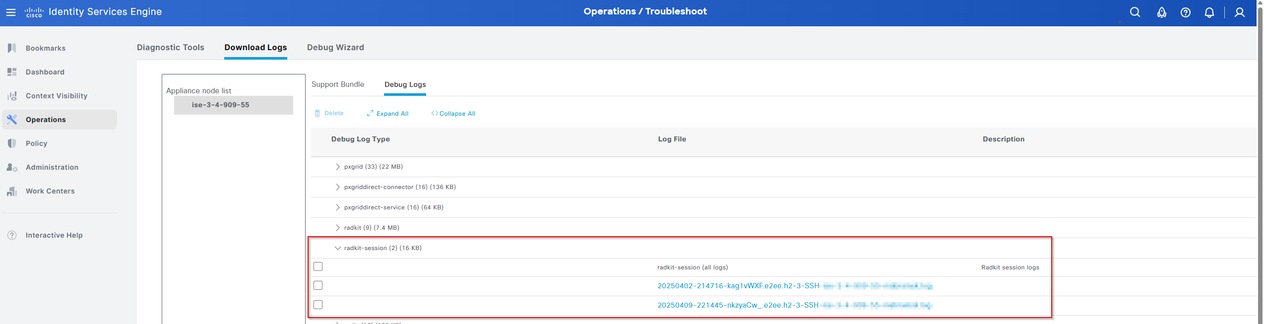

노드에 대한 CLI 세션 감사 로그를 보려면 Operations > Support > Troubleshoot > Download Logs로 이동하여 로그를 다운로드할 노드를 선택한 다음 를 Debug Logs선택합니다. 모든 CLI 세션은 radkit-session 폴더에서 찾을 수 있습니다. 파일 이름을 클릭하여 감사 로그를 다운로드합니다.

참고: CLI 세션 모니터링은 노드별로 수행해야 합니다. 각 노드에는 노드에 대한 특정 감사 로그가 있는 자체 radkit-session 폴더가 있습니다.

CLI 감사 로그

CLI 감사 로그

UI 감사 로그를 보려면 ISE UI에서 감사 보고서를 사용할 수 있습니다. UI 또Operations > Reports > Audit > Administrator Logins는 CLI에 대한 관리자 로그인을 보려면 로 이동합니다. UI에서 Operations > Reports > Audit > Change Configuration Audit 관리자가 변경한 내용을 보려면 로 이동합니다.

참고: UI에 로그인하는 Cisco Specialist는 사용자 이름 <user>-CustomerSupport를 사용합니다. 여기서 <user>는 원격 지원 권한 부여에 제공된 사용자 이름입니다. CLI에 로그인하는 Cisco Specialist는 사용자 이름 customersuppadmin(Admin(읽기-쓰기) 액세스 권한이 있는 경우 사용하고, customersuppreadonly(Observer(읽기 전용) 액세스 권한이 있는 경우)를 사용합니다.

문제 해결

UI에 이메일이 입력된 초기 설정 프로세스 동안 컨테이너의 로그를 보려면 ADE.log 파일을 확인해야 합니다. CLI에서 show logging system ade/ADE.log tail 명령을 입력합니다.

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitISE는 컨테이너를 모니터링하여 원격 권한 부여 서비스를 시작된 것으로 표시하기 전에 컨테이너가 실행 중인지, RADKit 애플리케이션이 준비되었는지 확인합니다.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

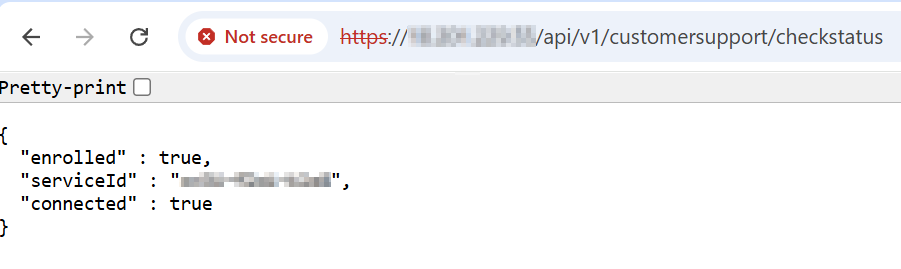

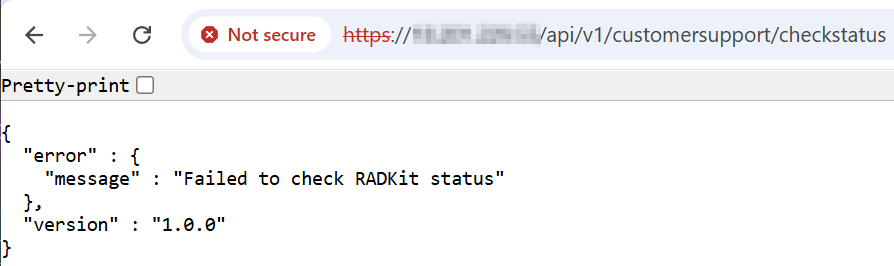

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.API 호출 https://<ISE_PAN>/api/v1/customersupport/checkstatus를 사용하여 RADKit 서비스의 상태를 확인할 수도 있습니다.

RadKit 서비스가 실행 중일 때의 출력

RadKit 서비스가 실행 중일 때의 출력

RadKit 서비스가 실행되고 있지 않을 때의 출력

RadKit 서비스가 실행되고 있지 않을 때의 출력

Remote Support Authorization Service(원격 지원 권한 부여 서비스)가 시작된 후 RADKit 서비스 로그를 보려면 show logging application radkit/service/service.log 명령을 입력합니다. 서비스를 처음 시작하면 RADKit 애플리케이션을 사용하여 몇 가지 기본 설정이 수행됩니다.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] 연결에 사용할 수 있는 RADKit 서비스가 생성됩니다.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']GUI에서 원격 지원 권한 부여를 추가하면 Cisco Specialist가 원격 사용자로 생성됩니다.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Cisco Specialist가 서비스에 연결하고 ISE 노드에 액세스하면 이 로그에 표시됩니다.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']원격 권한 부여가 만료되거나 제거되면 원격 사용자가 RADKit 서비스에서 삭제됩니다.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

13-Nov-2025

|

최초 릴리스 |

피드백

피드백