Qualys와 함께 ISE 2.1 Threat-Centric NAC(TC-NAC) 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 ISE(Identity Services Engine) 2.1에서 Qualys를 사용하여 위협 대응형 NAC를 구성하는 방법에 대해 설명합니다. TC-NAC(Threat Centric Network Access Control) 기능을 사용하면 위협 및 취약성 어댑터에서 받은 위협 및 취약성 특성을 기반으로 권한 부여 정책을 생성할 수 있습니다.

사전 요구 사항

요구 사항

Cisco에서는 다음 항목에 대한 기본 지식을 갖춘 것을 권장합니다.

-

Cisco Identity Service Engine

-

Qualys ScanGuard

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco Identity Service Engine 버전 2.1

- WLC(Wireless LAN Controller) 8.0.121.0

- Qualys Guard Scanner 8.3.36-1, Signatures 2.3.364-2

- Windows 7 서비스 팩 1

구성

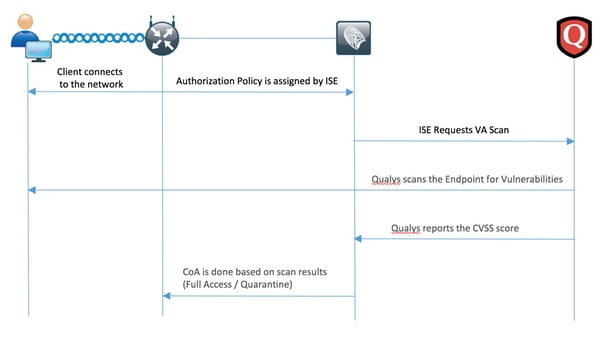

상위 레벨 흐름도

이 흐름은 다음과 같습니다.

- 클라이언트가 네트워크에 연결되고 제한된 액세스가 주어지며 Assessment Vulnerabilities(취약성 평가) 확인란이 활성화된 프로파일이 할당됨

- PSN 노드는 인증이 발생했으며 VA 스캔이 권한 부여 정책의 결과임을 확인하는 Syslog 메시지를 MNT 노드로 전송합니다

- MNT 노드는 다음 데이터를 사용하여 TC-NAC 노드(Admin WebApp 사용)에 SCAN을 제출합니다.

-MAC 주소

-IP 주소

- 스캔 간격

- 정기 검사 사용

- 원래 PSN - Docker Container에 캡슐화된 Qualys TC-NAC는 REST API를 통해 Qualys Cloud와 통신하여 필요한 경우 스캔을 트리거합니다

- Qualys Cloud가 Qualys Scanner에 엔드포인트 검사 지시

- Qualys Scanner는 Qualys Cloud에 스캔 결과를 전송합니다

- 스캔 결과가 TC-NAC로 다시 전송됩니다.

-MAC 주소

- 모든 CVSS 점수

- 모든 취약성(QID, 제목, CVEID) - TC-NAC는 7단계의 모든 데이터로 PAN을 업데이트합니다.

- CoA는 구성된 권한 부여 정책에 따라 필요한 경우 트리거됩니다.

Qualys 클라우드 및 스캐너 구성

주의: 이 문서의 Qualys 컨피그레이션은 실습을 위해 수행되며, 설계 고려 사항은 Qualys 엔지니어에게 문의하십시오

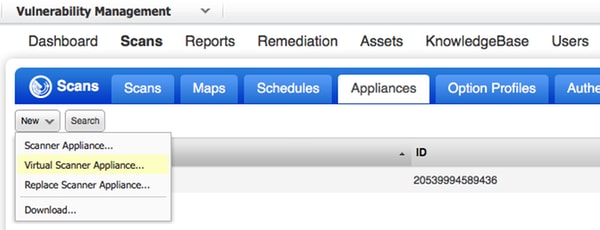

1단계. Qualys Scanner 배포

Qualys 스캐너는 OVA 파일에서 구축할 수 있습니다. Qualys 클라우드에 로그인하여 Scans(검사) > Appliances(어플라이언스)로 이동하고 New(새로 만들기) > Virtual Scanner Appliance(가상 스캐너 어플라이언스)를 선택합니다

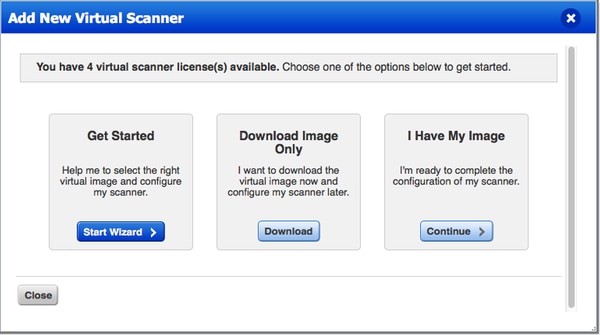

Download Image Only(이미지만 다운로드)를 선택하고 적절한 배포를 선택합니다.

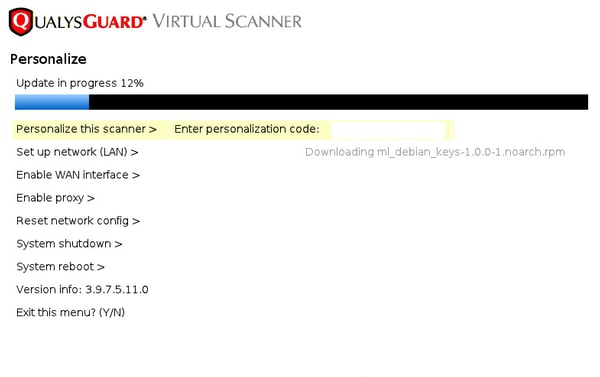

활성화 코드를 얻으려면 Scans(검사) > Appliances(어플라이언스)로 이동하여 New(새로 만들기) > Virtual Scanner Appliance(가상 스캐너 어플라이언스)를 선택하고 I Have My Image(내 이미지가 있음)를 선택합니다.

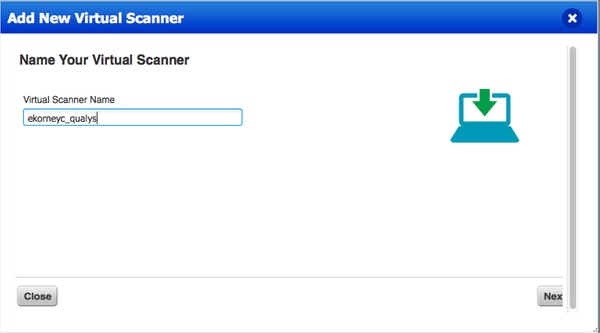

스캐너 이름을 입력하면 나중에 사용할 Authorization Code가 제공됩니다.

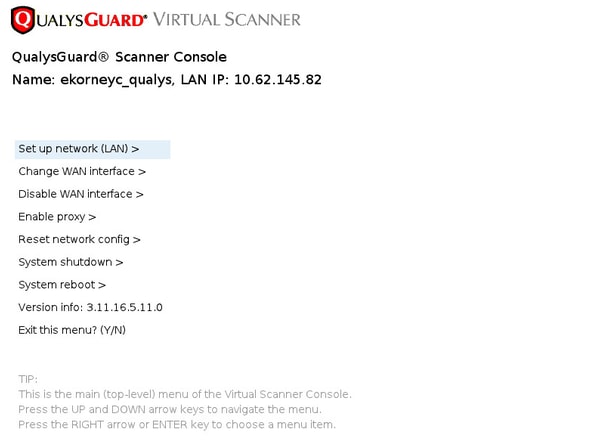

2단계. Qualys Scanner 구성

원하는 가상화 플랫폼에 OVA를 구축하십시오. 완료되면 다음 설정을 구성합니다.

- 네트워크(LAN) 설정

- WAN 인터페이스 설정(2개의 인터페이스를 사용하는 경우)

- 프록시 설정(프록시를 사용하는 경우)

- 이 스캐너 맞춤 설정

이후 스캐너는 Qualys에 연결하여 최신 소프트웨어와 서명을 다운로드합니다.

스캐너가 연결되어 있는지 확인하려면 Scans(스캔) > Appliances(어플라이언스)로 이동할 수 있습니다.

왼쪽의 녹색 연결 표시는 스캐너가 준비되었음을 나타냅니다. LAN IP, WAN IP, 스캐너 및 시그니처 버전도 볼 수 있습니다.

ISE 구성

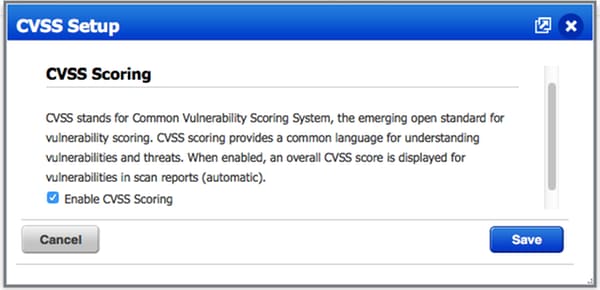

Qualys Scanner 및 Cloud를 구성했지만 ISE와의 통합이 제대로 작동하려면 클라우드 설정을 조정해야 합니다. 어댑터가 처음 구성된 후 CVSS 점수가 포함된 기술 자료가 다운로드되므로 GUI를 통해 어댑터를 구성하기 전에 이 작업을 수행해야 합니다.

1단계. ISE와의 통합을 위한 Qualys 클라우드 설정 조정

- Enable CVSS Scoring at Vulnerability Management(취약성 관리) > Reports(보고서) > Setup(설정) > CVSS > Enable CVSS Scoring(CVSS 점수 활성화)

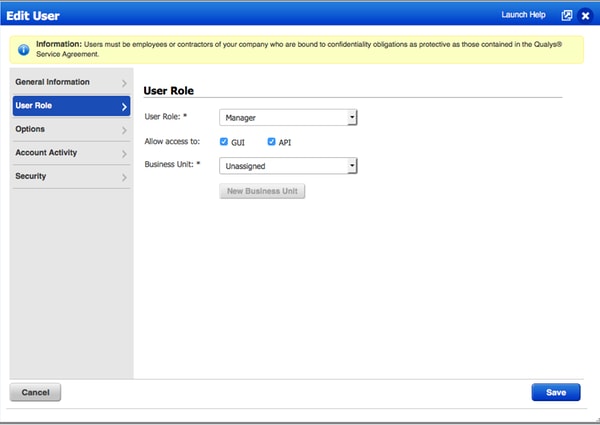

- 어댑터 컨피그레이션에 사용되는 사용자 자격 증명에 관리자 권한이 있는지 확인합니다. 왼쪽 상단 모서리에서 사용자를 선택하고 User Profile(사용자 프로필)을 클릭합니다. 사용자 역할에 관리자 권한이 있어야 합니다.

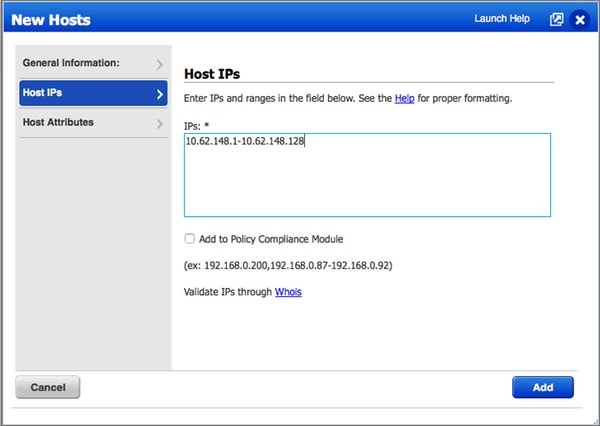

- 취약성 평가가 필요한 엔드포인트의 IP 주소/서브넷이 Qualys at Vulnerability Management(취약성 관리) > Assets(자산) > Host Assets(호스트 자산) > New(새로 만들기) > IP Tracked Hosts(IP 추적 호스트)에 추가되었는지 확인합니다.

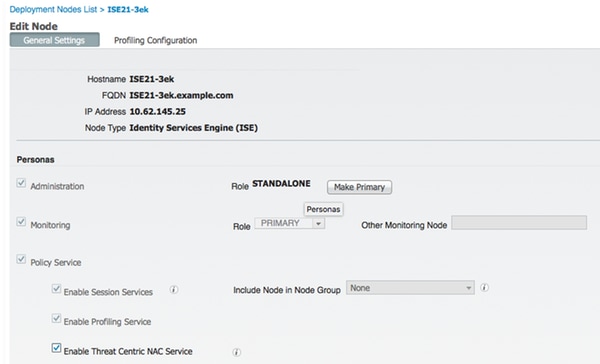

2단계. TC-NAC 서비스 활성화

Administration(관리) > Deployment(구축) > Edit Node(노드 수정)에서 TC-NAC Services를 활성화합니다. 수표 확인란을 선택합니다.

참고: 구축당 하나의 TC-NAC 노드만 있을 수 있습니다.

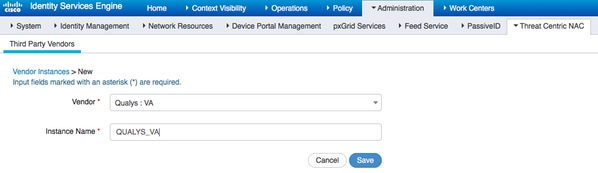

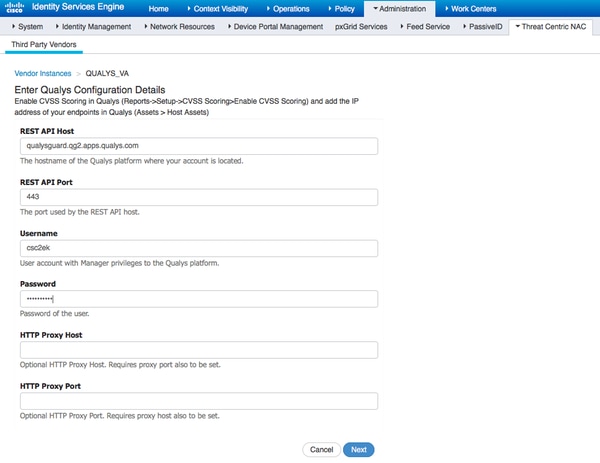

3단계. ISE VA Framework에 대한 Qualys 어댑터 연결 구성

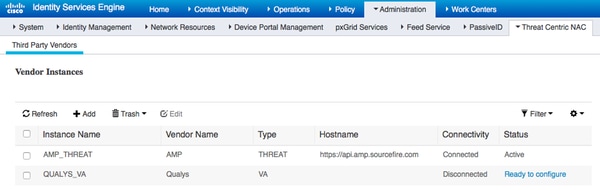

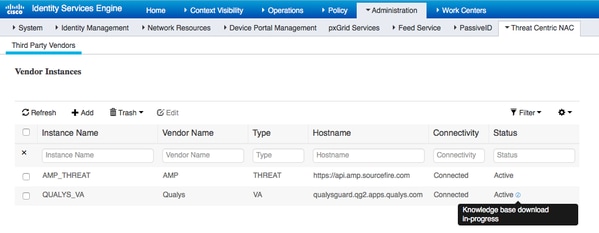

Administration(관리) > Threat Centric NAC > Third Party Vendors(서드파티 벤더) > Add(추가)로 이동합니다. Save(저장)를 클릭합니다.

Qualys Instance(Qualys 인스턴스)가 Ready to configure(구성 준비) 상태로 전환되면 Status(상태)에서 Ready to configure(구성 준비) 옵션을 클릭합니다.

REST API 호스트는 어카운트가 있는 Qualys Cloud에 사용하는 호스트여야 합니다. 이 예에서는 qualysguard.qg2.apps.qualys.com입니다.

어카운트는 관리자 권한이 있는 어카운트여야 하며 Next(다음)를 클릭합니다.

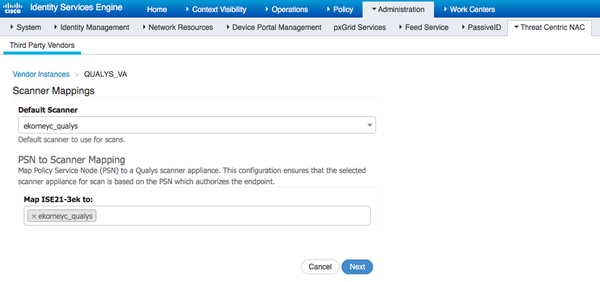

ISE는 Qualys Cloud에 연결된 스캐너에 대한 정보를 다운로드합니다. 이 페이지에서 PSN을 스캐너 매핑으로 구성할 수 있습니다. 선택한 스캐너가 엔드포인트를 인증하는 PSN을 기반으로 선택되었는지 확인합니다.

고급 설정은 ISE 2.1 관리 설명서에 잘 설명되어 있으며, 링크는 이 문서의 참조 섹션에 있습니다. Next(다음) 및 Finish(마침)를 클릭합니다. Qualys 인스턴스가 활성 상태로 전환되고 기술 자료 다운로드가 시작됩니다.

참고: 구축당 하나의 Qualys 인스턴스만 있을 수 있습니다.

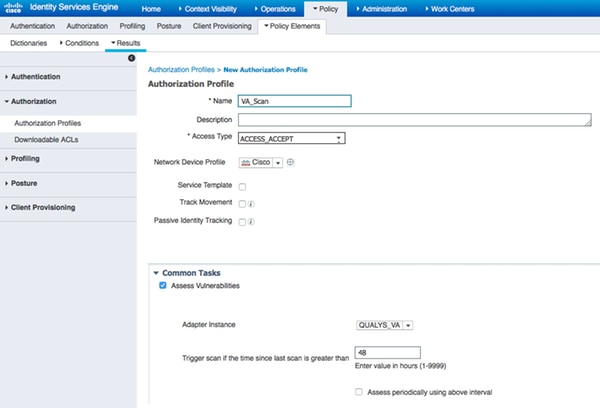

4단계. VA 스캔을 트리거하는 권한 부여 프로파일 구성

Policy > Policy Elements > Results > Authorization > Authorization Profiles로 이동합니다. 새 프로필을 추가합니다. Common Tasks(공통 작업) 아래에서 Vulnerability Assessment(취약성 평가) 확인란을 선택합니다.

네트워크 설계에 따라 온디맨드 스캔 간격을 선택해야 합니다.

권한 부여 프로파일은 다음 av 쌍을 포함 합니다.

cisco av 쌍 = on-demand-scan-interval=48

cisco av 쌍 = periodic-scan-enabled=0

cisco-av-pair = va-adapter-instance=796440b7-09b5-4f3b-b611-199fb81a4b99

Access-Accept 패킷 내의 네트워크 디바이스로 전송되지만, 실제 목적은 MNT 노드에 스캔을 트리거해야 한다고 알리는 것입니다. MNT는 TC-NAC 노드가 Qualys Cloud와 통신하도록 지시합니다.

5단계. 권한 부여 정책 구성

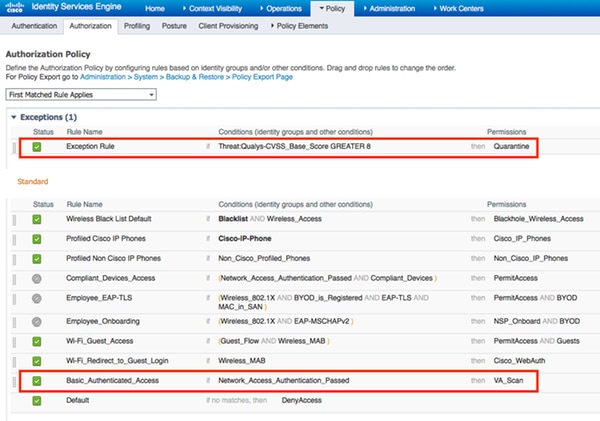

- 4단계에서 구성한 새 권한 부여 프로파일을 사용하도록 권한 부여 정책을 구성합니다. Policy(정책) > Authorization(권한 부여) > Authorization Policy(권한 부여 정책)로 이동하고 Basic_Authenticated_Access 규칙을 찾은 다음 Edit(수정)를 클릭합니다. 권한을 PermitAccess에서 새로 생성된 Standard VA_Scan으로 변경합니다. 그러면 모든 사용자에 대해 취약성 검사가 수행됩니다. Save(저장)를 클릭합니다.

- 격리된 컴퓨터에 대한 권한 부여 정책을 만듭니다. Policy(정책) > Authorization(권한 부여) > Authorization Policy(권한 부여 정책) > Exceptions(예외)로 이동하고 Exception Rule(예외 규칙)을 생성합니다. Conditions(조건) > Create New Condition (Advanced Option)(새 조건 생성(고급 옵션)) > Select Attribute(특성 선택)를 클릭하고 아래로 스크롤하여 Threat(위협)를 선택합니다. Threat 특성을 확장하고 Qualys-CVSS_Base_Score를 선택합니다. 연산자를 Greater Than(보다 큼)으로 변경하고 보안 정책에 따라 값을 입력합니다. 쿼런틴 권한 부여 프로필은 취약한 시스템에 제한된 액세스를 제공해야 합니다.

다음을 확인합니다.

ISE(Identity Services Engine)

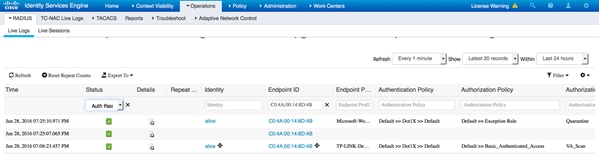

첫 번째 연결은 VA 검사를 트리거합니다. 스캔이 완료되면 일치하는 경우 새 정책을 적용하도록 CoA 재인증이 트리거됩니다.

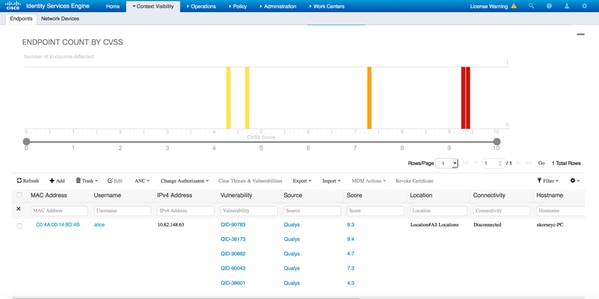

탐지된 취약성을 확인하려면 Context Visibility(상황 가시성) > Endpoints(엔드포인트)로 이동합니다. Qualys에서 부여한 점수로 엔드포인트별 취약성을 확인합니다.

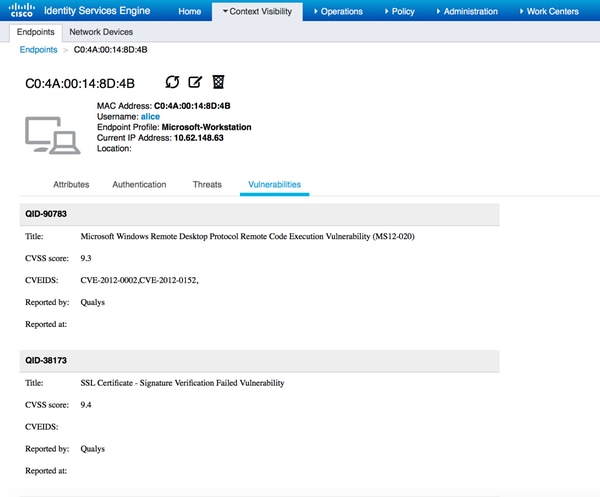

특정 엔드포인트를 선택하면 Title 및 CVEID를 포함하여 각 Vulnerability에 대한 세부사항이 표시됩니다.

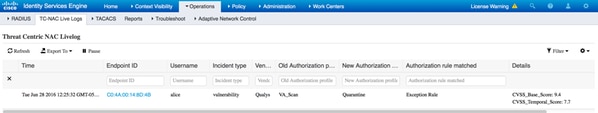

Operations(운영) > TC-NAC Live Logs(TC-NAC 라이브 로그)에서 CVSS_Base_Score에 적용된 이전 및 새 권한 부여 정책과 세부 정보를 확인할 수 있습니다.

참고: 권한 부여 조건은 엔드포인트에서 탐지된 가장 높은 취약성 점수와 같은 CVSS_Base_Score를 기반으로 수행됩니다.

Qualys 클라우드

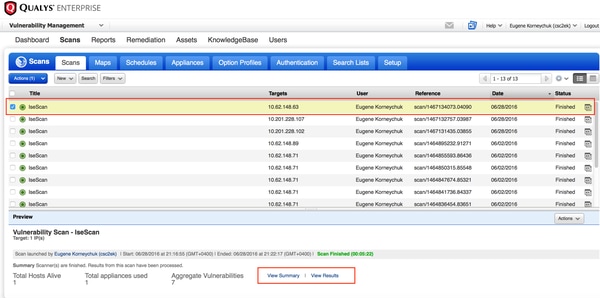

VA 스캔이 TC-NAC Qualys가 스캔을 대기열에 추가함으로써 트리거되면 Scans(스캔) > Scans(스캔)에서 볼 수 있습니다

이후 Running으로 전환됩니다. 즉 Qualys 클라우드는 Qualys Scanner에 실제 스캐닝을 수행하도록 지시했습니다

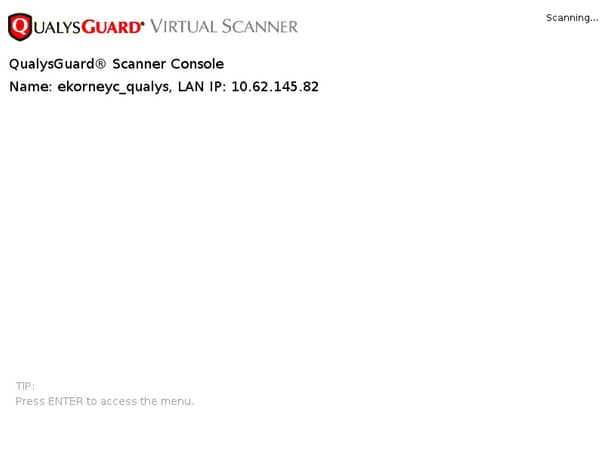

스캐너가 스캔을 수행하는 동안 Qualys Guard의 오른쪽 상단 모서리에 "Scanning..."(스캐닝...) 기호가 표시되어야 합니다

스캔이 완료되면 Finished(완료) 상태로 전환됩니다. Scans(스캔) > Scans(스캔)에서 결과를 보고 필요한 스캔을 선택한 다음 View Summary(요약 보기) 또는 View Results(결과 보기)를 클릭할 수 있습니다.

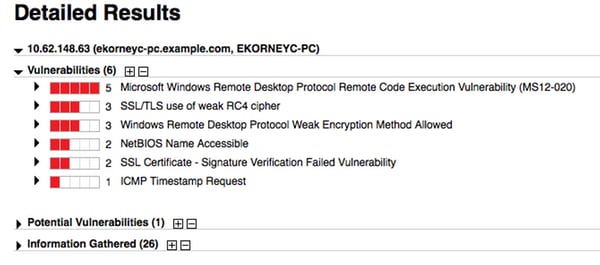

Report 자체에는 Detailed Results(세부 결과)가 표시되며, 여기에서 탐지된 취약성이 표시됩니다.

문제 해결

ISE에서 디버깅

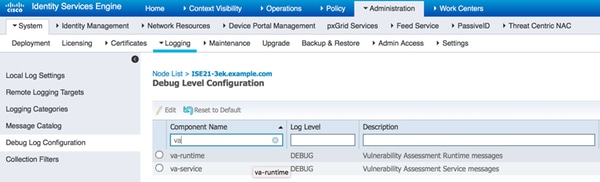

ISE에서 디버그를 활성화하려면 Administration(관리) > System(시스템) > Logging(로깅) > Debug Log Configuration(디버그 로그 컨피그레이션)으로 이동하고 TC-NAC Node(TC-NAC 노드)를 선택하고 Log Level va-runtime 및 va-service 구성 요소를 DEBUG로 변경합니다

검사할 로그 - varuntime.log. ISE CLI에서 직접 테일링할 수 있습니다.

ISE21-3ek/admin# show logging application varuntime.log tail

TC-NAC Docker가 특정 엔드포인트에 대한 검사를 수행하는 명령을 받았습니다.

2016-06-28 19:06:30,823 디버그 [Thread-70][] va.runtime.admin.mnt.EndpointFileReader -:::- VA: 런타임 시 읽기 [{"작업 유형":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"796440b7-09b5-4f3b-b611-199fb81a4b99","psnHostName":"ISE21-3ek","heartBeatTime":0,"lastScanTime":0}]

2016-06-28 19:06:30,824 DEBUG [Thread-70][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: Mnt에서 데이터를 받았습니다. {"operationType":1,"macAddress":"C0:4A:00:14:8D:4B","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"796440b7-09b5-4b3f b611-199fb81a4b99","psnHostName":"ISE21-3ek","하트비트 시간":0,"lastScanTime":0}

결과가 수신되면 모든 취약성 데이터가 Context Directory에 저장됩니다.

2016-06-28 19:25:02,020 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -::::- VaService에서 메시지를 가져옴: [{"macAddress":"C0:4A:00:14:8D:4B","ipAddress":"10.62.148.63","lastScanTime":1467134394000,"vulnerabilities":["{\"vulnerabilityId\":\"QID-90783\"\"CVE-2012-0002,CVE-2012-0152,\",\"cvssBaseScore\":\"9.3\",\"cvssTemporalScore\":\"7.7\",\"vulnerabilityTitle\":\"Microsoft Windows Remote Desktop Protocol Remote Code Execution Vulnerability(MS12-020)\",\"vulnerabilityVendor\":\"Qualys\"}","{\"vulnerabilityId\":\"QID-38173\",\"cvssBaseScore ":\"9.4\",\"cvssTemporalScore\":\"6.9\",\"vulnerabilityTitle\":\"SSL 인증서 - 서명 확인 실패 취약성\",\"vulnerabilityVendor\":\"Qualys\"}","{\"vulnerabilityId\":\"QID-90882\",\"cveIds\":\"\"\"cvssBaseScore\":\"4.7\",\"cvssTemporalScore\":\"4\",\"vulnerabilityTitle\":\"Windows Remote Desktop Protocol Weak Encryption Method Allowed\":\"\",\"}","{\"vulnerabilityId\":\"QID-90043\",\"cveIds\":\"\"\"cvssBaseScore\":\"7.3\",\"cvssTemporalScore\":\"6.3\",\"vulnerabilityTitle\":\"SMB 서명 사용 안 함 또는 SMB 서명 필요 없음\",\"vulnerabilityVendor\":\"Qualys\"}","{\"vulnerabilityId\":\"QID-38601\",\"cveIds\":\"CVE-2015-28 08,\",\"cvssBaseScore\":\"4.3\",\"cvssTemporalScore\":\"3.7\",\"vulnerabilityTitle\":\"약한 RC4 암호의 SSL/TLS 사용\",\"vulnerabilityVendor\":\"Qualys\"}]

2016-06-28 19:25:02,127 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaServiceMessageListener -:::- VA: 컨텍스트 db에 저장, lastscantime: 1467134394000, mac: C0:4A:00:14:8D:4B

2016-06-28 19:25:02,268 디버그 [pool-311-thread-8][] va.runtime.admin.vaservice.VaAdminServiceContext -:::- VA: pri-lan에 elastic search json 보내기

2016-06-28 19:25:02,272 DEBUG [pool-311-thread-8][] va.runtime.admin.vaservice.VaPanRemotingHandler -:::- VA: Saved to elastic search: {C0:4A:00:14:8D:4B=[{"vulnerabilityId":"QID-90783","cveIds":"CVE-2012-002,CVE-2012-0152,","cvssBaseScore:"9.3," cvssTemporalScore":"7.7","vulnerabilityTitle":"Microsoft Windows Remote Desktop Protocol Remote Code Execution Vulnerability (MS12-020)","vulnerabilityVendor":"Qualys"}, {"vulnerabilityId":"QID-38173 90882","cveIds":","cvssBaseScore":"9.4","cvssTemporalScore":"6.9","vulnerabilityTitle":"SSL Certificate - Signature Verification Failed Vulnerability","vulnerabilityVendorVendor":"Qualys":"QualysQualys","cveIdsIdsIds":","vulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnerabilityVulnervulnerabilityVulnerabilityVulnerabilityVulnerability":":",","Quallvulnervulnervulnerability cvssBaseScore":"4.7","cvssTemporalScore":"4","vulnerabilityTitle":"Windows Remote Desktop Protocol 취약한 암호화 방법 허용","vulnerabilityVendor":"Qualys"}, {"vulnerabilityId":"QID-90043 38601","cveIds":"","cvssBaseScore":"7.3","cvssTemporalScore":"6.3","vulnerabilityTitle":"SMB 서명 사용 안 함 또는 SMB 서명 필요 없음","vulnerabilityVendor":"cveIds -2013-2566,CVE-2015-2808,""cvssBaseScore":"4.3","cvssTemporalScore":"3.7","vulnerabilityTitle":"취약한 RC4 암호의 SSL/TLS 사용","vulnerabilityVendor":"Qualys"}]}

검사할 로그 - vaservice.log. ISE CLI에서 직접 테일링할 수 있습니다.

ISE21-3ek/admin# show logging application vasservice.log tail

취약성 평가 요청이 어댑터에 제출됨

2016-06-28 17:07:13,200 DEBUG [endpointPollerScheduler-3][] cpm.va.service.util.VaServiceUtil -::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","취약성 평가 서비스","TC-NAC.Status","VA request submitted to adapter","TC-NAC.Details","VA request submitted to adapter processing ","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS_NAC "]}

AdapterMessageListener는 스캔이 완료될 때까지 5분마다 스캔의 상태를 확인합니다.

2016-06-28 17:09:43,459 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- 어댑터의 메시지: {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"검사 결과를 위해 대기 중인 엔드포인트 수: 1, 검사 대기 중인 엔드포인트 수: 스캔이 진행 중인 엔드포인트: 0"}

2016-06-28 17:14:43,760 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- 어댑터의 메시지: {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"검사 결과를 위해 대기 중인 엔드포인트 수: 0, 스캔이 진행 중인 엔드포인트: 1"}

2016-06-28 17:19:43,837 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- 어댑터의 메시지: {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"검사 결과를 위해 대기 중인 엔드포인트 수: 0, 스캔이 진행 중인 엔드포인트: 1"}

2016-06-28 17:24:43,867 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- 어댑터의 메시지: {"AdapterInstanceName":"QUALYS_VA","AdapterInstanceUid":"a70031d6-6e3b-484a-adb0-627f30248ad0","VendorName":"Qualys","OperationMessageText":"검사 결과를 위해 대기 중인 엔드포인트 수: 0, 스캔이 진행 중인 엔드포인트: 1"}

어댑터는 QID, CVE 및 CVSS 점수를 받습니다.

2016-06-28 17:24:57,556 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- 어댑터의 메시지: {"requestedMacAddress":"C0:4A:00:14:8D:4B","scanStatus":"ASSESSMENT_SUCCESS","lastScanTimeLong":1467134394000,"ipAddress":"10.62.148.63","vulnerabilities":[{"vulnerabilityVulnerabilityIdIdIdId38173-" cveIds":"","cvssBaseScore":"9.4","cvssTemporalScore":"6.9","vulnerabilityTitle":"SSL 인증서 - 서명 확인 실패 취약성","vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-90043","cveIds":","cvssBaseScore":"7.3","cvssTemporalScore":"6.3","vulnerabilityTitle":"SMB 서명 사용 안 함 또는 SMB 서명 필요 없음","vulnerabilityVendor-90783" "cveIds":"CVE-2012-0002,CVE-2012-0152,""cvssBaseScore":"9.3","cvssTemporalScore":"7.7","vulnerabilityTitle":"Microsoft Windows 원격 데스크톱 프로토콜 원격 코드 실행 취약성(MS12-020)","vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-38601","cveIds":"CVE-2015-2 808,""cvssBaseScore":"4.3","cvssTemporalScore":"3.7","vulnerabilityTitle":"취약한 RC4 암호의 SSL/TLS 사용","vulnerabilityVendor":"Qualys"},{"vulnerabilityId":"QID-90882","cveIds":","cvssBaseScore":"4.7","cvssTemporalScore":"4","vulnerabilityTitle":"Windows Remote Desktop Protocol 취약한 암호화 방법 허용","vulnerabilityVendor":"Qualys"}]}

2016-06-28 17:25:01,282 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::::- IRF로 전송된 엔드포인트 세부 정보는 {"C0:4A:00:14:8D:4B":[{"vulnerability":{"CVSS_Base_Score":9.4,"CVSS_Temporal_Score":7.7},"time-stamp":1467134394000,"title":"Vulnerability","vendor":"Qualys"}]}입니다.

2016-06-28 17:25:01,853 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA successfully","TC-NAC completed; 취약성 수 5","TC-NAC.MACAddress","C0:4A:00:14:8D:4B","TC-NAC.IpAddress","10.62.148.63","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99","TC-NAC.VendorName","Qualys","TC-NAC.AdapterInstanceName","QUALYS VA"]}]

일반적인 문제

문제 1. ISE는 CVSS_Base_Score가 0.0이고 CVSS_Temporal_Score가 0.0인 취약성 보고서를 가져오며 Qualys Cloud 보고서에는 탐지된 취약성이 포함됩니다.

문제/장애:

Qualys Cloud에서 보고서를 확인하는 동안 탐지된 취약성을 볼 수 있지만 ISE에서는 볼 수 없습니다.

vaservice.log에 표시되는 디버그:

2016-06-02 08:30:10,323 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::::- IRF로 전송된 엔드포인트 정보는 {"C0:4A:00:15:75:C8":[{"vulnerability":{"CVSS_Base_Score":0.0,"CVSS_Temporal_Score":0.0},"time-stamp":1464855905000,"title":"Vulnerability","vendor":"Qualys"}]}입니다.

해결책:

cvss 점수가 0인 이유는 UI를 통해 어댑터를 구성하기 전에 Qualys Cloud에서 취약점이 없거나 cvss 점수가 활성화되지 않았기 때문입니다. Knowledgebase에서 cvss 점수 매기기 기능을 활성화하면 어댑터가 처음 구성된 후 다운로드됩니다. ISE에서 어댑터 인스턴스가 생성되기 전에 CVSS 점수가 활성화되었는지 확인해야 합니다. Vulnerability Management > Reports > Setup > CVSS > Enable CVSS Scoring에서 수행할 수 있습니다

문제 2. ISE는 올바른 권한 부여 정책에 도달했더라도 Qualys Cloud에서 결과를 가져오지 않습니다.

문제/장애:

수정된 권한 부여 정책이 일치했으며, 이는 VA 스캔을 트리거해야 합니다. 그러한 사실에도 불구하고, 어떠한 검사도 행해지지 않습니다.

vaservice.log에 표시되는 디버그:

2016-06-28 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::- 어댑터의 메시지 : (본문:'[B@6da5e620(byte[311])'MessageProperties [headers={}, timestamp=null, messageId=null, userId=null, appId=null, clusterId=null, type=null, correlationId=null, replyTo=null, contentType=application/octet-stream, contentEncoding=null, contentLength=0, deliveryMode=persistent, expiration=0 , redelivered=false, receivedExchange=irf.topic.va-reports, receivedRoutingKey=, deliveryTag=9830, messageCount=0])

2016-06-28 16:19:15,401 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- 어댑터의 메시지: {"requestedMacAddress":"24:77:03:3D:CF:20","scanStatus":"SCAN_ERROR","scanStatusMessage":"Error triggering scan: Error while triggering on-demand error as following 1904: none of the Specified IPis be eable for Vulnone Vulnervulnone of Vulnerability Scanning Scanning Vulnist Scanning." ScanTimeLong":0,"ipAddress":"10.201.228.102"}

2016-06-28 16:19:15,771 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -::::- Macaddress:24:77:03:3D:CF:20, IP Address(DB): 10.201.228.102, 상태를 실패로 설정

2016-06-28 16:19:16,336 DEBUG [endpointPollerScheduler-2][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91008","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","취약성 평가 서비스","TC-NAC.Status","VA Failure","TC-NAC.Details","Triggering 오류 검사 트리거: 검색 중 오류 발생 1904와 같은 온디맨드 스캔 코드 및 오류: 지정된 IP 중 어느 것도 취약성 관리 스캔에 적합하지 않습니다.","TC-NAC.MACAddress","24:77:03:3D:CF:20","TC-NAC.IpAddress","10.201.228.102","TC-NAC.AdapterInstanceUuid","796440b7-09b5-4f3b-b611-199fb81a4b99","TC-NAC.B 이름","Qualys","TC-NAC.AdapterInstanceName","QUALYS_VA"]]

해결책:

Qualys Cloud는 엔드포인트의 ip 주소가 스캐닝에 적합하지 않음을 나타냅니다. 엔드포인트의 ip 주소를 Vulnerability Management(취약성 관리) > Assets(자산) > Host Assets(호스트 자산) > New(새로 만들기) > IP Tracked Hosts(IP 추적 호스트)에 추가했는지 확인하십시오.

참조

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

29-Jun-2016

|

최초 릴리스 |

피드백

피드백