소개

이 문서에서는 SCEP(Simple Certificate Enrollment Protocol)에 사용되는 Exchange Enrollment Agent와 Microsoft Active Directory 2012의 CEP 암호화 인증서의 두 인증서를 갱신하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Microsoft Active Directory 구성에 대한 기본 지식

- PKI(Public Key Infrastructure)에 대한 기본 지식

- ISE(Identity Services Engine)에 대한 기본 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco Identity Services Engine 버전 2.0

- Microsoft Active Directory 2012 R2

문제

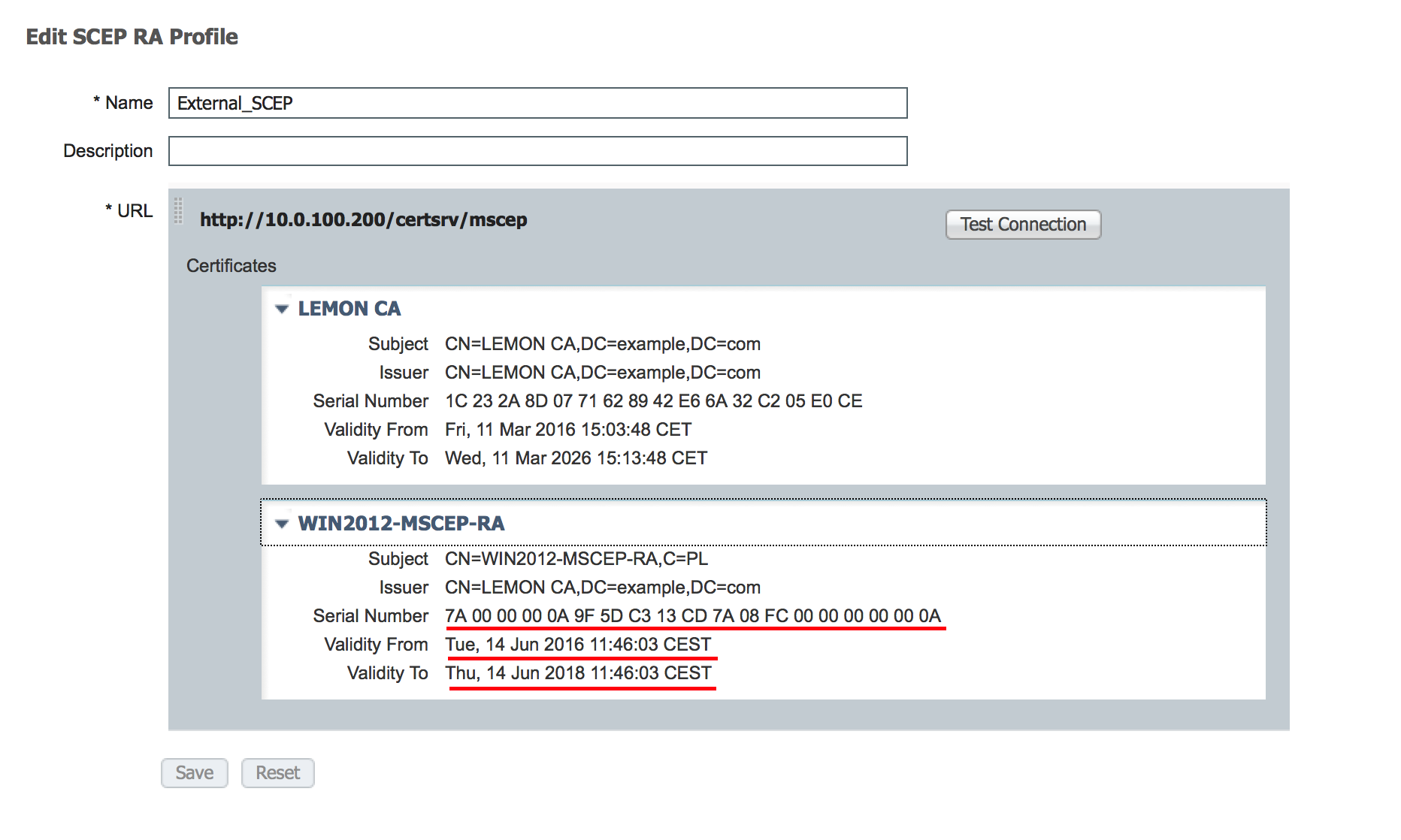

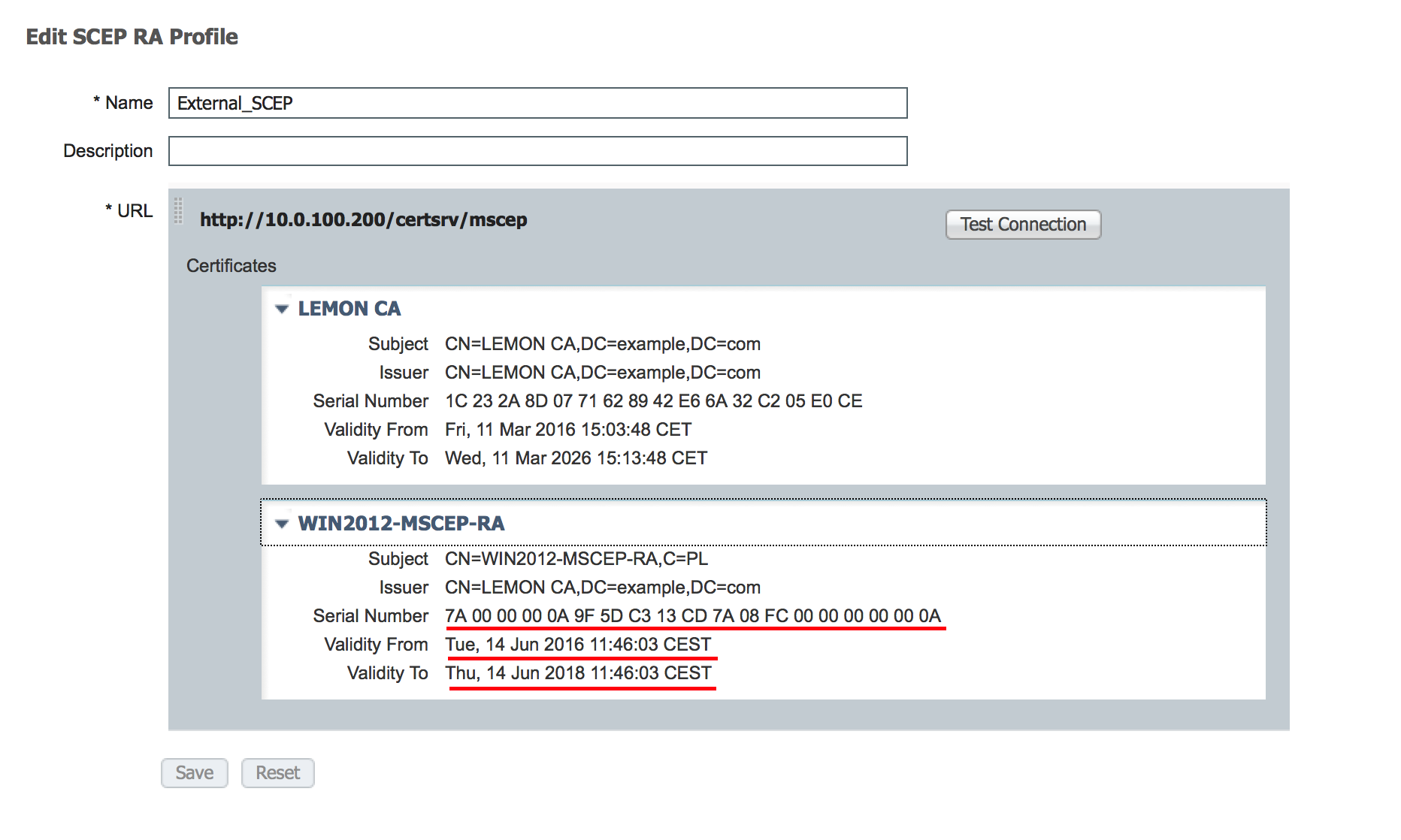

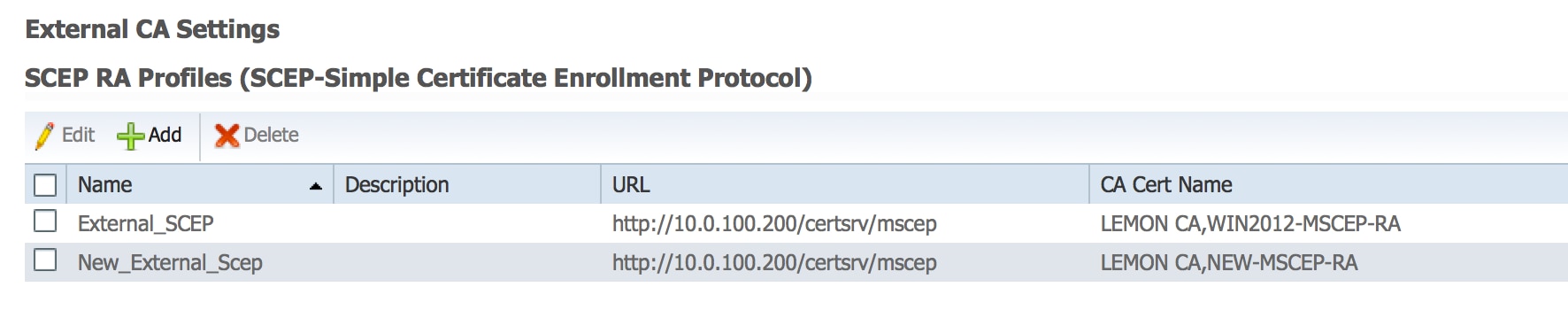

Cisco ISE는 SCEP 프로토콜을 사용하여 개인 디바이스 등록(BYOD 온보딩)을 지원합니다. 외부 SCEP CA를 사용하는 경우 이 CA는 ISE의 SCEP RA 프로필에 의해 정의됩니다. SCEP RA 프로필이 생성되면 두 인증서가 자동으로 신뢰할 수 있는 인증서 저장소에 추가됩니다.

- CA 루트 인증서,

- CA에서 서명한 RA(등록 기관) 인증서

RA는 등록 디바이스에서 요청을 수신하고 검증하며, 이를 클라이언트 인증서를 발급하는 CA에 전달하는 역할을 담당합니다.

RA 인증서가 만료되면 CA 측에서 자동으로 갱신되지 않습니다(이 예에서는 Windows Server 2012). 이는 Active Directory/CA 관리자가 수동으로 수행해야 합니다.

다음은 Windows Server 2012 R2에서 이를 구현하는 방법입니다.

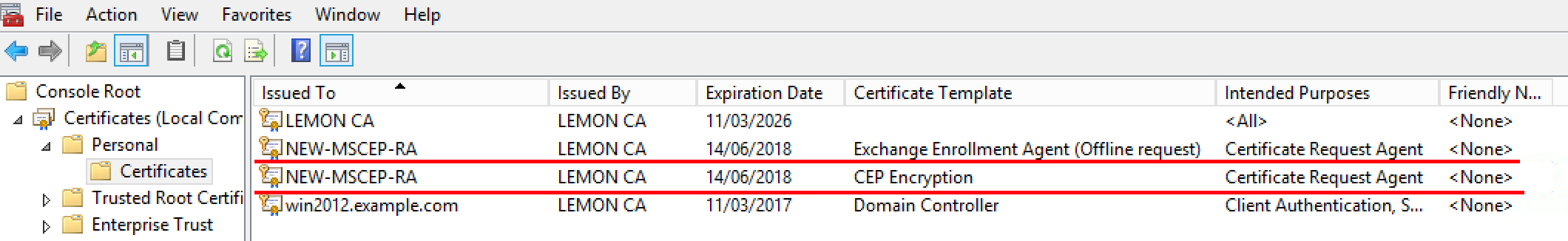

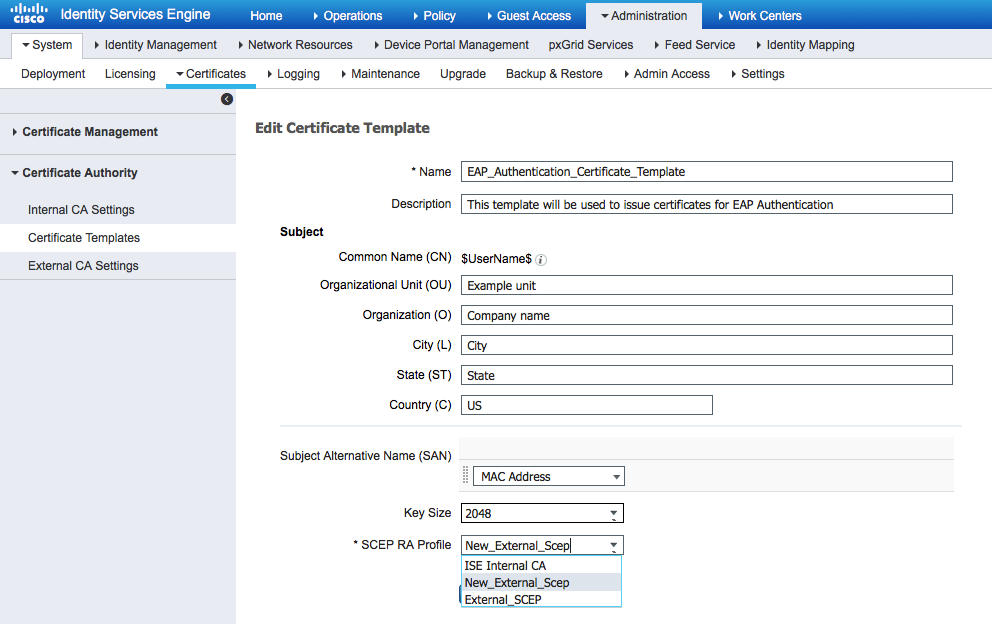

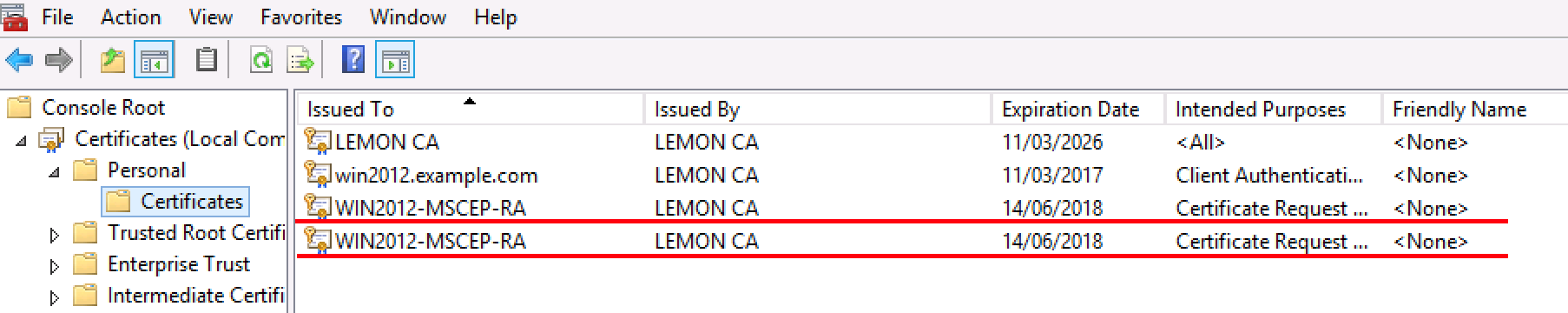

ISE에 표시되는 초기 SCEP 인증서:

MSCEP-RA 인증서가 만료되어 갱신해야 한다고 가정합니다.

MSCEP-RA 인증서가 만료되어 갱신해야 한다고 가정합니다.

솔루션

주의: Windows Server의 변경 사항은 먼저 해당 관리자에게 문의해야 합니다.

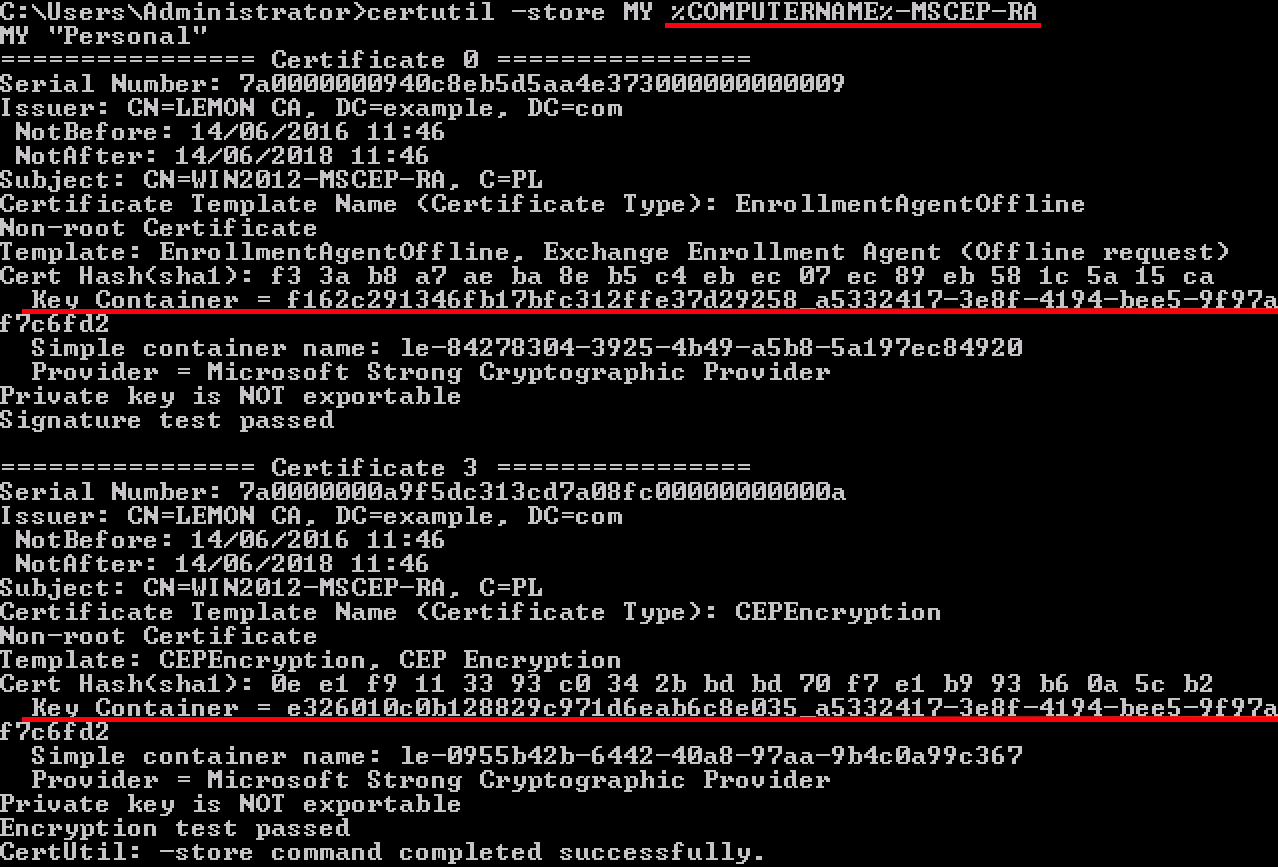

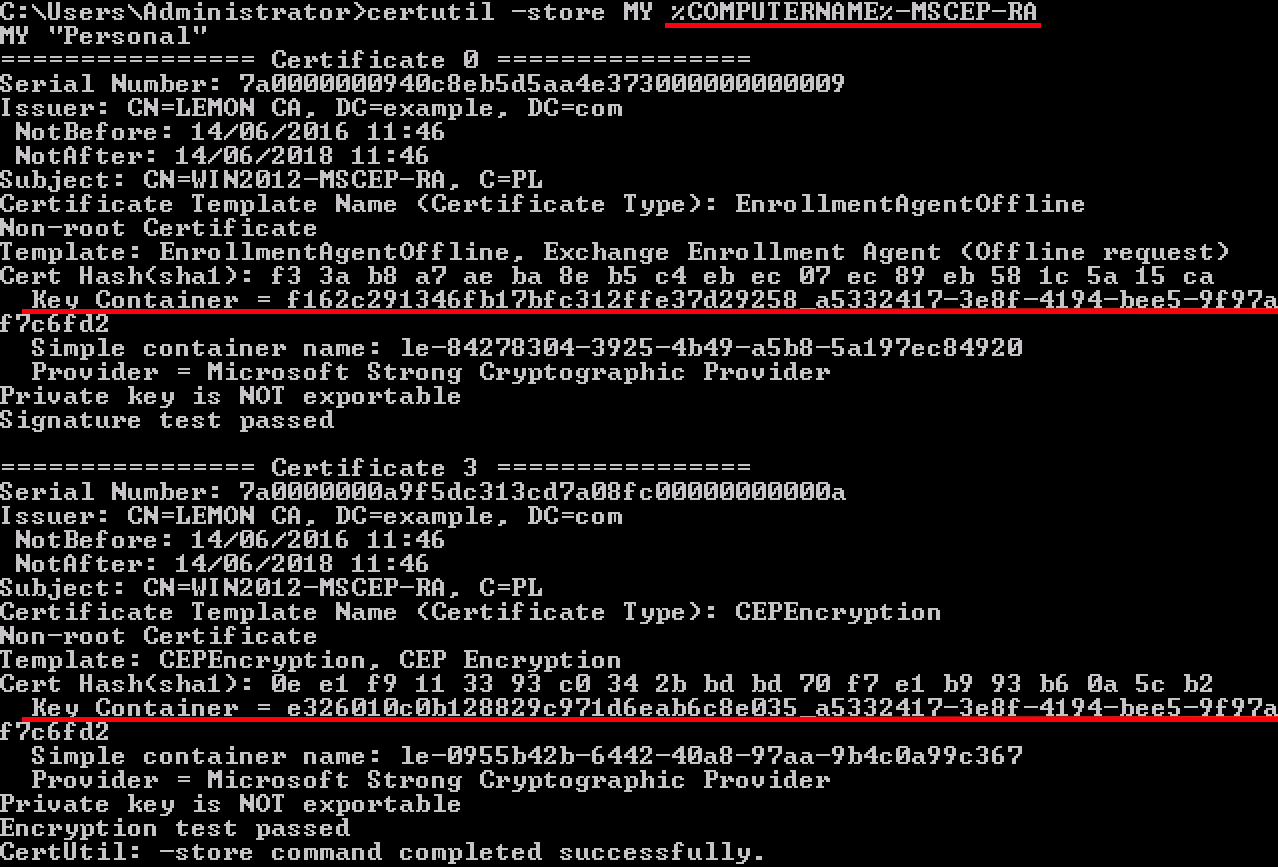

1. 이전 개인 키 식별

certutil 툴을 사용하여 Active Directory에서 RA 인증서와 연결된 개인 키를 찾습니다. 그런 다음 키 컨테이너를 찾습니다.

certutil -store MY %COMPUTERNAME%-MSCEP-RA

초기 MSCEP-RA 인증서의 이름이 다른 경우 이 요청에서 조정해야 합니다. 그러나 기본적으로 컴퓨터 이름을 포함해야 합니다.

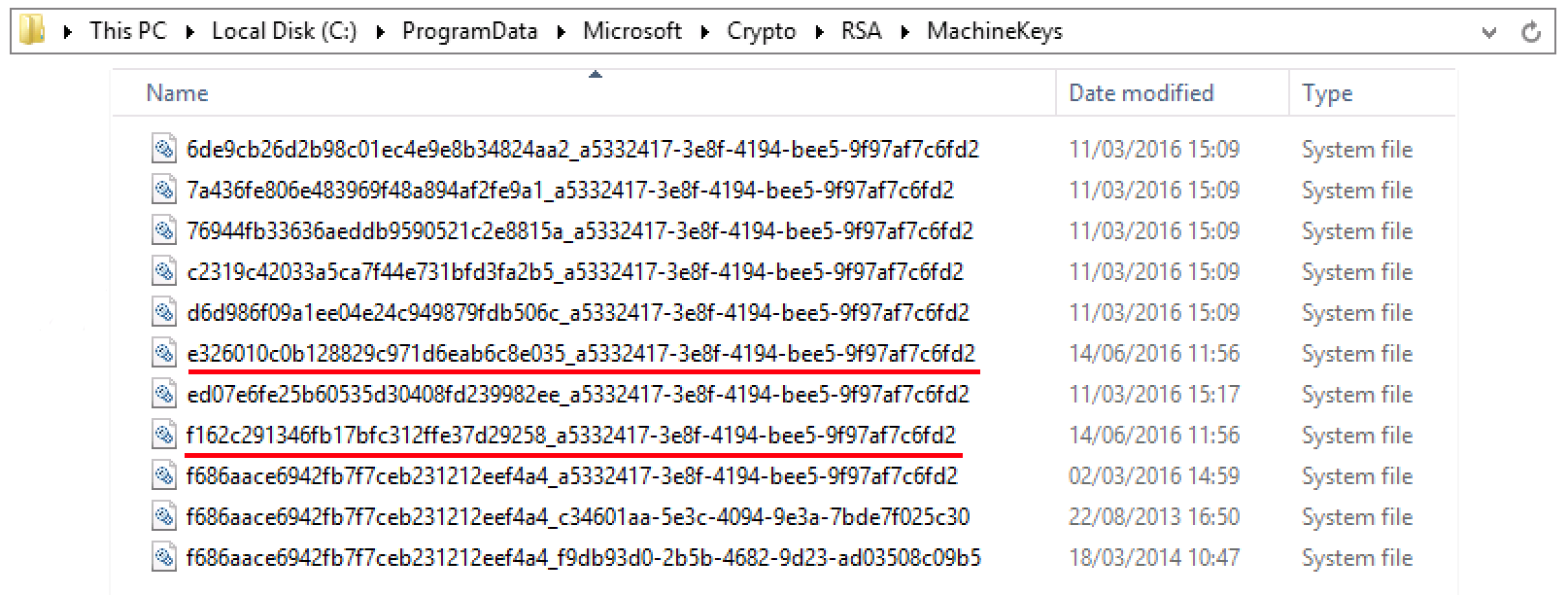

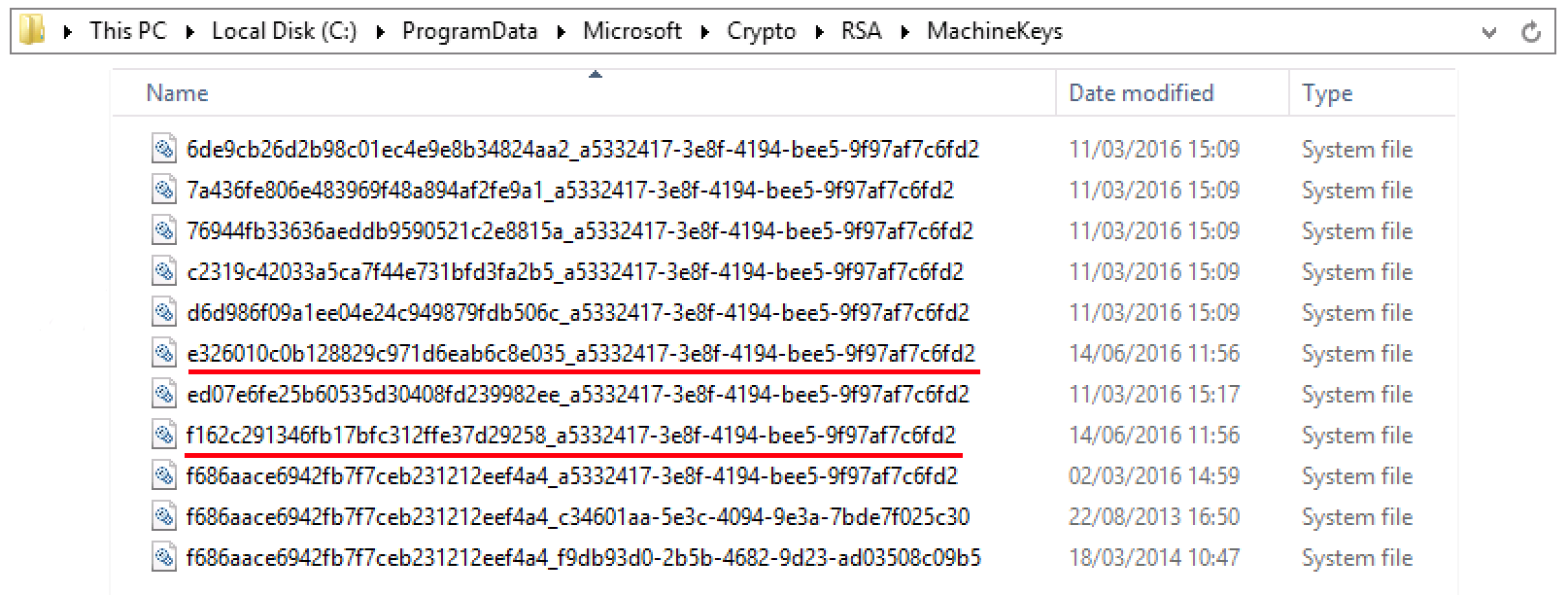

2. 이전 개인 키 삭제

아래 폴더에서 참조 키를 수동으로 삭제하십시오.

C:\ProgramData\Microsoft\Crypto\RSA\MachineKeys

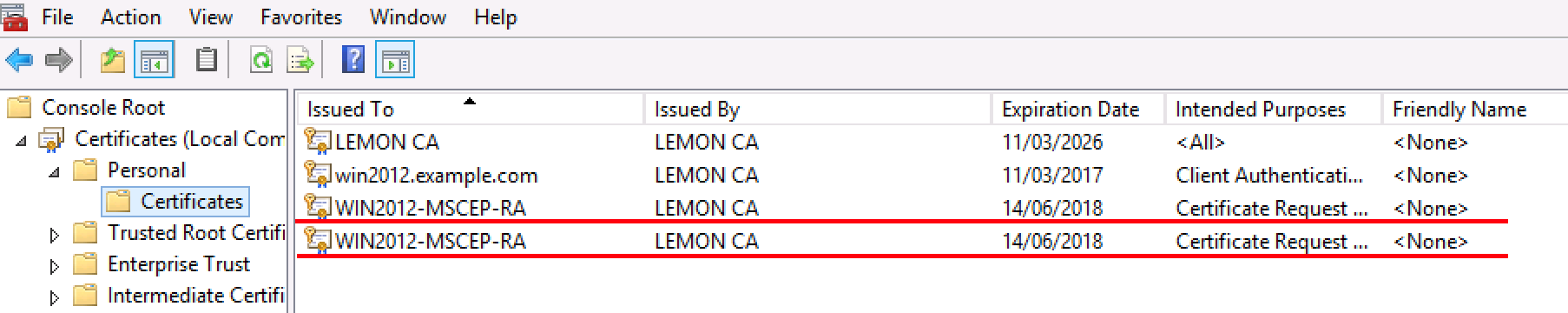

3. 이전 MSCEP-RA 인증서 삭제

개인 키를 삭제한 후 MMC 콘솔에서 MSCEP-RA 인증서를 제거합니다.

MMC > 파일 > 스냅인 추가/제거... > 추가 "인증서" > 컴퓨터 계정 > 로컬 컴퓨터

4. SCEP용 새 인증서 생성

4.1. Exchange 등록 인증서 생성

4.1.1. 아래의 내용으로 cisco_ndes_sign.inf 파일을 만듭니다. 이 정보는 나중에 certreq.exe 도구에서 CSR(Certificate Signing Request)을 생성하기 위해 사용됩니다.

[NewRequest]

Subject = “CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL”

Exportable = TRUE

KeyLength = 2048

KeySpec = 2

KeyUsage = 0x80

MachineKeySet = TRUE

ProviderName = “Microsoft Enhanced Cryptographic Provider v1.0″

ProviderType = 1

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = EnrollmentAgentOffline

팁: 이 파일 템플릿을 복사하는 경우 요구 사항에 따라 수정하고 모든 문자가 제대로 복사되었는지 확인하십시오(따옴표 포함).

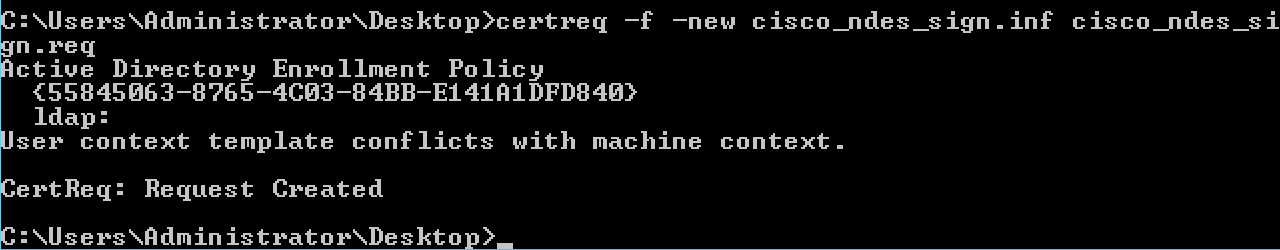

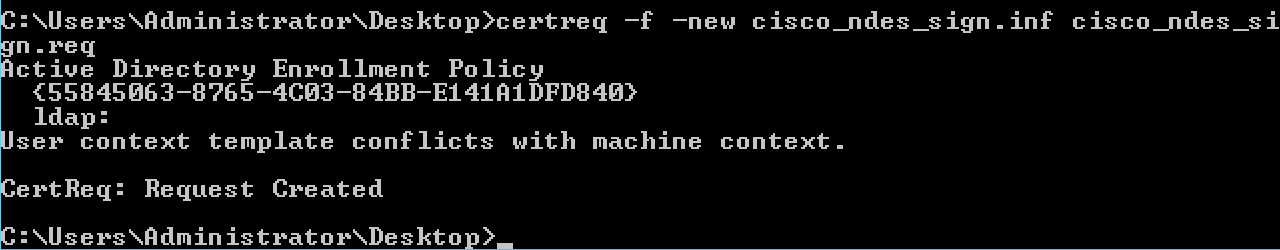

4.1.2. 다음 명령을 사용하여 .INF 파일을 기반으로 CSR을 생성합니다.

certreq -f -new cisco_ndes_sign.inf cisco_ndes_sign.req

경고 대화 상자 사용자 컨텍스트 템플릿이 시스템 컨텍스트와 충돌하면 OK를 클릭합니다. 이 경고는 무시할 수 있습니다.

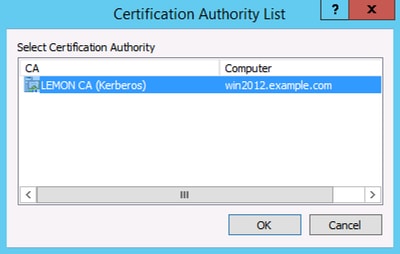

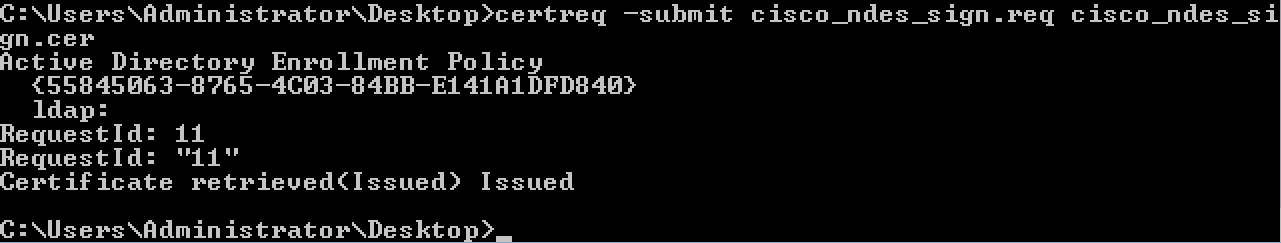

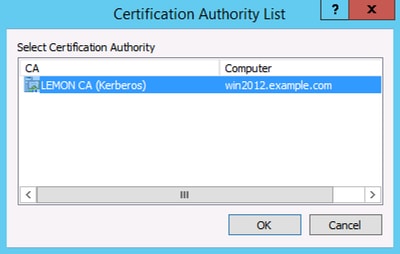

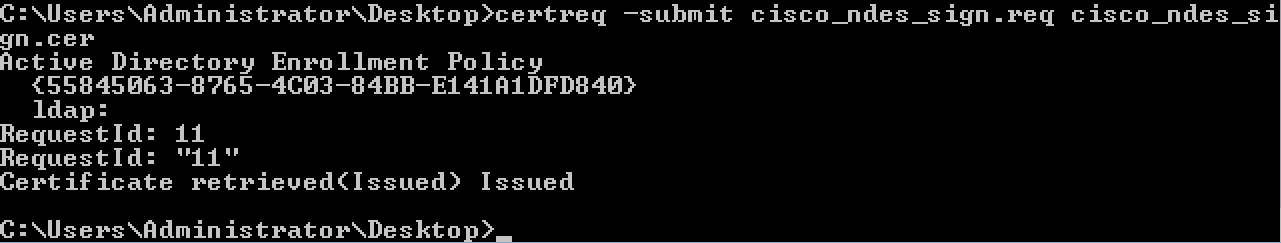

4.1.3. 다음 명령을 사용하여 CSR을 제출합니다.

certreq -submit cisco_ndes_sign.req cisco_ndes_sign.cer

이 절차에서는 창이 나타나고 적절한 CA를 선택해야 합니다.

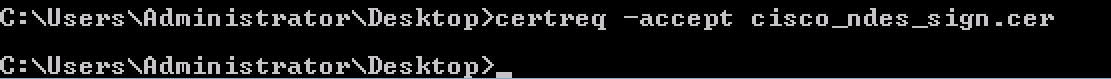

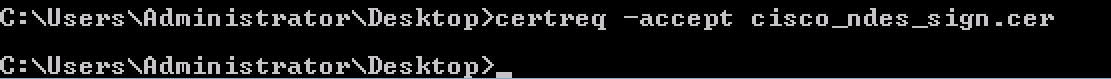

4.1.4 이전 단계에서 발급된 인증서를 수락합니다. 이 명령의 결과로 새 인증서를 가져와 로컬 컴퓨터 개인 저장소로 이동합니다.

certreq -accept cisco_ndes_sign.cer

4.2. CEP 암호화 인증서 생성

4.2.1. 새 파일 cisco_ndes_xchg.inf를 생성합니다.

[NewRequest]

Subject = "CN=NEW-MSCEP-RA,OU=Cisco,O=Systems,L=Krakow,S=Malopolskie,C=PL"

Exportable = TRUE

KeyLength = 2048

KeySpec = 1

KeyUsage = 0x20

MachineKeySet = TRUE

ProviderName = “Microsoft RSA Schannel Cryptographic Provider”

ProviderType = 12

[EnhancedKeyUsageExtension]

OID = 1.3.6.1.4.1.311.20.2.1

[RequestAttributes]

CertificateTemplate = CEPEncryption

4.1에 설명된 것과 동일한 단계를 수행합니다.

4.2.2. 새 .INF 파일을 기반으로 CSR을 생성합니다.

certreq -f -new cisco_ndes_xchg.inf cisco_ndes_xchg.req

4.2.3. 요청을 실행합니다.

certreq -submit cisco_ndes_xchg.req cisco_ndes_xchg.cer

4.2.4: 로컬 컴퓨터 개인 저장소로 이동하여 새 인증서를 수락합니다.

certreq -accept cisco_ndes_xchg.cer

5. 확인

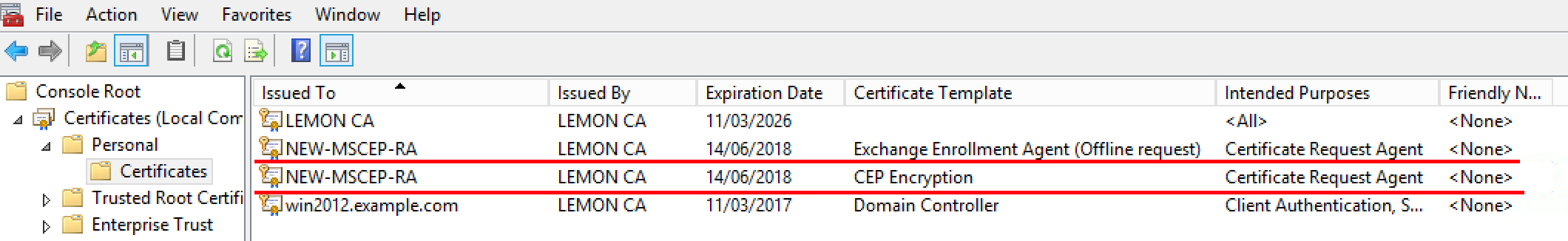

4단계를 완료하면 두 개의 새 MSCEP-RA 인증서가 Local Computer Personal Store(로컬 컴퓨터 개인 저장소)에 나타납니다.

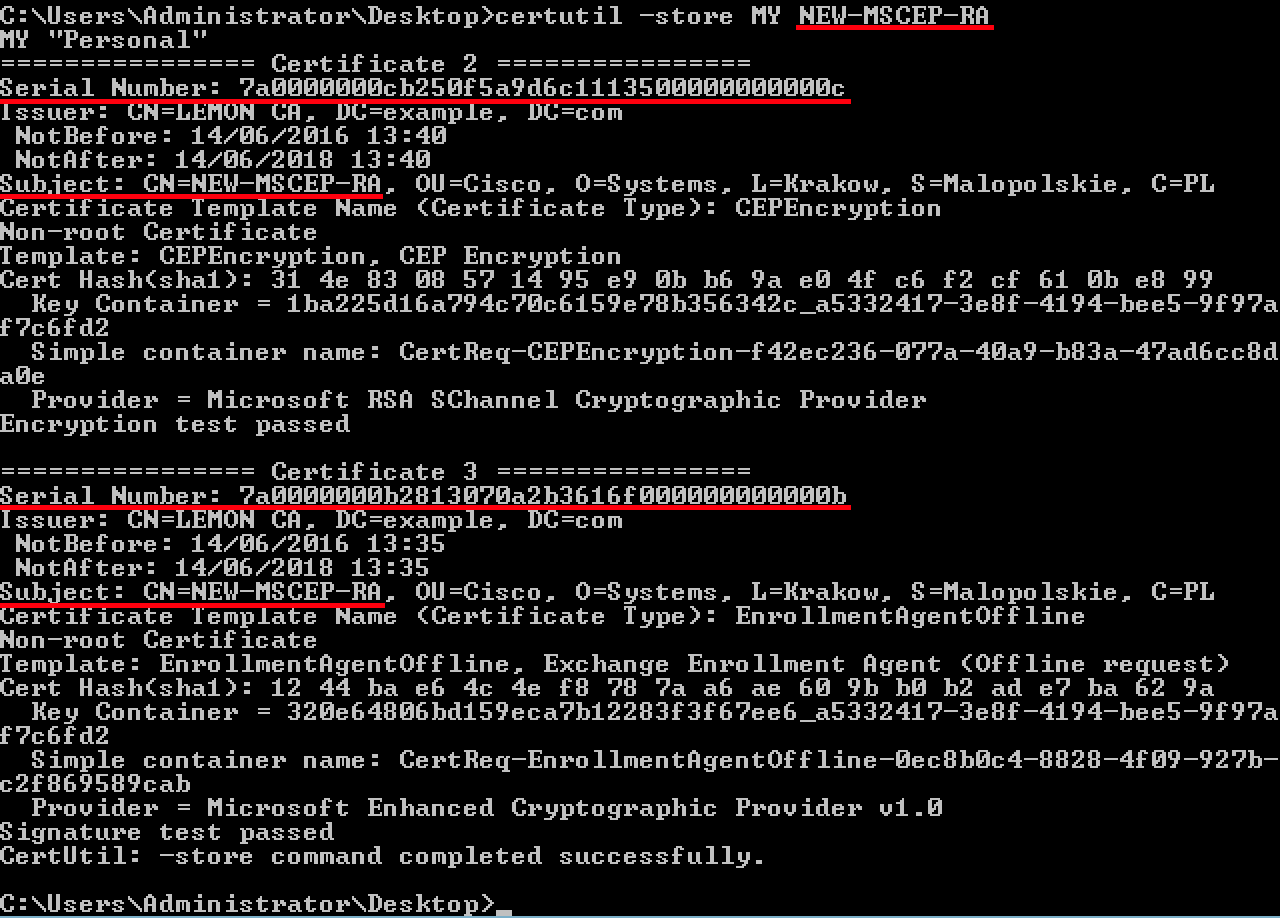

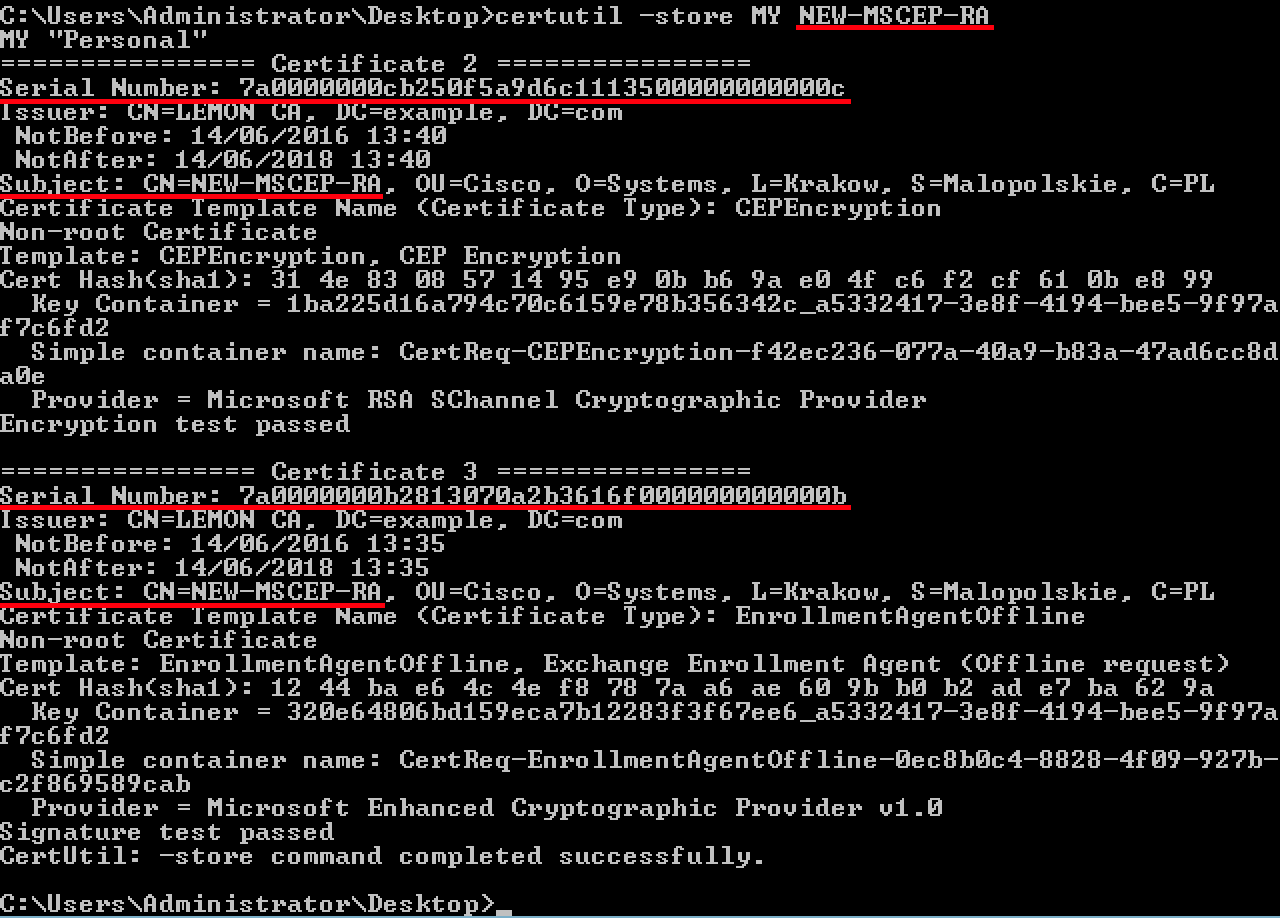

또한 certutil.exe 도구(올바른 새 인증서 이름 사용)로 인증서를 확인할 수 있습니다. 새 CN(Common Names) 및 새 일련 번호가 포함된 MSCEP-RA 인증서가 표시되어야 합니다.

certutil -store MY NEW-MSCEP-RA

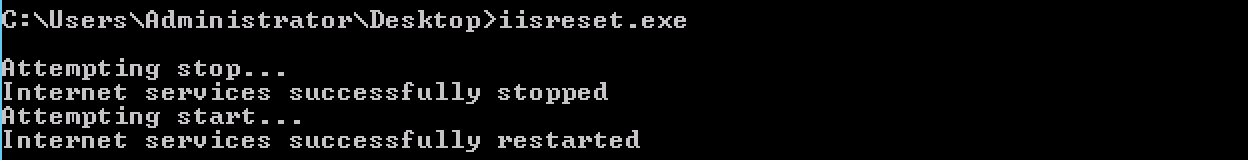

6. IIS 다시 시작

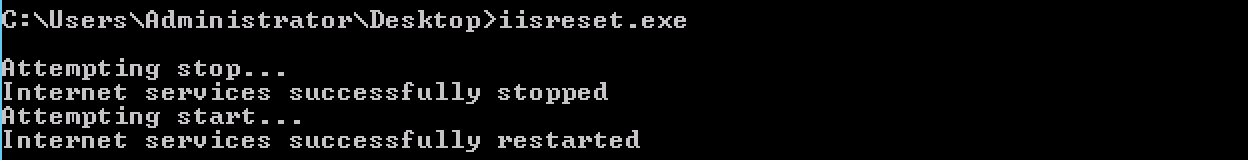

변경 내용을 적용하려면 IIS(인터넷 정보 서비스) 서버를 다시 시작하십시오.

iisreset.exe

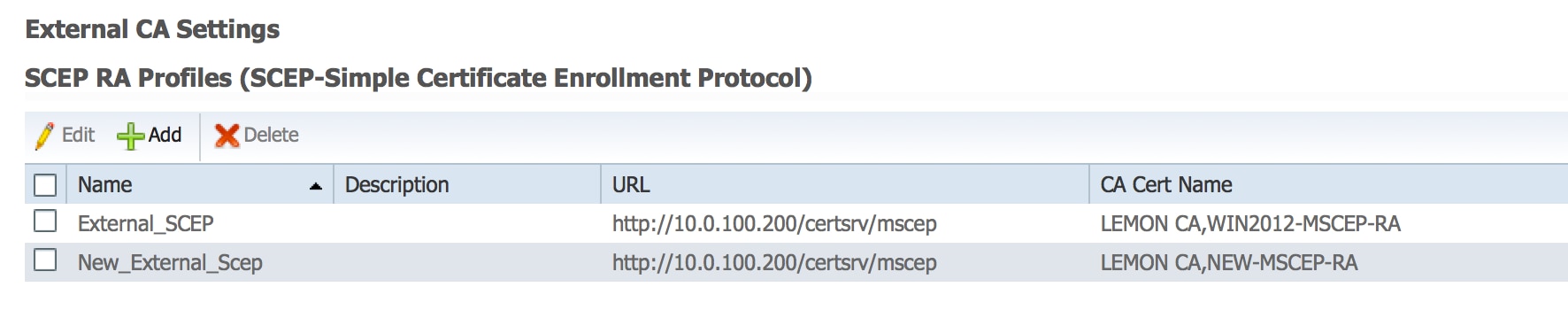

7. 새 SCEP RA 프로파일 생성

ISE에서 새 SCEP RA 프로필을 만듭니다(이전 서버 URL과 동일). 새 인증서가 다운로드되고 신뢰할 수 있는 인증서 저장소에 추가됩니다.

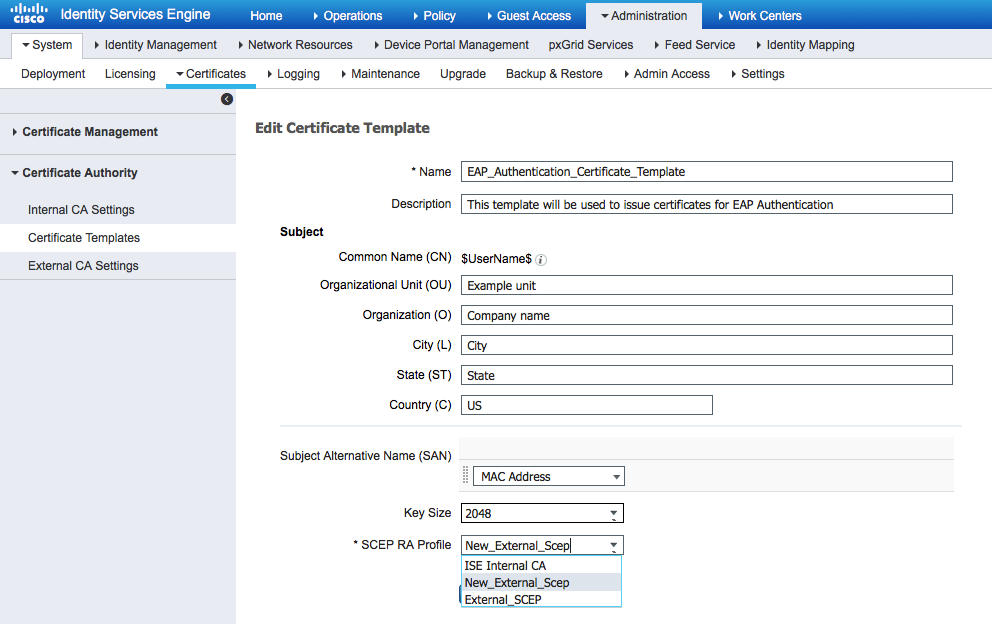

8. 인증서 템플릿 수정

새 SCEP RA 프로파일이 BYOD에서 사용하는 인증서 템플릿에 지정되어 있는지 확인합니다(Administration > System > Certificates > Certificate Authority > Certificates Templates에서 확인 가능).

참조

1. Microsoft Technet 영역 문서

2. Cisco ISE 컨피그레이션 가이드

MSCEP-RA 인증서가 만료되어 갱신해야 한다고 가정합니다.

MSCEP-RA 인증서가 만료되어 갱신해야 한다고 가정합니다.

피드백

피드백