iPEP ISE 및 ASA를 사용하는 VPN 인라인 상태

목차

소개

이 문서에서는 ASA(Adaptive Security Appliance) 및 ISE(Identity Services Engine)를 사용하여 인라인 상태를 설정하는 방법에 대한 정보를 제공합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 ASA의 버전 8.2(4) 및 ISE의 버전 1.1.0.665를 기반으로 합니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

배경 정보

ISE는 많은 AAA 서비스(포스처, 프로파일링, 인증 등)를 제공합니다. 일부 네트워크 디바이스(NAD)는 상태 또는 프로파일링 결과에 따라 엔드 디바이스의 권한 부여 프로파일을 동적으로 변경할 수 있는 CoA(Radius Change Of Authorization)를 지원합니다. ASA와 같은 다른 NAD는 아직 이 기능을 지원하지 않습니다. 즉, iPEP(Inline Posture Enforcement Mode)에서 실행 중인 ISE가 엔드 디바이스의 네트워크 액세스 정책을 동적으로 변경해야 합니다.

기본 개념은 모든 사용자 트래픽이 iPEP를 거치게 되며, 노드는 Radius 프록시로도 작동합니다.

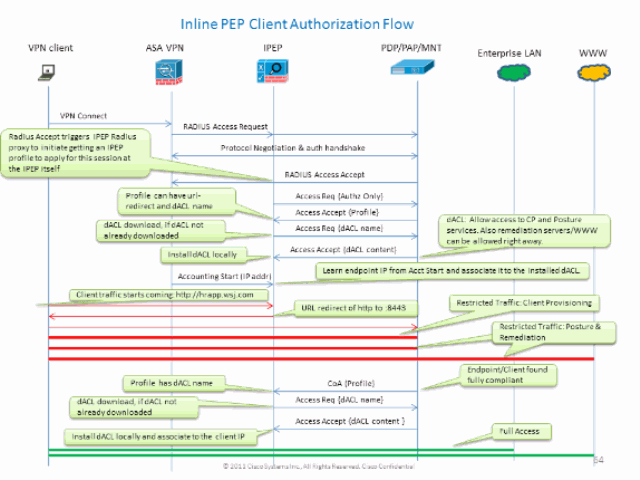

기본 흐름

-

VPN 사용자 로그인

-

ASA가 iPEP 노드(ISE)에 요청을 보냅니다.

-

iPEP는 (iPEP 인증임을 나타내기 위해 Cisco AV-PAIR 특성을 추가함으로써) 요청을 재작성하고 ISE PDP(Policy Node)에 요청을 전송합니다.

-

PDP는 iPEP에 다시 응답하며, 이는 NAD로 전달됩니다.

-

사용자가 인증된 경우 NAD는 어카운팅 시작 요청을 보내야 합니다(CSCtz 참조84826. 이렇게 하면 iPEP에서 세션 시작이 트리거됩니다. 이 단계에서 사용자는 상태를 위해 리디렉션됩니다. 또한 ISE가 radius 어카운팅에서 특성 framed-ip-address를 가질 것으로 예상하므로 WEBVPN 포털에서 설정된 터널에 대해 interim-accounting-update를 활성화해야 합니다. 그러나 포털에 연결할 때 터널이 설정되지 않아 클라이언트의 VPN IP 주소를 아직 알 수 없습니다. 이렇게 하면 ASA에서 임시 업데이트(예: 터널 설정 시기)를 전송합니다.

-

사용자는 포스처 평가를 거치고, 그 결과에 기초하여 PDP는 iPEP에서 CoA를 사용하여 세션을 업데이트할 것이다.

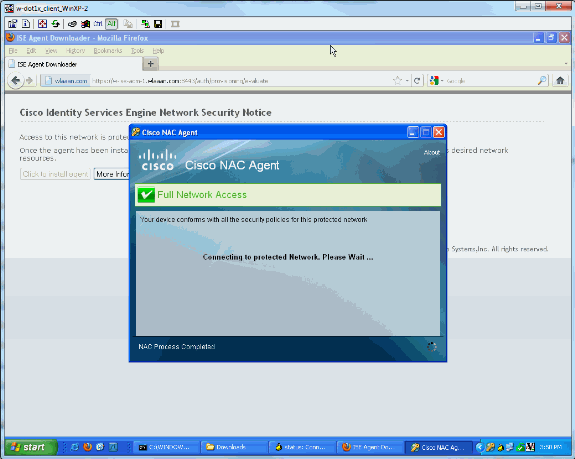

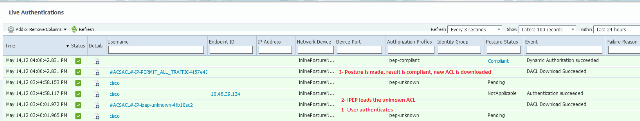

이 스크린샷은 이 프로세스를 보여줍니다.

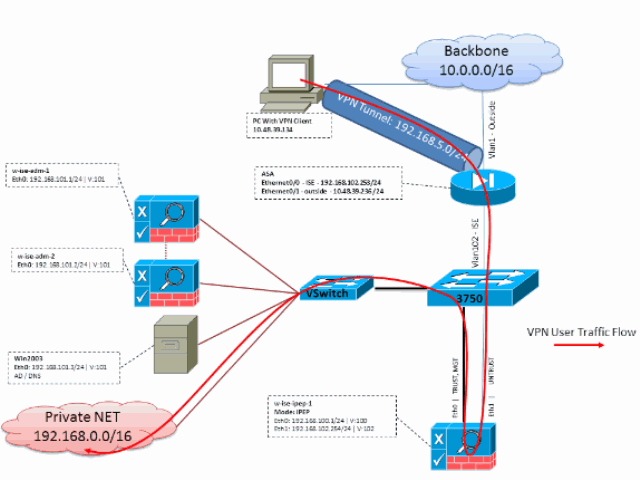

토폴로지 예

ASA 컨피그레이션

ASA 컨피그레이션은 간단한 IPSEC Remote VPN입니다.

! interface Ethernet0/0 nameif ISE security-level 50 ip address 192.168.102.253 255.255.255.0 ! interface Ethernet0/1 nameif outside security-level 0 ip address 10.48.39.236 255.255.255.0 ! access-list split extended permit ip 192.168.0.0 255.255.0.0 any ! aaa-server ISE protocol radius interim-accounting-update !--- Mandatory if tunnel established from WEBVPN Portal aaa-server ISE (ISE) host 192.168.102.254 !--- this is the iPEP IP key cisco crypto ipsec transform-set TS1 esp-aes esp-sha-hmac crypto ipsec security-association lifetime seconds 28800 crypto ipsec security-association lifetime kilobytes 4608000 crypto dynamic-map DMAP1 10 set transform-set TS1 crypto dynamic-map DMAP1 10 set reverse-route crypto map CM1 10 ipsec-isakmp dynamic DMAP1 crypto map CM1 interface outside crypto isakmp enable outside crypto isakmp policy 1 authentication pre-share encryption aes hash sha group 2 lifetime 86400 ! ip local pool VPN 192.168.5.1-192.168.5.100 ! group-policy DfltGrpPolicy attributes dns-server value 192.168.101.3 !--- The VPN User needs to be able to resolve the CN from the !--- ISE HTTPS Certificate (which is sent in the radius response) vpn-tunnel-protocol IPSec svc webvpn split-tunnel-policy tunnelspecified split-tunnel-network-list value split address-pools value VPN ! tunnel-group cisco general-attributes address-pool VPN authentication-server-group ISE accounting-server-group ISE !--- Does not work without this (see introduction) ! tunnel-group cisco ipsec-attributes pre-shared-key cisco ! route outside 0.0.0.0 0.0.0.0 10.48.39.5 1 route ISE 192.168.0.0 255.255.0.0 192.168.102.254 1 !--- You need to make sure the traffic to the local subnets !--- are going through the inline ISE !

ISE 구성

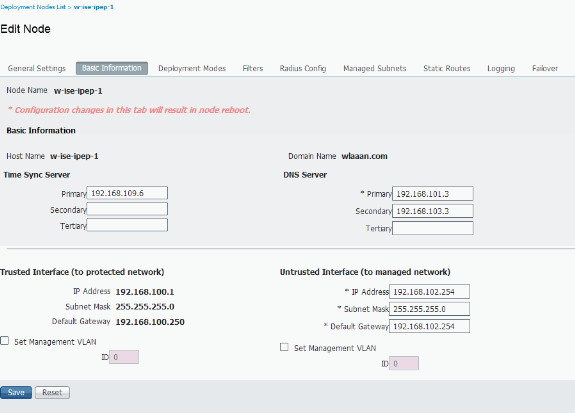

iPEP 컨피그레이션

먼저 iPEP 노드로 ISE를 추가합니다. 이 프로세스에 대한 추가 정보는 여기에서 확인할 수 있습니다.

http://www.cisco.com/en/US/docs/security/ise/1.1/user_guide/ise_ipep_deploy.html#wp1110248

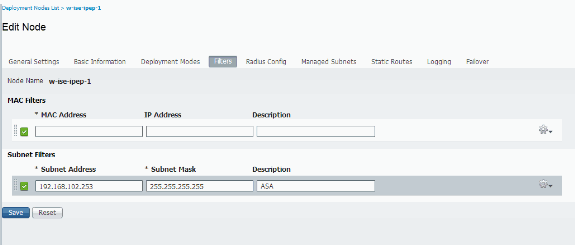

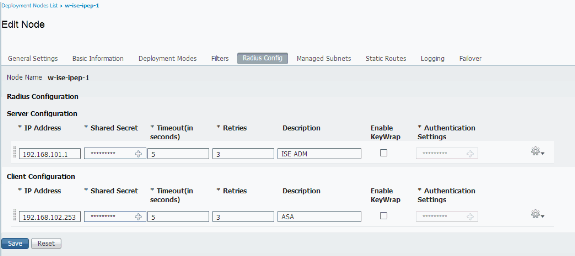

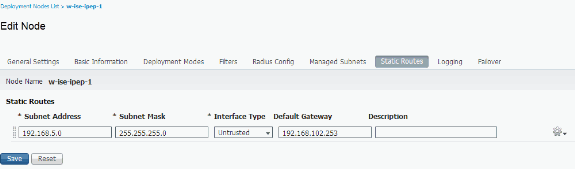

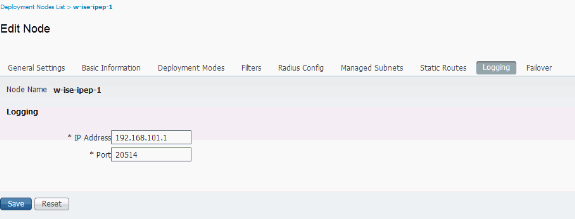

이는 기본적으로 다양한 탭에서 구성해야 하는 것입니다(이 섹션에 제공된 스크린샷은 이를 설명).

-

신뢰할 수 없는 IP 및 전역 IP 설정을 구성합니다(이 경우 신뢰할 수 없는 IP는 192.168.102.254).

-

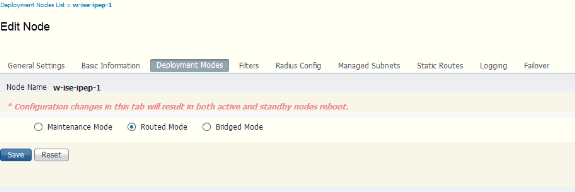

구축은 라우팅 모드입니다.

-

ASA가 iPEP 상자를 통과하도록 하려면 고정 필터를 넣습니다(그렇지 않으면 iPEP 상자를 통해 ISE에 대한/ISE로부터의 연결이 끊어짐).

-

정책 ISE를 Radius 서버로, ASA를 Radius 클라이언트로 구성합니다.

-

ASA를 가리키는 VPN 서브넷에 경로를 추가합니다.

-

모니터링 ISE를 로깅 호스트로 설정합니다(기본적으로 포트 20514, 이 경우 정책 ISE도 모니터링함).

중요 인증서 컨피그레이션 요건:

iPEP 노드를 등록하기 전에 다음 인증서 확장 키 사용 요구 사항이 충족되었는지 확인합니다. 인증서가 iPEP 및 관리 노드에서 올바르게 구성되지 않은 경우 등록 프로세스가 완료됩니다. 그러나 iPEP 노드에 대한 관리자 액세스 권한을 잃게 됩니다. 다음 세부 정보는 ISE 1.1.x iPEP 구축 가이드에서 외삽되었습니다.

관리 및 인라인 포스처 노드의 로컬 인증서에 특성의 특정 조합이 있으면 상호 인증이 작동하지 않을 수 있습니다.

속성은 다음과 같습니다.

-

EKU(Extended Key Usage) - 서버 인증

-

EKU(Extended Key Usage) - 클라이언트 인증

-

Netscape Cert Type(Netscape 인증서 유형) - SSL 서버 인증

-

Netscape Cert Type(Netscape 인증서 유형) - SSL 클라이언트 인증

관리 인증서에 다음 조합 중 하나가 필요합니다.

-

Inline Posture 인증서에서 두 EKU 특성이 모두 비활성화된 경우 두 EKU 특성을 모두 비활성화해야 하며, Inline Posture 인증서에서 서버 특성이 활성화된 경우 두 EKU 특성을 모두 활성화해야 합니다.

-

Netscape Cert Type 특성을 둘 다 비활성화하거나 둘 다 활성화해야 합니다.

Inline Posture 인증서에 다음 조합 중 하나가 필요합니다.

-

두 EKU 특성을 모두 비활성화하거나 둘 다 활성화하거나 서버 특성만 활성화해야 합니다.

-

Netscape Cert Type 특성을 둘 다 비활성화하거나 둘 다 활성화하거나 서버 특성만 활성화해야 합니다.

-

관리 및 인라인 상태 노드에서 자체 서명 된 로컬 인증서를 사용 하는 경우 인라인 상태 노드의 신뢰 목록에 관리 노드의 자체 서명 된 인증서를 설치 해야 합니다. 또한 구축에 기본 및 보조 관리 노드가 모두 있는 경우, Inline Posture 노드의 신뢰 목록에 두 관리 노드의 자체 서명 인증서를 설치해야 합니다.

-

CA 서명 된 로컬 인증서가 관리 및 인라인 상태 노드에서 사용 되는 경우 상호 인증은 올바르게 작동 해야 합니다. 이 경우 서명 CA의 인증서는 등록 전에 관리 노드에 설치 되고 이 인증서는 인라인 상태 노드에 복제 됩니다.

-

CA 발급 키가 관리 노드 와 인라인 상태 노드 간의 통신 보안을 위해 사용 되는 경우, 인라인 상태 노드를 등록 하기 전에 관리 노드에서 인라인 상태 노드의 CA 인증서 목록에 공개 키 (CA 인증서) 를 추가 해야 합니다.

기본 설정:

배포 모드 구성:

필터 구성:

Radius 구성:

고정 경로:

로깅:

인증 및 상태 구성

세 가지 포스처 상태가 있습니다.

-

Unknown(알 수 없음): 상태가 아직 설정되지 않았습니다.

-

호환: 상태가 만들어지고 시스템이 호환

-

Non-Compliant: 상태가 만들어졌지만 시스템이 하나 이상의 검사에 실패했습니다.

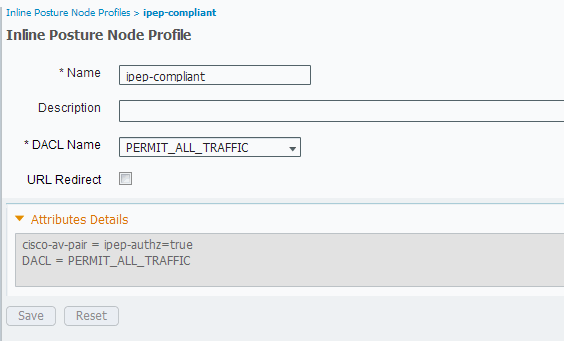

이제 권한 부여 프로파일을 생성해야 합니다(인라인 권한 부여 프로파일: Cisco AV-Pair에 ipep-authz=true 특성이 추가됨). 이는 다른 경우에 사용됩니다.

일반적으로 Unknown 프로파일은 사용자의 트래픽을 ISE로 전달하고 NAC Agent 설치를 요청하는 리디렉션 URL(포스처 검색)을 반환합니다. NAC Agent가 이미 설치되어 있는 경우 HTTP 검색 요청을 ISE로 전달할 수 있습니다.

이 프로필에서는 ISE 및 DNS에 대한 HTTP 트래픽을 허용하는 ACL이 사용됩니다.

규정 준수 및 비준수 프로파일은 일반적으로 다운로드 가능한 ACL을 반환하여 사용자 프로파일을 기반으로 네트워크 액세스를 허용합니다. 규정을 준수하지 않는 프로필은 사용자가 웹 서버에 액세스하여 안티바이러스(예: Antivirus)를 다운로드하도록 허용하거나 제한된 네트워크 액세스를 허용할 수 있습니다.

이 예에서는 Unknown 및 Compliant 프로필이 생성되고, 요구 사항으로서 notepad.exe가 있는지 확인합니다.

Posture 프로파일 컨피그레이션

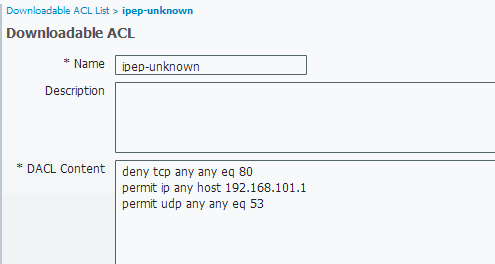

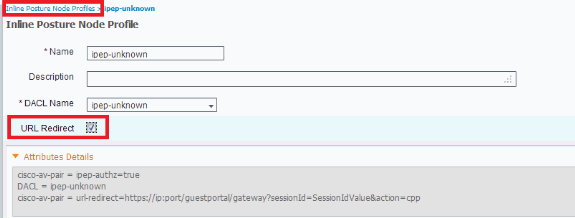

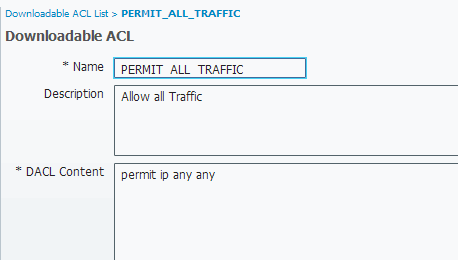

먼저 dACL(Downloadable ACL) 및 프로필을 생성합니다.

참고: dACL 이름이 프로필 이름과 일치하도록 하는 것은 필수가 아닙니다.

-

규정 준수

-

ACL: ipep-unknown

-

권한 부여 프로파일: ipep-unknown

-

-

규정 위반

-

ACL: ipep 비준수

-

권한 부여 프로파일: ipep 비준수

-

알 수 없는 dACL:

알 수 없는 프로파일:

호환 dACL:

호환 프로파일:

권한 부여 컨피그레이션

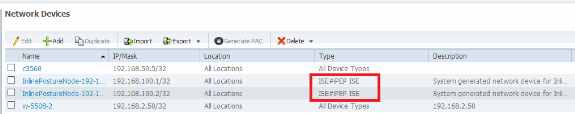

이제 프로파일이 생성되었으므로 iPEP에서 오는 Radius Request를 매칭하고 올바른 프로파일을 적용해야 합니다. iPEP ISE는 권한 부여 규칙에서 사용 할 특별 한 장치 유형으로 정의 됩니다.

NAD:

인증:

참고: 에이전트가 시스템에 설치되지 않은 경우 클라이언트 프로비저닝 규칙을 정의할 수 있습니다.

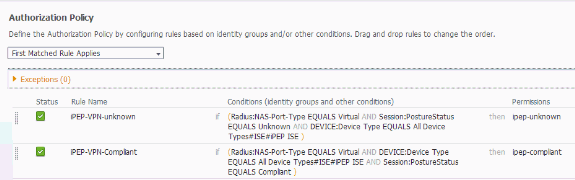

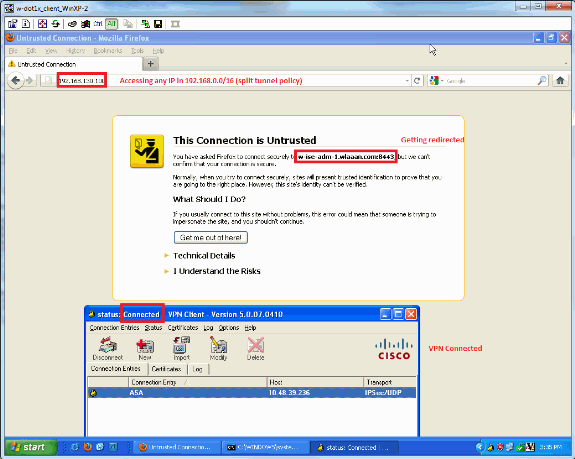

결과

에이전트를 설치하라는 메시지가 표시됩니다(이 예에서는 클라이언트 프로비저닝이 이미 설정되어 있음).

이 단계의 일부 출력:

ciscoasa# show vpn-sessiondb remote Session Type: IPsec Username : cisco Index : 26 Assigned IP : 192.168.5.2 Public IP : 10.48.39.134 Protocol : IKE IPsec License : IPsec Encryption : AES128 Hashing : SHA1 Bytes Tx : 143862 Bytes Rx : 30628 Group Policy : DfltGrpPolicy Tunnel Group : cisco Login Time : 13:43:55 UTC Mon May 14 2012 Duration : 0h:09m:37s Inactivity : 0h:00m:00s NAC Result : Unknown VLAN Mapping : N/A VLAN : none

그리고 iPEP에서:

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 2 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53

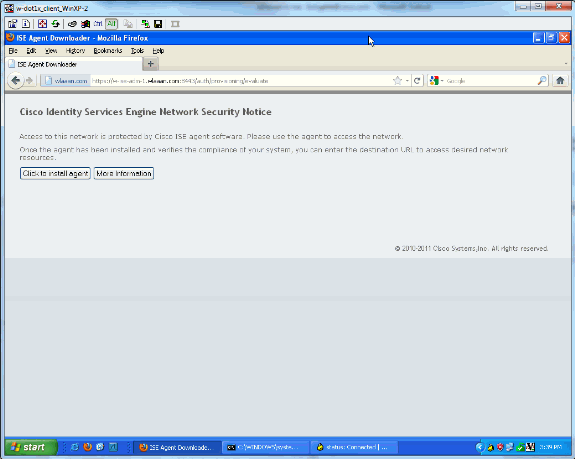

에이전트를 다운로드하고 설치한 후 다음을 수행합니다.

에이전트는 자동으로 ISE를 탐지하고 포스처 평가를 실행해야 합니다(포스처 규칙이 이미 정의되어 있는 경우(다른 주체). 이 예에서는 포스처가 성공했으며 다음과 같이 나타납니다.

참고: 위의 스크린샷에는 두 가지 인증이 있습니다. 그러나 iPEP 상자가 ACL을 캐시하므로 매번 다운로드되지는 않습니다.

iPEP:

w-ise-ipep-1/admin# show pep table session Current Sessions (IP, MAC(if available), Profile ID, VLAN (if any)): 192.168.5.2 00:00:00:00:00:00 3 0 w-ise-ipep-1/admin# show pep table accesslist normal #ACSACL#-IP-PERMIT_ALL_TRAFFIC-4f57e406: permit ip any any #ACSACL#-IP-ipep-unknown-4fb10ac2: deny tcp any host 192.168.101.1 eq 80 deny tcp any host 192.168.101.1 eq 443 permit ip any host 192.168.101.1 permit udp any any eq 53 w-ise-ipep-1/admin#

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

19-Dec-2012 |

최초 릴리스 |

피드백

피드백