스위치 및 ISE(Identity Services Engine) 컨피그레이션을 사용한 중앙 웹 인증 예

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 ISE(Identity Services Engine)의 도움으로 스위치에 연결된 유선 클라이언트를 사용하여 중앙 웹 인증을 구성하는 방법에 대해 설명합니다.

중앙 웹 인증의 개념은 로컬 웹 인증과 반대이며, 이는 스위치 자체에서의 일반적인 웹 인증입니다. 이 시스템에서는 dot1x/mab 장애 시 스위치가 webauth 프로필로 장애 조치되고 클라이언트 트래픽을 스위치의 웹 페이지로 리디렉션합니다.

중앙 웹 인증은 웹 포털(예: ISE)의 역할을 하는 중앙 디바이스를 가질 수 있는 가능성을 제공합니다. 일반적인 로컬 웹 인증과 비교할 때 큰 차이점은 mac/dot1x 인증과 함께 레이어 2로 전환된다는 것입니다. 또한 이 예에서 ISE(radius 서버)가 스위치에 웹 리디렉션이 발생해야 함을 나타내는 특수 특성을 반환한다는 점에서 개념이 다릅니다. 이 솔루션은 웹 인증에 필요한 지연을 없앨 수 있는 장점이 있습니다. 전역적으로 클라이언트 스테이션의 MAC 주소를 RADIUS 서버에서 알 수 없는 경우(다른 기준도 사용 가능), 서버는 리디렉션 특성을 반환하고 스위치는 스테이션을 MAB(MAC 인증 우회)를 통해 인증하지만 웹 트래픽을 포털로 리디렉션하기 위한 액세스 목록을 배치합니다. 사용자가 게스트 포털에 로그인하면 CoA(Change of Authorization)를 통해 스위치 포트를 반송하여 새로운 Layer 2 MAB 인증이 발생할 수 있습니다. 그런 다음 ISE는 웹 인증 사용자임을 기억하고 레이어 2 특성(동적 VAN 할당 등)을 사용자에게 적용할 수 있습니다. ActiveX 구성 요소는 클라이언트 PC가 IP 주소를 새로 고치도록 강제할 수도 있습니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

-

Identity Services Engine(ISE)

-

Cisco IOS® 스위치 컨피그레이션

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco ISE(Identity Services Engine), 릴리스 1.1.1

-

소프트웨어 버전 12.2.55SE3를 실행하는 Cisco Catalyst 3560 Series Switch

참고: 절차는 다른 Catalyst 스위치 모델과 유사하거나 동일합니다. 달리 명시되지 않는 한 모든 Cisco IOS Software Releases for Catalyst에서 이 단계를 사용할 수 있습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

개요

ISE 컨피그레이션은 다음 5단계로 구성됩니다.

- 다운로드 가능한 ACL(Access Control List)을 생성합니다.

- 권한 부여 프로파일을 생성합니다.

- 인증 규칙을 생성합니다.

- 권한 부여 규칙을 생성합니다.

- IP 갱신을 활성화합니다(선택 사항).

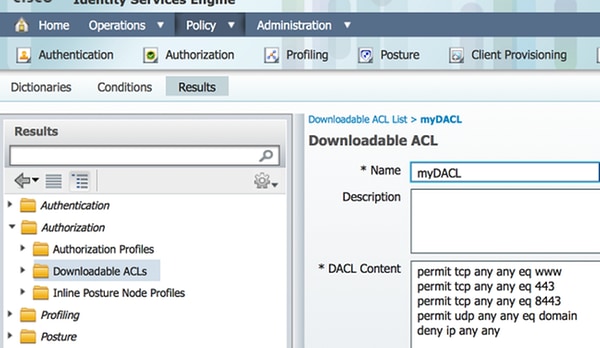

다운로드 가능한 ACL 생성

이는 필수 단계가 아닙니다. 중앙 webauth 프로필과 함께 다시 전송되는 리디렉션 ACL은 어떤 트래픽(HTTP 또는 HTTPS)이 ISE로 리디렉션되는지를 결정합니다. 다운로드 가능한 ACL을 통해 허용되는 트래픽을 정의할 수 있습니다. 일반적으로 DNS, HTTP(S) 및 8443을 허용하고 나머지는 거부해야 합니다. 그렇지 않으면 스위치는 HTTP 트래픽을 리디렉션하지만 다른 프로토콜은 허용합니다.

다운로드 가능한 ACL을 생성하려면 다음 단계를 완료하십시오.

- Policy(정책)를 클릭하고 Policy Elements(정책 요소)를 클릭합니다.

- 결과를 클릭합니다.

- Authorization(권한 부여)을 확장하고 Downloadable ACLs(다운로드 가능한 ACL)를 클릭합니다.

- 다운로드 가능한 새 ACL을 생성하려면 Add(추가) 버튼을 클릭합니다.

- Name(이름) 필드에 DACL의 이름을 입력합니다. 이 예에서는 myDACL을 사용합니다.

이 그림에서는 일반적인 DACL 내용을 보여 주며, 이를 통해 다음을 수행할 수 있습니다.

- DNS - ISE 포털 호스트 이름 확인

- HTTP 및 HTTPS - 리디렉션 허용

- TCP 포트 8443 - 게스트 포털 포트로 사용

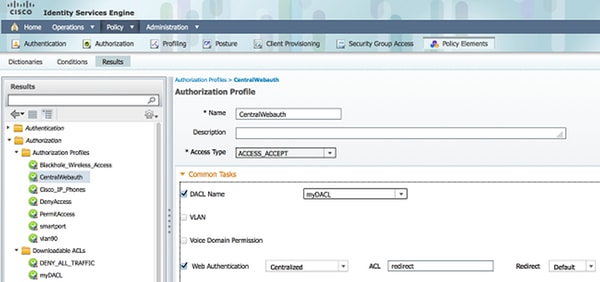

권한 부여 프로파일 생성

권한 부여 프로파일을 생성하려면 다음 단계를 완료하십시오.

- Policy(정책)를 클릭하고 Policy Elements(정책 요소)를 클릭합니다.

- 결과를 클릭합니다.

- Authorization(권한 부여)을 확장하고 Authorization profile(권한 부여 프로파일)을 클릭합니다.

- 중앙 webauth에 대한 새 권한 부여 프로파일을 생성하려면 Add(추가) 버튼을 클릭합니다.

- Name(이름) 필드에 프로필의 이름을 입력합니다. 이 예에서는 CentralWebauth를 사용합니다.

- Access Type 드롭다운 목록에서 ACCESS_ACCEPT를 선택합니다.

- Web Authentication(웹 인증) 확인란을 선택하고 드롭다운 목록에서 Centralized(중앙 집중식)를 선택합니다.

- ACL 필드에 리디렉션할 트래픽을 정의하는 스위치의 ACL 이름을 입력합니다. 이 예에서는 리디렉션을 사용합니다.

- Redirect 드롭다운 목록에서 Default를 선택합니다.

- 스위치에서 고정 포트 ACL 대신 DACL을 사용하려면 DACL Name(DACL 이름) 확인란을 선택하고 드롭다운 목록에서 myDACL을 선택합니다.

Redirect 특성은 ISE에서 기본 웹 포털을 볼 것인지 ISE 관리자가 생성한 사용자 지정 웹 포털을 볼 것인지를 정의합니다. 예를 들어, 이 예의 리디렉션 ACL은 클라이언트에서 모든 곳으로 가는 HTTP 또는 HTTPS 트래픽에 대해 리디렉션을 트리거합니다. ACL은 이 컨피그레이션 예의 뒷부분에서 스위치에 정의됩니다.

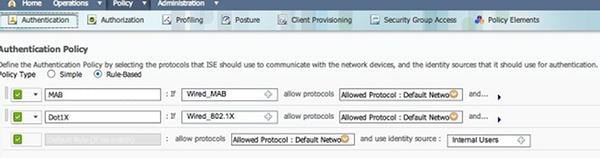

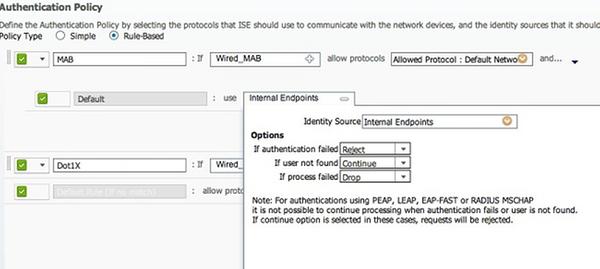

인증 규칙 생성

인증 프로파일을 사용하여 인증 규칙을 생성하려면 다음 단계를 완료합니다.

- Policy(정책) 메뉴에서 Authentication(인증)을 클릭합니다.

이 이미지는 인증 정책 규칙을 구성하는 방법의 예를 보여줍니다. 이 예에서는 MAB가 탐지될 때 트리거되는 규칙이 구성됩니다.

- 인증 규칙의 이름을 입력합니다. 이 예에서는 MAB를 사용합니다.

- If 조건 필드에서 더하기(+) 아이콘을 선택합니다.

- Compound condition(복합 조건)을 선택하고 Wired_MAB를 선택합니다.

- 규칙을 더 확장하려면 및 ... 옆에 있는 화살표를 클릭합니다.

- Identity Source(ID 소스) 필드에서 + 아이콘을 클릭하고 Internal endpoints(내부 엔드포인트)를 선택합니다.

- '사용자를 찾을 수 없는 경우' 드롭다운 목록에서 계속을 선택합니다.

이 옵션을 사용하면 MAC 주소를 알 수 없는 경우에도 디바이스를 (webauth를 통해) 인증할 수 있습니다. Dot1x 클라이언트는 여전히 자격 증명으로 인증할 수 있으므로 이 컨피그레이션과 관련해서는 안 됩니다.

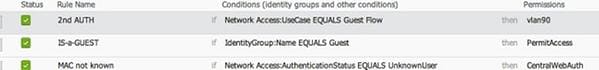

권한 부여 규칙 생성

이제 권한 부여 정책에서 구성할 몇 가지 규칙이 있습니다. PC가 연결된 경우 MAB를 거칩니다. MAC 주소가 알려지지 않은 것으로 간주되므로 webauth 및 ACL이 반환됩니다. 이 MAC 알 수 없는 규칙은 이 이미지에 표시되며 이 섹션에서 구성됩니다.

권한 부여 규칙을 생성하려면 다음 단계를 완료하십시오.

- 새 규칙을 생성하고 이름을 입력합니다. 이 예에서는 알려지지 않은 MAC을 사용합니다.

- 조건 필드에서 더하기(+) 아이콘을 클릭하고 새 조건을 생성하도록 선택합니다.

- 표현식 드롭다운 목록을 확장합니다.

- Network Access(네트워크 액세스)를 선택하고 확장합니다.

- Authentication(인증)Status(상태)를 클릭하고 Equals(같음) 연산자를 선택합니다.

- 오른쪽 필드에서 UnknownUser를 선택합니다.

- General Authorization(일반 권한 부여) 페이지의 단어 오른쪽의 필드에서 CentralWebauth(Authorization Profile)를 선택합니다.

이 단계를 수행하면 사용자(또는 MAC)를 알 수 없는 경우에도 ISE를 계속할 수 있습니다.

이제 알 수 없는 사용자에게 로그인 페이지가 표시됩니다. 그러나 자격 증명을 입력하면 ISE에서 인증 요청과 함께 다시 표시됩니다. 따라서 사용자가 게스트 사용자인 경우 충족되는 조건으로 다른 규칙을 구성해야 합니다. 이 예에서 UseridentityGroup이 Guest와 같으면 모든 게스트가 이 그룹에 속하는 것으로 간주됩니다. - MAC not known rule(MAC 알 수 없음 규칙)의 끝에 있는 actions(작업) 버튼을 클릭하고 위에 새 규칙을 삽입하도록 선택합니다.

참고: 이 새로운 규칙이 MAC not known(MAC 알 수 없는) 규칙보다 먼저 적용되어야 합니다.

- 새 규칙의 이름을 입력합니다. 이 예에서는 IS-a-GUEST를 사용합니다.

- 게스트 사용자와 일치하는 조건을 선택합니다.

이 예에서는 모든 게스트 사용자가 게스트 그룹(또는 스폰서 설정에서 구성한 다른 그룹)에 바인딩되므로 InternalUser:IdentityGroup Equals Guest를 사용합니다. - 단어의 오른쪽에 있는 결과 상자에서 PermitAccess를 선택합니다.

로그인 페이지에서 사용자에게 권한이 부여되면 ISE는 스위치 포트에서 레이어 2 인증을 다시 시작하고 새 MAB가 발생합니다. 이 시나리오에서 차이점은 ISE가 게스트 인증 사용자임을 기억하도록 보이지 않는 플래그가 설정된다는 것입니다. 이 규칙은 두 번째 AUTH이며, 조건은 Network Access:UseCase Equals GuestFlow입니다. 이 조건은 사용자가 webauth를 통해 인증하고 스위치 포트가 새 MAB에 대해 다시 설정될 때 충족됩니다. 원하는 특성을 할당할 수 있습니다. 이 예에서는 프로필 vlan90을 할당하여 사용자가 두 번째 MAB 인증에서 VLAN 90을 할당하도록 합니다. - Actions(작업)(IS-a-GUEST 규칙의 끝에 있음)를 클릭하고 Insert new rule above(위에 새 규칙 삽입)를 선택합니다.

- 이름 필드에 두 번째 AUTH를 입력합니다.

- 조건 필드에서 더하기(+) 아이콘을 클릭하고 새 조건을 생성하도록 선택합니다.

- Network Access(네트워크 액세스)를 선택하고 UseCase(활용 사례)를 클릭합니다.

- 연산자로 Equals(같음)를 선택합니다.

- GuestFlow를 오른쪽 피연산자로 선택합니다.

- 권한 부여 페이지에서 더하기(+) 아이콘(그 옆에 있음)을 클릭하여 규칙의 결과를 선택합니다.

이 예에서는 사전 구성된 프로파일(vlan90)이 할당됩니다. 이 컨피그레이션은 이 문서에 표시되지 않습니다.

원하는 VLAN 또는 특성을 반환하기 위해 Permit Access 옵션을 선택하거나 사용자 지정 프로필을 생성할 수 있습니다.

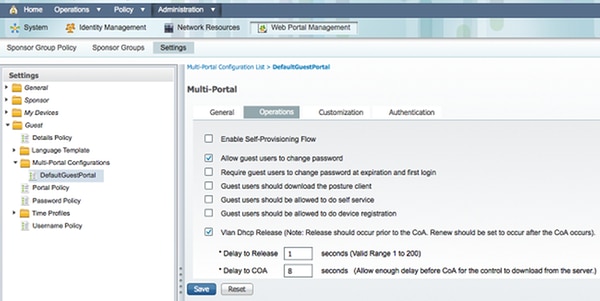

IP 갱신 활성화(선택 사항)

VLAN을 할당하는 경우 최종 단계는 클라이언트 PC에서 IP 주소를 갱신하는 것입니다. 이 단계는 Windows 클라이언트용 게스트 포털에서 수행합니다. 앞서 두 번째 AUTH 규칙에 대해 VLAN을 설정하지 않은 경우 이 단계를 건너뛸 수 있습니다.

VLAN을 할당한 경우 IP 갱신을 활성화하려면 다음 단계를 완료하십시오.

- Administration(관리)을 클릭하고 Guest Management(게스트 관리)를 클릭합니다.

- Settings(설정)를 클릭합니다.

- Guest(게스트)를 확장하고 Multi-Portal Configuration(다중 포털 컨피그레이션)을 확장합니다.

- DefaultGuestPortal 또는 생성한 사용자 지정 포털의 이름을 클릭합니다.

- Vlan DHCP 릴리스 확인란을 클릭합니다.

참고: 이 옵션은 Windows 클라이언트에만 작동합니다.

스위치 컨피그레이션(발췌)

이 섹션에서는 스위치 컨피그레이션의 일부분을 제공합니다. 전체 컨피그레이션은 스위치 컨피그레이션(전체)을 참조하십시오.

이 샘플은 간단한 MAB 컨피그레이션을 보여줍니다.

interface GigabitEthernet1/0/12

description ISE1 - dot1x clients - UCS Eth0

switchport access vlan 100

switchport mode access

ip access-group webauth in

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

end

VLAN 100은 완전한 네트워크 연결을 제공하는 VLAN입니다. 기본 포트 ACL(webauth)이 적용되고 다음과 같이 정의됩니다.

ip access-list extended webauth

permit ip any any

이 샘플 컨피그레이션에서는 사용자가 인증되지 않은 경우에도 전체 네트워크 액세스를 제공합니다. 따라서 인증되지 않은 사용자에 대한 액세스를 제한할 수 있습니다.

이 컨피그레이션에서는 ISE가 리디렉션 ACL(redirect라는 이름)을 사용하도록 구성되었으므로 HTTP 및 HTTPS 브라우징이 인증 없이(다른 ACL에 따라) 작동하지 않습니다. 스위치의 정의는 다음과 같습니다.

ip access-list extended redirect

deny ip any host <ISE ip address>

permit TCP any any eq www

permit TCP any any eq 443

스위치에서 리디렉션을 수행할 트래픽을 정의하려면 이 액세스 목록을 스위치에 정의해야 합니다. (허용 시 일치) 이 예에서는 클라이언트가 전송하는 모든 HTTP 또는 HTTPS 트래픽이 웹 리디렉션을 트리거합니다. 또한 이 예에서는 ISE IP 주소를 거부하므로 ISE에 대한 트래픽이 ISE로 이동하고 루프에서 리디렉션되지 않습니다. (이 시나리오에서 deny는 트래픽을 차단하지 않으며, 트래픽을 리디렉션하지 않습니다.) 비정상적인 HTTP 포트 또는 프록시를 사용하는 경우 다른 포트를 추가할 수 있습니다.

또 다른 가능성은 일부 웹 사이트에 대한 HTTP 액세스를 허용하고 다른 웹 사이트를 리디렉션하는 것입니다. 예를 들어, ACL에서 내부 웹 서버에 대한 허용만 정의하는 경우 클라이언트는 인증하지 않고 웹을 탐색할 수 있지만 내부 웹 서버에 액세스하려고 하면 리디렉션이 발생합니다.

마지막 단계는 스위치에서 CoA를 허용하는 것입니다. 그렇지 않으면 ISE가 스위치를 강제로 클라이언트를 재인증할 수 없습니다.

aaa server radius dynamic-author

client <ISE ip address> server-key <radius shared secret>

스위치가 HTTP 트래픽을 기반으로 리디렉션하려면 이 명령이 필요합니다.

ip http server

HTTPS 트래픽을 기반으로 리디렉션하려면 이 명령이 필요합니다.

ip http secure-server

다음 명령도 중요합니다.

radius-server vsa send authentication

radius-server vsa send accounting

사용자가 아직 인증되지 않은 경우 show authentication session int <interface num>은 다음 출력을 반환합니다.

01-SW3750-access#show auth sess int gi1/0/12

Interface: GigabitEthernet1/0/12

MAC Address: 000f.b049.5c4b

IP Address: 192.168.33.201

User-Name: 00-0F-B0-49-5C-4B

Status: Authz Success

Domain: DATA

Security Policy: Should Secure

Security Status: Unsecure

Oper host mode: single-host

Oper control dir: both

Authorized By: Authentication Server

Vlan Policy: N/A

ACS ACL: xACSACLx-IP-myDACL-51519b43

URL Redirect ACL: redirect

URL Redirect: https://ISE2.wlaaan.com:8443/guestportal/gateway?

sessionId=C0A82102000002D8489E0E84&action=cwa

Session timeout: N/A

Idle timeout: N/A

Common Session ID: C0A82102000002D8489E0E84

Acct Session ID: 0x000002FA

Handle: 0xF60002D9

Runnable methods list:

Method State

mab Authc Success

참고: 성공적인 MAB 인증에도 불구하고 MAC 주소가 ISE에서 알려지지 않았기 때문에 리디렉션 ACL이 배치됩니다.

스위치 컨피그레이션(전체)

이 섹션에서는 전체 스위치 컨피그레이션을 소개합니다. 일부 불필요한 인터페이스 및 명령줄이 생략되었으므로 이 샘플 컨피그레이션은 참조용으로만 사용해야 하며 복사해서는 안 됩니다.

Building configuration...

Current configuration : 6885 bytes

!

version 15.0

no service pad

service timestamps debug datetime msec localtime show-timezone

service timestamps log datetime msec localtime show-timezone

no service password-encryption

!

!

boot-start-marker

boot-end-marker

!

enable secret 5 $1$xqtx$VPsZHbpGmLyH/EOObPpla.

!

aaa new-model

!

!

aaa group server radius newGroup

!

aaa authentication login default local

aaa authentication dot1x default group radius

aaa authorization exec default none

aaa authorization network default group radius

!

!

!

!

aaa server radius dynamic-author

client 192.168.131.1 server-key cisco

!

aaa session-id common

clock timezone CET 2 0

system mtu routing 1500

vtp interface Vlan61

udld enable

nmsp enable

ip routing

ip dhcp binding cleanup interval 600

!

!

ip dhcp snooping

ip device tracking

!

!

crypto pki trustpoint TP-self-signed-1351605760

enrollment selfsigned

subject-name cn=IOS-Self-Signed-Certificate-1351605760

revocation-check none

rsakeypair TP-self-signed-1351605760

!

!

crypto pki certificate chain TP-self-signed-1351605760

certificate self-signed 01

30820245 308201AE A0030201 02020101 300D0609 2A864886 F70D0101 04050030

31312F30 2D060355 04031326 494F532D 53656C66 2D536967 6E65642D 43657274

69666963 6174652D 31333531 36303537 3630301E 170D3933 30333031 30303033

35385A17 0D323030 31303130 30303030 305A3031 312F302D 06035504 03132649

4F532D53 656C662D 5369676E 65642D43 65727469 66696361 74652D31 33353136

30353736 3030819F 300D0609 2A864886 F70D0101 01050003 818D0030 81890281

8100B068 86D31732 E73D2FAD 05795D6D 402CE60A B93D4A88 C98C3F54 0982911D

D211EC23 77734A5B 7D7E5684 388AD095 67354C95 92FD05E3 F3385391 8AB9A866

B5925E04 A846F740 1C9AC0D9 6C829511 D9C5308F 13C4EA86 AF96A94E CD57B565

92317B2E 75D6AB18 04AC7E14 3923D3AC 0F19BC6A 816E6FA4 5F08CDA5 B95D334F

DA410203 010001A3 6D306B30 0F060355 1D130101 FF040530 030101FF 30180603

551D1104 11300F82 0D69696C 796E6173 2D333536 302E301F 0603551D 23041830

16801457 D1216AF3 F0841465 3DDDD4C9 D08E06C5 9890D530 1D060355 1D0E0416

041457D1 216AF3F0 8414653D DDD4C9D0 8E06C598 90D5300D 06092A86 4886F70D

01010405 00038181 0014DC5C 2D19D7E9 CB3E8ECE F7CF2185 32D8FE70 405CAA03

dot1x system-auth-control

dot1x critical eapol

!

!

!

errdisable recovery cause bpduguard

errdisable recovery interval 60

!

spanning-tree mode pvst

spanning-tree logging

spanning-tree portfast bpduguard default

spanning-tree extend system-id

spanning-tree vlan 1-200 priority 24576

!

vlan internal allocation policy ascending

lldp run

!

!

!

!

!

!

interface FastEthernet0/2

switchport access vlan 33

switchport mode access

authentication order mab

authentication priority mab

authentication port-control auto

mab

spanning-tree portfast

!

interface Vlan33

ip address 192.168.33.2 255.255.255.0

!

ip default-gateway 192.168.33.1

ip http server

ip http secure-server

!

ip route 0.0.0.0 0.0.0.0 192.168.33.1

!

ip access-list extended MY_TEST

permit ip any any

ip access-list extended redirect

deny ip any host 192.168.131.1

permit tcp any any eq www

permit tcp any any eq 443

ip access-list extended webAuthList

permit ip any any

!

ip sla enable reaction-alerts

logging esm config

logging trap warnings

logging facility auth

logging 10.48.76.31

snmp-server community c3560public RO

snmp-server community c3560private RW

snmp-server community private RO

radius-server host 192.168.131.1 auth-port 1812 acct-port 1813 key cisco

radius-server vsa send authentication

radius-server vsa send accounting

!

!

!

privilege exec level 15 configure terminal

privilege exec level 15 configure

privilege exec level 2 debug radius

privilege exec level 2 debug aaa

privilege exec level 2 debug

!

line con 0

line vty 0 4

exec-timeout 0 0

password Cisco123

authorization commands 1 MyTacacs

authorization commands 2 MyTacacs

authorization commands 15 MyTacacs

authorization exec MyTacacs

login authentication MyTacacs

line vty 5 15

!

ntp server 10.48.76.33

end

HTTP 프록시 컨피그레이션

클라이언트에 대해 HTTP 프록시를 사용하는 경우 클라이언트가 다음을 수행합니다.

- HTTP 프로토콜에 일반 포트 사용

- 모든 트래픽을 해당 프록시로 보냅니다.

스위치가 일반 포트(예: 8080)에서 수신 대기하도록 하려면 다음 명령을 사용합니다.

ip http port 8080

ip port-map http port 8080

또한 모든 클라이언트가 계속 프록시를 사용하되 ISE IP 주소에 프록시를 사용하지 않도록 구성해야 합니다. 모든 브라우저에는 프록시를 사용하지 않아야 하는 호스트 이름 또는 IP 주소를 입력할 수 있는 기능이 포함되어 있습니다. ISE에 대한 예외를 추가하지 않으면 루프 인증 페이지가 나타납니다.

또한 프록시 포트(이 예에서는 8080)에서 허용하도록 리디렉션 ACL을 수정해야 합니다.

스위치 SVI에 대한 중요 참고 사항

이 때 스위치에 SVI(Switch Virtual Interface)가 있어야 클라이언트에 회신하고 웹 포털 리디렉션을 클라이언트로 보낼 수 있습니다. 이 SVI가 반드시 클라이언트 서브넷/VLAN에 있을 필요는 없습니다. 그러나 스위치에 클라이언트 서브넷/VLAN에 SVI가 없으면 클라이언트 라우팅 테이블에 정의된 대로 다른 SVI를 사용하고 트래픽을 전송해야 합니다. 이는 일반적으로 트래픽이 네트워크 코어의 다른 게이트웨이로 전송됨을 의미합니다. 이 트래픽은 클라이언트 서브넷 내의 액세스 스위치로 다시 전송됩니다.

방화벽은 일반적으로 이 시나리오와 같이 동일한 스위치에서 들어오고 나가는 트래픽을 차단하므로 리디렉션이 제대로 작동하지 않을 수 있습니다. 해결 방법은 방화벽에서 이 동작을 허용하거나 클라이언트 서브넷의 액세스 스위치에 SVI를 생성하는 것입니다.

HTTPS 리디렉션에 대한 중요 참고 사항

스위치는 HTTPS 트래픽을 리디렉션할 수 있습니다. 따라서 게스트 클라이언트가 HTTPS의 홈 페이지를 가지고 있으면 리디렉션이 올바르게 수행됩니다.

리디렉션의 전체 개념은 장치(이 경우 스위치)가 웹 사이트 IP 주소를 스푸핑한다는 사실을 기반으로 합니다. 그러나 스위치가 TLS(Transport Layer Security) 핸드셰이크에 자체 인증서만 제공할 수 있기 때문에 스위치가 HTTPS 트래픽을 인터셉트하고 리디렉션할 때 큰 문제가 발생합니다. 이는 원래 요청한 웹 사이트와 동일한 인증서가 아니므로 대부분의 브라우저에서 주요 알림을 발행합니다. 브라우저는 보안 문제로 다른 인증서의 리디렉션 및 표시를 올바르게 처리합니다. 이에 대한 해결 방법이 없으며 스위치에서 원래 웹 사이트 인증서를 스푸핑할 방법이 없습니다.

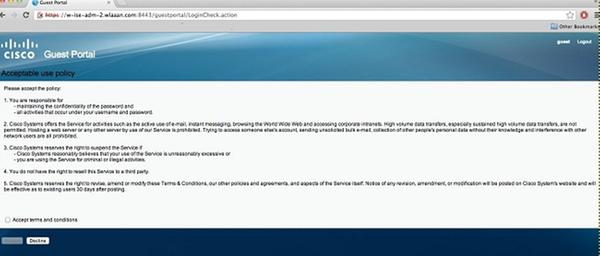

최종 결과

클라이언트 PC는 MAB에 연결하여 MAB를 수행합니다. MAC 주소를 알 수 없으므로 ISE가 리디렉션 특성을 다시 스위치로 푸시합니다. 사용자가 웹 사이트로 이동하려고 시도하며 리디렉션됩니다.

로그인 페이지의 인증에 성공하면 ISE는 Change Of Authorization(권한 부여 변경)을 통해 스위치포트를 반송합니다. 그러면 다시 Layer 2 MAB 인증이 시작됩니다.

그러나 ISE는 이전 webauth 클라이언트임을 알고 있으며 webauth 자격 증명을 기반으로 클라이언트를 인증합니다(레이어 2 인증이지만).

ISE 인증 로그에서 MAB 인증이 로그 하단에 나타납니다. 알 수 없으나 MAC 주소가 인증되고 프로파일링되었으며 webauth 특성이 반환되었습니다. 다음으로, 사용자의 사용자 이름으로 인증이 수행됩니다(즉, 사용자가 로그인 페이지에서 자신의 자격 증명을 입력). 인증 직후에 사용자 이름을 자격 증명으로 사용하여 새로운 레이어 2 인증이 발생합니다. 이 인증 단계에서는 동적 VLAN과 같은 특성을 반환할 수 있습니다.

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

문제 해결

현재 이 설정에 사용할 수 있는 특정 문제 해결 정보가 없습니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

18-Dec-2011

|

최초 릴리스 |

피드백

피드백