소개

이 문서에서는 Cisco ESA(Email Security Appliance) 또는 CES(Cloud Email Security) 인스턴스에서 화이트리스트 정책을 생성하여 피싱 교육 테스트/캠페인을 허용하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- WebUI에서 Cisco ESA/CES의 규칙을 탐색하고 구성합니다.

- CLI(Command Line Interface)의 Cisco ESA/CES에서 메시지 필터 생성

- 피싱 캠페인/테스트에 사용된 리소스에 대한 지식

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

피싱 교육 테스트 또는 캠페인을 실행하는 관리자는 Anti-Spam 및/또는 Outbreak Filter 규칙 집합에 대한 현재 Talos 규칙과 일치하는 정보가 포함된 이메일을 생성합니다. 이러한 경우 피싱 캠페인 이메일은 최종 사용자에게 도달하지 않으며 Cisco ESA/CES 자체에서 작동하므로 테스트가 중단됩니다. 관리자는 ESA/CES에서 이러한 이메일을 통해 캠페인/테스트를 수행할 수 있도록 해야 합니다.

구성

경고: 전 세계적으로 피싱 시뮬레이션 및 교육 벤더의 화이트리스트에 대한 Cisco의 입장은 허용되지 않습니다. 관리자는 피싱 시뮬레이터 서비스(예: PhishMe)를 사용하여 IP를 가져온 다음 화이트리스트에 로컬로 추가하는 것이 좋습니다. Cisco는 ESA/CES 고객이 손을 바꾸거나 실제로 위협이 될 경우 이러한 IP로부터 고객을 보호해야 합니다.

주의: 관리자는 테스트 중에 이러한 IP를 화이트리스트에 보관해야 합니다. 외부 IP를 장기간 화이트리스트에 보관하면 테스트 후 이러한 IP가 손상될 경우 원치 않거나 악의적인 이메일이 최종 사용자에게 전달될 수 있습니다.

Cisco ESA(Email Security Appliance)에서 피싱 시뮬레이션에 대한 새 발신자 그룹을 생성하고 $TRUSTED 메일 플로우 정책에 할당합니다. 이렇게 하면 모든 피싱 시뮬레이션 이메일이 최종 사용자에게 전달될 수 있습니다. 이 새로운 발신자 그룹의 구성원은 속도 제한의 대상이 아니며, 이러한 발신자의 콘텐츠는 Cisco IronPort Anti-Spam 엔진에서 검사되지 않지만, 여전히 Anti-Virus 소프트웨어에서 검사됩니다.

참고: 기본적으로 $TRUSTED 메일 플로우 정책에서는 안티바이러스가 활성화되어 있지만 안티스팸이 해제되어 있습니다.

Sender Group 생성

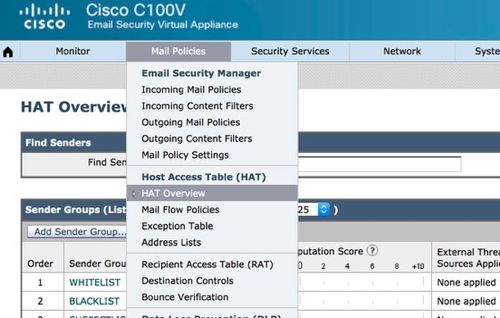

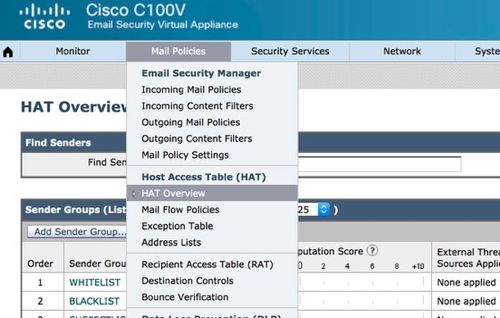

- Mail Policies(메일 정책) 탭을 클릭합니다.

- Host Access Table(호스트 액세스 테이블) 섹션에서 HAT Overview(HAT 개요)를 선택합니다

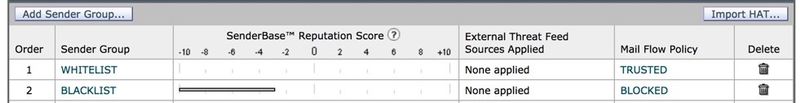

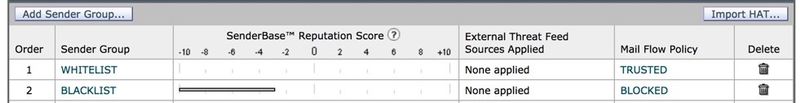

- 오른쪽에서 InboundMail 리스너가 현재 선택되어 있는지 확인합니다.

- 아래 Sender Group(발신자 그룹) 열에서 Add Sender Group...(발신자 그룹 추가...,

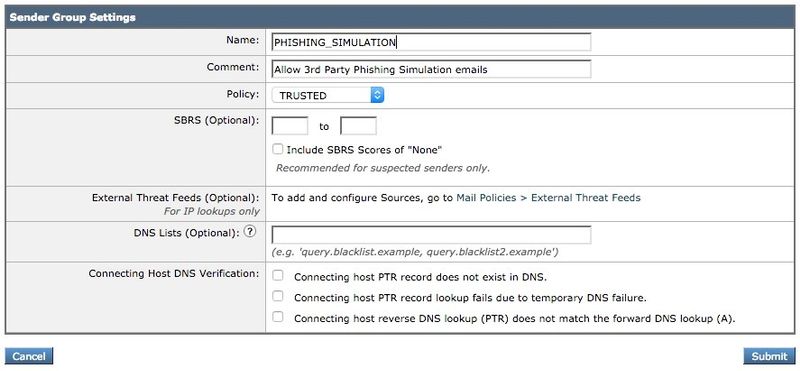

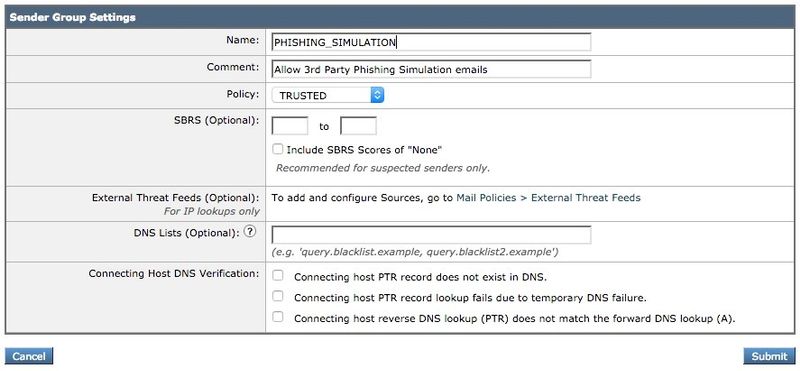

- 이름 및 설명 필드를 입력합니다. Policy(정책) 드롭다운에서 '$TRUSTED'를 선택한 다음 Submit and Add Senders(발신자 제출 및 추가) >>를 클릭합니다.

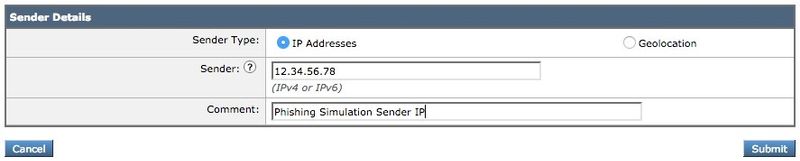

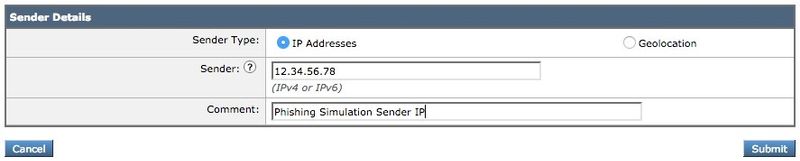

- 첫 번째 필드에 화이트리스트에 추가할 IP 또는 호스트 이름을 입력합니다. 피싱 시뮬레이션 파트너가 보낸 사람 IP 정보를 제공합니다.

항목 추가를 완료하면 Submit(제출) 버튼을 클릭합니다. 변경 사항을 저장하려면 Commit Changes 버튼을 클릭해야 합니다.

메시지 필터 생성

안티스팸 및 안티바이러스 우회를 허용하도록 발신자 그룹을 생성한 후, 피싱 캠페인/테스트와 일치할 수 있는 다른 보안 엔진을 건너뛰려면 메시지 필터가 필요합니다.

- ESA의 CLI에 연결합니다.

- 명령 필터를 실행합니다.

- new 명령을 실행하여 새 메시지 필터를 만듭니다.

- 필요한 경우 실제 발신자 그룹 이름을 편집하는 다음 필터 예를 복사하여 붙여 넣습니다.

skip_amp_graymail_vof_for_phishing_campaigns:

if(sendergroup == "PHISHING_SIMULATION")

{

skip-ampcheck();

skip-marketingcheck();

skip-socialcheck();

skip-bulkcheck();

skip-vofcheck();

}

- 기본 CLI 프롬프트로 돌아가 Enter를 누릅니다.

- 커밋을 실행하여 컨피그레이션을 저장합니다.

다음을 확인합니다.

서드파티 리소스를 사용하여 피싱 캠페인/테스트를 전송하고 메시지 추적 로그의 결과를 확인하여 모든 엔진을 건너뛰고 이메일이 전달되었는지 확인합니다.

피드백

피드백