ASA/PIX:RRI(Reverse Route Injection) 구성 및 문제 해결

목차

소개

이 문서에서는 Cisco Security Appliance(ASA/PIX)에서 RRI(Reverse Route Injection)를 구성하고 문제를 해결하는 방법에 대해 설명합니다.

참고: ASA/PIX 및 Cisco VPN Client 4.x with Windows 2003 IAS RADIUS (Active Directory에 대한) 인증 구성 예 ASA/PIX 및 Cisco VPN 클라이언트의 원격 액세스 VPN 구성에 대한 자세한 내용은 PIX/ASA 7.x 및 Cisco VPN Client 4.x를 참조하십시오.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

소프트웨어 버전 8.0을 실행하는 Cisco 5500 Series ASA(Adaptive Security Appliance)

-

Cisco VPN Client 소프트웨어 버전 5.0

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

관련 제품

이 컨피그레이션은 소프트웨어 버전 7.x 이상을 실행하는 Cisco 500 Series PIX Firewall에서도 사용할 수 있습니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

배경 정보

RRI(Reverse Route Injection)는 원격 VPN 클라이언트 또는 LAN ² LAN 세션에 대해 OSPF(Open Shortest Path First) 프로토콜 또는 RIP(Routing Information Protocol)를 실행하는 내부 라우터의 라우팅 테이블을 채우는 데 사용됩니다.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 명령 조회 도구(등록된 고객만 해당)를 사용하여 이 섹션에 사용된 명령에 대한 자세한 내용을 확인하십시오.

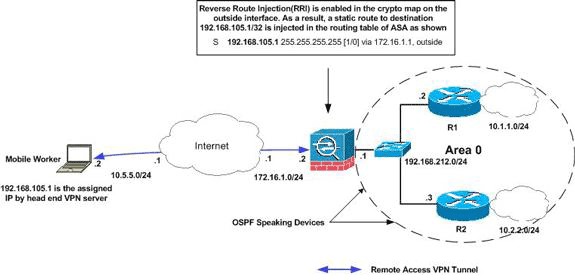

네트워크 다이어그램

이 문서에서는 다음 네트워크 설정을 사용합니다.

참고: 이 구성에 사용된 IP 주소 지정 체계는 인터넷에서 합법적으로 라우팅할 수 없습니다.실습 환경에서 사용된 RFC 1918 주소입니다.

참고: LAN-to-LAN VPN 터널 및 Easy VPN 시나리오에서 RRI를 사용할 수 있습니다.

구성

이 문서에서는 다음 구성을 사용합니다.

| Cisco ASA |

|---|

ciscoasa(config)#access-list split extended permit ip 192.168.212.0 255.255.255.0

192.168.105.0 255.255.255.00

ciscoasa(config)#access-list redistribute standard permit 192.168.105.0 255.255.255.0

ciscoasa(config)#ip local pool clients 192.168.105.1-192.168.105.10 mask 255.255.255.0

ciscoasa(config)#route-map redistribute permit 1

ciscoasa(config-route-map)#match ip address redistribute

ciscoasa(config-route-map)#exit

ciscoasa(config)#group-policy clientgroup internal

ciscoasa(config)#group-policy clientgroup attributes

ciscoasa(config-group-policy)#split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)#split-tunnel-network-list value split

ciscoasa(config-group-policy)#exit

ciscoasa(config)#isakmp nat-traversal 10

ciscoasa(config)#isakmp enable outside

ciscoasa(config)#isakmp policy 10 authentication pre-share

ciscoasa(config)#isakmp policy 10 encryption 3des

ciscoasa(config)#isakmp policy 10 hash sha

ciscoasa(config)#isakmp policy 10 group 2

ciscoasa(config)#isakmp policy 10 lifetime 86400

ciscoasa(config)#crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

ciscoasa(config)#crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-SHA

ciscoasa(config)#crypto dynamic-map outside_dyn_map 20 set reverse-route

!--- Command to enable RRI

ciscoasa(config)#crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

ciscoasa(config)#crypto map outside_map interface outside

ciscoasa(config)#tunnel-group vpn-test type ipsec-ra

ciscoasa(config)#tunnel-group vpn-test general-attributes

ciscoasa(config-tunnel-general)#address-pool clients

ciscoasa(config-tunnel-general)#default-group-policy clientgroup

ciscoasa(config-tunnel-general)#tunnel-group vpn-test ipsec-attributes

ciscoasa(config-tunnel-ipsec)#pre-shared-key cisco123

ciscoasa(config-tunnel-ipsec)#exit |

| Cisco ASA |

|---|

ciscoasa#show running-config

: Saved

:

ASA Version 8.0(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

names

!

interface Ethernet0

nameif outside

security-level 0

ip address 172.16.1.2 255.255.255.0

!

interface Ethernet1

nameif inside

security-level 100

ip address 192.168.212.1 255.255.255.0

!

!---Output Suppressed

!

passwd 2KFQnbNIdI.2KYOU encrypted

ftp mode passive

access-list split extended permit ip 192.168.212.0 255.255.255.0

192.168.105.0 255.255.255.0

!--- Split-tunneling ACL

access-list redistribute standard permit 192.168.105.0 255.255.255.0

!--- Match the traffic sourced from 192.168.105.0 network

pager lines 24

mtu outside 1500

mtu insi 1500

ip local pool clients 192.168.105.1-192.168.105.10 mask 255.255.255.0

no failover

icmp unreachable rate-limit 1 burst-size 1

no asdm history enable

arp timeout 14400

!

route-map redistribute permit 1

match ip address redistribute

!

!

router ospf 1

network 192.168.212.0 255.255.255.0 area 0

log-adj-changes

redistribute static subnets route-map redistribute

!--- Redistribute the static routes sourced from 192.168.105.0 !--- network into OSPF Autonomous System (AS).

!

route outside 10.5.5.0 255.255.255.0 172.16.1.1 1

!---Output Suppressed

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

crypto dynamic-map outside_dyn_map 20 set transform-set ESP-3DES-SHA

crypto dynamic-map outside_dyn_map 20 set reverse-route

!--- Command to enable RRI

crypto map outside_map 65535 ipsec-isakmp dynamic outside_dyn_map

crypto map outside_map interface outside

crypto isakmp enable outside

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

crypto isakmp policy 65535

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

!---Output Suppressed

service-policy global_policy global

group-policy clientgroup internal

group-policy clientgroup attributes

split-tunnel-policy tunnelspecified

split-tunnel-network-list value split

username vpnuser password gKK.Ip0zetpjju4R encrypted

tunnel-group vpn-test type remote-access

tunnel-group vpn-test general-attributes

address-pool clients

default-group-policy clientgroup

tunnel-group vpn-test ipsec-attributes

pre-shared-key *

prompt hostname context

Cryptochecksum:d41d8cd98f00b204e9800998ecf8427e

: end |

문제 해결

이 섹션에서는 컨피그레이션 문제를 해결하는 데 사용할 수 있는 정보를 제공합니다.

ASA에서 RRI가 활성화되기 전에 라우팅 테이블 출력

참고: VPN 터널이 원격 모바일 사용자에 의해 설정되고 192.168.105.1이 ASA에 의해 할당된 IP 주소라고 가정합니다.

ASA 라우팅 테이블

ciscoasa#show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

S 192.168.105.1 255.255.255.255 [1/0] via 172.16.1.1, outside

C 192.168.212.0 255.255.255.0 is directly connected, insi

C 172.16.1.0 255.255.255.0 is directly connected, outside

S 10.5.5.0 255.255.255.0 [1/0] via 172.16.1.1, outside

O 10.2.2.1 255.255.255.255 [110/11] via 192.168.212.3, 2:09:24, insi

O 10.1.1.1 255.255.255.255 [110/11] via 192.168.212.2, 2:09:24, insi

팁: RRI가 구성되지 않은 경우에도 연결된 클라이언트의 고정 경로가 VPN 서버의 라우팅 테이블(ASA/PIX)에 삽입됩니다. 그러나 OSPF, EIGRP(ASA 8.0을 실행하는 경우)와 같은 동적 라우팅 프로토콜을 실행하는 내부 라우터에 재배포되지 않습니다.

라우터 R1 라우팅 테이블

R1#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.1.1.0/24 is directly connected, Loopback0

O 10.2.2.1/32 [110/11] via 192.168.212.3, 02:11:52, Ethernet0

라우터 R2 라우팅 테이블

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.2.2.0/24 is directly connected, Loopback0

O 10.1.1.1/32 [110/11] via 192.168.212.2, 02:13:03, Ethernet0

ASA에서 RRI 사용 후 라우팅 테이블 출력

참고: VPN 터널이 원격 모바일 사용자에 의해 설정되고 192.168.105.1이 ASA에 의해 할당된 IP 주소라고 가정합니다.

ASA 라우팅 테이블

ciscoasa#show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is not set

S 192.168.105.1 255.255.255.255 [1/0] via 172.16.1.1, outside

C 192.168.212.0 255.255.255.0 is directly connected, insi

C 172.16.1.0 255.255.255.0 is directly connected, outside

S 10.5.5.0 255.255.255.0 [1/0] via 172.16.1.1, outside

O 10.2.2.1 255.255.255.255 [110/11] via 192.168.212.3, 2:09:24, insi

O 10.1.1.1 255.255.255.255 [110/11] via 192.168.212.2, 2:09:24, insi

라우터 R1 라우팅 테이블

R1#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

192.168.105.0/32 is subnetted, 1 subnets

O E2 192.168.105.1 [110/20] via 192.168.212.1, 00:03:06, Ethernet0

!--- Redistributed route

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.1.1.0/24 is directly connected, Loopback0

O 10.2.2.1/32 [110/11] via 192.168.212.3, 02:11:52, Ethernet0

라우터 R2 라우팅 테이블

R2#show ip route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

192.168.105.0/32 is subnetted, 1 subnets

O E2 192.168.105.1 [110/20] via 192.168.212.1, 00:04:17, Ethernet0

!--- Redistributed route

C 192.168.212.0/24 is directly connected, Ethernet0

10.0.0.0/8 is variably subnetted, 2 subnets, 2 masks

C 10.2.2.0/24 is directly connected, Loopback0

O 10.1.1.1/32 [110/11] via 192.168.212.2, 02:13:03, Ethernet0

피드백

피드백