소개

Cisco는 항상 AMP(Advanced Malware Protection) 기술을 위한 위협 인텔리전스를 개선하고 확장하기 위해 노력하지만, AMP 솔루션이 알림을 트리거하지 않았거나 잘못 트리거한 경우 환경에 더 이상의 영향을 미치지 않도록 몇 가지 조치를 취할 수 있습니다. 이 문서에서는 이러한 작업 항목에 대한 지침을 제공합니다.

설명

즉각적인 조치

AMP 솔루션이 네트워크를 위협으로부터 보호하지 못한다고 생각되면 즉시 다음 조치를 취하십시오.

- 네트워크의 나머지 부분에서 의심스러운 머신을 격리합니다. 여기에는 시스템을 끄거나 네트워크에서 물리적으로 연결을 끊는 것이 포함될 수 있습니다.

- 기계가 감염될 수 있는 시간, 의심스러운 기계에 대한 사용자 활동 등 감염에 대한 중요한 정보를 적습니다.

경고: 시스템을 지우거나 이미지로 다시 설치하지 마십시오. 포렌식 조사 또는 문제 해결 과정에서 잘못된 소프트웨어나 파일을 찾을 가능성이 없어집니다.

분석

- Device Trajectory(디바이스 전파 흔적 분석) 기능을 사용하여 자체 조사를 시작합니다. Device Trajectory(디바이스 전파 흔적 분석)는 약 9백만 개의 최신 파일 이벤트를 저장할 수 있습니다. AMP for Endpoints 디바이스 전파 흔적은 감염으로 이어진 파일이나 프로세스를 추적하는 데 매우 유용합니다.

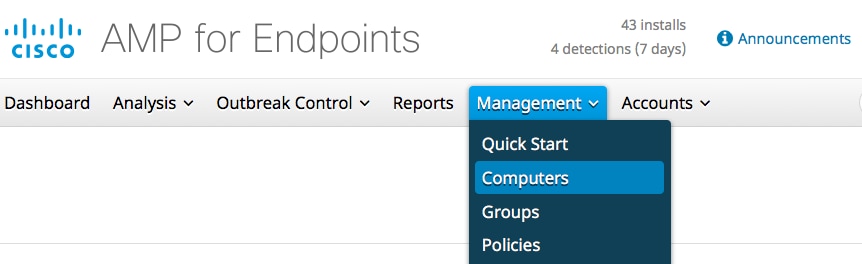

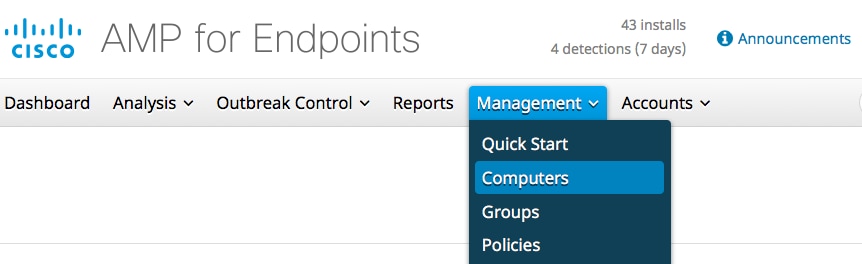

대시보드에서 Management > Computers로 이동합니다.

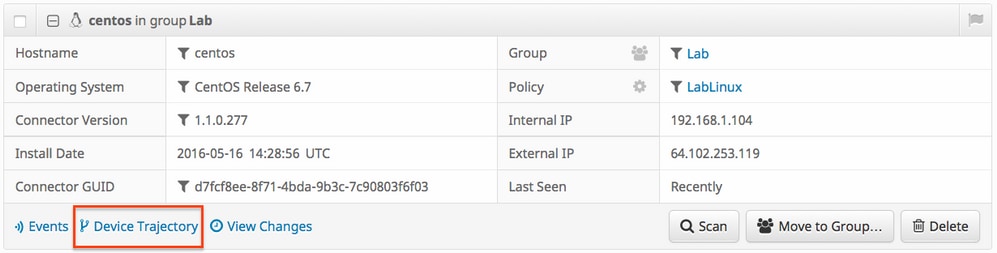

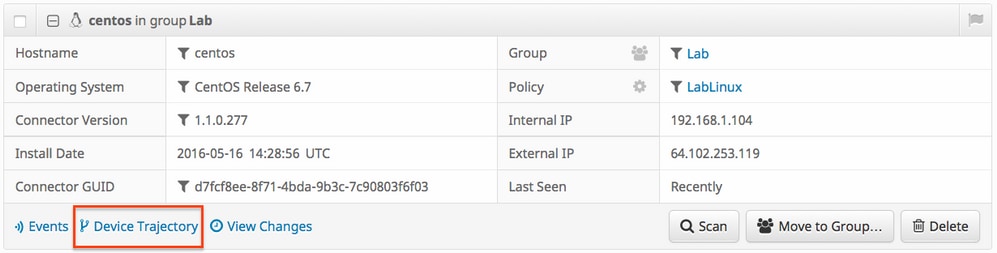

의심스러운 시스템을 찾아 해당 시스템에 대한 레코드를 확장합니다. Device Trajectory(디바이스 전파 흔적 분석) 옵션을 클릭합니다.

-

의심스러운 파일 또는 해시가 발견되면 이를 사용자 지정 탐지 목록에 추가합니다. AMP for Endpoints는 맞춤형 탐지 목록을 사용하여 파일 또는 해시를 악성으로 처리할 수 있습니다. 이는 추가적인 영향을 방지하기 위해 Stop-Gap Coverage를 제공하는 좋은 방법입니다.

Cisco의 분석

- 동적 분석을 위해 의심스러운 샘플을 제출합니다. 대시보드의 Analysis(분석) > File Analysis(파일 분석)에서 수동으로 제출할 수 있습니다. AMP for Endpoints에는 Threat Grid에서 파일의 동작에 대한 보고서를 생성하는 동적 분석 기능이 포함되어 있습니다. 또한 Cisco 연구 팀의 추가 분석이 필요한 경우 Cisco에 파일을 제공할 수 있습니다.

-

네트워크에서 오탐 또는 오탐 탐지가 의심되는 경우 AMP 제품에 대해 맞춤형 블랙리스트 또는 화이트리스트 기능을 활용하는 것이 좋습니다. Cisco TAC(Technical Assistance Center)에 문의하면 다음 정보를 분석하여 주십시오.

- 파일의 SHA256 해시.

- 가능한 경우 파일의 복사본입니다.

- 파일의 출처 및 환경에 존재해야 하는 이유 등의 파일에 대한 정보.

- 왜 이것을 오탐 또는 오탐이라고 생각하는지를 설명하여라.

- 위협 완화 또는 환경 분류 수행에 도움이 필요할 경우, 실행 계획을 수립하고, 감염된 시스템을 조사하고, 고급 툴 또는 기능을 활용하여 활성 보안 침해를 완화하는 데 전문성을 갖춘 Cisco Talos Incident Response (CTIR) 팀을 참여시켜야 합니다.

참고: Cisco TAC(Technical Assistance Center)에서는 이러한 유형의 서비스에 대한 지원을 제공하지 않습니다.

CTIR은 여기서 연락할 수 있습니다. Cisco에서 제공하는 사고 대응 서비스에 대한 보상이 없는 경우 최대 60,000달러의 유료 서비스입니다. 참여하게 되면 서비스에 대한 추가 정보를 제공하고 인시던트에 대한 케이스를 엽니다. 또한 Cisco 어카운트 매니저가 프로세스에 대한 추가 지침을 제공할 수 있도록 후속 조치를 취하는 것이 좋습니다.

관련 문서

피드백

피드백