IPsec 터널 구성 - Cisco 라우터에서 체크포인트 방화벽 4.1

목차

소개

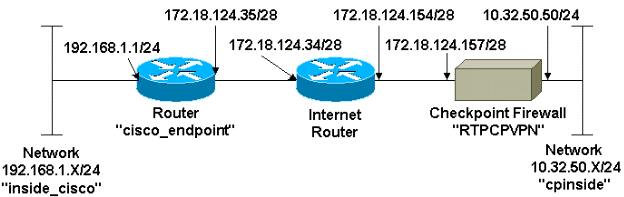

이 문서에서는 두 개인 네트워크에 조인하기 위해 사전 공유 키로 IPsec 터널을 형성하는 방법을 보여 줍니다. Cisco 라우터 내부의 192.168.1.x 프라이빗 네트워크와 체크포인트 방화벽 내부의 10.32.50.x 프라이빗 네트워크

사전 요구 사항

요구 사항

이 샘플 컨피그레이션에서는 컨피그레이션을 시작하기 전에 라우터 내부 및 체크포인트 내부에서 인터넷으로(172.18.124.x 네트워크로 표시됨) 이동하는 트래픽이 흐르는 것으로 가정합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco 3600 라우터

-

Cisco IOS® 소프트웨어(C3640-JO3S56I-M), 릴리스 12.1(5)T, 릴리스 소프트웨어(fc1)

-

Checkpoint Firewall 4.1

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 문서에 사용된 명령에 대한 자세한 내용은 Command Lookup Tool(등록된 고객만 해당)을 사용하십시오.

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

설정

이 문서에서는 이러한 구성을 사용합니다.

라우터 컨피그레이션

| Cisco 3600 라우터 컨피그레이션 |

|---|

Current configuration : 1608 bytes ! version 12.1 no service single-slot-reload-enable service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname cisco_endpoint ! logging rate-limit console 10 except errors ! ip subnet-zero ! no ip finger ! ip audit notify log ip audit po max-events 100 ! !--- Internet Key Exchange (IKE) configuration crypto isakmp policy 1 authentication pre-share crypto isakmp key ciscorules address 172.18.124.157 ! !--- IPsec configuration crypto ipsec transform-set rtpset esp-des esp-sha-hmac ! crypto map rtp 1 ipsec-isakmp set peer 172.18.124.157 set transform-set rtpset match address 115 ! call rsvp-sync cns event-service server ! controller T1 1/0 ! controller T1 1/1 ! interface Ethernet0/0 ip address 172.18.124.35 255.255.255.240 ip nat outside no ip mroute-cache half-duplex crypto map rtp ! interface Ethernet0/1 ip address 192.168.1.1 255.255.255.0 ip nat inside half-duplex ! interface FastEthernet1/0 no ip address shutdown duplex auto speed auto ! ip kerberos source-interface any ip nat pool INTERNET 172.18.124.36 172.18.124.36 netmask 255.255.255.240 ip nat inside source route-map nonat pool INTERNET ip classless ip route 0.0.0.0 0.0.0.0 172.18.124.34 no ip http server ! access-list 101 deny ip 192.168.1.0 0.0.0.255 10.32.50.0 0.0.0.255 access-list 101 permit ip 192.168.1.0 0.0.0.255 any access-list 115 permit ip 192.168.1.0 0.0.0.255 10.32.50.0 0.0.0.255 access-list 115 deny ip 192.168.1.0 0.0.0.255 any route-map nonat permit 10 match ip address 101 ! dial-peer cor custom ! line con 0 transport input none line aux 0 line vty 0 4 login ! end |

체크포인트 방화벽 컨피그레이션

체크포인트 방화벽을 구성하려면 다음 단계를 완료하십시오.

-

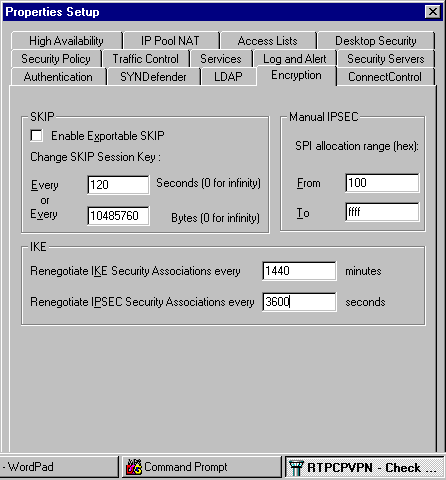

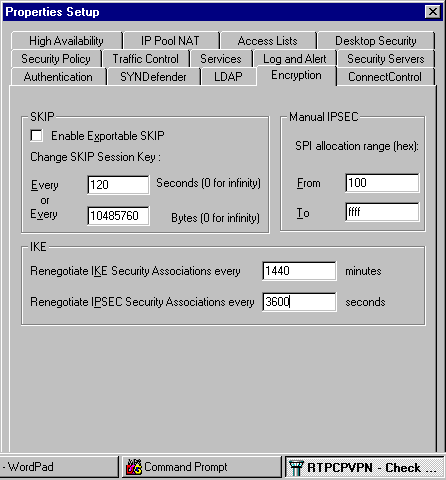

IKE 및 IPsec 기본 수명은 공급업체마다 다르므로 Properties(속성) > Encryption(암호화)을 선택하여 Cisco 기본값에 맞게 Checkpoint 수명을 설정합니다.

Cisco 기본 IKE 수명은 86400초(= 1440분)이며 다음 명령으로 수정할 수 있습니다.

-

암호화 isakmp 정책 #

-

수명 번호

구성 가능한 Cisco IKE 수명은 60~86400초입니다. Cisco 기본 IPsec 수명은 3600초이며 crypto ipsec security-association lifetime seconds # 명령으로 수정할 수 있습니다.

구성 가능한 Cisco IPsec 수명은 120~86400초입니다.

-

-

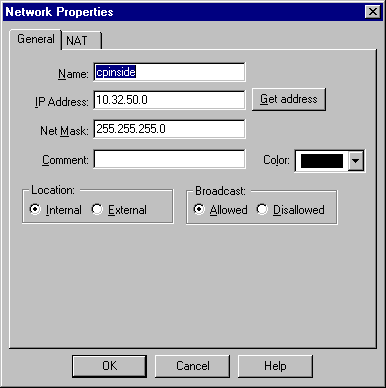

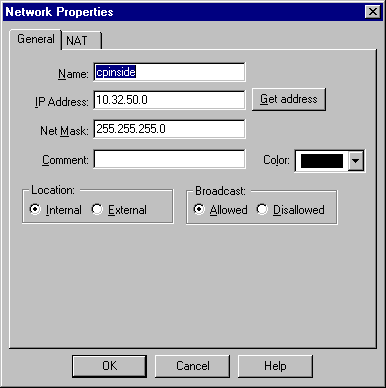

Manage(관리) > Network objects(네트워크 개체) > New(또는 Edit)(새로 만들기) > Network(네트워크)를 선택하여 체크포인트 뒤의 내부 네트워크("cpinside"라고 함)에 대한 개체를 구성합니다.

이는 Cisco access-list 115 permit ip 192.168.1.0 0.0.0.255 10.32.50.0 0.0.0.255 명령의 대상(두 번째) 네트워크와 일치해야 합니다.

위치에서 내부를 선택합니다.

-

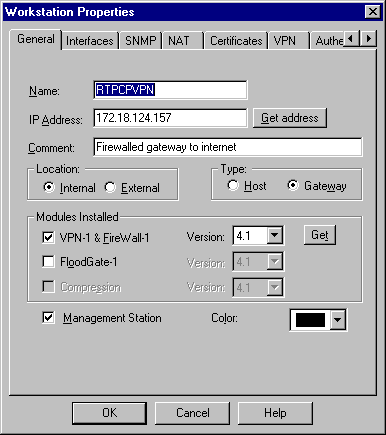

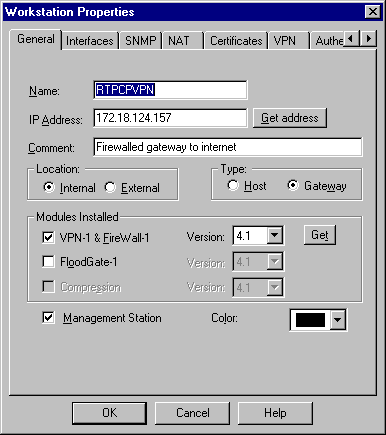

Manage(관리) > Network objects(네트워크 개체) > Edit(편집)를 선택하여 set peer 172.18.124.157 명령에서 Cisco 라우터가 가리키는 RTPCPVPN Checkpoint(게이트웨이) 엔드포인트의 개체를 편집합니다.

위치에서 내부를 선택합니다. Type(유형)에서 Gateway(게이트웨이)를 선택합니다. Modules Installed(설치된 모듈)에서 VPN-1 & FireWall-1 확인란을 선택하고 Management Station(관리 스테이션) 확인란도 선택합니다.

-

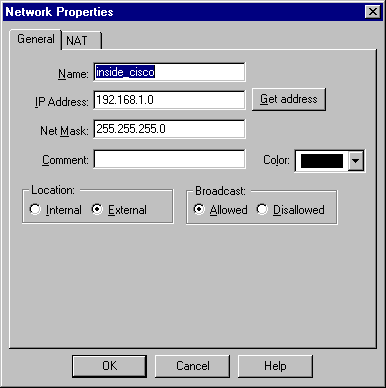

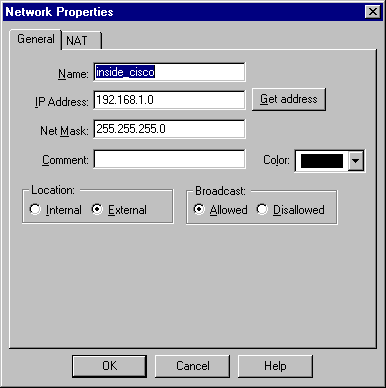

Manage(관리) > Network objects(네트워크 개체) > New(새로 만들기) > Network(네트워크)를 선택하여 Cisco 라우터 뒤의 외부 네트워크("inside_cisco"라고 함)에 대한 개체를 구성합니다.

이는 Cisco access-list 115 permit ip 192.168.1.0 0.0.0.255 10.32.50.0 0.0.0.255 명령의 소스(첫 번째) 네트워크와 일치해야 합니다.

위치(Location)에서 외부(External)를 선택합니다.

-

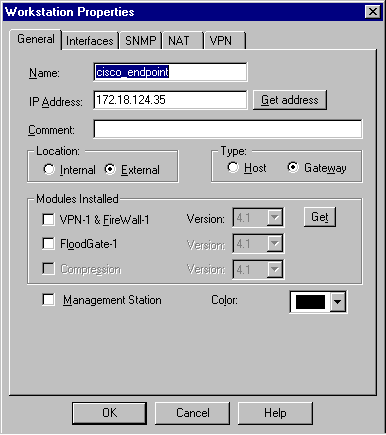

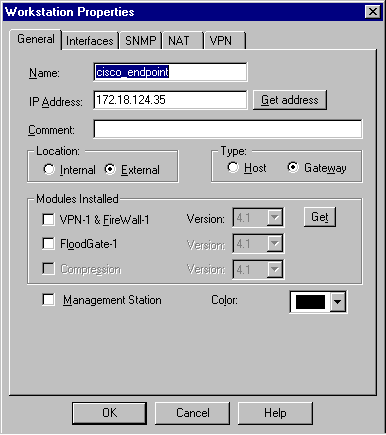

외부 Cisco 라우터 게이트웨이("cisco_endpoint"라고 함)에 대한 객체를 추가하려면 Manage(관리) > Network objects(네트워크 객체) > New(새로 만들기) > Workstation(워크스테이션)을 선택합니다. crypto map name 명령이 적용된 Cisco 인터페이스입니다.

위치(Location)에서 외부(External)를 선택합니다. Type(유형)에서 Gateway(게이트웨이)를 선택합니다.

참고: VPN-1/FireWall-1 확인란을 선택하지 마십시오.

-

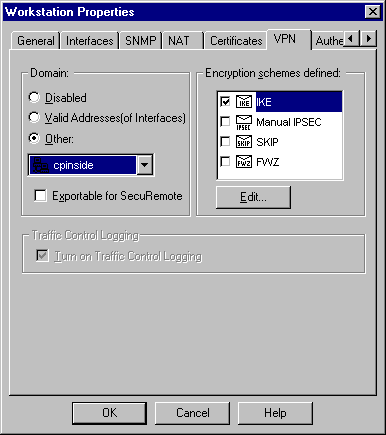

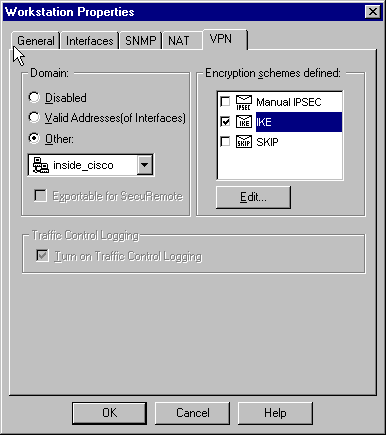

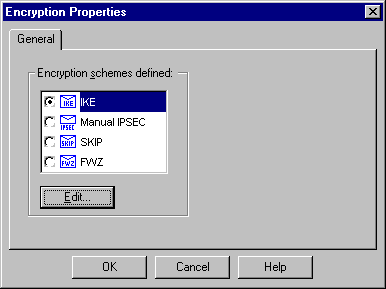

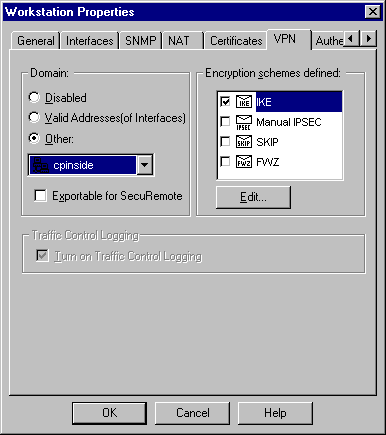

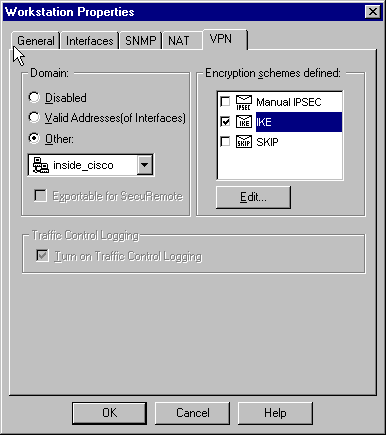

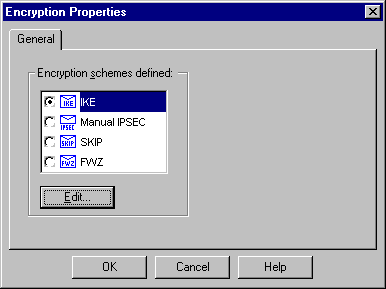

Checkpoint gateway 엔드포인트("RTPCPVPN"이라고 함) VPN 탭을 편집하려면 Manage(관리) > Network objects(네트워크 개체) > Edit(편집)를 선택합니다. Domain(도메인)에서 Other(기타)를 선택한 다음 드롭다운 목록에서 체크포인트 네트워크 내부("cpinside"라고 함)를 선택합니다. 정의된 암호화 체계에서 IKE를 선택한 다음 편집을 클릭합니다.

-

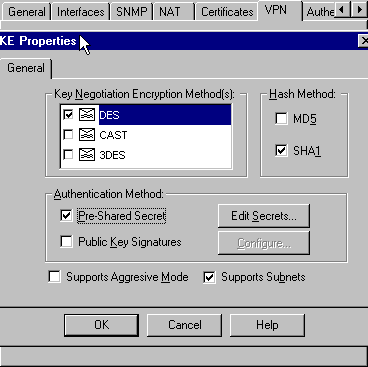

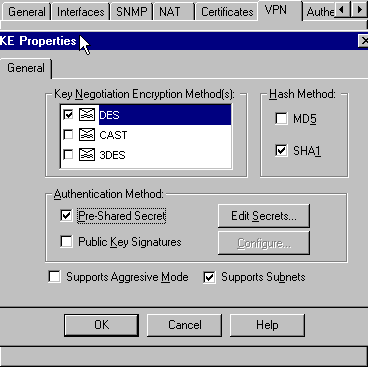

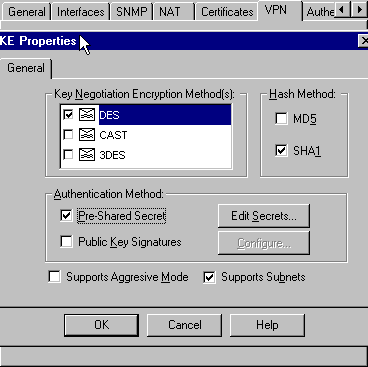

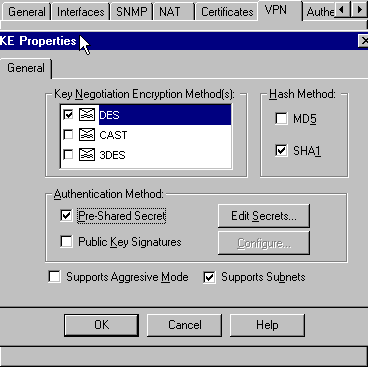

다음 명령에 맞게 DES 암호화의 IKE 속성을 변경합니다.

-

암호화 isakmp 정책 #

-

암호화 des

참고: DES 암호화가 기본값이므로 Cisco 컨피그레이션에는 표시되지 않습니다.

-

-

다음 명령에 맞게 IKE 속성을 SHA1 해싱으로 변경합니다.

-

암호화 isakmp 정책 #

-

해시 샤

참고: SHA 해싱 알고리즘이 기본값이므로 Cisco 컨피그레이션에는 표시되지 않습니다.

다음 설정을 변경합니다.

-

Aggressive Mode(적극적인 모드)의 선택을 취소합니다.

-

Supports Subnets를 선택합니다.

-

Authentication Method(인증 방법)에서 Pre-Shared Secret(사전 공유 암호)을 선택합니다. 이 명령은 다음 명령과 일치합니다.

-

암호화 isakmp 정책 #

-

인증 사전 공유

-

-

-

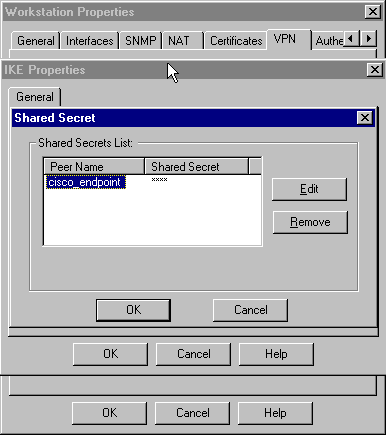

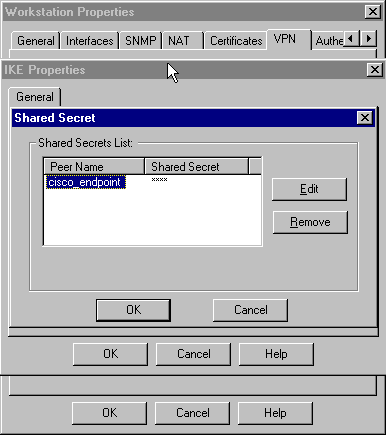

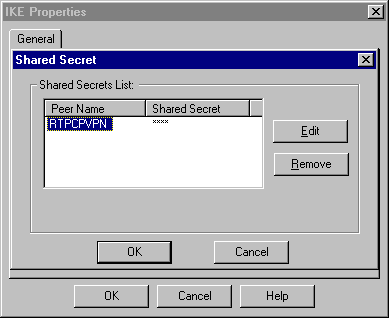

Edit Secrets를 클릭하여 사전 공유 키를 Cisco crypto isakmp key address address 명령에 맞게 설정합니다.

-

"cisco_endpoint" VPN 탭을 편집하려면 Manage(관리) > Network objects(네트워크 개체) > Edit(수정)를 선택합니다. Domain(도메인)에서 Other(기타)를 선택한 다음 Cisco 네트워크의 내부("inside_cisco"라고 함)를 선택합니다. 정의된 암호화 체계에서 IKE를 선택한 다음 편집을 클릭합니다.

-

다음 명령에 맞게 IKE 속성 DES 암호화를 변경합니다.

-

암호화 isakmp 정책 #

-

암호화 des

참고: DES 암호화가 기본값이므로 Cisco 컨피그레이션에는 표시되지 않습니다.

-

-

다음 명령에 맞게 IKE 속성을 SHA1 해싱으로 변경합니다.

-

암호화 isakmp 정책 #

-

해시 샤

참고: SHA 해싱 알고리즘이 기본값이므로 Cisco 컨피그레이션에는 표시되지 않습니다.

다음 설정을 변경합니다.

-

Aggressive Mode(적극적인 모드)의 선택을 취소합니다.

-

Supports Subnets를 선택합니다.

-

Authentication Method(인증 방법)에서 Pre-Shared Secret(사전 공유 암호)을 선택합니다. 이 명령은 다음 명령과 일치합니다.

-

암호화 isakmp 정책 #

-

인증 사전 공유

-

-

-

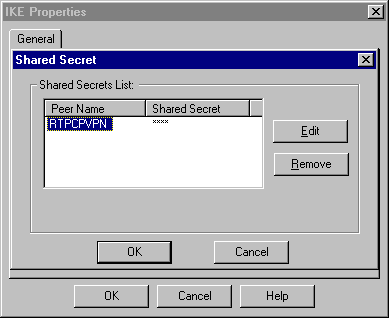

Edit Secrets를 클릭하여 사전 공유 키를 crypto isakmp key address address Cisco 명령에 맞게 설정합니다.

-

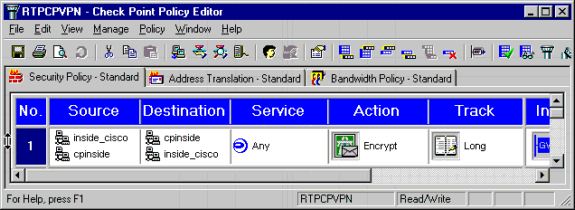

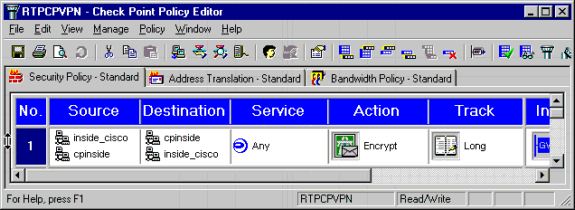

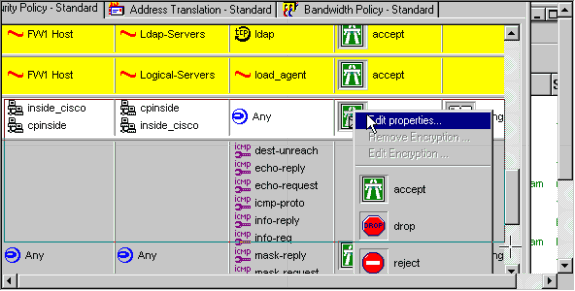

Policy Editor(정책 편집기) 창에서 Source(소스)와 Destination(대상)이 모두 "inside_cisco" 및 "cpinside"(양방향)인 규칙을 삽입합니다. Service=Any, Action=Encrypt, Track=Long을 설정합니다.

-

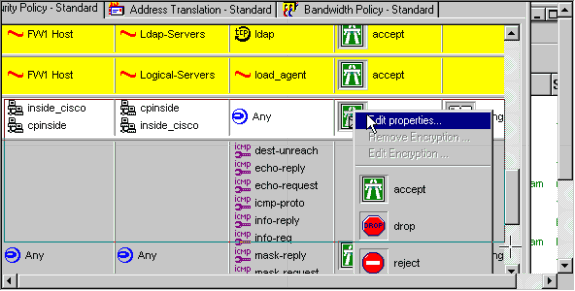

녹색 Encrypt(암호화) 아이콘을 클릭하고 Edit properties(속성 편집)를 선택하여 Action(작업) 머리글 아래에서 암호화 정책을 구성합니다.

-

IKE를 선택한 다음 Edit를 클릭합니다.

-

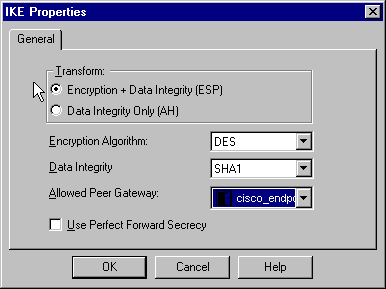

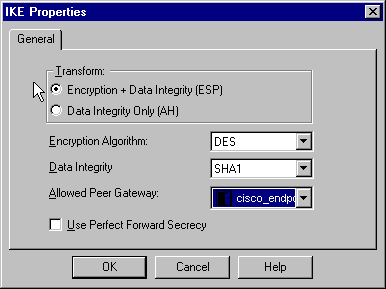

IKE Properties(IKE 속성) 창에서 crypto ipsec transform-set rtpset esp-des esp-sha-hmac 명령에서 Cisco IPsec 변환에 일치하도록 다음 속성을 변경합니다.

Transform(변환)에서 Encryption + Data Integrity (ESP)를 선택합니다. 암호화 알고리즘은 DES, 데이터 무결성은 SHA1, 허용되는 피어 게이트웨이는 외부 라우터 게이트웨이("cisco_endpoint"라고 함)여야 합니다. OK(확인)를 클릭합니다.

-

Checkpoint를 구성한 후 Checkpoint 메뉴에서 Policy > Install을 선택하여 변경 사항을 적용합니다.

다음을 확인합니다.

이 섹션에서는 컨피그레이션이 제대로 작동하는지 확인하는 데 사용할 수 있는 정보를 제공합니다.

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

-

show crypto isakmp sa - 피어의 모든 현재 IKE SA(Security Association)를 표시합니다.

-

show crypto ipsec sa - 현재 SA에서 사용되는 설정을 표시합니다.

문제 해결

이 섹션에서는 설정 문제 해결에 사용할 수 있는 정보를 제공합니다.

트러블슈팅 명령

참고: debug 명령을 사용하기 전에 Debug 명령에 대한 중요 정보를 참조하십시오.

-

debug crypto engine - 암호화 및 암호 해독을 수행하는 암호화 엔진에 대한 디버그 메시지를 표시합니다.

-

debug crypto isakmp - IKE 이벤트에 대한 메시지를 표시합니다.

-

debug crypto ipsec - IPsec 이벤트를 표시합니다.

-

clear crypto isakmp - 모든 활성 IKE 연결을 지웁니다.

-

clear crypto sa - 모든 IPsec SA를 지웁니다.

네트워크 요약

Checkpoint의 암호화 도메인에 인접한 내부 네트워크가 여러 개 구성된 경우 디바이스는 관심 있는 트래픽과 관련하여 이를 자동으로 요약할 수 있습니다. 라우터가 일치하도록 구성되지 않은 경우 터널이 실패할 수 있습니다. 예를 들어 10.0.0.0 /24 및 10.0.1.0 /24의 내부 네트워크가 터널에 포함되도록 구성된 경우 10.0.0.0 /23으로 요약할 수 있습니다.

체크포인트

Tracking(추적)이 Policy Editor(정책 편집기) 창에서 Long(장기)으로 설정되었으므로 거부된 트래픽은 Log Viewer(로그 뷰어)에 빨간색으로 표시되어야 합니다. 더 자세한 디버그는 다음에서 얻을 수 있습니다.

C:\WINNT\FW1\4.1\fwstop C:\WINNT\FW1\4.1\fw d -d

다른 창에서 다음을 수행합니다.

C:\WINNT\FW1\4.1\fwstart

참고: Microsoft Windows NT를 설치한 것입니다.

체크포인트에서 SA를 지우려면 다음 명령을 실행합니다.

fw tab -t IKE_SA_table -x fw tab -t ISAKMP_ESP_table -x fw tab -t inbound_SPI -x fw tab -t ISAKMP_AH_table -x

The Yes(예)에서 대답합니다. 프롬프트에서 중단될 수 있습니다.

디버그 출력 샘플

Configuration register is 0x2102

cisco_endpoint#debug crypto isakmp

Crypto ISAKMP debugging is on

cisco_endpoint#debug crypto isakmp

Crypto IPSEC debugging is on

cisco_endpoint#debug crypto engine

Crypto Engine debugging is on

cisco_endpoint#

20:54:06: IPSEC(sa_request): ,

(key eng. msg.) src= 172.18.124.35, dest= 172.18.124.157,

src_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

dest_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 3600s and 4608000kb,

spi= 0xA29984CA(2727969994), conn_id= 0, keysize= 0, flags= 0x4004

20:54:06: ISAKMP: received ke message (1/1)

20:54:06: ISAKMP: local port 500, remote port 500

20:54:06: ISAKMP (0:1): beginning Main Mode exchange

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) MM_NO_STATE

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) MM_NO_STATE

20:54:06: ISAKMP (0:1): processing SA payload. message ID = 0

20:54:06: ISAKMP (0:1): found peer pre-shared key matching 172.18.124.157

20:54:06: ISAKMP (0:1): Checking ISAKMP transform 1 against priority 1 policy

20:54:06: ISAKMP: encryption DES-CBC

20:54:06: ISAKMP: hash SHA

20:54:06: ISAKMP: default group 1

20:54:06: ISAKMP: auth pre-share

20:54:06: ISAKMP (0:1): atts are acceptable. Next payload is 0

20:54:06: CryptoEngine0: generate alg parameter

20:54:06: CRYPTO_ENGINE: Dh phase 1 status: 0

20:54:06: CRYPTO_ENGINE: Dh phase 1 status: 0

20:54:06: ISAKMP (0:1): SA is doing pre-shared key authentication

using id type ID_IPV4_ADDR

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) MM_SA_SETUP

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) MM_SA_SETUP

20:54:06: ISAKMP (0:1): processing KE payload. message ID = 0

20:54:06: CryptoEngine0: generate alg parameter

20:54:06: ISAKMP (0:1): processing NONCE payload. message ID = 0

20:54:06: ISAKMP (0:1): found peer pre-shared key matching 172.18.124.157

20:54:06: CryptoEngine0: create ISAKMP SKEYID for conn id 1

20:54:06: ISAKMP (0:1): SKEYID state generated

20:54:06: ISAKMP (1): ID payload

next-payload : 8

type : 1

protocol : 17

port : 500

length : 8

20:54:06: ISAKMP (1): Total payload length: 12

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) MM_KEY_EXCH

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) MM_KEY_EXCH

20:54:06: ISAKMP (0:1): processing ID payload. message ID = 0

20:54:06: ISAKMP (0:1): processing HASH payload. message ID = 0

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): SA has been authenticated with 172.18.124.157

20:54:06: ISAKMP (0:1): beginning Quick Mode exchange, M-ID of 1855173267

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) QM_IDLE

20:54:06: CryptoEngine0: clear dh number for conn id 1

20:54:06: ISAKMP (0:1): received packet from 172.18.124.157 (I) QM_IDLE

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ISAKMP (0:1): processing HASH payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): processing SA payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): Checking IPSec proposal 1

20:54:06: ISAKMP: transform 1, ESP_DES

20:54:06: ISAKMP: attributes in transform:

20:54:06: ISAKMP: encaps is 1

20:54:06: ISAKMP: SA life type in seconds

20:54:06: ISAKMP: SA life duration (basic) of 3600

20:54:06: ISAKMP: SA life type in kilobytes

20:54:06: ISAKMP: SA life duration (VPI) of 0x0 0x46 0x50 0x0

20:54:06: ISAKMP: authenticator is HMAC-SHA

20:54:06: validate proposal 0

20:54:06: ISAKMP (0:1): atts are acceptable.

20:54:06: IPSEC(validate_proposal_request): proposal part #1,

(key eng. msg.) dest= 172.18.124.157, src= 172.18.124.35,

dest_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

src_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 0s and 0kb,

spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x4

20:54:06: validate proposal request 0

20:54:06: ISAKMP (0:1): processing NONCE payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): processing ID payload. message ID = 1855173267

20:54:06: ISAKMP (0:1): processing ID payload. message ID = 1855173267

20:54:06: CryptoEngine0: generate hmac context for conn id 1

20:54:06: ipsec allocate flow 0

20:54:06: ipsec allocate flow 0

20:54:06: ISAKMP (0:1): Creating IPSec SAs

20:54:06: inbound SA from 172.18.124.157 to 172.18.124.35

(proxy 10.32.50.0 to 192.168.1.0)

20:54:06: has spi 0xA29984CA and conn_id 2000 and flags 4

20:54:06: lifetime of 3600 seconds

20:54:06: lifetime of 4608000 kilobytes

20:54:06: outbound SA from 172.18.124.35 to 172.18.124.157

(proxy 192.168.1.0 to 10.32.50.0)

20:54:06: has spi 404516441 and conn_id 2001 and flags 4

20:54:06: lifetime of 3600 seconds

20:54:06: lifetime of 4608000 kilobytes

20:54:06: ISAKMP (0:1): sending packet to 172.18.124.157 (I) QM_IDLE

20:54:06: ISAKMP (0:1): deleting node 1855173267 error FALSE reason ""

20:54:06: IPSEC(key_engine): got a queue event...

20:54:06: IPSEC(initialize_sas): ,

(key eng. msg.) dest= 172.18.124.35, src= 172.18.124.157,

dest_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

src_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 3600s and 4608000kb,

spi= 0xA29984CA(2727969994), conn_id= 2000, keysize= 0, flags= 0x4

20:54:06: IPSEC(initialize_sas): ,

(key eng. msg.) src= 172.18.124.35, dest= 172.18.124.157,

src_proxy= 192.168.1.0/255.255.255.0/0/0 (type=4),

dest_proxy= 10.32.50.0/255.255.255.0/0/0 (type=4),

protocol= ESP, transform= esp-des esp-sha-hmac ,

lifedur= 3600s and 4608000kb,

spi= 0x181C6E59(404516441), conn_id= 2001, keysize= 0, flags= 0x4

20:54:06: IPSEC(create_sa): sa created,

(sa) sa_dest= 172.18.124.35, sa_prot= 50,

sa_spi= 0xA29984CA(2727969994),

sa_trans= esp-des esp-sha-hmac , sa_conn_id= 2000

20:54:06: IPSEC(create_sa): sa created,

(sa) sa_dest= 172.18.124.157, sa_prot= 50,

sa_spi= 0x181C6E59(404516441),

sa_trans= esp-des esp-sha-hmac , sa_conn_id= 2001

cisco_endpoint#sho cry ips sa

interface: Ethernet0/0

Crypto map tag: rtp, local addr. 172.18.124.35

local ident (addr/mask/prot/port): (192.168.1.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.32.50.0/255.255.255.0/0/0)

current_peer: 172.18.124.157

PERMIT, flags={origin_is_acl,}

#pkts encaps: 14, #pkts encrypt: 14, #pkts digest 14

#pkts decaps: 14, #pkts decrypt: 14, #pkts verify 14

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0,

#pkts decompress failed: 0, #send errors 1, #recv errors 0

local crypto endpt.: 172.18.124.35, remote crypto endpt.: 172.18.124.157

path mtu 1500, media mtu 1500

current outbound spi: 181C6E59

inbound esp sas:

spi: 0xA29984CA(2727969994)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: rtp

--More-- sa timing: remaining key lifetime (k/sec):

(4607998/3447)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x181C6E59(404516441)

transform: esp-des esp-sha-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: rtp

sa timing: remaining key lifetime (k/sec): (4607997/3447)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

cisco_endpoint#show crypto isakmp sa

dst src state conn-id slot

172.18.124.157 172.18.124.35 QM_IDLE 1 0

cisco_endpoint#exit

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

17-Oct-2001

|

최초 릴리스 |

피드백

피드백