소개

이 문서에서는 Cisco IOS-XE SD-WAN 라우터의 서비스 측 VRF에서 전송 VRF로의 고정 NAT를 수행하기 위한 컨피그레이션에 대해 설명합니다.

사전 요구 사항

버전 17.2.1 이상의 Cisco IOS-XE SD-WAN 디바이스를 사용해야 합니다.

권장 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco SD-WAN(소프트웨어 정의 WAN)

- NAT(Network Address Translation)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경

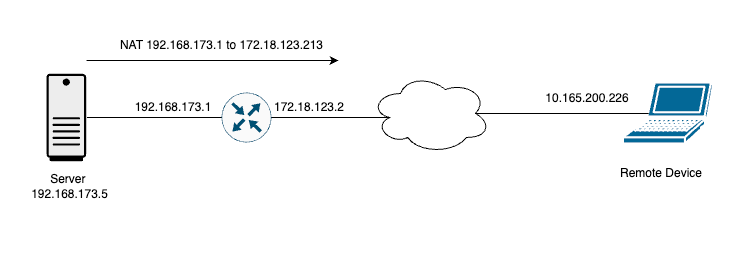

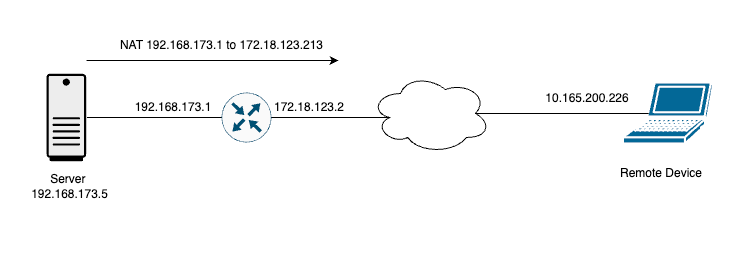

이 문서에 설명된 고정 NAT를 전송하는 서비스를 구성하기 위해 이 토폴로지가 사용됩니다.

설정

이 컨피그레이션은 라우터 CLI 또는 vManage CLI 애드온 템플릿을 통해 수행할 수 있습니다.

NAT 오버로드 컨피그레이션이 필요합니다.

ip nat inside source list nat-dia-vpn-hop-access-list interface <WAN Interface> overload

고정 NAT 문 구성

ip nat inside source static <inside local IP of server> <inside global IP of server> vrf <vrf server is in> egress-interface <WAN Interface>

VRF(Virtual Routing and Forwarding)에서 경로를 구성하여 이그레스 트래픽을 위해 트래픽을 다시 전역 VRF로 라우팅합니다. 이 경우 IP는 10.165.200.226 as seen in the last output (NAT translations) on this article.

ip nat route vrf <source vrf> <remote_device_IP> 255.255.255.255 global

참고: 이는 하나의 원격 호스트에 대한 특정 경로일 필요는 없지만, 언더레이에서 서버로의 액세스가 필요한 호스트 또는 접두사에 대해 전역 VRF를 가리키는 NAT 경로가 있어야 합니다.

인터페이스에서 NAT를 활성화합니다.

interface

ip nat outside

컨피그레이션 예:

ip nat inside source list nat-dia-vpn-hop-access-list interface GigabitEthernet1 overload

ip nat inside source static 192.168.173.5 172.18.123.213 vrf 10 egress-interface GigabitEthernet1

ip nat route vrf 10 10.165.200.226 255.255.255.255 global

interface GigabitEthernet1

ip nat outside

확인

컨피그레이션이 완료되면 show ip nat translations 명령을 사용하여 기능을 확인할 수 있습니다.

cEdge#sh ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 172.18.123.213 192.168.173.5 --- ---

tcp 172.18.123.213:22 192.168.173.5:22 172.18.123.224:50708 172.18.123.224:50708

tcp 172.18.123.213:53496 192.168.173.5:53496 10.165.200.226:443 10.165.200.226:443

위의 출력에서 라우터에 성공적인 NAT 변환이 있음을 알 수 있습니다. 테스트하기 위해 전송 vrf의 다른 디바이스에서 PC 자체에 대한 ssh 세션이 수행되었습니다.

피드백

피드백