고정 ISR에서 무선 인증 유형 구성

목차

소개

이 문서에서는 CLI 명령을 사용한 무선 연결을 위해 Cisco Wireless Integrated Fixed-Configuration 라우터에서 다양한 레이어 2 인증 유형을 구성하는 방법을 설명하는 컨피그레이션 예를 제공합니다.

사전 요구 사항

요구 사항

이 컨피그레이션을 시도하기 전에 다음 요구 사항을 충족해야 합니다.

-

Cisco ISR(Integrated Services Router)의 기본 매개변수를 구성하는 방법에 대한 지식

-

Aironet Desktop Utility(ADU)를 사용하여 802.11a/b/g 무선 클라이언트 어댑터를 구성하는 방법에 대한 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco IOS® Software 릴리스 12.3(8)YI1을 실행하는 Cisco 877W ISR

-

Aironet 데스크탑 유틸리티 버전 3.6이 설치된 노트북

-

펌웨어 버전 3.6을 실행하는 802.11 a/b/g 클라이언트 어댑터

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

배경 정보

Cisco Integrated Services Fixed-Configuration Router는 네트워킹 전문가가 요구하는 엔터프라이즈급 기능과 모빌리티 및 유연성을 결합한 안전하고 경제적이며 사용하기 쉬운 무선 LAN 솔루션을 지원합니다. Cisco IOS 소프트웨어 기반의 관리 시스템을 사용하는 Cisco 라우터는 액세스 포인트 역할을 하며 Wi-Fi 인증을 받은 IEEE 802.11a/b/g 호환 무선 LAN 송수신기입니다.

CLI(Command Line Interface), 브라우저 기반 관리 시스템 또는 SNMP(Simple Network Management Protocol)를 사용하여 라우터를 구성하고 모니터링할 수 있습니다. 이 문서에서는 CLI 명령을 사용하여 무선 연결을 위해 ISR을 구성하는 방법에 대해 설명합니다.

구성

이 예에서는 CLI 명령을 사용하여 Cisco Wireless Integrated Fixed Configuration Router에서 이러한 인증 유형을 구성하는 방법을 보여 줍니다.

-

개방형 인증

-

802.1x/EAP(Extensible Authentication Protocol) 인증

-

WPA-PSK(Wi-Fi Protected Access Pre-Shared Key) 인증

-

WPA(EAP 사용) 인증

참고: 이 문서는 보안 수준이 낮은 인증 유형이므로 공유 인증에 중점을 두지 않습니다.

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 섹션에 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

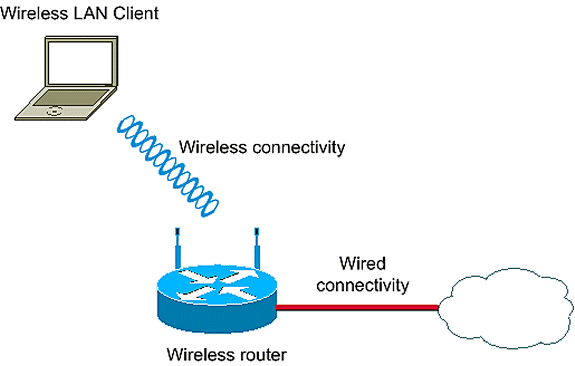

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

이 설정에서는 무선 ISR의 로컬 RADIUS 서버를 사용하여 802.1x 인증으로 무선 클라이언트를 인증합니다.

개방형 인증 구성

개방형 인증은 null 인증 알고리즘입니다. 액세스 포인트는 모든 인증 요청을 승인합니다. 개방형 인증은 모든 디바이스 네트워크 액세스를 허용합니다. 네트워크에서 암호화가 활성화되지 않은 경우 액세스 포인트의 SSID를 알고 있는 모든 디바이스에서 네트워크에 대한 액세스 권한을 얻을 수 있습니다. 액세스 포인트에서 WEP 암호화를 활성화하면 WEP 키 자체가 액세스 제어 수단이 됩니다. 장치에 올바른 WEP 키가 없으면 인증에 성공하더라도 장치가 액세스 포인트를 통해 데이터를 전송할 수 없습니다. 둘 다 액세스 포인트에서 전송된 데이터를 해독할 수 없습니다.

이 예제 컨피그레이션에서는 간단한 개방 인증에 대해 설명합니다. WEP 키를 필수 또는 선택 사항으로 설정할 수 있습니다. 이 예에서는 WEP를 사용하지 않는 모든 장치가 이 AP를 인증하고 연결할 수 있도록 WEP 키를 선택 사항으로 구성합니다.

자세한 내용은 개방형 인증을 참조하십시오.

이 예에서는 이 컨피그레이션 설정을 사용하여 ISR에서 개방 인증을 구성합니다.

-

SSID 이름: "open"

-

VLAN 1

-

내부 DHCP 서버 범위: 10.1.0.0/16

참고: 이 예에서는 간소화를 위해 인증된 클라이언트에 대해 어떤 암호화 기술도 사용하지 않습니다.

라우터에서 다음 작업을 완료합니다.

IRB(Integrated Routing and Bridging) 구성 및 브리지 그룹 설정

다음 작업을 완료합니다.

-

라우터에서 IRB를 활성화합니다.

라우터<configure>#bridge irb

참고: 모든 보안 유형을 단일 라우터에서 구성할 경우, 라우터에서 전역적으로 한 번만 IRB를 활성화할 수 있습니다. 각 개별 인증 유형에 대해 활성화할 필요는 없습니다.

-

브리지 그룹을 정의합니다.

이 예에서는 bridge-group number 1을 사용합니다.

라우터<configure>#bridge 1

-

브리지 그룹에 대한 스패닝 트리 프로토콜을 선택합니다.

여기서, IEEE 스패닝 트리 프로토콜은 이 브리지 그룹에 대해 구성된다.

라우터<configure>#bridge 1 프로토콜 ieee

-

BVI가 해당 대응 브리지 그룹에서 수신된 라우팅 가능한 패킷을 수락하고 라우팅하도록 활성화합니다.

이 예에서는 BVI에서 IP 패킷을 수락하고 라우팅할 수 있습니다.

router<configure>#bridge 1 route ip

BVI(Bridged Virtual Interface) 구성

다음 작업을 완료합니다.

-

BVI를 구성합니다.

브리지 그룹의 해당 번호를 BVI에 할당할 때 BVI를 구성합니다. 각 브리지 그룹은 하나의 해당 BVI만 가질 수 있습니다. 이 예에서는 브리지 그룹 번호 1을 BVI에 할당합니다.

router<configure>#interface BVI <1>

-

BVI에 IP 주소를 할당합니다.

router<config-if>#ip 주소 10.1.1.1 255.255.0.0

router<config-if>#no shut

브리징에 대한 자세한 내용은 브리징 구성을 참조하십시오.

개방 인증을 위한 SSID 구성

다음 작업을 완료합니다.

-

무선 인터페이스를 활성화합니다

무선 인터페이스를 활성화하려면 DOT11 무선 인터페이스 컨피그레이션 모드로 이동하여 인터페이스에 SSID를 할당합니다.

router<config>#interface dot11radio0

라우터<config-if>#종료 안 함

router<config-if>#ssid 열기

개방형 인증 유형은 MAC 주소 인증과 함께 구성할 수 있습니다. 이 경우 액세스 포인트는 모든 클라이언트 디바이스가 네트워크에 조인할 수 있도록 허용하기 전에 MAC 주소 인증을 수행하도록 강제합니다.

EAP 인증과 함께 개방 인증을 구성할 수도 있습니다. 액세스 포인트는 모든 클라이언트 디바이스가 네트워크에 가입할 수 있도록 허용하기 전에 EAP 인증을 수행하도록 강제합니다. list-name에 인증 방법 목록을 지정합니다.

EAP 인증을 위해 구성된 액세스 포인트는 연결된 모든 클라이언트 디바이스에서 EAP 인증을 수행하도록 강제합니다. EAP를 사용하지 않는 클라이언트 디바이스는 액세스 포인트를 사용할 수 없습니다.

-

VLAN에 SSID를 바인딩합니다.

이 인터페이스에서 SSID를 활성화하려면 SSID 컨피그레이션 모드에서 SSID를 VLAN에 바인딩합니다.

라우터<config-ssid>vlan 1

-

개방형 인증으로 SSID를 구성합니다.

라우터<config-ssid>#인증 열기

-

WEP 키에 대한 무선 인터페이스를 구성합니다(선택 사항).

router<config>#암호화 vlan 1 모드 WEP 선택 사항

-

무선 인터페이스에서 VLAN을 활성화합니다.

router<config>#interface Dot11Radio 0.1

router<config-subif>#encapsulation dot1Q 1

라우터<config-subif>#bridge-group 1

이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다

전역 컨피그레이션 모드에서 다음 명령을 입력하여 이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다.

-

ip dhcp excluded-address 10.1.1.1 10.1.1.5

- ip dhcp pool open

DHCP 풀 컨피그레이션 모드에서 다음 명령을 입력합니다.

-

네트워크 10.1.0.0 255.255.0.0

-

default-router 10.1.1.1

802.1x/EAP 인증 구성

이 인증 유형은 무선 네트워크에 대한 최고 수준의 보안을 제공합니다. EAP 호환 RADIUS 서버와 상호 작용하는 데 사용되는 EAP(Extensible Authentication Protocol)를 통해 액세스 포인트는 무선 클라이언트 장치와 RADIUS 서버가 상호 인증을 수행하고 동적 유니캐스트 WEP 키를 파생하도록 지원합니다. RADIUS 서버는 액세스 포인트에 WEP 키를 보냅니다. 액세스 포인트는 클라이언트에서 보내거나 받는 모든 유니캐스트 데이터 신호에 WEP 키를 사용합니다.

자세한 내용은 EAP 인증을 참조하십시오.

이 예에서는 다음 컨피그레이션 설정을 사용합니다.

-

SSID 이름: leap

-

VLAN 2

-

내부 DHCP 서버 범위: 10.2.0.0/16

이 예에서는 무선 클라이언트를 인증하는 메커니즘으로 LEAP 인증을 사용합니다.

참고: EAP-TLS 시스템 인증을 사용하는 Windows v3.2용 Cisco Secure ACS를 참조하여 EAP-TLS를 구성하십시오.

참고: PEAP-MS-CHAPv2 시스템 인증을 사용하여 Windows v3.2용 Cisco Secure ACS 구성을 참조하여 PEAP-MS-CHAPv2를 구성하십시오.

참고: 이러한 EAP 유형의 모든 컨피그레이션에는 주로 클라이언트 측과 인증 서버 측의 컨피그레이션 변경이 포함됩니다. 무선 라우터 또는 액세스 포인트의 컨피그레이션은 이러한 모든 인증 유형에 대해 동일하게 유지됩니다.

참고: 처음에 설명한 것처럼 이 설정에서는 무선 ISR의 로컬 RADIUS 서버를 사용하여 802.1x 인증으로 무선 클라이언트를 인증합니다.

라우터에서 다음 작업을 완료합니다.

IRB(Integrated Routing and Bridging) 구성 및 브리지 그룹 설정

다음 작업을 완료합니다.

-

라우터에서 IRB를 활성화합니다.

라우터<configure>#bridge irb

참고: 모든 보안 유형을 단일 라우터에서 구성할 경우, 라우터에서 전역적으로 한 번만 IRB를 활성화할 수 있습니다. 각 개별 인증 유형에 대해 활성화할 필요는 없습니다.

-

브리지 그룹을 정의합니다.

이 예에서는 bridge-group number 2를 사용합니다.

라우터<configure>#bridge 2

-

브리지 그룹에 대한 스패닝 트리 프로토콜을 선택합니다.

여기서, IEEE 스패닝 트리 프로토콜은 이 브리지 그룹에 대해 구성된다.

라우터<configure>#bridge 2 프로토콜 ieee

-

브리지 그룹에 대한 스패닝 트리 프로토콜을 선택합니다.

여기서, IEEE 스패닝 트리 프로토콜은 이 브리지 그룹에 대해 구성된다.

라우터<configure>#bridge 2 프로토콜 ieee

-

BVI가 해당 브리지 그룹에서 수신된 라우팅 가능한 패킷을 수락하고 라우팅하도록 활성화합니다.

이 예에서는 BVI에서 IP 패킷을 수락하고 라우팅할 수 있습니다.

router<configure>#bridge 2 route ip

BVI(Bridged Virtual Interface) 구성

다음 작업을 완료합니다.

-

BVI를 구성합니다.

브리지 그룹의 해당 번호를 BVI에 할당할 때 BVI를 구성합니다. 각 브리지 그룹에는 하나의 통신원 BVI만 있을 수 있습니다. 이 예에서는 브리지 그룹 번호 2를 BVI에 할당합니다.

router<configure>#interface BVI <2>

-

BVI에 IP 주소를 할당합니다.

router<config-if>#ip 주소 10.2.1.1 255.255.0.0

router<config-if>#no shut

EAP 인증을 위한 로컬 RADIUS 서버 구성

앞에서 설명한 것처럼 이 문서에서는 EAP 인증을 위해 무선 인식 라우터의 로컬 RADIUS 서버를 사용합니다.

-

AAA(authentication, authorization, and accounting) 액세스 제어 모델을 활성화합니다.

router<configure>#aaa 새 모델

-

RADIUS 서버에 대한 서버 그룹 rad-eap를 만듭니다.

router<configure>#aaa group server radius rad-eap server 10.2.1.1 auth-port 1812 acct-port 1813

-

AAA 로그인 사용자를 인증하는 데 사용되는 인증 방법을 나열하는 방법 목록 eap_methods를 만듭니다. 이 서버 그룹에 메서드 목록을 할당합니다.

router<configure>#aaa authentication login eap_methods group rad-eap

-

라우터를 로컬 인증 서버로 활성화하고 인증자에 대한 컨피그레이션 모드로 들어갑니다.

router<configure>#radius-server local

-

Radius 서버 컨피그레이션 모드에서 라우터를 로컬 인증 서버의 AAA 클라이언트로 추가합니다.

router<config-radsrv>#nas 10.2.1.1 key Cisco

-

로컬 Radius 서버에서 user user1을 구성합니다.

router<config-radsrv>#user user1 password user1 group rad-eap

-

RADIUS 서버 호스트를 지정합니다.

router<config-radsrv>#radius-server host 10.2.1.1 auth-port 1812 acct-port 1813 key cisco

참고: 이 키는 radius-server 컨피그레이션 모드에서 nas 명령에 지정된 키와 동일해야 합니다.

802.1x/EAP 인증을 위한 SSID 구성

무선 인터페이스 및 802.1x/EAP에 대한 연결된 SSID의 컨피그레이션에는 SSID, 암호화 모드 및 인증 유형을 포함하는 라우터의 다양한 무선 매개변수 컨피그레이션이 포함됩니다. 이 예에서는 leap이라는 SSID를 사용합니다.

-

무선 인터페이스를 활성화합니다.

무선 인터페이스를 활성화하려면 DOT11 무선 인터페이스 컨피그레이션 모드로 이동하여 인터페이스에 SSID를 할당합니다.

router<config>#interface dot11radio0

라우터<config-if>#종료 안 함

라우터<config-if>#ssid leap

-

VLAN에 SSID를 바인딩합니다.

이 인터페이스에서 SSID를 활성화하려면 SSID 컨피그레이션 모드에서 SSID를 VLAN에 바인딩합니다.

라우터<config-ssid>#vlan 2

-

802.1x/LEAP 인증을 사용하여 SSID를 구성합니다.

라우터<config-ssid>#인증 네트워크 eap eap_method

-

동적 키 관리를 위한 무선 인터페이스를 구성합니다.

라우터<config>#암호화 vlan 2 모드 암호화 wep40

-

무선 인터페이스에서 VLAN을 활성화합니다.

router<config>#interface Dot11Radio 0.2

router<config-subif>#encapsulation dot1Q 2

라우터<config-subif>#bridge-group 2

이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다

전역 컨피그레이션 모드에서 다음 명령을 입력하여 이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다.

-

ip dhcp excluded-address 10.2.1.1 10.2.1.5

- ip dhcp 풀 leapauth

DHCP 풀 컨피그레이션 모드에서 다음 명령을 입력합니다.

-

네트워크 10.2.0.0 255.255.0.0

-

default-router 10.2.1.1

WPA 키 관리

Wi-Fi Protected Access는 현재 및 미래의 무선 LAN 시스템에 대한 데이터 보호 및 액세스 제어의 수준을 강력하게 높여주는 표준 기반의 상호운용 가능한 보안 향상 기능입니다.

자세한 내용은 WPA 키 관리를 참조하십시오.

WPA 키 관리는 WPA-사전 공유 키(WPA-PSK)와 WPA(EAP 사용)의 두 가지 상호 배타적인 관리 유형을 지원합니다.

WPA-PSK 구성

WPA-PSK는 802.1x 기반 인증을 사용할 수 없는 무선 LAN에서 키 관리 유형으로 사용됩니다. 이러한 네트워크에서는 액세스 포인트에 사전 공유 키를 구성해야 합니다. 사전 공유 키를 ASCII 또는 16진수 문자로 입력할 수 있습니다. 키를 ASCII 문자로 입력할 경우 8~63자를 입력하면 액세스 포인트가 Password-based Cryptography Standard(RFC2898)에 설명된 프로세스로 키를 확장합니다. 키를 16진수 문자로 입력하는 경우 64자의 16진수 문자를 입력해야 합니다.

이 예에서는 다음 컨피그레이션 설정을 사용합니다.

-

SSID 이름: wpa-공유

-

VLAN 3

-

내부 DHCP 서버 범위: 10.3.0.0/16

라우터에서 다음 작업을 완료합니다.

IRB(Integrated Routing and Bridging) 구성 및 브리지 그룹 설정

다음 작업을 완료합니다.

-

라우터에서 IRB를 활성화합니다.

라우터<configure>#bridge irb

참고: 모든 보안 유형을 단일 라우터에서 구성할 경우, 라우터에서 전역적으로 한 번만 IRB를 활성화할 수 있습니다. 각 개별 인증 유형에 대해 활성화할 필요는 없습니다.

-

브리지 그룹을 정의합니다.

이 예에서는 bridge-group number 3을 사용합니다.

라우터<configure>#bridge 3

-

브리지 그룹에 대한 스패닝 트리 프로토콜을 선택합니다.

이 브리지 그룹에 대해 IEEE 스패닝 트리 프로토콜이 구성됩니다.

라우터<configure>#bridge 3 프로토콜 ieee

-

BVI가 해당 대응 브리지 그룹에서 수신된 라우팅 가능한 패킷을 수락하고 라우팅하도록 활성화합니다.

이 예에서는 BVI에서 IP 패킷을 수락하고 라우팅할 수 있습니다.

router<configure>#bridge 3 route ip

BVI(Bridged Virtual Interface) 구성

다음 작업을 완료합니다.

-

BVI를 구성합니다.

브리지 그룹의 해당 번호를 BVI에 할당할 때 BVI를 구성합니다. 각 브리지 그룹에는 하나의 통신원 BVI만 있을 수 있습니다. 이 예에서는 브리지 그룹 번호 3을 BVI에 할당합니다.

router<configure>#interface BVI <2>

-

BVI에 IP 주소를 할당합니다.

router<config-if>#ip 주소 10.3.1.1 255.255.0.0

router<config-if>#no shut

WPA-PSK 인증을 위한 SSID 구성

다음 작업을 완료합니다.

-

무선 인터페이스를 활성화합니다.

무선 인터페이스를 활성화하려면 DOT11 무선 인터페이스 컨피그레이션 모드로 이동하여 인터페이스에 SSID를 할당합니다.

router<config>#interface dot11radio0

라우터<config-if>#종료 안 함

라우터<config-if>#ssid wpa-공유

-

WPA 키 관리를 활성화하려면 먼저 VLAN 인터페이스에 대한 WPA 암호화 암호를 구성하십시오. 이 예에서는 tkip를 암호화 암호로 사용합니다.

무선 인터페이스에서 WPA 키 관리 유형을 지정하려면 이 명령을 입력합니다.

router<config>#interface dot11radio0

router(config-if)#암호화 vlan 3 모드 암호화 tkip

-

VLAN에 SSID를 바인딩합니다.

이 인터페이스에서 SSID를 활성화하려면 SSID 컨피그레이션 모드에서 SSID를 VLAN에 바인딩합니다.

라우터<config-ssid>vlan 3

-

WPA-PSK 인증을 사용하여 SSID를 구성합니다.

WPA 키 관리를 활성화하려면 SSID 컨피그레이션 모드에서 먼저 개방형 또는 네트워크 EAP 인증을 구성해야 합니다. 이 예에서는 개방 인증을 구성합니다.

router<config>#interface dot11radio0

라우터<config-if>#ssid wpa-공유

라우터<config-ssid>#인증 열기

이제 SSID에서 WPA 키 관리를 활성화합니다. 키 관리 암호 tkip가 이 VLAN에 대해 이미 구성되어 있습니다.

라우터(config-if-ssid)#인증 키 관리 wpa

SSID에서 WPA-PSK 인증을 구성합니다.

router(config-if-ssid)#wpa-psk ascii 1234567890! - 1234567890은 이 SSID에 대한 사전 공유 키 값입니다. 클라이언트 측에서 이 SSID에 동일한 키를 지정해야 합니다.

-

무선 인터페이스에서 VLAN을 활성화합니다.

router<config>#interface Dot11Radio 0.3

router<config-subif>#encapsulation dot1Q 3

라우터<config-subif>#bridge-group 3

이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다

전역 컨피그레이션 모드에서 다음 명령을 입력하여 이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다.

-

ip dhcp excluded-address 10.3.1.1 10.3.1.5

- ip dhcp pool wpa-psk

DHCP 풀 컨피그레이션 모드에서 다음 명령을 입력합니다.

-

네트워크 10.3.0.0 255.255.0.0

-

default-router 10.3.1.1

WPA(EAP 사용) 인증 구성

이는 또 다른 WPA 키 관리 유형입니다. 여기서, 클라이언트와 인증 서버는 EAP 인증 방식으로 상호 인증하며, 클라이언트와 서버는 PMK(Pairwise Master Key)를 생성한다. WPA를 사용하면 서버에서 PMK를 동적으로 생성하여 액세스 포인트에 전달하지만, WPA-PSK를 사용하면 클라이언트와 액세스 포인트 모두에서 사전 공유 키를 구성하며 이 사전 공유 키가 PMK로 사용됩니다.

자세한 내용은 WPA with EAP Authentication을 참조하십시오.

이 예에서는 다음 컨피그레이션 설정을 사용합니다.

-

SSID 이름: wpa-dot1x

-

VLAN 4

-

내부 DHCP 서버 범위: 10.4.0.0/16

라우터에서 다음 작업을 완료합니다.

IRB(Integrated Routing and Bridging) 구성 및 브리지 그룹 설정

다음 작업을 완료합니다.

-

라우터에서 IRB를 활성화합니다.

라우터<configure>#bridge irb

참고: 모든 보안 유형을 단일 라우터에서 구성할 경우, 라우터에서 전역적으로 한 번만 IRB를 활성화할 수 있습니다. 각 개별 인증 유형에 대해 활성화할 필요는 없습니다.

-

브리지 그룹을 정의합니다.

이 예에서는 bridge-group number 4를 사용합니다.

라우터<configure>#bridge 4

-

브리지 그룹에 대한 스패닝 트리 프로토콜을 선택합니다.

여기서, IEEE 스패닝 트리 프로토콜은 이 브리지 그룹에 대해 구성된다.

라우터<configure>#bridge 4 프로토콜 ieee

-

BVI가 해당 대응 브리지 그룹에서 수신한 라우팅 가능한 패킷을 수락하고 라우팅하도록 활성화합니다.

이 예에서는 BVI에서 IP 패킷을 수락하고 라우팅할 수 있습니다.

router<configure>#bridge 4 route ip

BVI(Bridged Virtual Interface) 구성

다음 작업을 완료합니다.

-

BVI를 구성합니다.

브리지 그룹의 해당 번호를 BVI에 할당할 때 BVI를 구성합니다. 각 브리지 그룹은 하나의 해당 BVI만 가질 수 있습니다. 이 예에서는 브리지 그룹 번호 4를 BVI에 할당합니다.

router<configure>#interface BVI <4>

-

BVI에 IP 주소를 할당합니다.

router<config-if>#ip 주소 10.4.1.1 255.255.0.0

router<config-if>#no shut

WPA 인증을 위한 로컬 RADIUS 서버 구성

자세한 절차는 802.1x/EAP 인증 섹션을 참조하십시오.

EAP 인증을 사용하여 WPA에 대한 SSID 구성

다음 작업을 완료합니다.

-

무선 인터페이스를 활성화합니다.

무선 인터페이스를 활성화하려면 DOT11 무선 인터페이스 컨피그레이션 모드로 이동하여 인터페이스에 SSID를 할당합니다.

router<config>#interface dot11radio0

라우터<config-if>#종료 안 함

router<config-if>#ssid wpa-dot1x

-

WPA 키 관리를 활성화하려면 먼저 VLAN 인터페이스에 대한 WPA 암호화 암호를 구성하십시오. 이 예에서는 tkip를 암호화 암호로 사용합니다.

무선 인터페이스에서 WPA 키 관리 유형을 지정하려면 이 명령을 입력합니다.

router<config>#interface dot11radio0

router(config-if)#암호화 vlan 4 모드 암호화 tkip

-

VLAN에 SSID를 바인딩합니다.

이 인터페이스에서 SSID를 활성화하려면 SSID 컨피그레이션 모드에서 SSID를 VLAN에 바인딩합니다.

vlan 4

-

WPA-PSK 인증을 사용하여 SSID를 구성합니다.

EAP 인증을 사용하여 WPA에 대한 무선 인터페이스를 구성하려면 먼저 네트워크 EAP에 연결된 SSID를 구성합니다.

router<config>#interface dot11radio0

라우터<config-if>#ssid wpa-공유

라우터<config-ssid>#인증 네트워크 eap eap_method

-

이제 SSID에서 WPA 키 관리를 활성화합니다. 키 관리 암호 tkip가 이 VLAN에 대해 이미 구성되어 있습니다.

라우터(config-if-ssid)#인증 키 관리 wpa

-

무선 인터페이스에서 VLAN을 활성화합니다.

router<config>#interface Dot11Radio 0.4

router<config-subif>#encapsulation dot1Q 4

라우터<config-subif>#bridge-group 4

이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다

전역 컨피그레이션 모드에서 다음 명령을 입력하여 이 VLAN의 무선 클라이언트에 대해 내부 DHCP 서버를 구성합니다.

-

ip dhcp excluded-address 10.4.1.1 10.4.1.5

- ip dhcp 풀 wpa-dot1shared

DHCP 풀 컨피그레이션 모드에서 다음 명령을 입력합니다.

-

네트워크 10.4.0.0 255.255.0.0

-

default-router 10.4.1.1

인증을 위한 무선 클라이언트 구성

ISR을 구성한 후, 라우터가 이러한 무선 클라이언트를 인증하고 WLAN 네트워크에 대한 액세스를 제공할 수 있도록 설명한 대로 다양한 인증 유형에 대해 무선 클라이언트를 구성합니다. 이 문서에서는 클라이언트 측 컨피그레이션에 Cisco Aironet Desktop Utility(ADU)를 사용합니다.

개방형 인증을 위한 무선 클라이언트 구성

다음 단계를 완료하십시오.

-

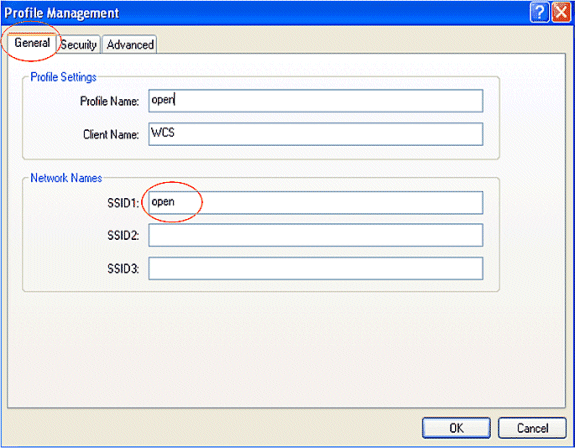

ADU의 Profile Management(프로필 관리) 창에서 New(새로 만들기)를 클릭하여 새 프로필을 생성합니다.

열린 인증을 위한 컨피그레이션을 설정할 수 있는 새 창이 표시됩니다. General 탭에서 클라이언트 어댑터가 사용하는 SSID와 프로파일 이름을 입력합니다.

이 예에서는 프로파일 이름과 SSID가 열려 있습니다.

참고: SSID는 개방 인증을 위해 ISR에서 구성한 SSID와 일치해야 합니다.

-

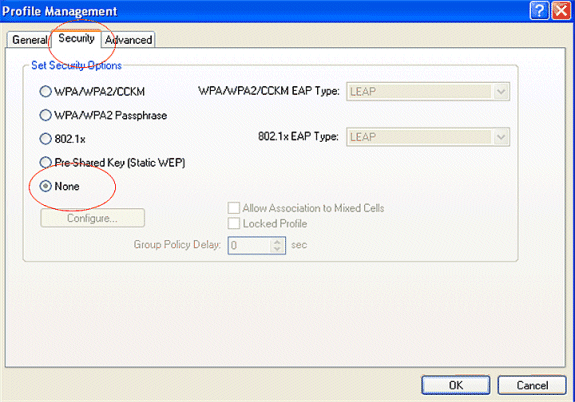

WEP 암호화에 대해 보안 탭을 클릭하고 보안 옵션을 None으로 둡니다. 이 예에서는 WEP를 선택 사항으로 사용하므로 이 옵션을 None(없음)으로 설정하면 클라이언트가 WLAN 네트워크에 성공적으로 연결하고 통신할 수 있습니다.

OK(확인)를 클릭합니다.

-

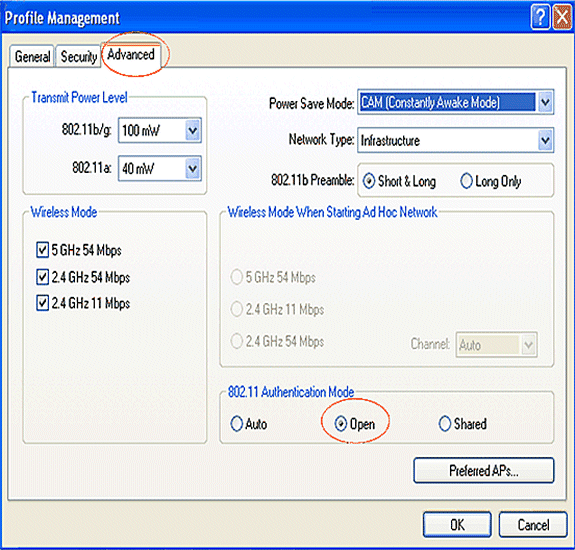

Profile Management(프로필 관리) 탭에서 Advanced(고급) 창을 선택하고 개방 인증을 위해 802.11 Authentication Mode(인증 모드)를 Open(열기)으로 설정합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

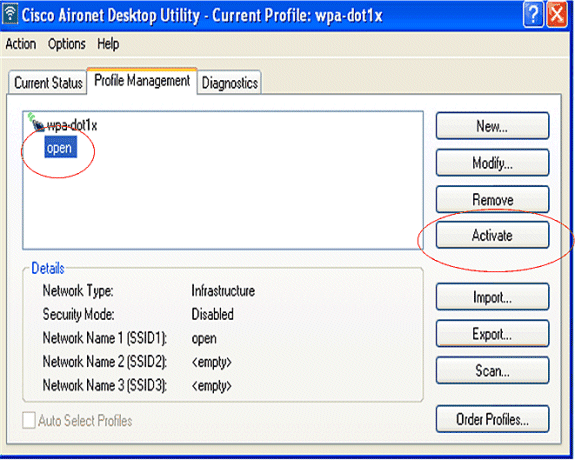

-

클라이언트 프로파일이 생성된 후 프로파일 관리 탭 아래에서 활성화를 클릭하여 프로파일을 활성화합니다.

-

ADU 상태에서 인증에 성공했는지 확인합니다.

802.1x/EAP 인증을 위한 무선 클라이언트 구성

다음 단계를 완료하십시오.

-

ADU의 Profile Management(프로필 관리) 창에서 New(새로 만들기)를 클릭하여 새 프로필을 생성합니다.

열린 인증을 위한 컨피그레이션을 설정할 수 있는 새 창이 표시됩니다. General 탭에서 클라이언트 어댑터가 사용하는 SSID와 프로파일 이름을 입력합니다.

이 예에서 프로파일 이름과 SSID는 leap입니다.

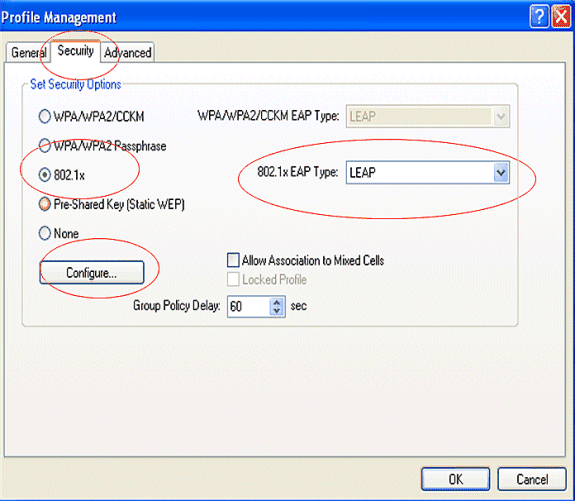

-

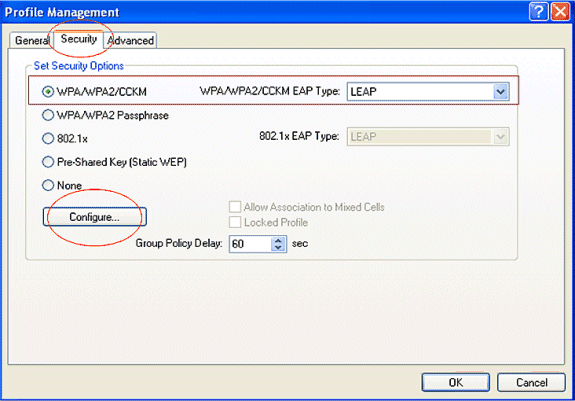

Profile Management(프로필 관리)에서 Security(보안) 탭을 클릭하고 보안 옵션을 802.1x로 설정한 다음 적절한 EAP 유형을 선택합니다. 이 문서에서는 인증을 위한 EAP 유형으로 LEAP를 사용합니다. 이제 Configure를 클릭하여 LEAP 사용자 이름 및 비밀번호 설정을 구성합니다.

참고: 참고: SSID는 802.1x/EAP 인증을 위해 ISR에서 구성한 SSID와 일치해야 합니다.

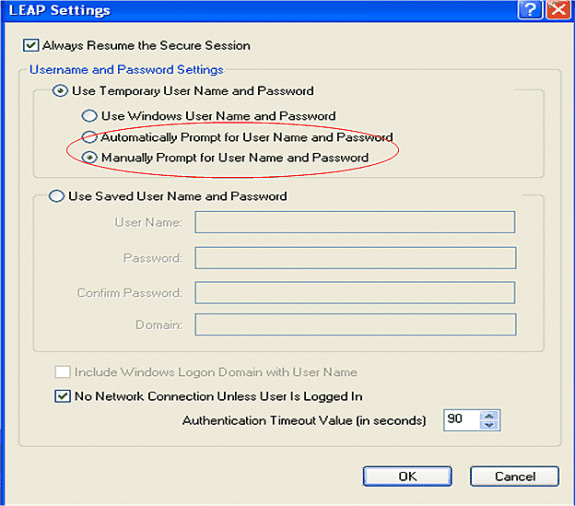

-

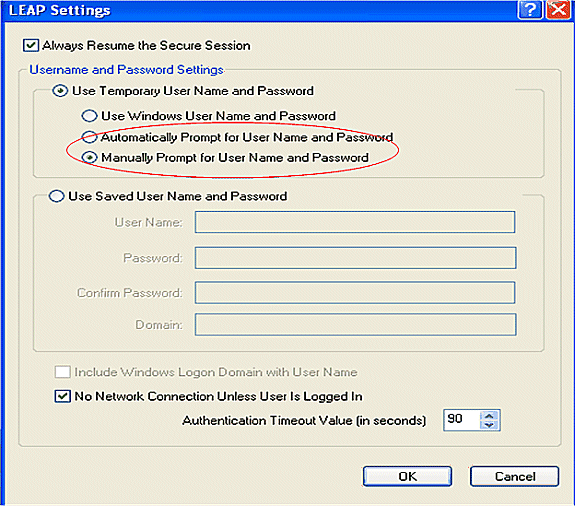

사용자 이름 및 비밀번호 설정에서 이 예에서는 클라이언트가 네트워크에 연결을 시도하는 동안 클라이언트에 올바른 사용자 이름 및 비밀번호를 입력하라는 프롬프트가 표시되도록 사용자 이름 및 비밀번호를 수동으로 묻도록 선택합니다. OK(확인)를 클릭합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

-

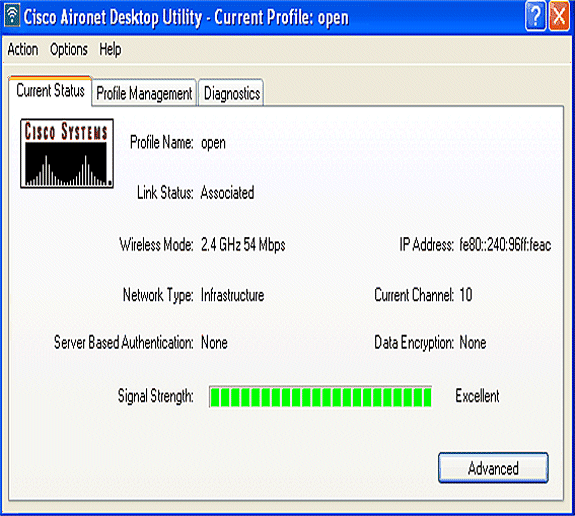

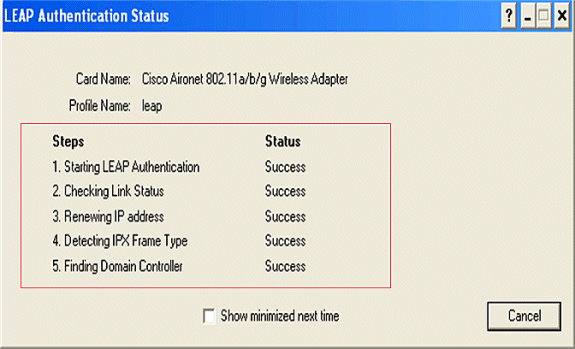

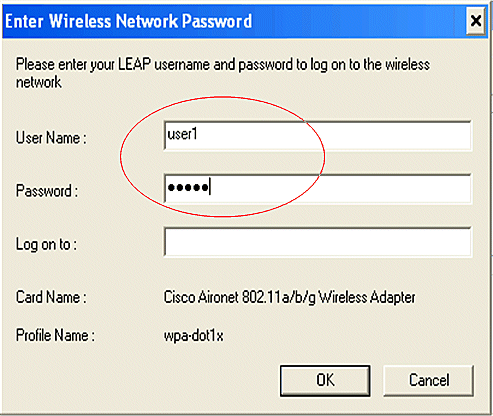

클라이언트 프로파일이 생성된 후 프로파일 관리 탭 아래에서 Activate를 클릭하여 프로파일 leap를 활성화합니다. leap 사용자 이름 및 비밀번호를 입력하라는 프롬프트가 표시됩니다. 이 예에서는 사용자 이름 및 비밀번호 user1을 사용합니다. OK(확인)를 클릭합니다.

-

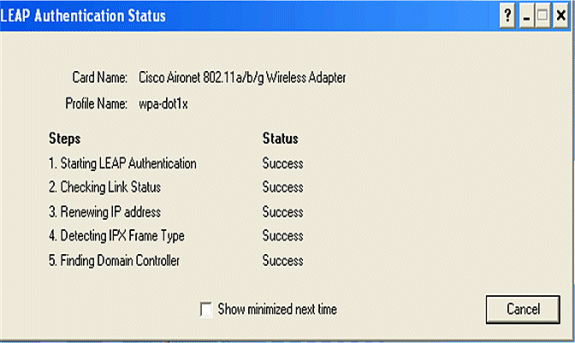

클라이언트가 성공적으로 인증되고 라우터에 구성된 DHCP 서버에서 IP 주소를 할당받는 것을 볼 수 있습니다.

WPA-PSK 인증을 위한 무선 클라이언트 구성

다음 단계를 완료하십시오.

-

ADU의 Profile Management(프로필 관리) 창에서 New(새로 만들기)를 클릭하여 새 프로필을 생성합니다.

열린 인증을 위한 컨피그레이션을 설정할 수 있는 새 창이 표시됩니다. General(일반) 탭에서 클라이언트 어댑터가 사용하는 Profile Name(프로파일 이름) 및 SSID를 입력합니다.

이 예에서 프로파일 이름과 SSID는 wpa 공유입니다.

참고: SSID는 WPA-PSK 인증을 위해 ISR에서 구성한 SSID와 일치해야 합니다.

-

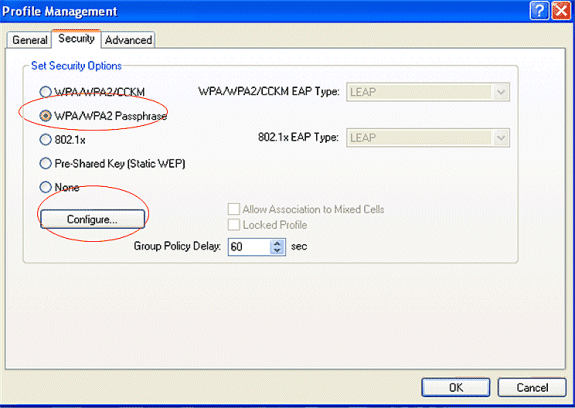

Profile Management(프로파일 관리)에서 Security(보안) 탭을 클릭하고 보안 옵션을 WPA/WPA2 암호로 설정합니다. 이제 Configure를 클릭하여 WPA 암호를 구성합니다.

-

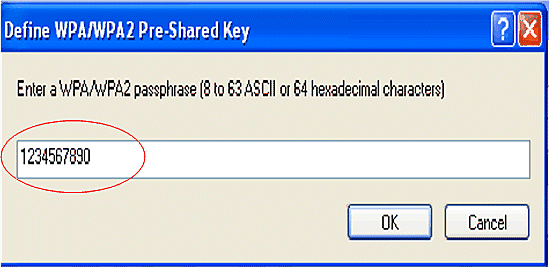

WPA 사전 공유 키를 정의합니다. 키는 8~63자의 ASCII 문자여야 합니다. OK(확인)를 클릭합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

-

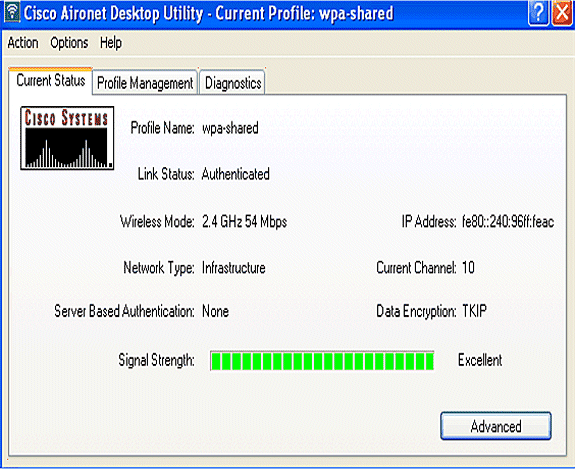

클라이언트 프로파일을 생성한 후 프로파일 관리 탭 아래에서 활성화를 클릭하여 wpa-공유 프로파일을 활성화합니다.

-

ADU에서 인증에 성공했는지 확인합니다.

WPA(EAP 사용) 인증을 위한 무선 클라이언트 구성

다음 단계를 완료하십시오.

-

ADU의 Profile Management(프로필 관리) 창에서 New(새로 만들기)를 클릭하여 새 프로필을 생성합니다.

열린 인증을 위한 컨피그레이션을 설정할 수 있는 새 창이 표시됩니다. General(일반) 탭에서 클라이언트 어댑터가 사용하는 Profile Name(프로파일 이름) 및 SSID를 입력합니다.

이 예에서 프로파일 이름과 SSID는 wpa-dot1x입니다.

참고: SSID는 WPA(EAP 사용) 인증을 위해 ISR에서 구성한 SSID와 일치해야 합니다.

-

Profile Management(프로파일 관리)에서 Security(보안) 탭을 클릭하고 보안 옵션을 WPA/WPA2/CCKM으로 설정한 다음 적절한 WPA/WPA2/CCKM EAP 유형을 선택합니다. 이 문서에서는 인증을 위한 EAP 유형으로 LEAP를 사용합니다. 이제 Configure를 클릭하여 LEAP 사용자 이름 및 비밀번호 설정을 구성합니다.

-

이 예에서는 Username and Password Settings(사용자 이름 및 비밀번호 설정) 영역에서 Manually Prompt for User Name and Password(사용자 이름 및 비밀번호를 수동으로 묻기)를 선택하여 클라이언트가 네트워크 연결을 시도하는 동안 클라이언트에 올바른 사용자 이름과 비밀번호를 입력하라는 프롬프트를 표시합니다. OK(확인)를 클릭합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

-

클라이언트 프로파일이 생성된 후 프로파일 관리 탭 아래에서 활성화를 클릭하여 프로파일 wpa-dot1x를 활성화합니다. LEAP 사용자 이름과 비밀번호를 입력하라는 프롬프트가 표시됩니다. 이 예에서는 사용자 이름과 비밀번호를 user1로 사용합니다. OK(확인)를 클릭합니다.

-

클라이언트가 성공적으로 인증되는 것을 볼 수 있습니다.

라우터 CLI의 show dot11 associations 명령은 클라이언트 연결 상태에 대한 전체 세부사항을 표시합니다. 이제 DDoS 공격의 실제 사례를 살펴보겠습니다.

라우터#dot11 연결 표시

802.11 Client Stations on Dot11Radio0: SSID [leap] : MAC Address IP address Device Name Parent State 0040.96ac.e657 10.3.0.2 CB21AG/PI21AG WCS self EAP-Assoc SSID [open] : SSID [pre-shared] : DISABLED, not associated with a configured VLAN SSID [wpa-dot1x] : SSID [wpa-shared] : Others: (not related to any ssid)

문제 해결

트러블슈팅 명령

이러한 debug 명령을 사용하여 컨피그레이션의 문제를 해결할 수 있습니다.

-

debug dot11 aaa authenticator all - MAC 및 EAP 인증 패킷의 디버깅을 활성화합니다.

-

debug radius authentication(디버그 radius 인증) - 서버와 클라이언트 간의 RADIUS 협상을 표시합니다.

-

debug radius local-server packets - 전송 및 수신된 RADIUS 패킷의 내용을 표시합니다.

-

debug radius local-server client - 실패한 클라이언트 인증에 대한 오류 메시지를 표시합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

07-Apr-2008 |

최초 릴리스 |

피드백

피드백