EIGRP를 통해 스포크에 대한 FlexVPN 스포크 구성 및 문제 해결

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 직접 클라이언트 암호화 터널에 IKEv2 및 NHRP를 사용하여 Cisco FlexVPN 스포크 투 스포크를 구축하고 문제를 해결하는 방법을 설명합니다.

사전 요구 사항

- Flex VPN 허브 및 Flex VPN 클라이언트 컨피그레이션

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- IKEv2

- 경로 기반 VPN

- VTI(Virtual Tunnel Interface)

- NHRP

- IPSec

- EIGRP

- VRF-Lite

사용되는 구성 요소

이 문서의 정보는 다음을 기반으로 합니다.

- Cisco IOS XE 17.9.4a

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

확장성

FlexVPN은 소규모 사무실에서 대규모 비즈니스 네트워크로 쉽게 확장할 수 있습니다. 많은 추가 작업 없이 많은 VPN 연결을 관리할 수 있으므로, 규모가 커지거나 원격 사용자가 많은 조직에 적합합니다.

주요 기능

- 동적 구성 및 온디맨드 터널:

- VTI(가상 터널 인터페이스): FlexVPN은 필요에 따라 생성 및 제거할 수 있는 VTI를 사용합니다. 즉, 트래픽이 있을 때만 VPN 터널이 설정되고 필요하지 않을 때는 VPN 터널이 제거되어 리소스가 절약되고 확장성이 향상됩니다.

- 동적 라우팅 프로토콜: OSPF, EIGRP, BGP over VPN 터널과 같은 라우팅 프로토콜에서 작동합니다. 이렇게 하면 라우팅 정보가 자동으로 업데이트됩니다. 이는 대규모 및 동적 네트워크에서 중요합니다.

- 구축의 유연성:

- 허브 앤 스포크 모델: 중앙 허브는 여러 지사에 연결됩니다. FlexVPN은 단일 프레임워크를 통해 이러한 연결 설정을 간소화하여 대규모 네트워크에 이상적입니다.

- 풀 메시 및 부분 메시 토폴로지: 모든 사이트가 중앙 허브를 거치지 않고 직접 통신할 수 있어 지연 시간이 줄어들고 성능이 향상됩니다.

- 고가용성 및 이중화:

- 이중화 허브: 백업을 위해 여러 허브를 지원합니다. 한 허브에 장애가 발생하면 브랜치가 다른 허브에 연결하여 지속적인 연결을 보장할 수 있습니다.

- 로드 밸런싱: 여러 디바이스에 VPN 연결을 분산하여 단일 디바이스에 과부하가 발생하지 않도록 합니다. 이는 대규모 구축에서 성능을 유지하는 데 매우 중요합니다.

- 확장 가능한 인증 및 권한 부여:

- AAA 통합: 대규모 사용에 필수적인 사용자 자격 증명 및 정책의 중앙 집중식 관리를 위해 Cisco ISE 또는 RADIUS와 같은 AAA 서버와 연동됩니다.

- PKI 및 인증서: 안전한 인증을 위해 PKI(Public Key Infrastructure) 및 디지털 인증서를 지원합니다. 이는 특히 대규모 환경에서 사전 공유 키를 사용하는 것보다 확장성이 높습니다.

배경 정보

FlexVPN 및 NHRP

FlexVPN 서버는 FlexVPN의 서버측 기능을 제공합니다. FlexVPN 클라이언트는 FlexVPN 클라이언트와 다른 FlexVPN 서버 간에 보안 IPsec VPN 터널을 설정합니다.

NHRP는 NBMA(Nonbroadcast Multiaccess) 네트워크 문제를 완화하는 ARP(Address Resolution Protocol) 유사 프로토콜입니다. NHRP를 사용하면 NBMA 네트워크에 연결된 NHRP 엔티티가 해당 네트워크에 속한 다른 엔티티의 NBMA 주소를 동적으로 학습하므로, 이러한 엔티티가 트래픽에서 중간 홉을 사용할 필요 없이 직접 통신할 수 있습니다.

FlexVPN 스포크 투 스포크 기능은 NHRP 및 FlexVPN 클라이언트(스포크)를 통합하여 기존 FlexVPN 네트워크의 다른 클라이언트와 직접 암호화 채널을 설정합니다. 연결은 VTI(virtual tunnel interface), IKEv2 및 NHRP를 사용하여 구축됩니다. 여기서 NHRP는 네트워크에서 FlexVPN 클라이언트를 확인하는 데 사용됩니다.

Cisco에서는 다음과 같은 사항을 보장하는 것이 좋습니다.

-

경로 지정 항목은 스포크 간에 교환되지 않습니다. EIGRP 기반 토폴로지 트러블슈팅을 진행하는 동안 한 가지 주요 고려 사항이 나중에 설명되었습니다.

- 스포크에 다른 프로파일이 사용되고 스포크에 대해 config-exchange 명령이 구성되지 않습니다.

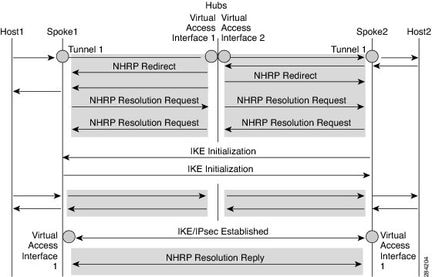

NHRP 프로세스

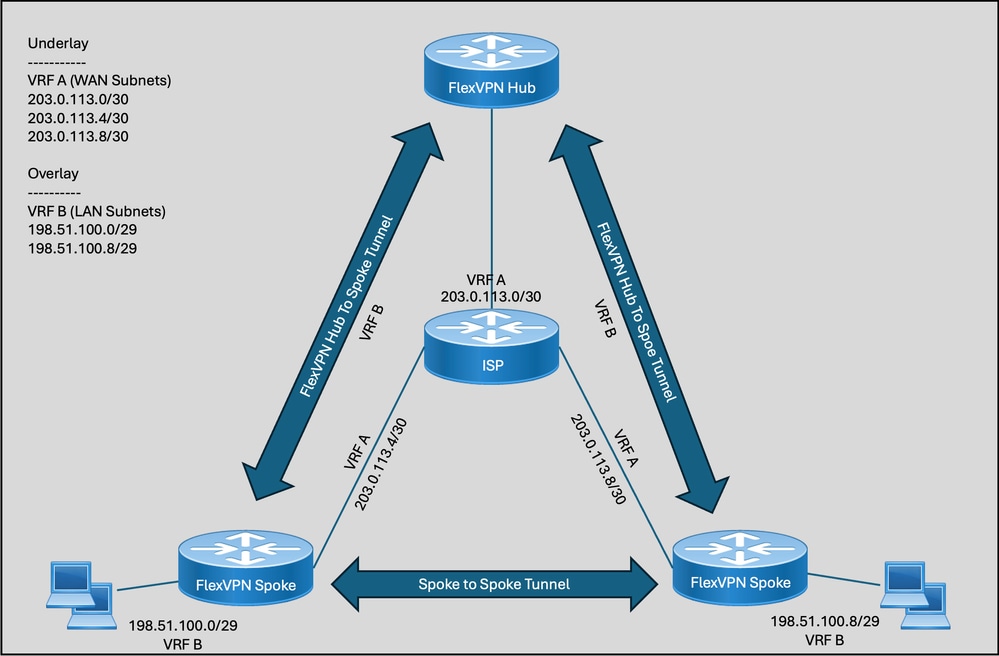

이 그림에서는 EIGRP를 통해 허브를 통해 스포크에 직접 피어링되는 네트워크 198.51.100.0/29/24 및 198.51.100.8/29와 함께 스포크 1과 스포크 2 간의 트래픽 흐름을 보여 줍니다. 다음은 Spoke 1(198.51.100.0/29/24)과 Spoke 2(198.51.100.8/29) 간에 통신이 설정될 때 트래픽 흐름이 어떻게 표시되는지 보여줍니다.

- Host1은 Host2로 향하는 트래픽을 전송합니다. 허브가 EIGRP를 통해 해당 네트워크를 광고하므로 호스트 1의 경로 조회는 허브 터널 인터페이스로 전달됩니다.

- 트래픽이 허브에 도달하면 허브 최종 경로 조회를 통해 스포크 2 네트워크 198.51.100.8/29이 스포크 2 가상 액세스를 통해 학습됨을 확인합니다.

- 허브는 두 가상 액세스 인터페이스(스포크 1 및 스포크 2)가 동일한 NHRP 네트워크 ID를 갖는 동일한 NHRP 네트워크의 일부이므로 NHRP 리디렉션을 시작합니다.

- 리디렉션을 수신하면 Spoke1은 터널 인터페이스(리디렉션을 수신한 인터페이스와 동일함)를 통해 스포크 2 네트워크에 대한 확인 요청을 시작합니다. 스포크 2는 스포크 1 네트워크의 해결 요청에 대해서도 동일한 과정을 반복한다.

- Spoke2는 터널 인터페이스에서 확인 요청을 수신하고 컨피그레이션에 정의된 대로 가상 템플릿 번호를 검색합니다. 가상 템플릿 번호는 두 스포크 간에 암호화 세션을 설정하기 위해 가상 액세스 인터페이스를 생성하는 데 사용됩니다. 두 스포크 사이의 암호화 SA가 작동하면 두 스포크 모두 IPSEC을 통해 학습된 다음 홉 IP 주소의 경로를 설치하고 가상 액세스 인터페이스를 설정합니다.

- 그런 다음 두 스포크 모두 다음 홉 연결 여부를 확인한 다음 스포크 대 스포크 연결을 위해 새로 생성된 인터페이스 virtual-access를 통해 해결 응답을 보냅니다.

- 다음 홉에 도달하면 두 스포크가 해결 응답을 서로 보냅니다.

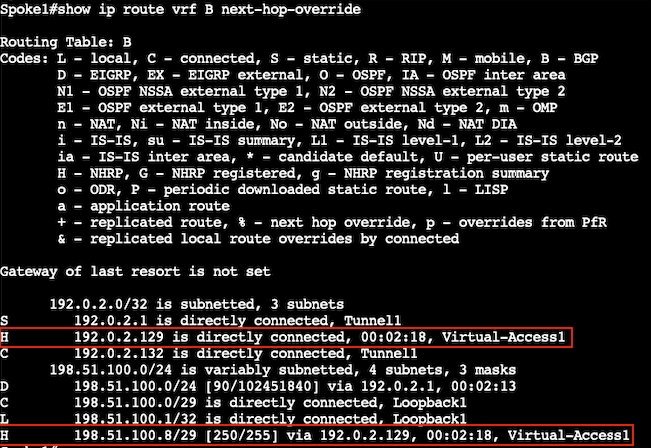

- 이제 두 스포크 모두 NHO를 통한 가상 액세스를 위해 각 네트워크 next-hop IP 주소를 재정의할 수 있습니다.

- Spoke1은 Spoke2의 next-hop IP 및 해당 네트워크에 필요한 캐시 항목을 설치합니다. Spoke1은 또한 터널 인터페이스1에서 네트워크를 확인하기 위해 허브를 가리키는 임시 캐시 항목을 삭제합니다.

- 스포크 2에서 동일한 단계를 반복하며, 터널을 통해 기존 허브 엔트리를 삭제할 때 스포크 1 next-hop IP 및 그 네트워크의 캐시 엔트리도 설치합니다.

- NHRP는 바로 가기 경로를 NHO(next-hop override) 또는 NHRP(H) 경로로 추가합니다.

EIGRP를 사용하여 스포크에 FlexVPN 스포크 구성

토폴로지 다이어그램

EIGRP 기반 토폴로지의 주요 고려 사항

컨피그레이션을 진행하기 전에 몇 가지 핵심 개념을 이해해야 합니다.

- EIGRP 구축의 경우 스포크가 다른 스포크의 전체 라우팅 테이블 또는 요약 경로만 수신하는 경우, 서로 광고할 스포크의 터널 IP 주소를 필터링하려면 아웃바운드 라우팅 업데이트를 위해 허브 측에 접두사 목록을 설치해야 합니다.

-

EIGRP의 스플릿 호라이즌은 IBGP와 다르게 작동합니다. EIGRP는 네트워크에서 학습된 인터페이스에서만 네트워크를 광고하는 것을 중지합니다. 예를 들어, 허브에는 두 개의 스포크가 있는데 하나는 virtual-access 1을 통해 연결되고 다른 하나는 virtual-access 2 인터페이스를 통해 연결됩니다. VA 1을 통해 허브가 스포크 1에서 학습한 경로는 VA 2를 통해 스포크 2로 다시 광고되며, VA 1과 VA 2는 서로 다른 인터페이스이므로 그 반대의 경우도 마찬가지입니다. IBGP의 경우 피어에서 학습한 네트워크를 다른 피어로 다시 광고하지 않습니다. 유사한 예에서 IBGP로 구성된 허브는 VA 1에서 VA 2로, 그 반대로 학습한 네트워크를 다시 보급하지 않습니다.

-

EIGRP의 이러한 동작은 먼저 허브 터널 인터페이스를 사용하여 EIGRP를 통해 학습한 다음 가상 액세스 인터페이스를 사용하여 IPsec을 통해 학습하므로 다음 홉 IP 주소(스포크 투 스포크 터널의 가상 액세스 인터페이스 IP 주소)에 대한 CEF 인접성에 충돌을 일으킵니다. 이로 인해 NHRP 트래픽에 대해 비대칭 라우팅이 발생하고 NHRP 테이블에 NHRP 엔트리가 중복되고 라우팅 테이블에 NHO 엔트리가 중복되며 다음 홉 인터페이스(허브를 통해 터널) 및 (스포크를 통해 가상 액세스) 모두에 대해 NHO 엔트리가 중복됩니다.

-

허브 및 스포크 EIGRP 피어링이 영향을 받지 않도록 발신 EIGRP 업데이트를 필터링하려면 허브 측 가상 템플릿에는 스포크 터널 인터페이스가 아닌 다른 풀의 IP가 있어야 합니다.

다음은 FlexVPN 서버 및 FlexVPN 클라이언트에서 EIGRP를 사용하여 FlexVPN 스포크를 스포크로 구성하는 방법을 보여 주는 두 가지 예입니다. Cisco는 언더레이와 오버레이 트래픽을 특정 VRF에 모두 포함시켜 분리하기 위한 모범 사례를 따랐습니다. VRF A는 언더레이, B는 오버레이에 사용됩니다.

예 1 - Spoke To Spoke 통신에 NHO(Next-Hop-Override) 활용

FlexVPN 서버

ip local pool FLEXPOOL 192.0.2.129 192.0.2.254

crypto ikev2 authorization policy CISCO_FLEX

pool FLEXPOOL

def-domain cisco.com

route set interface

crypto ikev2 proposal CISCO_PROP

encryption aes-gcm-256

prf sha256

group 21

crypto ikev2 policy CISCO_POL

match fvrf A

proposal CISCO_PROP

crypto ikev2 profile CISCO_IKEV2

match fvrf A

match identity remote fqdn domain cisco.com

identity local fqdn hub.cisco.com

authentication remote pre-share key cisco

authentication local pre-share key cisco

aaa authorization group psk list default CISCO_FLEX

virtual-template 1

crypto ipsec transform-set CISCO_TRANSFORM esp-aes 256 esp-sha256-hmac

mode transport

crypto ipsec profile CISCO_PROF

set transform-set CISCO_TRANSFORM

set pfs group19

set ikev2-profile CISCO_IKEV2

interface Loopback0

ip vrf forwarding B

ip address 192.0.2.1 255.255.255.255

interface GigabitEthernet1

ip vrf forwarding A

ip address 203.0.113.2 255.255.255.252

interface Virtual-Template1 type tunnel

ip vrf forwarding B

ip unnumbered Loopback0

ip nhrp network-id 1

ip nhrp redirect

tunnel vrf A

tunnel protection ipsec profile CISCO_PROF

ip prefix-list CISCO_PREFIX seq 5 deny 192.0.2.128/25 le 32

ip prefix-list CISCO_PREFIX seq 6 permit 0.0.0.0/0 le 32

router eigrp B

!

address-family ipv4 unicast vrf B autonomous-system 1

!

af-interface default

hello-interval 2

hold-time 10

exit-af-interface

!

topology base

distribute-list prefix CISCO_PREFIX out

exit-af-topology

network 192.0.2.128 0.0.0.127

network 192.0.2.1 0.0.0.0

exit-address-family

FlexVPN 클라이언트 1

ip host vrf A hub.cisco.com 203.0.113.2

crypto ikev2 authorization policy CISCO_FLEX

route set interface

crypto ikev2 proposal CISCO_PROP

encryption aes-gcm-256

prf sha256

group 21

crypto ikev2 policy CISCO_POL

match fvrf A

proposal CISCO_PROP

crypto ikev2 client flexvpn CISCO_CLIENT

peer 1 fqdn hub.cisco.com dynamic

client connect Tunnel1

crypto ikev2 profile CISCO_IKEV2

match fvrf A

match identity remote fqdn domain cisco.com

identity local fqdn spoke1.cisco.com

authentication remote pre-share key cisco

authentication local pre-share key cisco

aaa authorization group psk list default CISCO_FLEX

virtual-template 1

crypto ipsec transform-set CISCO_TRANSFORM esp-aes 256 esp-sha256-hmac

mode transport

crypto ipsec profile CISCO_PROF

set transform-set CISCO_TRANSFORM

set pfs group19

set ikev2-profile CISCO_IKEV2

interface Tunnel1

ip vrf forwarding B

ip address negotiated

ip nhrp network-id 1

ip nhrp shortcut virtual-template 1

tunnel source GigabitEthernet1

tunnel destination dynamic

tunnel vrf A

tunnel protection ipsec profile CISCO_PROF

end

interface GigabitEthernet1

ip vrf forwarding A

ip address 203.0.113.6 255.255.255.252

interface Loopback1

ip vrf forwarding B

ip address 198.51.100.1 255.255.255.248

interface Virtual-Template1 type tunnel

ip vrf forwarding B

ip unnumbered Tunnel1

ip nhrp network-id 1

ip nhrp shortcut virtual-template 1

tunnel vrf A

tunnel protection ipsec profile CISCO_PROF

router eigrp B

address-family ipv4 unicast vrf B autonomous-system 1

af-interface default

hello-interval 2

hold-time 10

passive-interface

exit-af-interface

af-interface Tunnel1

no passive-interface

exit-af-interface

topology base

exit-af-topology

network 198.51.100.0 0.0.0.7

network 192.0.2.128 0.0.0.127

exit-address-family

FlexVPN 클라이언트 2

ip host vrf A hub.cisco.com 203.0.113.2

crypto ikev2 authorization policy CISCO_FLEX

route set interface

crypto ikev2 proposal CISCO_PROP

encryption aes-gcm-256

prf sha256

group 21

crypto ikev2 policy CISCO_POL

match fvrf A

proposal CISCO_PROP

crypto ikev2 client flexvpn CISCO_CLIENT

peer 1 fqdn hub.cisco.com dynamic

client connect Tunnel1

crypto ikev2 profile CISCO_IKEV2

match fvrf A

match identity remote fqdn domain cisco.com

identity local fqdn spoke2.cisco.com

authentication remote pre-share key cisco

authentication local pre-share key cisco

aaa authorization group psk list default CISCO_FLEX

virtual-template 1

crypto ipsec transform-set CISCO_TRANSFORM esp-aes 256 esp-sha256-hmac

mode transport

crypto ipsec profile CISCO_PROF

set transform-set CISCO_TRANSFORM

set pfs group19

set ikev2-profile CISCO_IKEV2

interface Tunnel1

ip vrf forwarding B

ip address negotiated

ip nhrp network-id 1

ip nhrp shortcut virtual-template 1

tunnel source GigabitEthernet1

tunnel destination dynamic

tunnel vrf A

tunnel protection ipsec profile CISCO_PROF

end

interface GigabitEthernet1

ip vrf forwarding A

ip address 203.0.113.10 255.255.255.252

interface Loopback1

ip vrf forwarding B

ip address 198.51.100.9 255.255.255.248

interface Virtual-Template1 type tunnel

ip vrf forwarding B

ip unnumbered Tunnel1

ip nhrp network-id 1

ip nhrp shortcut virtual-template 1

tunnel vrf A

tunnel protection ipsec profile CISCO_PROF

router eigrp B

address-family ipv4 unicast vrf B autonomous-system 1

af-interface default

hello-interval 2

hold-time 10

passive-interface

exit-af-interface

af-interface Tunnel1

no passive-interface

exit-af-interface

topology base

exit-af-topology

network 198.51.100.8 0.0.0.7

network 192.0.2.128 0.0.0.127

exit-address-family

예 2 - 스포크 투 스포크 커뮤니케이션에 NHRP 설치 경로 활용

FlexVPN 서버

EIGRP 컨피그레이션의 유일한 변경 사항은 스포크에 전체 라우팅 테이블 대신 요약 경로를 도입하는 것입니다. 요약 컨피그레이션을 EIGRP 토폴로지로 푸시하려면 가상 템플릿을 아래로 가져와야 합니다. Cisco 버그 ID CSCwn84303을 참조하십시오.

router eigrp B

!

address-family ipv4 unicast vrf B autonomous-system 1

!

af-interface default

hello-interval 2

hold-time 10

exit-af-interface

!

af-interface Virtual-Template1

summary-address 198.51.100.0 255.255.255.0 <<<<<<<<<<< Summary address

exit-af-interface

!

topology base

distribute-list prefix CISCO_PREFIX out

exit-af-topology

network 192.0.2.128 0.0.0.127

network 192.0.2.1 0.0.0.0

exit-address-family

확인 및 문제 해결

예 1 - Spoke To Spoke 통신에 NHO(Next-Hop-Override) 활용

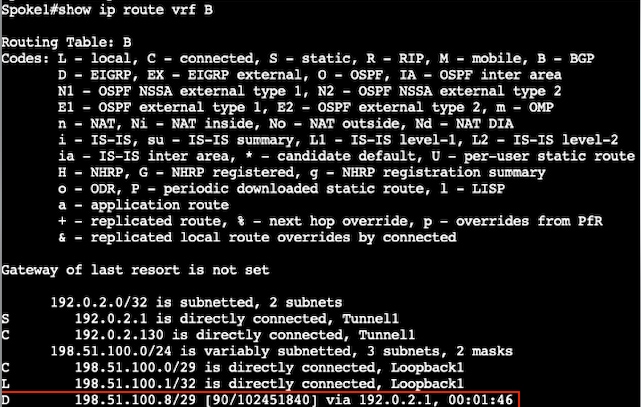

스포크 1(스포크 전 NHRP 확인 및 터널 설정)

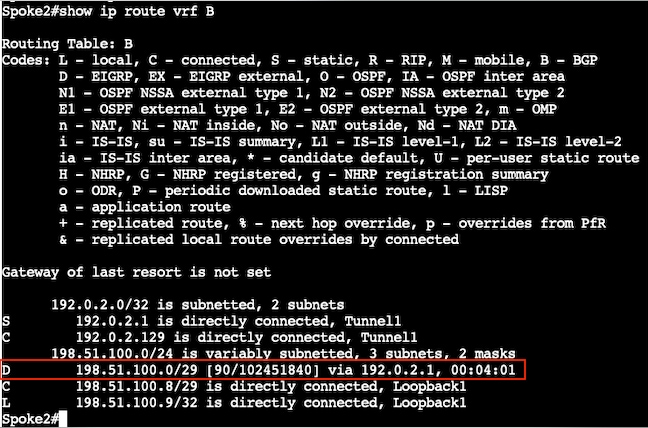

스포크 2(스포크 전 NHRP 확인 및 터널 설정)

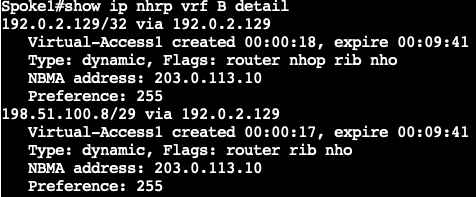

Spoke 1(Spoke NHRP 확인 및 터널 설정 후)

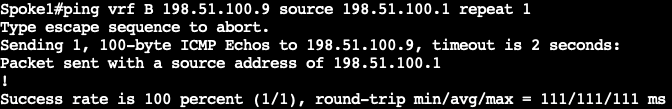

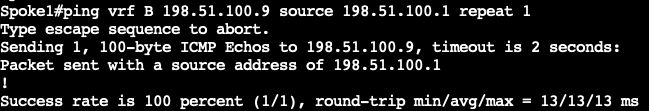

Spoke-to-spoke 터널을 트리거할 ICMP 시작:

NHRP 바로 가기 확인:

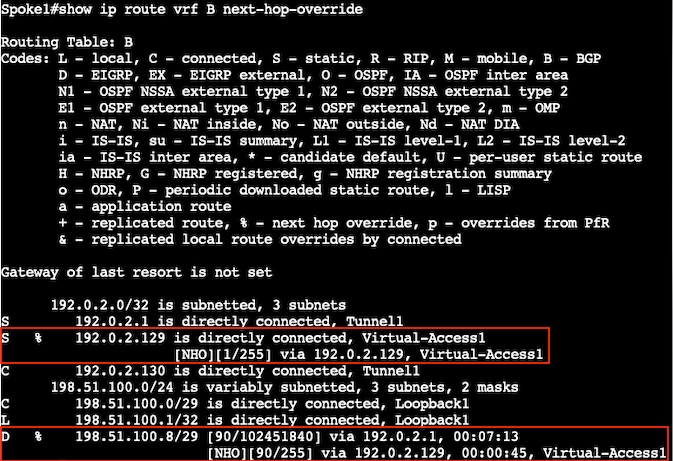

바로가기 생성 후 NHO 경로 확인:

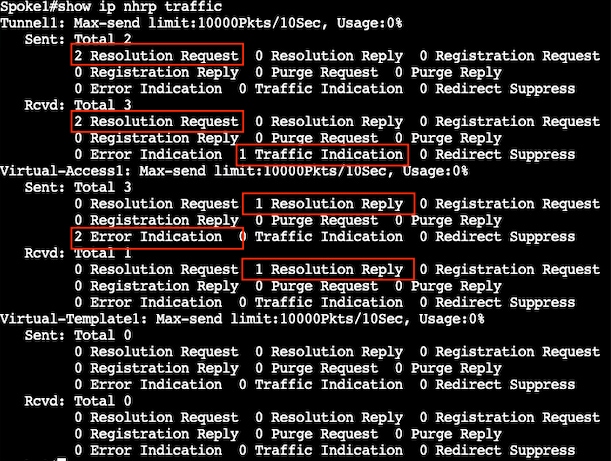

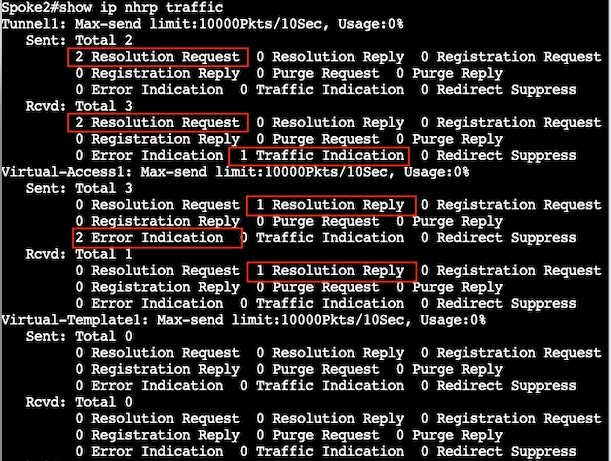

NHRP 카운터 확인:

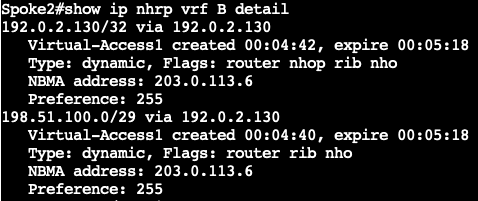

스포크 2(스포크 NHRP 확인 및 터널 설정 스포크 후)

NHRP 바로 가기 확인:

바로가기 생성 후 NHO 경로 확인:

NHRP 카운터 확인:

스포크 중 하나에서 디버그를 사용하여 직접 스포크 대 스포크 터널이 설정되는 방법에 대한 단계별 설명을 제공합니다.

- 스포크 1 시작 ICMP:

Spoke1#ping vrf B 198.51.100.9 source 198.51.100.1 repeat 1

Type escape sequence to abort.

Sending 1, 100-byte ICMP Echos to 198.51.100.9, timeout is 2 seconds:

Packet sent with a source address of 198.51.100.1

!

Success rate is 100 percent (1/1), round-trip min/avg/max = 111/111/111 ms

- 허브 수신 ICMP 및 개시 두 스포크에 대한 리디렉션(트래픽 표시):

*Feb 3 16:15:35.280: NHRP: Receive Traffic Indication via Tunnel1 vrf: B(0x4), packet size: 104

.

*Feb 3 16:15:35.280: (M) traffic code: redirect(0)

*Feb 3 16:15:35.280: src NBMA: 203.0.113.2

*Feb 3 16:15:35.280: src protocol: 192.0.2.1, dst protocol: 198.51.100.1

.

*Feb 3 16:15:35.281: NHRP-DETAIL: NHRP traffic indication for afn 1 received on interface Tunnel1 , for vrf: B(0x4) label: 0

- 두 스포크가 모두 터널 1을 통과하는 확인 요청을 트리거했습니다.

*Feb 3 16:15:35.295: NHRP: Sending NHRP Resolution Request for dest: 198.51.100.9 to nexthop: 198.51.100.9 using our src: 192.0.2.130 vrf: B(0x4)

*Feb 3 16:15:35.295: NHRP: Attempting to send packet through interface Tunnel1 via DEST dst 198.51.100.9

*Feb 3 16:15:35.295: NHRP-DETAIL: First hop route lookup for 198.51.100.9 yielded 192.0.2.1, Tunnel1

*Feb 3 16:15:35.295: NHRP: Send Resolution Request via Tunnel1 vrf: B(0x4), packet size: 72

*Feb 3 16:15:35.295: src: 192.0.2.130, dst: 198.51.100.9

.

*Feb 3 16:15:35.296: src NBMA: 203.0.113.6

*Feb 3 16:15:35.296: src protocol: 192.0.2.130, dst protocol: 198.51.100.9

- 두 스포크 모두 Tunnel1을 통해 확인 요청을 받았습니다.

*Feb 3 16:15:35.392: NHRP: Receive Resolution Request via Tunnel1 vrf: B(0x4), packet size: 92

.

*Feb 3 16:15:35.392: src NBMA: 203.0.113.10

*Feb 3 16:15:35.392: src protocol: 192.0.2.129, dst protocol: 198.51.100.1

*Feb 3 16:15:35.392: (C-1) code: no error(0), flags: none

.

*Feb 3 16:15:35.392: NHRP-DETAIL: Resolution request for afn 1 received on interface Tunnel1 , for vrf: B(0x4) label: 0

- 두 스포크 모두 로컬 네트워크 198.51.100.0/29/24 및 198.51.100.8/29에 대해 경로 조회를 수행했습니다.

*Feb 3 16:15:35.392: NHRP-DETAIL: Multipath IP route lookup for 198.51.100.1 in vrf: B(0x4) yielded Loopback1, pfx:198.51.100.0/29 (netid_in:1 if_in:Tunnel1)

*Feb 3 16:15:35.392: NHRP: Route lookup for destination 198.51.100.1 in vrf: B(0x4) yielded interface Loopback1, prefixlen 29

.

*Feb 3 16:15:35.392: NHRP: We are egress router. Process the NHRP Resolution Request.

.

*Feb 3 16:15:35.393: NHRP-DETAIL: Multipath IP route lookup for 198.51.100.1 in vrf: B(0x4) yielded Loopback1, pfx:198.51.100.0/29 (netid_in:1 if_in:Tunnel1)

*Feb 3 16:15:35.393: NHRP: nhrp_rtlookup for 198.51.100.1 in vrf: B(0x4) yielded interface Loopback1, prefixlen 29, label none(0)

*Feb 3 16:15:35.393: NHRP-DETAIL: netid_out 0, netid_in 1

*Feb 3 16:15:35.393: NHRP: We are egress router for target 198.51.100.1, recevied via Tunnel1 vrf: B(0x4)

- 해결 회신을 큐에 넣었으며 두 스포크가 이제 서로 다른 NBMA 주소를 인식하므로 IPsec 설정을 시작했습니다.

*Feb 3 16:15:35.393: NHRP: Checking for delayed event 192.0.2.129/198.51.100.1 on list (Tunnel1 vrf: B(0x4))

*Feb 3 16:15:35.393: NHRP: No delayed event node found.

*Feb 3 16:15:35.394: NHRP-DETAIL: Updated delayed event with ep src:203.0.113.6 dst:203.0.113.10 ivrf:B

*Feb 3 16:15:35.394: NHRP: Enqueued Delaying resolution request nbma src:203.0.113.6 nbma dst:203.0.113.10 reason:IPSEC-IFC: need to wait for IPsec SAs.

*Feb 3 16:15:35.394: NHRP: Interface: Tunnel1 configured with FlexVPN. Deferring cache creation for nhop 192.0.2.129

*Feb 3 16:15:35.406: %LINEPROTO-5-UPDOWN: Line protocol on Interface Virtual-Access1, changed state to down

*Feb 3 16:15:35.456: NHRP: Virtual-Access1: Tunnel mode changed from

'Uninitialized tunnel mode' to 'GRE over point to point IPV4 tunnel mode'

*Feb 3 16:15:35.456: NHRP: Virtual-Access1: NHRP not enabled in delay_if_up

*Feb 3 16:15:35.511: NHRP: Registration with Tunnels Decap Module succeeded

*Feb 3 16:15:35.511: NHRP: Rejecting addr type 1

*Feb 3 16:15:35.511: NHRP: Adding all static maps to cache

*Feb 3 16:15:35.511: NHRP-DETAIL: Adding summary-prefix entry: nhrp router block not configured

*Feb 3 16:15:35.512: NHRP:

*Feb 3 16:15:35.512: Instructing NHRP to create Virtual-Access from Virtual template 1 for interface Virtual-Access1

*Feb 3 16:15:35.537: %SYS-5-CONFIG_P: Configured programmatically by process Crypto INT from console as console

*Feb 3 16:15:35.539: NHRP-CACHE: Virtual-Access1: Cache add for target 192.0.2.130/32 vrf: B(0x4) label none next-hop 192.0.2.130

*Feb 3 16:15:35.540: 203.0.113.6 (flags:0x20)

.

*Feb 3 16:15:35.548: NHRP: Updating delayed event with destination 203.0.113.10 on interfaceTunnel1 with the new interface Virtual-Access1

*Feb 3 16:15:35.788: NHRP:

*Feb 3 16:15:35.788: Fetched address from underlying IKEv2 for interfaceVirtual-Access1. Pre-NATed = 203.0.113.6, Post-NATed = UNKNOWN

*Feb 3 16:15:35.788: %DMVPN-5-CRYPTO_SS: Virtual-Access1: local address : 203.0.113.6 remote address : 203.0.113.10 socket is UP

- IPSEC 설정 및 NHRP 바로가기 생성 프로세스 중에 스포(spoke)가 학습되고 서로 설치되면서 라우팅 테이블에서 IP 주소가 IPSEC 경로로 터널링되고 다음 홉 연결 가능성을 조사했습니다.

*Feb 3 16:15:35.788: NHRP: Processing delayed event on interface Tunnel1 with NBMA 203.0.113.10

.

*Feb 3 16:15:35.789: NHRP-CACHE: Virtual-Access1: Cache add for target 192.0.2.129/32 vrf: B(0x4) label none next-hop 192.0.2.129

*Feb 3 16:15:35.789: 203.0.113.10 (flags:0x2080)

*Feb 3 16:15:35.789: NHRP-RT: Adding route entry for 192.0.2.129/32 via 192.0.2.129, Virtual-Access1 vrf: B(0x4)) to RIB

*Feb 3 16:15:35.791: NHRP-RT: Route addition to RIB Successful

*Feb 3 16:15:35.791: NHRP-EVE: NHP-UP: 192.0.2.129, NBMA: 203.0.113.10

*Feb 3 16:15:35.791: %DMVPN-5-NHRP_NHP_UP: Virtual-Access1: Next Hop NHP : (Tunnel: 192.0.2.129 NBMA: 203.0.113.10) for (Tunnel: 192.0.2.130 NBMA: 203.0.113.6) is UP

*Feb 3 16:15:35.791: NHRP-CACHE:

*Feb 3 16:15:35.791: Next-hop not reachable for 192.0.2.129

*Feb 3 16:15:35.791: %NHRP-5-NHOP_UNREACHABLE: Nexthop address 192.0.2.129 for 192.0.2.129/32 is not routable

- 바로 가기 설치 및 NHO가 완료될 때까지 스포크 A는 스포크 B의 가상 액세스 IP 주소에 대한 다음 홉 조회를 수행했고 그 반대의 경우도 수행했지만, 다음 홉 조회는 "산출됨 N/A"를 반환했으며, 이로 인해 스포크 A는 다음 홉에 도달할 수 없음을 확인하는 오류 표시를 스포크 B에 보냈습니다. 특정 조회는 다중 경로 조회로 지칭될 수 있습니다.

*Feb 3 16:15:35.791: NHRP-DETAIL: Multipath recursive nexthop lookup(if_in:, netid:1) for 192.0.2.129 in vrf: B(0x4) yielded N/A, Virtual-Access1

*Feb 3 16:15:35.791: NHRP: Sending error indication. Reason: 'Cache pak failure' LINE: 13798

*Feb 3 16:15:35.791: NHRP: Attempting to send packet through interface Virtual-Access1 via DEST dst 192.0.2.129

*Feb 3 16:15:35.791: NHRP-DETAIL: Multipath recursive nexthop lookup(if_in:, netid:1) for 192.0.2.129 in vrf: B(0x4) yielded 192.0.2.129, Virtual-Access1

*Feb 3 16:15:35.791: NHRP: Send Error Indication via Virtual-Access1 vrf: B(0x4), packet size: 132

*Feb 3 16:15:35.791: src: 192.0.2.130, dst: 192.0.2.129

.

*Feb 3 16:15:35.791: (M) error code: protocol address unreachable(6), offset: 0

*Feb 3 16:15:35.791: src NBMA: 203.0.113.6

*Feb 3 16:15:35.791: src protocol: 192.0.2.130, dst protocol: 192.0.2.129

- 다음 홉에 대해 NHO가 시작되고 바로 가기가 생성되면 두 스포크 모두 각 네트워크에 대한 확인 요청을 다시 전송했습니다.

*Feb 3 16:15:35.813: NHRP: No need to delay processing of resolution event nbma src:203.0.113.6 nbma dst:203.0.113.10

*Feb 3 16:15:35.813: NHRP-CACHE: Virtual-Access1: Cache update for target 192.0.2.129/32 vrf: B(0x4) label none next-hop 192.0.2.129

*Feb 3 16:15:35.813: 203.0.113.10 (flags:0x2280)

*Feb 3 16:15:35.813: NHRP-RT: Adding route entry for 192.0.2.129/32 via 192.0.2.129, Virtual-Access1 vrf: B(0x4)) to RIB

*Feb 3 16:15:35.814: NHRP-RT: Route addition to RIB Successful

.

*Feb 3 16:15:35.841: NHRP-RT: Route entry 192.0.2.129/32 via 192.0.2.129 (Vi1) clobbered by distance

*Feb 3 16:15:35.847: NHRP-RT: Unable to stop route watch for 192.0.2.129/32 interface Virtual-Access1 . No handle

*Feb 3 16:15:35.847: NHRP-RT: Adding route entry for 192.0.2.129/32 via 192.0.2.129, Virtual-Access1 vrf: B(0x4)) to RIB

*Feb 3 16:15:35.847: NHRP-RT: Route addition failed (admin-distance)

*Feb 3 16:15:35.847: NHRP-RT: nexthop-override added to RIB

.

*Feb 3 16:15:37.167: NHRP: Sending NHRP Resolution Request for dest: 198.51.100.9 to nexthop: 198.51.100.9 using our src: 192.0.2.130 vrf: B(0x4)

*Feb 3 16:15:37.167: NHRP: Attempting to send packet through interface Tunnel1 via DEST dst 198.51.100.9

*Feb 3 16:15:37.167: NHRP-DETAIL: First hop route lookup for 198.51.100.9 yielded 192.0.2.1, Tunnel1

*Feb 3 16:15:37.167: NHRP: Send Resolution Request via Tunnel1 vrf: B(0x4), packet size: 72

*Feb 3 16:15:37.167: src: 192.0.2.130, dst: 198.51.100.9

.

*Feb 3 16:15:37.167: src NBMA: 203.0.113.6

*Feb 3 16:15:37.167: src protocol: 192.0.2.130, dst protocol: 198.51.100.9

- 두 스포크가 각 네트워크에 대한 확인 요청을 받으면 NHO는 EIGRP 경로(HUB(Tunnel via Tunnel)를 가상 액세스로 교체했습니다.

*Feb 3 16:30:57.768: NHRP-CACHE: Virtual-Access1: Cache add for target 198.51.100.8/29 vrf: B(0x4) label none next-hop 192.0.2.129

*Feb 3 16:30:57.768: 203.0.113.10 (flags:0x1000)

*Feb 3 16:30:57.768: NHRP-RT: Adding route entry for 198.51.100.8/29 via 192.0.2.129, Virtual-Access1 vrf: B(0x4)) to RIB

*Feb 3 16:30:57.769: NHRP-RT: Route addition failed (admin-distance)

*Feb 3 16:30:57.769: NHRP-RT: nexthop-override added to RIB

*Feb 3 16:30:57.769: NHRP-EVE: NHP-UP: 192.0.2.129, NBMA: 203.0.113.10

*Feb 3 16:30:57.769: %DMVPN-5-NHRP_NHP_UP: Virtual-Access1: Next Hop NHP : (Tunnel: 192.0.2.129 NBMA: 203.0.113.10) for (Tunnel: 192.0.2.130 NBMA: 203.0.113.6) is UP

*Feb 3 16:30:57.769: NHRP-CACHE: Deleting incomplete entry for 198.51.100.9/32 interface Tunnel1 vrf: B(0x4)

*Feb 3 16:30:57.769: NHRP-EVE: NHP-DOWN: 198.51.100.9, NBMA: 198.51.100.9

- 이후 두 스포크가 가상 액세스 인터페이스를 통해 해결 응답을 보냅니다.

*Feb 3 16:30:57.436: NHRP-CACHE: Virtual-Access1: Internal Cache add for target 198.51.100.0/29 vrf: B(0x4) label none next-hop 192.0.2.130

*Feb 3 16:30:57.436: 203.0.113.6 (flags:0x20)

*Feb 3 16:30:57.436: NHRP: Attempting to send packet through interface Virtual-Access1 via DEST dst 192.0.2.129

*Feb 3 16:30:57.436: NHRP-DETAIL: Multipath recursive nexthop lookup(if_in:, netid:1) for 192.0.2.129 in vrf: B(0x4) yielded 192.0.2.129, Virtual-Access1

*Feb 3 16:30:57.436: NHRP: Send Resolution Reply via Virtual-Access1 vrf: B(0x4), packet size: 120

*Feb 3 16:30:57.436: src: 192.0.2.130, dst: 192.0.2.129

.

*Feb 3 16:30:57.437: src NBMA: 203.0.113.10

*Feb 3 16:30:57.437: src protocol: 192.0.2.129, dst protocol: 198.51.100.1

.

*Feb 3 16:30:57.437: client NBMA: 203.0.113.6

*Feb 3 16:30:57.437: client protocol: 192.0.2.130

*Feb 3 16:30:57.437: NHRP: 144 bytes out Virtual-Access1

예 2 - 스포크 투 스포크 커뮤니케이션에 NHRP 설치 경로 활용

FlexVPN 서버

추가된 요약 경로에 대한 EIGRP 토폴로지 확인:

FlexVPN 클라이언트

요약 경로가 있는지 확인합니다.

트래픽을 시작하여 스포크 투 스포크 터널을 설정해 보십시오.

다시 확인:

스포크 네트워크 설치를 위한 디버그 출력에 매우 사소한 변경이 있습니다. 이 경우 RIB 실패 및 NHO 추가 대신 경로 설치 성공 여부가 표시됩니다.

*Feb 3 16:43:38.957: NHRP-CACHE: Virtual-Access1: Cache add for target 198.51.100.8/29 vrf: B(0x4) label none next-hop 192.0.2.131

*Feb 3 16:43:38.957: 203.0.113.10 (flags:0x1000)

*Feb 3 16:43:38.957: NHRP-RT: Adding route entry for 198.51.100.8/29 via 192.0.2.131, Virtual-Access1 vrf: B(0x4)) to RIB

*Feb 3 16:43:38.957: NHRP-RT: Route addition to RIB Successful

*Feb 3 16:43:38.957: NHRP-EVE: NHP-UP: 192.0.2.131, NBMA: 203.0.113.10

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

06-May-2025

|

초기 릴리스, 형식 지정 |

1.0 |

25-Feb-2025

|

최초 릴리스 |

피드백

피드백