FWSM 기본 설정 예

목차

소개

이 문서에서는 Cisco 6500 Series 스위치 또는 Cisco 7600 Series 라우터에 설치된 FWSM(Firewall Services Module)의 기본 컨피그레이션을 구성하는 방법에 대해 설명합니다. 여기에는 원하는 트래픽을 허용하거나 원치 않는 트래픽을 차단하기 위한 IP 주소, 기본 라우팅, 고정 및 동적 NAT, ACL(Access Control Lists) 문, 내부 네트워크에서 인터넷 트래픽을 검사하기 위한 Websense와 같은 애플리케이션 서버, 인터넷 사용자를 위한 Webserver의 컨피그레이션이 포함됩니다.

참고: FWSM HA(High Availability) 시나리오에서 장애 조치는 라이센스 키가 모듈 간에 정확히 동일한 경우에만 성공적으로 동기화할 수 있습니다. 따라서 서로 다른 라이센스가 있는 FWSM 간에는 장애 조치가 작동하지 않습니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

소프트웨어 버전 3.1 이상을 실행하는 Firewall Services Module

-

Catalyst 6500 Series 스위치(그림과 같이 필수 구성 요소 포함):

-

수퍼바이저 Cisco IOS 또는 Catalyst 운영 체제(OS)로 알려진 Cisco IOS® 소프트웨어가 포함된 수퍼바이저 엔진입니다. 지원되는 수퍼바이저 엔진 및 소프트웨어 릴리스는 표를 참조하십시오.

-

Cisco IOS 소프트웨어가 포함된 MSFC(Multilayer Switch Feature Card) 2. 지원되는 Cisco IOS 소프트웨어 릴리스는 표를 참조하십시오.

수퍼바이저 엔진1 Cisco IOS Software Release Cisco IOS Software 릴리스 12.2(18)SXF 이상 720, 32 Cisco IOS Software 릴리스 12.2(18)SXF2 이상 2, 720, 32 Cisco IOS Software 모듈성 Cisco IOS Software 릴리스 12.2(18)SXF4 720, 32 Catalyst OS2 8.5(3) 이상 2, 720, 32 -

1 FWSM은 수퍼바이저 1 또는 1A를 지원하지 않습니다.

2 수퍼바이저에서 Catalyst OS를 사용할 경우 MSFC에서 지원되는 Cisco IOS 소프트웨어 릴리스를 사용할 수 있습니다. 수퍼바이저에서 Cisco IOS 소프트웨어를 사용하는 경우 MSFC에서 동일한 릴리스를 사용합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

관련 제품

이 컨피그레이션은 Cisco 7600 Series 라우터에도 사용할 수 있으며, 다음과 같은 필수 구성 요소를 포함합니다.

-

Cisco IOS 소프트웨어가 포함된 수퍼바이저 엔진 지원되는 수퍼바이저 엔진 및 Cisco IOS 소프트웨어 릴리스는 표를 참조하십시오.

-

Cisco IOS 소프트웨어가 포함된 MSFC 2. 지원되는 Cisco IOS 소프트웨어 릴리스는 표를 참조하십시오.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

배경 정보

FWSM은 Catalyst 6500 Series 스위치 및 Cisco 7600 Series 라우터에 설치되는 고성능 공간 절약형 스테이트풀 방화벽 모듈입니다.

방화벽은 외부 네트워크의 사용자가 내부 네트워크에 무단 액세스하는 것을 차단합니다. 방화벽은 또한 내부 네트워크를 서로 보호할 수 있습니다. 예를 들어, 인사 네트워크를 사용자 네트워크와 별도로 유지할 경우. 웹 또는 FTP 서버와 같이 외부 사용자가 사용할 수 있어야 하는 네트워크 리소스가 있는 경우 이러한 리소스를 DMZ(demilitarized zone)라고 하는 방화벽 뒤의 별도의 네트워크에 배치할 수 있습니다. 방화벽은 DMZ에 대한 제한된 액세스를 허용하지만, DMZ에는 공용 서버만 포함되므로, 해당 공격은 서버에만 영향을 미치며 다른 내부 네트워크에는 영향을 미치지 않습니다. 내부 사용자가 외부 네트워크에 액세스하는 경우(예: 인터넷 액세스), 특정 주소만 허용하거나 인증 또는 권한 부여가 필요하거나 외부 URL 필터링 서버와 조율할 때도 제어할 수 있습니다.

FWSM에는 가상화된 방화벽과 유사한 다중 보안 컨텍스트, 투명(레이어 2) 방화벽 또는 라우티드(레이어 3) 방화벽 운영, 수백 개의 인터페이스 등 다양한 고급 기능이 포함되어 있습니다.

방화벽에 연결된 네트워크에 대해 논의하는 동안 외부 네트워크는 방화벽 앞에 있고, 내부 네트워크는 방화벽 뒤에서 보호되며, DMZ는 방화벽 뒤에 있지만 외부 사용자에 대한 제한적 액세스를 허용합니다. FWSM을 사용하면 다양한 보안 정책으로 많은 인터페이스를 구성할 수 있습니다. 여기에는 많은 내부 인터페이스, 많은 DMZ 및 원하는 경우 많은 외부 인터페이스도 포함되므로 이러한 용어는 일반적인 의미에서만 사용됩니다.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 섹션에서 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

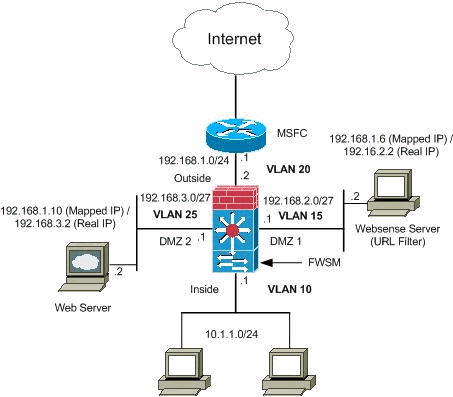

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

참고: 이 컨피그레이션에서 사용되는 IP 주소 지정 체계는 인터넷에서 합법적으로 라우팅할 수 없습니다. 랩 환경에서 사용된 RFC 1918 주소입니다.

설정

이 문서에서는 다음 설정을 사용합니다.

Catalyst 6500 Series 스위치 컨피그레이션

-

Catalyst 6500 Series 스위치 또는 Cisco 7600 Series 라우터에 FWSM을 설치할 수 있습니다. 두 시리즈의 컨피그레이션은 동일하며 이 문서에서는 시리즈를 일반적으로 스위치라고 합니다.

참고: FWSM을 구성하기 전에 스위치를 적절하게 구성해야 합니다.

-

Assign VLANs to the Firewall Services Module(방화벽 서비스 모듈에 VLAN 할당) - 이 섹션에서는 FWSM에 VLAN을 할당하는 방법에 대해 설명합니다. FWSM에는 외부 물리적 인터페이스가 포함되어 있지 않습니다. 대신 VLAN 인터페이스를 사용합니다. FWSM에 VLAN을 할당하는 방법은 스위치 포트에 VLAN을 할당하는 방법과 유사합니다. fwsm에는 스위치 패브릭 모듈(있는 경우) 또는 공유 버스에 대한 내부 인터페이스가 포함되어 있습니다.

참고: VLAN을 생성하여 스위치 포트에 할당하는 방법에 대한 자세한 내용은 Catalyst 6500 Switches Software Configuration Guide의 Configuring VLANs 섹션을 참조하십시오.

-

VLAN 지침:

-

FWSM에서 프라이빗 VLAN을 사용할 수 있습니다. 기본 VLAN을 FWSM에 할당합니다. fwsm은 보조 VLAN 트래픽을 자동으로 처리합니다.

-

예약된 VLAN은 사용할 수 없습니다.

-

VLAN 1은 사용할 수 없습니다.

-

동일한 스위치 섀시 내에서 FWSM 장애 조치를 사용하는 경우 장애 조치 및 상태 기반 통신을 위해 예약한 VLAN을 스위치 포트에 할당하지 마십시오. 그러나 섀시 간 장애 조치를 사용하는 경우 섀시 간 트렁크 포트에 VLAN을 포함해야 합니다.

-

VLAN을 FWSM에 할당하기 전에 스위치에 추가하지 않으면 VLAN은 수퍼바이저 엔진 데이터베이스에 저장되며 스위치에 추가되자마자 FWSM으로 전송됩니다.

-

VLAN을 MSFC에 할당하기 전에 FWSM에 할당합니다.

이 조건을 충족하지 않는 VLAN은 FWSM에서 할당하려는 VLAN 범위에서 삭제됩니다.

-

-

Cisco IOS Software에서 FWSM에 VLAN을 할당합니다.

Cisco IOS Software에서 최대 16개의 방화벽 VLAN 그룹을 생성한 다음 FWSM에 그룹을 할당합니다. 예를 들어 모든 VLAN을 하나의 그룹에 할당하거나 내부 그룹 및 외부 그룹을 생성하거나 각 고객에 대한 그룹을 생성할 수 있습니다. 각 그룹은 무제한 VLAN을 포함할 수 있습니다.

동일한 VLAN을 여러 방화벽 그룹에 할당할 수 없습니다. 그러나 하나의 FWSM에 여러 방화벽 그룹을 할당할 수 있으며 여러 FWSM에 단일 방화벽 그룹을 할당할 수 있습니다. 예를 들어, 여러 FWSM에 할당하려는 VLAN은 각 FWSM에 고유한 VLAN과 별도의 그룹에 상주할 수 있습니다.

-

FWSM에 VLAN을 할당하려면 다음 단계를 완료합니다.

Router(config)#firewall vlan-group firewall_group vlan_range

vlan_range는 하나 이상의 VLAN(예: 2~1000, 1025~4094)일 수 있으며, 이는 5, 10, 15와 같은 단일 숫자(n) 또는 5-10, 10-20과 같은 범위(n-x)로 식별됩니다.

참고: 라우팅된 포트 및 WAN 포트는 내부 VLAN을 사용하므로 1020-1100 범위의 VLAN이 이미 사용 중일 수 있습니다.

예:

firewall vlan-group 1 10,15,20,25

-

방화벽 그룹을 FWSM에 할당하려면 다음 단계를 완료합니다.

Router(config)#firewall module module_number vlan-group firewall_group

firewall_group은 5와 같은 단일 숫자(n) 또는 5-10과 같은 범위로 하나 이상의 그룹 번호입니다.

예:

firewall module 1 vlan-group 1

-

-

Catalyst Operating System Software에서 FWSM에 VLAN 할당 - Catalyst OS Software에서 FWSM에 VLAN 목록을 할당합니다. 원하는 경우 여러 FWSM에 동일한 VLAN을 할당할 수 있습니다. 목록에는 무제한 VLAN이 포함될 수 있습니다.

FWSM에 VLAN을 할당하기 위한 절차를 완료합니다.

Console> (enable)set vlan vlan_list firewall-vlan mod_num

vlan_list는 하나 이상의 VLAN(예: 2~1000 및 1025~4094)일 수 있으며, 이는 5, 10, 15와 같은 단일 숫자(n) 또는 5-10, 10-20과 같은 범위(n-x)로 식별됩니다.

-

-

Add Switched Virtual Interfaces to the MSFC(MSFC에 스위치드 가상 인터페이스 추가) - MSFC에 정의된 VLAN을 스위치드 가상 인터페이스라고 합니다. SVI에 사용된 VLAN을 FWSM에 할당하면 MSFC는 FWSM과 다른 레이어 3 VLAN 간에 라우팅됩니다.

보안상의 이유로, 기본적으로 MSFC와 FWSM 사이에는 하나의 SVI만 존재할 수 있습니다. 예를 들어, 여러 SVI로 시스템을 잘못 구성한 경우 내부 및 외부 VLAN을 모두 MSFC에 할당하면 실수로 트래픽이 FWSM을 통과하도록 허용할 수 있습니다.

SVI를 구성하기 위한 단계를 완료합니다

Router(config)#interface vlan vlan_number Router(config-if)#ip address address mask

예:

interface vlan 20 ip address 192.168.1.1 255.255.255.0

| Catalyst 6500 Series 스위치 컨피그레이션 |

|---|

!--- Output Suppressed firewall vlan-group 1 10,15,20,25 firewall module 1 vlan-group 1 interface vlan 20 ip address 192.168.1.1 255.255.255.0 !--- Output Suppressed |

참고: 스위치 운영 체제에 적합한 명령을 사용하여 스위치에서 FWSM에 대한 세션을 시작합니다.

-

Cisco IOS 소프트웨어:

Router#session slot

processor 1 -

Catalyst OS 소프트웨어:

Console> (enable) session module_number

(선택 사항) 다른 서비스 모듈과 VLAN 공유—스위치에 다른 서비스 모듈(예: ACE)이 있는 경우 일부 VLAN을 이러한 서비스 모듈과 공유해야 할 수 있습니다. 이러한 다른 모듈로 작업할 때 FWSM 컨피그레이션을 최적화하는 방법에 대한 자세한 내용은 ACE 및 FWSM을 사용하는 서비스 모듈 설계를 참조하십시오.

FWSM 컨피그레이션

-

Configure Interfaces for FWSM(FWSM용 인터페이스 구성) - FWSM을 통한 트래픽을 허용하려면 먼저 인터페이스 이름 및 IP 주소를 구성해야 합니다. 기본값인 0에서 보안 수준을 변경해야 합니다. 내부 인터페이스의 이름을 지정하고 보안 수준을 명시적으로 설정하지 않으면 FWSM은 보안 수준을 100으로 설정합니다.

참고: 각 인터페이스의 보안 수준은 0(최저)에서 100(최고)까지여야 합니다. 예를 들어 내부 호스트 네트워크와 같이 가장 안전한 네트워크를 수준 100에 할당하고 인터넷에 연결된 외부 네트워크는 수준 0이 될 수 있습니다. DMZ와 같은 다른 네트워크는 그 사이에 있을 수 있습니다.

모든 VLAN ID를 컨피그레이션에 추가할 수 있지만, 스위치에서 FWSM에 할당한 VLAN(예: 10, 15, 20, 25)만 트래픽을 전달할 수 있습니다. FWSM에 할당된 모든 VLAN을 보려면 show vlan 명령을 사용합니다.

interface vlan 20 nameif outside security-level 0 ip address 192.168.1.2 255.255.255.0 interface vlan 10 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 interface vlan 15 nameif dmz1 security-level 60 ip address 192.168.2.1 255.255.255.224 interface vlan 25 nameif dmz2 security-level 50 ip address 192.168.3.1 255.255.255.224팁: nameif <name> 명령에서 이름은 최대 48자의 텍스트 문자열이며 대/소문자를 구분하지 않습니다. 이 명령을 새 값으로 다시 입력할 경우 이름을 변경할 수 있습니다. no 형식은 입력하지 마십시오. 이 명령을 사용하면 해당 이름을 참조하는 모든 명령이 삭제됩니다.

-

기본 경로를 구성합니다.

route outside 0.0.0.0 0.0.0.0 192.168.1.1

기본 경로는 FWSM이 학습된 경로 또는 고정 경로가 없는 모든 IP 패킷을 전송하는 게이트웨이 IP 주소(192.168.1.1)를 식별합니다. 기본 경로는 단순히 목적지 IP 주소로 0.0.0.0/0을 사용하는 고정 경로입니다. 특정 대상을 식별하는 경로가 기본 경로보다 우선합니다.

-

동적 NAT는 실제 주소 그룹(10.1.1.0/24)을 대상 네트워크에서 라우팅 가능한 매핑된 주소 풀(192.168.1.20-192.168.1.50)로 변환합니다. 매핑된 풀에는 실제 그룹보다 적은 수의 주소가 포함될 수 있습니다. 변환하려는 호스트가 목적지 네트워크에 액세스하면 FWSM은 매핑된 풀의 IP 주소를 해당 호스트에 할당합니다. 변환은 실제 호스트가 연결을 시작할 때만 추가됩니다. 변환은 연결 기간 동안에만 이루어지며, 변환 시간이 초과된 후에는 지정된 사용자가 동일한 IP 주소를 유지하지 않습니다.

nat (inside) 1 10.1.1.0 255.255.255.0 global (outside) 1 192.168.1.20-192.168.1.50 netmask 255.255.255.0 access-list Internet extended deny ip any 192.168.2.0 255.255.255.0 access-list Internet extended permit ip any any access-group Internet in interface inside

내부 네트워크 10.1.1.0/24에서 DMZ1 네트워크(192.168.2.0)로 이동하는 트래픽을 거부하고 ACL 인터넷의 애플리케이션을 통해 내부 인터페이스에 대한 다른 종류의 트래픽을 수신 트래픽의 내부 방향으로 허용하려면 ACL을 만들어야 합니다.

-

고정 NAT는 실제 주소에서 매핑된 주소로의 고정 변환을 생성합니다. 동적 NAT 및 PAT를 사용하는 경우 각 호스트는 후속 변환마다 다른 주소 또는 포트를 사용합니다. 매핑된 주소는 고정 NAT와의 각 연속 연결에 대해 동일하고 영구 변환 규칙이 존재하므로, 고정 NAT는 대상 네트워크에 있는 호스트가 변환된 호스트에 대한 트래픽을 시작할 수 있도록 허용합니다(이를 허용하는 액세스 목록이 있는 경우).

동적 NAT와 고정 NAT에 대한 주소 범위의 주요 차이점은 원격 호스트가 변환된 호스트에 대한 연결을 시작할 수 있도록 허용하는 액세스 목록이 있는 경우 고정 NAT는 허용하지만 동적 NAT는 허용하지 않는다는 것입니다. 또한 고정 NAT를 사용하는 실제 주소로 동일한 수의 매핑된 주소가 필요합니다.

static (dmz1,outside) 192.168.1.6 192.168.2.2 netmask 255.255.255.255 static (dmz2,outside) 192.168.1.10 192.168.3.2 netmask 255.255.255.255 access-list outside extended permit tcp any host 192.168.1.10 eq http access-list outside extended permit tcp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-data access-list outside extended permit udp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-status access-list inbound extended permit udp any host 216.70.55.69 range 8766 30000 access-group outside in interface outside

다음은 두 가지 고정 NAT 문입니다. 첫 번째는 ACL에서 DMZ1 네트워크의 Websense 서버에 액세스하기 위해 소스 192.168.1.30에서 매핑된 IP 192.168.1.6으로의 트래픽을 허용하는 경우 내부 인터페이스의 실제 IP 192.168.2.2를 외부 서브넷의 매핑된 IP 192.168.1.6으로 변환하는 것입니다. 마찬가지로, 두 번째 고정 NAT 문은 내부 인터페이스의 실제 IP 192.168.3.2를 외부 서브넷의 매핑된 IP 192.168.1.10으로 변환하는 것을 의미하며, DMZ2 네트워크의 웹 서버에 액세스하기 위해 ACL에서 인터넷에서 매핑된 IP 192.168.1.10으로의 트래픽을 허용하고 8766~30000 범위의 udp 포트 번호를 가질 수 있습니다.

-

url-server 명령은 Websense URL 필터링 애플리케이션을 실행하는 서버를 지정합니다. 단일 컨텍스트 모드의 URL 서버는 16개, 다중 모드의 URL 서버는 4개로 제한됩니다. 그러나 한 번에 하나의 애플리케이션(N2H2 또는 Websense)만 사용할 수 있습니다. 또한 보안 어플라이언스에서 컨피그레이션을 변경할 경우 애플리케이션 서버의 컨피그레이션은 업데이트되지 않습니다. 공급업체의 지침에 따라 별도로 수행해야 합니다.

HTTPS 및 FTP에 대해 filter 명령을 실행하려면 먼저 url-server 명령을 구성해야 합니다. 모든 URL 서버가 서버 목록에서 제거되면 URL 필터링과 관련된 모든 filter 명령도 제거됩니다.

서버를 지정한 후에는 filter url 명령을 사용하여 URL 필터링 서비스를 활성화합니다.

url-server (dmz1) vendor websense host 192.168.2.2 timeout 30 protocol TCP version 1 connections 5

filter url 명령을 사용하면 Websense 필터링 애플리케이션으로 지정한 World Wide Web URL에서 아웃바운드 사용자의 액세스를 차단할 수 있습니다.

filter url http 10.1.1.0 255.255.255.0 0 0

| FWSM 컨피그레이션 |

|---|

!--- Output Suppressed

interface vlan 20

nameif outside

security-level 0

ip address 192.168.1.2 255.255.255.0

interface vlan 10

nameif inside

security-level 100

ip address 10.1.1.1 255.255.255.0

interface vlan 15

nameif dmz1

security-level 60

ip address 192.168.2.1 255.255.255.224

interface vlan 25

nameif dmz2

security-level 50

ip address 192.168.3.1 255.255.255.224

passwd fl0wer

enable password treeh0u$e

route outside 0 0 192.168.1.1 1

url-server (dmz1) vendor websense host 192.168.2.2 timeout 30 protocol TCP version 1 connections 5

url-cache dst 128

filter url http 10.1.1.0 255.255.255.0 0 0

!--- When inside users access an HTTP server, FWSM consults with a !--- Websense server in order to determine if the traffic is allowed.

nat (inside) 1 10.1.1.0 255.255.255.0

global (outside) 1 192.168.1.20-192.168.1.50 netmask 255.255.255.0

!--- Dynamic NAT for inside users that access the Internet

static (dmz1,outside) 192.168.1.6 192.168.2.2 netmask 255.255.255.255

!--- A host on the subnet 192.168.1.0/24 requires access to the Websense !--- server for management that use pcAnywhere, so the Websense server !--- uses a static translation for its private address.

static (dmz2,outside) 192.168.1.10 192.168.3.2 netmask 255.255.255.255

!--- A host on the Internet requires access to the Webserver, so the Webserver !--- uses a static translation for its private address.

access-list Internet extended deny ip any 192.168.2.0 255.255.255.0

access-list Internet extended permit ip any any

access-group Internet in interface inside

!--- Allows all inside hosts to access the outside for any IP traffic, !--- but denies them access to the dmz1

access-list outside extended permit tcp any host 192.168.1.10 eq http

!--- Allows the traffic from the internet with the destination IP address !--- 192.168.1.10 and destination port 80

access-list outside extended permit tcp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-data

access-list outside extended permit udp host 192.168.1.30 host 192.168.1.6 eq pcanywhere-status

!--- Allows the management host 192.168.1.30 to use !--- pcAnywhere on the Websense server

access-list inbound extended permit udp any host 216.70.55.69 range 8766 30000

!--- Allows udp port number in the range of 8766 to 30000.

access-group outside in interface outside

access-list WEBSENSE extended permit tcp host 192.168.2.2 any eq http

access-group WEBSENSE in interface dmz1

!--- The Websense server needs to access the Websense !--- updater server on the outside. !--- Output Suppressed

|

다음을 확인합니다.

구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. show 명령 출력 분석을 보려면 OIT를 사용합니다.

-

스위치가 FWSM을 인식하고 온라인 상태로 전환했는지 확인하려면 운영 체제에 따라 모듈 정보를 확인합니다.

-

Cisco IOS 소프트웨어:

Router#show module Mod Ports Card Type Model Serial No. --- ----- -------------------------------------- ------------------ ----------- 1 2 Catalyst 6000 supervisor 2 (Active) WS-X6K-SUP2-2GE SAD0444099Y 2 48 48 port 10/100 mb RJ-45 ethernet WS-X6248-RJ-45 SAD03475619 3 2 Intrusion Detection System WS-X6381-IDS SAD04250KV5 4 6 Firewall Module WS-SVC-FWM-1 SAD062302U4

-

Catalyst OS 소프트웨어:

Console>show module [mod-num] The following is sample output from the show module command: Console> show module Mod Slot Ports Module-Type Model Sub Status --- ---- ----- ------------------------- ------------------- --- ------ 1 1 2 1000BaseX Supervisor WS-X6K-SUP1A-2GE yes ok 15 1 1 Multilayer Switch Feature WS-F6K-MSFC no ok 4 4 2 Intrusion Detection Syste WS-X6381-IDS no ok 5 5 6 Firewall Module WS-SVC-FWM-1 no ok 6 6 8 1000BaseX Ethernet WS-X6408-GBIC no ok

참고: show module 명령은 FWSM에 대한 6개의 포트를 표시합니다. 이는 EtherChannel로 함께 그룹화되는 내부 포트입니다.

-

-

Router#show firewall vlan-group Group vlans ----- ------ 1 10,15,20 51 70-85 52 100

-

Router#show firewall module Module Vlan-groups 5 1,51 8 1,52

-

현재 부트 파티션을 보려면 운영 체제에 대한 명령을 입력합니다.

-

Cisco IOS 소프트웨어:

Router#show boot device [mod_num]

예:

Router#show boot device [mod:1 ]: [mod:2 ]: [mod:3 ]: [mod:4 ]: cf:4 [mod:5 ]: cf:4 [mod:6 ]: [mod:7 ]: cf:4 [mod:8 ]: [mod:9 ]:

-

Catalyst OS 소프트웨어:

Console> (enable) show boot device mod_num

예:

Console> (enable) show boot device 6 Device BOOT variable = cf:5

-

문제 해결

이 섹션에서는 설정 문제 해결을 위해 사용할 수 있는 정보를 제공합니다.

-

Setting the Default Boot Partition(기본 부팅 파티션 설정) - 기본적으로 FWSM은 cf:4 애플리케이션 파티션에서 부팅됩니다. 그러나 cf:5 애플리케이션 파티션에서 또는 cf:1 유지 보수 파티션으로 부팅하도록 선택할 수 있습니다. 기본 부팅 파티션을 변경하려면 운영 체제에 대한 명령을 입력합니다.

-

Cisco IOS 소프트웨어:

Router(config)#boot device module mod_num cf:n

여기서 n은 1(유지 보수), 4(애플리케이션) 또는 5(애플리케이션)이다.

-

Catalyst OS 소프트웨어:

Console> (enable) set boot device cf:n mod_num

여기서 n은 1(유지 보수), 4(애플리케이션) 또는 5(애플리케이션)이다.

-

-

Reset the FWSM in Cisco IOS Software(Cisco IOS 소프트웨어에서 FWSM 재설정) - FWSM을 재설정하려면 다음과 같이 명령을 입력합니다.

Router#hw-module module mod_num reset [cf:n] [mem-test-full]

cf:n 인수는 1(유지 관리), 4(애플리케이션) 또는 5(애플리케이션)의 파티션입니다. 파티션을 지정하지 않으면 기본 파티션이 사용됩니다. 일반적으로 cf:4입니다.

mem-test-full 옵션은 약 6분이 소요되는 전체 메모리 테스트를 실행합니다.

예:

Router#hw-mod module 9 reset Proceed with reload of module? [confirm] y % reset issued for module 9 Router# 00:26:55:%SNMP-5-MODULETRAP:Module 9 [Down] Trap 00:26:55:SP:The PC in slot 8 is shutting down. Please wait ...

Catalyst OS 소프트웨어의 경우:

Console> (enable) reset mod_num [cf:n]

여기서 cf:n은 파티션이며 1(유지 관리), 4(애플리케이션) 또는 5(애플리케이션)입니다. 파티션을 지정하지 않으면 기본 파티션이 사용됩니다. 일반적으로 cf:4입니다.

참고: NTP는 스위치에서 설정을 가져오기 때문에 FWSM에서 구성할 수 없습니다.

문제/장애: FWSM에서 IPS Sensor 4270으로 VLAN 트래픽을 전달할 수 없습니다.

FWSM에서 IPS 센서로 트래픽을 전달할 수 없습니다.

솔루션

IPS를 통해 트래픽을 강제로 통과시키기 위해 요령은 보조 VLAN을 생성하여 현재 VLAN 중 하나를 효과적으로 두 개로 분리한 다음 이들을 서로 연결하는 것입니다. VLAN 401 및 501에서 이 예를 확인하여 다음을 명확히 합니다.

-

기본 VLAN 401에서 트래픽을 스캔하려면 다른 VLAN VLAN 501(보조 VLAN)을 생성합니다. 그런 다음 401의 호스트가 현재 기본 게이트웨이로 사용하는 VLAN 인터페이스 401을 비활성화합니다.

-

다음으로 VLAN 501 인터페이스를 이전에 VLAN 401 인터페이스에서 비활성화한 것과 동일한 주소로 활성화합니다.

-

IPS 인터페이스 중 하나를 VLAN 401에 배치하고 다른 하나를 VLAN 501에 배치합니다.

VLAN 401에 대한 기본 게이트웨이를 VLAN 501로 이동하기만 하면 됩니다. VLAN이 있는 경우 이와 유사한 변경 작업을 수행해야 합니다. VLAN은 기본적으로 LAN 세그먼트와 비슷합니다. 사용하는 호스트와 다른 와이어에 기본 게이트웨이를 둘 수 있습니다.

FWSM에서 무순서 패킷 문제

FWSM에서 무순서 패킷 문제를 해결하려면 어떻게 해야 합니까?

솔루션

FWSM에서 Out-Of-Order 패킷 문제를 해결하기 위해 글로벌 컨피그레이션 모드에서 sysopt completion-unit 명령을 실행합니다. 이 명령은 FWSM 버전 3.2(5)에서 도입되었으며 패킷이 수신된 순서대로 전달되도록 보장합니다.

문제/장애: 방화벽을 통해 비대칭 라우팅 패킷을 전달할 수 없음

방화벽을 통해 비대칭 라우팅 패킷을 전달할 수 없습니다.

솔루션

방화벽을 통해 비대칭 라우팅 패킷을 전달하려면 클래스 컨피그레이션 모드에서 set connection advanced-options tcp-state-bypass 명령을 실행합니다. 이 명령은 FWSM 버전 3.2(1)에 도입되었습니다.

FWSM의 Netflow 지원

FWSM은 Netflow를 지원합니까?

솔루션

Netflow는 FWSM에서 지원되지 않습니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

21-Aug-2007

|

최초 릴리스 |

피드백

피드백