소개

이 문서에서는 Cisco DNA Center AURA(Audit and Upgrade Readiness Analyzer) 명령줄 툴에 대해 설명합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 Cisco DNA Center 플랫폼을 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

AURA는 Cisco DNA Center와 패브릭 네트워크의 나머지 부분에 대해 다양한 상태, 확장성, 업그레이드 준비도 검사를 수행합니다. 이 툴은 실행이 매우 간단하며 Cisco DNA Center에서 실행됩니다. 이 툴은 API(Application Programming Interface) 호출, DB 읽기 및 표시 명령(읽기 전용 작업)을 사용하므로 성능에 영향을 미치거나 Cisco DNA Center 또는 네트워킹 디바이스에 영향을 미치지 않습니다.

AURA가 간단하고 사용하기 직관적인 이유는 무엇입니까

- 현재 사전 설치된 라이브러리/소프트웨어만 사용합니다.

- 자동으로 생성된 PDF 보고서.

- 입력만 필요함 - Cisco DNA Center 비밀번호(admin 및 maglev 모두)

- 압축된 로그 및 보고서는 Cisco SR(선택 사항)에 자동으로 업로드될 수 있습니다.

- 파일을 Cisco DNA Center에 복사하고 Cisco DNA Center에서 파일을 실행하기만 하면 됩니다.

- 침입 방지 - DB(데이터베이스) 읽기, show 명령 및 API 호출만 가능합니다.

- 런타임 - Cisco DNA Center 확인의 경우 15분 미만이며 네트워크 규모에 따라 SDA(Software Defined Access) 확인의 시간이 다릅니다(디바이스 30개에 대해 약 30분).

- 1.2.8, 1.2.10.x, 1.2.12.x, 1.3.x 및 2.x 릴리스에서 작동합니다.

문제 또는 피드백이 있는 경우 dnac_sda_audit_tool@cisco.com으로 문의하십시오.

AURA 툴 확인 영역/기능

- Cisco DNA Center Scale 테스트

- Cisco DNA Center 인프라 상태

- Cisco DNA Center Assurance 상태

- WLC/eWLC 보증 상태

- SDA 디바이스 CLI 캡처

- SDA 제어 및 보안 감사

- 업그레이드 실패를 유발하는 소프트웨어 버그

- 업그레이드 준비도 확인

- 2.3.3.x용 SDA 호환성 검사(스위치, 무선 컨트롤러 및 ISE(Identity Services Engine)

- DNAC(Digital Network Architecture Center)-ISE 통합 확인

- 패브릭 디바이스 컨피그레이션 캡처 및 비교, 내장 diff 툴 사용

- AURA의 원격 실행(1.2.0 릴리스부터)

- cron과 함께 AURA 예약(1.2.0 릴리스부터)

- 시스템 로그 서버 통합(1.2.0 릴리스부터)

- 클라우드에서 테스트 이미지 다운로드(1.5.0 릴리스부터)

도구 실행 방법(간단한 단계)

1단계. AURA 실행 파일을 Cisco DNA Center에 복사합니다. 최신 버전은 https://github.com/CiscoDevNet/DNAC-AURA에 있습니다.

2단계. Cisco DNA Center에서 툴을 실행합니다(클러스터가 있는 경우 Cisco DNA Center AURA 옵션 섹션의 예 5를 참조하십시오).

$ ./dnac_aura

도구 실행 방법(세부 단계)

Cisco DNA Center 버전이 2.3.3.x 이상인 경우 Cisco DNA Center에는 버전 2.3.3.x 이상에서 보안을 추가할 수 있도록 제한된 셸이 활성화되어 있습니다. 기본 셸을 magshell이라고 하며 어떤 Linux 명령이나 AURA 실행도 지원하지 않습니다. 다음 단계로 진행하기 전에 제한된 셸을 비활성화하고 Bash 셸을 활성화합니다. 2.3.3.x에서 제한된 셸을 비활성화하는 중 버전 2.3.4.x 이상에서는 제한된 셸을 비활성화하기 위해 Cisco TAC(Technical Assistance Center)에서 동의 토큰이 필요할 수 있습니다.

1단계. 실행 파일을 Cisco DNA Center에 복사합니다.

dnac_aura

이 파일은 https://github.com/CiscoDevNet/DNAC-AURA에 있으며 Cisco DNA Center에 파일을 복사하는 몇 가지 방법이 있습니다.

파일 복사 옵션 1. URL을 클릭하고 브라우저를 통해 파일 다운로드:

파일을 Cisco DNA Center에 복사하고 파일 전송 소프트웨어를 사용합니다(포트 2222 및 사용자 이름 maglev와 함께 SFTP(Secure File Transfer Protocol)를 사용하는 것을 잊지 마십시오).

파일 복사 옵션 2. 파일을 Cisco DNA Center에 직접 복사하고 GIT 명령을 사용합니다.

$ git clone https://github.com/CiscoDevNet/DNAC-AURA

파일 복사 옵션 3. 프록시 서버가 설정된 경우 파일을 Cisco DNA Center에 복사하고 GIT 명령 및 프록시 서버 세부 정보를 사용합니다.

$ https_proxy=https://<server>:<port> git clone https://github.com/CiscoDevNet/DNAC-AURA

2단계. dnac_aura 파일이 실행 가능한지 확인합니다.

dnac_aura 파일이 Cisco DNA Center에 복사되면 대개 실행 파일로 복사되지 않습니다. 명령을 실행하여 실행 파일로 만듭니다. GIT를 사용한 경우에는 이 단계가 필요하지 않습니다.

$ chmod 755 dnac_aura

3단계. (선택 사항) 올바른 파일이 다운로드되었는지 확인하기 위해 파일 dnac_aura의 해시를 검증합니다.

올바른 파일이 다운로드되었는지 확인하려면 이 페이지의 끝에서 제공되는 MD5 해시 또는 SHA256 해시 값을 비교합니다. 각 버전의 AURA는 고유한 해시 값 집합을 가질 수 있습니다.

옵션 1. MD5 해시 확인.

md5sum 명령을 사용합니다(나열된 대로). Cisco DNA Center 또는 기타 Linux 시스템에서 해시를 생성하고 해시 값을 이 페이지 끝에 있는 값과 비교합니다.

$ md5sum dnac_aura

52f429dd275e357fe3282600d38ba133 dnac_aura

옵션 2. SHA256 해시 확인.

명령 sha256sum(나열된 대로)을 사용합니다. Cisco DNA Center 또는 기타 Linux 시스템에서 해시를 생성하고 해시 값을 이 페이지 끝에 있는 값과 비교합니다.

$ sha256sum dnac_aura

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e dnac_aura

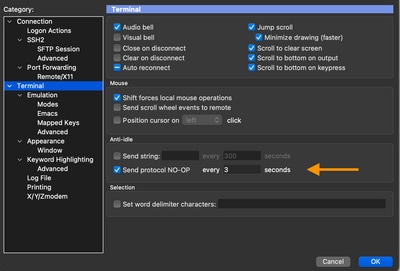

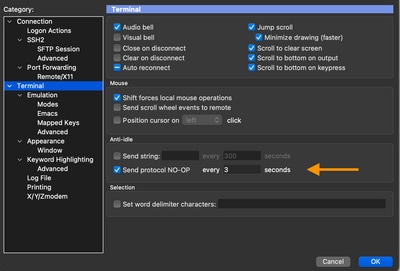

4단계. SSH 세션에 대한 유휴 시간 제한을 설정합니다.

Cisco DNA Center의 최신 버전(2.x 이후, 1.3.3.8 이후)에는 SSH 유휴 시간 초과가 있습니다. 이는 SSH 세션에서 실행 중인 AURA에 영향을 미칠 수 있습니다. 유휴 시간 제한이 설정되어 있는지 확인합니다. 그렇지 않으면 AURA 툴이 갑자기 종료될 수 있습니다.

다음은 SecureCRT에서 3초의 유휴 시간 제한을 설정하는 예시입니다.

5단계. 명령줄에서 툴을 실행합니다.

Cisco DNA Center에서 검사를 실행하기 위해 파일이 있는 위치에 따라 관련 옵션을 선택합니다. (옵션을 사용할 경우 다양한 검사를 포함/제외할 수 있습니다.)

$ ./dnac_aura

또는

$ ./DNAC-AURA/dnac_aura

AURA의 원격 실행

이 스크립트를 사용하여 원격 Cisco DNA Center에서 AURA를 시작할 수 있습니다. paramiko 및 scp 라이브러리를 사용합니다.

설치 절차

설치하려면 가상 환경을 사용하는 것이 좋습니다. 이러한 행은 python3 가상 환경을 만들고, 활성화하고, pip를 업그레이드하고, 필요한 라이브러리를 설치할 수 있습니다.

python3 -m venv env3

source env3/bin/activate

pip install --upgrade pip

pip install -r requirements.txt

세션 시간 초과

Cisco DNA Center의 최신 버전(2.1 이후, 1.3.3.8 이후)에는 SSH 유휴 시간 초과가 있습니다. 이는 SSH 세션에서 DNAC에 직접, 또는 run_remote 스크립트 또는 ansible을 통해 간접적으로 실행되는 AURA에 영향을 미칠 수 있습니다.

해결 방법은 간단합니다. ssh 연결의 경우 -o ServerAliveInterval=3 플래그는 keepalive를 전송하고 세션을 유지 관리할 수 있습니다. 이 스크립트에서 사용되며, 직접 SSH 연결 및 ansible에도 사용할 수 있습니다.

스크립트 사용

스크립트에는 세 가지 인수가 필요합니다.

- DNAC

- admin password(환경 변수 DNAC_ADMIN_PASS로도 사용 가능)

- maglev password(환경 변수 DNAC_MAGLEV_PASS로도 사용 가능)

- admin user(환경 변수 DNAC_ADMIN_USER로도 사용 가능). 이 기본값은 "admin"이며 외부 인증 및 다른 수퍼 유저 이름을 사용하는 경우에만 변경하면 됩니다. 대부분의 경우 이는 필수는 아니지만 --admin-user로 사용할 수 있습니다.

인수를 사용하여 스크립트를 실행하는 가장 간단한 방법은 다음과 같습니다(환경 변수에 관한 후속 섹션 참조).

./run_remote.py --dnac 1.1.1.1 --admin-pass passwd --maglev-pass passwd

셸 환경 변수에 대해 잘 알고 있는 경우에는 이를 간소화할 수 있습니다.

export DNAC_ADMIN_PASS="passwd"

export DNAC_MAGLEV_PASS="passwd"

./run_remote.py --dnac 10.1.1.1

AURA 옵션 전달(—)

AURA별 인수를 전달하려면(예: SDA 테스트를 실행하기 위해 -s) 다음을 수행해야 합니다.

## note the extra --, due to a qwirk in the way argparse library works

./run_remote.py --dnac 10.1.1.1 -- -s

run_remote 옵션(예: --local-dir, all-cluster 및 --no-pull)을 "--" 앞에 포함해야 합니다.

AURA 관련 옵션(예: -n, --syslog, -d, -s)은 "-" 뒤에 포함되어야 합니다.

AURA 출력을 로컬에 저장

AURA 스크립트는 --json-summary 옵션을 지원합니다. 이렇게 하면 DNAC에 대한 보고서 및 로그 파일의 위치와 테스트 결과의 json 요약이 생성됩니다. run_remote에 —local-dir 옵션이 제공되면 로그 및 보고서 파일을 DNAC로 다시 이동할 수 있습니다. json-summary 파일을 생성할 수 있습니다. DNAC에 대한 디렉토리가 생성됩니다.

/home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --local-dir /home/aradford/RUN_REMOTE/logs

이 작업이 완료되면 /home/aradford/RUN_REMOTE/logs 디렉토리에는 다음이 포함될 수 있습니다.

ls RUN_REMOTE/logs/10.1.1.1

DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz

DNAC_AURA_Report_2020-09-08_23_20_11.json

DNAC_AURA_Report_2020-09-08_23_20_11.pdf

Json 파일에는 다음이 포함됩니다.

cat RUN_REMOTE/logs/*/DNAC_AURA_Report_2020-09-08_23_20_11.json

{

"json-summary": {

"check_count": 64,

"report-name": "/data/tmp/dnac_aura/reports/DNAC_AURA_Report_2020-09-08_23_20_11.pdf",

"logfile-name": "/data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2020-09-08_23_20_11.tar.gz",

"ur_check_count": 19,

"ur_error_count": 0,

"warning_count": 5,

"assur_warning_count": 2,

"error_count": 5,

"ur_warning_count": 3,

"assur_check_count": 14,

"assur_error_count": 0

}

}

클러스터 실행

—all-cluster 옵션을 사용하는 경우 스크립트는 클러스터의 모든 멤버를 찾고 각 멤버에 대해 AURA를 실행할 수 있습니다.

현재 이것은 직렬 실행입니다. DNAC에서 보고서, 로그 파일 및 json-summary를 다시 복사하는 데 —local-dir과 함께 사용할 수 있습니다.

VIP 또는 물리적 주소가 제공될 수 있습니다. 스크립트는 연결할 수 있으며 연결에 사용된 IP와 동일한 서브넷의 모든 물리적 IP를 검색할 수 있습니다.

기타 옵션

--no-pull 옵션을 사용하여 스크립트를 실행할 수도 있습니다. 이렇게 하면 최신 버전의 AURA로 업데이트하기 위해 git pull이 중지되지만 DNA Center의 home 디렉토리에 AURA를 복사했다고 가정합니다.

를 통한 AURA 크론

CRON은 PTY 부족으로 인해 AURA에 문제가 됩니다. 또한 DNA Center crontab을 수정해야 합니다.

run_remote는 PTY 문제를 해결하고 로컬 DNA Center crontab을 편집할 필요가 없으므로 AURA를 실행하는 데 있어 더 좋은 방법일 것입니다. 원격으로 --local-path를 결합하여 실행하면 모든 DNA Center 로그가 외부 서버에 동일하게 위치합니다.

다음은 매 시간 DNAC에서 AURA를 실행하기 위한 샘플 crontab 항목입니다. 가상 환경에 paramiko 및 scp 라이브러리가 포함되어 있는 경우 파이썬 인터프리터를 명시적으로 제공해야 합니다.

00 * * * * /home/aradford/RUN_REMOTE/env3/bin/python /home/aradford/RUN_REMOTE/run_remote.py --dnac 10.1.1.1 --admin-pass passwd --maglev-pass passwd --local-dir /home/aradford/RUN_REMOTE/logs > /tmp/run

이는 자격 증명이 일반 텍스트에 저장되지 않도록 보호하기 위해 셸 스크립트에 의해 추가로 래핑될 수 있습니다.

Cisco DNA Center AURA 옵션

표 1 - 다양한 AURA 옵션의 검사/기능

|

옵션 없음(기본값) |

-s |

-d |

-o |

-c |

| DNA Center 인프라 상태 확인 |

X |

X |

X |

|

|

| DNA Center Assurance 상태 확인 |

X |

X |

|

|

|

| WLC/eWLC 보증 상태 확인 |

X |

X |

|

|

|

| 기본 SDA 확인(인벤토리 확인)DNAC-ISE 통합(ISE가 통합된 경우에만) |

X |

X |

|

|

|

| SDA(패브릭 디바이스 CLI 수집, 컨트롤 플레인 및 보안 플레인 감사 및 호환성 검사) |

|

X |

|

|

|

| 업그레이드 준비도 검사(버그 포함) |

X |

X |

|

|

|

| DNA Center 확장(패브릭 및 비 패브릭 확장 매개변수) |

X |

X |

X |

|

|

| 패브릭 디바이스에서 CLI 출력을 캡처하고 파일 captureFile.yaml2 파일을 통해 제공되는 DNA Center - 명령 및 디바이스 목록에 로컬로 저장 capture:json - Command Runner default output.log - Human Readable |

|

|

|

X |

|

| 여러 디바이스의 컨피그레이션 비교(캡처한 출력 및 -o 옵션 사용 기준) |

|

|

|

|

X |

AURA 옵션의 명령줄 출력

usage: dnac_aura [-h] [-v] [-V] [--json-summary] [-s] [-u U] [-n N] [--syslog SYSLOG] [--admin-pass ADMIN_PASS]

[--admin-user ADMIN_USER] [--maglev-pass MAGLEV_PASS] [-d] [--sdadevcheck] [-o] [-c] [--download-test]

Select options.

optional arguments:

-h, --help show this help message and exit

-v verbose logging

-V version information

--json-summary print json-summary

-s Run additional SDA checks. To execute these checks, the tool can login to other devices in the fabric

and collect show command outputs.

-u U Upload report and logs file to the SR. Please provide SR and password in the format sr_number:sr_password

-n N Add customer name to the PDF report on the first page (the summary page)

--syslog SYSLOG destination syslog server

--admin-pass ADMIN_PASS maglev admin password (this is the UI password for admin user)

--admin-user ADMIN_USER maglev admin user (webUI user, default is admin)

--maglev-pass MAGLEV_PASS maglev password (for sudo)

-d Perform all DNA Center Infrastructure Health checks only

--sdadevcheck to skip the SDA Device limit

-o To collect CLI outputs from the network devices via the Cisco DNA Center.

Ensure you have the captureFile.yaml in the same folder as this tool.

-c Compare configurations across multiple devices.

You can choose 2 timestamps from previous captures taken with the -o option.

PDF Report can be generated with the diffs.

--download-test To perform a download test of 3 test images of different sizes

from the DNAC Cloud Repo in AWS.

다양한 옵션으로 AURA를 실행하는 예시

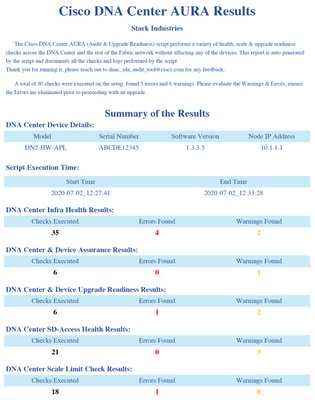

예 1: 회사 이름으로 Stark Industries를 선택하려면 기본 AURA 검사를 실행하고 비밀번호 123kjaksdhf를 사용하여 SR 611111111에 파일을 복사하십시오. 명령은 다음과 같습니다.

$ ./dnac_aura -n "Stark Industries" -u 611111111:123kjaksdhf

예 2: 고객 Stark Industries에 대해 Cisco DNA Center 및 SDA 검사를 모두 실행하려면 다음 명령을 사용하십시오.

$ ./dnac_aura -s -n "Stark Industries"

예 3: show 명령 출력을 실행하고 Cisco DNA Center의 파일에 저장하려면 -o 옵션을 사용합니다. 이 툴은 Cisco DNA Center의 명령 실행기를 사용하여 출력을 가져올 수 있습니다. 명령은 다음과 같습니다.

$ ./dnac_aura -o

이러한 디바이스에서 실행할 디바이스 및 명령을 지정하려면 captureFile.yaml이 동일한 디렉토리에 있어야 합니다. 샘플이 GitHub에 있습니다.

예 4: Catalyst 스위치 및/또는 eWLC의 실행 중인 구성을 비교하려면 -c 옵션을 사용합니다. 이전에 -o 옵션을 사용하여 디바이스의 출력을 캡처했는지 확인합니다. 명령은 다음과 같습니다.

$ ./dnac_aura -c

예 5: 클러스터에서 AURA 검사를 실행하려면 한 노드에 대해 테이블에서 적절한 옵션을 선택합니다. 나머지 두 노드에 대해 -d 옵션을 선택합니다.

임의의 노드 하나에서:

$ ./dnac_aura

나머지 2개 노드에서:

$ ./dnac_aura -d

예 6: AURA를 예약하려면 cron을 사용하거나 AURA를 원격으로 실행하려면 github에서 이 readme 파일을 확인하십시오.

https://github.com/CiscoDevNet/DNAC-AURA/tree/primary/run_remote

예 7: DNA 센터 이미지가 저장된 AWS의 클라우드 리포트에 대한 경로를 확인하려면 이 옵션으로 AURA를 실행할 수 있습니다. 이 검사는 3개의 이미지(소형 - 50MB, 중형 - 150MB 및 대형 - 650MB)를 다운로드하며 이 3개의 파일을 다운로드하는 시간을 계산할 수 있습니다. 이 옵션을 선택하면 테스트 이미지가 삭제되고 보고서가 생성되지 않는지 확인할 수 있습니다.

임의의 노드에서:

$./dnac_aura --download-test

확인 예시:

$./dnac_aura --download-test

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.5.0 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### The image download test can be executed and all other checks can be skipped. ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing login... [please provide UI admin level password]

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

#01:Checking:Download test image from the Cisco DNA Center Cloud Image Repository

INFO:This check can take up to 4 minutes to complete

INFO:Successfully downloaded a small test image of size 50MB from DNAC cloud repository in 3.4 seconds.

INFO:Successfully downloaded a medium test image of size 150MB from DNAC cloud repository in 3.2 seconds.

INFO:Successfully downloaded a large test image of size 650MB from DNAC cloud repository in 16.2 seconds.

$

예 7: AURA를 -s 옵션과 함께 실행하면 AURA는 패브릭 사이트당 최대 50개의 패브릭 디바이스에 대해 컨트롤 플레인 감사를 수행할 수 있습니다. 이 제한을 없애려면 —sdadevcheck 옵션을 사용합니다.

참고: 추가 디바이스가 추가되면 툴의 실행 시간이 늘어납니다.

$ ./dnac_aura -s --sdadevcheck

툴의 출력

툴이 시작되면 관리자 사용자 이름/비밀번호, 그 뒤에 maglev 비밀번호를 입력하라는 프롬프트가 표시됩니다.

$ ./dnac_aura.py

####################################################

### ###

### Welcome to the Cisco DNA Center AURA Tool ###

### version:1.4.6 ###

### ###

####################################################

###

### Please visit us at www.cisco.com - 'Enhanced Visibility into the Cisco DNA Center and use AURA'

###

###

### All Cisco DNA Center based Health,Scale,Upgrade Readiness,Assurance & SDA checks can be run ###

###

#01:Checking:Latest version of AURA

INFO:AURA is up to date

INFO:Performing maglev login...

[administration] username for 'https://kong-frontend.maglev-system.svc.cluster.local:443': admin

[administration] password for 'admin':

INFO:User 'admin' logged into 'kong-frontend.maglev-system.svc.cluster.local' successfully

#02:Checking:Determine Cisco DNA Center Product Type, Serial number, SW Version & Node IP

[sudo] password for maglev:

...

******

Cisco DNA Center AURA tool has successfully completed.

Report and Logs can be found at:

-- Cisco DNA Center AURA Report : /data/tmp/dnac_aura/reports/DNAC_AURA_Report_2021-02-25_05_27_45.pdf

-- Cisco DNA Center AURA Logs (tar.gz file) : /data/tmp/dnac_aura/logs/DNAC_AURA_Logs_2021-02-25_05_27_45.tar.gz

$

툴은 /data/tmp/dnac_aura/에 저장된 2개의 파일을 생성합니다.

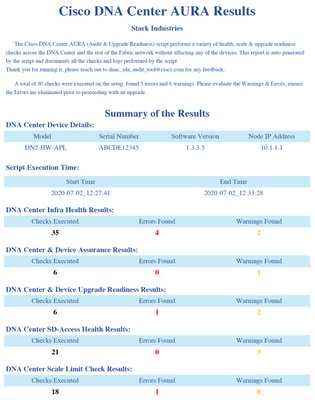

- /data/tmp/dnac_aura/reports의 PDF 보고서. 첫 번째 페이지에서는 DNA Center에 대한 데이터(모델, 일련 번호, 소프트웨어 버전 및 IP 주소), 툴의 실행 시간, 수행한 모든 확인 및 결과의 요약을 제공합니다. 나머지 페이지에서는 다양한 확인에 대한 세부 정보와 함께 명령 출력 및 결과를 확인할 수 있습니다. 오류 및 경고는 색상으로 구분되어 쉽게 검색할 수 있습니다. (보고서가 -o 옵션으로 생성되지 않음).

- Cisco DNA Center의 모든 로그 및 디바이스의 show 명령은 tar.gz 파일로 압축됩니다.

AURA 버전 - 변경 로그

https://github.com/CiscoDevNet/DNAC-AURA/blob/primary/ChangeLog.md

AURA에서 수행하는 확인

Cisco DNA Center 상태 및 연결

#01:확인:AURA의 최신 버전

#02:확인:Cisco DNA Center 제품 유형, 일련 번호, SW 버전 및 노드 IP 확인

#03:확인:Cisco DNA Center 멤버 ID 확인

#04:Check:CPU 로드 평균

#05:확인:디스크 레이아웃

#06:확인:디스크 파티션 마운트

#07:확인:디스크 공간 및 iNode 사용률

#08:확인:Glusterfs가 마운트되었는지 여부

#09:Check:무응답 NFS 마운트 확인

#10:확인:NFS 부실 파일 핸들

#11:확인:디스크 I/O 처리량

#12:확인:DRAM 총 사용 가능한 메모리

#13:확인:어플라이언스에 설치된 DRAM

#14:확인:프로세서 코어 활성화 및 상태

#15:확인:Docker 상태

#16:Check:Docker 프록시 설정

#17:Check:셸 환경 변수

#18:확인:Kubelet 상태

#19:Check:PLEG 오류에 대한 Syslog

#20:확인:Cisco DNA Center의 버전

#21:확인:업데이트 기록[전체 데이터 부족으로 인한 대략적인 결과임]

#22:확인:적용된 후크

#23:Check:Cluster Node Reachability - node: [u'91.1.1.13', u'91.1.1.11', u'91.1.1.14']

#24:Check:Interface Reachability - 모든 노드: [u'99.99.99.13', u'92.1.1.1', u'91.1.1.13', u'99.99.99.11', u'92.1.1.2', u'91.1.1.11', u'99.99.99.14', u'92.1.1.3', u'91.1.1.14']

#25:Check:VIP Reachability - VIP: [u'92.1.1.2', u'99.99.99.12', u'91.1.1.12']

#26:Check: 노드의 etcd에 구성된 DNS 서버 수(<=3)

#27:Check:/etc/resolv.conf 항목 수(<=4)

#28:Check:DNS config - /etc/network/interfaces

#29:Check:DNS Reachability - DNS: [u'8.8.8.8']

#30:확인:DNS 서버가 Cisco Connect DNA를 확인할 수 있습니다.

#31:Check:NTP 서버 동기화: ['5.6.7.8', '1.2.3.4']

#32:Check:클러스터 호스트 이름이 정의되었습니다.

#33:Check:DNAC의 기본 표준 시간대 설정

#34:확인:오류에 대한 인터페이스

#35:확인:DCBX 업스트림으로 인해 tx 삭제

#36:확인:VIP 노드 간 전환

#37:확인:커널 로그에서 오류 확인

#38:확인:인증서 유효성 및 만료

#39:Check:Truststore 인증서 만료

#40:확인:Cisco DNA Center의 NTP 서비스 상태

#41:확인:NTP 서버 시간 동기화

#42:Check:Intra-Cluster Interface 레벨 경로에서 캐시된 MTU 확인

#43:확인:PMTU 검색 상태

#44:확인:노드 표시

#45:확인:노드 상태

#46:확인:노드 진단 보고서

#47:확인:서비스 배포 ...

#48:확인:Appstack 상태

#49:확인:엔드포인트 상태

#50:Check:Check 서비스에 높은 재시작 횟수 확인

#51:Check:remedyctl is running

#52:확인:DB의 ISE 상태

#53:Check:DNAC 사용자에 대해 구성된 외부 인증

#54:Check:외부 인증 폴백 컨피그레이션

#55:확인: DNAC DB의 확장 가능한 그룹, 계약 및 액세스 정책 수 확인

#56:확인:GBAC 마이그레이션/동기화 상태

#57:Check:Glusterfs 인스턴스

#58:Check:Glusterfs NODE_NAME 확인

#59:확인:Glusterfs 클러스터링

#60:Check:Gluster Volume Heal 통계

#61:Check:ETCD 클러스터 상태

#62:Check:ETCD 스토리지 크기

#63:Check:ETCD 메모리 사용률

#64:Check:루프백(localhost/127.0.0.1)에 대한 ETCD 바인딩

#65:Check:Postgres 클러스터 상태

#66:확인:Postgres 크기

#67:Check:MongoDB 클러스터 상태 및 동기화 상태

#68:Check:Docker 통계에서 MongoDB CPU 확인

#69:확인:MongoDB 크기 확인

#70:확인:Tenantintsegment overflow

#71:Check:IntrusionDB 상태

#72:Check:IntrusionDB Memory Utilization

#73:확인:Cassandra 상태

#74:Check:Cassandra 상태

#75:확인:Rabbitmq 클러스터 상태

#76:Check:Rabbitmq 클러스터 상태

#77:Check:Rabbitmq 큐 상태

#78:확인:확인되지 않은 메시지가 있는 Rabbitmq 큐

#79:확인:Zookeeper 클러스터 상태

#80:확인:Zookeeper 클러스터 상태

#81:확인:Zookeeper 클러스터 Epoch 검증

#82:Check:Elasticsearch 클러스터 상태: Maglev-System

#83:Check:Elasticsearch 클러스터 상태: NDP

#84:확인:사이드카 수신 대기

#85:Check:REST API(BAPI) 응답

#86:확인:백업 기록

#87:확인:LAN Auto를 시작하지 못하는 알려진 문제

#88:Check:Apache Log4j의 Critical Vulnerabilities in Apache - CVE-2021-44228 & CVE-2021-45046

업그레이드 준비 상태

#01:확인:내부 주소와 클러스터 서브넷 겹침

#02:Check:RCA 파일 디스크 사용량

#03:Check:종료된 컨테이너 수

#04:확인:실행 중이 아닌 Pod 수

#05:확인:Maglev 카탈로그 설정

#06:Check:Catalog Release Channel Details(카탈로그 릴리스 채널 세부 정보) - 검증 안 함 - 검토를 위한 정보만 있음

#07:Check:Catalog System Update Packages - 검증 안 함 - 검토용 정보만

#08:Check:Catalog Packages - 검증 안 함 - 검토용 정보만

#09:확인:상위 저장소 설정

#10:확인: 다음을 통해 ciscoconnectdna에 프록시 연결:http://a.b.c.d:80

#11:Check:File-service에서 누락된 FileID 매핑 확인

#12:확인:자기부상 인증서 만료

#13:Check:레지스트리 CA 인증서 만료

#14:Check:CA 인증서 만료

#15:Check:etcd 인증서

#16:확인:오래된 마운트 지점 확인

#17:확인:Kubernetes 임시 마운트 확인

#18:Check:Collector-ISE 컨피그레이션이 이전 업그레이드 후에 정리됨

#19:확인:보류 중인 워크플로

#20:확인:마지막으로 성공한 백업을 찾기 위한 백업 표시

#21:Check:잘못된 마이그레이션 상태 매개 변수로 인해 프로비저닝 실패

#22:확인:Cisco DNA Center의 Maglev Hook 설치 프로그램 서비스 상태

#23:확인:Cisco DNA Center Cloud Image Repository에서 테스트 이미지 다운로드

#24: SSL 가로채기가 네트워크에 구성되어 있는지 확인

#25:확인:프록시 비밀번호 인코딩

#26:Check:SDA 구축의 멀티사이트 수

#27:확인:DNA Center 업그레이드 경로를 최신 패치 2.3.3.x로

#28:확인:번들 모드의 Catalyst 디바이스

#29:확인:최근 업데이트 및 RCA 파일

#30:Check:Secondary Interface Status(XL만 해당)

#31:Check:kubectl 기본 네임스페이스

#32:확인:새로 고친 인증서 때문에 Tiler 실패

#33:Check:디스크 파티션 /boot/efi에 충분한 공간이 있는지 확인

#34:확인:DNA Center 버전 2.3.3.x와의 패브릭 디바이스 호환성

#35:Check:IP 풀 마이그레이션

#36:확인:구성된 AAA 서버 및 해당 상태

Cisco DNA Center Assurance

#01:Check:Assurance 파티션 디스크 공간 사용

#02:확인:보증 서비스 상태

#03:확인:확인 백엔드 제거 작업 확인

#04:Check:Redis DB를 정리하는 보증 NDP 비우기 작업 확인

#05:확인:Redis 메모리 부족

#06:확인:보증 파이프라인 상태

#07:Check:Device 상태 점수 요약

#08:Check:Client 상태 점수 요약

#09:확인:WLC 올바른 텔레메트리 API 호출

#10:확인:Cisco IOS® XE WLC Telemetry 연결 상태 확인

#11:확인:Cisco IOS XE WLC Netconf Yang 데이터 저장소 확인

#12:확인:Cisco IOS XE WLC sdn-network-infra-iwan Trustpoint & Certificates

#13:확인:Cisco IOS XE WLC DNAC-CA Trustpoint & Certificate

#14:확인:Cisco IOS XE WLC 장치 네트워크 보증 상태

#15:확인:AIREOS WLC 텔레메트리 연결 상태 확인

#16:확인:AIREOS WLC 원격 측정 인증서 확인

SD-Access 상태

#01:확인:패브릭 디바이스 연결성 인벤토리 상태

#02:Check:Fabric 인벤토리 모음

#03:확인:SDA:Cisco DNA Center & ISE 통합 상태

#04:확인:Cisco DNA Center와 Cisco ISE 간의 SSH 연결 확인

#05:확인:Cisco ISE 노드 메모리 사용량

#06:확인:Cisco ISE 노드 디스크 사용량

#07:확인:Cisco ISE 프로세스의 상태

#08:확인: 기본 ISE 노드의 API를 통해 SGT 및 SGACL 결정

#09:Check:SDA:테두리/CP/가장자리에서 명령 캡처

#10:Check:SDA:소프트웨어 버전 및 플랫폼 유형 수

#11:Check:SDA:Fabric devices CPU Utilization Check

#12:Check:SDA:패브릭 디바이스 메모리 사용률 확인

#13:Check:SDA:패브릭 디바이스에서 LISP 세션 수 확인

#14:Check:SDA:모든 패브릭 디바이스에서 LISP IPv4 EID 테이블 크기를 확인합니다.

#15:Check:SDA:테두리에서 LISP IPv4 MAP 캐시 테이블 크기 확인

#16:Check:SDA:패브릭 디바이스에 대한 ISIS 세션 상태 확인

#17:확인:SDA: Ensure the Fabric devices have more than one ISIS Session - Redundancy check

#18:Check:SDA:Borders Only:IPv4 BGP 세션

#19:Check:SDA:Borders Only:VPNv4 BGP 세션

#20:Check:SDA:디바이스의 AAA 서버 연결

#21:Check:SDA:CTS PACS가 디바이스에 다운로드됨

#22:Check:SDA:CTS SGT가 디바이스에 다운로드됨

#23:Check:SDA:eWLC CPU 사용률 확인

#24:Check:SDA:eWLC 메모리 사용률 확인

#25:확인:eWLC 패브릭 AP 확인

#26:확인:eWLC 패브릭 WLAN 확인

Cisco DNA Center 확장

#01:Check:Scale : Number of Sites

#02:Check:Scale : Number of Access Control Policies

#03:Check:Scale : Number of Access Contracts

#04:Check:Scale : Total number of devices (switch, router, wireless controller)

#05:Check:Scale : Number of Fabric Domains

#06:Check:Scale : Number of Fabric Sites

#07:Check:Scale : Number of Group SGTs

#08:Check:Scale : Number of IP SuperPools

#09:Check:Scale : Number of ISE connections

#10:Check:Scale : Max number of AAA (Radius)

#11:Check:Scale : Number of SSIDs

#12:Check:Scale : Number of Virtual Networks per site

#13:Check:Scale : Number of Wireless Access Points

#14:Check:Scale : Number of Wireless LAN Controllers

#15:Check:Scale : Number of Wireless Sensors

#16:Check:Scale : Number of Fabric Devices per Site

#17:Check:Scale : Number of Fabric Borders per Site

#18:Check:Scale : Number of Fabric Control Plane Nodes per Site

dnac_aura 파일의 해시 값

| AURA 버전 |

MD5 해시 |

SHA256 해시 |

| 1.5.9 |

52f429dd275e357fe3282600d38ba133 |

c91b6092ab4fa57adbe698a3c17f9146523bba5b0315222475aa4935662a0b6e |

| 1.6.0 |

e01328f5e0e4e5f5c977c5a14f4a1e14 |

4f8115d1f2f480efcdb0260cc5a9abb8a067f3cbac2c293a2615cb62b615f53e |

| 1.6.8 |

f291e3e694fadb2af722726337f31af5 |

fb7c125910d77c8087add419b937a893174fb30649427ad578df75d63806a183 |

문제 해결

문제가 발생하면 dnac_sda_audit_tool@cisco.com에서 PDF 보고서 및 TAR 로그 파일을 참조하십시오.

피드백

피드백