Cisco Aironet ワイヤレス LAN クライアント アダプタ インストレーション コンフィギュレーション ガイド Windows CE 版

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月15日

章のタイトル: クライアント アダプタの設定

クライアント アダプタの設定

クライアント アダプタの設定

[Profile]画面でプロファイルの新規作成または既存プロファイルの編集を選択すると、プロファイル名が括弧で囲まれた[Properties]画面が表示されます。 この画面で、そのプロファイルの設定パラメータを設定できます。 次の手順に従って、[Properties]画面にアクセスし、設定プロセスを実行します。

(注) 変更しない設定パラメータには、デフォルト値が使用されます。

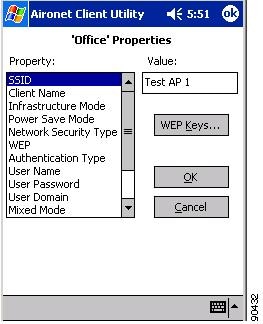

ステップ 1![]() [Profiles]画面でプロファイルを作成または選択し、[Edit]ボタンをクリックすると、[Properties]画面が表示されます(図 5-1を参照)。

[Profiles]画面でプロファイルを作成または選択し、[Edit]ボタンをクリックすると、[Properties]画面が表示されます(図 5-1を参照)。

[Property]ボックスには、変更可能な設定パラメータが示されます。[Value]ボックスには、強調表示されたパラメータの現在の値が表示されます。[Value]ボックスは、いくつかの選択可能な値がドロップダウン メニュー形式で表示される場合と、文字を入力できるように空白フィールドとして表示される場合があります。

ステップ 2![]() 表 5-1 は、クライアント アダプタの設定パラメータとその説明を示しています。 表内の手順に従って、パラメータの初期設定または変更を行ってください。

表 5-1 は、クライアント アダプタの設定パラメータとその説明を示しています。 表内の手順に従って、パラメータの初期設定または変更を行ってください。

(注) セキュリティ パラメータ(Network Security Type、WEP、User Name、User Password、User Domain)は、さらに操作が必要になるため、表の最後に示されます。

|

|

|

|

|---|---|---|

| service set identifier(SSID;サービス セット ID)は、アクセスする個々のワイヤレス ネットワークを特定します。 値の範囲: 32 文字まで入力可能(大文字/小文字の区別あり)

(注) このパラメータを空白にしておくと、クライアント アダプタは、ブロードキャスト SSID を使用できるように設定されているネットワーク上のすべてのアクセス ポイントに結合できます(アクセス ポイント管理システムの[AP Radio Hardware]ページを参照してください)。 通信先のアクセス ポイントがブロードキャスト SSID を使用できるように設定されていない場合は、このパラメータの値をアクセス ポイントの SSID と同じ値に設定する必要があります。 そうしないと、クライアント アダプタはネットワークにアクセスできません。 |

||

| Windows CE デバイスの論理名。 このパラメータにより、管理者はすべての MAC アドレスを記憶しなくても、アクセス ポイントに接続されているデバイスを特定することができます。 この名前は、アクセス ポイントの接続デバイス リストに表示されます。

(注) ネットワーク上の各コンピュータには一意のクライアント名を付ける必要があります。 |

||

|

|

|

|

ワイヤレス ネットワークがアクセス ポイント経由でワイヤード イーサネット ネットワークに接続されていることを示します。 |

||

アドホックまたはピア ツー ピアとも呼ばれます。 ワイヤレス ネットワークが、アクセス ポイント経由でワイヤード イーサネット ネットワークに接続されていない少数のワイヤレス デバイスから構成されていることを示します。 |

||

|

|

|

|

クライアント アダプタは常に電源が投入された状態で保持されるため、メッセージの応答時間にほとんど遅れが生じません。 このモードは最も電力を消費しますが、最高のスループットを実現します。 デスクトップ コンピュータおよび AC 電源を使用するデバイスに適しています。 |

||

ネットワーク トラフィックに応じて、[PSP] |

||

クライアント アダプタの受信メッセージをアクセス ポイントでバッファリングさせます。クライアント アダプタは定期的に起動してアクセス ポイントをポーリングし、バッファに待機中のメッセージがないかどうかを確認します。 アダプタはそれぞれのメッセージを要求してから、スリープ モードに戻ります。 このモードは電力を最も節約できますが、スループットは最も低くなります。 電力消費が究極の懸念事項となっているデバイス(バッテリ持続時間の短いデバイスなど)に適しています。 |

||

|

|

|

|

WEP の設定に関係なく、クライアント アダプタに、認証およびアクセス ポイントとの通信の試みを許可します。 クライアント アダプタで LEAP またはホストベースの EAP が有効に設定されている場合は、[Open Authentication]オプションのみ選択できます。 |

||

クライアント アダプタが同じ WEP キーを持つアクセス ポイントのみと通信することを許可します。 このオプションは、[Static WEP Keys]が選択されている場合のみ選択できます。 アクセス ポイントは認識済みの暗号化されていない“身元証明要求パケット”をクライアント アダプタに送信し、クライアント アダプタはそのパケットを暗号化して、アクセス ポイントに返送します。アクセス ポイントは、暗号化されたパケットを復号化し、復号化の成功または失敗を通知する認証応答パケットをクライアント アダプタに返送します。 |

||

(注) Shared Key 認証にはセキュリティ上のリスクが伴うため、使用しないことをお勧めします。 |

||

| クライアント アダプタが、WEP 対応と非 WEP 対応の両方のアクセス ポイントと結合できるかどうかを示す。 • •

(注) セキュリティ上の理由により、同じセルに WEP 対応と非 WEP 対応のクライアントが両方存在することはお勧めできません。これは、WEP を使用しているクライアントにも、暗号化されていないブロードキャスト パケットが送信されてしまうためです。 |

||

| 結合先のアクセス ポイントもワールド モードに設定されている場合に、クライアント アダプタがそのアクセス ポイントの最大送信電力レベルおよび周波数範囲を受け入れられるようにします。 このパラメータはインフラストラクチャ モードの場合のみ使用できます。この設定は、海外出張の多いユーザが、異なる規制地域のアクセス ポイントにクライアント アダプタを結合できるようにするためのものです。

(注) [World Mode]を有効にした場合は、クライアント アダプタを使用する国の規制機関で許可されている最大送信電力レベルのみが利用可能になります。 |

||

| クライアント アダプタがアクセス ポイント(インフラストラクチャ モードの場合)または他のクライアント(アドホック モードの場合)に対してパケットを送受信するときの速度を指定します。 インフラストラクチャ モードの場合は[Auto]を選択し、アドホック モードの場合は特定のデータ レートを設定することをお勧めします。 オプション: [Auto]、[1 Mb Only]、[2 Mb Only]、[5.5 Mb Only]、 |

||

|

|

|

|

(注) クライアント アダプタのデータ レートは、インフラストラクチャ モードの場合は[Auto]に設定するか、またはアクセス ポイントと同じレートにする必要があります。アドホック モードの場合は、通信先のクライアントと同じレートにする必要があります。 そうしないと、クライアント アダプタが通信先と結合できない可能性があります。 |

||

| クライアント アダプタの送信時の電力レベルを定義します。 この値は、アダプタを使用する国の規制機関(米国は FCC、カナダは DOC、ヨーロッパは ETSI、日本は MKK など)で許可されている値を上回らないようにしてください。 オプション: クライアント アダプタにプログラミングされている電力テーブルによる(下記の表を参照) デフォルト: [Max](クライアント アダプタにプログラミングされているレベルのうち、アダプタを使用する国の規制機関で許可される最大レベル) |

||

|

|

|

|

(注) 送信電力を小さくすると、バッテリ電源は節約できますが、無線範囲は縮小されます。

(注) クライアント アダプタが実行中の場合は、ACU からアダプタにクエリーが送信され、アダプタにプログラミングされている設定が ACU に表示されます。 クライアント アダプタが実行中でない場合は、最後に実行された無線タイプに基づいて、電力レベルのオプションが ACU に表示されます。

(注) [World Mode]を有効にした場合は、クライアント アダプタを使用する国の規制機関で許可されている最大送信電力レベルのみが利用可能になります。

(注) 旧バージョンの 340 または 350 シリーズ クライアント アダプタを使用している場合は、電力レベルのオプションがここに掲げるものと異なる場合があります。 |

||

| 信号の強度が 50% を下回ると、クライアント アダプタが同じ SSID を持つアクセス ポイントを定期的にスキャンし、より最適なアクセス ポイントを探します。 |

||

| クライアント アダプタで使用する wired equivalent privacy(WEP)の種類を指定します。 |

||

|

|

|

|

有効な WEP キーを入力した後、クライアント アダプタの静的な WEP を有効にします。

(注) 静的な WEP キーの設定方法および |

||

EAP 認証時に自動的に WEP キーを引き出すようにします。 [Network Security Type]を[LEAP]に設定した場合、自動的に[Dynamic WEP Keys]が設定されます。[Network Security Type]を[Host Based EAP]に設定した場合、WEP パラメータを

(注) 動的な WEP キーの設定手順については、ステップ 3を参照してください。 |

||

| クライアント アダプタで使用する 802.1X 認証のタイプを指定します。 |

||

|

|

|

|

(注) LEAP の使用手順については、ステップ 3を参照してください。 |

||

使用中のオペレーティング システムがサポートする 802.1X 認証タイプ(EAP-TLS または PEAP)を、クライアント アダプタで使用できるようにします。

(注) ホストベースの EAP の有効化および使用法については、ステップ 3を参照してください。 |

||

| WLM に LEAP クレデンシャルを入力するのではなく、保存されたものを使用する場合、このパラメータは LEAP 認証で自動的に保存および使用されるユーザ名を指定します。 このパラメータは、[Network Security Types]が[LEAP]に設定されていない場合は使用できません。

(注) LEAP ユーザ名の入力手順については、ステップ 3を参照してください。 |

||

| WLM に LEAP クレデンシャルを入力するのではなく、保存されたものを使用する場合、このパラメータは LEAP 認証で自動的に保存および使用されるパスワードを指定します。 このパラメータは、[Network Security Types]が[LEAP]に設定されていない場合は使用できません。

(注) LEAP パスワードの入力手順については、ステップ 3を参照してください。 |

||

| WLM に LEAP クレデンシャルを入力するのではなく、保存されたものを使用する場合、このパラメータは LEAP 認証で自動的に保存および使用されるドメイン名(必要な場合)を指定します。 このパラメータは、[Network Security Types]が[LEAP]に設定されていない場合は使用できません。

(注) LEAP ドメイン名入力手順については、ステップ 3を参照してください。 |

||

ステップ 3![]() セキュリティ機能のいずれか(静的な WEP、LEAP、EAP-TLS、PEAP)を使用する場合、次の「セキュリティ機能の概要」を読み、手順に従ってセキュリティ機能を起動します。

セキュリティ機能のいずれか(静的な WEP、LEAP、EAP-TLS、PEAP)を使用する場合、次の「セキュリティ機能の概要」を読み、手順に従ってセキュリティ機能を起動します。

ステップ 4![]() [Properties]画面の[ OK] をクリックし、変更内容を保存します。 編集したプロファイルがアクティブ プロファイルの場合、クライアント アダプタを挿入すると、変更内容は即時適用されます。

[Properties]画面の[ OK] をクリックし、変更内容を保存します。 編集したプロファイルがアクティブ プロファイルの場合、クライアント アダプタを挿入すると、変更内容は即時適用されます。

セキュリティ機能の概要

Windows CE でクライアント アダプタを使用するときは、WEP 暗号化キーを使用してデータを暗号化することで、ワイヤレス ネットワーク経由の転送データを保護することができます。 WEP 暗号化では、送信側デバイスがそれぞれのパケットを WEP キーを使って暗号化し、受信側デバイスが同じキーを使用して各パケットを復号化します。

転送データの暗号化および復号化に使用される WEP キーは、アダプタに静的に関連付けることも、EAP 認証処理の一部として動的に作成することもできます。 使用する WEP キーのタイプは、以下の「静的な WEP キー」および「EAP による動的な WEP キー」の項を参考に決めてください。 EAP を使用した動的な WEP キーは、静的な WEP キーよりもセキュリティ レベルが高くなります。

WEP キーの長さは、静的または動的にかかわらず、40 または 128 ビット長です。 128 ビットの WEP キーでは、40 ビットのキーよりもセキュリティ レベルが高くなります。

(注) WEPキーをさらに安全にする3つの機能に関する情報は、「新しい WEP キー セキュリティ機能」を参照してください。

静的な WEP キー

ワイヤレス ネットワーク内の各デバイス(またはプロファイル)には、最大 4 個の WEP キーを指定できます。 デバイスは、適切なキー(相互通信を行うデバイスはすべて同じ WEP キーを使用する必要があります)で暗号化されていないパケットを受信すると、そのパケットを廃棄し、受信側に二度と同じパケットを配信することはありません。

静的な WEP キーは書き込み専用で一時的なものですが、クライアント アダプタを挿入するたび、あるいは Windows CE デバイスをリセットするたびに入力しなおす必要はありません。 これは、WEP キーが Windows CE デバイスのレジストリに保存されるためです。このキーは、セキュリティ上の理由により、暗号化された形で保存されます。 クライアント アダプタのレジストリ パラメータがドライバによってロードされ、読み取られると、静的な WEP キーも検索され、復号化されます。これらのキーは、アダプタの揮発性メモリに保存されます。

[ACU Properties]画面では、クライアント アダプタに設定されている現在の WEP キーを確認してから、新しい WEP キーを割り当てたり、既存の WEP キーを上書きしたりできます。また、静的な WEP キーを有効にしたり、無効にしたりできます。 手順については、「静的な WEP キーの使用方法」を参照してください。

EAP による動的な WEP キー

ワイヤレス LAN のセキュリティに関する新しい規格は、米国電気電子技術者協会(IEEE)で定義されているように、802.11 の 802.1X、または簡単に 802.1X と呼ばれています。 802.1X とそのプロトコル(Extensible Authentication Protocol(EAP))をサポートしているアクセス ポイントは、ワイヤレス クライアントと認証サーバ間のインターフェイスとして機能します。認証サーバとは、アクセス ポイントがワイヤード ネットワークを介して通信する Remote Authentication Dial-In User Service(RADIUS)サーバなどを指します。

ACU で次の 2 つの 802.1X 認証タイプを選択して、Windows CE デバイスで使用できます。

•![]() [EAP-Cisco Wireless](または LEAP):Windows CE オペレーティング システムでは LEAP はサポートされていませんが、クライアント アダプタのファームウェアイおよび LEAP に対応した Cisco ソフトウェアではサポートされます。 LEAP をサポートする RADIUS サーバには、Cisco Secure ACS バージョン 2.6 以上、Cisco Access Registrar バージョン 1.7 以上、および Funk Software の Steel-Belted RADIUS バージョン 3.0 以上があります。

[EAP-Cisco Wireless](または LEAP):Windows CE オペレーティング システムでは LEAP はサポートされていませんが、クライアント アダプタのファームウェアイおよび LEAP に対応した Cisco ソフトウェアではサポートされます。 LEAP をサポートする RADIUS サーバには、Cisco Secure ACS バージョン 2.6 以上、Cisco Access Registrar バージョン 1.7 以上、および Funk Software の Steel-Belted RADIUS バージョン 3.0 以上があります。

LEAP は ACU で有効であり、保存された LEAP ユーザ名とパスワードを ACU に入力するか、WLM に LEAP の一時ユーザ名およびパスワードを入力します。 ユーザ名とパスワードは、クライアント アダプタがアクセス ポイントを介して RADIUS サーバと相互認証を行うときに使用されます。 一時 LEAP ユーザ名とパスワードはクライアント アダプタの揮発性メモリに保存されるため、LEAP プロファイルを選択する場合、クライアント アダプタを取り出して再挿入した場合、または Windows CE デバイスをリセットした場合は常に入力し直す必要があります。

•![]() [Host Based EAP]:このオプションを選択すると、ご使用の Windows CE デバイスにサポートが組み込まれている任意の 802.1X 認証タイプを使用できます。 現在 EAP-TLS と PEAP 認証をサポートするのは、802.1X バックポートを備えた PPC 2002 デバイスのみです。

[Host Based EAP]:このオプションを選択すると、ご使用の Windows CE デバイスにサポートが組み込まれている任意の 802.1X 認証タイプを使用できます。 現在 EAP-TLS と PEAP 認証をサポートするのは、802.1X バックポートを備えた PPC 2002 デバイスのみです。

–![]() [EAP-TLS]:EAP-TLS は、Authentication Manager を介して有効または無効にされ、動的でセッションベースの WEP キーを使用してデータを暗号化します。このキーは、クライアント アダプタおよび RADIUS サーバから導出されます。 EAP-TLS には、認証の証明書が必要です。

[EAP-TLS]:EAP-TLS は、Authentication Manager を介して有効または無効にされ、動的でセッションベースの WEP キーを使用してデータを暗号化します。このキーは、クライアント アダプタおよび RADIUS サーバから導出されます。 EAP-TLS には、認証の証明書が必要です。

EAP-TLS をサポートする RADIUS サーバには、Cisco Secure ACS バージョン 3.0 以上、Cisco Access Registrar バージョン 1.8 以上があります。

–![]() [Protected EAP](または[PEAP]):PEAP 認証はワイヤレス LAN を経由して One-Time Password(OTP)、Windows NT または 2000 ドメイン、LDAP ユーザ データベースをサポートするように設計されています。 この認証方式は EAP-TLS 認証に基づきますが、認証にクライアント証明書ではなくパスワードを使用します。 PEAP は、Authentication Manager を介して有効または無効にされ、動的でセッションベースの WEP キーを使用してデータを暗号化します。このキーは、クライアント アダプタおよび RADIUS サーバから導出されます。 PEAP を使用する場合、認証プロセスを起動してネットワークにアクセスするために、ユーザ名とパスワードを入力する必要があります。

[Protected EAP](または[PEAP]):PEAP 認証はワイヤレス LAN を経由して One-Time Password(OTP)、Windows NT または 2000 ドメイン、LDAP ユーザ データベースをサポートするように設計されています。 この認証方式は EAP-TLS 認証に基づきますが、認証にクライアント証明書ではなくパスワードを使用します。 PEAP は、Authentication Manager を介して有効または無効にされ、動的でセッションベースの WEP キーを使用してデータを暗号化します。このキーは、クライアント アダプタおよび RADIUS サーバから導出されます。 PEAP を使用する場合、認証プロセスを起動してネットワークにアクセスするために、ユーザ名とパスワードを入力する必要があります。

PEAP 認証をサポートする RADIUS サーバに、Cisco Secure ACS バージョン 3.1 以上があります。

アクセス ポイントで Network-EAP または Require EAP を有効にし、LEAP、EAP-TLS、または PEAP にクライアント アダプタを設定すると、ネットワークに対する認証は、次のシーケンスで実行されます。

1.![]() クライアントがアクセス ポイントと結合し、認証プロセスを開始します。

クライアントがアクセス ポイントと結合し、認証プロセスを開始します。

(注) クライアントは RADIUS サーバとの認証が成功しない限り、ネットワークにアクセスすることはできません。

2.![]() アクセス ポイントを介して通信しながら、クライアントと RADIUS サーバが認証プロセスを終了します。このとき、パスワード(LEAP と PEAP の場合)または証明書(EAP-TLS の場合)が認証の共有機密になります。 パスワードは認証処理中には送信されません。

アクセス ポイントを介して通信しながら、クライアントと RADIUS サーバが認証プロセスを終了します。このとき、パスワード(LEAP と PEAP の場合)または証明書(EAP-TLS の場合)が認証の共有機密になります。 パスワードは認証処理中には送信されません。

3.![]() 相互認証が成功すると、クライアントと RADIUS サーバは、クライアント固有の動的なセッションベースの WEP キーを生成します。

相互認証が成功すると、クライアントと RADIUS サーバは、クライアント固有の動的なセッションベースの WEP キーを生成します。

4.![]() RADIUS サーバがワイヤード LAN 上の安全なチャネルを使用して、アクセス ポイントにキーを送信します。

RADIUS サーバがワイヤード LAN 上の安全なチャネルを使用して、アクセス ポイントにキーを送信します。

5.![]() セッションの間、アクセス ポイントとクライアントはこのキーを使用して、相互間で伝送されるすべてのユニキャスト パケットの暗号化または復号化を行います(またアクセス ポイントに設定されている場合はパケットをブロードキャストします)。

セッションの間、アクセス ポイントとクライアントはこのキーを使用して、相互間で伝送されるすべてのユニキャスト パケットの暗号化または復号化を行います(またアクセス ポイントに設定されている場合はパケットをブロードキャストします)。

LEAP を有効にする手順については「LEAP の使用方法」を、EAP-TLS または PEAP を有効にする手順については「Host-Based EAP の使用方法」を参照してください。

(注) 802.1X 認証の詳細は、IEEE 802.11 規格を参照してください。RADIUS サーバの詳細は、次の URL を参照してください。

http://www.cisco.com/univercd/cc/td/doc/product/software/ios120/12cgcr/secur_c/scprt2/scrad.htm

新しい WEP キー セキュリティ機能

この項で説明する 3 つのセキュリティ機能(MIC、TKIP、ブロードキャスト キー循環)は、ワイヤレス ネットワークの WEP キーへの高度な攻撃を防ぐように設計されています。 これらの機能はクライアント アダプタでは有効にする必要はありません。ファームウェア バージョン 5.02.19 以上とドライバ 2.30 以上では自動的にサポートされています。 ただし、アクセス ポイントで有効にする必要があります。

(注) これらのセキュリティ機能を有効にするためには、バージョン11.10T 以上のアクセス ポイント ファームウェアが必要です。 これらの機能を有効にする手順については、お使いのアクセス ポイントのソフトウェア設定ガイドを参照してください。

メッセージ完全性チェック(MIC)

MIC により、暗号化されたパケットに対するビットフリップ攻撃を防止できます。 ビットフリップ攻撃では、暗号化されたメッセージが不正侵入者によって傍受され、簡単な変更が加えられます。その後、このメッセージは不正侵入者から再び送信され、受信側に正規のメッセージとして受信されます。 MIC では数バイトを各パケットに付加することによって、パケットの不正変更を防ぎます。

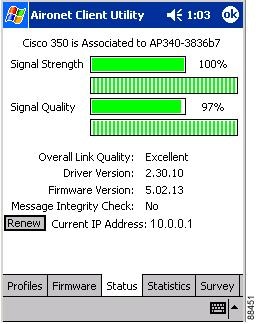

クライアント アダプタのドライバが MIC をサポートし、アクセス ポイントで MIC が有効になっているかどうかは、[ACU Status]画面に示されます。 図 5-2 を参照してください。

(注) アクセス ポイントで MIC を有効にしていれば、クライアント アダプタのドライバは MIC をサポートします。有効にしていないと、クライアントは結合できません。

Temporal Key Integrity Protocol(TKIP)

この機能はWEP キー ハッシュとも呼ばれ、暗号化されたパケットに含まれる初期設定ベクトル(IV)を使用した、不正侵入者の WEP キー割り出しを防ぎます。 TKIP は、不正侵入者が IV を使用して WEP キーを特定するのに利用する、推測可能な値を除去します。 また、TKIP は、ユニキャストおよびブロードキャストの両方の WEP キーを保護します。

(注) アクセス ポイントで TKIP を有効にしていれば、クライアント アダプタのドライバは TKIP をサポートします。有効にしていないと、クライアントは結合できません。

ブロードキャスト キー循環

EAP 認証は、クライアント デバイスに動的なユニキャスト WEP キーを提供しますが、使用するのは静的なブロードキャストまたはマルチキャスト キーです。 ブロードキャスト WEP キー循環を有効にすると、アクセス ポイントは動的なブロードキャスト WEP キーを生成し、指定された間隔でそのキーを変更します。 この機能を有効にした場合は、LEAP、EAP-TLS、または PEAP 認証を使用するワイヤレス クライアント デバイスのみがアクセス ポイントに結合できます。 静的な WEP(Open または Shared key 認証)を使用したクライアント デバイスは、結合できません。

セキュリティ機能の同期化

この項で説明するセキュリティ機能を使用するには、クライアント アダプタと結合先のアクセス ポイントの両方で適切な設定が行われる必要があります。 表 5-2 は、各セキュリティ機能に必要なクライアントおよびアクセス ポイントの設定を示します。 この章では、クライアント アダプタのセキュリティ機能を有効にする方法について説明します。 これらの機能をアクセス ポイントで有効にする手順については、お使いのアクセス ポイントのソフトウェア設定ガイドを参照してください。

静的な WEP キーの使用方法

この項では、新しく静的な WEP キーを入力する方法、および既存の静的な WEP キーを上書きする方法について説明します。

静的な WEP キーの入力と静的な WEP キーの新規入力

このプロファイルに対して新しい静的な WEP キーを入力する手順は、次のとおりです。

ステップ 1![]() [Properties]画面で、[Property]の[Network Security Type]を選択し、[Value]ボックスのオプション リストから[None]を選択します。

[Properties]画面で、[Property]の[Network Security Type]を選択し、[Value]ボックスのオプション リストから[None]を選択します。

ステップ 2![]() [Property]で[WEP]を選択し、[Value]ボックスのオプション リストから[Static WEP Keys]を選択します。

[Property]で[WEP]を選択し、[Value]ボックスのオプション リストから[Static WEP Keys]を選択します。

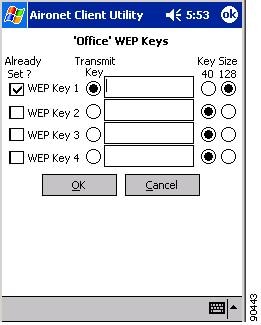

ステップ 3![]() [WEP Keys]ボタンをクリックします。[WEP Keys]画面が表示されます(図 5-3を参照)。

[WEP Keys]ボタンをクリックします。[WEP Keys]画面が表示されます(図 5-3を参照)。

この画面では、最大 4 個の静的な WEP キーを作成できます。

ステップ 4![]() 入力する静的な WEP キー(1、2、3、4)について、画面の右側から、WEP キーのサイズ(40 または 128 ビット)を選択します。 128 ビットのクライアント アダプタでは 40 ビットまたは 128 ビットのキーを使用できますが、40 ビットのアダプタで使用できるのは 40 ビットのキーのみです。 クライアント アダプタで 128 ビットのキーがサポートされていない場合、このオプションはグレー表示され、選択できません。

入力する静的な WEP キー(1、2、3、4)について、画面の右側から、WEP キーのサイズ(40 または 128 ビット)を選択します。 128 ビットのクライアント アダプタでは 40 ビットまたは 128 ビットのキーを使用できますが、40 ビットのアダプタで使用できるのは 40 ビットのキーのみです。 クライアント アダプタで 128 ビットのキーがサポートされていない場合、このオプションはグレー表示され、選択できません。

ステップ 5![]() システム管理者から静的な WEP キーを入手し、作成するキーの空白フィールドに入力します。 新しい静的な WEP キーを入力する際は、次のガイドラインに従ってください。

システム管理者から静的な WEP キーを入手し、作成するキーの空白フィールドに入力します。 新しい静的な WEP キーを入力する際は、次のガイドラインに従ってください。

•![]() WEP キーは 16 進文字(0~9、A~F、a~f)から構成されます。

WEP キーは 16 進文字(0~9、A~F、a~f)から構成されます。

–![]() 40 ビットのキーでは 10 個の 16 進文字

40 ビットのキーでは 10 個の 16 進文字

例: 12345abcde

–![]() 128 ビットのキーでは 26 個の 16 進文字

128 ビットのキーでは 26 個の 16 進文字

例: AB34CD78EFab01cd23ef456789

•![]() クライアント アダプタの WEP キーは、インフラストラクチャ モードの場合はアクセス ポイントと同じキーに、アドホック モードの場合は通信先のクライアントと同じキーに設定する必要があります。

クライアント アダプタの WEP キーは、インフラストラクチャ モードの場合はアクセス ポイントと同じキーに、アドホック モードの場合は通信先のクライアントと同じキーに設定する必要があります。

•![]() 複数の WEP キーを設定する場合は、割り当てるキーの WEP キー番号がすべてのデバイスで一致している必要があります。 たとえば、WEP キー 2 のキーは、すべてのデバイスで WEP キー番号 2 に割り当てられていなければなりません。 複数の WEP キーを設定するときは、すべてのデバイスで同じ順番に割り当てる必要があります。

複数の WEP キーを設定する場合は、割り当てるキーの WEP キー番号がすべてのデバイスで一致している必要があります。 たとえば、WEP キー 2 のキーは、すべてのデバイスで WEP キー番号 2 に割り当てられていなければなりません。 複数の WEP キーを設定するときは、すべてのデバイスで同じ順番に割り当てる必要があります。

(注) 入力した WEP キーは上書きできますが、編集または削除することはできません。

ステップ 6![]() パケットの転送に使用するキーの左側にある[ Transmit Key] ボタンをクリックします。 転送キーとして選択できる WEP キーは 1 つのみです。

パケットの転送に使用するキーの左側にある[ Transmit Key] ボタンをクリックします。 転送キーとして選択できる WEP キーは 1 つのみです。

ステップ 7![]() [OK]をクリックして作成した WEP キーをクライアント アダプタの揮発性メモリと Windows CE デバイスのレジストリに書き込むか、[Cancel]をクリックしてキーを更新せずに[WEP Keys]画面を終了します。

[OK]をクリックして作成した WEP キーをクライアント アダプタの揮発性メモリと Windows CE デバイスのレジストリに書き込むか、[Cancel]をクリックしてキーを更新せずに[WEP Keys]画面を終了します。

ステップ 8![]() [OK]をクリックして、変更内容を保存します。

[OK]をクリックして、変更内容を保存します。

既存の静的な WEP キーの上書き

既存の静的な WEP キーを上書きする手順は、次のとおりです。

ステップ 1![]() [Properties]画面で[WEP Keys]ボタンをクリックします。[WEP Keys]画面が表示されます(図 5-3を参照)。 既存の静的な WEP キーすべての[Already Set?]ボックスにチェックマークが表示されます。

[Properties]画面で[WEP Keys]ボタンをクリックします。[WEP Keys]画面が表示されます(図 5-3を参照)。 既存の静的な WEP キーすべての[Already Set?]ボックスにチェックマークが表示されます。

(注) セキュリティ上の理由により、既存の静的な WEP キーのコードは画面に表示されません。 また、既存のキーは上書き可能ですが、編集または削除することはできません。

ステップ 2![]() 上書きする既存の静的な WEP キーを選択します。

上書きする既存の静的な WEP キーを選択します。

ステップ 4![]() 「静的な WEP キーの入力と静的な WEP キーの新規入力」の ステップ 5

「静的な WEP キーの入力と静的な WEP キーの新規入力」の ステップ 5![]() で説明したガイドラインに従って、新しいキーを入力します。

で説明したガイドラインに従って、新しいキーを入力します。

ステップ 5![]() このキーをパケットの転送に使用する場合は、キーの左側にある[Transmit Key]ボタンが選択されていることを確認します。

このキーをパケットの転送に使用する場合は、キーの左側にある[Transmit Key]ボタンが選択されていることを確認します。

ステップ 6![]() [OK]をクリックして新しい静的な WEP キーをクライアント アダプタの揮発性メモリと Windows CE デバイスのレジストリに書き込むか、[Cancel]をクリックしてキーを上書きせずに[WEP Keys]画面を終了します。

[OK]をクリックして新しい静的な WEP キーをクライアント アダプタの揮発性メモリと Windows CE デバイスのレジストリに書き込むか、[Cancel]をクリックしてキーを上書きせずに[WEP Keys]画面を終了します。

ステップ 7![]() [OK]をクリックして、変更内容を保存します。

[OK]をクリックして、変更内容を保存します。

静的な WEP キーの無効化

(注) [Network Security Type]で[LEAP]を選択すると、静的な WEP が自動的に無効になります。

ステップ 1![]() [ACU]アイコンをダブルクリックするか、または[スタート]>[プログラム]>[Cisco]>[ ACU] の順に選択します。[Profiles]画面が表示されます。

[ACU]アイコンをダブルクリックするか、または[スタート]>[プログラム]>[Cisco]>[ ACU] の順に選択します。[Profiles]画面が表示されます。

ステップ 2![]() [Manage Profiles]ボックスから変更するプロファイルを選択し、[Edit]ボタンをクリックします。

[Manage Profiles]ボックスから変更するプロファイルを選択し、[Edit]ボタンをクリックします。

ステップ 3![]() [Property]で[WEP]を選択し、[Value]ボックスのオプション リストから[No WEP]を選択します。

[Property]で[WEP]を選択し、[Value]ボックスのオプション リストから[No WEP]を選択します。

ステップ 4![]() [OK]をクリックして、変更内容を保存します。

[OK]をクリックして、変更内容を保存します。

LEAP の使用方法

LEAP 認証を有効にする前に、ネットワーク デバイスが次の要件に一致していなければなりません。

•![]() クライアント アダプタは WEP をサポートしていなければなりません。ファームウェアのバージョンは 5.02.19 以上を推奨。

クライアント アダプタは WEP をサポートしていなければなりません。ファームウェアのバージョンは 5.02.19 以上を推奨。

•![]() クライアント アダプタが認証を試みるアクセス ポイントは次のバージョン以上のファームウェアを使用している必要があります。 11.23(340 と 350 シリーズ アクセス ポイント)、12.2(4)A(1100 シリーズ アクセス ポイント)、または 11.54T(1200 シリーズ アクセス ポイント)。

クライアント アダプタが認証を試みるアクセス ポイントは次のバージョン以上のファームウェアを使用している必要があります。 11.23(340 と 350 シリーズ アクセス ポイント)、12.2(4)A(1100 シリーズ アクセス ポイント)、または 11.54T(1200 シリーズ アクセス ポイント)。

•![]() LEAP 認証に必要なすべてのインフラストラクチャ デバイス(アクセス ポイント、サーバなど)が正しく設定されていなければなりません。

LEAP 認証に必要なすべてのインフラストラクチャ デバイス(アクセス ポイント、サーバなど)が正しく設定されていなければなりません。

LEAP の有効化

このプロファイルに対して LEAP 認証を有効にする手順は、次のとおりです。

ステップ 1![]() [Properties]画面で、[Property]の[Network Security Type]を選択し、[Value]ボックスのオプション リストから[LEAP]を選択します。 LEAP が有効になると、[Properties]画面のパラメータが次のように自動的に変更されます。

[Properties]画面で、[Property]の[Network Security Type]を選択し、[Value]ボックスのオプション リストから[LEAP]を選択します。 LEAP が有効になると、[Properties]画面のパラメータが次のように自動的に変更されます。

•![]() WEP が[Dynamic WEP Keys]に設定されます。

WEP が[Dynamic WEP Keys]に設定されます。

•![]() [Authentication Type]が[Open]に設定されます。

[Authentication Type]が[Open]に設定されます。

•![]() 一時ユーザ名とパスワードを使用する場合(LEAP プロファイルを選択した場合、クライアント アダプタを取り出し再挿入した場合、または Windows CE デバイスをリセットした場合は、常に入力し直して認証を試み、ネットワークにアクセスする必要があります)、 ステップ 3 に進みます。

一時ユーザ名とパスワードを使用する場合(LEAP プロファイルを選択した場合、クライアント アダプタを取り出し再挿入した場合、または Windows CE デバイスをリセットした場合は、常に入力し直して認証を試み、ネットワークにアクセスする必要があります)、 ステップ 3 に進みます。

•![]() 保存されたユーザ名とパスワード使用する場合(LEAP プロファイルを選択した場合、クライアント アダプタを取り出して再挿入した場合、または Windows CE デバイスをリセットした場合でも、必要に応じて保存されたクレデンシャルを使って認証が自動的に実施されるために入力し直す必要はありません)、LEAP ユーザ名、パスワード、およびオプションのドメイン名を、それぞれ[User Name]、[User Password]、[User Domain]編集ボックスに入力します。

保存されたユーザ名とパスワード使用する場合(LEAP プロファイルを選択した場合、クライアント アダプタを取り出して再挿入した場合、または Windows CE デバイスをリセットした場合でも、必要に応じて保存されたクレデンシャルを使って認証が自動的に実施されるために入力し直す必要はありません)、LEAP ユーザ名、パスワード、およびオプションのドメイン名を、それぞれ[User Name]、[User Password]、[User Domain]編集ボックスに入力します。

ステップ 3![]() [OK]をクリックして LEAP を有効にします。

[OK]をクリックして LEAP を有効にします。

ステップ 4![]() LEAP による認証手順については、「LEAP の使用方法」を参照してください。

LEAP による認証手順については、「LEAP の使用方法」を参照してください。

LEAP の無効化

特定のプロファイルに対して LEAP を無効にする場合、次の手順に従います。

ステップ 1![]() [ACU]アイコンをダブルクリックするか、または[スタート]>[プログラム]>[Cisco]>[ ACU] の順に選択します。[Profiles]画面が表示されます。

[ACU]アイコンをダブルクリックするか、または[スタート]>[プログラム]>[Cisco]>[ ACU] の順に選択します。[Profiles]画面が表示されます。

ステップ 2![]() [Manage Profiles]ボックスから変更するプロファイルを選択し、[Edit]ボタンをクリックします。

[Manage Profiles]ボックスから変更するプロファイルを選択し、[Edit]ボタンをクリックします。

ステップ 3![]() [Property]で[Network Security Type]を選択し、[Value]ボックスのオプション リストから

[Property]で[Network Security Type]を選択し、[Value]ボックスのオプション リストから

[None]を選択します。

ステップ 4![]() [OK]をクリックして、変更内容を保存します。

[OK]をクリックして、変更内容を保存します。

Host-Based EAP の使用方法

Host-Based EAP を有効にする前に、ネットワーク デバイスが次の要件に一致していなければなりません。

•![]() Windows CE デバイスは PPC 2002 デバイスでなければなりません。

Windows CE デバイスは PPC 2002 デバイスでなければなりません。

(注) EAP-TLS と PEAP 認証は、Windows CE .NET デバイスの将来のリリースでサポートされる予定です。

•![]() クライアント アダプタは WEP をサポートしていなければなりません。ファームウェアのバージョンは 5.02.19 以上を推奨。

クライアント アダプタは WEP をサポートしていなければなりません。ファームウェアのバージョンは 5.02.19 以上を推奨。

•![]() クライアント アダプタが認証を試みるアクセス ポイントは次のバージョン以上のファームウェアを使用している必要があります。 11.23(340 と 350 シリーズ アクセス ポイント)、12.2(4)A(1100 シリーズ アクセス ポイント)、または 11.54T(1200 シリーズ アクセス ポイント)。

クライアント アダプタが認証を試みるアクセス ポイントは次のバージョン以上のファームウェアを使用している必要があります。 11.23(340 と 350 シリーズ アクセス ポイント)、12.2(4)A(1100 シリーズ アクセス ポイント)、または 11.54T(1200 シリーズ アクセス ポイント)。

•![]() クライアントで有効にする予定の認証タイプに対しては、すべての必要なインフラストラクチャ デバイス(アクセス ポイント、サーバ、ゲートウェイ、ユーザ データベースなど)を正しく設定する必要があります。

クライアントで有効にする予定の認証タイプに対しては、すべての必要なインフラストラクチャ デバイス(アクセス ポイント、サーバ、ゲートウェイ、ユーザ データベースなど)を正しく設定する必要があります。

CA 証明書とユーザ証明書の取得

EAP-TLS と PEAP 認証では、証明書を使用する必要があります。 EAP-TLS の場合、Certificate Authority(CA)証明書とユーザ証明書の両方が必要ですが、PEAP では CA 証明書のみ必要です。 必要な証明書をインポートした後、証明書の期限が過ぎるまで(証明書サーバが事前に決定した日時)この手順を繰り返す必要はありません。

(注) 必要に応じて証明書を確認および削除する手順については、 慣例手順を参照してください。

まだ CA 証明書(EAP-TLS または PEAP)とユーザ証明書(EAP-TLS)を取得していない場合は、次の手順に従って取得してください。

ステップ 1![]() 証明書ファイル(*.cer または *.crt)をシステム管理者から取得してください。

証明書ファイル(*.cer または *.crt)をシステム管理者から取得してください。

ステップ 2![]() ラップトップ PC または PC と Windows CE デバイスとの ActiveSync 接続を設定してください。

ラップトップ PC または PC と Windows CE デバイスとの ActiveSync 接続を設定してください。

ステップ 3![]() ラップトップ または PC の[Windows Explorer]を開きます。

ラップトップ または PC の[Windows Explorer]を開きます。

ステップ 4![]() 証明書ファイルを[My Computer]>[Mobile][Device]のフォルダにコピー アンド ペーストでコピーします。

証明書ファイルを[My Computer]>[Mobile][Device]のフォルダにコピー アンド ペーストでコピーします。

ステップ 5![]() 次の「CA 証明書の取得」および「ユーザ証明書の取得」の手順に従って、Windows CE デバイスの証明書ファイルをインポートします。

次の「CA 証明書の取得」および「ユーザ証明書の取得」の手順に従って、Windows CE デバイスの証明書ファイルをインポートします。

CA 証明書の取得

EAP-TLS または PEAP 認証を PPC 2002 デバイスで使用する場合は、次の手順に従って CA 証明書をインポートします。

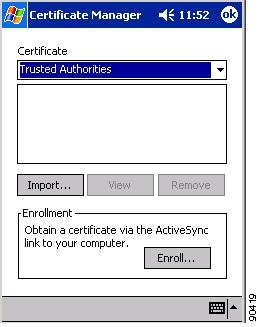

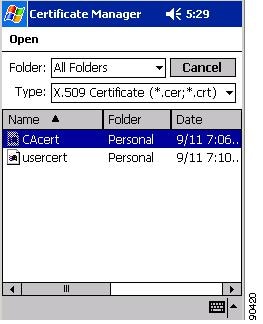

ステップ 1![]() [スタート]、[プログラム]、[Cisco]、[CertMgr]の順に選択します。[Certificate Manager]画面が表示されます(図 5-4を参照)。

[スタート]、[プログラム]、[Cisco]、[CertMgr]の順に選択します。[Certificate Manager]画面が表示されます(図 5-4を参照)。

ステップ 2![]() [Certificate]ドロップダウン メニューに[Trusted Authorities]が表示されていることを確認します。

[Certificate]ドロップダウン メニューに[Trusted Authorities]が表示されていることを確認します。

ステップ 4![]() [Certificate Manager Open]画面が表示されます(図 5-5を参照)。

[Certificate Manager Open]画面が表示されます(図 5-5を参照)。

図 5-5 [Certificate Manager Open]画面

ステップ 6![]() [Certificate Manager]画面が再度表示されます。CA 証明サーバの名前が画面の中間に表示されます。

[Certificate Manager]画面が再度表示されます。CA 証明サーバの名前が画面の中間に表示されます。

ステップ 7![]() [OK]をクリックして[Certificate Manager]を閉じます。

[OK]をクリックして[Certificate Manager]を閉じます。

ユーザ証明書の取得

EAP-TLS 認証を PPC 2002 デバイスで使用する場合は、次の手順に従ってユーザ証明書をインポートします。

(注) 次に示す手順以外に、Certificate Manager を使用してユーザ証明書をインポートすることもできます。 この場合上記の「CA 証明書の取得」の手順に従いますが、ステップ 2で[Certificate]ドロップダウン メニューに([Trusted Authorities]ではなく)[My Certificatges]が表示されることを確認し、ステップ 5で(CA 証明書ファイルではなく)ユーザ証明書ファイルをクリックします。

ステップ 1![]() 使用中の Windows CE デバイスが、使用する証明サーバと同じネットワーク上のラップトップまたは PC と ActiveSync 接続していることを確認します。

使用中の Windows CE デバイスが、使用する証明サーバと同じネットワーク上のラップトップまたは PC と ActiveSync 接続していることを確認します。

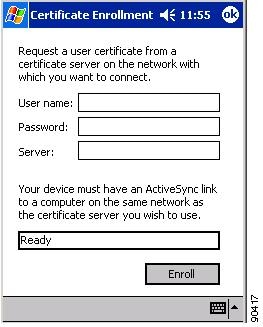

ステップ 2![]() [スタート]>[プログラム]>[Cisco]>[Enroll]の順に選択します。[Certificate Enrollment]画面が表示されます(図 5-6を参照)。

[スタート]>[プログラム]>[Cisco]>[Enroll]の順に選択します。[Certificate Enrollment]画面が表示されます(図 5-6を参照)。

図 5-6 [Certificate Enrollment]画面

ステップ 3![]() それぞれのフィールドに、システム管理者から取得したユーザ名、パスワード、証明サーバのサーバ名を入力します。

それぞれのフィールドに、システム管理者から取得したユーザ名、パスワード、証明サーバのサーバ名を入力します。

ステップ 4![]() [Enroll]ボタンをクリックします。 画面の下のボックスに、[Ready]から[Processing]に変化する証明書登録状況が示されます。

[Enroll]ボタンをクリックします。 画面の下のボックスに、[Ready]から[Processing]に変化する証明書登録状況が示されます。

操作が成功した場合は、次のメッセージが表示されます。 "A certificate has been added to your device."

ステップ 5![]() [OK]をクリックして[Certificate Enrollment]画面を閉じます。

[OK]をクリックして[Certificate Enrollment]画面を閉じます。

Host-Based EAP の有効化

このプロファイルのホストベースの EAP 認証(EAP-TLS または PEAP)を PPC 2002 デバイスで有効にする手順は次のとおりです。

(注) EAP-TLS 認証と PEAP 認証は ACU で有効になっていないため、ACU でプロファイルを切り替えても、これらの認証タイプを切り替えることはできません。 ホストベースの EAP を使用するプロファイルを ACU で作成できますが、Authentication Manager で特定の認証タイプを有効にしなければなりません。 この他に、1 度に設定できるのは 1 つの認証タイプのみです。このため、ACU にホストベースの EAP を使用する複数のプロファイルがあり、別の認証タイプを使用する場合は、ACU でプロファイルを切り替えた後で Authentication Manager で認証タイプを変更する必要があります。

ステップ 1![]() [Properties]画面で、[Property]の[ Security Type]を選択し、[Value]ボックスのオプション リストから[Host Based EAP]を選択します。

[Properties]画面で、[Property]の[ Security Type]を選択し、[Value]ボックスのオプション リストから[Host Based EAP]を選択します。

ステップ 2![]() [Property]で[WEP]を選択し、[Value]ボックスのオプション リストから[Dynamic WEP Keys]を選択します。

[Property]で[WEP]を選択し、[Value]ボックスのオプション リストから[Dynamic WEP Keys]を選択します。

ステップ 3![]() [OK]をクリックして、変更内容を保存します。

[OK]をクリックして、変更内容を保存します。

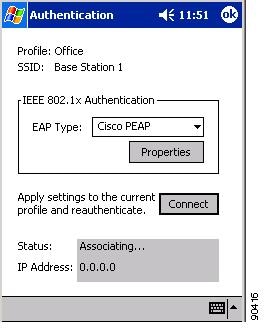

ステップ 4![]() [スタート]>[プログラム]>[Cisco]>[AuthMgr]の順に選択します。[Authentication]画面が表示されます(図 5-7)。

[スタート]>[プログラム]>[Cisco]>[AuthMgr]の順に選択します。[Authentication]画面が表示されます(図 5-7)。

ステップ 5![]() 使用する認証タイプに応じて、次のいずれかを実行します。

使用する認証タイプに応じて、次のいずれかを実行します。

•![]() EAP-TLS を使用する場合は、次の「EAP-TLS の有効」を参照してください。

EAP-TLS を使用する場合は、次の「EAP-TLS の有効」を参照してください。

•![]() PEAP を使用する場合は、次の「PEAP の有効化」を参照してください。

PEAP を使用する場合は、次の「PEAP の有効化」を参照してください。

EAP-TLS の有効

このプロファイルに対して EAP-TLS を有効にする手順は、次のとおりです。

ステップ 1![]() [EAP Type]で[TLS]を選択します。

[EAP Type]で[TLS]を選択します。

ステップ 2![]() Windows CE デバイスが複数のユーザ証明書を保有している場合、[Properties]ボタンをクリックします。[Select Certificate]画面で、使用するユーザ証明書を選択し[OK]をクリックします。

Windows CE デバイスが複数のユーザ証明書を保有している場合、[Properties]ボタンをクリックします。[Select Certificate]画面で、使用するユーザ証明書を選択し[OK]をクリックします。

ステップ 3![]() これで、設定は完了です。[Authentication]画面の[Connect]ボタンをクリックし、EAP 認証プロセスを開始します。

これで、設定は完了です。[Authentication]画面の[Connect]ボタンをクリックし、EAP 認証プロセスを開始します。

(注) ACU または Authentication Manager でアクティブなプロファイルを変更した場合は、常に[Authentication]画面の[Connect]ボタンをクリックして、認証プロセスを開始する必要があります。

ステップ 4![]() EAP-TLS による認証手順については、「EAP-TLS の使用」を参照してください。

EAP-TLS による認証手順については、「EAP-TLS の使用」を参照してください。

PEAP の有効化

このプロファイルに対して PEAP を有効にする手順は、次のとおりです。

ステップ 1![]() [EAP Type]で[Cisco PEAP]または[PEAP]を選択します。[Cisco PEAP]を選択した場合、 ステップ 2

[EAP Type]で[Cisco PEAP]または[PEAP]を選択します。[Cisco PEAP]を選択した場合、 ステップ 2![]() に進みます。[PEAP]を選択した場合、 ステップ 8

に進みます。[PEAP]を選択した場合、 ステップ 8![]() に進みます。

に進みます。

(注) (Cisco PEAP サプリカントではなく)Microsoft PEAP サプリカントをインストールしている場合は、PPC 2002 デバイスの[EAP Type]オプションに[PEAP]が表示されます。

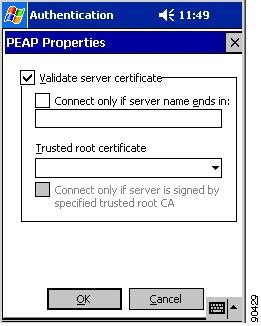

ステップ 2![]() [Properties]ボタンをクリックします。[PEAP Properties]画面が表示されます(図 5-8)。

[Properties]ボタンをクリックします。[PEAP Properties]画面が表示されます(図 5-8)。

ステップ 3![]() サーバの証明書検証が要求される場合(推奨)、[Validate server certificate]チェック ボックスが選択されていることを確認します。

サーバの証明書検証が要求される場合(推奨)、[Validate server certificate]チェック ボックスが選択されていることを確認します。

ステップ 4![]() 接続するサーバ名を指定する場合は、[Connect only if server name ends in]チェック ボックスを選択し、チェック ボックス内のフィールドに適切なサーバ名の接尾辞を入力します。

接続するサーバ名を指定する場合は、[Connect only if server name ends in]チェック ボックスを選択し、チェック ボックス内のフィールドに適切なサーバ名の接尾辞を入力します。

(注) サーバ名を入力し、クライアント アダプタが入力したサーバ名と一致しないサーバに接続した場合、認証プロセスの間に接続の続行とキャンセルを選択するプロンプトが表示されます。

(注) このフィールドを空白にすると、サーバ名が確認されず、証明書が有効な間は接続が設定されます。

ステップ 5![]() サーバ証明書をダウンロードした認証局の名前が[Trusted root certificate]フィールドに表示されることを確認します。 必要に応じて、ドロップダウン メニューで矢印をクリックして適切な名前を選択します。

サーバ証明書をダウンロードした認証局の名前が[Trusted root certificate]フィールドに表示されることを確認します。 必要に応じて、ドロップダウン メニューで矢印をクリックして適切な名前を選択します。

(注) このフィールドが空欄のままの場合、認証プロセス中に、ルート証明機関への接続を承認するように指示されます。

ステップ 6![]() 上記のフィールドで指定した信頼できるルート証明書を証明サーバが必ず使用するようにするには、[Connect only if server is signed by specified trusted root CA]チェック ボックスを選択します。 これによって、クライアントが不正なアクセス ポイントと接続するのが防がれます。

上記のフィールドで指定した信頼できるルート証明書を証明サーバが必ず使用するようにするには、[Connect only if server is signed by specified trusted root CA]チェック ボックスを選択します。 これによって、クライアントが不正なアクセス ポイントと接続するのが防がれます。

ステップ 7![]() [OK]をクリックして、設定内容を保存します。 これで、設定は完了です。

[OK]をクリックして、設定内容を保存します。 これで、設定は完了です。

ステップ 8![]() [Authentication]画面の[Connect]ボタンをクリックし、EAP 認証プロセスを開始します。

[Authentication]画面の[Connect]ボタンをクリックし、EAP 認証プロセスを開始します。

(注) ACU または Authentication Manager でアクティブなプロファイルを変更した場合は、常に[Authentication]画面の[Connect]ボタンをクリックして、認証プロセスを開始する必要があります。

ステップ 9![]() PEAP による認証手順については、「PEAP の使用方法」を参照してください。

PEAP による認証手順については、「PEAP の使用方法」を参照してください。

Host-Based EAP の無効化

特定のプロファイルのホストベースの EAP 認証(EAP-TLS または PEAP)を PPC 2002 デバイスで無効にする手順は次のとおりです。

ステップ 1![]() [ACU]アイコンをダブルクリックするか、または[スタート]>[プログラム]>[Cisco]>[ ACU] の順に選択します。[Profiles]画面が表示されます。

[ACU]アイコンをダブルクリックするか、または[スタート]>[プログラム]>[Cisco]>[ ACU] の順に選択します。[Profiles]画面が表示されます。

ステップ 2![]() [Manage Profiles]ボックスから変更するプロファイルを選択し、[Edit]ボタンをクリックします。

[Manage Profiles]ボックスから変更するプロファイルを選択し、[Edit]ボタンをクリックします。

ステップ 3![]() [Property]で[Network Security Type]を選択し、[Value]ボックスのオプション リストから[None]を選択します。

[Property]で[Network Security Type]を選択し、[Value]ボックスのオプション リストから[None]を選択します。

ステップ 4![]() [OK]をクリックして、変更内容を保存します。

[OK]をクリックして、変更内容を保存します。

フィードバック

フィードバック