- はじめに

- アクセス ポイント機能の概要

- Web ブラウザ インターフェイスの使用方法

- コマンドライン インターフェイスの使用

- アクセス ポイントの最初の設定

- アクセス ポイントの管理

- 無線の設定

- 複数の SSID の設定

- スパニングツリー プロトコルの設定

- ローカル認証サーバとしてのアクセス ポイ ントの設定

- WLAN 認証および暗号化の設定

- 認証タイプの設定

- その他のサービスの設定

- RADIUS サーバと TACACS+ サーバの設定

- VLAN の設定

- QoS の設定

- フィルタの設定

- CDP の設定

- SNMP の設定

- リピータ/スタンバイ アクセス ポイントお よびワークグループ ブリッジ モードの設定

- ファームウェアと設定の管理

- SCEP の設定

- LLDP の設定

- L2TPv3 over UDP/IP の設定

- Ethernet over GRE の設定

- システム メッセージ ロギングの設定

- トラブルシューティング

- その他の AP 固有の設定

- プロトコル フィルタ

- サポート対象 MIB

- エラー メッセージおよびイベント メッ セージ

自律 Aironet アクセス ポイント Cisco IOS コンフィギュレーション ガイド - Cisco IOS リリース 15.3(3)JE 以降

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2023年3月31日

章のタイトル: フィルタの設定

フィルタの設定

この章では、Web ブラウザ インターフェイスを使用して、アクセス ポイントに MAC アドレス、IP、および EtherType フィルタを設定し、管理する方法について説明します。

フィルタの概要

プロトコル フィルタ(IP プロトコル、IP ポート、および EtherType)は、アクセス ポイントのイーサネット ポートや無線ポートを経由した特定のプロトコルの使用を許可または禁止するために使用します。プロトコル フィルタは個別に、または複数をまとめて設定することができます。無線クライアント デバイス、または有線 LAN 上のユーザ、あるいはその両方について、プロトコルをフィルタできます。たとえば、アクセス ポイントの無線ポートに SNMP フィルタを設定すると、無線クライアント デバイスはアクセス ポイントで SNMP を使用できなくなります。しかし、有線 LAN からの SNMP アクセスは排除されません。

IP アドレス フィルタや MAC アドレス フィルタによって、特定の IP アドレスや MAC アドレスに対して送受信されるユニキャストおよびマルチキャスト パケットの転送が許可または禁止されます。指定以外のすべてのアドレスにトラフィックを転送するフィルタを作成することも、指定以外のすべてのアドレスへのトラフィックを排除するフィルタを作成することもできます。

フィルタの設定には、Web ブラウザ インターフェイスを使用するか、または CLI にコマンドを入力します。

ヒント![]() アクセス ポイントの QoS ポリシーにフィルタを追加することもできます。QoS ポリシーの設定手順の詳細は、“QoS の設定,”を参照してください。

アクセス ポイントの QoS ポリシーにフィルタを追加することもできます。QoS ポリシーの設定手順の詳細は、“QoS の設定,”を参照してください。

(注![]() ) CLI を使用した場合、フィルタに設定できる MAC アドレスは最大 2,048 個です。Web ブラウザ インターフェイスを使用した場合には、フィルタに設定できる MAC アドレスは最大でも 43 個です。

) CLI を使用した場合、フィルタに設定できる MAC アドレスは最大 2,048 個です。Web ブラウザ インターフェイスを使用した場合には、フィルタに設定できる MAC アドレスは最大でも 43 個です。

CLI を使用したフィルタの設定

CLI コマンドを使用してフィルタを設定するには、アクセス コントロール リスト(ACL)とブリッジ グループを使用します。

- ブリッジ グループの詳細については、次の URL にある『Bridging and IBM Networking Configuration Guide』の「Configuring Transparent Bridging」の章を参照してください。

http://www.cisco.com/c/en/us/td/docs/ios/bridging/configuration/guide/15-s/br-15-s-book/br_transprnt_brdg.html - アクセス コントロール リスト(ACL)の詳細については、次の URL にある『Security Configuration Guide』の「IP Access List Overview」の章を参照してください。

http://www.cisco.com/c/en/us/td/docs/ios-xml/ios/sec_data_acl/configuration/12-4t/sec-data-acl-12-4t-book/sec-access-list-ov.html

(注![]() ) ワイヤレス デバイスの設定に、CLI と Web ブラウザ インターフェイスの両方を使用することは避けてください。CLI を使用してワイヤレス デバイスを設定した場合、Web ブラウザ インターフェイスでは、設定が正しく表示されない場合があります。しかし、正しく表示されない場合でも、ワイヤレス デバイスは正しく設定されていることがあります。たとえば、CLI を使用して ACL を設定すると、Web ブラウザ インターフェイスに次のメッセージが表示されることがあります。「Filter 700 was configured on interface Dot11Radio0 using CLI. It must be cleared via CLI to ensure proper operation of the web interface」このメッセージが表示された場合、ACL を削除するには CLI を使用し、再設定するには Web ブラウザ インターフェイスを使用する必要があります。

) ワイヤレス デバイスの設定に、CLI と Web ブラウザ インターフェイスの両方を使用することは避けてください。CLI を使用してワイヤレス デバイスを設定した場合、Web ブラウザ インターフェイスでは、設定が正しく表示されない場合があります。しかし、正しく表示されない場合でも、ワイヤレス デバイスは正しく設定されていることがあります。たとえば、CLI を使用して ACL を設定すると、Web ブラウザ インターフェイスに次のメッセージが表示されることがあります。「Filter 700 was configured on interface Dot11Radio0 using CLI. It must be cleared via CLI to ensure proper operation of the web interface」このメッセージが表示された場合、ACL を削除するには CLI を使用し、再設定するには Web ブラウザ インターフェイスを使用する必要があります。

Web ブラウザ インターフェイスを使ったフィルタの設定

この項では、Web ブラウザ インターフェイスを使用してフィルタを設定し、有効化する方法について説明します。フィルタを設定し有効化する手順は次の 2 つにわかれます。

1.![]() フィルタの設定ページを使用して、フィルタに名前をつけ、設定します。

フィルタの設定ページを使用して、フィルタに名前をつけ、設定します。

2.![]() [Apply Filters] ページを使用して、フィルタを有効化します。

[Apply Filters] ページを使用して、フィルタを有効化します。

MAC アドレス フィルタの設定と有効化

MAC アドレス フィルタによって、特定の MAC アドレスに対して送受信されるユニキャストおよびマルチキャスト パケットの転送が許可または禁止されます。指定以外のすべての MAC アドレスにトラフィックを転送するフィルタを作成することも、指定以外のすべての MAC アドレスへのトラフィックを排除するフィルタを作成することもできます。作成したフィルタは、イーサネット ポートと無線ポートのいずれかまたは両方、および受信パケットと送信パケットのいずれかまたは両方に適用できます。

(注![]() ) CLI を使用して、フィルタリング用に MAC アドレスを設定することができますが、NVRAM の制約があるため、600 を超える MAC フィルタには FTP または TFTP が必要です。Web ブラウザ インターフェイスを使用した場合には、フィルタに設定できる MAC アドレスは最大でも 43 個です。

) CLI を使用して、フィルタリング用に MAC アドレスを設定することができますが、NVRAM の制約があるため、600 を超える MAC フィルタには FTP または TFTP が必要です。Web ブラウザ インターフェイスを使用した場合には、フィルタに設定できる MAC アドレスは最大でも 43 個です。

(注![]() ) MAC アドレス フィルタは強力なため、フィルタの設定を間違えると、Telnet を使用して AP に接続している間、アクセス ポイントからロックアウトされる可能性があります。誤ってロックアウトされた場合は、コンソール インターフェイスから CLI を使用してフィルタを無効にしてください。

) MAC アドレス フィルタは強力なため、フィルタの設定を間違えると、Telnet を使用して AP に接続している間、アクセス ポイントからロックアウトされる可能性があります。誤ってロックアウトされた場合は、コンソール インターフェイスから CLI を使用してフィルタを無効にしてください。

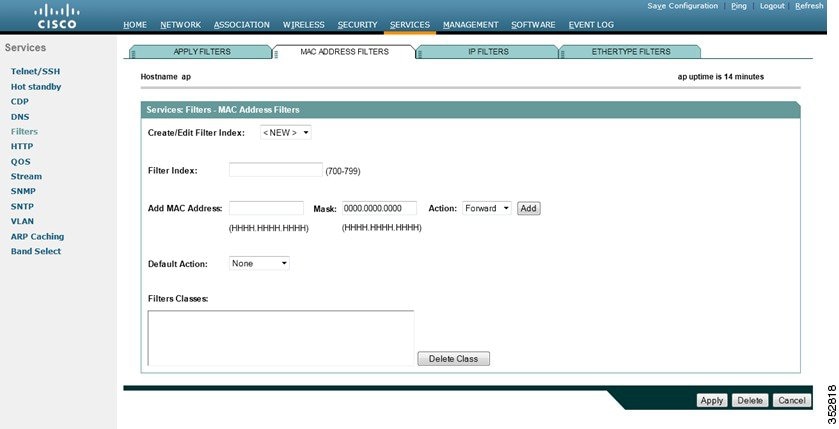

[MAC Address Filters] ページを使用して、アクセス ポイントの MAC アドレス フィルタを作成します。図 16-1 は、[MAC Address Filters] ページを示しています。

図 16-1 [MAC Address Filters] ページ

次のリンク パスに従って、[Address Filters] ページを表示します。

1.![]() ページ ナビゲーション バーの [Services] をクリックします。

ページ ナビゲーション バーの [Services] をクリックします。

2.![]() [Services] ページ リストで [Filters] をクリックします。

[Services] ページ リストで [Filters] をクリックします。

3.![]() [Apply Filters] ページで、ページの最上部にある [MAC Address Filters] タブをクリックします。

[Apply Filters] ページで、ページの最上部にある [MAC Address Filters] タブをクリックします。

MAC アドレス フィルタの作成

MAC アドレス フィルタを作成する手順は、次のとおりです。

ステップ 1 リンク パスに従って、[MAC Address Filters] ページを表示します。

ステップ 2 新規 MAC アドレス フィルタを作成する場合、[Create/Edit Filter Index] メニューで [<NEW>](デフォルト)が選択されていることを確認します。フィルタを編集するには、[Create/Edit Filter Index] メニューからフィルタ番号を選択します。

ステップ 3 [Filter Index] フィールドで、フィルタに 700 ~ 799 の範囲で番号を付けます。割り当てた番号で、フィルタのアクセス コントロール リスト(ACL)が作成されます。

ステップ 4 [Add MAC Address] フィールドに MAC アドレスを入力します。アドレスは、たとえば、0005.9a39.2110 のように、ピリオドを使って、4 つの英数字からなる 3 つのグループに分けて入力します。

(注![]() ) フィルタを確実に正しく動作させるためには、MAC アドレスで使用する文字はすべて小文字で入力してください。

) フィルタを確実に正しく動作させるためには、MAC アドレスで使用する文字はすべて小文字で入力してください。

ステップ 5 [Mask] 入力フィールドには、フィルタが MAC アドレスに対して左から右にチェックするビット数を入力します。たとえば、MAC アドレスと正確に一致させる(すべてのビットをチェックする)には、0000.0000.0000 と入力します。先頭(最も重みの大きい)8 バイトだけをチェックするには、0.0.FFFF と入力します。

ステップ 6 [Action] メニューから [Forward] または [Block] を選択します。

ステップ 7 [Add] をクリックします。追加した MAC アドレスが [Filters Classes] フィールドに表示されます。[Filters Classes] リストから MAC アドレスを削除するには、そのアドレスを選択して [Delete Class] をクリックします。

ステップ 8 このフィルタにさらにアドレスを追加するには、ステップ 4 からステップ 7 を繰り返します。

ステップ 9 [Default Action] メニューから [Forward All] または [Block All] を選択します。このフィルタのデフォルト アクションは、フィルタに含まれる少なくとも 1 つのアドレスのアクションの逆である必要があります。たとえば、複数のアドレスを入力したときに、これらのアドレスすべてに対するアクションとして [Block] を選択した場合、フィルタのデフォルト アクションには [Forward All] を選択する必要があります。

ヒント![]() 許可された MAC アドレスのリストは、ネットワーク上の認証サーバに作成できます。MAC ベースの認証の使用方法については、“認証タイプの設定”を参照してください。

許可された MAC アドレスのリストは、ネットワーク上の認証サーバに作成できます。MAC ベースの認証の使用方法については、“認証タイプの設定”を参照してください。

ステップ 10 [Apply] をクリックします。このフィルタはアクセス ポイントに保存されますが、[Apply Filters] ページで適用するまで有効化されません。

ステップ 11 [Apply Filters] タブをクリックして [Apply Filters] ページに戻ります。図 16-2 は、[Apply Filters] ページを示しています。

ステップ 12 [MAC] ドロップダウン リストの 1 つから、フィルタ番号を選択します。フィルタはイーサネット ポートと無線ポートのいずれか、または両方に適用できます。また、受信パケットか送信パケット、または両方に適用することも可能です。

ステップ 13 [Apply] をクリックします。選択したポートで、このフィルタが有効化されます。

クライアントがただちにフィルタされない場合は、[System Configuration] ページの [Reload] をクリックして、アクセス ポイントを再起動します。[System Configuration] ページを表示するには、タスク メニューの [Software] をクリックしてから、[System Configuration] をクリックします。

(注![]() ) 排除された MAC アドレスを持つクライアント デバイスは、アクセス ポイントを介してデータを送受信できませんが、認証されていないクライアント デバイスとしてアソシエーション テーブルに保持されている場合があります。排除された MAC アドレスを持つクライアント デバイスは、アクセス ポイントによるモニタリングが停止した場合、アクセス ポイントがリブートした場合、またはクライアントが別のアクセス ポイントとアソシエートした場合に、アソシエーション テーブルから消去されます。

) 排除された MAC アドレスを持つクライアント デバイスは、アクセス ポイントを介してデータを送受信できませんが、認証されていないクライアント デバイスとしてアソシエーション テーブルに保持されている場合があります。排除された MAC アドレスを持つクライアント デバイスは、アクセス ポイントによるモニタリングが停止した場合、アクセス ポイントがリブートした場合、またはクライアントが別のアクセス ポイントとアソシエートした場合に、アソシエーション テーブルから消去されます。

MAC アドレス フィルタの作成 - CLI の使用

CLI で MAC アドレス フィルタを作成するには、グローバル コンフィギュレーション モードで次のコマンドを使用します。

access-list number-700-799 {permit | deny} macc-address mask

次の MAC アドレスのアクセス リストでは、1111.22 で始まる MAC アドレスだけが許可され、その他すべての MAC アドレスはブロックされます。

MAC アドレス アクセス リストをインターフェイスに適用するには、グローバル コンフィギュレーション モードから開始して、次のコマンド シーケンスを使用します。

ステップ 2 l2-filter bridge-group-acl

ステップ 3 bridge-group bridge-group-number {input-address-list | output-address-list} ACL-number

次の例では、上で作成した MAC アドレス アクセス リスト 701 を受信方向で無線 0 インターフェイスに適用します。ただし、インターフェイスに VLAN は作成しなかったため、ACL はデフォルト ブリッジ グループ 1 に適用されます。

次の例では、VLAN 33 が作成され、無線 1 にアソシエートされています。一致するブリッジ グループ 33 は無線 1 サブインターフェイス 33 とイーサネット サブインターフェイス 33 の間に作成されました。MAC アドレス フィルタは、発信方向で無線 1 サブインターフェイス 33 に適用されます。

MAC アドレス ACL を使用したアクセス ポイントへのクライアント アソシエーションの許可と禁止

MAC アドレス ACL を使用して、アクセス ポイントへのクライアント アソシエーションを許可または禁止できます。インターフェイスを通過するトラフィックをフィルタする代わりに、ACL を使用して、アクセス ポイントの無線とのアソシエーションをフィルタします。

ACL を使用して、アクセス ポイントの無線へのアソシエーションをフィルタする手順は、次のとおりです。

ステップ 1 “MAC アドレス フィルタの作成” sectionのステップ 1 ~ 10 に従って、ACL を作成します。アソシエートを許可する MAC アドレスについては、[Action] メニューから [Forward] を選択します。アソシエートを禁止するアドレスについては、[Block] を選択します。[Default Action] メニューから [Block All] を選択します。

ステップ 2 [Security] をクリックして [Security Summary] ページを表示します。図 16-3 は、[Security Summary] ページを示しています。

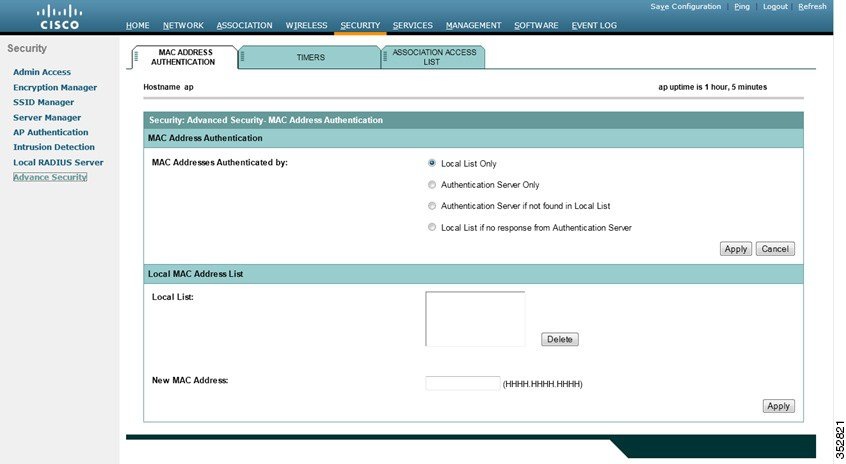

ステップ 3 [Advanced Security] をクリックして、[Advanced Security: MAC Address Authentication] ページを表示します。図 16-4 は、[MAC Address Authentication] ページを示しています。

図 16-4 [Advanced Security:MAC Address Authentication] ページ

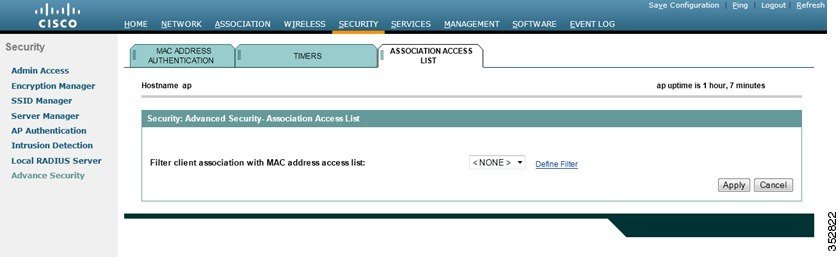

ステップ 4 [Association Access List] タブをクリックして [Association Access List] ページを表示します。図 16-5 は [Association Access List] ページを示しています。

図 16-5 [Association Access List] ページ

ステップ 5 ドロップダウン リストから、必要な MAC アドレス ACL を選択します。

MAC アドレス ACL を使用した CLI によるアクセス ポイントへのクライアント アソシエーションの許可と禁止

CLI でアソシエーション フィルタを作成するには、次の手順を実行します。

ステップ 1 コマンド access-list number-700-799 を使用した MAC アドレス アクセス リストを作成します。

ステップ 2 グローバル コンフィギュレーション コマンド dott11 association mac-list list-number を使用して、MAC アドレスをすべての無線ですべてのワイヤレス クライアント アソシエーションのフィルタとして適用します。

MAC アドレス アクセス リストに記載されていないクライアントは、どの AP 無線でも AP SSID にアソシエートすることはできません。

次の例は、グローバル MAC アドレス アソシエーション フィルタとして MAC アドレス アクセス リスト 702 を使用しています。

MAC アドレス認証の設定

インターフェイスに適用された MAC アドレス フィルタは、使用されている SSID に関係なく、そのインターフェイスを介してトラフィックを送信する MAC アドレスをフィルタします。グローバル アソシエーション レベルで適用される MAC アドレス フィルタは、使用中の SSID または SSID にアソシエートされている VLAN やインターフェイスに関係なく、アクセス ポイント SSID にアソシエートすることができる MAC アドレスをフィルタします。

また、ターゲット SSID にアソシエートすることができる MAC アドレスをフィルタするために MAC アドレスを使用することもできます。このプロセスは、MAC アドレス認証と呼ばれます。次の表は、Cisco IOS アクセス ポイントで利用可能な 3 つの MAC アドレス フィルタリング方法を比較しています。

|

|

|

|

|---|---|---|

認証に使用される MAC アドレスは、アクセス ポイント ローカル リストまたは認証サーバで確認できます。認証サーバは外部 RADIUS サーバまたは AP 内部 RADIUS サーバを指定できます。

SSID で MAC アドレス認証を使用するように AP を設定するには、次の手順を実行する必要があります。

ステップ 1 MAC アドレス認証のソースを特定します(ローカル リスト、ローカル AP RADIUS サーバ、外部 RADIUS サーバ)。

ローカル RADIUS サーバの AP ローカル リストを使用する場合は、AP で MAC アドレスを作成します(それぞれ RADIUS サーバの AP ローカル リストで)

ステップ 2 定義したメソッドを使用するよう SSID を設定します。

MAC 認証ソースの特定

SSID MAC 認証の MAC アドレス検証のソースを定義するには、[Security] > [Advanced Security] > [MAC Address Authentication] に移動します。

[MAC Address Authentication] タブで、次を実行します。

- ターゲット SSID でクライアント MAC アドレスを認証するためにローカル ページで定義した MAC アドレス リストを専用で使用するには、[Local List Only] オプションをクリックします。

- SSID MAC アドレス認証でローカル MAC アドレス リストをプライマリ MAC アドレス認証メソッドとして使用するとき、MAC アドレス用に外部 RADIUS サーバに作成したリストがローカル リストにない場合は、[Authentication Server if not found in the local list] オプションをクリックします。

- 外部 RADIUS サーバ(またはアクセス ポイント内部 RADIUS サーバ)を主に使用し、外部サーバが応答しない場合にのみ同じページのローカル リストに戻る場合は、[Local list if no response from Authentication server] オプションをクリックします。

- 外部 RADIUS サーバまたは AP 内部 RADIUS サーバのみを使用し、ローカル ページで定義した MAC アドレスは使用しない場合は、[Authentication Server Only] オプションをクリックします。

CLI を使用すると、グローバル コマンド aaa authentication login mac_methods を使用して MAC アドレスの検証のソースを特定できます。

次の例では、ローカル リストを使用するように AP を設定し、ローカル リストに MAC アドレスがない場合にのみ rad_mac と呼ばれる RADIUS サーバのグループに戻ります。

RADIUS サーバのグループを作成する方法の詳細については、Chapter11, “認証タイプの設定”を参照してください。

ローカル MAC アドレスのリストの使用

SSID MAC アドレスの認証用に MAC アドレス認証ページで定義されている MAC アドレスのリストを使用するには、ターゲット SSID で認証が許可されている MAC アドレスをページの下で入力します(1 つずつ)。

(注![]() ) リストはグローバルです。リストで定義された MAC アドレスは、MAC アドレス認証が有効な任意の SSID に参加できます。AP で SSID ごとに異なる MAC アドレスのリストを使用する場合、外部 RADIUS サーバを使用する必要があります。

) リストはグローバルです。リストで定義された MAC アドレスは、MAC アドレス認証が有効な任意の SSID に参加できます。AP で SSID ごとに異なる MAC アドレスのリストを使用する場合、外部 RADIUS サーバを使用する必要があります。

CLI で、MAC アドレスの認証で使用する MAC アドレスをユーザーとして入力し、パスワードは mac-address を使用します。その後、ユーザーには AP インターフェイスにアクセスしないよう、exit 自動コマンドが割り当てられます。次の例では、グローバル リストに MAC アドレス 1111.2222.3333 を作成します。

MAC アドレス認証用の AP 内部 RADIUS サーバの使用

AP 内部 RADIUS サーバ ページで定義された MAC アドレスのリストを使用するには、[Security] > [Local RADIUS Server] > [General Setup] にアクセスします。

[General Setup] ページで、[Enable Authentication Protocols] セクションの [MAC] チェックボックスをオンにして、MAC 認証用のサーバをイネーブルにします。次に [Apply] をクリックして確認します。

AP 内部 RADIUS サーバを使用する場合、AP を RADIUS クライアントとして定義する必要があります。そのためには次を実行します。

ステップ 1 [Network Access Server (AAA Clients)] セクションで、[Network Access Server] フィールドに AP の IP アドレスを入力します。

ステップ 2 [Shared Secret] を入力します。これは AP IP アドレスをソースとするクエリを認証するために使用するパスワードです。[Server Manager] ページで AP を RADIUS サーバとして設定する場合、同じ共有秘密を定義する必要があります。

CLI コマンドを含め、AP ローカル RADIUS サーバの設定方法の詳細については、Chapter11, “認証タイプの設定”を参照してください。

ターゲット SSID で MAC 認証に使用する個別の MAC アドレスを作成するには、[Individual Users] セクションで、次を実行します。

ステップ 1 [Username] および [Password] の両方のフィールドで、区切り文字なしでターゲット MAC アドレスを入力します。

ステップ 2 [MAC authentication only] チェックボックスをオンにします。

(注![]() ) AP 内部 RADIUS サーバで定義された MAC アドレスはグローバルです。

) AP 内部 RADIUS サーバで定義された MAC アドレスはグローバルです。

MAC アドレスの検証に認証サーバを使用するよう AP を設定する場合、MAC 認証およびローカル AP RADIUS サーバを使用するように設定されたすべての SSID はローカル リストを確認します。

SSID MAC 認証のソースとして AP グローバル MAC アドレスのリストを使用することと AP 内部認証サーバを使用することの主な違いは、グローバル リストは MAC アドレス認証を使用するように設定されたすべての SSID に適用されることです。MAC 認証で認証サーバを使用するよう選択する場合、一部の SSID は AP 内部サーバ リストを使用でき、他の SSID は外部 RADIUS サーバ リストを使用できます。

CLI で、ローカル RADIUS サーバ コンフィギュレーション サブモードを開始し、ユーザを作成することにより、MAC アドレス ユーザを追加できます。ユーザ名とパスワードは MAC アドレスで、区切り文字は使用しません。キーワード mac-only を追加して、ユーザが MAC 認証で使用されることを指定します。

次の例では、MAC アドレス ユーザ 333344445555 を作成します。

AP 内部 RADIUS サーバを使用する場合、[Security] > [Server Manager] ページで、AP を RADIUS サーバとして定義する必要があります。

[Corporate Servers] セクションで、AP に新しいサーバを追加できます。そのためには次を実行します。

ステップ 1 [Server] フィールドに AP の IP アドレスを入力します。

ステップ 2 前のページで AP を RADIUS クライアントとして定義したときに入力したのと同じ [Shared Secret] を入力します。

ステップ 3 [Authentication Port] は 1812 と入力します。

ステップ 4 [Accounting Port] は 1813 と入力します。

ステップ 6 [Default Server Priorities] セクションで、[MAC Authentication] プライオリティ リストの [Priority 1] フィールドで AP を選択します。

MAC アドレス認証用の外部 RADIUS サーバの使用

MAC 認証で外部 RADIUS サーバを使用する場合、[Security] > [Server Manager] > [Corporate Servers] セクションに、外部 RADIUS サーバの詳細を入力します。また、[Default Server Priorities] > [MAC Authentication] リストから、少なくとも 1 つのサーバを選択します。

MAC の SSID 認証の設定

MAC アドレスのソースを定義し、MAC アドレスを定義した後(ローカル リストまたは AP 内部 RADIUS サーバを使用する場合)、MAC 認証を使用するようにターゲット SSID を設定する必要があります。そのためには次を実行します。

ステップ 1 [Security] > [SSID Manager] ページにアクセスします。

ステップ 3 [Client Authentication Settings] セクションで、同意した各認証メソッドのチェックボックスをオンにします。その後、対応するドロップダウン リストから、[With MAC Authentication] を選択します。

ステップ 4 [Security] > [Advanced Security] ページに定義されたデフォルト メソッド、および [Security] > [Server Manager] ページに定義されたデフォルト サーバを使用するには(該当する場合)、[MAC Authentication Servers] セクションで [Use Defaults] オプションをクリックします。

[Security] > [Server Manager] ページで定義されたものとは異なるサーバを使用するには、[Customize] オプションをクリックして、使用するサーバを選択します。

[Customize] オプションは、ローカル リストまたはサーバを使用するかどうかを定義する [Security] > [Advanced Security] ページの設定をオーバーライドすることはありません。内部リストだけを使用するように AP を設定した場合、[SSID] ページの [Customize] オプションを選択しても影響はありません。[Customize] オプションは、MAC サーバが [Security] > [Advanced Security] ページで選択されている場合に、MAC サーバを選択する目的で提供されています。

Time-Based ACL の作成

Time-based ACL は、一定の時間、有効または無効にできる ACL です。この機能は、特定の種類のトラフィックを許可または拒否するアクセス コントロール ポリシーを定義する柔軟性と堅牢性を提供します。

この例は、CLI で Time-based ACL を設定する方法を説明しています。ここでは、平日の就業時間中、内部から外部への Telnet 接続が許可されています。

(注![]() ) Time-based ACL は、必要に応じて Aironet AP のギガビット イーサネット ポートまたは無線ポートで定義できます。Bridge Group Virtual Interface(BVI; ブリッジ グループ仮想インターフェイス)に適用されることはありません。

) Time-based ACL は、必要に応じて Aironet AP のギガビット イーサネット ポートまたは無線ポートで定義できます。Bridge Group Virtual Interface(BVI; ブリッジ グループ仮想インターフェイス)に適用されることはありません。

次の手順に従って Time-based ACL を作成します。

ステップ 2 イーサネット インターフェイスまたは無線インターフェイスを介して ACL にアクセスするには、コンソール ポートまたは Telnet を使用します。

ステップ 3 グローバル コンフィギュレーション モードを開始します。

ステップ 4 Time Range を作成します。この例では Test です。

ap(config-time-range)# time-range Test

ap(config-time-range)# time-range periodic weekdays 7:00 to 19:00

(注![]() ) 平日の 7:00 ~ 19:00 時までユーザのアクセスを許可します。

) 平日の 7:00 ~ 19:00 時までユーザのアクセスを許可します。

ステップ 6 ACL を作成します。この例では 101 です。

ap(config)# ip access-list extended 101

ap(config-ext-nacl)# permit tcp 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 eq telnet time-range Test

(注![]() ) この ACL は、Test で指定した時間範囲の間、ネットワークへの Telnet トラフィックの出入りを許可します。また、AP IP アドレスが 172.16.1.0 サブネットにある場合、平日は AP への Telnet セッションを許可します。

) この ACL は、Test で指定した時間範囲の間、ネットワークへの Telnet トラフィックの出入りを許可します。また、AP IP アドレスが 172.16.1.0 サブネットにある場合、平日は AP への Telnet セッションを許可します。

ステップ 7 Time-based ACL をイーサネット インターフェイスに適用します。

ap(config)# interface gigabitEthernet 0

ap(config-if)# ip address 172.16.1.10 255.255.255.0

ap(config-if)# ip access-group 101 in

ACL ロギング

ACL ロギングは、AP プラットフォームのブリッジング インターフェイスではサポートされていません。ブリッジング インターフェイスに適用すると、「log」オプションを指定せずに設定したかのように動作し、ロギングは行われません。ただし、BVI インターフェイスに対しては、独立した ACL が使用される限り、ACL ロギングは行われます。

IP フィルタの設定と有効化

IP フィルタ(IP アドレス、IP プロトコル、および IP ポート)は、アクセス ポイントのイーサネット ポートや無線ポートを経由した特定のプロトコルの使用を許可または禁止するために使用します。また、IP アドレス フィルタを使用して、特定の IP アドレスとの間で送受信されるユニキャスト パケットやマルチキャスト パケットの転送を許可または禁止することができます。指定以外のすべてのアドレスにトラフィックを転送するフィルタを作成することも、指定以外のすべてのアドレスへのトラフィックを排除するフィルタを作成することもできます。IP フィルタ方法の 1 つ、2 つ、または 3 つすべての要素をすべて含むフィルタを作成できます。作成したフィルタは、イーサネット ポートと無線ポートのいずれかまたは両方、および受信パケットと送信パケットのいずれかまたは両方に適用できます。

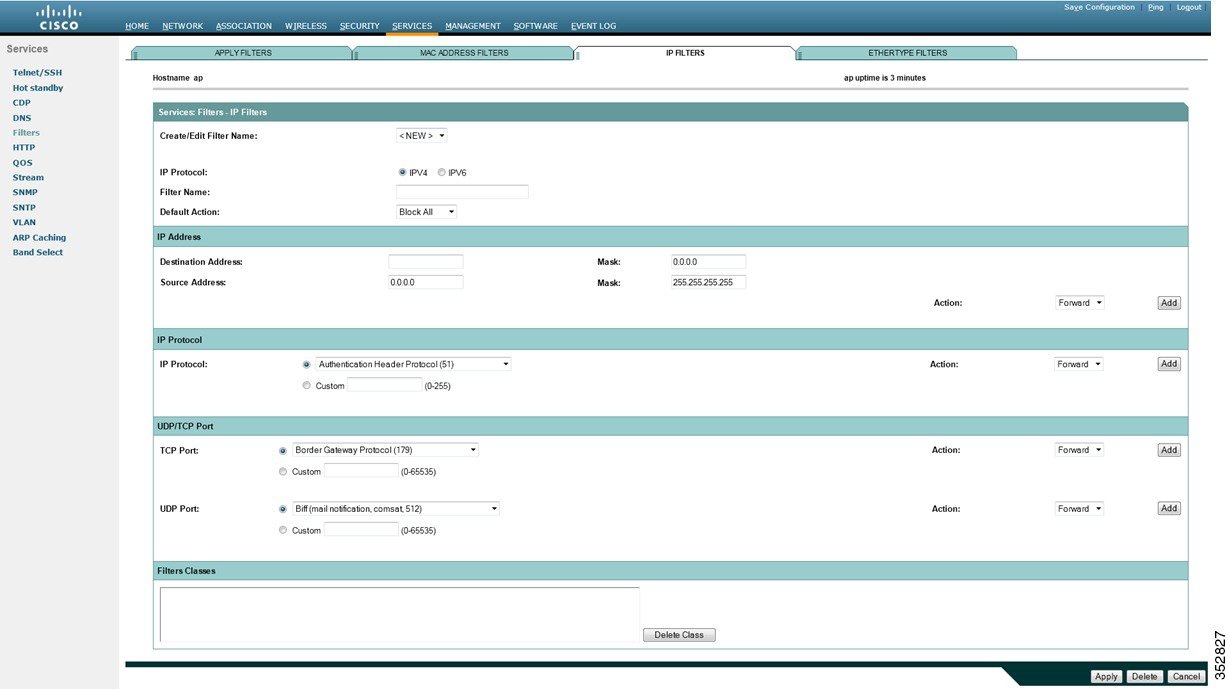

[IP Filters] ページを使用して、アクセス ポイントの IP フィルタを作成します。図 16-6 は、[IP Filters] ページを示しています。

[IP Filters] ページは、次のリンク パスに従って表示します。

1.![]() ページ ナビゲーション バーの [Services] をクリックします。

ページ ナビゲーション バーの [Services] をクリックします。

IP フィルタの作成

ステップ 1 リンク パスに従って、[IP Filters] ページを表示します。

ステップ 2 新規フィルタを作成する場合、[Create/Edit Filter Index] メニューで [<NEW>](デフォルト)が選択されていることを確認します。既存のフィルタを編集するには、[Create/Edit Filter Index] メニューからフィルタ名を選択します。

ステップ 3 [Filter Name] フィールドに、新しいフィルタにつける、わかりやすい名前を入力します。

ステップ 4 フィルタのデフォルト アクションとして、[Default Action] メニューから [Forward All] または [Block All] を選択します。このフィルタのデフォルト アクションは、フィルタに含まれる少なくとも 1 つのアドレスのアクションの逆である必要があります。たとえば、IP アドレス、IP プロトコル、IP ポートに適用されるフィルタを作成し、これらすべてに対するアクションとして [Block] を選択した場合、フィルタのデフォルト アクションには [Forward All] を選択する必要があります。

ステップ 5 IP アドレスをフィルタリングするには、[IP Address] フィールドにアドレスを入力します。

(注![]() ) 許可された MAC アドレスを除き、すべての IP アドレスへのトラフィックを禁止する場合は、自分の PC のアドレスを許可された MAC アドレスのリストに入力し、アクセス ポイントへの接続が失われないようにします。

) 許可された MAC アドレスを除き、すべての IP アドレスへのトラフィックを禁止する場合は、自分の PC のアドレスを許可された MAC アドレスのリストに入力し、アクセス ポイントへの接続が失われないようにします。

ステップ 6 [Mask] フィールドに、この IP アドレスで使用するマスクを入力します。このマスクは、たとえば、172.31.24.10 のように、ピリオドを使って、文字のグループに分けて入力します。マスクに 255.255.255.255 を指定した場合、このアクセス ポイントはすべての IP アドレスを受け付けるようになります。0.0.0.0 を指定した場合、[IP Address] フィールドに入力した IP アドレスと完全に一致するアドレスが検索されます。このフィールドに入力したマスクは、CLI に入力したマスクと同様の動作をします。

ステップ 7 [Action] メニューから [Forward] または [Block] を選択します。

ステップ 8 [Add] をクリックします。追加したアドレスが [Filters Classes] フィールドに表示されます。[Filters Classes] リストからアドレスを削除するには、そのアドレスを選択して [Delete Class] をクリックします。このフィルタにさらにアドレスを追加するには、ステップ 5 からステップ 8 を繰り返します。

フィルタに IP プロトコルや IP ポート要素を追加する必要がない場合は、ステップ 15 にスキップして、アクセス ポイントにフィルタを保存します。

ステップ 9 IP プロトコルをフィルタリングするには、[IP Protocol] ドロップダウン リストから共通プロトコルの 1 つを選択するか、[Custom] オプション ボタンを選択して、既存の ACL 番号を [Custom] フィールドに入力します。ACL 番号を 0 ~ 255 の範囲で入力します。IP プロトコルと対応する識別番号の一覧については、 付録 A「プロトコル フィルタ」 を参照してください。

ステップ 10 [Action] メニューから [Forward] または [Block] を選択します。

ステップ 11 [Add] をクリックします。追加したプロトコルが [Filters Classes] フィールドに表示されます。[Filters Classes] リストからプロトコルを削除するには、そのプロトコルを選択して [Delete Class] をクリックします。このフィルタにさらにプロトコルを追加するには、ステップ 9 からステップ 11 を繰り返します。

フィルタに IP ポート要素を追加する必要がない場合は、ステップ 15 にスキップして、アクセス ポイントにフィルタを保存します。

ステップ 12 TCP、または UDP ポート プロトコルをフィルタリングするには、[TCP Port]、または [UDP Port] ドロップダウン リストから共通ポート プロトコルの 1 つを選択するか、[Custom] オプション ボタンを選択して、既存のプロトコル番号を [Custom] フィールドの 1 つに入力します。プロトコル番号を 0 ~ 65535 の範囲で入力します。IP ポート プロトコルと対応する識別番号の一覧については、 付録 A「プロトコル フィルタ」 を参照してください。

ステップ 13 [Action] メニューから [Forward] または [Block] を選択します。

ステップ 14 [Add] をクリックします。追加したプロトコルが [Filters Classes] フィールドに表示されます。[Filters Classes] リストからプロトコルを削除するには、そのプロトコルを選択して [Delete Class] をクリックします。このフィルタにさらにプロトコルを追加するには、ステップ 12 からステップ 14 を繰り返します。

ステップ 15 フィルタが完成したら、[Apply] をクリックします。このフィルタはアクセス ポイントに保存されますが、[Apply Filters] ページで適用するまで有効化されません。

ステップ 16 [Apply Filters] タブをクリックして [Apply Filters] ページに戻ります。図 16-7 は、[Apply Filters] ページを示しています。

ステップ 17 IP ドロップダウン リストの 1 つから、フィルタ名を選択します。フィルタはイーサネット ポートと無線ポートのいずれか、または両方に適用できます。また、受信パケットか送信パケット、または両方に適用することも可能です。

ステップ 18 [Apply] をクリックします。選択したポートで、このフィルタが有効化されます。

EtherType フィルタの設定と有効化

EtherType フィルタは、アクセス ポイントのイーサネット ポートと無線ポートを経由した特定のプロトコルの使用を許可または禁止するために使用します。作成したフィルタは、イーサネット ポートと無線ポートのいずれかまたは両方、および受信パケットと送信パケットのいずれかまたは両方に適用できます。

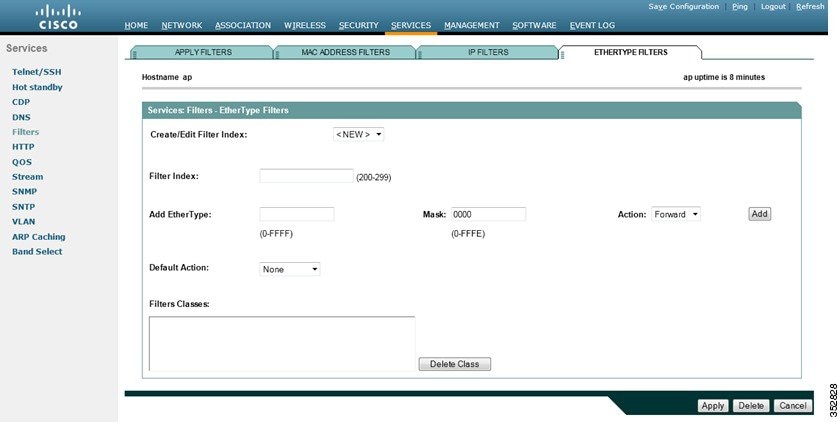

[EtherType Filters] ページを使用して、アクセス ポイントの EtherType フィルタを作成します。図 16-8 は、[EtherType Filters] ページを示しています。

図 16-8 [EtherType Filters] ページ

次のリンク パスに従って、[EtherType Filters] ページを表示します。

1.![]() ページ ナビゲーション バーの [Services] をクリックします。

ページ ナビゲーション バーの [Services] をクリックします。

2.![]() [Services] ページ リストで [Filters] をクリックします。

[Services] ページ リストで [Filters] をクリックします。

3.![]() [Apply Filters] ページで、ページの最上部にある [EtherType Filters] タブをクリックします。

[Apply Filters] ページで、ページの最上部にある [EtherType Filters] タブをクリックします。

EtherType フィルタの作成

EtherType フィルタを作成する手順は、次のとおりです。

ステップ 1 リンク パスに従って、[EtherType Filters] ページを表示します。

ステップ 2 新規フィルタを作成する場合、[Create/Edit Filter Index] メニューで [<NEW>](デフォルト)が選択されていることを確認します。既存のフィルタを編集するには、[Create/Edit Filter Index] メニューからフィルタ番号を選択します。

ステップ 3 [Filter Index] フィールドで、フィルタに 200 ~ 299 の範囲で番号を付けます。割り当てた番号で、フィルタのアクセス コントロール リスト(ACL)が作成されます。

ステップ 4 [Add EtherType] フィールドに EtherType 番号を入力します。プロトコルと対応する識別番号の一覧については、 付録 A「プロトコル フィルタ」 を参照してください。

ステップ 5 [Mask] フィールドに、この EtherType で使用するマスクを入力します。マスクに 0 を指定した場合、EtherType との正確な一致が必要になります。

ステップ 6 [Action] メニューから [Forward] または [Block] を選択します。

ステップ 7 [Add] をクリックします。追加した EtherType が [Filters Classes] フィールドに表示されます。[Filters Classes] リストから EtherType を削除するには、その EtherType を選択して [Delete Class] をクリックします。このフィルタにさらに Ethertype を追加するには、ステップ 4 からステップ 7 を繰り返します。

ステップ 8 [Default Action] メニューから [Forward All] または [Block All] を選択します。このフィルタのデフォルト アクションは、フィルタに含まれる少なくとも 1 つの EtherType のアクションの逆である必要があります。たとえば、複数の EtherType を入力したときに、これらの Ethertype すべてに対するアクションとして [Block] を選択した場合、フィルタのデフォルト アクションには [Forward All] を選択する必要があります。

ステップ 9 [Apply] をクリックします。このフィルタはアクセス ポイントに保存されますが、[Apply Filters] ページで適用するまで有効化されません。

ステップ 10 [Apply Filters] タブをクリックして [Apply Filters] ページに戻ります。

ステップ 11 [EtherType] ドロップダウン リストの 1 つから、フィルタ番号を選択します。フィルタはイーサネット ポートと無線ポートのいずれか、または両方に適用できます。また、受信パケットか送信パケット、または両方に適用することも可能です。

ステップ 12 [Apply] をクリックします。選択したポートで、このフィルタが有効化されます。

フィードバック

フィードバック