MACsec 暗号化について

MACsec は 2 台の MACsec 対応デバイス間のパケットの認証と暗号化の IEEE 802.1AE 規格です。これらの Catalyst スイッチは、スイッチとホスト デバイス間の暗号化に、ダウンリンク ポートでの MACsec Key Agreement(MKA)による 802.1AE 暗号化をサポートします。また、スイッチは、Cisco TrustSec ネットワーク デバイス アドミッション コントロール(NDAC)、Security Association Protocol(SAP)および MKA ベースのキー交換プロトコルを使用して、スイッチ間(ネットワーク間デバイス)セキュリティの MACsec 暗号化をサポートします。リンク層セキュリティはスイッチ間のパケット認証とスイッチ間の MACsec 暗号化の両方を含みます(暗号化は任意です)。

|

インターフェイス |

接続 |

MACsec のサポート |

|

アップリンク ポート |

スイッチからスイッチへ |

MACsec MKA の暗号化 Cisco TrustSec NDAC MACsec |

(注) |

スイッチからホストへの接続は、Cisco IOS XE Everest 16.5.1a のダウンリンク ポートではサポートされていません。 |

Cisco TrustSec と Cisco SAP はスイッチ間のリンクにのみ使用され、PC や IP フォンなどのエンド ホストに接続されたスイッチ ポートではサポートされません。MKA はスイッチ間リンク(アップリンク)でのみサポートされています。Cisco NDAC および SAP は、コンパクトなスイッチがワイヤリング クローゼットの外側にセキュリティを拡張するために使用する、ネットワーク エッジ アクセス トポロジ(NEAT)と相互排他的です。

Media Access Control Security と MACsec Key Agreement

802.1AE で定義された MACsec では、暗号化キー入力のためにアウトオブバンド方式を使用することによって、有線ネットワーク上で MAC レイヤの暗号化を実現します。MACsec Key Agreement(MKA)プロトコルでは、必要なセッション キーを提供し、必要な暗号化キーを管理します。MKA と MACsec は、802.1x 拡張認証プロトコル(EAP-TLS)または事前共有キー(PSK)フレームワークを使用した認証に成功した後に実装されます。

MACsec を使用するスイッチでは、MKA ピアに関連付けられたポリシーに応じて、MACsec フレームまたは非 MACsec フレームを許可します。MACsec フレームは暗号化され、整合性チェック値(ICV)で保護されます。スイッチは MKA ピアからフレームを受信すると、MKA によって提供されたセッション キーを使用してこれらのフレームを暗号化し、正しい ICV を計算します。スイッチはこの ICV をフレーム内の ICV と比較します。一致しない場合は、フレームが破棄されます。また、スイッチは現在のセッション キーを使用して、ICV を暗号化し、セキュアなポート(セキュアな MAC サービスを MKA ピアに提供するために使用されるアクセス ポイント)を介して送信されたフレームに追加します。

MKA プロトコルは、基礎となる MACsec プロトコルで使用される暗号キーを管理します。MKA の基本的な要件は 802.1x-REV で定義されています。MKA プロトコルでは 802.1x を拡張し、相互認証の確認によってピアを検出し、MACsec 秘密キーを共有してピアで交換されるデータを保護できます。

EAP フレームワークでは、新しく定義された EAP-over-LAN(EAPOL)パケットとして MKA を実装します。EAP 認証では、データ交換で両方のパートナーで共有されるマスター セッション キー(MSK)を生成します。EAP セッション ID を入力すると、セキュアな接続アソシエーション キー名(CKN)が生成されます。スイッチは、アップリンク用のオーセンティケータとして機能します。これはクライアント パートナーに送信されるランダムなセキュア アソシエーション キー(SAK)を生成します。クライアントはキー サーバではなく、単一の MKA エンティティであるキー サーバとだけ対話できます。キーの派生と生成の後で、スイッチは定期的にトランスポートをパートナーに送信します。デフォルトの間隔は 2 秒間です。

EAPOL プロトコル データ ユニット(PDU)のパケット本体は、MACsec Key Agreement PDU(MKPDU)と呼ばれます。MKA セッションと参加者は、MKA ライフタイム(6 秒間)が経過しても参加者から MKPDU を受信していない場合に削除されます。たとえば、MKA ピアが接続を解除した場合、スイッチ上の参加者は MKA ピアから最後の MKPDU を受信した後、6 秒間が経過するまで MKA の動作を継続します。

MKA ポリシー

インターフェイスで MKA を有効にするには、定義された MKA ポリシーをインターフェイスに適用する必要があります。次のオプションを設定可能です。

-

16 ASCII 文字未満のポリシー名。

-

物理インターフェイスごとの 0 バイト、30 バイト、または 50 バイトの機密保持(暗号化)オフセット。

MACsec およびスタッキング

MACsec を実行しているスイッチ スタック マスターは、MACsec をサポートしているメンバー スイッチ上のポートを示すコンフィギュレーション ファイルを維持します。スタック マスターは、次に示す機能を実行します。

- セキュアなチャネルとセキュアなアソシエーションの作成および削除を処理します。

- スタック メンバーにセキュアなアソシエーション サービス要求を送信します。

- ローカル ポートまたはリモート ポートからのパケット番号とリプレイ ウィンドウ情報を処理し、キー管理プロトコルを通知します。

- オプションがグローバルに設定された MACsec 初期化要求を、スタックに追加される新しいスイッチに送信します。

- ポート単位の設定をメンバー スイッチに送信します。

メンバー スイッチは、次の機能を実行します。

-

スタック マスターからの MACsec 初期化要求を処理します。

-

スタック マスターから送信された MACsec サービス要求を処理します。

-

スタック マスターにローカル ポートに関する情報を送信します。

MACsec、MKA、および 802.1x ホスト モード

(注) |

スイッチからホストへの接続は、Cisco IOS XE Everest 16.5.1a のダウンリンク ポートではサポートされていません。将来のリリースでサポートが追加されます。 |

シングルホスト モード

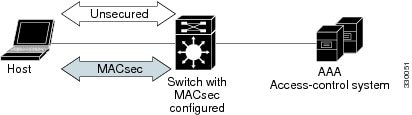

次の図に、MKA を使用して、MACsec で 1 つの EAP 認証済みセッションをセキュアにする方法を示します。

マルチ ホスト モード

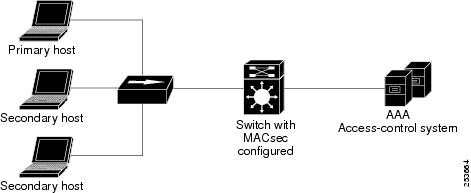

標準の(802.1x REV ではない)802.1x マルチホスト モードでは、1 つの認証に基づいてポートが開いているか、閉じられています。1 人のユーザ(プライマリ セキュア クライアント サービスのクライアント ホスト)が認証される場合は、同じポートに接続されているホストに同じレベルのネットワーク アクセスが提供されます。セカンダリ ホストが MACsec サプリカントの場合、認証できず、トラフィック フローは発生しません。非 MACsec ホストであるセカンダリ ホストは、マルチホスト モードであるため、認証なしでネットワークにトラフィックを送信できます。次の図に、標準のマルチホスト非セキュア モードにおける MACsec を示します。

(注) |

マルチホスト モードは推奨されていません。これは最初にクライアントが成功した後、他のクライアントでは認証が必要ないことから、安全性が低いためです。 |

標準の(802.1x REV ではない)802.1x マルチドメイン モードでは、1 つの認証に基づいてポートが開いているか、閉じられています。プライマリ ユーザ(データ ドメインの PC)が認証されると、同じレベルのネットワーク アクセスが同じポートに接続されているドメインに提供されます。セカンダリ ユーザが MACsec サプリカントの場合、認証できず、トラフィック フローは発生しません。非 MACsec ホストであるセカンダリ ユーザ(音声ドメインの IP フォン)は、マルチドメイン モードであるため、認証なしでネットワークにトラフィックを送信できます。

MKA 統計情報

一部の MKA カウンタはグローバルに集約され、その他のカウンタはグローバルとセッション単位の両方で更新されます。また、MKA セッションのステータスに関する情報も取得できます。

次の例では、show mka statistics コマンドの出力を示します。

Switch# show mka sessions

Total MKA Sessions....... 1

Secured Sessions... 1

Pending Sessions... 0

====================================================================================================

Interface Local-TxSCI Policy-Name Inherited Key-Server

Port-ID Peer-RxSCI MACsec-Peers Status CKN

====================================================================================================

Gi1/0/1 204c.9e85.ede4/002b p2 NO YES

43 c800.8459.e764/002a 1 Secured 0100000000000000000000000000000000000000000000000000000000000000

Switch#show mka sessions interface G1/0/1

Summary of All Currently Active MKA Sessions on Interface GigabitEthernet1/0/1...

====================================================================================================

Interface Local-TxSCI Policy-Name Inherited Key-Server

Port-ID Peer-RxSCI MACsec-Peers Status CKN

====================================================================================================

Gi1/0/1 204c.9e85.ede4/002b p2 NO YES

43 c800.8459.e764/002a 1 Secured 0100000000000000000000000000000000000000000000000000000000000000

Switch#show mka sessions interface G1/0/1 de

MKA Detailed Status for MKA Session

===================================

Status: SECURED - Secured MKA Session with MACsec

Local Tx-SCI............. 204c.9e85.ede4/002b

Interface MAC Address.... 204c.9e85.ede4

MKA Port Identifier...... 43

Interface Name........... GigabitEthernet1/0/1

Audit Session ID.........

CAK Name (CKN)........... 0100000000000000000000000000000000000000000000000000000000000000

Member Identifier (MI)... D46CBEC05D5D67594543CEAE

Message Number (MN)...... 89567

EAP Role................. NA

Key Server............... YES

MKA Cipher Suite......... AES-128-CMAC

Latest SAK Status........ Rx & Tx

Latest SAK AN............ 0

Latest SAK KI (KN)....... D46CBEC05D5D67594543CEAE00000001 (1)

Old SAK Status........... FIRST-SAK

Old SAK AN............... 0

Old SAK KI (KN).......... FIRST-SAK (0)

SAK Transmit Wait Time... 0s (Not waiting for any peers to respond)

SAK Retire Time.......... 0s (No Old SAK to retire)

MKA Policy Name.......... p2

Key Server Priority...... 2

Delay Protection......... NO

Replay Protection........ YES

Replay Window Size....... 0

Confidentiality Offset... 0

Algorithm Agility........ 80C201

SAK Cipher Suite......... 0080C20001000001 (GCM-AES-128)

MACsec Capability........ 3 (MACsec Integrity, Confidentiality, & Offset)

MACsec Desired........... YES

# of MACsec Capable Live Peers............ 1

# of MACsec Capable Live Peers Responded.. 1

Live Peers List:

MI MN Rx-SCI (Peer) KS Priority

----------------------------------------------------------------------

38046BA37D7DA77E06D006A9 89555 c800.8459.e764/002a 10

Potential Peers List:

MI MN Rx-SCI (Peer) KS Priority

----------------------------------------------------------------------

Dormant Peers List:

MI MN Rx-SCI (Peer) KS Priority

----------------------------------------------------------------------

Switch#show mka sessions de

Switch#show mka sessions detail

MKA Detailed Status for MKA Session

===================================

Status: SECURED - Secured MKA Session with MACsec

Local Tx-SCI............. 204c.9e85.ede4/002b

Interface MAC Address.... 204c.9e85.ede4

MKA Port Identifier...... 43

Interface Name........... GigabitEthernet1/0/1

Audit Session ID.........

CAK Name (CKN)........... 0100000000000000000000000000000000000000000000000000000000000000

Member Identifier (MI)... D46CBEC05D5D67594543CEAE

Message Number (MN)...... 89572

EAP Role................. NA

Key Server............... YES

MKA Cipher Suite......... AES-128-CMAC

Latest SAK Status........ Rx & Tx

Latest SAK AN............ 0

Latest SAK KI (KN)....... D46CBEC05D5D67594543CEAE00000001 (1)

Old SAK Status........... FIRST-SAK

Old SAK AN............... 0

Old SAK KI (KN).......... FIRST-SAK (0)

SAK Transmit Wait Time... 0s (Not waiting for any peers to respond)

SAK Retire Time.......... 0s (No Old SAK to retire)

MKA Policy Name.......... p2

Key Server Priority...... 2

Delay Protection......... NO

Replay Protection........ YES

Replay Window Size....... 0

Confidentiality Offset... 0

Algorithm Agility........ 80C201

SAK Cipher Suite......... 0080C20001000001 (GCM-AES-128)

MACsec Capability........ 3 (MACsec Integrity, Confidentiality, & Offset)

MACsec Desired........... YES

# of MACsec Capable Live Peers............ 1

# of MACsec Capable Live Peers Responded.. 1

Live Peers List:

MI MN Rx-SCI (Peer) KS Priority

----------------------------------------------------------------------

38046BA37D7DA77E06D006A9 89560 c800.8459.e764/002a 10

Potential Peers List:

MI MN Rx-SCI (Peer) KS Priority

----------------------------------------------------------------------

Dormant Peers List:

MI MN Rx-SCI (Peer) KS Priority

----------------------------------------------------------------------

Switch#sh mka pol

MKA Policy Summary...

Policy KS Delay Replay Window Conf Cipher Interfaces

Name Priority Protect Protect Size Offset Suite(s) Applied

======================================================================================================

*DEFAULT POLICY* 0 FALSE TRUE 0 0 GCM-AES-128

p1 1 FALSE TRUE 0 0 GCM-AES-128

p2 2 FALSE TRUE 0 0 GCM-AES-128 Gi1/0/1

Switch#sh mka poli

Switch#sh mka policy p2

Switch#sh mka policy p2 ?

detail Detailed configuration/information for MKA Policy

sessions Summary of all active MKA Sessions with policy applied

| Output modifiers

<cr>

Switch#sh mka policy p2 de

MKA Policy Configuration ("p2")

========================

MKA Policy Name........ p2

Key Server Priority.... 2

Confidentiality Offset. 0

Cipher Suite(s)........ GCM-AES-128

Applied Interfaces...

GigabitEthernet1/0/1

Switch#sh mka policy p2

MKA Policy Summary...

Policy KS Delay Replay Window Conf Cipher Interfaces

Name Priority Protect Protect Size Offset Suite(s) Applied

======================================================================================================

p2 2 FALSE TRUE 0 0 GCM-AES-128 Gi1/0/1

Switch#sh mka se?

sessions

Switch#sh mka ?

default-policy MKA Default Policy details

keychains MKA Pre-Shared-Key Key-Chains

policy MKA Policy configuration information

presharedkeys MKA Preshared Keys

sessions MKA Sessions summary

statistics Global MKA statistics

summary MKA Sessions summary & global statistics

Switch#sh mka statis

Switch#sh mka statistics ?

interface Statistics for a MKA Session on an interface

local-sci Statistics for a MKA Session identified by its Local Tx-SCI

| Output modifiers

<cr>

Switch#sh mka statistics inter

Switch#show mka statistics interface G1/0/1

MKA Statistics for Session

==========================

Reauthentication Attempts.. 0

CA Statistics

Pairwise CAKs Derived... 0

Pairwise CAK Rekeys..... 0

Group CAKs Generated.... 0

Group CAKs Received..... 0

SA Statistics

SAKs Generated.......... 1

SAKs Rekeyed............ 0

SAKs Received........... 0

SAK Responses Received.. 1

MKPDU Statistics

MKPDUs Validated & Rx... 89585

"Distributed SAK".. 0

"Distributed CAK".. 0

MKPDUs Transmitted...... 89596

"Distributed SAK".. 1

"Distributed CAK".. 0

Switch#show mka ?

default-policy MKA Default Policy details

keychains MKA Pre-Shared-Key Key-Chains

policy MKA Policy configuration information

presharedkeys MKA Preshared Keys

sessions MKA Sessions summary

statistics Global MKA statistics

summary MKA Sessions summary & global statistics

Switch#show mka summ

Switch#show mka summary

Total MKA Sessions....... 1

Secured Sessions... 1

Pending Sessions... 0

====================================================================================================

Interface Local-TxSCI Policy-Name Inherited Key-Server

Port-ID Peer-RxSCI MACsec-Peers Status CKN

====================================================================================================

Gi1/0/1 204c.9e85.ede4/002b p2 NO YES

43 c800.8459.e764/002a 1 Secured 0100000000000000000000000000000000000000000000000000000000000000

MKA Global Statistics

=====================

MKA Session Totals

Secured.................... 1

Reauthentication Attempts.. 0

Deleted (Secured).......... 0

Keepalive Timeouts......... 0

CA Statistics

Pairwise CAKs Derived...... 0

Pairwise CAK Rekeys........ 0

Group CAKs Generated....... 0

Group CAKs Received........ 0

SA Statistics

SAKs Generated............. 1

SAKs Rekeyed............... 0

SAKs Received.............. 0

SAK Responses Received..... 1

MKPDU Statistics

MKPDUs Validated & Rx...... 89589

"Distributed SAK"..... 0

"Distributed CAK"..... 0

MKPDUs Transmitted......... 89600

"Distributed SAK"..... 1

"Distributed CAK"..... 0

MKA Error Counter Totals

========================

Session Failures

Bring-up Failures................ 0

Reauthentication Failures........ 0

Duplicate Auth-Mgr Handle........ 0

SAK Failures

SAK Generation................... 0

Hash Key Generation.............. 0

SAK Encryption/Wrap.............. 0

SAK Decryption/Unwrap............ 0

SAK Cipher Mismatch.............. 0

CA Failures

Group CAK Generation............. 0

Group CAK Encryption/Wrap........ 0

Group CAK Decryption/Unwrap...... 0

Pairwise CAK Derivation.......... 0

CKN Derivation................... 0

ICK Derivation................... 0

KEK Derivation................... 0

Invalid Peer MACsec Capability... 0

MACsec Failures

Rx SC Creation................... 0

Tx SC Creation................... 0

Rx SA Installation............... 0

Tx SA Installation............... 0

MKPDU Failures

MKPDU Tx......................... 0

MKPDU Rx Validation.............. 0

MKPDU Rx Bad Peer MN............. 0

MKPDU Rx Non-recent Peerlist MN.. 0

Switch#

EAP-TLS を使用した MACsec MKA の理解

MACsec MKA はスイッチ間リンクでサポートされます。Extensible Authentication Protocol(EAP-TLS)による IEE 802.1X ポートベース認証を使用して、デバイスのアップリンク ポート間で MACsec MKA を設定できます。EAP-TLS は相互認証を許可し、MSK(マスター セッション キー)を取得します。そのキーから、MKA 操作用の接続アソシエーション キー(CAK)が取得されます。デバイスの証明書は、AAA サーバへの認証用に、EAP-TLS を使用して伝送されます。

EAP-TLS を使用した MACsec MKA の前提条件

-

認証局(CA)サーバがネットワークに設定されていることを確認します。

-

CA 証明書を生成します。

-

Cisco Identity Services Engine(ISE)リリース 2.0 が設定されていることを確認します。

-

両方の参加デバイス(CA サーバと Cisco Identity Services Engine(ISE))が Network Time Protocol(NTP)を使用して同期されていることを確認します。時間がすべてのデバイスで同期されていないと、証明書は検証されません。

-

802.1x 認証と AAA がデバイスに設定されていることを確認します。

EAP-TLS を使用した MACsec MKA の制限事項

-

MKA は、ポート チャネルではサポートされていません。

-

MKA は、高可用性とローカル認証ではサポートされていません。

Cisco TrustSec の概要

次の表に、TrustSec がイネーブルになった Cisco スイッチで実装される TrustSec 機能を示します。継続的な TrustSec の General Availability リリースによって、サポートされるスイッチの数および各スイッチでサポートされる TrustSec 機能の数は増加しています。

| Cisco TrustSec の機能 | 説明 |

|---|---|

| 802.1AE タギング(MACSec) |

IEEE 802.1AE に基づくワイヤレート ホップ単位レイヤ 2 暗号化のプロトコル。 MACSec 対応デバイス間において、パケットは送信デバイスからの出力で暗号化され、受信デバイスへの入力で復号化されます。デバイス内では平文です。 この機能は、TrustSec ハードウェア対応デバイス間だけで利用できます。 |

| エンドポイント アドミッション コントロール(EAC) |

EAC は、TrustSec ドメインに接続しているエンドポイント ユーザまたはデバイスの認証プロセスです。通常、EAC はアクセス レベル スイッチで実行されます。EAC プロセスの認証および許可に成功すると、ユーザまたはデバイスに対してセキュリティ グループ タグが割り当てられます。現在、EAC は 802.1X、MAC 認証バイパス(MAB)、および Web 認証プロキシ(WebAuth)とすることができます。 |

| ネットワーク デバイス アドミッション コントロール(NDAC) |

NDAC は、TrustSec ドメイン内の各ネットワーク デバイスがピア デバイスのクレデンシャルおよび信頼性を確認できる認証プロセスです。NDAC は、IEEE 802.1X ポート ベースの認証に基づく認証フレームワークを利用し、EAP 方式として EAP-FAST を使用します。NDAC プロセスの認証および許可に成功すると、IEEE 802.1AE 暗号化のセキュリティ アソシエーション プロトコル ネゴシエーションとなります。 |

| セキュリティ アソシエーション プロトコル(SAP) |

NDAC 認証のあと、セキュリティ アソシエーション プロトコル(SAP)は、その後の TrustSec ピア間の MACSec リンク暗号化のキーおよび暗号スイートについて、自動的にネゴシエーションを行います。SAP は IEEE 802.11i で定義されます。 |

| セキュリティ グループ タグ(SGT)(Security Group Tag (SGT)) |

SGT は、TrustSec ドメイン内の送信元のセキュリティ分類を示す 16 ビットの単一ラベルです。イーサネット フレームまたは IP パケットに追加されます。 |

|

SGT 交換プロトコル(SXP) |

Security Group Tag Exchange Protocol(SXP)。SXP を使用すると、TrustSec にハードウェアで対応していないデバイスが Cisco Identity Services Engine(ISE)または Cisco Secure アクセス コントロール システム(ACS)から認証されたユーザとデバイスの SGT 属性を受信できます。デバイスは、次にセキュリティ グループ アクセス コントロール リスト(SGACL)強制のために、送信元トラフィックをタグ付けする TrustSec にハードウェアで対応しているデバイスに、sourceIP-to-SGT バインディングを転送できます。 |

リンクの両端で 802.1AE MACsec をサポートしている場合、SAP ネゴシエーションが実行されます。サプリカントとオーセンティケータの間で EAPOL-Key が交換され、暗号スイートのネゴシエーション、セキュリティ パラメータの交換、およびキーの管理が実行されます。これらの作業が正常に完了すると、セキュリティ アソシエーション(SA)が確立します。

ソフトウェア バージョンとライセンスおよびリンク ハードウェア サポートに応じて、SAP ネゴシエーションは次の動作モードの 1 つを使用できます。

-

Galois Counter Mode(GCM):認証と暗号化

-

GCM authentication(GMAC):GCM 認証、暗号化なし

-

No Encapsulation:カプセル化なし(クリア テキスト)

-

null:カプセル化、認証または暗号化なし

フィードバック

フィードバック