Cisco Nexus 5500 シリーズ NX-OS セキュリティ コンフィギュレーション ガイド リリース 6.0(2)N1(1)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月26日

章のタイトル: Cisco TrustSec の設定

目次

- Cisco TrustSec の設定

- Cisco TrustSec の概要

- Cisco TrustSec のアーキテクチャ

- 認証

- デバイス ID

- デバイスのクレデンシャル

- ユーザ クレデンシャル

- SGACL と SGT

- 送信元セキュリティ グループの判断

- 宛先セキュリティ グループの判断

- SXP によるレガシー アクセス ネットワークへの SGT の伝播

- 環境データのダウンロード

- Cisco TrustSec のライセンス要件

- Cisco TrustSec の前提条件

- Cisco TrustSec の注意事項と制約事項

- Cisco TrustSec のデフォルト設定

- Cisco TrustSec の設定

- Cisco TrustSec 機能のイネーブル化

- Cisco TrustSec デバイスのクレデンシャルの設定

- Cisco TrustSec の AAA の設定

- Cisco TrustSec Cisco NX-OS デバイスでの AAA の設定

- 手動での Cisco TrustSec 認証の設定

- インターフェイスでの Cisco TrustSec のポーズ フレームの暗号化または復号化の設定

- SGACL ポリシーの設定

- SGACL ポリシーの設定プロセス

- VLAN に対する SGACL ポリシーの強制のイネーブル化

- Cisco TrustSec SGT の手動設定

- VLAN に対する IPv4 アドレスと SGACL SGT のマッピングの手動設定

- VRF に対する IPv4 アドレスと SGACL SGT のマッピングの手動設定

- SGACL ポリシーの手動設定

- ダウンロードされた SGACL ポリシーの表示

- ダウンロードされた SGACL ポリシーのリフレッシュ

- RBACL の統計情報のイネーブル化

- Cisco TrustSec の SGACL ポリシーのクリア

- SXP の手動設定

- Cisco TrustSec SXP の設定プロセス

- Cisco TrustSec SXP のイネーブル化

- Cisco TrustSec SXP のピア接続の設定

- デフォルトの SXP パスワードの設定

- デフォルトの SXP 送信元 IPv4 アドレスの設定

- SXP リトライ期間の変更

- Cisco TrustSec の設定の確認

- Cisco TrustSec の設定例

- Cisco TrustSec のイネーブル化

- Cisco NX-OS デバイスへの Cisco TrustSec AAA の設定

- 手動での Cisco TrustSec 認証の設定

- VLAN に対する Cisco TrustSec ロールベース ポリシー強制の設定

- デフォルト VRF に対する IPv4 アドレスと SGACL SGT のマッピングの設定

- VLAN に対する IPv4 アドレスと SGACL SGT のマッピングの設定

- Cisco TrustSec SGACL の手動設定

- SXP ピア接続の手動設定

- Cisco TrustSec に関する追加情報

- Cisco TrustSec の機能の履歴

この章では、Cisco NX-OS デバイスに Cisco TrustSec を設定する手順について説明します。

この章の内容は、次のとおりです。

- Cisco TrustSec の概要

- Cisco TrustSec のライセンス要件

- Cisco TrustSec の前提条件

- Cisco TrustSec の注意事項と制約事項

- Cisco TrustSec のデフォルト設定

- Cisco TrustSec の設定

- Cisco TrustSec の設定の確認

- Cisco TrustSec の設定例

- Cisco TrustSec に関する追加情報

- Cisco TrustSec の機能の履歴

Cisco TrustSec の概要

ここでは、Cisco TrustSec について説明します。

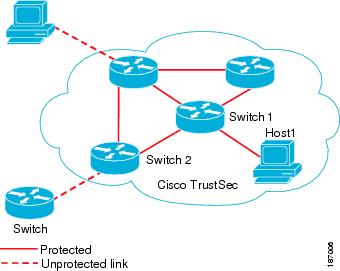

Cisco TrustSec のアーキテクチャ

Cisco TrusSec のセキュリティ アーキテクチャは、信頼できるネットワーク デバイスのクラウドを確立することによってセキュア ネットワークを構築します。 また Cisco TrustSec は、認証時に取得されたデバイス情報を、ネットワークに入る際のパケットの分類またはカラリングに使用します。 このパケット分類は、Cisco TrustSec ネットワークへの入力時にパケットにタグ付けされることにより維持されます。タグによってパケットはデータ パス全体を通じて正しく識別され、セキュリティおよびその他のポリシー基準が適用されます。 このタグは、Security Group Tag(SGT; セキュリティ グループ タグ)と呼ばれることもあります。エンドポイント装置が SGT に応じてトラフィックをフィルタリングできるようにすることにより、アクセス コントロール ポリシーをネットワークに強制できます。

(注) |

入力とは、宛先へのパス上のパケットが最初の Cisco TrustSec 対応デバイスに入ることです。出力とは、パス上の最後の Cisco TrustSec 対応デバイスを出ることです。 |

Cisco TrustSec アーキテクチャは、主に次のコンポーネントで構成されています。

- 認証

- Cisco TrustSec ネットワークにデバイスを加入させる前に、各デバイスの識別情報を検証します。

- 許可

- 認証されたデバイスの識別情報に基づいて、Cisco TrustSec ネットワークのリソースに対するデバイスのアクセス権のレベルを決定します。

- アクセス コントロール

- 各パケットのソース タグを使用して、パケット単位でアクセス ポリシーを適用します。

Cisco TrustSec ネットワークには、次のエンティティがあります。

- オーセンティケータ(AT)

- すでに Cisco TrustSec ネットワークに含まれているデバイス

- 許可サーバ(AS)

- 認証情報、許可情報、またはその両方を提供できるサーバ

リンクが最初にアップ状態になったときに、許可が実行され、リンクの両側は、SGT および ACL などのリンクに適用されるポリシーを取得します。

認証

Cisco TrustSec は、デバイスのネットワーク加入を許可する前にデバイスを認証します。

デバイス ID

Cisco TrustSec はデバイスの ID として IP アドレスも MAC アドレスも使用しません。 その代わり、各 Cisco TrustSec 対応 Cisco NX-OS デバイスに、Cisco TrustSec ネットワークで一意に識別できる名前(デバイス ID)を手動で割り当てる必要があります。 このデバイス ID は次の操作に使用されます。

デバイスのクレデンシャル

Cisco TrustSec はパスワードベースのクレデンシャルをサポートしています。 認証サーバは、代わりに自己署名式の証明書を使用する場合もあります。 Cisco TrustSec はパスワードでサプリカントを認証し、MSCHAPv2 を使用することにより、たとえ認証サーバの証明書を検証できなくても、相互認証が可能です。

認証サーバは、Cisco TrustSec ネットワークにサプリカントが最初に加入する際に、一時的に設定されたパスワードをそのサプリカントの認証に使用します。 サプリカントが最初に Cisco TrustSec ネットワークに加入する際に、認証サーバは証明書を作成してサプリカントを認証し、強力なパスワードを生成して、これを PAC でサプリカントに送信します。 認証サーバはさらに、データベースに新しいパスワードを保存します。

ユーザ クレデンシャル

Cisco TrustSec には、エンドポイント装置の特定タイプのユーザ クレデンシャルは必要ありません。 ユーザに対して任意のタイプの認証方式(MSCHAPv2、LEAP、Generic Token Card(GTC)、または OTP など)を選択し、対応するクレデンシャルを使用できます。

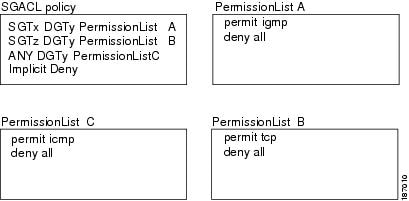

SGACL と SGT

Security Group Access List(SGACL; セキュリティ グループ アクセス リスト)を使用すると、割り当てられたセキュリティ グループに基づいてユーザが実行できる操作を制御できます。 許可をロールにまとめることにより、セキュリティ ポリシーの管理が容易になります。 Cisco NX-OS デバイスにユーザを追加する際に、1 つ以上のセキュリティ グループを割り当てれば、ユーザは適切な許可を即座に受信できます。 セキュリティ グループを変更することにより、新しい許可を追加したり、現在の許可を制限することもできます。

Cisco TrustSec はセキュリティ グループに、Security Group Tag(SGT; セキュリティ グループ タグ)という 16 ビットの固有のタグを割り当てます。 Cisco NX-OS デバイス内の SGT の数は認証済みのネットワーク エンティティの数に制限されます。 SGT は全社内の送信元の許可を示す単一ラベルです。 範囲は Cisco TrustSec ネットワーク内でグローバルです。

管理サーバは、セキュリティ ポリシーの設定に基づいて SGT を引き出します。 これらを手動で設定する必要はありません。

いったん認証されると、Cisco TrustSec はデバイスを送信元とするすべてのパケットに、そのデバイスが割り当てられているセキュリティ グループを表す SGT を付けます。 タグ付けされたパケットはネットワークを通じて Cisco TrustSec ヘッダーで SGT を運びます。 このタグは、送信元のグループを表しているので、送信元の SGT として参照されます。 Cisco TrustSec は、ネットワークの出口で、パケットの宛先デバイスに割り当てられているグループを判断し、アクセス コントロール ポリシーを適用します。

Cisco TrustSec はセキュリティ グループ間のアクセス コントロール ポリシーを定義します。 Cisco TrustSec は、ネットワーク内のデバイスをセキュリティ グループに割り当て、セキュリティ グループ間およびセキュリティ グループ内でアクセス コントロールを適用することにより、ネットワーク内での原則的なアクセス コントロールを行います。

Cisco NX-OS デバイスは、従来の ACL の IP アドレスではなく、デバイス グループに Cisco TrustSec アクセス コントロール ポリシーを定義します。 このような組み合わせの解除によって、ネットワーク全体でネットワーク デバイスを自由に移動し、IP アドレスを変更できます。 ネットワーク トポロジ全体を変更することが可能です。 ロールと許可が同じであれば、ネットワークが変更されてもセキュリティ ポリシーには影響しません。 この機能によって、ACL のサイズが大幅に節約され、保守作業も簡単になります。

従来の IP ネットワークでは、設定されているアクセス コントロール エントリ(ACE)の数は次のようにして決まります。

ACE の数 =(指定されている送信元の数)X(指定されている宛先の数)X(指定されている許可の数)

Cisco TrustSec では、次の式を使用します。

ACE の数 = 指定されている許可の数

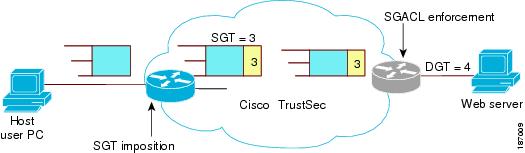

送信元セキュリティ グループの判断

Cisco TrustSec クラウドの入口のネットワーク デバイスは、Cisco TrustSec クラウドにパケットを転送する際に、パケットに SGT をタグ付けできるように、Cisco TrustSec クラウドに入るパケットの SGT を判断する必要があります。 出口のネットワーク デバイスは、SGACL を適用できるように、パケットの SGT を判断する必要があります。

ネットワーク デバイスは、次のいずれかの方法でパケットの SGT を判断できます。

- ポリシー取得時に送信元の SGT を取得する:Cisco TrustSec 認証フェーズ後、ネットワーク デバイスは認証サーバからポリシーを取得します。 認証サーバは、ピア デバイスが信頼できるかどうかを伝えます。 ピア デバイスが信頼できる場合、認証サーバはそのピア デバイスから着信するすべてのパケットに適用する SGT も提供します。

- Cisco TrustSec ヘッダーの送信元 SGT フィールドを取得する:信頼できるピア デバイスからパケットが着信した場合、そのパケットにとってネットワーク デバイスが Cisco TrustSec クラウド内の最初のネットワーク デバイスではない場合に、Cisco TrustSec ヘッダーの SGT フィールドで正しい値が伝送されます。

宛先セキュリティ グループの判断

Cisco TrustSec クラウドの出口のネットワーク デバイスは、SGACL を適用する宛先グループを判断します。 場合によっては、入口のデバイスまたは出口以外のその他のデバイスが、使用できる宛先グループの情報を持っていることもあります。 このような場合、SGACL は出口のデバイスではなくこれらのデバイスに適用されます。

Cisco TrustSec は、宛先 IP アドレスに基づいてパケットの宛先グループを決定します。

宛先 SGT を設定して、FEX または vEthernet ポート上の出力ブロードキャスト、マルチキャスト、および不明なユニキャスト トラフィックに対して Cisco TrustSec を強制することはしません。 代わりに、DST をゼロ(不明)に設定します。 次に、正しい設定の例を示します。

cts role-based access-list acl-on-fex-egress

deny udp

deny ip

cts role-based sgt 9 dst 0 access-list acl-on-fex-egress

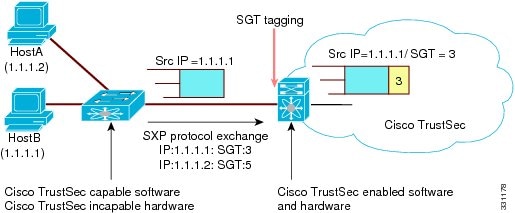

SXP によるレガシー アクセス ネットワークへの SGT の伝播

アクセス レイヤの Cisco NX-OS デバイス ハードウェアは Cisco TrustSec をサポートしています。 Cisco TrustSec ハードウェアがないと、Cisco TrustSec ソフトウェアはパケットに SGT をタグ付けできません。 SXP を使用すると、Cisco TrustSec のハードウェア サポートがないネットワーク デバイスに SGT を伝播できます。

SXP はアクセス レイヤ デバイスと宛先レイヤ デバイスの間で動作します。 アクセス レイヤ デバイスは SXP を使用して、SGT とともに Cisco TrustSec 認証デバイスの IP アドレスをディストリビューション スイッチに渡します。 Cisco TrustSec 対応のソフトウェアとハードウェアを両方備えたディストリビューション デバイスはこの情報を使用して、パケットに適切にタグを付け、SGACL ポリシーを強制します。

パケットへの SGT のタグ付けには、ハードウェアによるサポートが必要です。 ネットワーク内に、パケットに SGT のタグ付けを行えないデバイスが含まれている可能性もあります。 これらのデバイスから Cisco TrustSec 対応のハードウェアを搭載しているデバイスに IP アドレスと SGT のマッピングを送信できるようにするには、SXP 接続を手動で設定する必要があります。 SXP 接続の手動での設定には、次のことが必要です。

- SXP データの整合性と認証が必要になる場合は、ピア デバイスの両方に同じ SXP パスワードを設定する必要があります。 SXP パスワードは各ピア接続に対して明示的に指定することも、デバイスに対してグローバルに設定することもできます。 SXP パスワードは必須ではありません。

-

各ピアを SXP 接続に SXP スピーカーまたは SXP リスナーとして設定する必要があります。 スピーカー デバイスはリスナー デバイスに SXP 情報を渡します。

(注)

この Cisco Nexus デバイスに SXP リスナーとなる機能はありません。 SXP スピーカーになることだけができます。

- 送信元 IP アドレスを指定して各ピアの関係付けに使用したり、特定の送信元 IP アドレスを設定していないピア接続に対してデフォルトの送信元 IP アドレスを設定したりすることができます。

環境データのダウンロード

Cisco TrustSec 環境データは、Cisco TrustSec ノードとしてのデバイスの機能を支援するひとまとまりの情報またはポリシーです。 デバイスは、Cisco TrustSec クラウドに最初に加入する際に、認証サーバから環境データを取得しますが、一部のデータをデバイスに手動で設定することもできます。 たとえば、Cisco TrustSec のシード デバイスには認証サーバの情報を設定する必要がありますが、この情報は、デバイスが認証サーバから取得するサーバ リストを使用して、後から追加することができます。

デバイスは、期限前に Cisco TrustSec 環境データをリフレッシュする必要があります。 また、このデータの有効期限が切れていなければ、データをキャッシュし、リブート後に再利用することもできます。

デバイスは RADIUS を使用して、認証サーバから次の環境データを取得します。

- サーバ リスト

- クライアントがその後の RADIUS 要求に使用できるサーバのリスト(認証および許可の両方)

- Device SGT

- そのデバイス自体が属しているセキュリティ グループ

- 有効期間

- Cisco TrustSec デバイスが環境データをリフレッシュする頻度を左右する期間

Cisco TrustSec のライセンス要件

次の表に、この機能のライセンス要件を示します。

製品 |

ライセンス要件 |

|---|---|

Cisco NX-OS |

Cisco TrustSec にはライセンスは必要ありません。 ライセンス パッケージに含まれていない機能はすべて Cisco NX-OS システム イメージにバンドルされており、追加費用は一切発生しません。 Cisco NX-OS のライセンス スキームの詳細は、『License and Copyright Information for Cisco NX-OS Software』を参照してください。 |

Cisco TrustSec の前提条件

Cisco TrustSec の前提条件は次のとおりです。

Cisco TrustSec の注意事項と制約事項

Cisco TrustSec に関する注意事項と制約事項は次のとおりです。

- Cisco TrustSec は認証に RADIUS を使用します。

- Cisco TrustSec の AAA 認証および許可は、Cisco Secure Access Control Server(ACS)でだけサポートされています。

- Cisco TrustSec は IPv4 アドレスだけをサポートします。

- SXP は管理(mgmt 0)インターフェイスを使用できません。

- 半二重モードのインターフェイスでは、Cisco TrustSec をイネーブルにできません。

- ポリシーをクリアしても、すぐには有効になりません。フラップが発生する必要があります。 さらに、ポリシーがクリアされる方法は、SGT がスタティックまたはダイナミックのどちらであるかによって異なります。 スタティック SGT の場合、フラップが発生した後で SGT が 0 にリセットされます。 ダイナミック SGT の場合、フラップが発生した後で SGT が RADIUS サーバから再度ダウンロードされます。

- Cisco TrustSec は、ルーティングされたスイッチ仮想インターフェイス(SVI)ではなく、管理 SVI をサポートしています。

- Cisco TrustSec 機能をイネーブルにする前に、802.1X 機能がイネーブルになっている必要があります。 ただし、802.1X のインターフェイス レベルの機能はいずれも使用できません。 802.1X 機能は、RADIUS でのデバイスの認証にのみ使用されます。

- RBACL は、ブリッジされたイーサネット トラフィック上にのみ実装され、ルーティング VLAN またはルーティング インターフェイス上でイネーブルにすることはできません。

- ピアが信頼できるかどうかの判定や、出力に SGT を伝播する機能は、物理インターフェイス レベルで実行されます。

- ポート チャネル メンバ上の Cisco TrustedSec インターフェイス設定は、正確に同じである必要があります。 あるポート チャネル メンバが他のポート チャネル メンバと一致していない場合、そのポート チャネル メンバはエラー ディセーブル状態になります。

- vPC ドメインでは、Cisco TrustSec 設定がピア間で確実に同期されるようにするために、設定同期モード(config-sync)を使用してスイッチ プロファイルを作成します。 同じ vPC を 2 つのピア スイッチ上で異なった方法で設定すると、トラフィックは異なった方法で処理されます。

- RBACL TCAM エントリの最大数は 128 であり、デフォルトではそのうちの 4 つのエントリが使用され、残りの 124 のエントリはユーザが設定できます。

- Cisco TrustSec は、レイヤ 3 インターフェイスまたは仮想ルーティング/転送(VRF)インターフェイスではサポートされていません。

- cts-manual、cts trusted mode、および no-propagate sgt の設定は、同じファブリック ポートのすべての FEX ポートまたは vEthernet ポート間で一致している必要があります。 これらの設定が一致していない場合、インターフェイスはエラー ディセーブル状態になります。

- cts-manual、sgt value、cts trusted mode、および o-propagate sgt の設定は、同じポート チャネルのすべてのポート チャネル メンバ間で一致している必要があります。 これらの設定が一致していない場合、インターフェイスはエラー ディセーブル状態になります。

Cisco TrustSec のデフォルト設定

| パラメータ |

デフォルト |

|---|---|

| Cisco TrustSec |

ディセーブル |

| SXP |

ディセーブル |

| SXP デフォルト パスワード |

なし |

| SXP 復帰期間 |

120 秒(2 分) |

| SXP リトライ期間 |

60 秒(1 分) |

RBACL ロギング |

ディセーブル |

RBACL 統計情報 |

ディセーブル |

Cisco TrustSec の設定

ここでは、Cisco TrustSec の設定作業について説明します。

- Cisco TrustSec 機能のイネーブル化

- Cisco TrustSec デバイスのクレデンシャルの設定

- Cisco TrustSec の AAA の設定

- 手動での Cisco TrustSec 認証の設定

- インターフェイスでの Cisco TrustSec のポーズ フレームの暗号化または復号化の設定

- SGACL ポリシーの設定

- SXP の手動設定

Cisco TrustSec 機能のイネーブル化

Cisco TrustSec を設定する前に、Cisco NX-OS デバイス上の 802.1X 機能および Cisco TrustSec の機能をイネーブルにする必要があります。 ただし、802.1X のインターフェイス レベルの機能はいずれも使用できません。 802.1X 機能は、RADIUS でのデバイスの認証にのみ使用されます。

Cisco TrustSec デバイスのクレデンシャルの設定

ネットワーク内の Cisco TrustSec 対応 Cisco NX-OS デバイス各々に、固有の Cisco TrustSec クレデンシャルを設定する必要があります。 Cisco TrustSec はクレデンシャルのパスワードをデバイスの認証に使用します。

(注) |

Cisco Secure ACS にも Cisco NX-OS デバイスの Cisco TrustSec クレデンシャルを設定する必要があります(次の URL のマニュアルを参照してください。 http://www.cisco.com/en/US/products/sw/secursw/ps5338/products_installation_and_configuration_guides_list.html)。 |

Cisco TrustSec がイネーブルになっていることを確認します。

Cisco TrustSec の AAA の設定

Cisco TrustSec の認証に Cisco Secure ACS を使用できます。 ネットワーク クラウド内の Cisco TrustSec 対応 Cisco NX-OS デバイスの 1 つに、RADIUS サーバ グループを設定し、デフォルトの AAA 認証および許可を指定する必要があります。

(注) |

Cisco TrustSec をサポートしているのは、Cisco Secure ACS だけです。 |

Cisco TrustSec Cisco NX-OS デバイスでの AAA の設定

ここでは、Cisco TrustSec ネットワーク クラウド内の Cisco NX-OS デバイスで AAA を設定する手順を説明します。

Cisco ACS の IPv4 のアドレスまたはホスト名を取得します。

Cisco TrustSec がイネーブルになっていることを確認します。

手動での Cisco TrustSec 認証の設定

Cisco NX-OS デバイスに Cisco Secure ACS 接続の両側のインターフェイスに手動で設定する必要があります。

注意 |

手動モードでの Cisco TrustSec の設定を有効にするには、インターフェイスのイネーブル化とディセーブル化を行う必要があり、インターフェイス上のトラフィックが中断されます。 |

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |||||

|---|---|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||||

| ステップ 2 | interface { ethernet | vethernet }slot/port 例: switch(config)# interface ethernet 2/2 switch(config-if)# |

インターフェイスを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

||||

| ステップ 3 | cts manual 例: switch(config-if)# cts manual switch(config-if-cts-manual)# |

Cisco TrustSec 手動コンフィギュレーション モードを開始します。

|

||||

| ステップ 4 | policy dynamic identity peer-name 例: switch(config-if-cts-manual)# policy dynamic identity MyDevice2 |

(任意) ダイナミック許可ポリシーのダウンロードを設定します。 peer-name 引数は、ピア デバイスの Cisco TrustSec デバイス ID です。 ピア名では、大文字と小文字が区別されます。

|

||||

| ステップ 5 | policy static sgt tag [trusted] 例: switch(config-if-cts-manual)# policy static sgt 0x2 |

(任意)

|

||||

| ステップ 6 | exit 例: switch(config-if-cts-manual)# exit switch(config-if)# |

Cisco TrustSec 手動コンフィギュレーション モードを終了します。 |

||||

| ステップ 7 | shutdown 例: switch(config-if)# shutdown |

インターフェイスをディセーブルにします。 |

||||

| ステップ 8 | no shutdown 例: switch(config-if)# no shutdown |

インターフェイスをイネーブルにして、インターフェイスの Cisco TrustSec 認証をイネーブルにします。 |

||||

| ステップ 9 | exit 例: switch(config-if)# exit switch(config)# |

インターフェイス コンフィギュレーション モードを終了します。 |

||||

| ステップ 10 | show cts interface all 例: switch# show cts interface all |

(任意) インターフェイスの Cisco TrustSec 設定を表示します。 |

||||

| ステップ 11 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

インターフェイスでの Cisco TrustSec のポーズ フレームの暗号化または復号化の設定

ポーズ フレームは、イーサネット フロー制御に使用される MAC 制御フレームです。 一部のラインカードのポートは、ポーズ フレームの暗号化と復号化を実行します。一方、他のラインカードのポートにはこの機能がありません。 このような不一致により相互運用性の問題が発生し、ポートはポーズ フレームを廃棄するか、無視します。

ポーズ フレームを暗号化するか、または個々のインターフェイス上でクリアするかを設定できます。 接続の両側のインターフェイスを設定する必要があります。dot1x または手動モードのいずれかを使用して実行できます。 2 つのポートが CTS リンクを実現するように接続され、一方がクリア Pause Capable、他方がセキュア(暗号化/復号化)Pause Capable である場合、ポーズ フレームは、正しく送受信するために、クリア テキストでリンク間に送信する必要があります。

(注) |

F1 シリーズ モジュール、F2 シリーズ モジュールおよび N7K-M132XP-12(L) モジュールはクリア ポーズ フレームだけをサポートします。 他の M1 シリーズ モジュールはすべてセキュア(暗号化および復号化)およびクリア ポーズ フレームをサポートします。 |

(注) |

半二重モードのインターフェイスでは、Cisco TrustSec をイネーブルにできません。 インターフェイスが半二重モードに設定されているかどうかを調べるには、show interface コマンドを使用します。 |

注意 |

ポーズ フレームの暗号化または復号化の設定を有効にするには、インターフェイスのイネーブル化とディセーブル化を行う必要があり、インターフェイス上のトラフィックが中断されます。 |

Cisco TrustSec がイネーブルになっていることを確認します。

flowcontrol {send | receive} コマンドを使用して、インターフェイスでフロー制御をイネーブルにしたことを確認します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | interface ethernet slot/port 例: switch(config)# interface ethernet 2/2 switch(config-if)# |

インターフェイスを指定し、インターフェイス コンフィギュレーション モードを開始します。 |

||

| ステップ 3 | cts dot1x または cts manual 例: switch(config-if)# cts dot1x switch(config-if-cts-dot1x)# |

Cisco TrustSec dot1x または手動コンフィギュレーション モードを開始します。

|

||

| ステップ 4 | [no] encrypt pause-frame 例: switch(config-if-cts-dot1x)# no encrypt pause-frame |

インターフェイスの Cisco TrustSec のポーズ フレームの暗号化または復号化を設定します。 no encrypt pause-frame が設定されている場合、ポーズ フレームはクリア テキストで送信されます。 encrypt pause-frame が設定されている場合、ポーズ フレームは CTS リンク上で暗号化されて送信されます。 |

||

| ステップ 5 | exit 例: switch(config-if-cts-dot1x)# exit switch(config-if)# |

Cisco TrustSec dot1x または手動コンフィギュレーション モードを終了します。 |

||

| ステップ 6 | shutdown 例: switch(config-if)# shutdown |

インターフェイスをディセーブルにします。 |

||

| ステップ 7 | no shutdown 例: switch(config-if)# no shutdown |

インターフェイスをイネーブルにしたり、インターフェイス上で Cisco TrustSec のポーズ フレームの暗号化または復号化をイネーブルにしたりします。 |

||

| ステップ 8 | exit 例: switch(config-if)# exit switch(config)# |

インターフェイス コンフィギュレーション モードを終了します。 |

||

| ステップ 9 | show cts interface all 例: switch# show cts interface all |

(任意) インターフェイスの Cisco TrustSec 設定を表示します。 |

||

| ステップ 10 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

SGACL ポリシーの設定

ここでは、SGACL ポリシーの設定作業について説明します。

- SGACL ポリシーの設定プロセス

- VLAN に対する SGACL ポリシーの強制のイネーブル化

- Cisco TrustSec SGT の手動設定

- VLAN に対する IPv4 アドレスと SGACL SGT のマッピングの手動設定

- VRF に対する IPv4 アドレスと SGACL SGT のマッピングの手動設定

- SGACL ポリシーの手動設定

- ダウンロードされた SGACL ポリシーの表示

- ダウンロードされた SGACL ポリシーのリフレッシュ

- RBACL の統計情報のイネーブル化

- Cisco TrustSec の SGACL ポリシーのクリア

SGACL ポリシーの設定プロセス

Cisco TrustSec の SGACL ポリシーを設定するには、次の手順を行います。

| ステップ 1 | レイヤ 2 インターフェイスの場合は、Cisco TrustSec がイネーブルになっているインターフェイスがある VLAN に対して、SGACL ポリシーの強制をイネーブルにします。 |

| ステップ 2 | SGACL ポリシーの設定のダウンロードに Cisco Secure ACS 上の AAA を使用しない場合は、SGACL のマッピングとポリシーを手動で設定します。 |

VLAN に対する SGACL ポリシーの強制のイネーブル化

(注) |

この操作は、FCoE VLAN では実行できません。 |

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | vlan vlan-id 例: switch(config)# vlan 10 switch(config-vlan)# |

VLAN を指定し、VLAN コンフィギュレーション モードを開始します。 |

| ステップ 3 | cts role-based enforcement 例: switch(config-vlan)# cts role-based enforcement |

VLAN に対する Cisco TrustSec SGACL ポリシーの強制をイネーブルにします。 |

| ステップ 4 | exit 例: switch(config-vlan)# exit switch(config)# |

VLAN 設定を保存し、VLAN コンフィギュレーション モードを終了します。 |

| ステップ 5 | show cts role-based enable 例: switch(config)# show cts role-based enable |

(任意) Cisco TrustSec SGACL 強制の設定を表示します。 |

| ステップ 6 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

Cisco TrustSec SGT の手動設定

このデバイスから発信されるパケットに、固有の Cisco TrustSec Security Group Tag(SGT)を手動で設定できます。

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | cts sgt tag 例: switch(config)# cts sgt 0x00a2 |

デバイスから送信されるパケットの SGT を設定します。 tag 引数は、0xhhhh の形式の 16 進値です。 指定できる範囲は 0x2 ~ 0xffef です。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show cts environment-data 例: switch# show cts environment-data |

(任意) Cisco TrustSec の環境データ情報を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

VLAN に対する IPv4 アドレスと SGACL SGT のマッピングの手動設定

SGT ポリシーが ACS サーバからダウンロードされる、または SXP モードを使用している場合に SGT マッピングがリスナーにリレーされるように、IPv4 アドレスを VLAN の SGACL SGT マッピングに手動で設定することができます。

Cisco TrustSec がイネーブルになっていることを確認します。

VLAN の SGACL ポリシーの強制がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | vlan vlan-id 例: switch(config)# vlan 10 switch(config-vlan)# |

VLAN を指定し、VLAN コンフィギュレーション モードを開始します。 |

| ステップ 3 | cts role-based sgt-map ipv4-address tag 例: switch(config-vlan)# cts role-based sgt-map 10.10.1.1 100 |

VLAN に対する SGACL ポリシーの SGT マッピングを設定します。 |

| ステップ 4 | exit 例: switch(config-vlan)# exit switch(config)# |

VLAN 設定を保存し、VLAN コンフィギュレーション モードを終了します。 |

| ステップ 5 | show cts role-based sgt-map 例: switch(config)# show cts role-based sgt-map |

(任意) Cisco TrustSec SGACL SGT のマッピング設定を表示します。 |

| ステップ 6 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

VRF に対する IPv4 アドレスと SGACL SGT のマッピングの手動設定

(注) |

cts role based enforcement コマンドは、VRF ではサポートされません。 |

Cisco TrustSec がイネーブルになっていることを確認します。

レイヤ 3 モジュールがイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | vrf context vrf-name 例: switch(config)# vrf accounting switch(config-vrf)# |

VRF を指定し、VRF コンフィギュレーション モードを開始します。 |

| ステップ 3 | cts role-based sgt-map ipv4-address tag 例: switch(config-vrf)# cts role-based sgt-map 10.10.1.1 100 |

VLAN に対する SGACL ポリシーの SGT マッピングを設定します。 |

| ステップ 4 | exit 例: switch(config-vrf)# exit switch(config)# |

VRF コンフィギュレーション モードを終了します。 |

| ステップ 5 | show cts role-based sgt-map 例: switch(config)# show cts role-based sgt-map |

(任意) Cisco TrustSec SGACL SGT のマッピング設定を表示します。 |

| ステップ 6 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

SGACL ポリシーの手動設定

SGACL ポリシー設定のダウンロードに Cisco Secure ACS を使用しない場合は、Cisco NX-OS デバイスに手動で SGACL ポリシーを設定できます。 ロールベース アクセス コントロール リスト(RBACL)ロギングをイネーブルにすることもできます。これにより、ユーザは、Cisco NX-OS デバイスに着信する特定タイプのパケットをモニタできるようになります。

Cisco TrustSec がイネーブルになっていることを確認します。

Cisco TrustSec ロギングを機能させるには、Cisco TrustSec カウンタまたは統計情報をイネーブルにする必要があります。

VLAN に対する SGACL ポリシーの強制がイネーブルになっていることを確認します。

RBACL ロギングをイネーブルにする場合は、VLAN に対する RBACL ポリシーの強制がイネーブルになっていることを確認します。

RBACL ロギングをイネーブルにする場合は、CTS マネージャ syslog のログ レベルが 6 以下に設定されていることを確認します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | cts role-based access-list list-name 例: switch(config)# cts role-based access-list MySGACL switch(config-rbacl)# |

SGACL を指定し、ロールベース アクセス リスト コンフィギュレーション モードを開始します。 list-name 引数には、大文字と小文字を区別して、最大 32 文字の英数字で値を指定します。 |

||

| ステップ 3 | {deny | permit} all [log] 例: switch(config-rbacl)# deny all log |

(任意) すべてのトラフィックを拒否または許可します。 必要に応じて log キーワードを使用して、この設定と一致するパケットが記録されるように指定することができます。 |

||

| ステップ 4 | {deny | permit} icmp [log] 例: switch(config-rbacl)# permit icmp |

(任意) インターネット制御メッセージ プロトコル(ICMP)トラフィックを拒否または許可します。 必要に応じて log キーワードを使用して、この設定と一致するパケットが記録されるように指定することができます。 |

||

| ステップ 5 | {deny | permit} igmp [log] 例: switch(config-rbacl)# deny igmp |

(任意) インターネット グループ管理プロトコル(IGMP)トラフィックを拒否または許可します。 必要に応じて log キーワードを使用して、この設定と一致するパケットが記録されるように指定することができます。 |

||

| ステップ 6 | {deny | permit} ip [log] 例: switch(config-rbacl)# permit ip |

(任意) IP トラフィックを拒否または許可します。 必要に応じて log キーワードを使用して、この設定と一致するパケットが記録されるように指定することができます。 |

||

| ステップ 7 | {deny | permit} tcp [{dst | src} {{eq | gt | lt | neq} port-number | range port-number1 port-number2}] [log] 例: switch(config-rbacl)# deny tcp dst eq 100 |

(任意) TCP トラフィックを拒否または許可します。 デフォルトではすべての TCP トラフィックが許可されます。 port-number、port-number1、port-number2 の引数の範囲は 0 ~ 65535 です。 必要に応じて log キーワードを使用して、この設定と一致するパケットが記録されるように指定することができます。 |

||

| ステップ 8 | {deny | permit} udp [{dst | src} {{eq | gt | lt | neq} port-number | range port-number1 port-number2}] [log] 例: switch(config-rbacl)# permit udp src eq 1312 |

UDP トラフィックを拒否または許可します。 デフォルトではすべての UDP トラフィックが許可されます。 port-number、port-number1、port-number2 の引数の範囲は 0 ~ 65535 です。 必要に応じて log キーワードを使用して、この設定と一致するパケットが記録されるように指定することができます。 |

||

| ステップ 9 | exit 例: switch(config-rbacl)# exit switch(config)# |

ロールベース アクセス リスト コンフィギュレーション モードを終了します。 |

||

| ステップ 10 | cts role-based sgt {sgt-value | any | unknown} dgt {dgt-value | any | unknown} access-list list-name 例: switch(config)# cts role-based sgt 3 dgt 10 access-list MySGACL |

SGT 値と SGACL をマッピングします。 sgt-value 引数と dgt-value 引数の範囲は、0 ~ 65519 です。

|

||

| ステップ 11 | show cts role-based access-list 例: switch(config)# show cts role-based access-list |

(任意) Cisco TrustSec SGACL の設定を表示します。 |

||

| ステップ 12 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

ダウンロードされた SGACL ポリシーの表示

Cisco TrustSec のデバイス クレデンシャルと AAA の設定後、Cisco Secure ACS からダウンロードされた Cisco TrustSec SGACL ポリシーを検証できます。 Cisco NX-OS ソフトウェアは、インターフェイスに対する認証および許可、または IPv4 アドレスおよび SGACL SGT の手動マッピングによって新しい SGT を学習すると、SGACL ポリシーをダウンロードします。

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | show cts role-based access-list 例: switch# show cts role-based access-list |

Cisco TrustSec SGACL を表示します(Cisco Secure ACS からダウンロードされたものと Cisco NX-OS デバイスに手動で設定されたものの両方)。 |

ダウンロードされた SGACL ポリシーのリフレッシュ

Cisco Secure ACS によって Cisco NX-OS デバイスにダウンロードされた SGACL ポリシーをリフレッシュできます。

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | cts refresh role-based policy 例: switch# cts refresh policy |

Cisco Secure ACS からの Cisco TrustSec SGACL をリフレッシュします。 |

| ステップ 2 | show cts role-based policy 例: switch# show cts role-based policy |

(任意) Cisco TrustSec SGACL ポリシーを表示します。 |

RBACL の統計情報のイネーブル化

Role-Based Access Control List(RBACL; ロールベース アクセス コントロール リスト)ポリシーと一致するパケット数のカウントを要求できます。 この統計情報は、ACE ごとに収集されます。

(注) |

RBACL 統計情報は、Cisco NX-OS デバイスのリロード時または統計情報を故意にクリアしたときにだけ失われます。 |

Cisco TrustSec がイネーブルになっていることを確認します。

RBACL 統計情報をイネーブルにする場合は、VLAN に対する RBACL ポリシーの強制がイネーブルになっていることを確認します。

RBACL 統計情報をイネーブルにするには、ハードウェアのエントリが各ポリシーに 1 つずつ必要です。 ハードウェアに十分な領域が残っていない場合は、エラー メッセージが表示され、統計情報をイネーブルにできません。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

グローバル コンフィギュレーション モードを開始します。 |

| ステップ 2 | [no] cts role-based counters enable 例: switch(config)# cts role-based counters enable |

RBACL 統計情報をイネーブルまたはディセーブルにします。 デフォルトではディセーブルになっています。 |

| ステップ 3 | copy running-config startup-config 例: switch(config)# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

| ステップ 4 | exit 例: switch(config)# exit switch# |

グローバル コンフィギュレーション モードを終了します。 |

| ステップ 5 | show cts role-based counters 例: switch# show cts role-based counters |

(任意) RBACL 統計情報の設定ステータスを表示し、すべての RBACL ポリシーの統計情報を一覧表示します。 |

| ステップ 6 | clear cts role-based counters 例: switch# clear cts role-based counters |

(任意) すべてのカウンタが 0 にリセットされるように、RBACL 統計情報をクリアします。 |

Cisco TrustSec の SGACL ポリシーのクリア

Cisco TrustSec の SGACL ポリシーをクリアできます。

(注) |

ポリシーをクリアしても、すぐには有効になりません。フラップが発生する必要があります。 さらに、ポリシーがクリアされる方法は、SGT がスタティックまたはダイナミックのどちらであるかによって異なります。 スタティック SGT の場合、フラップが発生した後で SGT が 0 にリセットされます。 ダイナミック SGT の場合、フラップが発生した後で SGT が RADIUS サーバから再度ダウンロードされます。 |

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | show cts role-based policy 例: switch# clear cts policy all |

(任意) Cisco TrustSec RBACL ポリシーの設定を表示します。 |

| ステップ 2 | clear cts policy {all | peer device-name | sgt sgt-value} 例: switch# clear cts policy all |

Cisco TrustSec 接続情報のポリシーをクリアします。 |

SXP の手動設定

SGT Exchange Protocol(SXP)を使用すると、Cisco TrustSec のハードウェア サポートがないネットワーク デバイスに SGT を伝播できます。 ここでは、ネットワーク内の Cisco NX-OS デバイスに Cisco TrustSec SXP を設定する手順について説明します。

- Cisco TrustSec SXP の設定プロセス

- Cisco TrustSec SXP のイネーブル化

- Cisco TrustSec SXP のピア接続の設定

- デフォルトの SXP パスワードの設定

- デフォルトの SXP 送信元 IPv4 アドレスの設定

- SXP リトライ期間の変更

Cisco TrustSec SXP の設定プロセス

Cisco TrustSec SXP の手動による設定手順は次のとおりです。

| ステップ 1 | Cisco TrustSec 機能をイネーブルにします。 | ||

| ステップ 2 | Cisco TrustSec SXP をイネーブルにします。 | ||

| ステップ 3 |

SXP ピア接続を設定します。

|

Cisco TrustSec SXP のイネーブル化

ピアの接続を設定する前に、Cisco TrustSec SXP をイネーブルにする必要があります。

Cisco TrustSec がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | cts sxp enable 例: switch(config)# cts sxp enable |

Cisco TrustSec の SXP をイネーブルにします。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show cts sxp 例: switch# show cts sxp |

(任意) SXP の設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

Cisco TrustSec SXP のピア接続の設定

両方のデバイスで SXP ピア接続を設定する必要があります。 一方のデバイスはスピーカーで、他方のデバイスはリスナーになります。 パスワード保護を使用している場合は、必ず両エンドに同じパスワードを使用してください。

(注) |

デフォルトの SXP 送信元 IP アドレスが設定されていない場合に、接続の SXP 送信元アドレスを指定しないと、Cisco NX-OS ソフトウェアは既存のローカル IP アドレスから SXP 送信元 IP アドレスを抽出します。 その Cisco NX-OS デバイスから開始される各 TCP 接続で SXP 送信元アドレスが異なる可能性があります。 |

(注) |

この Cisco Nexus スイッチは SXP スピーカー モードだけをサポートします。 そのため、任意の SXP ピアをリスナーとして設定する必要があります。 |

Cisco TrustSec がイネーブルになっていることを確認します。

SXP がイネーブルになっていることを確認します。

VRF に対する SGACL ポリシーの強制がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

||

| ステップ 2 | cts sxp connection peer peer-ipv4-addr [source src-ipv4-addr] password {default | none | required password} mode listener [vrf vrf-name] 例: switch(config)# cts sxp connection peer 10.10.1.1 source 20.20.1.1 password default mode listener |

SXP アドレス接続を設定します。 source キーワードには発信元デバイスの IPv4 アドレスを指定します。 デフォルトの発信元は、cts sxp default source-ip コマンドを使用して設定した IPv4 アドレスです。 password キーワードには、SXP で接続に使用するパスワードを指定します。次のオプションがあります。

vrf キーワードでは、ピアに対する VRF を指定します。 デフォルトはデフォルト VRF です。 mode listener キーワードでは、リモート ピア デバイスのロールを指定します。 この Cisco Nexus シリーズ スイッチは接続でスピーカーとしてのみ機能するため、ピアをリスナーとして設定する必要があります。

|

||

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

||

| ステップ 4 | show cts sxp connections 例: switch# show cts sxp connections |

(任意) SXP 接続とステータスを表示します。 |

||

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

デフォルトの SXP パスワードの設定

デフォルトでは、SXP は接続のセットアップ時にパスワードを使用しません。 Cisco NX-OS デバイスにデフォルトの SXP パスワードを設定できます。

Cisco TrustSec がイネーブルになっていることを確認します。

SXP がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | cts sxp default password password 例: switch(config)# cts sxp default password A2Q3d4F5 |

SXP のデフォルト パスワードを設定します。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show cts sxp 例: switch# show cts sxp |

(任意) SXP の設定を表示します。 |

| ステップ 5 | show running-config cts 例: switch# show running-config cts |

(任意) 実行コンフィギュレーションの SXP 設定を表示します。 |

| ステップ 6 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

デフォルトの SXP 送信元 IPv4 アドレスの設定

Cisco NX-OS ソフトウェアは、送信元 IPv4 アドレスが指定されないと、新規の TCP 接続すべてにデフォルトの送信元 IPv4 アドレスを使用します。 デフォルト SXP 送信元 IPv4 アドレスを設定しても、既存の TCP 接続には影響しません。

Cisco TrustSec がイネーブルになっていることを確認します。

SXP がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | cts sxp default source-ip src-ip-addr 例: switch(config)# cts sxp default source-ip 10.10.3.3 |

SXP のデフォルトの送信元 IPv4 アドレスを設定します。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show cts sxp 例: switch# show cts sxp |

(任意) SXP の設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

SXP リトライ期間の変更

SXP リトライ期間によって、Cisco NX-OS ソフトウェアが SXP 接続を再試行する頻度が決まります。 SXP 接続が正常に確立されなかった場合、Cisco NX-OS ソフトウェアは SXP リトライ期間タイマーの終了後に、新たな接続の確立を試行します。 デフォルト値は 60 秒(1 分)です。 SXP 再試行期間を 0 秒に設定するとタイマーは無効になり、接続は再試行されません。

Cisco TrustSec がイネーブルになっていることを確認します。

SXP がイネーブルになっていることを確認します。

| コマンドまたはアクション | 目的 | |

|---|---|---|

| ステップ 1 | configure terminal 例: switch# configure terminal switch(config)# |

コンフィギュレーション モードを開始します。 |

| ステップ 2 | cts sxp retry-period seconds 例: switch(config)# cts sxp retry-period 120 |

SXP リトライ タイマー期間を変更します。 デフォルト値は 60 秒(1 分)です。 範囲は 0 ~ 64000 です。 |

| ステップ 3 | exit 例: switch(config)# exit switch# |

コンフィギュレーション モードを終了します。 |

| ステップ 4 | show cts sxp 例: switch# show cts sxp |

(任意) SXP の設定を表示します。 |

| ステップ 5 | copy running-config startup-config 例: switch# copy running-config startup-config |

(任意) 実行コンフィギュレーションを、スタートアップ コンフィギュレーションにコピーします。 |

Cisco TrustSec の設定の確認

Cisco TrustSec の設定情報を表示するには、次のいずれかの作業を行います。

| コマンド |

目的 |

|---|---|

| show cts |

Cisco TrustSec の情報を表示します。 |

| show cts credentials |

EAP-FAST の Cisco TrustSec クレデンシャルを表示します。 |

| show cts environment-data |

Cisco TrustSec の環境データを表示します。 |

| show cts interface |

インターフェイスの Cisco TrustSec 設定を表示します。 |

| show cts role-based access-list |

Cisco TrustSec の SGACL 情報を表示します。 |

show cts role-based counters |

RBACL 統計情報の設定ステータスを表示し、すべての RBACL ポリシーの統計情報を一覧表示します。 |

| show cts role-based enable |

Cisco TrustSec の SGACL 強制の状態を表示します。 |

| show cts role-based policy |

Cisco TrustSec の SGACL ポリシー情報を表示します。 |

| show cts role-based sgt-map |

Cisco TrustSec SGACL SGT マップの設定を表示します。 |

| show cts sxp |

Cisco TrustSec SXP の情報を表示します。 |

| show running-config cts |

実行コンフィギュレーションの Cisco TrustSec 情報を表示します。 |

Cisco TrustSec の設定例

ここでは、Cisco TrustSec の設定例を示します。

- Cisco TrustSec のイネーブル化

- Cisco NX-OS デバイスへの Cisco TrustSec AAA の設定

- 手動での Cisco TrustSec 認証の設定

- VLAN に対する Cisco TrustSec ロールベース ポリシー強制の設定

- デフォルト VRF に対する IPv4 アドレスと SGACL SGT のマッピングの設定

- VLAN に対する IPv4 アドレスと SGACL SGT のマッピングの設定

- Cisco TrustSec SGACL の手動設定

- SXP ピア接続の手動設定

Cisco TrustSec のイネーブル化

Cisco TrustSec をイネーブルにする例を示します。

feature cts cts device-id device1 password Cisco321

Cisco NX-OS デバイスへの Cisco TrustSec AAA の設定

次の例では、Cisco NX-OS デバイスに Cisco TrustSec の AAA を設定します。

radius-server host 10.10.1.1 key Cisco123 pac aaa group server radius Rad1 server 10.10.1.1 use-vrf management aaa authentication cts default group Rad1 aaa authorization cts default group Rad1

手動での Cisco TrustSec 認証の設定

次の例では、インターフェイスに手動スタティック ポリシーで Cisco TrustSec 認証を設定します。

interface ethernet 2/1

cts manual

policy static sgt 0x20

no propagate-sgt

次の例では、インターフェイスに手動ダイナミック ポリシーで Cisco TrustSec 認証を設定します。

interface ethernet 2/2

cts manual

policy dynamic identity device2

VLAN に対する Cisco TrustSec ロールベース ポリシー強制の設定

次の例では、VLAN に対して Cisco TrustSec のロールベース ポリシー強制をイネーブルにします。

vlan 10 cts role-based enforcement

デフォルト VRF に対する IPv4 アドレスと SGACL SGT のマッピングの設定

次の例では、デフォルト VRF に対して Cisco TrustSec ロールベース ポリシーの IPv4 アドレス対 SGACL SGT マッピングを手動で設定します。

cts role-based sgt-map 10.1.1.1 20

VLAN に対する IPv4 アドレスと SGACL SGT のマッピングの設定

次の例では、VLAN に対して Cisco TrustSec ロールベース ポリシーの IPv4 アドレス対 SGACL SGT マッピングを手動で設定します。

vlan 10 cts role-based sgt-map 20.1.1.1 20

Cisco TrustSec SGACL の手動設定

次に、Cisco TrustSec SGACL を手動で設定する例を示します。

cts role-based access-list abcd permit icmp cts role-based sgt 10 dgt 20 access-list abcd

次に、RBACL ロギングをイネーブルにする例を示します。

cts role-based access-list RBACL1 deny tcp src eq 1111 dest eq 2222 log cts role-based sgt 10 dgt 20 access-list RBACL1

%$ VDC-1 %$ %CTS-6-CTS_RBACL_STAT_LOG: CTS ACE permit all log, Threshold exceeded: Hit count in 10s period = 4

(注) |

ACLLOG syslog には、一致した RBACL ポリシーの Destination Group Tag(DGT)情報が含まれていません。 |

次に、RBACL 統計情報をイネーブルおよび表示する例を示します。

cts role-based counters enable

show cts role-based counters

RBACL policy counters enabled

Counters last cleared: 06/08/2009 at 01:32:59 PM

rbacl:abc

deny tcp dest neq 80 [0]

deny tcp dest range 78 79 [0]

rbacl:def

deny udp [0]

deny ip [0]

deny igmp [0]

SXP ピア接続の手動設定

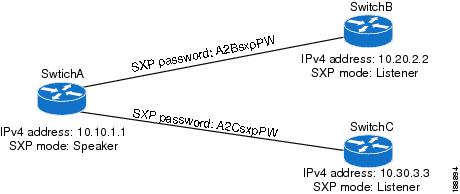

次の図に、デフォルト VRF での SXP ピア接続の例を示します。

(注) |

この Cisco Nexus スイッチは SXP のスピーカー モードしかサポートしていないため、この例では SwitchA としてのみ設定できます。 |

次に、SwitchA に SXP ピア接続を設定する例を示します。

feature cts cts sxp enable cts sxp connection peer 10.20.2.2 password required A2BsxpPW mode listener cts sxp connection peer 10.30.3.3 password required A2CsxpPW mode listener

次に、SwitchB に SXP ピア接続を設定する例を示します。

feature cts cts sxp enable cts sxp connection peer 10.10.1.1 password required A2BsxpPW mode speaker

次に、SwitchC に SXP ピア接続を設定する例を示します。

feature cts cts sxp enable cts sxp connection peer 10.10.1.1 password required A2CsxpPW mode speaker

Cisco TrustSec に関する追加情報

ここでは、Cisco TrustSec の実装に関する追加情報について説明します。

関連資料

| 関連項目 |

マニュアル タイトル |

|---|---|

| Cisco NX-OS のライセンス |

『Cisco NX-OS Licensing Guide』 |

コマンド リファレンス |

『Cisco Nexus 5500 Series NX-OS TrustSec Command Reference』 |

Cisco TrustSec の機能の履歴

機能名 |

リリース |

機能情報 |

|---|---|---|

Cisco TrustSec |

5.1(3)N1(1) |

この機能が導入されました。 |