Cisco Nexus 5500 シリーズ NX-OS セキュリティ コンフィギュレーション ガイド リリース 6.0(2)N1(1)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月26日

章のタイトル: 認証、許可、アカウンティングの設定

目次

- 認証、許可、アカウンティングの設定

- AAA について

- AAA セキュリティ サービス

- AAA を使用する利点

- リモート AAA サービス

- AAA サーバ グループ

- AAA サービス設定オプション

- ユーザ ログインの認証および許可プロセス

- リモート AAA の前提条件

- AAA の注意事項と制約事項

- AAA の設定

- コンソール ログイン認証方式の設定

- デフォルトのログイン認証方式の設定

- ログイン認証失敗メッセージのイネーブル化

- AAA コマンド許可の設定

- MSCHAP 認証のイネーブル化

- AAA アカウンティングのデフォルト方式の設定

- AAA サーバの VSA の使用

- VSA

- VSA の形式

- AAA サーバ上でのスイッチのユーザ ロールと SNMPv3 パラメータの指定

- ローカル AAA アカウンティング ログのモニタリングとクリア

- AAA 設定の確認

- AAA の設定例

- デフォルトの AAA 設定

この章の内容は、次のとおりです。

- AAA について

- リモート AAA の前提条件

- AAA の注意事項と制約事項

- AAA の設定

- ローカル AAA アカウンティング ログのモニタリングとクリア

- AAA 設定の確認

- AAA の設定例

- デフォルトの AAA 設定

AAA セキュリティ サービス

認証、許可、アカウンティング(AAA)機能では、Cisco Nexus デバイスを管理するユーザの ID 確認、アクセス権付与、およびアクション追跡を実行できます。 このCisco Nexus デバイスでは、Remote Access Dial-In User Service(RADIUS)プロトコルまたは Terminal Access Controller Access Control デバイス Plus(TACACS+)プロトコルがサポートされています。

ユーザが入力したユーザ ID とパスワードに基づいて、スイッチは、ローカル データベースを使用してローカル認証/ローカル許可を実行するか、1 つまたは複数の AAA サーバを使用してリモート認証またはリモート許可を実行します。 スイッチと AAA サーバ間の通信は、事前共有秘密キーによって保護されます。 すべての AAA サーバ用または特定の AAA サーバ専用に共通秘密キーを設定できます。

AAA セキュリティは、次のサービスを実行します。

- 認証:ユーザを識別します。選択したセキュリティ プロトコルに応じて、ログインとパスワードのダイアログ、チャレンジ/レスポンス、メッセージング サポート、暗号化などが行われます。

- 許可:アクセス コントロールを実行します。 Cisco Nexus デバイスにアクセスする許可は、AAA サーバからダウンロードされる属性によって提供されます。 RADIUS や TACACS+ などのリモート セキュリティ サーバは、適切なユーザで該当する権利を定義した属性値(AV)のペアをアソシエートすることによって、ユーザに特定の権限を付与します。

- アカウンティング:課金、監査、レポートのための情報収集、ローカルでの情報のロギング、および AAA サーバへの情報の送信の方式を提供します。

(注) |

Cisco NX-OS ソフトウェアは、認証、許可、アカウンティングをそれぞれ個別にサポートします。 たとえば、アカウンティングは設定せずに、認証と許可を設定したりできます。 |

AAA を使用する利点

AAA は、次のような利点を提供します。

リモート AAA サービス

RADIUS プロトコルおよび TACACS+ プロトコルを介して提供されるリモート AAA サービスには、ローカル AAA サービスと比べて次のような利点があります。

AAA サーバ グループ

認証、許可、アカウンティングのためのリモート AAA サーバは、サーバ グループを使用して指定できます。 サーバ グループとは、同じ AAA プロトコルを実装した一連のリモート AAA サーバです。 リモート AAA サーバが応答しなかった場合、サーバ グループは、フェールオーバー サーバを提供します。 グループ内の最初のリモート サーバが応答しなかった場合、いずれかのサーバが応答を送信するまで、グループ内の次のリモート サーバで試行が行われます。 サーバ グループ内のすべての AAA サーバが応答しなかった場合、そのサーバ グループ オプションは障害が発生しているものと見なされます。 必要に応じて、複数のサーバ グループを指定できます。 スイッチが最初のグループ内のサーバからエラーを受信すると、次のサーバ グループのサーバが試行されます。

AAA サービス設定オプション

Cisco Nexus デバイスでは、次のサービスごとに異なった AAA 設定を作成できます。

次の表に、AAA サービス設定オプションの CLI コマンドを示します。

| AAA サービス コンフィギュレーション オプション |

関連コマンド |

|---|---|

| Telnet または SSH ログイン |

aaa authentication login default |

| コンソール ログイン |

aaa authentication login console |

| ユーザ セッション アカウンティング |

aaa accounting default |

AAA サービスには、次の認証方式を指定できます。

- RADIUS サーバ グループ:RADIUS サーバのグローバル プールを認証に使用します。

- 特定のサーバ グループ:指定した RADIUS または TACACS+ サーバ グループを認証に使用します。

- ローカル:ユーザ名またはパスワードのローカル データベースを認証に使用します。

- なし:ユーザ名のみを使用します。

(注) |

方式がすべて RADIUS サーバになっており、特定のサーバ グループが指定されていない場合、Cisco Nexus デバイスは、設定されている RADIUS サーバのグローバル プールから、設定の順序で、RADIUS サーバを選択します。 このグローバル プールからのサーバは、Cisco Nexus デバイス上の RADIUS サーバ グループ内で選択的に設定できるサーバです。 |

次の表に、AAA サービスに対して設定できる AAA 認証方式を示します。

| AAA サービス |

AAA の方式 |

|---|---|

| コンソール ログイン認証 |

サーバ グループ、ローカル、なし |

| ユーザ ログイン認証 |

サーバ グループ、ローカル、なし |

| ユーザ管理セッション アカウンティング |

サーバ グループ、ローカル |

(注) |

コンソール ログイン認証、ユーザ ログイン認証、およびユーザ管理セッション アカウンティングでは、Cisco Nexus デバイスは、各オプションを指定された順序で試行します。 その他の設定済みオプションが失敗した場合、ローカル オプションがデフォルト方式です。 |

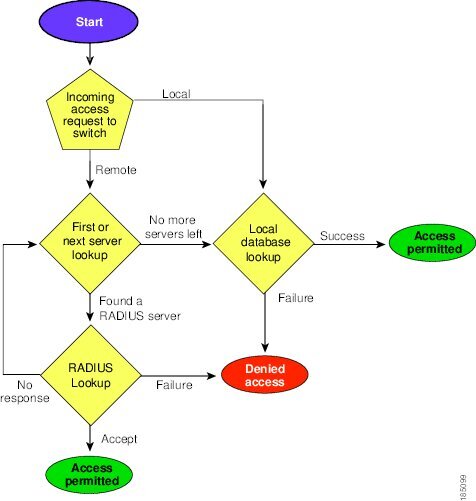

ユーザ ログインの認証および許可プロセス

ユーザ ログインの認証および許可プロセスは、次のように実行されます。

- 目的のCisco Nexus デバイスにログインする際、Telnet、SSH、Fabric Manager または Device Manager、コンソール ログインのいずれかのオプションを使用できます。

- サーバ グループ認証方式を使用して AAA サーバ グループが設定してある場合は、Cisco Nexus デバイスが、グループ内の最初の AAA サーバに認証要求を送信し、次のように処理されます。 その AAA サーバが応答しなかった場合、リモートのいずれかの AAA サーバが認証要求に応答するまで、試行が継続されます。 サーバ グループのすべての AAA サーバが応答しなかった場合、その次のサーバ グループのサーバが試行されます。 設定されている認証方式がすべて失敗した場合、ローカル データベースを使用して認証が実行されます。

- Cisco Nexus デバイスがリモート AAA サーバで正常に認証を行えた場合は、次の条件が適用されます。 AAA サーバ プロトコルが RADIUS の場合、cisco-av-pair 属性で指定されているユーザ ロールが認証応答とともにダウンロードされます。 AAA サーバ プロトコルが TACACS+ の場合、シェルのカスタム属性として指定されているユーザ ロールを取得するために、もう 1 つの要求が同じサーバに送信されます。

- ユーザ名とパスワードがローカルで正常に認証された場合は、Cisco Nexus デバイスにログインでき、ローカル データベース内で設定されているロールが割り当てられます。

次の図には、認証および許可プロセスのフロー チャートを示します。

(注) |

「残りのサーバ グループなし」とは、すべてのサーバ グループのいずれのサーバからも応答がないということです。 「残りのサーバなし」とは、現在のサーバ グループ内のいずれのサーバからも応答がないということです。 |

リモート AAA の前提条件

リモート AAA サーバには、次の前提条件があります。

AAA の注意事項と制約事項

そのユーザ名が TACACS+ または RADIUS で作成されたのか、ローカルで作成されたのかに関係なく、Cisco Nexus デバイスでは、すべて数値のユーザ名はサポートされません。 AAA サーバに数字だけのユーザ名が存在し、ログイン時にその名前を入力した場合でも、ユーザは Cisco Nexus デバイスにログインを許可されます。

注意 |

すべて数字のユーザ名でユーザ アカウントを作成しないでください。 |

コンソール ログイン認証方式の設定

認証方式には、次のものがあります。

デフォルトの方式は、local です。

(注) |

事前に設定されている一連の RADIUL サーバには、aaa authentication コマンドの group radius 形式および group server-name 形式を使用します。 ホスト サーバを設定するには、radius server-host コマンドを使用します。 サーバの名前付きグループを作成するには、aaa group server radius コマンドを使用します。 |

必要に応じて、コンソール ログイン認証方式を設定する前に RADIUS または TACACS+ サーバ グループを設定します。

次に、コンソール ログインの認証方式を設定する例を示します。

switch# configure terminal switch(config)# aaa authentication login console group radius switch(config)# exit switch# show aaa authentication switch# copy running-config startup-config

デフォルトのログイン認証方式の設定

デフォルトの方式は、local です。

必要に応じて、デフォルトのログイン認証方式を設定する前に RADIUS または TACACS+ サーバ グループを設定します。 デフォルトのログイン認証方式を設定する手順は、次のとおりです。

ログイン認証失敗メッセージのイネーブル化

ユーザがログインして、リモート AAA サーバが応答しなかった場合は、ローカル ユーザ データベースによってログインが処理されます。 ログイン失敗メッセージの表示をイネーブルにしていた場合は、次のようなメッセージが表示されます。

Remote AAA servers unreachable; local authentication done. Remote AAA servers unreachable; local authentication failed.

AAA コマンド許可の設定

TACACS+ サーバの許可方式が設定されている場合、すべての EXEC モード コマンドおよびすべてのコンフィギュレーション モード コマンドを含め、TACACS+ サーバで実行されるすべてのコマンドを許可できます。

許可方式には、次のものがあります。

デフォルトの方式は、Local です。

(注) |

コンソール セッション上の許可はありません。 |

AAA コマンドの許可を設定する前に、TACACS+ をイネーブルにする必要があります。

次に、TACACS+ サーバ グループ tac1 で EXEC モード コマンドを許可する例を示します。

switch# aaa authorization commands default group tac1

次に、TACACS+ サーバ グループ tac1 でコンフィギュレーション モード コマンドを許可する例を示します。

switch(config)# aaa authorization config-commands default group tac1

次に、TACACS+ サーバ グループ tac1 でコンフィギュレーション モード コマンドを許可する例を示します。

switch(config)# aaa authorization config-commands default group tac1 local

次に、TACACS+ サーバ グループ tac1 でコンフィギュレーション モード コマンドを許可する例を示します。

switch# aaa authorization commands default group tac1 none

次に、ローカル ロールにかかわらず EXEC モード コマンドを許可する例を示します。

switch# aaa authorization commands default none

次に、ローカル ロールを使用して EXEC モード コマンドを許可する例を示します。

switch# aaa authorization commands default local

MSCHAP 認証のイネーブル化

Microsoft Challenge Handshake Authentication Protocol(MSCHAP; マイクロソフト チャレンジ ハンドシェーク認証プロトコル)は、マイクロソフト版の CHAP です。 リモート認証サーバ(RADIUS または TACACS+)を通じて、Cisco Nexus デバイスへのユーザ ログインに MSCHAP を使用できます。

デフォルトでは、Cisco Nexus デバイスはスイッチとリモート サーバの間でパスワード認証プロトコル(PAP)認証を使用します。 MSCHAP がイネーブルの場合は、MSCHAP VSA(Vendor-Specific Attribute; ベンダー固有属性)を認識するように RADIUS サーバを設定する必要があります。

次の表に、MSCHAP に必要な RADIUS VSA を示します。

| ベンダー ID 番号 |

ベンダー タイプ番号 |

VSA |

説明 |

|---|---|---|---|

| 311 |

11 |

MSCHAP-Challenge |

AAA サーバから MSCHAP ユーザに送信されるチャレンジを保持します。 これは、Access-Request パケットと Access-Challenge パケットの両方で使用できます。 |

| 211 |

11 |

MSCHAP-Response |

チャレンジに対する応答として MSCHAP ユーザが入力した値を保持します。 Access-Request パケットでしか使用されません。 |

AAA アカウンティングのデフォルト方式の設定

Cisco Nexus デバイスは、アカウンティングに TACACS+ 方式と RADIUS 方式をサポートします。 スイッチは、ユーザ アクティビティをアカウンティング レコードの形で TACACS+ セキュリティ サーバまたは RADIUS セキュリティ サーバに報告します。 各アカウンティング レコードに、アカウンティング属性値(AV)のペアが入っており、それが AAA サーバに格納されます。

AAA アカウンティングをアクティブにすると、Cisco Nexus デバイスは、これらの属性をアカウンティング レコードとして報告します。そのアカウンティング レコードは、セキュリティ サーバ上のアカウンティング ログに格納されます。

特定のアカウンティング方式を定義するデフォルト方式のリストを作成できます。それには次の方式があります。

- RADIUS サーバ グループ:RADIUS サーバのグローバル プールをアカウンティングに使用します。

- 特定のサーバ グループ:指定した RADIUS または TACACS+ サーバ グループをアカウンティングに使用します。

- ローカル:ユーザ名またはパスワードのローカル データベースをアカウンティングに使用します。

(注) |

サーバ グループが設定されていて、そのサーバ グループが応答しない場合、デフォルトではローカル データベースが認証に使用されます。 |

必要に応じて、AAA アカウンティングのデフォルト方式を設定する前に RADIUS または TACACS+ サーバ グループを設定します。

VSA

ベンダー固有属性(VSA)を使用して、AAA サーバ上でのCisco Nexus デバイスのユーザ ロールおよび SNMPv3 パラメータを指定できます。

Internet Engineering Task Force(IETF; インターネット技術特別調査委員会)が、ネットワーク アクセス サーバと RADIUS サーバの間での VSA の通信のための方式を規定する標準を作成しています。 IETF は、属性 26 を使用します。 VSA を使用するとベンダーは、一般的な用途には適合しない独自の拡張属性をサポートできます。 シスコの RADIUS 実装は、この仕様で推奨される形式を使用して、1 つのベンダー固有オプションをサポートしています。 シスコのベンダー ID は 9、サポートされるオプションのベンダー タイプは 1(名前付き cisco-av-pair)です。 値は、次の形式のストリングです。

protocol : attribute seperator value *

プロトコルは、特定のタイプの許可用のシスコ属性です。必須属性の区切り文字は等号(=)で、アスタリスク(*)は任意属性を示します。

Cisco Nexus デバイスでの認証に RADIUS サーバを使用する場合は、許可情報などのユーザ属性を認証結果とともに返すように、RADIUS サーバに RADIUS プロトコルで指示します。 この許可情報は、VSA で指定されます。

VSA の形式

次の VSA プロトコル オプションが、Cisco Nexus デバイスでサポートされています。

- Shell:ユーザ プロファイル情報を提供する access-accept パケットで使用されます。

- Accounting:accounting-request パケットで使用されます。 値にスペースが含まれている場合は、二重引用符で囲んでください。

次の属性がCisco Nexus デバイスでサポートされています。

AAA サーバ上でのスイッチのユーザ ロールと SNMPv3 パラメータの指定

AAA サーバで VSA cisco-av-pair を使用して、次の形式で、Cisco Nexus デバイスのユーザ ロール マッピングを指定できます。

shell:roles="roleA roleB …"

cisco-av-pair 属性にロール オプションを指定しなかった場合のデフォルトのユーザ ロールは、network-operator です。

(注) |

Cisco Unified Wireless Network TACACS+ 設定と、ユーザ ロールの変更については、『Cisco Unified Wireless Network TACACS+ Configuration』を参照してください。 |

次のように SNMPv3 認証とプライバシー プロトコル属性を指定することもできます。

shell:roles="roleA roleB..." snmpv3:auth=SHA priv=AES-128

SNMPv3 認証プロトコルに指定できるオプションは、SHA と MD5 です。 プライバシー プロトコルに指定できるオプションは、AES-128 と DES です。 cisco-av-pair 属性にこれらのオプションを指定しなかった場合のデフォルトの認証プロトコルは、MD5 と DES です。

追加情報については、Cisco Nexus デバイスの『System Management Configuration Guide』の「Configuring User Accounts and RBAC」の章を参照してください。

ローカル AAA アカウンティング ログのモニタリングとクリア

Cisco Nexus デバイスは、AAA アカウンティング アクティビティのローカル ログを保持しています。

AAA 設定の確認

AAA の設定情報を表示するには、次のいずれかの作業を行います。

AAA の設定例

次に、AAA を設定する例を示します。

switch(config)# aaa authentication login default group radius

switch(config)# aaa authentication login console group radius

switch(config)# aaa accounting default group radius

デフォルトの AAA 設定

次の表に、AAA パラメータのデフォルト設定を示します。

| パラメータ |

デフォルト |

|---|---|

| コンソール認証方式 |

local |

| デフォルト認証方式 |

local |

| ログイン認証失敗メッセージ |

ディセーブル |

| MSCHAP 認証 |

ディセーブル |

| デフォルト アカウンティング方式 |

local |

| アカウンティング ログの表示サイズ |

250 KB |