IPv6 コンフィギュレーション ガイド、Cisco IOS XE リリース 3SE(Catalyst 3650 スイッチ)

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年6月25日

章のタイトル: IPv6 WLAN セキュリティの設定

目次

- IPv6 WLAN セキュリティの設定

- IPv6 WLAN セキュリティの前提条件

- IPv6 WLAN セキュリティの制限

- IPv6 WLAN セキュリティについて

- IPv6 WLAN セキュリティの設定方法

- ローカル認証の設定

- ローカル ユーザの作成

- クライアント VLAN とインターフェイスの作成

- EAP プロファイルの設定

- ローカル認証モデルの作成

- クライアント WLAN の作成

- WPA2+AES でのローカル認証の設定

- WPA2+AES 用クライアント VLAN の作成

- WPA2+AES 用 WLAN の作成

- 外部 RADIUS サーバの設定

- RADIUS 認証サーバ ホストの設定

- RADIUS 認証サーバ グループの設定

- クライアント VLAN の作成

- 外部 RADIUS サーバを使用した 802.1x WLAN の作成

- その他の関連資料

- IPv6 WLAN セキュリティの機能情報

IPv6 WLAN セキュリティの前提条件

IPv6 WLAN セキュリティの制限

RADIUS サーバのサポート

Radius ACS サポート

IPv6 WLAN セキュリティについて

RADIUS について

Remote Authentication Dial-In User Service(RADIUS)とは、ネットワークへの管理アクセス権を取得しようとするユーザに対して中央管理されたセキュリティ機能を提供する、クライアント/サーバ プロトコルです。 これは、ローカル EAP に類似したバックエンド データベースとして機能し、認証サービスおよびアカウンティング サービスを提供します。

- 認証:スイッチにログインしようとするユーザを検証するプロセス。 スイッチで RADIUS サーバに対してユーザが認証されるようにするには、ユーザは有効なユーザ名とパスワードを入力する必要があります。 複数のデータベースを設定する場合は、バックエンド データベースを試行する順序を指定します。

- アカウンティング:ユーザによる処理と変更を記録するプロセス。 ユーザによる処理が正常に実行される度に、RADIUS アカウンティング サーバでは、変更された属性、変更を行ったユーザのユーザ ID、ユーザがログインしたリモート ホスト、コマンドが実行された日付と時刻、ユーザの認可レベル、および実行された処理と入力された値の説明がログに記録されます。 RADIUS アカウンティング サーバが到達不能の場合、ユーザは中断なく、セッションを続行できます。

ユーザ データグラム プロトコル:RADIUS では、その転送にユーザ データグラム プロトコル(UDP)を使用します。 RADIUS では、1 つのデータベースが保持されます。そして、UDP ポート 1812 で受信認証要求がリッスンされ、UDP ポート 1813 で受信アカウンティング要求がリッスンされます。 アクセス コントロールを要求するスイッチは、クライアントとして動作し、サーバから AAA サービスを要求します。 スイッチとサーバ間のトラフィックは、プロトコルで定義されるアルゴリズムと、両方のデバイスにおいて設定される共有秘密キーによって暗号化されます。

複数の RADIUS アカウンティングおよび認証サーバを設定します。 たとえば、1 台の RADIUS 認証サーバを中央に配置し、複数の RADIUS アカウンティング サーバを異なる地域に配置できます。 同じタイプのサーバを複数設定すると、最初のサーバで障害が発生したり、接続不能になったりしても、コントローラは、必要に応じて 2 台目や 3 台目あるいはそれ以降のサーバへの接続を自動的に試行します。

RADIUS 方式が WLAN に対して設定されている場合、スイッチは WLAN に対して設定されている RADIUS 方式を使用します。 ローカル EAP を使用するように WLAN を設定すると、WLAN で設定されている RADIUS 方式はローカルをポイントします。 WLAN には、使用するローカル EAP プロファイルの名前を設定する必要もあります。

RADIUS 方式が WLAN に対して設定されていない場合、スイッチはグローバル モードで定義されているデフォルトの RADIUS 方式を使用します。

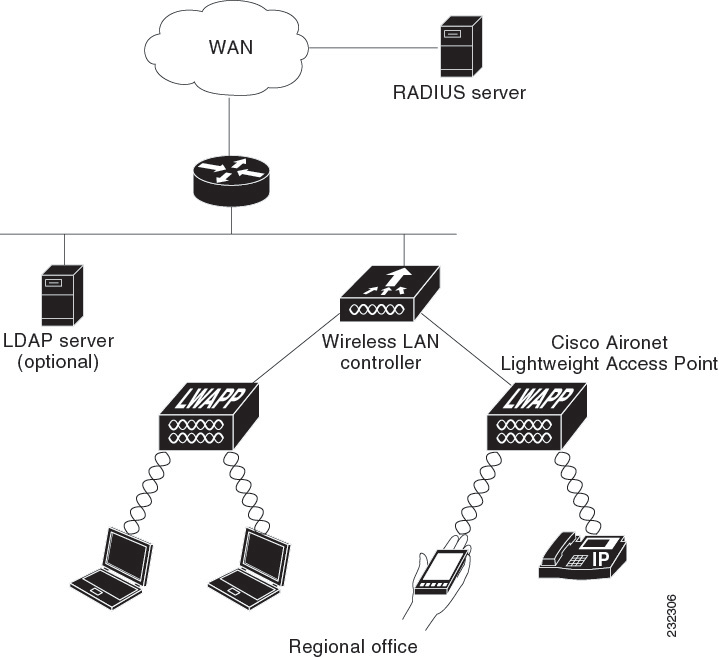

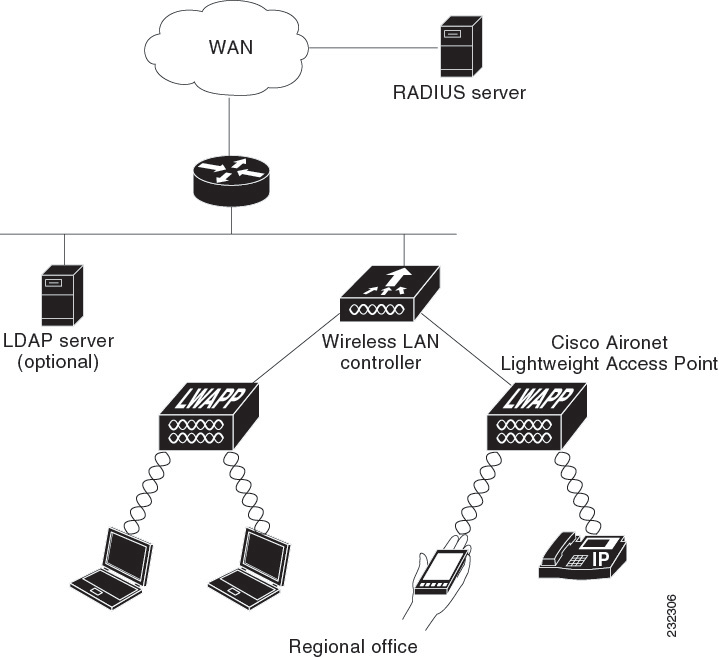

ローカル EAP について

ローカル EAP は、ユーザおよびワイヤレス クライアントのローカル認証を可能にする認証方式です。 この方式は、バックエンド システムが妨害されたり、外部認証サーバが停止した場合でも、ワイヤレス クライアントへの接続を維持できるように、リモート オフィスで使用する目的で設計されています。 ローカル EAP を有効にすると、スイッチは認証サーバおよびローカル ユーザ データベースとして機能するため、外部認証サーバに依存する必要がなくなります。 ローカル EAP は、ローカル ユーザ データベースまたは LDAP バックエンド データベースからユーザのクレデンシャルを取得して、ユーザを認証します。 ローカル EAP では、コントローラとワイヤレス クライアント間で、LEAP、EAP-FAST、EAP-TLS、PEAPv0/MSCHAPv2、および PEAPv1/GTC 認証方式をサポートします。

(注) |

LDAP バックエンド データベースでは、ローカル EAP 方式として、EAP-TLS、EAP-FAST/GTC、および PEAPv1/GTC がサポートされます。 LEAP、EAP-FAST/MSCHAPv2、および PEAPv0。 MSCHAPv2 は平文のパスワードを返すように LDAP サーバが設定されている場合にのみサポートされます。 |

(注) |

スイッチは、Microsoft Active Directory や Novell の eDirectory などの外部 LDAP データベースに対するローカル EAP 認証をサポートしています。 Novell の eDirectory に対するローカル EAP 認証用にコントローラを設定する方法の詳細については、『Configure Unified Wireless Network for Authentication Against Novell's eDirectory Database』ホワイトペーパーを参照してください。 |

ローカル ユーザの作成

1. configure terminal

2. username aaa_test

3. password 0 aaa_test

4. end

手順の詳細

Switch# configure terminal Switch(config)# username aaa_test password 0 aaa_test Switch(config)# end

クライアント VLAN とインターフェイスの作成

1. configure terminal

2. vlan

3. exit

4. interface vlan vlan_ID

5. ip address

6. ipv6 address

7. end

手順の詳細

Switch# configure terminal Switch(config)# vlan 137 Switch(config-vlan)#exit Switch(config)#interface vlan 137 Switch(config-if)#ip address 10.7.137.10 255.255.255.0 Switch(config-if)#ipv6 address 2001:db8::20:1/64 Switch(config-if)#end

EAP プロファイルの設定

1. eap profile name

2. method leap

3. method tls

4. method peap

5. method mschapv2

6. method md5

7. method gtc

8. method fast profile my-fast

9. description my_localeap profile

10. exit

11. eap method fast profilemyFast

12. authority-id [identity|information]

13. local-key 0 key-name

14. pac-password 0 password

15. end

手順の詳細

Switch(config)#eap profile wcm_eap_prof Switch(config-eap-profile)#method leap Switch(config-eap-profile)#method tls Switch(config-eap-profile)#method peap Switch(config-eap-profile)#method mschapv2 Switch(config-eap-profile)#method md5 Switch(config-eap-profile)#method gtc Switch(config-eap-profile)#eap method fast profile my-fast Switch (config-eap-profile)#description my_local eap profile Switch(config-eap-profile)# exit Switch (config)# eap method fast profile myFast Switch(config-eap-method-profile)#authority-id identity my_identity Switch(config-eap-method-profile)#authority-id information my_information Switch(config-eap-method-profile)#local-key 0 test Switch(config-eap-method-profile)#pac-password 0 test Switch(config-eap-method-profile)# end

ローカル認証モデルの作成

1. aaa new-model

2. authentication dot1x default local

3. dot1x method_list local

4. aaa authentication dot1x dot1x_name local

5. aaa authorization credential-download name local

6. aaa local authentication auth-name authorization authorization-name

7. セッション ID

8. dot1x system-auth-control

手順の詳細

Switch(config)# aaa new-model Switch(config)# aaa authentication dot1x default local Switch(config)# aaa authentication dot1x wcm-local local Switch(config)# aaa authentication dot1x aaa_auth local Switch(config)# aaa authorization credential-download wcm_author local Switch(config)# aaa local authentication wcm_local authorization wcm_author Switch(config)# aaa session-id common Switch(config)# dot1x system-auth-control

クライアント WLAN の作成

(注) |

この例では、ダイナミック WEP の 802.1x を使用しています。 ワイヤレス クライアントでサポートされ、スイッチで設定可能な他の任意のセキュリティ メカニズムも使用できます。 |

1. configure terminal

2. wlan wlan name <identifier> SSID

3. broadcast-ssid

4. no security wpa

5. security dot1x

6. security dot1x authentication-list wcm-local

7. local-auth wcm_eap_prof

8. client vlan 137

9. no shutdown

10. end

手順の詳細

Switch# config terminal Switch(config)#wlan wlanProfileName 1 ngwcSSID Switch(config-wlan)#broadcast-ssid Switch(config-wlan)#no security wpa Switch(config-wlan)#security dot1x Switch(config-wlan)#security dot1x authentication-list wcm-local Switch (config-wlan)# local-auth wcm_eap_prof Switch(config-wlan)#client vlan 137 Switch(config-wlan)#no shutdown Switch(config-wlan)#end Switch#

WPA2+AES でのローカル認証の設定

1. configure terminal

2. aaa new model

3. dot1x system-auth-control

4. aaa authentication dot1x default local

5. aaa local authorization credential-download default local

6. aaa local authentication default authorization default

7. eap profile wcm_eap_profile

8. method leap

9. end

手順の詳細

Switch# configure terminal Switch(config)# aaa new-model Switch(config)# dot1x system-auth-control Switch(config)# aaa authentication dot1x default local Switch(config)# aaa authorization credential-download default local Switch(config)# aaa local authentication default authorization default Switch(config)#eap profile wcm_eap_profile Switch(config)# method leap Switch(config)# end

WPA2+AES 用クライアント VLAN の作成

ローカル認証の WPA2+AES タイプの VLAN を作成します。 この VLAN は、後で WLAN にマッピングされます。

1. configure terminal

2. vlan vlan_ID

3. exit

4. interface vlan vlan_ID

5. ip address

6. ipv6 address

7. exit

手順の詳細

Switch# configure terminal Switch(config)# vlan105 Switch (config-vlan)# exit Switch (config)# interface vlan 105 Switch(config-if)#ip address 10.8.105.10 255.255.255.0 Switch(config-if)#ipv6 address 2001:db8::10:1/64 Switch(config-if)#exit Switch(config)#

WPA2+AES 用 WLAN の作成

WLAN を作成し、WPA2+AES 用に作成されたクライアント VLAN にマッピングします。

1. configure terminal

2. wlan wpas2-aes-wlan 1 wpas2-aes-wlan

3. client vlan 105

4. local-auth wcm_eap_profile

5. security dot1x authentication-list default

6. no shutdown

7. end

手順の詳細

Switch# configure terminal Switch(config)#wlan wpa2-aes-wlan 1 wpa2-aes-wlan Switch(config-wlan)#client vlan 105 Switch(config-wlan)#local-auth wcm_eap_profile Switch(config-wlan)#security dot1x authentication-list default Switch(config-wlan)#no shutdown Switch(config-wlan)# exit

RADIUS 認証サーバ ホストの設定

1. configure terminal

2. radius server One

3. address ipv4 address auth-portauth_port_number acct-port acct_port_number

4. address ipv6 address auth-portauth_port_number acct-port acct_port_number

5. key 0cisco

6. exit

手順の詳細

Switch# configure terminal Switch (config)# radius server One Switch (config-radius-server)# address ipv4 10.10.10.10 auth-port 1812 acct-port 1813 Switch (config-radius-server)# address ipv6 2001:db8::25:2 auth-port 1812 acct-port 1813 Switch (config-radius-server)# key 0 cisco Switch (config-radius-server)#exit

RADIUS 認証サーバ グループの設定

1. configure terminal

2. aaa new-model

3. aaa group server radius wcm_rad

4. server <ip address>auth-port1812acct-port1813

5. aaa authentication dot1x method_list group wcm_rad

6. dot1x system-auth-control

7. aaa session-idcommon

手順の詳細

Switch# configure terminal Switch(config)# aaa new-model Switch(config)# aaa group server radius wcm_rad Switch(config-sg-radius)# server One auth-port 1812 acct-port 1813 Switch(config-sg-radius)# server Two auth-port 1812 acct-port 1813 Switch(config-sg-radius)# server Three auth-port 1812 acct-port 1813 Switch(config)# aaa authentication dot1x method_list group wcm_rad Switch(config)# dot1x system-auth-control Switch(config)# aaa session-id common Switch(config)#

クライアント VLAN の作成

1. configure terminal

2. vlan 137

3. exit

4. interface vlan 137

5. ip address 10.7.137.10 255.255.255.0

6. ipv6 address 2001:db8::30:1/64

7. end

手順の詳細

Switch# configure terminal Switch(config)# vlan137 Switch(config-vlan)# exit Switch(config)# interface vlan137 Switch(config-if)# ip address 10.7.137.10 255.255.255.0 Switch(config-if)# ipv6 address 2001:db8::30:1/64 Switch(config-if)# end

外部 RADIUS サーバを使用した 802.1x WLAN の作成

1. configure terminal

2. wlan ngwc-1x<ssid>ngwc-1x

3. broadcast-ssid

4. no security wpa

5. security dot1x

6. security dot1x authentication-list wcm-rad

7. client vlan 137

8. no shutdown

9. end

手順の詳細

Switch# configure terminal Switch(config)#wlan ngwc_8021x 2 ngwc_8021x Switch(config-wlan)# broadcast-ssid Switch(config-wlan)# no security wpa Switch(config-wlan)# security dot1x Switch(config-wlan)# security dot1x authentication-list wcm-rad Switch(config-wlan)# client vlan 137 Switch(config-wlan)# no shutdown Switch(config-wlan)# end

その他の関連資料

関連資料

| 関連項目 | マニュアル タイトル |

|---|---|

| IPv6 コマンド リファレンス | IPv6 コマンド リファレンス (Catalyst 3650 スイッチ) |

| WLAN コマンド リファレンス | WLAN コマンド リファレンス、Cisco IOS XE Release 3SE(Catalyst 3650 スイッチ) |

| WLAN の設定 | WLAN コンフィギュレーション ガイド、Cisco IOS XE Release 3SE(Catalyst 3650 スイッチ) |

エラー メッセージ デコーダ

| 説明 | リンク |

|---|---|

| このリリースのシステム エラー メッセージを調査し解決するために、エラー メッセージ デコーダ ツールを使用します。 |

https://www.cisco.com/cgi-bin/Support/Errordecoder/index.cgi |

MIB

| MIB | MIB のリンク |

|---|---|

| 本リリースでサポートするすべての MIB | 選択したプラットフォーム、Cisco IOS リリース、およびフィーチャ セットに関する MIB のダウンロードには、次の URL にある Cisco MIB Locator を使用します。 |

テクニカル サポート

| 説明 | Link |

|---|---|

| シスコのサポート Web サイトでは、シスコの製品やテクノロジーに関するトラブルシューティングに役立てていただけるように、マニュアルやツールをはじめとする豊富なオンライン リソースを提供しています。 お使いの製品のセキュリティ情報や技術情報を入手するために、Cisco Notification Service(Field Notice からアクセス)、Cisco Technical Services Newsletter、Really Simple Syndication(RSS)フィードなどの各種サービスに加入できます。 シスコのサポート Web サイトのツールにアクセスする際は、Cisco.com のユーザ ID およびパスワードが必要です。 |

IPv6 WLAN セキュリティの機能情報

| 機能 |

リリース |

変更内容 |

|---|---|---|

| IPv6 WLAN セキュリティ機能 |

Cisco IOS XE 3.3SE |

この機能が導入されました。 |

目次

- IPv6 WLAN セキュリティの設定

- IPv6 WLAN セキュリティの前提条件

- IPv6 WLAN セキュリティの制限

- IPv6 WLAN セキュリティについて

- IPv6 WLAN セキュリティの設定方法

- ローカル認証の設定

- ローカル ユーザの作成

- クライアント VLAN とインターフェイスの作成

- EAP プロファイルの設定

- ローカル認証モデルの作成

- クライアント WLAN の作成

- WPA2+AES でのローカル認証の設定

- WPA2+AES 用クライアント VLAN の作成

- WPA2+AES 用 WLAN の作成

- 外部 RADIUS サーバの設定

- RADIUS 認証サーバ ホストの設定

- RADIUS 認証サーバ グループの設定

- クライアント VLAN の作成

- 外部 RADIUS サーバを使用した 802.1x WLAN の作成

- その他の関連資料

- IPv6 WLAN セキュリティの機能情報

IPv6 WLAN セキュリティについて

RADIUS について

Remote Authentication Dial-In User Service(RADIUS)とは、ネットワークへの管理アクセス権を取得しようとするユーザに対して中央管理されたセキュリティ機能を提供する、クライアント/サーバ プロトコルです。 これは、ローカル EAP に類似したバックエンド データベースとして機能し、認証サービスおよびアカウンティング サービスを提供します。

- 認証:スイッチにログインしようとするユーザを検証するプロセス。 スイッチで RADIUS サーバに対してユーザが認証されるようにするには、ユーザは有効なユーザ名とパスワードを入力する必要があります。 複数のデータベースを設定する場合は、バックエンド データベースを試行する順序を指定します。

- アカウンティング:ユーザによる処理と変更を記録するプロセス。 ユーザによる処理が正常に実行される度に、RADIUS アカウンティング サーバでは、変更された属性、変更を行ったユーザのユーザ ID、ユーザがログインしたリモート ホスト、コマンドが実行された日付と時刻、ユーザの認可レベル、および実行された処理と入力された値の説明がログに記録されます。 RADIUS アカウンティング サーバが到達不能の場合、ユーザは中断なく、セッションを続行できます。

ユーザ データグラム プロトコル:RADIUS では、その転送にユーザ データグラム プロトコル(UDP)を使用します。 RADIUS では、1 つのデータベースが保持されます。そして、UDP ポート 1812 で受信認証要求がリッスンされ、UDP ポート 1813 で受信アカウンティング要求がリッスンされます。 アクセス コントロールを要求するスイッチは、クライアントとして動作し、サーバから AAA サービスを要求します。 スイッチとサーバ間のトラフィックは、プロトコルで定義されるアルゴリズムと、両方のデバイスにおいて設定される共有秘密キーによって暗号化されます。

複数の RADIUS アカウンティングおよび認証サーバを設定します。 たとえば、1 台の RADIUS 認証サーバを中央に配置し、複数の RADIUS アカウンティング サーバを異なる地域に配置できます。 同じタイプのサーバを複数設定すると、最初のサーバで障害が発生したり、接続不能になったりしても、コントローラは、必要に応じて 2 台目や 3 台目あるいはそれ以降のサーバへの接続を自動的に試行します。

RADIUS 方式が WLAN に対して設定されている場合、スイッチは WLAN に対して設定されている RADIUS 方式を使用します。 ローカル EAP を使用するように WLAN を設定すると、WLAN で設定されている RADIUS 方式はローカルをポイントします。 WLAN には、使用するローカル EAP プロファイルの名前を設定する必要もあります。

RADIUS 方式が WLAN に対して設定されていない場合、スイッチはグローバル モードで定義されているデフォルトの RADIUS 方式を使用します。

ローカル EAP について

ローカル EAP は、ユーザおよびワイヤレス クライアントのローカル認証を可能にする認証方式です。 この方式は、バックエンド システムが妨害されたり、外部認証サーバが停止した場合でも、ワイヤレス クライアントへの接続を維持できるように、リモート オフィスで使用する目的で設計されています。 ローカル EAP を有効にすると、スイッチは認証サーバおよびローカル ユーザ データベースとして機能するため、外部認証サーバに依存する必要がなくなります。 ローカル EAP は、ローカル ユーザ データベースまたは LDAP バックエンド データベースからユーザのクレデンシャルを取得して、ユーザを認証します。 ローカル EAP では、コントローラとワイヤレス クライアント間で、LEAP、EAP-FAST、EAP-TLS、PEAPv0/MSCHAPv2、および PEAPv1/GTC 認証方式をサポートします。

(注) |

LDAP バックエンド データベースでは、ローカル EAP 方式として、EAP-TLS、EAP-FAST/GTC、および PEAPv1/GTC がサポートされます。 LEAP、EAP-FAST/MSCHAPv2、および PEAPv0。 MSCHAPv2 は平文のパスワードを返すように LDAP サーバが設定されている場合にのみサポートされます。 |

(注) |

スイッチは、Microsoft Active Directory や Novell の eDirectory などの外部 LDAP データベースに対するローカル EAP 認証をサポートしています。 Novell の eDirectory に対するローカル EAP 認証用にコントローラを設定する方法の詳細については、『Configure Unified Wireless Network for Authentication Against Novell's eDirectory Database』ホワイトペーパーを参照してください。 |

ローカル ユーザの作成

1. configure terminal

2. username aaa_test

3. password 0 aaa_test

4. end

手順の詳細

Switch# configure terminal Switch(config)# username aaa_test password 0 aaa_test Switch(config)# end

クライアント VLAN とインターフェイスの作成

1. configure terminal

2. vlan

3. exit

4. interface vlan vlan_ID

5. ip address

6. ipv6 address

7. end

手順の詳細

EAP プロファイルの設定

1. eap profile name

2. method leap

3. method tls

4. method peap

5. method mschapv2

6. method md5

7. method gtc

8. method fast profile my-fast

9. description my_localeap profile

10. exit

11. eap method fast profilemyFast

12. authority-id [identity|information]

13. local-key 0 key-name

14. pac-password 0 password

15. end

手順の詳細

Switch(config)#eap profile wcm_eap_prof Switch(config-eap-profile)#method leap Switch(config-eap-profile)#method tls Switch(config-eap-profile)#method peap Switch(config-eap-profile)#method mschapv2 Switch(config-eap-profile)#method md5 Switch(config-eap-profile)#method gtc Switch(config-eap-profile)#eap method fast profile my-fast Switch (config-eap-profile)#description my_local eap profile Switch(config-eap-profile)# exit Switch (config)# eap method fast profile myFast Switch(config-eap-method-profile)#authority-id identity my_identity Switch(config-eap-method-profile)#authority-id information my_information Switch(config-eap-method-profile)#local-key 0 test Switch(config-eap-method-profile)#pac-password 0 test Switch(config-eap-method-profile)# end

ローカル認証モデルの作成

1. aaa new-model

2. authentication dot1x default local

3. dot1x method_list local

4. aaa authentication dot1x dot1x_name local

5. aaa authorization credential-download name local

6. aaa local authentication auth-name authorization authorization-name

7. セッション ID

8. dot1x system-auth-control

手順の詳細

Switch(config)# aaa new-model Switch(config)# aaa authentication dot1x default local Switch(config)# aaa authentication dot1x wcm-local local Switch(config)# aaa authentication dot1x aaa_auth local Switch(config)# aaa authorization credential-download wcm_author local Switch(config)# aaa local authentication wcm_local authorization wcm_author Switch(config)# aaa session-id common Switch(config)# dot1x system-auth-control

クライアント WLAN の作成

1. configure terminal

2. wlan wlan name <identifier> SSID

3. broadcast-ssid

4. no security wpa

5. security dot1x

6. security dot1x authentication-list wcm-local

7. local-auth wcm_eap_prof

8. client vlan 137

9. no shutdown

10. end

手順の詳細

Switch# config terminal Switch(config)#wlan wlanProfileName 1 ngwcSSID Switch(config-wlan)#broadcast-ssid Switch(config-wlan)#no security wpa Switch(config-wlan)#security dot1x Switch(config-wlan)#security dot1x authentication-list wcm-local Switch (config-wlan)# local-auth wcm_eap_prof Switch(config-wlan)#client vlan 137 Switch(config-wlan)#no shutdown Switch(config-wlan)#end Switch#

WPA2+AES でのローカル認証の設定

1. configure terminal

2. aaa new model

3. dot1x system-auth-control

4. aaa authentication dot1x default local

5. aaa local authorization credential-download default local

6. aaa local authentication default authorization default

7. eap profile wcm_eap_profile

8. method leap

9. end

手順の詳細

Switch# configure terminal Switch(config)# aaa new-model Switch(config)# dot1x system-auth-control Switch(config)# aaa authentication dot1x default local Switch(config)# aaa authorization credential-download default local Switch(config)# aaa local authentication default authorization default Switch(config)#eap profile wcm_eap_profile Switch(config)# method leap Switch(config)# end

WPA2+AES 用クライアント VLAN の作成

1. configure terminal

2. vlan vlan_ID

3. exit

4. interface vlan vlan_ID

5. ip address

6. ipv6 address

7. exit

手順の詳細

Switch# configure terminal Switch(config)# vlan105 Switch (config-vlan)# exit Switch (config)# interface vlan 105 Switch(config-if)#ip address 10.8.105.10 255.255.255.0 Switch(config-if)#ipv6 address 2001:db8::10:1/64 Switch(config-if)#exit Switch(config)#

WPA2+AES 用 WLAN の作成

1. configure terminal

2. wlan wpas2-aes-wlan 1 wpas2-aes-wlan

3. client vlan 105

4. local-auth wcm_eap_profile

5. security dot1x authentication-list default

6. no shutdown

7. end

手順の詳細

Switch# configure terminal Switch(config)#wlan wpa2-aes-wlan 1 wpa2-aes-wlan Switch(config-wlan)#client vlan 105 Switch(config-wlan)#local-auth wcm_eap_profile Switch(config-wlan)#security dot1x authentication-list default Switch(config-wlan)#no shutdown Switch(config-wlan)# exit

RADIUS 認証サーバ ホストの設定

1. configure terminal

2. radius server One

3. address ipv4 address auth-portauth_port_number acct-port acct_port_number

4. address ipv6 address auth-portauth_port_number acct-port acct_port_number

5. key 0cisco

6. exit

手順の詳細

Switch# configure terminal Switch (config)# radius server One Switch (config-radius-server)# address ipv4 10.10.10.10 auth-port 1812 acct-port 1813 Switch (config-radius-server)# address ipv6 2001:db8::25:2 auth-port 1812 acct-port 1813 Switch (config-radius-server)# key 0 cisco Switch (config-radius-server)#exit

RADIUS 認証サーバ グループの設定

1. configure terminal

2. aaa new-model

3. aaa group server radius wcm_rad

4. server <ip address>auth-port1812acct-port1813

5. aaa authentication dot1x method_list group wcm_rad

6. dot1x system-auth-control

7. aaa session-idcommon

手順の詳細

Switch# configure terminal Switch(config)# aaa new-model Switch(config)# aaa group server radius wcm_rad Switch(config-sg-radius)# server One auth-port 1812 acct-port 1813 Switch(config-sg-radius)# server Two auth-port 1812 acct-port 1813 Switch(config-sg-radius)# server Three auth-port 1812 acct-port 1813 Switch(config)# aaa authentication dot1x method_list group wcm_rad Switch(config)# dot1x system-auth-control Switch(config)# aaa session-id common Switch(config)#

クライアント VLAN の作成

1. configure terminal

2. vlan 137

3. exit

4. interface vlan 137

5. ip address 10.7.137.10 255.255.255.0

6. ipv6 address 2001:db8::30:1/64

7. end

手順の詳細

Switch# configure terminal Switch(config)# vlan137 Switch(config-vlan)# exit Switch(config)# interface vlan137 Switch(config-if)# ip address 10.7.137.10 255.255.255.0 Switch(config-if)# ipv6 address 2001:db8::30:1/64 Switch(config-if)# end

外部 RADIUS サーバを使用した 802.1x WLAN の作成

1. configure terminal

2. wlan ngwc-1x<ssid>ngwc-1x

3. broadcast-ssid

4. no security wpa

5. security dot1x

6. security dot1x authentication-list wcm-rad

7. client vlan 137

8. no shutdown

9. end

手順の詳細

Switch# configure terminal Switch(config)#wlan ngwc_8021x 2 ngwc_8021x Switch(config-wlan)# broadcast-ssid Switch(config-wlan)# no security wpa Switch(config-wlan)# security dot1x Switch(config-wlan)# security dot1x authentication-list wcm-rad Switch(config-wlan)# client vlan 137 Switch(config-wlan)# no shutdown Switch(config-wlan)# end

その他の関連資料

エラー メッセージ デコーダ

| 説明 | リンク |

|---|---|

| このリリースのシステム エラー メッセージを調査し解決するために、エラー メッセージ デコーダ ツールを使用します。 |

https://www.cisco.com/cgi-bin/Support/Errordecoder/index.cgi |

MIB

テクニカル サポート

| 説明 | Link |

|---|---|

| シスコのサポート Web サイトでは、シスコの製品やテクノロジーに関するトラブルシューティングに役立てていただけるように、マニュアルやツールをはじめとする豊富なオンライン リソースを提供しています。 お使いの製品のセキュリティ情報や技術情報を入手するために、Cisco Notification Service(Field Notice からアクセス)、Cisco Technical Services Newsletter、Really Simple Syndication(RSS)フィードなどの各種サービスに加入できます。 シスコのサポート Web サイトのツールにアクセスする際は、Cisco.com のユーザ ID およびパスワードが必要です。 |

フィードバック

フィードバック