セグメンテーション

ポリシー セット

Cisco ISE はポリシーベースのネットワークアクセス制御ソリューションで、ネットワーク アクセス ポリシー セットを提供し、ワイヤレス、有線、ゲスト、およびクライアント プロビジョニングなど、さまざまなネットワークアクセスの使用例を管理できます。 ポリシーセット(ネットワークアクセスとデバイス管理の両方のセット)を使用すると、認証および許可ポリシーを論理的に同じセットにグループ化することができます。 ロケーション、アクセスタイプ、類似パラメータに基づくポリシーセットなどの領域に基づいて、複数のポリシーセットを作成できます。 ISE をインストールすると、デフォルトのポリシーセットであるポリシーセットが常に 1 つ定義され、デフォルトのポリシーセットには、事前定義されたデフォルトの認証、許可、および例外のポリシールールが含まれています。

ポリシーセットを作成するときは、ネットワーク アクセス サービスはポリシーセットレベルで、ID ソースは認証ポリシーレベルで、ネットワーク許可は許可ポリシーレベルで選択するように、(条件および結果で設定された)これらのルールを設定できます。 さまざまなベンダーに対し、Cisco ISE 対応ディクショナリからの属性のいずれかを使用して、1 つまたは複数の条件を定義できます。 Cisco ISE では、再利用可能な個別のポリシー要素として条件を作成できます。

ネットワークデバイスと通信するためにポリシーセットごとに使用されるネットワーク アクセス サービスは、そのポリシーセットの最上位レベルで定義されます。 ネットワーク アクセス サービスには次のものがあります。

-

許可されたプロトコル:初期要求とプロトコル ネゴシエーションを処理するように設定されたプロトコル

-

プロキシ サービス:処理のために外部 RADIUS サーバに要求を送信します

注 |

[デバイス管理(Device Administration)] ワーク センターから、ポリシー セットに関連する TACACS サーバ順序を選択することもできます。TACACS サーバ順序を使用して、一連の TACACS プロキシサーバを処理用に設定します。 |

[ポリシーセット(Policy Set)] テーブルから確認できるポリシーセットの最上位レベルのルールが、セット全体に適用され、残りのポリシーと例外のルールの前に一致している場合、ポリシーセットは階層的に構成されています。 その後、セットのルールが次の順序で適用されます。

-

認証ポリシー ルール

-

ローカル ポリシー例外

-

グローバル ポリシー例外

-

許可ポリシー ルール

注 |

ポリシー セットの機能は、ネットワーク アクセスとデバイス管理ポリシーの場合と同じです。この章で説明するすべてのプロセスは、[ネットワークアクセス(Network Access)] および [デバイス管理(Device Administration)] ワークセンターの両方で作業する場合に適用できます。 この章では、[ネットワークアクセス(Network Access)] ワークセンターのポリシーセットについて具体的に説明します。 このワークセンターにアクセスするには、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。 |

|

WLC からの RADIUS 結果の使用については、「WLC Called-Station-ID(RADIUS 認証とアカウンティングの設定)(WLC Called-Station-ID (Radius Authentication and Accounting Config))」を参照してください。 |

ポリシー セットの構成時の設定

次の表では、[ポリシーセット(Policy Sets)] ウィンドウのフィールドについて説明します。このフィールドから、認証、例外、および許可ポリシーを含むポリシーセットを設定できます。ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。 デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

状態(Status) |

このポリシーのステータスを選択します。次のいずれかを設定できます。

|

|

ポリシー セット名 |

このポリシー セットの一意の名前を入力します。 |

|

条件 |

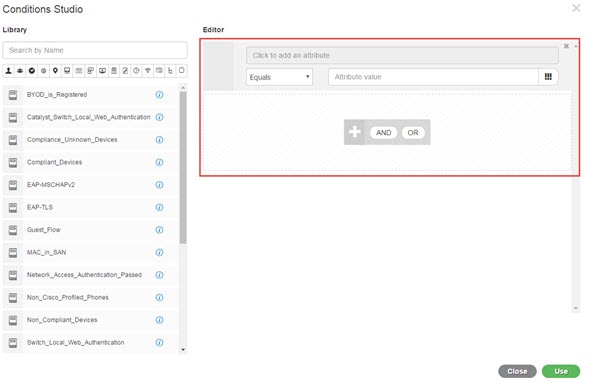

新しいポリシー行から、プラス(+)アイコンをクリックするか、既存のポリシー行から [編集(Edit)] アイコンをクリックして [条件スタジオ(Conditions Studio)] を開きます。 |

|

説明 |

ポリシーの一意の説明を入力します。 |

|

許可されているプロトコルまたはサーバ順序(Allowed Protocols or Server Sequence) |

すでに作成した許可されているプロトコルを選択するか、または(+)記号をクリックして [新しい許可されているプロトコルを作成(Create a New Allowed Protocol)] するか、[新しいRADIUS順序を作成(Create a New Radius Sequence)] するか、または [TACACS順序を作成(Create a TACACS Sequence)] します。 |

|

条件 |

新しい例外行から、プラス(+)アイコンをクリックするか、既存の例外行から [編集(Edit)] アイコンをクリックして [条件スタジオ(Conditions Studio)] を開きます。 |

|

ヒット数(Hits) |

ヒット数は、条件が一致した回数を示す診断ツールです。このアイコンが最後に更新された時刻を表示し、ゼロにリセットし、更新の頻度を表示するには、アイコンにカーソルを合わせます。 |

|

アクション(Actions) |

さまざまなアクションを表示して選択するには、[アクション(Actions)] 列の歯車アイコン

|

|

ビュー |

矢印アイコンをクリックすると、特定のポリシーセットの [設定(Set)] ビューが開き、認証、例外、および許可のサブポリシーが表示されます。 |

認証ポリシー

各ポリシー セットには、そのセットの認証ポリシーを表す複数の認証ルールを含めることができます。認証ポリシーの優先順位は、([認証ポリシー(Authentication Policy)] 領域の [設定(Set)] ビューページから)ポリシーセット自体に表示されるポリシーに対する順序に基づいて決定されます。

Cisco ISE は、ポリシーセットレベルで設定された設定に基づいて、ネットワーク アクセス サービス(許可されたプロトコルまたはサーバ順序のいずれか)を動的に選択し、その後、認証ポリシーレベルおよび許可ポリシーレベルから ID ソースおよび結果をチェックします。 複数の条件を、Cisco ISE ディクショナリ内の任意の属性を使用して定義できます。Cisco ISE では、個々のポリシー要素として条件を作成し、ライブラリに保存してから、他のルールベースのポリシーに再利用することができます。

認証ポリシーの結果である ID 特定方法は、次のいずれかになります。

-

アクセスを拒否:ユーザへのアクセスは拒否され、認証は実行されません。

-

ID データベース:次のいずれかの単一の ID データベース。

-

内部ユーザ

-

ゲスト ユーザ

-

内部エンドポイント

-

Active Directory

-

Lightweight Directory Access Protocol(LDAP)データベース

-

RADIUS トークン サーバ(RSA または SafeWord サーバ)

-

証明書認証プロファイル

-

-

ID ソース順序:認証に使用する ID データベースの順序。

最初の Cisco ISE インストール時に実装されるデフォルトポリシーセットには、デフォルトの ISE 認証ルールおよび許可ルールが含まれています。 デフォルトポリシーセットには、認証と許可のための追加の柔軟な組み込みルール(デフォルトではない)も含まれています。 これらのポリシーにルールを追加して、組み込みルールを削除および変更できますが、デフォルトルールを削除することはできず、デフォルトポリシーセットを削除することはできません。

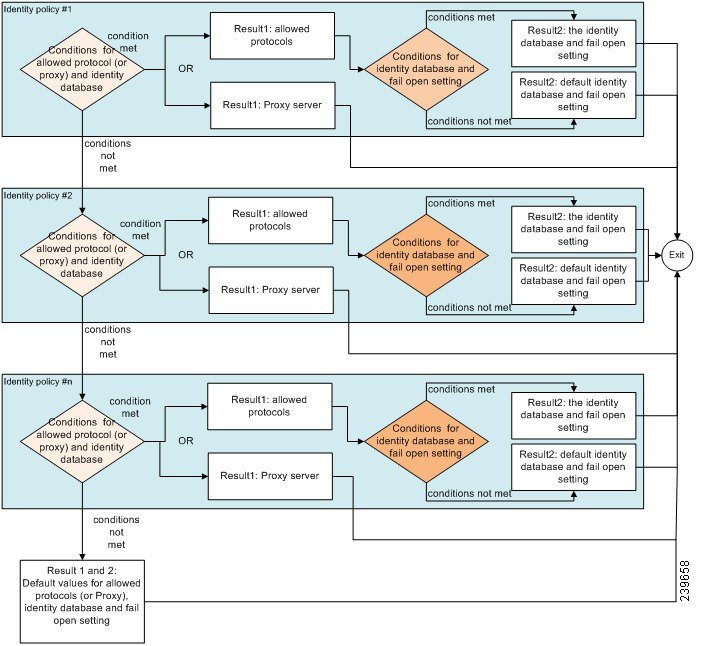

認証ポリシーのフロー

認証ポリシーでは、条件と結果で構成される複数のルールを定義できます。ISE は、指定した条件を評価し、評価の結果に基づいて、対応する結果を割り当てます。ID データベースは、基準に一致する最初のルールに基づいて選択されます。

異なるデータベースで構成される ID ソース順序を定義することもできます。Cisco ISE がデータベースを検索する順序を定義できます。 Cisco ISE は、認証が成功するまで指定された順序でこれらのデータベースにアクセスします。 1 つの外部データベースに同一ユーザの複数のインスタンスが存在する場合、認証は失敗します。1 つの ID ソース内で、ユーザレコードは重複できません。

ID ソース順序には、3 つのデータベース、または多くとも 4 つのデータベースを使用することを推奨します。

認証の失敗:ポリシー結果のオプション

識別方法としてアクセス拒否を選択した場合、要求への応答として拒否メッセージが送信されます。ID データベースまたは ID ソース順序を選択して、認証が成功した場合、処理は同じポリシーセットに対して設定された許可ポリシーに対して続行されます。 一部の認証は失敗し、その場合次のように分類されます。

-

認証の失敗:クレデンシャルが正しくない、無効なユーザであることなどが原因で認証が失敗したことを示す明確な応答を受信します。 アクションのデフォルト コースは拒否です。

-

ユーザが見つからない:どの ID データベースでもこのユーザが見つかりませんでした。 アクションのデフォルトコースは拒否です。

-

処理の失敗:ID データベース(複数の場合もある)にアクセスできません。 アクションのデフォルトコースはドロップです。

Cisco ISE では、認証失敗に対して次のアクションのコースのいずれかを設定することができます。

-

[拒否(Reject)]:拒否応答が送信されます。

-

[ドロップ(Drop)]:応答は送信されません。

-

[続行(Continue)]:許可ポリシーに従って Cisco ISE を継続します。

[続行(Continue)] オプションを選択した場合でも、使用されているプロトコルの制限により Cisco ISE が要求の処理を実行できない場合があります。 PEAP、LEAP、EAP-FAST、EAP-TLS、または RADIUS MSCHAP を使用した認証では、認証に失敗したり、ユーザが見つからなかったときには、要求の処理を続行することはできません。

認証に失敗した場合、PAP/ASCII または MAC 認証バイパス(MAB またはホストルックアップ)の許可ポリシーの処理を続行できます。 その他のすべての認証プロトコルの場合、認証に失敗すると、次のいずれかの状態となります。

-

認証の失敗:拒否応答が送信されます。

-

ユーザまたはホストが見つからない:拒否応答が送信されます。

-

処理に問題が発生:応答は送信されず、要求はドロップされます。

認証ポリシーの設定

必要に応じて、複数の認証ルールを設定および管理することによって、ポリシーセットごとに認証ポリシーを定義します。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはポリシー管理者である必要があります。

オプションで、使用可能なシステムデフォルトを使用しない場合は、必要に応じて外部 ID ストアを設定しておいてください。 詳細については、『Cisco ISE 管理者ガイド:アセットの可視性 』の「内部 ID ソースと外部 ID ソース」のセクションを参照してください。

手順

| ステップ 1 |

ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。 |

||

| ステップ 2 |

認証ポリシーを追加または更新するポリシーセットの行から、ポリシーセットの詳細のすべてにアクセスし、認証および許可ポリシーとポリシー例外を作成するために、[ポリシーセット(Policy Sets)] テーブルの [表示(View)] 列から |

||

| ステップ 3 |

ページの認証ポリシー部分の横にある矢印アイコンをクリックして、テーブル内のすべての認証ポリシールールを展開して表示します。 |

||

| ステップ 4 |

いずれかの行の [アクション(Actions)] 列から、歯車アイコンをクリックします。ドロップダウンメニューから、必要に応じて、挿入オプションまたは複製オプションのいずれかを選択して、新しい認証ポリシールールを挿入します。 [認証ポリシー(Authentication Policy)] テーブルに新しい行が表示されます。

|

||

| ステップ 5 |

[ステータス(Status)] 列から、現在の [ステータス(Status)] アイコンをクリックし、ドロップダウンリストから必要に応じてポリシーセットのステータスを更新します。ステータスの詳細については、「 認証ポリシーの設定」を参照してください。 |

||

| ステップ 6 |

テーブル内のルールの場合は、[ルール名(Rule Name)] または [説明(Description)] のセルをクリックして、フリーテキストを変更します。 |

||

| ステップ 7 |

条件を追加または変更するには、[条件(Conditions)] 列のセルにカーソルを合わせ、 選択するすべての属性に「Equals」、「Not Equals」、「In」、「Not In」、「Matches」、「Starts With」、「Not Starts With」の演算子オプションが含まれているわけではありません。 「Matches」演算子は、ワイルドカードなしの正規表現(REGEX)をサポートし、使用します。

|

||

| ステップ 8 |

チェックして一致させる順序に従って、テーブル内のポリシーを編成します。ルールの順序を変更するには、行をドラッグして正しい位置にドロップします。 |

||

| ステップ 9 |

[保存(Save)] をクリックすると、変更内容が保存されて実装されます。 |

次の作業

-

許可ポリシーの設定

認証ポリシーの構成設定

次の表では、[ポリシーセット(Policy Sets)] ウィンドウの [認証ポリシー(Authentication Policy)] セクションのフィールドについて説明します。このフィールドから、認証サブポリシーをポリシーセットの一部として構成できます。ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。 デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。[ポリシーセット(Policy Sets)] ページから、[表示(View)] > [認証ポリシー(Authentication Policy)] を選択します。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

状態(Status) |

このポリシーのステータスを選択します。次のいずれかを設定できます。

|

|

ルール名(Rule Name) |

この認証ポリシーの名前を入力します。 |

|

条件 |

新しいポリシー行から、プラス(+)アイコンをクリックするか、既存のポリシー行から [編集(Edit)] アイコンをクリックして [条件スタジオ(Conditions Studio)] を開きます。 |

|

使用 |

認証に使用する ID ソースを選択します。 ID ソース順序が設定済みである場合、これを選択することも可能です。 デフォルトの ID ソースを編集して、このルールで定義されたいずれの ID ソースも要求に一致しない場合に Cisco ISE が使用する ID ソースを指定できます。 |

|

オプション(Options) |

認証失敗、ユーザが見つからない、プロセス障害、の各イベントに対する今後のアクションのコースを定義します。 次のいずれかのオプションを選択できます。

|

|

ヒット数(Hits) |

ヒット数は、条件が一致した回数を示す診断ツールです。 |

|

アクション(Actions) |

さまざまなアクションを表示して選択するには、[アクション(Actions)] 列の歯車アイコン

|

パスワード ベースの認証

認証とは、ユーザ情報を検証してユーザ ID を確認することです。従来の認証方式では、名前とある決まったパスワードが使用されていました。 これは、最も一般的かつ単純で、低コストの認証方式です。この方式の欠点は、ユーザ名やパスワードの情報が簡単に第三者に伝えられたり、推測または不正に取得されたりする可能性がある点です。 単純な暗号化されていないユーザ名とパスワードを使用する方法は、強力な認証方式とは考えられていませんが、インターネットアクセスなど、許可または特権レベルが低い場合は十分に要件を満たす可能性があります。

暗号化されたパスワードと暗号化技術を使用したセキュアな認証

ネットワーク上でパスワードが不正に取得される危険性を低減するには、暗号化を使用する必要があります。RADIUS などのクライアント/サーバ アクセス コントロール プロトコルでは、パスワードを暗号化することにより、ネットワーク内でパスワードが不正に取得される事態を防止します。 ただし、RADIUS は認証、許可、およびアカウンティング(AAA)クライアントと Cisco ISE との間でだけ動作します。 認証プロセスでは、このポイントの前で、許可されていないユーザが次のような例で暗号化されていないパスワードを入手する可能性があります。

-

電話回線を介してダイヤルアップ接続を行うエンドユーザ クライアントとの間の通信

-

ネットワーク アクセス サーバで終了する ISDN 回線

-

エンドユーザ クライアントとホスティング デバイスの間の Telnet セッションを介して行われる通信

さらに安全な方式では、チャレンジハンドシェイク認証プロトコル(CHAP)、ワンタイムパスワード(OTP)、および高度な EAP ベースのプロトコルの内部で使用されるような暗号化技術を使用します。 Cisco ISE は、これらのさまざまな認証方式をサポートしています。

認証方式と許可特権

認証と許可には基本的な暗黙の関係があります。ユーザに与えられる許可特権が多くなればなるほど、それに応じて認証を強化する必要があります。 Cisco ISE では、さまざまな認証方式を提供することにより、この関係がサポートされています。

認証ダッシュレット

Cisco ISE のダッシュボードには、ネットワークとデバイスに対し行われたすべての認証の概要が表示されます。これには、認証ダッシュレットにある認証および許可の失敗についての概要情報が表示されます。

RADIUS 認証ダッシュレットには、Cisco ISE が処理した認証に関する次の統計情報が表示されます。

-

認証成功、認証失敗、同一ユーザによる同時ログインなど、Cisco ISE が処理した RADIUS 認証要求の総数。

-

Cisco ISE が処理した、失敗した RADIUS 認証要求の総数。

また、TACACS+ 認証の概要を表示することもできます。TACACS+ 認証ダッシュレットには、デバイス認証の統計情報が表示されます。

デバイス管理認証の詳細については、『Cisco ISE 管理者ガイド:トラブルシューティング 』の「TACACS ライブログ」のセクションを参照してください。RADIUS ライブログ設定の詳細については、『Cisco ISE 管理者ガイド:トラブルシューティング 』の「RADIUS ライブログ」のセクションを参照してください。

|

認証と許可の失敗のトラブルシューティング方法については、 「 How To: Troubleshoot ISE Failed Authentications & Authorizations 」を参照してください。 |

認証結果の表示

Cisco ISE にはリアルタイムで認証の概要を表示するさまざまな方法があります。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

ネットワーク認証(RADIUS)の場合は、[操作(Operations)] > [RADIUS] > [ライブログ(Live Logs)] を選択し、デバイス認証(TACACS)の場合は、[操作(Operations)] > [TACACS] > [ライブログ(Live Logs)] を選択して、リアルタイムの認証の概要を表示します。 |

||

| ステップ 2 |

認証の概要を表示するには、次のような方法があります。

|

認証レポートおよびトラブルシューティング ツール

認証の詳細の他に、Cisco ISE では、ネットワークの効率的な管理に使用できるさまざまなレポートおよびトラブルシューティングツールが提供されます。

ネットワーク内の認証の傾向およびトラフィックを把握するために実行できるさまざまなレポートがあります。現在のデータに加えて履歴のレポートを生成できます。 認証レポートのリストは次のとおりです。

-

AAA の診断

-

RADIUS アカウンティング(RADIUS Accounting)

-

RADIUS 認証

-

認証概要(Authentication Summary)

注 |

Cisco Catalyst 4000 シリーズスイッチで IPv6 スヌーピングを有効にする必要があります、有効にしないと、IPv6 アドレスが認証セッションにマッピングされず、show の出力に表示されません。

IPv6 スヌーピングを有効にするには、次のコマンドを使用します。

|

認可ポリシー

許可ポリシーは、Cisco ISE ネットワーク許可サービスのコンポーネントです。このサービスを使用して、ネットワークリソースにアクセスする特定のユーザおよびグループの許可ポリシーを定義し、許可プロファイルを設定することができます。

許可ポリシーには条件付きの要件を含めることができ、この要件では、1 つ以上の許可プロファイルを返すことができる許可チェックを含む複合条件を使用して、1 つ以上の ID グループを組み合わせます。 さらに、条件付きの要件は、特定の ID グループの使用とは別に存在することがあります。

許可プロファイルは、Cisco ISE で許可ポリシーを作成するときに使用されます。許可ポリシーは許可ルールで構成されます。 許可ルールには、名前、属性、および権限の 3 つの要素があります。権限要素は、許可プロファイルにマッピングされます。

Cisco ISE の許可プロファイル

許可ポリシーは、特定のユーザおよびグループの ID にルールを関連付け、対応するプロファイルを作成します。これらのルールが設定された属性と一致する場合は、常に、権限を付与する、対応する許可プロファイルがポリシーによって返され、ネットワークアクセスがこれに応じて許可されます。

たとえば、許可プロファイルには、次のタイプに含まれるさまざまな権限を含めることができます。

-

標準プロファイル

-

例外プロファイル

-

デバイスベースのプロファイル

プロファイルは、利用可能なベンダーディクショナリのいずれかに保存されているリソースセットから選択された属性で構成され、特定の許可ポリシーの複合条件が一致したときに返されます。 許可ポリシーには単一のネットワークサービスルールにマッピングする条件を含めることができるため、許可チェックのリストを含めることもできます。

許可確認は、返される許可プロファイルに準拠する必要があります。許可確認は、通常、ライブラリに追加できるユーザ定義名を含む 1 つ以上の条件から構成され、他の許可ポリシーで再利用できます。

許可プロファイルの権限

許可プロファイルの権限設定を開始する前に、以下を確認します。

-

許可ポリシーおよび許可プロファイル間の関係を理解している

-

許可プロファイルページをよく理解している

-

ポリシーおよびプロファイルを設定する場合に必要な基本ガイドラインを知っている

-

許可プロファイルの権限の構成を理解している

許可プロファイルを使用するには、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] を選択します。左側のメニューから、[認証(Authorization)] > [許可プロファイル(Authorization Profiles)] を選択します。

ネットワークでさまざまなタイプの許可プロファイルのポリシー要素権限を表示、作成、変更、削除、複製、または検索するプロセスの開始点として [結果(Results)] ナビゲーションペインを使用します。 [結果(Results)] ペインには、最初 [認証(Authentication)]、[許可(Authorization)]、[プロファイリング(Profiling)]、[ポスチャ(Posture)]、[クライアントプロビジョニング(Client Provisioning)]、および [TrustSec] のオプションが表示されています。

許可プロファイルでは、RADIUS 要求が受け入れられたときに返される属性を選択できます。 Cisco ISE では、[共通タスク(Common Tasks)] 設定を設定して共通に使用される属性をサポートできるメカニズムが提供されます。 Cisco ISE が基盤となる RADIUS 値に変換する [共通タスク(Common Tasks)] 属性の値を入力する必要があります。

|

802.1x サプリカント(Cisco AnyConnect Mobile Security)とオーセンティケータ(スイッチ)間の Media Access Control Security(MACsec)暗号化を設定する方法の例については、「 MACsec Switch-host Encryption with Cisco AnyConnect and ISE Configuration Example」を参照してください。 |

ロケーションに基づく認証

Cisco ISE は、Cisco モビリティサービスエンジン(MSE)と統合し、物理ロケーションベースの認証を導入します。 Cisco ISE は、MSE からの情報を使用して、MSE によって報告されるユーザの実際の位置に基づいて差別化されたネットワークアクセスを提供します。

この機能を使用すると、エンドポイントのロケーション情報を使用して、ユーザが適切なゾーンにいる場合にネットワークアクセスを提供できます。 また、エンドポイントのロケーションをポリシーの追加属性として追加して、デバイスのロケーションに基づいてより詳細なポリシー許可のセットを定義することもできます。 次のように、ロケーションベースの属性を使用する許可ルール内で条件を設定できます。

MSE.Location Equals LND_Campus1:Building1:Floor2:SecureZone

ロケーション階層(キャンパス/ビルディング/フロア構造)を定義して、Cisco Prime Infrastructure のアプリケーションを使用してセキュアおよび非セキュアのゾーンを設定できます。 ロケーション階層を定義した後、ロケーション階層データを MSE サーバと同期する必要があります。 Cisco Prime Infrastructure の詳細については、 、 http://www.cisco.com/c/en/us/support/cloud-systems-management/prime-infrastructure/products-user-guide-list.html を参照してください。

1 つまたは複数の MSE インスタンスを追加して、MSE ベースのロケーションデータを許可プロセスに統合できます。 これらの MSE からロケーション階層データを取得し、このデータを使用してロケーション ベースの許可ルールを設定できます。

エンドポイントの移動を追跡するには、許可プロファイルの作成時に [移動の追跡(Track Movement)] チェックボックスをオンにします。 Cisco ISE は、5 分ごとにエンドポイントロケーションの関連 MSE にクエリを行い、ロケーションが変更されたかどうかを確認します。

注 |

Cisco ISE に MSE デバイスを追加する場合は、許可が簡単になるように MSE デバイスから ISE に証明書をコピーします。 |

注 |

複数のユーザを追跡すると、頻繁な更新によってパフォーマンスに影響します。 [移動の追跡(Track Movement)] オプションは、上位のセキュリティロケーションに使用できます。 |

ロケーションツリーは、MSE インスタンスから取得されたロケーションデータを使用して作成されます。 ロケーションツリーを使用して、許可ポリシーに公開するロケーションエントリを選択できます。

注 |

ロケーションサービスを使用するには、ISE Plus ライセンスが必要です。 |

MSE サーバの追加

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ロケーションサービス(Location Services)] > [ロケーションサーバ(Location Servers)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

サーバ名、ホスト名/IP アドレス、パスワードなど、MSE サーバの詳細を入力します。 |

| ステップ 4 |

指定したサーバの詳細を使用して MSE の接続性をテストするには、[テスト(Test)] をクリックします。 |

| ステップ 5 |

(任意)エンドポイントがこの MSE に現在接続されているかどうかを確認するには、[ロケーション検索(Find Location)] フィールドにエンドポイントの MAC アドレスを入力し、[検索(Find)] をクリックします。 エンドポイントのロケーションが見つかった場合は、

Campus:Building:Floor:Zone の形式で表示されます。ロケーションの階層およびゾーンの設定によっては、複数のエントリが表示される場合があります。

たとえば、

Campus1 という名前のキャンパス内のビルディング(building1)のすべてのフロアが非セキュアゾーンとして定義され、

最初のフロアのラボ エリアがセキュアゾーンとして定義されている場合、エンドポイントがそのラボ エリアにある場合は、次のエントリが表示されます。

見つかった場所: Campus1#building1#floor1#LabArea Campus1#building1#floor1#NonSecureZone |

| ステップ 6 |

[送信(Submit)] をクリックします。 新しい MSE を追加したら、[ロケーションツリー(Location Tree)] ページに移動し、[更新の取得(Get Update)] をクリックして、ロケーション階層を取得し、それをロケーション ツリーに追加します。

このツリーで定義されたフィルタがある場合、これらのフィルタは新しい MSE エントリにも適用されます。

|

ロケーションツリー

ロケーションツリーは、MSE インスタンスから取得されたロケーションデータを使用して作成されます。 ロケーションツリーを表示するには、[管理(Administration)] > [ネットワークリソース(Network Resources)] > [ロケーションサービス(Location Services)] > [ロケーションツリー(Location Tree)] を選択します。

1 つのビルディングに複数の MSE がある場合、Cisco ISE はすべての MSE からロケーションの詳細を照合し、単一のツリーとして表示します。

ロケーションツリーを使用して、許可ポリシーに公開するロケーションエントリを選択できます。 また、要件に基づいて特定のロケーションを非表示にすることもできます。 ロケーションを非表示にする前にロケーション ツリーを更新することを推奨します。非表示にされたロケーションは、ツリーが更新されても非表示のままになります。

許可ルールに関連するロケーションエントリが変更または削除された場合は、影響を受けるルールをディセーブルにし、これらのロケーションを [不明(Unknown)] として設定するか、または影響を受ける各ルールに代替ロケーションを選択する必要があります。 変更を適用したり更新をキャンセルする前に新しいツリー構造を確認する必要があります。

すべての MSE から最新のロケーション階層構造を取得するには、[更新の取得(Get Update)] をクリックします。 新しいツリー構造を確認したら、[保存(Save)] をクリックして変更を適用します。

ダウンロード可能 ACL

アクセスコントロールリスト(ACL)はアクセス コントロール エントリ(ACE)のリストで、ポリシー適用ポイント(スイッチなど)によってリソースに適用できます。 各 ACE は、読み取り、書き込み、実行など、このオブジェクトに対してユーザごとに許可された権限を識別します。 たとえば、ある ACE で販売グループに書き込み権限を許可し、別の ACE で組織内の他のすべての従業員に読み取り権限を許可して、ネットワーク内の販売エリアを使用するように ACL を設定できます。 RADIUS プロトコルの場合、送信元と宛先の IP アドレス、トランスポートプロトコル、および他のパラメータをフィルタリングして、ACL は許可を付与します。 スタティック ACL はスイッチ上に配置されており、スイッチから直接設定でき、ISE GUI から許可ポリシーに適用できます。ダウンロード可能な ACL(DACL)は、ISE GUI から許可ポリシーで設定、管理、および適用できます。

ISE でネットワーク許可ポリシーに DACL を実装する場合:

-

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [ダウンロード可能なACL(Downloadable ACLs)] から新規または既存の DACL を設定します。詳細については、「ダウンロード可能 ACL に対する権限の設定」を参照してください。

-

設定済みの DACL を使用して、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [許可プロファイル(Authorization Profiles)] から新規または既存の許可プロファイルを設定します。

-

[ポリシー(Policy)] > [ポリシーセット(Policy Sets] から新規および既存のポリシーセットを作成および設定する場合は、設定済みの許可プロファイルを実装します。

ダウンロード可能 ACL に対する権限の設定

ISE の場合、ダウンロード可能な ACL(DACL)は、さまざまなユーザおよびユーザグループがネットワークにアクセスする方法を制御するために許可ポリシーで設定および実装できます。 デフォルト許可 DACL は、次のデフォルトプロファイルを含む ISE のインストール時に使用できます。

-

DENY_ALL_IPV4_TRAFFIC

-

PERMIT_ALL_IPV4_TRAFFIC

-

DENY_ALL_IPV6_TRAFFIC

-

PERMIT_ALL_IPV6_TRAFFIC

DACL を使用する場合、これらのデフォルトは設定できませんが、他の同じような DACL を作成するために複製することはできます。

必要な DACL を設定すると、ネットワーク上で関連する許可ポリシーにこの DACL を適用できます。 DACL を許可ポリシーに適用すると、そのタイプを変更したり、ISE から削除したりできなくなります。ポリシーですでに使用されている DACL タイプを変更するには、DACL を複製し、その複製を更新するか、ポリシーから DACL を削除して、DACL を更新し、該当する場合に再適用します。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [許可(Authorization)] > [ダウンロード可能ACL(Downloadable ACLs)] を選択します。 |

||

| ステップ 2 |

[ダウンロード可能ACL(Downloadable ACLs)] テーブル上部の [追加(Add)] をクリックするか、既存の DACL を選択し、テーブル上部の [複製(Duplicate)] をクリックします。 |

||

| ステップ 3 |

次のルールに留意しながら、DACL に適切な値を入力または編集します。

|

||

| ステップ 4 |

必要に応じて、ACE のすべてのリストの作成が完了したら、[DACL構文のチェック(Check DACL Syntax)] をクリックしてリストを検証します。検証エラーが発生した場合、自動的に表示されるウィンドウで無効な構文を識別する特定の指示が返されます。 |

||

| ステップ 5 |

[送信(Submit)] をクリックします。 |

Active Directory ユーザ許可のためのマシンアクセス制限

Cisco ISE には、Microsoft Active Directory 認証ユーザの許可を制御する追加の方法を提供する、マシンアクセス制限(MAR)コンポーネントが含まれています。 この形式の許可は、Cisco ISE ネットワークにアクセスするために使用されるコンピュータのマシン認証に基づきます。 成功したマシン認証ごとに、Cisco ISE は、RADIUS Calling-Station-ID 属性(属性 31)で受信した値を、成功したマシン認証の証拠としてキャッシュします。

Cisco ISE は、[Active Directoryの設定(Active Directory Settings)] ページの [存続可能時間(Time to Live)] パラメータで設定された時間が失効になるまで各 Calling-Station-ID 属性値をキャッシュに保持します。 失効したパラメータは、Cisco ISE によってキャッシュから削除されます。

ユーザをエンドユーザクライアントから認証する場合、Cisco ISE は、成功したマシン認証の Calling-Station-ID 値のキャッシュを検索して、ユーザ認証要求で受信した Calling-Station-ID 値を見つけようとします。 Cisco ISE が一致するユーザ認証 Calling-Station-ID 値をキャッシュで見つけた場合、これは、次の方法で認証を要求するユーザに Cisco ISE が権限を割り当てる方法に影響します。

-

Calling-Station-ID 値が Cisco ISE キャッシュで見つかった値と一致する場合、成功した許可の許可プロファイルを割り当てます。

-

Calling-Station-ID 値が Cisco ISE キャッシュの値と一致しないことがわかった場合、マシン認証のない成功したユーザ認証の許可プロファイルを割り当てます。

許可ポリシーおよびプロファイルの設定のガイドライン

許可ポリシーおよびプロファイルを管理または運用する場合、次のガイドラインに従ってください。

-

作成するルール名は、サポートされている次の文字のみを使用する必要があります。

-

記号:プラス(+)、ハイフン(-)、アンダースコア(_)、ピリオド(.)、およびスペース( )。

-

アルファベット文字:A ~ Z、a ~ z。

-

数字:0 ~ 9。

-

-

ID グループのデフォルトは「Any」です(このグローバルデフォルトを使用してすべてのユーザに適用できます)。

-

条件では、1 つ以上のポリシー値を設定することが許可されています。ただし、条件はオプションであり、許可ポリシーを作成する場合に必須ではありません。 次に、条件を作成する 2 つの方法を示します。

-

選択肢の対応するディクショナリから既存の条件または属性を選択します。

-

推奨値を選択またはテキスト ボックスを使用してカスタム値を入力できるカスタム条件を作成します。

-

-

作成する条件名は、サポートされている次の文字のみを使用する必要があります。

-

記号:ハイフン(-)、アンダースコア(_)、およびピリオド(.)。

-

アルファベット文字:A ~ Z、a ~ z。

-

数字:0 ~ 9。

-

-

認証プロファイルを作成または編集するときに、[クライアントプロビジョニング(ポリシー)(Client Provisioning (Policy))] 以外のオプションで [Webリダイレクション(CWA、MDM、NSP、CPP)(Web Redirection (CWA, MDM, NSP, CPP))] を有効にする場合、IPv6 アドレスをその許可ポリシーの [スタティックIP/ホスト名/FQDN(Static IP/Host name/FQDN)] として設定することはできません。これは、IPv6 のスタティック IP/ホスト名/FQDN が中央 Web 認証(CWA)、モバイルデバイス管理(MDM)リダイレクト、およびネイティブ サプリカント プロトコル(NSP)でサポートされていないためです。

-

権限は、ポリシーに使用する許可プロファイルを選択するときに重要です。 権限は、特定のリソースへのアクセス権を付与したり、特定のタスクの実行を可能にしたりできます。 たとえば、あるユーザが特定の ID グループ(デバイス管理者など)に属しており、そのユーザが定義済みの条件(サイトがボストンにあるなど)を満たしている場合、このユーザは、そのグループに関連付けられた権限(特定のネットワークリソースのセットへのアクセス権、デバイスへの特定の操作を実行する権限など)を付与されます。

許可ポリシーの設定

[ポリシー(Policy)] メニューから許可ポリシーの属性および構成要素を作成したら、[ポリシーセット(Policy Sets)] メニューからポリシーセット内で許可ポリシーを作成します。

はじめる前に

この手順を開始する前に、ID グループと条件など、許可ポリシーの作成に使用されるさまざまなビルディングブロックについて基本を理解しておく必要があります。

手順

| ステップ 1 |

ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。 |

||

| ステップ 2 |

[表示(View)] 列から、 |

||

| ステップ 3 |

ページの許可ポリシー部分の横にある矢印アイコンをクリックして、[許可ポリシー(Authorization Policy)] テーブルを展開して表示します。 |

||

| ステップ 4 |

いずれかの行の [アクション(Actions)] 列から、歯車アイコンをクリックします。ドロップダウンメニューから、必要に応じて、挿入オプションまたは複製オプションのいずれかを選択して、新しい許可ポリシールールを挿入します。 [許可ポリシー(Authorization Policy)] テーブルに新しい行が表示されます。

|

||

| ステップ 5 |

ポリシーのステータスを設定するには、現在の [ステータス(Status)] アイコンをクリックし、ドロップダウンリストの [ステータス(Status)] 列から必要なステータスを選択します。ステータスの詳細については、「許可ポリシーの設定」を参照してください。 |

||

| ステップ 6 |

テーブル内のポリシーの場合は、[ルール名(Rule Name)] のセルをクリックしてフリーテキストを変更し、一意のルール名を作成します。 |

||

| ステップ 7 |

条件を追加または変更するには、[条件(Conditions)] 列のセルにカーソルを合わせ、 選択するすべての属性に「Equals」、「Not Equals」、「In」、「Not In」、「Matches」、「Starts With」、「Not Starts With」の演算子オプションが含まれているわけではありません。 「Matches」演算子は、ワイルドカードなしの正規表現(REGEX)をサポートし、使用します。

|

||

| ステップ 8 |

ネットワーク アクセス結果プロファイルの場合は、[結果プロファイル(Results Profiles)] ドロップダウンリストから関連する許可プロファイルを選択するか、または を選択またはクリックして、[新しい許可プロファイルの作成(Create a New Authorization Profile)] を選択し、[新しい標準プロファイルの追加(Add New Standard Profile)] 画面が開いたら、次の手順を実行します。 |

||

| ステップ 9 |

ネットワークアクセス結果のセキュリティグループの場合は、[結果のセキュリティグループ(Results Security Groups)] ドロップダウンリストから関連するセキュリティグループを選択するか、または |

||

| ステップ 10 |

TACACS+ の結果については、[結果(Results)] ドロップダウンリストから関連するコマンドセットとシェルプロファイルを選択するか、または [コマンドセット(Command Sets)] または [シェルプロファイル(Shell Profiles)] 列で をクリックして、[コマンドの追加(Add Commands)] 画面または [シェルプロファイルの追加(Add Shell Profile)] をそれぞれ開きます。 |

||

| ステップ 11 |

テーブル内でポリシーをチェックして一致させる順序を編成します。 |

||

| ステップ 12 |

[保存(Save)] をクリックして、変更を Cisco ISE システム データベースに保存し、この新しい許可ポリシーを作成します。 |

許可ポリシーの設定

次の表では、[ポリシーセット(Policy Sets)] ウィンドウの [許可ポリシー(Authorization Policy)] セクションのフィールドについて説明します。このフィールドから、許可ポリシーをポリシーセットの一部として構成できます。ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。 デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。[ポリシーセット(Policy Sets)] ページから、[表示(View)] > [許可ポリシー(Authorization Policy)] を選択します。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

状態(Status) |

このポリシーのステータスを選択します。次のいずれかを設定できます。

|

|

ルール名(Rule Name) |

このポリシーの一意の名前を入力します。 |

|

条件 |

新しいポリシー行から、プラス(+)アイコンをクリックするか、既存のポリシー行から [編集(Edit)] アイコンをクリックして [条件スタジオ(Conditions Studio)] を開きます。 |

|

結果またはプロファイル(Results or Profiles) |

関連する許可プロファイルを選択します。これにより、構成されたセキュリティグループに提供される権限のそれぞれのレベルが決まります。 関連する許可プロファイルをまだ設定していない場合は、インラインで行うことができます。 |

|

結果またはセキュリティグループ(Results or Security Groups) |

関連するセキュリティ グループを選択します。これにより、特定のルールに関連するユーザのグループが決まります。関連するセキュリティグループをまだ設定していない場合は、インラインで行うことができます。 |

|

結果またはコマンドセット(Results or Command Sets) |

コマンド セットは、デバイス管理者が実行できるコマンドの指定されたリストを適用します。デバイス管理者がネットワークデバイスに対して操作コマンドを発行すると、その管理者がこれらのコマンドの発行を認可されているかどうかを判定する問い合わせが ISE に行われます。 これは、コマンド認可とも呼ばれます。 |

|

結果またはシェルプロファイル(Results or Shell Profiles) |

TACACS+ シェル プロファイルは、デバイス管理者の最初のログイン セッションを制御します。 |

|

ヒット数(Hits) |

ヒット数は、条件が一致した回数を示す診断ツールです。 |

|

アクション(Actions) |

さまざまなアクションを表示して選択するには、[アクション(Actions)] 列の歯車アイコン

|

許可プロファイルの設定

[許可プロファイル(Authorization Profiles)] ウィンドウの次のフィールドで、ネットワークアクセスの属性を定義します。このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [許可(Authorization)] > [許可プロファイル(Authorization Profiles)] です。

許可プロファイルの設定

-

[名前(Name)]:この新しい認証プロファイルの名前を入力します。

-

[説明(Description)]:許可プロファイルの説明を入力します。

-

[アクセスタイプ(Access Type)]:アクセスタイプ([ACCESS_ACCEPT] または [ACCESS_REJECT])を選択します。

-

[サービステンプレート(Service Template)]:SAnet 対応デバイスとのセッションをサポートするには、このオプションを有効にします。Cisco ISE は、許可プロファイルを「サービステンプレート」互換としてマークする特別なフラグを使用して、許可プロファイルにサービステンプレートを実装します。 サービステンプレートは許可プロファイルでもあるため、SAnet デバイスと非 SAnet デバイスの両方をサポートする単一のポリシーとして機能します。

-

[移動の追跡(Track Movement)]:Cisco Mobility Services Engine(MSE)を使用してユーザの場所を追跡するには、このオプションを有効にします。

注

このオプションは、Cisco ISE のパフォーマンスに影響を与える可能性があります。これは、セキュリティレベルの高い場所を対象としています。

-

[Passive Identityトラッキング(Passive Identity Tracking)]:ポリシーの適用とユーザトラッキングのために Passive Identity の Easy Connect 機能を使用するには、このオプションを有効にします。

一般的なタスク

一般的なタスクは、ネットワークアクセスに適用される特定の権限とアクションです。

-

[DACL名(DACL Name)]:ダウンロード可能な ACL を使用するには、このオプションを有効にします。デフォルト値(PERMIT_ALL_IPV4_TRAFFIC、PERMIT_ALL_IPV6_TRAFFIC、DENY_ALL_IPV4_TRAFFIC、DENY_ALL_IPV6_TRAFFIC)を使用するか、次のディクショナリから属性を選択することができます。

-

外部 ID ストア(属性)(External identity store (attributes))

-

エンドポイント

-

内部ユーザ

-

内部エンドポイント

DACL の追加、または既存の DACL の編集および管理の詳細については、「ダウンロード可能なACL」を参照してください。

-

-

[ACL(フィルタID)(ACL(Filter-ID))]:RADIUS フィルタ ID 属性を設定するには、このオプションを有効にします。フィルタ ID は、NAD の ACL を指定します。フィルタ ID を定義すると、Cisco ISE はファイル名に「.in」を追加します。 フィルタ ID は [属性の詳細(Attributes Details)] ペインに表示されます。[ACL IPv6(フィルタID)(ACL IPv6(Filter-ID))] は、NAD への IPv6 接続と同じ方法で動作します。

-

[セキュリティグループ(Security group)]:認証の一部としてセキュリティグループ(SGT)を割り当てるには、このオプションを有効にします。

-

Cisco ISE が Cisco DNA Center と統合されていない場合、Cisco ISE は VLAN ID 1 を割り当てます。

-

Cisco ISE が Cisco DNA Center と統合されている場合は、Cisco DNA Center が Cisco ISE と共有する仮想ネットワーク(VN)を選択し、[データタイプ(Data Type)] とサブネット/アドレスプールを選択します。

注

セキュリティグループタスクには、セキュリティグループと VN が含まれています。セキュリティグループを設定する場合、VLAN を設定することはできません。 エンドポイントデバイスは、1 つの仮想ネットワークにのみ割り当てることができます。

-

-

[VLAN]:仮想 LAN(VLAN)ID を指定するには、このオプションを有効にします。VLAN ID には、整数または文字列値を入力できます。このエントリの形式は、

Tunnel-Private-Group-ID:VLANnumberです。 -

[音声ドメイン権限(Voice Domain Permission)]:ダウンロード可能な ACL を使用するには、このオプションを有効にします。

cisco-av-pairのベンダー固有属性(VSA)をdevice-traffic-class=voiceの値と関連付けます。複数ドメインの許可モードでは、ネットワークスイッチがこの VSA を受信した場合、エンドポイントは、許可後に音声ドメインに接続されます。 -

[Webリダイレクション(CWA、DRW、MDM、NSP、CPP)(Web Redirection(CWA, DRW, MDM, NSP, CPP))]:認証後に Web リダイレクションを有効にするには、このオプションを有効にします。

-

リダイレクションのタイプを選択します。選択した Web リダイレクションのタイプには、次で説明する追加のオプションが表示されます。

-

Cisco ISE が NAD に送信するリダイレクションをサポートするための ACL を入力します。

NAD に送信するために入力する ACL は、cisco-av ペアとして [属性の詳細(Attributes Details)] ペインに表示されます。たとえば、acl119 と入力した場合、これは [属性の詳細(Attributes Details)] ペインには

cisco-av-pair = url-redirect-acl = acl119と表示されます。 -

選択した Web リダイレクションタイプのその他の設定を選択します。

次のタイプの Web リダイレクションのいずれかを選択します。

-

[中央集中Web認証(Centralized Web Auth)]:[値(Value)] ドロップダウンから選択したポータルにリダイレクトします。

-

[クライアントプロビジョニング(ポスチャ)(Client Provisioning (Posture))]:クライアントでポスチャを有効にするため、[値(Value)] ドロップダウンから選択したクライアント プロビジョニング ポータルにリダイレクトします。

-

[ホットスポット: リダイレクト(Hot Spot: Redirect)]:[値(Value)] ドロップダウンから選択したホットスポットポータルにリダイレクトします。

-

[MDMリダイレクト(MDM Redirect)]:指定した MDM サーバの MDM ポータルにリダイレクトします。

-

[ネイティブサプリカントのプロビジョニング(Native Supplicant Provisioning)]:[値(Value)] ドロップダウンから選択した BYOD にリダイレクトします。

Web リダイレクションタイプを選択し、必要なパラメータを入力したら、次のオプションを設定します。

-

[証明書更新メッセージの表示(Display Certificates Renewal Message)]:証明書更新メッセージを表示するには、このオプションを有効にします。url-redirect 属性値が変更され、この値に証明書が有効である日数が含まれます。 このオプションは、中央集中型 Web 認証のみに使用できます。

-

[スタティックIP/ホスト名/FQDN(Static IP/Host Name/FQDN)]:ユーザを別の PSN にリダイレクトするには、このオプションを有効にします。ターゲット IP アドレス、ホスト名、または FQDN を入力します。このオプションを設定しない場合、ユーザはこの要求を受信したポリシーサービスノードの FQDN にリダイレクトされます。

-

[論理プロファイルでエンドポイントのプロファイラCoAを抑制する(Suppress Profiler CoA for endpoints in Logical Profile)]:特定のタイプのエンドポイントデバイスのリダイレクトをキャンセルするには、このオプションを有効にします。

-

-

[自動スマートポート(Auto smartport)]:自動スマートポート機能を使用するには、このオプションを有効にします。イベント名を入力します。 これにより、この値を持つ VSA の cisco-av-pair が

auto-smart-port=event_nameとして作成されます。この値は、[属性詳細(Attributes Details)] ペインに表示されます。 -

[アクセスの脆弱性(Access Vulnerabilities)]:このオプションを有効にすると、このエンドポイントでの脅威中心型 NAC 脆弱性評価を許可の一環として実行できます。アダプタを選択し、スキャンを実行するタイミングを選択します。

-

[再認証(Reauthentication)]:再認証中にエンドポイントを接続したままにするには、このオプションを有効にします。[RADIUS要求(RADIUS-Request)](1)を使用することを選択して、再認証中に接続を維持することを選択します。 デフォルトの [RADIUS要求(RADIUS-Request)](0)では、既存のセッションを切断します。非アクティビティタイマーを設定することもできます。

-

[MACSecポリシー(MACSec Policy)]:MACSec 対応クライアントが Cisco ISE に接続するたびに MACSec 暗号化ポリシーを使用するには、このオプションを有効にします。次のオプションのいずれかを選択します。[must-secure]、[should-secure]、または [must-not-secure]。 設定は [属性詳細(Attributes Details)] ペインに

cisco-av-pair = linksec-policy=must-secureと表示されます。 -

[NEAT]:ネットワーク間の ID 認識を拡張するネットワーク エッジ アクセス トポロジ(NEAT)を使用するには、このオプションを有効にします。 このチェックボックスをオンにすると、[属性の詳細(Attributes Details)] ペインに、

cisco-av-pair = device-traffic-class=switchと表示されます。 -

[Web認証(ローカルWeb認証)(Web Authentication(Local Web Auth))]:この許可プロファイルのローカル Web 認証を使用するには、このオプションを有効にします。この値では、Cisco ISE が DACL とともに VSA を送信することによって Web 認証の許可をスイッチが認識できます。 VSA は

cisco-av-pair = priv-lvl=15で、これは [属性の詳細(Attributes Details)] ペインに表示されます。 -

[Airespace ACL名(Airespace ACL Name)]:Cisco Airespace ワイヤレスコントローラに ACL 名を送信するには、このオプションを有効にします。Airespace VSA はこの ACL を使用して、ローカルで定義された WLC 上の接続への ACL を許可します。 たとえば、rsa-1188 と入力した場合、これは [属性の詳細(Attributes Details)] ペインに

Airespace-ACL-Name = rsa-1188と表示されます。 -

[ASA VPN]:適応型セキュリティアプライアンス(ASA)VPN グループポリシーを割り当てるには、このオプションを有効にします。ドロップダウンリストから、VPN グループポリシーを選択します。

-

[AVCプロファイル名(AVC Profile Name)]:このエンドポイントでアプリケーションの可視性を実行するには、このオプションを有効にします。使用する AVC プロファイルを入力します。

-

[UPNルックアップ(UPN Lookup)]:未定

高度な属性設定(Advanced Attributes Settings)

-

[ディクショナリ(Dictionaries)]:下矢印アイコンをクリックし、[ディクショナリ(Dictionaries)] ウィンドウに選択可能なオプションを表示します。最初のフィールドで設定する必要があるディクショナリと属性を選択します。

-

[属性値(Attribute Values)]:下矢印アイコンをクリックし、[属性値(Attribute Values)] ウィンドウに選択可能なオプションを表示します。2 番目のフィールドに目的の属性グループおよび属性値を選択します。 この値は、最初のフィールドで選択した値と一致します。設定する [高度な属性(Advanced Attributes)] が [属性の詳細(Attribute Details)] パネルに表示されます。

注

[属性の詳細(Attributes Details)] ペインに表示される読み取り専用の値を変更または削除するには、対応する [共通タスク(Common Tasks)] フィールド、または [高度な属性設定(Advanced Attributes Settings)] ペインの [属性値(Attribute Values)] で選択した属性でこれらの値を変更または削除します。

-

[属性の詳細(Attributes Details)]:このペインには、[共通タスク(Common Tasks)] および [高度な属性(Advanced Attributes)] に設定した設定済みの属性値が表示されます。

注

[属性の詳細(Attributes Details)] ペインに表示される値は読み取り専用です。

許可ポリシーの例外

各ポリシーセット内では、通常の許可ポリシーの他に、ローカルの例外ルール(各ポリシーセットの [設定(Set)] ビューの [許可ポリシーのローカル例外(Authorization Policy Local Exceptions)] パートから定義される)およびグローバル例外ルール(各ポリシーセットの [設定(Set)] ビューの [許可ポリシーのグローバル例外(Authorization Policy Global Exceptions)] パートから定義される)も定義できます。

グローバル許可例外ポリシーを使用すると、すべてのポリシーセット内のすべての許可ルールを上書きするルールを定義できます。 グローバル許可例外ポリシーを設定すると、すべてのポリシー セットに追加されます。グローバル許可例外ポリシーは、現在設定されているポリシーセットのいずれかから更新できます。 グローバル許可例外ポリシーを更新するたびに、それらの更新がすべてのポリシーセットに適用されます。

ローカル許可例外ルールは、グローバル例外ルールを上書きします。許可ルールは、許可ポリシーのローカル例外規則、グローバル例外規則、通常ルールの順番で処理されます。

許可例外ポリシー ルールは、許可ポリシー ルールと同じように設定されます。例外ポリシーを設定するには、 上記の通常の許可ポリシーの設定手順である「許可ポリシーの設定」を参照してください。

ローカル例外およびグローバル例外の構成時の設定

ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。[ポリシーセット(Policy Sets)] ウィンドウから、[表示(View)] > [ローカル例外ポリシー(Local Exceptions Policy)] または [グローバル例外ポリシー(Global Exceptions Policy)] を選択します。

許可例外設定は、許可ポリシー設定と同じで、「 許可ポリシー設定」で説明されています。

ポリシー条件

Cisco ISE はルールベースのポリシーを使用してネットワーク アクセスを提供します。ポリシーは、ルールが条件で構成されているルールと結果のセットです。 Cisco ISE では、個々のポリシー要素として条件を作成し、システムライブラリに保存してから、[条件スタジオ(Conditions Studio)] の他のルールベースのポリシーに再利用することができます。

条件では演算子(等しい、等しくない、より大きい、など)と値を使用し、必要に応じて単純にすることも、複雑にすることもできます。また、複数の属性、演算子、複雑な階層を含めることもできます。 実行時に、Cisco ISE はポリシー条件を評価し、ポリシー評価が true または false 値のどちらを返すかに応じて、定義された結果を適用します。

条件を作成して一意の名前を割り当てた後、この条件を [条件スタジオライブラリ(Conditions Studio Library)] から選択することで、さまざまなルールとポリシーにわたって複数回再利用することができます。例を次に示します。

Network Conditions.MyNetworkCondition EQUALS true

ポリシーで使用されているか、または別の条件の一部である条件は [条件スタジオ(Conditions Studio)] から削除できません。

各条件は、オブジェクトのリストを定義します。このリストはポリシー条件に含めることができ、これにより、要求で示される定義と照合される定義セットになります。

演算子 EQUALS true を使用して、ネットワーク条件が true であるかどうか(要求に指定されている値がネットワーク条件の 1 つ以上のエントリと一致しているかどうか)を確認するか、

または EQUALS false を使用して、ネットワーク条件が false であるかどうか(ネットワーク条件のどのエントリとも一致しないかどうか)を確認することができます。

Cisco ISE には、事前定義されたスマート条件も用意されています。この条件は、ポリシーで個別に使用したり、独自のカスタマイズされた条件で構成要素として使用でき、必要に応じて更新および変更できます。

次の固有のネットワーク条件を作成してネットワークへのアクセスを制限することができます。

-

エンドステーション ネットワーク条件(Endstation Network Conditions):接続が開始および終了されるエンドステーションに基づきます。

Cisco ISE はリモートアドレスの [TO] フィールド(TACACS+ 要求または RADIUS 要求であるかに基づいて取得)を評価し、これがエンドポイントの IP アドレス、MAC アドレス、発信側回線 ID(CLI)、または着信番号識別サービス(DNIS)のいずれであるかを確認します。

RADIUS 要求では、この ID は属性 31(Calling-Station-Id)で使用できます。

TACACS+ 要求では、リモートアドレスにスラッシュ(/)が含まれている場合、スラッシュより前の部分は [FROM] の値として見なされ、スラッシュより後の部分は [TO] 値として見なされます。 たとえば、要求に CLI/DNIS と指定されている場合、CLI は [FROM] の値と見なされ、DNIS は [TO] の値と見なされます。 スラッシュが含まれていない場合は、リモートアドレス全体が [FROM] の値として見なされます(IP アドレス、MAC アドレス、CLI いずれの場合でも)。

-

デバイス ネットワーク条件(Device Network Conditions):要求を処理する AAA クライアントに基づきます。

ネットワークデバイスは、IP アドレス、ネットワーク デバイス リポジトリで定義されているデバイス名、またはネットワーク デバイス グループによって識別されます。

RADIUS 要求では、属性 4(NAS-IP-Address)が指定されている場合、Cisco ISE はこの属性から IP アドレスを取得します。属性 32(NAS-Identifier)が存在する場合、Cisco ISE は属性 32 から IP アドレスを取得します。 これらの属性が存在しない場合は、受信したパケットから IP アドレスを取得します。

デバイスディクショナリ(NDG ディクショナリ)にはネットワーク デバイス グループ属性(Location、Device Type、または NDG を表すその他の動的に作成された属性など)が含まれています。 これらの属性には、現在のデバイスに関連するグループが含まれています。

-

[デバイスポートネットワーク条件(Device Port Network Conditions)]:デバイスの IP アドレス、名前、NDG、およびポート(エンドポイントが接続しているデバイスの物理ポート)に基づきます。

RADIUS 要求では、属性 5(NAS-Port)が要求内に存在する場合、Cisco ISE はこの属性から値を取得します。 属性 87(NAS-Port-Id)が要求内に存在する場合、Cisco ISE は属性 87 から要求を取得します。

TACACS+ 要求では、Cisco ISE はその ID を(すべてのフェーズの)開始要求のポート フィールドから取得します。

これらの固有条件の詳細については、「特別なネットワークアクセス条件」を参照してください。

ディクショナリおよびディクショナリ属性

ディクショナリは、ドメインのアクセスポリシーの定義に使用できる属性と許容値のドメイン固有カタログです。 個々のディクショナリは、属性タイプの同種の集合です。ディクショナリで定義された属性は同じ属性タイプを持ち、タイプは特定の属性のソースまたはコンテキストを示します。

属性タイプは次のいずれかになります。

-

MSG_ATTR

-

ENTITY_ATTR

-

PIP_ATTR

属性と許容値に加えて、ディクショナリには名前と説明、データ型、デフォルト値などの属性に関する情報が含まれます。 属性は、次のいずれかのデータ型となります。BOOLEAN、FLOAT、INTEGER、IPv4、IPv6、OCTET_STRING、STRING、UNIT32、および UNIT64。

Cisco ISE ではインストール中にシステム ディクショナリが作成され、ユーザ ディクショナリを作成できます。

属性は、異なるシステムディクショナリに格納されます。 属性を使用して、条件を構成します。 属性は、複数の条件で再利用できます。

ポリシー条件を作成するときに、有効な属性を再利用するには、サポートされている属性を含むディクショナリから選択します。 たとえば、Cisco ISE は、AuthenticationIdentityStore という属性を提供しています。これは NetworkAccess ディクショナリにあります。 この属性は、ユーザの認証中にアクセスされた最後の ID ソースを識別します。

-

認証中に単一の ID ソースが使用されると、この属性には認証が成功した ID ストアの名前が含まれます。

-

認証中に ID ソース順序を使用する場合、この属性にはアクセスされた最後の ID ソースの名前が含まれます。

AuthenticationStatus 属性を AuthenticationIdentityStore 属性と組み合わせて使用し、ユーザが正常に認証された ID ソースを識別する条件を定義できます。 たとえば、許可ポリシーで LDAP ディレクトリ(LDAP13)を使用してユーザが認証された条件をチェックするために、次の再利用可能な条件を定義できます。

If NetworkAccess.AuthenticationStatus EQUALS AuthenticationPassed AND NetworkAccess.AuthenticationIdentityStore EQUALS LDAP13

注 |

AuthenticationIdentityStore は、条件にデータを入力できるテキストフィールドを表します。 このフィールドには、名前を必ず正しく入力またはコピーします。 ID ソースの名前が変更された場合は、ID ソースの変更と一致するように、この条件を変更する必要があります。 |

以前認証されたエンドポイント ID グループに基づく条件を定義するために、Cisco ISE では、エンドポイント ID グループ 802.1X 認証ステータスの間に定義された許可をサポートしています。 Cisco ISE では、802.1X 認証を実行するとき、RADIUS 要求の「Calling-Station-ID」フィールドから MAC アドレスを抽出し、この値を使用して、デバイスのエンドポイント ID グループ(endpointIDgroup 属性として定義)のセッション キャッシュを検索して読み込みます。 このプロセスによって、許可ポリシー条件の作成に endpointIDgroup 属性を使用できるようになり、ユーザ情報に加えてこの属性を使用して、エンドポイント ID グループ情報に基づく許可ポリシーを定義できます。

注 |

Calling-Station-ID は Cisco ISE2.3 以降の AA:BB:CC:DD:EE:FF 形式でのみ受け入れられます。 したがって、承認条件は、Calling-Station-ID が AA-BB-CC-DD-EE-FF 形式で提供されていると失敗する可能性があります。 |

エンドポイント ID グループの条件は、[許可ポリシー設定(authorization policy configuration)] ページの [IDグループ(ID Groups)] カラムで定義できます。 ユーザ関連情報に基づく条件は、許可ポリシーの [その他の条件(Other Conditions)] のセクションで定義する必要があります。 ユーザ情報が内部ユーザ属性に基づいている場合は、内部ユーザディクショナリの ID グループ属性を使用します。 たとえば、「User Identity Group:Employee:US」のような値を使用して、ID グループに完全な値のパスを入力できます。

ネットワーク アクセス ポリシーでサポートされるディクショナリ

Cisco ISE は、認証ポリシーと許可ポリシーの条件とルールを構築する際に必要なさまざまな属性を含む次のシステム格納ディクショナリをサポートしています。

-

システム定義されたディクショナリ

-

CERTIFICATE

-

DEVICE

-

RADIUS

-

-

RADIUS ベンダー ディクショナリ

-

Airespace

-

Cisco

-

Cisco-BBSM

-

Cisco-VPN3000

-

Microsoft

-

Network Access

-

許可ポリシータイプの場合、条件で設定された検証は、戻される許可プロファイルに従う必要があります。

確認には、通常、ライブラリに追加して他のポリシーで再利用できるユーザ定義名を含む 1 つ以上の条件が含まれます。

以下の項では、条件の設定に使用できるサポートされている属性とディクショナリについて説明します。

ディクショナリによってサポートされる属性

表に、ディクショナリでサポートされる固定属性を示します。これらの属性をポリシー条件内で使用できます。 作成する条件のタイプによっては、使用できない属性もあります。

たとえば、認証ポリシー内でアクセスサービスを選択する条件を作成する場合、使用できるネットワークアクセス属性は、Device IP Address、ISE Host Name、Network Device Name、Protocol、および Use Case のみです。

次の表に示す属性をポリシー条件に使用できます。

|

ディクショナリ |

属性 |

許可されるプロトコルのルールおよびプロキシ |

ID ルール |

|---|---|---|---|

|

Device |

Device Type(定義済みのネットワーク デバイス グループ) |

○ |

○ |

|

Device Location(定義済みのネットワーク デバイス グループ) |

|||

|

Other Custom Network Device Group |

|||

|

ソフトウェア バージョン |

|||

|

モデル名(Model Name) |

|||

|

RADIUS |

すべての属性 |

○ |

○ |

|

Network Access |

ISE Host Name |

○ |

○ |

|

AuthenticationMethod |

× |

○ |

|

|

AuthenticationStatus |

× |

× |

|

|

CTSDeviceID |

× |

× |

|

|

Device IP Address(デバイス IP アドレス) |

○ |

○ |

|

|

EapAuthentication(マシンのユーザの認証時に使用される EAP 方式) |

× |

○ |

|

|

EapTunnel(トンネルの確立に使用される EAP 方式) |

× |

○ |

|

|

プロトコル |

○ |

○ |

|

|

UseCase |

○ |

○ |

|

|

UserName |

× |

○ |

|

|

WasMachineAuthenticated |

× |

× |

|

|

証明書 |

Common Name |

× |

○ |

|

国(Country) |

|||

|

|

|||

|

LocationSubject |

|||

|

Organization |

|||

|

Organization Unit |

|||

|

シリアル番号(Serial Number) |

|||

|

State or Province |

|||

|

Subject |

|||

|

Subject Alternative Name |

|||

|

Subject Alternative Name - DNS |

|||

|

Subject Alternative Name - E-mail |

|||

|

Subject Alternative Name - Other Name |

|||

|

Subject Serial Number |

|||

|

発行元(Issuer) |

|||

|

Issuer - Common Name |

|||

|

Issuer - Organization |

|||

|

Issuer - Organization Unit |

|||

|

Issuer - Location |

|||

|

Issuer - Country |

|||

|

Issuer - Email |

|||

|

Issuer - Serial Number |

|||

|

Issuer - State or Province |

|||

|

Issuer - Street Address |

|||

|

Issuer - Domain Component |

|||

|

Issuer - User ID |

システム定義のディクショナリとディクショナリ属性

Cisco ISE は、インストール中にシステムディクショナリを作成します。これは、[システムディクショナリ(System Dictionaries)] ページで確認できます。 システム定義のディクショナリ属性は、読み取り専用の属性です。その特性のため、既存のシステム定義のディクショナリは表示することのみができます。 システム定義の値またはシステムディクショナリ内の属性を作成、編集、削除することはできません。

システム定義のディクショナリ属性は、属性の記述名、ドメインによって認識される内部名、および許容値とともに表示されます。

また、Cisco ISE は Internet Engineering Task Force(IETF)で定義され、システム定義のディクショナリにも含まれる IETF RADIUS 属性セット用にディクショナリデフォルトを作成します。 ID を除くすべてのフリー IETF RADIUS 属性フィールドを編集できます。

システム ディクショナリおよびディクショナリ属性の表示

システムディクショナリ内のシステム定義の属性を作成、変更、削除することはできません。 システム定義された属性は表示することのみができます 。ディクショナリの名前と説明に基づくクイック検索またはユーザ定義の検索ルールに基づく高度な検索を実行できます。

手順

| ステップ 1 |

[ポリシー(Policy)] を選択します。 |

| ステップ 2 |

[システムディクショナリ(System Dictionaries)] ページからシステムディクショナリを選択して [表示(View)] をクリックします。 |

| ステップ 3 |

[ディクショナリ属性(Dictionary Attributes)] をクリックします。 |

| ステップ 4 |

リストからシステムディクショナリを選択して [表示(View)] をクリックします。 |

| ステップ 5 |

[システムディクショナリ(System Dictionaries)] ページに戻るには、[ディクショナリ(Dictionaries)] リンクをクリックします。 |

ユーザ定義のディクショナリとディクショナリ属性

Cisco ISE では、[ユーザディクショナリ(User Dictionary)] ページで作成したユーザ定義ディクショナリが表示されます。 システムで作成され、保存された既存のユーザディクショナリの [ディクショナリ名(Dictionary Name)] または [ディクショナリタイプ(Dictionary Type)] の値は変更できません。

[ユーザディクショナリ(User Dictionaries)] ページでは、次の操作を実行できます。

-

ユーザディクショナリを編集および削除します。

-

名前および説明に基づいてユーザディクショナリを検索します。

-

ユーザディクショナリのユーザ定義のディクショナリ属性を追加、編集、および削除します。

-

NMAP スキャン機能を使って、NMAP 拡張ディクショナリの属性を削除します。 カスタムポートが [NMAPスキャンアクション(NMAP Scan Actions)] ページで追加または削除されると、対応するカスタムポート属性がディクショナリで追加、削除または更新されます。

-

ディクショナリ属性の許容値を追加または削除します。

ユーザ定義のディクショナリの作成

ユーザ定義のディクショナリを作成、編集、または削除できます。

手順

| ステップ 1 |

[ポリシー(Policy)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ユーザディクショナリの名前、オプションの説明、およびバージョンを入力します。 |

| ステップ 4 |

[ディクショナリ属性タイプ(Dictionary Attribute Type)] ドロップダウンリストから属性タイプを選択します。 |

| ステップ 5 |

[送信(Submit)] をクリックします。 |

ユーザ定義のディクショナリ属性の作成

ユーザディクショナリの、ユーザ定義のディクショナリ属性を追加、編集および削除したり、ディクショナリ属性に使用できる値を追加または削除したりすることができます。

手順

| ステップ 1 |

[ポリシー(Policy)] を選択します。 |

| ステップ 2 |

[ユーザディクショナリ(User Dictionaries)] ページからユーザディクショナリを選択して [編集(Edit)] をクリックします。 |

| ステップ 3 |

[ディクショナリ属性(Dictionary Attributes)] をクリックします。 |

| ステップ 4 |

[追加(Add)] をクリックします。 |

| ステップ 5 |

ディクショナリ属性の属性名、オプションの説明、および内部名を入力します。 |

| ステップ 6 |

[データ型(Data Type)] ドロップダウンリストからデータ型を選択します。 |

| ステップ 7 |

[追加(Add)] をクリックして、[使用できる値(Allowed Values)] テーブルで名前、使用できる値、およびデフォルトステータスを設定します。 |

| ステップ 8 |

[送信(Submit)] をクリックします。 |

RADIUS ベンダー ディクショナリ

Cisco ISE では、一連の RADIUS ベンダーディクショナリを定義したり、それぞれの一連の属性を定義したりできます。 リスト内の各ベンダー定義には、ベンダー名、ベンダー ID、および簡単な説明が含まれています。

Cisco ISE では、次の RADIUS ベンダーディクショナリがデフォルトで提供されます。

-

Airespace

-

Cisco

-

Cisco-BBSM

-

Cisco-VPN3000

-

Microsoft

RADIUS プロトコルは、これらのベンダーディクショナリと、許可プロファイルとポリシー条件で使用できるベンダー固有属性をサポートします。

RADIUS ベンダー ディクショナリの作成

RADIUS ベンダーディクショナリを作成、編集、削除、エクスポート、およびインポートすることもできます。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [ディクショナリ(Dictionaries)] > [システム(System)] > [RADIUS(Radius)] > [RADIUSベンダー(Radius Vendors)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

RADIUS ベンダーの Internet Assigned Numbers Authority(IANA)で承認されている RADIUS ベンダーディクショナリの名前、オプションの説明、およびベンダー ID を入力します。 |

| ステップ 4 |

属性値から取得したバイト数を選択して、[ベンダー属性タイプフィールド長(Vendor Attribute Type Field Length)] ドロップダウンリストから属性タイプを指定します。 有効な値は、1、2、および 4 です。デフォルト値は 1 です。 |

| ステップ 5 |

属性値から取得したバイト数を選択して、[ベンダー属性サイズフィールド長(Vendor Attribute Size Field Length)] ドロップダウンリストから属性長を指定します。 有効な値は 0 と 1 です。デフォルト値は 1 です。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

RADIUS ベンダー ディクショナリ属性の作成

Cisco ISE がサポートする RADIUS ベンダー属性を作成、編集、および削除できます。 各 RADIUS ベンダー属性には、名前、データ型、説明、および方向(要求のみに関連する、応答のみに関連する、または両方に関連するかどうかを指定)が含まれています。

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [ディクショナリ(Dictionaries)] > [システム(System)] > [RADIUS(Radius)] > [RADIUSベンダー(Radius Vendors)] を選択します。 |

| ステップ 2 |

RADIUS ベンダー ディクショナリ リストから RADIUS ベンダーディクショナリを選択して [編集(Edit)] をクリックします。 |

| ステップ 3 |

[ディクショナリ属性(Dictionary Attributes)] をクリックし、[追加(Add)] をクリックします。 |

| ステップ 4 |

RADIUS ベンダー属性の属性名とオプションの説明を入力します。 |

| ステップ 5 |

[データ型(Data Type)] ドロップダウンリストからデータ型を選択します。 |

| ステップ 6 |

[MAC オプションの有効化(Enable MAC option)] チェックボックスを選択します。 |

| ステップ 7 |

RADIUS 要求のみ、RADIUS 応答のみ、またはその両方に適用される方向を [方向(Direction)] ドロップダウンリストから選択します。 |

| ステップ 8 |

[ID] フィールドにベンダー属性 ID を入力します。 |

| ステップ 9 |

[タグ付けの許可(Allow Tagging)] チェックボックスをオンにします。 |

| ステップ 10 |

[プロファイルのこの属性の複数インスタンスを許可する(Allow multiple instances of this attribute in a profile)] チェックボックスをオンにします。 |

| ステップ 11 |

[追加(Add)] をクリックして、[使用できる値(Allowed Values)] テーブルにベンダー属性の使用できる値を追加します。 |

| ステップ 12 |

[送信(Submit)] をクリックします。 |

HP RADIUS IETF サービスタイプ属性

Cisco ISE では、RADIUS IETF サービスタイプ属性に 2 つの新しい値が導入されました。 RADIUS IETF サービスタイプ属性は、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [ディクショナリ(Dictionaries)] > [システム(System)] > [RADIUS] > [IETF] で使用できます。 ポリシーの条件で次の 2 つの値を使用できます。 これら 2 つの値は、特に HP のデバイスがユーザの権限を理解できるように設計されています。

|

列挙名 |

列挙値 |

|---|---|

|

HP-Oper |

252 |

|

HP-User |

255 |

RADIUS ベンダー ディクショナリ属性の設定

ここでは、Cisco ISE で使用される RADIUS ベンダーのディクショナリについて説明します。

次の表に、RADIUS ベンダーのディクショナリ属性を設定できるようにする RADIUS ベンダーの [ディクショナリ(Dictionary)] ウィンドウのフィールドを示します。 このウィンドウへのナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [ディクショナリ(Dictionaries)] > [システム(System)] > [RADIUS] > [RADIUSベンダー(RADIUS Vendors)] です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

属性名(Attribute Name) |

選択した RADIUS ベンダーのベンダー固有属性名を入力します。 |

|

説明 |

ベンダー固有属性のオプションの説明を入力します。 |

|

内部名 |

内部のデータベースで表されるベンダー固有属性の名前を入力します。 |

|

データ タイプ |

ベンダー固有属性に対して、次のデータ型のいずれかを選択します。

|

|

MAC を有効にするオプション(Enable MAC option) |

MAC アドレスとしての RADIUS 属性の比較を有効にするには、このチェックボックスをオンにします。 デフォルトで、RADIUS 属性 Calling-Station-ID に対して、このオプションは有効とマークされ、無効にできません。 RADIUS ベンダーディクショナリ内の別のディクショナリ属性(文字列型)の場合は、このオプションを有効または無効にできます。 このオプションを有効にした場合、認証および許可条件の設定中に、テキストオプションを選択して比較をクリアな文字列にするか、または MAC アドレスオプションを選択して比較を MAC アドレスにするかを定義できます。 |

|

方向(Direction) |

RADIUS メッセージに適用するいずれかのオプションを選択します。 |

|

ID |

ベンダー属性 ID を入力します。 有効な範囲は 0 ~ 255 です。 |

|

タギングの許可(Allow Tagging) |

RFC2868 で定義するように、タグを持つことが許可されるものとして属性をマークするには、このチェックボックスをオンにします。 タグの目的は、トンネル化されたユーザの属性のグループ化を許可することです。 詳細については、RFC2868 を参照してください。 タグ付けされた属性のサポートでは、特定のトンネルに関するすべての属性のそれぞれのタグフィールドに同じ値が含まれ、各セットに Tunnel-Preference 属性の適切に評価されたインスタンスが含まれていることが保証されます。 これは、マルチベンダーネットワーク環境に使用すべきトンネル属性に適合しているため、複数のベンダーで製造されたネットワーク アクセス サーバ(NAS)間の相互運用性の問題を解決します。 |

|

プロファイルでこの属性の複数のインスタンスを許可する(Allow Multiple Instances of this Attribute in a Profile) |

プロファイルでこの RADIUS ベンダー固有属性の複数のインスタンスが必要な場合は、このチェックボックスをオンにします。 |

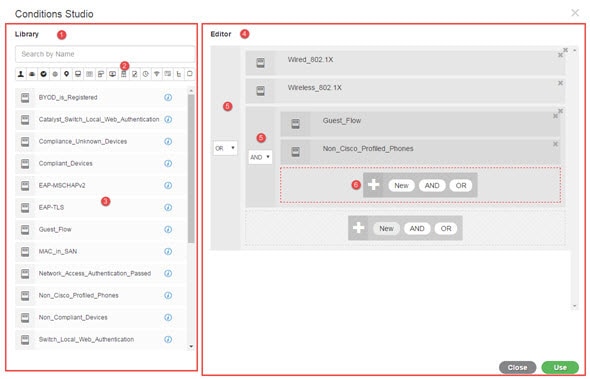

[条件スタジオ(Conditions Studio)] の操作

[条件スタジオ(Conditions Studio)] は、条件の作成、管理、および再利用に使用します。条件には複数のルールを含めることができ、1 つのみのレベルまたは複数の階層レベルを含む任意の複雑度で構築できます。 [条件スタジオ(Conditions Studio)] を使用して新しい条件を作成する場合は、[ライブラリ(Library)] にすでに保存している条件ブロックを使用することができ、それらの保存された条件ブロックを更新および変更することもできます。 後で条件を作成および管理する際に、クイックカテゴリフィルタなどを使用して、必要なブロックと属性を簡単に見つけることができます。

ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。

いずれかのポリシーセットの特定のルールにすでに適用されている条件を編集または変更するには、[条件(Conditions)] 列のセルにカーソルを合わせ をクリックするか、または新しい条件を作成するには [ポリシーセット(Policy Set)] テーブルの [条件(Conditions)] 列のプラス記号 をクリックします。その条件は、すぐに同じポリシーセットに適用することができます。または、後で使用するために [ライブラリ(Library)] に保存することもできます。

[条件スタジオ(Conditions Studio)] は、[ライブラリ(Library)] と [エディタ(Editor)] の 2 つの主要部分に分かれています。[ライブラリ(Library)] には再使用のために条件ブロックが保存され、[エディタ(Editor)] では保存されたブロックを編集したり新しいブロックを作成できます。

次の表では、[条件スタジオ(Conditions Studio)] のさまざまな部分について説明します。

|

フィールド |

使用上のガイドライン |

|---|---|

|

ライブラリ(Library) |

再利用のために ISE データベースで作成され保存されたすべての条件ブロックのリストを表示します。これらの条件ブロックを現在編集している条件の一部として使用するには、それらを [ライブラリ(Library)] から [エディタ(Editor)] の関連レベルにドラッグアンドドロップし、必要に応じて演算子を更新します。 条件は複数のカテゴリに関連付けることができるため、[ライブラリ(Library)] に保存されている条件はすべて [ライブラリ(Library)] アイコン また、[ライブラリ(Library)] の各条件の横には、i アイコンがあります。このアイコンの上にカーソルを置くと、条件の完全な説明や、関連付けられているカテゴリが表示され、また、ライブラリから条件を完全に削除できます。 ポリシーで使用されている条件は削除できません。 ライブラリ条件のいずれかを [エディタ(Editor)] にドラッグアンドドロップして、現在編集されているポリシーに単独で使用するか、または現在のポリシーで使用されるさらに複雑な条件の構成要素として使用するか、あるいは [ライブラリ(Library)] に新しい条件として保存します。 [エディタ(Editor)] に条件をドラッグアンドドロップしてその条件を変更し、[ライブラリ(Library)] に同じ名前または新しい名前で保存することもできます。 インストール時には事前定義された条件もあります。これらの条件は、変更および削除することもできます。 |

|

検索およびフィルタ(Search and filter) |

名前で条件を検索したり、カテゴリ別にフィルタリングしたりできます。同様に、[エディタ(Editor)] の [クリックして属性を追加する(Click to add an attribute)] フィールドから属性を検索およびフィルタリングすることもできます。 ツールバー上のアイコンは、件名や住所などの異なる属性カテゴリを表します。アイコンをクリックすると、特定のカテゴリに関連する属性が表示されます。カテゴリ ツールバーの強調表示されたアイコンをクリックすると、そのカテゴリが選択解除され、フィルタが削除されます。 |

|

条件リスト(Conditions List) |

[ライブラリ(Library)] 内のすべての条件の完全なリスト、または検索またはフィルタの結果に基づく [ライブラリ(Library)] 内の条件のリスト。 |

|

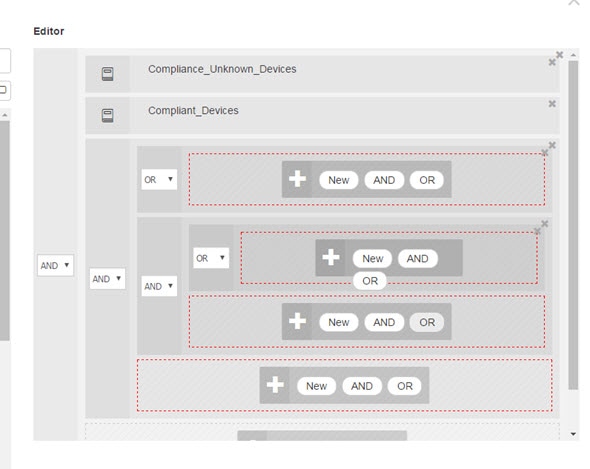

エディタ(Editor) |

すぐに使用する新しい条件を作成するだけでなく、今後使用するためにシステムライブラリに条件を保存したり、既存の条件を編集して、即座に使用したり今後使用するためにその変更を [ライブラリ(Library)] に保存します。 新しい条件を作成するために [条件スタジオ(Conditions Studio)] を開くと(ポリシーセットテーブルのいずれかのプラス記号をクリック)、最初のルールを追加できる空白の行が 1 つだけ表示されます。 [エディタ(Editor)] が空のフィールドとともに表示される場合は、演算子アイコンは表示されません。 |

|

[エディタ(Editor)] は、さまざまな仮想列と行に分かれています。 列は異なる階層レベルを表し、各列は階層内の位置に基づいてインデントされます。行は個々のルールを表します。 レベルごとに 1 つまたは複数のルールを作成し、複数のレベルを含めることができます。 上記のイメージの例は、構築または編集中の条件を示しており、ルールの階層を含んでいます。図の第 1 レベルと第 2 レベルの両方に番号 5 が付けられています。 上位親レベルのルールは、演算子 OR を使用します。 演算子を選択して階層レベルを作成した後で演算子を変更するには、この列に表示されているドロップダウンリストから該当するオプションを選択するだけです。 演算子のドロップダウンリストに加えて、各ルールにはこの列に関連するアイコンがあり、そのルールが属するカテゴリが示されています。 アイコンの上にカーソルを置くと、ツールチップにカテゴリの名前が示されます。 ライブラリに保存されると、すべての条件ブロックに [ライブラリ(Library)] アイコンが割り当てられ、[エディタ(Editor)] に表示されたカテゴリアイコンが置き換えられます。 最後に、関連するすべての一致項目を除外するルールが設定されている場合、Is-Not インジケータもこの列に表示されます。たとえば、London という値を持つロケーション属性が Is-Not に設定されている場合、ロンドンからのすべてのデバイスはアクセスが拒否されます。 |

|

|

この領域には、階層レベルで作業するときに使用できるオプションと、条件内の複数のルールが表示されます。 任意の列または行にカーソルを置くと、関連するアクションが表示されます。アクションを選択すると、そのアクションがそのセクションとすべての子セクションに適用されます。 たとえば、階層 A の 5 つのレベルで、第 3 レベルの任意のルールから AND を選択すると、元のルールの下に新しい階層 B が作成され、元のルールが階層 B の親ルールになるように階層 A に埋め込まれます。 新しい条件を最初から作成するために [条件スタジオ(Condition Studio)] を最初に開くと、[エディタ(Editor)] 領域には、設定可能な単一ルールの 1 行のみと、関連する演算子を選択するオプション、または関連条件を [ライブラリ(Library)] からドラッグアンドドロップするオプションが含まれています。 AND および OR 演算子オプションを使用して、条件にレベルを追加できます。オプションをクリックしたときと同じレベルで新しいルールを作成するには、[新規(New)] を選択します。[新規(New)] オプションは、階層の最上位レベルに少なくとも 1 つのルールを設定した場合にのみ表示されます。 |

ポリシー条件の設定、編集および管理

新しい条件を作成する場合は、[ライブラリ(Library)] にすでに保存している条件ブロックを使用することができ、それらの保存された条件ブロックを更新および変更することもできます。 条件を作成および管理する際に、クイックカテゴリフィルタなどを使用して、必要なブロックと属性を簡単に見つけることができます。

条件ルールを作成および管理する場合は、属性、演算子、および値を使用します。

Cisco ISE には、最も一般的な使用例の一部に関する事前定義された条件ブロックも含まれています。これらの事前定義された条件を要件に合わせて編集できます。 設定済みブロックを含む、再使用のために保存された条件は、このタスクで説明するように、[条件スタジオ(Conditions Studio)] の [ライブラリ(Library)] に保存されます。

次のタスクを実行するには、スーパー管理者またはポリシー管理者である必要があります。

手順

| ステップ 1 |

[ポリシーセット(Policy Sets)] 領域にアクセスします。[ポリシー(Policy)] > [ポリシーセット(Policy Sets)] を選択します。 |

||||||||||||

| ステップ 2 |

[条件スタジオ(Conditions Studio)] にアクセスして新しい条件を作成したり、既存の条件ブロックを編集して、特定のポリシーセット(および関連するポリシーとルール)のために設定したルールの一部としてそれらの条件を使用したり、今後使用するために [ライブラリ(Library)] に保存します。

|

||||||||||||

| ステップ 3 |

[ライブラリ(Library)] からの既存の条件ブロックを、作成または編集している条件のルールとして使用します。 |

||||||||||||

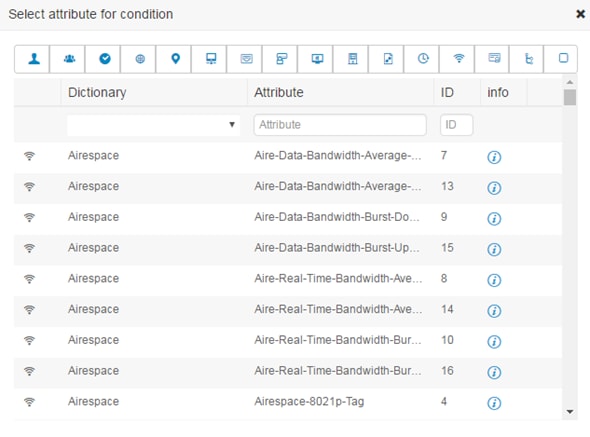

| ステップ 4 |

同じレベルでルールを追加するには、現在のレベルに演算子を追加します。[AND]、[OR]、または ['Is not'に設定(Set to 'Is not')] を選択します。['Is not'に設定(Set to 'Is not')] は、個々のルールにも適用できます。 |

||||||||||||

| ステップ 5 |

属性ディクショナリを使用してルールを作成および編集するには、[クリックして属性を追加する(Click to add an attribute)] フィールドをクリックします。次の画像のように、属性セレクタが開きます。  属性セレクタの要素を次の表で説明します。

|

||||||||||||

| ステップ 6 |

条件ブロックとして [ライブラリ(Library)] にルールを保存します。 |

||||||||||||

| ステップ 7 |

新しい子レベルに新しいルールを作成するには、[AND] または [OR] をクリックして、既存の親階層と作成している子階層の間に正しい演算子を適用します。選択した演算子を使用して、演算子を選択したルールまたは階層の子として、エディタ階層に新しいセクションが追加されます。 |

||||||||||||

| ステップ 8 |

現在の既存のレベルで新しいルールを作成するには、該当するレベルから [新規(New)] をクリックします。新しいルールの新しい空の行が、開始したレベルと同じレベルで表示されます。 |

||||||||||||

| ステップ 9 |

[X] をクリックして、[エディタ(Editor)] とそのすべての子から条件を削除します。 |

||||||||||||

| ステップ 10 |

[重複(Duplicate)] をクリックすると、階層内の特定の条件が自動的にコピーアンドペーストされ、同じレベルで追加の同一の子が作成されます。 [重複(Duplicate)] ボタンをクリックしたレベルに応じて、子の有無にかかわらず個々のルールを複製できます。 |

||||||||||||

| ステップ 11 |

ページ下部の [使用(Use)] をクリックして、[エディタ(Editor)] で作成した条件を保存し、その条件をポリシーセットに実装します。 |

特別なネットワーク アクセス条件

この項では、ポリシー セットを作成するときに役立つ固有条件について説明します。これらの条件は、[条件スタジオ(Conditions Studio)] から作成することはできず、独自のプロセスがあります。

デバイスネットワーク条件の設定

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ネットワーク条件(Network Conditions)] > [デバイスネットワーク条件(Device Network Conditions)] の順に選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ネットワーク条件の名前と説明を入力します。 |

| ステップ 4 |

次の詳細を入力します。

|

| ステップ 5 |

[送信(Submit)] をクリックします。 |

デバイスポートネットワーク条件の設定

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ネットワーク条件(Network Conditions)] > [デバイスポートネットワーク条件(Device Port Network Conditions)] の順に選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ネットワーク条件の名前と説明を入力します。 |

| ステップ 4 |

次の詳細を入力します。

|

| ステップ 5 |

[送信(Submit)] をクリックします。 |

エンドステーション ネットワーク条件の設定

手順

| ステップ 1 |

[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [条件(Conditions)] > [ネットワーク条件(Network Conditions)] > [エンドステーションネットワーク条件(Endstation Network Conditions)] の順に選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ネットワーク条件の名前と説明を入力します。 |

| ステップ 4 |

次の詳細を入力します。

|

| ステップ 5 |

[送信(Submit)] をクリックします。 |

時刻と日付の条件の作成

[ポリシー要素条件(Policy Elements Conditions)] ページを使用して、時刻と日付のポリシー要素条件を表示、作成、変更、削除、複製、および検索します。 ポリシー要素は、設定した特定の時刻と日付の属性設定に基づく条件を定義する共有オブジェクトです。

時刻と日付の条件を使用すると、Cisco ISE システムリソースにアクセスする権限を、作成した属性設定で指定された特定の時刻と日付に設定または制限できます。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはポリシー管理者である必要があります。

手順

| ステップ 1 |

[ポリシー(Policy)]を選択します。 |

| ステップ 2 |

フィールドに適切な値を入力します。

|

| ステップ 3 |

[送信(Submit)] をクリックします。 |

許可ポリシーで IPv6 条件属性を使用する

Cisco ISE では、エンドポイントからの IPv6 トラフィックを検出、管理、保護できます。

IPv6 対応エンドポイントが Cisco ISE ネットワークに接続すると、IPv6 ネットワーク経由でネットワーク アクセス デバイス(NAD)と通信します。 NAD は、アカウンティングおよびプロファイリングの情報をエンドポイント(IPv6 値を含む)から Cisco ISE に IPv4 ネットワークを介して伝達します。 ルール条件で IPv6 属性を使用して、IPv6 対応エンドポイントからのそのような要求を処理し、エンドポイントが準拠していることを保証するための、許可プロファイルおよびポリシーを Cisco ISE で設定できます。

ワイルドカード文字は、IPv6 プレフィックスと IPv6 インターフェイスの値でサポートされています。 たとえば、2001:db8:1234::/48 です。

サポートされている IPv6 アドレス形式は次のとおりです。

-

完全表記:コロンで区切られた 4 つの 16 進数桁の 8 つのグループ。 たとえば、2001:0db8:85a3:0000:0000:8a2e:0370:7334 です。

-

短縮表記:1 つのグループ内にある先行ゼロは除きます。ゼロのグループを 2 つの連続するコロンに置き換えます。 たとえば、2001:db8:85a3::8a2e:370:7334 です。

-

ドット区切りの 4 つの表記(IPv4 対応付けおよび IPv4 互換性 IPv6 アドレス):たとえば、::ffff:192.0.2.128 です。

サポートされている IPv6 属性は次のとおりです。

-

NAS-IPv6-Address

-

Framed-Interface-Id

-

Framed-IPv6-Prefix

-

Login-IPv6-Host

-

Framed-IPv6-Route

-

Framed-IPv6-Pool

-

Delegated-IPv6-Prefix

-

Framed-IPv6-Address

-

DNS-Server-IPv6-Address

-

Route-IPv6-Information

-

Delegated-IPv6-Prefix-Pool

-

Stateful-IPv6-Address-Pool

サポートされるシスコの属性と値のペアおよび対応する IETF 属性を次の表に示します。

|

シスコの属性と値のペア |

IETF 属性 |

|---|---|

|

ipv6:addrv6=<ipv6 address> |

Framed-ipv6-Address |

|

ipv6:stateful-ipv6-address-pool=<name> |

Stateful-IPv6-Address-Pool |

|

ipv6:delegated-ipv6-pool=<name> |

Delegated-IPv6-Prefix-Pool |

|

ipv6:ipv6-dns-servers-addr=<ipv6 address> |

DNS-Server-IPv6-Address |

[RADIUSライブログ(RADIUS Live Logs)] ページ、RADIUS 認証レポート、RADIUS アカウンティングレポート、現在アクティブなセッションレポート、RADIUS エラーレポート、設定が誤っている NAS レポート、EPS 監査レポート、および設定が誤っているサプリカントレポートは、IPv6 アドレスをサポートしています。 [RADIUSライブログ(RADIUS Live Logs)] ページ、またはこれらのレポートのいずれかから、これらのセッションの詳細を表示できます。 IPv4、IPv6、または MAC アドレスに基づいてレコードをフィルタリングできます。

注 |

IPv6 対応の DHCPv6 ネットワークに Android デバイスを接続すると、そのデバイスは DHCP サーバからリンクローカルの IPv6 アドレスのみを受信します。 したがって、グローバル IPv6 アドレスはライブログと [エンドポイント(Endpoints)] ページ([ワークセンター(Work Centers)] > [管理(Administration)] > [ネットワークアクセス(Network Access)] > [ID(Identities)] > [エンドポイント(Endpoints)])に表示されません。 |

次の手順は、許可ポリシーに IPv6 属性を設定する方法を説明します。

はじめる前に

展開内の NAD が IPv6 による AAA をサポートしていることを確認します。NAD で IPv6 の AAA サポートをイネーブルにする方法については、『AAA Support for IPv6』を参照してください。

手順

| ステップ 1 |

ネットワーク アクセス ポリシーの場合は、[ワークセンター(Work Centers)] > [ネットワークアクセス(Network Access)] > [ポリシーセット(Policy Sets)] を選択します。デバイス管理ポリシーの場合は、[ワークセンター(Work Centers)] > [デバイス管理(Device Administration)] > [デバイス管理ポリシーセット(Device Admin Policy Sets)] を選択します。 |

| ステップ 2 |

許可ルールを作成します。 |

| ステップ 3 |

許可ルールを作成するときは、[条件スタジオ(Conditions Studio)] から条件を作成します。[条件スタジオ(Conditions Studio)] で、RADIUS ディクショナリから、RADIUS IPv6 属性、演算子、および値を選択します。 |

| ステップ 4 |

[保存(Save)] をクリックして、許可ルールをポリシーセットに保存します。 |

ポリシー設定プロトコルの設定

これらのプロトコルを使用して認証要求を処理するポリシーセットを作成、保存、実装する前に、Cisco ISE でグローバルプロトコル設定を定義する必要があります。[プロトコル設定(Protocol Settings)] ページを使用して、ネットワーク内の他のデバイスと通信する Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling(EAP-FAST)、Extensible Authentication Protocol-Transport Layer Security(EAP-TLS)、および Protected Extensible Authentication Protocol(PEAP)の各プロトコルのグローバルオプションを定義できます。

ネットワーク アクセス ポリシー セット ポリシーの定義時に選択可能なプロトコルを次に示します。

-

Password Authentication Protocol(PAP)

-

Protected Extensible Authentication Protocol(PEAP)

-

Microsoft Challenge Handshake Authentication Protocol version 2(MS-CHAPv2)

-

Extensible Authentication Protocol-Message Digest 5(EAP-MD5)

-

Extensible Authentication Protocol-Transport Layer Security(EAP-TLS)

-

Extensible Authentication Protocol-Flexible Authentication via Secure Tunneling(EAP-FAST)

-

Extensible Authentication Protocol-Tunneled Transport Layer Security(EAP-TTLS; 拡張認証プロトコル - トンネル方式トランスポート層セキュリティ)

-

Protected Extensible Authentication Protocol-Transport Layer Security(PEAP-TLS)

EAP-FAST をプロトコルとして使用するためのガイドライン

EAP-FAST を認証プロトコルとして使用する場合は、次のガイドラインに従ってください。

-

EAP-FAST 受信クライアント証明書が認証されたプロビジョニングで有効な場合は、EAP-TLS 内部方式を有効にすることを強く推奨します。 認証されたプロビジョニングの EAP-FAST 受信クライアント証明書は別の認証方式ではなく、ユーザを認証するのと同じ証明書のクレデンシャルのタイプを使用した略式のクライアント証明書認証ですが、内部方式を実行する必要がありません。

-

PAC なしの完全なハンドシェイクおよび認定 PAC プロビジョニングとの認証プロビジョニング作業に対するクライアント証明書を受け入れます。 PAC なしのセッション再開、匿名 PAC プロビジョニング、PAC ベース認証には動作しません。

-

EAP 属性は、認証の順序とは関係なく、ID ごとにモニタリングツールの認証詳細に、まずユーザ順、次にマシン順に表示されます(したがって EAP チェーニングは 2 回表示されます)。

-

EAP-FAST 認可 PAC が使用される場合、ライブログに表示される EAP 認証方式は完全認証に使用される認証方式と同じ(PEAP でのように)であり、参照としてではありません。

-

EAP チェーンモードでは、トンネル PAC が期限切れになると、ISE がプロビジョニングにフォールバックし、AC 要求ユーザおよびマシン認可 PAC(マシン許可 PAC)はプロビジョニングできません。 後続の PAC ベースの認証通信で AC が要求したときにプロビジョニングされます。

-

Cisco ISE がチェーンに、AC がシングルモードに設定されている場合は、AC は IdentityType TLV で ISE に応答します。 ただし、2 番目の ID 認証は失敗します。この通信から、クライアントのチェーニング実行は適切であるが、現在はシングルモードで構成されていることがわかります。

-

Cisco ISE は AD にのみチェーンしている EAP-FAST のマシンとユーザの両方の属性およびグループをサポートします。 LDAP および内部 DB ISE に対しては、最新の ID 属性のみを使用します。

注 |

High Sierra、Mojave、または Catalina MAC OSX デバイスに EAP-FAST 認証プロトコルを使用すると、「EAP-FAST 暗号化バインドの検証に失敗しました(EAP-FAST cryptobinding verification failed)」というメッセージが表示される場合があります。 これらの MAC OSX デバイスに EAP-FAST を使用する代わりに PEAP または EAP-TLS を使用するよう、[許可プロトコル(Allowed Protocols)] ページの [優先EAPプロトコル(Preferred EAP Protocol)] フィールドを設定することをお勧めします。 |

EAP-FAST の設定

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロトコル(Protocols)] > [EAP-FAST] > [EAP-FASTの設定(EAP-FAST Settings)] を選択します。 |

| ステップ 2 |

EAP-FAST プロトコルの定義に必要な詳細を入力します。 |

| ステップ 3 |

以前に生成されたマスターキーおよび PAC をすべて失効させるには、[失効(Revoke)] をクリックします。 |

| ステップ 4 |

EAP-FAST 設定を保存するには、[保存(Save)] をクリックします。 |

EAP-FAST の PAC の生成

Cisco ISE の [PACの生成(Generate PAC)] オプションを使用して、EAP-FAST プロトコルのトンネル PAC またはマシン PAC を生成できます。

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] の順に選択します。 |

| ステップ 2 |

左側の [設定(Settings)] ナビゲーションペインの [プロトコル(Protocols)] をクリックします。 |

| ステップ 3 |

[EAP-FAST] > [PACの生成(Generate PAC)] を選択します。 |

| ステップ 4 |

EAP-FAST プロトコルのマシン PAC を生成する場合に必要な詳細を入力します。 |

| ステップ 5 |

[PAC の生成(Generate PAC)] をクリックします。 |

EAP-FAST 設定

次の表に、EAP-FAST、EAP-TLS、および PEAP プロトコルを設定するために使用できる [プロトコル設定(Protocol Settings)] ページのフィールドを示します。 このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロトコル(Protocols)] > [EAP-FAST] > [EAP-FAST設定(EAP-FAST Settings)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

機関識別情報の説明(Authority Identity Info Description) |

ログイン情報をクライアントに送信する Cisco ISE ノードを説明したわかりやすい文字列 を入力します。 クライアントは、この文字列をタイプ、長さ、および値(TLV)の Protected Access Credentials(PAC) 情報で認識できます。デフォルト値は、Identity Services Engine です。 |

|

マスター キー生成期間(Master Key Generation Period) |

マスターキー 生成期間を、秒、分、時間、日、または週単位で指定します。値は、1 ~ 2147040000 秒の 正の整数である必要があります。デフォルトは 604800 秒で、これは 1 週間と同等です。 |

|

すべてのマスター キーおよび PAC の失効(Revoke all master keys and PACs) |

すべてのマスターキーと PAC を失効させるには、[失効(Revoke)] をクリックします。 |

|

PAC なしセッション再開の有効化(Enable PAC-less Session Resume) |

PAC ファイルなしで EAP-FAST を使用する場合は、このチェックボックスをオンにします。 |

|

PAC なしセッションのタイムアウト(PAC-less Session Timeout) |

PAC なしセッション の再開がタイムアウトするまでの時間を秒単位で指定します。デフォルトは 7200 秒です。 |

PAC の設定

| フィールド | 使用上のガイドライン |

|---|---|

|

トンネル PAC(Tunnel PAC) |

トンネル PAC を生成するには、この オプションボタンをクリックします。 |

|

マシン PAC(Machine PAC) |

マシン PAC を生成するには、この オプションボタンをクリックします。 |

|

TrustSec PAC |

TrustSec PAC を生成するには、この オプションボタンをクリックします。 |

|

ID(Identity) |

( トンネル PAC およびマシン PAC の ID フィールド用)EAP-FAST プロトコルによって「内部ユーザ名」として示されるユーザ名またはマシン名 を指定します。 ID 文字列がそのユーザ名と一致しない場合、認証は失敗します。これは、適応型セキュリティアプライアンス(ASA)で定義されている ホスト名です。ID 文字列は、ASA ホスト名に一致する必要があります。一致しない場合、ASA は生成された PAC ファイ ルをインポートできません。TrustSec PAC を生成する場合、[ID(Identity)] フィールド により TrustSec ネットワークデバイスのデバイス ID が指定され、EAP-FAST プロトコルにより イニシエータ ID とともに提供されます。ここに入力した ID 文字列がそのデバイス ID に 一致しない場合、認証は失敗します。 |

|

PAC 存続可能時間(PAC Time To Live) |

( トンネル PAC およびマシン PAC 用)PAC の有効 期限を指定する値を秒単位で入力します。デフォルトは 604800 秒で、これは 1 週間と同等です。この値は、1 ~ 157680000 秒の正の整数である必要があります。 TrustSec PAC に対しては、日、週、月、または年単位で値を入力します。 デフォルト値は 1 年です。最小値は 1 日、最大値は 10 年です。 |

|

暗号化キー(Encryption Key) |

暗号キーを入力します。キーの長さは 8 ~ 256 文字にする必要があります。 キーは アルファベットの大文字または小文字、数字、または英数字の組み合わせを含むことができます。 |

|

期限日(Expiration Date) |

( TrustSec PAC のみ)有効期限は、PAC 存続可能 時間に基づいて計算されます。 |

認証プロトコルとしての EAP-TTLS の使用

EAP-TTLS は、EAP-TLS プロトコルの機能を拡張する 2 フェーズプロトコルです。 フェーズ 1 では、セキュアなトンネルを構築し、フェーズ 2 で使用するセッションキーを導出し、サーバとクライアント間で属性および内部方式データを安全にトンネリングします。 フェーズ 2 中では、トンネリングされた属性を使用して、多数のさまざまなメカニズムを使用する追加認証を実行できます。

Cisco ISE は、次のようなさまざまな TTLS サプリカントから認証を処理できます。

-

Windows 上の AnyConnect Network Access Manager(NAM)

-

Windows 8.1 ネイティブサプリカント

-

セキュア W2(MultiOS で JoinNow とも呼ばれます)

-

MAC OS X ネイティブサプリカント

-

IOS ネイティブサプリカント

-

Android ベースのネイティブサプリカント

-

Linux WPA サプリカント

注 |

暗号化バインドが必要な場合は、内部方式として EAP-FAST を使用する必要があります。 |

EAP-TLS の設定

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロトコル(Protocols)] > [EAP-TTLS] を選択します。 |

| ステップ 2 |

[EAP-TTLS設定(EAP-TTLS Settings)] ページに必要な詳細を入力します。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

EAP-TTLS 設定

次の表 では、[EAP-TTLS設定(EAP-TTLS Settings)] ページのフィールドについて説明します。 このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロトコル(Protocols)] > [EAP-TTLS] です。

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

EAP-TTLSセッションの再開を有効にする(Enable EAP-TTLS Session Resume) |

このチェックボックス をオンにすると、Cisco ISE はユーザが EAP-TTLS 認証のフェーズ 2 で正常に 認証された場合に限り、EAP-TTLS 認証のフェーズ 1 で 作成された TLS セッションをキャッシュします。ユーザが再接続しようとする場合、 元の EAP-TTLS セッションがタイムアウトしていなければ、Cisco ISE はキャッシュされた TLS セッションを使用します。このため、EAP-TTLS のパフォーマンスが向上し、AAA サーバの 負荷が軽減されます。

|

||

|

EAP-TTLS セッションタイムアウト(EAP-TTLS Session Timeout) |

EAP-TTLS セッションがタイムアウトするまでの 時間を秒単位で指定します。デフォルト 値は 7200 秒です。 |

EAP-TLS の設定

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロトコル(Protocols)] > [EAP-TLS] を選択します。 |

| ステップ 2 |

EAP-TLS プロトコルの定義に必要な詳細を入力します。 |

| ステップ 3 |

EAP-TLS 設定を保存するには、[保存(Save)] をクリックします。 |

EAP-TLS 設定

| フィールド | 使用上のガイドライン |

|---|---|

|

EAP-TLS セッションの再開を有効にする(Enable EAP-TLS Session Resume) |

完全な EAP-TLS 認証に成功したユーザの簡略化された再認証をサポートする場合に オンにします。この機能により、 Secure Sockets Layer(SSL)ハンドシェイクのみでユーザの再認証が可能となり、 証明書の適用が不要になります。EAP-TLS セッションは、 タイムアウトしていない限り動作を再開します。 |

|

EAP-TLS セッションタイムアウト(EAP-TLS Session Timeout) |

EAP-TLS セッションがタイムアウトするまでの 時間を秒単位で指定します。デフォルト 値は 7200 秒です。 |

|

[ステートレスセッション再開(Stateless Session Resume)] |

|

|

マスターキー生成期間(Master Key Generation Period) |

マスターキー再生成までの時間を入力します。 この値により、マスターキーがアクティブである 期間が決定します。この値は秒、 分、時、日数、または週数で入力できます。 |

|

[取り消し(Revoke)] |

これまでに生成されたすべてのマスターキーとチケットをキャンセルするには、[取り消し(Revoke)] をクリック します。このオプション は、セカンダリノードでは無効です。 |

PEAP の設定

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] の順に選択します。 |

| ステップ 2 |

左側の [設定(Settings)] ナビゲーションペインの [プロトコル(Protocols)] をクリックします。 |

| ステップ 3 |

[PEAP] を選択します。 |

| ステップ 4 |

PEAP プロトコルの定義に必要な詳細を入力します。 |

| ステップ 5 |

PEAP 設定を保存するには、[保存(Save)] をクリックします。 |

PEAP 設定

| フィールド | 使用上のガイドライン |

|---|---|

|

PEAP セッションの再開を有効にする(Enable PEAP Session Resume) |

この チェックボックスをオンにすると、Cisco ISE はユーザが PEAP 認証 のフェーズ 2 で正常に認証された場合に限り、PEAP 認証の フェーズ 1 で作成された TLS セッションをキャッシュします。ユーザが再接続しようとする場合、元の PEAP セッションがタイムアウトしていなければ、Cisco ISE はキャッシュされた TLS セッションを使用します。このため、 PEAP のパフォーマンスが向上し、AAA サーバの負荷が軽減されます。PEAP セッション再開機能を動作させるには、 PEAP セッションタイムアウト値を指定する必要があります。 |

|

PEAP セッションタイムアウト(PEAP Session Timeout) |

PEAP セッションがタイムアウトするまでの 時間を秒単位で指定します。デフォルト値 は 7200 秒です。 |

|

高速再接続を有効にする(Enable Fast Reconnect) |

この チェックボックスをオンにすると、セッション再開機能が有効な場合に、 ユーザのログイン情報を確認しないで PEAP セッションが Cisco ISE で再開することが許可されます。 |

RADIUS の設定

認証に失敗、または認証成功のレポートの繰り返しの抑制に失敗したクライアントを検出するように RADIUS 設定を設定することができます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] の順に選択します。 |

| ステップ 2 |

[設定(Settings)] ナビゲーションペインで [プロトコル(Protocols)] をクリックします。 |

| ステップ 3 |

[RADIUS] を選択します。 |

| ステップ 4 |

RADIUS 設定の定義に必要な詳細を入力します。 |

| ステップ 5 |

[保存(Save)] をクリックして、設定を保存します。 |

RADIUS 設定

次の表に、[RADIUS設定(RADIUS Settings)] ページにある 各フィールドの説明を示します。このページ へのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [設定(Settings)] > [プロトコル(Protocols)] > [RADIUS] です。

[繰り返し失敗する クライアントの抑制(Suppress Repeated Failed Clients)] オプションを有効にすると、認証が繰り返し失敗するクライアントは監査 ログに出力されず、 指定された期間にわたってこれらのクライアントからの要求が自動的に拒否されます。また、認証失敗回数 を指定できます。失敗回数がこの回数を超えると、これらのクライアントからの要求は拒否されます。 たとえばこの値を 5 に設定すると、クライアント認証が 5 回失敗した場合、 指定された期間にわたってそのクライアントから受信する要求はすべて拒否されます。

注 |

認証失敗の原因が誤ったパスワードの入力である場合、クライアントは抑制されません。 |

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

[繰り返し失敗するクライアントの抑制(Suppress Repeated Failed Clients)] |

|||

|

[繰り返し失敗するクライアントの抑制(Suppress Repeated Failed Clients)] |

同じ理由で繰り返し認証に失敗するクライアントを抑止するには、この チェックボックスをオンにします。これらのクライアントは監査ログに出力されず、また [繰り返し失敗したクライアントからのRADIUS要求を拒否する(Reject RADIUS Requests from Clients with Repeated Failures)] オプションが有効な場合には、指定された期間にわたってこれらのクライアントからの 要求が拒否されます。 |

||

|

[2回の失敗を検出する期間(Detect Two Failures Within)] |

分単位で 時間間隔を入力します。クライアントがこの期間内に同じ 理由で 2 回認証に失敗すると、監査ログに出力されず、また [繰り返し失敗したクライアントからのRADIUS要求を拒否する(Reject RADIUS Requests from Clients with Repeated Failures)] オプションが有効な場合には、指定された期間にわたってこのクライアントからの 要求が拒否されます。 |

||

|

[失敗を報告する間隔(Report Failures Once Every)] |

報告対象の認証失敗の 時間間隔を分単位で入力します。 たとえば、この値を 15 分に設定すると、繰り返し 認証に失敗するクライアントが 15 分に 1 回だけ監査ログに報告されるため、 報告の重複が防止されます。 |

||

|

[繰り返し失敗したクライアントからのRADIUS要求を拒否する(Reject RADIUS Requests from Clients with Repeated Failures)] |

認証が繰り返し失敗するクライアントからの RADIUS 要求を自動的に拒否するには、この チェックボックスをオンにします。Cisco ISE による 不要な処理を防ぎ、Denial of Service(DoS)攻撃 から防御するには、このオプションを有効にします。 |

||

|

[自動拒否前の失敗回数(Failures Prior to Automatic Rejection)] |

認証失敗回数を入力します。認証失敗回数がこの値を超えると、繰り返し 失敗するクライアントからの要求は自動的に拒否されます。設定されている期間([要求を拒否する期間(Continue Rejecting Requests for)] で指定)にわたり、これらの クライアントから受信する要求はすべて自動的に拒否されます。 この 期間が経過した後では、これらのクライアントからの認証要求が処理されます。 | ||

|

[要求を拒否する期間(Continue Rejecting Requests for)] |

繰り返し 失敗するクライアントからの要求を拒否する 時間間隔を分単位で入力します。 |

||

|

[繰り返し発生するアカウンティング更新を無視する期間(Ignore Repeated Accounting Updates Within)] |

この期間内に繰り返し発生する アカウンティング更新は無視されます。 |

||

| [成功レポートの抑制(Suppress Successful Reports)] | |||

|

繰り返される認証成功の抑制(Suppress Repeated Successful Authentications) |

直近の 24 時間で、ID、ネットワークデバイス、および 許可のコンテキストに変更がない認証要求成功が繰り返し報告 されないようにするには、このチェックボックスをオンにします。 |

||

|

[認証の詳細(Authentications Details)] |

|||

|

[次よりも長いステップを強調表示(Highlight Steps Longer Than)] |

ミリ秒単位で 時間間隔を入力します。1 つのステップの実行が 指定のしきい値を超えると、認証 詳細ページでそのステップがクロックアイコンでマークされます。 |

||

|

[高レートなRADIUS要求を検出する(Detect High Rate of RADIUS Requests)] |

|||

|

[定常的に高レートなRADIUS要求を検出する(Detect Steady High Rate of Radius Requests)] |

[RADIUS要求の期間(Duration of RADIUS requests)] および [RADIUS要求の合計数(Total number of RADIUS requests)] フィールドで指定した上限を超える場合に、高レートな RADIUS 要求負荷のアラームを発生させる場合は、このチェックボックスをオンにします。 |

||

|

[RADIUS要求の期間(Duration of RADIUS Requests)] |

RADIUS のレートを計算するために使用する期間(秒単位)を入力します。デフォルトは 60 秒です。有効な 範囲は 20 ~ 86400 秒です。 |

||

|

[RADIUS要求の合計数(Total Number of RADIUS Requests)] |

RADIUS のレートを計算するために使用される要求の上限を入力します。デフォルトの要求数は 72000 です。要求数の有効な範囲は 24000 ~ 103680000 です。 |

||

|

RADIUS UDP ポート |

|||

|

認証ポート(Authentication Port) |

RADIUS UDP の認証フローに使用する ポートを指定します。 最大 4 つのポート番号(カンマ区切り)を指定できます。デフォルトでは、ポート 1812 と ポート 1645 が使用されます。値の範囲は 1024 ~ 65535 です。 |

||

|

アカウンティングポート(Accounting Port) |

RADIUS UDP のアカウンティングフローに使用する ポートを指定します。最大 4 つのポート番号(カンマ区切り)を指定できます。デフォルトでは、ポート 1813 とポート 1646 が使用されます。値の範囲は 1024 ~ 65535 です。

|

||

|

RADIUS DTLS |

|||

|

認証およびアカウンティング ポート(Authentication and Accounting Port) |

RADIUS DTLS の認証およびアカウンティングフローに使用する ポートを指定します。 デフォルトでは、ポート 2083 が使用されます。値の範囲は 1024 ~ 65535 です。

|

||

|

アイドルタイムアウト(Idle timeout) |

パケットがネットワークデバイスから届かなかったら、TLS セッションを終了する前に、Cisco ISE を待機する 時間を秒単位で入力します。デフォルト値は 120 秒です。有効な範囲は 60 ~ 600 秒です。 |

||

|

RADIUS/DTLS クライアント ID 検証の有効化(Enable RADIUS/DTLS Client Identity Verification) |

Cisco ISE が DTLS ハンドシェイク中に RADIUS/DTLS クライアントの ID を確認するようにする場合は、この チェックボックスをオンにします。クライアント ID が有効でない場合、Cisco ISE はハンドシェイクに失敗します。デフォルトのネットワーク デバイスが設定されている場合、ID チェックはスキップされます。ID チェックは次の順序で実行されます。

|

||

セキュリティ設定の構成

セキュリティ設定を構成するには、次の手順を実行します。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [設定(Settings)] > [セキュリティ設定(Security Settings)] を選択します。 |

||

| ステップ 2 |

[セキュリティ設定(Security Settings)] ページで、次の必須オプションを選択します。

|

||

| ステップ 3 |

無効なユーザ名を開示する(Disclose Invalid Usernames):デフォルトでは、ユーザ名が無効な場合に ISE は認証失敗に無効と表示します。デバッグをサポートするために、このオプションが ISE に適用され、無効の代わりにレポートにユーザ名が開示(表示)されます。 このオプションを選択するかどうかに関係なく、無効なユーザ名が原因ではない認証の失敗にユーザ名が常に表示されます。 [無効なユーザ名を開示する(Disclose Invalid Usernames)] を有効にする場合は、[無効なユーザ名を常に表示する(Always show invalid usernames)] または [無効なユーザ名を指定した期間表示する(Show invalid usernames for a specific tim)] を選択する必要があります。時間オプションを選択する場合は、時間を分単位で選択します(最大 1 か月(43,200 分))。 この機能は、Active Directory、内部ユーザ、LDAP、および ODBC ID ソースでサポートされます。RADIUS トークン、RSA、または SAML など、他の ID ストアではサポートされません。 このような ID ストアの場合、誤って入力されたユーザ名は常に「無効」として報告されます。 |

||

| ステップ 4 |

[保存(Save)] をクリックします。 |

Cisco ISE の RADIUS プロトコルのサポート

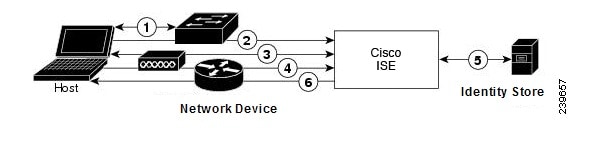

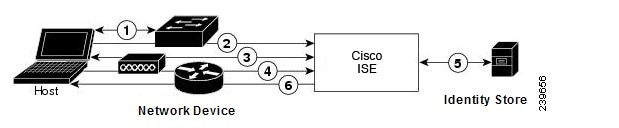

RADIUS は、クライアント/サーバプロトコルです。リモートアクセスサーバは、このプロトコルを使用して中央サーバと通信してダイヤルインユーザを認証し、要求されたシステムまたはサービスへのアクセスを許可します。 RADIUS を使用すると、すべてのリモートサーバが共有できる中央データベースでユーザプロファイルを管理できます。 このプロトコルはセキュリティを向上させます。また、このプロトコルを使用して、単一の管理ネットワークポイントで適用されるポリシーを設定できます。

RADIUS は、Cisco ISE の RADIUS クライアントとしても機能し、リモート RADIUS サーバへの要求をプロキシ処理します。また、アクティブセッション中に許可変更(CoA)アクティビティを提供します。

Cisco ISE では、RFC 2865 と、その仕様および拡張仕様に記載されているすべての一般的な RADIUS 属性の包括的なサポートに従って、RADIUS プロトコルのフローがサポートされます。 Cisco ISE では、Cisco ISE ディクショナリで定義されているベンダーだけを対象に、ベンダー固有属性の解析がサポートされます。

RADIUS インターフェイスでは、RFC 2865 で定義されている次の属性データ型がサポートされます。

-

テキスト(Unicode Transformation Format(UTF))

-

文字列(バイナリ)

-

アドレス(IP)

-

整数(Integer)

-

時刻(Time)

|

Cisco ISE でサポートされるネットワークアクセス属性については、 「 ISE Network Access Attributes」を参照してください。 |

許可されるプロトコル

次の表に、認証中に使用するプロトコルを設定できるようにする [許可されるプロトコル(Allowed Protocols)] ウィンドウのフィールドを示します。ナビゲーションパスは、[ポリシー(Policy)] > [ポリシー要素(Policy Elements)] > [結果(Results)] > [認証(Authentication)] > [許可されるプロトコル(Allowed Protocols)] です。

|

フィールド名 |

使用上のガイドライン |

||||

|---|---|---|---|---|---|

|

[許可されているプロトコル(Allowed Protocols)] > [認証バイパス(Authentication Bypass)] |

|||||

|

ホスト ルックアップの処理(Process Host Lookup) |

Cisco ISE がホスト ルックアップ要求を処理できるようにするには、このチェックボックスをオンにします。ホストルックアップ要求は、RADIUS Service-Type が 10(Call-Check)に等しく、ユーザ名が Calling-Station-ID に等しい場合は PAP/CHAP プロトコルに対して処理されます。 ホストルックアップ要求は、Service-Type が 1(Framed)に等しく、ユーザ名が Calling-Station-ID に等しい場合は EAP-MD5 プロトコルに対して処理されます。 Cisco ISE でホストルックアップ要求を無視し、認証にシステム ユーザ名属性の元の値を使用するには、このチェックボックスをオフにします。 オフにすると、メッセージ処理はプロトコル(たとえば PAP)に従って行われます。

|

||||

|

[許可されているプロトコル(Allowed Protocols)] > [認証プロトコル(Authentication Protocols)] |

|||||

|

PAP/ASCII を許可(Allow PAP/ASCII) |

このオプションによって、PAP/ASCII が有効になります。 PAP は、平文パスワード(つまり暗号化されていないパスワード)を使用する最も安全性の低い認証プロトコルです。 |

||||

|

CHAP を許可(Allow CHAP) |

このオプションによって、CHAP 認証が有効になります。 CHAP は、パスワードの暗号化とともにチャレンジ/レスポンス方式を使用します。 CHAP は、Microsoft Active Directory では使用できません。 |

||||

|

MS-CHAPv1 を許可(Allow MS-CHAPv1) |

MS-CHAPv1 を有効にするには、このチェックボックスをオンにします。 |

||||

|

MS-CHAPv2 を許可(Allow MS-CHAPv2) |

MS-CHAPv2 を有効にするには、このチェックボックスをオンにします。 |

||||

|

EAP-MD5 を許可(Allow EAP-MD5) |

EAP ベースの MD5 パスワードハッシュ認証を有効にするには、このチェックボックスをオンにします。 |

||||

|

EAP-TLS を許可(Allow EAP-TLS) |

EAP-TLS 認証プロトコルを有効にする場合、および EAP-TLS 設定値を設定する場合は、このチェックボックスをオンにします。 エンドユーザクライアントからの EAP Identity 応答で提示されたユーザ ID を Cisco ISE が確認する方法を指定できます。 ユーザ ID は、エンドユーザクライアントによって提示された証明書の情報に照らして確認されます。 この比較は、Cisco ISE とエンドユーザクライアントとの間に EAP-TLS トンネルが確立された後に行われます。

|

||||

|

LEAP を許可(Allow LEAP) |

Lightweight Extensible Authentication Protocol(LEAP)認証を有効にするには、このチェックボックスをオンにします。 |

||||

|

PEAP を許可(Allow PEAP) |

PEAP 認証プロトコルおよび PEAP 設定値を有効にする場合は、このチェックボックスをオンにします。 デフォルトの内部方式は、MS-CHAPv2 です。 [PEAPを許可(Allow PEAP)] チェックボックスをオンにすると、次の PEAP 内部方式を設定できます。

|

||||

|

EAP-FAST を許可(Allow EAP-FAST) |

EAP-FAST 認証プロトコルおよび EAP-FAST 設定を有効にする場合は、このチェックボックスをオンにします。 EAP-FAST プロトコルは、同じサーバ上の複数の内部プロトコルをサポートできます。 デフォルトの内部方式は、MS-CHAPv2 です。 [EAP-FASTを許可(Allow EAP-FAST)] チェックボックスをオンにすると、EAP-FAST を内部方式として設定できます。

|

||||

|

EAP-TTLSを許可(Allow EAP-TTLS) |

EAP-TTLS プロトコルを有効にする場合に、このチェックボックスをオンにします。 次の内部方式を設定できます。

|

||||

|

TEAP を許可(Allow TEAP) |

Tunnel Extensible Authentication Protocol(TEAP)を有効にして TEAP を設定するには、このチェックボックスをオンにします。TEAP は、トンネルを確立するために Transport Layer Security(TLS)プロトコルを使用して、サーバとピア間のセキュアな通信を可能にする、トンネルベースの EAP 方式です。 TEAP トンネル内では、EAP ピアと EAP サーバ間の認証関連データを伝送するために、Type-Length-Value(TLV)オブジェクトが使用されます。 TEAP に次の内部方式を設定できます。

|

||||

|

優先 EAP プロトコル(Preferred EAP protocol) |

EAP-FAST、PEAP、LEAP、EAP-TLS、EAP-TTLS、および EAP-MD5 から任意の優先 EAP プロトコルを選択するには、このチェックボックスをオンにします。 優先プロトコルを指定しない場合、EAP-TLS がデフォルトで使用されます。 |

||||

|

EAP-TLS L ビット(EAP-TLS L-bit) |

デフォルトで、ISE からの TLS Change Cipher Spec メッセージと暗号化ハンドシェイクメッセージの長さの含まれるフラグ(L ビットフラグ)を予測するレガシー EAP サプリカントをサポートするには、このチェックボックスをオンにします。 |

||||

|

EAP の脆弱な暗号の許可(Allow Weak Ciphers for EAP) |

このオプションを有効にすると、レガシークライアントが脆弱な暗号(RSA_RC4_128_SHA、RSA_RC4_128_MD5 など)を使用してネゴシエートすることができます。 レガシークライアントが脆弱な暗号化だけをサポートしている場合に限り、このオプションを有効にすることを推奨します。 このオプションはデフォルトでは無効になっています。

|

||||

|

すべての RADIUS 要求にメッセージ オーセンティケータが必要(Require Message Authenticator for all RADIUS Requests) |

このオプションを有効にすると、Cisco ISE は、RADIUS メッセージ オーセンティケータ属性が RADIUS メッセージがあるかどうかを検証します。 メッセージ オーセンティケータ属性がない場合、RADIUS メッセージは破棄されます。 このオプションを有効にすると、スプーフィングされたアクセス要求メッセージおよび RADIUS メッセージの改ざんに対する保護が提供されます。 RADIUS メッセージ オーセンティケータ属性は、RADIUS メッセージ全体の Message Digest 5(MD5)ハッシュです。

|

||||

PAC オプション