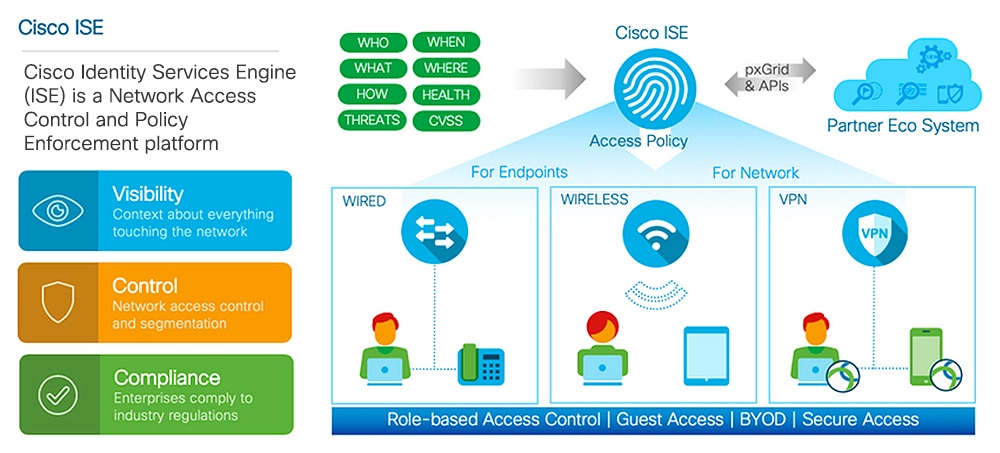

Cisco ISE の概要

Cisco Identity Services Engine(ISE)は、アイデンティティベースのネットワーク アクセス コントロールおよびポリシー適用システムです。 企業におけるエンドポイントのアクセスコントロールとネットワークデバイスの管理を可能にする共通のポリシーエンジンとして機能します。

Cisco ISE を活用すると、コンプライアンスを確保し、インフラストラクチャのセキュリティを強化し、サービス運用を合理化することができます。

Cisco ISE 管理者は、ユーザ/ユーザグループ(誰が)、デバイスタイプ (何を)、アクセス時間(いつ)、アクセスロケーション(どこで)、アクセスタイプ(有線、ワイヤレス、または VPN)(どのように)、ネットワークの脅威 と脆弱性といった、ネットワークのリアルタイムのコンテキストデータを収集できます。

その後、Cisco ISE 管理者は、この情報を使用してネットワークガバナンス上の決定を下すことができます。また、 アイデンティティデータをさまざまなネットワーク要素に結び付けて、ネットワークのアクセスと使用率を管理するポリシーを作成することもできます。

Cisco ISE の機能

Cisco ISE は、次の機能を備えています。

-

デバイス管理:Cisco ISE は、TACACS+ セキュリティプロトコルを使用して、ネットワークデバイスの設定を制御および監査します。この機能により、どのネットワークデバイスに誰がアクセスして関連するネットワーク設定を変更できるかについて、きめ細かく制御すること が容易になります。ネットワークデバイスは、デバイス管理者の操作の認証と許可のために Cisco ISE へのクエリを実行するように設定 できます。またこれらのデバイスは、アカウンティング メッセージを Cisco ISE に送信し、そのようなアクションを記録します。

-

ゲストおよびセキュアワイヤレス:Cisco ISE を使用すると、ビジター、請負業者、コンサルタント、および顧客にセキュアなネットワークアクセスを提供できます。 Web ベースポータルとモバイルポータルを使用して、企業のネットワークと内部リソースに対するゲストのオンボーディングを行うことができます。さまざまなタイプのゲストのアクセス権限 を定義し、スポンサーを割り当てて、ゲストアカウントを作成および管理することができます。

-

個人所有デバイスの持ち込み(BYOD):Cisco ISE を使用すると、従業員とゲストが、企業ネットワークで個人のデバイスを安全に使用できるようになります。BYOD 機能のエンドユーザ は、設定された手順でデバイスを追加できます。これにより、事前定義された認証とネットワークアクセスレベル がプロビジョニングされます。

-

アセットの可視性:Cisco ISE を使用すると、ワイヤレス、有線、および VPN 接続の全体にわたって、一貫性のある方法で、ネットワーク上のユーザとデバイスを可視化し、制御することができます。Cisco ISE は、プローブとデバイスセンサーを使用して、デバイスがネットワークに接続する方法をリッスンします。その後、広範にわたる Cisco ISE プロファイルデータベースによって、デバイスが分類されます。その結果、 適切なレベルのネットワークアクセスを許可するために必要な可視性とコンテキストが提供されます。

-

セキュアな有線アクセス:Cisco ISE は、さまざまな認証プロトコルを使用して、ネットワークデバイスとエンドポイントにセキュアな有線ネットワーク アクセスを提供します。これには、802.1X、RADIUS、MAB、Web ベース、EasyConnect、および外部エージェント対応の認証 方式が含まれます(これらに限定されない)。

-

セグメンテーション:Cisco ISE は、ネットワークデバイスとエンドポイントに関するコンテキストデータを使用して、ネットワーク セグメンテーションを容易にします。Cisco ISE がセキュアなネットワーク セグメンテーションを実現する方法 には、セキュリティグループタグ、 アクセスコントロールリスト、ネットワーク アクセス プロトコル、ポリシーセット(認可、アクセス、認証を定義)などがあります。

-

ポスチャまたはコンプライアンス:Cisco ISE を使用すると、エンドポイントに ネットワークへの接続を許可する前に、そのエンドポイントのコンプライアンス(ポスチャとも呼ばれる)をチェックすることができます。エンドポイントがポスチャサービスに適したポスチャエージェントを確実に受け取るようにすることができます。

-

脅威の封じ込め:Cisco ISE がエンドポイントから脅威または脆弱性の属性を検出すると、適応型ネットワーク制御ポリシーが送信され、エンドポイントのアクセスレベルが 動的に変更されます。脅威または脆弱性が評価され、対処されると、エンドポイント は元のアクセスポリシーに戻されます。

-

セキュリティエコシステム統合:pxGrid 機能により、Cisco ISE は、接続されたネットワークデバイス、サードパーティベンダー、またはシスコパートナーシステムと、コンテキスト依存情報、ポリシー、設定データ などを安全に共有できます。

Cisco ISE 管理者

管理者は、次の目的で管理者ポータルを使用できます。

-

展開、ヘルプデスク操作、ネットワークデバイス、およびノードのモニタリングとトラブルシューティングの管理。

-

Cisco ISE のサービス、ポリシー、管理者アカウント、およびシステム設定と操作の管理。

-

管理者パスワードおよびユーザ パスワードを変更します。

CLI 管理者は、Cisco ISE アプリケーションの起動と停止、ソフトウェアのパッチとアップグレードの適用、 Cisco ISE アプライアンスのリロードとシャットダウン、およびすべてのシステムログとアプリケーションログの表示を実行できます。 CLI 管理者には特別な権限が付与されるため、CLI 管理者のログイン情報を保護し、Cisco ISE 展開を 設定および管理する Web ベースの管理者を作成することを推奨します。

セットアップ時に設定したユーザ名とパスワードは、CLI への管理アクセスにのみ使用されます。このロール は、CLI 管理者ユーザ(CLI 管理者)と見なされます。デフォルトでは、CLI 管理者ユーザのユーザ名は admin、パスワードはセットアップで定義したパスワードです。デフォルトのパスワードはありません。この CLI 管理者ユーザはデフォルトの管理者ユーザであり、 このユーザアカウントは削除できません。ただし、このアカウントは、パスワードを有効化、無効化、 または変更するオプションを含めて、他の管理者によって編集できます。

管理者を作成するか、または既存のユーザを管理者ロールに昇格できます。対応する管理者権限を無効にすることで、単純なネットワーク ユーザ ステータスに管理者を降格 することもできます。

管理者は、Cisco ISE システムを設定および操作するローカル権限を持つユーザです。

管理者は、1 つ以上の管理者グループに割り当てられます。

CLI 管理者への外部 ID ストアの使用の強制

外部 ID ソースによる認証により、安全性が高まります。CLI 管理者向け RBAC は、外部 ID ストアを使用している場合にサポートされます。

前提条件

管理者ユーザを定義し、管理者グループに追加しておく必要があります。管理者はスーパー管理者である必要があります。

AD ユーザディレクトリでのユーザの属性の定義

Active Directory を実行している Windows サーバで、CLI 管理者として設定する予定の各ユーザの属性を変更します。

-

[サーバマネージャ(Server Manager)] ウィンドウを開き、[サーバマネージャ(Server Manager)] > [ロール(Roles)] > [Active Directoryドメインサービス(Active Directory Domain Services)] > [Active Directoryのユーザとコンピュータ(Active Directory Users And Computers)] > [[ad.adserver] <ad_server>.local] に移動します。

-

[表示(View)] メニューで [高度な機能(Advanced Features)] を有効にし、ユーザの属性を編集できるようにします。

-

管理者ユーザが含まれている Active Directory グループに移動し、そのユーザを見つけます。

-

ユーザをダブルクリックして [プロパティ(Properties)] ウィンドウを開き、[属性エディタ(Attribute Editor)] を選択します。

-

任意の属性をクリックし、「gid」と入力して、属性

gidNumberを見つけます。gidNumber 属性が見つからない場合は、[フィルタ(Filter)] ボタンをクリックし、[値が設定されている属性のみを表示(Show only attributes that have values)] をオフにします。 -

属性名をダブルクリックして、各属性を編集します。各ユーザの設定を無効にする場合:

-

uidNumberに 60000 よりも大きな値を割り当てます。この値が一意であることを確認します。 -

gidNumberに 110 または 111 を割り当てます。 -

gidNumber 110 は管理者ユーザを表し、111 は読み取り専用ユーザを示します。

-

割り当ての後に uidNumber を変更しないでください。

-

gidNumber を変更した場合は、SSH 接続を行う前に 5 分以上待機してください。

-

AD ドメインへの管理 CLI ユーザの参加

Cisco ISE CLI に接続し、identity-store コマンドを実行して管理者ユーザを ID ストアに割り当てます。たとえば、CLI 管理者ユーザを adpool1 として ISE に定義 されている Active Directory にマッピングするには、identity-store active-directory domain-name adpool1 user admincliuser を実行します。

参加が完了したら、Cisco ISE CLI に接続し、管理者 CLI ユーザとしてログインして設定を確認します。

このコマンドで使用するドメインが、以前に ISE ノードに参加していたドメインと同じである場合には、管理者コンソールで ドメインに再参加する必要があります。

-

[管理(Administration)] > [IDの管理(Identity Management)] > [外部IDソース(External Identity Sources)] に移動します。

-

左側のペインで、[Active Directory] を選択し、Active Directory の名前を選択します。

-

右側のペインで、AD 接続のステータスに「Operational(動作中)」と表示される場合があります。ただし、MS RPC とケルベロスのいずれかを使用して [テストユーザ(Test User)] との接続をテストすると、エラーが表示されます。

-

管理者 CLI ユーザとして Cisco ISE CLI にこの時点でもログインできることを確認します。

新しい管理者の作成

Cisco ISE 管理者が特定の管理タスクを実行するためには、特定のロールが割り当てられたアカウントが必要です。 管理者アカウントを作成して、管理者が 実行する必要がある管理タスクに基づいて 1 つ以上のロールを割り当てることができます。

[管理者ユーザ(Admin Users)] ウィンドウを使用して、Cisco ISE 管理者の属性の表示、作成、変更、削除、ステータスの変更、複製、または検索を実行できます。

注 |

管理者ユーザのドメイン が CLI と GUI の両方で同じである場合は、CLI で Active Directory アクセスを設定してから GUI に参加することをお勧めします。それ以外の場合は、 そのドメインへの認証の失敗を回避するために、GUI からドメインに再参加する必要があります。 |

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

ドロップダウンリストから、次のオプションのいずれかを選択します。

|

| ステップ 3 |

フィールドに値を入力します。[名前(Name)] フィールドでサポートされる文字は次のとおりです。# $ ’ ( ) * + - . / @ _。 |

| ステップ 4 |

[送信(Submit)] をクリックして、新しい管理者を Cisco ISE 内部データベースに作成します。 |

Cisco ISE 管理者グループ

管理者グループは、Cisco ISE のロールベース アクセス コントロール(RBAC)グループです。同じグループに属するすべての管理者は、共通の ID を共有し、同じ権限を持ちます。特定の管理者グループのメンバーとしての管理者の ID は、認証ポリシーの条件として使用できます。管理者 は、複数の管理者グループに属することができます。

どのアクセスレベルの管理者アカウントでも、管理者がアクセスできる すべてのウィンドウで、権限を持つオブジェクトを変更または削除できます。

Cisco ISE セキュリティモデルでは、管理者が作成できる管理者グループは、自分が保持する同じ一連の権限 を含む管理者グループに制限されます。付与される権限は、Cisco ISE データベースで定義されているユーザの管理ロールに基づいています。このようにして、管理者グループは、Cisco ISE システムにアクセスするための権限を定義する基礎を形成します。

次の表に、Cisco ISE で事前定義された管理者グループ、およびこれらのグループのメンバーが実行できるタスクを示します。

|

管理者グループ ロール |

アクセス レベル |

権限 |

制約事項 |

||

|---|---|---|---|---|---|

|

カスタマイズ管理者 |

スポンサー、ゲスト、およびパーソナルデバイスポータルの管理。 |

|

|

||

|

ヘルプデスク管理者 |

クエリのモニタリングおよびトラブルシューティング操作 |

|

レポート、トラブルシューティング フロー、ライブ認証、またはアラームの作成、更新、または削除は実行できません。 |

||

|

ID 管理者 |

|

|

Cisco ISE のすべてのポリシー管理またはシステムレベルの設定タスクを実行できません。 |

||

|

MnT 管理者 |

すべてのモニタリングおよびトラブルシューティング操作の実行。 |

|

Cisco ISE のすべてのポリシー管理、ID 管理、またはシステムレベルの設定タスクを実行できません。 |

||

|

ネットワーク デバイス管理者 |

Cisco ISE ネットワーク デバイスとネットワーク デバイス リポジトリを管理します。 |

|

Cisco ISE のすべてのポリシー管理、ID 管理、またはシステムレベルの設定タスクを実行できません。 |

||

|

ポリシー管理者 |

認証、許可、 ポスチャ、プロファイラ、クライアント プロビジョニング、およびワークセンターに関連する、ネットワーク上のすべての Cisco ISE サービスのポリシーを作成および管理します。 |

|

Cisco ISE のすべての ID 管理またはシステムレベルの設定タスクを実行できません。 デバイス管理:ワーク センターへのアクセスは下位リンクへのアクセスを保証していません。 |

||

|

RBAC 管理者 |

[操作(Operations)] メニューのすべてのタスク([エンドポイント保護サービス(Endpoint Protection Services)]、[適応型ネットワーク制御(Adaptive Network Control)] を除く)、および [管理(Administration)] のいくつかのメニュー項目への部分的なアクセス。 |

|

Cisco ISE のすべての ID 管理またはシステムレベルの設定タスクを実行できません。 |

||

|

読み取り専用管理者 |

ISE GUI への読み取り専用アクセス。 |

|

|

||

|

スーパー管理者 |

すべての Cisco ISE 管理機能。デフォルトの管理者アカウントは、このグループに属します。 |

すべての Cisco ISE リソースに対する作成、読み取り、更新、削除、および実行(CRUDX)権限。

デバイス管理:デバイス管理ワーク センターにアクセスします。TACACS ポリシーの条件および結果に関する権限。TACACS プロキシおよびプロキシシーケンスのネットワーク デバイス権限。さらに、TACACS グローバル プロトコル設定をイネーブルにする権限。 |

|

||

|

システム管理者 |

すべての Cisco ISE 設定およびメンテナンスのタスク。 |

[操作(Operations)] タブに含まれるすべてのアクティビティを実行するためのフルアクセス(読み取りおよび書き込み権限)、および [管理(Administration)] タブに含まれるいくつかのメニュー項目への部分的なアクセス。

|

Cisco ISE のすべてのポリシー管理またはシステムレベルの設定タスクを実行できません。 |

||

|

昇格されたシステム管理者(Cisco ISE リリース 2.6、パッチ 2 以降で使用可能) |

すべての Cisco ISE 設定およびメンテナンスのタスク。 |

昇格されたシステム管理者は、システム管理者のすべての権限があるほか、管理者ユーザを作成できます。 |

|

||

|

外部 RESTful サービス(ERS)管理者 |

GET、POST、DELETE、PUT など、すべての ERS API 要求へのフル アクセス |

|

ロールは、内部ユーザ、ID グループ、エンドポイント、エンドポイントグループ、および SGT をサポートする ERS 許可のみを対象としています |

||

|

外部 RESTful サービス(ERS)オペレータ |

ERS API への読み取り専用アクセス、GET のみ |

|

ロールは、内部ユーザ、ID グループ、エンドポイント、エンドポイントグループ、および SGT をサポートする ERS 許可のみを対象としています。 |

||

|

TACACS+ Admin |

フル アクセス |

アクセス先:

|

— |

管理者グループの作成

[管理者グループ(Admin Groups)] ウィンドウでは、Cisco ISE ネットワーク管理者グループを表示、作成、変更、削除、複製、またはフィルタリングできます。

はじめる前に

外部管理者グループタイプを設定するには、1 つ以上の外部 ID ストアが指定されている必要があります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックして名前と説明を入力します。 [名前(Name)] フィールドでサポートされる特殊文字は次のとおりです。スペース、# $ & ‘ ( ) * + - . / @ _。 |

| ステップ 3 |

設定する管理者グループのタイプを次のように指定します。

内部ユーザに認証用の外部 ID ストアが設定されている場合、 内部ユーザは ISE 管理者用ポータルにログインするときに、その外部 ID ストアを ID ソースとして選択する必要があります。 内部 ID ストアを選択すると認証が失敗します。 |

| ステップ 4 |

[メンバーユーザ(Member User)] 領域で [追加(Add)] をクリックして、この管理者グループにユーザを追加します。 |

| ステップ 5 |

[送信(Submit)] をクリックします。 ユーザを管理者グループから削除するには、削除するユーザに対応するチェックボックスをオンにして、[削除(Remove)] をクリックします。 |

Cisco ISE

への管理アクセスCisco ISE 管理者は、自分が属する管理者グループに基づいてさまざまな管理タスクを実行できます。これらの管理 タスクは重要です。ネットワーク内の Cisco ISE の管理が許可されているユーザにのみ、管理アクセス権を付与します。

Cisco ISE では、次のオプションによって Web インターフェイスへの管理アクセスを制御することができます。

管理アクセスの方法

Cisco ISE サーバには、いくつかの方法で接続することができます。管理者ポータルは PAN によって運用されます。ログインには管理者 パスワードが必要です。CLI を実行できる SSH またはコンソールを使用すると、他の ISE ペルソナサーバにアクセスできます。このセクション では、各接続タイプで利用可能なプロセスとパスワードのオプションについて説明します。

-

[管理者パスワード(Admin password)]:インストール時に作成した Cisco ISE 管理者ユーザは、デフォルトでは 45 日後にタイムアウトになります。[管理(Administration)]でパスワードの有効期間をオフにすると 、これを回避することができます。[パスワードポリシー(Password Policy)] タブをクリックし、[パスワードの有効期間(Password Lifetime)] で [管理パスワードの有効期限(Administrative passwords expire)] をオフにします。

この操作を行わないと、パスワードの有効期限が切れます。管理者パスワードは CLI で application reset-passwd コマンドを実行してリセットできます。CLI にアクセスするコンソールに接続するか、またはブートオプションメニューにアクセスする ISE イメージファイル を再起動することにより、管理者パスワードをリセットできます。

-

[CLIパスワード(CLI password)]:CLI パスワードはインストール時に指定する必要があります。無効なパスワードが原因で CLI へのログインに問題がある場合は、 CLI パスワードをリセットできます。コンソールに接続し、password CLI コマンドを実行して、パスワードをリセットします。詳細については、「ISE CLI リファレンス」を参照してください。

-

[CLIへのSSHアクセス(SSH access to the CLI)]:インストール中またはインストール後に service sshd コマンドを使用して、SSH アクセスを有効にすることができます。また、SSH 接続でキーを使用するように強制することもできます。この場合、すべてのネットワーク デバイスとの SSH 接続でも、このキーが使用されることに注意してください。『Cisco ISE Admin Guide: Segmentation』の「SSH Key Validation」の項を参照してください。SSH キーで Diffie-Hellman アルゴリズムの使用を強制できます。ECDSA キーは、SSH キーではサポートされないことに注意してください。

Cisco ISE でのロールベースの管理者アクセス コントロール

Cisco ISE では、管理権限を制限することでセキュリティを確保するロールベース アクセス コントロール(RBAC)ポリシーが提供されます。 RBAC ポリシーは、ロールおよび権限を定義するためにデフォルトの管理者グループに関連付けられています。標準的な権限セット( メニューおよびデータ アクセス)が、事前定義された各々の管理者グループとペアになっているため、関連付けられた ロールおよび職務機能との整合性がとれています。

ユーザ インターフェイスにある一部の機能には、使用するために特定の権限が必要です。ある機能が使用できない場合、または特定のタスクの実行が許可されない 場合、その機能 を利用するタスクを実行するのに必要な権限が自分の管理者グループにない可能性があります。

アクセスレベルに関係なく、すべての管理者アカウントは、管理者がアクセスできるすべてのページ で、権限を持つオブジェクトを変更または削除できます。

注 |

SuperAdmin または ReadOnlyAdmin の権限を持つシステム定義の管理者ユーザのみが、ユーザグループに含まれていない ID ベースのユーザを表示できます。これらの権限なしで作成した管理者は、それぞれのユーザを表示することはできません。 |

ロールベースの権限

Cisco ISE は、メニューアクセス権限およびデータアクセス権限と呼ばれる、メニューおよびデータレベルの権限を設定することができます。

メニューアクセス権限 により、Cisco ISE 管理 インターフェイスのメニュー およびサブメニュー項目を表示または非表示にすることができます。この機能により、メニューレベルのアクセスを制限または 有効にすることができるように権限を作成できます。

データアクセス権限により、 Cisco ISE インターフェイスの管理者グループ、ユーザ ID グループ、エンドポイント ID グループ、ロケーション、およびデバイスタイプのデータへの読み取り/書き込みアクセス権、読み取り専用アクセス権を付与するかしないかを決定できます。

RBAC ポリシー

RBAC ポリシーにより、管理者にメニュー項目や他の ID グループ データ要素に対する特定のタイプのアクセスを付与できるかどうかが決定されます。RBAC ポリシーを使用して、 管理者グループに基づく管理者に、メニュー項目または ID グループデータ要素へのアクセスを許可または拒否できます。管理者は、管理者ポータルにログインすると、関連付けられている管理者グループに定義されているポリシーおよび権限に基づいて 、メニューおよびデータにアクセスできます。

RBAC ポリシーは、管理者グループをメニュー アクセス権限とデータ アクセス権限にマッピングします。たとえば、ネットワーク管理者 に [管理者アクセス(Admin Access)] 操作メニューおよびポリシーデータ要素を表示しないようにすることができます。この設定は、ネットワーク管理者が関連付けられるカスタム RBAC ポリシーを管理者グループに作成することで実現できます。

注 |

管理者アクセス用にカスタマイズされた RBAC ポリシーを使用している場合は、特定のデータ アクセスに関連したすべてのメニューアクセスが提供されていることを確認します。たとえば、ID またはポリシー管理者のデータアクセス権を持つエンドポイントを追加または削除するには、[ワークセンター(Work Center)] > [ネットワークアクセス(Network Access)] と [管理(Administration)] > [ID管理(Identity Management)] へのメニューアクセス を可能にしておく必要があります。 |

デフォルトのメニュー アクセス権限

Cisco ISE では、事前定義された一連の管理者グループに関連付けられた、すぐに使用できる権限セットが用意されています。 事前定義済みの管理者グループ権限により、任意の管理者グループのメンバーが、管理インターフェイス内のメニュー項目へのフルアクセス権または制限された アクセス権(メニューアクセスと呼ばれます)を持つように権限を設定したり、他の管理者グループの データアクセス要素の使用(データアクセスと呼ばれます)を管理者グループに委任するように権限を設定したりすることができます。これらの権限は、さまざまな管理者グループ用の RBAC ポリシーの策定にも 使用できる再利用可能なエンティティです。Cisco ISE では、 デフォルトの RBAC ポリシーですでに使用されている一連のシステム定義メニューアクセス権限が用意されています。定義済みのメニューアクセス権限とは別に、Cisco ISE では RBAC ポリシーで使用できる カスタムメニューアクセス権限を作成することができます。キーアイコンはメニューとサブメニューのメニューアクセス権限 を表し、[閉じる(Close)] アイコンの付いたキーには異なる RBAC グループへのアクセス権限がないことを表します。

注 |

上級管理者ユーザの場合、すべてのメニュー項目が使用可能です。その他の管理者ユーザの場合、[メニューアクセス権限(Menu Access Privileges)] カラムのすべてのメニュー項目はスタンドアロン展開で使用可能であり、分散展開におけるプライマリノードでも使用可能です。分散 展開のセカンダリノードの場合、[管理(Administration)] タブの下のメニュー項目は使用不可です。 |

メニュー アクセス権限の設定

Cisco ISE では、RBAC ポリシーにマッピングできるカスタムメニューアクセス権限を 作成することができます。 管理者のロールに応じて、 特定のメニューオプションのみへのアクセスを許可できます。

手順

| ステップ 1 |

[管理(Administration)] 。 |

| ステップ 2 |

[追加(Add)] をクリックし、[名前(Name)] フィールドおよび [説明(Description)] フィールドに値を入力します。

|

| ステップ 3 |

[送信(Submit)] をクリックします。 |

データ アクセス権限を付与するための前提条件

RBAC 管理者がオブジェクト(たとえば「ユーザ ID グループ」データ型の「従業員」)へのフルアクセス権限を持っている場合、 管理者はそのグループに属するユーザの表示、追加、更新、削除を行うことができます。管理者に [ユーザ(Users)] ウィンドウのメニューアクセス権限 が付与されていることを確認します([管理(Administration)] > [IDの管理(Identity Management)] > [ID(Identities)] > [ユーザ(Users)])。これは、ネットワークデバイスとエンドポイントオブジェクトに当てはまります(ネットワーク デバイス グループ およびエンドポイント ID グループデータ型に付与されたアクセス権限に基づく)。

デフォルトのネットワーク デバイス グループ オブジェクト(すべてのデバイスタイプおよびすべてのロケーション)に属するネットワークデバイスのデータアクセスを有効にしたり、制限したりすることはできません。これらのデフォルト ネットワーク デバイス グループ オブジェクトの下に作成されたオブジェクトに対するフルアクセスデータ権限が付与される場合、すべてのネットワークデバイスが表示されます。このため、 デフォルト ネットワーク デバイス グループ オブジェクトに依存しない、ネットワーク デバイス グループ データ型の階層を別個に作成することをお勧めします。制限付きアクセスを作成するには、新たに 作成されたネットワーク デバイス グループに、ネットワーク デバイス オブジェクトを割り当てる必要があります。

注 |

管理者グループに対してではなく、ユーザ ID グループ、ネットワーク デバイス グループ、およびエンドポイント ID グループに関してのみ、データアクセス権限を有効にしたり制限したりできます。 |

デフォルトのデータ アクセス権限

Cisco ISE では、事前定義されたデータ アクセス権限のセットが付属しています。これらの権限により、複数の管理者が、同じユーザ母集団内で データアクセス権限を持つことができます。データアクセス権限の使用を 1 つ以上の管理者グループに対して有効にしたり制限したりすることができます。このプロセスにより、1 つの管理者グループの管理者に対する自律委任コントロールが可能となり、選択的関連付けを介して選択済みの管理者グループのデータアクセス権限 を再利用できます。データアクセス権限の範囲は、フル アクセス権から、選択された管理者グループまたはネットワーク デバイス グループを表示するためのアクセス権なしまでとなります。RBAC ポリシーは、管理者 (RBAC)グループ、メニューアクセス、データアクセス権限に基づいて定義されます。最初に、メニューアクセス権限とデータアクセス権限を作成し 、次に、対応するメニューアクセス権限とデータアクセス権限に管理者グループを関連付ける RBAC ポリシーを作成する必要があります。 RBAC ポリシーには、次の形式を使用します。admin_group=Super Admin の場合、SuperAdmin メニューアクセス権限と SuperAdmin データ アクセス権限を割り当てます。定義済みのデータアクセス権限とは別に、Cisco ISE では RBAC ポリシーと関連付けることができるカスタムデータ アクセス権限を作成することができます。

管理者 グループに付与することができる、フルアクセス、アクセスなし、読み取り専用という名前の 3 つのデータアクセス権限があります。

読み取り専用権限は次の管理者グループに付与できます。

-

[管理(Administration)] > [管理者アクセス(Admin Access)] > [管理者(Administrators)] > [管理者グループ(Admin Groups)]

-

[管理(Administration)] > [グループ(Groups)] > [ユーザ ID グループ(User Identity Group)]

-

[管理(Administration)] > [グループ(Groups)] > [エンドポイント ID グループ(Endpoint Identity Groups)]

-

[ネットワーク可視性(Network Visibility)] > [エンドポイント(Endpoints)]

-

[管理(Administration)] > [ネットワーク リソース(Network Resources)] > [ネットワーク デバイス グループ(Network Device Groups)]

-

[管理(Administration)] > [ネットワーク リソース(Network Resources)] > [ネットワーク デバイス(Network Devices)]

-

[管理(Administration)] > [ID の管理(Identity Management)] > [ID(Identities)]

-

[管理(Administration)] > [ID の管理(Identity Management)] > [グループ(Groups)] > [ユーザ ID グループ(User Identity Groups)]

-

[管理(Administration)] > [ID の管理(Identity Management)] > [グループ(Groups)] > [エンドポイント ID グループ(Endpoint Identity Groups)]

あるデータ型(エンドポイント ID グループなど)に対する読み取り専用権限を持つ場合、そのデータ型に CRUD 操作を実行することはできません。あるオブジェクト(GuestEndpoints など)に対する読み取り専用権限を持つ場合、そのオブジェクトに編集または削除操作を実行することはできません 。

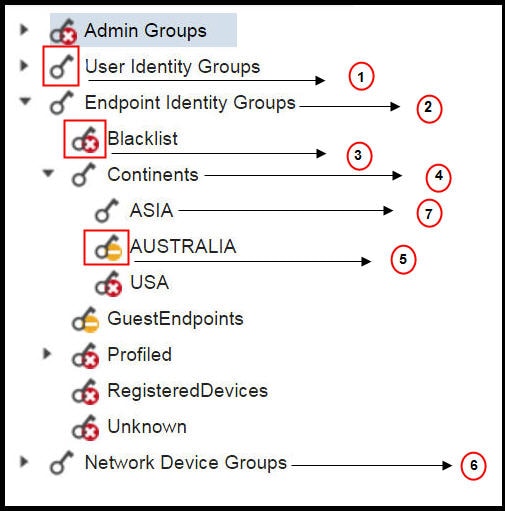

|

ラベル |

説明 |

|---|---|

|

1 |

[ユーザ ID グループ(User Identity Groups)] データ タイプのフル アクセスが示されています。 |

|

2 |

[エンドポイントIDグループ(Endpoint Identity Groups)] が、その子(Asia)に付与されている最大の権限(フルアクセス)を得ていることが示されています。 |

|

3 |

オブジェクト(Blacklist)のアクセス権限がないことが示されています。 |

|

4 |

親(Continents)が、その子(Asia)に付与されている最大のアクセス権限を得ていることが示されています。 |

|

5 |

オブジェクト(Australia)の読み取り専用アクセスが示されています。 |

|

6 |

親([ネットワークデバイスグループ(Network Device Groups)])にフルアクセスが付与されている場合、子が自動的に 権限を継承することが示されています。 |

|

7 |

親(Asia)にフルアクセスが付与されている場合、 オブジェクトに権限が明示的に付与されていない限り、オブジェクトがフルアクセス権限を継承することが示されています。 |

データ アクセス権限の設定

Cisco ISE では、RBAC ポリシーにマッピングできるカスタムデータアクセス権限を 作成することができます。 管理者のロールに基づいて、データの選択 のみを許可するアクセス権を管理者に提供することができます。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[権限(Permissions)]を選択します。 |

| ステップ 3 |

[追加(Add)] をクリックし、[名前(Name)] フィールドおよび [説明(Description)] フィールドに値を入力します。

|

| ステップ 4 |

[保存(Save)] をクリックします。 |

読み取り専用管理ポリシー

デフォルトの読み取り専用管理ポリシーは、[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [許可(Authorization)] > [RBACポリシー(RBAC Policy)] ページで利用できます。このポリシーは、新規インストールとアップグレードされた展開の両方で使用できます。読み取り専用管理ポリシーは、読み取り専用管理者グループに適用 されます。デフォルトでは、ネットワーク管理者メニューアクセス権と読み取り専用データアクセス権は、読み取り専用 管理者に付与されます。

注 |

デフォルトの読み取り専用ポリシーは、読み取り専用管理者グループに割り当てられます。読み取り専用 管理者グループを使用してカスタム RBAC ポリシーを作成することはできません。 |

読み取り専用管理者のメニュー アクセスのカスタマイズ

デフォルトでは、読み取り専用管理者にはネットワーク管理者メニュー アクセス権と読み取り専用管理者データ アクセス権が与えられます。ただし、 ネットワーク管理者が読み取り専用管理者に [ホーム(Home)] タブと [管理(Administration)] タブのみを表示する必要がある場合、ネットワーク管理者はカスタム メニューアクセス権を作成したり、デフォルトのアクセス許可を MnT 管理者メニューアクセス権またはポリシー管理者メニューアクセス権にカスタマイズしたりすることができます。 ネットワーク管理者は、読み取り専用管理ポリシーにマッピングされた読み取り専用データアクセスを変更することはできません。

手順

| ステップ 1 |

管理者用ポータルにネットワーク管理者としてログインします。 |

||

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [認証(Authorization)] > [権限(Permissions)] > [メニューアクセス(Menu Access)]ページに移動します。 |

||

| ステップ 3 |

[追加(Add)] をクリックして、[名前(Name)](MyMenu など)と [説明(Description)] を入力します。 |

||

| ステップ 4 |

[メニューアクセス権限(Menu Access Privileges)] セクションでは、[表示/非表示(Show/Hide)] オプションを選択して、読み取り専用 管理者に表示する必要があるオプション([ホーム(Home)] タブや [管理(Administration)] タブなど)を選択できます。 |

||

| ステップ 5 |

[送信(Submit)] をクリックします。 カスタムメニューアクセス権限は、[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [認証(Authorization)]

> [ポリシー(Policy)] ページに表示される、読み取り専用管理ポリシーに対応する [権限(Permissions)] ドロップダウンに表示されます。

|

||

| ステップ 6 |

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [許可(Authorization)] > [RBACポリシー(RBAC Policy)] ページに移動します。 |

||

| ステップ 7 |

読み取り専用管理ポリシーに対応する [権限(Permissions)] ドロップダウンをクリックします。 |

||

| ステップ 8 |

[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [認証(Authorization)] > [権限(Permissions)] > [メニューアクセス(Menu Access)]ページで作成したデフォルト(MnT 管理者メニューアクセス権)またはカスタムメニューアクセス権限(MyMenu)を選択します。 |

||

| ステップ 9 |

[保存(Save)] をクリックします。 読み取り専用管理者ポリシーにデータ アクセス権限を選択すると、エラーが発生します。

|

フィードバック

フィードバック