メンテナンスとモニタ

適応型ネットワーク 制御

適応型ネットワーク制御(ANC)は、 管理ノードで実行されるサービスで、エンドポイントのネットワーク アクセスのモニタリングと制御に使用できます。 ANC は、ISE 管理者が管理 GUI で呼び出すことも、サードパーティシステムから pxGrid を介して呼び出すこともできます。 ANC は有線展開とワイヤレス展開をサポートしており、 Plus ライセンスが必要です。

ANC を使用すると、システムの認証ポリシー全体を変更することなく認可状態を変更できます。 ANC を使用すると、 ANCPolicy を確認してネットワークアクセスを制限または拒否するように認証ポリシーが定義されている場合、確立された認証ポリシー の結果としてエンドポイントを隔離するときの認可状態を設定することができます。エンドポイントを隔離解除して、フル ネットワーク アクセスを可能にできます。ネットワークからエンドポイントを接続解除する Network Attached System(NAS)上のポート をシャットダウンすることもできます。

一度に隔離できるユーザの数に制限はなく、 また隔離期間の長さにも制限はありません。

ANC によってネットワークアクセスをモニタおよび制御するには、 次の操作を実行します。

-

隔離:例外ポリシー(許可ポリシー)を使用して、ネットワークへのエンドポイント アクセスを制限または拒否することができます。 ANCPolicy に応じて異なる認証プロファイル(権限)を割り当てるために、例外ポリシーを作成する必要があります。隔離状態に設定すると、基本的に、デフォルトの VLAN から指定した隔離 VLAN にエンドポイントが移動します。 エンドポイントと同じ NAS でサポートされる隔離 VLAN を事前に定義する必要があります。

-

隔離解除:エンドポイントのネットワークへのフルアクセスを許可し、 エンドポイントを元の VLAN に戻す隔離ステータスを 反転することができます。

-

シャットダウン:NAS 上のポートを 非アクティブ化し、ネットワークからエンドポイントを接続解除することができます。 エンドポイントが接続されている NAS 上のポートがシャットダウンされた後、エンドポイントが ネットワークに接続できるようにするには、 NAS 上のポートを手動で再度リセットする必要があります。この操作は無線展開では実行できません。

アクティブ エンドポイントに対する隔離および隔離解除 操作は、セッション ディレクトリ レポートからトリガーできます。

注 |

隔離されていたセッションが 隔離解除された場合、新たに隔離解除されたセッションの開始方法は、 スイッチ設定で指定されている認証方法によって決まります。 |

Cisco ISE での 適応型ネットワーク制御の有効化

ANC は、デフォルトで無効になっています。pxGrid が有効にされた場合にのみ有効になり、管理者ポータルで サービスを手動で無効にするまで有効のままになります。

ネットワーク アクセスの設定

ANC によって、ネットワーク アクセス ステータスをリセットして、ポートを隔離、隔離解除、またはシャットダウンすることができます。この操作により、 ネットワーク アクセス ステータスに応じたネットワークへの許可が定義されます。

エンドポイントの隔離や 隔離解除、または エンドポイントが接続されているネットワークアクセスサーバ(NAS)ポートのシャットダウンを行うには、エンドポイントの IP アドレスまたは MAC アドレスを使用します。同時に実行しない限り、同じ エンドポイントに複数回、隔離操作および隔離解除操作を実行できます。 ネットワーク上に悪意のあるエンドポイントを見つけた場合は、 ANC を使用してそのエンドポイントの アクセスをシャットダウンし、NAS ポートを閉じることができます。

ANC ポリシーをエンドポイントに割り当てるには、次の手順を実行します。

はじめる前に

-

ANC を有効にする必要があります。

-

ANC の認証 プロファイルおよび例外タイプの認証ポリシーを作成する必要があります。

手順

| ステップ 1 |

[操作(Operations)] の順に選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

ANC ポリシーの名前を入力し、ANC アクションを指定します。次のオプションを使用できます。

1 つまたは複数のアクションを選択できますが、[シャットダウン(Shut_Down)] および [ポートバウンス(Port_Bounce)] を 他の ANC アクション と組み合わせることはできません。 |

| ステップ 4 |

[ポリシー(Policy)] > [ポリシーセット(Policy Sets)] を選択して、ポリシーセットを展開します。 |

| ステップ 5 |

ANCPolicy 属性を使用して ANC ポリシーを対応する許可ポリシーに関連付けます。 |

| ステップ 6 |

[操作(Operations)] > [適応型ネットワーク制御(Adaptive Network Control)] > [エンドポイント割り当て(Endpoint Assignment)] の順に選択します。 |

| ステップ 7 |

[追加(Add)] をクリックします。 |

| ステップ 8 |

エンドポイントの IP アドレスまたは MAC アドレスを入力し、[ポリシー割り当て(Policy Assignment)] ドロップダウンリストからポリシーを選択します。 |

| ステップ 9 |

[送信(Submit)] をクリックします。 |

ANC によるネットワークアクセスの認証プロファイルの作成

ANC に使用する 認証プロファイルを作成する必要があります。 認証プロファイルは、標準認証プロファイルのリストに表示されます。 エンドポイントはネットワークで認証および許可されますが、 ネットワークへのアクセスが制限されています。

手順

| ステップ 1 |

[ポリシー(Policy)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

認証プロファイルの一意の名前と 説明を入力し、[アクセスタイプ(Access Type)] は [ACCESS_ACCEPT] のままにします。 |

| ステップ 4 |

[DACL名(DACL Name)] チェック ボックスをオンにし、ドロップダウンリストから [DENY_ALL_TRAFFIC] を選択します。 |

| ステップ 5 |

[送信(Submit)] をクリックします。 |

ANC 隔離と隔離解除フロー

選択した エンドポイントのネットワークへのアクセスを制限するために、 ANC を使用してこれらを隔離できます。 エンドポイントを隔離し、ステータスに応じて 異なる認証プロファイルを割り当てる例外認証ポリシーを確立できます。認証 プロファイルは 認証ポリシーで定義される権限のコンテナとして機能し、認証ポリシーによって特定のネットワークサービスへのアクセスが許可されます。 認証が完了すると、ネットワークアクセス 要求に権限が付与されます。エンドポイントの妥当性が認められた場合には、エンドポイント の隔離を解除してネットワークへのフルアクセスを許可できます。

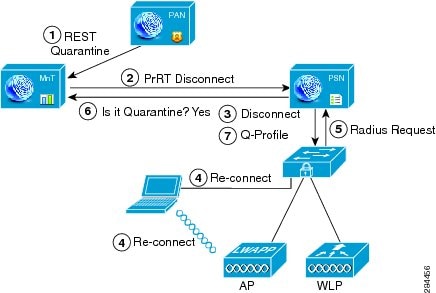

この図は、 隔離フローを示しています。認証ルールが設定され、 ANC セッションが確立されていることを前提としています。

-

クライアントデバイスがワイヤレスデバイス(WLC)を通じて ネットワークにログインし、隔離の REST API コールが管理ノード(PAP)からモニタリングノード(MnT)に発行されます。

-

続いてモニタリングノードは、ポリシーサービス ISE ノード(PDP)を通じて PrRT をコールし、CoA を呼び出します。

-

クライアントデバイスが 切断されます。

-

その後、クライアントデバイスが 再認証および再接続されます。

-

クライアントデバイスに対する RADIUS 要求が、モニタリングノードに返送されます。

-

チェックが行われている間、クライアントデバイスは 隔離されます。

-

Q プロファイル 認証ポリシーが適用され、クライアントデバイスの妥当性が確認されます。

-

クライアントデバイスの 隔離が解除され、ネットワークにフルアクセスできるようになります。

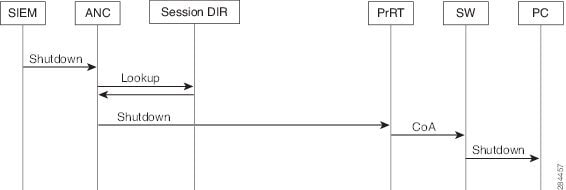

ANC NAS ポートのシャットダウンフロー

エンドポイントの IP アドレスまたは MAC アドレスを使用して、エンドポイントの接続先 NAS ポートをシャットダウンできます。

シャットダウンでは、MAC アドレスに対して指定された IP アドレスに基づいて NAS ポートを閉じることが可能です。また、 手動でポートを復元して、エンドポイントをネットワークに戻す必要があります。この操作は、 有線メディアで接続されたエンドポイントのみに有効です。

シャットダウンは すべてのデバイスでサポートされているわけではありません。ただし、大部分のスイッチでシャットダウン コマンドがサポートされています。 getResult() コマンドを使用すると、シャットダウンが 正常に実行されたかどうかを確認できます。

この図は、 ANC のシャットダウンフローを示しています。図の クライアントデバイスでは、このクライアントデバイスがネットワークにアクセスするために使用する NAS でシャットダウン操作が実行されます。

エンドポイントの消去 の設定

[管理(Administration)] を使用して、ID グループおよび他の 条件に基づいて、設定ルールによって エンドポイント消去ポリシーを定義できます。指定した エンドポイントを消去しないことや、選択したプロファイリング条件に基づいてエンドポイントを消去することを選択できます。

エンドポイント消去ジョブをスケジュールできます。このエンドポイント消去スケジュールはデフォルトで有効です。Cisco ISE はデフォルトで、 30 日よりも古い登録デバイスとエンドポイントを削除します。消去ジョブは、プライマリ PAN で設定された時間帯 に基づいて毎日午前 1 時に実行されます。

エンドポイントの消去では、3 分ごとに 5000 エンドポイントが削除されます。

次に、 エンドポイントの消去に使用できる条件と例の一部を示します。

-

InactivityDays: エンドポイントでの最後のプロファイリング アクティビティまたは更新からの日数。

-

この条件によって、 時間の経過に伴って蓄積した古いデバイス(一般的には一時的なゲスト やパーソナルデバイス)、または廃止されたデバイスが消去されます。これらのエンドポイントは、ネットワーク上でアクティブでないか、 近い将来に使用される可能性が低いため、ほとんどの展開で ノイズとなる傾向があります。それらが再度接続した場合は、必要に応じて 再検出、プロファイリング、登録などが行われます。

-

エンドポイントから更新が発生すると、InactivityDays はプロファイリングが有効である場合にのみ 0 にリセットされます。

-

-

ElapsedDays:オブジェクトが作成されてからの日数。

-

この条件は、 ゲストまたは請負業者のエンドポイント、ネットワークアクセスに WebAuth を利用する 従業員などの、未認証アクセスまたは条件付き アクセスが一定期間認められたエンドポイントに使用できます。許可された接続 猶予期間が経過した後、それらは完全に再認証および登録される必要があります。

-

-

PurgeDate: エンドポイントを消去する日付。

-

このオプションは、 作成または開始時間に関係なく一定 期間のアクセスを許可する、特別なイベントやグループに使用できます。このオプションでは、すべてのエンドポイントを 同時に消去できます。たとえば、展示会、会議、または毎週メンバーが入れ替わる週ごとの トレーニングクラスでは、絶対的な日/週/月ではなく、特定の 週や月にアクセスを許可する場合に使用します。

-

隔離済みエンドポイントが ポリシー変更の後に認証を更新しない

問題

ポリシー変更または ID の追加後に認証が失敗し、再認証が 行われません。認証が失敗するか、問題のエンドポイントが ネットワークに接続できなくなります。この問題は、ユーザ ロールに割り当てられるポスチャポリシーごとの ポスチャ評価に失敗するクライアントマシンで頻繁に発生します。

考えられる原因

クライアントマシンで認証タイマーが 正しく設定されていないか、またはスイッチ上で認証 間隔が正しく設定されていません。

ソリューション

この問題には、 解決策がいくつか考えられます。

-

Cisco ISE で、指定された NAD またはスイッチの Session Status Summary レポートを検査し、 インターフェイスに適切な認証間隔が設定されていることを確認します。

-

NAD/スイッチ上で「show running configuration」と入力し、 適切な「authentication timer restart」設定でインターフェイスが設定されていることを確認します。(たとえば、 「authentication timer restart 15」および「authentication timer reauthenticate 15」)。

-

NAD/スイッチ上で 「interface shutdown」および「no shutdown」と入力してポートをバウンスし、 Cisco ISE で変更があったと考えられる場合には再認証を適用します。

注 |

CoA は MAC アドレスまたはセッション ID を必要とするので、 Network Device SNMP レポートに表示されるポートをバウンスしないように推奨しています。 |

ANC 操作は IP アドレスまたは MAC アドレスが 見つからない場合に失敗する

エンドポイントで実行する ANC 操作は、そのエンドポイントのアクティブなセッションに IP アドレスに関する情報が含まれていない場合に失敗します。これは、そのエンドポイントの MAC アドレス およびセッション ID にもあてはまります。

注 |

ANC を介してエンドポイントの許可状態を変更する場合は、 エンドポイントの IP アドレスまたは MAC アドレスを指定する必要があります。IP アドレスまたは MAC アドレスがエンドポイントのアクティブな セッションで見つからない場合、「 この MAC アドレス、IP アドレスまたはセッション ID のアクティブなセッションが見つかりません(No active session found for this MAC address, IP Address or Session ID)」というエラーメッセージが表示されます。 |

外部認証された管理者が ANC 操作を実行できない

外部 認証された管理者がライブセッションから CoA 隔離を発行しようとすると、 Cisco ISE は次のエラーメッセージを返します。

「 xx: xx: xx: xx: xx: xx に対する隔離の CoA アクションを開始できません。(CoA Action of Quarantine for xx:xx:xx:xx:xx:xx can not be initiated)原因:内部でユーザが見つかりません。(Cause:User not found internally.) サポートされていない外部認証されたユーザを使用している可能性があります(Possible use of unsupported externally authenticated user)」

外部認証された管理者が、エンドポイントの IP アドレスまたは MAC アドレス を使用して、Cisco ISE 管理者ポータル内の [操作(Operations)] > [適応型ネットワーク制御(Adaptive Network Control)] から ANC 操作を実行すると、Cisco ISE は次のエラーメッセージを返します。

「サーバ障害:内部でユーザが 見つかりません。(Server failure: User not found internally)サポートされていない外部認証されたユーザを使用している可能性があります(Possible use of unsupported externally authenticated user)」

Cisco ISE ソフトウェアパッチ

Cisco ISE ソフトウェアパッチは通常累積されます。Cisco ISE では、パッチのインストールおよびロールバックを CLI または GUI から実行できます。

展開内の Cisco ISE サーバにパッチをインストールする作業は、プライマリ PAN から行うことができます。プライマリ PAN からパッチをインストールするには、 Cisco.com からクライアントブラウザを実行しているシステムにパッチをダウンロードします。

GUI からパッチをインストールする場合、パッチは最初にプライマリ PAN に自動的にインストールされます。その後、システムは、 GUI にリストされている順序で、展開内の他のノードにパッチをインストールします。 ノードが更新される順序を制御することはできません。また、GUI の [管理者(Administrator)] > [システム(System)] > [メンテナンス(Maintenance)] > [パッチ管理(Patch Management)] ウィンドウから、手動でパッチバージョンをインストール、ロールバック、および表示することもできます。

CLI からパッチをインストールする場合は、ノードの更新順序を制御できます。ただし、 最初にプライマリ PAN にパッチをインストールすることを推奨します。

patch install <patch_bundle> <repository_that_stores_patch_file>詳細については、『Cisco Identity Services Engine CLI Reference Guide』の「CISCO ISE CLI COMMANDS In EXEC Mode」の章にある「install Patch」のセクションを参照してください。

show versionソフトウェア パッチ インストールのガイドライン

ISE ノードにパッチをインストールすると、インストールの完了後にノードが再起動されます。再びログインできる状態になるまで、 数分かかることがあります。メンテナンスウィンドウ中にパッチをインストールするようにスケジュール設定し、一時的な 機能停止を回避することができます。

インストールするパッチが、ネットワーク内に展開されている Cisco ISE のバージョンに適用されるものであることを確認してください。Cisco ISE はパッチファイルのバージョンの不一致とあらゆるエラーをレポートします。

Cisco ISE に現在インストールされているパッチよりも低いバージョンのパッチはインストールできません。同様に、あるバージョンのパッチの変更をロールバックしようとしたときに、それよりも高いバージョンのパッチがその時点で Cisco ISE にインストール済みの場合、ロールバックはできません。たとえば、パッチ 3 が Cisco ISE サーバにインストール済みの場合に、パッチ 1 または 2 をインストールしたり、パッチ 1 または 2 にロールバックしたりすることはできません。

分散展開の一部であるプライマリ PAN からパッチのインストールを実行するときは、Cisco ISE によってそのパッチが展開内の プライマリノードとすべてのセカンダリノードにインストールされます。パッチのインストールがプライマリ PAN で成功すると、 Cisco ISE はセカンダリノードでパッチのインストールを続行します。プライマリ PAN で失敗した場合は、インストールは セカンダリノードに進みません。ただし、何らかの理由でセカンダリノードのいずれかでインストールに失敗した場合は、 処理が続行され、展開内の次のセカンダリノードでインストールが実行されます。

2 ノード展開の一部であるプライマリ PAN からパッチのインストールを実行するときは、Cisco によってそのパッチが展開内のプライマリ ノードとセカンダリノードにインストールされます。パッチのインストールがプライマリ PAN で成功すると、Cisco はセカンダリノードでパッチの インストールを続行します。プライマリ PAN で失敗した場合は、インストールはセカンダリノードに進みません。

ソフトウェア パッチのインストール

はじめる前に

-

スーパー管理者またはシステム管理者の管理者ロールが割り当てられている必要があります。

-

[管理(Administration)]に移動し、[PANの自動フェールオーバーを有効にする(Enable PAN Auto Failover)] チェックボックスがオフになっていることを確認します。このタスクの期間中は、PAN の自動フェールオーバー設定を無効にする必要があります。

手順

| ステップ 1 |

[管理(Administration)]> [インストール(Install)] を選択します。 |

||

| ステップ 2 |

[参照(Browse)] をクリックし、Cisco.com からダウンロードした パッチを選択します。 |

||

| ステップ 3 |

[インストール(Install)] をクリックして パッチをインストールします。 PAN でのパッチのインストールが完了すると、Cisco ISE から自動的にログアウトされます。再びログインできるようになるまで数分間待つ必要があります。

|

||

| ステップ 4 |

[管理(Administration)]を選択して、[パッチのインストール(Patch Installation)] ページに戻ります。 |

||

| ステップ 5 |

セカンダリノードにインストールした パッチの横のオプションボタンをクリックし、[ノードステータスを表示(Show Node Status)] をクリックしてインストールが完了したことを確認します。 |

次の作業

1 つ以上のセカンダリノードでパッチをインストールする必要がある場合は、ノードが動作中であることを確認し、プロセスを繰り返して残りのノードに パッチをインストールします。

ソフトウェアパッチのロールバック

複数のノードの展開の一部である PAN からパッチのロールバックを実行するときは、Cisco ISE によってそのパッチが展開内のプライマリノードとすべてのセカンダリノードにロールバックされます。

はじめる前に

-

スーパー管理者またはシステム管理者の管理者ロールが割り当てられている必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

||

| ステップ 2 |

変更をロールバックする パッチバージョンのオプションボタンをクリックしてから、[ロールバック(Rollback)] をクリックします。

|

||

| ステップ 3 |

ログイン後に 、ページの一番下にある [アラーム(Alarms)] リンクをクリックして ロールバック操作のステータスを表示します。 |

||

| ステップ 4 |

[管理(Administration)]を選択します。 |

||

| ステップ 5 |

パッチのロールバックの進行状況を表示するには、[パッチ管理(Patch Management)] ページでパッチを選択し、[ノードステータスを表示(Show Node Status)] をクリックします。 |

||

| ステップ 6 |

パッチのオプションボタンをクリックし、セカンダリノード上で [ノードステータスを表示(Show Node Status)] をクリックして、そのパッチが展開内のすべてのノードからロールバックされたことを確認します。 そのパッチがロールバックされていないセカンダリノードがある場合は、そのノードが稼働中であることを確認してから、プロセスをもう一度実行して 残りのノードから変更をロールバックしてください。Cisco ISE は、このバージョンのパッチがインストールされているノードからのみパッチをロールバックします。 |

ソフトウェア パッチ ロールバックのガイドライン

展開の Cisco ISE ノードからパッチをロールバックするには、最初に PAN から変更をロールバックします。これに成功すると、 セカンダリノードからパッチがロールバックされます。PAN でロールバックプロセスが失敗した場合は、 セカンダリノードからのパッチのロールバックは行われません。ただし、いずれかのセカンダリノードでパッチのロールバックが失敗しても、 展開内の次のセカンダリノードからのパッチのロールバックは継続されます。

Cisco ISE によるセカンダリノードからのパッチロールバックが進行中のときも、引き続き PAN GUI から他のタスクを実行できます。 セカンダリノードは、ロールバック後に再起動されます。

パッチのインストールおよびロールバックの変更の表示

インストールされているパッチに関連するレポートを表示するには、次の手順を実行します。

はじめる前に

スーパー管理者またはシステム管理者の管理者ロールが割り当てられている必要があります。[管理(Administration)] > [システム(System)] > [メンテナンス(Maintenance)] > [パッチ管理(Patch Management)] ページで、パッチをインストールまたはロールバックできます。展開内の各ノードで特定のパッチのステータス([インストール済み(installed)]、[処理中(in-progress)]、[未インストール(not installed)])を確認できます。 このためには、特定のパッチを選択し、[ノードステータスを表示(Show Node Status)] ボタンをクリックします。

手順

| ステップ 1 |

[操作(Operations)]を選択します。デフォルトでは、過去 7 日間のレコードが表示されます。 |

| ステップ 2 |

[フィルタ(Filter)] ドロップダウンをクリックして [クイックフィルタ(Quick Filter)] または [高度なフィルタ(Advanced Filter)] を選択し、必要なキーワード(例:patch install iniated)を使用して、インストール済みのパッチを示すレポートを生成します。 |

バックアップ データのタイプ

Cisco ISE では、プライマリ PAN とモニタリング ノードからデータをバックアップすることができます。バックアップは CLI または ユーザインターフェイスから実行できます。

Cisco ISE では次のタイプのデータのバックアップが可能です。

-

設定データ:アプリケーション固有および Cisco ADE オペレーティング システム両方の設定データが含まれます。バックアップは、 GUI または CLI を使用してプライマリ PAN を介して実行できます。

-

運用データ:モニタリングおよびトラブルシューティング データが含まれます。バックアップは、プライマリ PAN GUI を介して、または モニタリングノードの場合は CLI を使用して実行できます。

Cisco ISE が VMware で実行されている場合、ISE データをバックアップするのに、VMware スナップショットはサポートされていません。

注 |

Cisco ISE は、ISE データのバックアップ用の VMware スナップショットをサポートしていません。これは、VMware スナップショットが 特定の時点で VM のステータスを保存するためです。マルチノード Cisco ISE 環境では、すべてのノードのデータは、現在の データベース情報と継続的に同期されます。スナップショットを復元すると、データベースのレプリケーションと同期の問題を引き起こす可能性があります。シスコは、データのアーカイブおよび復元用に、Cisco ISE に含まれる バックアップ機能を使用することを推奨します。 VMware スナップショットまたはサードパーティのバックアップを使用して ISE データをバックアップすると、Cisco ISE サービスが停止します。バックアップ が VMware または CommVault SAN レベルのバックアップのようなサードパーティによって開始された場合、ファイルシステムを休止してクラッシュ整合を維持するため、 ISE のフリーズを引き起こします。ISE のサービスを再開するには再起動が必要です。 例:VM スナップショット、CommVault SAN レベルのバックアップなど。 |

復元操作は、以前のバージョンの Cisco ISE のバックアップ ファイルを使用して実行でき、以降のバージョンで復元できます。 たとえば、Cisco ISE リリース 1.3 または 1.4 からの ISE ノードのバックアップがある場合、そのバックアップを Cisco ISE リリース 2.1 で復元できます。

Cisco ISE リリース 2.7 は、リリース 2.2 以降から取得したバックアップからの復元をサポートしています。

バックアップ/復元リポジトリ

Cisco ISE では管理者ポータルを使用してリポジトリを作成および削除することができます。次のタイプのリポジトリを作成できます。

-

ディスク(DISK)

-

FTP

-

SFTP

-

NFS

-

CD-ROM

-

HTTP

-

HTTPS

注 |

リポジトリは、各デバイスに対してローカルです。 |

どのタイプの展開(小規模、中規模、大規模)であっても、最低でも 100 GB のリポジトリ サイズを用意することを推奨します。

次の表に、Cisco ISE 操作と外部リポジトリ タイプのサポート情報を示します。

|

リポジトリ タイプ(Repository Type) |

バックアップの設定 |

復元の設定 |

アップグレード |

操作バックアップ |

復元操作 |

サポート バンドル |

ユーザ インターフェイスからの検証 |

ユーザ インターフェイスからのレポートのエクスポート |

ユーザ インターフェイスからのポリシーのエクスポート |

|

[FTP] |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

|

[SFTP] |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

|

TFTP |

√ |

√ |

√ |

√ |

√ |

√ |

X |

√ |

√ |

|

[HTTP] |

X |

X |

√ |

X |

X |

X |

X |

X |

X |

|

HTTPS |

X |

X |

√ |

X |

X |

X |

X |

X |

X |

|

NFS |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

√ |

リポジトリの作成

リポジトリを作成するには、CLI と GUI を使用します。次の 理由により、GUI を使用することを推奨します。

-

CLI で作成されたリポジトリはローカルに保存され、他の 展開ノードに複製されません。これらのリポジトリは、GUI のリポジトリ ページに表示されません。

-

プライマリ PAN で作成されたリポジトリは、他の展開ノードに複製されます。

キーはプライマリ PAN でのみ GUI で生成されます。このためアップグレード時に、 新しいプライマリ管理ノードの GUI でキーを再生成して、SFTP サーバにエクスポートする必要があります。展開からノードを除去する場合、非管理ノードの GUI で キーを生成し、SFTP サーバにエクスポートする必要があります。

RSA 公開キー認証を使用する Cisco ISE の SFTP リポジトリを設定できます。データベースとログを暗号化するために管理者が作成したパスワードを使用する代わりに、 セキュアキーを使用する RSA 公開キー認証を選択できます。RSA 公開 キーを使用して作成された SFTP リポジトリの場合、GUI から作成されたリポジトリは CLI では複製されず、CLI から作成されたリポジトリは GUI では複製されません。CLI と GUI で同じリポジトリを設定するには、CLI と GUI の両方で RSA 公開キーを生成し、この両方のキーを SFTP サーバにエクスポートします。

はじめる前に

-

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

-

RSA 公開キー認証を使用する SFTP リポジトリを作成する場合は、次を実行してください。

-

SFTP リポジトリの RSA 公開キー認証を有効にします。

-

crypto host_key add コマンドを使用して Cisco ISE CLI から SFTP サーバの ホストキーを入力します。ホストキー文字列 は、リポジトリの 設定ページで、[パス(Path)] フィールドに入力したホスト名と一致する必要があります。

-

GUI で キーペアを生成し、ローカルシステムに公開キーをエクスポートします。 Cisco ISE CLI から crypto key generate rsa passphrase test123 コマンドを使用してキーペアを生成し(この場合パスフレーズは 5 文字以上でなければなりません)、キーを任意のリポジトリ(ローカルディスクまたは 設定されているその他のリポジトリ)にエクスポートします。

-

エクスポートした RSA 公開キーを PKI 対応の SFTP サーバにコピーし、 「authorized_keys」ファイルに追加します。

-

手順

次の作業

-

作成したリポジトリ が有効であることを確認します。これは、リポジトリのリスト ページから行います。 リポジトリを選択し、[確認(Validate)] をクリックします。また、Cisco ISE コマンドライン インターフェイスから 次のコマンドを実行することもできます。

show repository repository_name

ここで、 repository_name は 作成したリポジトリの名前です。

注

リポジトリの作成時に指定したパスが存在しない場合、 「%無効なディレクトリです(%Invalid Directory)」というエラーが表示されます。

-

オンデマンドバックアップを実行するか バックアップのスケジュールを設定します。

リポジトリの設定

次の表では、リポジトリを作成して バックアップファイルを保存するために使用できる [リポジトリリスト(Repository List)] ページのフィールドについて説明します。このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [メンテナンス(Maintenance)] > [リポジトリ(Repository)] です。

|

フィールド |

使用上のガイドライン |

||

|---|---|---|---|

|

リポジトリ(Repository) |

リポジトリの名前を入力します。最大 80 文字の英数字を使用できます。 |

||

|

プロトコル |

使用する使用可能なプロトコルの 1 つを選択します。 |

||

|

サーバ名(Server Name) |

(TFTP、HTTP、HTTPS、FTP、SFTP、および NFS で必須)リポジトリの 作成先サーバのホスト名または IP アドレス(IPv4 または IPv6)を入力します。

|

||

|

パス |

リポジトリへのパスを入力します。このパスは、リポジトリの作成時に有効であり、存在している必要があります。 この値は、サーバのルート ディレクトリを示す 2 つのスラッシュ(//)または単一のスラッシュ(/)で開始できます。 ただし、FTP プロトコルの場合は、単一のスラッシュ(/)はルート ディレクトリではなく FTP ユーザのホーム ディレクトリを示します。 |

||

|

PKI 認証を有効にします。 |

(任意:SFTP リポジトリにのみ適用) SFTP リポジトリで RSA 公開キー認証を有効にするには、このチェックボックスをオンにします。 |

||

|

ユーザ名(User Name) |

(FTP、SFTP で必須)指定されたサーバに対する書き込み権限を持つユーザ名を入力します。使用できる文字は英数字 のみです。 |

||

|

[パスワード(Password)] |

(FTP、SFTP で必須)指定されたサーバへのアクセスに使用するパスワードを入力します。パスワードに使用できる文字は、 0 ~ 9、a ~ z、A ~ Z、-、.、|、@、#、$、%、^、&、*、,、+、および = です。 |

SFTP リポジトリでの RSA 公開 キー認証の有効化

SFTP サーバでは、各ノードに 2 つの RSA 公開キー(CLI 用と GUI 用にそれぞれ 1 つずつ)が必要です。 SFTP リポジトリの RSA 公開キー認証を有効にするには、以下の手順に従います。

手順

| ステップ 1 |

/etc/ssh/sshd_config.file を編集する権限を持つアカウントで SFTP サーバにログインします。

|

||

| ステップ 2 |

vi /etc/ssh/sshd_config コマンドを入力します。 sshd_config ファイルの内容がリストされます。 |

||

| ステップ 3 |

RSA 公開キー認証を有効にするには、以下の行の「#」 記号を削除します。

|

オンデマンドおよびスケジュール バックアップ

プライマリ PAN およびプライマリ モニタリング ノードのオンデマンドバックアップを設定できます。バックアップ データがすぐに必要な場合にオンデマンド バックアップを実行します。

システムレベルのバックアップは、1 回のみ、毎日、毎週、または毎月実行するようにスケジュールできます。バックアップ操作は長時間かかる場合がありますが、 スケジュールできるため中断が発生することはありません。管理者ポータルからバックアップをスケジュールできます。

注 |

内部 CA を使用している場合は、CLI を使用して証明書とキーをエクスポートする必要があります。管理ポータル のバックアップでは、CA チェーンはバックアップされません。 詳細については、『Cisco Identity Services Engine Administrator Guide』の「Basic Setup」の章にある「Export Cisco ISE CA Certificates and Keys」のセクションを参照してください。 |

オンデマンド バックアップの実行

オンデマンド バックアップを実行して、即座に設定データまたはモニタリング(運用)データをバックアップすることができます。 復元操作では、バックアップ取得時の 設定状態に Cisco ISE が復元されます。

重要 |

バックアップと復元を行う場合、復元によって、 ターゲットシステムの信頼できる証明書のリストがソースシステムの証明書のリストによって上書きされます。 バックアップおよび復元機能に内部認証局(CA)の 証明書に関連付けられた 秘密キーが含まれないことに注意することが非常に重要です。 1 つのシステムから別のシステムにバックアップと復元を行う場合は、エラーを回避するために、 次のオプションのいずれかを選択する必要があります。

|

はじめる前に

-

この作業を実行する前に、 Cisco ISE のバックアップデータのタイプの基本を理解している必要があります。

-

バックアップファイルを格納する リポジトリを作成したことを確認します。

-

ローカル リポジトリを使用してバックアップしないでください。 リモート モニタリングノードのローカルリポジトリで、モニタリングデータをバックアップすることはできません。

-

バックアップを取得する前に、 すべての証明書関連の変更を実行します。

-

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

注

バックアップ/復元 操作では、次のリポジトリタイプはサポートされていません。CD-ROM、HTTP、 HTTPS、または TFTP。これは、これらのリポジトリタイプが読み取り専用であるか、または プロトコルでファイルのリストがサポートされないためです。バックアップを復元するには、 リポジトリを選択し、[復元(Restore)] をクリックします。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

||

| ステップ 2 |

バックアップの タイプ([設定(Configuration)] または [動作中(Operational)])を選択します。 |

||

| ステップ 3 |

[すぐにバックアップ(Backup Now)] をクリックします。 |

||

| ステップ 4 |

バックアップを実行するために必要な値を入力します。 |

||

| ステップ 5 |

[Backup] をクリックします。 |

||

| ステップ 6 |

バックアップ が正常に完了したことを確認します。 Cisco ISE はタイムスタンプを持つバックアップ ファイル名を付け、指定されたリポジトリにファイルを保存します。 タイムスタンプに加えて、Cisco ISE は 設定バックアップには CFG タグ、操作バックアップには OPS タグを追加します。 バックアップファイルが指定リポジトリにあることを確認します。 分散展開では、 バックアップの実行中にノードのロールを変更したり、ノードの設定を行ったりすることはできません。バックアップの実行中にノードのロールを変更すると、すべてのプロセスがシャットダウンし、 データに不一致が生じる場合があります。 ノードのロールを変更する際は、バックアップが完了するまで待機してください。 バックアップの実行中はノードを昇格しないでください。昇格すると、すべての プロセスがシャットダウンし、バックアップを 同時に実行中の場合はデータに不一致が生じる場合があります。ノードを変更する際は、バックアップが完了するまで待ってください。

|

オンデマンド バックアップの設定

| フィールド | 使用上のガイドライン |

|---|---|

|

バックアップ名(Backup Name) |

バックアップ ファイルの名前を入力します。 |

|

リポジトリ名(Repository Name) |

バックアップ ファイルを保存するリポジトリ。ここにリポジトリ名を入力することはできません。ドロップダウンリストから利用可能な リポジトリのみを選択できます。バックアップの実行前にリポジトリを作成していることを確認してください。 |

|

暗号化キー(Encryption Key) |

このキーは、バックアップ ファイルの暗号化および解読に使用されます。 |

バックアップのスケジュール

オンデマンド バックアップを実行して、即座に設定データまたはモニタリング(運用)データをバックアップすることができます。復元操作 では、バックアップ取得時の設定状態に Cisco ISE が復元されます。

重要 |

バックアップと復元を行う場合、復元によって、ターゲットシステムの信頼できる 証明書のリストがソースシステムの証明書のリストによって上書きされます。バックアップおよび復元機能に内部認証局(CA)の証明書に関連付けられた 秘密キーが含まれないことに注意することが非常に重要です。 1 つのシステムから別のシステムにバックアップと復元を行う場合は、 エラーを回避するために、次のオプションのいずれかを選択する必要があります。

|

はじめる前に

-

この作業を実行する前に、Cisco ISE のバックアップデータのタイプの基本を理解している必要があります。

-

リポジトリが設定済みであることを確認します。

-

ローカル リポジトリを使用してバックアップしないでください。リモート モニタリング ノードのローカル リポジトリで、モニタリング データをバックアップすることはできません。

-

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

-

Cisco ISE 1.1 以前のリリースから Cisco ISE 1.2 にアップグレードする場合、バックアップのスケジュールを再設定する必要があります。 『Cisco Identity Services Engine Upgrade Guide, Release 1.2』の「Known Upgrade Issues」のセクションを参照してください。

注 |

バックアップ/復元 操作では、次のリポジトリタイプはサポートされていません。CD-ROM、HTTP、 HTTPS、または TFTP。これは、これらのリポジトリタイプが読み取り専用であるか、または プロトコルでファイルのリストがサポートされないためです。 |

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

[スケジュール(Schedule)] をクリックして、設定または操作バックアップをスケジュールします。 |

| ステップ 3 |

必要に応じて バックアップをスケジュールするための値を入力します。 |

| ステップ 4 |

[保存(Save)] をクリックして、 バックアップをスケジュールします。 |

| ステップ 5 |

次のいずれかの操作を実行します。

|

| ステップ 6 |

[更新(Refresh)] リンクをクリックして、スケジュールバックアップのリストを表示します。 作成できる設定または操作バックアップのスケジュールは 1 回に 1 つだけです。スケジュール バックアップは有効化または無効化できますが、削除はできません。 |

スケジュール バックアップの設定

| フィールド | 使用上のガイドライン |

|---|---|

|

名前(Name) |

バックアップ ファイルの名前を入力します。任意の説明的な名前を入力できます。Cisco ISE は、 バックアップファイル名にタイムスタンプを追加して、ファイルをリポジトリに格納します。一連のバックアップを設定しても、バックアップファイル名は一意になります。 [スケジュールバックアップ(Scheduled Backup)] リストページでは、ファイルが kron occurrence ジョブ であることを示すために、バックアップファイル名に「backup_occur」が付加されます。 . |

|

説明 |

バックアップの説明を入力します。 |

|

リポジトリ名(Repository Name) |

バックアップ ファイルを保存するリポジトリを選択します。ここにリポジトリ名を入力することはできません。ドロップダウンリストから 利用可能なリポジトリのみを選択できます。バックアップの実行前にリポジトリを作成していることを確認してください。 |

|

暗号化キー(Encryption Key) |

バックアップ ファイルを暗号化および復号化するためのキーを入力します。 |

|

スケジューリング オプション(Schedule Options) |

スケジュール バックアップの頻度を選択し、適宜他のオプションに入力します。 |

CLI を使用したバックアップ

CLI と GUI の両方から バックアップをスケジュールできますが、GUI から実行することを 推奨します。ただし、セカンダリ モニタリング ノードの操作バックアップは、CLI からのみ実行できます。

バックアップ履歴

バックアップ履歴は、スケジュールまたはオンデマンドバックアップに関する基本 情報です。バックアップ履歴には、 バックアップ名、バックアップファイルのサイズ、バックアップが保存されているリポジトリ、バックアップが取られたタイムスタンプ を表示します。この情報は、 操作監査レポートまたは、履歴 テーブルの [バックアップ/復元(Backup and Restore)] ページから入手できます。

バックアップが失敗すると、Cisco ISE がアラームをトリガーします。バックアップ履歴ページに失敗の原因が表示されます。障害の原因は操作 監査レポートにも記載されます。障害の原因が欠落しているか明確でない場合は、Cisco ISE CLI から backup-logs コマンドを実行し、ADE.log でより詳細な情報を確認できます。

バックアップ操作の 実行中は、 show backup status CLI CLI コマンドを使用して、バックアップ操作の進行状況を確認することができます。

バックアップ履歴は、 Cisco ADE オペレーティングシステムの設定データとともに保存されています。つまり、 アプリケーションのアップグレード後もそこに残っており、 PAN のイメージを再作成した場合にのみ削除されます。

バックアップの失敗

バックアップが失敗した場合は、次を確認してください。

-

NTP 同期またはサービス障害の問題があるかどうかを確認します。Cisco ISE の NTP サービスが動作していない場合、Cisco ISE では、 [NTPサービスの障害(NTP Service Failure)] アラームが発生します。Cisco ISE が、設定されているすべての NTP サーバと同期できない場合、Cisco ISE では、[NTP同期に失敗(NTP Sync Failure)] アラームが発生します。NTP サービスがダウンしている場合、または同期の問題がある場合は、Cisco ISE のバックアップが失敗する可能性があります。バックアップ操作を再試行する前に、[アラーム(Alarm)] ダッシュレット を確認し、NTP 同期またはサービスの問題を修正してください。

-

他のバックアップが同時に実行されていないことを確認します。

-

設定したリポジトリの使用可能なディスク領域を確認します。

-

(操作)バックアップのモニタリングは、モニタリング データがモニタリング データベースに割り当てられたサイズの 75% を超えると失敗します。 たとえばモニタリングノードに 600 GB 割り当てられており、モニタリングデータがストレージの 450 GB を超える領域を消費すると、モニタリングのバックアップは失敗します。

-

データベースのディスク使用量が 90% を超える場合、消去が発生して データベースを割り当てられたサイズの 75% 以下のサイズにします。

-

-

消去が進行中かどうかを確認します。消去の進行中はバックアップ/復元操作は動作しません。

-

リポジトリが正しく設定されていることを確認します。

Cisco ISE 復元操作

プライマリまたはスタンドアロン管理ノードで設定データを復元できます。プライマリ PAN にデータを復元したら、手動でセカンダリ ノードをプライマリ PAN と同期する必要があります。

運用データを復元するプロセスは、展開のタイプによって異なります。

注 |

Cisco ISE の新しいバックアップ/復元ユーザインターフェイスでは、バックアップファイル名にメタデータが使用されます。したがって、バックアップが完了後に、バックアップファイル名 を手動で変更しないでください。バックアップファイルの名前を手動で変更すると、Cisco ISE バックアップ/復元ユーザインターフェイスがそのバックアップファイルを認識できなくなります。バックアップファイル名を変更しなければならない場合は、 バックアップの復元に Cisco ISE CLI を使用する必要があります。 |

データの復元に関するガイドライン

次は、Cisco ISE バックアップデータを復元する場合に従うべきガイドラインです。

-

Cisco ISE では、ある ISE ノード(A)からバックアップを取得して、別の ISE ノード(B)に復元することができます。両方のノードは同じ ホスト名(IP アドレスは異なる)です。ただし、ノード B 上のバックアップを復元した後は、証明書とポータルグループタグの問題が生じる可能性があるため、ノード B のホスト名を変更することはできません。

-

あるタイムゾーン内のプライマリ PAN からバックアップを取得して、別のタイムゾーン内の別の Cisco ISE ノードに復元する場合、復元プロセスが失敗することがあります。この問題は、バックアップファイルのタイムスタンプが、バックアップが復元される Cisco ISE ノードのシステム時刻より新しい場合 に発生します。同じバックアップを、取得後 1 日経過してから復元すると、 バックアップファイルのタイムスタンプが過去のものになり、復元プロセスは成功します。

-

バックアップを取得したホスト名と別のホスト名を持つプライマリ PAN にバックアップを復元すると、 プライマリ PAN はスタンドアロンノードになります。展開が切断し、セカンダリ ノードは機能しなくなります。 スタンドアロンノードをプライマリノードにし、セカンダリノードの設定をリセットしてプライマリ ノードに再登録する必要があります。Cisco ISE ノードの設定をリセットするには、Cisco ISE CLI から次のコマンドを入力してください。

-

application reset-config ise

-

-

システムのタイムゾーンは、最初の Cisco ISE インストールおよびセットアップ後に変更しないことを推奨します。

-

展開の 1 つ以上のノードの証明書設定を変更した場合は、 データを復元するための別のバックアップをスタンドアロン Cisco ISE ノードまたはプライマリ PAN から取得する必要があります。そうしないで古いバックアップを使用してデータを復元すると、ノード間の通信が 失敗する可能性があります。

-

プライマリ PAN 上で設定バックアップを復元した後に、 以前にエクスポートした Cisco ISE CA 証明書およびキーをインポートできます。

注

Cisco ISE CA 証明書およびキーをエクスポートしなかった場合は、プライマリ PAN 上で設定バックアップを復元した後に、プライマリ PAN およびポリシーサービスノード(PSN)でルート CA および下位 CA を生成します。

-

適切な FQDN(プラチナデータベースの FQDN)を使用せずにプラチナデータベースを復元する場合は、 CA 証明書を再生成する必要があります。([管理(Administration)] > [証明書(Certificates)] > [証明書署名要求(Certificate Signing Requests)] > [ISEルートCA証明書チェーンの置き換え(Replace ISE Root CA certificate chain)] を選択します)。ただし、適切な FQDN でプラチナデータベースを復元する場合は、CA 証明書が自動的に再生成されます。

-

Cisco ISE がバックアップファイルを格納するデータリポジトリが必要です。オンデマンドまたはスケジュール設定されたバックアップを実行する前に、リポジトリを作成する必要があります。

-

スタンドアロン管理ノードに障害が発生した場合、設定バックアップを実行して復元する必要があります。プライマリ PAN で障害が発生した場合、分散セットアップを使用してセカンダリ管理ノードをプライマリに昇格できます。その後、 新しいプライマリ PAN にデータを復元できます。

注

Cisco ISE では、backup-logs CLI コマンドも使用できます。このコマンドを使用して、ログや設定ファイルの収集を行い、これらをトラブルシューティングに利用できます。

CLI からの設定またはモニタリング(操作)バックアップの復元

デフォルト

Cisco ISE CLI から設定データ を復元するには、EXEC モードで restore コマンドを使用します。設定または操作バックアップからデータを復元するには、 次のコマンドを使用します。

restore filename repository repository-name encryption-key hash|plain encryption-key name include-adeos

構文の説明

| restore |

設定または操作バックアップから データを復元するには、このコマンドを入力します。 |

||

|

filename |

リポジトリに存在するバックアップファイル のファイル名。最大 120 文字の英数字をサポートします。

|

||

| リポジトリ |

バックアップを含むリポジトリを指定します。 |

||

|

repository-name |

バックアップを復元するリポジトリの名前。 |

||

| encryption-key |

(任意)バックアップを復元する ユーザ定義の暗号キーを指定します。 |

||

| ハッシュ |

バックアップを復元するためのハッシュされた暗号キー。使用する暗号化された(ハッシュ化された)暗号化キーを指定します。 40 文字までで指定します。 |

||

| plain |

バックアップを復元するためのプレーンテキストの暗号キー。 使用する暗号化されたプレーンテキストの暗号化キーを指定します。15 文字までで指定します。 |

||

| encryption-key name |

暗号キーを入力します。 |

||

| include-adeos |

(任意、 設定バックアップのみに該当) 設定バックアップから ADE-OS 設定を復元する場合に、このコマンド オペレータ パラメータを入力します。 設定バックアップを復元する場合にこのパラメータを含めないと、Cisco ISE は Cisco ISE アプリケーション設定データのみを復元します。 |

デフォルトの動作または 値はありません。

EXEC

Cisco ISE で restore コマンドを使用すると、Cisco ISE サーバが自動的に再起動します。

データの復元処理で、暗号キーは オプションです。 暗号キーを指定しなかった以前のバックアップの復元をサポートするために、 暗号キーなしで restore コマンドを使用できます。

ise/admin# restore mybackup-100818-1502.tar.gpg repository myrepository encryption-key plain Lab12345

Restore may require a restart of application services. 「続行しますか?」というメッセージを示すダイアログボックスが開きます。(yes/no) [yes] ? yes

Initiating restore. Please wait...

ISE application restore is in progress.

This process could take several minutes. Please wait...

Stopping ISE Application Server...

Stopping ISE Monitoring & Troubleshooting Log Processor...

Stopping ISE Monitoring & Troubleshooting Log Collector...

Stopping ISE Monitoring & Troubleshooting Alert Process...

Stopping ISE Monitoring & Troubleshooting Session Database...

Stopping ISE Database processes...

Starting ISE Database processes...

Starting ISE Monitoring & Troubleshooting Session Database...

Stopping ISE Application Server...

Starting ISE Monitoring & Troubleshooting Alert Process...

Starting ISE Monitoring & Troubleshooting Log Collector...

Starting ISE Monitoring & Troubleshooting Log Processor...

注: ISE プロセスは初期化中です。「show application status ise」

CLI を使用して、すべてのプロセスが実行状態であることを確認します。

ise/admin#

|

説明 |

|

|---|---|

| backup |

バックアップ(Cisco ISE と Cisco ADE OS)を実行して、そのバックアップをリポジトリに保存します。 |

| backup-logs |

システム ログをバックアップします。 |

| リポジトリ |

バックアップ設定のリポジトリサブモード を入力します。 |

| show repository |

特定のリポジトリにある使用可能なバックアップ ファイルを表示します。 |

| show backup history |

システムのバックアップ履歴 を表示します。 |

| show backup status |

バックアップ操作のステータスを表示します。 |

| show restore status |

復元操作のステータスを表示します。 |

いずれかのセカンダリノードでアプリケーション復元後の同期ステータスおよび複製ステータスが [非同期(Out of Sync)] になっている場合、該当セカンダリノードの証明書をプライマリ PAN に再インポートして、手動同期を実行する必要があります。

GUI からの設定バックアップの復元

管理者ポータルで設定バックアップを復元できます。GUI には現在の リリースから取得されたバックアップのみが表示されます。このリリースより前のバックアップを復元するには、CLI から restore コマンドを使用します。

はじめる前に

プライマリ PAN の自動フェールオーバー設定が展開でイネーブルになっている場合はオフにします。 設定バックアップを復元すると、アプリケーション サーバ プロセスが再起動されます。これらのサービスが再起動されるまで遅延が発生する場合があります。 このサービスの再起動の遅延により、セカンダリ PAN の自動フェールオーバーが開始される場合があります。

注 |

コンフィギュレーション データベースのバックアップを復元し、プライマリ PAN でのみルート CA を再生成することができます。ただし、登録済みの PAN で 設定データベースのバックアップは復元できません。 |

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

バックアップの名前を 設定バックアップのリストから選択し、[復元(Restore)] をクリックします。 |

| ステップ 3 |

バックアップ時に使用した暗号キーを入力します。 |

| ステップ 4 |

[復元(Restore)] をクリックします。 |

次の作業

Cisco ISE CA サービスを使用する場合は、次のことを実行する必要があります。

-

Cisco ISE CA ルートチェーン全体を再生成します。

-

Cisco ISE CA 証明書およびキーのバックアップをプライマリ PAN から取得し、セカンダリ PAN で復元します。この操作により 、プライマリ PAN の障害が発生した場合に、セカンダリ PAN が外部 PKI のルート CA または下位 CA として機能するようになり、 セカンダリ PAN をプライマリ PAN に昇格させることができます。

モニタリング データベースの復元

モニタリングデータベースを復元するプロセスは、展開のタイプによって異なります。 次のセクションでは、スタンドアロン および分散展開でモニタリングデータベースを復元する方法について説明します。

Cisco ISE の以前のリリースからの オンデマンド モニタリング データベースのバックアップを復元するには、CLI を使用する必要があります。Cisco ISE リリース間でのスケジュール バックアップの復元はサポートされていません。

注 |

データが取得されたノードとは別のノードに データを復元しようとする場合、 新しいノードを指すロギングターゲット設定を設定する必要があります。この設定により 、モニタリング syslog が正しいノードに確実に送信されます。 |

スタンドアロン環境でのモニタリング(運用)バックアップの復元

GUI には現在のリリースから取得された バックアップのみが表示されます。 前のリリースから取得されたバックアップを復元するには、CLI から restore コマンドを使用します。

はじめる前に

-

古いモニタリング データを消去します。

-

バックアップをスケジュールするか、 オンデマンドバックアップを実行します。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

バックアップの名前を 操作バックアップのリストから選択し、[復元(Restore)] をクリックします。 |

| ステップ 3 |

バックアップ時に使用した暗号キーを入力します。 |

| ステップ 4 |

[復元(Restore)] をクリックします。 |

管理およびモニタリング ペルソナによるモニタリングバックアップの復元

管理およびモニタリングペルソナを使用して、分散環境でのモニタリング バックアップを復元することができます。

はじめる前に

-

古いモニタリング データを消去します。

-

バックアップをスケジュールするか、 オンデマンドバックアップを実行します。

手順

| ステップ 1 |

プライマリとセカンダリ PAN を使用している場合は、PAN と同期します。 PAN と同期する場合、アクティブなプライマリに昇格するように PAN を選択する必要があります。 |

| ステップ 2 |

モニタリング ノードを登録解除する前に、モニタリング ペルソナを展開内の別のノードに割り当てます。 展開ごとに、機能中のモニタリング ノードが少なくとも 1 つ必要です。 |

| ステップ 3 |

バックアップされるモニタリング ノードを登録解除します。 |

| ステップ 4 |

新しく登録解除されたノードにモニタリングバックアップ を復元します。 |

| ステップ 5 |

現在の管理ノードにより新たに復元された ノードを登録します。 |

| ステップ 6 |

新たに復元されて登録されたノードをアクティブなモニタリング ノードに昇格します。 |

モニタリング ペルソナによるモニタリング バックアップの復元

分散環境のモニタリング バックアップは、モニタリングペルソナによってのみ復元できます。

はじめる前に

-

古いモニタリング データを消去します。

-

バックアップをスケジュールするか、 オンデマンドバックアップを実行します。

手順

| ステップ 1 |

復元される ノードを登録解除する準備を行います。そのためには、モニタリングペルソナを 展開内の別のノードに割り当てます。 展開内に、機能中のモニタリングノードが 少なくとも 1 つ必要です。 |

||

| ステップ 2 |

復元されるノードを登録解除します。

|

||

| ステップ 3 |

新しく登録解除されたノードにモニタリングバックアップ を復元します。 |

||

| ステップ 4 |

現在の管理ノードにより新たに復元された ノードを登録します。 |

||

| ステップ 5 |

新たに復元されて 登録されたノードを PAN に昇格します。 |

復元履歴

操作 監査レポートからは、 すべての復元操作、ログ イベント、ステータスに関する情報を取得することができます。

注 |

ただし操作監査 レポートには、 前回の復元操作に対応する開始時間に関する情報はありません。 |

トラブルシューティング 情報を入手するには、Cisco ISE CLI から backup-logs コマンドを実行して、ADE.log ファイルを調べる必要があります。

復元操作の進行中は、すべての Cisco ISE サービスは停止します。show restore status CLI コマンドを使用して、復元操作の進行状況を確認できます。

認証および認証ポリシー設定 のエクスポート

認証および認可ポリシー設定を XML ファイルの形式でエクスポートし、これをオフラインで読み取って設定エラーを特定し、 トラブルシューティングのために使用できます。この XML ファイルには認証および 認可ポリシールール、単純および複合ポリシー条件、dACL、および 認証プロファイルが含まれます。XML ファイルを電子メールで送信するか、 ローカルシステムに保存することを選択できます。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[ポリシーのエクスポート(Policy Export)] をクリックします。 |

| ステップ 3 |

必要に応じて値を入力します。 |

| ステップ 4 |

[エクスポート(Export)] をクリックします。 XML ファイルの内容を表示するには、ワードパッドなどのテキスト エディタを使用します。 |

ポリシーのエクスポート設定のスケジュール

| フィールド | 使用上のガイドライン |

|---|---|

|

暗号化(Encryption) |

|

|

暗号化キー(Encryption Key) |

エクスポート データを暗号化および復号化するためのキーを入力します。このフィールドは、[暗号キーを使用したエクスポート(Export with Encryption Key)] オプションを選択した場合にのみ有効になります。 |

|

[接続先(Destination)] |

|

|

ローカル コンピュータにファイルをダウンロード(Download file to local computer) |

ポリシー エクスポート ファイルをローカル システムにダウンロードできます。 |

|

[ファイルをメールで送信(Email file to)] |

複数の電子メール アドレスをカンマで区切って入力します。 |

|

リポジトリ(Repository) |

エクスポート データを保存するリポジトリを選択します。ここにリポジトリ名を入力することはできません。ドロップダウンリストから 利用可能なリポジトリのみを選択できます。ポリシーのエクスポートのスケジュールを設定する前に、リポジトリを作成してください。 |

|

今すぐエクスポート(Export Now) |

指定したリポジトリにデータをすぐにエクスポートするには、このオプションをクリックします。 |

| スケジュール | |

|

スケジューリング オプション(Schedule Options) |

エクスポートのスケジュールの頻度を選択し、それに応じてその他の詳細を入力します。 |

分散環境でのプライマリノードとセカンダリノードの同期

分散環境では、PAN のバックアップファイルの復元後に、プライマリおよびセカンダリノードの Cisco ISE データベースが自動的に同期されないことがあります。 この場合には、PAN からセカンダリ ISE ノードへの完全複製を手動で強制実行できます。強制同期は、PAN からセカンダリ ノードにのみ可能です。同期操作中は、 設定を変更することはできません。Cisco ISE では、同期が完全に完了した後にのみ、他の Cisco ISE 管理者ポータルページに移動して設定変更を行うことができます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 2 |

非同期レプリケーション ステータスのセカンダリ ISE ノードの横にあるチェックボックスをオンにします。 |

| ステップ 3 |

[同期を更新(Syncup)] をクリックし、ノードが PAN と同期されるまで待ちます。 Cisco ISE 管理者ポータルへのアクセスは、このプロセスが完了するのを待たなければなりません。 |

スタンドアロンおよび分散展開での失われたノードの復元

この項では、スタンドアロンおよび分散展開での失われたノードの復元に使用できるトラブルシューティング情報を提供します。次の使用例の一部では、 失われたデータの復旧にバックアップと復元機能を使用し、その他の使用例では、複製機能を使用しています。

分散展開での既存 IP アドレスとホスト名の使用による失われたノードの復元

シナリオ

分散展開では、自然災害が全ノードの損失につながります。復元後に、既存 IP アドレス とホストネームを使用します。

たとえば、2 つのノード、N1(プライマリポリシー管理ノードすなわちプライマリ PAN)と N2(セカンダリポリシー管理 ノードすなわちセカンダリ PAN)があります。時刻 T1 に取得された N1 ノードのバックアップが利用可能です。 自然災害のために、N1 と N2 両方のノードに障害が発生しました。

前提

展開内のすべての Cisco ISE ノードが破壊されました。同じホスト名と IP アドレスを使用して、新しいハードウェアのイメージが作成されました。

解決手順(Resolution Steps)

-

N1 および N2 ノードの両方を置き換える必要があります。N1 および N2 ノードはスタンドアロン構成になりました。

-

N1 と N2 のノードの UDI を使用してライセンスを取得し、N1 ノードにインストールします。

-

置き換えた N1 ノードで バックアップを復元する必要があります。復元スクリプトは N2 にデータを同期しようとしますが、N2 はスタンドアロンノードであるため同期は失敗します。N1 のデータは時刻 T1 にリセットされます。

-

N1 の管理者ポータルにログインして、N2 ノードを削除して再登録する必要があります。これで、N1 および N2 ノード のデータが時刻 T1 にリセットされます。

分散展開での新 IP アドレスとホスト名を使用しての失われたノードの復元

シナリオ

分散展開では、自然災害が全ノードの損失につながります。新しいハードウェアのイメージが新しい場所で再作成され、 新しい IP アドレスとホスト名が必要です。

たとえば、2 つの ISE ノード N1(プライマリポリシー管理ノード(プライマリ PAN))と N2(セカンダリ ポリシー サービス ノード)があります。時刻 T1 に取得された N1 ノードのバックアップが利用可能です。自然 災害のために、N1 と N2 両方のノードに障害が発生しました。Cisco ISE ノードが新しいロケーションで置き換えられ、新しいホスト名は N1A(プライマリ PAN)および N2A(セカンダリ ポリシー サービス ノード)です。N1A および N2A はこの時点ではスタンドアロン ノードです。

前提条件

展開内のすべての Cisco ISE ノードが破壊されました。新しいハードウェアのイメージが、異なるホスト名と IP アドレスを使用して異なる場所で作成されました。

解決手順(Resolution Steps)

-

N1 のバックアップを入手し、 これを N1A 上で復元します。復元スクリプトは、ホスト名と ドメイン名の変更を認識し、現在のホスト名に基づいて 展開設定内のホスト名とドメイン名を更新します。

-

新しい 自己署名証明書を生成する必要があります。

-

N1A 上の Cisco ISE 管理者ポータルにログインし、[管理(Administration)]を選択して、次の操作を行う必要があります。

古い N2 ノードを削除します。

新しい N2A ノードを セカンダリノードとして登録します。N1A ノードのデータが N2A ノードに複製されます。

スタンドアロン展開 の既存 IP アドレスとホスト名によるノードの復元

シナリオ

スタンドアロン管理 ノードがダウンします。

たとえば、 スタンドアロン管理ノード N1 があったとします。N1 データベースのバックアップは、 時刻 T1 に取得されました。物理的な障害により N1 ノードがダウンし、 イメージの再作成または新しいハードウェアが必要です。N1 ノードを、 同じ IP アドレスとホスト名を使用して回復させる必要があります。

前提条件

この展開は スタンドアロン展開であり、新規またはイメージを再作成したハードウェアは、同じ IP アドレス とホスト名を持ちます。

解決手順(Resolution Steps)

イメージの再作成後、または同一 IP アドレスとホスト名で新しい Cisco ISE ノードを導入した後に N1 ノードが起動したら、古い N1 ノードから取得したバックアップを復元する必要があります。 ロールを変更する必要はありません。

スタンドアロン展開 の新 IP アドレスとホスト名によるノードの復元

シナリオ

スタンドアロン管理 ノードがダウンします。

たとえば、 スタンドアロン管理ノード N1 があったとします。時刻 T1 に取得された N1 データベースのバックアップが利用可能です。物理的な障害により N1 ノードがダウンし、異なる IP アドレス とホスト名を使用した 新しいハードウェアに別のロケーションで置き換えられます。

前提条件

これはスタンドアロン 展開であり、置き換えられたハードウェアは、異なる IP アドレスとホスト名を持ちます。

解決手順(Resolution Steps)

-

新しいハードウェアで N1 ノードを置き換えます。このノードはスタンドアロン状態となり、ホスト名は N1B です。

-

バックアップを N1B ノード上で復元できます。ロールを変更する必要はありません。

設定のロール バック

問題

意図せずに設定を変更してしまい、後でそれが正しくないことがわかる場合があります。たとえば、いくつかの NAD を削除したり、一部の RADIUS 属性を誤って修正したりして、数時間 後にこの問題に気付く場合があります。この場合、 変更を行う前に取得したバックアップを復元することにより、元の設定に戻すことができます。

考えられる原因

N1(プライマリポリシー管理ノードすなわちプライマリ PAN)と N2(セカンダリポリシー管理ノードすなわち セカンダリ PAN)の 2 つのノードがあり、N1 ノードのバックアップを使用できます。N1 上で誤った変更をいくつか行い、 変更を元に戻す必要があります。

ソリューション

誤った設定変更を行う前に取得した N1 ノードのバックアップを入手します。 N1 ノード上でこのバックアップを復元します。復元スクリプトにより、N1 の データで N2 が同期されます。

分散展開での障害発生時のプライマリノードの復元

シナリオ

マルチノード展開内で、 PAN に障害が発生しました。

たとえば、2 つの Cisco ISE ノード、N1(PAN)と N2(セカンダリ管理ノード)があります。ハードウェアの問題で N1 に障害が発生します。

前提条件

分散展開内のプライマリノードのみに障害が発生します。

解決手順(Resolution Steps)

-

N2 管理者ポータルにログインします。[管理(Administration)]を選択して、N2 をプライマリノードとして設定します。

N1 ノードが新しいハードウェアで置き換えられ、イメージが再作成され、スタンドアロン状態となります。

-

N2 管理者ポータルで、セカンダリ ノードとして新しい N1 ノードを登録します。

これで、N2 ノードがプライマリ ノードになり、N1 ノードがセカンダリ ノードになります。

N1 ノードを再びプライマリ ノードにするには、N1 の管理者ポータルにログインして、このノードをプライマリ ノードに設定します。N2 は、自動的に セカンダリサーバとなります。データが失われることはありません。

分散展開での障害発生時のセカンダリノードの復元

シナリオ

マルチノード展開で、 1 台のセカンダリノードに障害が発生しました。復元の必要はありません。

たとえば、N1(プライマリ PAN)、N2(セカンダリ PAN)、N3(セカンダリ ポリシー サービス ノード)、N4(セカンダリ ポリシー サービス ノード)の複数のノードが存在します。セカンダリノードの 1 つである N3 に障害が発生しました。

解決手順(Resolution Steps)

-

新しい N3A ノードのイメージを再作成して、デフォルトのスタンドアロン状態にします。

-

N1 の管理者ポータルにログインし、N3 ノードを削除します。

-

N3A ノードを登録します。

N1 から N3A へ、データが複製されます。復元の必要はありません。

Cisco ISE ロギングメカニズム

Cisco ISE には、監査、障害管理、およびトラブルシューティングに使用されるロギングメカニズムが備わっています。このロギングメカニズムは、 展開されたサービスの障害状態を識別したり、問題のトラブルシューティングを効率的に行う場合に役立ちます。また、プライマリノードのモニタリング およびトラブルシューティングのロギング出力が一貫した形式で生成されます。

仮想ループバック アドレスを使用してローカル システムにログを収集するように Cisco ISE ノードを設定できます。ログを外部に収集するには、 ターゲットと呼ばれる外部 syslog サーバを設定します。ログは事前定義された各種のカテゴリに分類されます。 ターゲット、重大度レベルなどに応じてカテゴリを編集することにより、ロギング出力をカスタマイズできます。

ベストプラクティスとして、Cisco ISE のモニタリングおよびトラブルシューティング(MnT)ノードに syslog を送信するようにネットワークデバイスを設定しないでください。 これは、一部のネットワーク アクセス デバイス(NAD)の syslog が失われる可能性があるほか、MnT サーバが過負荷になりロードの 問題が発生するためです。

ノードで ISE メッセージングサービスに障害が発生した場合、プロセスダウンアラームがトリガーされなくなりました。ノードで ISE メッセージングサービスに障害が発生すると、 そのノードでメッセージングサービスが再開されるまで、すべての syslog およびプロセスダウンアラームが失われます。

この場合、管理者は、Cisco ISE のホームウィンドウの [アラーム(Alarm)] ダッシュレットにリストされるキューリンクエラーアラームを検索する必要があります。アラームをクリックすると、[推奨されるアクション(Suggested Actions)] セクションが含まれた新しいウィンドウが開きます。問題を解決するには、次の手順に従ってください。

注 |

モニタリングノードがネットワークデバイスの syslog サーバとして設定されている場合、ロギングソースが次の形式で正しい ネットワークアクセスサーバ(NAS)の IP アドレスを送信することを確認してください。 <message_number>sequence_number: NAS_IP_address: timestamp: syslog_type: <message_text> そうしないと、これは NAS の IP アドレスに依存する機能に影響を及ぼすことがあります。 |

syslog の消去の設定

このプロセスを使用して、ローカル ログ格納期間を設定し、特定の期間後にローカル ログを削除します。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

| ステップ 2 |

[ローカル ログ格納期間(Local Log Storage Period)] フィールドに、設定ソースでログ エントリを保持する最大日数を入力します。 localStore フォルダのサイズが 97 GB に達した場合、ログは設定された [ローカルログの保存期間(Local Log Storage Period)] よりも前に削除されることがあります。 |

| ステップ 3 |

格納期間が経過する前に既存のログ ファイルを削除するには、[今すぐログを削除(Delete Logs Now)] をクリックします。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

Cisco ISE システム ログ

Cisco ISE では、システムログは ロギングターゲットと呼ばれる場所で収集されます。ターゲットは、 ログを収集して格納するサーバの IP アドレスを参照します。ログをローカルで生成して 格納することも、FTP ファシリティを使用して 外部サーバに転送することもできます。Cisco ISE には、次のデフォルトターゲットがあり、 これらはローカルシステムのループバックアドレスに動的に設定されます。

-

LogCollector:ログコレクタ のデフォルトの syslog ターゲット。

-

ProfilerRadiusProbe:プロファイラ Radius プローブのデフォルトの syslog ターゲット。

デフォルトでは、AAA 診断 サブカテゴリとシステム診断サブカテゴリのロギングターゲットは、ディスク領域を減らすために、 新規 Cisco ISE インストールまたはアップグレード時に無効になります。 これらのサブカテゴリのロギングターゲットを手動で設定できますが、 これらのサブカテゴリのローカルロギングは常に有効です。

Cisco ISE インストールの最後に ローカルに設定されるデフォルトのロギングターゲットを使用するか、 またはログを保存する外部ターゲットを作成することができます。

注 |

syslog サーバが分散展開で設定されている場合、syslog メッセージは MnT ノードではなく認証 PSN から syslog サーバ へ直接送信されます。 |

リモート syslog 収集場所の設定

Web インターフェイスを使用して、システム ログ メッセージの送信先になるリモート syslog サーバ ターゲットを作成できます。ログメッセージは、 syslog プロトコル標準(RFC-3164 を参照)に従ってリモート syslog サーバターゲットに送信されます。syslog プロトコル はセキュアでない UDP です。

メッセージは、イベントが発生したときに生成されます。イベントは、プログラムの終了時に表示されるメッセージや アラームなどのステータスを表示するものである場合があります。カーネル、メール、ユーザレベルなど、異なるファシリティから生成されたさまざまな タイプのイベントメッセージがあります。イベントメッセージは重大度レベルに関連付けられており、管理者はメッセージを フィルタリングし、優先度付けできます。数値コードはファシリティおよび重大度レベルに割り当てられます。syslog サーバ はイベントメッセージコレクタで、これらのファシリティからイベントメッセージを収集します。管理者は、重大度レベルに基づいて、メッセージ を転送するイベントメッセージコレクタを選択できます。

UDP syslog(ログ コレクタ)はデフォルトのリモート ロギング ターゲットです。このロギングターゲットは、無効にすると、ログコレクタとして動作しなくなり、 [ロギングカテゴリ(Logging Categories)] ページから削除されます。このロギングターゲットを有効にした場合は、 [ロギングカテゴリ(Logging Categories)] ページのログコレクタになります。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[追加(Add)] をクリックします。 |

| ステップ 3 |

次の必須詳細情報を入力します。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

| ステップ 5 |

[リモート ロギング ターゲット(Remote Logging Targets)] ページに移動し、新しいターゲットが作成されたことを確認します。 その後、ロギング ターゲットを、以下のそれぞれのロギング カテゴリにマッピングできます。PSN ノードは、それらのノードで有効になっているサービスに応じて、 該当するログをリモートロギングターゲットに送信します。

展開内のすべてのノードによって、次のカテゴリのログがロギング ターゲットに送信されます。

|

Cisco ISE メッセージ コード

ロギング カテゴリは、ACS の機能、フロー、または使用例を説明するメッセージ コードのバンドルです。Cisco ISE では、各ログには ログメッセージの内容に従ってロギングカテゴリにバンドルされているメッセージコードが関連付けられています。ロギングカテゴリは、 含まれているメッセージの内容を説明する場合に役立ちます。

ロギング カテゴリはロギング設定で役立ちます。各カテゴリには、アプリケーションの要件に応じて設定可能な名前、 ターゲット、および重大度レベルがあります。

Cisco ISE では、サービスに対して事前定義されたロギングカテゴリ([ポスチャ(Posture)]、[プロファイラ(Profiler)]、[ゲスト(Guest)]、[AAA(認証、許可 、アカウンティング)(AAA (authentication, authorization, and accounting))] など)が提供されており、これらにログターゲットを割り当てることができます。

ロギングカテゴリが [成功した認証(Passed Authentications)] の場合、ローカルロギングを許可するオプションは、デフォルトでは無効になっています。このカテゴリのローカルロギングを有効にすると、運用スペースの使用率が高くなり、 iseLocalStore.log とともに prrt-server.log がいっぱいになります。

[成功した認証(Passed Authentications)] のローカルロギングを有効にする場合は、[管理(Administration)]に移動し、[カテゴリ(category)] セクションから [成功した認証(Passed Authentications)] をクリックして、[ローカルロギング(Local Logging)] のチェックボックスをオンにします。

メッセージ コードの重大度レベルの設定

ログの重大度レベルを設定し、 選択したカテゴリのログが格納されるロギングターゲットを 選択できます。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

編集するカテゴリの隣 のオプションボタンをクリックにして、[編集(Edit)] をクリックします。 |

| ステップ 3 |

必須フィールドの 値を変更します。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

| ステップ 5 |

[ロギングカテゴリ(Logging Categories)] ページに移動し、特定のカテゴリに対して行われた設定の変更内容を 確認します。 |

Cisco ISE メッセージ カタログ

可能性があるすべてのログ メッセージと説明を表示するために、[メッセージ カタログ(Message Catalog)] ページを使用できます。[管理(Administration)]を選択します。

[ログ メッセージ カタログ(Log Message Catalog)] ページが表示されます。このページでは、ログ ファイルに記録される可能性があるすべてのログ メッセージを表示できます。 すべての Syslog メッセージを CSV ファイル形式でエクスポートするには、[エクスポート(Export)] を選択します。

Cisco ISE から送信される syslog メッセージの包括的なリスト、syslog メッセージの意味、ローカルおよびリモートターゲットでの syslog メッセージの記録方法については、『Cisco ISE Syslogs』ドキュメント を参照することもできます。

デバッグ ログ

デバッグログにより、ブートストラップ、 アプリケーション設定、ランタイム、展開、モニタリングとレポート、および 公開キーインフラストラクチャ(PKI)に関する情報が取得されます。過去 30 日間の重大アラームと警告アラーム 、および過去 7 日間の情報アラームがデバッグ ログに含まれます。

個々のコンポーネントのデバッグ ログ重大度レベルを設定できます。

ノードまたはコンポーネントで [デフォルトにリセット(Reset to Default)] オプションを使用して、 ログレベルを出荷時のデフォルト値に戻すことができます。

ローカルサーバに デバッグログを保存できます。

注 |

デバッグログの設定は、 システムをバックアップから復元した場合やアップグレードした場合には保存されません。 |

ノードのロギング コンポーネントの表示

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [ロギング(Logging)] > [デバッグログ設定(Debug Log Configuration)] を選択します。 |

| ステップ 2 |

ロギングコンポーネントを 表示するノードを選択し、[編集(Edit)] をクリックします。 [デバッグレベルの設定(Debug Level Configuration)] ページが表示されます。次の詳細情報を表示できます。

|

デバッグ ログの重大度レベルの設定

デバッグ ログの重大度レベルを設定できます。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

||

| ステップ 2 |

ノードを選択して、[編集(Edit)] を クリック します。 [デバッグログの設定(Debug Log Configuration)] ページには、選択したノードで実行されているサービス、 および個別のコンポーネントに対して設定されている現在のログレベルに基づいた コンポーネントのリストが表示されます。 ノードまたはコンポーネントで [デフォルトにリセット(Reset to Default)] オプションを使用して、ログレベルを 出荷時のデフォルト値に戻すことができます。 |

||

| ステップ 3 |

ログ重大度レベルを設定するコンポーネントを 選択し、[編集(Edit)] をクリックします。[ログレベル(Log Level)] ドロップダウンリストから目的のログ重大度レベルを選択し、[保存(Save)] をクリックします。

|

エンドポイントのデバッグログ コレクタ

特定のエンドポイントの問題をトラブルシューティングするために、 IP アドレスまたは MAC アドレスに基づいて、特定の エンドポイントのデバッグログをダウンロードできます。その特定のエンドポイント固有のログが、 展開内のさまざまなノードから 1 つのファイルに収集されるため、 迅速かつ効率的に問題をトラブルシューティングできます。 このトラブルシューティング ツールは、一度に 1 つのエンドポイントに対してのみ実行できます。ログ ファイルが GUI に表示されます。1 つのノードまたは展開内のすべてのノード からエンドポイントのログをダウンロードできます。

特定のエンドポイントのデバッグログ のダウンロード

ネットワーク内の 特定のエンドポイントの問題をトラブルシューティングするには、管理者ポータルからデバッグ エンドポイント ツールを使用できます。または、このツールを [認証(Authentications)] ページから実行できます。[認証(Authentications)] ページの [エンドポイント ID(Endpoint ID)] を右クリックして、[エンドポイントデバッグ(Endpoint Debug)] をクリックします。このツールでは、単一ファイルの特定のエンドポイントに関連するすべてのサービス に関するすべてのデバッグ情報が提供されます。

はじめる前に

デバッグログを収集する エンドポイントの IP アドレスまたは MAC アドレスが必要です。

手順

| ステップ 1 |

[操作(Operations)] を選択します。 |

| ステップ 2 |

[MAC アドレス(MAC Address)] または [IP] オプションボタンをクリックし、エンドポイントの MAC または IP アドレス を入力します。 |

| ステップ 3 |

一定の時間が 経過した後にログ収集を停止する場合は、[n 分後に自動的に無効化(Automatic disable after n Minutes)] チェックボックス をオンにします。このチェックボックスをオンにする場合は、 1 ~ 60 分の時間を入力する必要があります。 次の メッセージが表示されます。「エンドポイントデバッグによって、展開のパフォーマンスが低下します。続行しますか?(Endpoint Debug degrades the deployment performance. Would you like to continue?)」 |

| ステップ 4 |

ログを収集するには、[続行(Continue)] をクリックします。 |

| ステップ 5 |

手動でログの収集を中止する場合は、[停止(Stop)] をクリックします。 |

収集フィルタ

収集フィルタを設定して、 モニタリングサーバおよび外部サーバに送信される syslog メッセージを 抑制できます。抑制は、異なる属性タイプに基づいてポリシー サービス ノード レベルで実行できます。特定の属性タイプおよび 対応する値を使用して複数のフィルタを定義できます。

モニタリングノードまたは外部サーバに syslog メッセージを送信する前に、Cisco ISE は送信する syslog メッセージ のフィールドとそれらの値を比較します。一致が見つかった場合、 対応するメッセージは送信されません。

収集フィルタの設定

さまざまな属性のタイプに基づいて複数の 収集フィルタを設定できます。フィルタ数を 20 に制限 することを推奨します。収集フィルタを追加、編集、または削除できます。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[Add] をクリックします。 |

| ステップ 3 |

次のリストから フィルタタイプを 選択します。

|

| ステップ 4 |

選択したフィルタタイプの対応する 値を 入力します。 |

| ステップ 5 |

ドロップダウンリストから 結果を 選択します。結果は、[すべて(All)]、[成功(Passed)]、または [失敗(Failed)] になります。 |

| ステップ 6 |

[送信(Submit)] をクリックします。 |

イベント抑制 バイパスフィルタ

Cisco ISE では、 フィルタを設定し、収集フィルタを使用して、一部の syslog メッセージが モニタリングノードおよび他の外部サーバに送信されることを抑制できます。場合 によっては、これらの抑制されたログメッセージにアクセスすることが必要になります。Cisco ISE は、 設定可能な時間について、ユーザ名などの属性に基づいて イベント抑制をバイパスするオプションを提供します。デフォルトは 50 分ですが、 5 分から 480 分(8 時間)の期間を設定できます。 イベント抑制バイパスは、設定した後すぐに有効になります。 設定した期間が経過すると、バイパス抑制フィルタは 失効します。

抑制バイパスフィルタは、 Cisco ISE ユーザインターフェイスの [収集フィルタ(Collection Filters)] ページから 設定できます。この機能を使用して、特定の ID(ユーザ)のすべてのログを表示し、 その ID の問題をリアルタイムでトラブルシューティング できます。

フィルタは有効または 無効にできます。バイパスイベントフィルタで設定した期間が 経過すると、フィルタは再度有効にするまで自動的に無効になります。

Cisco ISE は 設定変更監査レポートでこれらの設定変更を取得します。この レポートは、イベント抑制またはバイパス抑制を設定したユーザ、 およびイベントが抑制された期間または抑制がバイパスされた期間に関する 情報を提供します。

Cisco ISE レポート

モニタリング機能および トラブルシューティング機能とともに Cisco Identity Services Engine(ISE)レポートを使用して、 集中管理する場所からのトレンドの分析、システムパフォーマンスおよびネットワークアクティビティの モニタリングを行います。

Cisco ISE はネットワーク全体 からログおよび設定データを収集します。その後、表示と分析のために、 データがレポートに集約されます。Cisco ISE には、使用可能な事前定義された レポートが用意されており、必要に応じてカスタマイズできます。

Cisco ISE レポートは 事前設定されており、認証、セッショントラフィック、デバイス管理、設定と管理、 およびトラブルシューティングに関する情報の論理カテゴリに グループ化されます。

レポート フィルタ

レポートには、 シングルセクションレポートとマルチセクションレポートの 2 種類があります。シングルセクションレポートには 1 つのグリッドが含まれており(RADIUS 認証レポート)、 マルチセクションレポートには複数のグリッドが含まれており(認証概要レポート)、データが グラフと表の形式で示されます。シングルセクションレポートの [フィルタ(Filter)] ドロップダウンメニュー には、[クイックフィルタ(Quick Filter)] と [拡張フィルタ(Advanced Filter)] があります。マルチセクションレポートでは、拡張フィルタだけを指定 できます。

マルチセクション レポートには、入力が必要な必須拡張フィルタが 1 つ以上含まれていることがあります。たとえば、 健全性の概要レポート([操作(Operations)] > [レポート(Reports)] > [診断(Diagnostics)] ページ)をクリックすると、2 つの必須拡張フィルタ([サーバ(Server)] と [時間範囲(Time Range)])が表示されます。レポートを生成するには、この両方のフィルタで演算子コマンド、サーバ名、 必要な値を指定し、[実行(Go)] をクリックする必要があります。プラス記号(+)をクリックして新しい拡張フィルタを追加できます。マルチセクションレポートは PDF 形式でのみエクスポートできます。特定の時刻または時間間隔で Cisco ISE マルチセクション レポートを実行または再実行するようにスケジュールすることはできません。

注 |

レポートをクリックすると、デフォルトでは最新のデータが生成されます。ただし一部のマルチセクションレポートでは、 時間範囲以外にもユーザが入力する必要のある項目があります。 |

シングルセクションレポートでは、 デフォルトでクイックフィルタが 1 番目の行として表示されます。フィールド には、検索基準を選択できるドロップダウンリストまたはテキストボックス が含まれています。

拡張フィルタ には、1 つ以上の内部条件を含む外部条件が含まれています。外部 条件では、検索で指定された内部条件すべてに一致する必要があるか、またはいずれかに一致する必要があるかを 指定します。内部条件には、カテゴリ([エンドポイント ID(Endpoint ID)]、 [ID グループ(Identity Group)])、メソッド(Contains、Does Not Contain などの演算子 コマンド)、および時間範囲を条件として指定するために使用される 1 つ以上の条件が 含まれています。

[クイックフィルタ(Quick Filter)] を使用すると、[記録日時(Logged At)] ドロップダウンリストから日付または時刻を選択し、過去 30 日以内にログインしたデータセットのレポートを生成できます。30 日より前の日付または時刻のレポートを 生成する場合は、[高度なフィルタ(Advanced Filters)] を使用して、ドロップダウンリストの [カスタム(Custom)] オプションの [開始日(From)] と [終了日(To)] のフィールドに必要な時間枠を設定します。

クイック フィルタ条件の作成

ここでは、 クイックフィルタ条件の作成方法を説明します。クイックフィルタ 条件はシングルセクションレポートでのみ作成できます。

手順

| ステップ 1 |

[操作(Operations)] を選択し、必要なレポートをクリックします。 |

| ステップ 2 |

[設定(Settings)] ドロップダウンリストから必須フィールドを選択します。 |

| ステップ 3 |

データをフィルタリングするため、 必須フィールドでドロップダウンリストから選択するか、 または特定の文字を入力できます。検索では Contains 演算子コマンドが使用されます。たとえば、 「K」で始まるテキストをフィルタリングするには K と入力し、テキスト内の任意の位置に「geo」 が含まれているテキストをフィルタリングするには geo と入力します。また、アスタリスク(*)を使用することもできます。たとえば、 *abc で始まり *def で終わる正規表現などです。 クイックフィルタで使用される条件には、contains、starts with、ends with、starts with or ends with、および OR 演算子で結合する複数の値があります。 |

| ステップ 4 |

Enter キーを押します。 |

拡張フィルタ 条件の作成

ここでは、 拡張フィルタ条件の作成方法を説明します。拡張フィルタは、 シングルセクションレポートとマルチセクションレポートで作成できます。シングルセクションレポート の [フィルタ(Filter)] ドロップダウンメニューには、[クイックフィルタ(Quick Filter)] と [拡張フィルタ(Advanced Filter)] があります。マルチセクションレポートでは、拡張フィルタだけを指定 できます。

手順

| ステップ 1 |

[操作(Operations)] を選択し、必要なレポートをクリックします。 |

| ステップ 2 |

[フィルタ(Filters)] セクションで [一致(Match)] ドロップダウンリストから次のいずれかのオプションを選択します。

|

| ステップ 3 |

[時間範囲(Time Range)] ドロップダウンリストから必要なカテゴリを選択します。 |

| ステップ 4 |

[演算子コマンド(Operator Commands)] ドロップダウンリストから、必要なコマンドを選択します。たとえば、 特定の文字で始まるテキストや([次の文字で始まる(Begin With)] を使用)、テキスト内の任意の位置に 特定の文字が含まれているテキスト([次の文字を含む(Contains)] を使用)をフィルタリングできます。あるいは、 [ログに記録された時刻(Logged Time)] と対応する [カスタム(Custom)] オプションを選択し、カレンダーからデータをフィルタリングする期間の開始日時 と終了日時を指定します。 |

| ステップ 5 |

[時間範囲(Time Range)] ドロップダウンリストから必要なオプションを選択します。 |

| ステップ 6 |

[Go] をクリックします。 |

レポートの実行および表示

ここでは、Reports View を使用してレポートを実行、表示、およびナビゲートする方法について説明します。デフォルトでは、レポートをクリックすると過去 7 日間のデータ が生成されます。各レポートでは、ページごとに 500 行のデータが表示されます。レポートにデータを表示する 時間の増分を指定できます。

手順

| ステップ 1 |

[操作(Operations)] を選択します。 また、 各ワークセンターの [レポート(Reports)] リンクに移動して、ワークセンター固有の一連の レポートを確認することもできます。 |

| ステップ 2 |

使用可能な レポートカテゴリからレポートをクリックします。 |

| ステップ 3 |

レポートを実行する 1 つ以上のフィルタ を選択します。各レポートに、異なるフィルタを使用できます。 フィルタの一部は必須で一部は任意選択です。 |

| ステップ 4 |

フィルタに適切な値 を入力します。 |

| ステップ 5 |

[Go] をクリックします。 |

レポートのナビゲーション

レポート出力から詳細情報を取得できます。たとえば、5 ヵ月の期間に 1 つのレポートを生成した場合、 グラフと表には月単位の目盛りでレポートの集約データが表示されます。

表内の特定の値をクリックすると、この特定のフィールドに関連する別のレポートを表示できます。たとえば、認証 概要レポートには、ユーザまたはユーザグループの失敗したカウントが表示されます。失敗したカウントをクリックすると、 その特定の失敗したカウントについての認証概要レポートが開きます。

レポートのエクスポート

-

カンマ区切り値(.csv)ファイルとしての Excel スプレッドシート。データをエクスポートすると、レポートの場所を詳細 に示した電子メールを受信します。

-

ローカル ディスクに保存できる Microsoft Excel のカンマ区切り値(.csv)ファイル。

-

ローカル ディスクに保存できる Adobe Acrobat Document(.pdf)ファイル。

注 |

Microsoft Excel 形式の場合、エクスポートできるのは 5000 レコードです。PDF ファイル形式の場合、エクスポートできるのは 1000 レコードです。 |

次のレポートは PDF ファイル形式でののみエクスポート できます。

-

認証概要(Authentication Summary)

-

健全性の概要

-

RBACL ドロップ概要

注

RBACL 廃棄パケットのフローは、Cisco Catalyst 6500 シリーズ スイッチでのみ使用できます。

-

ゲスト スポンサー概要

-

エンドポイント プロファイルの変更

-

ネットワーク デバイスのセッション ステータス

注 |

レポートをエクスポートした後で英語以外の文字を正しく表示するには、 UTF-8 文字エンコーディングを有効にして Microsoft Excel にファイルをインポートする必要があります。UTF-8 文字エンコーディングを有効にしないで、エクスポートした .csv ファイルを Microsoft Excel で直接開いた場合、 レポートの英語以外の文字は文字化けした状態で表示されます。 |

注 |

レポート データは、プライマリ PAN からのみ .csv 形式にエクスポートできます。 |

手順

| ステップ 1 |

「レポートの実行と表示」の項の説明に従って レポートを実行します。 |

| ステップ 2 |

レポートサマリーページの右上隅にある [エクスポート先(Export To)] をクリックします。 |

| ステップ 3 |

エクスポートするデータカラム を指定します。 |

| ステップ 4 |

ドロップダウンリストから リポジトリを選択します。 |

| ステップ 5 |

[エクスポート(Export)] をクリックします。 |

Cisco ISE レポートのスケジュールと保存

レポートをカスタマイズし、変更内容を新しいレポートとして保存するか、またはレポートサマリーページの右上隅にある [マイレポート(My Reports)] でデフォルトのレポート設定を復元できます。

Cisco ISE レポートをカスタマイズおよびスケジュールして、特定の時間または時間間隔で実行および再実行することもできます。生成されたレポートに関する 電子メール通知を送受信することもできます。

時間単位の頻度でレポートをスケジュールする場合は、レポートを複数の日にわたって実行することはできますが、日をまたぐ時間枠を設定することはできません。

たとえば、時間単位のレポートを 2019 年 5 月 4 日から 5 月 8 日までスケジューリングする場合は、時間間隔を各日の午前 6 時 から午後 11 時までに設定することはできますが、ある日の午後 6 時から翌日の午前 11 時までに設定することはできません。後者の場合、Cisco ISE は、時間範囲が無効である ことを示すエラーメッセージを表示します。

注 |

外部の管理者(Active Directory の管理者など)が電子メール ID フィールドを指定せずにスケジュール設定された レポートを作成すると、電子メール通知は送信されません。 |

次のレポートは スケジュールできません。

-

認証概要(Authentication Summary)

-

健全性の概要

-

RBACL ドロップ概要

-

ゲスト スポンサー概要

-

エンドポイント プロファイルの変更

-

ネットワーク デバイスのセッション ステータス

注 |

Cisco ISE レポートの保存またはスケジューリング (カスタマイズ)は、PAN からのみ実行できます。 |

手順

| ステップ 1 |

「レポートの実行と表示」の項の説明に従って レポートを実行します。 |

| ステップ 2 |

レポートサマリーページの右上隅の [マイレポート(My Reports)] をクリックします。 |

| ステップ 3 |

ダイアログボックスに 必要な詳細を入力します。 |

| ステップ 4 |

[新規として保存(Save as New)] をクリックします。 |

保存済みレポートに戻ると、すべてのフィルタ オプションがデフォルトでオンになります。使用しないフィルタはオフ にします。

[マイレポート(My Reports)] カテゴリから、保存したレポートを削除することもできます。

Cisco ISE のアクティブな RADIUS セッション

Cisco ISE では、ライブセッション用の動的な 許可変更(CoA)機能が提供されます。この機能を使用すると、アクティブな RADIUS セッションを 動的に制御できます。次のタスクを実行するために再認証または 接続解除要求をネットワーク アクセス デバイス(NAD)に送信 できます。

-

認証に関連する問題の トラブルシューティング:[セッション再認証(Session reauthentication)] オプションを使用して、 再認証を試みることができます。ただし、アクセスを制限するためにこのオプションを 使用しないでください。アクセスを制限するには、シャットダウン オプションを使用します。

-

問題のあるホストのブロック: [ポートシャットダウンによるセッション終了(Session termination with port shutdown)] オプションを使用して、ネットワークに大量のトラフィックを送信する、 ウイルスなどに感染したホストをブロックできます。ただし、RADIUS プロトコル では、シャットダウンされたポートを再度有効にするための方法は現在サポートされていません 。

-

エンドポイントでの IP アドレス再取得の強制:サプリカントまたはクライアントを持たない エンドポイントに対して [ポートバウンスでのセッション終了(Session termination with port bounce)] オプションを使用し、 VLAN 変更後に DHCP 要求を生成できます。

-

エンドポイントへの更新された許可 ポリシーのプッシュ:[セッション再認証(Session reauthentication)] オプションを使用して、 管理者の裁量に基づいた既存のセッションの許可 ポリシーの変更などの、更新されたポリシー設定を適用できます。たとえば、 ポスチャ確認が有効である場合にエンドポイントが最初にアクセスを許可されると、 通常、エンドポイントは隔離されます。エンドポイントのアイデンティティおよび ポスチャが確認された後、Session reauthentication コマンドをエンドポイントに送信して、 エンドポイントがそのポスチャに基づいて実際の許可ポリシーを取得 できるようにすることが可能です。

デバイスによって CoA コマンドが 認識されるためには、適切にオプションを設定することが 重要です。

CoA が適切に動作するには、 動的な許可変更を必要とする各デバイスの共有秘密情報を設定する必要が あります。Cisco ISE では、デバイスからのアクセス要求、 およびデバイスへの CoA コマンドの発行において、共有秘密情報設定が使用されます。

注 |

このリリースの Cisco ISE では、 表示可能な認証されたエンドポイントセッションの最大数が 100,000 に制限されています。 |

RADIUS セッションの許可の変更

ネットワークの一部のネットワーク アクセス デバイス では、リロード後にアカウンティング停止パケットまたはアカウンティング オフ パケットが送信されないことが あります。このため、[セッションディレクトリ(Session Directory)] の下の レポートでは、有効なセッションと期限切れのセッションの 2 つのセッションが表示される場合があります。

アクティブな RADIUS セッションの 許可を動的に変更する場合や、アクティブな RADIUS セッションの接続を解除する場合には、最新のセッションを選択する必要があります。

手順

| ステップ 1 |

[操作(Operations)] の順に選択します。 |

||

| ステップ 2 |

[ライブセッションの表示(Show Live Session)] にビューを切り替えてください。 |

||

| ステップ 3 |

CoA を発行する RADIUS セッションの CoA リンクをクリックし、次のいずれかの オプションを選択します。

|

||

| ステップ 4 |

[実行(Run)] をクリックして、 選択した再認証または終了オプションとともに CoA を発行します。 CoA に失敗した場合は、 次の理由が考えられます。

|

使用可能な レポート

次の表に、事前設定済みレポートをカテゴリ別に分類して示します。また、レポートの機能 およびロギングカテゴリについても説明します。

注 |

Cisco ISE 2.6 では、IPv6 アドレスを使用するユーザが監査レポートにログインして次のイベントを使用します:ログイン/ログアウト、パスワード の変更、および運用変更など。管理者ログイン、ユーザの変更パスワードの監査、および運用監査レポートでは、 IPv4 と IPv6 のレコード別にログをフィルタリングできるようになりました。 |

|

レポート名 |

説明 |

ロギング カテゴリ |

||

|---|---|---|---|---|

|

監査(Audit) |

||||

|

適応型ネットワーク制御の監査 |

適応型ネットワーク制御の監査レポートは、RADIUS アカウンティングに基づきます。つまり、エンドポイントごとにすべてのネットワーク セッションの履歴レポートを表示します。 |

[管理(Administration)]を選択し、[成功した認証(Passed Authentications)] および [RADIUS アカウンティング(RADIUS Accounting)] を選択します。 |

||

|

管理者ログイン |

管理者ログインレポートには、GUI ベースの管理者ログインイベントと成功した CLI ログインイベントに関する情報が提供されます。 |

[管理(Administration)]を選択して、[管理および操作の監査(Administrative and Operational audit)] を選択します。 |

||

|

変更設定監査 |

変更設定監査レポートは、指定した期間内の設定変更の詳細を提供します。機能を トラブルシューティングする必要がある場合、このレポートは、最新の設定変更が問題の原因となったかどうかを決定するのに役立ちます。 |

[管理(Administration)]を選択して、[管理および操作の監査(Administrative and Operational audit)] を選択します。 |

||

|

データ消去の監査 |

データ消去の監査レポートは、ロギング データが消去されている時間を記録します。 このレポートは、データ消去の 2 つのソースを反映します。 毎日午前 4 時に、Cisco ISE は、[管理(Administration)] > [メンテナンス(Maintenance)] > [データ消去(Data Purging)] ページで設定した基準に一致するロギングファイルがあるかどうかを確認します。あった場合は、ファイルが削除され、このレポートに記録されます。さらに、Cisco ISE は、 常にログファイルに使用される記憶域を最大 80% に維持します。1 時間ごとに、Cisco ISE はこの割合を確認し、 80% のしきい値に再び到達するまで、最も古いデータが削除されます。この情報もこのレポートに記録されます。 高いディスク容量使用率がある場合、しきい値の 80% で「 ISE モニタノードはもうすぐ割り当てられている最大量を超えます(ISE Monitor node(s) is about to exceed the maximum amount allocated)」というアラートメッセージが表示されます。その後、しきい値の 90% で「 ISE モニタノードは割り当てられている最大量を超えました(ISE Monitor node(s) has exceeded the maximum amount allocated)」というアラートメッセージが表示されます。 |

— |

||

|

エンドポイントのアクティビティ消去 |

エンドポイントのアクティビティ消去レポートを使用すると、エンドポイントのアクティビティ消去の履歴を確認できます。このレポートは、 プロファイラ ロギング カテゴリが有効である必要があります。デフォルトでは有効になっています。 |

[管理(Administration)]を選択し、[プロファイラ(Profiler)] を選択します。 |

||

|

内部管理者の概要 |

内部管理者の概要レポートを使用すると、管理者ユーザのエンタイトルメントを確認できます。このレポートから、 管理者ログインレポートおよび変更設定監査レポートにもアクセスでき、それにより、 管理者ごとにこれらの詳細を表示できます。 |

— |

||

|

操作監査 |

操作監査レポートは、次のような操作の変更に関する詳細を提供します。バックアップの実行、Cisco ISE ノードの登録、またはアプリケーションの再起動。 |

[管理(Administration)]を選択して、[管理および操作の監査(Administrative and Operational audit)] を選択します。 |

||

|

pxGrid 管理者の監査 |

pxGrid 管理者の監査レポートは、プライマリ PAN でのクライアントの登録、 クライアントの登録解除、クライアントの承認、トピックの作成、トピックの削除、パブリッシャとサブスクライバの追加、およびパブリッシャとサブスクライバの削除など、 pxGrid の管理処理の詳細を提供します。 すべてのレコードに、ノードで処理を実行した管理者の名前が示されます。 管理者およびメッセージの基準に基づいて、pxGrid 管理者の監査レポートをフィルタできます。 |

— |

||

|

セキュアな通信の監査 |

セキュアな通信の監査レポートには、認証の失敗、ブレークインの可能性がある試み、SSH ログイン、 失敗したパスワード、SSH ログアウト、無効なユーザアカウントなどが含まれる、Cisco ISE 管理 CLI のセキュリティ関連イベントに関する監査の詳細が 提供されます。 |

— |

||

|

User Change Password Audit |

User Change Password Audit レポートは、従業員のパスワード変更に関する検証を表示します。 |

管理および操作の監査(Administrative and Operational audit) |

||

|

デバイス管理 |

||||

|

認証概要(Authentication Summary) |

[TACACS 認証概要(TACACS Authentication Summary)] レポートには、最も一般的な認証および認証失敗の理由の詳細が 示されています。 |

|||

|

TACACS アカウンティング |

TACACS アカウンティング レポートは、デバイス セッションのアカウンティングの詳細を提供します。ユーザおよびデバイスの生成された時刻 およびログに記録された時刻に関する情報が表示されます。 |

[管理(Administration)]を選択し、[TACACS アカウンティング(TACACS Accounting)] を選択します。 |

||

|

失敗の理由別上位 N の認証(Top N Authentication by Failure Reason) |

[失敗の理由別上位 N の認証(Top N Authentication by Failure Reason)] レポートには、選択したパラメータに基づいて、特定の 期間における失敗の理由別の認証の合計数が表示されます。 |

— |

||

|

ネットワーク デバイス別上位 N の認証(Top N Authentication by Network Device) |

[ネットワークデバイス別上位 N の認証(Top N Authentication by Network Device)] レポートには、選択されたパラメータに基づいて、特定の期間におけるネットワーク デバイス名ごとの合格および不合格の認証数が表示されます。 |

— |

||

|

ユーザ別上位 N の認証(Top N Authentication by User) |

[ユーザ別上位 N の認証(Top N Authentication by User)] レポートには、選択したパラメータに基づいて、 特定の期間におけるユーザ名ごとの合格および不合格の認証数が表示されます。 |

— |

||

|

診断 |

||||

|

AAA の診断 |

AAA の診断レポートは、Cisco ISE とユーザ間のすべてのネットワーク セッションの詳細を提供します。ユーザがネットワークにアクセスできない場合、 トレンドを識別し、問題が特定のユーザに隔離されているか、またはより広範囲の問題を示しているかを識別するために、 このレポートを確認できます。 |

[管理(Administration)]を選択し、次のロギングカテゴリを選択します。[ポリシー診断(Policy Diagnostics)]、[ID ストア診断(Identity Stores Diagnostics)]、[認証フロー診断(Authentication Flow Diagnostics)]、および [RADIUS 診断(RADIUS Diagnostics)]。 |

||

|

AD コネクタ操作 |

AD コネクタ操作レポートは、Cisco ISE サーバのパスワードのリフレッシュ、Kerberos チケットの管理、DNS クエリ、DC 検出、LDAP、および RPC 接続管理など、 AD コネクタが実行する操作のログを提供します。 AD の障害がいくつか発生している場合、このレポートで詳細を確認して考えられる原因を特定できます。 |

[管理(Administration)]を選択し、[AD コネクタ(AD Connector)] を選択します。 |

||

|

エンドポイント プロファイルの変更 |

エンドポイント(MAC アドレス)別上位認証レポートは、ネットワークにアクセスするために各エンドポイントの MAC アドレスが Cisco ISE によって許可された回数を表示します。 |

成功した認証、失敗した試行(Passed Authentications, Failed Attempts) |

||

|

健全性の概要 |

健全性の概要レポートは、ダッシュボードのような詳細を提供します。ただし、ダッシュボードは過去 24 時間のデータしか表示しませんが、このレポートを使用するとより多くの履歴データを確認できます。 データの一貫したパターンを調べるためにこのデータを評価できます。たとえば、大多数の従業員が就業時間を開始するときに、 非常に高い CPU 使用率が予想されます。これらのトレンドの不整合がわかれば、潜在的な問題を識別できます。 [CPU 使用率(CPU Usage)] テーブルには、各種 Cisco ISE 機能の CPU 使用率(%)が表示されます。show cpu usage CLI コマンドの出力がこのテーブルに表示されるため、これらの値を、展開内で発生している問題と関連付け、 原因を特定することができます。 |

— |

||

|

ISE カウンタ |

ISE カウンタ レポートには、さまざまな属性のしきい値が示されます。各種属性の値の収集間隔は異なり、 またデータは表形式で表示されます。5 分間隔で収集される属性と 5 分よりも長い間隔で収集される属性 があります。 このデータを評価してトレンドを確認し、しきい値よりも高い値を検出した場合には、展開内で発生している問題にこの 情報を関連付け、考えられる原因を特定できます。 Cisco ISE はデフォルトでこれらの属性の値を収集します。このデータ収集を無効にするには、Cisco ISE CLI で application configure ise コマンドを使用します。カウンタ属性の収集を有効または無効にするには、オプション 14 を選択します。 |

— |

||

|

主要パフォーマンス測定指標 |

主要パフォーマンス測定指標レポートには、展開に接続しているエンドポイントの数と、 1 時間あたりに各 PAN が処理する RADIUS 要求の数に関する統計情報が表示されます。このレポートには、サーバの平均 負荷、要求あたりの平均遅延、および平均トランザクション数/秒が示されます。 |

— |

||

|

設定が誤っている NAS |

設定が誤っている NAS レポートは、通常、アカウンティング情報を頻繁に送信するときに、アカウンティング頻度が不正確な NAD に関する 一般情報を提供します。修正処置を行い、設定が誤っている NAD を修正すると、レポートはレポートに修正済み確認を 表示します。

|

— |

||

|

設定が誤っているサプリカント |

設定が誤っているサプリカントのレポートは、特定のサプリカントが実行した失敗試行のため、 設定が誤っているサプリカントの一覧および統計情報を提供します。修正処置を行い、設定が誤っているサプリカントを修正すると、 レポートはレポートに修正済み確認を表示します。

|

— |

||

|

ネットワーク デバイスのセッション ステータス |

ネットワークデバイスのセッションステータス概要レポートを使用すると、直接スイッチにログインせずにスイッチ設定を表示すること ができます。 Cisco ISE は SNMP クエリを使用してこれらの詳細にアクセスするので、ネットワーク デバイスは SNMP v1/v2c を使用して設定されている必要があります。 ユーザにネットワークの問題が発生している場合に、このレポートは、問題が Cisco ISE ではなくスイッチの設定に関連しているかどうかを 識別するのに役立ちます。 |

— |

||

|

OCSP Monitoring |

OCSP モニタリング レポートは、Online Certificate Status Protocol(OCSP)サービスのステータスを指定します。Cisco ISE が正常に 証明書サーバに連絡し、証明書ステータス監査を提供できるかどうかを識別します。Cisco ISE によって 実行されたすべての OCSP 証明書検証操作の概要が提供されます。適切な/失効したプライマリ/セカンダリ 証明書に関連する情報を OCSP サーバから取得します。Cisco ISE は、応答をキャッシュし、後続の OCSP モニタリングレポートの生成に使用します。キャッシュがクリアされる場合は、OCSP サーバから情報を取得します。 |

[管理(Administration)]を選択し、[システム診断(System Diagnostics)] を選択します。 |

||

|

RADIUS エラー |

RADIUS エラーレポートを使用すると、ドロップされた RADIUS 要求(未知のネットワーク アクセス デバイスからの廃棄された認証/アカウンティング要求)、 EAP 接続タイムアウトおよび未知の NAD をチェックできます。

|

[管理(Administration)]を選択し、[失敗した試行(Failed Attempts)] を選択します。 |

||

|

システム診断 |

システム診断レポートは Cisco ISE ノードのステータスの詳細を提供します。Cisco ISE ノードが登録できない場合、 このレポートを確認して問題をトラブルシューティングすることができます。 このレポートでは、最初に複数の診断ロギング カテゴリを有効にする必要があります。これらのログを収集すると、 Cisco ISE パフォーマンスに悪影響を及ぼすことがあります。したがって、これらのカテゴリはデフォルトで有効ではなく、データを収集するのに十分な時間だけ有効にする必要が あります。そうでない場合は、30 分後に自動的に無効になります。 |

[管理(Administration)]を選択し、次のロギングカテゴリを選択します。[内部操作診断(Internal Operations Diagnostics)]、[分散管理(Distributed Management)]、および [管理者の認証と許可(Administrator Authentication and Authorization)]。 |

||

|

エンドポイントとユーザ |

||||

|

認証概要 |

認証概要レポートは、RADIUS 認証に基づいています。それにより、最も一般的な認証および認証失敗の原因を 特定することができます。たとえば、ある Cisco ISE サーバが他のサーバよりもはるかに多くの認証を処理している場合、 負荷を適切に分散するためにユーザを別の Cisco ISE サーバに再割り当てする場合があります。

|

— |

||

|

クライアント プロビジョニング |

クライアント プロビジョニング レポートは、特定のエンドポイントに適用されるクライアント プロビジョニング エージェントについて示します。このレポートを使用すると、 各エンドポイントに適用されるポリシーを確認してエンドポイントが正しくプロビジョニングされたことを確認することができます。

|

[管理(Administration)]を選択し、[ポスチャおよびクライアント プロビジョニングの監査(Posture and Client Provisioning Audit)] および [ポスチャおよびクライアント プロビジョニングの診断(Audit and Posture and Client Provisioning Diagnostics)] を選択します。 |

||

|

現在のアクティブなセッション |

現在アクティブなセッションレポートを使用すると、指定の期間内のその時点でネットワーク上に存在していた者に関する詳細を含むレポート をエクスポートできます。 ユーザがネットワークにアクセスできない場合、セッションが認証または終了されているかどうか、またはセッションに別の 問題があるかどうかを確認できます。 |

— |

||

|

外部モバイル デバイス管理 |

外部モバイルデバイス管理レポートは、Cisco ISE と外部モバイル デバイス管理(MDM)サーバ間の統合に関する詳細を提供します。 このレポートを使用すると、MDM サーバに直接ログインせずに、MDM サーバによってプロビジョニングされたエンドポイントを確認することが できます。また、登録および MDM コンプライアンス ステータスなどの情報が表示されます。 |

[管理(Administration)]を選択し、[MDM] を選択します。 |

||

|

パッシブ ID |

Passive ID レポートを使用すると、ドメインコントローラへの WMI 接続の状態をモニタし、関連する統計情報( 受信した通知の数、1 秒あたりのユーザログイン/ログアウト回数など)を収集することができます。

|

[管理(Administration)]を選択し、[ID マッピング(Identity Mapping)] を選択します。 |

||

|

手動証明書プロビジョニング |

手動証明書プロビジョニングレポートには、証明書プロビジョニングポータル経由で手動でプロビジョニングされたすべての証明書がリスト されます。 |

— |

||

|

条件によるポスチャ アセスメント |

条件によるポスチャ アセスメント レポートでは、ISE に設定されたポスチャポリシー条件に基づいてレコードを表示し、 最新のセキュリティ設定またはアプリケーションがクライアントマシンで利用可能かどうかを確認できます。 |

— |

||

|

エンドポイントによるポスチャ アセスメント |

[エンドポイントによるポスチャ アセスメント(Posture Assessment by Endpoint)] レポートには、エンドポイントの時間、ステータス、PRA アクションなどの詳細な情報が提供されます。 [詳細(Details)] をクリックして、エンドポイントの詳細情報を表示することができます。

|

— |

||

|

プロファイリングされたエンドポイントの概要 |

プロファイリングされたエンドポイントの概要レポートは、ネットワークにアクセスしているエンドポイントに関するプロファイリングの詳細を提供します。

|

[管理(Administration)]を選択し、[プロファイラ(Profiler)] を選択します。 |

||

|

RADIUS アカウンティング(RADIUS Accounting) |

RADIUS アカウンティング レポートは、ユーザがネットワーク上に存在した時間を識別します。ユーザがネットワークにアクセスできない場合、 Cisco ISE がネットワーク接続問題の原因であるかどうか、このレポートを使用して識別できます。

|

[管理(Administration)]を選択し、[RADIUS アカウンティング(RADIUS Accounting)] を選択します。 |

||

|

RADIUS 認証 |

RADIUS 認証レポートを使用すると、認証失敗および成功の履歴を確認できます。ユーザがネットワークに アクセスできない場合、このレポートの詳細を確認して考えられる原因を識別できます。 |

[管理(Administration)]を選択し、次のロギングカテゴリを選択します。[成功した認証(Passed Authentications)] および [失敗した試行(Failed Attempts)]。 |

||

|

登録済みエンドポイント |

登録済みエンドポイント レポートは、従業員によって登録されているすべてのパーソナル デバイスを表示します。 |

— |

||

|

拒否エンドポイント |

拒否エンドポイント レポートには、従業員が登録したパーソナル デバイスのうち、拒否されたデバイスまたはリリースされたデバイスがすべて表示されます。このレポートの データは、Plus ライセンスをインストールしている場合にのみ使用可能です。 |

— |

||

|

サプリカント プロビジョニング |

サプリカント プロビジョニング レポートは、従業員のパーソナル デバイスにプロビジョニングされたサプリカントに関する詳細を提供します。 |

ポスチャおよびクライアント プロビジョニングの監査(Posture and Client Provisioning Audit) |

||

|

エンドポイントによる上位承認 |

エンドポイント(MAC アドレス)別上位認証レポートは、ネットワークにアクセスするために各エンドポイントの MAC アドレスが Cisco ISE によって許可された回数を表示します。 |

成功した認証、失敗した試行(Passed Authentications, Failed Attempts) |

||

|

ユーザ別上位認証 |

ユーザ別上位認証レポートは、ネットワークにアクセスするために各ユーザが Cisco ISE によって許可された回数を表示します。 |

成功した認証、失敗した試行(Passed Authentications, Failed Attempts) |

||

|

アクセス サービス別上位 N の認証(Top N Authentication by Access Service) |

[アクセスサービス別上位 N の認証(Top N Authentication by Access Service)] レポートには、選択されたパラメータに基づいて、特定の期間におけるアクセスサービス タイプごとの合格および不合格の認証数が表示されます。 |

— |

||

|

失敗の理由別上位 N の認証(Top N Authentication by Failure Reason) |

[失敗の理由別上位 N の認証(Top N Authentication by Failure Reason)] レポートには、選択したパラメータに基づいて、特定の 期間における失敗の理由別の認証の合計数が表示されます。 |

— |

||

|

ネットワーク デバイス別上位 N の認証(Top N Authentication by Network Device) |

[ネットワークデバイス別上位 N の認証(Top N Authentication by Network Device)] レポートには、選択されたパラメータに基づいて、特定の期間におけるネットワーク デバイス名ごとの合格および不合格の認証数が表示されます。 |

— |

||

|

ユーザ別上位 N の認証(Top N Authentication by User) |

[ユーザ別上位 N の認証(Top N Authentication by User)] レポートには、選択したパラメータに基づいて、 特定の期間におけるユーザ名ごとの合格および不合格の認証数が表示されます。 |

— |

||

|

ゲスト |

||||

|

AUP 受け入れステータス |

AUP 受け入れステータス レポートには、すべてのゲスト ポータルからの AUP 承認の詳細が示されます。 |

[管理(Administration)]を選択し、[ゲスト(Guest)] を選択します。 |

||

|

ゲスト アカウンティング |

ゲスト アカウンティング レポートは、RADIUS アカウンティング レポートのサブセットです。アクティブなゲストまたはゲスト ID グループに割り当てられたすべてのユーザがこのレポートに表示されます。 |

— |

||

|

マスター ゲスト レポート |

マスターゲストレポートは、さまざまなゲストアクセスレポートからデータを結合し、異なるレポートソースからデータをエクスポートできるように します。マスター ゲスト レポートは、ゲスト ユーザがアクセスしている Web サイトに関する詳細も提供します。このレポートは、 セキュリティ監査の目的で使用し、ゲストユーザがネットワークにアクセスした時間、およびそこで行った操作を示すことができます。 また、ゲスト トラフィックに使用するネットワーク アクセス デバイス(NAD)の HTTP インスペクションを有効にする必要もあります。この情報は、NAD によって Cisco ISE に返送されます。 クライアントが最大同時セッションの制限数に到達した時期を確認するには、管理者ポータルから、[管理(Administration)] > [システム(System)] > [ロギング(Logging)] > [ロギングカテゴリ(Logging Categories)] の順に選択し、次を実行します。

|

[管理(Administration)]を選択して、[成功した認証(Passed Authentications)] を選択します。 |

||

|

デバイスのログインおよび監査 |

デバイスのログインおよび監査レポートは、デバイスポータルのデバイスでユーザが実行するログインアクティビティと 操作についての詳細を提供します。 |

[管理(Administration)]を選択し、[デバイス(My Devices)] を選択します。 |

||

|

スポンサーのログインおよび監査 |

スポンサーのログインおよび監査レポートは、スポンサーポータルでのゲストユーザのログイン、追加、削除、有効化、一時停止、および更新操作の詳細、 ならびにスポンサーのログインアクティビティの詳細を提供します。 ゲスト ユーザを一括で追加すると、[ゲスト ユーザ(Guest Users)] カラムの下に表示されます。このカラムは、デフォルトでは非表示です。エクスポート時に、 これらの一括処理されたユーザもエクスポートファイルに存在します。 |

[管理(Administration)]を選択し、[ゲスト(Guest)] を選択します。 |

||

|

SXP |

||||

|

SXP バインディング |

SXP バインディング レポートは、SXP 接続を介して交換される IP-SGT バインディングに関する情報を提供します。 |

— |

||

|

SXP 接続 |

このレポートを使用して、SXP 接続のステータスをモニタしたり、ピア IP、 SXP ノード IP、VPN 名、SXP モードなど、その接続に関連する情報を収集できます。 |

— |

||

|

TrustSec |

||||

|

RBACL ドロップ概要 |

RBACL ドロップ概要レポートは、拡張 Cisco ISE ライセンスのみで使用できる TrustSec 機能に固有です。 また、このレポートでは、ドロップされたイベントの NetFlow イベントを Cisco ISE に送信するようにネットワーク デバイスを設定する必要があります。 ユーザが特定のポリシーまたはアクセスに違反した場合、パケットがドロップされ、このレポートに示されます。

|

— |

||

|

ユーザ別上位 N 個の RBACL ドロップ |

ユーザ別上位 N 個の RBACL ドロップレポートは、拡張 Cisco ISE ライセンスのみで使用できる TrustSec 機能に 固有です。 また、このレポートでは、ドロップされたイベントの NetFlow イベントを Cisco ISE に送信するようにネットワーク デバイスを設定する必要があります。 このレポートは、特定のユーザ別にポリシー違反(パケット ドロップに基づく)を表示します。

|

— |

||

|

TrustSec ACI |

このレポートには、IEPG、EEPG、エンドポイント、APIC のサブネット設定と同期された SGT および SXP のマッピングが一覧表示 されます。これらの詳細は、TrustSec APIC 統合機能が有効になっている場合にのみ表示されます。 |

— |

||

|

TrustSec 展開の検証 |

このレポートを使用すると、最新の TrustSec ポリシーがすべてのネットワークデバイスで展開されているかどうか、 Cisco ISE とネットワークデバイスで設定されたポリシーに不一致があるかどうかを確認できます。 検証プロセスの結果を表示するには、[詳細(Details)] アイコンをクリックします。次の詳細情報を表示できます。

[アラーム(Alarms)] ダッシュレット([ワークセンター(Work Centers)] > [TrustSec] > [ダッシュボード(Dashboard)] と [ホーム(Home)] > [サマリー(Summary)])で、TrustSec 展開の検証アラームを表示できます。

|

— |

||

|

TrustSec ポリシーのダウンロード |

このレポートには、ポリシー(SGT/SGACL)のダウンロードのためにネットワーク デバイスによって送信された要求と、ISE によって送信された詳細が一覧表示されます。ワーク フローモードを有効にしている場合、要求を実稼働マトリックスまたはステージングマトリックスに対してフィルタ処理することができます。 |

このレポートを表示するには、次の手順を実行する必要があります。

|

||

|

脅威中心型 NAC サービス |

||||

|

アダプタのステータス |

アダプタのステータス レポートには、脅威および脆弱性のアダプタのステータスが表示されます。 |

— |

||

|

COA イベント |

脆弱性イベントがエンドポイントに受信されると、Cisco ISE はそのエンドポイントの CoA をトリガーします。CoA イベントレポートには、 これらの CoA イベントのステータスが表示されます。また、これらのエンドポイントの新旧の認証ルールとプロファイルの詳細が表示されます。 |

— |

||

|

脅威イベント |

脅威イベントレポートには、設定したさまざまなアダプタから Cisco ISE が受信した脅威イベントが すべて表示されます。 |

— |

||

|

脆弱性アセスメント |

脆弱性アセスメント レポートには、エンドポイントで行われているアセスメントに関する情報が提供されます。このレポートを表示して、 設定されたポリシーに基づいてアセスメントが行われているかどうかを確認することができます。 |

— |

||

RADIUS ライブ ログ

次の表では、最近の RADIUS 認証を表示する [RADIUS ライブ ログ(RADIUS Live Logs)] ページのフィールドについて説明します。この ページへのナビゲーションパスは、[操作(Operations)]です。RADIUS ライブ ログはプライマリ PAN だけで表示されます。

|

オプション |

使用上のガイドライン |

||

|---|---|---|---|

|

時刻(Time) |

モニタリングおよび収集エージェントがログ を受信した時刻を表示します。この カラムは必須です。選択解除することはできません。 |

||

|

ステータス |

認証が 成功したか失敗したかを示します。このカラムは必須です。選択解除することはできません。 緑色は認証が成功したことを示します。赤色は認証が 失敗したことを示します。 |

||

|

詳細(Details) |

[詳細(Details)] 列の下にあるアイコンをクリックすると、新しいブラウザウィンドウに [認証詳細レポート(Authentication Detail Report)] が表示されます。このレポートには、認証と関連属性のほか、認証フローに関する情報が記載されています。 [認証の詳細(Authentications Details)] ボックスの [応答時間(Response Time)] には、Cisco ISE で認証フローを処理するのにかかった合計時間が示されます。たとえば、認証が 3 つの ラウンドトリップメッセージで構成されている場合(最初のメッセージには 300 ミリ秒、次のメッセージには 150 ミリ秒、最後のメッセージには 100 ミリ秒かかる)、応答 時間は、300 + 150 + 100 = 550 750 ミリ秒になります。

|

||

|

繰り返し回数(Repeat Count) |

ID、ネットワークデバイス、 および許可のコンテキストで変更がなく、 直近の 24 時間で認証要求が繰り返された回数を表示します。 |

||

|

ID(Identity) |

ログイン済みの認証に関連付けられているユーザ名を示します。 ユーザ名が ID ストアに存在しない場合は、無効と表示されます。その他の原因で認証に失敗した場合は、 ユーザ名と表示されます。デバッグをサポートするために、無効なユーザ名の開示(表示)を ISE に強制できます。 [管理(Administration)]で [無効なユーザ名を開示する(Disclose invalid usernames)] チェックボックスをオンにします。また、無効なユーザ名のタイムアウトを設定することもできます。これはオフにする必要がありません。 |

||

|

エンドポイント ID(Endpoint ID) |

エンドポイントの一意の識別子 を表示します。通常は MAC または IP アドレスです。 |

||

|

エンドポイント プロファイル(Endpoint Profile) |

プロファイリング されるエンドポイントのタイプを示します(たとえば、iPhone、 Android、MacBook、Xbox になるようにプロファイリングされます)。 |

||

|

認証ポリシー(Authentication policy) |

特定の認証に 選択されているポリシーの名前を表示します。 |

||

|

許可ポリシー(Authorization Policy) |

特定の許可に 選択されているポリシーの名前を表示します。 |

||

|

認証プロファイル(Authorization Profiles) |

認証に使用された 許可プロファイルを表示します。 |

||

|

IPアドレス(IP Address) |

エンドポイントデバイスの IP アドレスを表示します。 |

||

|

ネットワーク デバイス(Network Device) |

ネットワーク アクセス デバイスの IP アドレスを表示します。 |

||

|

デバイス ポート(Device Port) |

エンドポイントが接続されている ポート番号を表示します。 |

||

|

ID グループ(Identity Group) |

ログの生成対象となる ユーザまたはエンドポイントに割り当てられる ID グループを表示します。 |

||

|

ポスチャ ステータス(Posture Status) |

ポスチャ検証の ステータスと認証の詳細を表示します。 |

||

|

サーバ(Server) |

ログの 生成元になったポリシーサービスが示されます。 |

||

|

MDMサーバ名(MDM Server Name ) |

MDM サーバ の名前を表示します。 |

||

|

イベント(Event) |

イベント ステータスを表示します。 |

||

|

失敗の理由(Failure Reason) |

認証が失敗した場合、 その失敗の詳細な理由を表示します。 |

||

|

認証方式(Auth Method) |

Microsoft チャレンジハンドシェイク 認証プロトコルバージョン 2(MS-CHAPv2)、IEE 802.1x、dot1x など、 RADIUS プロトコルによって使用される認証方式を 表示します。 |

||

|

認証プロトコル(Authentication Protocol) |

Protected Extensible Authentication Protocol(PEAP)や 拡張認証プロトコル(EAP)など、 使用される認証プロトコルを表示します。 |

||

|

セキュリティ グループ(Security Group) |

認証ログによって 識別されるグループを表示します。 |

||

|

セッション ID |

セッション ID を表示します。 |

注 |

[RADIUS ライブログ(RADIUS Live Logs)] と [TACACS+ ライブログ(TACACS+ Live Logs)] 詳細ペインでは、各ポリシー許可ルールの 1 番目の属性として [照会済み PIP(Queried PIP)] が表示 されます。許可ルール内のすべての属性が、以前のルールについてすでに照会されている ディクショナリに関連している場合、これ以外に [照会済み PIP(Queried PIP)] エントリは表示されません。 |

[RADIUS ライブログ(RADIUS Live Logs)] ページ で、次を実行できます。

-

データを csv または pdf ファイル形式でエクスポートします。

-

要件に基づいて 列を表示または非表示にします。

-

簡易または カスタムフィルタを使用してデータをフィルタリングします。後で使用するためにフィルタを保存することも できます。

-

列の順序を変更したり、 列の幅を調整します。

-

列の 値をソートします。

注 |

すべてのユーザのカスタマイズは、ユーザ設定として保存されます。 |

RADIUS ライブセッション

次の表では、ライブ認証が表示される [RADIUS ライブセッション(RADIUS Live Sessions)] ページのフィールドについて説明します。このページへのナビゲーションパスは、[操作(Operations)]です。RADIUS ライブ セッションはプライマリ PAN だけで表示されます。

|

フィールド |

説明 |

||

|---|---|---|---|

|

開始(Initiated) |

セッション開始時のタイムスタンプを表示します。 |

||

|

更新しました |

何らかの変更のためにセッションが最後に更新された時点のタイム スタンプを表示します。 |

||

|

アカウント セッション時間(Account Session Time) |

ユーザ セッションの期間(秒単位)を表示します。 |

||

|

セッション ステータス(Session Status) |

エンドポイント デバイスの現在のステータスを表示します。 |

||

|

操作 |

アクティブな RADIUS セッションを再認証するか、またはアクティブな RADIUS セッションを切断するには、[アクション(Actions)] アイコンをクリックします。 |

||

|

繰り返し回数(Repeat Count) |

ユーザまたはエンドポイントの再認証回数を示します。 |

||

|

エンドポイント ID(Endpoint ID) |

エンドポイントの一意の識別子を表示します。通常は MAC または IP アドレスです。 |

||

|

ID(Identity) |

エンドポイント デバイスのユーザ名を表示します。 |

||

|

[IPアドレス(IP Address)] |

エンドポイント デバイスの IP アドレスを表示します。 |

||

|

監査セッション ID(Audit Session ID) |

固有のセッション ID を表示します。 |

||

|

アカウント セッション ID(Account Session ID) |

ネットワーク デバイスから提供された固有 ID を表示します。 |

||

|

エンドポイント プロファイル(Endpoint Profile) |

デバイスのエンドポイント プロファイルを表示します。 |

||

|

ポスチャ ステータス(Posture Status) |

ポスチャ検証のステータスと認証の詳細を表示します。 |

||

|

セキュリティ グループ(Security Group) |

認証ログによって識別されるグループを表示します。 |

||

|

サーバ |

ログを生成したポリシーサービスノードを示します。 |

||

|

認証方式(Auth Method) |

パスワード認証プロトコル(PAP)、チャレンジハンドシェイク認証プロトコル(CHAP)、 IEE 802.1x、dot1x など、RADIUS プロトコルによって使用される認証方式を表示します。 |

||

|

認証プロトコル(Authentication Protocol) |

Protected Extensible Authentication Protocol(PEAP)や拡張認証 プロトコル(EAP)など、使用される認証プロトコルを表示します。 |

||

|

認証ポリシー(Authentication policy) |