展開

Cisco ISE 展開の用語

次の用語は Cisco ISE 展開シナリオの説明に一般に使用されるものです。

-

サービス:サービスは 、ネットワークアクセス、プロファイラ、 ポスチャ、セキュリティ グループ アクセス、モニタリング、トラブルシューティングなどの、ペルソナが提供する固有の機能です。

-

ノード:Cisco ISE ソフトウェアを実行する個別 インスタンスです。Cisco ISE は アプライアンスとして使用でき、VMware で実行できるソフトウェアとしても使用できます。Cisco ISE ソフトウェアを実行する各インスタンス、 アプライアンス、または VMware はノードと呼ばれます。

-

ペルソナ:ノードの ペルソナによって、そのノードが提供するサービスが決まります。Cisco ISE ノード は、 管理、 ポリシーサービス、モニタリング、pxGrid のいずれかのペルソナまたはすべてを担当することができます。 管理者ポータルで使用できる メニューオプションは、Cisco ISE ノードが担当するロールおよびペルソナによって異なります。

-

展開モデル: 展開が分散か、スタンドアロンか、 スタンドアロンのハイアベイラビリティ(基本的な 2 ノード構成)かを決定します。

分散 Cisco ISE 展開のペルソナ

Cisco ISE ノードは、管理、ポリシー サービス、またはモニタリングのペルソナを担当できます。

Cisco ISE ノードは担当するペルソナに基づき、各種のサービスを提供できます。展開の各ノードは、 管理、ポリシーサービス、および監視のペルソナのいずれかを担当することができます。分散展開では、ネットワーク上で次の 組み合わせのノードを使用できます。

-

ハイ アベイラビリティ用のプライマリ管理ノードとセカンダリ管理ノード

-

自動フェールオーバー用の管理ノードのヘルス チェック用の非管理ノードの 1 つまたはペア

-

プライマリ管理ノード(PAN)自動フェールオーバー用のヘルス チェック ノードのペアまたは単一のヘルス チェック ノード

-

セッション フェールオーバー用の 1 つ以上のポリシー サービス ノード(PSN)

Cisco ISE ノードの設定

Cisco ISE ノードをインストールすると、管理ペルソナ、ポリシーサービスペルソナ 、およびモニタリングペルソナによって提供されるすべてのデフォルトサービスがそのノードで実行されます。このノードはスタンドアロン状態となります。 Cisco ISE ノードの管理者ポータルにログインして設定する必要があります。 スタンドアロン Cisco ISE ノードのペルソナまたはサービスは編集できません。 ただし、プライマリおよびセカンダリ Cisco ISE ノードのペルソナおよびサービスは編集できます。最初にプライマリ ISE ノードを設定し、その後、セカンダリ ISE ノードをプライマリ ISE ノードに登録する必要があります。

ノードに初めてログインする場合は、デフォルトの管理パスワードを変更し、有効なライセンスを インストールする必要があります。

設定済み または実稼働環境にある Cisco ISE では、ホスト名とドメイン名を変更しない ことを推奨します。変更が必要な場合は、初期展開時にアプライアンスのイメージを再作成し、変更を加え、 詳細を設定します。

はじめる前に

Cisco ISE での分散展開の設定方法に関する基礎を理解しておく必要があります。「分散展開を設定する場合のガイドライン」を参照してください。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

設定する Cisco ISE ノードの隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。 |

| ステップ 3 |

必要に応じて 値を入力し、[保存(Save)] をクリックします。 |

プライマリ PAN の設定

分散展開を設定するには、最初に Cisco ISE ノードをプライマリ PAN として設定する必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 当初は [登録(Register)] ボタンが無効になっています。このボタンを有効にするには、プライマリ PAN を設定する必要があります。 |

| ステップ 2 |

現在のノードの隣にあるチェックボックスをオンにして [編集(Edit)] をクリックします。 |

| ステップ 3 |

[プライマリにする(Make Primary)] をクリックして、プライマリ PAN を設定します。 |

| ステップ 4 |

[保存(Save)] をクリックしてノード設定を保存します。 |

次の作業

-

展開にセカンダリ ノードを追加します。

-

必要に応じて、 プロファイラサービスを有効にし、プローブを設定します。

セカンダリ Cisco ISE ノード

の登録ISE ノードをプライマリ PAN に登録して、マルチード展開を形成することができます。プライマリ PAN 以外の展開内のノード は、セカンダリノードと呼ばれます。 ノードを登録する際に、ノード上で有効にする 必要があるペルソナとサービスを選択できます。登録されたノードは、プライマリ PAN から管理することができます( たとえば、ノードのペルソナ、サービス、証明書、ライセンス、 パッチの適用などの管理)。

ノードが登録されると 、プライマリ PAN は設定データをセカンダリノード にプッシュし、セカンダリノード上のアプリケーションサーバが再起動します。 再起動が完了すると、プライマリ PAN で行われた設定の追加変更が セカンダリノードに複製されます。 セカンダリノードで変更が複製されるのにかかる時間は、ネットワーク遅延、 システムへの負荷などのさまざまな要因によって決まります。

はじめる前に

プライマリ PAN と登録されているノードが相互に DNS 解決可能であることを確認します。登録されているノード が信頼できない自己署名証明書を使用している場合は、証明書の詳細が記載された証明書の警告がプロンプト表示されます。 証明書を受け入れると、プライマリ PAN の信頼できる証明書ストアに追加され、ノードとの TLS 通信 が可能になります。

ノードが自己署名されていない証明書(たとえば外部 CA によって署名された証明書)を使用している場合、そのノードの 関連する証明書チェーンをプライマリ PAN の信頼できる証明書ストアに手動でインポートする必要があります。信頼できる証明書ストアにセカンダリノードの 証明書をインポートする場合は、 セカンダリノードの証明書を検証するように PAN の [ISE 内の認証用に信頼する(Trust for Authentication within ISE)] チェックボックスをオンにします。

セッションサービスが有効になっているノード(ネットワークアクセス、ゲスト、ポスチャなど)を登録する場合は、それを ノードグループに追加できます。詳細については、「ポリシー サービス ノード グループの作成」のセクションを参照してください。

手順

| ステップ 1 |

プライマリ PAN にログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

[登録(Register)] をクリックして、 セカンダリノードの登録を開始します。 |

| ステップ 4 |

登録する スタンドアロンノードの DNS 解決可能な完全修飾ドメイン名(FQDN) を入力します(hostname.domain-name の形式(たとえば、 abc.xyz.com))。プライマリ PAN の FQDN と登録されているノードは、 互いに解決可能でなければなりません。 |

| ステップ 5 |

[ユーザ名(Username)] フィールドおよび [パスワード(Password)] フィールドに、セカンダリノードの UI ベースの管理者ログイン情報を入力します。 |

| ステップ 6 |

[次へ(Next)] をクリックします。 プライマリ PAN は、 登録されているノードを使用して TLS 通信を(初めて)確立しようとします。

|

| ステップ 7 |

ノード上で有効にする ペルソナとサービスを選択し、[保存(Save)] をクリックします。 |

次の作業

-

ゲストユーザのアクセスと許可、ロギングなど の時間依存タスクの場合は、ノード間のシステム時刻が同期されていることを確認します。

-

セカンダリ PAN を登録し、内部 Cisco ISE CA サービスを使用する場合は、プライマリ PAN から Cisco ISE CA 証明書およびキーをバックアップし、セカンダリ PAN に復元する必要があります。

『Cisco ISE Administrator Guide』の「Basic Setup」の章の「Backup and Restore of Cisco ISE CA Certificates and Keys」を参照してください。

複数の展開シナリオのサポート

Cisco ISE は企業インフラストラクチャ全体に展開することが可能で 、802.1X 有線、無線、および バーチャル プライベート ネットワーク(VPN)がサポートされます。

Cisco ISE アーキテクチャ では、1 台のマシンがプライマリロール、もう 1 台の 「バックアップ」マシンがセカンダリロールとなる環境において、スタンドアロン展開と分散(別名「ハイアベイラビリティ」または 「冗長」)展開の両方がサポートされます。 Cisco ISE は、個別の 設定可能なペルソナ、サービス、およびロールを特徴としており、これらを使用して、 Cisco ISE サービスを作成し、ネットワーク内の必要な箇所に適用できます。その結果、 フル機能を備え統合されたシステムとして動作する包括的な Cisco ISE 展開が実現します。

Cisco ISE ノードは 、1 つ以上の管理ペルソナ、モニタリングペルソナ、およびポリシーサービスペルソナ として展開できます。各ペルソナは、ネットワーク ポリシー管理トポロジ内の異なる部分で重要な役割を担います。Cisco ISE を管理ペルソナ としてインストールすると、集中型ポータル からネットワークを設定および管理することによって、効率と使いやすさを向上させることができます。

Cisco ISE 分散展開

複数の Cisco ISE ノードがある展開は、分散展開と呼ばれます。フェールオーバー をサポートし、パフォーマンスを改善するために、展開に複数の Cisco ISE ノードを分散方式でセットアップできます。Cisco ISE の分散展開では、 管理およびモニタリングアクティビティは一元化され、処理 はポリシーサービスノード間で分配されます。パフォーマンス のニーズに応じて、展開の規模を変更できます。展開の各 Cisco ISE ノードは 、管理、ポリシーサービス、および モニタリングのペルソナのいずれかを担当することができます。

Cisco ISE 展開の設定

『Cisco Identity Services Engine Hardware Installation Guide』で説明されているように Cisco ISE をすべてのノードにインストールした後、ノードはスタンドアロン状態で稼働します。次に、1 つのノードをプライマリ PAN として定義する必要があります。プライマリ PAN の定義時に、そのノードで管理ペルソナおよびモニタリングペルソナを有効にする必要があります。任意で、プライマリ PAN でポリシーサービス ペルソナを有効にできます。プライマリ PAN でペルソナ定義のタスクを完了した後に、他の セカンダリノードをプライマリ PAN に登録し、セカンダリノードのペルソナを定義できます。

すべての Cisco ISE システムおよび機能に関連する設定は、プライマリ PAN でだけ実行する必要があります。プライマリ PAN で行った設定の変更 は、展開内のすべてのセカンダリノードに複製されます。

分散展開内にモニタリング ノードが少なくとも 1 つ存在する必要があります。プライマリ PAN の設定時に、モニタリングペルソナを有効にする必要があります。 展開内のモニタリングノードを登録した後、必要に応じてプライマリ PAN を編集したり、 モニタリングペルソナを無効にしたりできます。

プライマリ ISE ノードからセカンダリ ISE ノードへのデータ レプリケーション

1 つの Cisco ISE ノードをセカンダリノードとして登録すると、Cisco ISE はプライマリノードからセカンダリノードへのデータ レプリケーション チャネルをすぐに作成し、 複製のプロセスを開始します。複製は、プライマリノードからセカンダリノードに Cisco ISE 設定データ を共有するプロセスです。複製によって、 展開を構成するすべての Cisco ISE ノードの 設定データの整合性を確実に維持できます。

通常 、最初に ISE ノードをセカンダリノードとして登録したときに、完全な複製が実行されます。完全な複製の実行後は差分複製 が実行され、 PAN での設定データに対する新しい変更 (追加、変更、削除など)がセカンダリノードに反映されます。複製のプロセスでは、展開内のすべての Cisco ISE ノードが同期されます。 Cisco ISE 管理者ポータルの展開のページから [ノードステータス(Node Status)] カラムで複製のステータス を表示できます。セカンダリノードとして Cisco ISE ノードを登録するか、または PAN との手動同期を実行すると、要求されたアクションが進行中であることを示すオレンジ のアイコンがノードステータスに表示されます。これが完了すると、 ノードステータスは、セカンダリノードが PAN と同期された ことを示す緑に変わります。

Cisco ISE ノードの登録解除

展開からノードを削除するには、ノードの登録を解除する必要があります。プライマリ PAN からセカンダリノードの登録を解除すると、登録解除されたノードのステータス がスタンドアロンに変わり、プライマリノードとセカンダリノード間の接続が 失われます。複製の更新は、登録解除されたスタンドアロン ノードに送信されなくなります。

PSN の登録が取り消されると、エンドポイント データは失われます。 スタンドアロンノードになった後も PSN にエンドポイントデータを残すには、以下のいずれかを実行します。

-

プライマリ PAN からバックアップを取得し、PSN がスタンドアロン ノードになったときに、このデータ バックアップを復元します。

-

PSN のペルソナを管理者(セカンダリ PAN)に変更し、管理者 ポータルの展開ページからデータを同期してから、ノードを登録解除します。この時点で、このノードに、すべてのデータがあります。この後、 既存の展開にセカンダリ管理ノードを追加できます。

注 |

プライマリ PAN は登録解除できません。 |

分散展開を設定する場合のガイドライン

分散環境で Cisco ISE を設定する前に、次の内容 をよく読んでください。

-

ノードタイプ、ISE ノードを選択します。管理、ポリシー サービス、およびモニタリング機能の場合は、ISE ノードを選択する必要があります。

-

すべてのノードで、同じ Network Time Protocol(NTP)サーバを選択します。 ノード間のタイムゾーンの問題を回避するには、各ノードのセットアップ中に同じ NTP サーバ名を指定する必要があります。 この設定で、 展開内にあるさまざまなノードからのレポートとログが常にタイムスタンプで同期されるようになります。

-

Cisco ISE のインストール時に Cisco ISE 管理 パスワードを設定します。以前の Cisco ISE 管理のデフォルトの ログイン情報(admin/cisco)は無効になっています。初期セットアップ中に作成したユーザ名とパスワード を使用するか、または後でパスワードを変更した場合 はそのパスワードを使用します。

-

ドメインネーム システム(DNS)サーバを設定します。DNS サーバに、分散展開 に含まれるすべての Cisco ISE ノードの IP アドレスと完全修飾ドメイン名 (FQDN)を入力します。解決できない場合は、ノード登録が失敗します。

- DNS サーバに、分散展開のすべての Cisco ISE ノードの正引きおよび 逆引き DNS ルックアップを設定します。設定しなかった場合、 Cisco ISE ノードの登録時および再起動時に、展開に関する問題が発生することがあります。すべてのノードで 逆引き DNS ルックアップが設定されていない場合、パフォーマンスが低下する可能性があります。

-

(任意)プライマリ PAN からセカンダリ Cisco ISE ノードを登録解除して、Cisco ISE をアンインストールします。

-

プライマリ モニタリング ノードをバックアップし、新しいセカンダリ モニタリング ノードにデータを復元します。 その結果、新しい変更内容が複製されるため、プライマリ モニタリング ノードの履歴が 新しいセカンダリノードと同期状態となります。

-

プライマリ PAN と、セカンダリノードとして登録しようとしているスタンドアロンノードで、同じ バージョンの Cisco ISE が実行されていることを確認します。

-

新しいノードを展開に追加する際に、ワイルドカード証明書の発行元証明書チェーンが新しいノードの 信頼できる証明書に含まれていることを確認します。新しいノードが展開に追加されると、 ワイルドカード証明書が新しいノードに複製されます。

プライマリ ノードおよびセカンダリ ノードで使用可能なメニュー オプション

分散展開を構成する Cisco ISE ノードで使用可能なメニューオプションは、 ノードで有効なペルソナによって異なります。すべての管理およびモニタリング アクティビティは、プライマリ PAN を介して実行する必要があります。その他のタスクについては、セカンダリノードを使用する必要があります。 このため、セカンダリノードのユーザインターフェイスでは、ノードで有効なペルソナ に基づく限定されたメニューオプションが提供されます。

1 つのノードが、ポリシーサービスペルソナとアクティブロールのモニタリングペルソナ を担当するなど、 複数のペルソナを担当する場合、ポリシーサービスノードおよび アクティブ モニタリング ノードにリストされているメニューオプションがそのノードで使用可能となります。

次の表に、さまざまなペルソナとなる Cisco ISE ノードで使用可能なメニュー オプションを示します。

|

Cisco ISE ノード |

使用可能なメニュー オプション |

||

|---|---|---|---|

|

すべてのノード |

|

||

|

プライマリ PAN |

すべてのメニューおよびサブメニュー。 |

||

|

アクティブ モニタリング ノード |

|

||

|

ポリシー サービス ノード |

Active Directory 接続への参加、脱退、および テストを行うオプション。各ポリシーサービスノードが別個に Active Directory ドメインに参加している必要があります。最初にドメイン 情報を定義し、PAN を Active Directory ドメインに参加させる必要があります。次に、 他のポリシーサービスノードを Active Directory ドメインに個別に参加させます。 |

||

|

セカンダリ PAN |

セカンダリ PAN をプライマリ PAN に昇格させるオプション。

|

展開とノードの設定

展開とノードの設定

[展開ノード(Deployment Nodes)] ページ を使用すると、Cisco ISE(管理、ポリシー サービス、および モニタリング)ノードとインラインポスチャノードを設定し、展開を設定することができます。

展開ノードリストウィンドウ

次の表に、展開内の Cisco ISE を設定するために使用できる [展開のノードリスト(Deployment Nodes List)] ページのフィールドを示します。このページへのナビゲーションパスは、[管理(Administration)]です。

|

フィールド名 |

使用上のガイドライン |

|---|---|

|

ホストネーム |

ノードのホスト名を表示します。 |

|

ノード タイプ(Node Type) |

ノード タイプを表示します。 次のいずれかを表示できます。

|

|

ペルソナ(Personas) |

(ノードタイプが Cisco ISE の場合にのみ表示)Cisco ISE ノードが担当してきたペルソナがリストされます。 [管理(Administration)]、[ポリシーサービス(Policy Service)] などがあります。 |

|

[役割(Role)] |

このノードで管理ペルソナまたはモニタリングペルソナが有効になっている場合、これらのペルソナが担当しているロール(プライマリ、セカンダリ、またはスタンドアロン)が示されます。 ロールは、次のうちの 1 つまたは複数にすることができます。

|

|

サービス |

(ポリシーサービスペルソナが有効な場合にのみ表示)この Cisco ISE ノードで実行されているサービスがリストされます。 サービスは次のいずれか 1 つとなります。

|

|

ノード ステータス(Node Status) |

データレプリケーション用の展開内の各 ISE ノードのステータスを示します。

詳細については、[ノードステータス(Node Status)] カラムで各 ISE ノードのクイックビューアイコンをクリックします。 |

ノードの一般設定

| フィールド名 | 使用上のガイドライン |

|---|---|

| ホストネーム | Cisco ISE ノードのホスト名を表示します。 |

| [FQDN] | Cisco ISE ノードの完全修飾ドメイン名を表示します。たとえば、ise1.cisco.com などです。 |

| IP アドレス | Cisco ISE ノードの IP アドレスを表示します。 |

| ノード タイプ(Node Type) | ノード タイプを表示します。 |

| ペルソナ(Personas) | |

| 管理(Administration) |

Cisco ISE ノードに管理ペルソナを担当させる場合は、このチェックボックスをオンにします。管理ペルソナは、管理サービスを提供するようライセンスされているノードでのみ有効にできます。 ロール(Role):管理ペルソナが展開で担当しているロールを表示します。[スタンドアロン(Standalone)]、[プライマリ(Primary)]、[セカンダリ(Secondary)] のいずれかの値になります。 プライマリにする(Make Primary):ノードをプライマリ Cisco ISE ノードにする場合にこのボタンをクリックします。展開では 1 つのプライマリ Cisco ISE ノードのみを使用できます。 このページのその他のオプションは、ノードをプライマリにした後にのみアクティブになります。展開では 2 つの管理ノードのみを使用できます。 ノードにスタンドアロンロールが割り当てられている場合、[プライマリにする(Make Primary)] ボタンがノードの横に表示されます。 ノードにセカンダリロールが割り当てられている場合、[プライマリに昇格(Promote to Primary)] ボタンがノードの横に表示されます。ノードにプライマリロールがあり、そのノードを使用して登録されている 他のノードがない場合は、ノードの横に [スタンドアロンにする(Make Standalone)] ボタンが表示されます。このボタンをクリックすると、プライマリノードをスタンドアロンノードにできます。 |

| モニタリング(Monitoring) |

Cisco ISE ノードにモニタリング ペルソナを担当させ、ログ コレクタとして機能させる場合は、このチェックボックスをオンにします。分散展開内にモニタリングノードが少なくとも 1 つ存在する必要があります。 プライマリ PAN の設定時に、モニタリングペルソナを有効にする必要があります。 展開内のセカンダリ モニタリング ノードを登録した後、必要に応じてプライマリ PAN を編集したり、モニタリングペルソナを無効にしたりできます。 VMware プラットフォームで Cisco ISE ノードをログコレクタとして設定するには、次のガイドラインに従って最低限必要なディスク領域を決定します。1 日あたりネットワーク内のエンドポイント 1 つにつき 180 KB、1 日あたりネットワーク内の Cisco ISE ノード 1 つにつき 2.5 MB となります。 モニタリングノードに何ヵ月分のデータを格納するかに応じて、必要な最大ディスク領域を計算します。 展開にモニタリング ノードが 1 つしかない場合は、スタンドアロン ロールを担当します。展開に 2 つのモニタリングノードがある場合は、Cisco ISE に、プライマリまたはセカンダリロールを設定する他のモニタリングノードの名前が表示されます。 これらのロールを設定するには、次のいずれかを選択します。

モニタリングノードの 1 つをプライマリまたはセカンダリとして設定すると、もう一方のモニタリングノードが自動的にそれぞれセカンダリノードまたはプライマリノードになります。 プライマリ モニタリング ノードおよびセカンダリ モニタリング ノードは、管理ログおよびポリシーサービスログを受信します。 1 つのモニタリングノードのロールを [なし(None)] に変更した場合、他方のモニタリングノードのロールも同様に [なし(None)] になり、それによって高可用性ペアがキャンセルされます。モニタリングノードとしてノードを指定すると、そのノードが [管理(Administration)] > [システム(System)] > [ロギング(Logging)] > [リモートロギングターゲット(Remote Logging Targets)] ウィンドウで syslog ターゲットとして表示されます。 |

| ポリシー サービス(Policy Service) | 次のサービスの 1 つまたはすべてを有効にするには、このチェックボックスをオンにします。

|

| pxGrid | pxGrid ペルソナを有効にするには、このチェック ボックスをオンにします。Cisco pxGrid は、Cisco ISE セッションディレクトリから Cisco 適応型セキュリティアプライアンス(ASA)などの他のポリシー ネットワーク システムへコンテキスト依存情報を共有するために使用されます。pxGrid フレームワークは、ポリシーデータや設定データをノード間で交換するためにも使用できます(たとえば、ISE とサードパーティベンダー間でのタグやポリシーオブジェクトの共有)。また、脅威情報など、非 ISE 関連情報の交換用にも使用できます。 |

プロファイリング ノードの設定

| フィールド名 | 使用上のガイドライン | ||

|---|---|---|---|

|

NetFlow |

ルータから送信された NetFlow パケットを受信および解析するために、ポリシーサービスペルソナを担当した Cisco ISE ノードごとに NetFlow を有効にする場合は、このチェックボックスをオンにします。次のオプションを選択します。

|

||

|

DHCP |

IP ヘルパーから DHCP パケットをリッスンするために、ポリシーサービスペルソナを担当した Cisco ISE ノードごとに DHCP を有効にする場合は、このチェックボックスをオンにします。次のオプションを選択します。

|

||

|

DHCP SPAN |

DHCP パケットを収集するために、ポリシーサービスペルソナを担当した Cisco ISE ノードごとに DHCP SPAN を有効にする場合は、このチェックボックスをオンにします。

|

||

|

[HTTP] |

HTTP パケットを受信および解析するために、ポリシーサービスペルソナを担当した Cisco ISE ノードごとに HTTP を有効にする場合は、このチェックボックスをオンにします。

|

||

|

RADIUS |

IOS センサー対応デバイスから RADIUS セッション属性、さらに CDP 属性と LLDP 属性を収集するために、ポリシーサービスペルソナを担当した ISE ノードごとに RADIUS を有効にする場合は、このチェックボックスをオンにします。 |

||

|

ネットワーク スキャン(NMAP)(Network Scan (NMAP)) |

NMAP プローブを有効にするには、このチェックボックスをオンにします。 |

||

|

DNS |

FQDN の DNS ルックアップを実行するために、ポリシーサービスペルソナを担当した ISE ノードごとに DNS を有効にする場合は、このチェックボックスをオンにします。秒単位でタイムアウト時間を入力します。

|

||

|

SNMP クエリ(SNMP Query) |

指定した間隔でネットワークデバイスをポーリングするために、ポリシーサービスペルソナを担当した ISE ノードごとに SNMP クエリーを有効にする場合は、このチェックボックスをオンにします。[再試行(Retries)]、[タイムアウト(Timeout)]、[イベントタイムアウト(Event Timeout)]、任意の [説明(Description)] の各フィールドに値を入力します。

|

||

|

SNMP トラップ(SNMP Trap) |

ネットワークデバイスから linkUp、linkDown、MAC 通知トラップを受信するために、ポリシーサービスペルソナを担当した ISE ノードごとに SNMP トラッププローブを有効にする場合は、このチェックボックスをオンにします。次のいずれかを選択します。

|

||

|

Active Directory |

定義された Active Directory サーバをスキャンして、Windows ユーザに関する情報を探します。 |

||

|

pxGrid |

ISE で pxGrid を介してエンドポイント属性を収集(プロファイリング)できるようになります。 |

ロギングの設定

次の各ページでは、デバッグログの重大度の設定、外部ログターゲットの作成が可能です。また、Cisco ISE がこれらの外部ログターゲットに ログメッセージを送信できるようにできます。

リモート ロギング ターゲットの設定

次の表で、外部の場所(syslog サーバ)を作成してロギングメッセージを保存するために使用できる [リモートロギングターゲット(Remote Logging Targets)] ページのフィールドについて説明します。 このページへのナビゲーション パスは、[管理(Administration)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

新しい ターゲットの名前を入力します。 |

|

ターゲット タイプ(Target Type) |

ターゲット タイプを選択します。 デフォルトでは、[UDP Syslog] に設定されます。 |

|

説明(Description) |

新しいターゲットの簡単な説明を入力します。 |

|

[IPアドレス(IP Address)] |

ログを格納する宛先マシンの IP アドレスまたはホスト名を入力します。ISE は、ロギング用に IPv4 と IPv6 形式をサポートします。 |

|

[ポート(Port)] |

宛先マシンのポート番号を入力します。 |

|

ファシリティ コード(Facility Code) |

ロギングに使用する syslog ファシリティ コードを選択します。有効なオプションは、Local0 ~ Local7 です。 |

|

最大長(Maximum Length) |

リモート ログ ターゲット メッセージの最大長を入力します。有効なオプションは 200 ~ 1024 バイトです。 |

|

サーバダウン時のバッファメッセージ(Buffer Message When Server Down) |

TCP syslog ターゲットおよびセキュア syslog ターゲットが使用できないときに Cisco ISE に syslog メッセージをバッファさせるには、このチェックボックスをオンにします。 ISE は、接続が再開されるとターゲットへのメッセージの送信を再試行します。 接続が再開された後、メッセージは古いものから順に送信され、バッファ内のメッセージは常に新しいメッセージの前に送信されます。 バッファがいっぱいになると、古いメッセージが廃棄されます。 |

|

バッファ サイズ(MB)(Buffer Size (MB)) |

各 ターゲットのバッファサイズを設定します。デフォルトでは、100 MB に設定されます。バッファサイズを変更すると バッファがクリアされ、特定のターゲットのバッファリングされた既存のすべてのメッセージが失われます。 |

|

再接続タイムアウト(秒)(Reconnect Timeout (Sec)) |

サーバがダウンしている場合に TCP およびセキュア syslog を廃棄する前に保持する期間を秒単位で指定します。 |

|

CA 証明書の選択(Select CA Certificate) |

クライアント証明書を選択します。 |

|

サーバ証明書有効性を無視(Ignore Server Certificate validation) |

ISE でサーバ証明書認証が無視されるようにして、syslog サーバを許可するには、このチェックボックスをオンにします。 |

ロギング カテゴリの設定

次の表では、[ロギングカテゴリ(Logging Categories)] ページのフィールドについて説明します。これらのフィールドを使用して、ログの重大度レベル を設定し、選択したカテゴリのログが保存されるロギングターゲットを選択できます。このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [ロギング(Logging)] > [ロギングカテゴリ(Logging Categories)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

名前(Name) |

ロギング カテゴリの名前を表示します。 |

|

ログの重大度レベル(Log Severity Level) |

次のオプションから、診断ロギング カテゴリの重大度レベルを選択できます。

|

|

ローカル ロギング(Local Logging) |

ローカル ノードで上のこのカテゴリのロギング イベントを有効にするには、このチェックボックスをオンにします。 |

|

ターゲット(Target) |

左アイコンと右アイコンを使用して [使用可能(Available)] と [選択済み(Selected)] のボックス間でターゲットを移動することによって、カテゴリのターゲットを変更できます。[使用可能(Available)] ボックスには、論理(事前定義済み)と外部(ユーザ定義)という両方の既存のロギング ターゲットが含まれています。 最初は空の [選択済み(Selected)] ボックスには、特定のカテゴリの選択済みターゲットが含まれます。 |

管理者アクセスの設定

これらのページにより、管理者のアクセス設定を行うことができます。

管理者パスワード ポリシーの設定

次の表に、管理者パスワードが満たす必要のある基準 を定義するために使用できる [管理者パスワードポリシー(Administrator Password Policy)] ページのフィールドを示します。このページへのナビゲーションパスは、[管理(Administration)]です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

最小長(Minimum Length) |

パスワードの最小長(文字数)を設定します。デフォルトは 6 文字です。 |

|

パスワードに使用できない文字(Password may not contain) |

[管理者名またはその順序を逆にした文字列(Admin name or its characters in reverse order)]:このチェックボックスをオンにして、管理者ユーザ名またはその文字の逆順での使用を制限します。 |

|

[「cisco」またはその順序を逆にした文字列("cisco" or its characters in reverse order)]:このチェックボックスをオンにして、単語「cisco」またはその文字の逆順での使用を制限します。 |

|

|

[次の単語またはその順序を逆にした文字列(This word or its characters in reverse order)]:このチェックボックスをオンにして、定義したすべての単語またはその文字の逆順での使用を制限します。 |

|

|

[4回以上連続して繰り返された文字列(Repeated characters four or more times consecutively)]:このチェックボックスをオンにして、4 回以上連続する繰り返し文字の使用を制限します。 |

|

|

[辞書に載っている単語とその順序を逆にした文字列、またはその文字を他の文字に置き換えた文字列(Dictionary words, their characters in reverse order or their letters replaced with other characters)]:辞書の単語、単語の文字の逆順での使用、単語の文字の置き換えでの使用を制限します。 「s」を「$」、「a」を「@」、「o」を「0」、「l」を「1」、「i」を「!」、「e」を「3」に置き換えることはできません。たとえば、 Pa$$w0rd のような文字列は使用できません。

|

|

|

必須の文字(Required Characters) |

管理者パスワードに、次の選択肢から選択したタイプの文字を少なくとも 1 つ含めるように指定します。

|

|

パスワード履歴(Password History) |

同じパスワードが繰り返し使用されるのを防ぐために、新しいパスワードと異なっている必要がある以前のパスワードの数を指定します。 また、以前のパスワードと異なる必要がある文字数を指定します。 ユーザがパスワードを再使用できない日数を入力します。 |

|

パスワード ライフタイム(Password Lifetime) |

次のオプションを指定して、指定した期間後にパスワードを変更するようユーザに強制します。

|

|

ネットワーク デバイスの機密データの表示 |

|

|

管理者パスワードが必要(Require Admin Password) |

共有秘密やパスワードなどのネットワークデバイスの機密データを表示するために管理者ユーザがログインパスワードを入力するようにする場合には、このチェックボックスをオンにします。 |

|

パスワードのキャッシュ期間(Password cached for) |

管理者ユーザによって入力されたパスワードは、この期間キャッシュされます。管理者ユーザはこの間、ネットワークデバイスの機密データを表示するために パスワードの再入力を求められることはありません。有効な範囲は 1 ~ 60 分です。 |

セッション タイムアウトおよびセッション情報の設定

次の表では、セッションタイムアウトを定義し、 アクティブな管理セッションを終了するために使用できる [セッション(Session)] ページのフィールドについて説明します。このページへのナビゲーションパスは、[管理(Administration)] > [システム(System)] > [管理者アクセス(Admin Access)] > [設定(Settings)] > [セッション(Session)] です。

|

フィールド |

使用上のガイドライン |

|---|---|

|

セッションのタイムアウト(Session Timeout) |

|

|

セッション アイドル タイムアウト(Session Idle Timeout) |

アクティビティがない場合に管理者をログアウトするまでに Cisco ISE が待機する時間(分)を入力します。 デフォルト値は 60 分です。有効な範囲は 6 ~ 100 分です。 |

|

セッション情報(Session Info) |

|

|

無効化(Invalidate) |

終了するセッション ID の隣にあるチェックボックスをオンにし、[無効化(Invalidate)] をクリックします。 |

管理ノード

管理ペルソナの Cisco ISE ノードは、 Cisco ISE のすべての管理操作を実行することができます。認証、許可、監査などの 機能に関連したすべてのシステム関連設定を処理します。 分散環境では、最大 2 つの 管理ペルソナを実行するノードを実行できます。管理ペルソナは、スタンドアロン、プライマリ、またはセカンダリのロールのいずれかを担当できます。

管理ノードのハイ アベイラビリティ

ハイアベイラビリティ 設定では、プライマリ管理ノード(PAN)がアクティブな状態になります。 セカンダリ PAN(バックアップ PAN)はスタンバイ状態になります。これは、セカンダリ PAN がプライマリ PAN から すべての設定更新を受信するものの、ISE ネットワークではアクティブではないことを意味します。

Cisco ISE は、手動 および自動フェールオーバーをサポートします。自動フェールオーバーでは、プライマリ PAN がダウンした場合 にセカンダリ PAN の自動プロモーションが開始されます。自動 フェールオーバーでは、ヘルス チェックノードと呼ばれる非管理セカンダリノードが必要です。ヘルス チェック ノードは、プライマリ PAN の正常性を確認します。 プライマリ PAN がダウンまたは到達不能であることが検出された場合、ヘルスチェック ノードがセカンダリ PAN のプロモーションを開始して、プライマリ ロールが引き継がれます。

自動フェールオーバー 機能を展開するには、少なくとも 3 つのノードが必要です。このうち 2 つのノードが 管理ペルソナとなり、1 つのノードはヘルスチェックノードとして機能します。ヘルス チェックノードは非管理ノードで、ポリシーサービスノード、 モニタリングノード、または pxGrid ノード、あるいはそれらの組み合わせにすることができます。これらの PAN が 異なるデータセンターにある場合、それぞれの PAN にヘルスチェックノードが必要です。

次の 表に、プライマリ PAN がダウンし、 セカンダリ PAN がまだ引き継がれていない場合に影響を受ける機能を示します。

|

機能 |

プライマリ PAN のダウン時に使用できるかどうか(可/不可) |

|---|---|

|

既存の 内部ユーザの RADIUS 認証 |

可 |

|

既存 または新しい AD ユーザの RADIUS 認証 |

可 |

|

既存の プロファイル変更がないエンドポイント |

可 |

|

既存の プロファイル変更があるエンドポイント |

不可 |

|

プロファイリングで学習した新しい エンドポイント |

不可 |

|

既存の ゲスト:LWA |

可 |

|

既存の ゲスト:CWA |

可 (自動デバイス登録機能を持つ ホットスポット、BYOD、 CWA などのデバイス登録に有効なフローを除く) |

|

ゲストの パスワード変更 |

不可 |

|

ゲスト: AUP |

不可 |

|

ゲスト: ログイン失敗の最大回数の適用 |

不可 |

|

新しい ゲスト(スポンサーまたはアカウント登録) |

不可 |

|

ポスチャ(Posture) |

可 |

|

内部 CA による BYOD |

不可 |

|

既存の 登録済みのデバイス |

可 |

|

MDM オンボーディング |

不可 |

|

pxGrid サービス |

不可 |

内部認証局による 証明書のプロビジョニングをサポートするには、プロモーションの後に、元のプライマリ PAN のルート証明書とそのキーを 新しいプライマリノードに インポートする必要があります。セカンダリ ノードからプライマリ PAN へのプロモーションの後に追加された PSN ノードでは、 自動フェールオーバー後に証明書のプロビジョニングが機能しません。

ハイアベイラビリティ のヘルスチェックノード

プライマリ PAN のヘルス チェック ノードをアクティブ ヘルス チェック ノードと呼びます。セカンダリ PAN のヘルスチェックノードを パッシブ ヘルス チェック ノードと呼びます。アクティブ ヘルス チェック ノードは、プライマリ PAN のステータスを検査し、管理ノードの 自動フェールオーバーを管理します。ヘルスチェックノードとして 2 つの非管理 ISE ノードを使用することをお勧めします。 1 つはプライマリ PAN、もう 1 つはセカンダリ PAN です。1 つだけヘルスチェックノードを使用する場合、そのノードがダウンすると、自動 フェールオーバーは発生しません。

両方の PAN が同じデータセンターにある場合、1 つの非管理 ISE ノードを プライマリ PAN とセカンダリ PAN の両方のヘルスチェックノードとして使用できます。単一のヘルスチェックノードがプライマリ PAN と セカンダリ PAN の両方の状態を検査する場合、そのノードはアクティブ/パッシブ両方の役割を担います。

ヘルスチェックノードは非管理ノードです。つまり、ポリシーサービスノード、モニタリングノード、または pxGrid ノード、あるいは それらの組み合わせにできます。管理ノードと同じデータセンター内の PSN ノードをヘルス チェックノードとして指定することをお勧めします。ただし、2 つの管理ノードが同じ場所 (LAN またはデータセンター)にない小規模または一元化された展開では、管理ペルソナを持っていないノード(PSN/pxGrid/MnT)をヘルスチェックノードとして使用できます。

自動フェールオーバーを無効にし、プライマリ PAN の障害発生時に手動でセカンダリノードを昇格させることを選択した場合には、 チェックノードは不要です。

セカンダリ PAN のヘルス チェック ノード

セカンダリ PAN のヘルス チェック ノードはパッシブ モニタです。セカンダリ PAN がプライマリ PAN として昇格するまで、このノードはアクションを実行しません。 セカンダリ PAN がプライマリロールを引き継ぐと、関連するヘルスチェックノードは管理ノードの自動フェールオーバーを管理する アクティブロールを担います。以前のプライマリ PAN のヘルスチェックノードはセカンダリ PAN のヘルスチェックノードになり、受動的にモニタリングを行います。

ヘルス チェックの無効化と再起動

ノードがヘルスチェックロールから削除された場合、または自動フェールオーバー設定が無効な場合、ヘルスチェックサービスは そのノードで停止します。自動フェールオーバー設定が指定されたハイアベイラビリティ ヘルス チェック ノードで有効になると、 ノードは管理ノードの正常性のチェックを再度開始します。ノードでハイアベイラビリティ ヘルス チェック ロールを指定または削除しても、そのノードのアプリケーションが再起動されることはありません。ヘルス チェック アクティビティのみが開始または停止します。

ハイアベイラビリティのヘルスチェックノードを再起動すると、プライマリ PAN の以前のダウンタイムが無視され、再び ヘルスステータスのチェックが開始されます。

ヘルス チェック ノード

アクティブなヘルス チェック ノードは、設定したポーリング間隔でプライマリ PAN のヘルス ステータスをチェックします。ヘルスチェックノードはプライマリ PAN に要求 を送信し、それに対する応答が設定内容に一致する場合は、 プライマリ PAN が良好な状態であると見なします。そうでなければ、ヘルス チェック ノードはプライマリ PAN が不良な状態であると見なします。プライマリ PAN の状態 が設定済みフェールオーバー期間を超えて継続的に不良である場合、ヘルスチェックノードはセカンダリ PAN への フェールオーバーを開始します。

ヘルスチェックの任意の時点で、 フェールオーバー期間中に不良と報告されたヘルスステータスがその後で良好になったことが検出されると、ヘルスチェックノードはプライマリ PAN のステータスを良好としてマークし、ヘルスチェックサイクルをリセットします。

プライマリ PAN ヘルスチェックからの応答は、そのヘルスチェック ノードで使用可能な設定値に照らして検証されます。応答が一致しない場合、アラームが発生します。ただし、プロモーション要求はセカンダリ PAN に行われます。

ヘルス ノードの変更

ヘルス チェックに使用している ISE ノードを変更できますが、考慮すべき点がいくつかあります。

たとえば、ヘルスチェックノード(H1)が非同期になり、他のノード(H2)がプライマリ PAN のヘルスチェックノード になったとします。この場合、プライマリ PAN がダウンした時点で、同じプライマリ PAN を検査している別のノード (H2)があることを N1 が認識する方法はありません。その後、H2 がダウンしたりネットワークから切断されたりした場合に、実際のフェールオーバーが必要になります。しかし、セカンダリ PAN はプロモーション要求を拒否する権限を保持します。したがって、セカンダリ PAN がプライマリ ロールに昇格すると、H2 からのプロモーション要求が拒否されてエラーが発生します。プライマリ PAN のヘルスチェックノードは、非同期になった場合でも プライマリ PAN の状態を引き続き検査します。

セカンダリ PAN への自動フェールオーバー

プライマリ PAN が使用できなくなったときにセカンダリ PAN を自動的に昇格させるように ISE を設定できます。この設定 は、[管理(Administration)]ページのプライマリ管理ノード(プライマリ PAN)で行うことができます。フェールオーバー時間は、[フェールオーバーの前に障害が発生したポール数(Number of Failure Polls before Failover)] で設定された回数と [ポーリング間隔(Polling Interval)] で設定された秒数をかけて得られる値として定義されます。デフォルト設定では、この時間は 10 分です。セカンダリ PAN からプライマリへの昇格には、さらに 10 分かかります。 つまりデフォルトでは、プライマリ PAN の障害発生からセカンダリ PAN の動作開始までの時間は 20 分です。

セカンダリ PAN がフェールオーバーコールを受信すると、実際の フェールオーバーに進む前に、次の検証が行われます。

-

ネットワークでプライマリ PAN が使用不能になっている。

-

有効なヘルス チェック ノードからフェールオーバー要求が受信された。

-

この PAN に関するフェールオーバー要求である。

すべての検証に合格すると、セカンダリ PAN はプライマリ ロールに自身を昇格させます。

次に、セカンダリ PAN の自動フェールオーバーが試行されるシナリオのサンプルを示します(ただしこれに限定されません)。

-

ポーリング 期間中に、プライマリ PAN の正常性が「フェールオーバーの前に障害が発生したポール数(Number of failure polls before failover)」の値に対して一貫して良好でない。

-

プライマリ PAN 上の Cisco ISE サービスが手動で停止され、フェールオーバー時間にわたって停止状態のままである。

-

ソフト停止またはリブート オプションを使ってプライマリ PAN がシャットダウンされ、設定済みのフェールオーバー時間にわたってシャットダウン状態のままである。

-

プライマリ PAN が突然ダウン(電源オフ)し、フェールオーバー時間にわたってダウン状態のままである。

-

プライマリ PAN のネットワーク インターフェイスがダウンした(ネットワークポートが閉じた、またはネットワークサービスがダウンした)、あるいは他の理由でヘルス チェックノードから到達不能になり、設定済みのフェールオーバー時間にわたってダウン状態のままである。

ヘルス チェック ノードの再起動

再起動すると、ハイアベイラビリティのヘルスチェックノードでは、プライマリ PAN の以前のダウンタイムが無視され、再びヘルス ステータスがチェックされます。

セカンダリ PAN への自動フェールオーバーの場合の個人所有デバイスの持ち込み

プライマリ PAN がダウンしている場合、 プライマリ PAN ルート CA チェーンによってすでに発行された証明書が存在するエンドポイントに対して認証が中断されることはありません。これは、展開内のすべてのノードに、信頼 と検証のための証明書チェーン全体が含まれているためです。

ただし、セカンダリ PAN がプライマリに昇格されるまで、新しい BYOD デバイスはオンボードされません。BYOD のオンボードには、 アクティブなプライマリ PAN が必要です。

元のプライマリ PAN が復帰するか、セカンダリ PAN が昇格すると、新しい BYOD エンドポイントは問題なく オンボードされます。

障害が発生したプライマリ PAN をプライマリ PAN として再結合できない場合は、新たに昇格した プライマリ PAN(元のセカンダリ PAN)でルート CA 証明書を再生成します。

既存の証明書チェーンの場合、新しいルート CA 証明書をトリガーすると、下位 CA 証明書が自動的に生成されます。新しい下位証明書が生成された場合でも、以前の チェーンによって生成されたエンドポイント証明書は引き続き有効です。

シナリオ例

次に、ヘルス チェックノードによる自動フェールオーバーが回避された場合、またはセカンダリノードへのプロモーション要求が 拒否された場合の シナリオ例を示します。

-

プロモーション要求を受信するノードがセカンダリノードではない。

-

プロモーション要求に正しいプライマリ PAN の情報がない。

-

プロモーション 要求が不正なヘルスチェックノードから受信された。

-

プロモーション要求が受信されたが、プライマリ PAN が起動していて良好な状態である。

-

プロモーション要求を受信するノードが同期していない。

機能

次の表 に、PAN の自動フェールオーバーの設定が展開で有効な場合にブロックされる機能、または追加の設定 変更を必要とする機能を示します。

|

機能 |

影響の 詳細 |

|---|---|

|

ブロックされる 操作 |

|

|

アップグレード |

CLI によるアップグレードがブロックされます。 PAN の自動フェールオーバー機能は、Cisco ISE の以前のバージョンからリリース 1.4 にアップグレード した後の設定で使用できます。デフォルトでは、この機能 は無効になっています。 自動フェールオーバー機能を展開するには、少なくとも 3 つのノードが必要です。このうち 2 つのノードが管理ペルソナとなり、1 つの ノードはヘルスチェックノードとして機能します。ヘルスチェックノードは非管理 ノードで、ポリシーサービスノード、モニタリングノード、または pxGrid ノード、あるいはそれらの組み合わせ にすることができます。これらの PAN が異なるデータセンターにある場合、それぞれの PAN にヘルス チェックノードが必要です。 |

|

バックアップ の復元 |

CLI およびユーザインターフェイスによる復元 がブロックされます。 PAN の自動フェールオーバーの設定が復元前に有効だった場合は、正常に復元した後に再設定 する必要があります。 |

|

ノードペルソナ の変更 |

ユーザインターフェイスによる 次のノードペルソナの変更がブロックされます。

|

|

その他の CLI 操作 |

CLI による 次の管理操作がブロックされます。

|

|

他の 管理ポータル操作 |

ユーザインターフェイスによる次の管理操作がブロックされます。

|

|

すでに 最大数のデバイスに接続しているユーザは接続できません。 |

障害の発生した PAN に一部の セッションデータが格納されていたため、PSN によってこれを更新できません。 |

|

PAN の自動フェールオーバーを無効にする必要のある操作 |

|

|

CLI の操作 |

PAN の自動フェールオーバーの設定が有効な場合、CLI による 次の管理操作では警告メッセージが表示されます。サービス/システムがフェールオーバーウィンドウ内で再起動されない場合、これらの操作によって 自動フェールオーバーが起動する場合があります。そのため、 以下の操作の実行時には、PAN の 自動フェールオーバーの設定を無効にすることを推奨します。

|

自動フェールオーバー用のプライマリ PAN の設定

はじめる前に

自動フェールオーバー機能を展開するには、少なくとも 3 つのノードが必要です。このうち 2 つの ノードが管理ペルソナとなり、1 つのノードはヘルスチェック ノードとして機能します。ヘルスチェックノードは非管理ノードで、ポリシー サービスノード、モニタリングノード、または pxGrid ノード、あるいはそれらの組み合わせにすることができます。これらの PAN が 異なるデータセンターにある場合、それぞれの PAN にヘルスチェックノードが必要です。

手順

| ステップ 1 |

プライマリ PAN の ユーザインターフェイスにログインします。 |

| ステップ 2 |

[管理(Administration)] の順に選択します。 |

| ステップ 3 |

プライマリ PAN の自動フェールオーバーを 有効 にするには、[PANの自動フェールオーバーを有効にする(Enable PAN Auto Failover)] チェックボックスをオンにします。 セカンダリ PAN をプライマリ PAN に 昇格させることしかできません。 ポリシーサービスペルソナ、モニタリングペルソナ、または pxGrid ペルソナ、あるいはそれらの組み合わせ のみを担当する Cisco ISE ノードはプライマリ PAN に昇格できません。 |

| ステップ 4 |

使用可能なすべての セカンダリノードを含む [プライマリヘルスチェックノード(Primary Health Check Node)] ドロップダウンリストから、プライマリ PAN の ヘルスチェックノードを選択します。 このノードは、 プライマリ PAN と同じロケーションまたはデータセンターに置くことを推奨します。 |

| ステップ 5 |

使用可能なすべてのセカンダリノードを含む [セカンダリヘルスチェックノード(Secondary Health Check Node)] ドロップダウン リスト から、セカンダリ PAN の ヘルスチェックノードを選択します。 このノードは、 セカンダリ PAN と同じロケーションまたはデータセンターに置くことを推奨します。 |

| ステップ 6 |

管理ノードのステータスが チェックされるまでの [ポーリング間隔(Polling Interval)] 時間を指定します。有効な範囲は 30 ~ 300 秒です。 |

| ステップ 7 |

[フェールオーバーの前に障害が発生したポール数(Number of Failure Polls before Failover)] の 数を指定します。 フェールオーバー は、管理ノードのステータスが、障害が発生したポール数として 指定された数に対して良好でない場合に発生します。有効な範囲は 2 ~ 60 です。 |

| ステップ 8 |

[保存(Save)] をクリックします。 |

次の作業

セカンダリ PAN のプライマリ PAN へのプロモーション 後に、次の操作を実行します。

-

手動で古いプライマリ PAN を同期 して、展開内に戻します。

-

手動で同期されていない他のセカンダリノードを同期 して、 展開内に戻します。

セカンダリ PAN のプライマリへの手動昇格

プライマリ PAN が失敗し 、PAN の自動フェールオーバーを設定していない場合は、 セカンダリ PAN を新しい プライマリ PAN に手動で昇格させる必要があります。

はじめる前に

プライマリ PAN に昇格するように 管理ペルソナで設定 された 2 番目の Cisco ISE ノードがあることを確認します。

手順

| ステップ 1 |

セカンダリ PAN の ユーザインターフェイスにログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

[ノードの編集(Edit Node)] ページで、[プライマリに昇格(Promote to Primary)] をクリックします。 セカンダリ PAN をプライマリ PAN に 昇格させることしかできません。ポリシーサービスペルソナまたはモニタリングペルソナ、あるいはその両方のみを担当 する Cisco ISE ノードは プライマリ PAN に昇格できません。 |

| ステップ 4 |

[保存(Save)] をクリックします。 |

次の作業

元はプライマリ PAN であったノードが復帰した場合は、自動的に降格され、 セカンダリ PAN になります。この ノード(元のプライマリ PAN)で手動で同期を実行し、ノードを 展開に戻す必要があります。

セカンダリノードの [ノードの編集(Edit Node)] ページでは、オプションが無効なためペルソナまたはサービスを変更できません 。 変更を加えるには、管理者ポータルにログインする必要があります。

新しい ISE 展開のプライマリ PAN として既存の ISE 展開のノードを再利用

既存の ISE 展開のノードを新しい ISE 展開のプライマリ PAN で再利用する場合は、次の 手順を実行する必要があります。

手順

| ステップ 1 |

ご使用の ISE バージョンに応じた ISE インストールガイドの説明のとおりに、ISE ユーティリティ「システムの消去の実行(Perform System Erase)」を最初に実行します。https://www.cisco.com/c/en/us/support/security/identity-services-engine/products-installation-guides-list.html |

| ステップ 2 |

ISE インストール ガイドの説明のとおりに、ISE の新規インストールを実行します。 |

| ステップ 3 |

「プライマリ PAN の設定」を参照して、スタンドアロンノードをプライマリ管理ノードとして設定します。 |

プライマリ PAN にサービスを復元する

Cisco ISE は、元のプライマリ PAN への自動フォールバックをサポートしていません。セカンダリ PAN への自動フェールオーバーが開始された後、元のプライマリ PAN をネットワークに戻す場合には、それをセカンダリ PAN として設定する必要があります。

管理ノードの自動フェールオーバーのサポート

Cisco ISE は、管理ペルソナの自動フェールオーバーをサポートしています。自動フェールオーバー機能を有効にするには、分散セットアップで少なくとも 2 つのノード が管理ペルソナを引き継ぎ、1 つのノードが非管理ペルソナを引き継ぐ必要があります。 プライマリ管理ノード(PAN)がダウンした場合は、セカンダリ管理ノードの自動プロモーションが開始されます。 この場合、非管理セカンダリ ノードが各管理ノードのヘルス チェック ノードとして指定されます。 ヘルス チェック ノードは、設定された間隔で PAN の正常性を確認します。PAN の正常性に関して受信されるヘルスチェック応答がダウンまたは到達不能により良好でない場合、ヘルスチェックノードは、設定されたしきい値まで待機した後、プライマリロールを引き継ぐようにセカンダリ管理 ノードのプロモーションを開始します。セカンダリ管理ノードの自動フェールオーバー後に使用できなくなる 機能がいくつかあります。Cisco ISE は、元の PAN へのフォールバックをサポートしていません。詳細については、「 管理ノードのハイアベイラビリティ」のセクションを参照してください。

ポリシーサービスノード

ポリシーサービスモード(PSN)は Cisco ISE ノードであり、ポリシーサービスペルソナを使用して、ネットワークアクセス、ポスチャ、ゲストアクセス、 クライアント プロビジョニング、およびプロファイリングの各サービスを提供します。

分散セットアップでは、少なくとも 1 つのノードがポリシー サービス ペルソナを担当する必要があります。このペルソナはポリシー を評価し、すべての決定を行います。通常、1 つの分散デプロイメントに複数のポリシー サービス ノードが存在します。

同じ高速ローカルエリアネットワーク(LAN)またはロードバランサの背後に存在するポリシーサービスノードはすべて、グループ化 してノードグループを形成することができます。ノードグループのいずれかのノードで障害が発生した場合、その他のノードは障害を検出し、 URL にリダイレクトされたセッションをリセットします。

ポリシー サービス ノードのハイ アベイラビリティ

ノード障害を検出し、障害が発生したノードで URL がリダイレクトされたすべてのセッションをリセット するために、2 つ以上のポリシー サービスノードを同じノードグループに配置できます。 ノードグループに属しているノードがダウンすると、同じノードグループの別のノードが、障害が発生したノードで URL がリダイレクトされたすべてのセッションに関する 許可変更(CoA)を発行します。

同じ ノードグループ内のすべてのノードが、ネットワーク アクセス デバイス(NAD)で RADIUS クライアントとして設定され、CoA の許可を得る必要があります。これは、それらすべてのノードで、ノードグループ内の任意のノードを介して確立されたセッションに関する CoA 要求 を発行できるためです。 ロードバランサを使用していない場合、ノードグループ内のノードは、NAD で設定されている RADIUS サーバおよびクライアントと同じ であるか、またはこれらのサブセットである必要があります。これらの ノードは RADIUS サーバとしても設定できます。

多数の ISE ノード(RADIUS サーバおよび動的許可 クライアントとして)を持つ単一の NAD を設定できます が、すべてのノードが同じノードグループに属している必要はありません。

ノードグループのメンバーは、ギガビットイーサネットなどの 高速 LAN 接続を使用して相互に接続する必要があります。ノードグループのメンバーは L2 隣接関係である必要は ありませんが、十分な 帯域幅と到達可能性を確保するには L2 隣接関係が強く推奨されます。詳細については、「 ポリシー サービス ノード グループの作成 」のセクションを参照してください。

展開内に複数のポリシーサービス ノードがある場合、ロードバランサを使用して要求を 均等に分散できます。ロードバランサは、その背後にある 機能ノードに要求を分散します。 ロードバランサの背後に PSN を展開する詳細とベストプラクティスについては、『 Cisco and F5 Deployment Guide: ISE Load Balancing using BIG-IP』を参照してください。

ポリシー サービス ノードでのセッション フェールオーバー

アクティブな URL にリダイレクトされたセッションがあるポリシーサービスノード がダウンすると、エンドポイントが 中間状態となります。リダイレクトエンドポイントが通信していたポリシー サービスノードのダウンを検出した場合でも、許可を 再開することはできません。

ポリシーサービスノード がノードグループに属している場合は、ノードグループ内のノード間でハートビート メッセージが交換され、ノードの障害が検出されます。ノードに障害が発生した場合、 ノードグループのピアの 1 つによって、障害が発生したノード のアクティブな URL にリダイレクトされたセッションが学習され、それらのセッションへの接続を解除するための CoA が発行されます。

その結果、同じノード グループで使用可能な別のポリシーサービスノードによって、セッションが 処理されます。セッションフェールオーバーでは、ダウンした ポリシーサービスノードから使用可能なポリシーサービスノードにセッションが自動的に移動しませんが、セッションを移動するための CoA が発行されます。

ポリシー サービス ノード グループ内のノード数

ノードグループに含めることが できるノードの数は、展開要件によって異なります。ノードグループ を使用すると、ノードの障害が必ず検出され、許可されたもののポスチャされていない セッションに関する CoA がピアによって確実に発行されるようになります。ノードグループ のサイズはあまり大きくする必要はありません。

ノードグループ のサイズが大きくなると、 ノード間で交換されるメッセージおよびハートビートの数が大幅に増加します。その結果、トラフィックも増加します。 ノードグループ内のノードの数を少なくすることで、トラフィックを削減でき、同時に ポリシーサービスノードの障害を検出するのに十分な冗長性が提供されます。

ノードグループクラスタに含めることができるポリシーサービスノードの 数にはハード制限はありません。

ライト データ ディストリビューション

ライト データ ディストリビューションを使用すると、ユーザセッション情報を保存し、展開の PSN 全体で複製できるため、 ユーザセッションの詳細に関して PAN または MnT ノードに完全に依存する必要がなくなります。

ライト データ ディストリビューションは、次の 2 つのディレクトリから構成されています。

さらに、[詳細設定(Advanced Settings)] から次のオプションを設定できます。

-

[バッチサイズ(Batch Size)]:セッション更新をバッチで送信できます。この値は、ライト データ ディストリビューション インスタンスから展開内の他の PSN に各バッチで送信するレコードの数です。このフィールドを 1 に設定すると、セッション更新は バッチで送信されません。デフォルト値は 10 です。

-

[TTL]:この値は、ライト データ ディストリビューションの更新が完了するまでバッチのセッションが待機する最大時間です。 デフォルト値は、1000 ミリ秒です。

PSN 間の接続不良の場合(PSN がダウンした場合など)、セッションの詳細が MnT セッションディレクトリから取得され、今後使用するために保存されます。

大規模展開では、最大 2,000,000 セッション レコードを保持できます。小規模展開では、1,000,000 セッション レコードを保存できます。セッションの アカウンティングの停止要求を受信すると、対応するセッションデータがすべてのライト データ ディストリビューション インスタンスから削除されます。保存されているレコードの数が上限を超えると、タイムスタンプに基づいて最も古いセッションが削除されます。

注 |

|

Radius セッションディレクトリ

[RADIUSセッションディレクトリ(RADIUS Session Directory)] は、ユーザセッション情報を保存し、展開内の PSN 全体に複製するために使用されます。[RADIUSセッションディレクトリ(RADIUS Session Directory)] には、認可変更(CoA)に必要なセッション属性のみが保存されます。

この機能は、Cisco ISE リリース 2.7 以降ではデフォルトで有効になっています。この機能を有効または無効にするには、[管理(Administration)]を選択し、[RADIUSセッションディレクトリ(RADIUS Session Directory)] チェックボックスをオンまたはオフにします。

エンドポイント オーナー ディレクトリ

Cisco ISE リリース 2.6 までは、エンドポイントのプローブが その特定のエンドポイントの要求を最初に処理したものとは異なるポリシーサービスノード(PSN)で受信されると、エンドポイントのオーナーが新しい PSN に変更されます。その結果 、エンドポイントの所有権のフラッピングが発生します。

Cisco ISE リリース2.7 では、[エンドポイントオーナーディレクトリ(Endpoint Owner Directory)] を使用して、Cisco ISE に接続している各 MAC アドレスの PSN FQDN を保存し、このデータを 展開内の PSN 全体に複製します。これにより、すべての PSN がすべてのエンドポイントのオーナーを認識するため、エンドポイントの所有権のフラッピングが回避されます。エンドポイント の所有権は、そのエンドポイントの RADIUS 認証が別の PSN で成功した場合にのみ変更されるようになりました。

さらに、静的なエンドポイントの割り当てが着信プローブで受信された同じ エンドポイントの属性よりも優先されるため、属性のオーバーライドの問題が回避されます。

この機能は、Cisco ISE リリース 2.7 以降ではデフォルトで有効になっています。必要な場合、これを無効にして、エンドポイント オーナー ディレクトリを使用していない古いメカニズム にフォールバックできます。[エンドポイントオーナーディレクトリ(Endpoint Owner Directory)] は、プロファイリングでも使用されます。このオプションを無効にすると、レガシープロファイラのオーナーディレクトリが使用されます。 この機能を有効または無効にするには、[管理(Administration)]を選択し、[エンドポイントオーナーディレクトリの有効化(Enable Endpoint Owner Directory)] チェックボックスをオンまたはオフにします。

モニタリング ノード

モニタリングペルソナの機能を持つ Cisco ISE ノードがログコレクタとして動作し、ネットワーク内の すべての管理およびポリシーサービスノードからのログメッセージを保存します。このペルソナ は、ネットワークとリソースを 効果的に管理するために使用できる高度な監視およびトラブルシューティング ツールを提供します。このペルソナ のノードは、収集するデータを集約して関連付けて、 意味のある情報をレポートの形で提供します。

Cisco ISE では、プライマリロールまたはセカンダリロールを担うことができるこのペルソナを持つノードを最大 2 つ使用してハイ アベイラビリティを実現できます。プライマリ モニタリング ノードおよびセカンダリ モニタリング ノードの両方で、ログ メッセージを収集します。プライマリ モニタリング ノードがダウンした場合、 プライマリ PAN はモニタリングデータを収集するセカンダリノードを指定します。ただし、セカンダリ ノードがプライマリに自動的に昇格されることはありません。 このためには、モニタリングおよびトラブルシューティング(MnT)ロールを手動で変更する必要があります。

分散セットアップでは、少なくとも 1 つのノードが監視ペルソナを担当する必要があります。 同じ Cisco ISE ノードで、モニタリングペルソナとポリシーサービスペルソナを有効にしないことを推奨します。 最適なパフォーマンスを実現するために、ノードをモニタリング専用とすることを推奨します。

展開内の PAN から [モニタリング(Monitoring)] メニューにアクセスできます。

MnT ロールの手動変更

プライマリ PAN から MnT ロールを手動で変更できます(プライマリからセカンダリとセカンダリからプライマリの両方)。

手順

| ステップ 1 |

プライマリ PAN のユーザ インターフェイスにログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

ロールを変更する MnT ノードをノード リストから選択します。 |

| ステップ 4 |

[編集(Edit)] をクリックします。 |

| ステップ 5 |

[モニタリング(Monitoring)] セクションで、[プライマリ/セカンダリ(Primary/ Secondary)] にロールを変更します。 |

| ステップ 6 |

[保存(Save)] をクリックします。 |

注 |

そのノードで有効になっている他のすべてのペルソナおよびサービスを無効にする場合は、[専用MnT(Dedicated MnT)] オプションを有効にします。このオプションを有効にすると、設定 データ レプリケーション プロセスがそのノードで停止します。これにより、モニタリング ノードのパフォーマンスが向上します。 このオプションを無効にすると、手動同期がトリガーされます。 |

Cisco ISE メッセージングを介した syslog

UDP syslog に ISE メッセージングサービスを使用すると、 MnT ノードにアクセスできなくても、運用データは一定期間保持されます。MnT WAN 存続可能性の期間は約 2 時間 30 分です。

このサービスは、TCP ポート 8671 を使用します。それに応じてネットワークを設定し、展開内の他のすべての ISE ノードから各 ISE ノードの TCP ポート 8671 への接続を許可してください。また、ライト セッション ディレクトリ(『Cisco Identity Service Engine Administrator Guide 』の「Set Up Cisco ISE in a Distributed Environment」の章の「Light Session Directory」のセクションを参照)、およびプロファイラ永続キューも ISE メッセージングサービスを使用しています。。

注 |

展開で ISE 展開に TCP/Secure syslog を使用する場合、機能は以前のリリースと同じままです。 |

キューリンクアラーム

ISE メッセージングサービスは、内部 CA チェーンによって署名された別の証明書を使用します。[管理(Administration)]ウィンドウに、queue-link alarm が表示される場合があります。このアラームは、展開へのノードの登録、

PPAN からのノード、非同期状態のノード、またはアプリケーションサービスが再起動しているノードでの手動同期などの展開操作を実行している場合に生成が想定されます。

アラームを解決するには、次のことを確認します。

-

すべてのノードが接続され、同期されている。

-

すべてのノードと ISE メッセージングサービスが機能している。

-

ISE メッセージング サービス ポートは、ファイアウォールなどの外部エンティティによってブロックされていない。

-

各ノードの ISE メッセージング証明書チェーンが破損しておらず、証明書の状態が良好である。

上記の前提条件が満たされている場合は、次のアクションによって queue-link アラームがトリガーされます。

-

PAN または PSN のドメイン名またはホスト名の変更。

-

新しい展開でのバックアップの復元。

-

アップグレード後に古いプライマリ PAN を新しいプライマリ PAN に昇格。

queue-link アラームを解決するには、ISE ルート CA チェーンを再生成します。[管理(Administration)] > [システム(System)] > [証明書(Certificates)] > [証明書の管理(Certificate Management)] > [証明書署名要求(Certificate Signing Requests)]の順に選択します。[証明書署名要求(CSR)の生成(Generate Certificate Signing Requests(CSR))] をクリックします。[証明書の使用先(Certificate(s) will be used for)] ドロップダウンリストから [ISEルートCA(ISE Root CA)] を選択します。[ISEルートCA証明書チェーンの置き換え(Replace ISE Root CA Certificate chain)] をクリックします。

MnT への UDP Syslog の伝送用に ISE メッセージングサービスを有効または無効にするには:

手順

| ステップ 1 |

|

| ステップ 2 |

UDP syslog の伝送に ISE メッセージングサービスを使用するか、使用しない場合は、[MnTにUDP Syslogを伝送するためにISEメッセージングサービスを使用(Use ISE Messaging Service for UDP Syslogs delivery to MnT)] オプションをオンにするか、オフにします。 |

| ステップ 3 |

[保存(Save)] をクリックします。 |

モニタリング ノードでの自動フェールオーバー

モニタリング ノードはハイ アベイラビリティを提供しませんが、アクティブ スタンバイを提供します。ポリシーサービスノード(PSN)は、プライマリ モニタリング ノードとセカンダリ モニタリング ノードの両方に操作 監査データをコピーします。

自動フェールオーバー プロセス

プライマリ モニタリング ノードがダウンした場合は、セカンダリ モニタリング ノードがすべてのモニタリング情報およびトラブルシューティング情報を引き継ぎます。

セカンダリ モニタリング ノードをプライマリノードに手動で変換するために、セカンダリノードをプライマリロールに昇格します。セカンダリ ノードが昇格された後にプライマリ ノードが復旧した場合、プライマリ ノードはセカンダリ ロールを担当します。セカンダリノード が昇格されなかった場合、プライマリ モニタリング ノードは、復旧後にプライマリロールを再開します。

注意 |

プライマリノードがフェールオーバー後に復旧すると、セカンダリのバックアップを取得してデータを復元し、 プライマリノードを最新の状態にします。 |

モニタリング ノードのアクティブ/スタンバイ ペアを設定するためのガイドライン

ISE ネットワークでは 2 つのモニタリング ノードを指定して、アクティブ/スタンバイ ペアを設定できます。 プライマリ モニタリング ノードをバックアップし、新しいセカンダリ モニタリング ノードにデータを復元することを推奨します。この操作により、プライマリが新しいデータを複製するため、 プライマリ モニタリング ノードの履歴が新しいセカンダリノードと同期されます。 アクティブ/スタンバイペアには、次のルールが適用されます。

-

すべての変更は、プライマリ モニタリング ノードに記録されます。セカンダリ ノードは読み取り専用です。

-

プライマリ ノードで行った変更は、セカンダリノードに自動的に複製されます。

-

プライマリ ノードとセカンダリ ノードは両方とも、他のノードがログを送信するログ コレクタとしてリストされます。

-

Cisco ISE ダッシュボードは、モニタリングおよびトラブルシューティングの主要なエントリ ポイントとなります。PAN からのモニタリング情報は、 ダッシュボードに表示されます。プライマリ ノードがダウンした場合、セカンダリ ノードでモニタリング情報が利用できます。

-

モニタリングデータのバックアップおよび消去は、標準 Cisco ISE ノードのバックアッププロセスでは行われません。 プライマリ モニタリング ノードと セカンダリ モニタリング ノードの両方でバックアップとデータ消去用のリポジトリを設定し、それぞれに同じリポジトリを使用する必要があります。

モニタリングノードのフェールオーバー シナリオ

次のシナリオは、モニタリング ノード数に応じてアクティブ/スタンバイまたは単一ノード構成に適用されます。

-

モニタリングノードのアクティブ/スタンバイ設定では、プライマリ管理ノード(PAN)は、常にプライマリ モニタリング ノードに接続してモニタリングデータを収集します。プライマリ モニタリング ノードに障害が発生した後に、PAN はスタンバイ モニタリング ノードに接続します。プライマリ モニタリング ノードからスタンバイ モニタリング ノードへのフェールオーバーは、プライマリ モニタリング ノードのダウンから 5 分以上経過した後に行われます。

ただし、プライマリ ノードに障害が発生した後、スタンバイ ノードはプライマリ ノードになりません。プライマリノードが復旧すると、 管理ノードは再開されたプライマリノードからのモニタリングデータの収集を再び開始します。

-

プライマリ モニタリング ノードがダウンしたときに、スタンバイ モニタリング ノードをアクティブステータスに昇格する場合は、MnT ロールを手動で変更するか、既存のプライマリ モニタリング ノードを登録解除して、 スタンバイ モニタリング ノードをプライマリに昇格することができます。既存のプライマリ モニタリング ノードを登録解除すると、 スタンバイノードがプライマリ モニタリング ノードになり、PAN は新しく昇格されたプライマリノードに自動的に接続します。

-

アクティブ/スタンバイ ペアで、セカンダリ モニタリング ノードを登録解除するか、またはセカンダリ モニタリング ノードがダウンした場合、 既存のプライマリ モニタリング ノードが引き続き現在のプライマリノードになります。

-

ISE 展開内にモニタリングノードが 1 つだけ存在する場合、そのノードはプライマリ モニタリング ノードとして機能し、PAN に モニタリングデータを提供します。ただし、新しいモニタリングノードを登録して展開内でプライマリノードにすると、 既存のプライマリ モニタリング ノードは自動的にスタンバイノードになります。PAN は、新しく登録されたプライマリ モニタリング ノードに接続し、モニタリングデータを収集します。

モニタリング データベース

モニタリング機能によって利用されるデータレートおよびデータ量 には、 これらの目的専用のノード上に別のデータベースが必要です。

ポリシーサービスと同様に、 モニタリングには専用のデータベースがあり、このセクションで説明するトピックのようなメンテナンス タスクを実行する必要があります。

モニタリング データベースのバックアップと復元

モニタリングデータベースは、 大量のデータを処理します。時間が経つにつれ、 モニタリングノードのパフォーマンスと効率は、そのデータをどう管理するかによって変わってきます。 効率を高めるために、データを定期的にバックアップして、それをリモートの リポジトリに転送することを推奨します。このタスクは、 自動バックアップをスケジュールすることによって自動化できます。

注 |

消去操作の実行中には、 バックアップを実行しないでください。 消去操作の実行中にバックアップが開始されると、消去操作が停止または失敗します。 |

セカンダリ モニタリング ノードを登録する場合は、最初にプライマリ モニタリング ノードをバックアップしてから、新しいセカンダリ モニタリング ノードにデータを復元することを推奨します。 その結果、新しい変更内容が複製されるため、プライマリ モニタリング ノードの履歴が新しい セカンダリノードと同期状態となります。

モニタリングデータベースの消去

消去プロセスでは、消去時にデータを保持する月数を指定することで、モニタリングデータベースのサイズを管理できます。デフォルトは 3 ヵ月間です。この値は、 消去用のディスク領域使用率しきい値(ディスク領域のパーセンテージ)に達したときに使用されます。このオプションでは、各月は 30 日で構成されます。デフォルトの 3 ヵ月は 90 日間です。

モニタリングデータベースの消去に関するガイドライン

次に、モニタリングデータベースのディスク使用に関連して従うべきガイドラインをいくつか示します。

-

モニタリングデータベースのディスク使用量がしきい値設定の 80% を超えた場合、 データベースサイズが割り当てられたディスクサイズを超過したことを示すクリティカルアラームが生成されます。ディスク使用量が 90% より大きい場合は、別のアラームが生成されます。

消去プロセスが実行され、ステータス履歴レポートが作成されます。このレポートは、[操作(Operations)]を選択して表示できます。消去の完了時に情報(INFO)アラームが生成されます。

-

消去は、データベースの使用済みディスク領域のパーセンテージにも基づきます。モニタリングデータベースの使用済みディスク領域がしきい値(デフォルトは 80%)を超えると、消去プロセスが開始されます。このプロセスは、管理者ポータルの設定に関係なく、 過去 7 日間のモニタリングデータのみを削除します。ディスク領域が 80% 未満になるまで繰り返し プロセスを続行します。消去では、処理の前にモニタリングデータベースのディスク領域制限が常にチェックされます。

運用データ の消去

ISE MnT 運用(OPS)データベースには、ISE レポートに生成される情報が含まれています。最近の ISE リリースでは、ISE admin CLI コマンド application configure ise を実行した後に、[M&T運用データを消去(Purge M&T Operational Data)] と [M&Tデータベースをリセット(Reset M&T Database)] のオプション を使用します。

パージ オプションは、データのクリーンアップに使用します。また、保持する日数を尋ねるプロンプトを表示します。リセットオプション を使用すると、データベースが工場出荷時の初期状態にリセットされるため、バックアップされているすべてのデータが完全に削除されます。 ファイルがファイルシステム領域を過度に消費している場合、データベースをリセットすることができます。

注 |

リセット オプションを使用すると、再起動するまで、ISE サービスが一時的に利用できなくなります。 |

[運用データの消去(Operational Data Purging)] ページ([管理(Administration)] > [システム(System)] > [メンテナンス(Maintenance)] > [運用データの消去(Operational Data Purging)])には、[データベースの使用状況(Database Utilization)] 領域と [データを今すぐ消去(Purge Data Now)] 領域があります。[データベースの使用状況(Database Utilization)] 領域には、使用可能なデータベース容量の合計と、保存されている RADIUS および TACACS データが表示されます。ステータスバーをマウスオーバーすると、利用可能なディスク容量と、データベースに既存 データが保存されている日数が表示されます。RADIUS データと TACACS データを保持できる期間を [データ保存期間(Data Retention Period)] 領域で指定できます。データは毎朝午前 4 時に消去されます。また、 保存日数を指定して、消去前にデータをリポジトリにエクスポートするように設定できます。[リポジトリのエクスポートを有効にする(Enable Export Repository)] チェックボックスをオンにして、リポジトリを選択して作成し、暗号キーを指定できます。

注 |

消去前にリポジトリにエクスポートできるテーブルは、RADIUS 認証およびアカウンティング、TACACS 認証およびアカウンティング、RADIUS エラー、および設定が誤っている サプリカントの各テーブルです。 |

運用データはサーバに一定期間集められています。すぐに削除することも、定期的に削除することもできます。 データ消去の監査レポートを表示して、データ消去が成功したかどうかを確認できます。

はじめる前に

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)]を選択します。 |

||

| ステップ 2 |

次のいずれかを実行します。

|

自動フェールオーバー用のモニタリング ノードの設定

展開に 2 つのモニタリング ノードがある場合は、自動 フェールオーバーのプライマリ/セカンダリペアを設定して、Cisco ISE モニタリングサービスのダウンタイムを回避します。 プライマリ/セカンダリペアによって、プライマリードに障害が発生した場合に、セカンダリ モニタリング ノードが自動的に モニタリングを提供します。

はじめる前に

-

自動フェールオーバー用の モニタリングノードを設定するには、モニタリングノードが Cisco ISE ノードとして登録されている必要があります。

-

両方のノードでモニタリングロール およびサービスを設定し、 必要に応じてこれらのノードにプライマリロールおよびセカンダリロールの名前を付けます。

-

プライマリ モニタリング ノードとセカンダリ モニタリング ノードの両方で バックアップとデータ消去用のリポジトリを設定します。 バックアップおよび消去を正しく動作させるには、 両方のノードに同じリポジトリを使用します。消去は、 冗長ペアのプライマリノードおよびセカンダリノードの両方で行われます。たとえば、プライマリ モニタリング ノードでバックアップおよび消去用に 2 つの リポジトリが使用されている場合、同じリポジトリを セカンダリノードに指定する必要があります。

システム CLI の repository コマンドを使用してモニタリングノードのデータリポジトリ を設定します。

注意

スケジュールバックアップと 消去をモニタリング冗長ペアのノードで正しく動作させるには、CLI を使用して、プライマリノードとセカンダリノード の両方で 同じリポジトリを設定します。リポジトリは、2 つの ノードの間で自動的に同期されません。

Cisco ISE ダッシュボードで、 モニタリングノードの準備ができていることを確認します。[システム概要(System Summary)] ダッシュレットに、サービス が準備完了の場合は左側に緑色のチェックマークが付いた モニタリングノードが表示されます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 2 |

[展開ノード(Deployment Nodes)] ページで、 アクティブとして指定するモニタリングノードの隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。 |

| ステップ 3 |

[全般設定(General Settings)] タブをクリックし、[ロール(Role)] ドロップダウン リストから [プライマリ(Primary)] を選択します。 1 つのモニタリング ノードをプライマリとして選択すると、もう 1 つのモニタリングノードが自動的にセカンダリとなります。 スタンドアロン展開の場合、プライマリおよびセカンダリのロール設定 は無効になります。 |

| ステップ 4 |

[保存(Save)] をクリックします。 アクティブ ノードおよびスタンバイ ノードが再起動します。 |

pxGrid ノード

Cisco pxGrid を使用すると、Cisco ISE セッション ディレクトリからの状況依存情報を、ISE エコシステムのパートナーシステムなどの他のネットワークシステムや 他のシスコプラットフォームと共有できます。また、pxGrid フレームワークは、Cisco ISE とサードパーティのベンダー間でのタグおよびポリシーオブジェクト の共有のように、ノード間でのポリシー および設定データの交換に使用でき、その他の情報交換にも使用できます。 また、pxGrid では、サードパーティシステムが適応型ネットワーク制御 アクション(EPS)を起動して、ネットワーク イベントまたはセキュリティイベントに応答してユーザ/デバイスを隔離できます。タグ定義、値、および 説明のような TrustSec 情報は、TrustSec トピックを通して Cisco ISE から別のネットワークに渡すことができます。 完全修飾名(FQN)を持つエンドポイントプロファイルは、エンドポイント プロファイル メタ トピックを通して Cisco ISE から他のネットワークに渡すことができます。Cisco pxGrid は、タグおよびエンドポイントプロファイルの一括ダウンロードもサポートしています。

pxGrid 経由で SXP バインディング(IP-SGT マッピング)を発行および受信登録できます。SXP バインディングの詳細については、『 』の「Security Group Tag Exchange Protocol」のセクションを参照してください。

ハイ アベイラビリティ設定で、Cisco pxGrid サーバは、PAN を通してノード間で情報を複製します。 PAN がダウンすると、pxGrid サーバは、クライアントの登録およびサブスクリプション処理を停止します。pxGrid サーバの PAN をアクティブにするには、手動で昇格する必要があります。[pxGridサービス(pxGrid Services)] ページ([管理(Administration)] > [pxGridサービス(pxGrid Services)])を調べて、pxGrid ノードが現在 アクティブであるか、スタンバイ状態であるかを確認できます。

XMPP(Extensible Messaging and Presence Protocol)クライアントの場合、pxGrid ノードはアクティブ/スタンバイの高可用性モードで動作します。 つまり、pxGrid サービスはアクティブノード上では「実行中」状態で、スタンバイノードでは「無効」状態です。

セカンダリ pxGrid ノードへの自動 フェールオーバーが開始された後、元のプライマリ pxGrid ノードがネットワークに戻された場合、元のプライマリ pxGrid ノード は引き続きセカンダリロールを保持し、現在のプライマリノードがダウンしない限り、 プライマリロールに昇格されません。

注 |

時々、元のプライマリ pxGrid ノードがプライマリ ロールに自動的に昇格されることがあります。 |

ハイ アベイラビリティ展開では、プライマリ pxGrid ノードがダウンすると、セカンダリ pxGrid ノードに切り替えるのに 約 3 ~ 5 分かかることがあります。 プライマリ pxGrid ノードに障害が発生した場合は、 キャッシュデータを消去する前に、クライアントがスイッチオーバーの完了まで待機することを推奨します。

pxGrid ノードでは、 次のログを使用できます。

-

pxgrid.log:状態 変更通知。

-

pxgrid-cm.log:パブリッシャ/サブスクライバおよびクライアントとサーバ間のデータ交換 アクティビティの更新。

-

pxgrid-controller.log:クライアント機能、グループ、および クライアント許可の詳細を表示します。

-

pxgrid-jabberd.log:システムの状態と 認証に関連するすべてのログ。

-

pxgrid-pubsub.log:パブリッシャと サブスクライバのイベントに関する情報。

注 |

ノードで pxGrid サービスが無効になっている場合、ポート 5222 はダウンしますが、(Web クライアントで使用される)ポート 8910 は機能し、 引き続き要求に応答します。 |

注 |

Base ライセンスを使用して pxGrid を有効にできますが、pxGrid ペルソナを有効にするには Plus ライセンスが必要です。また、 の アップグレードライセンスを最近インストールしている場合には、Base インストールで特定の拡張 pxGrid サービスが使用可能である可能性があります。 |

注 |

パッシブ ID ワーク センターを使用するには pxGrid を定義する必要があります。詳細については、『Cisco ISE Admin Guide: Asset Visibility 』の「PassiveID Work Center」のセクションを参照してください。 |

pxGrid クライアントおよび 機能の管理

Cisco ISE に接続するクライアントは、pxGrid サービスを使用する前に、アカウントを登録し、承認を受ける必要があります。pxGrid クライアントは、クライアントになるために pxGrid SDK を介してシスコから利用可能な pxGrid クライアントライブラリを使用します。Cisco ISE は、自動および 手動承認の両方をサポートします。クライアントは、一意の名前と証明書ベースの相互認証を使用して pxGrid にログインできます。スイッチの AAA 設定と同様に、クライアントは設定された pxGrid サーバのホスト名または IP アドレスに接続できます。

pxGrid の「機能」は、クライアントの pxGrid 上の情報トピックまたはチャネルであり、これらは公開および登録されます。Cisco ISE では、 ID、適応型ネットワーク制御、SGA などの機能のみがサポートされます。クライアントが新しい機能を作成すると、 その機能は [管理(Administration)]に表示されます。機能は個別に有効または無効にできます。機能情報は、発行、 ダイレクトクエリ、または一括ダウンロードクエリで発行者から入手してください。

注 |

pxGrid セッショングループが EPS グループの一部であるため、 EPS ユーザグループに割り当てられたユーザはセッショングループで操作を実行できます。ユーザが EPS グループに割り当てられると、 ユーザは pxGrid クライアントのセッショングループに加入できます。 |

はじめる前に

-

Cisco pxGrid クライアントからの要求を表示するには、少なくとも 1 つのノードで pxGrid ペルソナを有効にします。

-

パッシブ ID サービスを有効にします。[管理(Administration)]を選択し、必要なノードにチェックマークを付け、[編集(Edit)] をクリックします。設定画面で [パッシブIDサービスを有効にする(Enable Passive Identity Service)] をオンにします。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

クライアントの隣にある チェックボックスをオンにして [承認(Approve)] をクリックします。 |

| ステップ 3 |

[リフレッシュ(Refresh)] をクリックすると、最新のステータスが表示されます。 |

pxGrid 機能の有効化

はじめる前に

- Cisco pxGrid クライアントからの要求を表示するには、少なくとも 1 つのノードで pxGrid ペルソナ を有効にします。

- pxGrid クライアントをイネーブルにします。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

右上の [機能別に表示(View by Capabilities)] をクリックします。 |

| ステップ 3 |

有効にする機能を選択し、[有効(Enable)] をクリックします。 |

| ステップ 4 |

[リフレッシュ(Refresh)] をクリックすると、最新のステータスが表示されます。 |

pxGrid ノードの展開

はじめる前に

- Base ライセンスを使用して pxGrid を有効にできますが、pxGrid ペルソナを有効にするには Plus ライセンスが必要です。

- Cisco pxGrid サービスは、 Cisco ISE SNS 3415/3495 アプライアンス上または VMware で実行されます。

- すべてのノードは、pxGrid 用に CA 証明書を使用するように設定されています。アップグレード前にデフォルトの証明書を pxGrid に使用する場合、 アップグレード後にこの証明書は内部 CA 証明書に置き換えられます。

- 分散展開を使用しているか、または Cisco ISE 1.2 からアップグレードする場合は、証明書で [pxGridの使用(pxGrid Usage)] オプションを有効にする必要があります。[pxGridの使用(pxGrid Usage)] オプションを有効にするには、[管理(Administration)] に移動します。 展開に使用される証明書を選択し、[編集(Edit)] をクリックします。pxGrid を確認します。 [pxGridコントローラ(pxGrid Controller)] チェックボックスの証明書を使用します。

手順

| ステップ 1 |

[管理(Administration)] を選択します。 |

| ステップ 2 |

[展開ノード(Deployment Nodes)] ページで、 pxGrid サービスを有効にするノードの隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。 |

| ステップ 3 |

[全般設定(General Settings)] タブをクリックし、[pxGrid] チェックボックスをオンにします。 |

| ステップ 4 |

[保存(Save)] をクリックします。 以前のバージョンからアップグレード するとき、[保存(Save)] オプションが無効になる場合があります。これは、 ブラウザキャッシュが旧バージョンの Cisco ISE の古いファイルを参照する場合に発生します。[保存(Save)] オプションを有効にするには、ブラウザ キャッシュを消去します。 |

Cisco pxGrid ライブ ログ

[ライブログ(Live Logs)] ページ には、すべての pxGrid 管理イベントが表示されます。イベント情報には、クライアント名と 機能名、およびイベントタイプとタイムスタンプが含まれています。

[管理(Administration)] の順に移動して、イベントリストを表示します。 ログを消去して、リストを再同期またはリフレッシュすることもできます。

pxGrid の設定

はじめる前に

次のタスクを実行するには、ネットワーク管理者またはシステム管理者である必要があります。

手順

| ステップ 1 |

[管理(Administration)] > [pxGridサービス(pxGrid Services)] > [設定(Settings)] を選択します。 |

| ステップ 2 |

必要に応じて、次のオプションを選択します。

|

| ステップ 3 |

[保存(Save)] をクリックします。 |

[pxGridの設定(pxGrid Settings )] ページで [テスト(Test)] オプションを使用して、pxGrid ノードで ヘルスチェックを実行します。 pxgrid/pxgrid-test.log ファイルで詳細を確認できます。

pxGrid 証明書の生成

はじめる前に

-

次のタスクを実行するには、スーパー管理者またはシステム管理者である必要があります。

-

pxGrid 証明書はプライマリ PAN から生成する必要があります。

-

PxGrid 証明書がサブジェクト代替名(SAN)の拡張を使用する場合、DNS 名のエントリとしてサブジェクト ID の FQDN が含まれるようにします。

手順

| ステップ 1 |

[管理(Administration)] > [pxGridサービス(pxGrid Services)] > [設定(Settings)] の順に選択します。 |

||

| ステップ 2 |

[処理の選択(I want to)] ドロップダウンリストから、以下のいずれかのオプションを選択します。

[証明書テンプレート(Certificate Templates)] リンクから証明書テンプレートをダウンロードし、必要に応じて、 テンプレートを編集できます。 |

||

| ステップ 3 |

([単一の証明書の生成(証明書署名要求なし)(Generate a single certificate (without a certificate signing request))] オプションを選択した場合は必須) pxGrid クライアントの FQDN を入力します。 |

||

| ステップ 4 |

(オプション) この証明書の説明を入力できます。 |

||

| ステップ 5 |

サブジェクト代替名(SAN)を指定します。 複数の SAN を追加できます。次のオプションを使用できます。

|

||

| ステップ 6 |

[証明書のダウンロード形式(Certificate Download Format)] ドロップダウンリストから、以下のいずれかのオプションを選択します。

|

||

| ステップ 7 |

証明書のパスワードを入力します。 |

||

| ステップ 8 |

[作成(Create)] をクリックします。 |

pxGrid クライアントの権限の制御

pxGrid クライアントの権限を制御するために、pxGrid 許可ルールを作成できます。これらのルールを使用して、pxGrid クライアントに提供されるサービスを制御 します。

さまざまな種類のグループを作成し、pxGrid クライアントに提供されるサービスをこれらのグループにマッピングできます。[権限(Permissions)] ウィンドウの [グループの管理(Manage Groups)] オプションを使用して、新しいグループを追加します。[権限(Permissions)] ウィンドウで、事前定義されたグループ(EPS や ANC など) を使用する事前定義された許可ルールを表示できます。事前定義されたルールでは [操作(Operations)] フィールドだけを更新できることに注意してください。

pxGrid クライアントの 許可ルールを作成するには、以下の手順を実行します。

手順

| ステップ 1 |

[管理(Administration)] タブから、[pxGridサービス(pxGrid Services)] > [権限(Permissions)] を選択します。 |

||

| ステップ 2 |

[サービス(Service)] ドロップダウンリストから、次のいずれかのオプションを選択します。

|

||

| ステップ 3 |

[操作(Operations)] ドロップダウンリストから、次のいずれかのオプションを選択します。

|

||

| ステップ 4 |

[グループ(Groups)] ドロップダウンリストから、このサービスにマッピングするグループを選択します。 (EPS や ANC などの)事前定義されたグループ、および([権限(Permissions)] ウィンドウの [グループの管理(Manage Groups)] オプションを使用して)手動で追加されたグループが、このドロップダウンリストに表示されます。 |

展開内のノードの表示

[展開ノード(Deployment Nodes)] ページで、展開を構成するすべての Cisco ISE ノード、つまりプライマリノードおよびセカンダリノードを表示できます。

手順

| ステップ 1 |

プライマリ Cisco ISE 管理者ポータルにログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

左側のナビゲーションウィンドウで、 [展開(Deployment)] をクリックします。 展開を構成するすべての Cisco ISE ノードが表示されます。 |

モニタリングノードからのエンドポイント 統計データのダウンロード

モニタリングノードからネットワークに接続するエンドポイントの統計データ をダウンロードできます。ロード、CPU 使用率、認証 トラフィックデータを含む主要 評価指標(KPM)が使用可能で、ネットワークの問題 の監視およびトラブルシューティングに使用できます。日次 KPM 統計情報または 過去 8 週間の KPM 統計情報をそれぞれダウンロードするには、Cisco ISE コマンドライン インターフェイス(CLI)から、 application configure ise コマンドを使用し、 オプション 12 または 13 を使用します。

このコマンドの出力では、 エンドポイントに関する次のデータが提供されます。

-

ネットワーク上のエンドポイントの総数

-

正常な接続を確立したエンドポイントの数

-

認証に失敗したエンドポイントの数。

-

毎日の接続済みの新しいエンドポイントの総数

-

毎日のオンボーディングしたエンドポイントの総数

出力には、タイムスタンプの詳細、 展開内の各ポリシーサービスノード(PSN)を介して接続した エンドポイントの総数、エンドポイントの総数、アクティブエンドポイント、負荷、および 認証トラフィックの詳細も含まれています。

このコマンドの詳細については、『 Cisco Identity Services Engine CLI Reference Guide』を参照してください。

データベースのクラッシュまたはファイルの破損の問題

Cisco ISE は、データ損失が発生する停電またはその他の理由により、Oracle データベース ファイルが破損している場合にクラッシュすることがあります。 インシデントに応じて、データ損失から回復するには、次の手順を実行します。

モニタリングのためのデバイス設定

モニタリングノードにより、ネットワーク上のデバイスからのデータが受信および使用されて、ダッシュボードに表示されます。モニタリングノードとネットワークデバイス間の通信 を有効にするには、スイッチと NAD を正しく設定する必要があります。

プライマリおよびセカンダリの Cisco ISE ノードの同期

Cisco ISE の設定に変更を加えることができるのは、プライマリ PAN からのみです。設定変更はすべてのセカンダリ ノードに複製されます。何らかの理由でこの 複製が正しく実行されない場合は、プライマリ PAN に手動でセカンダリ PAN を同期できます。

はじめる前に

[同期ステータス(Sync Status)] が [同期していない(Out of Sync)] に設定されている場合や [複製ステータス(Replication Status)] が [失敗(Failed)] または [無効(Disabled)] の場合は、[同期を更新(Syncup)] ボタンをクリックして完全複製を強制的に実行する必要があります。

手順

| ステップ 1 |

プライマリ PAN にログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

プライマリ PAN と同期させるノードの横にあるチェックボックスをオンにし、[同期を更新(Syncup)] をクリックして完全データベース複製を強制的に実行します。 |

ノード ペルソナとサービスの変更

Cisco ISE ノードの設定を編集して、そのノードで実行されているペルソナおよびサービスを変更できます。

はじめる前に

-

ポリシーサービスノードで実行されるサービスを有効または無効 にしたり、 ポリシーサービスノードを変更したりする場合は、 そのサービスが実行されるアプリケーション サーバ プロセスを再起動します。これらのサービスが再起動されるまで遅延が発生します。

-

このサービスの再起動の遅延により、自動フェールオーバーが開始される場合があります( 展開内で有効になっている場合)。これを回避するには、 自動フェールオーバー設定がオフになっていることを確認します。

手順

| ステップ 1 |

プライマリ PAN にログインします。 |

| ステップ 2 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 3 |

ペルソナまたはサービスを変更する ノードの隣にあるチェックボックスをオンにし、[編集(Edit)] をクリックします。 |

| ステップ 4 |

必要な サービスおよびペルソナを選択します。 |

| ステップ 5 |

[保存(Save)] をクリックします。 |

| ステップ 6 |

プライマリ PAN でアラームの受信を確認して、ペルソナまたはサービスの変更を確認します。ペルソナまたはサービスの変更 が正常に保存されなかった場合、アラームは生成されません。 |

Cisco ISE

でのノードの変更による影響Cisco ISE で次のいずれかの変更を行うと、そのノードが再起動するため、遅延が発生します。

-

ノードの登録(スタンドアロンからセカンダリへ)

-

ノードの登録解除(セカンダリからスタンドアロンへ)

-

プライマリ ノードからスタンドアロンへの変更(他のノードが登録されていない場合は、プライマリからスタンドアロンに変更されます)

-

管理ノードの昇格(セカンダリからプライマリへ)

-

ペルソナの変更(ノードからポリシー サービスまたは監視ペルソナを割り当てたり、削除したりする場合)

-

ポリシー サービス ノードでのサービスの変更(セッションとプロファイラ サービスを有効または無効にします)

-

プライマリでのバックアップの復元(同期操作がトリガーされ、プライマリ ノードからセカンダリ ノードにデータが複製されます)

ポリシー サービス ノード グループの作成

2 つ以上の ポリシーサービスノード(PSN)が同じ高速ローカルエリア ネットワーク(LAN)に接続されている場合は、同じノードグループに配置することを推奨します。この 設計は、グループに ローカルの重要度が低い属性を保持し、ネットワークのリモートノードに 複製される情報を減らすことによって、エンドポイント プロファイリング データのレプリケーションを最適化します。ノードグループメンバーは、ピアグループメンバーの 可用性もチェックします。グループは、メンバーに 障害が発生したことを検出すると、 障害が発生したノードの URL にリダイレクトされたすべてのセッションのリセットと回復を試行します。

注 |

すべての PSN を同じノードグループの同じローカルネットワーク部に置くことを推奨します。PSN は、負荷分散クラスタの一部でなければ同じノードグループに参加できないわけではありません。 ただし、負荷分散クラスタの各ローカル PSN は、通常 同じノードグループに属している必要があります。 |

ノードグループにメンバーとして PSN を追加する前に、最初にノードグループを作成する必要があります。管理者ポータルの [展開(Deployment)] ページ で、ポリシー サービス ノード グループを 作成、編集、および削除できます。

はじめる前に

ノード グループ メンバーは TCP/7800 を使用して通信できます。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 2 |

[アクション(action)] アイコンをクリックし、[ノードグループの作成(Create Node Group)] をクリックします。 |

| ステップ 3 |

ノードグループに付ける一意の名前を入力します。 |

| ステップ 4 |

(任意)ノードグループの 説明を入力します。 |

| ステップ 5 |

(任意)[MARキャッシュ分散の有効化(Enable MAR Cache Distribution)] チェックボックスをオンにし、その他のオプションを入力します。この オプションを有効にする前に、[Active Directory] ページで MAR が有効になっていることを確認してください。 |

| ステップ 6 |

[送信(Submit)] をクリックして、 ノードグループを保存します。 |

ノード グループを保存すると、左側のナビゲーションウィンドウにそのグループが表示されます。左側のウィンドウに ノードグループが表示されていない場合、そのグループは非表示になっている可能性があります。非表示オブジェクトを表示するには、 ナビゲーションウィンドウで [展開(Expand)] ボタンをクリックします。

次の作業

ノード グループにノードを追加します。 ノードを編集するには、[ノードグループのメンバー(Member of Node Group)] ドロップダウンリストからノードグループを選択します。

展開からのノードの削除

展開からノードを削除するには、ノードの登録を解除する必要があります。登録解除されたノードは、スタンドアロン Cisco ISE ノードになります。

このノードは、プライマリ PAN から受信した最後の設定を保持し、管理ノード、ポリシーサービスノード、およびモニタリングノードであるスタンドアロンノード のデフォルトのペルソナを担当します。モニタリングノードを登録解除した場合、このノードは syslog ターゲットではなくなります。

プライマリ PSN の登録が取り消されると、エンドポイント データは失われます。 スタンドアロンノードになった後も PSN にエンドポイントデータを残すには、以下のいずれかを実行します。

-

プライマリ PAN からバックアップを取得し、PSN がスタンドアロン ノードになったときに、このデータ バックアップを復元します。

-

PSN のペルソナを管理者(セカンダリ PAN)に変更し、管理者 ポータルの展開ページからデータを同期してから、ノードを登録解除します。この時点で、このノードに、すべてのデータがあります。この後、既存の 展開にセカンダリ PAN を追加できます。

プライマリ PAN の [展開(Deployment)] ページからこれらの変更を表示できます。ただし、変更 が反映され、[展開(Deployment)] ページに表示されるまでに 5 分間の遅延が生じます。

はじめる前に

展開からセカンダリノードを削除する前に、必要に応じて後で復元できるように Cisco ISE 設定のバックアップを実行します。

手順

| ステップ 1 |

[管理(Administration)] > [システム(System)] > [展開(Deployment)] を選択します。 |

| ステップ 2 |

削除するセカンダリ ノードの隣のチェックボックスをオンにして、[登録解除(Deregister)] をクリックします。 |

| ステップ 3 |

[OK] をクリックします。 |

| ステップ 4 |

プライマリ PAN のアラームの受信を確認し、セカンダリ ノードが正常に登録解除されたことを確認します。セカンダリ ノードのプライマリ PAN からの登録解除が失敗した場合は、このアラームは生成されません。 |

ISE ノードのシャットダウン

halt コマンドを実行する前に、Cisco ISE アプリケーションサービスを停止し、 バックアップ、復元、インストール、アップグレード、または削除操作を実行中でないことを確認します。Cisco ISE が これらのいずれかの操作を行っている間に halt コマンドを実行すると、次のいずれかの警告メッセージが表示されます。

WARNING: A backup or restore is currently in progress! Continue with halt?

WARNING: An install/upgrade/remove is currently in progress! Continue with halt?

halt コマンドの使用時に他のプロセスが実行されていない場合、または表示される警告メッセージに応じて [はい(Yes)] をクリックした場合は、 次の質問に応答する必要があります。

Do you want to save the current configuration?

[はい(Yes)] をクリックして既存の Cisco ISE 設定を保存すると、次のメッセージが表示されます。

Saved the running configuration to startup successfully.

注 |

アプライアンスを再起動する前に、アプリケーション プロセスを停止することをお勧めします。 |

これは、ISE の再起動にも適用されます。詳細については、『Cisco Identity Services Engine CLI Reference Guide』を参照してください。

スタンドアロン Cisco ISE ノードのホスト名または IP アドレスの変更

スタンドアロン Cisco ISE ノードのホスト名、IP アドレス、またはドメイン名を変更できます。ノードのホスト名として「localhost」を使用することはできません。

はじめる前に

Cisco ISE ノードが分散展開の一部である場合、展開から削除し、スタンドアロンノードになっていることを確認する必要があります。

手順

| ステップ 1 |

Cisco ISE から hostname 、ip address 、または ip domain-name の各コマンドを使用して Cisco ISE ノードのホスト名または IP アドレスを変更します。 |

||

| ステップ 2 |

すべてのサービスを再起動するために、Cisco ISE CLI から application stop ise コマンドを使用して Cisco ISE アプリケーション設定をリセットします。 |

||

| ステップ 3 |

Cisco ISE ノードは、分散展開の一部である場合、プライマリ PAN に登録します。

セカンダリノードとして Cisco ISE ノードを登録した後、プライマリ PAN は IP アドレス、ホスト名、またはドメイン名への変更を展開内の他の Cisco ISE ノードに複製します。 |

Cisco ISE 展開の アップグレード

Cisco ISE では、管理者ポータルから GUI ベースの一元化されたアップグレードが提供されます。アップグレードプロセスは さらに簡素化され、アップグレードの進行状況およびノードのステータスが 画面に表示されます。アップグレード前およびアップグレード後のタスクのリストについては、『 Cisco Identity Services Engine Upgrade Guide』を参照してください。

[アップグレードの概要(Upgrade Overview)] ページには、展開内のすべてのノード、そのノードで有効な ペルソナ、インストールされている ISE のバージョン、およびノードのステータス (ノードがアクティブか非アクティブか)がリストされます。ノードがアクティブな状態である場合にのみ アップグレードを開始できます。

さまざまなタイプの 展開

-

スタンドアロン ノード:管理、ポリシーサービスおよび モニタリングのペルソナを担当する単一の Cisco ISE ノード。

-

マルチノード展開:複数の ISE ノードによる分散展開。分散展開をアップグレードする手順については、 次の参照先で説明しています。

|

ネットワークが ISE 展開への準備ができているかどうかを評価する方法については、 ISE Deployment Assistant (IDA)を参照してください。 |

分散展開の アップグレード

リリース 2.0 以降の管理者ポータルを使用して Cisco ISE 導入環境のすべてのノードをアップグレードすることもできます。また、Cisco ISE 2.0 以降の 限定的な可用性リリースを一般的な可用性リリースにアップグレードすることもできます。

はじめる前に

アップグレードする前に、 次の作業が完了していることを確認します。

-

ISE の設定および運用データのバックアップ を取得します。

-

システムログのバックアップ を取得します。

-

スケジュールしたバックアップを無効にします。展開のアップグレードが完了したら、バックアップスケジュールを再設定します。

-

証明書および秘密キーをエクスポートします。

-

リポジトリを設定します。アップグレードバンドルをダウンロードし、このリポジトリに格納します。

-

Active Directory の参加クレデンシャルと RSA SecurID ノード秘密のメモを取ります(該当する場合)。この情報は、 アップグレード後に Active Directory または RSA SecurID サーバに接続するために必要です。

-

アップグレードのパフォーマンスを向上させるために、運用データを消去します。

-

リポジトリとのインターネット接続が良好であることを確認します。

注

リポジトリからノードにアップグレードバンドルをダウンロードする場合、ダウンロードが 完了するまでの時間が 35 分を超えるとダウンロードがタイムアウトします。この問題は、インターネットの帯域幅が不十分なために発生します。

手順

| ステップ 1 |

管理者ポータルの [アップグレード(Upgrade)] タブをクリックします。 |

||||||

| ステップ 2 |

[続行] をクリックします。 [レビューチェックリスト(Review Checklist)] ウィンドウが表示されます。表示された手順を確認してください。 |

||||||

| ステップ 3 |

[チェックリストを確認済み(I have reviewed the checklist)] チェックボックスをオンにし、[続行(Continue)] をクリックします。 [バンドルのノードへのダウンロード(Download Bundle to Nodes)] ウィンドウが表示されます。 |

||||||

| ステップ 4 |

リポジトリからノードにアップグレードバンドルをダウンロードします。 |

||||||

| ステップ 5 |

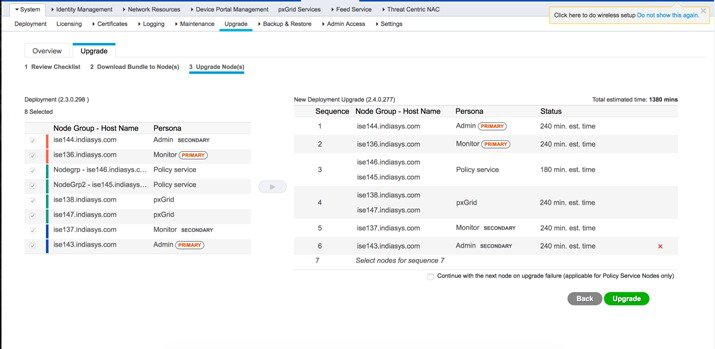

[続行(Continue)] をクリックします。 [ノードのアップグレード(Upgrade Nodes)] ウィンドウが表示されます。  |

||||||

| ステップ 6 |

アップグレード順序を選択します。 ノードを新しい展開に移動すると、アップグレードの推定所要時間が [ノードのアップグレード(Upgrade Nodes)] ウィンドウに表示されます。この情報を使用して、アップグレードを計画し、ダウンタイムを最小化できます。管理ノードとモニタリングノードの ペアおよび複数のポリシーサービスノードがある場合は、以下の手順に従います。 |

||||||

| ステップ 7 |

アップグレードがアップグレード 順序のいずれかのポリシーサービスノードで失敗した場合でもアップグレードを続行するには、[失敗時でもアップグレードを続行する(Continue with upgrade on failure)] チェックボックスをオンにします。 このオプションは、セカンダリ管理ノードおよびプライマリ モニタリング ノードには適用されません。これらのノード のいずれかに障害が発生すると、アップグレードプロセスはロールバックされます。ポリシーサービスノードのいずれかが失敗すると、セカンダリ モニタリング ノードおよびプライマリ 管理ノードはアップグレードされず、古い展開内に残ります。 |

||||||

| ステップ 8 |

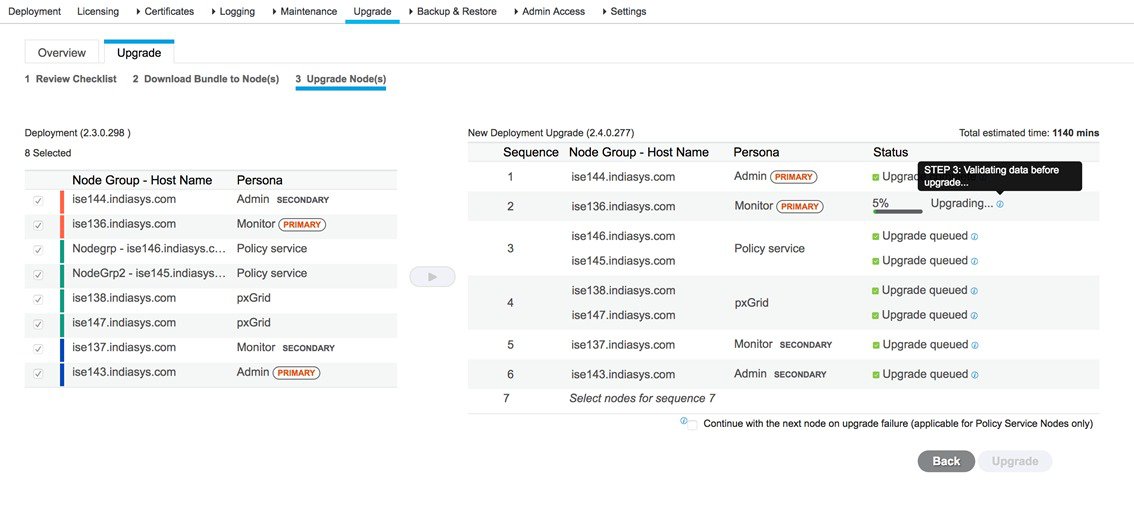

[アップグレード(Upgrade)] をクリックして、展開のアップグレードを開始します。  各ノードのアップグレードの進行状況が表示されます。正常に完了すると、ノードのステータスが [アップグレード完了(Upgrade Complete)] に変わります。

警告メッセージ「」が表示された場合、ノードはアップグレード前の状態 に戻されています。[アップグレード(Upgrade)] ウィンドウに移動し、[詳細(Details)] リンクをクリックします。[アップグレードの失敗の詳細(Upgrade Failure Details)] ウィンドウに記載されている問題を解決します。すべての問題を解決した後、[アップグレード(Upgrade)] をクリックして、アップグレードを再開します。

|

フィードバック

フィードバック