Firepower Management Center 1600、2600、4600 スタートアップガイド

『Firepower Management Center 1600、2600、4600 スタートアップガイド』では、インストール、ログイン、セットアップ、初期管理設定、およびセキュアなネットワークの設定について説明します。このドキュメントでは、Management Center アクセスの代替手段の確立、Management Center への管理対象デバイスの追加、工場出荷時状態へのリセット、設定の保存と読み込み、ハードドライブの消去、シャットダウンまたは再起動の実行などのメンテナンスアクティビティについても説明しています。

大規模ネットワークの一般的な導入では、複数の管理対象デバイスがネットワークセグメントにインストールされます。各デバイスは、トラフィックを制御、検査、監視、および分析して、Management Center に報告します。Management Center は、サービスの管理、分析、レポートのタスクを実行できる Web インターフェイスを備えた集中管理コンソールを提供し、ローカルネットワークを保護します。

Firepower Management Center モデル 1600、2600、および 4600 について

ここでは、このドキュメントの指示に従う必要がある前面パネルと背面パネルの機能について説明します。

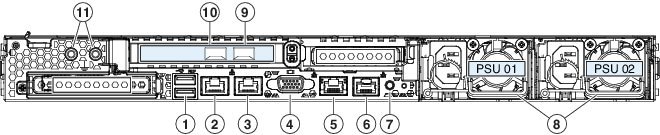

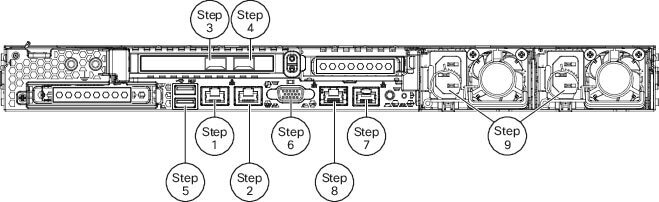

背面パネルの機能

次の図は、Firepower Management Center 1600、2600、4600 の背面パネルを示しています。背面パネルの機能の詳細については、Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guide を参照してください。

|

1 |

USB 3.0 タイプ A(USB 1) キーボードを接続して、VGA ポートのモニターとともに、コンソールにアクセスすることができます。 |

2 |

USB 3.0 タイプ A(USB 2) キーボードを接続して、VGA ポートのモニターとともに、コンソールにアクセスすることができます。 |

|

3 |

eth0 管理インターフェイス(ラベル 1) リンクパートナーの機能に応じて 100/1000/10000 Mbps をサポートします。 |

4 |

eth1 管理インターフェイス(ラベル 2) ギガビットイーサネット 100/1000/10000 Mbps インターフェイス、RJ-45、LAN2 |

|

5 |

VGA ビデオポート(DB-15 コネクタ) |

6 |

CIMC インターフェイス(ラベル M) Lights-Out Management アクセスでのみサポートされています。 |

|

7 |

シリアルコンソールポート(RJ-45 コネクタ) デフォルトでは無効になっています |

8 |

ユニット識別ボタン |

|

9 |

770-W AC 電源装置(PSU 1) |

10 |

770-W AC 電源装置(PSU 2) |

|

11 |

デュアルホールアースラグ用ネジ穴 |

12 |

eth2 管理インターフェイス 10 ギガビット イーサネット SFP+ のサポート SFP-10G-SR および SFP-10G-LR は Management Center で使用する権限があります。 |

|

13 |

eth3 管理インターフェイス 10 ギガビット イーサネット SFP+ のサポート SFP-10G-SR および SFP-10G-LR は Management Center で使用する権限があります。 |

14 |

ライザーハンドル サポート対象外 |

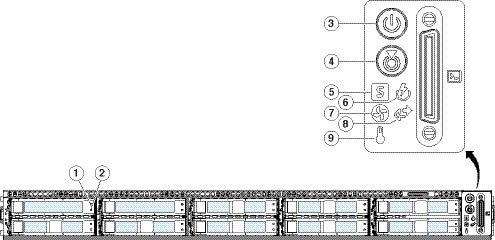

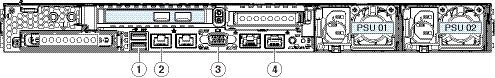

前面パネルの LED と LED の状態

次の図は、Firepower Management Center 1600、2600、および 4600 の前面パネルを示しています。LED ライトを識別し、LED に基づいてアプライアンスのステータスを判断するために必要な情報があります。Firepower Management Center 2600 は 4 台の SAS ドライブを備え、Firepower Management Center 4600 は 6 台の SAS ドライブを備えています。図に示されているように、それぞれに同じドライブ障害 LED とドライブアクティビティ LED があります。前面パネルの全機能の詳細については、Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guide を参照してください。

|

1 |

ドライブ障害 LED:

|

2 |

ドライブアクティビティ LED:

|

|

3 |

電源 LED:

|

4 |

ユニット識別 LED:

|

|

5 |

システムステータス LED:

|

6 |

電源装置ステータス LED:

|

|

7 |

ファンステータス LED:

|

8 |

ネットワーク リンク アクティビティ LED:

|

| 9 |

温度ステータス LED:

|

関連資料

ハードウェアの取り付け手順の詳細については、Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guideを参照してください。

Cisco Secure Firewall シリーズの文書とその入手先についての完全な一覧については、文書のロードマップを参照してください。

次での CLI または Linux シェルへのアクセス Management Center

Management Center CLI または Linux シェルにアクセスするには、Management Center で実行しているバージョンに応じて、異なる順序で手順を実行する必要があります。

注意 |

Cisco TAC またはユーザー マニュアルの明示的な手順による指示がない限り、Linux シェルを使用しないことを強くお勧めします。 |

始める前に

シリアルポート、キーボード、およびモニターを使用して Management Center との物理的な直接接続を確立するか、Management Center のインターフェイスを使用して SSH セッションを確立します。

手順

|

ステップ 1 |

CLI の admin ユーザーのログイン情報を使用して Management Center にログインします。 |

|

ステップ 2 |

使用しているバージョンに応じて、次のアクションを決めます。

|

|

ステップ 3 |

Management Center CLI から Linux シェルにアクセスするには、expert コマンドを入力します。 |

Management Center のシャットダウンまたは再起動

適切にシャットダウンまたは再起動するには、Web インターフェイスを使用します。

Management Center CLI から system shutdown コマンドを使用して Management Center をシャットダウンすることもできます

ヒント |

仮想デバイスの場合は、ご使用の仮想プラットフォームのマニュアルを参照してください。特に VMware の場合、カスタム電源オプションは VMware ツールの一部です。 |

注意 |

電源ボタンを使用して Management Center を停止しないでください。データが失われる可能性があります。Web インターフェイスまたは shutdown コマンドを使用すると、設定データを失うことなく、安全にシステムの電源を切って再起動する準備が整います。 |

手順

|

ステップ 1 |

> [プロセス(Process)] を選択します。 |

|

ステップ 2 |

次のいずれかを実行します。

|

バージョン 6.5 以降の Management Center のインストール

バージョン 6.5 以降を実行する Management Center をインストールするには、次の手順に従います。

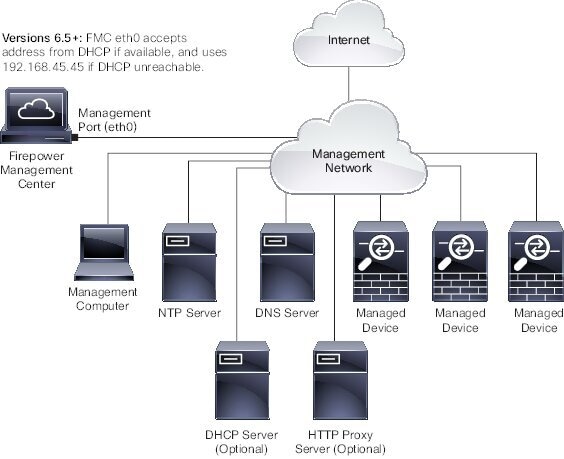

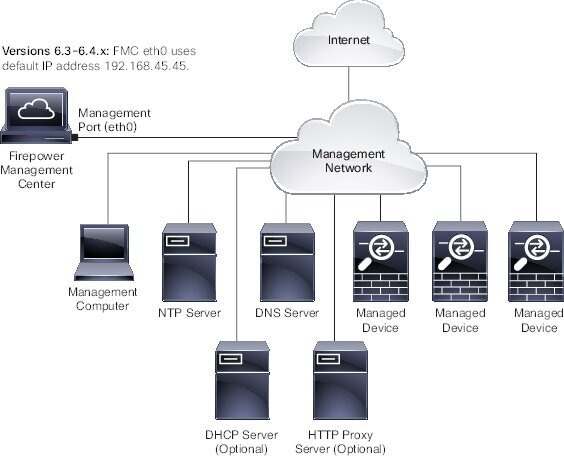

バージョン 6.5 以降のネットワーク展開の確認

Management Center を展開するには、それが動作する環境に関する情報が必要です。次の図に、ファイアウォール展開のネットワーク設定の例を示します。

デフォルトでは、Management Center は管理インターフェイス(eth0)を介してローカル管理ネットワークに接続します。この接続を介して、Management Center は、管理コンピュータ、管理対象デバイス、サービス(DHCP、DNS、NTP など)、およびインターネットと通信します。

Management Center には、スマートライセンス、Secure Firewall Threat Intelligence Director およびマルウェア防御サービスをサポートするためのインターネットアクセスが必要です。ローカル管理ネットワークが提供するサービスによっては、NTP または DNS サーバーにアクセスするためにも Management Center にインターネットアクセスが必要になる場合があります。直接またはファイアウォールデバイスを介して Management Center にインターネットアクセスを提供するようにネットワークを設定できます。

システムソフトウェアの更新や、脆弱性データベース(VDB)、地理位置情報データベース(GEoDB)、および侵入ルールを、インターネット接続から、または以前にインターネットからこれらの更新をダウンロードしたローカルコンピュータから、Management Center に直接アップロードできます。

Management Center といずれかの管理対象デバイスの間で接続を確立するには、少なくとも 1 つのデバイス(Management Center または管理対象デバイス)の IP アドレスが必要です。可能であれば両方の IP アドレスを使用することをお勧めします。ただし、知っている IP アドレスは 1 つだけです。たとえば、管理対象デバイスが NAT の背後にあるプライベートアドレスを使用している可能性があるため、ユーザーは Management Center アドレスしか知りません。この場合は、管理対象デバイス上の Management Center アドレスと、ユーザーが選択した 1 回限り使用可能な一意のパスワード(NAT ID と呼ばれる)を指定できます。Management Center では、管理対象デバイスを識別するために同じ NAT ID を指定します。

このドキュメントで説明する初期セットアップおよび設定プロセスでは、Management Center がインターネットにアクセスできることを前提としています。エアギャップ環境に Management Center を展開する場合、HTTP 通信用のプロキシ設定やスマートライセンス用の Smart Software Satellite Server の使用などの特定の機能をサポートするために使用できる別の方法については、ご使用のバージョンのCisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。Management Center がインターネットにアクセスできる展開では、システムソフトウェアの更新や、脆弱性データベース(VDB)、地理位置情報データベース(GEoDB)、および侵入ルールをインターネット接続から Management Center に直接アップロードできます。ただし、Management Center がインターネットにアクセスできない場合は、それらの更新が以前にインターネットからダウンロードされているローカルコンピュータから Management Center にそれらをアップロードできます。さらに、エアギャップ展開では、Management Center を使用して、展開内のデバイスに時間を提供することもできます。

バージョン 6.5 以降を使用した Management Center の初期ネットワーク設定:

-

管理インターフェイス

デフォルトでは、Management Center は、管理インターフェイス(eth0)に使用する IP アドレス、ネットワークマスク、およびデフォルトゲートウェイについてローカル DHCP サーバーを検索します。DHCP サーバーに到達できない場合、Management Center は、デフォルトの IPv4 アドレス(192.168.45.45)、ネットマスク(255.255.255.0)、およびゲートウェイ(192.168.45.1)を使用します。初期セットアップ時に、これらのデフォルトを受け入れるか、別の値を指定できます。

管理インターフェイスに IPv6 アドレッシングを使用する場合は、初期セットアップの完了後に、Web インターフェイスを介してそれを設定する必要があります。

-

DNS サーバー

最大 2 つの DNS サーバーの IP アドレスを指定します。評価ライセンスを使用している場合は、DNS を使用しないことを選択できます(初期設定時にホスト名とドメインを指定して、DNS を介した Management Center と他のホストの通信を容易にすることもできます。初期セットアップの完了後に追加のドメインを設定できます)。

-

NTP サーバー

システムを正常に動作させるには、Management Center とその管理対象デバイスのシステム時刻を同期させることが不可欠です。初期設定時に Management Center の時刻同期を設定する必要があります。デフォルト(0.sourcefire.pool.ntp.org と 1.sourcefire.pool.ntp.org をそれぞれプライマリ NTP サーバーとセカンダリ NTP サーバーとして使用)を受け入れるか、ネットワークから到達可能な 1 つまたは 2 つの信頼できる NTP サーバーの FQDN または IP アドレスを指定することができます(DNS を使用していない場合は FQDN を使用して NTP サーバーを指定できない)。

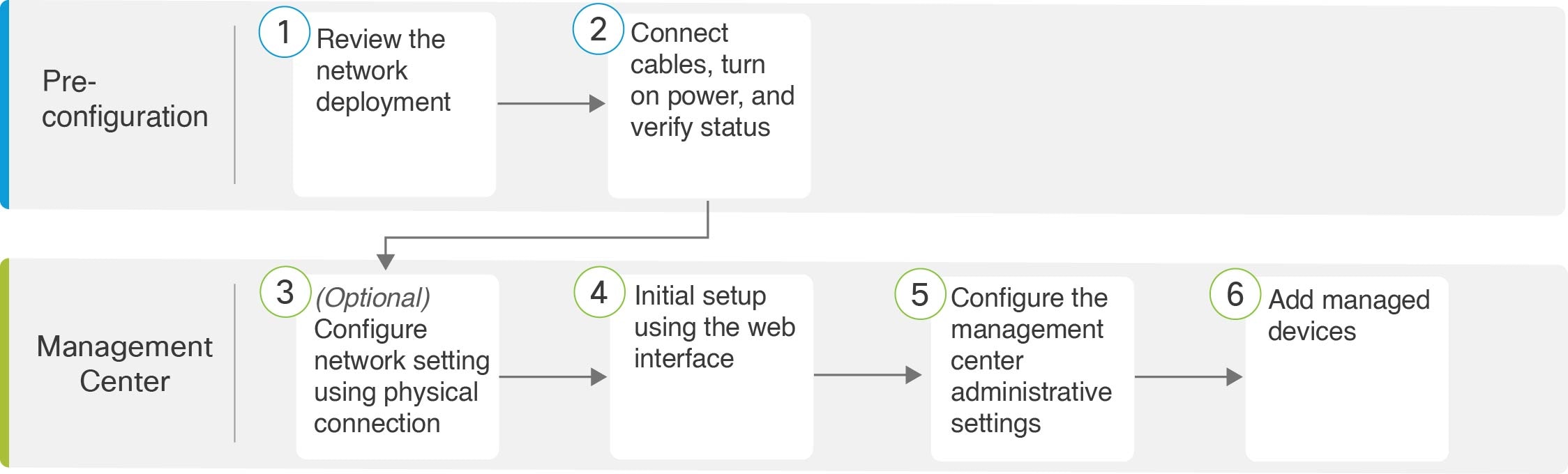

バージョン 6.5 以降の Management Center をインストールするための完全な手順

バージョン 6.5 以降を実行する Management Center を展開して設定するには、次のタスクを参照してください。

|

|

事前設定 |

|

|

|

事前設定 |

|

|

|

Management Center |

次のいずれかを使用します。 |

|

|

Management Center |

|

|

|

Management Center |

|

|

|

Management Center |

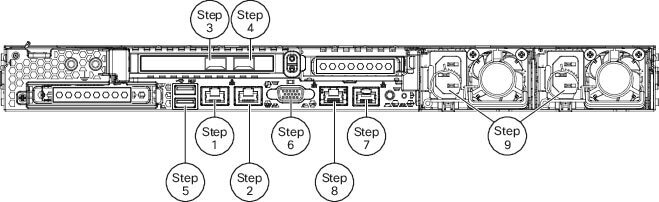

バージョン 6.5 以降のケーブルの接続、電源オン、ステータスの確認

この手順は、Firepower Management Center 1600、2600、および 4600 の背面パネルポートに関するものです。

AC 電源装置は内部アースがあるため、サポート対象の AC 電源コードを使用する場合は、それ以上シャーシのアース接続は必要ありません。サポートされている電源コードの詳細については、Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guideを参照してください。

ネットワークの停止や、Management Center Web インターフェイスへのアクセスを妨げるその他の問題が発生した場合のトラブルシューティングのために、Management Centerへの代替アクセスをサポートする接続を確立することを推奨します。次の 3 つの接続のうち 1 つ以上を確立できます。コンソールメッセージは、の下にあるManagement Center Web インターフェイスで選択した出力に表示されます。

-

ステップ 5 および 6 の説明に従って、Management Centerにキーボードとモニターを接続します。(デフォルトでは、Management Centerは VGA ポートにコンソールメッセージを送信します)。

-

ステップ 7 の説明に従って、ローカルコンピュータをManagement Centerシリアルポートに接続します。(この接続を使用するには、シリアル アクセスのセットアップを参照してください)。

-

ステップ 8 の説明に従って、Lights-Out Management の IPMI ユーティリティを実行するローカルコンピュータから到達可能なローカルネットワークに、Management Center CIMC ポートを接続します。(この接続を使用するには、Lights-Out Management のセットアップを参照してください)。

シャーシをラックに取り付けたら、次の手順に従ってケーブルの接続、電源の投入、接続の確認を行います。背面パネルのポートを識別するには、次の図を使用します。

始める前に

重要 |

-

Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guide の説明に従って、アプライアンスをラックマウントします。

手順

|

ステップ 1 |

eth0 管理インターフェイス(背面パネルに「1」というラベルが付いたインターフェイス):イーサネットケーブルを使用して、管理 PC から到達可能なデフォルトの管理ネットワークに eth0 インターフェイスを接続します。このインターフェイスはデフォルトの管理インターフェイスで、デフォルトで有効になっています。ネットワーク インターフェイス(ローカルコンピュータ上)と Management Center 管理インターフェイスの両方のリンク LED が点灯していることを確認してください。 この接続を使用してネットワークを設定し、HTTPS を使用した初期設定を実行できます。この接続を使用して、ルーチン管理を実行したり、Management Center Web インターフェイスからデバイスを管理したりできます。 |

||

|

ステップ 2 |

(オプション)eth1 管理インターフェイス(背面パネルのラベル「2」):ネットワークの要件に応じて、この管理インターフェイスを他の管理インターフェイスと同じ、または異なるネットワークに接続します。管理インターフェイスの詳細については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。ネットワークトポロジについては、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 |

||

|

ステップ 3 |

(オプション)eth2 管理インターフェース:必要に応じて Management Center 対応の SFP+ トランシーバおよびケーブルを 10 ギガビットイーサネットに取り付けます。ネットワーク要件に応じて、このインターフェイスを他の管理インターフェイスと同じか、または異なるネットワークに接続します。管理インターフェイスの詳細については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。ネットワーク トポロジについては、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 Management Center 対応の各 SFP+ トランシーバ(SFP-10G-SR および SFP-10G-LR)には、セキュリティ情報が符号化された内部シリアル EEPROM が組み込まれています。このエンコーディングによって、SFP トランシーバがシャーシの要件を満たしていることを識別して検証できます。

|

||

|

ステップ 4 |

(オプション)eth3 管理インターフェース:必要に応じて Management Center 対応の SFP+ トランシーバおよびケーブルを 10 ギガビットイーサネットに取り付けます。ネットワーク要件に応じて、このインターフェイスを他の管理インターフェイスと同じまたは異なるネットワークに接続します。管理インターフェイスの詳細については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。ネットワーク トポロジについては、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 Management Center 対応の各 SFP+ トランシーバ(SFP-10G-SR および SFP-10G-LR)には、セキュリティ情報が符号化された内部シリアル EEPROM が組み込まれています。このエンコーディングによって、SFP トランシーバがシャーシの要件を満たしていることを識別して検証できます。

|

||

|

ステップ 5 |

(オプション)USB ポート:USB ポートにキーボードを接続します。 この接続と VGA ポートに接続されたモニターを使用し、CLI でネットワーク設定を指定して、初期セットアップを実行することができます(Management CenterCLI(バージョン 6.5 以降)を使用した初期セットアップを参照)。

|

||

|

ステップ 6 |

(オプション)VGA ポート:モニターを VGA ポートに接続します。 デフォルトでは、Management Centerは VGA ポートにコンソールメッセージを送信します。この接続と USB ポートに接続されたキーボードを使用し、CLI でネットワーク設定を指定して、初期セットアップを実行することができます(Management CenterCLI(バージョン 6.5 以降)を使用した初期セットアップを参照)。

|

||

|

ステップ 7 |

(オプション)アプライアンスに付属の RJ-45 to DB-9 コンソールケーブル(シスコ製品番号 72-3383-XX)を使用して、ローカルコンピュータを Management Center のシリアルポートに接続します。(ローカルコンピュータに接続するには、DB-9-to-USB アダプタが必要な場合があります)。この接続をシリアルアクセス用に使用し(シリアル アクセスのセットアップを参照)、CLI でネットワーク設定を指定して、初期セットアップを実行することができます(Management CenterCLI(バージョン 6.5 以降)を使用した初期セットアップを参照)。 |

||

|

ステップ 8 |

(オプション)イーサネットケーブルを使用して、Lights-Out Management の IPMI ユーティリティを実行するコンピュータから到達可能なローカルネットワークに CIMC ポートを接続します。詳細については、Lights-Out Management のセットアップを参照してください。 |

||

|

ステップ 9 |

電源:サポート対象の電源コードの 1 つを使用して、シャーシの電源装置を電源に接続します。サポートされている電源コードの詳細については、Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guideを参照してください。

|

||

|

ステップ 10 |

電源:シャーシの前面にある電源ボタンを押し、電源ステータス LED がオンになっていることを確認します。 |

||

|

ステップ 11 |

確認:前面パネルの LED と LED の状態 の図を使用して、前面パネルの LED が良好なステータスを示していることを確認します。 |

Web インターフェイスを使用したプラットフォームの初期設定(バージョン 6.5 以降)

Management Center の IP アドレス(DHCP から取得したアドレスまたはデフォルトの 192.168.45.45)への HTTPS アクセスがある場合は、アプライアンスの Web インターフェイスで HTTPS を使用して初期設定を実行できます。手動で Management Center の IP アドレスを設定する必要がある場合は、「Management CenterCLI(バージョン 6.5 以降)を使用した初期セットアップ」を参照してください。

Management Center の Web インターフェイスへの初回ログイン時に、初期設定ウィザードが Management Center に表示され、アプライアンスの基本設定をすばやく簡単に実行できます。このウィザードは、次の 3 つの画面と 1 つのポップアップ ダイアログ ボックスで構成されています。

-

最初の画面では、admin ユーザーのパスワードをデフォルト値の Admin123 から変更するよう求められます。

-

2 番目の画面では、シスコ エンド ユーザー ライセンス契約(EULA)が表示されます。アプライアンスを使用するには、この内容に同意する必要があります。

-

3 番目の画面では、アプライアンス管理インターフェイスのネットワーク設定を変更できます。このページには現在の設定があらかじめ入力されており、必要に応じて変更できます。

工場出荷時の初期状態に復元した後にアプライアンスを設定する場合(復元プロセスについて を参照)に、アプライアンスのライセンスおよびネットワーク設定を削除しなかった場合、プロンプトには保持されている値が事前に入力されます。

-

この画面で入力した値については、ウィザードによる検証が実行されて、次の点が確認されます。

-

構文の正確性

-

入力値の互換性(たとえば、IP アドレスやゲートウェイに互換性があるか、また FQDN を使用して NTP サーバーが指定されている場合は設定された DNS に互換性があるか)

-

Management Center と DNS サーバーおよび NTP サーバーとの間のネットワーク接続

これらのテストの結果はリアルタイムで画面上に表示されます。したがって、必要な修正を行い、設定の妥当性をテストしてから、画面の下部にある [終了(Finish)] をクリックできます。NTP および DNS 接続テストは非ブロッキングです。ウィザードが接続テストを完了する前に [終了(Finish)] をクリックすることもできます。[終了(Finish)] をクリックした後に接続の問題が見つかった場合は、このウィザードで設定を変更することはできませんが、初期設定の完了後に Web インターフェイスを使用してその接続を設定できます。

Management Center とブラウザとの間の既存の接続を切断することになる設定値を入力した場合、接続テストは実行されません。この場合、DNS または NTP の接続ステータス情報はウィザードに表示されません。

-

-

3 つのウィザード画面に続いて、ポップアップ ダイアログ ボックスが表示され、必要に応じてスマートライセンスをすばやく簡単に設定できます。

初期設定ウィザードと [スマートライセンス(Smart Licensing)] ダイアログの終了後、[デバイス管理(Device Management)] ページが表示されます。ご使用のバージョンの Cisco Secure Firewall Management Center デバイス構成ガイド で「Device Management」を参照してください。

始める前に

-

バージョン 6.5 以降のケーブルの接続、電源オン、ステータスの確認の説明に従い、Management Center をインストールしますの説明に従い、Management Center をインストールします。

-

Management Center が管理ネットワーク上で通信するために必要な次の情報があることを確認してください。

-

IPv4 管理 IP アドレス

Management Center インターフェイスは、DHCP によって割り当てられた IPv4 アドレスを受け入れるように事前設定されています。DHCP が Management Center MAC アドレスに割り当てるように設定されている IP アドレスを確認するには、システム管理者に問い合わせてください。DHCP が使用できないシナリオでは、Management Center インターフェイスは IPv4 アドレス 192.168.45.45 を使用します。

-

ネットワークマスクとデフォルトゲートウェイ(DHCP を使用しない場合)。

-

-

DHCP を使用していない場合は、次のネットワーク設定を使用して、ローカルコンピュータを設定します。

-

IP アドレス:192.168.45.2

-

ネットマスク:255.255.255.0

-

デフォルト ゲートウェイ:192.168.45.1

このコンピュータの他のネットワーク接続をすべて無効にします。

-

手順

|

ステップ 1 |

Web ブラウザを使用して、Management Center の IP アドレス:https://<Firepower Management Center-IP> に移動します。 ログイン ページが表示されます。 |

||

|

ステップ 2 |

管理者アカウントのユーザー名に admin を、パスワードに Admin123 を使用して Management Center にログインします(パスワードでは大文字と小文字が区別されます)。 |

||

|

ステップ 3 |

[パスワードの変更(Change Password)] 画面で、次のようにします。 |

||

|

ステップ 4 |

[ユーザー契約(User Agreement)] 画面では、EULA を読み、[同意する(Accept)] をクリックし続行します。 [同意しない(Decline)] をクリックすると、Management Center からログアウトされます。 |

||

|

ステップ 5 |

[次へ(Next)] をクリックします。 |

||

|

ステップ 6 |

[ネットワークの設定の変更(Change Network Settings)] 画面では次を実行します。

|

||

|

ステップ 7 |

[終了(Finish)] をクリックします。 ウィザードでは、この画面で入力した値の検証を実行して、構文の正確性、入力した値の互換性、Management Center と DNS および NTP サーバー間のネットワーク接続を確認します。[終了(Finish)] をクリックした後に接続の問題が見つかった場合は、このウィザードで設定を変更することはできませんが、初期設定の完了後に Management Center Web インターフェイスを使用してその接続を設定できます。 |

次のタスク

-

初期設定中にネットワーク設定を変更した場合は、新しいネットワーク情報を使用して Management Center に再接続する必要があります。

-

スマートライセンシングを迅速かつ簡単にセットアップできるポップアップ ダイアログ ボックスが表示されます。このダイアログボックスの使用は任意です。スマートライセンスについて十分な知識があり、Management Center で 脅威に対する防御 を管理する場合は、このダイアログを使用してください。それ以外の場合は、このダイアログを閉じて、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド で「Licensing」を参照してください。

-

初期設定プロセスの一環として、Management Center で自動的に設定される週次メンテナンスアクティビティを確認します。このアクティビティは、システムを最新の状態に保ち、データをバックアップする目的で設計されています。バージョン 6.5 以降の自動初期設定の確認を参照してください。

-

初期設定ウィザードと [スマートライセンス(Smart Licensing)] ダイアログの終了後、[デバイス管理(Device Management)] ページが表示されます。ご使用のバージョンの Cisco Firepower Management Center コンフィギュレーション ガイド [英語] を参照してください。「Management Center 管理設定の設定」の説明に従って Management Center の基本設定を行います。

-

「Management Center の代替アクセスのセットアップ」で説明されているように、Serial Over LAN や Lights-Out-Management を利用するために Management Center を任意で設定できます。

Management CenterCLI(バージョン 6.5 以降)を使用した初期セットアップ

Web インターフェイスを使用する代わりに、CLI を使用して初期設定を実行できます。初期構成ウィザードを完了させ、信頼できる管理ネットワークで通信するように新しいアプライアンスを設定する必要があります。ウィザードでは、エンドユーザーライセンス契約(EULA)に同意し、管理者パスワードを変更する必要があります。

始める前に

-

バージョン 6.5 以降のケーブルの接続、電源オン、ステータスの確認の説明に従い、Management Center をインストールしますの説明に従い、Management Center をインストールします。

-

Management Center Virtual が管理ネットワーク上で通信するために必要な次の情報があることを確認してください。

-

IPv4 管理 IP アドレス

Management Center インターフェイスは、DHCP によって割り当てられた IPv4 アドレスを受け入れるように事前設定されています。DHCP が Management Center MAC アドレスに割り当てるように設定されている IP アドレスを確認するには、システム管理者に問い合わせてください。DHCP が使用できないシナリオでは、Management Center インターフェイスは IPv4 アドレス 192.168.45.45 を使用します。

-

ネットワークマスクとデフォルトゲートウェイ(DHCP を使用しない場合)。

-

-

次の 3 つの方法のいずれかで Management Center に接続します。

-

IPv4 管理 IP アドレスを使用して、SSH 接続を確立します。

-

USB キーボードと VGA モニターを Management Center に接続してコンソールにアクセスします。

-

RJ-45 DP-9 コンソールケーブルを使用して、ローカルコンピュータを Management Center のシリアルポートに接続します。

-

手順

|

ステップ 1 |

admin アカウントのユーザー名に admin を、パスワードに Admin123 を使用して、コンソールで Management Center Virtual にログインします。パスワードでは、大文字と小文字が区別されることに注意してください。 |

||||

|

ステップ 2 |

プロンプトが表示されたら、Enter を押してエンドユーザーライセンス契約(EULA)を表示します。 |

||||

|

ステップ 3 |

EULA を確認します。プロンプトが表示されたら、yes、YES を入力するか、Enter を押して EULA に同意します。

|

||||

|

ステップ 4 |

システムのセキュリティやプライバシーを確保するために、Management Center に初めてログインするときは、admin のパスワードを変更する必要があります。新しいパスワードの入力を求めるプロンプトが表示されたら、表示された制限に従って新しいパスワードを入力し、確認のプロンプトが表示されたら同じパスワードを再度入力します。

|

||||

|

ステップ 5 |

プロンプトに応答して、ネットワーク設定を行います。 セットアッププロンプトに従う際に、複数の選択肢がある質問では、選択肢が (y/n) のように括弧で囲まれて示されます。デフォルト値は、[y] のように大カッコ内に列挙されます。プロンプトに応答する場合は、次の点に注意してください。

例: |

||||

|

ステップ 6 |

システムによって、設定の選択内容の概要が表示されます。入力した設定を確認してください。 例: |

||||

|

ステップ 7 |

最後のプロンプトで設定を確認することができます。

例: |

||||

|

ステップ 8 |

設定を承認したら、exit と入力して Management Center CLI を終了します。 |

次のタスク

-

設定したネットワーク情報を使用して Management Center の Web インターフェイスに接続できます。

-

初期設定プロセスの一環として、Management Center で自動的に設定される週次メンテナンスアクティビティを確認します。このアクティビティは、システムを最新の状態に保ち、データをバックアップする目的で設計されています。バージョン 6.5 以降の自動初期設定の確認を参照してください。

-

「Management Center の代替アクセスのセットアップ」で説明されているように、Serial Over LAN や Lights-Out-Management を利用するために Management Center を任意で設定できます。

バージョン 6.5 以降の自動初期設定の確認

初期設定の一環として(初期設定ウィザードまたは CLI のどちらで実行しても)、Management Center によって、メンテナンスタスクが自動的に設定され、システムが最新の状態に保たれるとともに、データがバックアップされます。

タスクは UTC でスケジュールされるため、いつ現地で実行されるかは、日付と場所によって異なります。また、タスクは UTC でスケジュールされるため、サマータイムなど、所在地で実施される場合がある季節調整に合わせて調節されることもありません。このような影響を受ける場合、スケジュールされたタスクは、現地時間を基準とすると、夏期では冬期の場合よりも 1 時間「遅れて」実行されることになります。

(注) |

自動スケジュール設定を検証し、Management Center がスケジュールを正しく確立し、必要に応じて調整しているかを確認することを強くお勧めします。 |

-

週次 GeoDB 更新

Management Center では、毎週、ランダムに選択された時刻に行われるように、GeoDB の更新が自動的にスケジュールされます。Web インターフェイスのメッセージ センターを使用して、この更新のステータスを確認できます。この自動更新の設定は、Web インターフェイスの > [位置情報の定期的な更新(Recurring Geolocation Updates)] で確認できます。システムが更新を設定できず、Management Center からインターネットに接続できる場合は、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド の説明に従って、通常の GeoDB 更新を設定することを推奨します。

-

Management Center の週次ソフトウェアアップデート

Management Center では、Management Center およびその管理対象デバイスの最新ソフトウェアをダウンロードするための週次タスクが自動的にスケジュールされます。このタスクは、UTC で日曜日の午前 2 ~ 3 時の間に行われるようにスケジュールされます。したがって、日付と場所に応じて、現地時間では、土曜日の午後から日曜日の午後の範囲内のいずれかの時間帯に行われることになります。Web インターフェイスのメッセージ センターを使用して、このタスクのステータスを確認できます。このタスクの設定は、Web インターフェイスの で確認できます。タスクのスケジューリングに失敗するが、Management Center がインターネットにアクセスできる場合は、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド の説明に従って、ソフトウェアの更新をダウンロードする定期タスクをスケジュールすることを推奨します。

このタスクでは、アプライアンスで現在実行されているバージョンに対するソフトウェアパッチおよびホットフィックスをダウンロードするだけです。このタスクでダウンロードされた更新プログラムのインストールは、別に行う必要があります。詳細については、Cisco Management Center アップグレードガイド [英語] を参照してください。

-

週次の Management Center 設定バックアップ

Management Center では、ローカルに保存された設定のみのバックアップを実行するための週次タスクが自動的にスケジュールされます。このタスクは、UTC で月曜日の午前 2 時に行われるようにスケジュールされます。したがって、日付と場所に応じて、現地時間では、日曜日の午後から月曜日の午後の範囲内のいずれかの時間帯に行われることになります。Web インターフェイスのメッセージ センターを使用して、このタスクのステータスを確認できます。このタスクの設定は、Web インターフェイスの で確認できます。タスクのスケジューリングに失敗する場合は、ご使用のバージョン Cisco Secure Firewall Management Center アドミニストレーション ガイド の説明に従って、バックアップを実行する定期タスクをスケジュールすることを推奨します。

-

脆弱性データベースの更新

Management Center バージョン 6.6+ では、 シスコのサポートサイトから最新の脆弱性データベース(VDB)の更新ファイルがダウンロードおよびインストールされます。これは 1 回限りの操作です。Web インターフェイスのメッセージ センターを使用して、この更新のステータスを確認できます。システムを最新の状態に保つために、Management Center がインターネットにアクセスできる場合は、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド の説明に従って、自動の定期 VDB 更新のダウンロードとインストールを実行するタスクをスケジュールすることを推奨します。

-

侵入ルールの更新

Management Center のバージョン 6.6+ では、 侵入ルールがシスコのサポートサイトから自動的に日次更新されるように設定されます。影響を受けるポリシーが Management Center で次に展開される際、該当する管理対象デバイスに対して自動侵入ルールの更新が展開されます。Web インターフェイスのメッセージ センターを使用して、このタスクのステータスを確認できます。このタスクの設定は、Web インターフェイスの で確認できます。更新の設定に失敗するが、Management Center がインターネットにアクセスできる場合は、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド の説明に従って、通常の侵入ルールの更新を設定することを推奨します。

ソフトウェアバージョン 6.3 ~ 6.4 の Management Center のインストール

バージョン 6.3 〜 6.4 を実行する Management Center をインストールするには、次の手順に従います。

バージョン 6.3 ~ 6.4 のネットワーク展開の確認

Management Center を展開するには、それが動作する環境に関する情報が必要です。次の図に、ファイアウォール展開のネットワーク設定の例を示します。

デフォルトでは、Management Center は管理インターフェイス(eth0)を介してローカル管理ネットワークに接続します。この接続を介して、Management Center は、管理コンピュータ、管理対象デバイス、サービス(DHCP、DNS、NTP など)、およびインターネットと通信します。

スマートライセンス、脅威インテリジェンスディレクタ、およびマルウェア防御のサービスをサポートするには Management Center にインターネットアクセスが必要です。ローカル管理ネットワークが提供するサービスによっては、NTP または DNS サーバーにアクセスするためにも Management Center にインターネットアクセスが必要になる場合があります。直接またはファイアウォールデバイスを介して Management Center にインターネットアクセスを提供するようにネットワークを設定できます。

システムソフトウェアの更新や、脆弱性データベース(VDB)、地理位置情報データベース(GEoDB)、および侵入ルールを、インターネット接続から、または以前にインターネットからこれらの更新をダウンロードしたローカルコンピュータから、Management Center に直接アップロードできます。

Management Center といずれかの管理対象デバイスの間で接続を確立するには、少なくとも 1 つのデバイス(Management Center または管理対象デバイス)の IP アドレスが必要です。可能であれば両方の IP アドレスを使用することをお勧めします。ただし、知っている IP アドレスは 1 つだけです。たとえば、管理対象デバイスが NAT の背後にあるプライベートアドレスを使用している可能性があるため、ユーザーは Management Center アドレスしか知りません。この場合は、管理対象デバイス上の Management Center アドレスと、ユーザーが選択した 1 回限り使用可能な一意のパスワード(NAT ID と呼ばれる)を指定できます。Management Center では、管理対象デバイスを識別するために同じ NAT ID を指定します。

このドキュメントで説明する初期セットアップおよび設定プロセスでは、Management Center がインターネットにアクセスできることを前提としています。エアギャップ環境に Management Center を展開する場合、HTTP 通信用のプロキシ設定やスマートライセンス用の Smart Software Satellite Server の使用などの特定の機能をサポートするために使用できる別の方法については、ご使用のバージョンのCisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。Management Center がインターネットにアクセスできる展開では、システムソフトウェアの更新や、脆弱性データベース(VDB)、地理位置情報データベース(GEoDB)、および侵入ルールをインターネット接続から Management Center に直接アップロードできます。ただし、Management Center がインターネットにアクセスできない場合は、それらの更新が以前にインターネットからダウンロードされているローカルコンピュータから Management Center にそれらをアップロードできます。さらに、エアギャップ展開では、Management Center を使用して、展開内のデバイスに時間を提供することもできます。

バージョン 6.3 〜 6.4 を使用した Management Center の初期ネットワーク設定:

-

管理インターフェイス

Management Center のインターフェイス(eth0)ではデフォルトの IPv4 アドレス(192.168.45.45)、ネットマスク(255.255.255.0)、およびゲートウェイ(192.168.45.1)が使用されます。初期セットアップ時に、これらのデフォルトを受け入れるか、別の値を指定できます。

管理インターフェイスに IPv6 アドレッシングを使用する場合は、ルータの自動設定を使用するか、IPv6 アドレス、プレフィックス長、およびゲートウェイを指定する必要があります。ネットワークで DNS を使用している場合は、初期設定時にホスト名を指定して Management Center を特定できます。

-

DNS サーバー

ネットワークで DNS を使用している場合は、初期設定時に最大 3 つの DNS サーバーの IP アドレスを指定できます。評価ライセンスを使用している場合は、DNS を使用しないことを選択できます(初期設定時にホスト名とドメインを指定して、DNS を介した Management Center と他のホストの通信を容易にすることもできます。初期セットアップの完了後に追加のドメインを設定できます)。

-

NTP サーバー

システムを正常に動作させるには、Management Center とその管理対象デバイスのシステム時刻を同期させる必要があります。初期設定では時刻同期を設定する必要はありませんが、信頼できる NTP サーバーを使用するように Management Center を設定することをお勧めします。初期セットアップ時に、これらの NTP サーバーのホスト名または IP アドレスが必要になります。

Management Center をインストールしてソフトウェアバージョン 6.3 ~ 6.4 を実行するための完全な手順

バージョン 6.3 〜 6.4 を実行する Management Center を展開して設定するには、次のタスクを参照してください。

|

|

事前設定 |

|

|

|

事前設定 |

|

|

|

Management Center |

|

|

|

Management Center |

ソフトウェアバージョン 6.3 〜 6.4 の Web インターフェイスを使用した Management Center 初期セットアップ |

|

|

Management Center |

|

|

|

Management Center |

バージョン 6.3 〜 6.4 の接続ケーブル電源確認ステータス

この手順は、Firepower Management Center 1600、2600、および 4600 の背面パネルポートに関するものです。

AC 電源装置は内部アースがあるため、サポート対象の AC 電源コードを使用する場合は、それ以上シャーシのアース接続は必要ありません。サポートされている電源コードの詳細については、Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guideを参照してください。

ネットワークの停止や、Management Center Web インターフェイスへのアクセスを妨げるその他の問題が発生した場合のトラブルシューティングのために、Management Centerへの代替アクセスをサポートする接続を確立することを推奨します。次の 3 つの接続のうち 1 つ以上を確立できます。コンソールメッセージは、の下にあるManagement Center Web インターフェイスで選択した出力に表示されます。

-

ステップ 5 および 6 の説明に従って、Management Centerにキーボードとモニターを接続します。(デフォルトでは、Management Centerは VGA ポートにコンソールメッセージを送信します)。

-

ステップ 7 の説明に従って、ローカルコンピュータをManagement Centerシリアルポートに接続します。(この接続を使用するには、シリアル アクセスのセットアップを参照してください)。

-

ステップ 8 の説明に従って、Lights-Out Management の IPMI ユーティリティを実行するローカルコンピュータから到達可能なローカルネットワークに、Management Center CIMC ポートを接続します。(この接続を使用するには、Lights-Out Management のセットアップを参照してください)。

シャーシをラックに取り付けたら、次の手順に従ってケーブルの接続、電源の投入、接続の確認を行います。背面パネルのポートを識別するには、次の図を使用します。

始める前に

重要 |

-

Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guide の説明に従って、アプライアンスをラックマウントします。

手順

|

ステップ 1 |

eth0 管理インターフェイス(背面パネルに「1」というラベルが付いたインターフェイス):イーサネットケーブルを使用して、管理 PC から到達可能なデフォルトの管理ネットワークに eth0 インターフェイスを接続します。このインターフェイスはデフォルトの管理インターフェイスで、デフォルトで有効になっています。ネットワーク インターフェイス(ローカルコンピュータ上)と Management Center 管理インターフェイスの両方のリンク LED が点灯していることを確認してください。 この接続を使用してネットワークを設定し、HTTPS を使用した初期設定を実行できます。この接続を使用して、ルーチン管理を実行したり、Management Center Web インターフェイスからデバイスを管理したりできます。 |

||

|

ステップ 2 |

(オプション)eth1 管理インターフェイス(背面パネルのラベル「2」):ネットワークの要件に応じて、この管理インターフェイスを他の管理インターフェイスと同じ、または異なるネットワークに接続します。管理インターフェイスの詳細については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。ネットワークトポロジについては、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 |

||

|

ステップ 3 |

(オプション)eth2 管理インターフェース:必要に応じて Management Center 対応の SFP+ トランシーバおよびケーブルを 10 ギガビットイーサネットに取り付けます。ネットワーク要件に応じて、このインターフェイスを他の管理インターフェイスと同じか、または異なるネットワークに接続します。管理インターフェイスの詳細については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。ネットワーク トポロジについては、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 Management Center 対応の各 SFP+ トランシーバ(SFP-10G-SR および SFP-10G-LR)には、セキュリティ情報が符号化された内部シリアル EEPROM が組み込まれています。このエンコーディングによって、SFP トランシーバがシャーシの要件を満たしていることを識別して検証できます。

|

||

|

ステップ 4 |

(オプション)eth3 管理インターフェース:必要に応じて Management Center 対応の SFP+ トランシーバおよびケーブルを 10 ギガビットイーサネットに取り付けます。ネットワーク要件に応じて、このインターフェイスを他の管理インターフェイスと同じまたは異なるネットワークに接続します。管理インターフェイスの詳細については、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。ネットワーク トポロジについては、Cisco Secure Firewall Management Center デバイス構成ガイドを参照してください。 Management Center 対応の各 SFP+ トランシーバ(SFP-10G-SR および SFP-10G-LR)には、セキュリティ情報が符号化された内部シリアル EEPROM が組み込まれています。このエンコーディングによって、SFP トランシーバがシャーシの要件を満たしていることを識別して検証できます。

|

||

|

ステップ 5 |

(オプション)USB ポート:USB ポートにキーボードを接続します。 Web インターフェイスを使用して初期セットアップを実行する前に、この接続と VGA ポートに接続されたモニターを使用して、Management Center のネットワーク設定を設定できます((任意)ソフトウェアバージョン 6.3 〜 6.4 用の物理接続を使用したネットワーク設定の指定を参照)。

|

||

|

ステップ 6 |

(オプション)VGA ポート:モニターを VGA ポートに接続します。 デフォルトでは、Management Centerは VGA ポートにコンソールメッセージを送信します。Web インターフェイスを使用して初期セットアップを実行する前に、この接続と USB ポートに接続されたキーボードを使用して、Management Center のネットワーク設定を指定できます((任意)ソフトウェアバージョン 6.3 〜 6.4 用の物理接続を使用したネットワーク設定の指定を参照)。

|

||

|

ステップ 7 |

(オプション)アプライアンスに付属の RJ-45 to DB-9 コンソールケーブル(シスコ製品番号 72-3383-XX)を使用して、ローカルコンピュータを Management Center のシリアルポートに接続します。(ローカルコンピュータに接続するには、DB-9-to-USB アダプタが必要な場合があります)。Web インターフェイスを使用して初期セットアップを実行する前に、この接続をシリアルアクセス用に使用して(シリアル アクセスのセットアップを参照)、Management Center のネットワーク設定を指定できます((任意)ソフトウェアバージョン 6.3 〜 6.4 用の物理接続を使用したネットワーク設定の指定を参照)。 |

||

|

ステップ 8 |

(任意)イーサネットケーブルを使用して、Lights-Out Management の IPMI ユーティリティを実行するコンピュータから到達可能なローカルネットワークに CIMC ポートを接続します。詳細については、Lights-Out Management のセットアップを参照してください。 |

||

|

ステップ 9 |

電源:サポート対象の電源コードの 1 つを使用して、シャーシの電源装置を電源に接続します。対応する電源コードの詳細については、『Cisco Firepower Management Center 1600、2600、および 4600 ハードウェア設置ガイド』を参照してください。

|

||

|

ステップ 10 |

電源:シャーシの前面にある電源ボタンを押し、電源ステータス LED がオンになっていることを確認します。 |

||

|

ステップ 11 |

確認:前面パネルの LED と LED の状態 の図を使用して、前面パネルの LED が良好なステータスを示していることを確認します。 |

(任意)ソフトウェアバージョン 6.3 〜 6.4 用の物理接続を使用したネットワーク設定の指定

アプライアンスに直接接続された USB キーボードと VGA モニターを使用して Linux シェルにアクセスし、スクリプトを実行してアプライアンスのネットワーク設定を確立することができます。このタスクを実行する際は、 背面パネルの機能の図を参照して背面パネルのポートを識別してください。

手順

|

ステップ 1 |

モニターを VGA ポートに、キーボードをシャーシ背面の USB ポートの一つに接続します(まだ接続していない場合)。 |

|

ステップ 2 |

ユーザー名として admin を、パスワードとして Admin123 を使用して、Management Center 上の Linux シェルにアクセスします(パスワードでは大文字と小文字が区別されます)。ご使用のバージョンに適した手順を使用します。次での CLI または Linux シェルへのアクセス Management Centerを参照してください。 |

|

ステップ 3 |

次のスクリプトを実行して、Management Center のネットワーク設定を指定します:sudo /usr/local/sf/bin/configure-network |

|

ステップ 4 |

アプライアンスに IPv4 および IPv6(オプション)の設定情報を提供するためにプロンプトに応答します。 |

|

ステップ 5 |

最後のプロンプトで設定を確認することができます。 Are these settings correct? (y or n)入力した設定を確認してください。

|

|

ステップ 6 |

設定を承認した後、exit と入力してシェルからログアウトします。 |

次のタスク

ソフトウェアバージョン 6.3 〜 6.4 の Web インターフェイスを使用した Management Center 初期セットアップの説明に従ってセットアップ プロセスを完了します。

ソフトウェアバージョン 6.3 〜 6.4 の Web インターフェイスを使用した Management Center 初期セットアップ

すべての Management Center に対して、Management Center の Web インターフェイスにログインし、[セットアップ(Setup)] ページで初期設定オプションを選択して、セットアッププロセスを完了する必要があります。少なくとも、管理者のパスワード変更と、ネットワーク設定の指定をまだ行っていない場合はこれらの 2 つを実行し、EULA に同意する必要があります。

手順

|

ステップ 1 |

ブラウザで https://mgmt_ip/ にアクセスします。ここで、mgmt_ip は Management Center インターフェイスの IP アドレスです。

|

||

|

ステップ 2 |

ユーザー名として admin を、パスワードとして Admin123 を使用してログインします。(パスワードでは大文字と小文字が区別されます)。 |

||

|

ステップ 3 |

[セットアップ(Setup)] ページの [パスワードの変更(Change Password)] セクションで、管理者アカウントのパスワードを変更します。Web インターフェイスの admin アカウントには管理者権限があり、アカウントを削除することはできません。大文字と小文字が混在する 8 文字以上の英数字で、1 つ以上の数字を含む強力なパスワードを使用することをお勧めします。辞書に掲載されている単語の使用は避けてください。

|

||

|

ステップ 4 |

Management Center のネットワーク設定によって、管理ネットワーク上で通信できるようになります。[セットアップ(Setup)] ページの [ネットワーク設定(Network Settings)] セクションでこれらの設定を構成します。

|

||

|

ステップ 5 |

(任意)[セットアップ(Setup)] ページの [時刻設定(Time Settings)] セクションで、2つの方法(手動または NTP サーバーからの Network Time Protocol(NTP)を使用)のいずれかで Management Center の時間を設定できます。

ローカル Web インターフェイスで admin アカウントに対して使用されるタイム ゾーンを選択し、現在のタイム ゾーンをクリックして、ポップアップ ウィンドウからタイム ゾーンを選択します。

|

||

|

ステップ 6 |

(任意)展開で侵入検知および防御を実行するよう計画している場合、[セットアップ(Setup)] ページの [定期的なルール更新のインポート(Recurring Rule Update Imports)] セクションで [サポート サイトからのルール更新の定期インポートを有効にする] チェックボックスをオンにすることをお勧めします。 それぞれのルール更新の後で、システムが侵入についての [ポリシーの展開(Policy Deploy)] を実行するよう設定するだけでなく、[インポート頻度(Import Frequency)] も指定することができます。初期設定プロセスの一部としてルールの更新を実行するには、[今すぐインストール(Install Now)] チェックボックスをオンにします。 新しい脆弱性が判明すると、Cisco Talos Intelligence Group は侵入ルールの更新をリリースします。ルールの更新では、新規および更新された侵入ルールおよびプリプロセッサ ルール、既存のルールの変更されたステータス、変更されたデフォルト侵入ポリシーの設定が提供されます。ルールの更新では、ルールを削除して、新しいルール カテゴリおよびシステム変数を提供する場合もあります。 ルールの更新には、新しいバイナリが含まれている場合があります。ルール更新のダウンロードおよびインストールのプロセスが、自身のセキュリティ ポリシーに適合していることを確認します。加えて、ルール更新のサイズが大きい場合があるため、ネットワーク使用率の低い時間帯にルールをインポートするようにしてください。 |

||

|

ステップ 7 |

(任意)展開で位置情報関連の分析を実行する予定の場合、[セットアップ(Setup)] ページの [定期的な位置情報の更新(Recurring Geolocation Updates)] セクションで [サポート サイトからの定期的な週次更新を有効にする(Enable Recurring Weekly Updates from the Support Site)] をオンにして、表示されるフィールドを使用して [開始時間の更新(Update Start Time)] を指定することをお勧めします。初期設定プロセスの一部として GeoDB の更新を実行するには、[今すぐインストール(Install Now)] チェックボックスをオンにします。 GeoDB の更新はサイズが大きくなることがあるため、ダウンロードの後のインストールに最大で 45 分かかることがあります。GeoDB は、ネットワークの使用量が少ないときに更新してください。 ほとんどの Management Center を使用して、ダッシュボードおよび Context Explorer の地理情報統計を監視するだけでなく、システムで生成されたイベントに関連付けられているルーテッド IP アドレスの地理情報を表示することができます。Management Center の地理情報データベース(GeoDB)には、この機能をサポートするための情報(IP アドレスに関連する ISP、接続タイプ、プロキシ情報、正確な位置情報など)が含まれています。定期的な GeoDB の更新を有効にすることで、システムが常に最新の地理情報を使用するようにすることができます。 |

||

|

ステップ 8 |

(任意)[セットアップ(Setup)] ページの [自動バックアップ(Automatic Backups)] セクションで、[自動バックアップを有効にする(Enable Automatic Backups)] をオンにして、失敗した場合に復元できる Management Center の設定の週次バックアップを作成するスケジュール タスクを作成できます。 |

||

|

ステップ 9 |

Management Center を使用して、管理対象のデバイスのライセンスを管理します。Management Center は、デバイスに必要なライセンスのタイプに関係なく、デバイスを管理できます。

『Cisco Secure Firewall Management Center アドミニストレーション ガイド』は、クラシック ライセンスおよびスマート ライセンス、各クラスのライセンス タイプ、および展開全体でのライセンスの管理方法についての情報を提供します。 |

||

|

ステップ 10 |

エンドユーザーライセンス契約をよくお読みください。条件を遵守することに同意する場合は、[エンドユーザーライセンス契約を読んだうえで同意する(I have read and agree to the End User License Agreement)] チェックボックスをオンにします。 |

||

|

ステップ 11 |

指定した情報がすべて正しいことを確認して、[適用(Apply)] をクリックします。 Management Center は、選択の内容に従って設定を適用し、ユーザーを admin ユーザー(管理者ロールを持つ)として Web インターフェイスにログインさせ、サマリダッシュボードページを表示します。

|

||

|

ステップ 12 |

イーサネットケーブルを使用してアプライアンスの管理インターフェイスに直接接続している場合は、[適用(Apply)] をクリックすると、IP アドレスが変更されているため、Management Center から切断されます。コンピュータの接続を切断し、Management Center のインターフェイスを管理ネットワークに接続してください。このガイドの残りの手順を完了するには、管理ネットワーク上のコンピュータのブラウザを使用して、先ほど設定した IP アドレスまたはホスト名で Management Center GUI にアクセスします。 |

||

|

ステップ 13 |

Message Center の [タスク(Tasks)] タブのステータスをモニターすることによって、初期セットアップが成功したことを確認します。 |

次のタスク

-

Management Center 管理設定の設定で説明されているアクティビティを実行します。

-

必要に応じて、シリアルアクセスまたは Lights-Out Management(LOM)アクセス用に Management Center を設定します(Management Center の代替アクセスのセットアップを参照)。

(任意)初期セットアップ時のクラシックライセンスの追加(バージョン 6.3 ~ 6.4)

Management Center を使用して 7000 および 8000 シリーズ、ASA with FirePOWER Services、および NGIPSvのクラシック ライセンスを管理します。

(注) |

ライセンス付与された機能を使用する前に管理対象デバイスのクラシック ライセンスを有効にする必要があります。Management Center の初期セットアップ時の、Management Center にデバイスを追加するとき、またはデバイスを追加した後にデバイスの一般的なプロパティを編集するときに、ライセンスを有効にすることができます(以下の手順を使用します)。 |

始める前に

クラシック ライセンスを Management Center に追加する前に、ライセンスの購入時にシスコから製品認証キー(PAK)が提供されていることを確認してください。レガシーの、以前のシスコのライセンスの場合は、Cisco TAC に問い合わせてください。

手順

|

ステップ 1 |

初期セットアップ ページの [ライセンス設定(License Settings)] セクションから、シャーシのライセンス キーを取得します。 ライセンス キーは明確にラベル付けされます(たとえば、66:18:E7:6E:D9:93:35)。 |

||

|

ステップ 2 |

ライセンスを取得するには https://www.cisco.com/go/license/ に移動します。そこで、ライセンス キー(たとえば、66:18:E7:6E:D9:93:35)と PAK の入力が求められます。

|

||

|

ステップ 3 |

画面の指示に従ってライセンスを生成します。ライセンスは電子メールで送信されます。 |

||

|

ステップ 4 |

検証ボックスのライセンスを貼り付けて、[追加/確認(Add/Verify)] をクリックします。 |

Management Center 管理設定の設定

Management Center の初期セットアッププロセスが完了し、正常にセットアップされたことを確認したら、展開の管理を容易にするさまざまな管理タスクを実行することを推奨します。また、ライセンスの取得など、初期セットアップで省略したタスクも完了する必要があります。デフォルトの管理者アカウントまたは管理者アクセス権を持つ別のアカウントを使用して、これらのタスクを設定します。

以降のセクションで説明するタスクの詳細について、および展開の設定を始める方法については、ご使用のソフトウェア バージョンに対応した『Cisco Secure Firewall Management Center アドミニストレーション ガイド』を参照してください。

Management Center の Web インターフェイスへの管理者としてのログイン

Management Center の Web インターフェイスにまだログインしおらず、初期設定を実行してない場合は、ログインして Management Center の管理設定を行う必要があります。デフォルトの admin アカウントを使用するか、管理者アクセス権を持つアカウントを使用します(すでに追加のユーザーアカウントを作成している場合)。

ユーザーは単一のアクティブなセッションに制限されます。すでにアクティブ セッションがあるユーザー アカウントにログインしようとすると、もう一方のセッションを終了するか、または別のユーザーとしてログインするように求められます。

複数の Management Center が同じ IP アドレスを共有し、ポート番号によって区別される NAT 環境では、次のようになります。

-

各 Management Center が一度にサポートできるログイン セッションは 1 つだけです。

-

異なる Management Center にアクセスするには、ログインごとに別のブラウザ(Firefox や Chrome など)を使用するか、ブラウザをシークレット モードまたはプライベート モードに設定します。

手順

|

ステップ 1 |

ブラウザで https://ipaddress_or_hostname/ に移動します。ここで、ipaddress または hostname は使用している Management Center に対応します。 |

|

ステップ 2 |

[ユーザー名(Username)] および [パスワード(Password)] フィールドに、ユーザー名とパスワードを入力します。 |

|

ステップ 3 |

[ログイン(Login)] をクリックします。 |

個別のユーザーアカウントの作成

初期設定が完了した時点で、システム上の唯一の Web インターフェイスのユーザーは、管理者ロールとアクセス権を持つ admin ユーザーです。その役割を持つユーザーはシステムへのすべてのメニューと設定にアクセスできます。セキュリティおよび監査上の理由から、admin アカウント(および Administrator ロール)の使用を制限することをお勧めします。

(注) |

シェルを使用した Management Center へのアクセスと Web インターフェイスを使用した Management Center へのアクセスのための admin アカウントは異なるため、別のパスワードを使用できます。 |

システムには、Web インターフェイスを使用してさまざまな管理者およびアナリスト用に設計された 10 個の事前定義のユーザー ロールが用意されています。システムを使用する各ユーザーに対して個別のアカウントを作成すると、各ユーザーによって行われたアクションと変更を組織で監査できるほか、各ユーザーに関連付けられたユーザーアクセスロールを制限することができます。これは、ほとんどの設定および分析タスクを実行する Management Center で特に重要です。たとえば、アナリストはネットワークのセキュリティを分析するためにイベント データにアクセスする必要がありますが、展開の管理機能にアクセスする必要はありません。ユーザーロールの説明については、ご使用のバージョンのCisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。

外部認証されたユーザーアカウントまたはマルチドメイン展開のユーザーアカウントについては、ご使用のバージョンのCisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

[ユーザー(Users)] タブで、[ユーザーの作成(Create User)] をクリックします。 |

|

ステップ 3 |

[ユーザー名(User Name)] を入力し、ユーザーアカウントの特性に関する値を入力または選択します。 |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

時刻設定値の設定

システムを正常に動作させるには、Management Center とその管理対象デバイスのシステム時刻を同期させる必要があります。Management Center の初期設定時にネットワーク内で NTP サーバーを指定することをお勧めしますが、指定しなかった場合は、初期設定の完了後に NTP サーバーを追加できます。

Management Center が NTP サーバーに到達できない場合は、ファイアウォール展開の時間を設定する別の方法について、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド を参照してください。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

[NTPを使用して時間を提供(Serve Time via NTP)] オプションを無効にします。 |

|

ステップ 3 |

[マイクロックの設定(Set My Clock)] オプションの場合、[NTP経由(Via NTP)] を選択します。 |

|

ステップ 4 |

バージョン 6.3 ~ 6.4 の場合:[追加(Add)] をクリックし、Management Center からアクセス可能な NTP サーバーのホスト名または IP アドレスを入力します。次に、[保存(Save)] をクリックします。 バージョン 6.5 以降の場合:[追加(Add)] をクリックし、Management Center からアクセス可能な NTP サーバーのホスト名または IP アドレスを入力します。その後、[追加(Add)]、[保存(Save)] の順にクリックします。 |

スマート ライセンスの設定

Management Center 自体にはライセンスは必要ありませんが、脅威に対する防御 デバイスを管理する予定である場合は、スマートアカウントを作成し(まだ持っていない場合)、脅威とマルウェアの検出および URL フィルタリング機能をサポートするために必要なスマートライセンスを購入する必要があります。参考 Web サイト https://software.cisco.com/smartaccounts/setup#accountcreation-account。詳細については、https://www.cisco.com/c/en/us/buy/smart-accounts.html を参照してください。

Threat Defense デバイスには、次のことを可能にする基本ライセンスが付属しています。

-

スイッチングおよびルーティング(DHCP リレーおよび NAT を含む)を実行するように 脅威に対する防御 デバイスを設定する

-

脅威に対する防御 デバイスを高可用性ペアとして設定する

-

Firepower 9300 シャーシ内のクラスタとしてセキュリティ モジュールを設定する(シャーシ内クラスタリング)

-

脅威に対する防御 を実行している Firepower 9300 または Firepower 4100 シリーズ デバイスをクラスタとして設定する(シャーシ間クラスタリング)

-

アクセス コントロール ルールにユーザーとアプリケーションの条件を追加することで、ユーザーとアプリケーションの制御を実装する

脅威とマルウェアの検出および URL のフィルタリング機能には追加のオプション ライセンスが必要です。展開を計画する際は、Management Center が管理する 脅威に対する防御 デバイスの数と、それぞれでライセンスが必要な機能を決定してください。

(注) |

このドキュメントでは、スマートライセンスの効率化された設定手順を示します。これは、このプロセスにすでに慣れている場合に役立ちます。スマートライセンスを初めて使用する場合や、エアギャップ展開、高可用性を使用するデバイス、クラスタ化されたデバイス、マルチテナント、またはエクスポート制御機能のためにスマートライセンスを設定する必要がある場合は、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド を参照してください。 |

バージョン 6.5 以降の場合:すでにスマートアカウントを持っており、ライセンスを購入済みで、スマートライセンスに精通している場合は、初期設定ウィザードの完了後に表示されるダイアログボックスを使用できます。または、ウィザードの完了後に、バージョン 6.3 〜 6.4 と同じライセンス設定プロセスを使用できます。

バージョン 6.3 〜 6.4 の場合:初期セットアップの完了後にスマートライセンスを追加します。ライセンスごとに、次の手順を実行してください。

-

Cisco Smart Software Manager(CSSM)からスマートライセンス用の製品ライセンス登録トークンを取得します。デバイスで使用可能なライセンス PID を確認するには、そのデバイスのスタートアップガイドを参照してください。

-

トークンを使用して Management Center を CSSM に登録します。

-

管理対象の 脅威に対する防御 を Management Center に追加する場合、デバイスにライセンスを割り当てます。

スマート ライセンス用の製品ライセンス登録トークンの取得

始める前に

-

スマートアカウントを作成し、必要なタイプのライセンスを必要な数購入します。参考 Web サイト https://software.cisco.com/smartaccounts/setup#accountcreation-account。詳細については、https://www.cisco.com/c/en/us/buy/smart-accounts.html を参照してください。

-

ライセンスがスマートアカウントに表示されていることを確認します。

-

Cisco Smart Software Manager にサインインするためのクレデンシャルがあることを確認します。

手順

|

ステップ 1 |

|

|

ステップ 2 |

([ライセンス(License)] セクションで)[スマート ソフトウェア ライセンシング(Smart Software Licensing)] をクリックします。 |

|

ステップ 3 |

Cisco Smart Software Manager にサインインします。 |

|

ステップ 4 |

[インベントリ(Inventory)] をクリックします。 |

|

ステップ 5 |

[General] をクリックします。 |

|

ステップ 6 |

[新規トークン(New Token)] をクリックします。 |

|

ステップ 7 |

[説明(Description)] に、このトークンを使用する Management Center を一意かつ明確に特定する名前を入力します。 |

|

ステップ 8 |

365 日以内の期限を入力します。この期限により、トークンを Management Center に登録しておく必要がある期間が決まります |

|

ステップ 9 |

[トークンの作成(Create Token)] をクリックします。 |

|

ステップ 10 |

リストで新しいトークンを見つけて、[アクション(Actions)] をクリックして、[コピー(Copy)] または [ダウンロード(Download)] を選択します。 |

|

ステップ 11 |

Management Center にトークンを入力する準備ができるまで、トークンを安全な場所に保存します。 |

次のタスク

「スマート ライセンスの登録」に進みます。

スマート ライセンスの登録

始める前に

-

Management Center が tools.cisco.com:443 で Cisco Smart Software Manager(CSSM)サーバーにアクセスできることを確認します。

-

Management Center が NTP サーバーとの接続を確立していることを確認します。登録時に、NTP サーバーと Cisco Smart Software Manager の間でキー交換が実行されるため、適切な登録には時刻の同期が必要です。

Firepower 4100/9300 シャーシに 脅威に対する防御 を展開する場合は、Management Center と同じ NTP サーバーをシャーシに使用して ファイアウォールシャーシに NTP を設定する必要があります。

-

CSSM から必要な製品ライセンス登録トークンを生成します。「スマート ライセンス用の製品ライセンス登録トークンの取得」を参照してください(すべての前提条件を含む)。Management Center にアクセスするマシンからトークンにアクセスできることを確認します。

手順

|

ステップ 1 |

> [登録(Registration)] を選択します。 |

||

|

ステップ 2 |

CSSM から生成されたトークンを [製品インスタンス登録トークン(Product Instance Registration Token)] フィールドに貼り付けます。テキストの前後にスペースや空白の行がないことを確認します。 |

||

|

ステップ 3 |

使用状況データをシスコに送信するかどうかを決定します。

|

||

|

ステップ 4 |

[Apply Changes] をクリックします。 |

次のタスク

脅威に対する防御 管理対象デバイスを Management Center に追加する場合は、適切なライセンスを選択してデバイスに適用します。Management Center への管理対象デバイスの追加 を参照してください。

クラシックライセンスの設定

Management Center 自体にはライセンスは必要ありませんが、7000 および 8000 シリーズ、ASA FirePOWER、および NGIPSv デバイスについては、これらのデバイスでライセンス付与された機能を使用するために、クラシックライセンスを購入して有効にする必要があります。従来のライセンスを使用するデバイスは、クラシック デバイスと呼ばれることもあります。

クラシックライセンスは、シスコの製品ライセンス登録ポータル(https://cisco.com/go/license)を使用して管理します。ポータルの使用方法については、https://slexui.cloudapps.cisco.com/SWIFT/LicensingUI/Quickstart を参照してください。これらのリンクにアクセスするには、アカウントのクレデンシャルが必要です。

(注) |

このドキュメントでは、クラシックライセンスの効率化された設定手順を示します。これは、このプロセスにすでに慣れている場合に役立ちます。クラシックライセンスを初めて使用する場合や、エアギャップ展開またはマルチテナントを使用した展開のためにクラシックライセンスを設定する必要がある場合は、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド を参照してください。 |

システムでバージョン 6.5 以降を使用している場合:Management Center の初期設定ウィザードの完了後に管理対象クラシックデバイスのライセンスを Management Center に追加する必要があります。詳細については、クラシックライセンスの生成と Management Center への追加 またはご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド を参照してください。

システムが 6.3 〜 6.4 を実行している場合、Management Center の初期セットアッププロセスを開始する前にクラシックライセンスを購入し、ライセンスを Management Center に追加((任意)初期セットアップ時のクラシックライセンスの追加(バージョン 6.3 ~ 6.4)を参照)することをお勧めします。初期セットアップの完了後にライセンスを追加する場合は、クラシックライセンスの生成と Management Center への追加 またはご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド に記載されている手順に従ってください。

Management Center の初期セットアップ時にクラシックライセンスを追加しない場合は、Management Center の初期セットアップの完了後に管理対象のクラシックデバイスのライセンスを追加する必要があります。ライセンスを追加するのが Management Center の初期セットアッププロセス中かその後であるかに関係なく、管理対象のクラシックデバイスを Management Center に登録するときに、またはデバイスの全般プロパティを編集してそれらを Management Center に登録した後に、それらにライセンスを割り当てることができます。詳細については、そのバージョンの『Cisco Secure Firewall Management Center アドミニストレーション ガイド』を参照してください。

初期セットアップの完了後にクラシックライセンスを追加するには、ライセンスごとに次の手順を実行します。

-

ライセンスを生成し、それを Management Center に追加します。

-

ライセンスを管理対象のクラシックデバイスに割り当てます。

クラシックライセンスの生成と Management Center への追加

始める前に

-

シスコの製品ライセンス登録ポータル(https://cisco.com/go/license)にアクセスできることを確認してください。

-

ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド でクラシックライセンスのタイプの詳細を確認して、必要なクラシックライセンスのタイプと、使用予定の機能のサービスサブスクリプションも購入する必要があるか判断します。

-

ライセンスごとに製品認証キー(PAK)を購入し、必要に応じてサービスサブスクリプションを購入します。

手順

|

ステップ 1 |

> [新しいライセンスの追加(Add New License)] を選択します。 |

||

|

ステップ 2 |

[機能ライセンスの追加(Add Feature License)] ダイアログの上部にある [ライセンス キー(License Key)] フィールドの値をメモします。 |

||

|

ステップ 3 |

[ライセンス取得(Get License)] をクリックして、Cisco ライセンス登録ポータルを開きます。 |

||

|

ステップ 4 |

ライセンス登録ポータルで、PAK からライセンスを生成します。詳細については、https://slexui.cloudapps.cisco.com/SWIFT/LicensingUI/Home を参照してください。この手順では、ライセンスの購入時に入手した PAK と、Management Center からのライセンスキーが必要です。 |

||

|

ステップ 5 |

ライセンス登録ポータルの表示から、ないしはライセンス登録ポータルより送られてくるメールからライセンス テキストをコピーします。

|

||

|

ステップ 6 |

Management Center の Web インターフェイスの [機能ライセンスの追加(Add Feature License)] ページに戻ります。 |

||

|

ステップ 7 |

[ライセンス(License)] フィールドにライセンス テキストを貼り付けます。 |

||

|

ステップ 8 |

[ライセンスの検証(Verify License)] をクリックします。 |

||

|

ステップ 9 |

[ライセンスの提出(Submit License)] をクリックします。 |

次のタスク

クラシック管理対象デバイスを Management Center に追加する場合、適切なライセンスを選択してデバイスに適用します。Management Center への管理対象デバイスの追加 を参照してください。

システム更新とバックアップのスケジュール

バージョン 6.5+ の場合:

初期設定プロセスの一環として、Management Center によって次の自動更新が確立されます。

-

GeoDB の週次の更新

-

Management Center ソフトウェア更新の週次のダウンロード(これらの更新のインストールはユーザーが行います。詳細についてはCisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください)。

-

Management Center 設定の週次のバックアップ

バージョン 6.6+ の場合:

初期設定プロセスの一環として、Management Center によって次の自動更新が追加的に確立されます。

-

脆弱性データベースの 1 回限りの更新

-

侵入ルールの日次の更新

これらの自動更新については、バージョン 6.5 以降の自動初期設定の確認で説明しています。これらの設定のステータスは、Web インターフェイスのメッセージセンターを使用して確認できます。これらの更新のいずれかの設定が失敗する場合は、システムを最新の状態に保つために、それらの更新を自分で設定する(以降の項を参照)ことを強くお勧めします。VDB 更新の場合は、最新の VDB 更新だけがシステムによって自動的にインストールされます。定期的な自動 VDB 更新をスケジュールすることをお勧めします。

バージョン 6.3 ~ 6.4 の場合:

Management Center の初期設定が完了したら、システムを最新の状態に保つために、更新アクティビティを設定する(以降の項を参照)ことを強くお勧めします。

GeoDB の週次更新のスケジュール

シスコ地理位置情報データベース(GeoDB)は、ルーティング可能な IP アドレスと関連付けられた地理的データ(国、都市、座標など)および接続関連のデータ(インターネット サービス プロバイダー、ドメイン名、接続タイプなど)のデータベースです。検出された IP アドレスと一致する GeoDB 情報が検出された場合は、その IP アドレスに関連付けられている位置情報を表示できます。

国や大陸以外の位置情報の詳細を表示するには、システムに GeoDB をインストールする必要があります。シスコでは、GeoDB の定期的な更新を提供しています。GeoDB ルックアップの精度を最適化するために、常にシステムで最新の GeoDB 更新を使用することをお勧めします。

始める前に

Management Center でインターネットにアクセスできることを確認します。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

[位置情報の定期更新(Recurring Geolocation Updates)] で、[サポートサイトからの定期的な週次更新を有効にする(Enable Recurring Weekly Updates from the Support Site)] をオンにします。 |

|

ステップ 3 |

[開始時刻の更新(Update Start Time)] を指定します。 |

|

ステップ 4 |

[保存(Save)] をクリックします。 |

ソフトウェアアップデートの週次スケジュール

これらの手順を使用して、スケジュールされた毎週のタスクを作成し、シスコから最新の Management Center ソフトウェアアップデートを自動的にダウンロードします。Management Center ソフトウェアを最新の状態に保つことで、最適なパフォーマンスが保証されます。ダウンロードしたアップデートのインストールはお客様の責任で行います。インストールの手順については、『Cisco Firepower Management Center Upgrade Guide』を参照してください。

始める前に

Management Center でインターネットにアクセスできることを確認します。

手順

|

ステップ 1 |

を選択し、[タスクの追加(Add Task)] をクリックします。 |

|

ステップ 2 |

[ジョブ タイプ(Job Type)] リストから、[最新の更新のダウンロード(Download Latest Update)] を選択します。 |

|

ステップ 3 |

定期タスクをスケジュールすることを指定し、[開始日(Start On)]、[繰り返し設定(Repeat Every)]、[実行時刻(Run At)]、および [繰り返し間隔(Repeat On)] フィールドに適切な値を選択して、週次スケジュールを確立します。 |

|

ステップ 4 |

[ジョブ名(Job Name)] にジョブ名を入力し、[アップデート項目(Update Items)] の横の [ソフトウェア(Software)] チェックボックスをオンにします。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

Management Center 設定の週次バックアップのスケジュール

破滅的なシステム障害が発生した場合に Management Center の設定を簡単に復元できるように、定期的なシステムバックアップをスケジュールすることをお勧めします。

始める前に

Management Center でインターネットにアクセスできることを確認します。

手順

|

ステップ 1 |

を選択し、[バックアッププロファイル(Backup Profiles)] をクリックします。 |

|

ステップ 2 |

[プロファイルの作成(Create Profile)] をクリックします。 |

|

ステップ 3 |

[名前(Name)] を入力し、[バックアップ設定(Back Up Configuration)] を選択して、[新規保存(Save As New)] をクリックします。 |

|

ステップ 4 |

を選択し、[タスクの追加(Add Task)] をクリックします。 |

|

ステップ 5 |

[ジョブ タイプ(Job Type)] リストから、[バックアップ(Backup)] を選択します。 |

|

ステップ 6 |

定期タスクをスケジュールすることを指定し、[開始日(Start On)]、[繰り返し設定(Repeat Every)]、[実行時刻(Run At)]、および [繰り返し間隔(Repeat On)] フィールドに適切な値を選択して、週次スケジュールを確立します。 |

|

ステップ 7 |

ジョブ名を入力し、[バックアップのタイプ(Backup Type)] の横にある [管理センター(Management Center)] を選択します。 |

|

ステップ 8 |

[バックアッププロファイル(Backup Profile)] で、ステップ 3 で作成したプロファイルを選択します。 |

|

ステップ 9 |

[保存(Save)] をクリックします。 |

定期的な侵入ルール更新の設定

新しい脆弱性が明らかになるのに伴い、Cisco Talos Intelligence Group(Talos)は侵入ルールの更新をリリースします。これらの更新を Management Center にインポートして、変更後の設定を管理対象デバイスに導入することで、侵入ルールの更新を実装できます。それらの更新は、侵入ルール、プリプロセッサ ルール、およびルールを使用するポリシーに影響を及ぼします。侵入ルール更新は更新を累積されていくものなので、常に最新の更新をインポートすることをお勧めします。

始める前に

Management Center でインターネットにアクセスできることを確認します。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

[サポートサイトからの定期的なルール更新のインポートを有効化(Enable Recurring Rule Update Imports from the Support Site)] チェックボックスをオンにします。 |

|

ステップ 3 |

[インポート頻度(Import Frequency)] で、インポート頻度を決定する値を選択します。 |

|

ステップ 4 |

[ルール更新の完了後、更新されたポリシーを管理対象デバイスに展開する(Deploy updated policies to targeted devices after rule update completes)] チェックボックスをオンにします。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

VDB のダウンロードと更新のスケジュール

シスコ脆弱性データベース(VDB)は、オペレーティング システム、クライアント、およびアプリケーションのフィンガープリントだけでなく、ホストが影響を受ける可能性がある既知の脆弱性のデータベースです。システムでは、VDB を使用して、特定のホストで感染のリスクが高まるかどうかを判断します。

最新の VDB 更新の定期的な自動ダウンロードとインストールをスケジュールするには、以下の手順を使用します。Cisco Talos Intelligence Group(Talos) は、VDB の定期的な更新を 1 日に 1 回以上発行することはありません。常に Management Center で最新の VDB 更新を維持することを強くお勧めします。

VDB 更新を自動化する場合、次に示す 2 つの別個の手順を自動化する必要があります。

-

VDB 更新をダウンロードします。

-

VDB 更新をインストールします。

プロセスを完了させるには、タスクとタスクの間に十分な時間を確保してください。たとえば、更新のインストール タスクをスケジュールした場合、更新がまだ完全にダウンロードされていないと、インストール タスクは正しく実行されません。ただし、スケジュール済みインストール タスクが毎日繰り返される場合は、翌日のタスク実行時に、ダウンロード済みの VDB 更新がインストールされます。

注意 |

VDB 更新に管理対象デバイスに適用される変更が含まれている場合、新しい VBD 更新をインストールした後の最初の手動またはスケジュール済み展開により、検査なしに少数のパケットがドロップする可能性があります。また、一部の設定を展開すると Snort プロセスが再起動され、トラフィックの検査が中断されます。この中断中にトラフィックがドロップされるか、それ以上インスペクションが行われずに受け渡されるかは、ターゲット デバイスがトラフィックを処理する方法に応じて異なります。詳細については、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド を参照してください。 |

始める前に

Management Center でインターネットにアクセスできることを確認します。

手順

|

ステップ 1 |

を選択し、[タスクの追加(Add Task)] をクリックします。 |

|

ステップ 2 |

[ジョブ タイプ(Job Type)] リストから、[最新の更新のダウンロード(Download Latest Update)] を選択します。 |

|

ステップ 3 |

定期タスクをスケジュールすることを指定し、[開始日(Start On)]、[繰り返し設定(Repeat Every)]、[実行時刻(Run At)]、および [繰り返し間隔(Repeat On)] フィールドに適切な値を選択して、週次スケジュールを確立します。 |

|

ステップ 4 |

[ジョブ名(Job Name)] にジョブ名を入力し、[アップデート項目(Update Items)] の横の [脆弱性データベース(Vulnerability Database)] チェックボックスをオンにします。 |

|

ステップ 5 |

[保存(Save)] をクリックします。 |

|

ステップ 6 |

を選択し、[タスクの追加(Add Task)] をクリックします。 |

|

ステップ 7 |

[ジョブ タイプ(Job Type)] リストから、[最新の更新のインストール(Install Latest Update)] を選択します。 |

|

ステップ 8 |

定期タスクをスケジュールすることを指定し、[開始日(Start On)]、[繰り返し設定(Repeat Every)]、[実行時刻(Run At)]、および [繰り返し間隔(Repeat On)] フィールドに適切な値を選択して、週次スケジュールを確立します。 |

|

ステップ 9 |

[ジョブ名(Job Name)] にジョブ名を入力し、[アップデート項目(Update Items)] の横の [脆弱性データベース(Vulnerability Database)] チェックボックスをオンにします。 |

|

ステップ 10 |

[保存(Save)] をクリックします。 |

Management Center への管理対象デバイスの追加

マルチテナント、クラスタ、またはハイアベイラビリティを含まない単純な展開を確立するには、管理対象デバイスごとに、次の手順を実行します。これらの機能のいずれかを使用して展開を設定するには、ご使用のバージョンの Cisco Secure Firewall Management Center デバイス構成ガイド を参照してください。

始める前に

-

デバイス固有のセットアップアクティビティを実行し、リモート管理用にデバイスを設定します(デバイスのスタートアップガイドを参照)。

重要

必ず、デバイスに使用する登録キーをメモしておいてください。

-

NAT を使用する環境の場合は、デバイスのセットアップ時に使用した NAT ID をメモしておいてください。

-

DNS を使用する環境の場合は、デバイスの有効な IP アドレスに解決されるホスト名をメモしておいてください。DHCP を使用して IP アドレスを割り当てる環境の場合は、IP アドレスではなくホスト名を使用してデバイスを識別してください。

-

DNS を使用しない環境の場合は、デバイスの IP アドレスが必要です。

-

管理対象デバイスに必要なライセンスを特定し、それらを Management Center に追加します。これらのライセンスは、管理対象デバイスを Management Center に追加するプロセスにおいて、管理対象デバイスに追加します。スマート ライセンスの設定およびクラシックライセンスの設定を参照してください。

-

管理対象デバイスを Management Center に追加する際に、管理対象デバイスにアクセス コントロール ポリシーを割り当てる必要があります。次の手順には、この目的のための基本的なアクセス コントロール ポリシーを確立する手順が含まれています。

手順

|

ステップ 1 |

> [追加(Add)] > [デバイスの追加(Add Device)] を選択します。 |

|

ステップ 2 |

[ホスト(Host)] フィールドに、追加するデバイスの IP アドレスまたはホスト名を入力します。 デバイスのホスト名は、完全修飾名またはローカル DNS で有効な IP アドレスに解決される名前です。ネットワークで IP アドレスの割り当てに DHCP を使用している場合は、IP アドレスではなく、ホスト名を使用します。 NAT 環境では、Management Center の管理対象としてデバイスを設定するときに Management Center の IP アドレスまたはホスト名をすでに指定した場合、デバイスの IP アドレスまたはホスト名を指定する必要がない場合があります。 |

|

ステップ 3 |

[表示名(Display Name)] フィールドに、Management Center の Web インターフェイスでのデバイスの表示名を入力します。 |

|

ステップ 4 |

[登録キー(Registration Key)] フィールドに、Management Center の管理対象としてデバイスを設定したときに使用したのと同じ登録キーを入力します(この登録キーは、この Management Center をデバイスで最初に識別したときに作成した 1 限り使用可能な共有シークレット)。 |

|

ステップ 5 |

[アクセス コントロール ポリシー(Access Control Policy)] で初期ポリシーを選択します。使用する必要があることがわかっているカスタマイズ済みのポリシーがすでにある場合を除いて、[新しいポリシーの作成(Create new policy)] を選択し、[すべてのトラフィックをブロック(Block all traffic)] を選択します。この選択は、後で、トラフィックを許可するように変更できます。詳細については、ご使用のバージョンの Cisco Secure Firewall Management Center デバイス構成ガイド を参照してください。 デバイスが選択したポリシーに適合しない場合、展開は失敗します。この不適合には、複数の要因が考えられます。たとえば、ライセンスの不一致、モデルの制限、パッシブとインラインの問題、その他の構成ミスなどです。詳細については、ご使用のバージョンの Cisco Secure Firewall Management Center デバイス構成ガイド を参照してください。この障害の原因を解決した後、デバイスに手作業で設定を行います。 |

|

ステップ 6 |

デバイスに適用するライセンスを選択します。 クラシックデバイスの場合、Control、Cisco Secure Firewall Threat Defense Malware Defense、および Secure Firewall Threat Defense URL Filtering ライセンスには、Protection ライセンスが必要です。 |

|

ステップ 7 |

デバイスの設定時に、NAT ID を使用した場合、[詳細(Advanced)] セクションを展開し、[一意の NAT ID(Unique NAT ID)] フィールドに同じ NAT ID を入力します。 |

|

ステップ 8 |

[登録(Register)] をクリックします。 Management Center がデバイスのハートビートを確認して通信を確立するまでに、最大 2 分かかる場合があります。 |

Management Center の代替アクセスのセットアップ

初期セットアッププロセスが完了したら、次のいずれかを実行して、Management Center への別のアクセス方法を確立できます。

-

ローカル コンピュータからシリアル ポートへの直接アクセス用に Management Center をセットアップできます。シリアルアクセス用に Management Center を設定する前に、コンソール出力をシリアルポートにリダイレクトします。

-

CIMC インターフェイスでの Serial over LAN(SoL)接続による Lights Out Management(LOM)アクセス用に Management Center をセットアップできます。これにより、アプライアンスへの物理的なアクセスがなくても、限られた数のメンテナンス タスクを実行できます。

シリアル アクセスのセットアップ

始める前に

-

ご使用のバージョンに適した初期セットアッププロセスを完了します。

-

バージョン 6.5 以降については、バージョン 6.5 以降の Management Center のインストールを参照してください。

-

バージョン 6.3 〜 6.4 については、ソフトウェアバージョン 6.3 ~ 6.4 の Management Center のインストールを参照してください。

-

-

端末エミュレーション ソフトウェア(HyperTerminal や XModem など)を入手し、Management Center と通信するローカル コンピュータにインストールします。

-

コンソール出力をシリアルポートにリダイレクトします。「コンソール出力のリダイレクト」を参照してください。

手順

|

ステップ 1 |

Management Center の背面パネルのシリアル ポートを確認します(次の図の番号 4)。 |

|

ステップ 2 |

アプライアンスに付属の RJ-45 to DB-9 コンソールケーブル(シスコ製品番号 72-3383-XX)を使用して、ローカルコンピュータを Management Center のシリアルポートに接続します。 |

|

ステップ 3 |

ローカル コンピュータ上の端末エミュレーション ソフトウェア(HyperTerminal や XModem など)を使用して Management Center と通信します。端末エミュレータを 9600 ボー、8 データ ビット、パリティなし、1 ストップ ビット、フロー制御なしに設定します。 |

Lights-Out Management のセットアップ

Lights-Out Management(LOM)機能では、Serial over LAN(SoL)接続を使用して、Management Center で限定された一覧のアクションを実行できます。LOM では、帯域外管理接続で CLI を使用して、シャーシのシリアル番号の表示などのタスクを実行したり、ファンの速度や温度などの状態を監視したりします。Lights-Out Management は、CIMC インターフェイスでのみ使用できることに注意してください。

Management Center を工場出荷時の設定に復元する必要があるが、アプライアンスに物理的にアクセスできない場合は、Lights-Out Management(LOM)を使用して復元プロセスを実行できます。

注意 |

この復元プロセスによってデバイスの LOM 設定がリセットされます。LOM を使用して新しく復元されたアプライアンス、にアクセスすることはできません。LOM を使用して、デバイスをの工場出荷時設定に復元する場合、アプライアンスに物理的にアクセスできない場合は、ライセンス設定とネットワーク設定を削除すると、復元後にアプライアンスにアクセスできなくなります。 |

(注) |

その他のファイアウォール アプライアンスも LOM をサポートしています。各アプライアンスのローカル Web インターフェイスを使用して、アプライアンスごとに LOM と LOM ユーザーを設定します。つまり、Management Center を使用してファイアウォールデバイスで LOM を設定することはできません。同様に、ユーザーはアプライアンスごとに個別に管理されるため、Management Center で LOM 対応ユーザーを有効化または作成しても、ファイアウォールデバイスのユーザーにはその機能が伝達されません。 |

Lights-Out Management の詳細については、ご使用のバージョンの 『Cisco Secure Firewall Management Center アドミニストレーション ガイド』の「リモートコンソールのアクセス管理(Remote Console Access Mangement)」を参照してください。

始める前に

-

インテリジェント プラットフォーム管理インターフェイス(IMPI)ユーティリティをローカル コンピュータにインストールします。詳細については、IPMI ユーティリティのインストールを参照してください。

-

IPMI ツールを使用してアプライアンスにアクセスするために必要なコマンドを確認します。詳細については、LOM コマンドを参照してください。

-

CIMC ポートより、IPMI ユーティリティを実行するコンピュータから到達可能なローカルネットワークへの接続を確立します。ご使用のバージョンに応じて、バージョン 6.3 〜 6.4 の接続ケーブル電源確認ステータス または バージョン 6.5 以降のケーブルの接続、電源オン、ステータスの確認 のステップ 8 を参照してください。

手順

|

ステップ 1 |

Management Center の LOM を有効にします。Lights-Out Management の有効化を参照してください。 |

|

ステップ 2 |

この機能を使用するユーザーの LOM を有効にします。Lights-Out Management ユーザーの有効化を参照してください。 |

|

ステップ 3 |

Management Centerにアクセスするには、サードパーティ製の IPMI ユーティリティを使用します。 |

IPMI ユーティリティのインストール

コンピュータ上のサードパーティの IPMI ユーティリティを使用して、アプライアンスへの SoL 接続を作成できます。IPMItool は多くの Linux ディストリビューションの標準ツールですが、Mac システムと Windows システムではユーティリティをインストールする必要があります。

Mac OS が稼働しているコンピュータでは、IPMItool をインストールします。最初に、Apple の xCode 開発ツール パッケージが Mac にインストールされていることを確認します。コマンドライン開発のためのオプション コンポーネント(新しいバージョンでは「UNIX Development」および「System Tools」、古いバージョンでは「Command Line Support」)がインストールされていることを確認します。最後に、MacPorts および IPMItool をインストールします。詳細については、検索エンジンを使用するか、次のサイトを参照してください:https://developer.apple.com/technologies/tools/ および http://www.macports.org/。

Windows 環境では ipmiutil を使用します。このツールは各自でコンパイルする必要があります。コンパイラにアクセスできない場合は、ipmiutil 自体を使用してコンパイルできます。詳細については、検索エンジンを使用するか、次のサイトを参照してください:http://ipmiutil.sourceforge.net/。

LOM コマンド

LOM コマンドの構文は、使用しているユーティリティにより異なりますが、通常 LOM コマンドには、次の表に示す要素が含まれています。

|

IPMItool(Linux/Mac) |

ipmiutil(Windows) |

説明 |

|---|---|---|

|

ipmitool |

ipmiutil |

IPMI ユーティリティを起動します。 |

|

適用対象外 |

-V4 |

ipmiutil のみ。LOM セッションで管理特権を有効にします。 |

|

-I lanplus |

-J3 |

LOM セッションの暗号化を有効にします。 |

|

-H IP_address |

-N IP_address |

アプライアンスの管理インターフェイスの IP アドレスを指定します。 |

|

-U username |

-U username |

承認済み LOM アカウントのユーザー名を指定します。 |

|

適用対象外(ログオン時に求められます) |

-P password |

ipmiutil のみ。承認済み LOM アカウントのパスワードを指定します。 |

|

command |

command |

アプライアンスに対して発行するコマンド。コマンドを発行する場所は、ユーティリティによって異なります。

|

システムでサポートされている LOM コマンドの完全なリストについては、Cisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。

Lights-Out Management の有効化

この手順を実行するには、管理者ユーザーである必要があります。

始める前に

-

インテリジェント プラットフォーム管理インターフェイス(IMPI)ユーティリティをローカル コンピュータにインストールします。詳細については、IPMI ユーティリティのインストールを参照してください。

-

IPMI ツールを使用してアプライアンスにアクセスするために必要なコマンドを確認します。詳細については、LOM コマンドを参照してください。

-

CIMC ポートより、IPMI ユーティリティを実行するコンピュータから到達可能なローカルネットワークへの接続を確立します。ご使用のバージョンに応じて、バージョン 6.3 〜 6.4 の接続ケーブル電源確認ステータス または のステップ 8 を参照してください。

-

デバイスの管理インターフェイスに接続されたサードパーティスイッチング装置で、スパニングツリープロトコル(STP)を無効にします。

手順

|

ステップ 1 |

Management Center の Web インターフェイスで、 を選択し、[コンソール設定(Console Configuration)] をクリックします。 |

||

|

ステップ 2 |

コンソールで、[Lights Out 管理(Lights Out Management)] を選択します。 |

||

|

ステップ 3 |

システムのアドレス構成([DHCP] または [Manual(手動)])を選択します。 |

||

|

ステップ 4 |

手動構成を選択した場合は、必要な IPv4 設定を入力します。

|

||

|

ステップ 5 |

[保存(Save)] をクリックします。 |

次のタスク

この機能を使用するユーザーに対して LOM 権限を明示的に付与する必要があります。Lights-Out Management ユーザーの有効化 を参照してください。

Lights-Out Management ユーザーの有効化

始める前に

LOM ユーザーは次の制限を満たしている必要があります。

-

ユーザーに Administrator ロールを割り当てる必要があります。

-

ユーザー名に使用できるのは英数字 16 文字までです。LOM ユーザーに対し、ハイフンやそれより長いユーザー名はサポートされていません。

-

ユーザーの LOM パスワードは、そのユーザーのシステムパスワードと同じであり、Cisco Secure Firewall Management Center アドミニストレーション ガイド に記載されている LOM ユーザーのパスワード要件に準拠している必要があります。

-

Management Center には、最大 13 人の LOM ユーザーを設定できます。

手順

|

ステップ 1 |

Management Center の Web インターフェイスで、 を選択し、[ユーザー(Users)] タブで、既存のユーザーを編集して LOM 許可を追加するか、またはアプライアンスへの LOM アクセスに使用する新規ユーザーを作成します。 |

|

ステップ 2 |

[ユーザーロールの設定(User Role Configuration)] で、まだオンになっていない場合は、[管理者(Administrator)] チェックボックスをオンにします。 |

|

ステップ 3 |

[Lights-Out Management へのアクセスを許可する(Allow Lights-Out Management Access)] チェックボックスをオンにし、変更を保存します。 |

コンソール出力のリダイレクト

デフォルトで、Management Center は、初期化ステータスまたは init メッセージを VGA ポートに出力します。物理シリアルポートを使用してコンソールにアクセスする必要がある場合、初期セットアップの完了後にコンソール出力をシリアルポートにリダイレクトすることを推奨します。これは、Web インターフェイスまたはシェルから実行できます。

Web インターフェイスによるコンソール出力のリダイレクト

この手順を実行するには、管理者ユーザーである必要があります。

始める前に

-

バージョン 6.5 以降については、バージョン 6.5 以降の Management Center のインストールを参照してください。

-

バージョン 6.3 〜 6.4 については、ソフトウェアバージョン 6.3 ~ 6.4 の Management Center のインストールを参照してください。

-

デバイスの管理インターフェイスに接続されたサードパーティスイッチング装置で、スパニングツリープロトコル(STP)を無効にします。

手順

|

ステップ 1 |

を選択します。 |

|

ステップ 2 |

[コンソール設定(Console Configuration)]を選択します。 |

|

ステップ 3 |

リモート コンソール アクセスのオプションを選択します。

|

|

ステップ 4 |

[保存(Save)] をクリックします。 |

シェルによるコンソール出力のリダイレクト

始める前に

ご使用のバージョンに適した初期セットアッププロセスを完了します。

-

バージョン 6.5 以降については、バージョン 6.5 以降の Management Center のインストールを参照してください。

-

バージョン 6.3 〜 6.4 については、ソフトウェアバージョン 6.3 ~ 6.4 の Management Center のインストールを参照してください。

手順

|

ステップ 1 |

Management Center CLI admin 認証情報を使用して、バージョンに適切なメソッドを使用して Management Center の Linux シェルにアクセスします。次での CLI または Linux シェルへのアクセス Management Centerを参照してください。 |

|

ステップ 2 |

プロンプトで、以下のコマンドのいずれかを入力して、コンソール出力を設定してください。

|

|

ステップ 3 |

変更を反映させるには、「 |

Management Center の事前設定

ステージングロケーション(複数のアプライアンスを事前設定またはステージングするための中央の場所)で、ターゲットロケーション(ステージングロケーション以外の任意のロケーション)に展開する Management Center を事前設定することができます。

アプライアンスを事前設定してターゲット ロケーションに展開するには、以下の手順に従います。

-

ステージング ロケーションでデバイスにシステムをインストールします。

-

アプライアンスをシャットダウンし、ターゲット ロケーションに移送します。

-

アプライアンスをターゲットロケーションに展開します。

(注) |

すべての梱包材を保管し、アプライアンスを再梱包するときにはすべての参考資料と電源コードを同梱します。 |

必須の事前設定の情報

アプライアンスを事前設定する前に、ステージング ロケーションとターゲット ロケーションのネットワーク設定情報、ライセンス情報、その他の関連情報を収集します。

(注) |

ステージング ロケーションとターゲット ロケーションでこの情報を管理するためのスプレッドシートを作成すると便利です。 |

初期設定時に、アプライアンスをネットワークに接続してシステムをインストールするための十分な情報を使用してアプライアンスを設定します。

アプライアンスを事前設定するには、最低でも以下の情報が必要です。

-

新しいパスワード(初期設定時にパスワードを変更する必要があります)

-

アプライアンスのホスト名

-

アプライアンスのドメイン名

-

アプライアンスの IP 管理アドレス

-

ターゲット ロケーションのアプライアンスのネットワーク マスク

-

ターゲット ロケーションのアプライアンスのデフォルト ゲートウェイ

-

ステージング ロケーション(またはターゲット ロケーションにアクセス可能な場合はターゲット ロケーション)の DNS サーバーの IP アドレス

-

ステージング ロケーション(またはターゲット ロケーションにアクセス可能な場合はターゲット ロケーション)の NTP サーバーの IP アドレス

オプションの事前設定の情報

次を含むいくつかのデフォルト設定を変更できます。

-

時間帯(アプライアンスの時間を手動で設定する場合)

-

自動バックアップに使用するリモート ストレージ ロケーション

-

LOM を有効にする LOM IP アドレス

時間管理の事前設定

手順

|

ステップ 1 |

物理的 NTP サーバーと時間を同期させます。 |

|

ステップ 2 |

次のいずれかの方法を使用して、DNS サーバーと NTP サーバーの IP アドレスを設定します。

|

|

ステップ 3 |

NTP を使用する代わりに、アプライアンスの時間を手動で設定する場合は、ターゲット展開環境の時間帯を使用します。詳細については、そのバージョンの『Cisco Secure Firewall Management Center アドミニストレーション ガイド』を参照してください。 |

システムのインストール

手順

|

ステップ 1 |

ご使用のバージョンに適したインストール手順を使用します。

|

|

ステップ 2 |

シャーシのインストールの詳細については、『Cisco Firepower Management Center 1600, 2600, and 4600 Hardware Installation Guide』を参照してください。 |

Management Center の出荷の準備

手順

|

ステップ 1 |

Management Center の電源を安全に切ります。詳細については、『Cisco Secure Firewall Management Center アドミニストレーション ガイド』を参照してください。 |

|

ステップ 2 |

アプライアンスの移送の準備が完了したことを確認します。詳細については、移送に関する考慮事項を参照してください。 |

移送に関する考慮事項

ターゲット ロケーションへの移送に向けてアプライアンスを準備するには、アプライアンスの電源を安全にオフにし、再梱包する必要があります。次の考慮事項に注意します。

-

アプライアンスの再梱包には元の梱包材を使用します。

-

アプライアンスに付属のすべての参考資料および電源コードを同梱します。

-

新しいパスワードや検出モードを含むすべての設定情報をターゲット ロケーションに提供します。

アプライアンスの事前設定のトラブルシューティング

アプライアンスがターゲットでの配布用に適切に設定されている場合、その Management Center は追加の設定なしでインストールして配布できます。

アプライアンスへのログインに問題がある場合、事前設定にエラーがある可能性があります。次のトラブルシューティング手順を試行してください。

-

すべての電源コードおよび通信ケーブルがアプライアンスに正しく接続されていることを確認します。

-

アプライアンスの現行パスワードがわかっていることを確認します。ステージング ロケーションでの初期設定時に、パスワードの変更が求められます。新しいパスワードについては、ステージング ロケーションで提供される設定情報を参照してください。

-

ネットワーク設定が正しいことを確認します。詳細については、ご使用のバージョンに適した初期セットアップ手順を参照してください。

-

バージョン 6.5 以降については、Web インターフェイスを使用したプラットフォームの初期設定(バージョン 6.5 以降)またはManagement CenterCLI(バージョン 6.5 以降)を使用した初期セットアップを参照してください。

-

バージョン 6.3 〜 6.4 については、(任意)ソフトウェアバージョン 6.3 〜 6.4 用の物理接続を使用したネットワーク設定の指定またはソフトウェアバージョン 6.3 〜 6.4 の Web インターフェイスを使用した Management Center 初期セットアップを参照してください。

-

-

正しい通信ポートが正しく動作していることを確認します。ファイアウォールポートの管理と必要なオープンポートについては、ご使用のバージョンのCisco Secure Firewall Management Center アドミニストレーション ガイドを参照してください。

それでも問題が解決しない場合は、IT 部門に連絡してください。

システム復元ユーティリティを使用した Management Center の管理

Management Center には、次のようないくつかのメンテナンス機能を実行するために使用できるシステム復元ユーティリティがあります。

-

シスコがサポートサイトで提供している ISO イメージを使用して Management Center を工場出荷時の設定に復元します。復元プロセスについてを参照してください。

-

Management Center の一連の設定を保存するか、以前に保存した Management Center の設定をロードします。Management Center の設定の保存および読み込みを参照してください

-

Management Center のハードドライブの内容に今後アクセスできないようにするため、ハードドライブのスクラビング処理を確実に実行します。ハード ドライブの消去 を参照してください。

復元ユーティリティのメニュー

Management Center の復元ユーティリティでは、対話型メニューによって復元プロセスを進められます。

メニューに表示されるオプションを次の表に示します。

|

オプション |

説明 |

詳細 |

|---|---|---|

|

1 IPの設定(1 IP Configuration) |

復元するアプライアンスの管理インターフェイスに関するネットワーク情報を指定します。これにより、ISO および更新ファイルを格納したサーバーとアプライアンスが通信できるようになります。 |

|

|

2 トランスポート プロトコルの選択(2 Choose the transport protocol) |

アプライアンスを復元するために使用する ISO イメージの場所と、アプライアンスでファイルのダウンロードに必要なすべての資格情報を指定します。 |

|

|

3 パッチ/ルール更新の選択(3 Select Patches/Rule Updates) |

アプライアンスを ISO イメージのベース バージョンに復元した後で適用するシステム ソフトウェアおよび侵入ルールの更新を指定します。 |

|

|

4 ISOのダウンロードとマウント(4 Download and Mount ISO) |

適切な ISO イメージと、システム ソフトウェアまたは侵入ルールの更新をダウンロードします。ISO イメージをマウントします。 |

|

|

5 インストールの実行(5 Run the Install) |

復元プロセスを開始します。 |

|

|

6 設定の保存(6 Save Configuration) 7 設定の読み込み(7 Load Configuration) |

後で使用できるように復元設定のセットを保存するか、または保存されているセットを読み込みます。 |

|

|

8 ディスクの内容を消去(8 Wipe Contents of Disk) |

ハード ドライブの内容に今後アクセスできないようにするため、ハード ドライブのスクラビング処理を確実に実行します。 |

矢印キーを使用してメニューを移動します。メニューオプションを選択するには、[上(Up)] および [下(Down)] 矢印キーを使用します。ページ下部にある [OK] ボタンと [キャンセル(Cancel)] ボタンの切り替えには、[右(Right)] および [左(Left)] 矢印キーを使用します。

メニューには、2 つのオプションが表示されます。

-

番号付きオプションを選択するには、最初に上下矢印キーを使用して正しいオプションを強調表示してから、ページ下部で [OK] ボタンが強調表示されている状態で Enter キーを押します。

-

複数項目オプション(オプション ボタン)を選択する場合は、最初に上下矢印キーを使用して正しいオプションを強調表示してから、スペース バーを押して、そのオプションに [X] のマークを付けます。選択内容を受け入れるには、[OK] ボタンが強調表示されている状態で Enter キーを押します。

復元プロセスについて

アプライアンスを復元するために使用する ISO イメージは、そのアプライアンスモデルに対してシスコがサポートを提供する時点によって異なります。新しいアプライアンス モデルに対応するためにマイナー バージョンで ISO イメージがリリースされる場合を除き、ISO イメージは通常、システム ソフトウェアのメジャー バージョン(6.1、6.2 など)に関連付けられています。互換性のないバージョンのシステムをインストールしないようにするため、アプライアンスの最新 ISO イメージを常に使用することを推奨します。便宜上、復元プロセスの一環としてシステム ソフトウェアと侵入ルールの更新をインストールできます。ルール更新は Management Center だけで必要であることに注意してください。

Management Center は、内部フラッシュ ドライブを使用してアプライアンスを起動するため、復元ユーティリティを実行できます。

また、アプライアンスでサポートされる最新バージョンのシステム ソフトウェアを常に実行することを推奨します。アプライアンスをサポートされる最新メジャー バージョンに復元した後で、システム ソフトウェア、侵入ルール、脆弱性データベース(VDB)を更新する必要があります。詳細については、適用する更新のリリースノートと、ご使用のバージョンの Cisco Secure Firewall Management Center アドミニストレーション ガイド を参照してください。

アプライアンスを工場出荷時のデフォルトに復元する前に、復元プロセス中の次の推奨事項とシステムの予想される動作に注意してください。

-

ネットワーク上のトラフィックフローの中断を回避するために、メンテナンスウィンドウ中、または中断による展開への影響が最も少ないときにアプライアンスを復元することをお勧めします。

-

アプライアンスに存在するバックアップ ファイルをすべて削除または移動してから、最新のイベントおよび設定データを外部ロケーションにバックアップすることを推奨します。

-

アプライアンスの工場出荷時の初期状態に復元すると、アプライアンスのほぼすべての設定およびイベントデータ(コンソール表示設定および LOM 設定を含む)が失われます。復元ユーティリティはアプライアンスのライセンス設定とネットワーク設定を保持できますが、その他のすべてのセットアップ タスクについては復元プロセスの完了後に実行する必要があります。

-

Management Center を復元するには、アプライアンスの内部フラッシュドライブから起動し、インタラクティブメニューを使用して ISO イメージをアプライアンスにダウンロードしてインストールします。便宜上、復元プロセスの一環としてシステム ソフトウェアと侵入ルールの更新をインストールできます。

(注)

Web インターフェイスを使用してアプライアンスを復元することはできません。

-

Management Center を復元するには、次のいずれかの方法で接続する必要があります。

-

キーボードとモニター/KVM:アプライアンスに USB キーボードと VGA モニターを接続できます。これは、KVM(キーボード、ビデオ、マウス)スイッチに接続しているラックマウント型アプライアンスで便利です。 背面パネルの機能 の図を参照して、USB ポートと VGA ポートを識別してください。リモートアクセス可能な KVM がある場合、物理的にアクセスできない状態でもアプライアンスを復元できます。

-

シリアル接続/ラップトップ:アプライアンスに付属の RJ-45 to DP9 コンソール ケーブル(シスコ製品番号 72-3383-XX)を使用して、コンピュータをアプライアンスに接続できます。 背面パネルの機能 の図を参照して、シリアルポートを識別してください。アプライアンスと通信するには、HyperTerminal や Xmodem などの端末エミュレーション ソフトウェアを使用します。

-

Serial over LAN(SoL)接続による Lights-Out Management(LOM):SoL 接続による LOM を使用して、限定されたアクションのセットを Management Center 上で実行できます。アプライアンスに物理的にアクセスできない場合は、LOM を使用して復元プロセスを実行できます。LOM を使用してアプライアンスに接続した後で、物理シリアル接続を使用する場合と同様の方法で、復元ユーティリティに対してコマンドを発行します。

(注)

LOM はデフォルト(eth0)の管理インターフェイスでのみ使用できます( 背面パネルの機能の図を参照)。LOM を使用して Management Center を復元するには、admin ユーザーに LOM 権限を付与する必要があります。詳細については、Lights-Out Management のセットアップを参照してください。

注意

では、LOM を使用してデバイスを工場出荷時の設定に復元しているときに、アプライアンスに物理的にアクセスできない場合、復元後にアプライアンスを利用できなくなります。

-

(注) |

この章の手順では、アプライアンスの電源をオフにせずにアプライアンスを復元する方法を説明します。ただし、何らかの理由で電源をオフにする必要がある場合は、アプライアンスの Web インターフェイス、Management Center CLI からの system shutdown コマンド、またはアプライアンスシェルからの shutdown-h now コマンドを使用します。 |

Management Center の工場出荷時の初期状態への復元

始める前に

Management Center の対話型の復元メニューをよく理解しておいてください。詳細については、復元ユーティリティのメニューを参照してください。

手順

|

ステップ 1 |

復元ファイルと ISO 更新ファイルを入手します。復元 ISO ファイルと更新ファイルの入手を参照してください。 |

||

|

ステップ 2 |

次の 2 つの方法のいずれかを使用して、復元プロセスを開始します。

|

||

|

ステップ 3 |

対話型の復元メニューを使用して、アプライアンスの管理インターフェイスを指定します。アプライアンスの管理インターフェイスの指定を参照してください。 |

||

|

ステップ 4 |

対話型の復元メニューを使用して、ISO イメージの場所と転送方法を指定します。ISO イメージの場所および転送方式の指定を参照してください。 |

||

|

ステップ 5 |

(任意)対話型の復元メニューを使用して、復元プロセスに含めるシステム ソフトウェアやルールの更新を選択します。復元時のシステム ソフトウェアおよびルールの更新の選択を参照してください。 |

||

|

ステップ 6 |

(任意)将来の復元アクティビティで使用できるように、選択したシステム設定を保存します。Management Center 設定の保存を参照してください。 |

||

|

ステップ 7 |

対話型の復元メニューを使用して、ISO ファイルと更新ファイルをダウンロードし、そのイメージをアプライアンスにマウントします。ISO および更新ファイルのダウンロードとイメージのマウントを参照してください。 |

||

|

ステップ 8 |

ソフトウェア バージョンに基づいて、次の 2 つのアプライアンス復元先を選択できます。

|

次のタスク

Management Center を工場出荷時設定に復元すると、アプライアンスのほぼすべての設定およびイベントデータ(コンソール表示設定を含む)が失われます。

-

アプライアンスのライセンスおよびネットワーク設定を削除していない場合は、管理ネットワーク上のコンピュータを使用して、アプライアンスの Web インターフェイスを直接参照し、設定を実行できます。

詳細については、ご使用のバージョンに適したセットアッププロセスを参照してください。

-

バージョン 6.5 以降については、Web インターフェイスを使用したプラットフォームの初期設定(バージョン 6.5 以降)を参照してください。

-

バージョン 〜 6.4x については、ソフトウェアバージョン 6.3 〜 6.4 の Web インターフェイスを使用した Management Center 初期セットアップを参照してください。

-

-

ライセンスとネットワーク設定を削除している場合は、アプライアンスを新品の場合と同様に設定する必要があります。最初に、管理ネットワークと通信するように設定します。

詳細については、ご使用のバージョンに適したセットアッププロセスを参照してください。

-

バージョン 6.5 以降については、Web インターフェイスを使用したプラットフォームの初期設定(バージョン 6.5 以降)を参照してください。

-

バージョン 〜 6.4x については、ソフトウェアバージョン 6.3 〜 6.4 の Web インターフェイスを使用した Management Center 初期セットアップを参照してください。

-

-

Cisco Smart Software Manager から Management Center の登録を解除した場合は、アプライアンスを Cisco Smart Software Manager に登録します。 を選択し、登録アイコンをクリックします。

(注) |

アプライアンスを工場出荷時の初期状態に復元すると、LOM 設定もリセットされます。初期セットアップ プロセスを完了した後に、次のいずれかを実行してください。

|

復元 ISO ファイルと更新ファイルの入手

始める前に

シスコでは、アプライアンスを元の工場出荷時設定に復元するための ISO イメージを提供しています。アプライアンスを復元する前に、ここで説明するように、サポート サイトから正しい ISO イメージを取得してください。

手順

|

ステップ 1 |

サポート アカウントのユーザー名とパスワードを使用して、サポート サイト(https://sso.cisco.com/autho/forms/CDClogin.html)にログインします。 |

||

|

ステップ 2 |

ソフトウェア ダウンロード セクション(https://software.cisco.com/download/navigator.html)を参照します。 |

||

|

ステップ 3 |

表示されるページの [検索(Find)] エリアに、ダウンロードしてインストールするシステム ソフトウェアの検索文字列を入力します。 |

||

|

ステップ 4 |

ダウンロードするイメージ(ISO イメージ)を見つけます。ページの左側にあるリンクの 1 つをクリックして、ページの該当するセクションを表示します。 例: |

||

|

ステップ 5 |

ダウンロードする ISO イメージをクリックします。 ファイルのダウンロードが開始されます。

|

||

|

ステップ 6 |

管理ネットワーク上でアプライアンスがアクセスできる HTTP(Web)サーバー、FTP サーバー、または SCP 対応ホストにファイルをコピーします。

|

KVM または物理シリアル ポートを使用した復元ユーティリティの開始

始める前に

Management Center の工場出荷時の初期状態への復元 で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

手順

|

ステップ 1 |

キーボード/モニターまたはシリアル接続を使用し、admin アカウントを使用したアプライアンスのシェルにログインします。ご使用のバージョンに適した手順を使用します。次での CLI または Linux シェルへのアクセス Management Centerを参照してください。 |

||

|

ステップ 2 |

アプライアンスを起動します。sudo reboot と入力します。プロンプトが表示されたら、admin パスワードを指定します。

|

||

|

ステップ 3 |

再起動状況の監視ブート メニューが表示されたら、すぐに [オプション 3(Option 3)] を選択してシステムを復元します。

|

||

|

ステップ 4 |

復元ユーティリティの対話型メニューに表示モードの入力を求められます。次のように迅速に選択します。

表示モードを選ばない場合、復元ユーティリティはデフォルトのアスタリスク(*)の印が付いたオプションを表示します。

アプライアンスをこのメジャー バージョンに初めて復元する場合以外は、最後に使用した復元設定がユーティリティにより自動的に読み込まれます。続行するには、一連のページで設定を確認します。 |

||

|

ステップ 5 |

Enter キーを押して著作権情報を確認します。 |

Lights-Out Management を使用した復元ユーティリティの開始

(注) |

この復元プロセスによってデバイスの LOM 設定がリセットされます。新しく復元されたアプライアンスに LOM を使用してアクセスすることはできません。 |

注意 |

は、LOM を使用してデバイスを工場出荷時設定に復元しているときに、アプライアンスに物理的にアクセスできない場合、ライセンス設定とネットワーク設定を削除すると、復元後にアプライアンスにアクセスできなくなります。 |

始める前に

-

Management Center の工場出荷時の初期状態への復元で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

-

LOM 機能を有効にし、admin ユーザーに LOM 権限を付与する必要があります。詳細については、Lights-Out Management のセットアップを参照してください。

手順

|

ステップ 1 |

コンピュータのコマンド プロンプトで、IPMI コマンドを入力して SoL セッションを開始します。

IP_address は、アプライアンスの管理インターフェイスの IP アドレスで、パスワード は admin アカウントのパスワードです。IPMItool では、sol activate コマンドの発行後にパスワードの入力が求められることに注意してください。 |

||

|

ステップ 2 |

ルート ユーザーとしてのアプライアンスを再起動します。sudo reboot と入力します。プロンプトが表示されたら、admin パスワードを指定します。 |

||

|

ステップ 3 |

再起動状況の監視ブート メニューが表示されたら、すぐに [オプション 3(Option 3)] を選択してシステムを復元します。

|

||

|

ステップ 4 |

復元ユーティリティの対話型メニューに表示モードの入力を求められます。2 と入力して Enter キーを押します。アプライアンスのシリアル接続を使用して対話型の復元メニューが読み込まれます。 表示モードを選ばない場合、復元ユーティリティはデフォルトのアスタリスク(*)の印が付いたオプションを表示します。

アプライアンスをこのメジャー バージョンに初めて復元する場合以外は、最後に使用した復元設定がユーティリティにより自動的に読み込まれます。続行するには、一連のページで設定を確認します。 |

||

|

ステップ 5 |

Enter キーを押して著作権情報を確認します。 |

アプライアンスの管理インターフェイスの指定

始める前に

Management Center の工場出荷時の初期状態への復元で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

手順

|

ステップ 1 |

復元ユーティリティのメイン メニューから、[1 IP の設定(1 IP Configuration)] を選択します。 |

|

ステップ 2 |

アプライアンスの管理インターフェイス(通常は eth0)を選択します。 |

|

ステップ 3 |

管理ネットワークに使用しているプロトコル(IPv4 または IPv6)を選択します。 管理インターフェイスに IP アドレスを割り当てるためのオプションが表示されます。

|

|

ステップ 4 |

管理インターフェイスに IP アドレスを割り当てる方法を選択します。

|

|

ステップ 5 |

プロンプトが表示されたら、設定を確認します。 プロンプトが表示されたら、アプライアンスの管理インターフェイスに割り当てられている IP アドレスを確認します。LOM を使用する場合は、アプライアンスの管理 IP アドレスが LOM IP アドレスではないことに注意してください。 |

ISO イメージの場所および転送方式の指定

復元プロセスで必要なファイルをダウンロードするために使用される管理 IP アドレスを設定したら、次にアプライアンスの復元に使用する ISO イメージを指定する必要があります。これは、サポート サイト(復元 ISO ファイルと更新ファイルの入手を参照)からダウンロードし、Web サーバー、FTP サーバー、または SCP 対応ホストに保存した ISO イメージです。

始める前に

Management Center の工場出荷時の初期状態への復元で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

手順

|

ステップ 1 |

復元ユーティリティのメイン メニューで、[2 トランスポート プロトコルの選択(2 Choose the transport protocol)] を選択します。 |

|

ステップ 2 |

表示されるページで、[HTTP]、[FTP]、または [SCP] を選択します。 |

|

ステップ 3 |

復元ユーティリティにより表示される一連のページで、選択したプロトコルに必要な情報を入力します。復元ファイルのダウンロード設定を参照してください。 情報が正しければ、アプライアンスはサーバーに接続し、指定された場所の Cisco ISO イメージのリストを表示します。 |

|

ステップ 4 |

使用する ISO イメージを選択します。 |

|

ステップ 5 |

プロンプトが表示されたら、設定を確認します。 |

復元ファイルのダウンロード設定

アプライアンスの復元に使用する ISO イメージを指定するには、復元プロセスで必要なファイルをダウンロードするために使用される管理 IP アドレスを設定する必要があります。Management Center の対話型メニューで、ダウンロードを実行するための情報の入力が求められます。これらの情報を次の表に示します。

|

使用する方式 |

指定する必要がある情報 |

||

|---|---|---|---|

|

HTTP |

|

||

|

FTP |

|

||

|

SCP |

|

復元時のシステム ソフトウェアおよびルールの更新の選択

オプションで、アプライアンスを ISO イメージのベース バージョンに復元した後で、復元ユーティリティを使用してシステム ソフトウェアおよび侵入ルールを更新できます。ルール更新は Management Center だけで必要となることに注意してください。

復元ユーティリティは、1 つのシステム ソフトウェア更新と 1 つのルール更新だけを使用できます。ただしシステム更新は直前のメジャー バージョンに対して累積されます。ルール更新も累積されます。ご使用のアプライアンスに対して使用可能な最新の更新を入手することを推奨します。復元 ISO ファイルと更新ファイルの入手 を参照してください。

復元プロセスでアプライアンスを更新しないことを選択した場合、後でシステムの Web インターフェイスを使用して更新できます。詳細については、インストールする更新のリリース ノート、および『Cisco Secure Firewall Management Center アドミニストレーション ガイド』の「Updating System Software」の章を参照してください。

始める前に

Management Center の工場出荷時の初期状態への復元で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

手順

|

ステップ 1 |

復元ユーティリティのメイン メニューで [3 パッチ/ルール更新の選択(3 Select Patches/Rule Updates)] を選択します。 復元ユーティリティは、前の手順(「ISO イメージの場所および転送方式の指定」を参照)で指定した場所とプロトコルを使用して、その場所にあるすべてのシステム ソフトウェア更新ファイルのリストを取得して表示します。SCP を使用する場合、更新ファイル リストを表示するためのプロンプトが表示されたらパスワードを入力します。 |

|

ステップ 2 |

使用するシステム ソフトウェア更新がある場合は、それを選択します。更新を選択しなくてもかまいません。続行するには、更新を選択せずに Enter キーを押します。適切な場所にシステム ソフトウェア更新がない場合は、Enter キーを押して続行するよう求められます。 復元ユーティリティは、ルール更新ファイルのリストを取得して表示します。SCP を使用する場合、リストを表示するには、プロンプトが表示されたときにパスワードを入力します。 |

|

ステップ 3 |

使用するルール更新がわかっている場合は、それを選択します。更新を選択しなくてもかまいません。続行するには、更新を選択せずに Enter キーを押します。適切な場所にルール更新がない場合は、Enter キーを押して続行するよう求められます。 |

ISO および更新ファイルのダウンロードとイメージのマウント

始める前に

Management Center の工場出荷時の初期状態への復元で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

手順

|

ステップ 1 |

復元ユーティリティのメイン メニューで [4 ISO のダウンロードとマウント(4 Download and Mount ISO)] を選択します。 |

|

ステップ 2 |

プロンプトが表示されたら、選択項目を確認します。SCP サーバーからダウンロードする場合は、プロンプトが表示されたらパスワードを入力します。該当するファイルがダウンロードされ、マウントされます。 |

復元イメージの更新

アプライアンスを異なるメジャー バージョンに復元する場合、復元ユーティリティによるこの最初のパスでは、アプライアンスの復元イメージと、必要に応じて復元ユーティリティ自体が更新されます。

(注) |

アプライアンスを同じメジャー バージョンに復元する場合、またはこれがこのプロセスの 2 番目のパスの場合は、この手順を使用しないでください。新しいシステム ソフトウェア バージョンのインストールを参照してください。 |

始める前に

Management Center の工場出荷時の初期状態への復元で説明している復元プロセスの適切な前の手順を完了していることを確認してください。

手順

|

ステップ 1 |