このガイドの内容

このガイドでは、Firepower Version 6.2.3 システム(バージョン 6.2.3 を実行している Firepower Management Center および Firepower Threat Defense デバイス)を使用して基本ネットワークをセットアップする方法を説明します。この基本セットアップは、Firepower Management Center をアクセス制御、侵入防御、およびモニタリングに使用するために必要です。Firepower システムで他の操作を実行する前に、以下のタスクを実行する必要があります。

(注) |

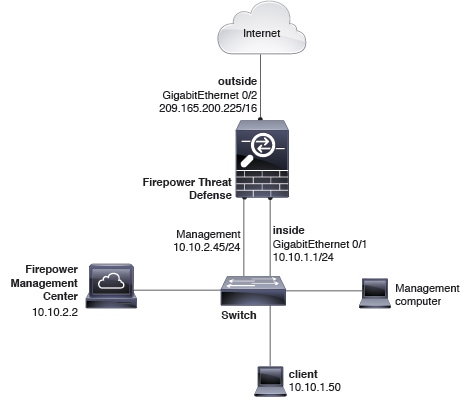

このガイドでは、お使いのシステムで使用可能な IP アドレスの例を示しています。ただし、これらの IP アドレスがお使いのネットワーク内のアドレスと競合しないことを前提にしています。このガイドで説明されている IP アドレスと同じ IP アドレスを使用することができますか、お使いのネットワークと互換性がある IP アドレスを使用することも可能です。お使いのネットワークに適合するように IP アドレスを変更する場合は、Firepower Threat Defense 管理インターフェイスと Firepower Management Center のインターフェイスが同じサブネット上に存在するようにしてください。 |

このガイドで説明するセットアップ タスク

このガイドでは、サンプル値を使用して以下のタスクを実行する方法を、手順を追って説明します。

-

ネットワーク上に Firepower Management Center を設定する。

-

ネットワーク上に Firepower Threat Defense を設定する。

-

Firepower Management Center にライセンスを適用する。

-

Firepower Management Center を使用して Firepower Threat Defense デバイスを管理する。

-

NAT ポリシーとスタティック ルートを設定する。

-

すべてのトラフィックを許可する初期アクセス コントロール ルールをセットアップする。これにより、内部ネットワークに接続されているクライアントからインターネット アクセスをテストできるようになり、管理対象デバイスがトラフィックをフィルタリングしていることを確認できます。

このガイドの対象読者

Firepower システムを構成するユーザ(管理者やインテグレータを含む)。

必要となる事項

このガイドで説明するタスクを完了するには、以下の項目が必要となります。

-

バージョン 6.2.3 を実行している Firepower Management Center(物理または仮想を問わず任意のモデル)

-

バージョン 6.2.3 を実行している Firepower Threat Defense(物理または仮想を問わず任意のモデル)

Firepower Management Center または Firepower Threat Defense デバイスのアップグレードについての詳細は、『 Firepower Management Center アップグレード ガイド』を参照してください。

(注)

別のバージョンの Firepower システム ソフトウェアも使用できますが、追加タスクまたは異なるタスクが必要となる場合があります。詳細については、ご使用のバージョンに該当するコンフィグレーション ガイドまたはクイック スタート ガイドをご覧ください。

-

ハイパーバイザ マネージャおよびクライアント(仮想デバイスの場合)。

-

プライベート ネットワーク。このシステムで使用される IP アドレスがネットワークで使用されている IP アドレスと競合しないようにするため。たとえば、仮想 LAN(VLAN)をセットアップできます。このシステムをネットワークの残りの部分から分離する方法の説明は、このガイドの対象外です。

-

(オプション)シスコ スマート ライセンス。スマート ライセンスをお持ちでない場合は、90 日間の評価用ライセンスを使用できます。

バージョン 6.2.3 のスマート ライセンスの詳細については、 Firepower システムのスマート ライセンス(英語)を参照してください。

フィードバック

フィードバック