スマート ソフトウェア ライセンスについて

ここでは、スマート ソフトウェア ライセンスの仕組みについて説明します。

Firepower 9300 シャーシの ASA のスマート ソフトウェア ライセンシング

Firepower 9300 シャーシ 上の ASA では、スマート ソフトウェア ライセンシングの設定は、Firepower 9300 シャーシ スーパバイザと ASA に分割されています。

-

Firepower 9300 シャーシ:License Authority との通信に使用するパラメータなど、すべてのスマート ソフトウェア ライセンシング インフラストラクチャをシャーシで設定します。Firepower 9300 シャーシ 自体の動作にライセンスは必要ありません。

-

ASA アプリケーション:ASA のすべてのライセンスの権限付与を設定します。

Smart Software Manager とアカウント

デバイスの 1 つ以上のライセンスを購入する場合は、Cisco Smart Software Manager で管理します。

https://software.cisco.com/#module/SmartLicensing

Smart Software Manager では、組織のマスター アカウントを作成できます。

(注) |

まだアカウントをお持ちでない場合は、リンクをクリックして新しいアカウントを設定してください。Smart Software Manager では、組織のマスター アカウントを作成できます。 |

デフォルトで、ライセンスはマスター アカウントの下のデフォルト仮想アカウントに割り当てられます。アカウント管理者であれば、任意で追加の仮想アカウントを作成できます。たとえば、地域、部門、または子会社のアカウントを作成できます。複数の仮想アカウントを使用すると、大量のライセンスおよびデバイスをより簡単に管理できます。

仮想アカウントごとに管理されるライセンスとデバイス

ライセンスとデバイスは仮想アカウントごとに管理されます。アカウントに割り当てられたライセンスを使用できるのは、その仮想アカウントのデバイスのみです。追加のライセンスが必要な場合は、別の仮想アカウントから未使用のライセンスを転用できます。仮想アカウント間でデバイスを転送することもできます。

Firepower 9300 シャーシ 上で動作する ASA の場合:シャーシのみがデバイスとして登録される一方で、シャーシ内の ASA アプリケーションはそれぞれ固有のライセンスを要求します。たとえば、3 つのセキュリティ モジュールを搭載した Firepower 9300 シャーシでは、全シャーシが 1 つのデバイスとして登録されますが、各モジュールは合計 3 つのライセンスを別個に使用します。

評価ライセンス

ASAv

ASAv は、評価モードをサポートしていません。Licensing Authority への登録の前に、ASAv は厳しいレート制限状態で動作します。

Firepower 9300 シャーシ

Firepower 9300 シャーシ は、次の 2 種類の評価ライセンスをサポートしています。

-

シャーシ レベル評価モード:Firepower 9300 シャーシによる Licensing Authority への登録の前に、評価モードで 90 日間(合計使用期間)動作します。このモードでは、ASA は固有の権限付与を要求できません。デフォルトの権限のみが有効になります。この期間が終了すると、Firepower 9300 シャーシ はコンプライアンス違反の状態になります。

-

権限付与ベースの評価モード:Firepower 9300 シャーシ が Licensing Authority に登録をした後、ASA に割り当て可能な時間ベースの評価ライセンスを取得できます。ASA で、通常どおりに権限付与を要求します。時間ベースのライセンスの期限が切れると、時間ベースのライセンスを更新するか、または永続ライセンスを取得する必要があります。

(注) |

高度暗号化(3DES/AES)の評価ライセンスを受け取ることはできません。License Authority に登録して永続ライセンスを取得する必要があります。 |

Smart Software Manager 通信

このセクションでは、デバイスの Smart Software Manager に対する通信方法について説明します。

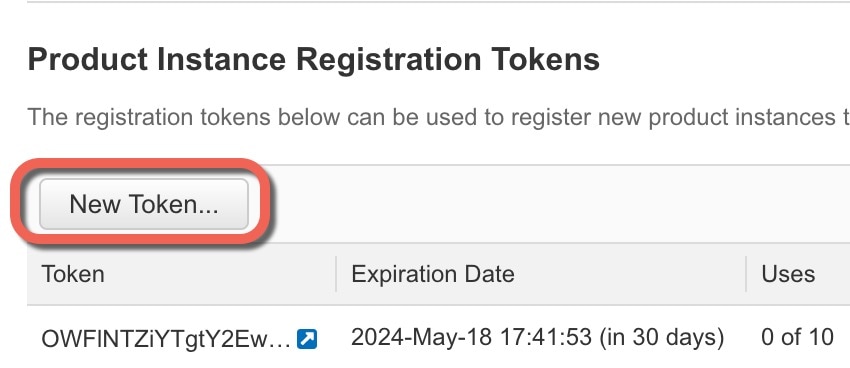

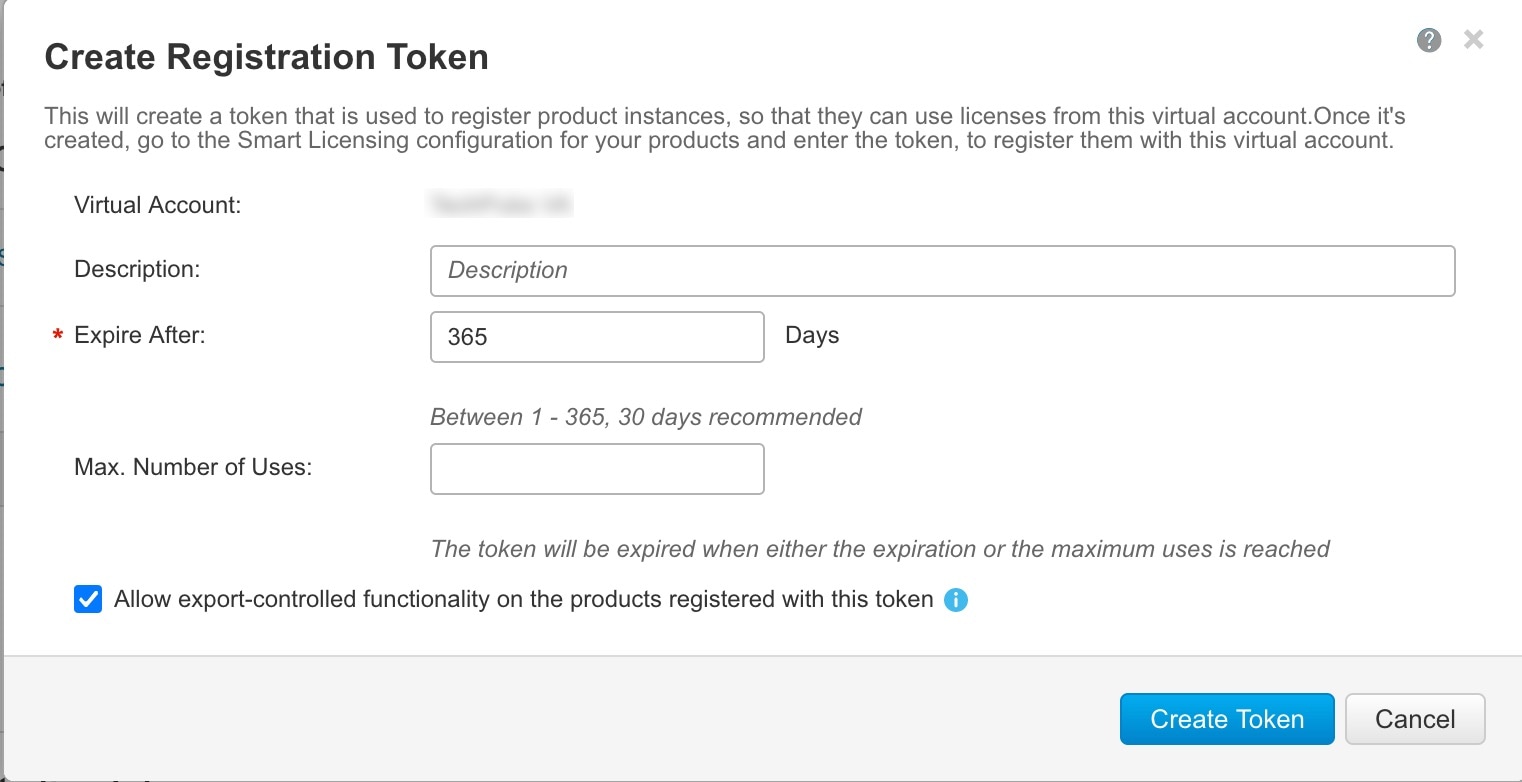

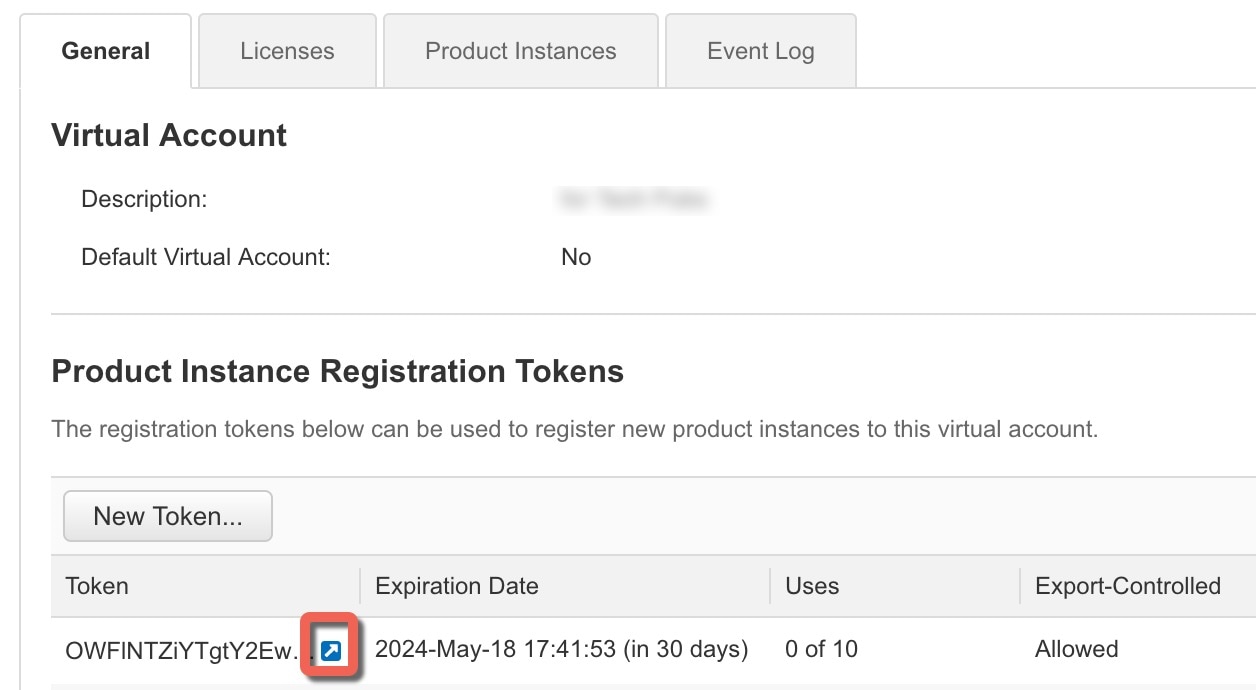

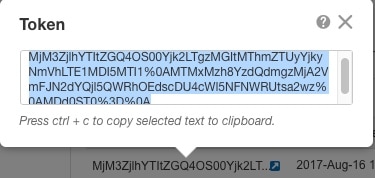

デバイスの登録とトークン

各仮想アカウントに対し、登録トークンを作成できます。このトークンは、デフォルトで 30 日間有効です。各デバイスを展開するか、または既存のデバイスを登録する場合は、このトークン ID と権限レベルを入力します。既存のトークンの有効期限が切れている場合は、新しいトークンを作成できます。

(注) |

Firepower 9300 シャーシ:デバイス登録は、ASA 論理デバイス上ではなく、シャーシで設定されます。 |

展開後の起動時、または既存のデバイスでこれらのパラメータを手動で設定した後、デバイスは Cisco License Authority に登録されます。デバイスがトークンにより登録されると、デバイスとライセンス機関との間の通信に使用する ID 証明書がライセンス機関により発行されます。この証明書の有効期間は 1 年ですが、6 か月ごとに更新されます。

License Authority との定期通信

デバイスは 30 日ごとに License Authority と通信します。Smart Software Manager に変更を行う場合、デバイスの認証を更新して変更をすぐに反映させることができます。またはスケジュール設定されたデバイスの通信を待つこともできます。

必要に応じて、HTTP プロキシを設定できます。

ASAv

ASAv は直接または HTTP プロキシ経由で少なくとも 30 日ごとにインターネット アクセスを行う必要があります。ASAv には猶予期間がありません。Licensing Authority に連絡しない限り、正常に再認証できるまで、ASAv は厳しくレート制限されます。

Firepower 9300

Firepower 9300では、少なくとも 90 日おきに、直接接続または HTTP プロキシを介したインターネット アクセスが必要です。通常のライセンス通信が 30 日ごとに行われますが、猶予期間によって、デバイスは Call Home なしで最大 90 日間動作します。猶予期間後、Licensing Authority に連絡しない限り、特別なライセンスを必要とする機能の設定変更を行なえませんが、動作には影響ありません。

非適合状態

デバイスは、次の状況においてコンプライアンス違反になる可能性があります。

-

使用率超過:デバイスが使用不可のライセンスを使用している場合。

-

ライセンスの有効期限切れ:時間ベースのライセンスの有効期限が切れている場合。

-

通信の欠落:デバイスが再許可を得るために Licensing Authority に到達できない場合。

アカウントのステータスがコンプライアンス違反状態なのか、違反状態に近づいているのかを確認するには、デバイスで現在使用中の権限付与とスマート アカウントのものを比較する必要があります。

コンプライアンス違反状態では、モデルによってはデバイスが制限されている可能性があります。

-

ASAv:正常に再認証できるまで、ASAv は厳しくレート制限されます。

-

Firepower 9300:特別なライセンスが必要な機能への設定変更はできなくなりますが、動作には影響ありません。たとえば、標準のライセンス制限を超える既存のコンテキストは実行を継続でき、その構成を変更することもできますが、新しいコンテキストを追加することはできません。

Smart Call Home インフラストラクチャ

デフォルトでは、Licensing Authority の URL を指定する Smart Call Home プロファイルがコンフィギュレーションに存在します。このプロファイルは削除できません。ライセンス プロファイルの唯一の設定可能なオプションが License Authority の宛先アドレス URL であることに注意してください。Cisco TAC に指示されない限り、License Authority の URL は変更しないでください。

(注) |

Firepower 9300 シャーシ の場合、ライセンスの Smart Call Home は ASA ではなく Firepower 9300 シャーシ スーパバイザで設定されます。 |

スマート ソフトウェア ライセンスの Smart Call Home をディセーブルにすることはできません。たとえば、no service call-home コマンドを使用して Smart Call Home を無効化しても、スマート ソフトウェア ライセンシングは無効化されません。

他の Smart Call Home の機能は、特に設定しない限り、有効になりません。

ライセンスに関する注意事項

次の表に、ライセンスに関する追加情報を示します。

AnyConnect Plus および Apex ライセンス

AnyConnect Plus および Apex ライセンスは、ライセンスが指定するユーザ プールを共有するすべての複数の ASA に適用できる同時使用ライセンスです。スマート ライセンスを使用するデバイスでは、実際のプラットフォームに AnyConnect ライセンスを物理的に適用する必要はありません。ただし、同じライセンスを購入して、ソフトウェア センターへのアクセスやテクニカル サポートを使用するために契約番号を Cisco.com ID に関連付ける必要があります。詳細については、以下を参照してください。

その他の VPN ライセンス

その他の VPN セッションには、次の VPN タイプが含まれています。

-

IKEv1 を使用した IPsec リモート アクセス VPN

-

IKEv1 を使用した IPsec サイトツーサイト VPN

-

IKEv2 を使用した IPsec サイトツーサイト VPN

このライセンスは基本ライセンスに含まれています。

合計 VPN セッション、全タイプ

-

VPN セッションの最大数の合計が、VPN AnyConnect とその他の VPN セッションの最大数よりも多くなっても、組み合わせたセッション数が VPN セッションの制限を超えることはできません。VPN の最大セッション数を超えた場合、ASA をオーバーロードして、適切なネットワークのサイズに設定してください。

-

クライアントレス SSL VPN セッションを開始した後、ポータルから AnyConnect クライアント セッションを開始した場合は、合計 1 つのセッションが使用されています。これに対して、最初に AnyConnect クライアントを(スタンドアロン クライアントなどから)開始した後、クライアントレス SSL VPN ポータルにログインした場合は、2 つのセッションが使用されています。

暗号化ライセンス

高度暗号化:ASAv

ライセンス認証局に接続する前に、高度暗号化(3DES/AES)を管理接続に使用できるので、ASDM を起動してライセンス認証局に接続することができます。through-the-box トラフィックの場合、License Authority に接続して高度暗号化ライセンスを取得するまで、スループットは厳しく制限されます。

ASAv が後でコンプライアンス違反になった場合、ASAv はレート制限状態に戻ります。

高度暗号化:Firepower 9300 シャーシ

ASDM には 3DES が必要なため、CLI を使用して ASA 設定で高度暗号化ライセンスを手動で要求する必要があります。ASA がコンプライアンス違反になると、管理トラフィックやこのライセンスを必要とするスルートラフィックは許可されません。

DES:すべてのモデル

DES ライセンスはディセーブルにできません。3DES ライセンスをインストールしている場合、DES は引き続き使用できます。強力な暗号化だけを使用したい場合に DES の使用を防止するには、強力な暗号化だけを使用するようにすべての関連コマンドを設定する必要があります。

合計 UC プロキシ セッション

Encrypted Voice Inspection の各 TLS プロキシ セッションは、TLS ライセンスの制限に対してカウントされます。

TLS プロキシ セッションを使用するその他のアプリケーション(ライセンスが不要な Mobility Advantage Proxy など)では、TLS 制限に対してカウントしません。

アプリケーションによっては、1 つの接続に複数のセッションを使用する場合があります。たとえば、プライマリとバックアップの Cisco Unified Communications Manager を電話に設定した場合は、TLS プロキシ接続は 2 つ使用されます。

TLS プロキシの制限は、tls-proxy maximum-sessions コマンドまたは ASDM で [Configuration] > [Firewall] > [Unified Communications] > [TLS Proxy] ペインを使用して個別に設定できます。モデルの制限を表示するには、tls-proxy maximum-sessions ? コマンドを入力します。デフォルトの TLS プロキシ制限よりも高い TLS プロキシライセンスを適用する場合、ASA では、そのライセンスに一致するように TLS プロキシの制限が自動的に設定されます。ライセンスの制限よりも TLS プロキシ制限が優先されます。TLS プロキシ制限をライセンスよりも少なく設定すると、ライセンスですべてのセッションを使用できません。

(注) |

「K8」で終わるライセンス製品番号(たとえばユーザ数が 250 未満のライセンス)では、TLS プロキシ セッション数は 1000 までに制限されます。「K9」で終わるライセンス製品番号(たとえばユーザ数が 250 以上のライセンス)では、TLS プロキシの制限はコンフィギュレーションに依存し、モデルの制限が最大数になります。K8 と K9 は、エクスポートについてそのライセンスが制限されるかどうかを示します。K8 は制限されず、K9 は制限されます。 (たとえば clear configure all コマンドを使用して)コンフィギュレーションをクリアすると、TLS プロキシ制限がモデルのデフォルトに設定されます。このデフォルトがライセンスの制限よりも小さいと、tls-proxy maximum-sessions コマンドを使用したときに、再び制限を高めるようにエラー メッセージが表示されます(ASDM の [TLS Proxy] ペインを使用)。フェールオーバーを使用して、write standby コマンドを入力するか、または ASDM でプライマリ装置に対して [File] > [Save Running Configuration to Standby Unit] を使用して強制的にコンフィギュレーションの同期を行うと、セカンダリ装置で clear configure all コマンドが自動的に生成され、セカンダリ装置に警告メッセージが表示されることがあります。コンフィギュレーションの同期によりプライマリ装置の TLS プロキシ制限の設定が復元されるため、この警告は無視できます。 |

接続には、SRTP 暗号化セッションを使用する場合もあります。

-

K8 ライセンスでは、SRTP セッション数は 250 までに制限されます。

-

K9 ライセンスでは、制限はありません。

(注) |

メディアの暗号化/復号化を必要とするコールだけが、SRTP 制限に対してカウントされます。コールに対してパススルーが設定されている場合は、両方のレッグが SRTP であっても、SRTP 制限に対してカウントされません。 |

VLAN、最大

VLAN 制限の対象としてカウントするインターフェイスに、VLAN を割り当てます。 次に例を示します。

interface gigabitethernet 0/0.100

vlan 100

ボットネット トラフィック フィルタ ライセンス

ダイナミック データベースをダウンロードするには、強力な暗号化(3DES/AES)ライセンスが必要です。

フェールオーバーまたは ASA クラスタ ライセンス

ASAv のフェールオーバー ライセンス

スタンバイ ユニットにはプライマリ ユニットと同じモデル ライセンスが必要です。

Firepower 9300 シャーシ の ASA のフェールオーバー ライセンス

各 Firepower 9300 シャーシは、License Authority またはサテライト サーバに登録されている必要があります。セカンダリ ユニットに追加費用はかかりません。永続ライセンスを予約するには、シャーシごとに個別のライセンスを購入する必要があります。

各 ASA に同じ暗号化ライセンスが必要です。通常の Smart Software Manager(SSM)ユーザの場合、強力な暗号化ライセンスは、Firepower 9300 シャーシ で登録トークンを適用すると、対象となるお客様の場合には自動的に有効化されます。古い Cisco Smart Software Manager サテライトが導入されている場合は、以下を参照してください。

ASA ライセンス設定では、その他のライセンスは各フェールオーバー ユニットで一致している必要はなく、各ユニットで別個にライセンスを設定できます。各ユニットには、サーバからの各自のライセンスが必要です。両方のユニットから要求されるライセンスは単一のフェールオーバーライセンスにまとめられ、フェールオーバーのペアで共有されます。この集約ライセンスはスタンバイ ユニットにキャッシュされ、将来アクティブなユニットとなったときに使用されます。通常、プライマリユニットのみライセンスを設定すれば済みます。

各ライセンス タイプは次のように処理されます:

-

Standard:デフォルトで各ユニットに Standard ライセンスが含まれています。したがって、フェールオーバーのペアでは、サーバから 2 つの標準ライセンスが要求されます。

-

Context:各ユニットは自身の Context ライセンスを要求できます。ただし、デフォルトで Standard ライセンスには 10 のコンテキストが含まれ、これは両方のユニットにあります。各ユニットの Standard ライセンスの値と、両方のユニットにあるオプションの Context ライセンスの値はプラットフォームの上限まで加算されます。次に例を示します。

-

Standard ライセンスに 10 のコンテキストが含まれ、2 つのユニットでは 20 のコンテキストがあります。250 の Context ライセンスをアクティブ/スタンバイペアのプライマリユニットに設定した場合を考えます。この場合、集約されたフェールオーバーライセンスには 270 のコンテキストが含まれています。しかし、ユニットごとのプラットフォームの制限が 250 であるため、結合されたライセンスでは最大 250 のコンテキストが許容されます。この場合では、プライマリの Context ライセンスとして 230 コンテキストを設定する必要があります。

-

Standard ライセンスには 10 のコンテキストがあり、2 つユニットがあるため、合計で 20 のコンテキストがあります。アクティブ/アクティブペアのプライマリユニットに 10 Context ライセンスを設定し、セカンデリ ユニットにも 10 Context ライセンスを設定します。この場合、集約されたフェールオーバーライセンスには 40 のコンテキストが含まれています。たとえば、一方のユニットが 22 コンテキストを使用し、他方が 18 コンテキストを使用します(合計 40 の場合)。ユニットごとのプラットフォームの制限が 250 であるため、結合されたライセンスでは最大 250 のコンテキストが許容されます。40 コンテキストは制限の範囲内です。

-

-

キャリア:ユニット 1 つのみがこのライセンスを要求する必要があり、両方のユニットがこれを使用できます。

-

高度暗号化(3DES)(2.3.0 より前の Cisco Smart Software Manager サテライト導入の場合のみ):各ユニットがサーバからの各自のライセンスを要求する必要があります。他のライセンス設定とは異なり、この設定はスタンバイ ユニットに複製されます。スマート ソフトウェア マネージャ サテライトが導入されている場合、ASDM や他の高度暗号機能を使用するには、クラスタ展開後にプライマリユニットで ASA CLI を使い高度暗号化ライセンスを有効にする必要があります。高度暗号化(3DES)ライセンスの評価ライセンスは一切ありません。

Firepower 9300 シャーシ 上の ASA の ASA クラスタ ライセンス

マスター ユニットでのみライセンスを要求できます。ライセンスはスレーブ ユニットでは集約されます。複数のユニットにライセンスがある場合は、これらが統合されて単一の実行 ASA クラスタ ライセンスとなります。マスター ユニットで完了したライセンス設定はスレーブ ユニットに複製されません。クラスタリングを無効にし、ライセンスを設定し、クラスタリングを再度有効にした場合限り、スレーブ ユニットに個別のライセンス権限付与を設定できます。

(注) |

ASDM や他の高度暗号機能を使用するには、クラスタ展開後にマスター ユニットで ASA CLI を使用して高度暗号化(3DES)ライセンスを有効にする必要があります。このライセンスは、スレーブ ユニットによって継承されます。このライセンスは、各ユニットで個別に設定する必要はありません。高度暗号化(3DES)ライセンスの評価ライセンスは一切ありません。 |

(注) |

マスター ユニットに障害が発生し、30 日(ライセンス猶予期間)以内に再参加しない場合、継承されたライセンスは消滅します。その場合、新しいマスター ユニットに消滅したライセンスを手動で設定する必要があります。 |

フィードバック

フィードバック