- はじめに

- 製品概要

- ルータの基本設定

- レイヤ 3 インターフェイスでのイーサネット CFM と Y.1731 パフォーマンス モニタリングの設定

- 電力管理の設定

- セキュリティ機能の設定

- セキュア ストレージの設定

- バックアップ データ回線およびリモート管理の設定

- イーサネット スイッチの設定

- 音声機能の設定

- シリアル インターフェイスの設定

- ワイヤレス デバイスの設定

- PPP over Ethernet と NAT の設定

- 『Configuring PPP over ATM with NAT』

- 環境および電源管理

- 4G LTE ワイヤレス WAN

- DHCP および VLAN による LAN の設定

- Easy VPN および IPSec トンネルを使用した VPN の設定

- シスコのマルチモード G.SHDSL EFM/ATM の設定

- VDSL2 ボンディングとシングルワイヤ ペアの設定

- Cisco IOx の設定

- 展開シナリオ

- Cisco 800 シリーズ ルータのトラブルシューティング

- Cisco IOS ソフトウェアの基礎知識

- 概要

- ROM モニタ

- Index

Cisco 800 シリーズ サービス統合型ルータ ソフトウェア コンフィギュレーション ガイド

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2018年4月27日

章のタイトル: PPP over Ethernet と NAT の設定

PPP over Ethernet と NAT の設定

この章では、Cisco 819、Cisco 860、Cisco 880、および Cisco 890 シリーズ サービス統合型ルータ(ISR)で設定できる Point-to-Point Protocol over Ethernet(PPPoE)クライアントおよびネットワーク アドレス変換(NAT)の概要について説明します。

概要

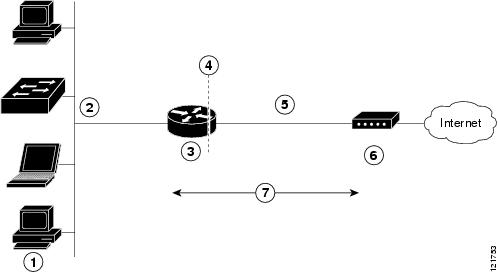

ルータの背後の LAN には、複数の PC を接続できます。これらの PC からのトラフィックは PPPoE セッションに送信する前に暗号化やフィルタリングなどを行うことができます。図 15 に、Cisco ルータに PPPoE クライアントと NAT を設定する一般的な展開シナリオを示します。

|

1 |

複数のネットワーク デバイス:デスクトップ、ラップトップ PC、スイッチ |

|

2 |

ファスト イーサネット LAN インターフェイス(NAT の内部インターフェイス) |

|

3 |

PPPoE クライアント:Cisco 860、Cisco 880、または Cisco 890 ISR |

|

4 |

NAT が実行されるポイント |

|

5 |

ファスト イーサネット WAN インターフェイス(NAT 用の外部インターフェイス) |

|

6 |

ケーブル モデムまたはインターネットに接続している他のサーバ |

|

7 |

クライアントと PPPoE サーバ間の PPPoE セッション |

PPPoE

ルータ上の PPPoE クライアント機能により、イーサネット インターフェイスでの PPPoE クライアント サポートが可能になります。仮想アクセスのクローニングには、ダイヤラ インターフェイスを使用する必要があります。イーサネット インターフェイスには、複数の PPPoE クライアント セッションを設定できますが、セッションごとに別個のダイヤラ インターフェイスと別個のダイヤラ プールを使用する必要があります。

PPPoE セッションが Cisco 819、Cisco 860 または Cisco 880 ISR によってクライアント側で開始されます。確立された PPPoE クライアント セッションは、次のいずれかの方法で終了できます。

- clear vpdn tunnel pppoe コマンドを入力する。PPPoE クライアント セッションが終了し、PPPoE クライアントはただちにセッションの再確立を試みます。セッションがタイムアウトした場合にも、この動作が発生します。

- セッションをクリアする nopppoe-clientdial-pool number コマンドを入力する。PPPoE クライアントは、セッションの再確立を試みません。

NAT

NAT(Cisco ルータの端に点線で表示)は、2 つのアドレス指定ドメインと内部送信元アドレスを示します。送信元リストには、パケットがネットワークをどのように通過するかが定義されます。

設定作業

次の作業を実行して、このネットワーク シナリオを設定します。

この設定タスクの結果を示す例は、設定例にあります。

バーチャル プライベート ダイヤルアップ ネットワーク グループ番号の設定

バーチャル プライベート ダイヤルアップ ネットワーク(VPDN)を設定すると、複数のクライアントが 1 つの IP アドレスを使用してルータを介して通信できるようになります。

VPDN を設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

1.

vpdnenable

2. vpdn-group name

3.

request-dialin

4. protocol {l2tp | pppoe}

5.

exit

6.

exit

手順の詳細

イーサネット WAN インターフェイスの設定

このシナリオでは、PPPoE クライアント(Cisco ルータ)が、内部および外部インターフェイスの 10/100 Mbps イーサネット インターフェイスと通信します。

ファスト イーサネット WAN インターフェイスを設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

1. interface type number

2.

pppoe-clientdial-pool-number number

3.

noshutdown

4.

exit

手順の詳細

イーサネット運用管理およびメンテナンス

イーサネット運用管理およびメンテナンス(OAM)は、イーサネット メトロポリタン エリア ネットワーク(MAN)およびイーサネット WAN の設置、モニタリング、トラブルシューティングのためのプロトコルで、開放型システム間相互接続(OSI)モデルのデータ リンク層の新しいオプション サブレイヤを使用します。このプロトコルによって提供される OAM の機能には、ディスカバリ、リンク モニタリング、リモート障害検知、リモート ループバック、および Cisco Proprietary Extension(シスコ独自の拡張機能)があります。

イーサネット OAM の設定および構成情報については、『Carrier Ethernet Configuration Guide』の「Using Ethernet Operations, Administration, and Maintenance」を参照してください。

ダイヤラ インターフェイスの設定

ダイヤラ インターフェイスは、デフォルトのルーティング情報、カプセル化プロトコル、および使用するダイヤラ プールなど、クライアントからのトラフィックを処理する方法を示します。ダイヤラ インターフェイスは、仮想アクセスのクローニングにも使用されます。ファスト イーサネット インターフェイスには、複数の PPPoE クライアント セッションを設定できますが、セッションごとに別個のダイヤラ インターフェイスと別個のダイヤラ プールを使用する必要があります。

ファスト イーサネット LAN インターフェイスのダイヤラ インターフェイスの 1 つをルータで設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

1.

interfacedialer dialer-rotary-group-number

2.

ipaddressnegotiated

3.

ipmtu bytes

4.

encapsulation encapsulation-type

5.

pppauthentication {protocol1 [protocol2...]}

6.

dialerpool number

7.

dialer-group group-number

8.

exit

9.

dialer-listdialer-groupprotocolprotocol-name {permit | deny | list access-list-number | access-group}

10. iprouteprefix mask {interface-type interface-number}

手順の詳細

ネットワーク アドレス変換の設定

ネットワーク アドレス変換(NAT)は、ダイヤラ インターフェイスによって割り当てられたグローバル アドレスを使用して、標準のアクセス リストに一致するアドレスからのパケットを変換します。内部インターフェイスを介してルータに到達したパケット、ルータから発信されたパケット、またはその両方のパケットについて、可能なアドレス変換がアクセス リストで確認されます。NAT には、スタティック アドレス変換もダイナミック アドレス変換も設定できます。

外部ファスト イーサネット WAN インターフェイスをダイナミック NAT で設定するには、グローバル コンフィギュレーション モードで次の手順を実行します。

1.

ipnatpool name start-ip end-ip {netmask netmask | prefix-length prefix-length}

2.

次のいずれかを実行します。

3. interface type number

4. ipnat {inside | outside}

5.

noshutdown

6.

exit

7. interface type number

8. ipnat {inside | outside}

9.

noshutdown

10.

exit

11.

access-list access-list-number {deny | permit} source [source-wildcard]

手順の詳細

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 | ipnatpool name start-ip end-ip {netmask netmask | prefix-length prefix-length} 例: Router(config)# ip nat pool pool1 192.168.1.0 192.168.2.0 netmask 255.255.252.0 |

NAT 用のグローバル IP アドレスのプールを作成します。 | ||

| ステップ 2 | 次のいずれかを実行します。 |

内部インターフェイス上のダイナミック アドレス変換をイネーブルにします。 最初の例は、アクセス リスト 1 で許可されたアドレスが、ダイヤラ インターフェイス 0 に指定されているいずれかのアドレスに変換されることを示しています。 2 番目の例は、アクセス リスト acl1 で許可されたアドレスが、NAT プール pool1 に指定されたいずれかのアドレスに変換されることを示しています。 | ||

| ステップ 3 | interface type number 例: Router(config)# interface vlan 1 |

NAT の内部インターフェイスにする VLAN(ファスト イーサネット LAN インターフェイス(FE0–FE3)が存在する)に対して、コンフィギュレーション モードを開始します。 | ||

| ステップ 4 | ipnat {inside | outside} 例: Router(config-if)# ip nat inside |

指定の VLAN インターフェイスを NAT の内部インターフェイスとして識別します。 | ||

| ステップ 5 | noshutdown 例: Router(config-if)# no shutdown |

イーサネット インターフェイスに対する設定変更をイネーブルにします。 | ||

| ステップ 6 | exit 例: Router(config-if)# exit |

ファスト イーサネット インターフェイスのコンフィギュレーション モードを終了して、グローバル コンフィギュレーション モードに戻ります。 | ||

| ステップ 7 | interface type number 例: Router(config)# interface fastethernet 4 |

NAT の外部インターフェイスとするファスト イーサネット WAN インターフェイス(FE4 または NAT)に対して、コンフィギュレーション モードを開始します。 | ||

| ステップ 8 | ipnat {inside | outside} 例: Router(config-if)# ip nat outside |

指定の WAN インターフェイスを NAT の外部インターフェイスとして識別します。 | ||

| ステップ 9 | noshutdown 例: Router(config-if)# no shutdown |

イーサネット インターフェイスに対する設定変更をイネーブルにします。 | ||

| ステップ 10 | exit 例: Router(config-if)# exit |

ファスト イーサネット インターフェイスのコンフィギュレーション モードを終了して、グローバル コンフィギュレーション モードに戻ります。 | ||

| ステップ 11 | access-list access-list-number {deny | permit} source [source-wildcard] 例: Router(config)# access-list 1 permit 192.168.1.0 255.255.255.0 |

変換が必要なアドレスを示す標準アクセス リストを定義します。

|

(注) | 仮想テンプレート インターフェイスとともに NAT を使用するには、ループ バック インターフェイスを設定する必要があります。ループバック インターフェイスの設定については、第 3 章「ルータの基本設定」を参照してください。 |

NAT コマンドの詳細については、Cisco NX-OS Release 4.1 のマニュアル セットを参照してください。NAT の概念の概要については、付録 A「Cisco IOS ソフトウェアの基礎知識」を参照してください。

設定例

次の設定例は、この章で説明した PPPoE シナリオのコンフィギュレーション ファイルの一部を示しています。

VLAN インターフェイスの IP アドレスは 192.168.1.1、サブネット マスクは 255.255.255.0 です。NAT は内部と外部に設定されています。

(注) | showrunning-config コマンドを実行すると、「(default)」でマークされたコマンドが自動的に生成されます。 |

vpdn enable vpdn-group 1 request-dialin protocol pppoe ! interface vlan 1 ip address 192.168.1.1 255.255.255.0 no ip directed-broadcast (default) ip nat inside interface FastEthernet 4 no ip address no ip directed-broadcast (default) ip nat outside pppoe enable group global pppoe-client dial-pool-number 1 no sh ! interface dialer 0 ip address negotiated ip mtu 1492 encapsulation ppp ppp authentication chap dialer pool 1 dialer-group 1 ! dialer-list 1 protocol ip permit ip nat inside source list 1 interface dialer 0 overload ip classless (default) ip route 10.10.25.2 255.255.255.255 dialer 0 ip nat pool pool1 192.168.1.0 192.168.2.0 netmask 255.255.252.0 ip nat inside source list acl1 pool pool1 !

設定の確認

PPPoE クライアントと NAT の設定を確認するには、特権 EXEC モードで show ip nat statistics コマンドを使用します。次の例のような確認用の出力が表示されます。

Router# show ip nat statistics Total active translations: 0 (0 static, 0 dynamic; 0 extended) Outside interfaces: FastEthernet4 Inside interfaces: Vlan1 Hits: 0 Misses: 0 CEF Translated packets: 0, CEF Punted packets: 0 Expired translations: 0 Dynamic mappings: -- Inside Source [Id: 1] access-list 1 interface Dialer0 refcount 0 Queued Packets: 0

フィードバック

フィードバック