ポリシーベースのリダイレクトについて

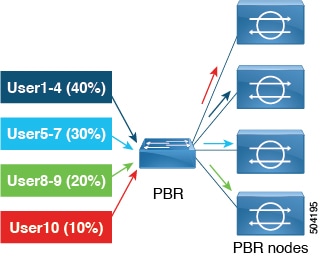

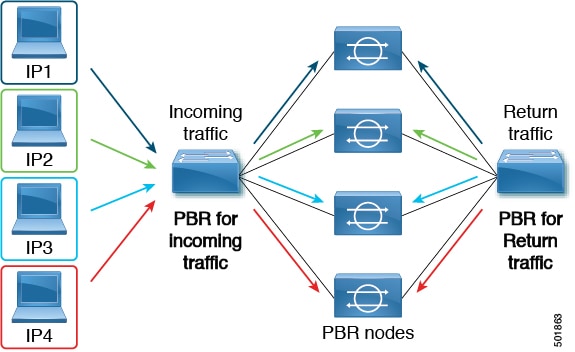

Cisco Application Centric Infrastructure (ACI) ポリシーベースリダイレクト (PBR) により、ファイアウォールやロードバランサなどのサービスアプライアンスをプロビジョニングできます。一般的な使用例としては、プールしてアプリケーション プロファイルに合わせて調整すること、また容易にスケーリングすることができ、サービス停止の問題が少ないサービス アプライアンスのプロビジョニングがあります。PBR により、プロビジョニングするコンシューマおよびプロバイダー エンドポイント グループをすべて同じ仮想ルーティングおよび転送(VRF)インスタンスに含めることで、サービス アプライアンスの展開をシンプル化できます。PBR の導入は、ルート リダイレクト ポリシーおよびクラスタのリダイレクト ポリシーの設定と、ルーティングとクラスタ リダイレクト ポリシーを使用するサービス グラフ テンプレートの作成から構成されます。サービス グラフ テンプレートを展開した後は、サービス グラフ プロバイダーのエンドポイント グループを利用するためにエンドポイント グループを有効にすることにより、サービス アプライアンスを使用します。これは、vzAny を使用することにより、さらに簡素化し、自動化できます。パフォーマンスの要件が、専用のサービス アプライアンスをプロビジョニングするかどうかを決定するものとなるのに対し、PBR を使用すれば、仮想サービス アプライアンスの展開も容易になります。

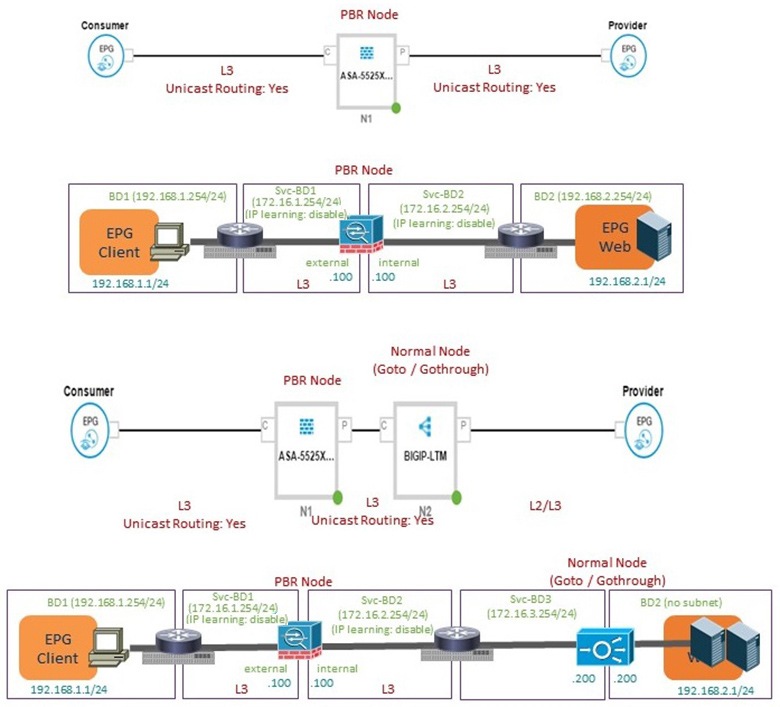

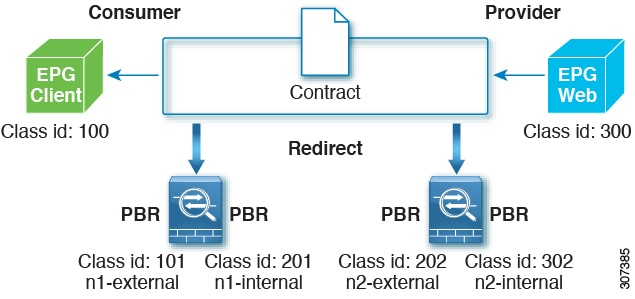

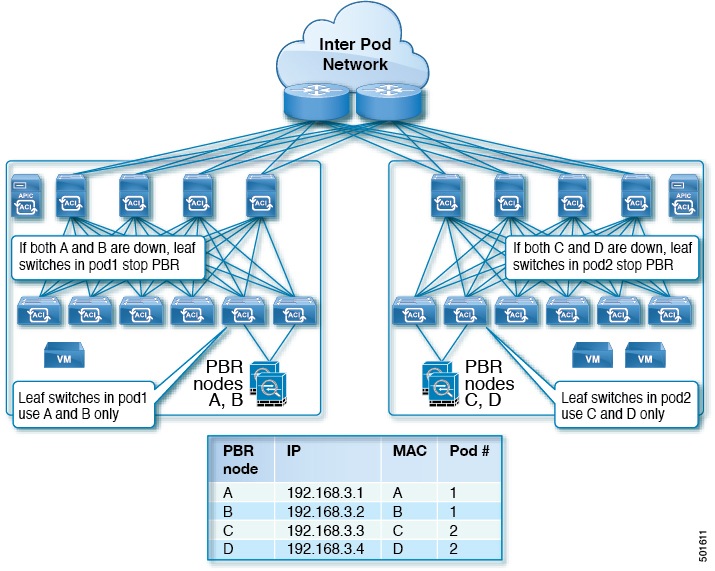

次の図は、ファイアウォールへのトラフィックに固有の、リダイレクトの使用例を示しています:

この使用例では、2 つの情報カテゴリを作成する必要があります。最初の情報カテゴリは HTTP トラフィックを許可します。その後このトラフィックはファイアウォールにリダイレクトされます。トラフィックはファイアウォールを通過してから、Web エンドポイントに送られます。2 番目の情報カテゴリはすべてのトラフィックを許可します。これは最初の情報カテゴリではリダイレクトされなかったトラフィックをキャプチャします。トラフィックはそのまま Web エンドポイントに送られます。

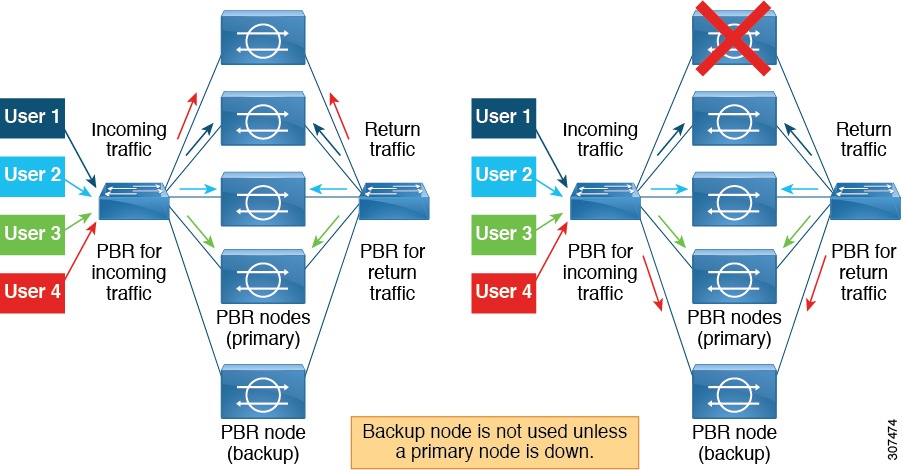

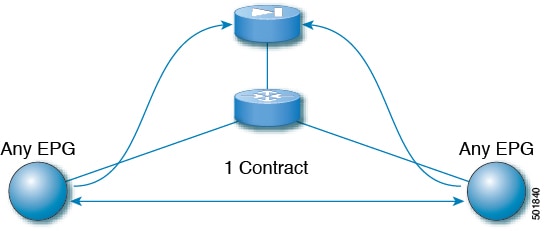

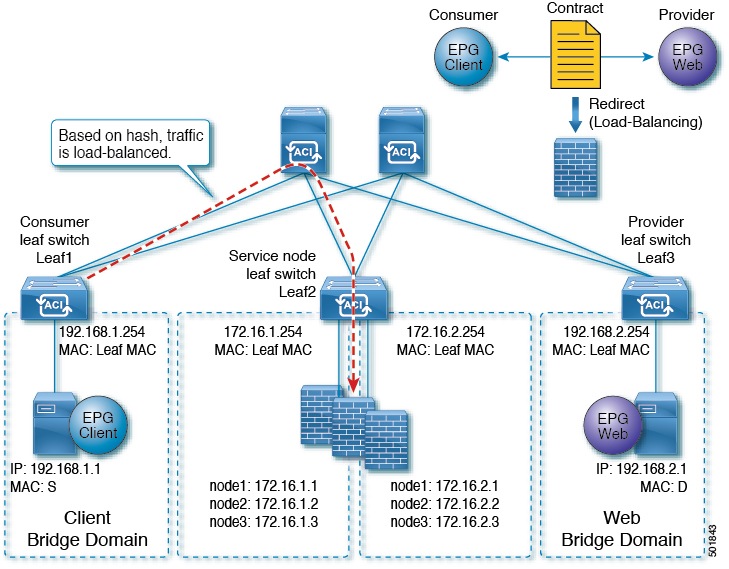

次の図は、ACI PBR 物理トポロジのサンプルを示しています:

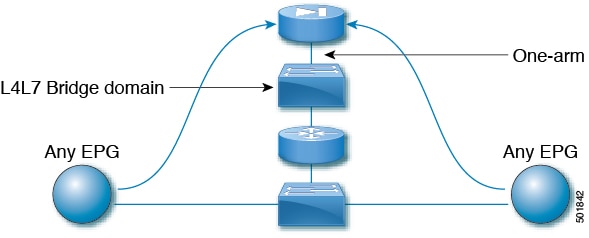

次の図は、ACI PBR 論理トポロジのサンプルを示しています:

これらの例はシンプルな導入ですが、 ACI PBR は、ファイアウォールやサーバのロード バランサなどのような、複数のサービスのために物理および仮想サービス アプライアンスの両方を混在させたものにスケールアップすることを可能にします。

ポリシーベースのリダイレクトを設定する際の注意事項と制約事項

ポリシーベースリダイレクト (PBR) サービスノードを計画するときは、次の注意事項と制限事項に従ってください。

-

ファブリック内の PBR でパケットをルーティングする必要があるため、パケットの送信元 MAC アドレスが書き換えられる可能性があります。IP アドレスヘッダーの存続可能時間 (TTL) フィールドは、ファブリック内でパケットがルーティングされる回数だけ減少します。

-

両方のサービスレッグに同じアクションを選択します。つまり、内部サービスレッグの拒否アクションを選択した場合は、外部サービスレッグの拒否アクションも選択する必要があります。

-

L3Out EPG と通常の EPG は、コンシューマー EPG またはプロバイダー EPG にできます。

-

L2Out EPG は、コンシューマー EPG またはプロバイダー EPG にすることはできません。

-

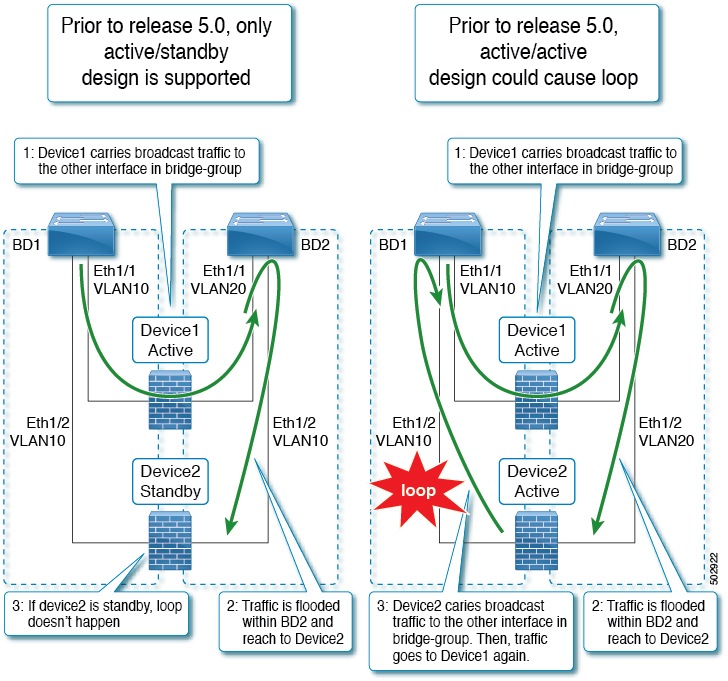

Cold Standby のアクティブ/スタンバイ導入では、サービス ノードにアクティブな導入の MAC アドレスを設定します。Cold Standby のアクティブ/スタンバイ導入では、アクティブ ノードがダウンすると、スタンバイ ノードがアクティブ ノードの MAC アドレスを引き継ぎます。

-

ネクストホップ サービスノードの IP アドレスを指定する必要があります。

-

5.2(1) より前のリリースでは、仮想 MAC アドレスを指定する必要があります。5.2(1) 以降のリリースでは、オプションで仮想 MAC アドレスを提供せず、代わりに Cisco Application Policy Infrastructure Controller (Cisco APIC) にアドレスを動的に検出できます。

-

別のブリッジ ドメイン サービスにアプライアンスをプロビジョニングします。Cisco APIC 3.1(1) 以降のリリースでは、サービスアプライアンスを別のブリッジドメインにプロビジョニングすることは必須ではありません。そのためには、Cisco Nexus 9300-EX と 9300-FX プラットフォームのリーフ スイッチが必要です。

-

Cisco APIC リリース 3.1 からダウングレードする場合、ポリシーベースのリダイレクト ブリッジ ドメインが同じブリッジドメインをコンシューマーまたはプロバイダーとして使用しているかどうかを内部コードで確認します。その場合にはダウングレード中にエラーが出されます。そのような設定は Cisco APIC の以前のバージョンではサポートされないからです。

-

5.2(1) 以降のリリースから 5.2(1) より前のリリースにダウングレードする場合は、5.2 リリースからの PBR 関連の機能を含むすべての PBR 関連の設定を削除し、関連するサービスグラフを削除する必要があります。次に例を示します。

-

L3Out で PBR 接続先を使用するデバイス選択ポリシーを削除します。

-

拡張 LAG ポリシーを使用するレイヤ 4 ~ レイヤ 7 サービスデバイスを削除します。

-

HTTP SLA タイプを使用する IP SLA モニタリングポリシーを削除します。

-

接続先 MAC アドレスが設定されていない PBR 接続先を削除します。

-

-

サービスアプライアンス、ソース、ブリッジドメインは、同じ VRF インスタンスに配置できます。

-

Cisco N9K-93128TX、N9K-9396PX、N9K-9396TX、N9K-9372PX、および N9K-9372TX スイッチでは、サービス アプライアンスを、送信元または宛先のいずれかのエンドポイント グループと同じリーフ スイッチに配置することはできません。Cisco N9K-C93180YC-EX および N9K-93108TC-EX スイッチでは、サービス アプライアンスを、送信元または宛先のいずれかのエンドポイント グループと同じリーフ スイッチに配置することができます。

-

PBR ノードインターフェイスは、FEX ホストインターフェイスではサポートされていません。PBR ノードインターフェイスは、FEX ホストインターフェイスではなく、リーフ ダウンリンク インターフェイスの下に接続する必要があります。コンシューマーとプロバイダーのエンドポイントは、FEX ホストインターフェイスで接続できます。

-

サービスアプライアンスは、ブリッジドメインにのみ存在できます。

-

サービス アプライアンスのプロバイダーのエンドポイント グループによって提供される契約は

allow-allに設定できますが、トラフィックを Cisco Application Centric Infrastructure ( Cisco ACI ) ファブリックでルーティングすることはできません。 -

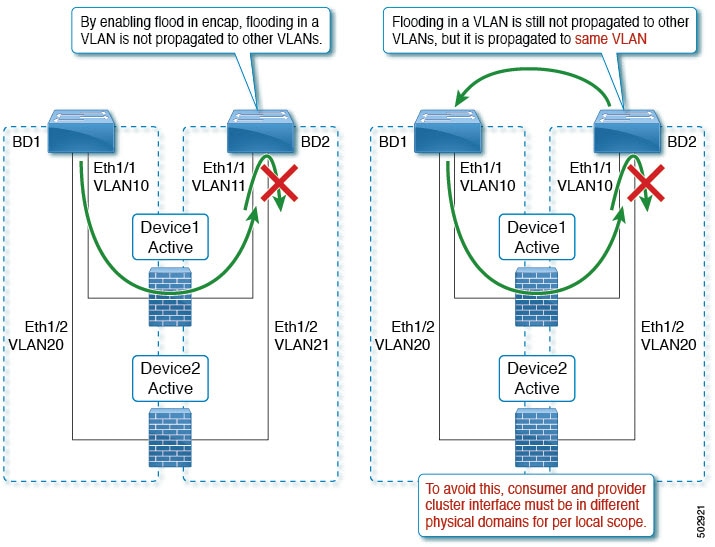

Cisco APIC リリース 3.1(1) 以降のリリースでは、Cisco Nexus 9300-EX および 9300-FX プラットフォーム リーフ スイッチを使用する場合、ポリシーベースのリダイレクト ブリッジドメインでエンドポイント データプレーン学習を無効にする必要はありません。サービス グラフの導入時には、ポリシーベースのリダイレクト ノード EPG の場合にのみ、エンドポイント データプレーンの学習は自動的に無効にされます。非 EX および非 FX プラットフォーム リーフ スイッチを使用する場合は、ポリシー ベースのリダイレクト ブリッジ ドメインでエンドポイント データプレーンの学習を無効にする必要があります。ポリシー ベースのリダイレクト ブリッジ ドメインでは、エンドポイント データプレーンの学習を無効にする必要があります。

-

Cisco APIC リリース 4.0(1) 以降のリリースでは、PBR を使用してサービスグラフをコントラクト対象に付加できます。サービスグラフとの EPG 内コントラクトは、EPG 間コントラクトとして同時に使用することはできません。リダイレクトが有効になっているサービスグラフで使用する場合は、EPG 間および EPG 内の通信に別々のコントラクトを使用する必要があります。

-

Cisco APIC リリース 4.2(3) 以降のリリースでは、サービスグラフテンプレートでコントラクトからのフィルタ(filters-from-contract)オプションが利用可能になり、ソースまたは接続先にコンシューマー EPG クラス ID を含まないゾーニングルールに対して、デフォルトのフィルタの代わりにサービスグラフが付加されているコントラクト対象の特定のフィルタを使用できるようになりました。ソースまたは接続先としてコンシューマー EPG クラス ID を持つゾーニングルールでは、オプションに関係なく特定のフィルタを使用します。

-

マルチノードポリシーベースのリダイレクト(マルチノード PBR):

-

ポリシーベースリダイレクト用に構成できるサービスグラフで最大 5 つの機能ノードをサポートします。

-

マルチノード PBR サービスチェーンを使用する場合、すべてのサービスデバイスはローカルリーフスイッチにあるか、リモートリーフスイッチに接続されている必要がありますが、両方に分散することはできません。

-

サポートされるトポロジ:

このトポロジでは、RL はリモートリーフスイッチを意味し、LL はリモートリーフスイッチの下ではなく、メインロケーションの下にあるローカルリーフスイッチを意味します。

-

N1(LL)--N2(LL)--N3(LL):すべてのデバイスは、メインロケーションとリモートリーフスイッチに分散されていないローカルリーフスイッチに接続されています。

-

N1(RL)-N2(RL)--N3(RL):すべてのデバイスがリモートリーフスイッチに接続されています。

-

-

サポートされていないトポロジ:

-

N1(LL)--N2(RL)--N3(LL):サービスデバイスは、ローカルリーフスイッチとリモートリーフスイッチに分かれます。

-

-

-

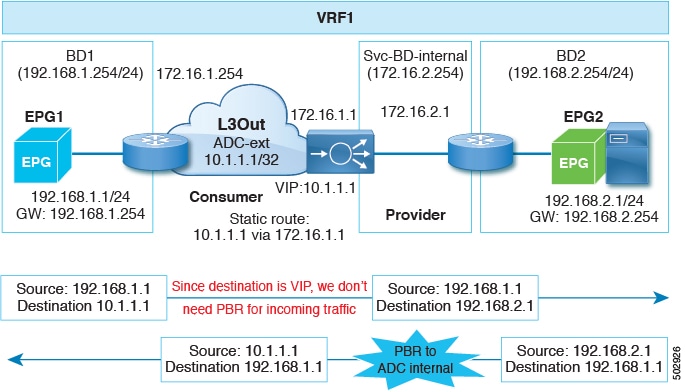

ロードバランサ向けのマルチノード PBR レイヤ 3 接続先ガイドライン:

-

レイヤ 3 接続先アップグレード:レイヤ 3 接続先 (VIP) パラメータは、アップグレード後にデフォルトで有効になります。特定のサービスノードで PBR ポリシーが設定されていない場合(3.2(1) より前のリリース)、ノードコネクタはレイヤ 3 の接続先として扱われ、新しい Cisco APIC リリースでも引き続き使用されるため、このことによる問題は発生しません。

-

トラフィックは、必ずしもコンシューマー/プロバイダーのみが接続先である必要はありません。

-

転送方向では、トラフィックはロードバランサの VIP アドレスに送信されます。

-

逆方向では、SNAT が有効になっている場合、トラフィックはロードバランサの内部レッグに送信されます。

-

両方向で、論理インターフェイス コンテキストでレイヤ 3 接続先 (VIP) を有効(チェック)します。

-

両方向でレイヤ 3 接続先 (VIP) を有効(チェック)し、内部側で PBR ポリシーを構成することにより、ロードバランサ内部で SNAT から No-SNAT に切り替えられるようにします。

-

SNAT が無効の場合:

-

逆方向のトラフィックはコンシューマーに送られますが、ロードバランサの内部レッグには送られません(内部レッグで PBR ポリシーを有効にします)。

-

この場合は PBR ポリシーが適用されるため、レイヤ 3 接続先 (VIP) は適用されません。

-

-

-

-

マルチキャストおよびブロードキャスト トラフィック リダイレクションはサポートされていません。

-

リダイレクト ポリシーの宛先を別のグループに変更した場合、Cisco APIC は変更に対してエラーを発生し、ポリシーの動作状態は無効になります。ポリシーを再度有効にするには、エラーをクリアする必要があります。

-

PBR を使用する EPG 内または外部内の EPG コントラクトは、EPG 間コントラクトには使用できません。

-

非 PBR EPG から PBR EPG にエンドポイントを移行する場合、接続先リーフスイッチのリモートエンドポイントは、古い非 PBR EPG の sclass の詳細を持つリモートエンドポイントをクリアしません。この問題は、リモートエンドポイントを持つ接続先リーフスイッチが、製品 ID に -EX、-FX、または -GX サフィックスが付いているスイッチの場合に発生します。この問題は、製品 ID に -FX2、-GX2、またはそれ以降のサフィックスが付いているスイッチでは発生しません。

この問題が発生した場合、次の CLI コマンドを使用して、リモートエンドポイントを手動でクリアできます。

vsh -c "clear system internal epm endpoint key vrf vrf_name ip ip_name" -

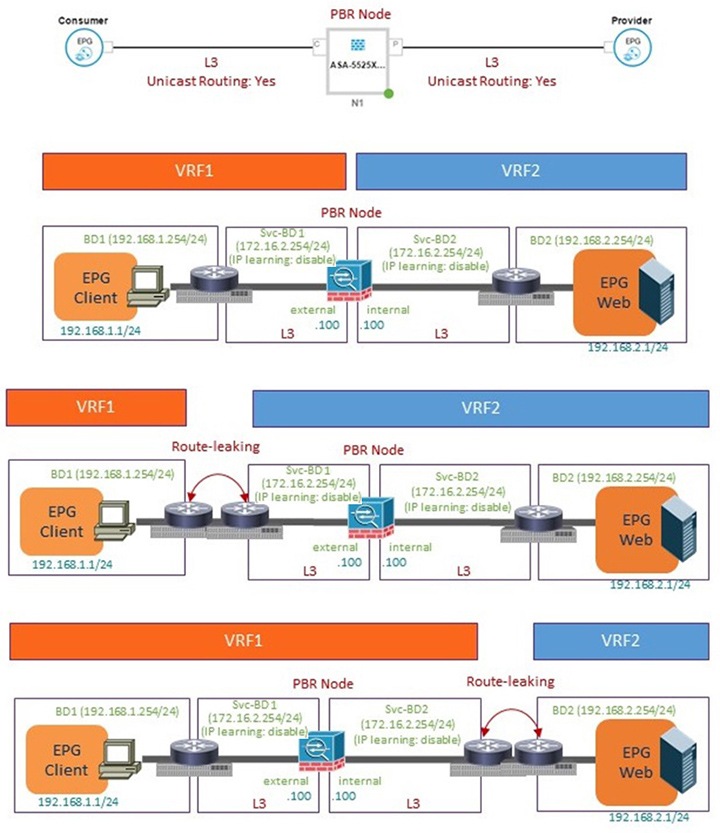

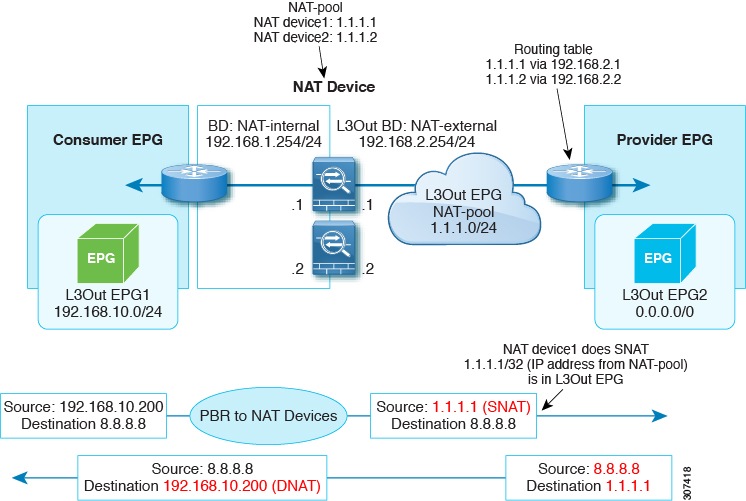

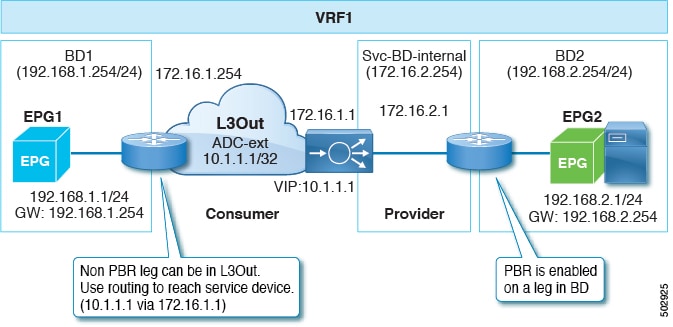

サポートされているポリシーベースのリダイレクト設定には、次のものがあります。

図 4. 同じ VRF インスタンスのポリシーベースリダイレクト

図 5. 異なる VRF インスタンスのポリシーベースリダイレクト

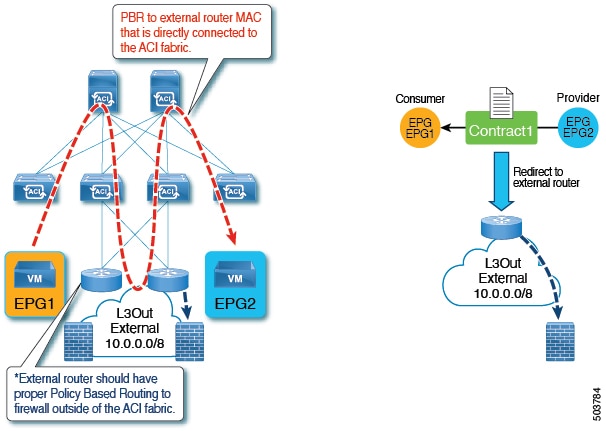

図 6. L3Out 接続先を使用したポリシーベースリダイレクト

-

サポートされていないポリシー ベースのリダイレクト設定は次のとおりです:

図 7. サポートされていないポリシー ベースのリダイレクト設定

GUI を使用したポリシー ベース リダイレクトの設定

次の手順では、GUI を使用してポリシー ベース リダイレクト (PBR) を設定します。

手順

| ステップ 1 |

メニュー バーで、 の順に選択します。 |

||||

| ステップ 2 |

[Work] ペインで、テナントの名前をダブルクリックします。 |

||||

| ステップ 3 |

[Navigation] ウィンドウで、 を選択します。 |

||||

| ステップ 4 |

作業ウィンドウで、 を選択します。 |

||||

| ステップ 5 |

Create L4-L7 Devices ダイアログボックスで、必要に応じてフィールドに入力します。 [全般(General)] セクションでは、[サービスタイプ(Service Type)] には [ファイアウォール(Firewall)]、[ADC]、[その他(Other)] を選択できます。

|

||||

| ステップ 6 |

ナビゲーション ウィンドウで、 を選択します。 |

||||

| ステップ 7 |

作業ウィンドウで、 を選択します。 |

||||

| ステップ 8 |

Create L4-L7 Service Graph Template ダイアログボックスで、次の操作を実行します: |

||||

| ステップ 9 |

ナビゲーション ウィンドウで、Tenant tenant_name > Policies > Protocol > L4-L7 Policy Based Redirect を選択します。 |

||||

| ステップ 10 |

作業ウィンドウで、 を選択します。 |

||||

| ステップ 11 |

Create L4-L7 Policy Based Redirect ダイアログボックスで、必要に応じてフィールドに入力します。このポリシーベースのリダイレクト ポリシーは、コンシューマ コネクタ用のものです。 |

||||

| ステップ 12 |

プロバイダ コネクタ用には、別のポリシー ベースのリダイレクト ポリシーを作成します。 |

||||

| ステップ 13 |

ナビゲーション ウィンドウで、 を選択します。 作成したサービス グラフ テンプレートを選択します。 |

||||

| ステップ 14 |

サービス グラフ テンプレートを右クリックして、Apply L4-L7 Service Graph Template を選択します。 |

||||

| ステップ 15 |

Apply L4-L7 Service Graph Template to EPGs ダイアログボックスで、次の操作を実行します:

|

NX-OS スタイルの CLI を使用したポリシー ベース リダイレクトの設定

この手順のコマンド例にはには、ルート リダイレクト、クラスタのリダイレクト、およびグラフの導入が含まれます。デバイスはテナント T1 の下に作成されます。

手順

| ステップ 1 |

デバイス クラスタを作成します。 例: |

| ステップ 2 |

テナント PBRv6_ASA_HA_Mode の下に、PBR サービス グラフ インスタンスを展開します。 例: |

| ステップ 3 |

フィルタが IP プロトコルに一致する PBR 用の契約を作成します。情報カテゴリの下で、レイヤ 4 ~ レイヤ 7 サービス グラフ名を指定します。 サービス アプライアンスのプロバイダ エンドポイント グループによって提供される契約は、 例: |

| ステップ 4 |

クライアントとサーバのエンドポイント グループ用にブリッジ ドメインを作成します。クライアントとサーバの両方が同じ VRF インスタンスに属します。 例: |

| ステップ 5 |

ファイアウォールの内部および外部レッグ用には、別のブリッジ ドメインを作成します。 PBR では、リモート リーフ スイッチの送信元 VTEP の学習が無効になっている必要があります。これは、no ip learning コマンドで行います。 例: |

| ステップ 6 |

アプリケーションプロファイルを作成し、エンドポイント グループを指定します。 例: |

| ステップ 7 |

ブリッジ ドメインのデフォルト ゲートウェイを指定します。 例: |

| ステップ 8 |

テナント T1 からデバイスをインポートします。 例: |

| ステップ 9 |

サービス リダイレクト ポリシーを使用してサービス グラフを作成します。 例: |

| ステップ 10 |

外部および内部レッグのサービス リダイレクトのポリシーを作成します。IPv6 アドレスは次の例で使用されます。同じコマンドを使用して IPv4 アドレスを指定することもできます。 例: |

NX-OS スタイルの CLI を使用したポリシー ベースのリダイレクト設定を確認する

ポリシー ベースのリダイレクトを設定した後は、NX-OS スタイル CLI を使用して設定を確認できます。

手順

| ステップ 1 |

テナントの実行設定を表示します。 例: |

| ステップ 2 |

テナントとそのサービス グラフの実行設定を表示します。 例: |

| ステップ 3 |

サービス グラフ設定を表示します。 例: |

フィードバック

フィードバック