はじめに

このドキュメントでは、コンバージドアクセスコントローラでWeb認証/クライアントの個人所有デバイスの持ち込み(BYOD)プロビジョニング状態の間に特定のドメインリストへのアクセスを許可するために、DNSベースのアクセスリスト(ACL)、完全修飾ドメイン名(FQDN)ドメインリストを使用する設定例について説明します。

前提条件

要件

このドキュメントでは、基本的な中央Web認証(CWA)の設定方法をすでに理解していることを前提としています。これは、BYODを促進するためのFQDNドメインリストの使用を示すための追加に過ぎません。CWAおよびISE BYODの設定例は、このドキュメントの最後に記載されています。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

Cisco Identity Services Engine ソフトウェアリリース 1.4

Cisco WLC 5760ソフトウェアリリース3.7.4

DNSベースのACLプロセスフロー

Identity Services Engine(ISE)がリダイレクトACL名(ISEにリダイレクトするトラフィックとリダイレクトしないトラフィックを決定するために使用されるACL名)とFQDNドメインリスト名(認証の前にアクセスを許可するためにコントローラ上でFQDN URLリストにマッピングされるACL名)を返す際のフローは次のようになります。

- ワイヤレスLANコントローラ(WLC)は、アクセスポイント(AP)にcapwapペイロードを送信して、URLのDNSスヌーピングを有効にします。

- APは、クライアントからのDNSクエリーをスヌーピングします。

- ドメイン名が許可されたURLに一致する場合、APは要求をDNSサーバに転送し、DNSサーバからの応答を待機してDNS応答を解析し、解決された最初のIPアドレスのみを使用して転送します。

- ドメイン名が一致しない場合、DNS応答はそのまま(変更なしで)クライアントに転送されます。

- ドメイン名が一致する場合、最初に解決されたIPアドレスがcapwapペイロードでWLCに送信されます。WLCは、次の方法を使用して、FQDNドメインリストにマッピングされたACLを、APから取得した解決済みのIPアドレスで暗黙的に更新します。

- 解決されたIPアドレスは、FQDNドメインリストにマッピングされたACLの各ルールの宛先アドレスとして追加されます。

- ACLの各ルールが許可から拒否に戻り、逆に許可から拒否に戻ると、ACLがクライアントに適用されます。

注:このメカニズムでは、ドメインリストをCWAリダイレクトACLにマッピングできません。リダイレクトACLルールを逆にすると、ルールが許可に変更されてしまい、トラフィックがISEにリダイレクトされる必要があるためです。そのため、FQDNドメインリストは、設定部分で個別の「permit ip any any」ACLにマッピングされます。

- この点を明確にするために、ネットワーク管理者がリスト内のcisco.com urlを使用してFQDNドメインリストを設定し、そのドメインリストを次のACLにマッピングしたと仮定します。

ip access-list extended FQDN_ACL

permit ip any any

クライアントがcisco.comを要求すると、APはドメイン名cisco.comをIPアドレス72.163.4.161に解決してコントローラに送信します。ACLは次のように変更され、クライアントに適用されます。

ip access-list extended FQDN_ACL

deny ip any host 72.163.4.161

- クライアントがHTTP「GET」要求を送信するとき:

- ACLがトラフィックを許可する場合、クライアントはリダイレクトされます。

- IPアドレスが拒否されると、HTTPトラフィックは許可されます。

- アプリケーションがクライアントにダウンロードされ、プロビジョニングが完了すると、ISEサーバはCoAセッション終了をWLCに送信します。

- クライアントがWLCから認証を解除されると、APはクライアントごとにスヌーピングのフラグを削除し、スヌーピングをディセーブルにします。

設定

WLC の設定

- リダイレクト ACL を作成します。

このACLは、ISEにリダイレクトしないトラフィック(ACLで拒否)と、リダイレクトするトラフィック(ACLで許可)を定義するために使用されます。

ip access-list extended REDIRECT_ACL

deny udp any eq bootps any

deny udp any any eq bootpc

deny udp any eq bootpc any

deny udp any any eq domain

deny udp any eq domain any

deny ip any host 10.48.39.228

deny ip host 10.48.39.228 any

permit tcp any any eq www

permit tcp any any eq 443

このアクセスリストでは、10.48.39.228がISEサーバのIPアドレスです。

-

FQDNドメインリストを設定します。

このリストには、プロビジョニングまたはCWA認証の前にクライアントがアクセスできるドメイン名が含まれています。

passthru-domain-list URLS_LIST

match play.google.*.*

match cisco.com

- permit ip any anyを使用して、URLS_LISTと組み合せるようにアクセスリストを設定します。

実際のIPアクセスリストをクライアントに適用する必要があるため(スタンドアロンのFQDNドメインリストは適用できません)、このACLはFQDNドメインリストにマッピングする必要があります。

ip access-list extended FQDN_ACL

permit ip any any

- URLS_LISTドメインリストをFQDN_ACLにマッピングします。

access-session passthru-access-group FQDN_ACL passthru-domain-list URLS_LIST

- オンボーディングCWA SSIDを設定します。

このSSIDは、クライアントの中央Web認証とクライアントプロビジョニング(PAP)に使用され、FQDN_ACLとREDIRECT_ACLはISEによってこのSSIDに適用されます

wlan byod 2 byod

aaa-override

accounting-list rad-acct

client vlan VLAN0200

mac-filtering MACFILTER

nac

no security wpa

no security wpa akm dot1x

no security wpa wpa2

no security wpa wpa2 ciphers aes

no shutdown

このSSID設定では、MACFILTER方式リストはISE RADIUSグループを指す方式リストで、rad-acctは同じISE RADIUSグループを指すアカウンティング方式リストです。

この例で使用されている方式リスト設定の要約は次のとおりです。

aaa group server radius ISEGroup

server name ISE1

aaa authorization network MACFILTER group ISEGroup

aaa accounting network rad-acct start-stop group ISEGroup

radius server ISE1

address ipv4 10.48.39.228 auth-port 1812 acct-port 1813

key 7 112A1016141D5A5E57

aaa server radius dynamic-author

client 10.48.39.228 server-key 7 123A0C0411045D5679

auth-type any

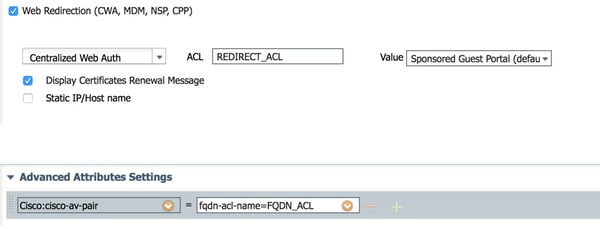

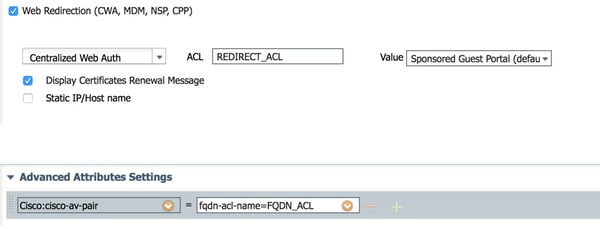

ISE 設定

このセクションでは、読者がCWA ISEの設定パートについて理解していることを前提としています。ISEの設定は、次の変更を加えたほぼ同じです。

ワイヤレスCWA MACアドレス認証バイパス(MAB)認証結果は、CWAリダイレクトURLとともに次の属性を返す必要があります。

cisco-av-pair = fqdn-acl-name=FQDN_ACL

cisco-av-pair = url-redirect-acl=REDIRECT_ACL

ここで、FQDN_ACLはドメインリストにマッピングされているIPアクセスリストの名前で、REDIRECT_ACLは通常のCWAリダイレクトアクセスリストです。

そのため、CWA MAB認証結果は次のように設定する必要があります。

確認

FQDNドメインリストがクライアントに適用されていることを確認するには、次のコマンドを使用します。

show access-session mac <client_mac> details

許可されたドメイン名を示すコマンド出力の例:

5760-2#show access-session mac 60f4.45b2.407d details

Interface: Capwap7

IIF-ID: 0x41BD400000002D

Wlan SSID: byod

AP MAC Address: f07f.0610.2e10

MAC Address: 60f4.45b2.407d

IPv6 Address: Unknown

IPv4 Address: 192.168.200.151

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Common Session ID: 0a30275b58610bdf0000004b

Acct Session ID: 0x00000005

Handle: 0x42000013

Current Policy: (No Policy)

Session Flags: Session Pushed

Server Policies:

FQDN ACL: FQDN_ACL

Domain Names: cisco.com play.google.*.*

URL Redirect: https://bru-ise.wlaaan.com:8443/portal/gateway?sessionId=0a30275b58610bdf0000004b&portal=27963fb0-e96e-11e4-a30a-005056bf01c9&action=cwa&token=fcc0772269e75991be7f1ca238cbb035

URL Redirect ACL: REDIRECT_ACL

Method status list: empty

参考資料

WLC と ISE での中央 Web 認証の設定例

BYODワイヤレスインフラストラクチャ設計

Chromebook オンボーディング用の ISE 2.1 を設定する

フィードバック

フィードバック