ISE 3.4でリモートサポート許可を設定する

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

はじめに

このドキュメントでは、Cisco Agentからのアクセスを許可するためにCisco Identity Services Engine(ISE) 3.4でRemote Support Authorization(RCA)を設定する方法について説明します。

前提条件

要件

Cisco ISE®に関する基本的な知識があることが推奨されます。

RADKitサービスを設定するには、ISEプライマリ管理ノードがprod.radkit-cloud.cisco.comに直接または設定済みのプロキシを介してHTTPS接続できる必要があります。また、有効なCCOアカウントが必要です。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco ISEバージョン3.4パッチ2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定

リモートサポート認証機能は、Cisco RADkititを利用して、お客様の環境にある選択されたISEノードへの安全で監査されたリモートアクセスをシスコのスペシャリストに提供し、トラブルシューティングを合理化します。

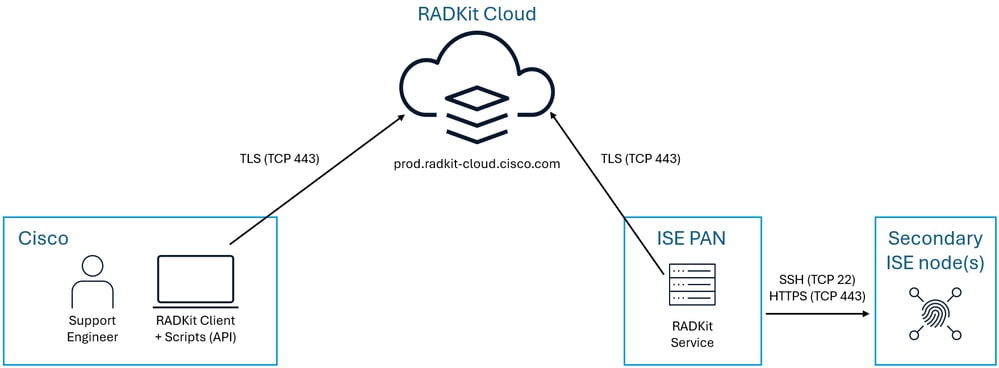

RADKit ISEアーキテクチャの概要

RADKit ISEアーキテクチャの概要

CSDL認定を受けています。CSDLは、セキュリティリスク、データプライバシー、およびサードパーティのライセンスコンプライアンスについてソフトウェアをレビューするシスコのプロセスです。RADKitは厳格なセキュリティレビューを受けました。開発プロセス全体を通してコードの品質と依存関係が分析され、当社のサービスは常に監視されています。保管中または転送中のデータはすべて、業界標準のアルゴリズム(AES、RSA、SHA-2、ECDHなど)とプロトコル(2方向認証されたTLS1.3、SSH)によって業界推奨パラメータとともに保護されます。

RADKitはデータ転送のみを容易にしますが、RADKitによってRADKitクラウドに収集または保存されることはありません。これは、データを収集するための効率的な方法であり、電子メールを送信したり、手動でSRにアップロードしたりするよりも、サポートエンジニアとデータを交換するためのより安全な方法です。この規則の唯一の例外は、セキュリティのために生成される監査証跡です。これは、お客様が所有し、システムから外に出ることはありません。

RADKitサービスセットアップ

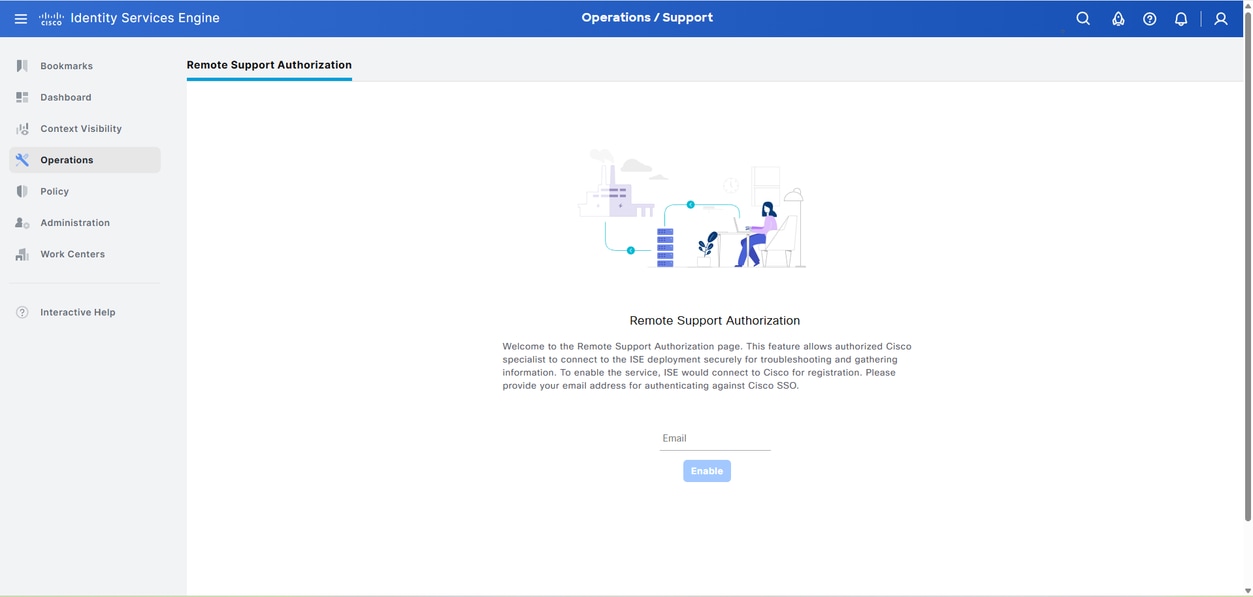

Operations > Support > Remote Support Authorizationの順に移動します。認証用のCisco SSO関連の電子メールアドレスを入力します。

電子メール入力が必要な初期リモートサポート認証ページ

電子メール入力が必要な初期リモートサポート認証ページ

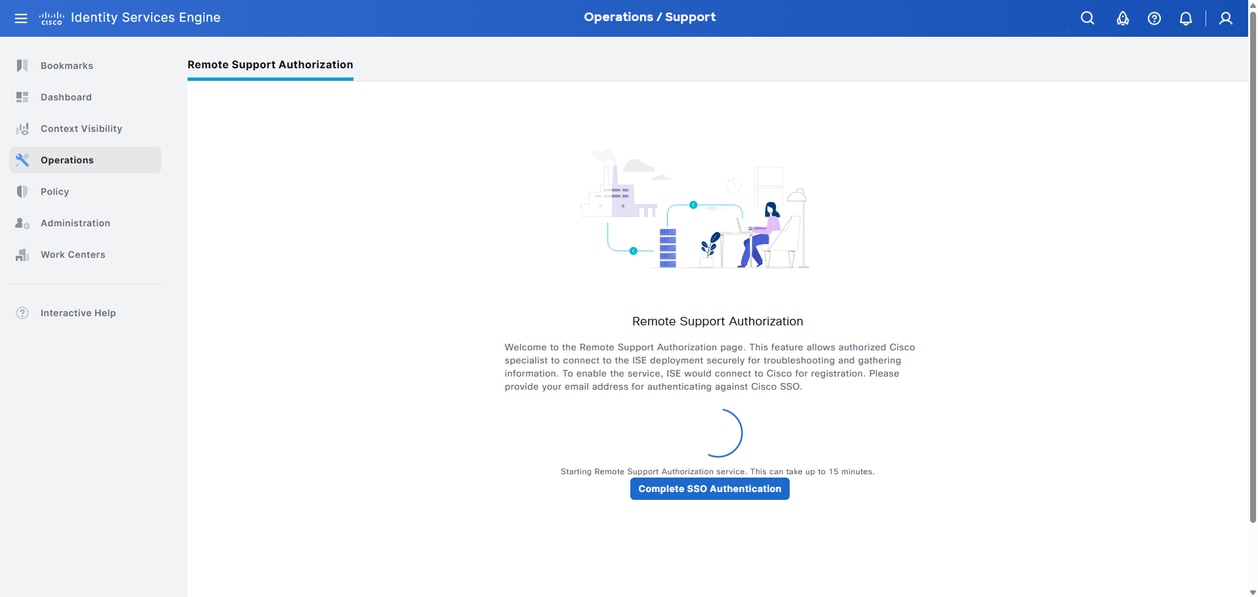

リモートサポート許可サービスが開始されたら、Complete SSO Authenticationをクリックします。

電子メールを入力すると、ボタンが表示されてSSO認証が完了します

電子メールを入力すると、ボタンが表示されてSSO認証が完了します

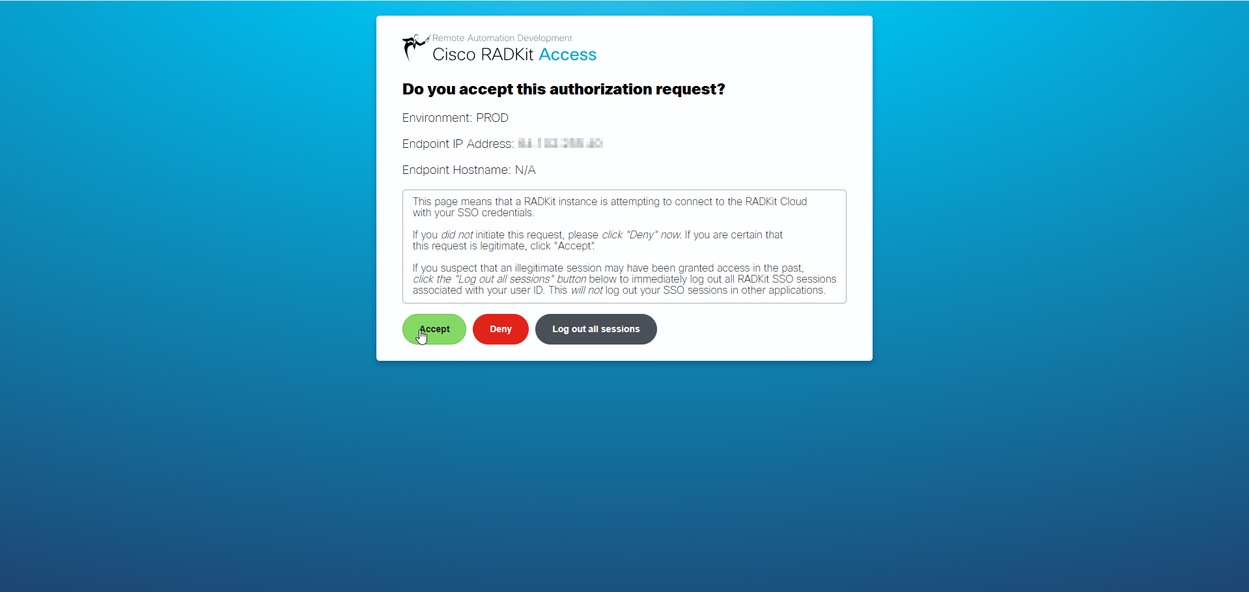

新しく開いたウィンドウでAcceptをクリックして、Cisco RADkit Cloudへの認証を完了します。

認証が完了したSSO認証ページ

認証が完了したSSO認証ページ

リモートサポート許可の設定

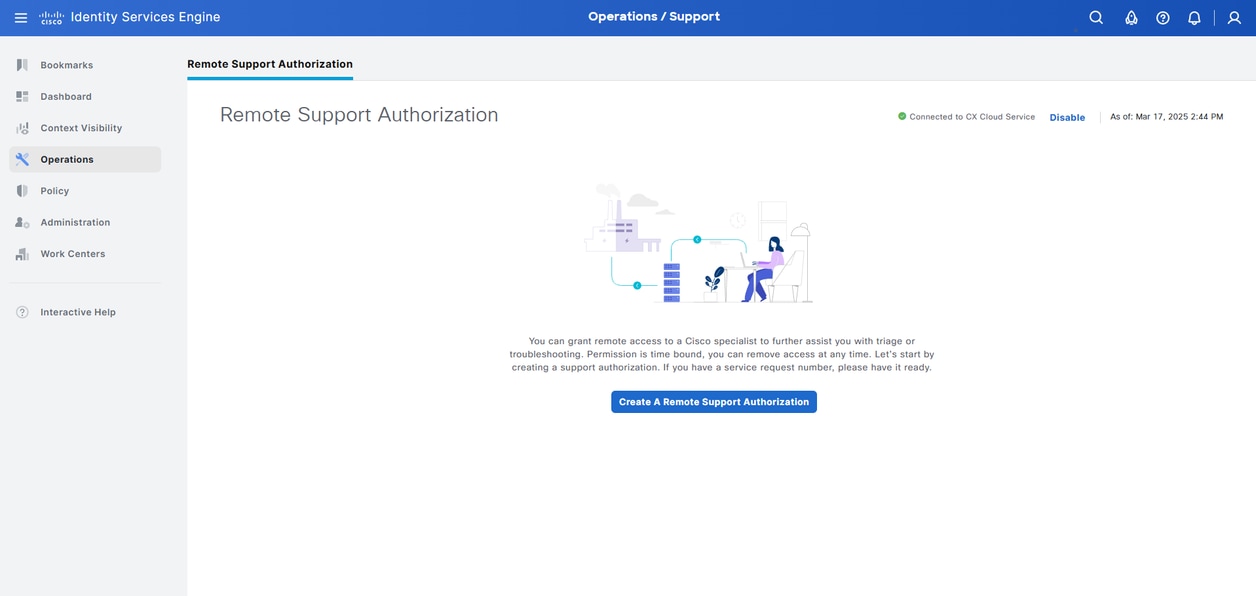

Create A Remote Support Authorizationをクリックして、リモートアクセスセッションを設定します。

認証後、Create Remote Support Authorizationのオプションが表示されます

認証後、Create Remote Support Authorizationのオプションが表示されます

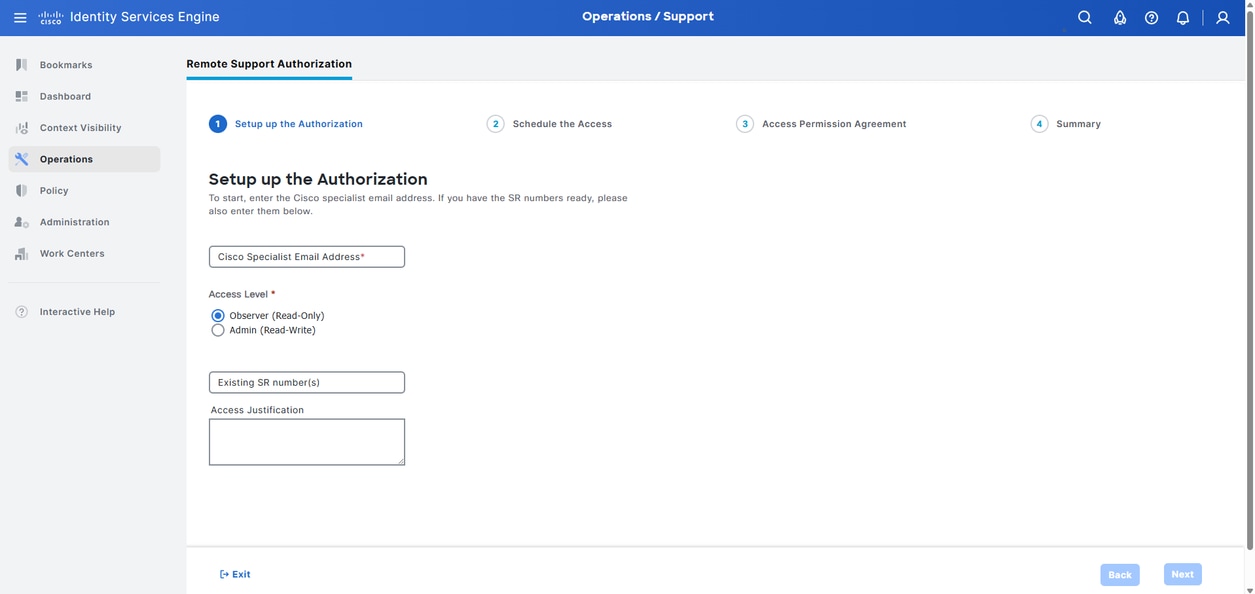

アクセス権を付与するシスコスペシャリストの電子メールアドレスを入力します。Observer(読み取り専用)を選択してシスコスペシャリストに読み取り専用アクセスを提供するか、Admin(読み取り/書き込み)を選択してシスコスペシャリストに完全な読み取り/書き込みアクセスを提供します。このアクセスが既存のTACサービスリクエストに関連している場合は、SR番号と、リモートアクセスに関するその他の理由を入力できます。必要な情報を入力したら、Nextをクリックします。

注:SR番号を指定すると、TACは収集したログを介入なしで自動的にアップロードできます。また、これはSRのリモート接続とコマンドの文書化にも役立ちます。

許可作成の最初のページ

許可作成の最初のページ

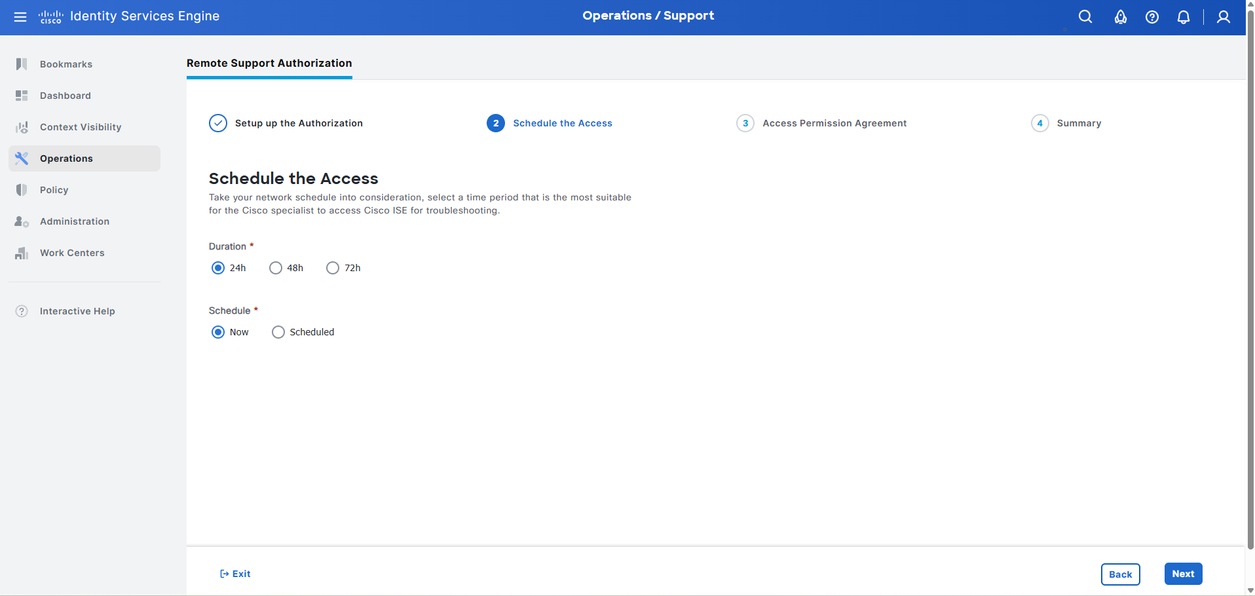

リモート認証の期間とタイミングをスケジュールします。すぐにアクセスをスケジュールするには、Nowを選択します。後の日時にアクセスをスケジュールするには、Scheduledを選択し、Start DateとStart Timeに必要な情報を設定します。必要な情報を入力したら、Nextをクリックします。

許可作成の2ページ目

許可作成の2ページ目

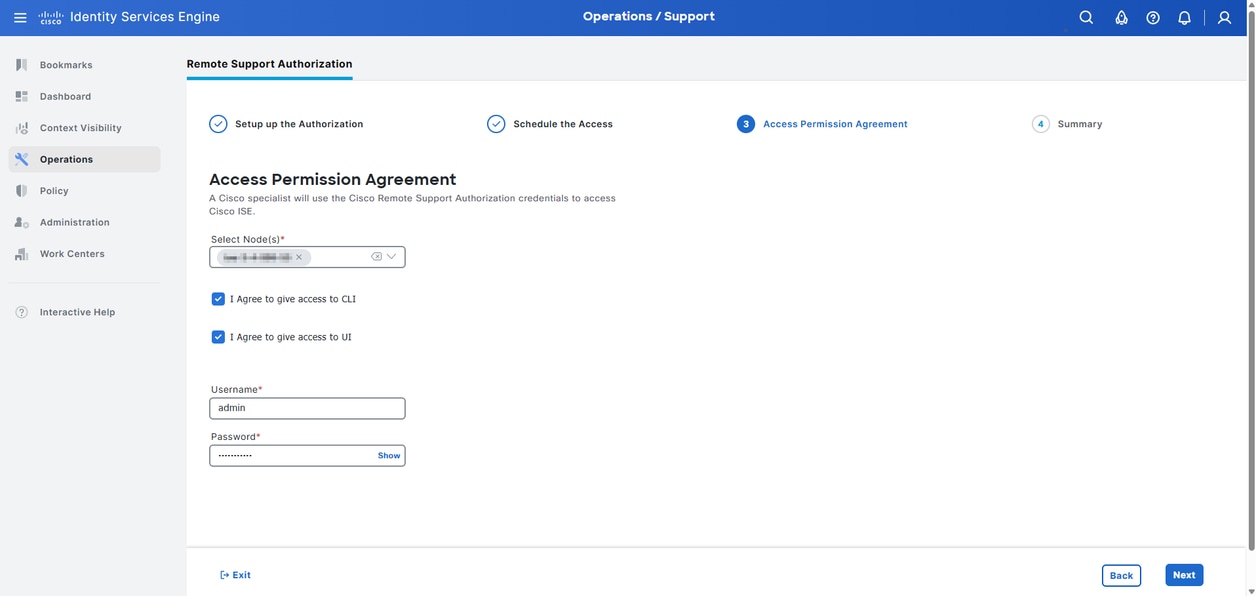

アクセス権を付与する各ISEノードを選択します。ノードへのリモートCLIアクセスを有効にするには、I Agreeを選択してCLIへのアクセスを許可します。ノードへのリモートUIアクセスを有効にするには、I Agree to give access to UIを選択します。 必要な情報を入力したら、Nextをクリックします。

注:UIアクセスを提供するには、UI管理者ユーザ名/パスワードを設定する必要があります。このアカウントは、新しい管理者ユーザを作成するために使用されます。このユーザは、シスコのスペシャリストが指定されたアクセスレベルでログインするときに使用します。そのため、入力したアカウントには、新しい管理者アカウントを作成するために必要な権限が必要です。Active DirectoryがUIアイデンティティソースとして設定されていない場合は、内部管理者ユーザのクレデンシャルである必要があります。この場合、AD管理者クレデンシャルも使用できます。

許可作成の3ページ目

許可作成の3ページ目

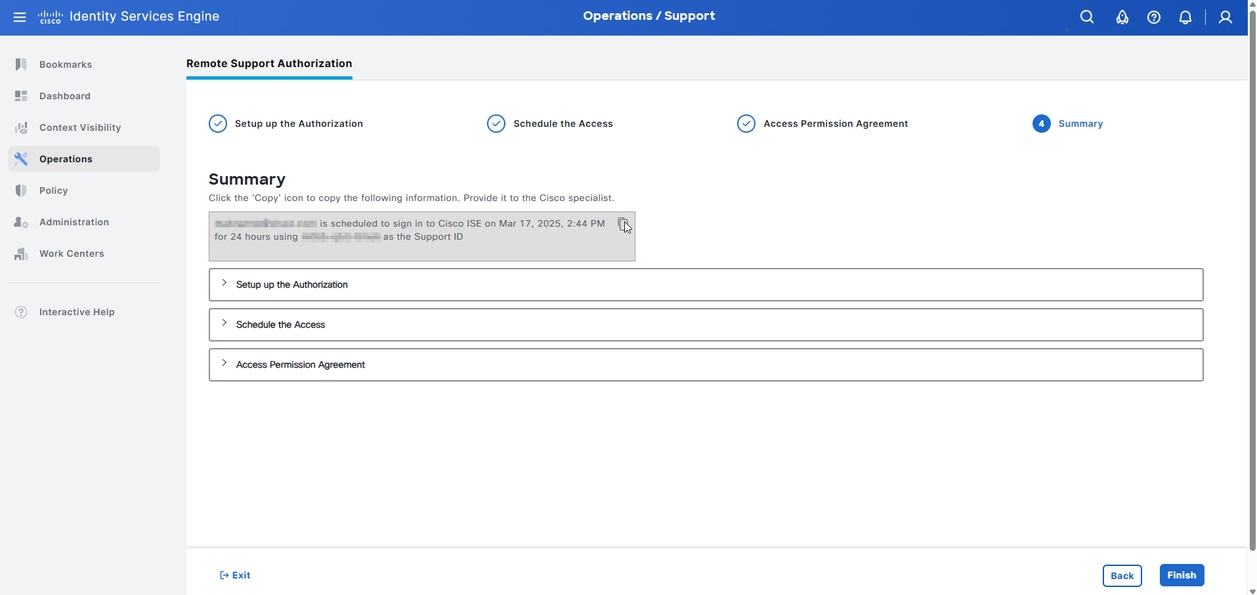

コピーアイコンをクリックしてリモートサポート認定情報をコピーし、シスコスペシャリストに提供してください。 Finishをクリックして、リモートアクセス許可を終了します。

許可作成の概要ページ

許可作成の概要ページ

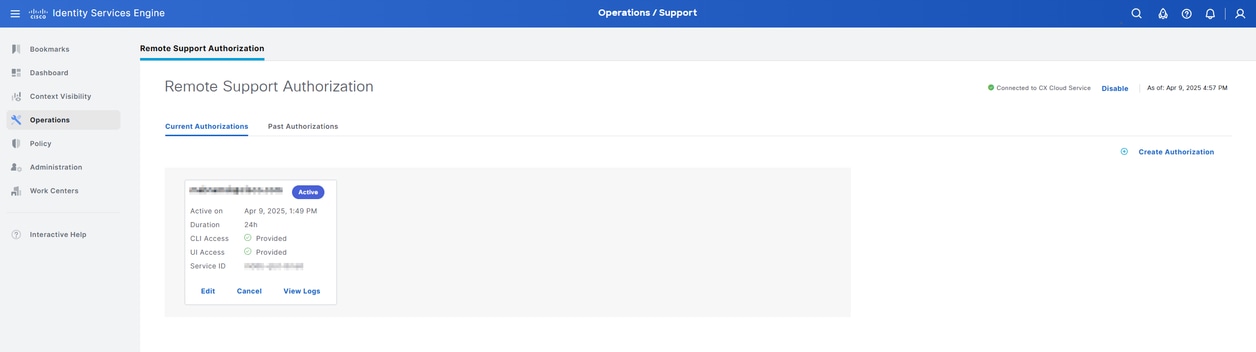

確認

現在アクティブなリモートサポートの認可は、すべてCurrent Authorizationsタブで確認できます。「Past Authorizations」タブでは、以前のリモートサポート承認を表示できます。

アクティブな承認の確認

アクティブな承認の確認

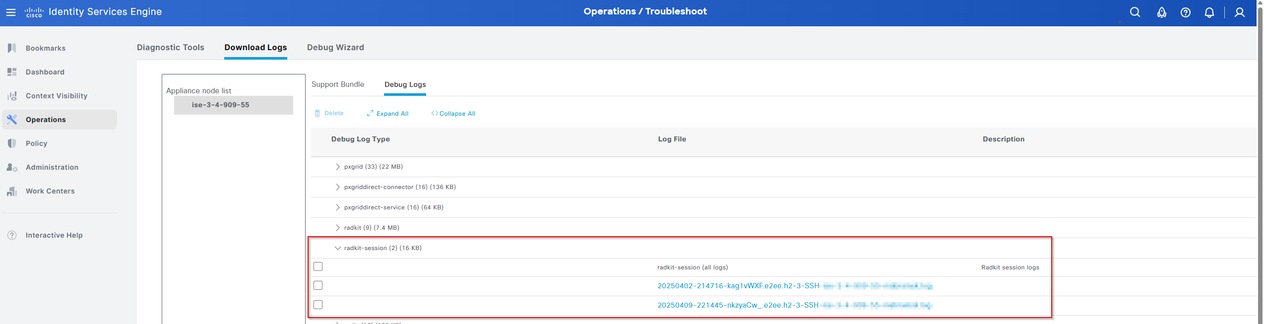

ノードのCLIセッション監査ログを表示するには、Operations > Support > Troubleshoot > Download Logsの順に移動し、ログのダウンロード対象ノードを選択してから、Debug Logsを選択します。すべてのCLIセッションはradkit-sessionフォルダにあります。ファイル名をクリックして、監査ログをダウンロードします。

注:CLIセッションのモニタリングはノードごとに実行する必要があります。各ノードには、ノードの特定の監査ログを含む独自のradkit-sessionフォルダがあります。

CLI監査ログ

CLI監査ログ

UI監査ログを表示するには、ISE UIで監査レポートを使用できます。UIまたはCLIへの管理者ログインを表示するには、Operations > Reports > Audit > Administrator Loginsの順に選択します。UIで管理者が行った変更を表示するには、Operations > Reports > Audit > Change Configuration Auditの順に移動します。

注:UIにサインインするシスコのスペシャリストは、ユーザ名<user>-CustomerSupport(<user>はリモートサポート許可で指定されたユーザ名)を使用します。CLIにサインインするCisco Specialistは、Admin(読み取り/書き込み)アクセス権がある場合はユーザ名customersuppadminを、Observer(読み取り専用)アクセス権がある場合はcustomersuppreadonlyを使用します。

トラブルシュート

UIで電子メールが入力される初期設定プロセス中にコンテナのログを表示するには、ADE.logファイルを表示する必要があります。CLIから、show logging system ade/ADE.log tailコマンドを入力します。

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitISEはコンテナを監視して、コンテナが実行中かどうか、およびRADKitアプリケーションが準備完了状態であるかどうかを確認してから、リモート認証サービスを開始としてマークします。

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

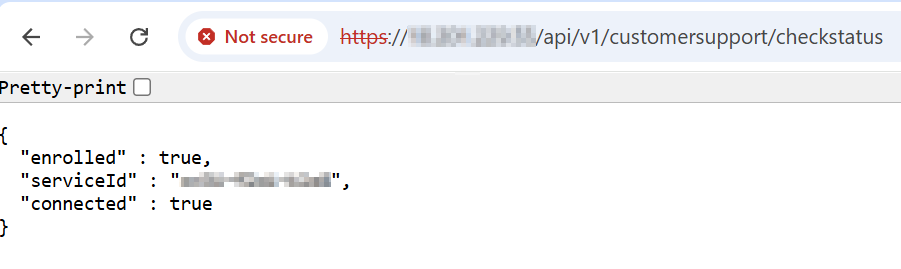

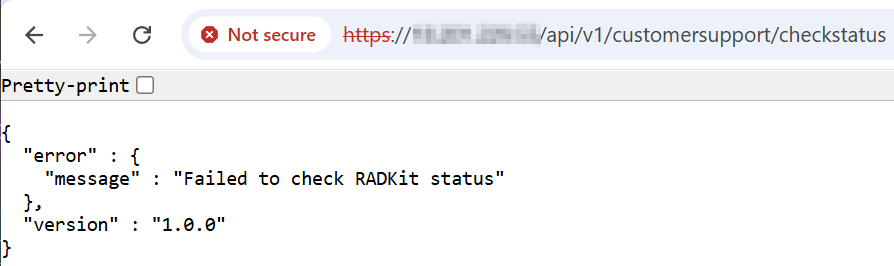

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.APIコールhttps://<ISE_PPAN>/api/v1/customersupport/checkstatusを使用して、RADKitサービスのステータスを確認することもできます。

RadKitサービス実行中の出力

RadKitサービス実行中の出力

RadKitサービスが実行されていないときの出力

RadKitサービスが実行されていないときの出力

リモートサポート許可サービスが開始された後にRADKitサービスのログを表示するには、show logging application radkit/service/service.logコマンドを入力します。サービスを最初に開始すると、RADKitアプリケーションでいくつかの基本的な設定が行われます。

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] 接続に使用できるRADKitサービスが作成されます。

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']GUIでリモートサポート許可を追加すると、リモートユーザとしてCisco Specialistが作成されます。

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Cisco Specialistがサービスに接続し、ISEノードにアクセスすると、次のログに表示されます。

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']リモート認証が期限切れになるか削除されると、リモートユーザはRADKitサービスから削除されます。

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

13-Nov-2025

|

初版 |

シスコ エンジニア提供

- マックス・アブラムスキーテクニカルコンサルティングエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック