Rapid7によるISE 2.2 Threat-Centric NAC(TC-NAC)の設定

ダウンロード オプション

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

シスコは世界中のユーザにそれぞれの言語でサポート コンテンツを提供するために、機械と人による翻訳を組み合わせて、本ドキュメントを翻訳しています。ただし、最高度の機械翻訳であっても、専門家による翻訳のような正確性は確保されません。シスコは、これら翻訳の正確性について法的責任を負いません。原典である英語版(リンクからアクセス可能)もあわせて参照することを推奨します。

内容

はじめに

このドキュメントでは、Identity Service Engine(ISE)2.2でRapid7を使用した脅威中心型(TC-NAC)を設定およびトラブルシューティングする方法について説明します。 Threat Centric Network Access Control(TC-NAC)機能を使用すると、許可ポリシーを、驚異および脆弱性アダプタから受け取る脅威と脆弱性の属性に基づいて作成することができます。

前提条件

要件

次の項目に関する基本的な知識が推奨されます。

-

Cisco Identity Service Engine

-

Nexpose脆弱性スキャナ

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- Cisco Identity Service Engine バージョン 2.2

- Cisco Catalyst 2960Sスイッチ15.2(2a)E1

- Rapid7 Nexpose Vulnerability Scanner Enterprise Edition

- Windows 7 Service Pack 1

- Windows Server 2012 R2

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。対象のネットワークが実稼働中である場合には、どのようなコマンドについても、その潜在的な影響について確実に理解しておく必要があります。

設定

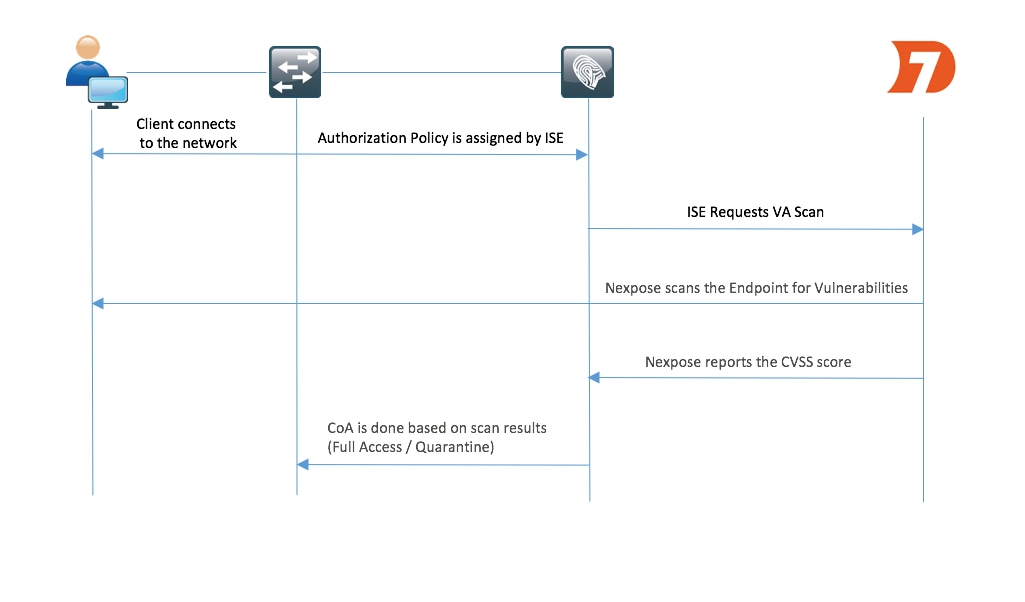

高レベル フロー図

フローは次のとおりです。

- クライアントがネットワークに接続し、制限付きアクセスが付与されて、脆弱性の評価チェックボックスが有効になっているプロファイルが割り当てられます。

- PSNノードがMNTノードにSyslogメッセージを送信し、認証が行われたこと、およびVAスキャンが許可ポリシーの結果であったことを確認します。

- MNT ノードは、次のデータを使用して、TC-NAC ノードに(Admin WebApp を使用して)SCAN を送信します。

- MAC Address

- IP アドレス

- スキャン間隔

- 有効化されている定期的なスキャン

- 発信元 PSN - Nexpose TC-NAC(Dockerコンテナにカプセル化)はNexpose Scannerと通信し、必要に応じてスキャンをトリガーします。

- Nexposeスキャナは、ISEから要求されたエンドポイントをスキャンします。

- Nexposeスキャナは、スキャン結果をISEに送信します。

- 次のスキャン結果が TC-NAC に返送されます。

- MAC Address

- すべての CVSS スコア

– すべての脆弱性(タイトル、CVEID) - TC-NAC は、ステップ 7 のすべてのデータを PAN に反映します。

- 設定されている許可ポリシーに従い、必要に応じて CoA がトリガーされます。

Nexposeスキャナの導入と設定

注意:このドキュメントのNexposeの設定はラボで行います。設計上の考慮事項については、Rapid7エンジニアにお問い合わせください

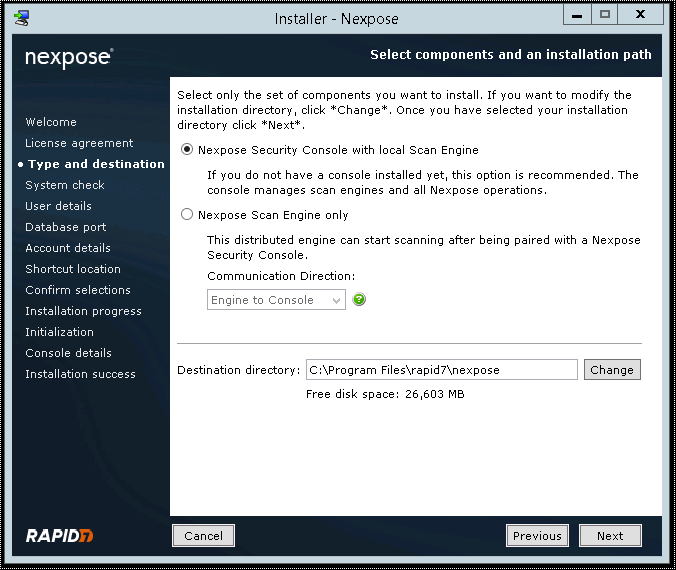

ステップ 1:Nexpose Scannerを導入します。

Nexposeスキャナは、LinuxおよびWindows OS上にインストールされたOVAファイルから導入できます。このドキュメントでは、Windows Server 2012 R2へのインストールを行います。Rapid7 Webサイトからイメージをダウンロードし、インストールを開始します。タイプと宛先を設定したら、Nexpose Security Console with local Scan Engineを選択します。

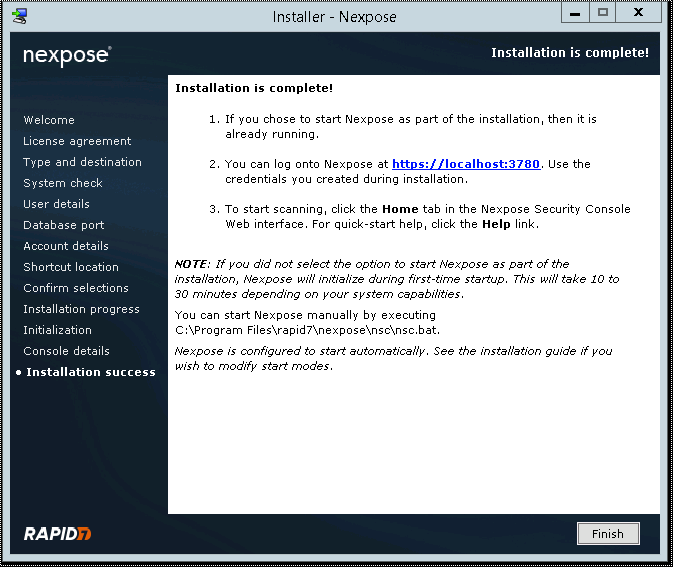

インストールが完了すると、サーバがリブートします。図に示すように、起動後、Nexposeスキャナは3780ポート経由でアクセス可能になります。

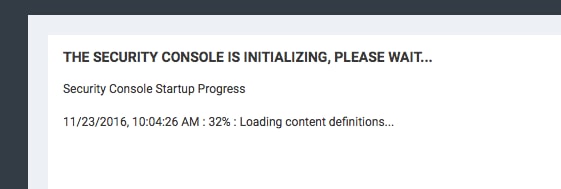

図に示すように、スキャナはSecurity Consoleの起動プロセスを実行します。

その後、GUIにアクセスするには、ライセンスキーを指定する必要があります。Nexpose ScannerのEnterprise Editionが必要です。Community Editionがインストールされている場合、スキャンはトリガーされません。

ステップ 2:Nexpose Scannerを設定します。

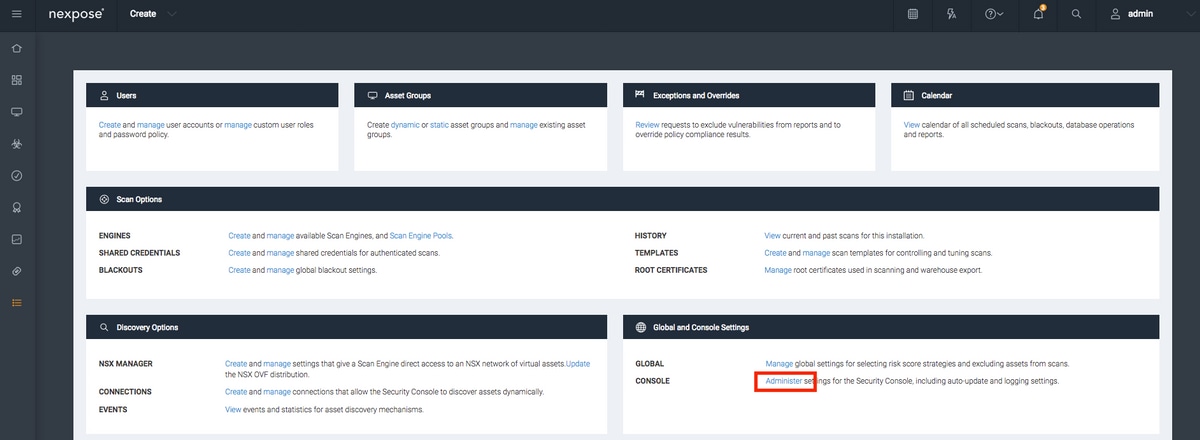

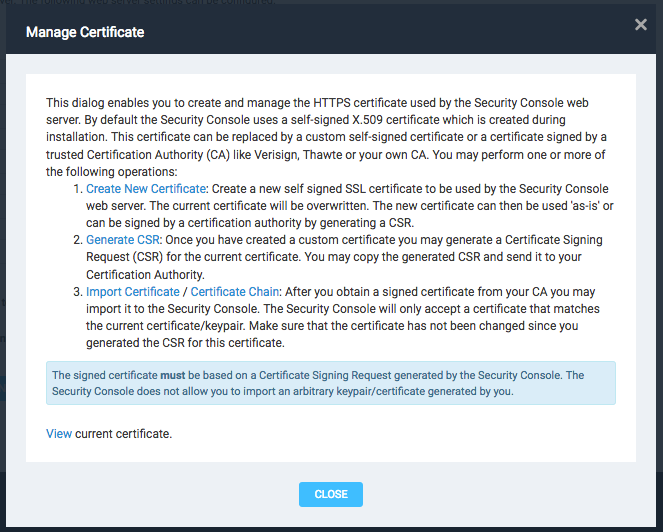

最初に、Nexpose Scannerに証明書をインストールします。このドキュメントの証明書は、ISE(ラボCA)の管理証明書と同じCAによって発行されます。Administration > Global and Console Settingsの順に移動します。図に示すように、Consoleの下のAdministerを選択します。

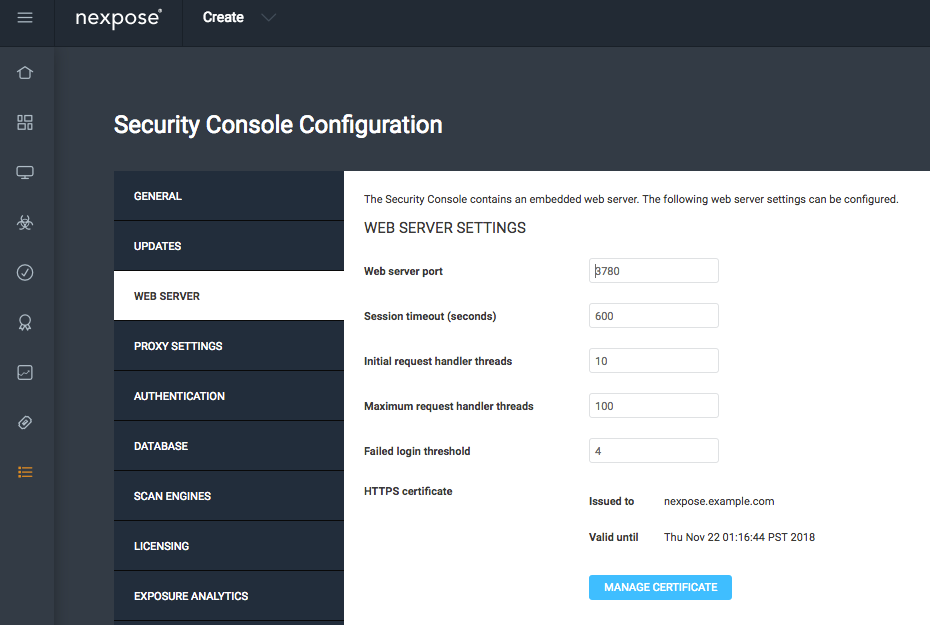

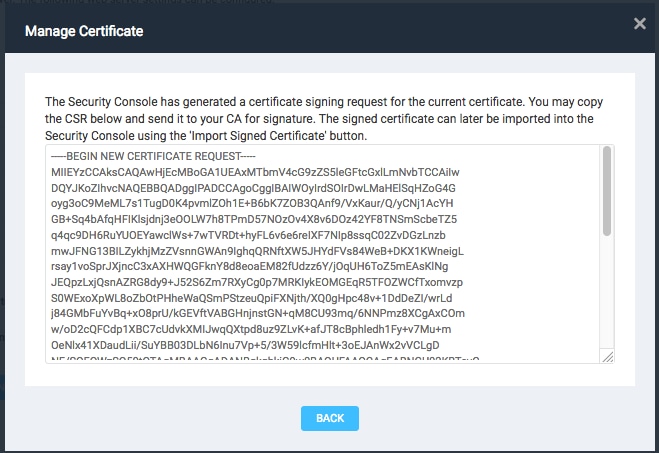

図に示すように、Manage Certificateをクリックします。

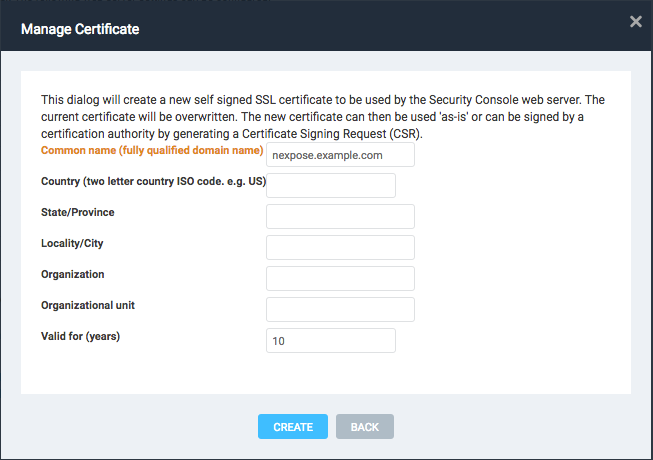

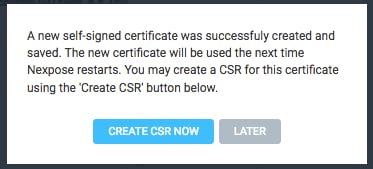

図に示すように、Create New Certificateをクリックします。Nexpose ScannerのID証明書に含める共通名とその他のデータを入力します。ISEがNexposeスキャナFQDNをDNSで解決できることを確認します。

証明書署名要求(CSR)を端末にエクスポートします。

この時点で、認証局(CA)を使用してCSRに署名する必要があります。

Import Certificateをクリックして、CAによって発行された証明書をインポートします。

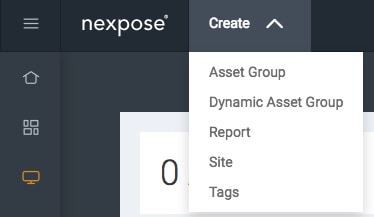

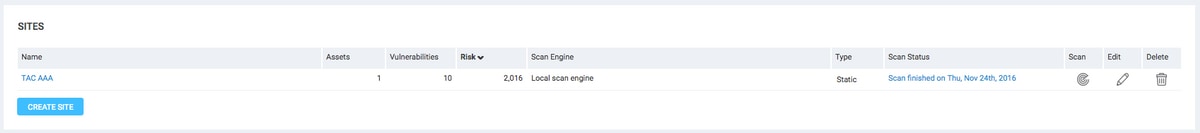

サイトを構成します。サイトにはスキャンできる資産が含まれ、ISEとNexpose Scannerの統合に使用するアカウントには、サイトの管理とレポートの作成を行う権限が必要です。図に示すように、Create > Siteの順に移動します。

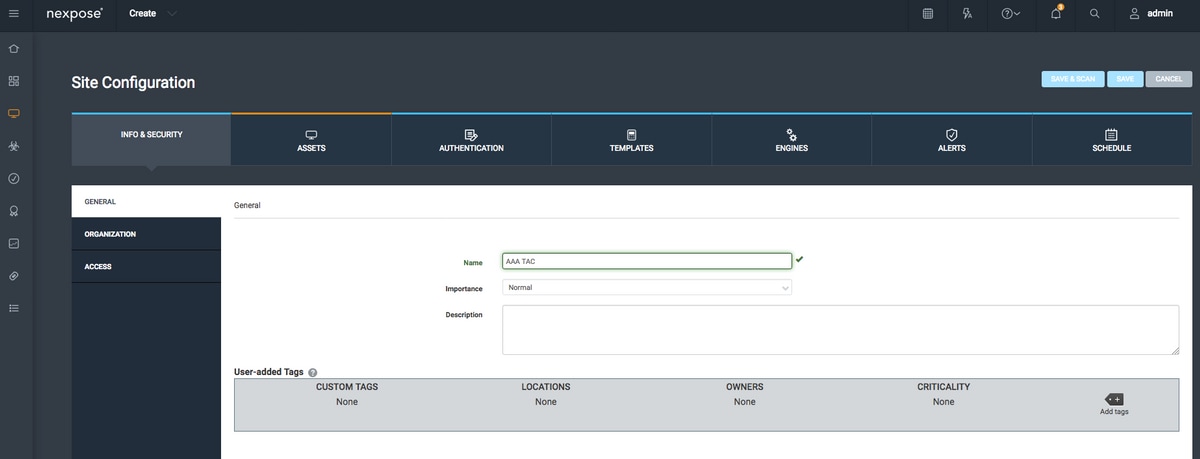

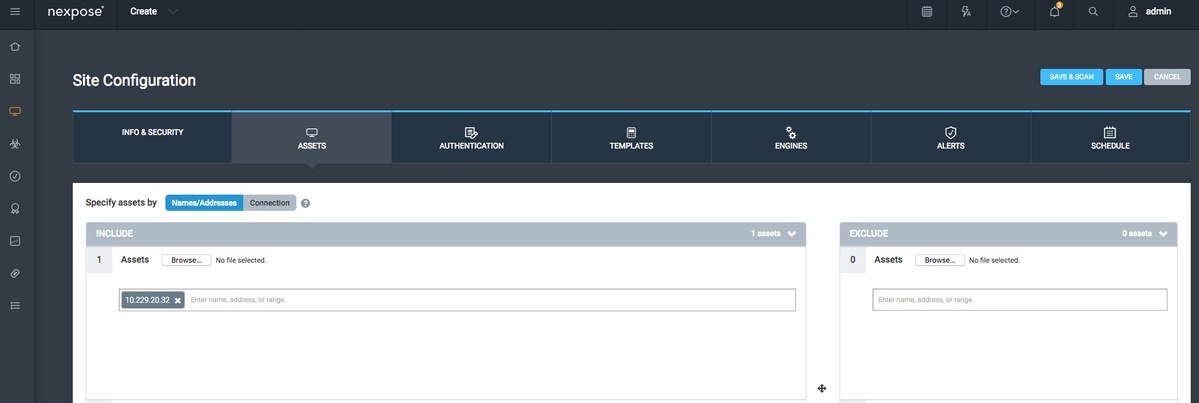

図に示すように、「情報とセキュリティ」タブでサイトの「名前」を入力します。Assetsタブには、脆弱性スキャンの対象となる有効なアセットおよびエンドポイントのipアドレスを含める必要があります。

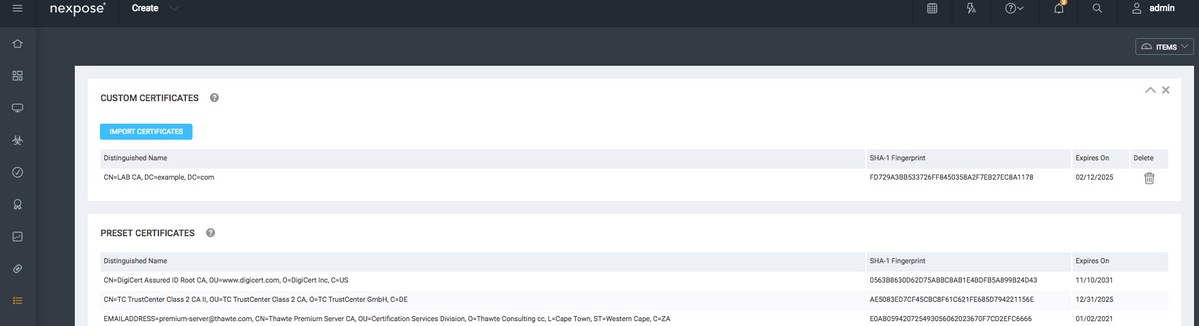

ISE証明書に署名したCA証明書を信頼できるストアにインポートします。Administration > Root Certificates > Manage > Import Certificatesの順に移動します。

ISE の設定

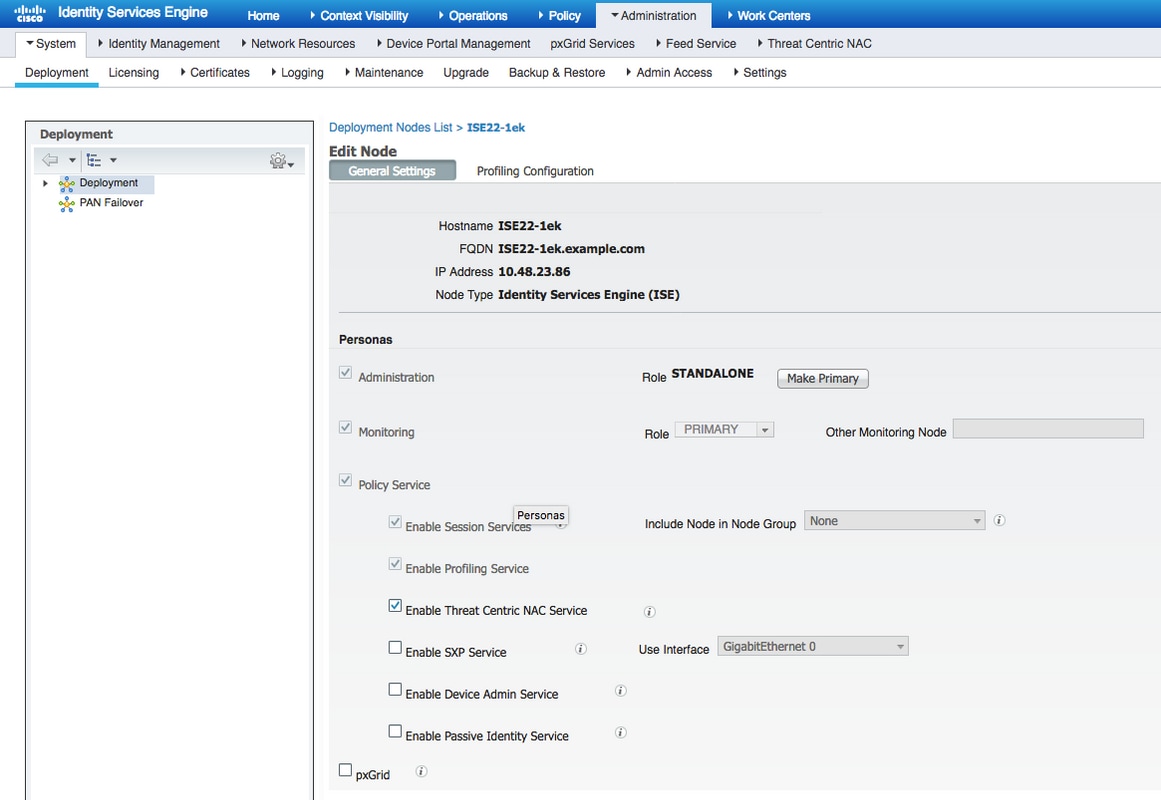

ステップ 1:TC-NACサービスを有効にします。

ISEノードでTC-NACサービスを有効にします。以下に注意してください。

- 脅威中心型NACサービスには、Apexライセンスが必要です。

- Threat Centric NACサービスには、個別のポリシーサービスノード(PSN)が必要です。

- 脅威中心型NACサービスは、導入環境内の1つのノードでのみ有効にできます。

- 脆弱性アセスメントサービスでは、ベンダーごとに1つのアダプタインスタンスのみを追加できます。

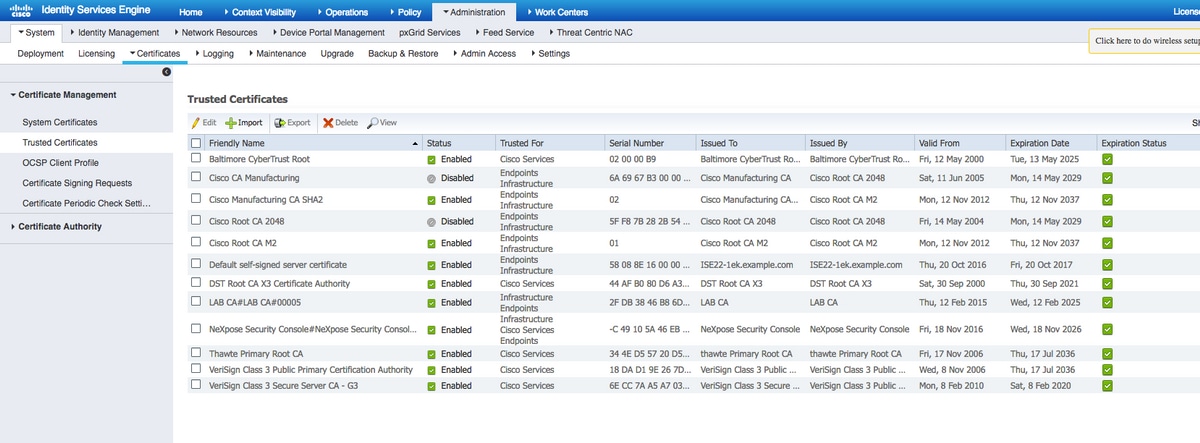

ステップ 2:Nexposeスキャナ証明書をインポートします。

NexposeスキャナCA証明書をCisco ISEの信頼できる証明書ストアにインポートします(Administration > Certificates > Certificate Management > Trusted Certificates > Import)。適切なルート証明書と中間証明書がCisco ISEの信頼できる証明書ストアにインポート(または存在)されていることを確認します

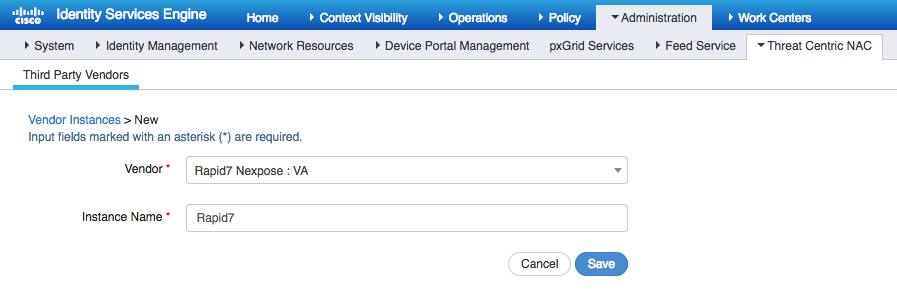

ステップ 3:Nexpose Scanner TC-NACインスタンスを設定します。

Administration > Threat Centric NAC > Third Party VendorsでRapid7インスタンスを追加します。

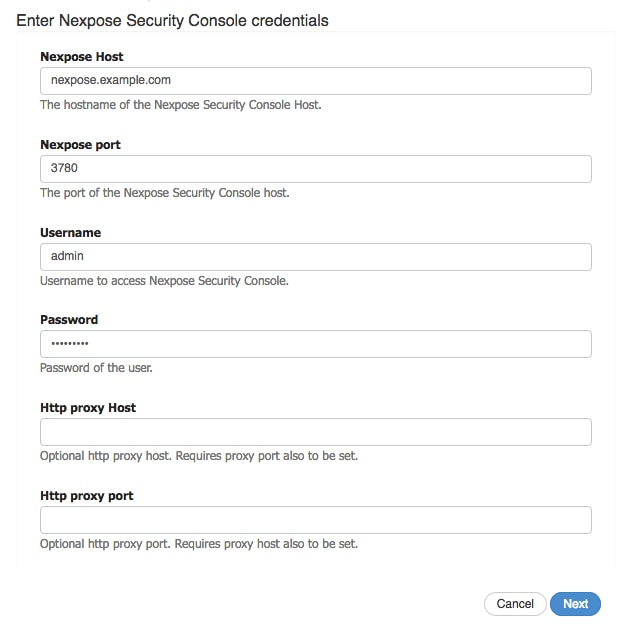

追加されると、インスタンスはReady to Configure状態に移行します。このリンクをクリックします。Nexpose Host(Scanner)とPortを設定します。デフォルトは3780です。適切なサイトへのアクセス権を持つユーザ名とパスワードを指定します。

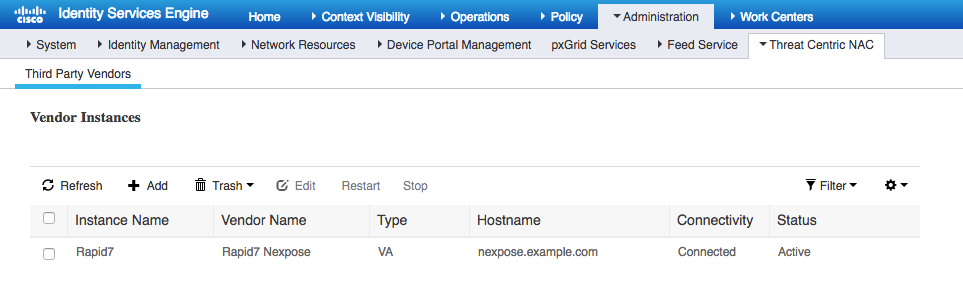

詳細設定については、『ISE 2.2管理者ガイド』で詳しく説明されています。このリンクについては、このドキュメントの「参考資料」セクションを参照してください。NextとFinishをクリックします。NexposeインスタンスがActive状態に移行し、ナレッジベースのダウンロードが開始されます。

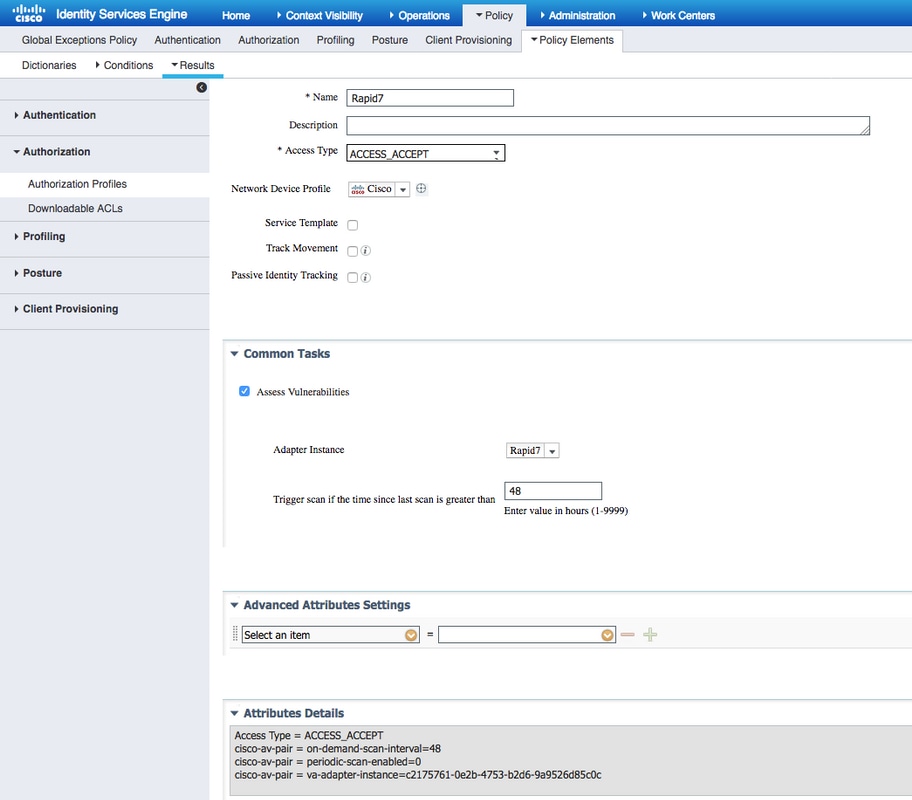

ステップ 4:VAスキャンをトリガーするように許可プロファイルを設定します。

[Policy] > [Policy Elements] > [Results] > [Authorization] > [Authorization Profiles] の順に選択します。新しいプロファイルを追加します。[Common Tasks] で、[Vulnerability Assessment] チェックボックスをオンにします。オンデマンドのスキャン間隔は、ネットワーク設計に従って選択します。

許可プロファイルには、次の AV ペアが含まれています。

cisco-av-pair = on-demand-scan-interval=48 cisco-av-pair = periodic-scan-enabled=0 cisco-av-pair = va-adapter-instance=c2175761-0e2b-4753-b2d6-9a9526d85c0c

これらはAccess-Acceptパケット内のネットワークデバイスに送信されますが、実際の目的は、スキャンがトリガーされることをモニタリング(MNT)ノードに通知することです。MNTはTC-NACノードにNexpose Scannerとの通信を指示します。

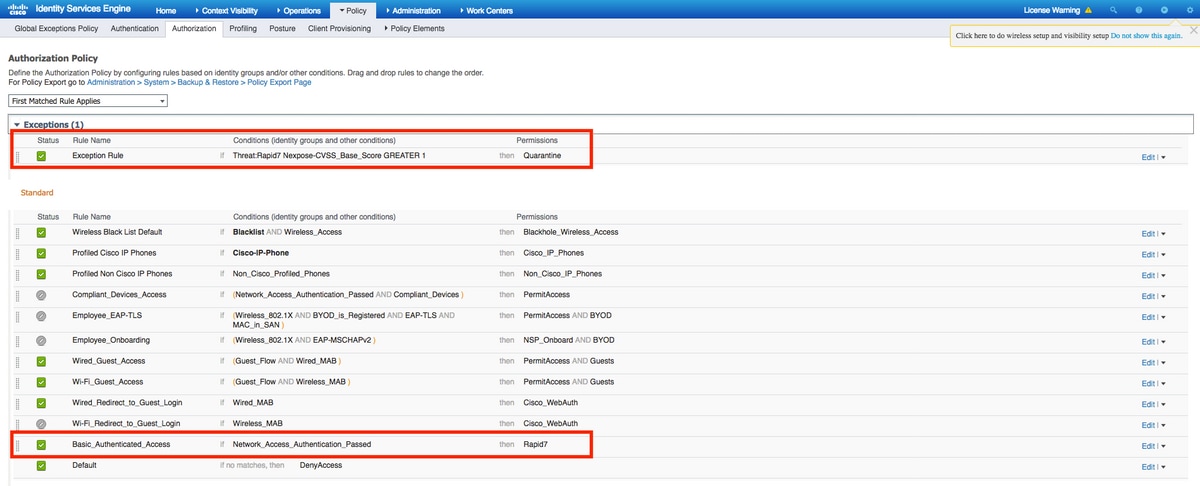

ステップ 5:認可ポリシーの設定

- ステップ4で設定した新しい認可プロファイルを使用するように認可ポリシーを設定します。Policy > Authorization > Authorization Policyの順に移動し、Basic_Authenticated_Accessルールを見つけて、Editをクリックします。権限をPermitAccessから新しく作成したStandard Rapid7に変更します。これにより、脆弱性スキャンが全ユーザに対して実行されるようになります。Saveをクリックします。

- 検疫マシンの許可ポリシーを作成します。[Navigate to Policy] > [Authorization] > [Authorization Policy] > [Exceptions] に移動し、[Exception Rule] を作成します。ここで、Conditions > Create New Condition (Advanced Option) > Select Attributeの順に移動し、スクロールダウンしてThreatを選択します。Threat属性を展開し、Nexpose-CVSS_Base_Scoreを選択します。演算子を [Greater Than] に変更し、セキュリティ ポリシーに従って値を入力します。許可プロファイル [Quarantine] では、脆弱なマシンには限定的なアクセスが付与されるようにする必要があります。

確認

Identity Services Engine

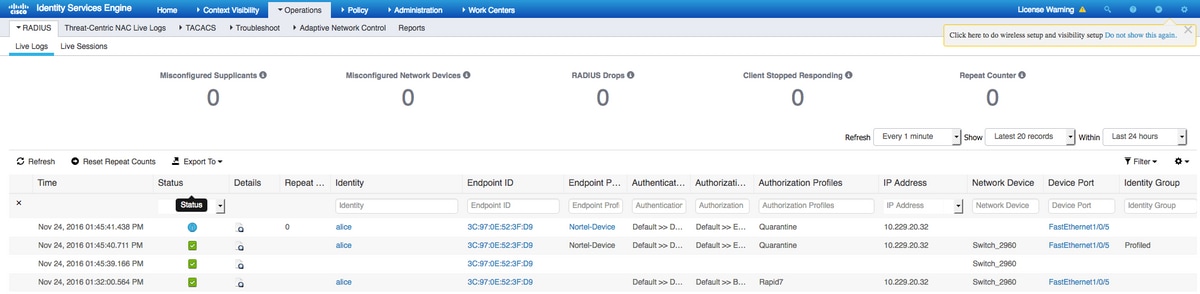

初回の接続により、VA スキャンがトリガーされます。スキャンが終了すると CoA 再認証がトリガーされ、新しいポリシーが、一致していれば適用されます。

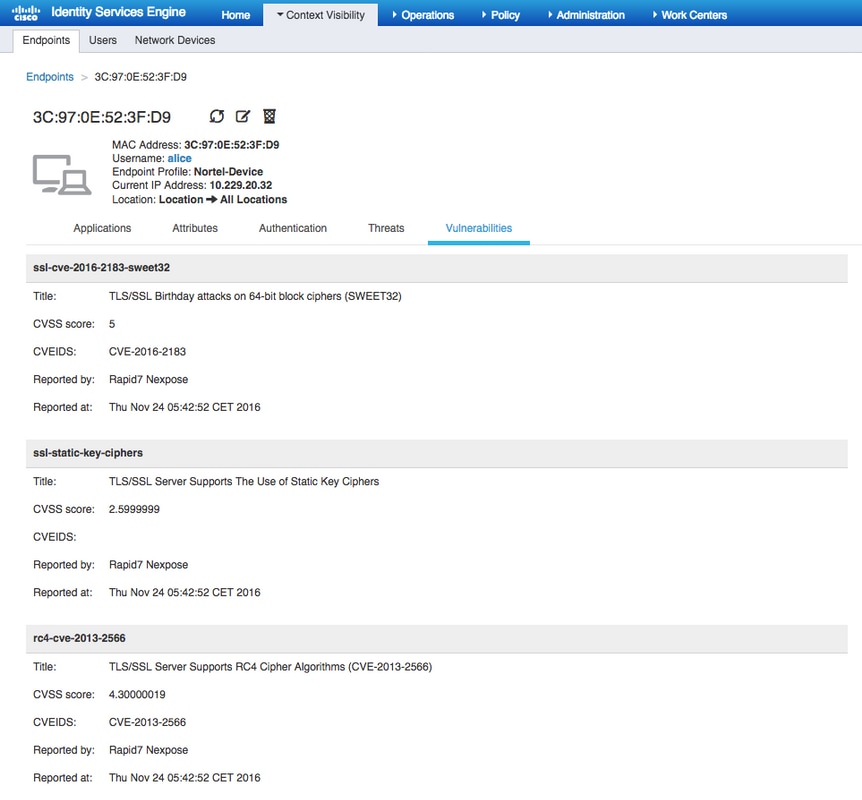

どの脆弱性が検出されたか確認するには、[Context Visibility] > [Endpoints] に移動します。Nexpose Scannerでエンドポイントごとにスコアが付与された脆弱性を確認します。

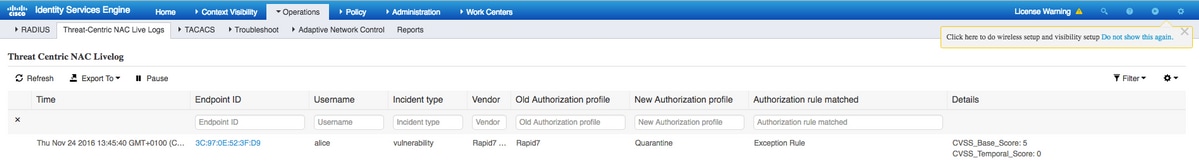

Operations > TC-NAC Live Logsで、適用された許可ポリシーとCVSS_Base_Scoreの詳細を確認できます。

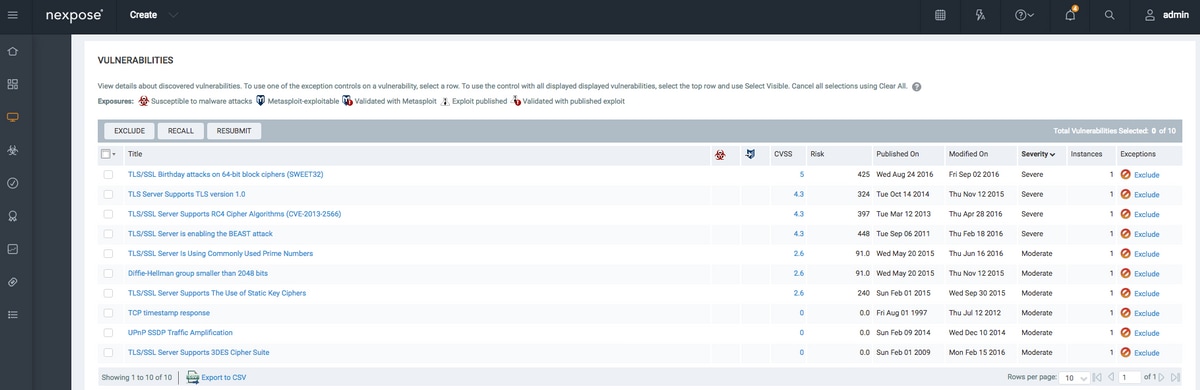

Nexposeスキャナ

TC-NAC NexposeスキャンによってVAスキャンがトリガーされてIn-Progress状態に移行し、スキャナがエンドポイントのプローブを開始すると、エンドポイントでWiresharkキャプチャを実行した場合は、この時点でエンドステーションとスキャナ間でパケット交換が行われていることを確認できます。スキャナが終了すると、結果はホームページで確認できます。

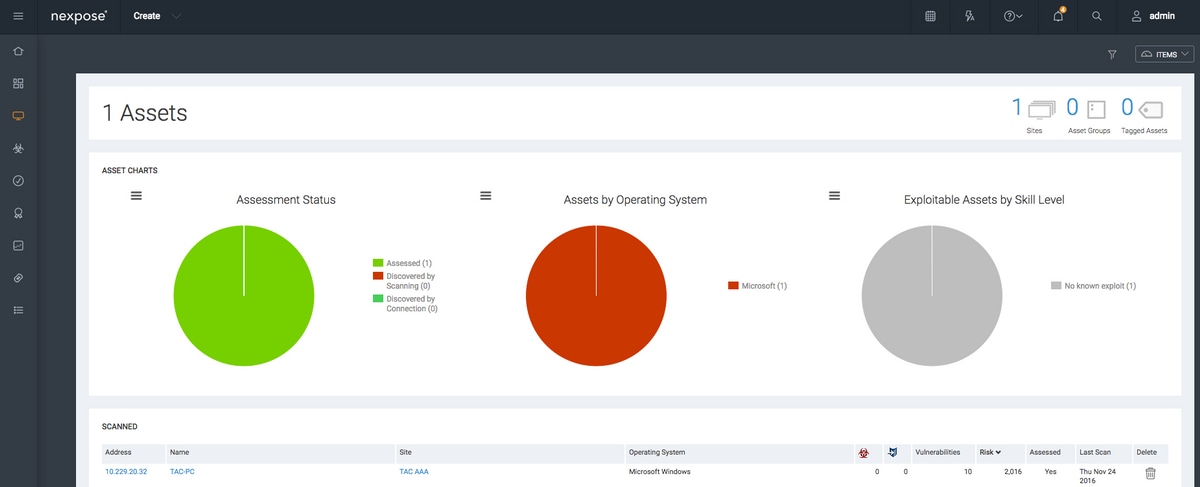

Assetsページで、スキャンの結果に使用可能な新しいエンドポイントがあり、オペレーティングシステム(OS)が識別されて、10個の脆弱性が検出されたことが分かります。

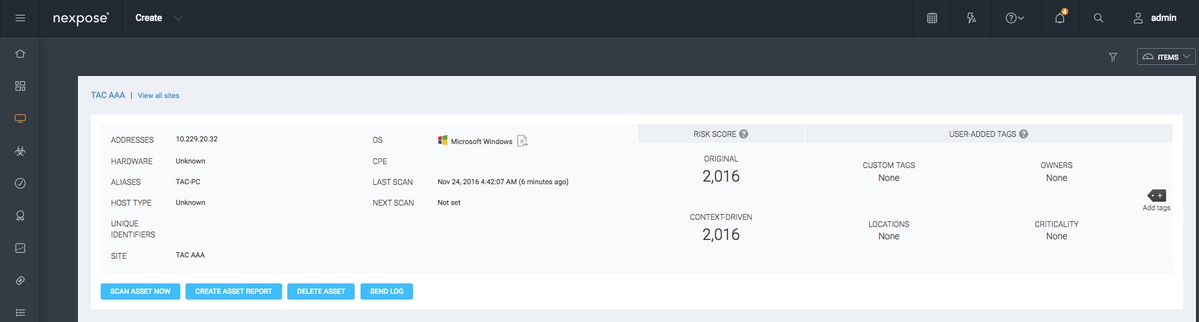

エンドポイントのIPアドレスをクリックすると、Nexpose Scannerが新しいメニューを表示します。ホスト名、RISCスコア、脆弱性の詳細リストなどの情報が表示されます

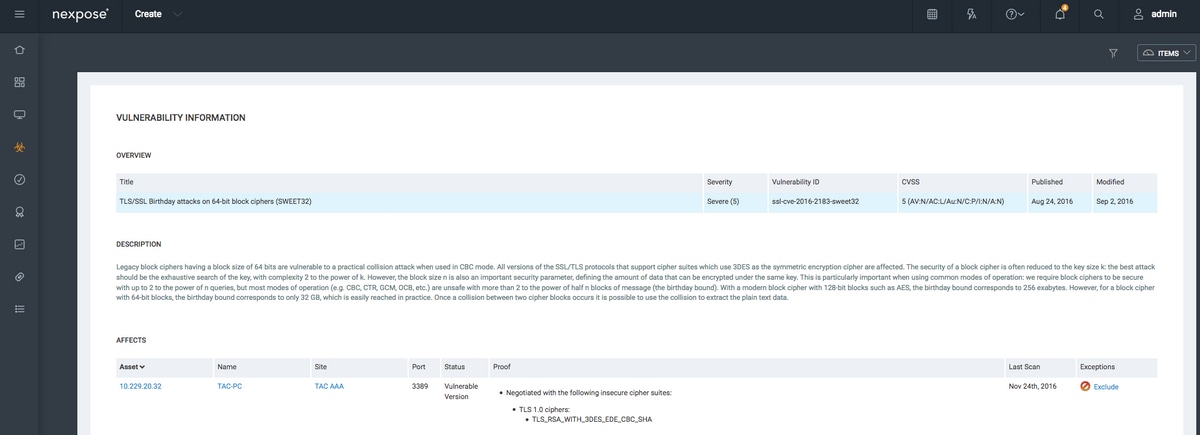

脆弱性自体をクリックすると、完全な説明が画像に表示されます。

トラブルシュート

ISE でのデバッグ

ISEでデバッグを有効にするには、Administration > System > Logging > Debug Log Configurationの順に移動し、TC-NAC Nodeを選択して、Log Level va-runtimeおよびva-serviceコンポーネントをDEBUGに変更します。

チェック対象のログは varuntime.log です。ISE CLI からこれを直接追跡することができます。

ISE21-3ek/admin# show logging application varuntime.log tail

TC-NAC Dockerが、特定のエンドポイントに対してスキャンを実行する指示を受信しました。

2016-11-24 13:32:04,436 DEBUG [Thread-94][] va.runtime.admin.mnt.EndpointFileReader -:::::- VA: Read va runtime. [{"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"c2175761-0e2b-4753-b2d6-9a9526d85c0c","psnHostName":"ISE22-1ek","heartBeatTime":0,"lastScanTime":0}, {"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","isPeriodicScanEnabled":false,"heartBeatTime":0,"lastScanTime":0}]

2016-11-24 13:32:04,437 DEBUG [Thread-94][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: received data from Mnt: {"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","ondemandScanInterval":"48","isPeriodicScanEnabled":false,"periodicScanEnabledString":"0","vendorInstance":"c2175761-0e2b-4753-b2d6-9a9526d85c0c","psnHostName":"ISE22-1ek","heartBeatTime":0,"lastScanTime":0}

2016-11-24 13:32:04,439 DEBUG [Thread-94][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: received data from Mnt: {"operationType":1,"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","isPeriodicScanEnabled":false,"heartBeatTime":0,"lastScanTime":0}

結果を受信すると、すべての脆弱性データをコンテキスト ディレクトリに保存します。

2016-11-24 13:45:28,378 DEBUG [Thread-94][] va.runtime.admin.vaservice.VaServiceRemotingHandler -:::::- VA: received data from Mnt: {"operationType":2,"isPeriodicScanEnabled":false,"heartBeatTime":1479991526437,"lastScanTime":0}

2016-11-24 13:45:33,642 DEBUG [pool-115-thread-19][] va.runtime.admin.vaservice.VaServiceMessageListener -:::::- Got message from VaService: [{"macAddress":"3C:97:0E:52:3F:D9","ipAddress":"10.229.20.32","lastScanTime":1479962572758,"vulnerabilities":["{\"vulnerabilityId\":\"ssl-cve-2016-2183-sweet32\",\"cveIds\":\"CVE-2016-2183\",\"cvssBaseScore\":\"5\",\"vulnerabilityTitle\":\"TLS/SSL Birthday attacks on 64-bit block ciphers (SWEET32)\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"ssl-static-key-ciphers\",\"cveIds\":\"\",\"cvssBaseScore\":\"2.5999999\",\"vulnerabilityTitle\":\"TLS/SSL Server Supports The Use of Static Key Ciphers\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"rc4-cve-2013-2566\",\"cveIds\":\"CVE-2013-2566\",\"cvssBaseScore\":\"4.30000019\",\"vulnerabilityTitle\":\"TLS/SSL Server Supports RC4 Cipher Algorithms (CVE-2013-2566)\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"tls-dh-prime-under-2048-bits\",\"cveIds\":\"\",\"cvssBaseScore\":\"2.5999999\",\"vulnerabilityTitle\":\"Diffie-Hellman group smaller than 2048 bits\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"tls-dh-primes\",\"cveIds\":\"\",\"cvssBaseScore\":\"2.5999999\",\"vulnerabilityTitle\":\"TLS/SSL Server Is Using Commonly Used Prime Numbers\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"ssl-cve-2011-3389-beast\",\"cveIds\":\"CVE-2011-3389\",\"cvssBaseScore\":\"4.30000019\",\"vulnerabilityTitle\":\"TLS/SSL Server is enabling the BEAST attack\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}","{\"vulnerabilityId\":\"tlsv1_0-enabled\",\"cveIds\":\"\",\"cvssBaseScore\":\"4.30000019\",\"vulnerabilityTitle\":\"TLS Server Supports TLS version 1.0\",\"vulnerabilityVendor\":\"Rapid7 Nexpose\"}"]}]

2016-11-24 13:45:33,643 DEBUG [pool-115-thread-19][] va.runtime.admin.vaservice.VaServiceMessageListener -:::::- VA: Save to context db, lastscantime: 1479962572758, mac: 3C:97:0E:52:3F:D9

2016-11-24 13:45:33,675 DEBUG [pool-115-thread-19][] va.runtime.admin.vaservice.VaPanRemotingHandler -:::::- VA: Saved to elastic search: {3C:97:0E:52:3F:D9=[{"vulnerabilityId":"ssl-cve-2016-2183-sweet32","cveIds":"CVE-2016-2183","cvssBaseScore":"5","vulnerabilityTitle":"TLS/SSL Birthday attacks on 64-bit block ciphers (SWEET32)","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"ssl-static-key-ciphers","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Supports The Use of Static Key Ciphers","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"rc4-cve-2013-2566","cveIds":"CVE-2013-2566","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server Supports RC4 Cipher Algorithms (CVE-2013-2566)","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"tls-dh-prime-under-2048-bits","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"Diffie-Hellman group smaller than 2048 bits","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"tls-dh-primes","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Is Using Commonly Used Prime Numbers","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"ssl-cve-2011-3389-beast","cveIds":"CVE-2011-3389","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server is enabling the BEAST attack","vulnerabilityVendor":"Rapid7 Nexpose"}, {"vulnerabilityId":"tlsv1_0-enabled","cveIds":"","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS Server Supports TLS version 1.0","vulnerabilityVendor":"Rapid7 Nexpose"}]}

チェック対象のログは vaservice.log です。ISE CLI からこれを直接追跡することができます。

ISE21-3ek/admin# show logging application vaservice.log tail

脆弱性アセスメント要求がアダプタに送信されました。

2016-11-24 12:32:05,783 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA request submitted to adapter","TC-NAC.Details","VA request submitted to adapter for processing","TC-NAC.MACAddress","3C:97:0E:52:3F:D9","TC-NAC.IpAddress","10.229.20.32","TC-NAC.AdapterInstanceUuid","c2175761-0e2b-4753-b2d6-9a9526d85c0c","TC-NAC.VendorName","Rapid7 Nexpose","TC-NAC.AdapterInstanceName","Rapid7"]}]

2016-11-24 12:32:05,810 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg res: {"status":"SUCCESS","statusMessages":["SUCCESS"]}

AdapterMessageListenerは、スキャンが終了するまで5分ごとにスキャンのステータスをチェックします。

2016-11-24 12:36:28,143 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- Message from adapter : {"AdapterInstanceName":"Rapid7","AdapterInstanceUid":"7a2415e7-980d-4c0c-b5ed-fe4e9fadadbd","VendorName":"Rapid7 Nexpose","OperationMessageText":"Number of endpoints queued for checking scan results: 0, Number of endpoints queued for scan: 0, Number of endpoints for which the scan is in progress: 1"}

2016-11-24 12:36:28,880 DEBUG [endpointPollerScheduler-5][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","Adapter Statistics","TC-NAC.Details","Number of endpoints queued for checking scan results: 0, Number of endpoints queued for scan: 0, Number of endpoints for which the scan is in progress: 1","TC-NAC.AdapterInstanceUuid","7a2415e7-980d-4c0c-b5ed-fe4e9fadadbd","TC-NAC.VendorName","Rapid7 Nexpose","TC-NAC.AdapterInstanceName","Rapid7"]}]

アダプタは、CVSSスコアとともにCVEを取得します。

2016-11-24 12:45:33,132 DEBUG [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- Message from adapter : {"returnedMacAddress":"","requestedMacAddress":"3C:97:0E:52:3F:D9","scanStatus":"ASSESSMENT_SUCCESS","lastScanTimeLong":1479962572758,"ipAddress":"10.229.20.32","vulnerabilities":[{"vulnerabilityId":"tlsv1_0-enabled","cveIds":"","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS Server Supports TLS version 1.0","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"rc4-cve-2013-2566","cveIds":"CVE-2013-2566","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server Supports RC4 Cipher Algorithms (CVE-2013-2566)","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"ssl-cve-2016-2183-sweet32","cveIds":"CVE-2016-2183","cvssBaseScore":"5","vulnerabilityTitle":"TLS/SSL Birthday attacks on 64-bit block ciphers (SWEET32)","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"ssl-static-key-ciphers","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Supports The Use of Static Key Ciphers","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"tls-dh-primes","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"TLS/SSL Server Is Using Commonly Used Prime Numbers","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"tls-dh-prime-under-2048-bits","cveIds":"","cvssBaseScore":"2.5999999","vulnerabilityTitle":"Diffie-Hellman group smaller than 2048 bits","vulnerabilityVendor":"Rapid7 Nexpose"},{"vulnerabilityId":"ssl-cve-2011-3389-beast","cveIds":"CVE-2011-3389","cvssBaseScore":"4.30000019","vulnerabilityTitle":"TLS/SSL Server is enabling the BEAST attack","vulnerabilityVendor":"Rapid7 Nexpose"}]}

2016-11-24 12:45:33,137 INFO [SimpleAsyncTaskExecutor-2][] cpm.va.service.processor.AdapterMessageListener -:::::- Endpoint Details sent to IRF is {"3C:97:0E:52:3F:D9":[{"vulnerability":{"CVSS_Base_Score":5.0,"CVSS_Temporal_Score":0.0},"time-stamp":1479962572758,"title":"Vulnerability","vendor":"Rapid7 Nexpose"}]}

2016-11-24 12:45:33,221 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg : [{"systemMsg":"91019","isAutoInsertSelfAcsInstance":true,"attributes":["TC-NAC.ServiceName","Vulnerability Assessment Service","TC-NAC.Status","VA successfully completed","TC-NAC.Details","VA completed; number of vulnerabilities found: 7","TC-NAC.MACAddress","3C:97:0E:52:3F:D9","TC-NAC.IpAddress","10.229.20.32","TC-NAC.AdapterInstanceUuid","c2175761-0e2b-4753-b2d6-9a9526d85c0c","TC-NAC.VendorName","Rapid7 Nexpose","TC-NAC.AdapterInstanceName","Rapid7"]}]

2016-11-24 12:45:33,299 DEBUG [endpointPollerScheduler-7][] cpm.va.service.util.VaServiceUtil -:::::- VA SendSyslog systemMsg res: {"status":"SUCCESS","statusMessages":["SUCCESS"]}

関連情報

更新履歴

| 改定 | 発行日 | コメント |

|---|---|---|

1.0 |

14-Feb-2017 |

初版 |

シスコ エンジニア提供

- ユージーン・コルネイチュクCisco TACエンジニア

シスコに問い合わせ

- サポート ケースをオープン

- (シスコ サービス契約が必要です。)

フィードバック

フィードバック