はじめに

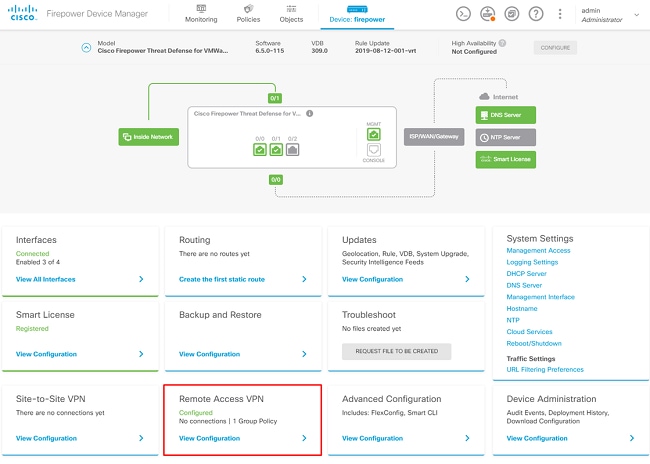

このドキュメントでは、バージョン6.5.0以降を実行するオンボックスマネージャFDMによって管理されるFTDでのRAVPNの展開を設定する方法について説明します。

前提条件

要件

Firepower Device Manager(FDM)でのリモートアクセス仮想プライベートネットワーク(RAVPN)の設定に関する知識があることが推奨されます。

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- バージョン6.5.0-115が稼働するCisco Firepower Threat Defense(FTD)

- Cisco AnyConnect セキュア モビリティ クライアント バージョン 4.7.01076

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

ライセンス

- FirePOWER Threat Defense(FTD)は、エクスポート制御機能が有効な状態で(RAVPN設定タブを有効にするために)スマートライセンシングポータルに登録されます。

- いずれかのAnyConnectライセンスが有効(APEX、Plus、またはVPNのみ)

背景説明

FDMを使用したFTDの設定では、同じインターフェイスから管理にアクセスしているときに、外部インターフェイスを使用してAnyConnectクライアントの接続を確立しようとすると、問題が発生します。これは、FDMの既知の制限です。この問題については、機能拡張要求Cisco Bug ID CSCvm76499に記載されています。

設定

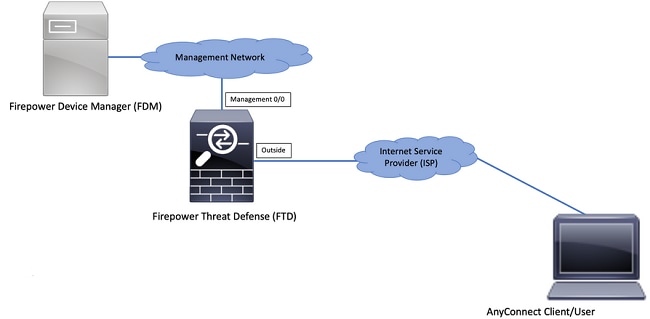

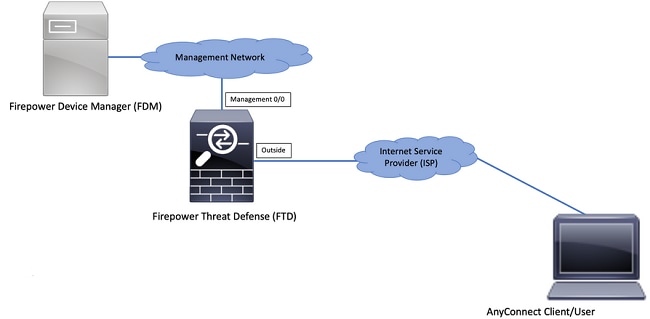

ネットワーク図

ローカルを使用したAnyConnectクライアント認証。

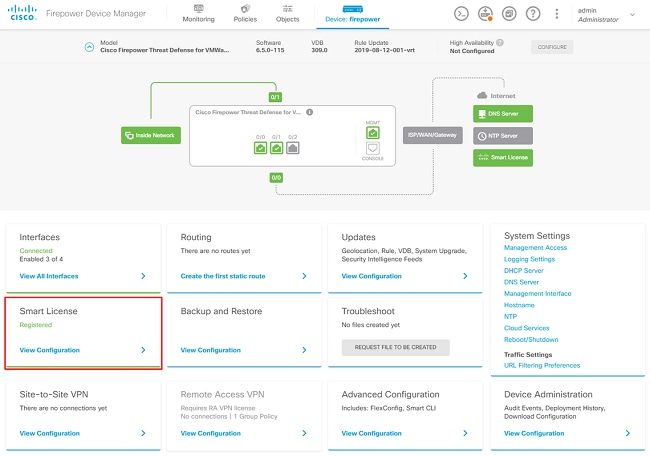

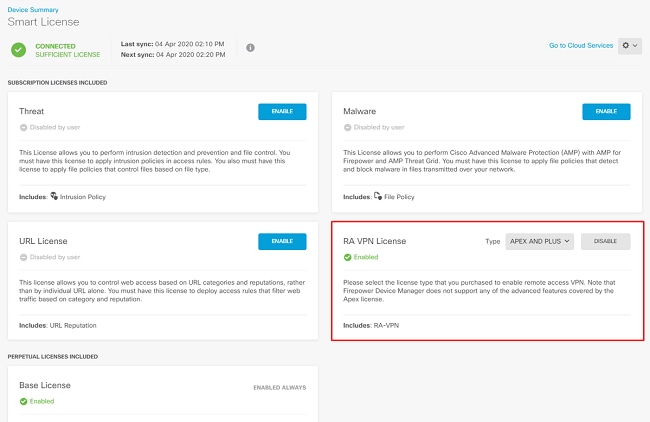

FTDでのライセンスの確認

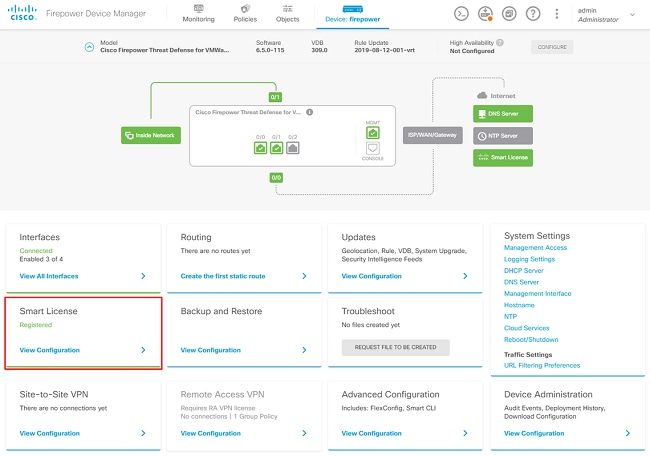

ステップ 1:図に示すように、デバイスがスマートライセンスに登録されていることを確認します。

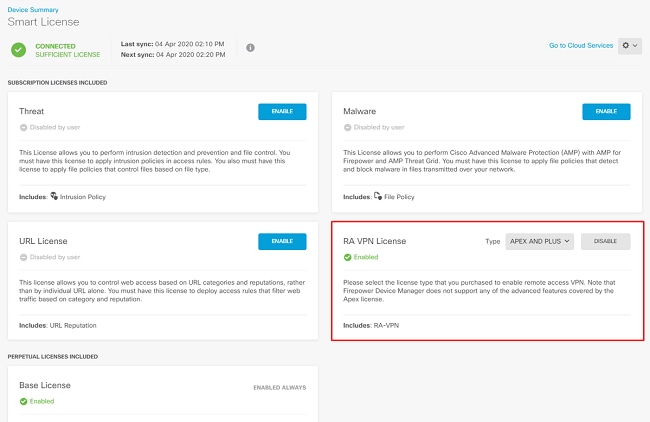

ステップ 2: 次の図に示すように、デバイスでAnyConnectライセンスが有効になっていることを確認します。

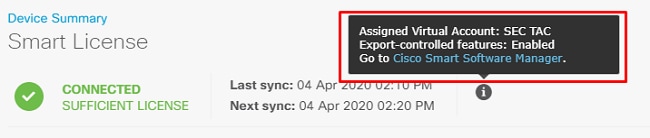

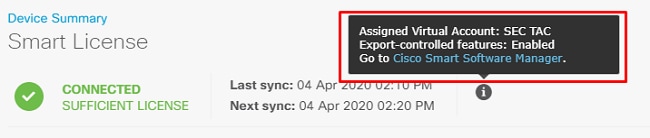

ステップ 3: 図に示すように、トークンでエクスポート制御機能が有効になっていることを確認します。

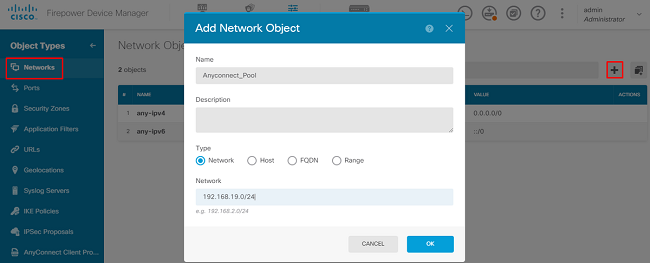

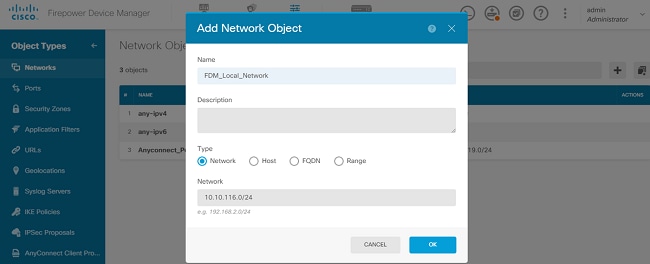

保護されたネットワークの定義

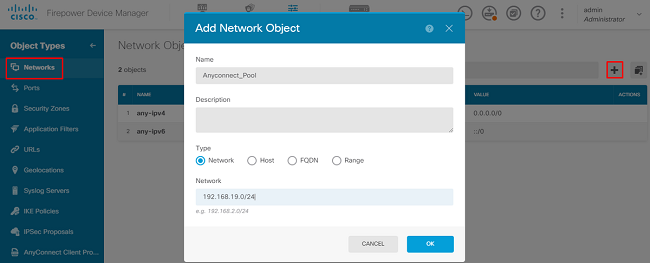

に移動します。Objects > Networks > Add new NetworkFDM GUIからVPN PoolおよびLAN Networksを設定します。 図に示すように、AnyConnectユーザへのローカルアドレス割り当てに使用するVPN プールを作成します。

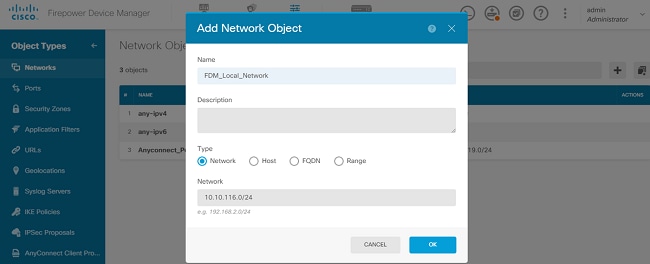

図に示すように、FDMデバイスの背後にあるローカル・ネットワークのオブジェクトを作成します。

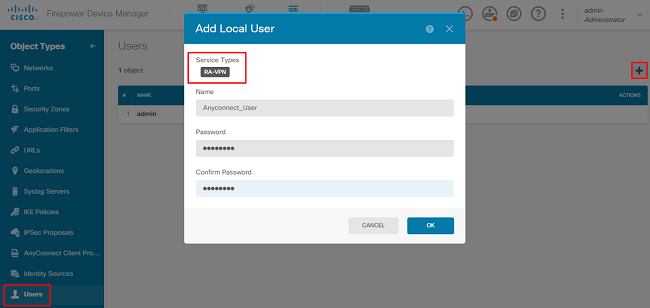

ローカル ユーザの作成

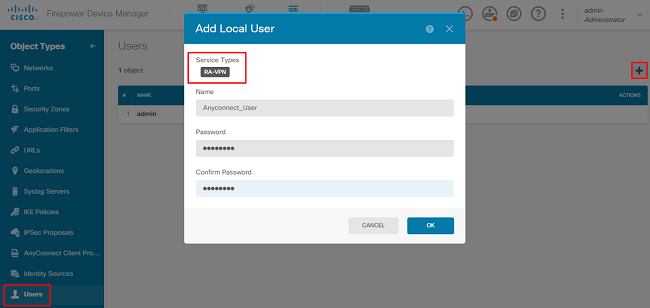

に移動します。Objects > Users > Add UserAnyConnect経由でFTDに接続するVPN ローカルユーザを追加します。図に示すように、ローカルユーザを作成します。

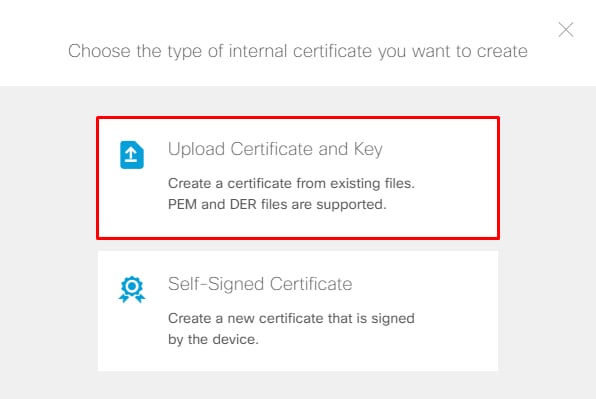

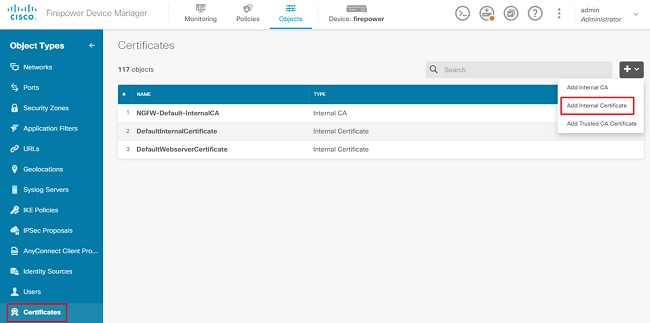

証明書の追加

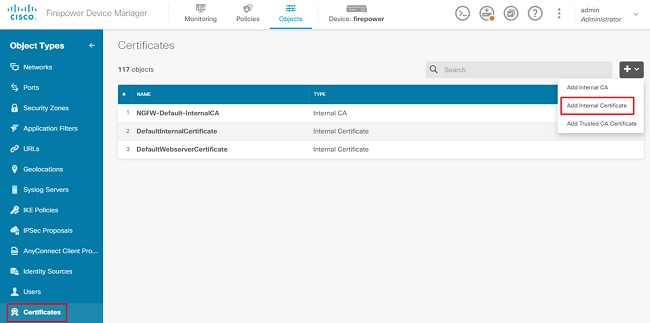

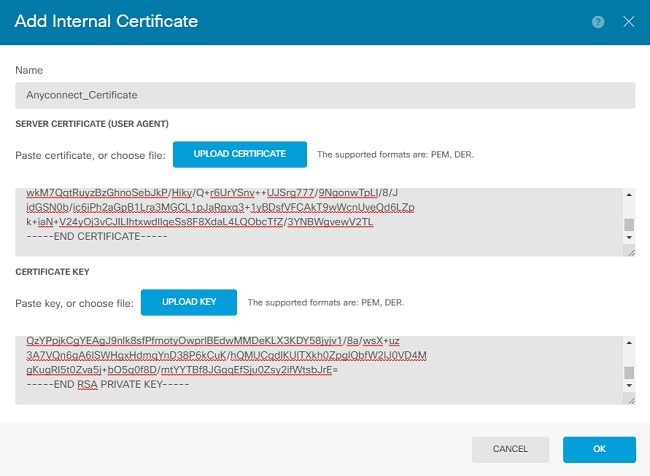

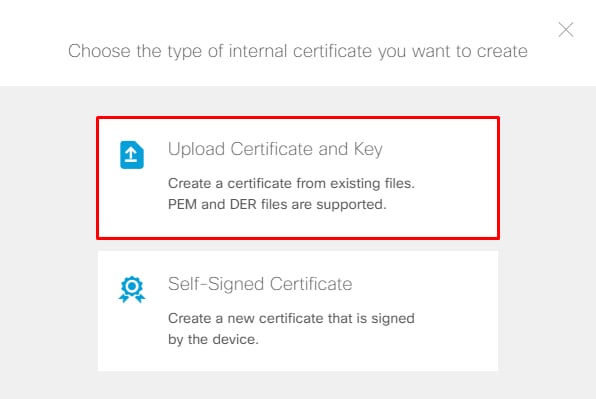

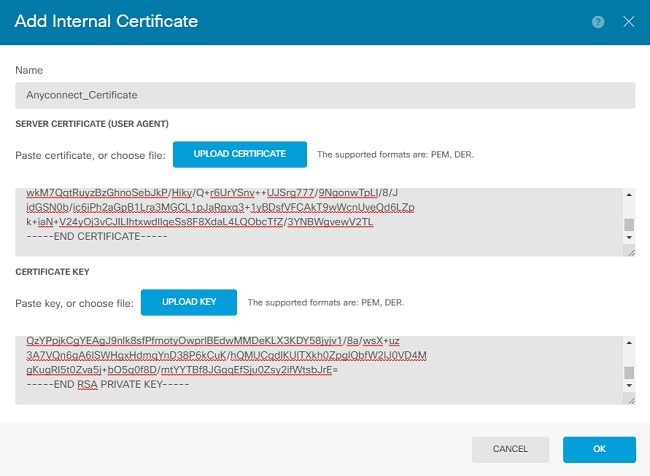

に移動します。Objects > Certificates > Add Internal Certificate 図に示すように、証明書を設定します。

図に示すように、証明書と秘密キーの両方をアップロードします。

証明書とキーは、コピーアンドペーストするか、図に示すように各ファイルのアップロードボタンを使用してアップロードできます。

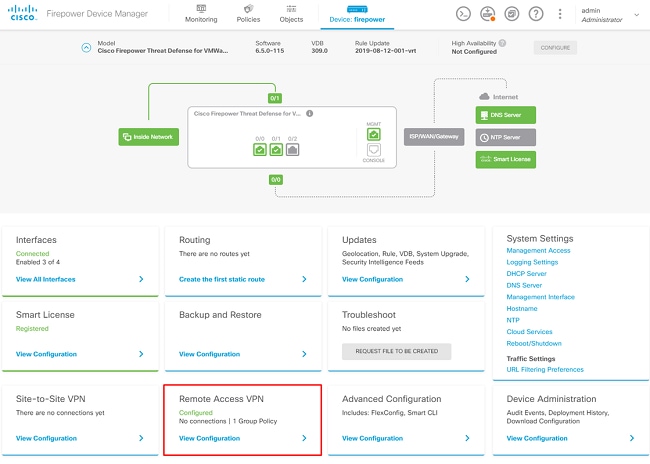

リモートアクセスVPNの設定

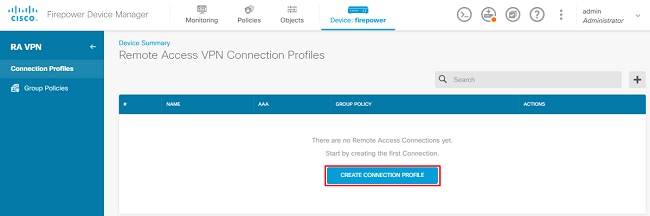

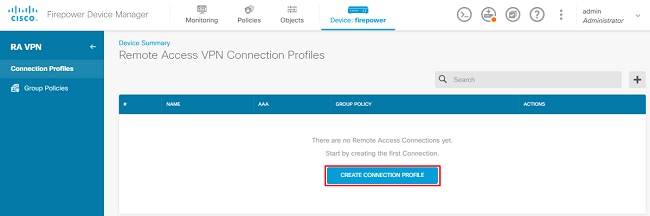

に移動します。Remote Access VPN > Create Connection Profile 図に示すように、FDMでRA VPN Wizardの順に移動します。

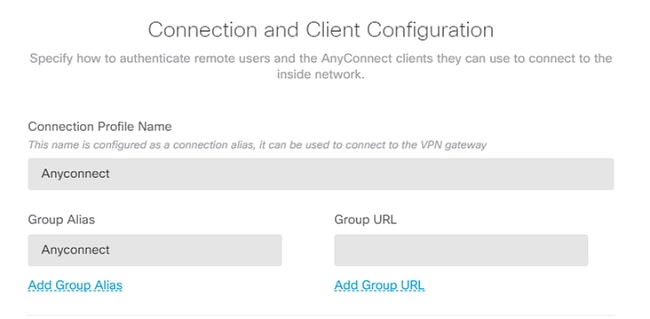

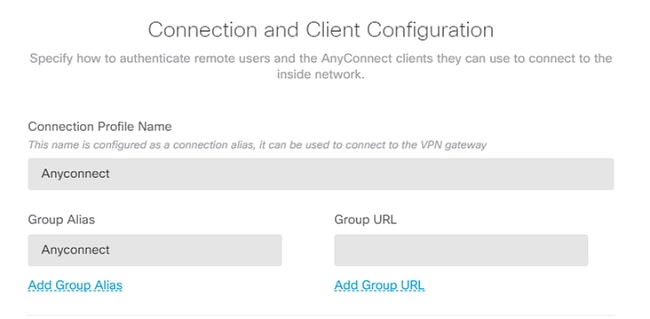

接続プロファイルを作成し、図に示すように設定を開始します。

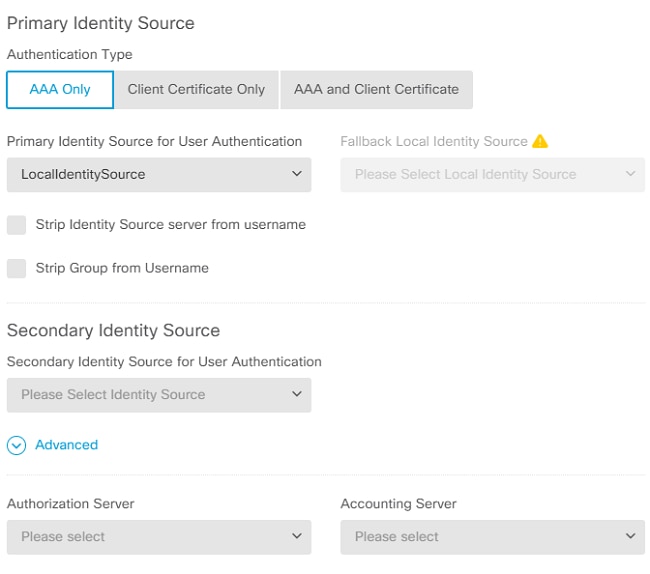

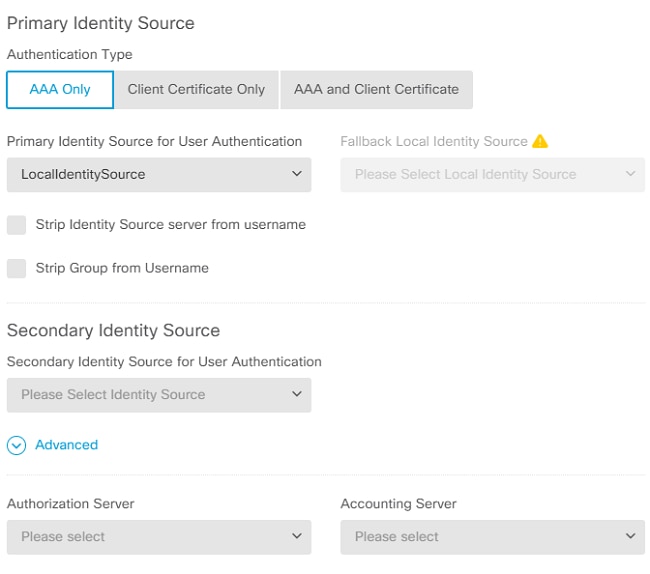

図に示すように、認証方式を選択します。このガイドでは、ローカル認証を使用します。

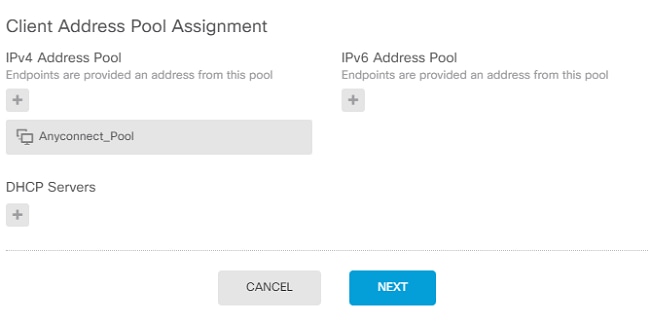

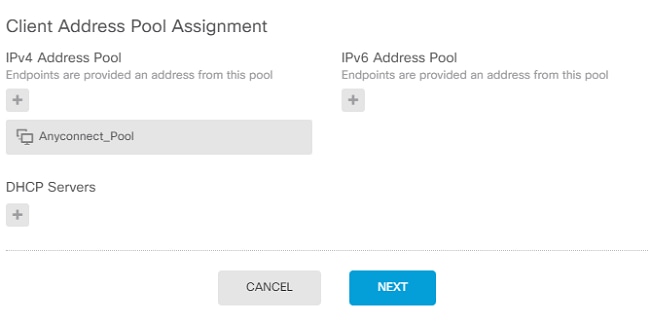

図に示すように、Anyconnect_Poolオブジェクトを選択します。

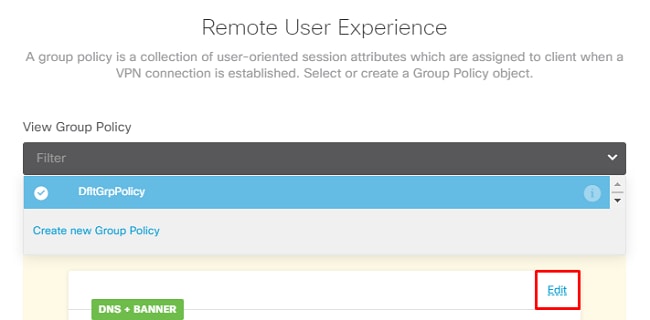

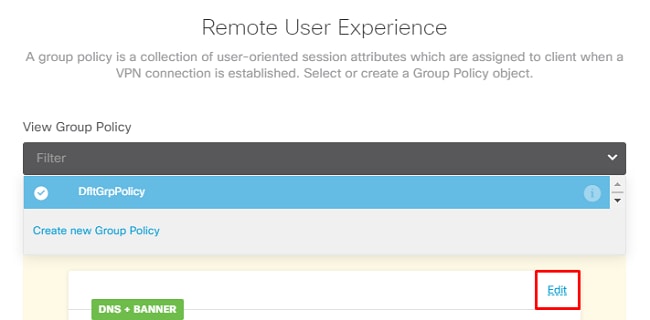

デフォルトのグループポリシーの要約が次のページに表示されます。ドロップダウンをクリックし、Create a new Group Policyのオプションを選択すると、新しいグループポリシーを作成できます。このガイドでは、デフォルトのグループポリシーを使用します。図に示すように、ポリシーの上部でeditオプションを選択します。

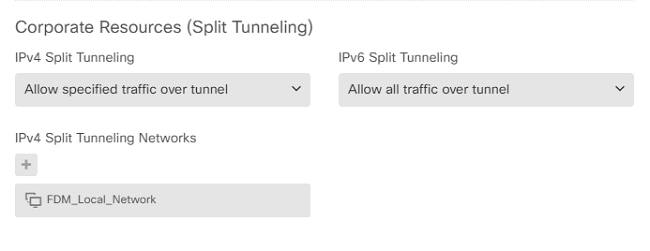

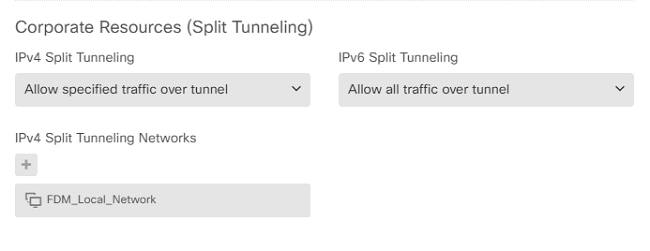

グループポリシーで、スプリットトンネリングを追加します。これにより、AnyConnectに接続されたユーザは、AnyConnectクライアントを介して内部FTDネットワーク宛てのトラフィックだけを送信し、他のすべてのトラフィックは図に示すようにユーザのISP接続から送信されます。

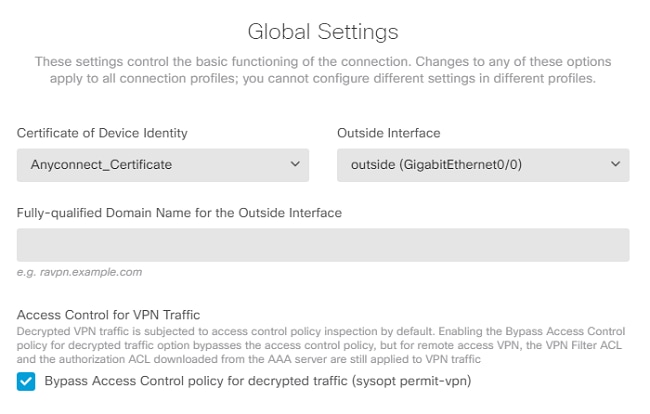

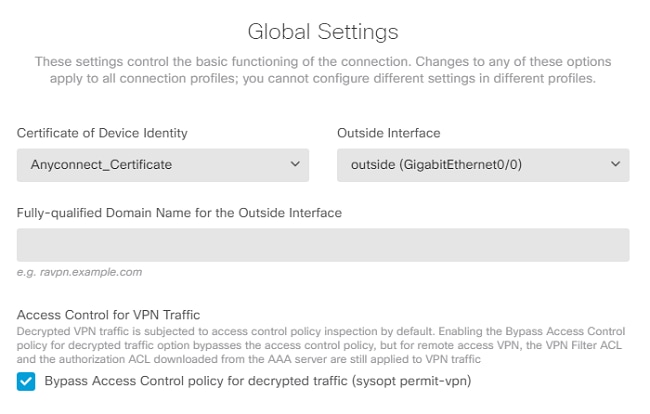

次のページで、証明書セクションに追加したAnyconnect_Certificateを選択します。 次に、FTDがAnyConnect接続をリッスンするインターフェイスを選択します。 復号化されたトラフィックのBypass Access Control ポリシー(sysopt permit-vpn)を選択します。 sysopt permit-vpnが選択されていない場合、このコマンドはオプションです。図に示すように、AnyConnectクライアントからのトラフィックが内部ネットワークにアクセスできるようにするアクセスコントロールポリシーを作成する必要があります。

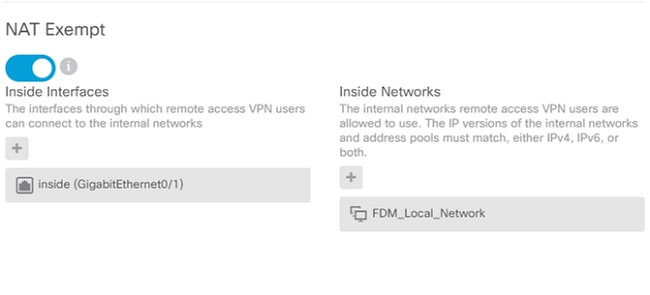

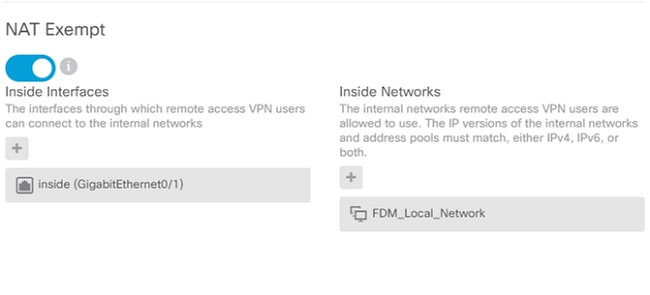

NAT免除は、Policies > NATで手動で設定するか、ウィザードで自動的に設定できます。図に示すように、AnyConnectクライアントがアクセスするために必要なinsideインターフェイスとネットワークを選択します。

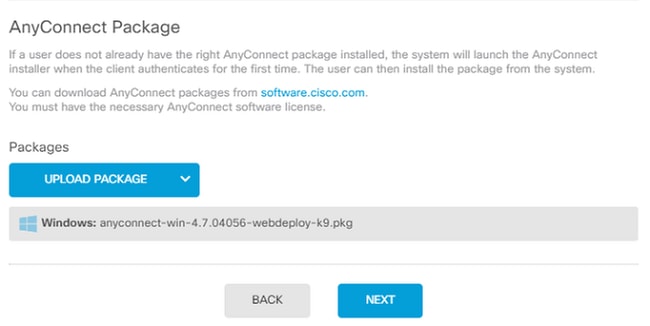

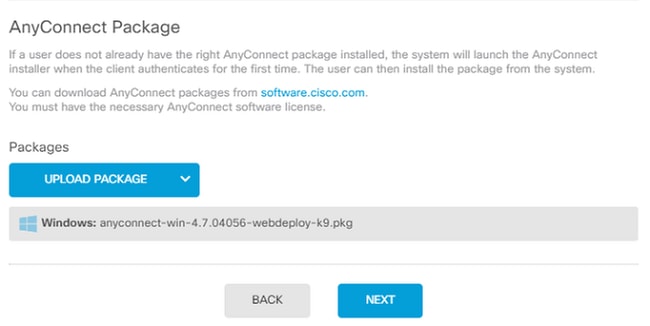

次の図に示すように、ユーザが接続できるオペレーティングシステム(Windows/Mac/Linux)ごとにAnyConnect パッケージを選択します。

最後のページには、設定全体の要約が表示されます。正しいパラメータが設定されていることを確認し、Finishボタンをクリックして新しい設定を展開します。

確認

ここでは、設定が正常に機能しているかどうかを確認します。

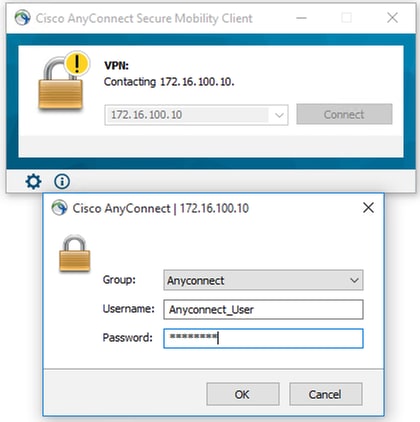

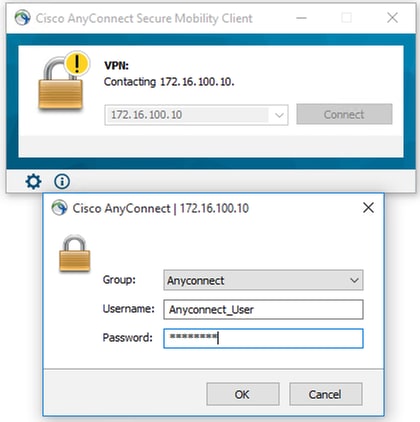

設定を展開したら、接続を試みます。FTDの外部IPに解決されるFQDNがある場合は、AnyConnect接続ボックスに入力します。この例では、FTDの外部IPアドレスが使用されます。図に示すように、FDMのオブジェクト・セクションで作成されたユーザー名/パスワードを使用します。

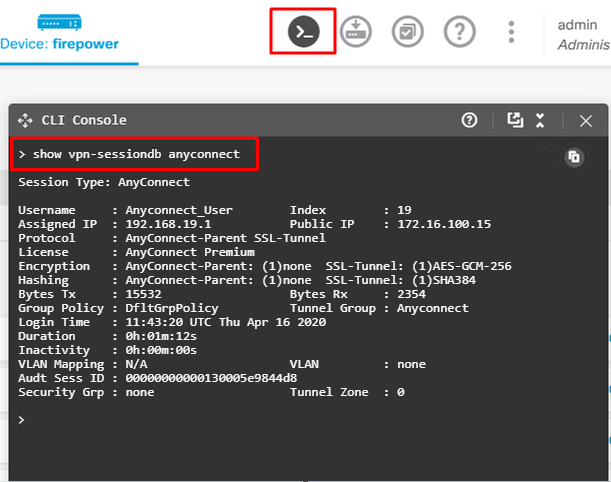

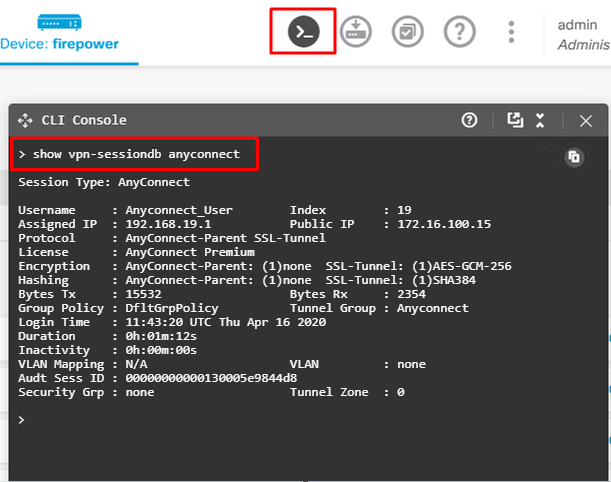

FDM 6.5.0では、FDM GUIを使用してAnyConnectユーザをモニタできません。唯一のオプションは、CLIを使用してAnyConnectユーザをモニタすることです。FDM GUIのCLIコンソールを使用して、ユーザーが接続されていることを確認することもできます。このコマンドを使用すると、 Show vpn-sessiondb anyconnect.

同じコマンドをCLIから直接実行できます。

> show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : Anyconnect_User Index : 15

Assigned IP : 192.168.19.1 Public IP : 172.16.100.15

Protocol : AnyConnect-Parent SSL-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384

Bytes Tx : 38830 Bytes Rx : 172

Group Policy : DfltGrpPolicy Tunnel Group : Anyconnect

Login Time : 01:08:10 UTC Thu Apr 9 2020

Duration : 0h:00m:53s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 000000000000f0005e8e757a

Security Grp : none Tunnel Zone : 0

トラブルシュート

このセクションでは、設定のトラブルシューティングに役立つ情報を説明します。

ユーザがSSLでFTDに接続できない場合は、次の手順を実行してSSLネゴシエーションの問題を切り分けます。

- FTD外部のIPアドレスに対して、ユーザのコンピュータからpingを実行できることを確認します。

- TCP 3ウェイハンドシェイクが正常に完了しているかどうかを確認するには、外部スニファを使用します。

AnyConnectクライアントの問題

このセクションでは、AnyConnect VPN Clientに関する最も一般的な2つの問題をトラブルシューティングするためのガイドラインを示します。AnyConnectクライアントのトラブルシューティングガイドは、『AnyConnect VPN Client Troubleshooting Guide』にあります。

初期接続の問題

ユーザの初期接続に問題がある場合は、FTDでdebugwebvpn AnyConnectを有効にし、デバッグメッセージを分析します。デバッグはFTDのCLIで実行する必要があります。 コマンドを使用します。debug webvpn anyconnect 255 AnyConnectからログを取得するには、クライアントマシンからDARTバンドルを収集します。DARTバンドルの収集方法については、「DARTバンドルの収集」を参照してください。

トラフィック固有の問題

接続は成功したが、トラフィックがSSL VPNトンネルで失敗した場合は、クライアントのトラフィック統計情報を調べて、トラフィックがクライアントによって送受信されていることを確認します。クライアントの詳細な統計情報は、AnyConnectのすべてのバージョンで入手できます。クライアントがトラフィックの送受信を示している場合は、送受信されたトラフィックのFTDをチェックします。FTDがフィルタを適用している場合は、フィルタ名が表示され、トラフィックがドロップされているかどうかを確認するためにACLエントリを調べることができます。ユーザが経験する一般的なトラフィックの問題は次のとおりです。

- FTDのルーティング問題:内部ネットワークが、割り当てられたIPアドレスとVPNクライアントにパケットをルーティングして戻すことができません。

- トラフィックをブロックするアクセスコントロールリスト。

- Network Address Translation(NAT;ネットワークアドレス変換)がVPNトラフィックにバイパスされていない。

FDMによって管理されるFTDでのリモートアクセスVPNの詳細については、完全な構成ガイドを参照してください。FDMによって管理されるリモートアクセスFTD。

フィードバック

フィードバック