Comprensione e configurazione della cache AAA per TLS su 9800 WLC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come comprendere e configurare la cache AAA sui Cisco Catalyst 9800 Wireless LAN Controller (WLC).

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Concetti di autenticazione AAA, inclusi i protocolli RADIUS ed EAP

- Flussi di lavoro per il funzionamento e la configurazione del Wireless LAN Controller (WLC)

- Metodi di autenticazione 802.1X e gestione dei certificati

- Processi PKI (Basic Public Key Infrastructure) e di firma dei certificati

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Catalyst serie 9800 Wireless LAN Controller

- Software release 17.18.1 o successive (la funzionalità di cache AAA è supportata da questa release)

- Cisco Identity Services Engine (ISE) come server AAA/RADIUS

- Dispositivi di accesso alla rete che supportano 802.1X, EAP-TLS, EAP-PEAP, MAB e iPSK

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Premesse

I metodi di autenticazione, ad esempio 802.1X, dipendono dalla comunicazione con un server di autenticazione esterno, ad esempio un server RADIUS. Quando il controller WLC (Wireless LAN Controller) non riesce a raggiungere il server o quando il server non è disponibile, i client wireless non sono in grado di connettersi al SSID, causando interruzioni del servizio. Il WLC blocca il traffico del client fino al completamento dell'autenticazione.

A partire dalla versione 17.18.1, la funzione di cache AAA consente al Catalyst 9800 WLC di autenticare i client wireless anche se il server AAA non è più disponibile usando le voci di autenticazione memorizzate nella cache. In questo modo si riducono in modo significativo le interruzioni del servizio durante le interruzioni del server AAA e si mantiene la connettività dei client senza problemi.

Il meccanismo della cache AAA è supportato quando i punti di accesso funzionano in modalità locale o in modalità FlexConnect (autenticazione centrale).

Funzionalità cache AAA su Cisco Catalyst 9800 WLC:

- Autenticazione iniziale (quando il server AAA è raggiungibile): Il WLC inoltra la richiesta di autenticazione del client al server AAA configurato utilizzando RADIUS. Quando il server restituisce Access-Accept, il WLC archivia i dettagli di autenticazione del client localmente nella propria cache AAA.

- Riconnessione client (quando il server AAA non è raggiungibile): Se un client si riconnette prima della scadenza della voce memorizzata nella cache, il WLC consulta la cache AAA locale. Se esistono dati validi memorizzati nella cache, l'accesso alla rete viene concesso senza contattare il server AAA.

- Supporto failover: Se il server AAA non è raggiungibile a causa di problemi o errori di rete, il WLC continua ad autenticare i client utilizzando i dati memorizzati nella cache, assicurando che gli utenti autenticati in precedenza mantengano l'accesso ininterrotto.

- Durata e scadenza cache: Le voci nella cache AAA sono temporanee e configurabili. La durata predefinita della cache è 24 ore. impostando il timer su 0, le voci non scadono mai. Se un client si riconnette dopo che la voce della cache è scaduta, il WLC cerca di raggiungere il server AAA per l'autenticazione.

VK-WLC#show aaa cache group VK-SRV-GRP all

-----------------------------------------------------------------

IOSD AAA Auth Cache entries:

Entries in Profile dB VK-SRV-GRP for exact match:

No entries found in Profile dB

--------------------------------------------------------------------

SMD AAA Auth Cache Entries:

Total number of Cache entries is 0

WNCD AAA Auth Cache entries:

MAC ADDR: C4E9.0A00.B1B0

Profile Name: VK-CACHE

User Name: vk@wireless.com

Timeout: 28800

Created Timestamp : 09/18/25 15:28:54 UTC

Server IP Address: 10.106.37.159I tipi di autenticazione supportati per la cache AAA includono:

- EAP-TLS

- EAP-PEAP con MSCHAPv2

- MAC Authentication Bypass (MAB), MAB+PSK e MAB+802.1x/iPSK

Configurazione

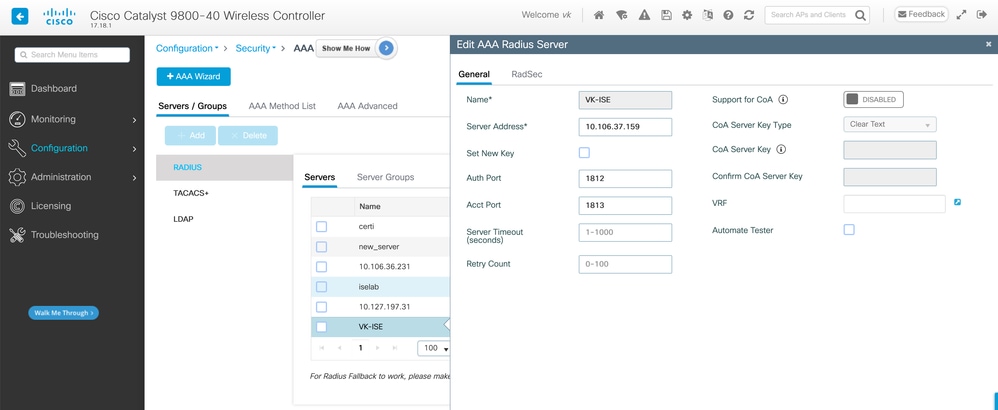

Passaggio 1: Aggiungi server AAA su WLC

Iniziare aggiungendo il server AAA (RADIUS) al controller LAN wireless. Questa operazione può essere eseguita tramite la GUI o la CLI.

Metodo GUI: Selezionare Configurazione > Sicurezza > AAA e aggiungere il server.

Metodo CLI:

radius server VK-ISE address ipv4 10.106.37.159 auth-port 1812 acct-port 1813 key Cisco123

Con questo comando viene creata una voce server RADIUS denominata VK-ISE con l'indirizzo IP, la porta di autenticazione, la porta di accounting e la chiave condivisa specificati.

Passaggio 2: Crea profilo cache AAA (solo CLI)

Creare un profilo di cache AAA per definire il comportamento della cache. questo passaggio è disponibile solo dalla CLI.

aaa cache profile VK-CACHE all

Questo comando crea un profilo di cache denominato VK-CACHE e attiva la memorizzazione nella cache per tutti i tipi di autenticazione supportati.

Passaggio 3: Crea gruppo di server e mappa profilo server RADIUS e cache (solo CLI)

Creare un gruppo di server RADIUS, associare il server AAA, configurare la scadenza della cache e mappare i profili di autenticazione/autorizzazione.

aaa group server radius VK-SRV-GRP server name VK-ISE cache expiry 8 cache authorization profile VK-CACHE cache authentication profile VK-CACHE deadtime 5 radius-server dead-criteria time 5 tries 5

Questo gruppo di comandi:

- Crea un gruppo di server denominato VK-SRV-GRP

- Associa il server VK-ISE

- Imposta la scadenza della cache su 8 ore

- Mapping dei profili di autorizzazione e autenticazione su VK-CACHE

- Imposta su 5 minuti il tempo di inattività per i server non raggiungibili e criteri inattivi per la logica dei tentativi

Passaggio 4: Crea metodi di autenticazione e autorizzazione

Definire gli elenchi di metodi per l'autenticazione e l'autorizzazione, specificando l'utilizzo del gruppo di server e della cache.

aaa authentication dot1x default group VK-SRV-GRP cache VK-SRV-GRP aaa authorization network default group VK-SRV-GRP cache VK-SRV-GRP aaa local authentication default authorization default aaa authorization credential-download default cache VK-SRV-GRP

Questi comandi impostano elenchi di metodi predefiniti per l'autenticazione 802.1X e l'autorizzazione di rete, assegnando la priorità alla cache e al gruppo di server.

Se si desidera che il WLC controlli la cache prima di tentare l'utilizzo del server RADIUS (per un'autenticazione più veloce se l'utente è già memorizzato nella cache), utilizzare:

aaa authentication dot1x default cache VK-SRV-GRP group VK-SRV-GRP aaa authorization network default cache VK-SRV-GRP group VK-SRV-GRP

Con questi elenchi di metodi, il WLC consulta per primo la cache, contattando il server solo se l'utente non viene trovato nella cache, con conseguente autenticazione più rapida per i client memorizzati nella cache.

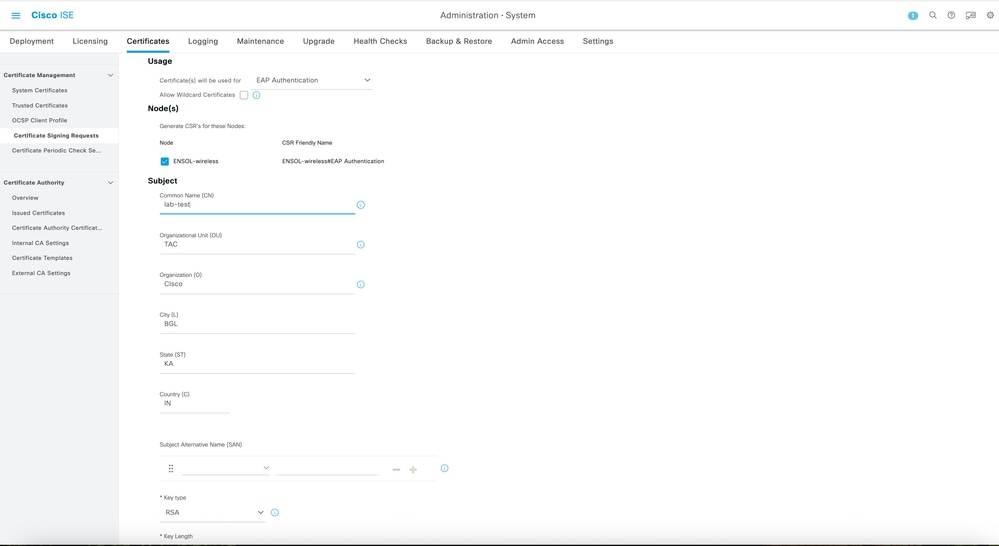

Passaggio 5: Configura autenticazione TLS (Impostazione certificato)

Per l'autenticazione EAP-TLS, sia il server WLC che il server AAA richiedono certificati server firmati da un'Autorità di certificazione (CA).

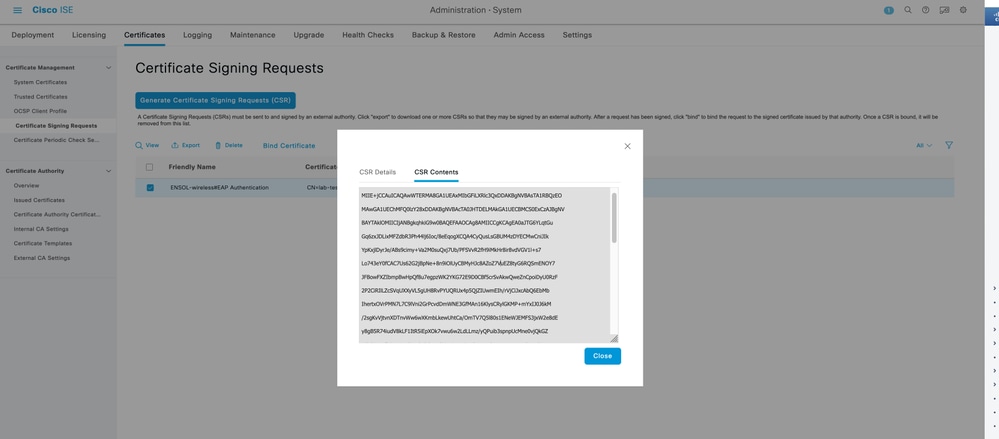

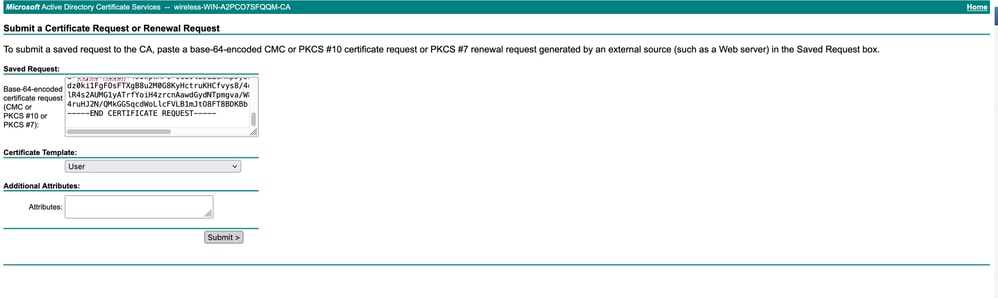

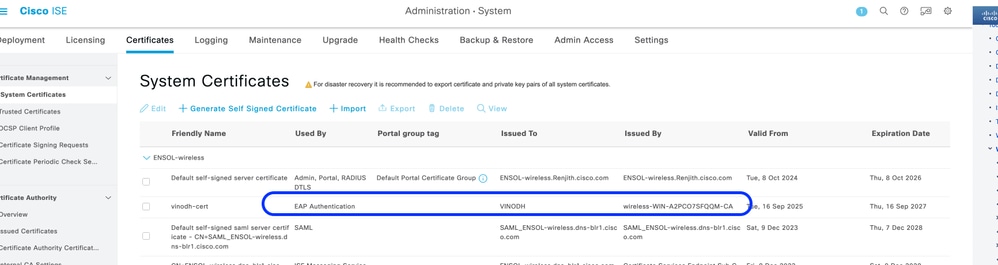

Su Cisco ISE (server AAA):

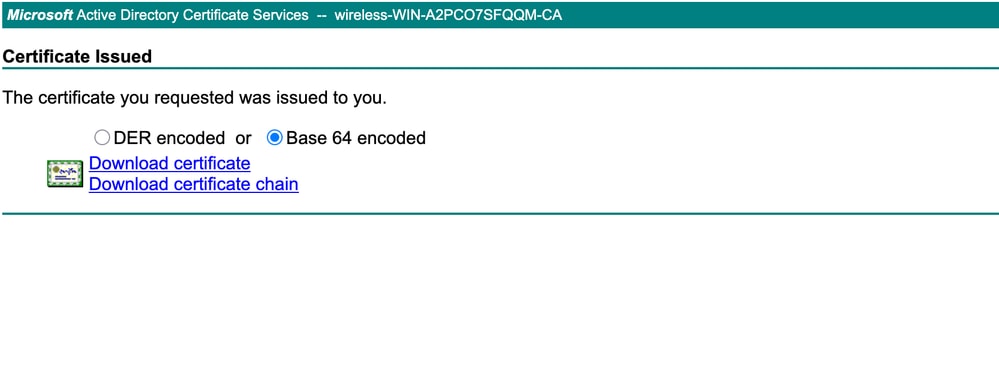

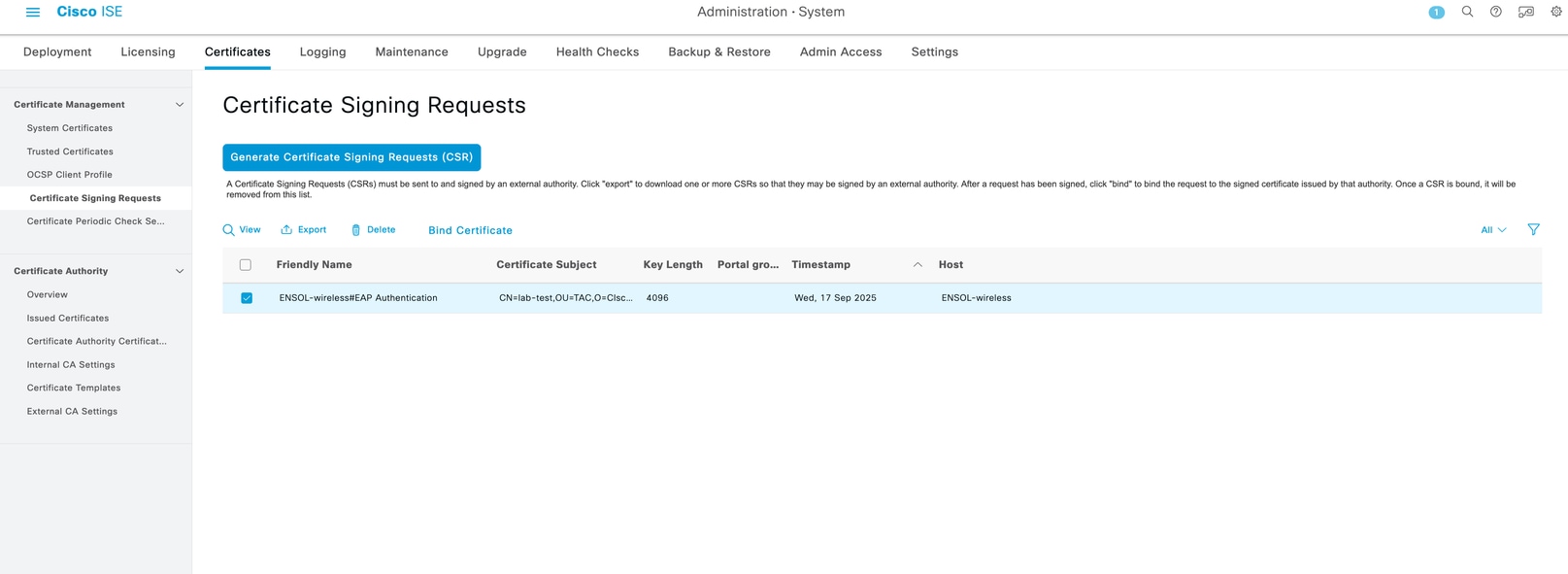

- Genera una richiesta di firma del certificato (CSR) tramite Certificati > Gestione certificati > Richieste di firma del certificato

- Copiare il contenuto CSR e ottenerlo firmato dalla CA

- Scaricare il certificato firmato (in formato .cer o .pem)

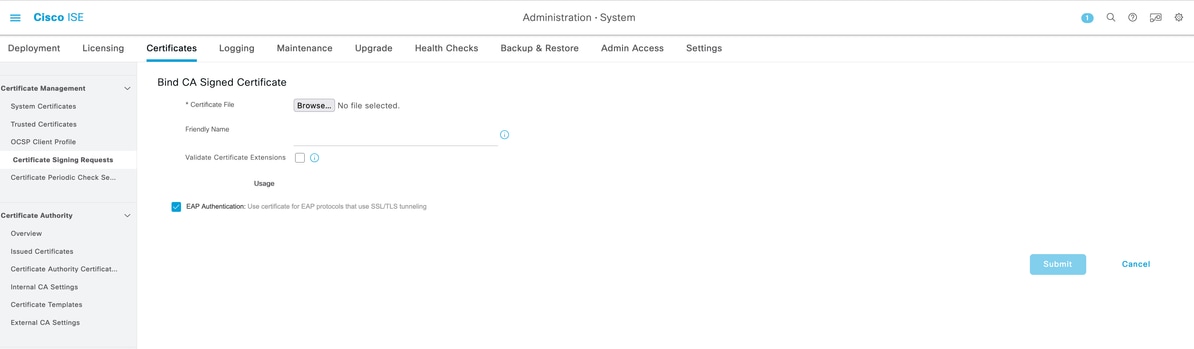

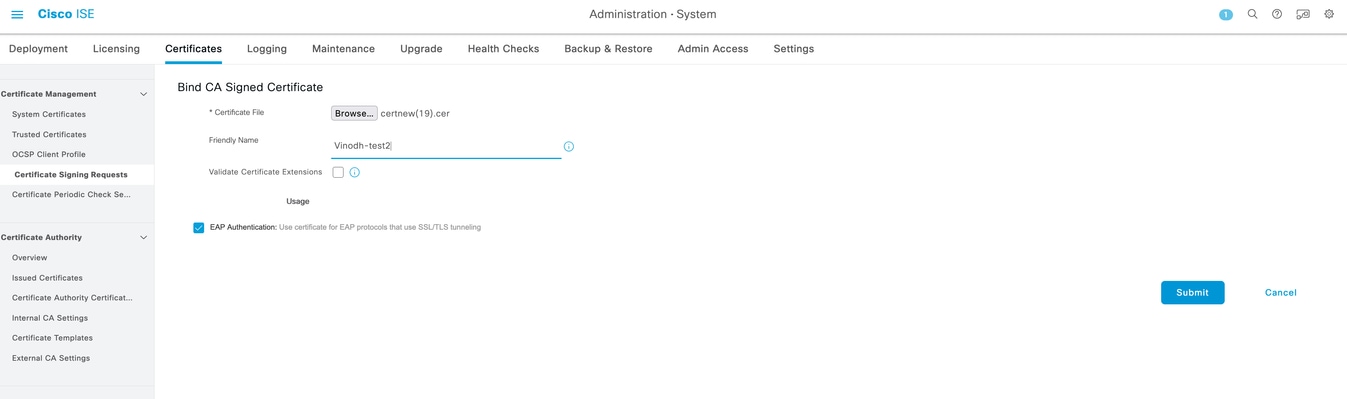

- Associare il certificato in ISE passando al file del certificato firmato e facendo clic su "Invia"

- Verificare che il certificato firmato sia riflesso nel certificato di sistema per l'autenticazione EAP

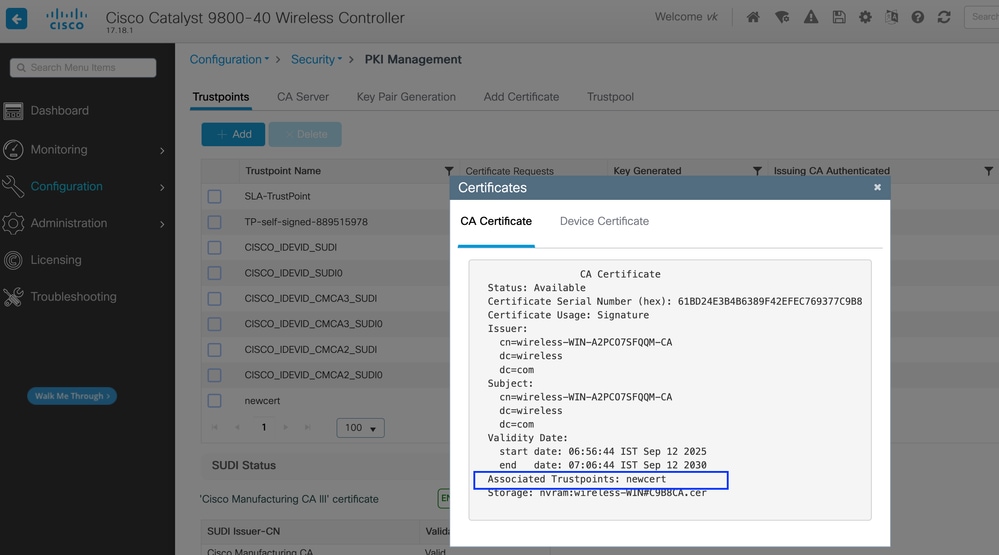

Su Cisco Catalyst 9800 WLC:

- Genera un CSR sul WLC

- Firma del CSR da parte della stessa CA utilizzata per ISE

- Carica il certificato firmato nel WLC

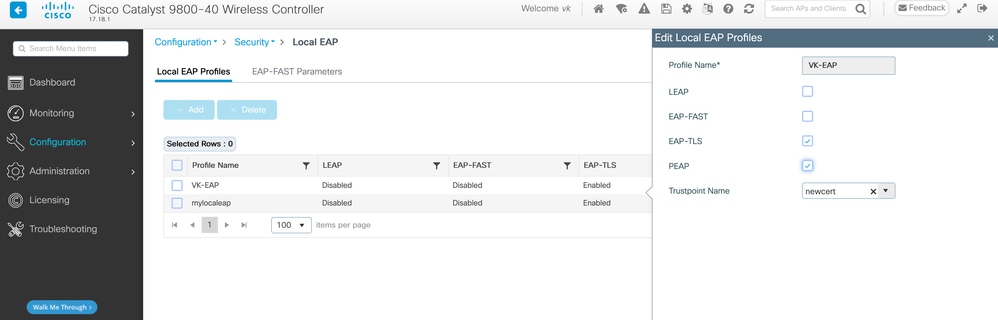

Passaggio 6: Crea profilo EAP locale e mappa del punto di fiducia

Creare un profilo EAP locale ed eseguire il mapping del trust point per l'autenticazione EAP-TLS.

eap profile VK-EAP method tls pki-trustpoint newcert

Questo comando crea un profilo EAP denominato VK-EAP utilizzando EAP-TLS ed esegue il mapping del trust point al certificato denominato newcert.

Metodo GUI: Selezionare Configurazione > Protezione > EAP locale e creare il profilo EAP.

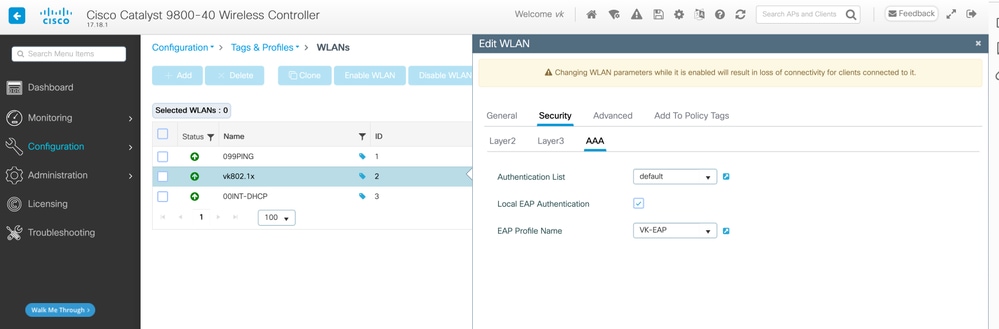

Passaggio 7: Applica elenco metodi e profilo EAP a SSID

Configurare il SSID in modo che utilizzi l'autenticazione creata e il profilo EAP.

wlan vk802.1x 2 vk802.1x local-auth VK-EAP radio policy dot11 24ghz radio policy dot11 5ghz no security ft adaptive security dot1x authentication-list default no shutdown

Questa configurazione:

- Crea SSID vk802.1x con ID WLAN 2

- Abilita l'autenticazione locale con il profilo VK-EAP

- Applica le policy radio per le bande da 2,4 e 5 GHz

- Applica l'autenticazione 802.1X utilizzando l'elenco dei metodi predefiniti

- Attiva l'SSID (nessun arresto)

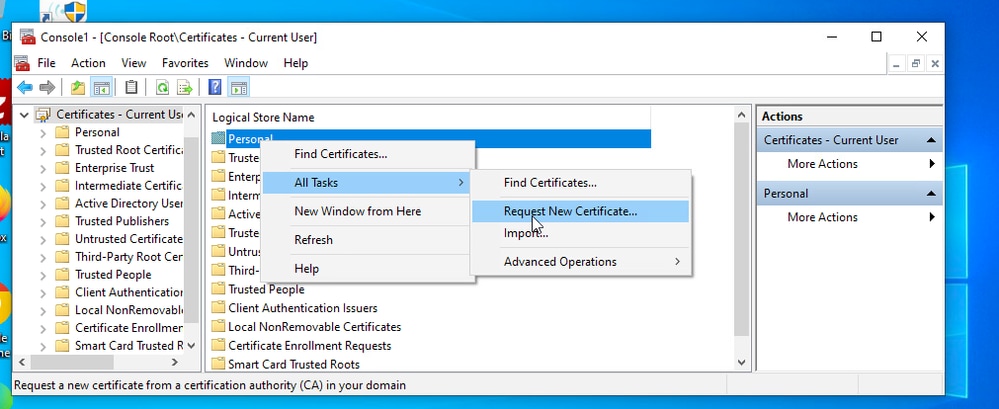

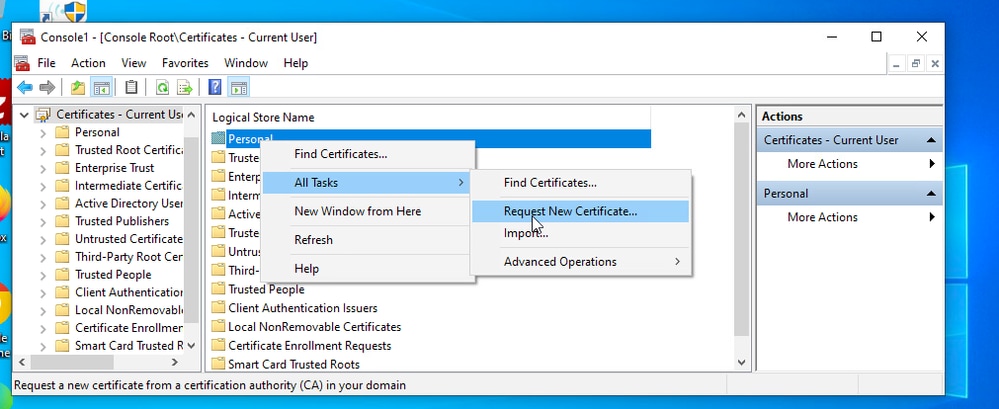

Passaggio 8: Distribuzione dei certificati utente sui client wireless

Verificare che i client wireless dispongano del certificato utente necessario per l'autenticazione. Per gli ambienti lab, un dispositivo aggiunto a un dominio Active Directory (AD) può ricevere il certificato tramite MMC (Microsoft Management Console). Esistono altri metodi per distribuire i certificati in base all'ambiente.

Verifica

È possibile controllare le voci della cache AAA sul WLC 9800 usando i comandi CLI. Notare che per i WLC Catalyst 9800, le voci della cache sono elencate in "Voci cache autenticazione AAA WNCD" e non in "Voci cache autenticazione AAA SMD".

show aaa cache group <Server Group> all

Con questo comando vengono visualizzate le voci correnti della cache AAA archiviate sul WLC. Output di esempio:

WNCD AAA Auth Cache entries --------------------------- Client MAC: 00:11:22:33:44:55 SSID: vk802.1x User: user@domain.com Cache Expiry: 8h Auth Method: EAP-TLS ...

Verificare che i client possano riconnettersi e vengano autenticati tramite la cache AAA quando il server AAA non è disponibile.

Nota: Per l'autenticazione PEAP , il progetto corrente richiede la restituzione di coppie Cisco AV contenenti il nome utente e l'hash delle credenziali per ogni utente durante l'autenticazione da parte del server Radius.

cisco-av-pair = AS-Username=testuser

cisco-av-pair = AS-Credential-Hash=F2E787D376CBF6D6DD3600132E9C215D

Ogni utente deve essere configurato con gli attributi della coppia AV su RADIUS.

La password o AS-Credential-Hash deve essere nel formato NT-hash (https://codebeautify.org/ntlm-hash-generator).

Risoluzione dei problemi

La risoluzione dei problemi relativi alla cache AAA e all'autenticazione richiede l'esecuzione di diverse operazioni:

Passaggio 1: Verifica voci cache AAA

show aaa cache group <Server Group> all

Verificare che le voci client previste siano presenti nella cache.

Passaggio 2: Convalida installazione certificati e trust point

show crypto pki trustpoints show crypto pki certificates

Verificare che i certificati siano installati correttamente e mappati ai trust point appropriati per l'autenticazione EAP-TLS.

Passaggio 3: Conferma elenchi metodi di autenticazione

show running-config | include aaa authentication show running-config | include aaa authorization

Verificare che gli elenchi dei metodi facciano riferimento ai profili corretti del gruppo di server e della cache.

Passaggio 5: Verifica traccia interna Autorità registrazione integrità

2025/09/18 13:02:37.069850424 {wncd_x_R0-0}{2}: [radius] [16292]: (ERR): RADIUS/DECODE: No response from radius-server; parse response; FAIL

2025/09/18 13:02:37.069850966 {wncd_x_R0-0}{2}: [radius] [16292]: (ERR): RADIUS/DECODE: Case error(no response/ bad packet/ op decode);parse response; FAIL

2025/09/18 13:02:37.069853220 {wncd_x_R0-0}{2}: [aaa-sg-ref] [16292]: (debug): AAA/SG: Server group wrapper ref count for public group VK-SRV-GRP decreased to 6

2025/09/18 13:02:37.069853836 {wncd_x_R0-0}{2}: [aaa-sg-ref] [16292]: (debug): AAA/SG: Server group ref count for public group VK-SRV-GRP decreased to 6

2025/09/18 13:02:37.069855784 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE: Don't cache responses with errors

2025/09/18 13:02:37.069856826 {wncd_x_R0-0}{2}: [aaa-svr] [16292]: (debug): AAA SRV(00000000): protocol reply FAIL for Authentication

2025/09/18 13:02:37.069860954 {wncd_x_R0-0}{2}: [aaa-authen] [16292]: (debug): MAC address in AAA request is c4-e9-0a-00-b1-b0

2025/09/18 13:02:37.069864992 {wncd_x_R0-0}{2}: [aaa-svr] [16292]: (debug): AAA SRV(00000000): Authen method=CACHE VK-SRV-GRP

2025/09/18 13:02:37.069868198 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Add message event handle: 0x5ed36139f348

2025/09/18 13:02:37.069875634 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Evmgr message event cb handler invoked, handle: 0x5ed36139f348

2025/09/18 13:02:37.069876688 {wncd_x_R0-0}{2}: [wncd_0] [16292]: (debug): Sanet eventQ: AAA_CACHE_EVENT, message:0

2025/09/18 13:02:37.069887794 {wncd_x_R0-0}{2}: [aaa-prof] [16292]: (debug): AAA/PROFILE/DB: Find - Found entry for user vk@wireless.com:C4E90A00B1B0:

2025/09/18 13:02:37.069955264 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE(00000000): Secure authen type 8 cannot be authenticated directly from cacheWe may need local eap >>>> this indiates that cache/local auth is being used

2025/09/18 13:02:37.070019998 {wncd_x_R0-0}{2}: [wncd_0] [16292]: (debug): AAA Local EAP(1419) Sending the Rxd EAP packet(id 0) to EAP subsys

2025/09/18 13:02:37.070022944 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Add message event handle: 0x5ed36123b0c8

2025/09/18 13:02:37.070025886 {wncd_x_R0-0}{2}: [aaa-sg-cache] [16292]: (debug): AAA/AUTHEN/CACHE(00000000): PASS for username vk@wireless.com

2025/09/18 13:02:37.070028162 {wncd_x_R0-0}{2}: [ewlc-infra-evmgr] [16292]: (debug): Evmgr message event cb handler invoked, handle: 0x5ed36123b0c8Riferimenti:

17.18 Guida alla configurazione del software

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

09-Nov-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Vinodh KokilaCisco TAC

Feedback

Feedback