Introduzione

Questo documento descrive come caricare i certificati radice e intermedi delle CA che hanno firmato i certificati Expressway-C nell'editore CUCM.

Premesse

A causa dei miglioramenti apportati al servizio server di traffico su Expressway in X14.0.2, Expressway-C invia il proprio certificato client ogni volta che un server (CUCM) lo richiede per servizi eseguiti su porte diverse da 8443 (ad esempio, 6971,6972), anche se CUCM è in modalità non protetta. A causa di questa modifica, è necessario che l'Autorità di certificazione (CA) per la firma dei certificati Expressway-C venga aggiunta in CUCM come tomcat-trust e callmanager-trust.

Il mancato caricamento della CA di firma Expressway-C su CUCM causa l'errore di accesso MRA dopo un aggiornamento di Expressways a X14.0.2 o versioni successive.

Affinché CUCM consideri attendibile il certificato inviato da Expressway-C, tomcat-trust e callmanager-trust devono includere la CA radice e tutte le CA intermediarie coinvolte nella firma del certificato Expressway-C.

Configurazione

Passaggio 1. Ottenere i certificati radice e intermedi che hanno firmato il certificato del server Expressway-C

Quando il certificato del server è stato inizialmente ricevuto da una CA che lo ha firmato, si dispone anche dei certificati radice e intermedi per il certificato del server e li si archivia in un luogo sicuro. Se si dispone ancora di questi file o è possibile scaricarli di nuovo dalla CA, è possibile passare al punto 2, dove è possibile trovare istruzioni su come caricarli in CUCM.

Se questi file non sono più disponibili, è possibile scaricarli dall'interfaccia Web di Expressway-C. Si tratta di un'operazione un po' complicata, pertanto è consigliabile contattare la CA per scaricare l'archivio di attendibilità da tale autorità, se possibile.

In Expressway-C passare a Manutenzione > Protezione > Certificato server e fare clic sul pulsante Mostra (decodificato) accanto a Certificato server. Verrà aperta una nuova finestra/scheda con il contenuto del certificato del server Expressway-C. Cercare il campo Issuer:

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

55:00:00:02:21:bb:2d:41:60:55:d7:b2:27:00:01:00:00:02:21

Signature Algorithm: sha256WithRSAEncryption

Issuer: O=DigiCert Inc, CN=DigiCert Global CA-1

Validity

Not Before: Dec 8 10:36:57 2021 GMT

Not After : Dec 8 10:36:57 2023 GMT

Subject: C=BE, ST=Flamish-Brabant, L=Diegem, O=Cisco, OU=TAC, CN=vcs-c1.vngtp.lab

Subject Public Key Info:

...

In questo esempio, il certificato del server Expressway-C viene rilasciato da un'organizzazione, DigiCert Inc., denominata DigiCert Global CA-1.

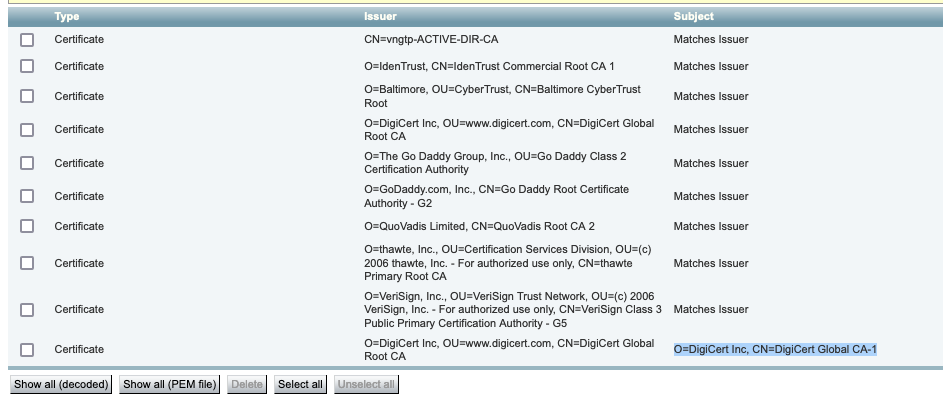

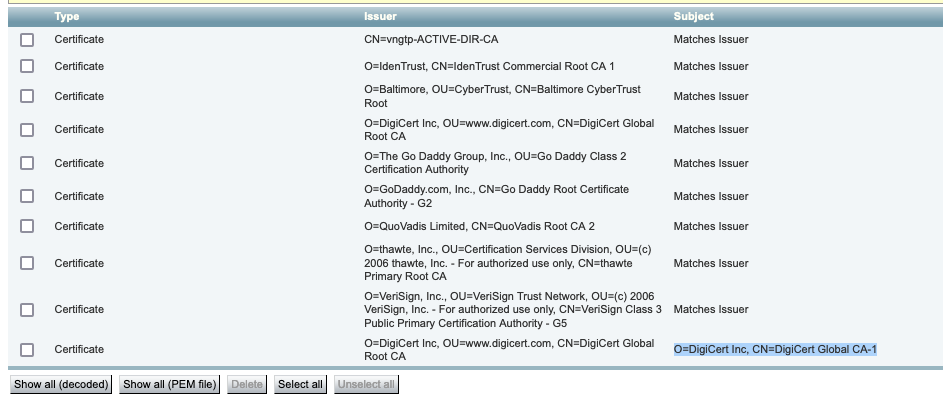

Passare a Manutenzione > Protezione > Certificato CA attendibile ed esaminare l'elenco per verificare se è presente un certificato con lo stesso identico valore nel campo Oggetto. In questo esempio, ovvero O=DigiCert Inc, CN=DigiCert Global CA-1 nel campo Oggetto. Se si trova una corrispondenza, significa che si tratta di una CA intermedia. Questo file è necessario ed è necessario continuare la ricerca fino a quando non si trova la CA radice.

Se non è possibile trovare una corrispondenza, cercare un certificato con questo valore nel campo Issuer con un oggetto di corrispondenze Emittente. Se si trova una corrispondenza, significa che si tratta del file CA radice e che questo è l'unico file necessario.

Archivio attendibilità Expressway

Archivio attendibilità Expressway

In questo esempio, dopo aver individuato il certificato, si nota che il campo Oggetto non corrisponde al campo Autorità di certificazione. Ciò significa che si tratta di un certificato CA intermedio. Questo certificato è necessario oltre al certificato radice. Se il valore Subject corrisponde a Issuer, si saprà che si tratta dell'autorità di certificazione principale e che l'unico certificato da considerare attendibile.

Se si dispone di un certificato intermedio, è necessario continuare fino a quando non viene trovato il certificato radice. A tale scopo, controllare il campo Autorità di certificazione per il certificato intermedio. Cercare quindi un certificato con lo stesso valore nel campo Oggetto. Nel nostro caso, questo è O=DigiCert Inc, OU=www.digicert.com, CN=DigiCert Global Root CA - Cercate un certificato con questo valore nel campo Oggetto. Se non si riesce a trovare un certificato corrispondente, cercare questo valore nel campo Issuer con un Subject of Matches Issuer.

In questo esempio, è possibile vedere che il certificato del server Expressway-C è stato firmato dalla CA intermedia O=DigiCert Inc, CN=DigiCert Global CA-1, firmato dalla CA radice O=DigiCert Inc. OU=www.digicert.com, CN=DigiCert Global Root CA. La CA radice è stata trovata. Se, tuttavia, è stata individuata un'altra CA intermedia, è necessario continuare questo processo fino a identificare tutte le CA intermedie e la CA radice.

Per scaricare i file di certificato radice e intermedi, fare clic sul pulsante Mostra tutto (file PEM) nell'elenco. Vengono visualizzati tutti i certificati principali e intermedi in formato PEM. Scorrere verso il basso fino a trovare un certificato corrispondente a uno dei certificati intermedi o al certificato radice. In questo esempio, il primo certificato trovato è O=DigiCert Inc, CN=DigiCert Global Root CA. Il certificato verrà copiato in un file e salvato localmente.

...

Epn3o0WC4zxe9Z2etiefC7IpJ5OCBRLbf1wbWsaY71k5h+3zvDyny67G7fyUIhz

ksLi4xaNmjICq44Y3ekQEe5+NauQrz4wlHrQMz2nZQ/1/I6eYs9HRCwBXbsdtTLS

R9I4LtD+gdwyah617jzV/OeBHRnDJELqYzmp

-----END CERTIFICATE-----

O=DigiCert Inc, CN=DigiCert Global Root CA

-----BEGIN CERTIFICATE-----

MIIDrzCCApegAwIBAgIQCDvgVpBCRrGhdWrJWZHHSjANBgkqhkiG9w0BAQUFADBh

MQswCQYDVQQGEwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMRkwFwYDVQQLExB3

d3cuZGlnaWNlcnQuY29tMSAwHgYDVQQDExdEaWdpQ2VydCBHbG9iYWwgUm9vdCBD

QTAeFw0wNjExMTAwMDAwMDBaFw0zMTExMTAwMDAwMDBaMGExCzAJBgNVBAYTAlVT

MRUwEwYDVQQKEwxEaWdpQ2VydCBJbmMxGTAXBgNVBAsTEHd3dy5kaWdpY2VydC5j

b20xIDAeBgNVBAMTF0RpZ2lDZXJ0IEdsb2JhbCBSb290IENBMIIBIjANBgkqhkiG

9w0BAQEFAAOCAQ8AMIIBCgKCAQEA4jvhEXLeqKTTo1eqUKKPC3eQyaKl7hLOllsB

CSDMAZOnTjC3U/dDxGkAV53ijSLdhwZAAIEJzs4bg7/fzTtxRuLWZscFs3YnFo97

nh6Vfe63SKMI2tavegw5BmV/Sl0fvBf4q77uKNd0f3p4mVmFaG5cIzJLv07A6Fpt

43C/dxC//AH2hdmoRBBYMql1GNXRor5H4idq9Joz+EkIYIvUX7Q6hL+hqkpMfT7P

T19sdl6gSzeRntwi5m3OFBqOasv+zbMUZBfHWymeMr/y7vrTC0LUq7dBMtoM1O/4

gdW7jVg/tRvoSSiicNoxBN33shbyTApOB6jtSj1etX+jkMOvJwIDAQABo2MwYTAO

BgNVHQ8BAf8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUA95QNVbR

TLtm8KPiGxvDl7I90VUwHwYDVR0jBBgwFoAUA95QNVbRTLtm8KPiGxvDl7I90VUw

DQYJKoZIhvcNAQEFBQADggEBAMucN6pIExIK+t1EnE9SsPTfrgT1eXkIoyQY/Esr

hMAtudXH/vTBH1jLuG2cenTnmCmrEbXjcKChzUyImZOMkXDiqw8cvpOp/2PV5Adg

06O/nVsJ8dWO41P0jmP6P6fbtGbfYmbW0W5BjfIttep3Sp+dWOIrWcBAI+0tKIJF

PnlUkiaY4IBIqDfv8NZ5YBberOgOzW6sRBc4L0na4UU+Krk2U886UAb3LujEV0ls

YSEY1QSteDwsOoBrp+uvFRTp2InBuThs4pFsiv9kuXclVzDAGySj4dzp30d8tbQk

CAUw7C29C79Fv1C5qfPrmAESrciIxpg0X40KPMbp1ZWVbd4=

-----END CERTIFICATE-----

O=The Go Daddy Group, Inc.

-----BEGIN CERTIFICATE-----

MIIEADCCAuigAwIBAgIBADANBgkqhkiG9w0BAQUFADBjMQswCQYDVQQGEwJVUzEh

MB8GA1UEChMYVGhlIEdvIERhZGR5IEdyb3VwLCBJbmMuMTEwLwYDVQQLEyhHbyBE

...

Per ognuno dei certificati radice ed eventualmente intermedi, copiare tutto ciò che inizia con (incluso) —BEGIN CERTIFICATE— e termina con (incluso) —END CERTIFICATE—. Inserire ognuno di essi in un file di testo separato e aggiungere una riga vuota in basso (dopo la riga con —END CERTIFICATE—). Salvare i file con estensione .pem: root.pem, intermediate1.pem, intermediate2.pem, ... È necessario un file separato per ogni certificato radice/intermedio. Nell'esempio precedente, il file root.pem conterrebbe:

-----BEGIN CERTIFICATE-----

MIIDrzCCApegAwIBAgIQCDvgVpBCRrGhdWrJWZHHSjANBgkqhkiG9w0BAQUFADBh

MQswCQYDVQQGEwJVUzEVMBMGA1UEChMMRGlnaUNlcnQgSW5jMRkwFwYDVQQLExB3

d3cuZGlnaWNlcnQuY29tMSAwHgYDVQQDExdEaWdpQ2VydCBHbG9iYWwgUm9vdCBD

QTAeFw0wNjExMTAwMDAwMDBaFw0zMTExMTAwMDAwMDBaMGExCzAJBgNVBAYTAlVT

MRUwEwYDVQQKEwxEaWdpQ2VydCBJbmMxGTAXBgNVBAsTEHd3dy5kaWdpY2VydC5j

b20xIDAeBgNVBAMTF0RpZ2lDZXJ0IEdsb2JhbCBSb290IENBMIIBIjANBgkqhkiG

9w0BAQEFAAOCAQ8AMIIBCgKCAQEA4jvhEXLeqKTTo1eqUKKPC3eQyaKl7hLOllsB

CSDMAZOnTjC3U/dDxGkAV53ijSLdhwZAAIEJzs4bg7/fzTtxRuLWZscFs3YnFo97

nh6Vfe63SKMI2tavegw5BmV/Sl0fvBf4q77uKNd0f3p4mVmFaG5cIzJLv07A6Fpt

43C/dxC//AH2hdmoRBBYMql1GNXRor5H4idq9Joz+EkIYIvUX7Q6hL+hqkpMfT7P

T19sdl6gSzeRntwi5m3OFBqOasv+zbMUZBfHWymeMr/y7vrTC0LUq7dBMtoM1O/4

gdW7jVg/tRvoSSiicNoxBN33shbyTApOB6jtSj1etX+jkMOvJwIDAQABo2MwYTAO

BgNVHQ8BAf8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUA95QNVbR

TLtm8KPiGxvDl7I90VUwHwYDVR0jBBgwFoAUA95QNVbRTLtm8KPiGxvDl7I90VUw

DQYJKoZIhvcNAQEFBQADggEBAMucN6pIExIK+t1EnE9SsPTfrgT1eXkIoyQY/Esr

hMAtudXH/vTBH1jLuG2cenTnmCmrEbXjcKChzUyImZOMkXDiqw8cvpOp/2PV5Adg

06O/nVsJ8dWO41P0jmP6P6fbtGbfYmbW0W5BjfIttep3Sp+dWOIrWcBAI+0tKIJF

PnlUkiaY4IBIqDfv8NZ5YBberOgOzW6sRBc4L0na4UU+Krk2U886UAb3LujEV0ls

YSEY1QSteDwsOoBrp+uvFRTp2InBuThs4pFsiv9kuXclVzDAGySj4dzp30d8tbQk

CAUw7C29C79Fv1C5qfPrmAESrciIxpg0X40KPMbp1ZWVbd4=

-----END CERTIFICATE-----

Nota: nella parte inferiore deve essere presente un'unica riga vuota.

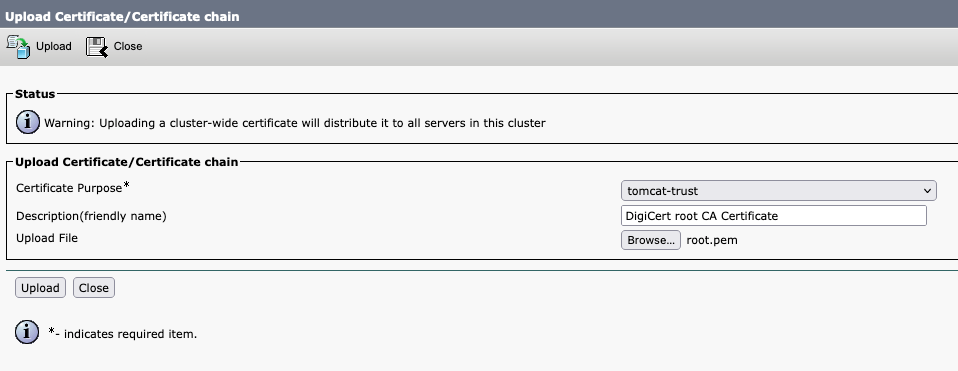

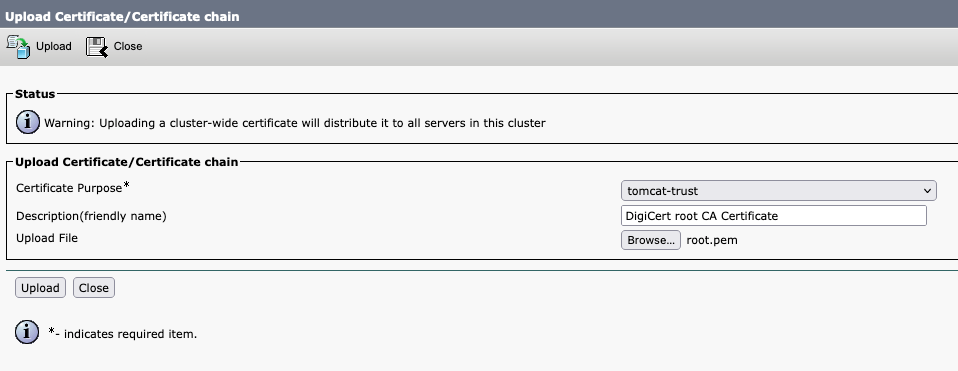

Passaggio 2. Carica certificati radice e intermedi su CUCM (se applicabile)

- Accedere alla pagina Cisco Unified OS Administration di CUCM Publisher.

- Passare a Protezione > Gestione certificati.

- Fare clic sul pulsante Carica catena di certificati/certificati.

- Nella nuova finestra, iniziare a caricare il certificato radice dal passo 1. Caricalo su tomcat-trust.

- Fare clic sul pulsante Upload e quindi visualizzare Success: Certificate Uploaded. Ignora il messaggio che ti chiede di riavviare Tomcat per il momento.

- Caricare lo stesso file radice con CallManager-trust per lo scopo del certificato.

- Ripetere i passaggi precedenti (caricamento in tomcat-trust e CallManager-trust) per tutti i certificati intermedi in uso in Expressway-C.

Passaggio 3. Riavviare i servizi necessari in CUCM

Questi servizi devono essere riavviati su ciascun nodo CUCM del cluster CUCM:

- Cisco CallManager

- Cisco TFTP

- Cisco Tomcat

Cisco CallManager e Cisco TFTP possono essere riavviati dalle pagine Cisco Unified Serviceability di CUCM:

- Accedere alla pagina Cisco Unified Serviceability di CUCM Publisher.

- Passare a Strumenti > Control Center - Servizi funzionalità.

- Scegliere Publisher come server.

- Scegliere Servizio Cisco CallManager, quindi fare clic sul pulsante Riavvia.

- Dopo aver riavviato il servizio Cisco CallManager, scegliere Cisco TFTP service e fare clic sul pulsante Restart (Riavvia).

Cisco Tomcat può essere riavviato solo dalla CLI:

- Aprire una connessione della riga di comando all'editore CUCM.

- Usare il comando utils service restart Cisco Tomcat.

Informazioni correlate

Documentazione e supporto tecnico - Cisco Systems

Feedback

Feedback