Introduzione

Questo documento descrive l'esercitazione sull'installazione automatizzata con il profilo Umbrella incluso in Cisco Secure Client (Windows).

Panoramica

L'implementazione di Cisco Secure Client (CSC) (in precedenza AnyConnect) con il modulo Umbrella comprende i seguenti componenti:

- Installazione del modulo VPN principale di CSC

- Installazione del modulo di sicurezza Umbrella Roaming

- Installazione del profilo Umbrella (OrgInfo.json)

- Installazione del modulo DART (Diagnostic and Reporting Tool) (opzionale)

In questo articolo viene fornita un'esercitazione sull'installazione di questi componenti a livello di codice (in Windows). Il profilo Umbrella è incorporato nel pacchetto di installazione adatto per l'installazione da cartelle condivise.

Creare il pacchetto pre-distribuzione

La procedura seguente consente di distribuire il modulo Umbrella. Notare che la funzionalità VPN di Cisco è completamente disabilitata. Tuttavia, il modulo VPN principale deve essere ancora installato in quanto viene utilizzato per l'intercettazione sottostante del traffico DNS.

Compilazione del pacchetto di distribuzione

-

- Scarica il profilo del modulo di protezione mobile Umbrella dal tuo Umbrella Dashboard. Distribuzioni > Computer mobili > Client mobili.

- Il nome file scaricato del profilo del modulo è Orginfo.json

- Scaricare il pacchetto "pre-distribuzione" Umbrella Roaming Security Module per Windows da una delle seguenti posizioni:

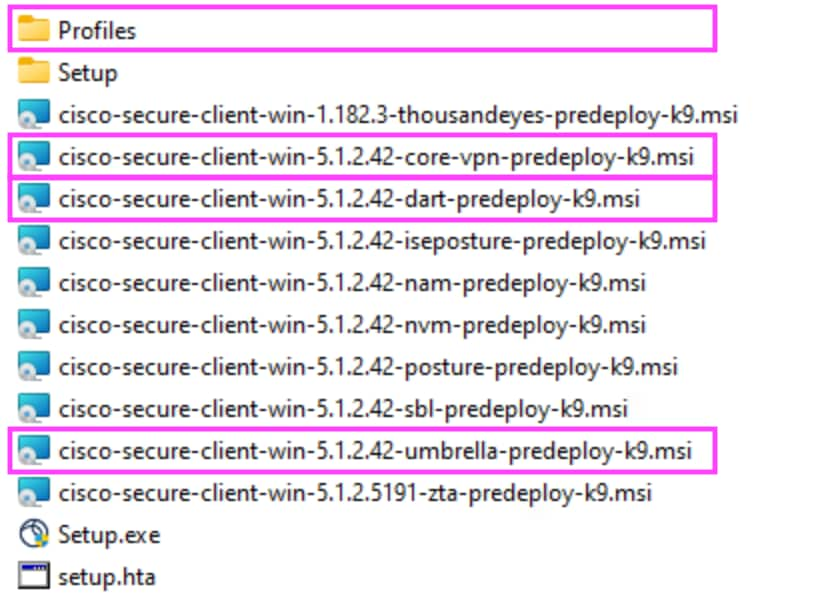

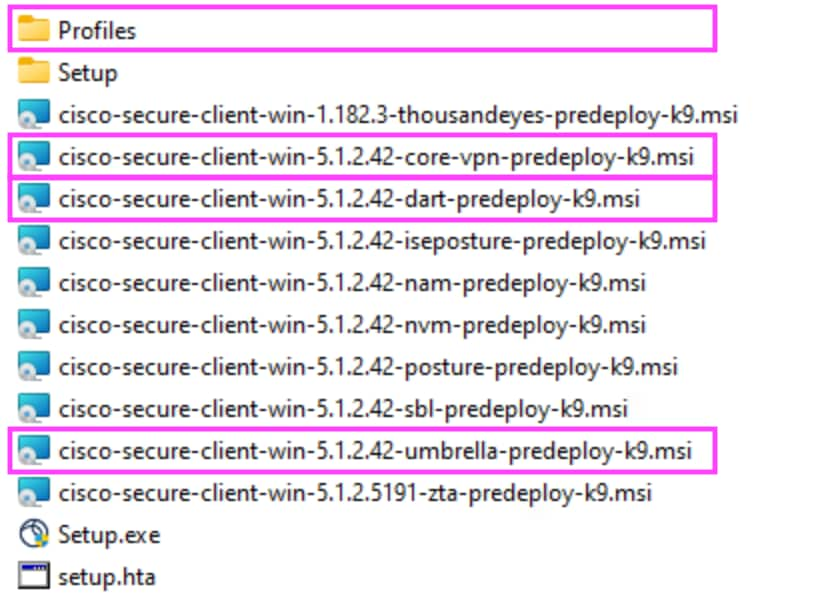

- Estrarre il client AnyConnect scaricato e individuare il numero di versione. Prendere nota dei nomi di file e dei numeri di versione nel pacchetto estratto

27073502800788

27073502800788

- Aggiungere il file OrgInfo.json nella cartella "Profiles\Umbrella"* nella stessa directory del programma di installazione. Questo passaggio è fondamentale per consentire al modulo Cisco Umbrella di registrarsi automaticamente dopo l'installazione. La struttura delle cartelle deve essere simile alla seguente:

cisco-secure-client-win-X.X.XXXXX-core-vpn-predeploy-k9.msicisco-secure-client-win-win-X.X.XXXXX-umbrella-predeploy-k9.msicisco-secure-client-win-X.X.XXXXX-dart-predeploy-k9.msi\Profiles\umbrella\OrgInfo.json

Creare la sottocartella \Profiles\Umbrella accanto ai file MSI, se non esiste già.

Hosting del pacchetto

Il pacchetto deve essere distribuito agli utenti finali con la sottocartella 'Profiles\Umbrella'. Ciò potrebbe avvenire nei modi seguenti:

- Una cartella di rete condivisa

- Software di gestione degli endpoint che supporta la composizione di pacchetti di installazione a più file

Distribuire il pacchetto

I file MSI possono ora essere semplicemente distribuiti utilizzando il software di gestione degli endpoint o con 'msiexec'.

Comandi MSI

msiexec /package cisco-secure-client-win-X.X.XXXXX-core-vpn-predeploy-k9.msi PRE_DEPLOY_DISABLE_VPN=1 /norestart /passive /lvx* vpninstall.log

msiexec /package cisco-secure-client-win-X.X.XXXXX-umbrella-predeploy-k9.msi PRE_DEPLOY_DISABLE_VPN=1 /norestart /passive /lvx* umbrellainstall.log

msiexec /package cisco-secure-client-win-X.X.XXXXX-dart-predeploy-k9.msi /norestart /passive /lvx* dartinstall.log

IMPORTANTE: Sostituire X.X.XXXXX con i numeri di versione corretti corrispondenti ai nomi dei file MSI.

Verificare che l'opzione PRE_DEPLOY_DISABLE_VPN=1 sia aggiunta agli argomenti di installazione per disabilitare la funzionalità VPN. In alternativa, omettere questo argomento per abilitare la funzionalità VPN.

Proprietà MSI aggiuntive durante l'installazione

I pacchetti di installazione Cisco supportano diverse proprietà MSI che possono essere modificate durante l'installazione. Le proprietà comunemente utilizzate per Cisco Umbrella sono:

- LOCKDOWN = Come descritto, impedisce la disabilitazione manuale del servizio

- ARPSYSTEMCOMPONENT = Nasconde il programma dall'elenco Programmi e funzionalità di Windows

Per impostare questi valori durante l'installazione, seguire la stessa procedura, ma passare le proprietà aggiuntive al comando msiexec:

Abilita blocco

msiexec /package <MSI> /passive LOCKDOWN=1 /lvx*

Nascondi in Programmi e funzionalità

msiexec /package <MSI> /passive ARPSYSTEMCOMPONENT=1 /lvx*

In alternativa, è possibile configurare queste impostazioni MSI fornendo file di trasformazione del programma di installazione (file con estensione mst) personalizzati. Per ulteriori informazioni, vedere Configurare il blocco AnyConnect.

Distribuzione del profilo Umbrella (post-installazione)

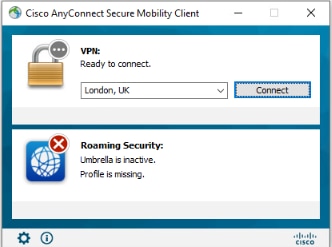

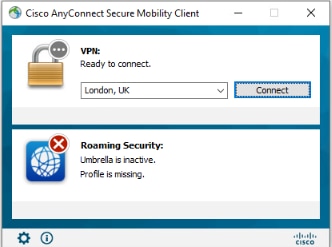

L'errore comune "Profile is missing" (Profilo mancante) indica che il modulo Cisco Umbrella è installato, ma il profilo (OrgInfo.json) no. Ciò significa che il modulo Cisco Umbrella non può registrarsi con Cisco Umbrella né abilitare la protezione.

Si noti che questo problema non si verifica se il profilo è stato correttamente incorporato nel pacchetto di installazione.

4435402655892

4435402655892

Se non è possibile incorporare il profilo nel pacchetto di installazione, è possibile copiarlo separatamente sull'endpoint utilizzando un'operazione o uno script di installazione. Il profilo deve essere distribuito nel percorso seguente:

%PROGRAMDATA%\Cisco\Cisco Secure Client\Umbrella\OrgInfo.json

Nello script di PowerShell viene illustrato un esempio di come creare OrgInfo.json a livello di codice come attività post-installazione. Sostituire i segnaposto ORG_ID, FINGERPRINT e USER_ID con i valori pertinenti del profilo.

$org_file = "%PROGRAMDATA%\Cisco\Cisco Secure Client\Umbrella\OrgInfo.json"

$data=@"

{

"organizationId" : "ORG_ID",

"fingerprint" : "FINGERPRINT",

"userId" : "USER_ID"

}

"@

if(-not(Test-Path -Path $org_file))

{

$data > $org_file

}

Disabilitazione della funzionalità VPN (post-installazione)

Se la funzionalità VPN non è stata disabilitata durante la distribuzione, è possibile disabilitarla in seguito distribuendo un profilo VPN speciale nel dispositivo. Vedere Nascondere il modulo VPN

Distribuire la CA radice Cisco

Per le pagine di blocco senza errori e l'esplorazione HTTPS, è necessario considerare attendibile la CA radice Cisco Umbrella per ogni endpoint. Per ulteriori informazioni su come distribuire centralmente un'autorità di certificazione, fare riferimento al software di gestione degli endpoint.

Feedback

Feedback