Introduzione

In questo documento viene descritta la funzionalità di autenticazione RADIUS (Remote Authentication Dial In User Service) introdotta nella versione 2.10 di Secure Malware Analytics Appliance (in precedenza Threat Grid). Consente agli utenti di accedere al portale di amministrazione e al portale della console con le credenziali archiviate nel server di autenticazione, autorizzazione e accounting (AAA) che supporta l'autenticazione RADIUS su DTLS (draft-ietf-radext-dtls-04). In questo caso, è stato utilizzato Cisco Identity Services Engine.

In questo documento vengono illustrati i passaggi necessari per configurare la funzionalità.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Appliance Secure Malware Analytics (in precedenza Threat Grid)

- Identity Services Engine (ISE)

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Secure Malware Analytics Appliance 2.10

- Identity Services Engine 2.7

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

In questa sezione vengono fornite istruzioni dettagliate su come configurare Secure Malware Analytics Appliance e ISE per la funzionalità di autenticazione RADIUS.

Nota: Per configurare l'autenticazione, verificare che la comunicazione sulla porta UDP 2083 sia consentita tra l'interfaccia Secure Malware Analytics Appliance Clean e ISE Policy Service Node (PSN).

Configurazione

Passaggio 1. Preparare il certificato di Secure Malware Analytics Appliance per l'autenticazione.

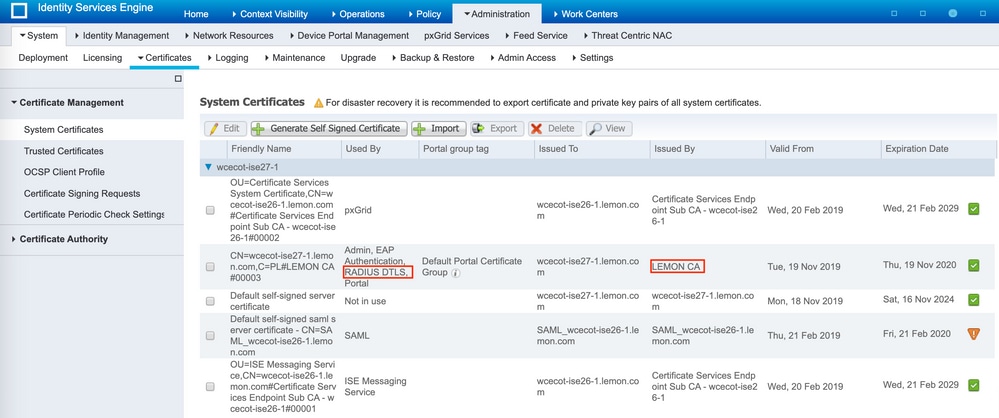

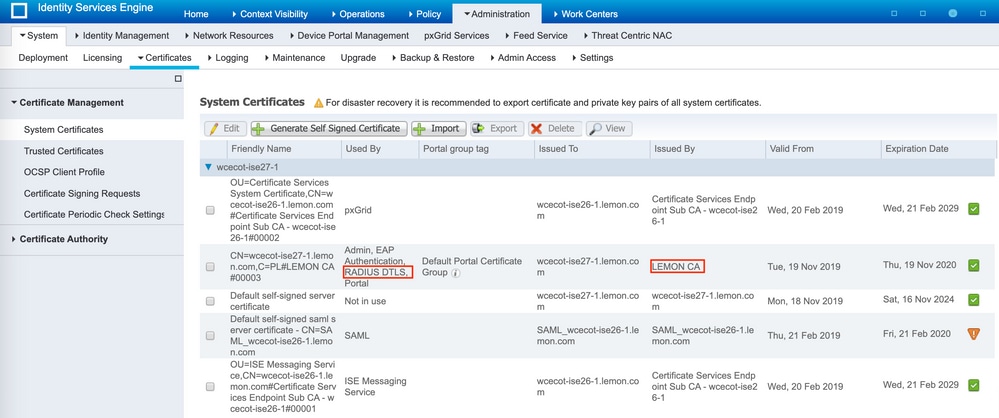

RADIUS over DTLS utilizza l'autenticazione reciproca dei certificati, il che significa che è necessario il certificato CA (Certification Authority) ISE. Verificare innanzitutto quale certificato DTLS RADIUS firmato dalla CA:

Passaggio 2. Esportare il certificato CA da ISE.

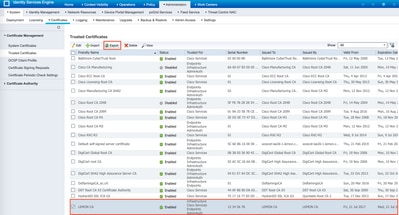

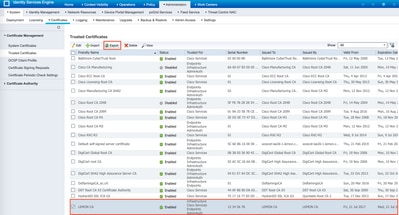

Passare a Amministrazione > Sistema > Certificati > Gestione certificati > Certificati attendibili, individuare la CA, selezionare Esporta come mostrato nell'immagine e salvare il certificato sul disco per utilizzarlo in un secondo momento:

Passaggio 3. Aggiungere Secure Malware Analytics Appliance come dispositivo di accesso alla rete.

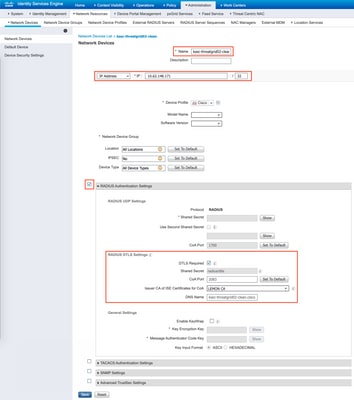

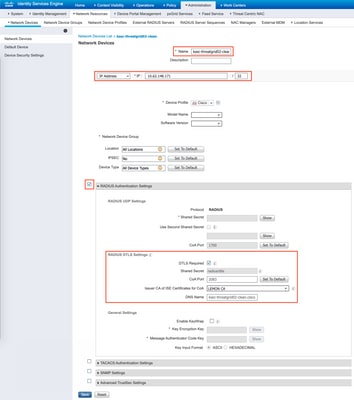

Selezionare Amministrazione > Risorse di rete > Dispositivi di rete > Aggiungi per creare una nuova voce per TG e immettere Nome, indirizzo IP dell'interfaccia Pulisci e selezionare DTLS Required come mostrato nell'immagine. Fare clic su Save (Salva) in basso:

Passaggio 4. Creare un profilo di autorizzazione per i criteri di autorizzazione.

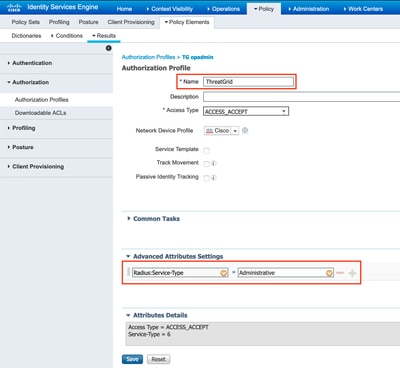

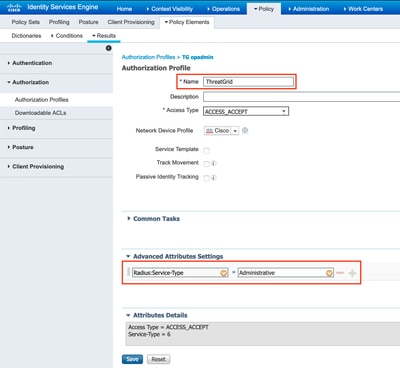

Passare a Criterio > Elementi criteri > Risultati > Autorizzazione > Profili di autorizzazione e fare clic su Aggiungi. Immettere Name, selezionare Advanced Attributes Settings come mostrato nell'immagine e fare clic su Save (Salva):

Passaggio 5. Creare un criterio di autenticazione.

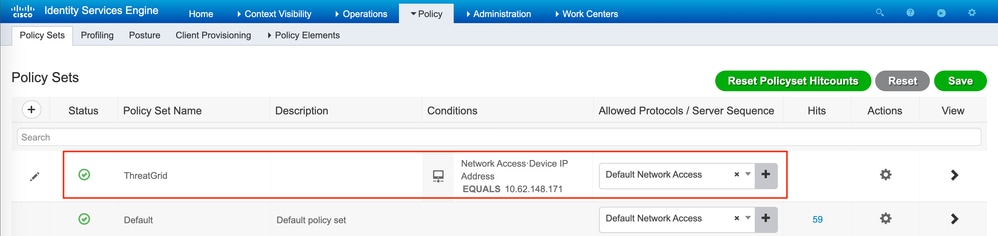

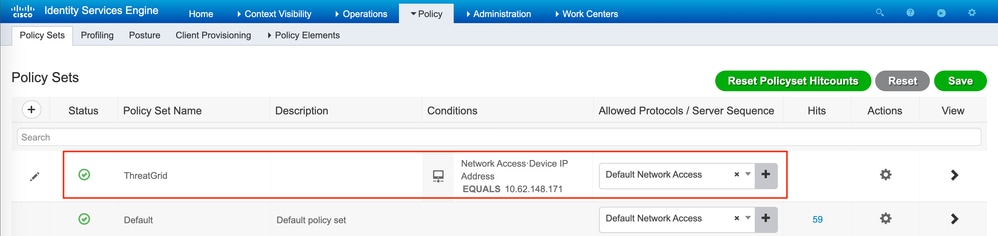

Passare a Criterio > Set di criteri e fare clic su +. Immettere Policy Set Name e impostare la condizione su NAD IP Address, assegnato all'interfaccia clean di Secure Malware Analytics Appliance, quindi fare clic su Save (Salva) come mostrato nell'immagine:

Passaggio 6. Creare un criterio di autorizzazione.

Fare clic su > per accedere al criterio di autorizzazione, espandere il criterio di autorizzazione, fare clic su + e configurare come mostrato nell'immagine, dopo aver terminato di fare clic su Salva:

Suggerimento: è possibile creare una sola regola di autorizzazione per tutti gli utenti che soddisfano entrambe le condizioni, Ammin e UI.

Passaggio 7. Creare un certificato di identità per l'appliance Secure Malware Analytics.

Il certificato client di Secure Malware Analytics Appliance deve essere basato sulla chiave a curva ellittica:

openssl ecparam -name prime256v1 -genkey -out private-ec-key.pem

È necessario creare il modulo CSR in base a tale chiave e quindi deve essere firmato dalla CA considerata attendibile da ISE. Per ulteriori informazioni su come aggiungere il certificato CA all'archivio certificati attendibile ISE, vedere Importazione dei certificati radice nella pagina Archivio certificati attendibili.

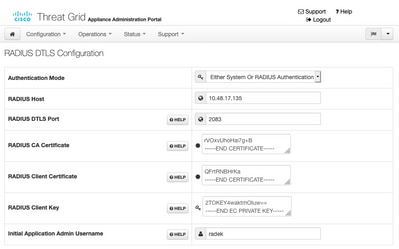

Passaggio 8. Configurare l'appliance Secure Malware Analytics per l'utilizzo di RADIUS.

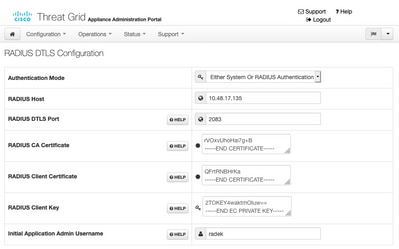

Accedere al portale di amministrazione e selezionare Configurazione > RADIUS. In Certificato CA RADIUS incollare il contenuto del file PEM raccolto da ISE, in Certificato client incollare il certificato in formato PEM ricevuto da CA e in Chiave client incollare il contenuto del file private-ec-key.pem dal passaggio precedente, come mostrato nell'immagine. Fare clic su Salva:

Nota: Dopo aver salvato le impostazioni RADIUS, è necessario riconfigurare l'appliance Secure Malware Analytics.

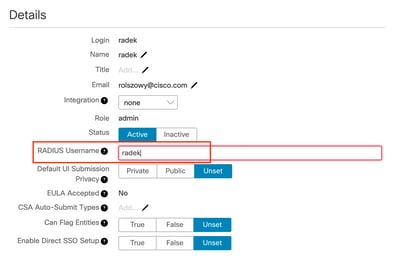

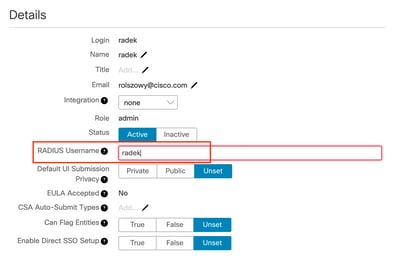

Passaggio 9. Aggiungere il nome utente RADIUS agli utenti della console.

Per accedere al portale della console, è necessario aggiungere l'attributo Username RADIUS all'utente corrispondente, come mostrato nell'immagine:

Passaggio 10. Abilitare l'autenticazione solo RADIUS.

Dopo aver eseguito correttamente l'accesso al portale di amministrazione, viene visualizzata una nuova opzione che disabilita completamente l'autenticazione del sistema locale e lascia l'unica basata su RADIUS.

Verifica

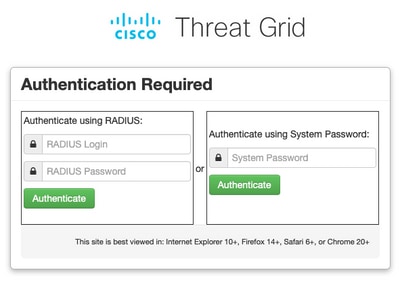

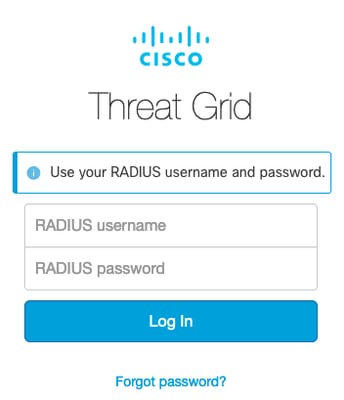

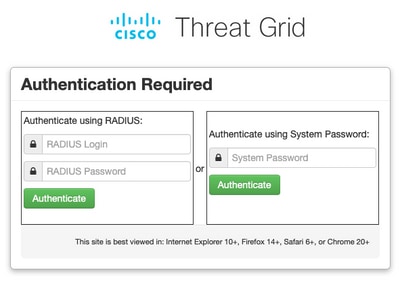

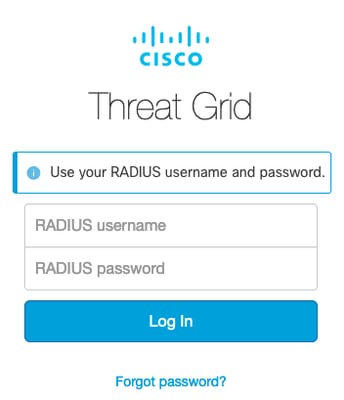

Dopo la riconfigurazione di Secure Malware Analytics Appliance, disconnettersi e le pagine di accesso avranno l'aspetto seguente rispettivamente nelle immagini, nel portale di amministrazione e nel portale della console:

Risoluzione dei problemi

I problemi possono essere causati da tre componenti: ISE, connettività di rete e Secure Malware Analytics Appliance.

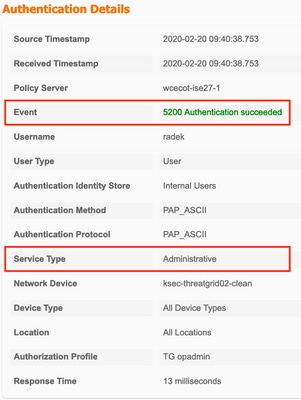

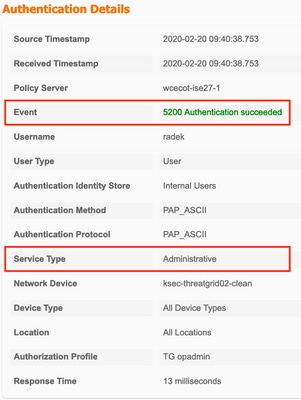

- In ISE verificare che restituisca ServiceType=Administrative alle richieste di autenticazione di Secure Malware Analytics Appliance. Selezionare Operations > RADIUS > Live Logs on ISE (Operazioni > RADIUS > Live Logs su ISE) e controllare i dettagli:

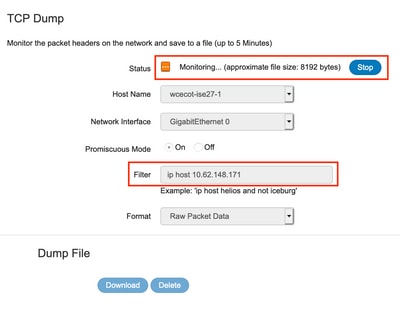

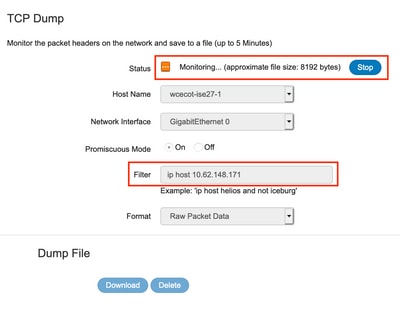

- Se queste richieste non vengono visualizzate, eseguire un'acquisizione pacchetto su ISE. Selezionare Operazioni > Risoluzione dei problemi > Strumenti diagnostici > Dump TCP, specificare il campo IP in Filter dell'interfaccia clean del TG, fare clic su Start e provare ad accedere a Secure Malware Analytics Appliance:

È necessario verificare che il numero di byte sia aumentato. Per ulteriori informazioni, aprite il file pcap in Wireshark.

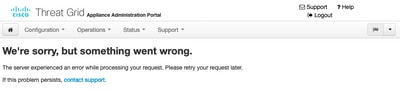

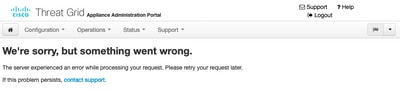

- Se viene visualizzato l'errore "Si è verificato un errore" dopo aver fatto clic su Salva in Secure Malware Analytics Appliance e la pagina ha il seguente aspetto:

Ciò significa che molto probabilmente è stata utilizzata la chiave RSA per il certificato client. È necessario utilizzare la chiave ECC con i parametri specificati nel passaggio 7.

Feedback

Feedback