Introduzione

In questo documento viene descritto come organizzare e identificare facilmente i log di debug VPN utilizzando Secure Firewall Management Center e Secure Firewall Threat Defense.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Secure Firewall Threat Defense (FTD)

- Centro gestione firewall protetto (FMC)

- Conoscenze di base della navigazione nella GUI FMC e nella CLI FTD

- Assegnazione di criteri esistente per le impostazioni della piattaforma

Componenti usati

Le informazioni di questo documento si basano sulle seguenti versioni software e hardware:

- Firewall Management Center versione 7.3

- Firewall Threat Defense versione 7.3

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Centro gestione firewall

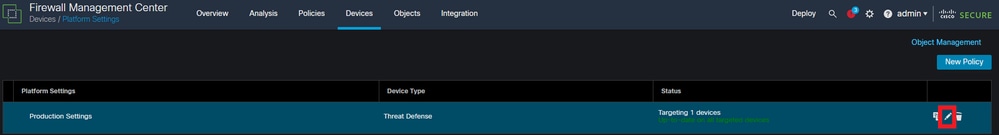

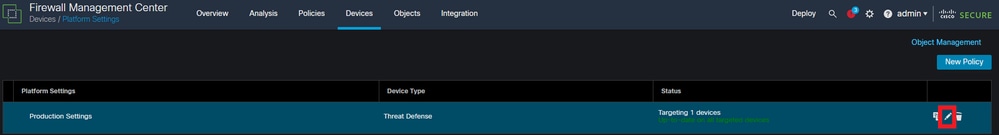

Passa a Devices > Platform Settings.

Fare clic sul pulsante pencil tra copy ed eliminare icon.

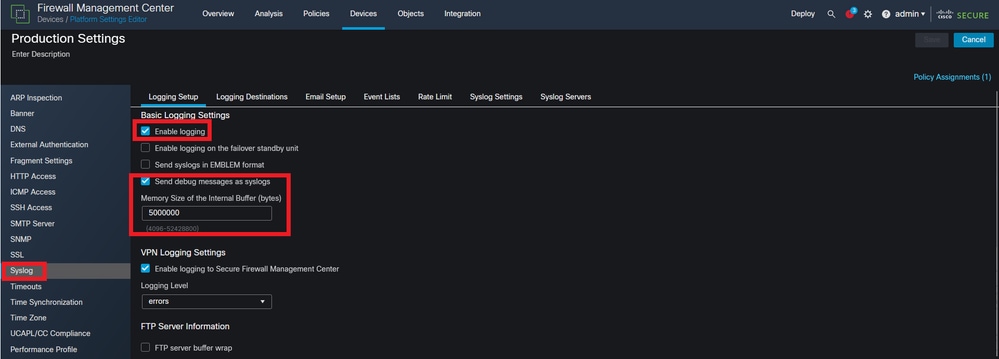

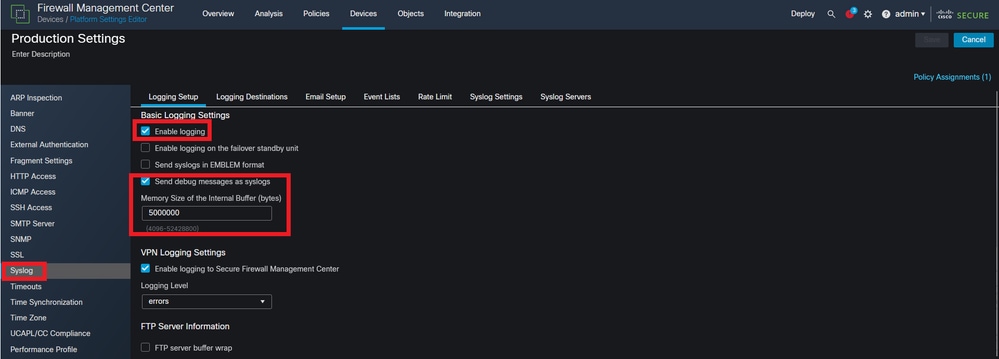

Passa a Syslognella colonna sinistra delle opzioni e assicurarsi che Enable Logging,e Send debug messages as syslog sono attivati. Inoltre, assicurarsi che Memory Size of the Internal Buffer è impostato con un valore adeguato per la risoluzione dei problemi.

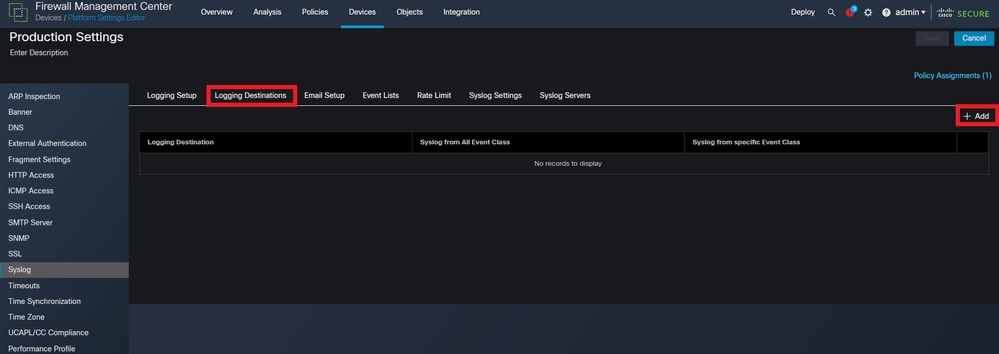

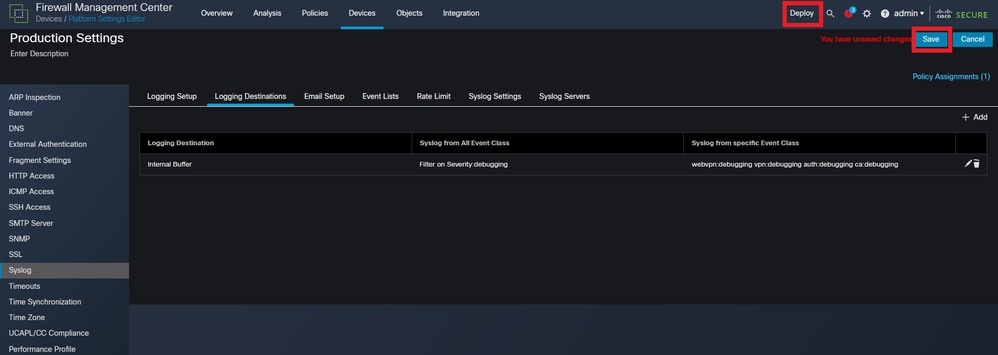

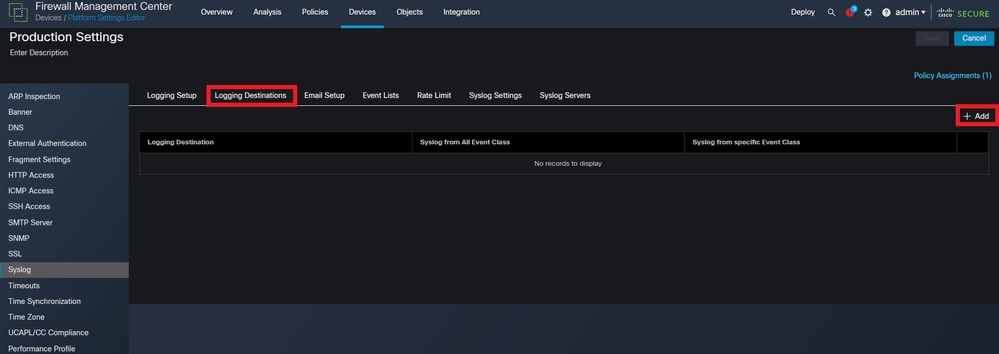

Fare clic su Logging Destinations e quindi fare clic su +Add.

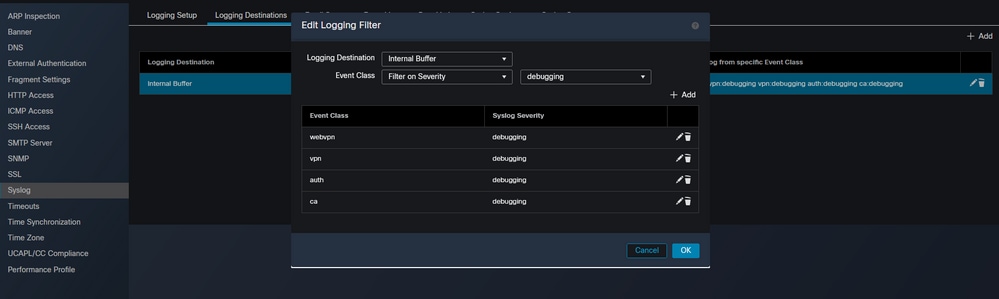

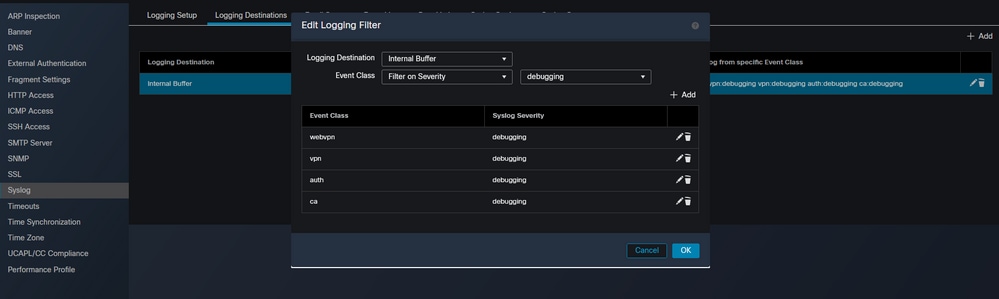

In questa sezione, la destinazione di registrazione è una preferenza dell'amministratore e Internal Buffer viene utilizzato. Cambia Event Class a Filter on Severity and debugging. Al termine, fare clic su +Add e scegliere webvpn, vpn, auth,e cacon gravità Syslog pari a debugging. Questo passaggio consente all'amministratore di filtrare gli output di debug in base a uno specifico messaggio syslog di 711001. Tali impostazioni possono essere modificate a seconda del tipo di risoluzione dei problemi. Tuttavia, quelli scelti in questo esempio coprono i problemi più comuni che si verificano nelle connessioni da sito a sito, nell'accesso remoto e nelle VPN AAA.

Creare classi di eventi e filtri per i debug.

Creare classi di eventi e filtri per i debug.

Avviso: il livello di registrazione del buffer viene modificato in debug e vengono registrati gli eventi di debug per le classi specificate nel buffer interno. Si consiglia di utilizzare questo metodo di registrazione a scopo di risoluzione dei problemi e non per un utilizzo a lungo termine.

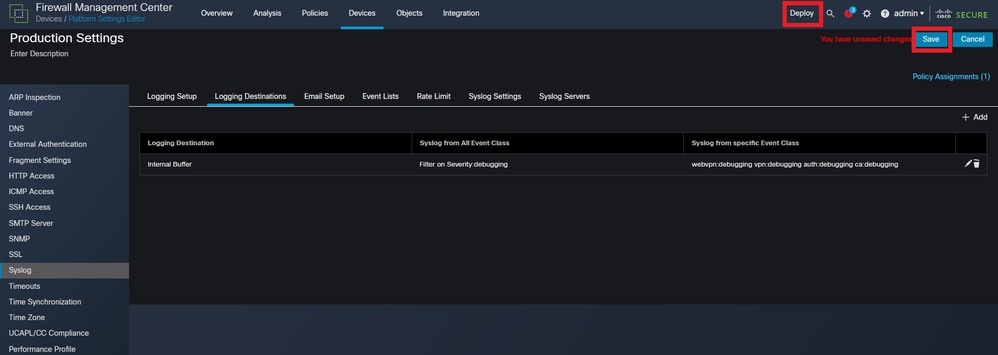

Choose Save in alto a destra, quindi Deployla configurazione viene modificata.

Firewall Threat Defense

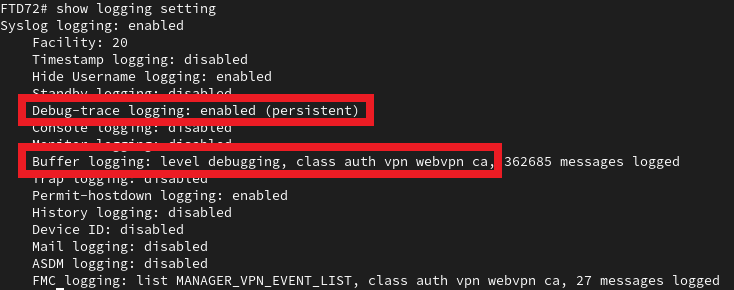

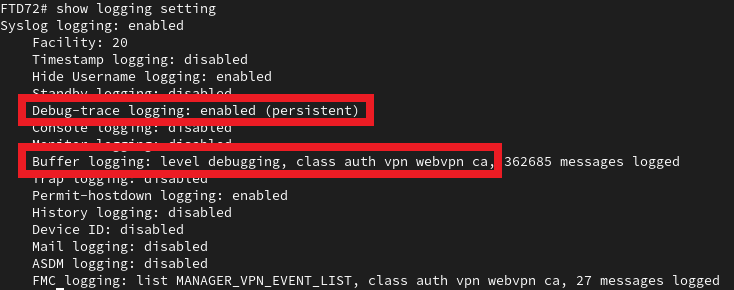

Passare alla CLI FTD ed eseguire il comando show logging setting. Le impostazioni qui riportate riflettono le modifiche apportate al CCP. Verificare che la registrazione della traccia di debug sia abilitata e che la registrazione del buffer corrisponda alle classi e al livello di registrazione specificati.

Visualizzare le impostazioni di registrazione nella CLI FTD.

Visualizzare le impostazioni di registrazione nella CLI FTD.

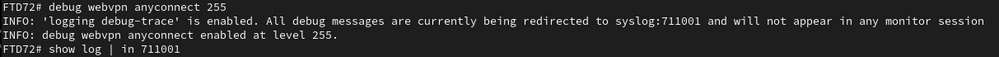

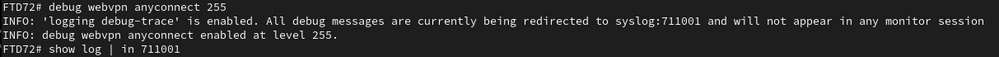

Infine, applicare un comando di debug per verificare che i log vengano reindirizzati a syslog:711001. In questo esempio, debug webvpn anyconnect 255 viene applicata. In questo modo viene attivato un avviso di registrazione di debug-trace che informa l'amministratore che i debug sono reindirizzati. Per visualizzare i debug, usare il comando show log | in 711001. Questo ID syslog ora contiene solo i debug VPN rilevanti applicati dall'amministratore. I registri esistenti possono essere cancellati con un buffer di registrazione non impostato.

Mostra tutti i debug VPN reindirizzati a syslog 711001.

Mostra tutti i debug VPN reindirizzati a syslog 711001.

Feedback

Feedback