Introduzione

In questo documento viene descritto passo a passo come distribuire il modulo Cisco ThousandEyes tramite Microsoft Intune.

Prerequisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Conoscenza tramite MS Intune.

- Conoscenza di Cisco Secure Access.

Requisiti

Prima di procedere, è necessario soddisfare i seguenti requisiti:

- Accedere a Cisco Secure Access Dashboard come amministratore completo.

- Cisco ThousandEyes è già integrato con Cisco Secure Access.

- Gli endpoint sono stati registrati in MS Intune.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco Secure Access Dashboard.

- Portale di Microsoft Intune.

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Nota: Per Cisco Secure Access, i moduli consigliati da distribuire sono: AnyConnect VPN, sicurezza del roaming per gli ombrelli, Zero Trust, ThousandEyes e DART. La procedura di distribuzione di uno dei moduli con Intune è esattamente la stessa descritta di seguito. È sufficiente utilizzare il file .xml/.json corretto per ciascuno di essi.

Configurazione

Configurazione Cisco

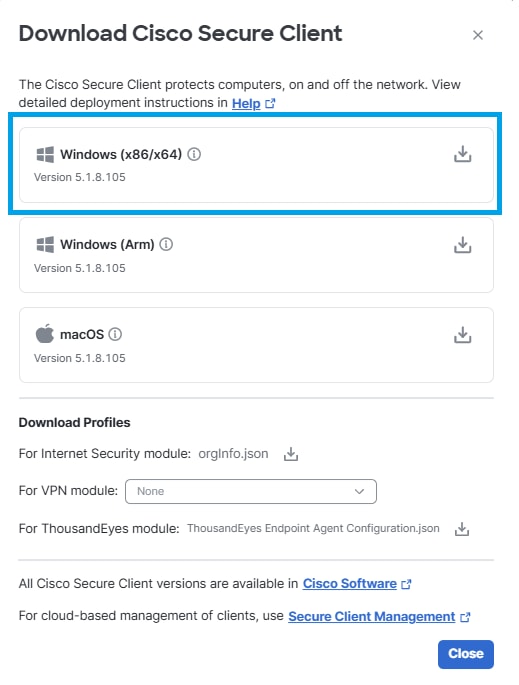

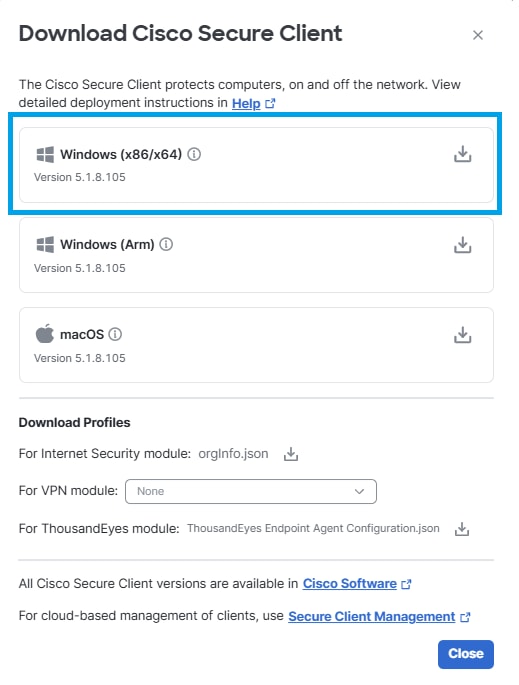

1. Accedere a Cisco Secure Access Dashboard, scaricare il file "ThousandEyes Endpoint Agent Configuration.json" e salvarlo nel computer.

Selezionare Connect (Connetti) > End User Connectivity (Connettività utente finale) > Virtual Private Network (Rete privata virtuale) > Click on Download Cisco Secure Client (Scarica Cisco Secure Client) > Download the ThousandEyes Profile (ThousandEyes Endpoint Agent Configuration.json).

Scarica il profilo ThousandEyes

Scarica il profilo ThousandEyes

2. Se il modulo ThosandEyes non è stato ancora scaricato, è possibile scaricarlo dalla stessa posizione della fase #1.

Nota: se si dispone già del pacchetto di predistribuzione di Cisco Secure Client, è possibile ignorare questo passaggio.

Download del software Secure Client

Download del software Secure Client

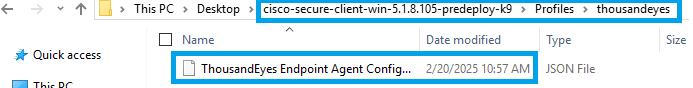

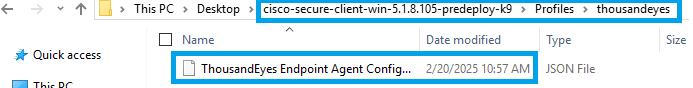

3. Decomprimere cisco-secure-client-win-5.1.8.105-predeploy-k9 e rilasciare ThousandEyes Endpoint Agent Configuration.json in cisco-secure-client-win-5.1.8.105-predeploy-k9\Profiles\thousandeyes path.

Goccia di ThousandEyes.json nella corretta posizione di Intune

Goccia di ThousandEyes.json nella corretta posizione di Intune

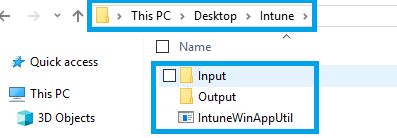

4. Scaricare "Microsoft Win32 Content Prep Tool".

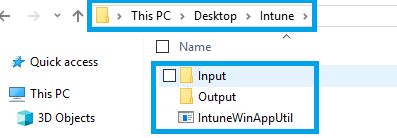

5. Creare una cartella ed eliminare l'applicazione "IntuneWinAppUtil", nonché creare una cartella di input e output nel computer

Creazione di cartelle utilizzate da Intune

Creazione di cartelle utilizzate da Intune

6. Nella "cartella di input", eliminare il file cisco-secure-client-win-1.226.2-thousandeyes-predeploy-k9.

Inoltre, copiare/incollare la cartella "Profiles" e le sottocartelle (le sottocartelle Profiles sono le sottocartelle in cui è stato eliminato ThousandEyes Endpoint Agent Configuration.json nel Passaggio 3).

Elimina i file richiesti nella cartella di Input Intune

Elimina i file richiesti nella cartella di Input Intune

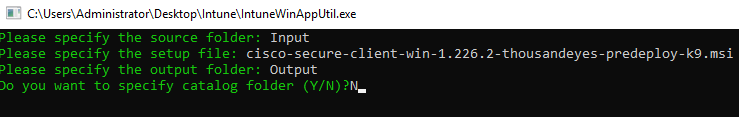

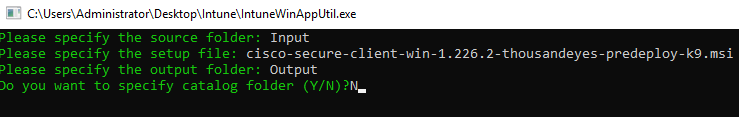

7. Eseguire "IntuneWinAppUtil.exe": specificare la cartella "Input" come cartella di origine, cisco-secure-client-win-1.226.2-thousandeyes-predeploy-k9.msi come file di configurazione di origine e la cartella "Output" come cartella di output (in questa posizione l'applicazione genera il file ThousandEyes.intunewin):

Conversione in file intunewin

Conversione in file intunewin

Al termine, confermare la creazione del file .intunewin ThousandEyes nella cartella Intune_output:

file intunewin nella cartella di output di MS Intune

file intunewin nella cartella di output di MS Intune

Configurazione di Microsoft Intune

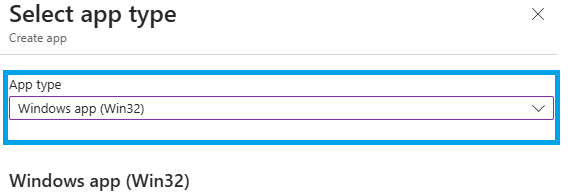

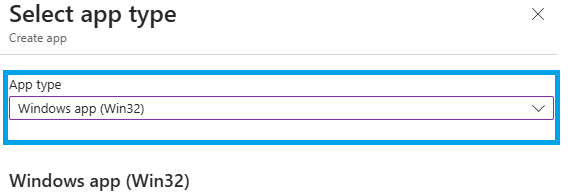

1. Nel portale di MS Intune, andare su "Home > App > Windows > + Aggiungi" e per Seleziona tipo di app scegliere "Applicazione Windows (Win32)", quindi fare clic su "Seleziona":

Creazione dell'app in Azure

Creazione dell'app in Azure

2. Fare clic su "Select app package file" e caricare il file ThousandEyes.intunewin, quindi fare clic su "OK":

Selezionare il file del pacchetto

Selezionare il file del pacchetto

3. In questo passo specificare le informazioni minime come "Publisher" e "Category" e fare clic su "Next":

Definire le informazioni minime

Definire le informazioni minime

4. (Facoltativo) Specificare i parametri del comando di installazione.

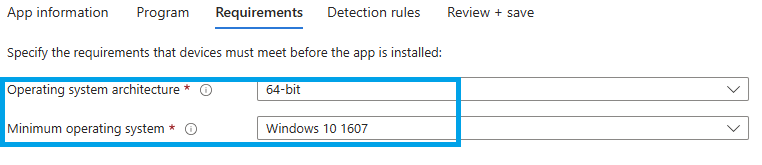

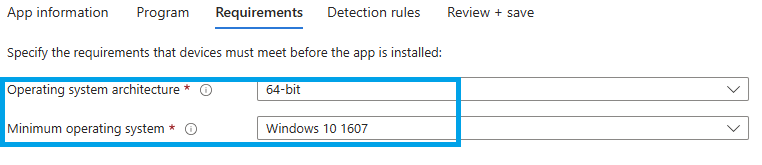

5. Come parte dei Requisiti, è necessario specificare l'architettura del sistema operativo e il numero minimo di sistemi operativi in esecuzione sui dispositivi su cui si desidera eseguire il push del modulo Cisco ThousandEyes (è possibile specificare anche altri requisiti, se necessario).

Definire le informazioni sul sistema operativo

Definire le informazioni sul sistema operativo

6. Se si desidera, è possibile configurare le regole di rilevamento per rilevare se sul dispositivo è già presente un'altra versione. Con questa opzione è inoltre possibile rilevare se viene trovata la stessa immagine ThousandEyes o un'immagine ThousandEyes diversa.

Definisci regola di rilevamento

Definisci regola di rilevamento

7. Per l'opzione Dipendenze stiamo configurando qualsiasi per il modulo ThousandEyes, quindi basta fare clic su "Avanti" qui.

8. Facoltativamente, è possibile configurare Supersedense per aggiornare o sostituire un'applicazione esistente sul dispositivo. Si applica solo alle app Win32. Per ulteriori informazioni su Supersedense, consultare la documentazione di MS Intune. Nell'esempio non viene specificata alcuna applicazione da sostituire, quindi fare clic su "Avanti".

9. Specificare le assegnazioni per specificare il gruppo o i dispositivi in cui installare Secure Client VPN Core. Una volta assegnato, fare clic su "Next" (Avanti):

Assegnarlo agli utenti per la distribuzione

Assegnarlo agli utenti per la distribuzione

10. Esaminare la configurazione e fare clic su "Crea"

11. Se si torna al portale di MS Intune in "Home>Apps>Windows", è possibile visualizzare l'app AnyConnect Core VPN Win32 creata:

Verificare che l'app sia stata creata

Verificare che l'app sia stata creata

Verifica

Verificare che l'applicazione sia stata installata correttamente in MS Intune.

Home > Apps > All Apps > Cisco Secure Client - ThousandEyes Endpoint Agent:

Verifica in MS Intune

Verifica in MS Intune

Verificare localmente sul PC che l'app ThousandEyes venga visualizzata come applicazione installata e/o che il servizio sia in esecuzione:

Verifica in locale nel PC

Verifica in locale nel PC

Verifica in locale nel PC

Verifica in locale nel PC

Verificare nel Dashboard di accesso sicuro Cisco che l'endpoint sia stato registrato.

Experience Insights > Gestione:

Verifica in Cisco Secure Access

Verifica in Cisco Secure Access

Feedback

Feedback