Configurazione dell'autorizzazione per il supporto remoto in ISE 3.4

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Introduzione

In questo documento viene descritto come configurare Remote Support Authorization sulla versione Cisco Identity Services Engine (ISE) 3.4 per consentire l'accesso dagli agenti Cisco.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza base di Cisco ISE®.

Per configurare il servizio RADKit, il nodo di amministrazione primario ISE deve avere connettività HTTPS a prod.radkit-cloud.cisco.com, direttamente o tramite un proxy configurato. È inoltre necessario un account CCO valido.

Componenti usati

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Cisco ISE versione 3.4 patch 2

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Configurazione

La funzione di autorizzazione del supporto remoto sfrutta Cisco RADkitper fornire agli specialisti Cisco un accesso remoto sicuro e verificato a determinati nodi ISE dell'ambiente in uso, al fine di semplificare la risoluzione dei problemi.

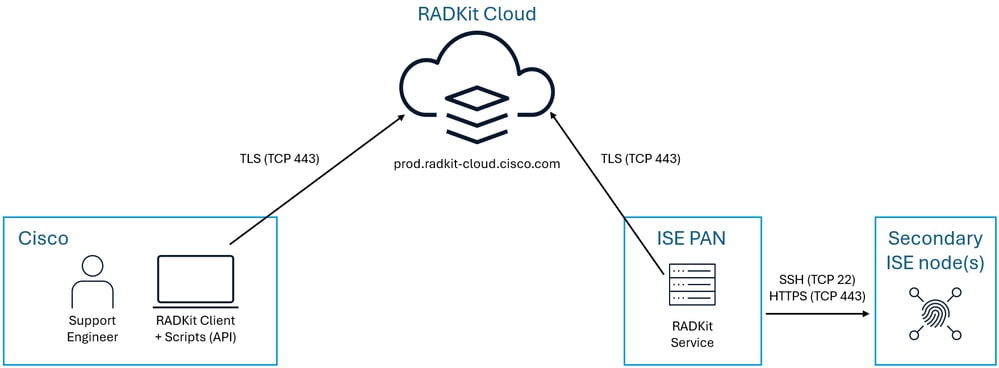

Panoramica dell'architettura di RADKit ISE

Panoramica dell'architettura di RADKit ISE

RADKit è approvato da CSDL. CSDL è un processo Cisco che analizza i rischi per la sicurezza, la riservatezza dei dati e la conformità delle licenze di terze parti. RADKit è stato sottoposto a una rigorosa revisione della sicurezza: la qualità del codice e le dipendenze siano analizzate durante tutto il processo di sviluppo; i nostri servizi sono costantemente monitorati. Tutti i dati inattivi o in transito sono protetti da algoritmi standard (AES, RSA, SHA-2, ECDH...) e protocolli (TLS1.3 autenticato a 2 vie, SSH) con parametri consigliati dal settore.

RADKit facilita solo il trasferimento dei dati, ma non viene raccolto né archiviato da RADKit in RADKit Cloud. Si tratta solo di un modo efficiente per raccogliere dati e di un modo più sicuro per scambiare i dati con il tecnico di assistenza rispetto all'invio di e-mail o al caricamento manuale in una SR. L'unica eccezione a questa regola è l'audit trail generato per la sicurezza dell'utente, di proprietà dell'utente e che non lascia mai il sistema.

Configurazione servizio RADKit

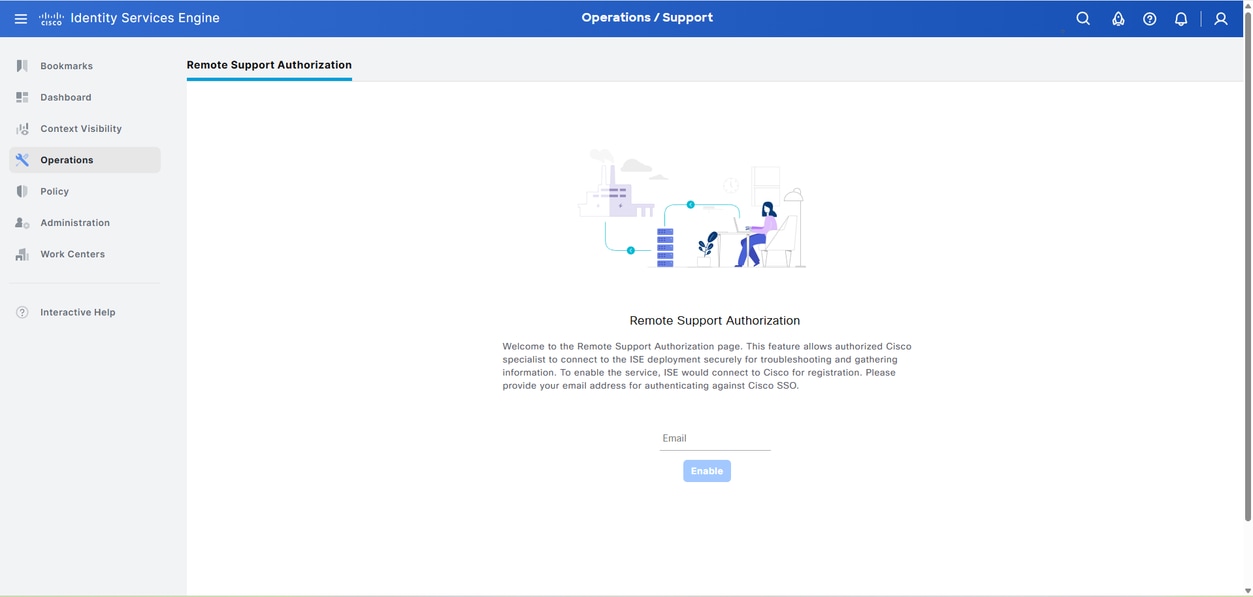

Passare a Operations > Support > Remote Support Authorization. Immettere l'indirizzo e-mail associato a Cisco SSO per l'autenticazione.

Pagina iniziale di autorizzazione del supporto remoto in cui è richiesta la voce di posta elettronica

Pagina iniziale di autorizzazione del supporto remoto in cui è richiesta la voce di posta elettronica

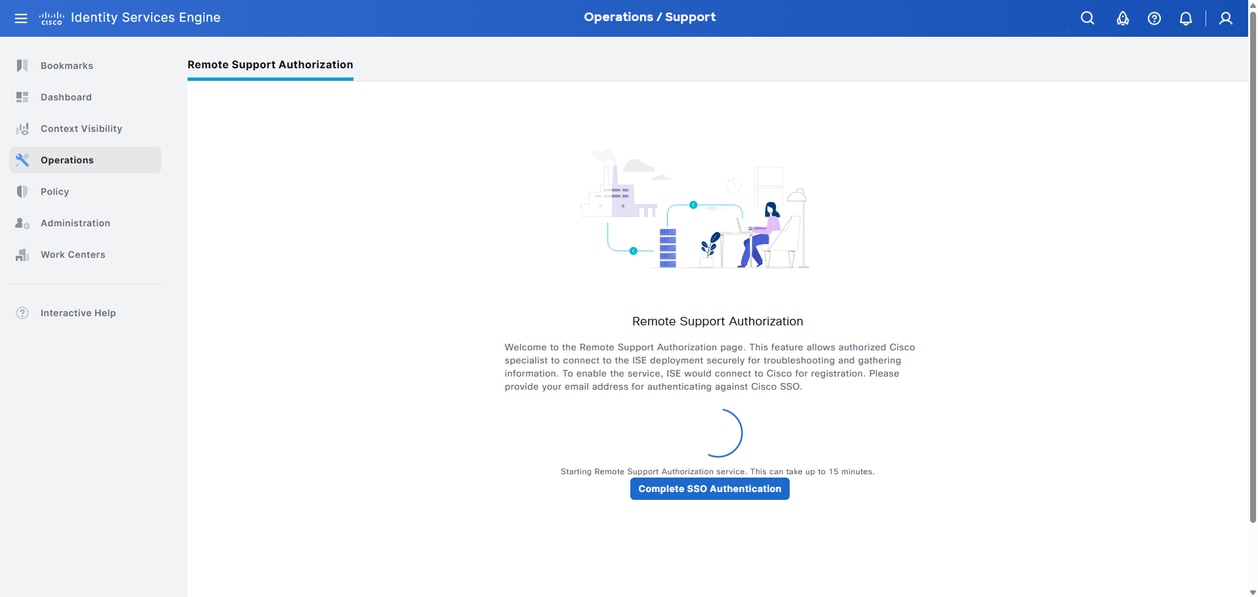

Dopo l'avvio del servizio Autorizzazione supporto remoto, fare clic su Complete SSO Authentication.

Dopo l'immissione dell'e-mail, viene visualizzato il pulsante Complete SSO Authentication (Completa autenticazione SSO)

Dopo l'immissione dell'e-mail, viene visualizzato il pulsante Complete SSO Authentication (Completa autenticazione SSO)

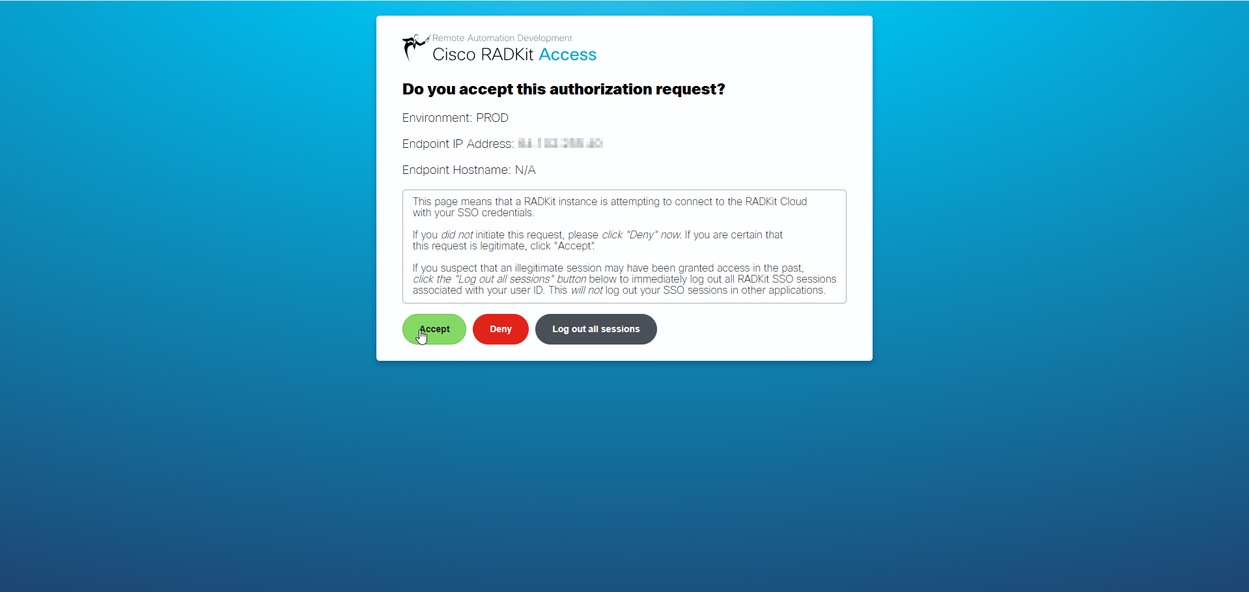

Fare clic Accept sulla finestra appena aperta per completare l'autorizzazione per il Cisco RADkit Cloud.

Pagina di autenticazione SSO in cui è stata completata l'autorizzazione

Pagina di autenticazione SSO in cui è stata completata l'autorizzazione

Configurare un'autorizzazione per il supporto remoto

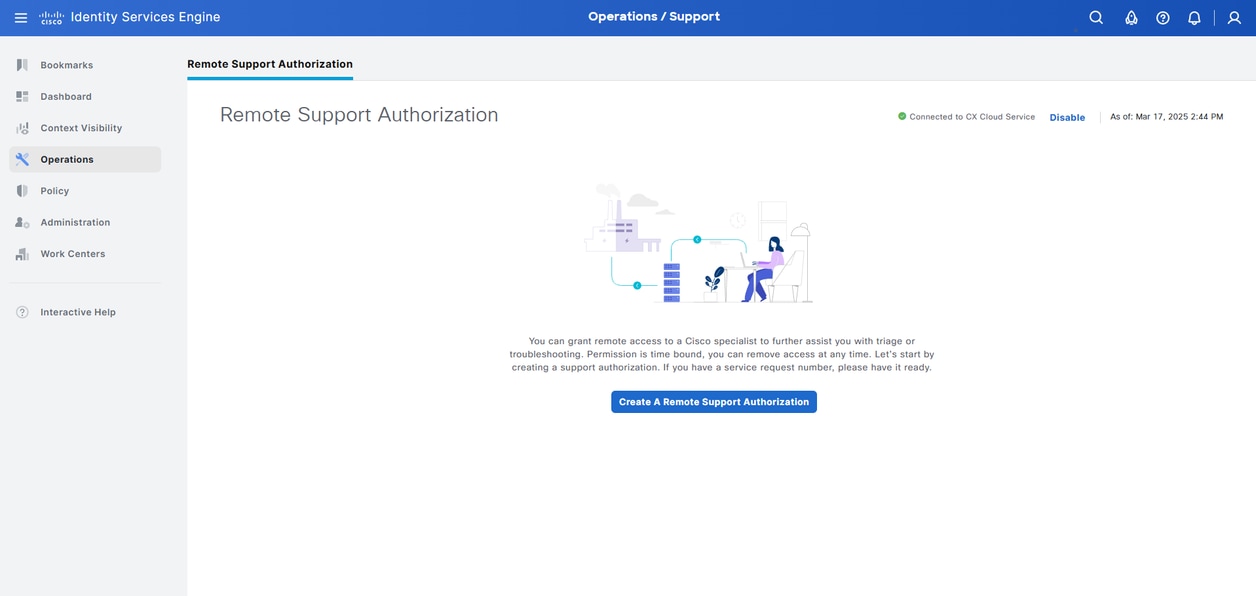

Fare clic Create A Remote Support Authorization su per configurare una sessione di accesso remoto.

Dopo l'autenticazione, viene visualizzata l'opzione Crea autorizzazione supporto remoto

Dopo l'autenticazione, viene visualizzata l'opzione Crea autorizzazione supporto remoto

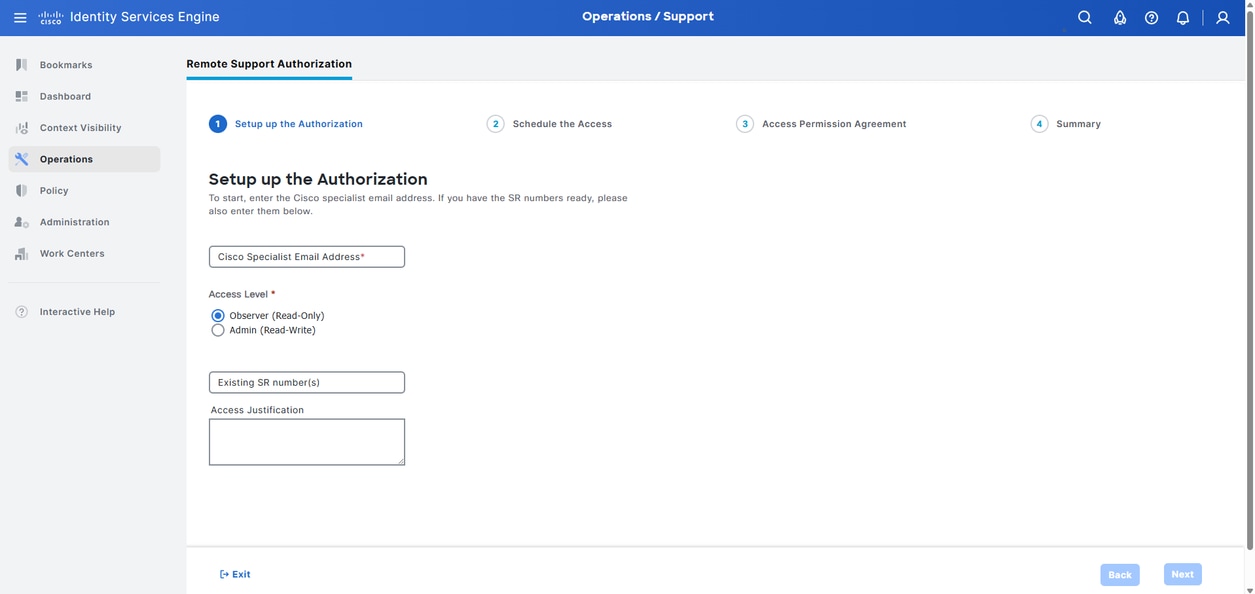

Immettere l'indirizzo e-mail dello specialista Cisco a cui si desidera fornire l'accesso. Selezionare questa opzione Observer (Read-Only) per fornire l'accesso in sola lettura allo specialista Cisco o Admin (Read-Write)per fornire l'accesso completo in lettura/scrittura allo specialista Cisco. Se l'accesso è associato a una richiesta di servizio TAC esistente, è possibile immettere il numero SR e qualsiasi altra giustificazione per l'accesso remoto. Fare clic Next dopo aver immesso le informazioni richieste.

Nota: Fornendo i numeri SR, TAC è in grado di caricare automaticamente i log raccolti senza alcun intervento. Inoltre, consente di documentare la connessione remota e i comandi nella SR.

Prima pagina di creazione autorizzazione

Prima pagina di creazione autorizzazione

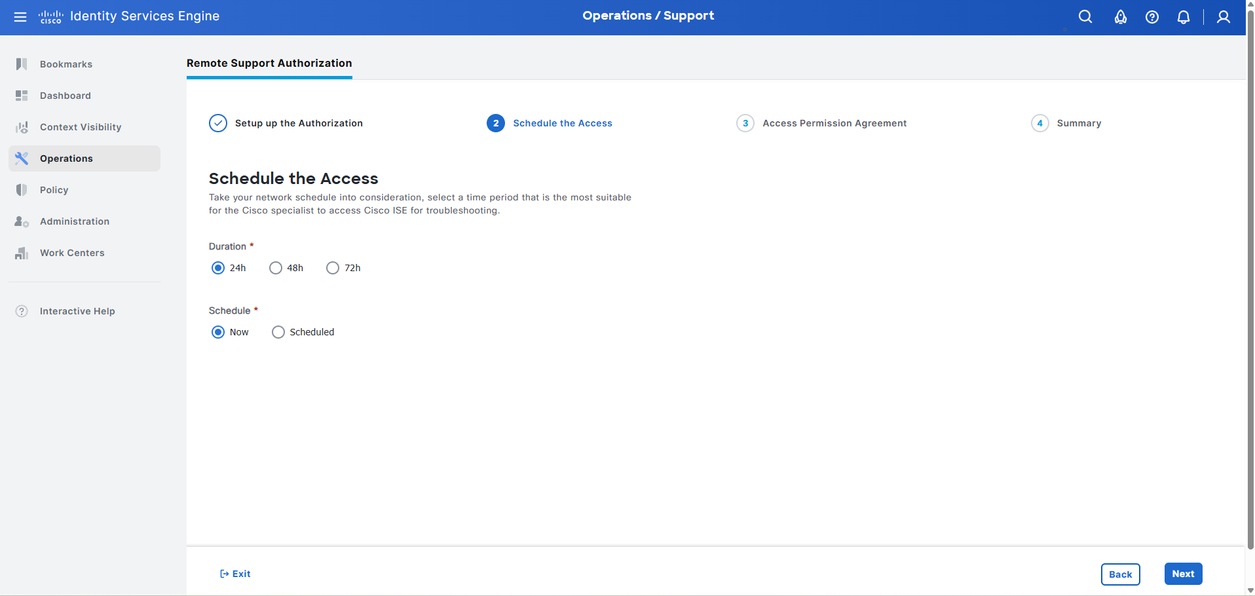

Pianificare la durata e i tempi dell'autorizzazione remota. Per pianificare l'accesso immediatamente, selezionare Now. Per pianificare l'accesso per una data o un'ora successiva, selezionare Scheduled e impostare le informazioni richieste in Start Date e fare Start Time. clic su Next dopo aver immesso le informazioni richieste.

Seconda pagina di creazione autorizzazione

Seconda pagina di creazione autorizzazione

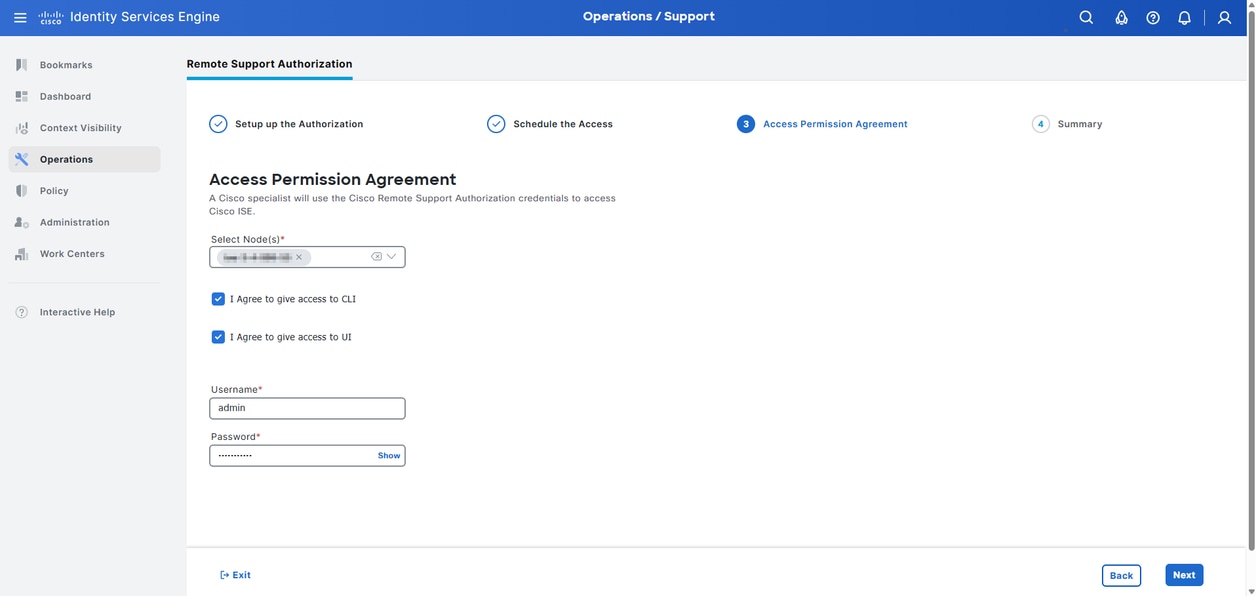

Selezionare ciascun nodo ISE a cui si desidera dare accesso. Per abilitare l'accesso remoto CLI ai nodi, selezionare I Agree to give access to CLI. Per abilitare l'accesso remoto UI ai nodi, selezionare I Agree to give access to UI. Fare clic su Next dopo aver immesso le informazioni richieste.

Nota: Per consentire l'accesso all'interfaccia utente, è necessario configurare un nome utente e una password di amministratore dell'interfaccia utente. Questo account viene usato per creare un nuovo utente amministratore che lo specialista Cisco usa per accedere con il livello di accesso specificato, quindi l'account immesso deve avere le autorizzazioni necessarie per creare un nuovo account amministratore. Le credenziali devono essere per un utente amministratore interno a meno che Active Directory non sia configurato come origine dell'identità dell'interfaccia utente, nel qual caso è possibile utilizzare anche le credenziali di amministratore di Active Directory.

Terza pagina di creazione autorizzazione

Terza pagina di creazione autorizzazione

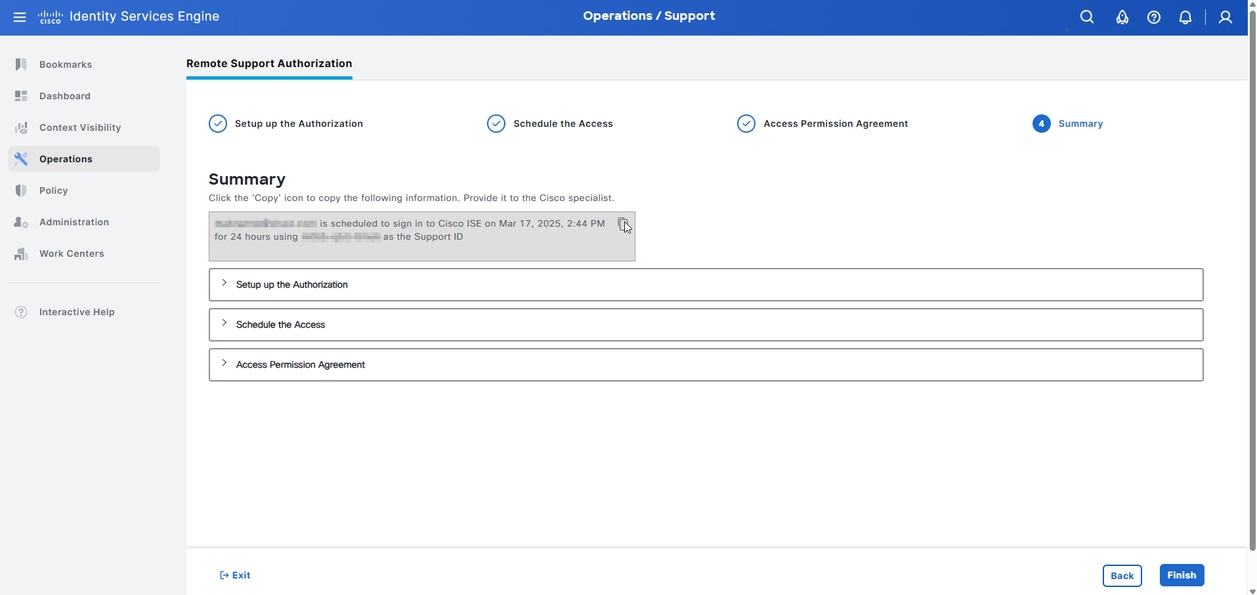

Fare clic sull'icona di copia per copiare le informazioni di autorizzazione del supporto remoto e fornirle allo specialista Cisco. Fare clic Finish per finalizzare l'autorizzazione di accesso remoto.

Pagina Riepilogo della creazione dell'autorizzazione

Pagina Riepilogo della creazione dell'autorizzazione

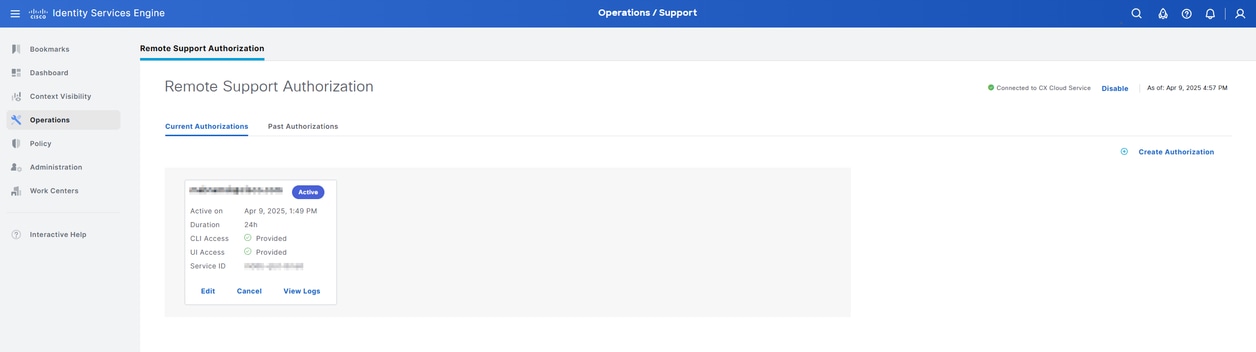

Verifica

È possibile verificare tutte le autorizzazioni di supporto remoto attualmente attive nella Current Authorizations scheda. Nella Past Authorizations scheda è possibile visualizzare tutte le autorizzazioni di supporto remoto precedenti.

Verifica autorizzazioni attive

Verifica autorizzazioni attive

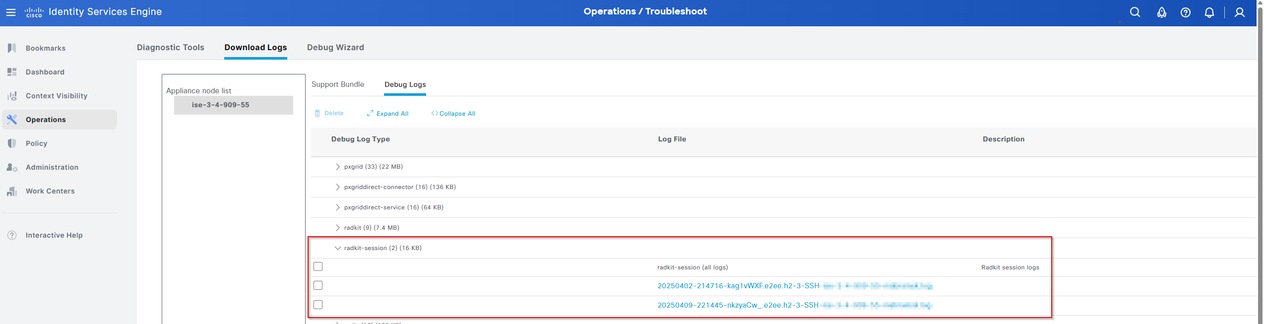

Per visualizzare i log di controllo delle sessioni CLI per un nodo, passare a Operations > Support > Troubleshoot > Download Logs, selezionare il nodo per il quale si desidera scaricare i log, quindi selezionare Debug Logs. Tutte le sessioni CLI sono disponibili nella cartella radkit-session. Fare clic sul nome del file per scaricare i log di controllo.

Nota: Il monitoraggio delle sessioni CLI deve essere eseguito per nodo. Ogni nodo dispone di una propria cartella di sessioni radkit con registri di controllo specifici per il nodo.

Log di controllo CLI

Log di controllo CLI

Per visualizzare i log di controllo dell'interfaccia utente, è possibile utilizzare i report di controllo nell'interfaccia utente ISE. Passare alla sezione Operations > Reports > Audit > Administrator Logins per visualizzare gli accessi dell'amministratore all'interfaccia utente o alla CLI. Passare alla sezione Operations > Reports > Audit > Change Configuration Audit per visualizzare le modifiche apportate dagli amministratori nell'interfaccia utente.

Nota: Gli specialisti Cisco che accedono all'interfaccia utente utilizzano il nome utente <user>-CustomerSupport dove <user> è il nome utente specificato nell'autorizzazione del supporto remoto. Gli specialisti Cisco che accedono alla CLI utilizzano il nome utente customersupadmin se dispongono dell'accesso Admin (lettura/scrittura) o customersuppreadonly se dispongono dell'accesso Observer (sola lettura).

Risoluzione dei problemi

Per visualizzare i log sul contenitore a partire dal processo di configurazione iniziale in cui l'e-mail viene immessa nell'interfaccia utente, è necessario visualizzare il file ADE.log. Dalla CLI, immettere il comando show logging system ade/ADE.log tail:

2025-05-20T14:21:07.670874-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status

2025-05-20T14:21:07.818398-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] docker_container_running failed,current status:

2025-05-20T14:21:07.821281-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Starting Remote Support Authorization Service...

2025-05-20T14:21:07.824667-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside setup_radkit

2025-05-20T14:21:07.828862-05:00 ise-3-4-909-55 ADEOSShell[594468]: ADEAUDIT 2061, type=USER, name=RADKIT status, username=system, cause=Remote Support Authorization Service started., adminipaddress=10.201.229.55, interface=CLI, detail=Remote Support Authorization Service started.

2025-05-20T14:21:07.829439-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_container_exists

2025-05-20T14:21:07.877488-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] inside docker_image_exists

2025-05-20T14:21:08.057775-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Image exist with ID = d6a7d3665e920f00ca484d4f0060c9f3e76ec416c7dda7ff7fc81a60be97537a

2025-05-20T14:21:08.060665-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image exists

2025-05-20T14:21:08.063583-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Docker image ise-radkit-service is already loaded.

2025-05-20T14:21:08.066214-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Setting up radkitISE esegue il monitoraggio del contenitore per verificare se è in esecuzione e se l'applicazione RADKit è pronta prima di contrassegnare il Servizio di autorizzazione remota come avviato.

2025-05-20T14:21:24.477946-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:24.800804-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:24.804531-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 1

2025-05-20T14:21:27.859691-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:28.024853-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:28.028121-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 2

2025-05-20T14:21:31.079596-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:31.232927-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:31.236149-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 3

2025-05-20T14:21:34.287758-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

2025-05-20T14:21:34.426699-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] In isRadkitAppReady: App is not ready

2025-05-20T14:21:34.429983-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] ISE Radkit app is not ready,checking app status counter: 4

2025-05-20T14:21:37.486192-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Container run status true

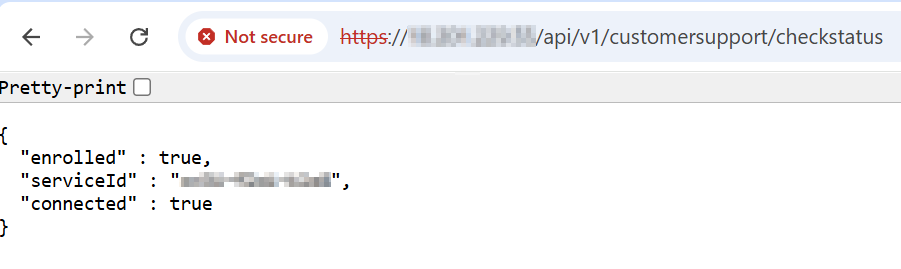

2025-05-20T14:21:37.621712-05:00 ise-3-4-909-55 root: info:[application:operation:radkit-control.sh] Remote Support Authorization Service started.È inoltre possibile controllare lo stato del servizio RADKit utilizzando la chiamata API https://<ISE_PAN>/api/v1/customersupport/checkstatus.

Output quando il servizio RadKit è in esecuzione

Output quando il servizio RadKit è in esecuzione

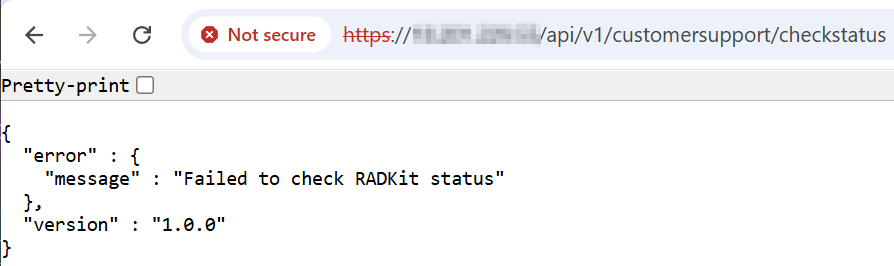

Output quando il servizio RadKit non è in esecuzione

Output quando il servizio RadKit non è in esecuzione

Per visualizzare i registri del servizio RADKit dopo l'avvio del Servizio di autorizzazione del supporto remoto, immettere il comando show logging application radkit/service/service.log. Quando il servizio viene avviato per la prima volta, viene eseguita una configurazione di base con l'applicazione RADKit.

2025-05-20T19:21:31.730Z INFO | internal | MainThread [] RADKit Service [version='1.6.12']

2025-05-20T19:21:31.731Z INFO | internal | MainThread [] STDIN is not a terminal; assuming --headless

2025-05-20T19:21:31.732Z INFO | internal | MainThread [] This RADKit release does not expire

2025-05-20T19:21:34.101Z INFO | internal | MainThread radkit_service.database.service_db [DB] Creating new database file. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.102Z INFO | internal | MainThread radkit_service.database.service_db [DB] Storing DB encryption key in credentials backend. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.104Z INFO | internal | MainThread radkit_service.database.service_db [DB] Opening database. [path=PosixPath('/radkit/service/service-db.json.encrypted')]

2025-05-20T19:21:34.105Z INFO | internal | MainThread radkit_service.backup [SYSTEM] Ensuring backup directory [backup_dir_path='/radkit/service/backups/20250520-192134_1.6.12'] Viene creato il servizio RADKit disponibile per le connessioni.

2025-05-20T19:22:25.284Z INFO | radkit_control/superadmin/184f89f8 | MainThread radkit_service.service [SYSTEM] Creating service

2025-05-20T19:22:25.655Z INFO | radkit_control/superadmin/184f89f8 | MainThread Service(0x7F92596171D0) [AUDIT,SYSTEM] Starting RADKit Service [serial='xv3i-f2xi-kls6' log_dir=PosixPath('/radkit/logs/service')]

2025-05-20T19:22:25.664Z INFO | radkit_control/superadmin/184f89f8 | MainThread SingleWebSocketForwarderClient(0x7F925BCE3390) [] Connecting to forwarder [forwarder_base_url='wss://prod.radkit-cloud.cisco.com/forwarder-3/' uri='wss://prod.radkit-cloud.cisco.com/forwarder-3/websocket/']

2025-05-20T19:22:25.679Z INFO | radkit_control/superadmin/c5f2549f | MainThread radkit_service.webserver.middlewares.logging [AUDIT,FASTAPI] API call request [request_id='591020e2-cb1d-4406-8b95-d2f5dbcd5a04' url='/api/v1/auth/logout' request_method='POST' event_target='::1' event_target_port=8081 app_identifier='RADKit Service' protocol='https' source_location='radkit_control' event_source='::1' event_source_port=48122 peer_identity='superadmin']Quando si aggiunge un'autorizzazione al supporto remoto nella GUI, lo Specialist Cisco viene creato come utente remoto.

2025-05-20T19:24:10.599Z INFO | radkit_control/superadmin/5d496186 | MainThread DBOperationsAPI(0x7F9259646390) [AUDIT,DB] Creating remote user [username='mabramsk@cisco.com']

2025-05-20T19:24:10.600Z INFO | radkit_control/superadmin/5d496186 | MainThread radkit_service.webserver.fastapi_endpoints.dependencies [AUDIT,FASTAPI] API call success [request_id='eb8879fd-3c0c-45d7-9733-6b7fcdc9f1aa' effects='Created a new remote user' username='mabramsk@cisco.com' labels=[(1, 'mabramsk-7a7675cc')]]Quando lo specialista Cisco si connette al servizio e accede a un nodo ISE, viene mostrato in questi log.

2025-05-20T19:26:02.766Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:03.033Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [AUDIT,RPC] user requested Capabilities

2025-05-20T19:26:03.117Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread CapabilitiesResponder(0x7F92597C42D0) [RPC] finished handling capabilities request

2025-05-20T19:26:03.121Z INFO | cloud-rpc/mabramsk@cisco.com/4Kkevny_ | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-capabilities' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.863Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR | MainThread EncryptedRPCServerTransportRequest(0x7F92598C3410) [RPC] New incoming end-to-end encrypted request. [tls_version='TLSv1.3' rpc_name='h2']

2025-05-20T19:26:04.864Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee | MainThread H2MultiplexingRPCServerTransport(0x7F925A1B9550) [RPC] New incoming H2 multiplexed request.

2025-05-20T19:26:04.869Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:04.879Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [AUDIT,RPC] user requested inventory

2025-05-20T19:26:04.882Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread InventoryResponder(0x7F925A1B8810) [RPC] finished handling basic inventory request

2025-05-20T19:26:04.885Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-1 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='get-basic-inventory' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.083Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] new RPC request [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']

2025-05-20T19:26:26.090Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] interactive terminal request [device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c') device_name='ise']

2025-05-20T19:26:26.146Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread SSHPTYStream.create [] connected to device over SSH [device='ise']

2025-05-20T19:26:26.198Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread radkit_service.session_log [] Session log initialized [filepath='/radkit/session_logs/service/20250520-192626-cjZPy-yR.e2ee.h2-3-SSH-ise.log']

2025-05-20T19:26:43.932Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread TerminalProxyRunner(0x7F9259795D50) [AUDIT,TERMINAL] device request finished [device_name='ise' device_uuid=UUID('1881cca5-9194-4625-a288-8cd9ee49440c')]

2025-05-20T19:26:43.935Z INFO | cloud-rpc/mabramsk@cisco.com/cjZPy-yR.e2ee.h2-3 | MainThread RPCServer(0x7F925A1B9B10) [AUDIT,RPC] RPC request finished [rpc_name='start-interactive-terminal' identity='mabramsk@cisco.com' connection_type='CLOUD']Dopo la scadenza o la rimozione dell'autorizzazione remota, l'utente remoto viene eliminato dal servizio RADKit.

2025-05-20T19:26:55.195Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] Deleting remote user [router='remote-users' username='mabramsk@cisco.com']

2025-05-20T19:26:55.196Z INFO | radkit_control/superadmin/8fd4246f | MainThread radkit_service.webserver.fastapi_endpoints.remote_users [AUDIT,FASTAPI] API call success [router='remote-users' effects='Deleted remote user' username='mabramsk@cisco.com']Informazioni correlate

Cronologia delle revisioni

| Revisione | Data di pubblicazione | Commenti |

|---|---|---|

1.0 |

13-Nov-2025

|

Versione iniziale |

Contributo dei tecnici Cisco

- Max AbramskyTecnico di consulenza

Feedback

Feedback