Configurare Guest Flow con ISE 2.0 e Aruba WLC

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritto come configurare i portali guest con Aruba Wireless LAN Controller (WLC). Da Identity Services Engine (ISE) versione 2.0 è introdotto il supporto per dispositivi di accesso alla rete (NAD) di terze parti. ISE supporta attualmente l'integrazione con Aruba Wireless per i flussi BYOD (Guest, Posture and Bring Your Own Device).

Nota: Cisco non è responsabile della configurazione o del supporto di dispositivi di altri fornitori.

Prerequisiti

Requisiti

Cisco raccomanda la conoscenza dei seguenti argomenti:

- Configurazione di Aruba IAP

- OB flow su ISE

Componenti usati

- Software Aruba IAP 204 6.4.2.3

- Cisco Identity Services Engine 2.0

Premesse

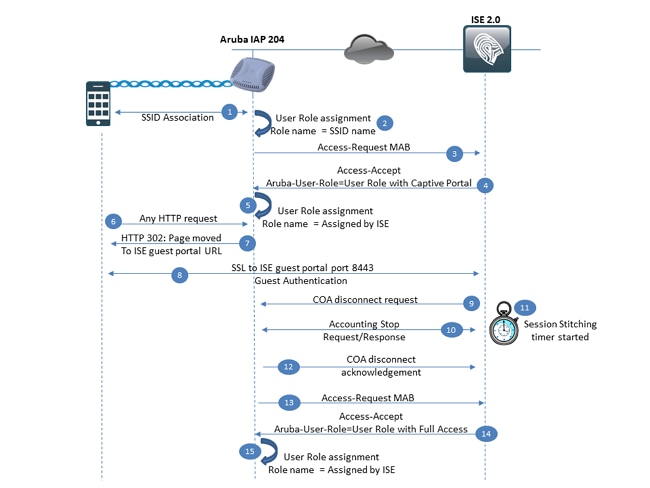

Flusso guest

Passaggio 1. L'utente è associato all'identificatore del set di servizi (SSID). SSID può essere configurato come aperto o con l'autenticazione a chiave già condivisa.

Passaggio 2. Aruba applica User-Role a questa connessione. Il primo ruolo utente è sempre SSID stesso. User-role contiene impostazioni diverse, ad esempio VLAN, restrizione del controllo di accesso, impostazione di Captive-Portal e altro ancora. Nell'esempio corrente, il ruolo utente predefinito assegnato a SSID ha solo l'istruzione Permit-All.

Passaggio 3. SSID è configurato per fornire il filtro MAC sul server RADIUS esterno. La richiesta di accesso Radius MAB (MAC Authentication Bypass) viene inviata ad ISE.

Passaggio 4. Al momento della valutazione della policy, ISE seleziona il profilo di autorizzazione per il guest. Questo profilo di autorizzazione contiene un tipo di accesso uguale ad ACCESS_ACCEPT e un ruolo utente-Aruba uguale al nome del ruolo utente configurato localmente su Aruba WLC (Wireless LAN Controller). Questo ruolo utente è configurato per Captive-Portal e il traffico viene reindirizzato verso ISE.

Ruoli utente di Aruba

Il componente principale utilizzato da Aruba WLC è User-Role. User-Role definisce la restrizione di accesso applicabile all'utente al momento della connessione. Le restrizioni di accesso possono includere: reindirizzamento Captive Portal, lista di controllo dell'accesso, VLAN (Virtual Local Area Network), limitazione della larghezza di banda e altre ancora. Ogni SSID esistente in Aruba WLC ha il ruolo utente predefinito in cui il ruolo utente è uguale al nome SSID. Tutti gli utenti connessi a SSID specifico inizialmente ricevono le restrizioni dal ruolo predefinito. User-Role può essere sovrascritto dal server Radius, in questo caso Access-Accept deve contenere l'attributo Aruba-User-Role specifico del fornitore Aruba. Il valore di questo attributo viene utilizzato dal WLC per trovare il ruolo utente locale.

Passaggio 5. Con l'attributo Aruba-User-Role WLC verifica localmente la presenza di ruoli utente configurati e ne applica uno richiesto.

Passaggio 6. L'utente avvia la richiesta HTTP nel browser.

Passaggio 7. Aruba WLC intercetta la richiesta a causa del ruolo utente configurato per Captive Portal. In risposta a questa richiesta, WLC restituisce il codice HTTP 302 Pagina spostata con il portale guest ISE come nuova posizione.

Passaggio 8. L'utente stabilisce una connessione SSL a ISE sulla porta 8443 e fornisce un nome utente/password nel portale guest.

Passaggio 9. ISE invia un messaggio di richiesta di disconnessione del certificato di autenticità (COA) al WLC di Aruba.

Passaggio 10. Dopo la disconnessione del certificato di autenticità (COA), il WLC interrompe la connessione con l'utente e informa ISE che la connessione deve essere terminata utilizzando il messaggio Radius Accounting-Request (Stop). ISE deve confermare che questo messaggio è stato ricevuto da Accounting.

Passaggio 11. ISE avvia il timer di unione sessioni. Questo timer viene utilizzato per associare la sessione prima e dopo il certificato di autenticità (COA). Durante questo periodo ISE ricorda tutti i parametri della sessione, come il nome utente, ecc. Prima della scadenza del timer è necessario eseguire un secondo tentativo di autenticazione per selezionare i criteri di autorizzazione corretti per il client. Se il timer scade, la nuova richiesta di accesso verrà interpretata come una sessione completamente nuova e i criteri di autorizzazione con il reindirizzamento guest verranno applicati di nuovo.

Passaggio 12. Aruba WLC conferma la richiesta di disconnessione del certificato di autenticità ricevuta in precedenza con la conferma della disconnessione del certificato di autenticità.

Passaggio 13. Aruba WLC invia una nuova richiesta di accesso Radius MAB.

Passaggio 14. Al momento della valutazione della policy, ISE seleziona il profilo di autorizzazione per il guest dopo l'autenticazione. Questo profilo di autorizzazione contiene un tipo di accesso uguale ad ACCESS_ACCEPT e un ruolo utente-Aruba uguale al nome del ruolo utente configurato localmente sul WLC di Aruba. Questo ruolo utente è configurato per consentire tutto il traffico.

Passaggio 15. Con l'attributo Aruba-User-Role WLC controlla i ruoli utente configurati localmente e ne applica uno richiesto.

Configurazione

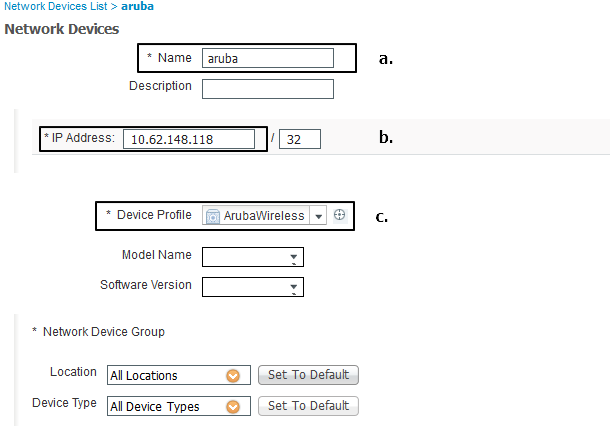

Passaggio 1. Aggiungere Aruba WLC come AND in ISE.

Selezionare Amministrazione > Risorse di rete > Dispositivi di rete e fare clic su Aggiungi

- Specificare il nome del dispositivo di accesso alla rete (NAD).

- Specificare l'indirizzo IP AND.

- Scegliere Profilo dispositivo di rete. Per Aruba WLC, è possibile usare il profilo incorporato ArubaWireless.

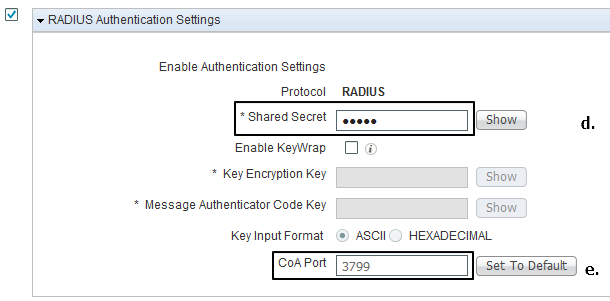

- Fornire una chiave già condivisa.

- Definire la porta COA, il dispositivo dall'esempio corrente utilizzare la porta UDP 3799 per il COA.

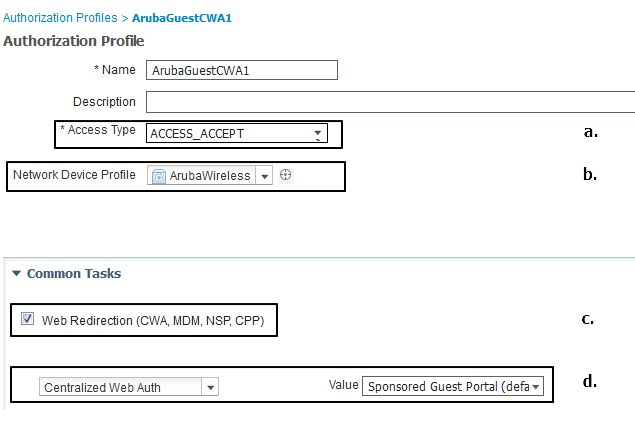

Passaggio 2. Configurare I Profili Di Autorizzazione.

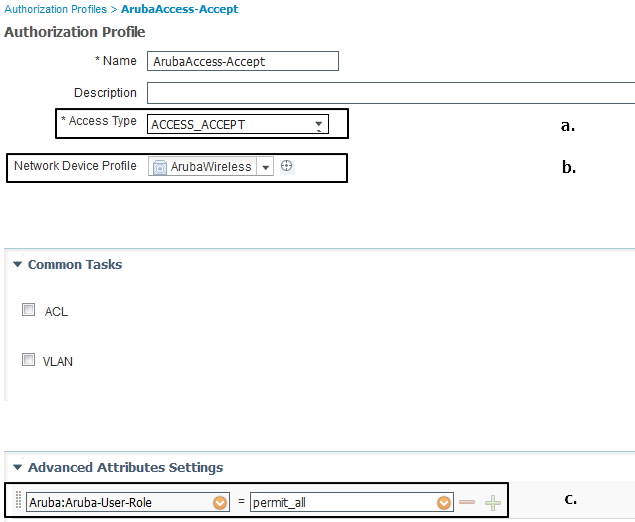

Passare a Criterio > Elementi criteri > Risultati > Autorizzazione > Profilo autorizzazione e fare clic su Aggiungi. È innanzitutto necessario creare un profilo di autorizzazione per il reindirizzamento dell'autenticazione Web centrale (CWA, Central Web Authentication), come illustrato nell'immagine.

Nota: Per impostazione predefinita, tutti i profili di autorizzazione hanno un tipo di dispositivo di rete uguale a Cisco. Se NAD è configurato come ArubaWireless e viene creato un profilo di autorizzazione per un altro tipo di dispositivo, questo profilo non viene mai associato a questo dispositivo.

- Definire Access-Type come Access-Accept.

- In Profilo dispositivo di rete selezionare ArubaWireless.

- Nella sezione Attività comuni abilitare l'opzione Reindirizzamento Web.

- Come tipo di reindirizzamento selezionare Autenticazione Web centralizzata e selezionare il portale guest che si desidera utilizzare per il reindirizzamento.

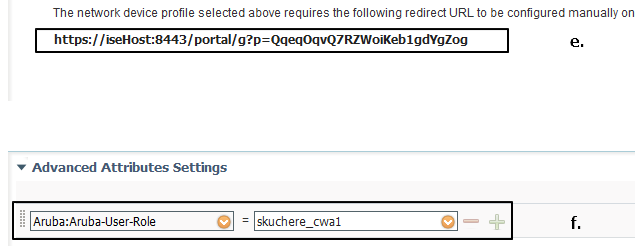

- L'URL presentato da ISE deve essere definito sul WLC di Aruba come URL del portale Captive esterno.

- Nella sezione Impostazioni avanzate attributi definire il valore dell'attributo User-Role di Aruba.

È necessario creare un secondo profilo di autorizzazione per consentire l'accesso agli utenti guest dopo l'autenticazione del portale:

- Definire Access-Type come Access-Accept.

- In Profilo dispositivo di rete selezionare ArubaWireless.

- Nella sezione Impostazioni avanzate attributi definire il valore dell'attributo User-Role di Aruba. In seguito, sarà possibile configurare il ruolo utente locale sul WLC di Aruba con lo stesso nome.

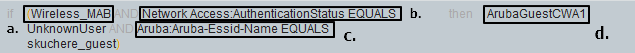

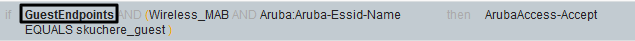

Passaggio 3. Configurare i criteri di autorizzazione.

Il primo criterio di autorizzazione è responsabile del reindirizzamento dell'utente al portale guest. Nel caso più semplice, è possibile utilizzare la condizione composta

- Wireless_MAB (a.) e

- Autenticazione di accesso alla reteStatus uguale a Unknown user (b.) e

- Aruba Aruba-Essid-Name è uguale al nome SSID dell'ospite (c.).

Per questo criterio, configurare il profilo di autorizzazione con il conseguente reindirizzamento al portale guest (d.)

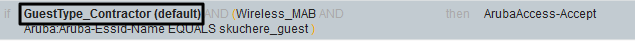

I criteri di seconda autorizzazione devono consentire l'accesso per gli utenti guest dopo l'autenticazione tramite il portale. Questo criterio può basarsi sui dati della sessione (gruppo di identità utente/flusso guest Use Case e così via). In questo scenario è necessario riconnettersi prima della scadenza del timer di unione sessioni:

Per proteggersi dalla scadenza del timer di unione sessioni, è possibile fare affidamento sui dati dell'endpoint anziché sui dati della sessione. Per impostazione predefinita, il portale guest sponsorizzato in ISE 2.0 è configurato per la registrazione automatica dei dispositivi guest (il dispositivo guest viene inserito automaticamente nel gruppo di identità endpoint Guest_Endpoints). Questo gruppo può essere utilizzato come condizione:

Criteri di autorizzazione nell'ordine corretto:

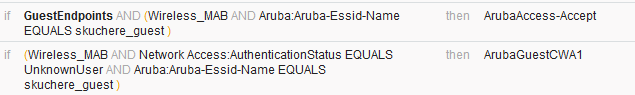

Passaggio 4. Configurare il server Radius su Aruba.

Selezionare Protezione > Server di autenticazione e fare clic su Nuovo:

- Scegliere RADIUS come protocollo AAA.

- Definire il nome e l'indirizzo IP del server AAA.

- Specificare una chiave già condivisa.

- Abilitare il supporto della RFC 3576 e definire la porta COA.

- Specificare l'indirizzo IP dell'interfaccia di gestione WLC Aruba come indirizzo IP NAS.

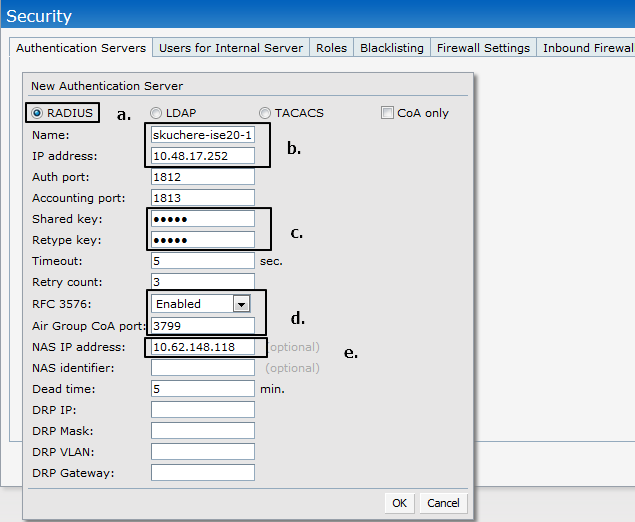

Passaggio 5. Creare un SSID guest su Aruba.

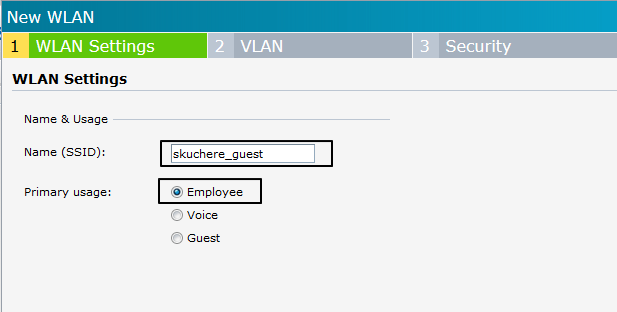

Nella pagina del dashboard selezionare Nuovo alla fine dell'elenco della rete. Avviare la creazione guidata SSID. Seguire i passaggi della procedura guidata.

Passaggio 1. Definire il nome SSID e selezionare il tipo SSID. In questo caso, viene utilizzato il tipo SSID Dipendente. Questo tipo di SSID dispone del ruolo predefinito con l'applicazione di tutti i diritti consentiti e nessuna applicazione di portale vincolato. È inoltre possibile scegliere il tipo Guest. In questo scenario è necessario definire le impostazioni del portale vincolato durante la configurazione SSID.

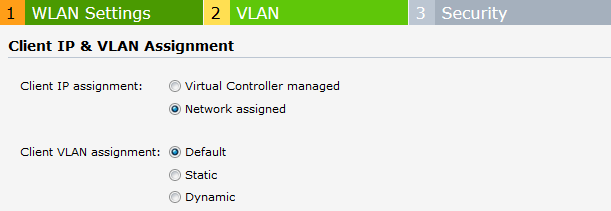

Passaggio 2. Assegnazione di VLAN e indirizzi IP. Qui le impostazioni sono lasciate come predefinite, come mostrato nell'immagine.

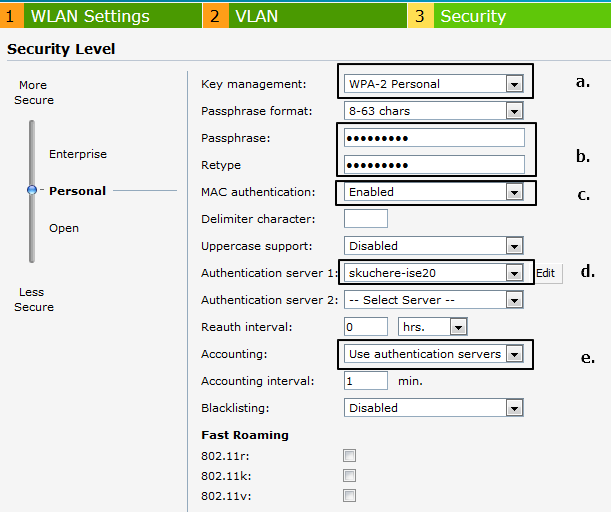

Passaggio 3. Impostazioni di protezione. Per SSID guest è possibile selezionare Aperto o Personale. La chiave personale richiede una chiave già condivisa.

- Scegliere il meccanismo di gestione delle chiavi.

- Definire la chiave già condivisa.

- Per autenticare l'utente ad ISE usando il filtro MAC MAB, occorre abilitarlo.

- Nell'elenco dei server di autenticazione scegliere il server AAA.

- Per abilitare l'accounting verso un server AAA definito in precedenza, scegliere Usa server di autenticazione nell'elenco a discesa.

Nota: La contabilità è fondamentale con i NAD di terza parte. Se Policy Service Node (PSN) non riceve Accounting-Stop per l'utente da NAD, la sessione potrebbe rimanere bloccata nello stato Avviato.

Passaggio 6. Configurare Captive Portal.

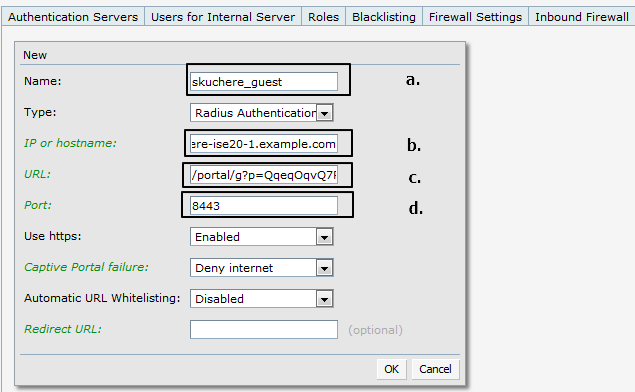

Passare a Sicurezza > Portali esterni in cattività e creare un nuovo portale, come mostrato nell'immagine:

Passaggio 1. Specificare il nome del portale vincolato.

Steo 2. Definire il FQDN o l'indirizzo IP di ISE. Se si utilizza un indirizzo IP, verificare che tale indirizzo IP sia definito nel campo Nome alternativo soggetto (SAN) del certificato del portale guest.

Nota: È possibile utilizzare qualsiasi server PSN, ma l'utente deve essere sempre reindirizzato al server in cui si è verificato il MAB. In genere è necessario definire il nome di dominio completo (FQDN) del server Radius configurato su SSID.

Passaggio 3. Fornire il reindirizzamento dal profilo di autorizzazione ISE. Inserire qui la parte dopo il numero di porta,

Passaggio 4. Definire la porta del portale guest ISE.

Passaggio 7. Configurazione dei ruoli utente.

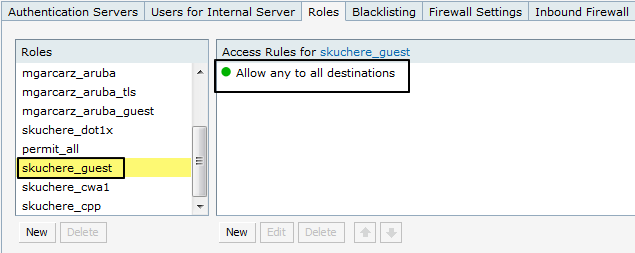

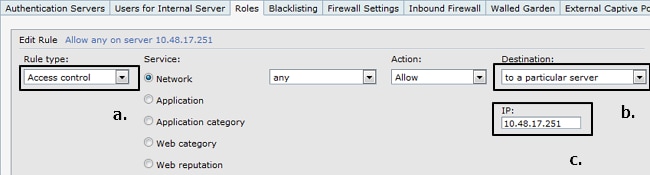

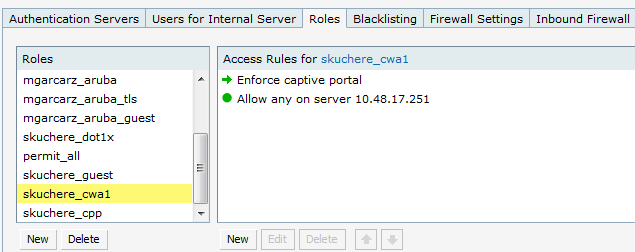

Passare a Sicurezza > Ruoli. Dopo la creazione di SSID, verificare che nell'elenco sia presente un nuovo ruolo con lo stesso nome con la regola di accesso che consente qualsiasi a tutte le destinazioni. Inoltre, creare due ruoli: una per il reindirizzamento di CWA e una seconda per consentire l'accesso dopo l'autenticazione sui portali guest. I nomi di questi ruoli devono essere identici al ruolo utente Aruba definito nei profili di autorizzazione ISE.

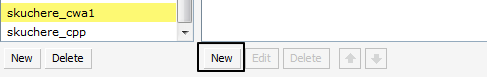

Come mostrato nell'immagine, creare un nuovo ruolo utente per il reindirizzamento e aggiungere la restrizione di protezione.

Per la prima restrizione è necessario definire:

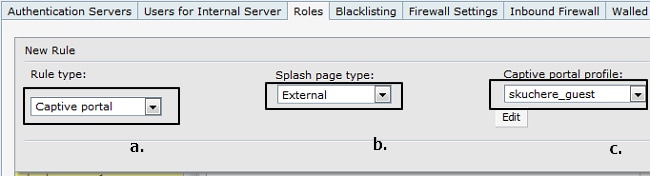

Per la seconda restrizione è necessario definire:

Come mostrato nell'immagine, la regola predefinita Consenti a tutte le destinazioni può essere eliminata. Questo è il risultato del riepilogo della configurazione del ruolo.

Verifica

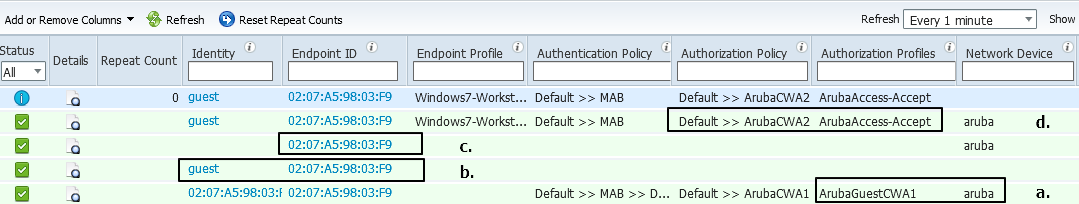

Esempio di flusso guest in ISE Operations > Radius Livelog.

- Primo MAB e, di conseguenza, un profilo di autorizzazione con reindirizzamento CWA e ruolo utente con portale vincolato configurato sul lato Aruba.

- Autenticazione Guest.

- Modifica di autorizzazione (CoA) completata.

- Secondo MAB e, di conseguenza, un profilo di autorizzazione con permesso di accesso e ruolo utente che ha permesso tutte le regole sul lato Aruba.

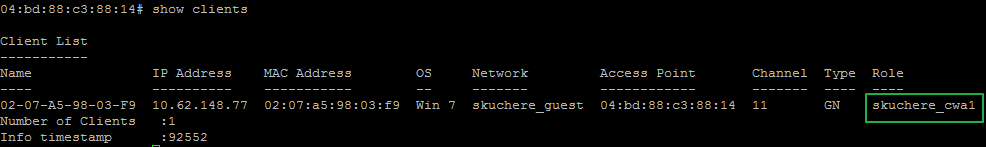

Sul lato Aruba è possibile usare il comando show clients per assicurarsi che l'utente sia connesso, che l'indirizzo IP sia assegnato e che il ruolo utente corretto sia assegnato come risultato dell'autenticazione:

Risoluzione dei problemi

Errore COA

Nelle impostazioni ISE, verificare che Aruba NAD sia configurato con il tipo di dispositivo di rete corretto sul lato ISE e che la porta COA sia definita correttamente nelle impostazioni NAD. Sul lato Aruba, verificare che la RFC 3576 sia abilitata nelle impostazioni del server di autenticazione e che la porta COA sia definita correttamente. Dal punto di vista della rete, verificare che la porta UDP 3799 sia consentita tra ISE e Aruba WLC.

Reindirizza problema

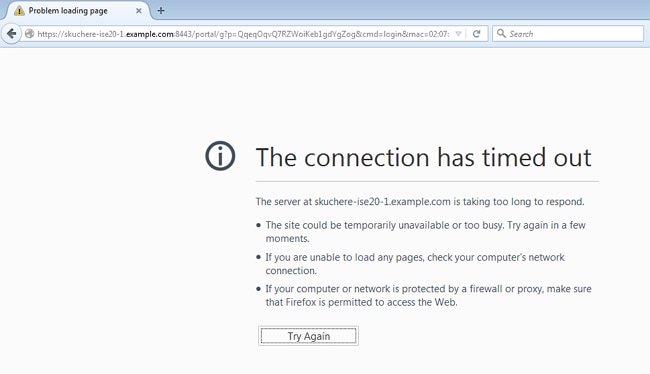

L'utente vede l'URL ISE nel browser, ma la pagina ISE non viene visualizzata, come mostrato nell'immagine:

Sul lato utente, verificare che l'FQDN ISE possa essere risolto correttamente per correggere l'IP. Su Aruba, verificare che l'URL ISE sia definito correttamente nelle impostazioni del portale riservato e che il traffico verso ISE sia consentito nelle restrizioni di accesso al ruolo utente. Verificare inoltre che il server Radius su SSID e il PSN ISE nelle impostazioni del portale captive siano sullo stesso dispositivo. Dal punto di vista della rete, verificare che la porta TCP 8443 sia consentita dal segmento utente a ISE.

Nessun URL di reindirizzamento presente nel browser

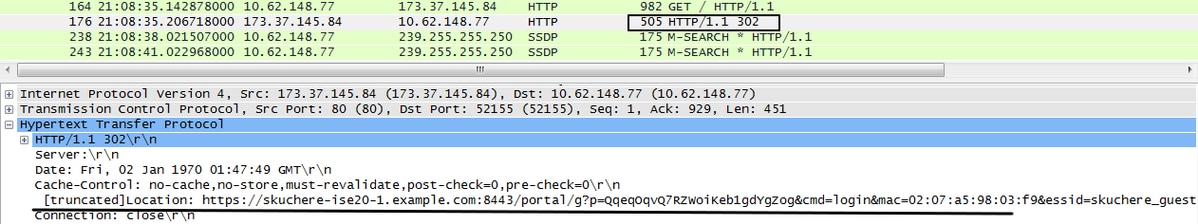

Sul lato utente, verificare che, come risultato di ogni richiesta HTTP, Aruba WLC restituisca il codice HTTP 302 pagina spostata con l'URL ISE.

Timer di unione sessioni scaduto

In genere, questo problema si verifica quando l'utente viene reindirizzato per la seconda volta al portale guest. In questo caso, in ISE Radius Livelog dovrebbe essere visualizzato che dopo il COA per la seconda autenticazione il profilo di autorizzazione con CWA è stato selezionato di nuovo. Sul lato Aruba, controllare il ruolo utente effettivo con l'aiuto del comando show clients.

Per risolvere questo problema, è possibile utilizzare i criteri di autorizzazione basati sull'endpoint in ISE per le connessioni dopo l'autenticazione guest.

Contributo dei tecnici Cisco

- Serhii KucherenkoCisco TAC Engineer

Feedback

Feedback