Configurazione e verifica delle acquisizioni dello switch interno Secure Firewall e Firepower

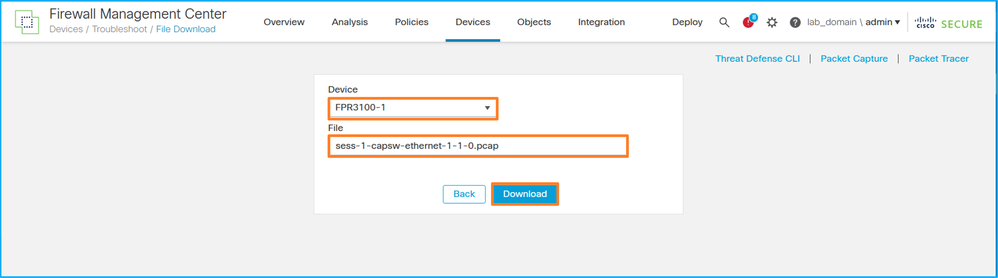

Opzioni per il download

Linguaggio senza pregiudizi

La documentazione per questo prodotto è stata redatta cercando di utilizzare un linguaggio senza pregiudizi. Ai fini di questa documentazione, per linguaggio senza di pregiudizi si intende un linguaggio che non implica discriminazioni basate su età, disabilità, genere, identità razziale, identità etnica, orientamento sessuale, status socioeconomico e intersezionalità. Le eventuali eccezioni possono dipendere dal linguaggio codificato nelle interfacce utente del software del prodotto, dal linguaggio utilizzato nella documentazione RFP o dal linguaggio utilizzato in prodotti di terze parti a cui si fa riferimento. Scopri di più sul modo in cui Cisco utilizza il linguaggio inclusivo.

Informazioni su questa traduzione

Cisco ha tradotto questo documento utilizzando una combinazione di tecnologie automatiche e umane per offrire ai nostri utenti in tutto il mondo contenuti di supporto nella propria lingua. Si noti che anche la migliore traduzione automatica non sarà mai accurata come quella fornita da un traduttore professionista. Cisco Systems, Inc. non si assume alcuna responsabilità per l’accuratezza di queste traduzioni e consiglia di consultare sempre il documento originale in inglese (disponibile al link fornito).

Sommario

Introduzione

In questo documento viene descritta la configurazione e la verifica di Firepower e delle acquisizioni dello switch interno Secure Firewall.

Prerequisiti

Requisiti

Conoscenze base dei prodotti, analisi delle acquisizioni.

Componenti usati

Le informazioni discusse in questo documento fanno riferimento a dispositivi usati in uno specifico ambiente di emulazione. Su tutti i dispositivi menzionati nel documento la configurazione è stata ripristinata ai valori predefiniti. Se la rete è operativa, valutare attentamente eventuali conseguenze derivanti dall'uso dei comandi.

Le informazioni fornite in questo documento si basano sulle seguenti versioni software e hardware:

- Secure Firewall 1200, 3100, 4200

- Firepower 4100/9300

- Cisco Secure eXtensible Operating System (FXOS) 2.12.0.x, 2.17(0.x)

- Cisco Secure Firewall Threat Defense (FTD) 7.2.0.x, 7.4.1-172, 7.7.0.89

- Cisco Secure Firewall Management Center (FMC) 7.2.0.x, 7.4.1-172, 7.7.0.89

- Adaptive Security Appliance (ASA) 9.18(1)x, 9.20(x)

- Wireshark 3.6.7 (https://www.wireshark.org/download.html)

Premesse

Panoramica di alto livello dell'architettura del sistema

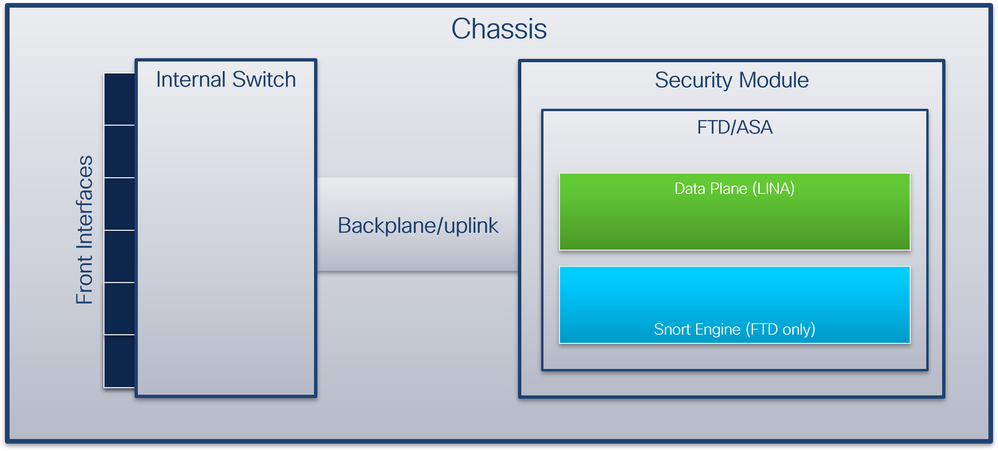

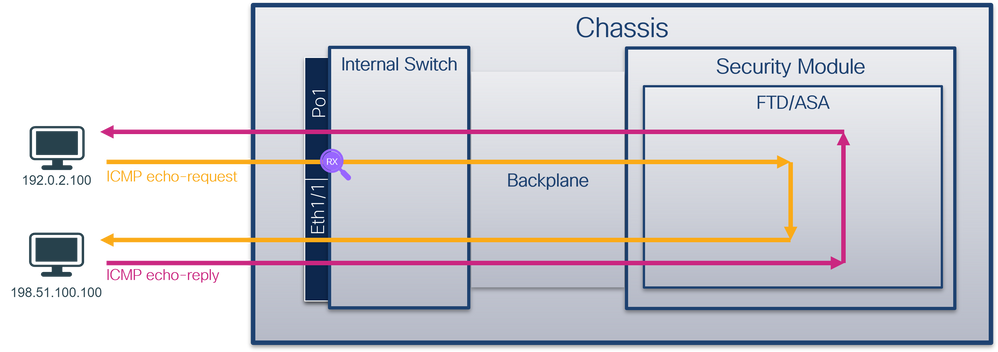

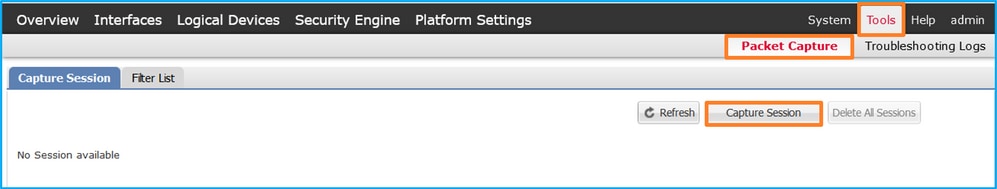

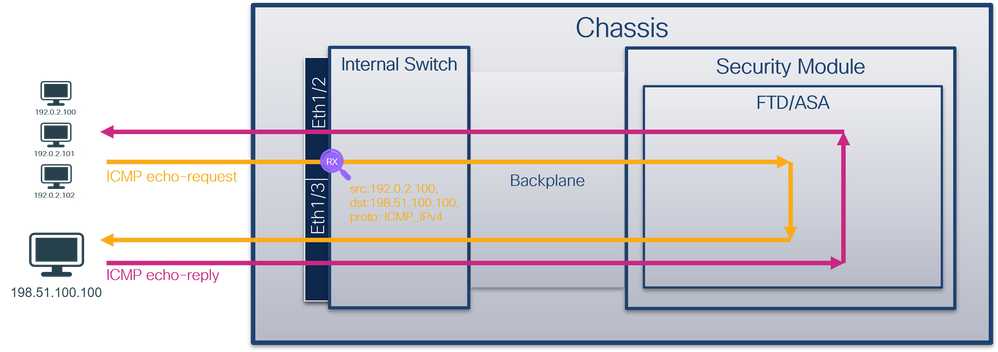

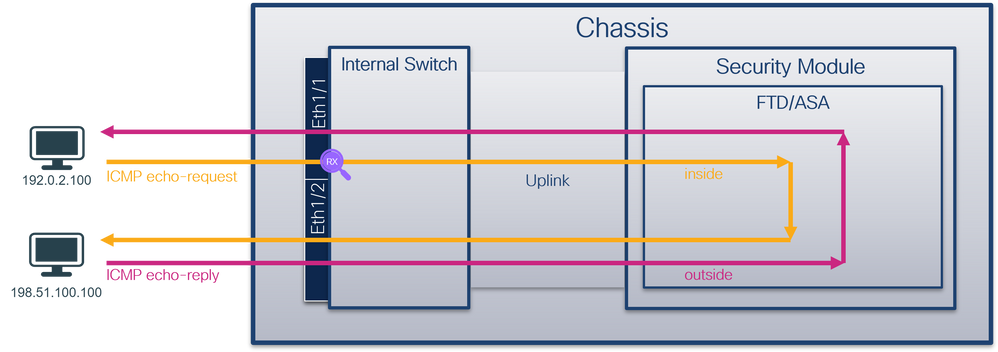

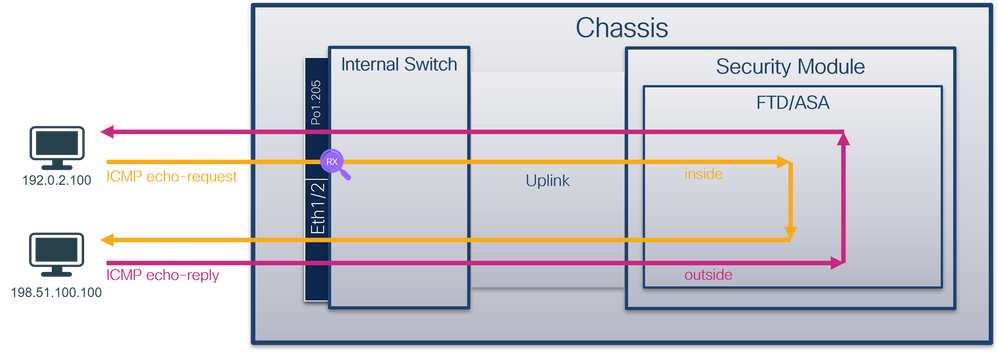

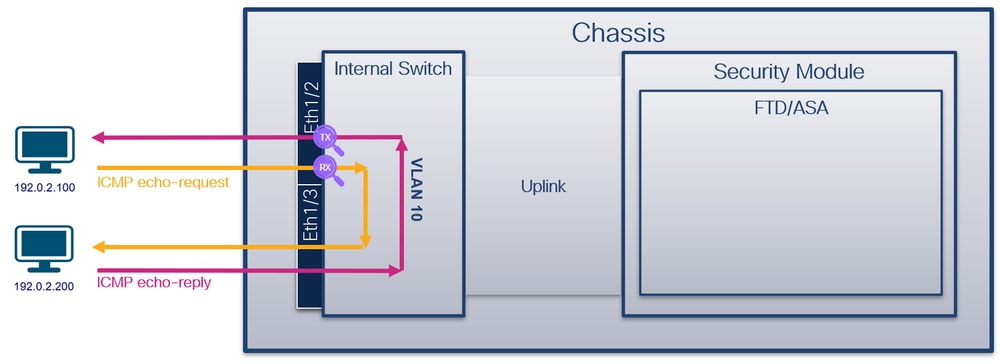

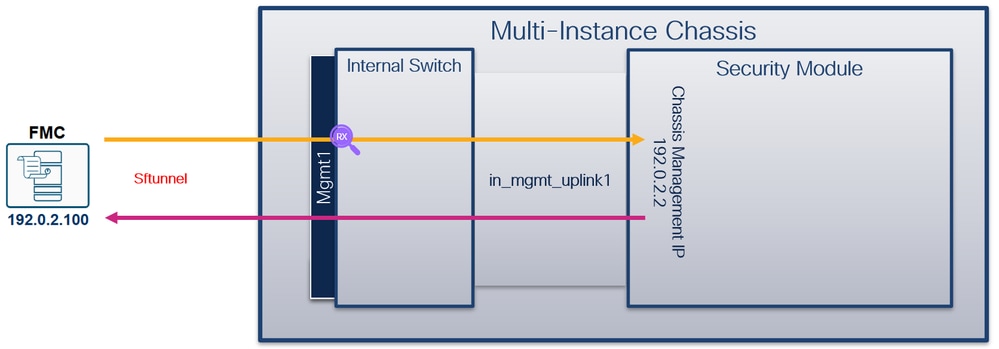

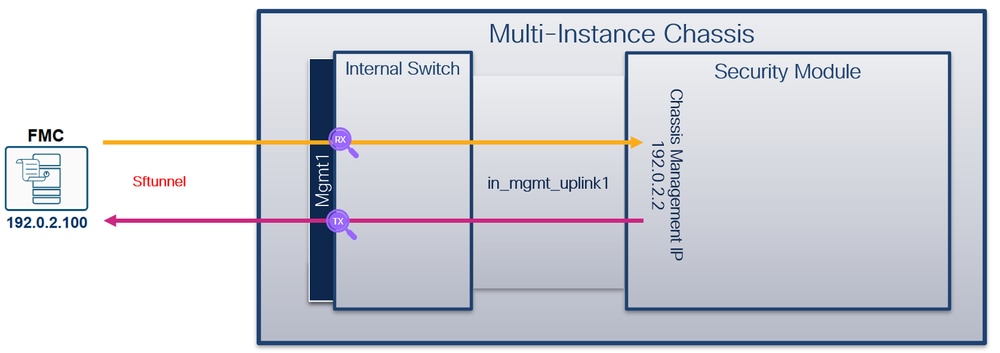

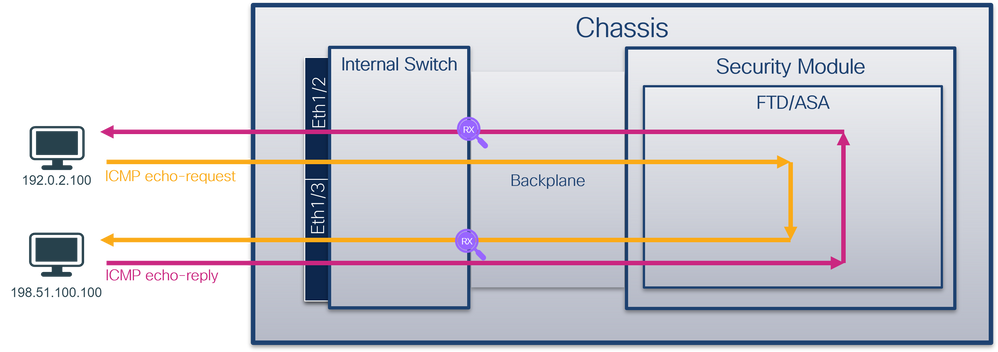

Dal punto di vista del flusso dei pacchetti, l'architettura di Firepower 4100/9300 e Secure Firewall 1200/3100/4200 può essere visualizzata come mostrato nella seguente figura:

Lo chassis comprende i seguenti componenti:

- Switch interno: inoltra il pacchetto dalla rete all'applicazione e viceversa. Lo switch interno è collegato alle interfacce anteriori che risiedono sul modulo di interfaccia incorporato o sui moduli di rete esterni e si connette a dispositivi esterni, ad esempio switch. Esempi di interfacce anteriori sono Ethernet 1/1, Ethernet 2/4 e così via. Il "fronte" non è una definizione tecnica forte. In questo documento viene usato per distinguere le interfacce collegate a dispositivi esterni dal backplane o dalle interfacce uplink.

- Backplane o uplink: interfaccia interna che connette il modulo di sicurezza (SM) allo switch interno.

- Uplink di gestione: un'interfaccia interna esclusiva di Secure Firewall 3100/4200 che fornisce il percorso del traffico di gestione tra lo switch interno e l'applicazione.

- Interfaccia di gestione: un'interfaccia fisica sullo chassis.

- Interfacce dati: interfacce allocate all'applicazione utilizzate per inoltrare il traffico.

Nel caso di Secure Firewall 3100/4200, i dati, la gestione e le interfacce uplink vengono mappate su porte di switch interne specifiche.

Nota: Per il Secure Firewall 1200, le interfacce dati e uplink sono mappate a porte di switch interne specifiche. La porta di gestione, tuttavia, è un'interfaccia fuori banda e non fa parte dello switch interno.

La mappatura può essere verificata nell'output del comando FXOS local-mgmt shell show portmanager switch status.

Nell'esempio, la porta 17/0 è l'interfaccia di gestione dello chassis, la porta 18/00 è l'interfaccia del backplane/uplink e la porta 19/00 è l'interfaccia di gestione uplink.

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

Nella tabella seguente vengono mostrate le interfacce backplane su Firepower 4100/9300 e le interfacce di uplink dei dati su Secure Firewall 1200/3100/4200:

|

Piattaforma |

Numero di moduli di sicurezza supportati |

Interfaccia backplane/uplink |

Porta switch interna mappata per backplane/uplink |

Interfaccia applicazione mappata |

|

Firepower 4100 (ad eccezione di Firepower 4110/4112) |

1 |

SM1: Ethernet 1/9 Ethernet 1/10 |

N/D |

Dati interni0/0 Dati interni0/1 |

|

Firepower 4110/4112 |

1 |

Ethernet 1/9 |

N/D |

Dati interni0/0 Dati interni0/1 |

|

Firepower 9300 |

3 |

SM1: Ethernet 1/9 Ethernet 1/10 SM2: Ethernet 1/11 Ethernet 1/12 SM3 Ethernet 1/13 Ethernet 1/14 |

N/D |

Dati interni0/0 Dati interni0/1

Dati interni0/1

Dati interni0/1 |

|

Secure Firewall 1210 |

1 |

in_data_uplink1 |

Porta 9 |

Dati interni0/1 |

|

Secure Firewall 1220 |

1 |

in_data_uplink1 in_data_uplink2 in_data_uplink3 |

Porta 11 Porta 12 Porta 13 |

Dati interni0/1 Dati interni0/2 Dati interni0/3 |

|

Secure Firewall 1230 Secure Firewall 1240 |

1 |

in_data_uplink1 in_data_uplink2 in_data_uplink3 |

Porta 13 Porta 14 Porta 15 |

Dati interni0/1 Dati interni0/2 Dati interni0/3 |

|

Secure Firewall 1250 |

1 |

in_data_uplink1 |

Porta 13 |

Dati interni0/1 |

|

Secure Firewall 3100 |

1 |

in_data_uplink1 |

Porta 18 |

Dati interni0/1 |

|

Secure Firewall 4200 |

1 |

in_data_uplink1 in_data_uplink2 (solo 4245) |

Porta 11 Porta 12 (solo 4245) |

Dati interni0/1 Dati interni0/2 (solo 4245) |

Nella tabella seguente vengono mostrate le interfacce di gestione e le interfacce uplink di gestione su Secure Firewall 1200/3100/4200:

|

Piattaforma |

Interfaccia di gestione dello chassis |

Porta switch interna mappata per interfaccia di gestione dello chassis |

Porta switch interna mappata per interfaccia uplink di gestione |

Interfaccia applicazione mappata |

|

Secure Firewall 1210 |

Gestione1 |

Non mappato ad alcuna porta interna dello switch |

N/D |

N/D |

|

Secure Firewall 1200 (tranne 1210) |

Gestione1 |

Non mappato ad alcuna porta interna dello switch |

N/D |

N/D |

|

Secure Firewall 3100 |

Gestione1 |

Porta 0/17 |

Porta 0/19 |

in_mgmt_uplink1 |

|

Secure Firewall 4200 |

Gestione1 Gestione2 |

Porta 0/9 Porta 0/10 |

Porta 0/13 Porta 0/14 |

in_mgmt_uplink1 in_mgmt_uplink2 |

Nel caso in cui Firepower 4100/9300 con 2 interfacce backplane per modulo o Secure Firewall 4245 con 2 interfacce di uplink dati, lo switch interno e le applicazioni sui moduli eseguono il bilanciamento del carico del traffico sulle 2 interfacce.

- Modulo di sicurezza, motore di sicurezza o blade : il modulo in cui sono installate applicazioni quali FTD o ASA. Firepower 9300 supporta fino a 3 moduli di sicurezza.

- Mapped application interface: nomi delle interfacce backplane o uplink nelle applicazioni, ad esempio FTD o ASA.

Inoltre, Secure Firewall 1200 presenta una nuova architettura con tre interfacce di uplink dei dati. Lo switch interno e l'applicazione eseguono il bilanciamento del carico su queste interfacce.

Utilizzare il comando show interface detail per verificare le interfacce interne:

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

Panoramica generale delle operazioni dello switch interno

Firepower 4100/9300

Per prendere una decisione di inoltro, lo switch interno usa un tag interface VLAN, o tag port VLAN, e un tag virtual network (VN-tag).

Il tag port VLAN viene usato dallo switch interno per identificare un'interfaccia. Lo switch inserisce il tag VLAN della porta in ciascun pacchetto in entrata inviato sulle interfacce anteriori. Il tag VLAN viene configurato automaticamente dal sistema e non può essere modificato manualmente. Il valore del tag può essere controllato nella shell dei comandi fxos:

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

Il tag VN viene inoltre inserito dallo switch interno e utilizzato per inoltrare i pacchetti all'applicazione. Viene configurato automaticamente dal sistema e non può essere modificato manualmente.

Il tag VLAN della porta e il tag VN vengono condivisi con l'applicazione. L'applicazione inserisce i rispettivi tag VLAN dell'interfaccia in uscita e i tag VN in ciascun pacchetto. Quando uno switch interno riceve un pacchetto dall'applicazione sulle interfacce del backplane, lo switch legge il tag VLAN dell'interfaccia in uscita e il tag VN, identifica l'applicazione e l'interfaccia in uscita, rimuove il tag VLAN della porta e il tag VN, quindi inoltra il pacchetto alla rete.

Secure Firewall 1200/3100/4200

Come in Firepower 4100/9300, il tag della porta VLAN viene usato dallo switch interno per identificare un'interfaccia.

Il tag della porta VLAN è condiviso con l'applicazione. L'applicazione inserisce i rispettivi tag VLAN dell'interfaccia in uscita in ciascun pacchetto. Quando uno switch interno riceve un pacchetto dall'applicazione sull'interfaccia uplink, lo switch legge il tag dell'interfaccia VLAN in uscita, identifica l'interfaccia in uscita, rimuove il tag della porta VLAN e inoltra il pacchetto alla rete.

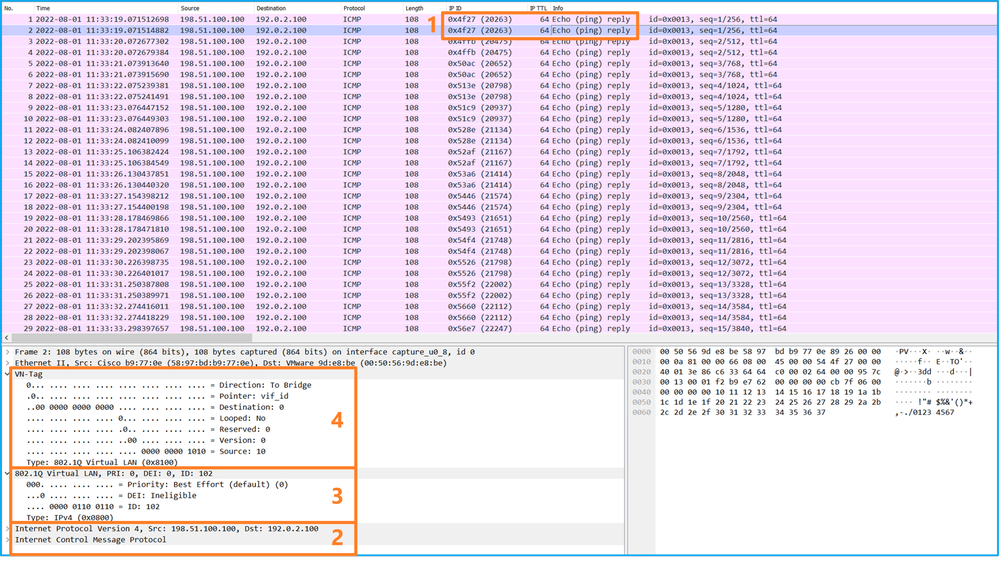

Flusso di pacchetti e punti di acquisizione

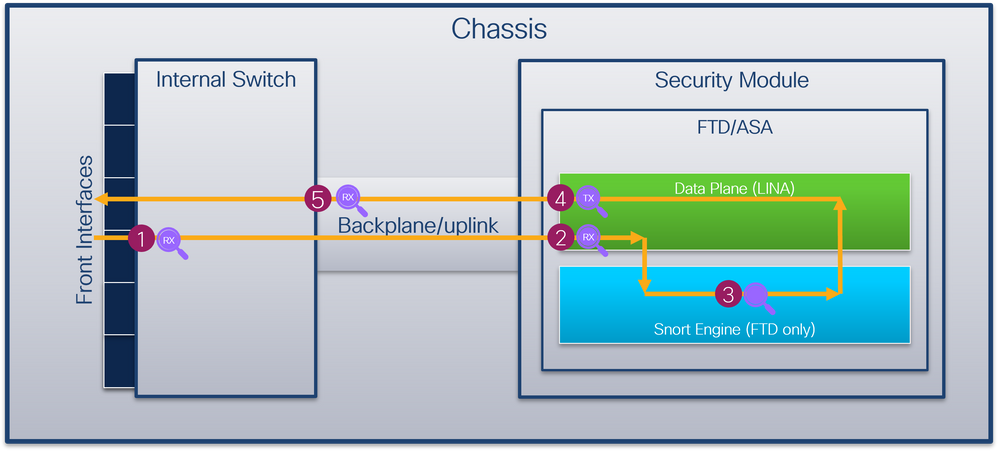

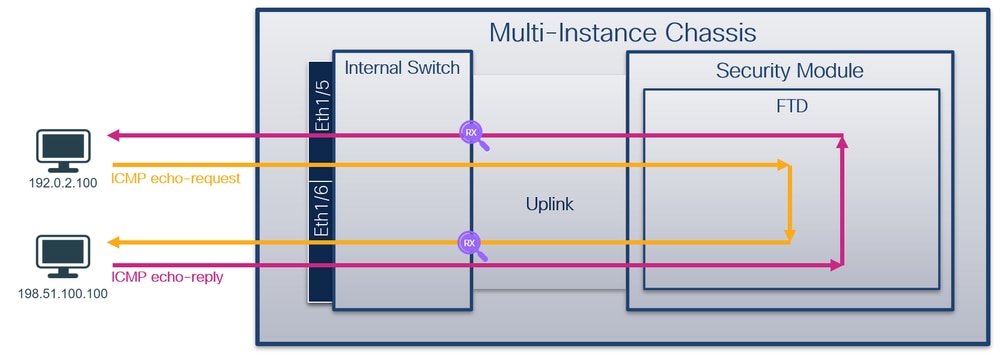

Firepower 4100/9300 e Secure Firewall 3100

I firewall Firepower 4100/9300 e Secure Firewall 3100 supportano le acquisizioni di pacchetti sulle interfacce dello switch interno.

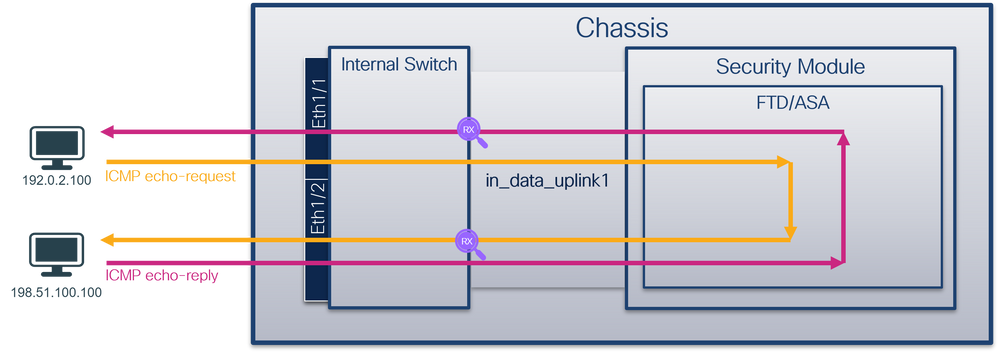

La figura mostra i punti di acquisizione del pacchetto lungo il percorso del pacchetto all'interno dello chassis e dell'applicazione:

I punti di acquisizione sono:

- Punto di acquisizione in entrata interfaccia anteriore switch interno. Un'interfaccia anteriore è un'interfaccia connessa ai dispositivi peer, ad esempio gli switch.

- Punto di acquisizione in entrata interfaccia piano dati

- Punto di acquisizione snort

- Punto di acquisizione uscita interfaccia piano dati

- Backplane switch interno o punto di acquisizione in entrata uplink. Un'interfaccia di backplane o uplink collega lo switch interno all'applicazione.

Lo switch interno supporta solo le acquisizioni dell'interfaccia in entrata. In questo modo, è possibile acquisire solo i pacchetti ricevuti dalla rete o dall'applicazione ASA/FTD. Le acquisizioni di pacchetti in uscita non sono supportate.

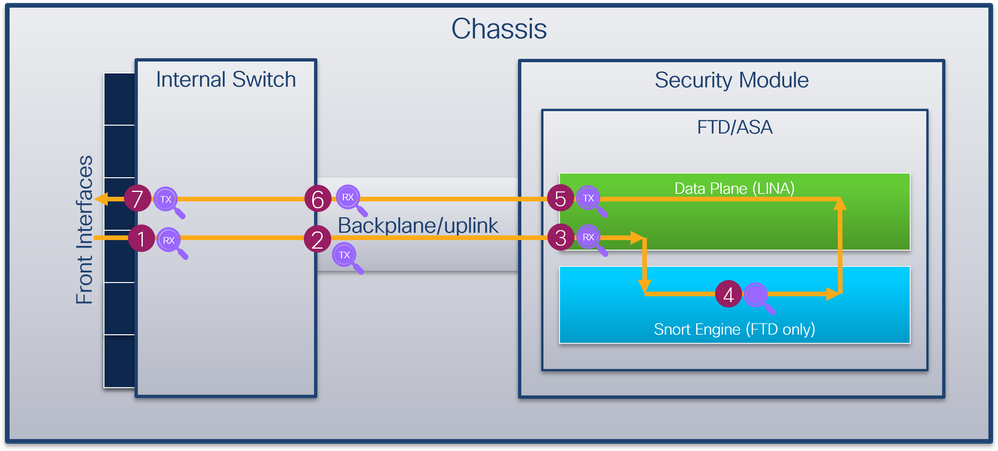

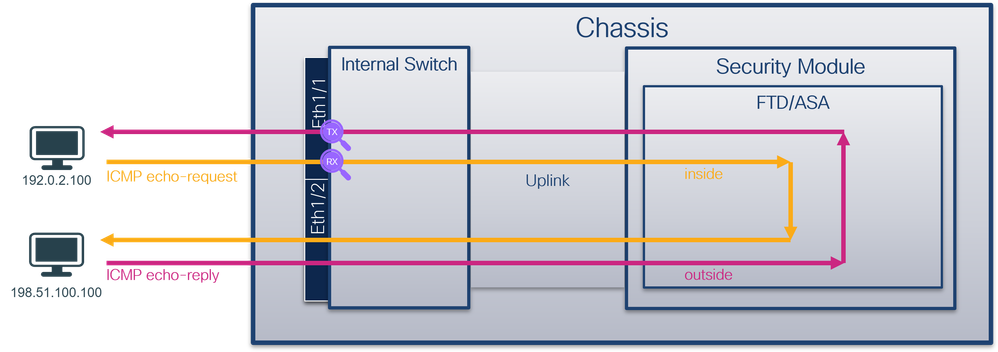

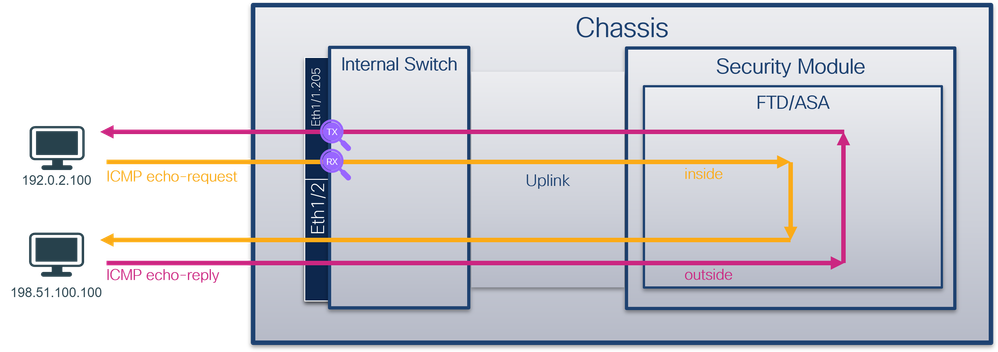

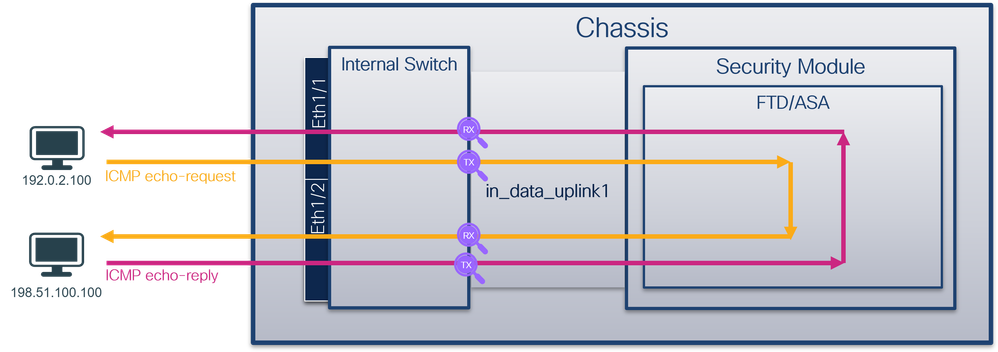

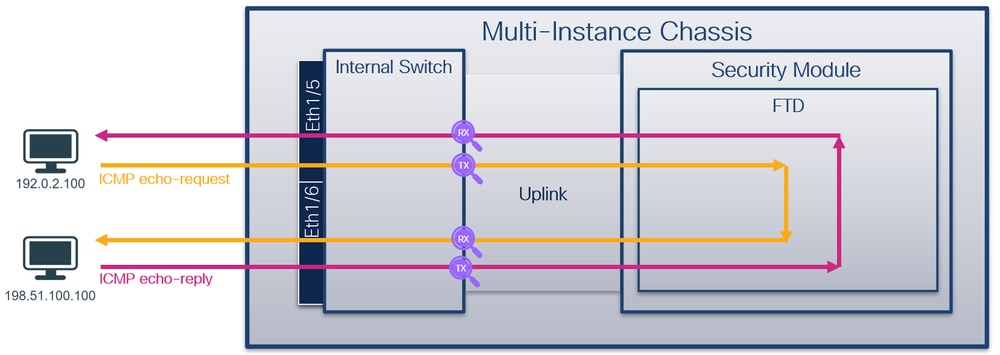

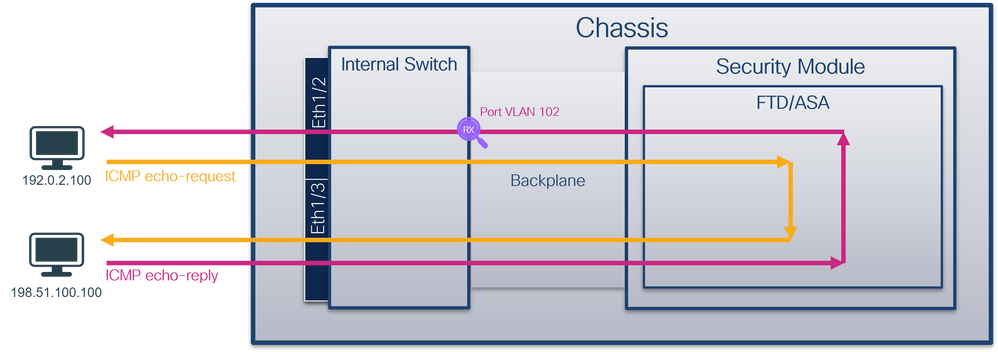

Secure Firewall 1200/4200

I firewall Secure Firewall 1200/4200 supportano le acquisizioni di pacchetti sulle interfacce dello switch interno. La figura mostra i punti di acquisizione del pacchetto lungo il percorso del pacchetto all'interno dello chassis e dell'applicazione:

I punti di acquisizione sono:

- Punto di acquisizione in entrata interfaccia anteriore switch interno. Un'interfaccia anteriore è un'interfaccia connessa ai dispositivi peer, ad esempio gli switch.

- Punto di cattura dell'uscita dell'interfaccia del backplane dello switch interno.

- Punto di acquisizione in entrata interfaccia piano dati

- Punto di acquisizione snort

- Punto di acquisizione uscita interfaccia piano dati

- Backplane switch interno o punto di acquisizione in entrata uplink. Un'interfaccia di backplane o uplink collega lo switch interno all'applicazione.

- Punto di acquisizione uscita interfaccia anteriore switch interno.

Lo switch interno supporta facoltativamente le acquisizioni bidirezionali in entrata e in uscita. Per impostazione predefinita, lo switch interno cattura i pacchetti in entrata.

Nota: L'interfaccia di gestione su Secure Firewall 1200 è un'interfaccia fuori banda e non fa parte dello switch interno. Per questo motivo, l'acquisizione del traffico dell'interfaccia di gestione a livello di switch non è supportata su Secure Firewall 1200.

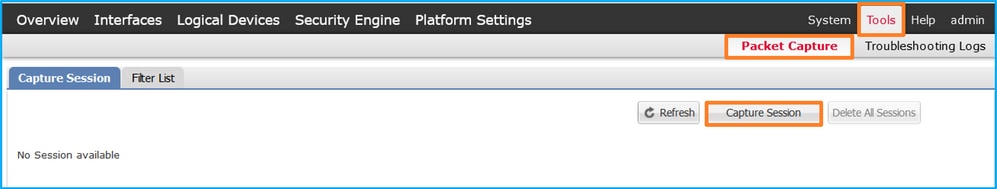

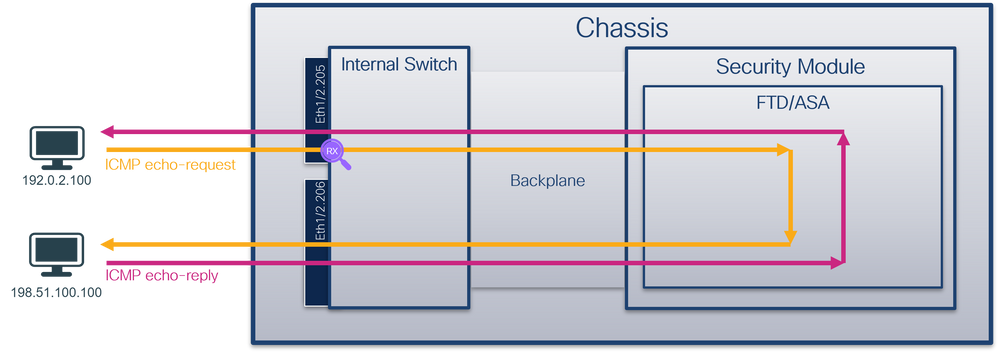

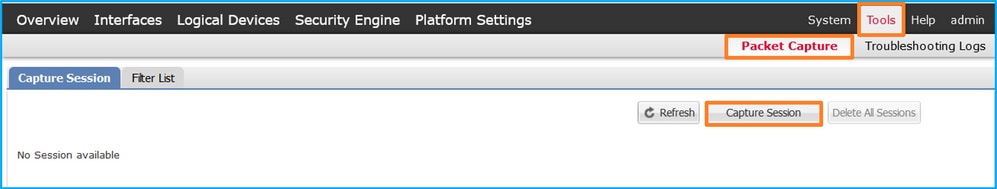

Configurazione e verifica su Firepower 4100/9300

Le acquisizioni dello switch interno Firepower 4100/9300 possono essere configurate in Strumenti > Packet Capture su FCM o in Scope Packet Capture nella CLI di FXOS. Per la descrizione delle opzioni di acquisizione dei pacchetti, consultare la guida alla configurazione di Cisco Firepower 4100/9300 FXOS Chassis Manager o la guida alla configurazione della CLI di Cisco Firepower 4100/9300 FXOS, capitolo Risoluzione dei problemi, sezione Acquisizione pacchetti.

In questi scenari vengono illustrati i casi di utilizzo comuni delle acquisizioni dello switch interno Firepower 4100/9300.

Acquisizione dei pacchetti su un'interfaccia fisica o su un canale della porta

Usare FCM e CLI per configurare e verificare l'acquisizione di un pacchetto sull'interfaccia Ethernet1/2 o Portchannel1. Nel caso di un'interfaccia di canale della porta, assicurarsi di selezionare tutte le interfacce membro fisiche.

Topologia, flusso dei pacchetti e punti di acquisizione

Configurazione

FCM

Per configurare l'acquisizione di un pacchetto sulle interfacce Ethernet1/2 o Portchannel1, eseguire la procedura seguente su FCM:

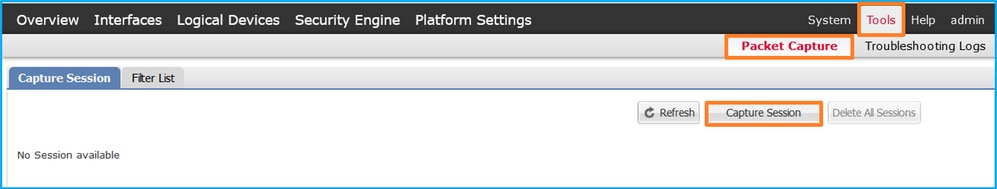

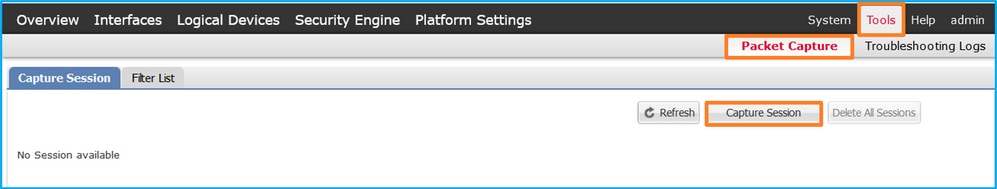

- Utilizzare Strumenti > Acquisizione pacchetti > Acquisisci sessione per creare una nuova sessione di acquisizione:

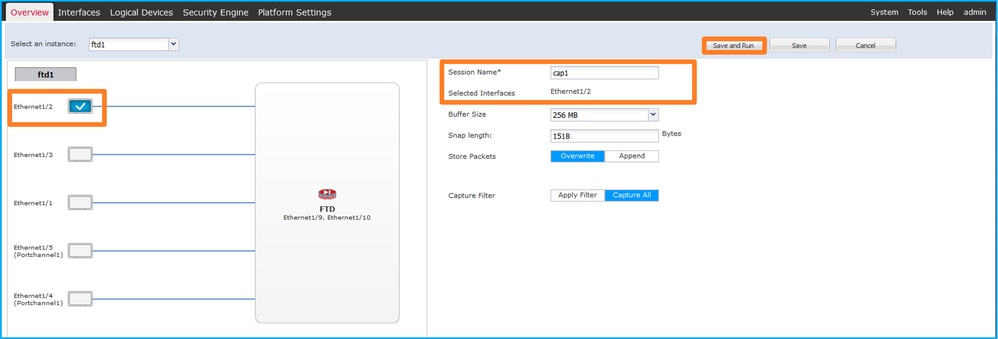

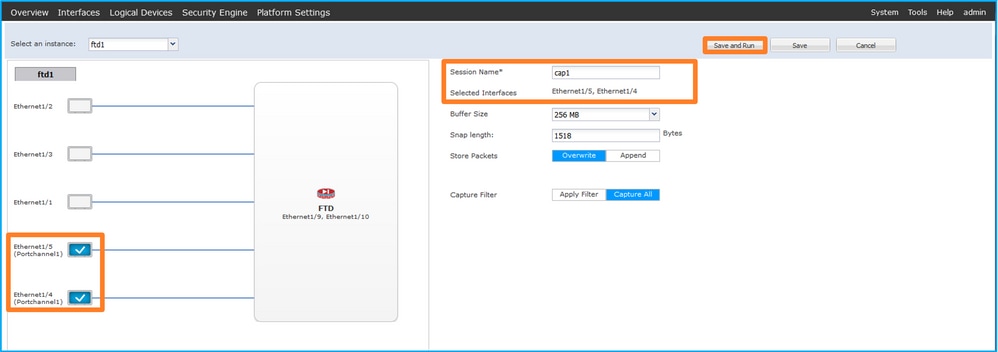

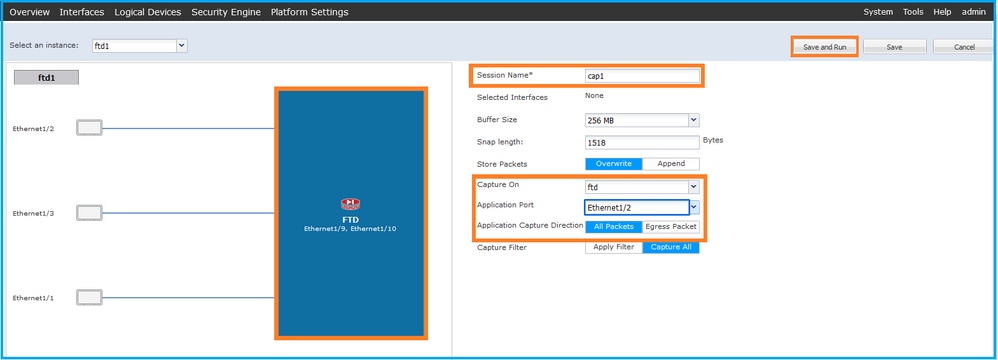

- Selezionare l'interfaccia Ethernet1/2, fornire il nome della sessione e fare clic su Save and Run (Salva ed esegui) per attivare l'acquisizione:

- Nel caso di un'interfaccia di canale della porta, selezionare tutte le interfacce fisiche, fornire il nome della sessione e fare clic su Save and Run per attivare l'acquisizione:

CLI FXOS

Attenersi alla seguente procedura dalla CLI di FXOS per configurare l'acquisizione di un pacchetto sulle interfacce Ethernet1/2 o Portchannel1:

- Identificare il tipo di applicazione e l'identificatore:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Nel caso di un'interfaccia porta-canale, identificare le relative interfacce membro:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- Creare una sessione di acquisizione:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Per le interfacce port-channel, viene configurata un'acquisizione separata per ciascuna interfaccia membro:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifica

FCM

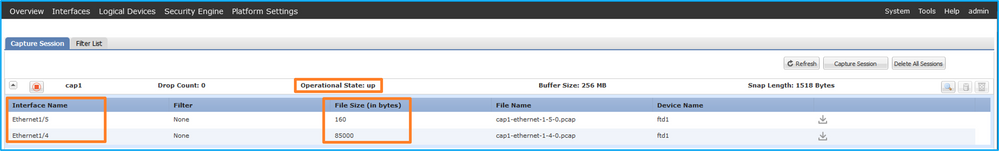

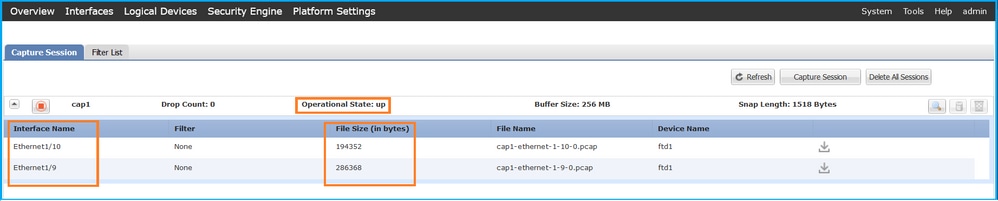

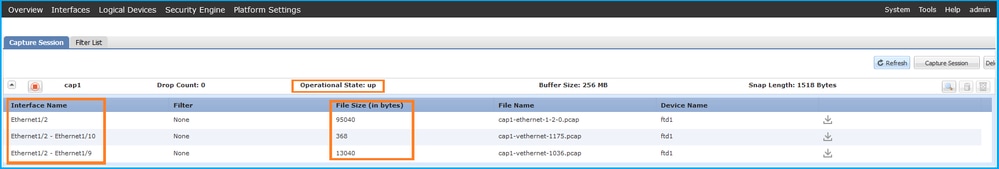

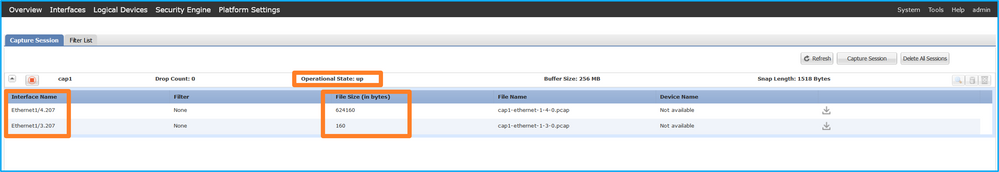

Verificare il nome dell'interfaccia, verificare che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino:

Portchannel1 con interfacce membro Ethernet1/4 ed Ethernet1/5:

CLI FXOS

Verificare i dettagli di acquisizione nell'ambito packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Port-channel 1 con interfacce membro Ethernet1/4 ed Ethernet1/5:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Raccogli file di acquisizione

Eseguire i passaggi descritti nella sezione Raccolta dei file di acquisizione degli switch interni Firepower 4100/9300.

Analisi dei file di acquisizione

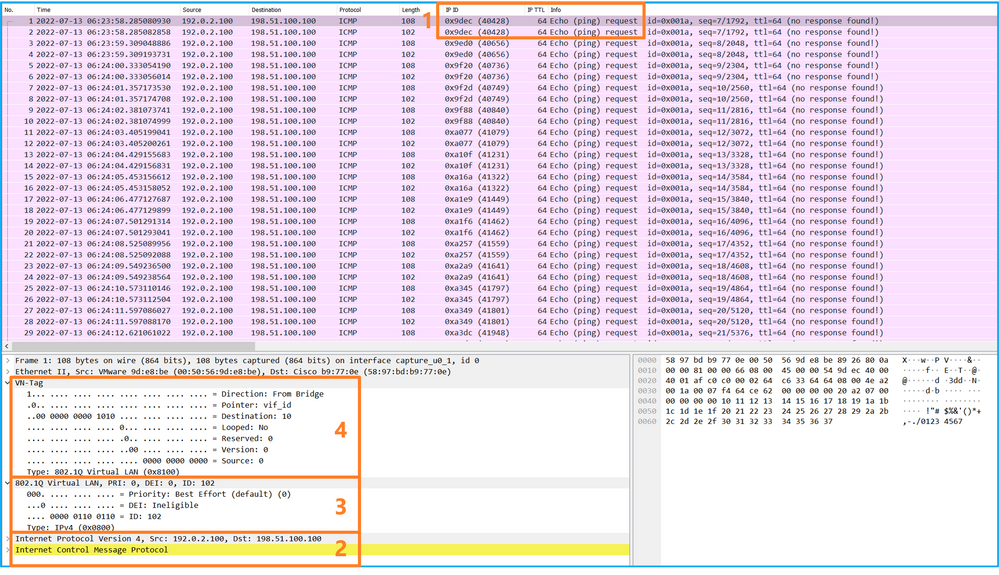

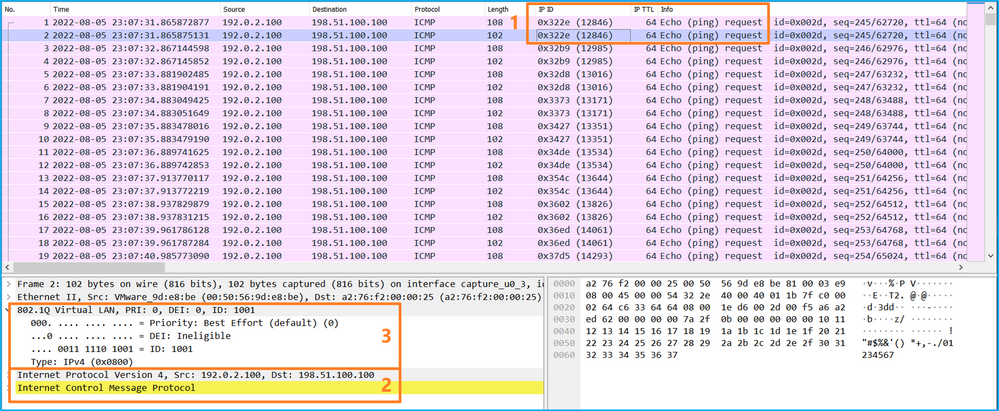

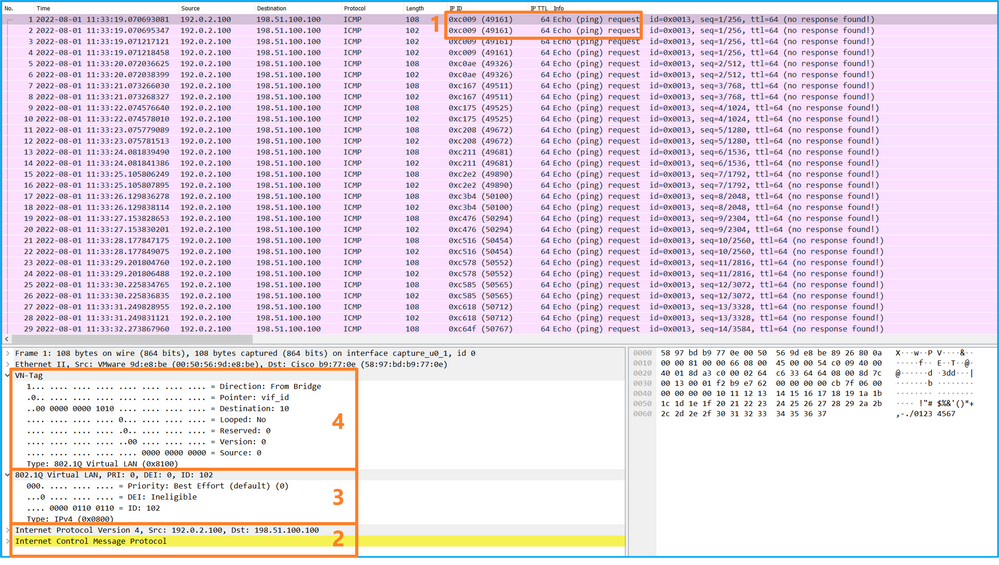

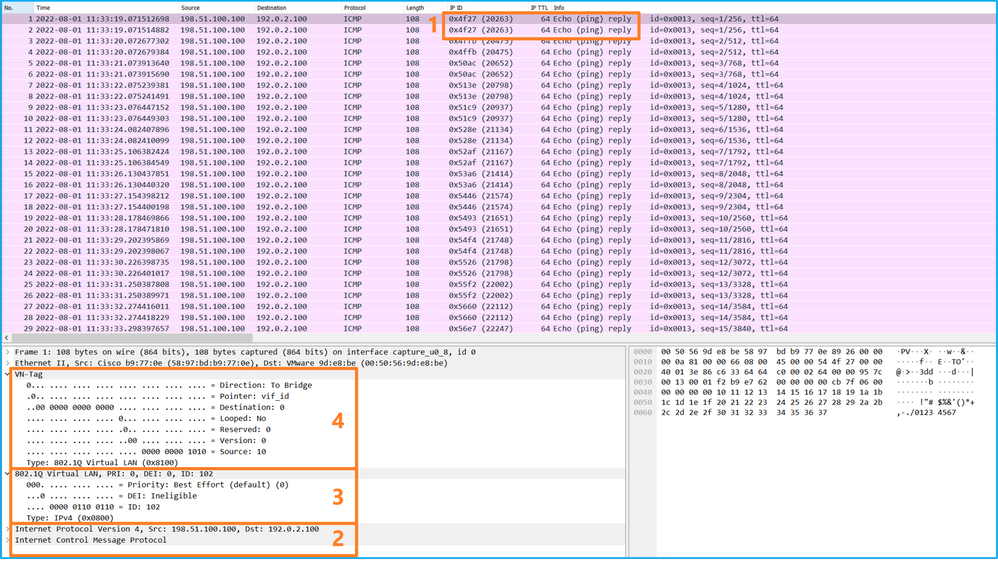

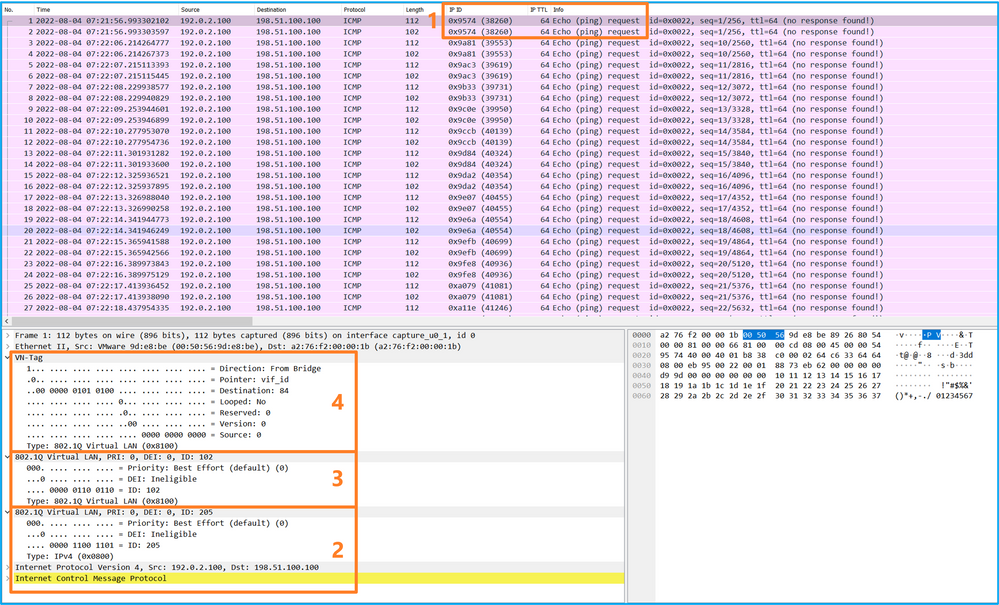

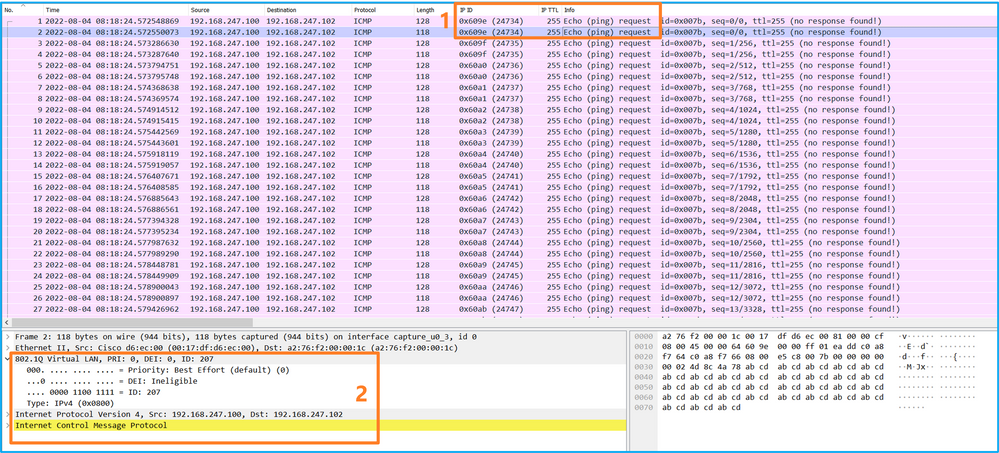

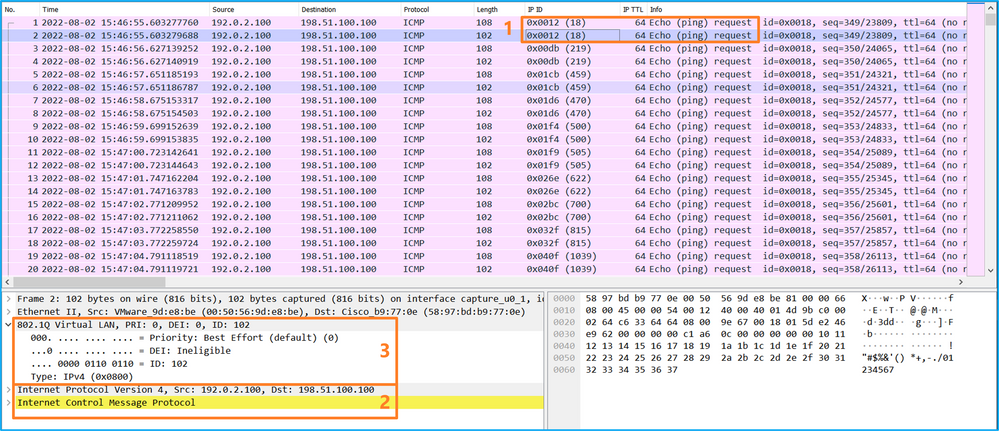

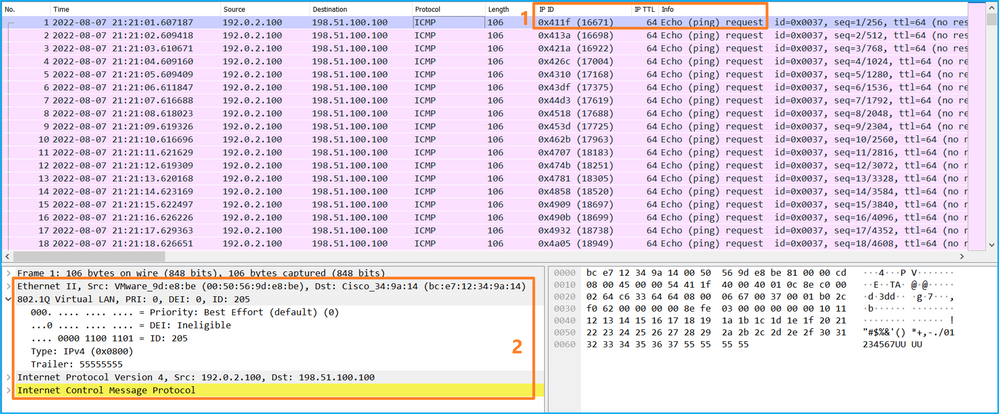

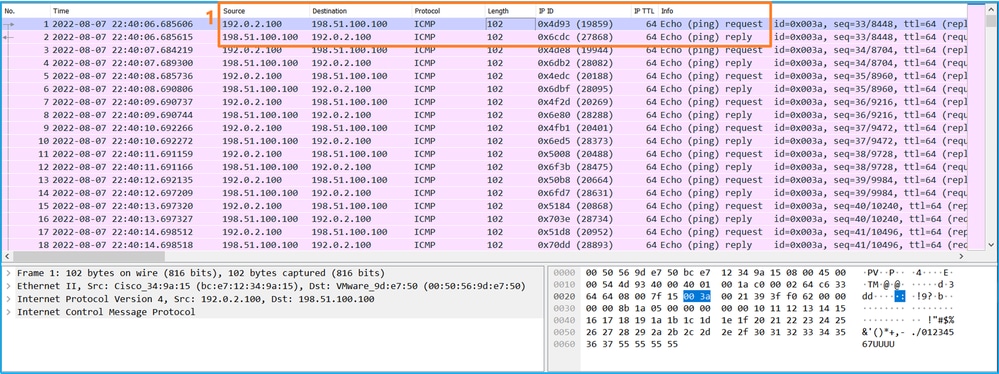

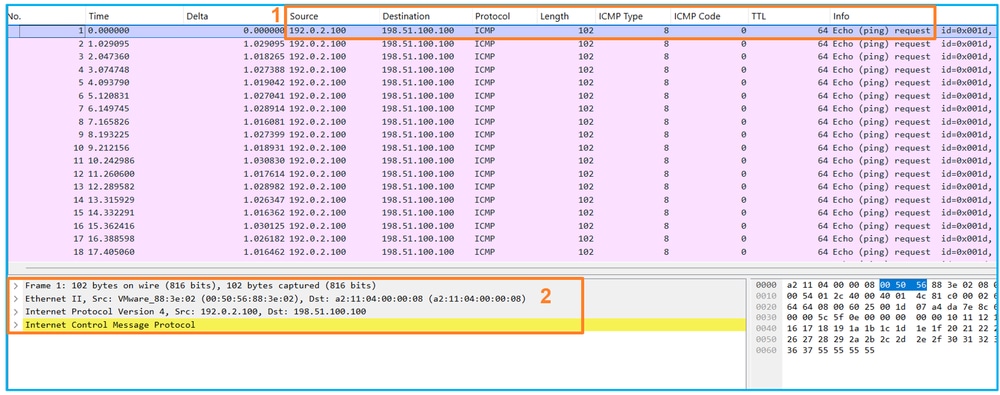

Utilizzare un'applicazione per la lettura dei file di acquisizione dei pacchetti per aprire il file di acquisizione per Ethernet1/2. Selezionare il primo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo i pacchetti di richiesta echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

Selezionare il secondo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo i pacchetti di richiesta echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

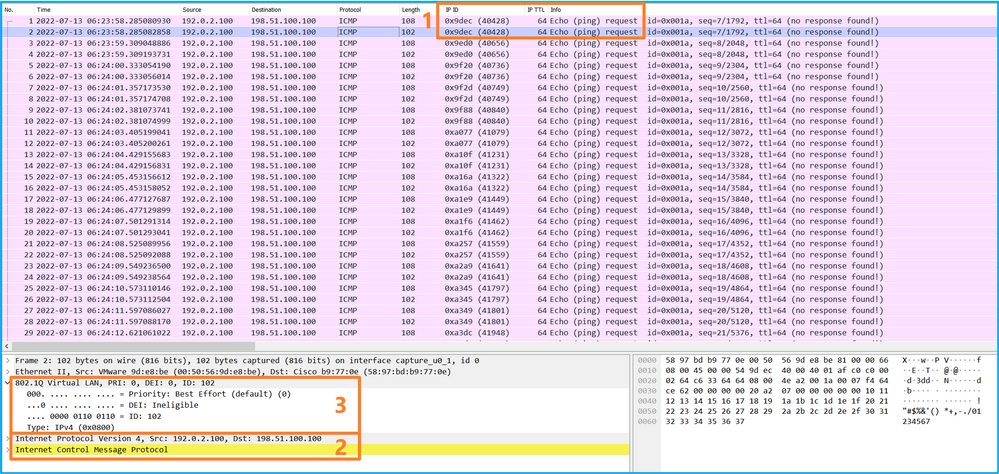

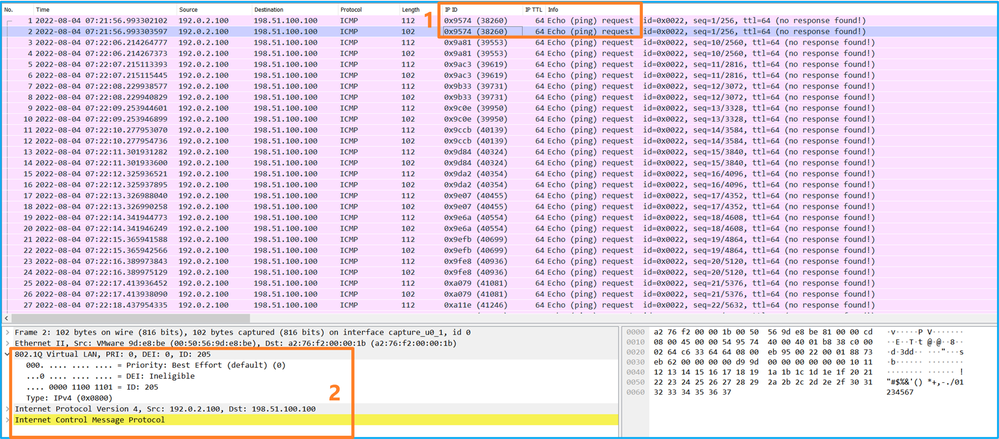

Aprire i file di acquisizione per le interfacce membro di Portchannel1. Selezionare il primo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo i pacchetti di richiesta echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 1001 aggiuntivo che identifica l'interfaccia in entrata Portchannel1.

- Lo switch interno inserisce un tag VN aggiuntivo.

Selezionare il secondo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo i pacchetti di richiesta echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 1001 aggiuntivo che identifica l'interfaccia in entrata Portchannel1.

Spiegazione

Quando si configura la cattura di un pacchetto su un'interfaccia anteriore, lo switch acquisisce simultaneamente ciascun pacchetto due volte:

- Dopo l'inserimento del tag VLAN della porta.

- Dopo l'inserimento del tag VN.

Nell'ordine delle operazioni, il tag VN viene inserito in una fase successiva all'inserimento del tag VLAN della porta. Tuttavia, nel file di acquisizione, il pacchetto con il tag VN viene visualizzato prima del pacchetto con il tag port VLAN.

Nella tabella seguente viene riepilogata l'attività:

|

Attività |

Punto di acquisizione |

VLAN della porta interna nei pacchetti acquisiti |

Direzione |

Traffico acquisito |

|

Configurazione e verifica dell'acquisizione di un pacchetto sull'interfaccia Ethernet1/2 |

Ethernet 1/2 |

102 |

Solo in ingresso |

Richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 |

|

Configurazione e verifica dell'acquisizione di un pacchetto sull'interfaccia Portchannel1 con le interfacce membro Ethernet1/4 ed Ethernet1/5 |

Ethernet1/4 Ethernet1/5 |

1001 |

Solo in ingresso |

Richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 |

Acquisizioni di pacchetti su interfacce backplane

Usare FCM e CLI per configurare e verificare l'acquisizione di un pacchetto sulle interfacce backplane.

Topologia, flusso dei pacchetti e punti di acquisizione

Configurazione

FCM

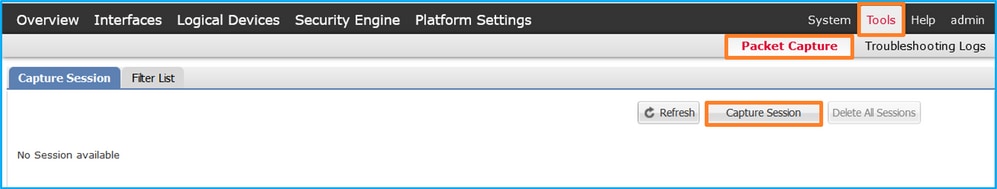

Per configurare le acquisizioni dei pacchetti sulle interfacce backplane, eseguire la procedura seguente su FCM:

- Utilizzare Strumenti > Acquisizione pacchetti > Acquisisci sessione per creare una nuova sessione di acquisizione:

- Per acquisire i pacchetti su tutte le interfacce backplane, selezionare l'applicazione, quindi Tutte le porte backplane dall'elenco a discesa Acquisisci su. In alternativa, scegliete l'interfaccia del backplane specifica. In questo caso, sono disponibili interfacce backplane Ethernet1/9 ed Ethernet1/10. Specificare il Nome sessione e fare clic su Salva ed esegui per attivare l'acquisizione:

CLI FXOS

Eseguire questi passaggi sulla CLI di FXOS per configurare le acquisizioni dei pacchetti sulle interfacce backplane:

- Identificare il tipo di applicazione e l'identificatore:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Creare una sessione di acquisizione:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifica

FCM

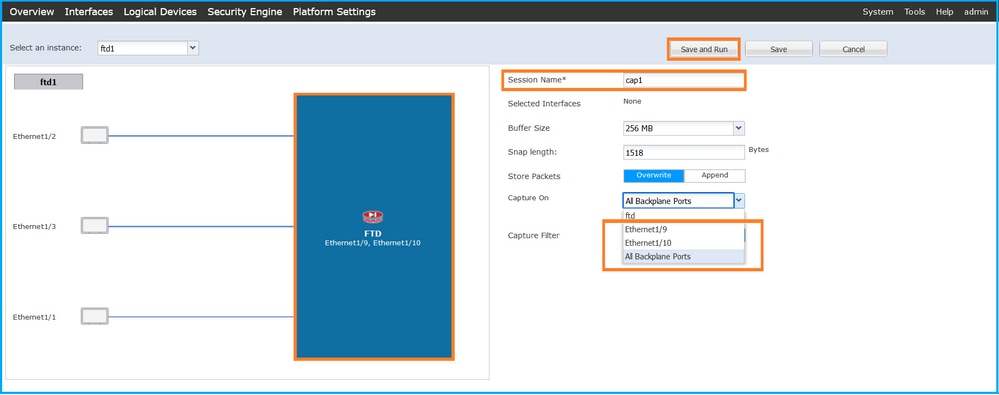

Verificare il nome dell'interfaccia, verificare che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino:

CLI FXOS

Verificare i dettagli di acquisizione nell'ambito packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Raccogli file di acquisizione

Eseguire i passaggi descritti nella sezione Raccolta dei file di acquisizione degli switch interni Firepower 4100/9300.

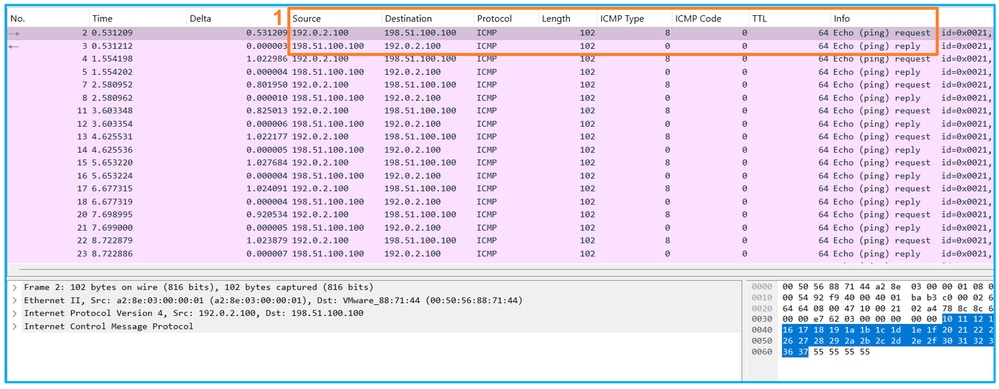

Analisi dei file di acquisizione

Utilizzare un'applicazione per la lettura dei file di acquisizione dei pacchetti per aprire i file di acquisizione. In caso di più interfacce backplane, assicurarsi di aprire tutti i file di acquisizione per ciascuna interfaccia backplane. In questo caso, i pacchetti vengono acquisiti sull'interfaccia Ethernet1/9 del backplane.

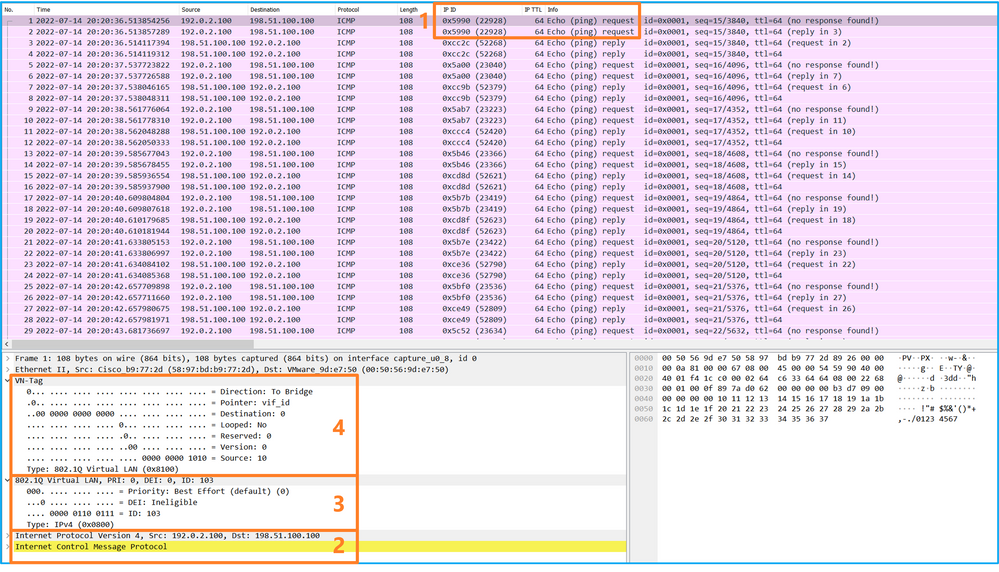

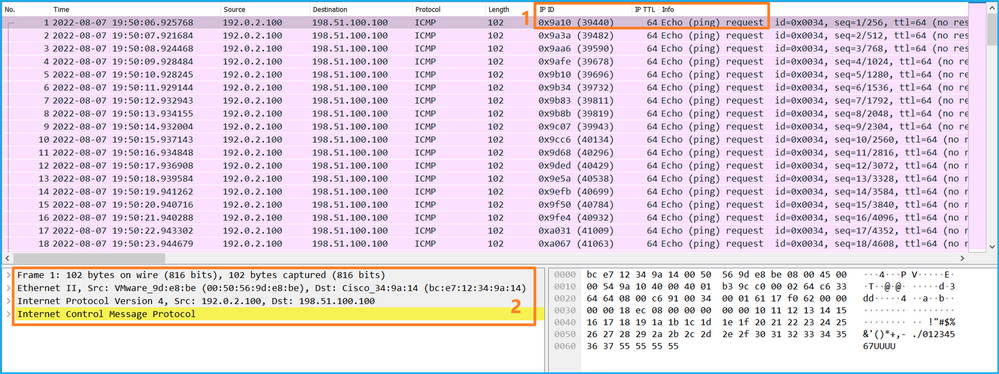

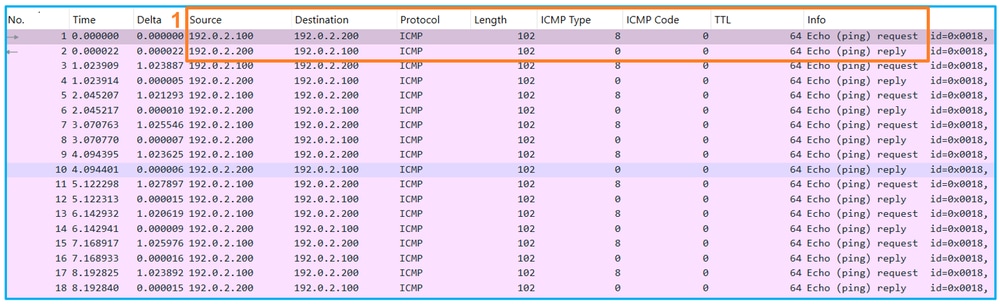

Selezionare il primo e il secondo pacchetto e verificare i punti principali:

- Ogni pacchetto di richiesta echo ICMP viene acquisito e visualizzato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 103 aggiuntivo che identifica l'interfaccia Ethernet1/3 in uscita.

- Lo switch interno inserisce un tag VN aggiuntivo.

Selezionare il terzo e il quarto pacchetto, quindi verificare i punti chiave:

- Ogni risposta echo ICMP viene acquisita e visualizzata 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia di uscita Ethernet1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

Spiegazione

Quando si configura un pacchetto da acquisire su un'interfaccia backplane, lo switch acquisisce simultaneamente ciascun pacchetto due volte. In questo caso, lo switch interno riceve i pacchetti che sono già stati contrassegnati dall'applicazione sul modulo di sicurezza con il tag port VLAN e il tag VN. Il tag VLAN identifica l'interfaccia in uscita usata dallo chassis interno per inoltrare i pacchetti alla rete. Il tag VLAN 103 nei pacchetti di richiesta echo ICMP identifica Ethernet 1/3 come interfaccia di uscita, mentre il tag VLAN 102 nei pacchetti di risposta echo ICMP identifica Ethernet 1/2 come interfaccia di uscita. Lo switch interno rimuove il tag VN e il tag VLAN dell'interfaccia interna prima che i pacchetti vengano inoltrati alla rete.

Nella tabella seguente viene riepilogata l'attività:

|

Attività |

Punto di acquisizione |

VLAN della porta interna nei pacchetti acquisiti |

Direzione |

Traffico acquisito |

|

Configurazione e verifica delle acquisizioni dei pacchetti sulle interfacce backplane |

Interfacce backplane |

102 103 |

Solo in ingresso |

Richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 ICMP echo risponde dall'host 198.51.100.100 all'host 192.0.2.100 |

Acquisizione di pacchetti su porte applicazioni e porte applicazioni

Le acquisizioni di pacchetti di porte applicative o applicazioni vengono sempre configurate sulle interfacce backplane e sulle interfacce anteriori se l'utente specifica la direzione di acquisizione dell'applicazione.

Esistono principalmente 2 casi di utilizzo:

- Configurare le acquisizioni dei pacchetti sulle interfacce backplane per i pacchetti che lasciano un'interfaccia anteriore specifica. Ad esempio, configurare le acquisizioni dei pacchetti sull'interfaccia Ethernet1/9 del backplane per i pacchetti che lasciano l'interfaccia Ethernet1/2.

- Configurare le acquisizioni simultanee dei pacchetti su un'interfaccia anteriore specifica e sulle interfacce del backplane. Ad esempio, configurare l'acquisizione simultanea dei pacchetti sull'interfaccia Ethernet1/2 e sull'interfaccia backplane Ethernet1/9 per i pacchetti che lasciano l'interfaccia Ethernet1/2.

In questa sezione vengono illustrati entrambi i casi di utilizzo.

Attività 1

Usare FCM e CLI per configurare e verificare l'acquisizione di un pacchetto sull'interfaccia del backplane. Vengono acquisiti i pacchetti per i quali la porta dell'applicazione Ethernet1/2 è identificata come interfaccia in uscita. In questo caso, vengono acquisite le risposte ICMP.

Topologia, flusso dei pacchetti e punti di acquisizione

Configurazione

FCM

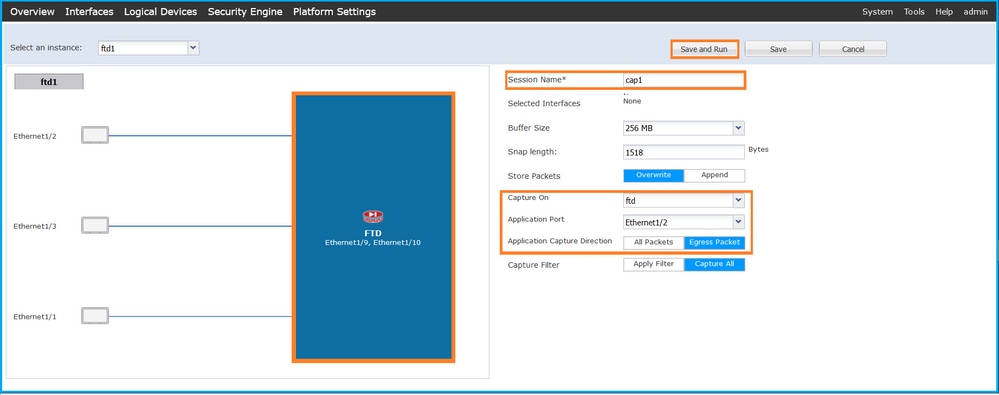

Per configurare l'acquisizione di un pacchetto sull'applicazione FTD e sulla porta Ethernet1/2 dell'applicazione, eseguire la procedura seguente su FCM:

- Utilizzare Strumenti > Acquisizione pacchetti > Acquisisci sessione per creare una nuova sessione di acquisizione:

- Selezionare l'applicazione Ethernet1/2 nell'elenco a discesa Porta applicazione e selezionare Pacchetto in uscita in Direzione di acquisizione applicazione. Specificare il Nome sessione e fare clic su Salva ed esegui per attivare l'acquisizione:

CLI FXOS

Eseguire questi passaggi sulla CLI di FXOS per configurare le acquisizioni dei pacchetti sulle interfacce backplane:

- Identificare il tipo di applicazione e l'identificatore:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Creare una sessione di acquisizione:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifica

FCM

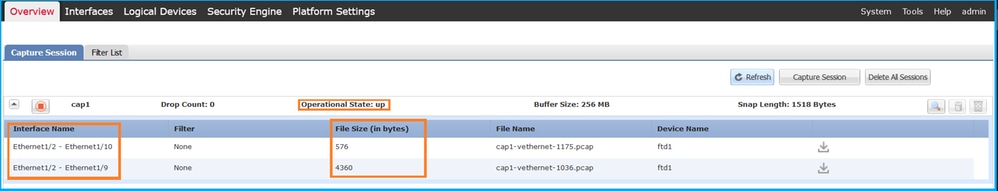

Verificare il nome dell'interfaccia, verificare che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino:

CLI FXOS

Verificare i dettagli di acquisizione nell'ambito packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

Raccogli file di acquisizione

Eseguire i passaggi descritti nella sezione Raccolta dei file di acquisizione degli switch interni Firepower 4100/9300.

Analisi dei file di acquisizione

Utilizzare un'applicazione per la lettura dei file di acquisizione dei pacchetti per aprire i file di acquisizione. Nel caso di più interfacce backplane, assicurarsi di aprire tutti i file di acquisizione per ciascuna interfaccia backplane. In questo caso, i pacchetti vengono acquisiti sull'interfaccia Ethernet1/9 del backplane.

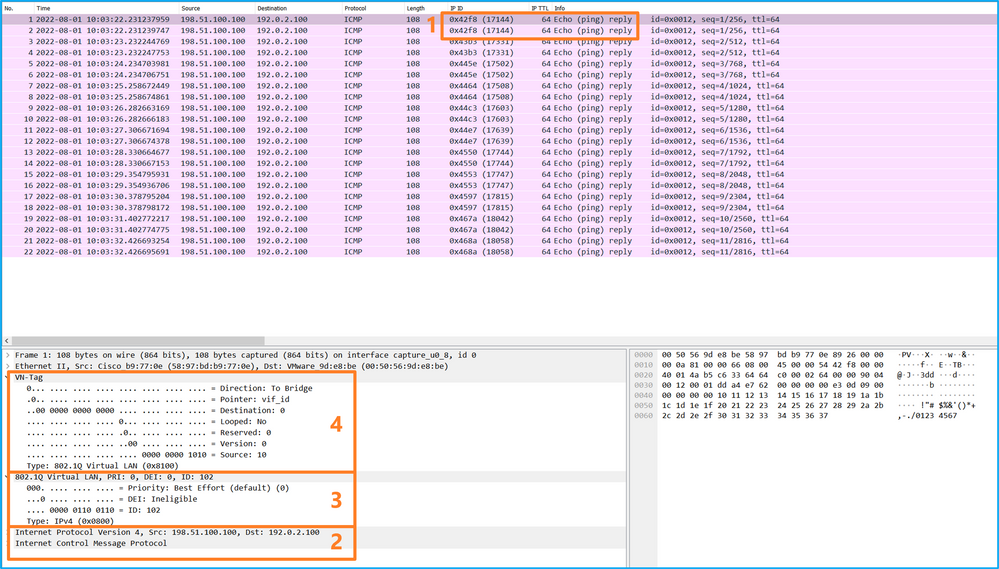

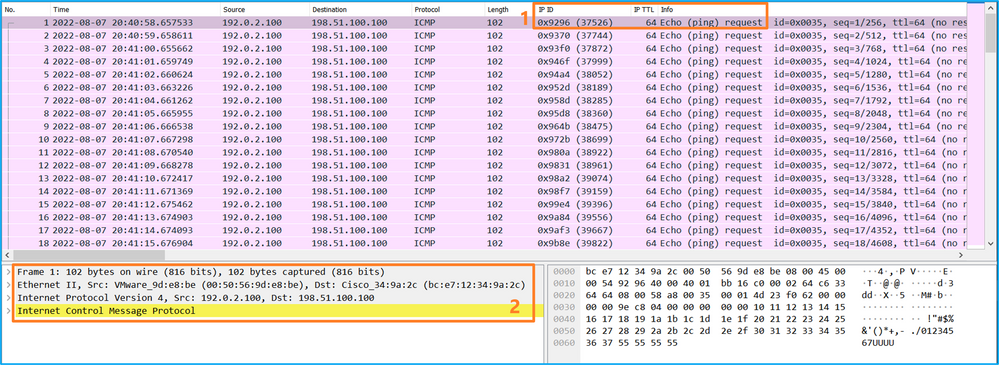

Selezionare il primo e il secondo pacchetto e verificare i punti principali:

- Ogni risposta echo ICMP viene acquisita e visualizzata 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia di uscita Ethernet1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

Spiegazione

In questo caso, Ethernet 1/2 con tag VLAN 102 è l'interfaccia di uscita per i pacchetti di risposta echo ICMP.

Quando la direzione di acquisizione dell'applicazione è impostata su Egress nelle opzioni di acquisizione, i pacchetti con il tag VLAN della porta 102 nell'intestazione Ethernet vengono catturati sulle interfacce del backplane nella direzione in entrata.

Nella tabella seguente viene riepilogata l'attività:

|

Attività |

Punto di acquisizione |

VLAN della porta interna nei pacchetti acquisiti |

Direzione |

Traffico acquisito |

|

Configurazione e verifica delle acquisizioni sulla porta dell'applicazione e sulla porta Ethernet1/2 |

Interfacce backplane |

102 |

Solo in ingresso |

ICMP echo risponde dall'host 198.51.100.100 all'host 192.0.2.100 |

Attività 2

Usare FCM e CLI per configurare e verificare l'acquisizione di un pacchetto sull'interfaccia backplane e sull'interfaccia anteriore Ethernet1/2.

Le acquisizioni simultanee dei pacchetti sono configurate su:

- Front interface (interfaccia anteriore) - cattura i pacchetti con la porta VLAN 102 sull'interfaccia Ethernet 1/2. I pacchetti acquisiti sono richieste echo ICMP.

- Interfacce backplane: pacchetti per cui Ethernet1/2 è identificata come interfaccia in uscita o pacchetti con la porta VLAN 102 vengono acquisiti. I pacchetti acquisiti sono risposte echo ICMP.

Topologia, flusso dei pacchetti e punti di acquisizione

Configurazione

FCM

Per configurare l'acquisizione di un pacchetto sull'applicazione FTD e sulla porta Ethernet1/2 dell'applicazione, eseguire la procedura seguente su FCM:

- Utilizzare Strumenti > Acquisizione pacchetti > Acquisisci sessione per creare una nuova sessione di acquisizione:

- Selezionare l'applicazione FTD Ethernet1/2 nell'elenco a discesa Porta applicazione e selezionare All Packets in Application Capture Direction. Specificare il Nome sessione e fare clic su Salva ed esegui per attivare l'acquisizione:

CLI FXOS

Eseguire questi passaggi sulla CLI di FXOS per configurare le acquisizioni dei pacchetti sulle interfacce backplane:

- Identificare il tipo di applicazione e l'identificatore:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- Creare una sessione di acquisizione:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

Verifica

FCM

Verificare il nome dell'interfaccia, verificare che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino:

CLI FXOS

Verificare i dettagli di acquisizione nell'ambito packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

Raccogli file di acquisizione

Eseguire i passaggi descritti nella sezione Raccolta dei file di acquisizione degli switch interni Firepower 4100/9300.

Analisi dei file di acquisizione

Utilizzare un'applicazione per la lettura dei file di acquisizione dei pacchetti per aprire i file di acquisizione. Nel caso di più interfacce backplane, assicurarsi di aprire tutti i file di acquisizione per ciascuna interfaccia backplane. In questo caso, i pacchetti vengono acquisiti sull'interfaccia Ethernet1/9 del backplane.

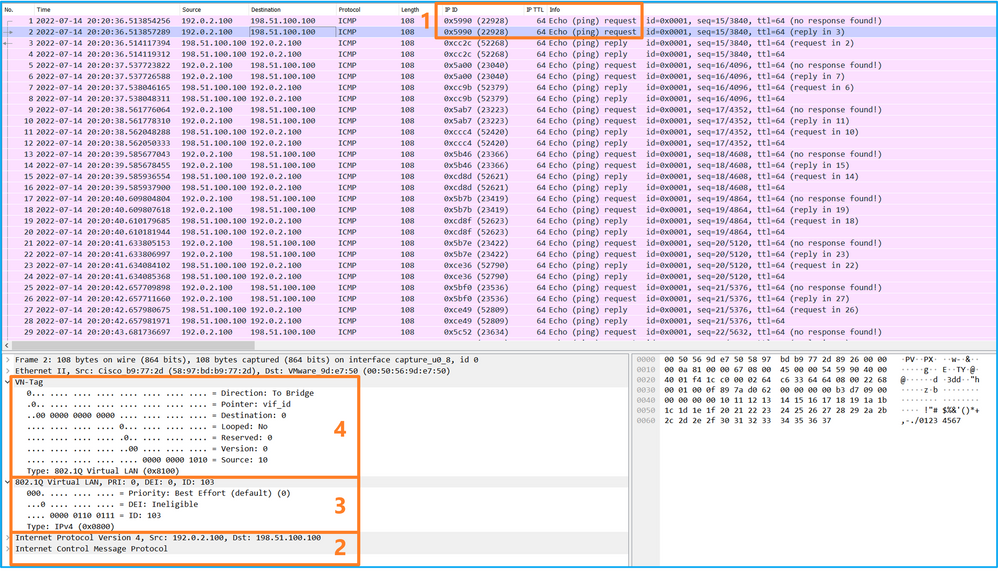

Aprire il file di acquisizione per l'interfaccia Ethernet1/2, selezionare il primo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

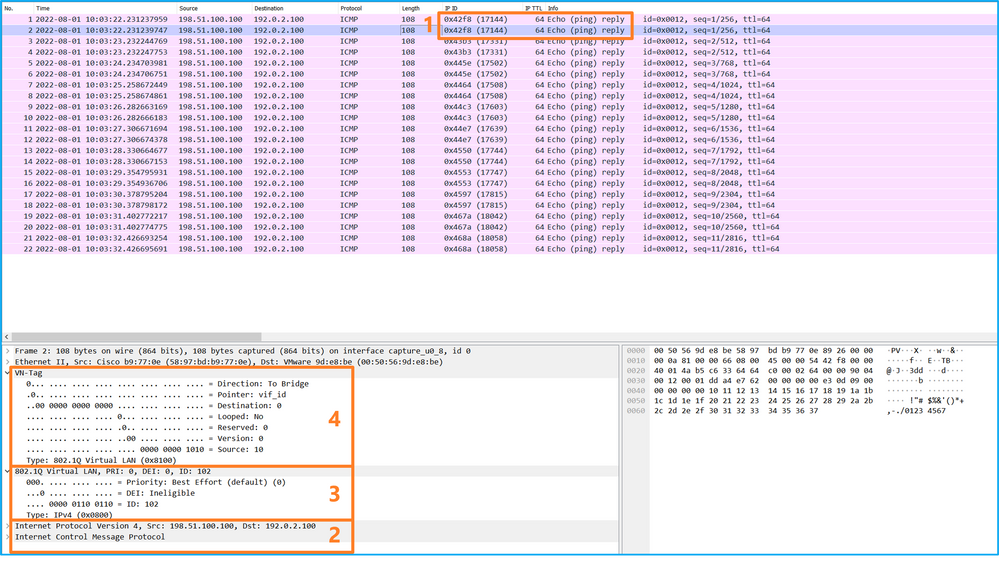

Selezionare il secondo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

Aprire il file di acquisizione per l'interfaccia Ethernet1/9, selezionare il primo e il secondo pacchetto e controllare i punti chiave:

- Ogni risposta echo ICMP viene acquisita e visualizzata 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia di uscita Ethernet1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

Spiegazione

Se l'opzione Tutti i pacchetti nella direzione di acquisizione dell'applicazione è selezionata, vengono configurate 2 acquisizioni simultanee di pacchetti relative alla porta dell'applicazione selezionata Ethernet1/2: un'acquisizione sull'interfaccia anteriore Ethernet1/2 e un'acquisizione su interfacce selezionate del backplane.

Quando si configura la cattura di un pacchetto su un'interfaccia anteriore, lo switch acquisisce simultaneamente ciascun pacchetto due volte:

- Dopo l'inserimento del tag VLAN della porta.

- Dopo l'inserimento del tag VN.

Nell'ordine delle operazioni, il tag VN viene inserito in una fase successiva all'inserimento del tag VLAN della porta. Tuttavia, nel file di acquisizione, il pacchetto con il tag VN viene visualizzato prima del pacchetto con il tag port VLAN. Nell'esempio, il tag VLAN 102 nei pacchetti di richiesta echo ICMP identifica Ethernet 1/2 come interfaccia in entrata.

Quando si configura un pacchetto da acquisire su un'interfaccia backplane, lo switch acquisisce simultaneamente ciascun pacchetto due volte. Lo switch interno riceve i pacchetti che sono già stati contrassegnati dall'applicazione sul modulo di sicurezza con il tag della porta VLAN e il tag VN. Il tag port VLAN identifica l'interfaccia in uscita usata dallo chassis interno per inoltrare i pacchetti alla rete. Nell'esempio, il tag VLAN 102 nei pacchetti di risposta echo ICMP identifica Ethernet1/2 come interfaccia di uscita.

Lo switch interno rimuove il tag VN e il tag VLAN dell'interfaccia interna prima che i pacchetti vengano inoltrati alla rete.

Nella tabella seguente viene riepilogata l'attività:

|

Attività |

Punto di acquisizione |

VLAN della porta interna nei pacchetti acquisiti |

Direzione |

Traffico acquisito |

|

Configurazione e verifica delle acquisizioni sulla porta dell'applicazione e sulla porta Ethernet1/2 |

Interfacce backplane |

102 |

Solo in ingresso |

ICMP echo risponde dall'host 198.51.100.100 all'host 192.0.2.100 |

|

Interfaccia Ethernet1/2 |

102 |

Solo in ingresso |

Richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 |

Acquisizione di pacchetti su una sottointerfaccia di un'interfaccia fisica o di un canale della porta

Usare FCM e CLI per configurare e verificare l'acquisizione di un pacchetto sull'interfaccia secondaria Ethernet1/2.205 o Portchannel1.207. Le sottointerfacce e le acquisizioni sulle sottointerfacce sono supportate solo per l'applicazione FTD in modalità contenitore. In questo caso, viene configurata l'acquisizione di un pacchetto su Ethernet1/2.205 e Portchannel1.207.

Topologia, flusso dei pacchetti e punti di acquisizione

Configurazione

FCM

Per configurare l'acquisizione di un pacchetto sull'applicazione FTD e sulla porta Ethernet1/2 dell'applicazione, eseguire la procedura seguente su FCM:

- Utilizzare Strumenti > Acquisizione pacchetti > Acquisisci sessione per creare una nuova sessione di acquisizione:

- Selezionare l'istanza specifica dell'applicazione ftd1, la sottointerfaccia Ethernet1/2.205, fornire il nome della sessione e fare clic su Salva ed esegui per attivare l'acquisizione:

3. Nel caso di una sottointerfaccia port-channel, a causa dell'ID bug Cisco CSCvq3119 le sottointerfacce non sono visibili in FCM. Usare la CLI di FXOS per configurare le acquisizioni sulle sottointerfacce del canale della porta.

CLI FXOS

Attenersi alla seguente procedura dalla CLI di FXOS per configurare l'acquisizione di un pacchetto sulle sottointerfacce Ethernet1/2.205 e Portchannel1.207:

- Identificare il tipo di applicazione e l'identificatore:

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- Nel caso di un'interfaccia porta-canale, identificare le relative interfacce membro:

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- Creare una sessione di acquisizione:

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Per le sottointerfacce del canale della porta, creare un'acquisizione di pacchetto per ogni interfaccia membro del canale della porta:

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifica

FCM

Verificare il nome dell'interfaccia, verificare che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino:

Le acquisizioni dell'interfaccia secondaria del canale della porta configurate sulla CLI di FXOS sono visibili anche su FCM; tuttavia, non è possibile modificarli:

CLI FXOS

Verificare i dettagli di acquisizione nell'ambito packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

Port-channel 1 con interfacce membro Ethernet1/3 e Ethernet1/4:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Raccogli file di acquisizione

Eseguire i passaggi descritti nella sezione Raccolta dei file di acquisizione degli switch interni Firepower 4100/9300.

Analisi dei file di acquisizione

Utilizzare un'applicazione per la lettura dei file di acquisizione dei pacchetti per aprire il file di acquisizione. Selezionare il primo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale ha il tag VLAN 205.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

Selezionare il secondo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale ha il tag VLAN 205.

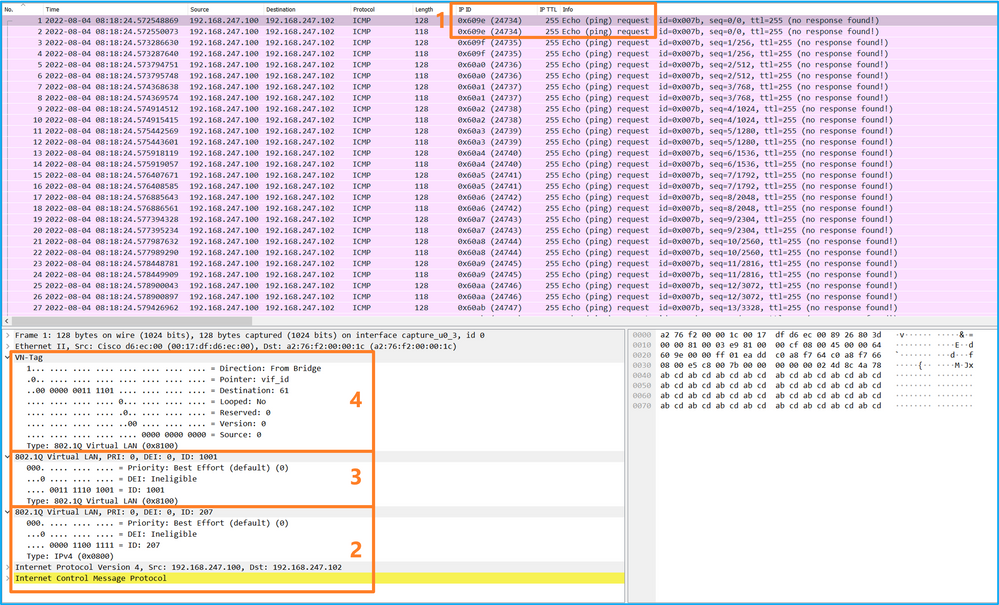

Aprire i file di acquisizione per Portchannel1.207. Selezionare il primo pacchetto e controllare i punti chiave

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale ha il tag VLAN 207.

- Lo switch interno inserisce un tag VLAN 1001 aggiuntivo che identifica l'interfaccia in entrata Portchannel1.

- Lo switch interno inserisce un tag VN aggiuntivo.

Selezionare il secondo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale ha il tag VLAN 207.

Spiegazione

Quando si configura la cattura di un pacchetto su un'interfaccia anteriore, lo switch acquisisce simultaneamente ciascun pacchetto due volte:

- Dopo l'inserimento del tag VLAN della porta.

- Dopo l'inserimento del tag VN.

Nell'ordine delle operazioni, il tag VN viene inserito in una fase successiva all'inserimento del tag VLAN della porta. Tuttavia, nel file di acquisizione, il pacchetto con il tag VN viene visualizzato prima del pacchetto con il tag port VLAN. Inoltre, nel caso delle sottointerfacce, nei file di acquisizione, il pacchetto ogni secondo non contiene il tag port VLAN.

Nella tabella seguente viene riepilogata l'attività:

|

Attività |

Punto di acquisizione |

VLAN della porta interna nei pacchetti acquisiti |

Direzione |

Traffico acquisito |

|

Configurazione e verifica dell'acquisizione di un pacchetto sull'interfaccia Ethernet1/2.205 |

Ethernet 1/2.205 |

102 |

Solo in ingresso |

Richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 |

|

Configurazione e verifica dell'acquisizione di un pacchetto sull'interfaccia secondaria di Portchannel1 con le interfacce membro Ethernet1/3 ed Ethernet1/4 |

Ethernet 1/3 Ethernet 1/4 |

1001 |

Solo in ingresso |

Richieste echo ICMP da 192.168.207.100 all'host 192.168.207.102 |

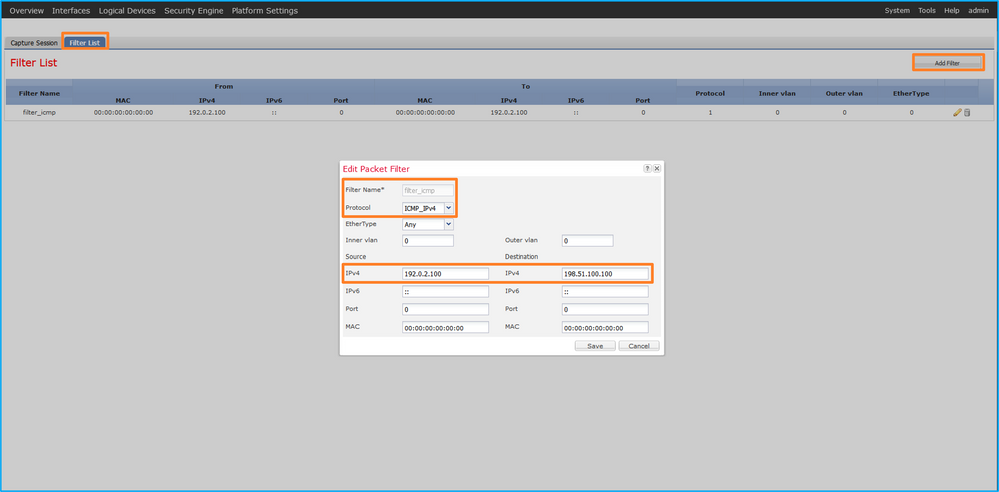

Filtri di acquisizione pacchetti

Usare FCM e CLI per configurare e verificare un'acquisizione pacchetto sull'interfaccia Ethernet1/2 con un filtro.

Topologia, flusso dei pacchetti e punti di acquisizione

Configurazione

FCM

Eseguire la procedura seguente su FCM per configurare un filtro di acquisizione per i pacchetti di richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 e applicarlo all'acquisizione dei pacchetti sull'interfaccia Ethernet1/2:

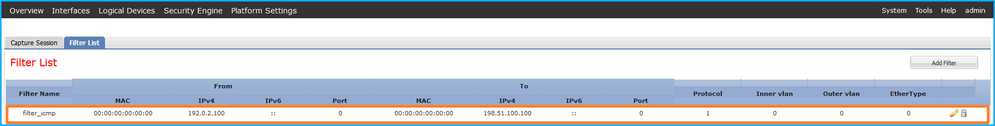

-

Utilizzare Strumenti > Acquisizione pacchetti > Elenco filtri > Aggiungi filtro per creare un filtro di acquisizione.

- Specificare il nome del filtro, il protocollo, l'IPv4 di origine e quello di destinazione, quindi fare clic su Salva:

- Utilizzare Strumenti > Acquisizione pacchetti > Acquisisci sessione per creare una nuova sessione di acquisizione:

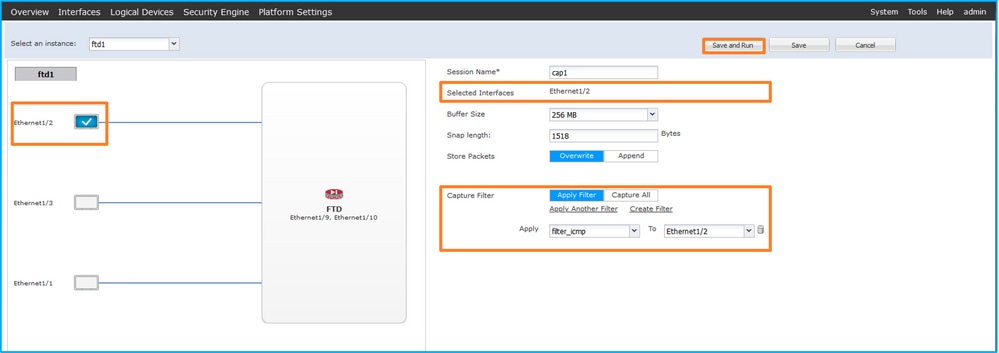

- Selezionare Ethernet1/2, fornire il Nome sessione, applicare il filtro di acquisizione e fare clic su Salva ed esegui per attivare l'acquisizione:

CLI FXOS

Eseguire questi passaggi sulla CLI di FXOS per configurare le acquisizioni dei pacchetti sulle interfacce backplane:

- Identificare il tipo di applicazione e l'identificatore:

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. Identificare il numero del protocollo IP in https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml. In questo caso, il numero di protocollo ICMP è 1.

3. Creare una sessione di acquisizione:

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

Verifica

FCM

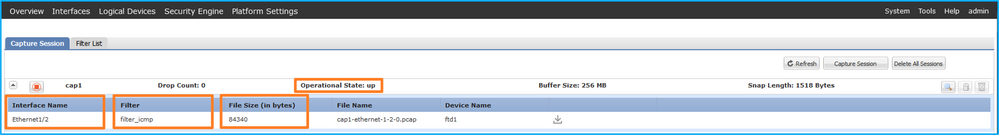

Verificare il nome dell'interfaccia, verificare che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino:

Verificare il nome dell'interfaccia, il filtro, accertarsi che lo stato operativo sia attivo e che le dimensioni del file (in byte) aumentino in Strumenti > Acquisizione pacchetti > Sessione di acquisizione:

CLI FXOS

Verificare i dettagli di acquisizione nell'ambito packet-capture:

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Raccogli file di acquisizione

Eseguire i passaggi descritti nella sezione Raccolta dei file di acquisizione degli switch interni Firepower 4100/9300.

Analisi dei file di acquisizione

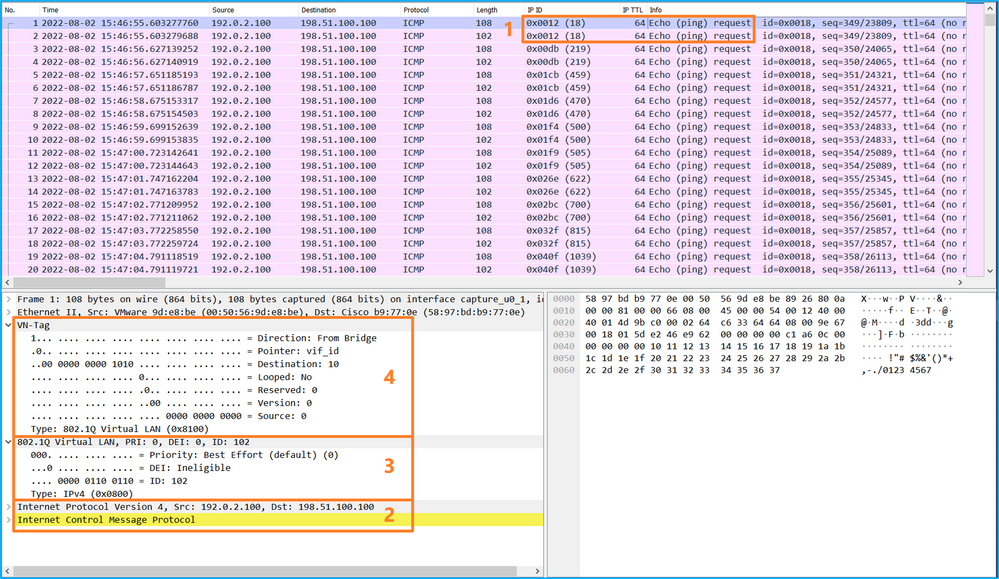

Utilizzare un'applicazione per la lettura dei file di acquisizione dei pacchetti per aprire il file di acquisizione. Selezionare il primo pacchetto e controllare i punti chiave

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

- Lo switch interno inserisce un tag VN aggiuntivo.

Selezionare il secondo pacchetto e controllare i punti chiave:

- Vengono acquisiti solo pacchetti di richieste echo ICMP. Ogni pacchetto viene acquisito e mostrato 2 volte.

- L'intestazione del pacchetto originale è senza il tag VLAN.

- Lo switch interno inserisce un tag VLAN 102 aggiuntivo che identifica l'interfaccia in entrata Ethernet 1/2.

Spiegazione

Quando si configura la cattura di un pacchetto su un'interfaccia anteriore, lo switch acquisisce simultaneamente ciascun pacchetto due volte:

- Dopo l'inserimento del tag VLAN della porta.

- Dopo l'inserimento del tag VN.

Nell'ordine delle operazioni, il tag VN viene inserito in una fase successiva all'inserimento del tag VLAN della porta. Tuttavia, nel file di acquisizione, il pacchetto con il tag VN viene visualizzato prima del pacchetto con il tag port VLAN.

Quando si applica un filtro di acquisizione, vengono acquisiti solo i pacchetti che corrispondono al filtro nella direzione in entrata.

Nella tabella seguente viene riepilogata l'attività:

|

Attività |

Punto di acquisizione |

VLAN della porta interna nei pacchetti acquisiti |

Direzione |

Filtro utente |

Traffico acquisito |

|

Configurare e verificare l'acquisizione di un pacchetto con un filtro sull'interfaccia anteriore Ethernet1/2 |

Ethernet 1/2 |

102 |

Solo in ingresso |

Protocollo: ICMP Fonte:192.0.2.100 Destinazione: 198.51.100.100 |

Richieste echo ICMP dall'host 192.0.2.100 all'host 198.51.100.100 |

Raccolta Dei File Di Acquisizione Dello Switch Interno Firepower 4100/9300

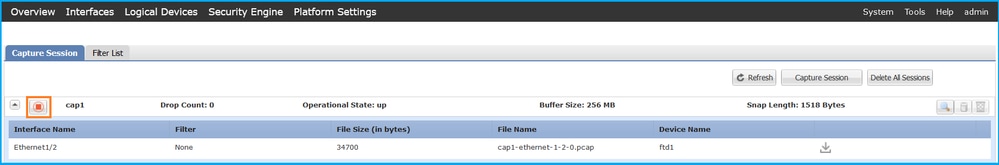

FCM

Per raccogliere i file di acquisizione dello switch interno, eseguire la procedura seguente in FCM:

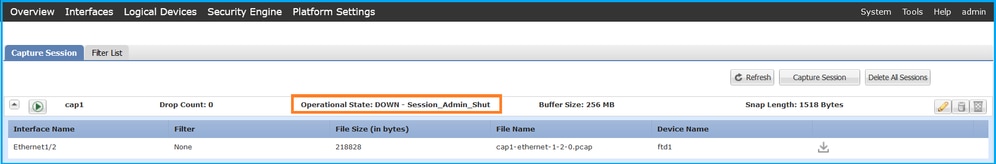

- Fare clic sul pulsante Disabilita sessione per interrompere l'acquisizione attiva:

- Verificare che lo stato operativo sia DOWN - Session_Admin_Shut:

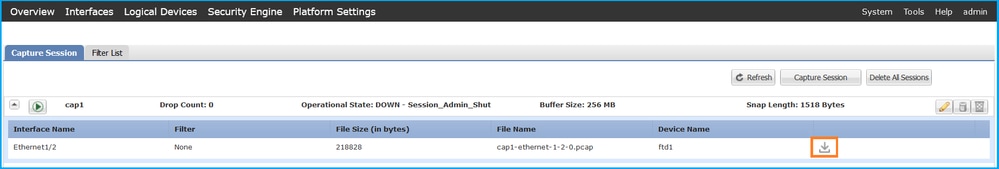

- Fare clic su Download per scaricare il file di acquisizione:

Nel caso di interfacce porta-canale, ripetere questo passaggio per ciascuna interfaccia membro.

CLI FXOS

Per raccogliere i file di acquisizione, attenersi alla seguente procedura dalla CLI di FXOS:

- Arrestare l'acquisizione attiva:

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- Caricare il file di acquisizione dall'ambito del comando local-mgmt:

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

Nel caso delle interfacce port-channel, copiare il file di acquisizione per ciascuna interfaccia membro.

Linee guida, limitazioni e best practice per l'acquisizione di pacchetti di switch interni

Per le linee guida e i limiti relativi all'acquisizione degli switch interni Firepower 4100/9300, fare riferimento alla guida alla configurazione di Cisco Firepower 4100/9300 FXOS Chassis Manager o alla guida alla configurazione della CLI di Cisco Firepower 4100/9300 FXOS, capitolo Risoluzione dei problemi, sezione Packet Capture.

Questo è l'elenco delle best practice basate sull'uso della cattura di pacchetti nei casi TAC:

- Stai attento alle linee guida e ai limiti.

- Acquisire pacchetti su tutte le interfacce membro del canale della porta e analizzare tutti i file di acquisizione.

- Utilizzare i filtri di acquisizione.

- Considerare l'impatto di NAT sugli indirizzi IP dei pacchetti quando viene configurato un filtro di acquisizione.

- Aumentate o diminuite la Lunghezza snap che specifica le dimensioni del fotogramma nel caso in cui differisca dal valore predefinito di 1518 byte. Dimensioni inferiori determinano un numero maggiore di pacchetti acquisiti e viceversa.

- Regolare le dimensioni del buffer in base alle esigenze.

- Tenere presente il conteggio di perdita sulla CLI di FCM o FXOS. Una volta raggiunto il limite delle dimensioni del buffer, il contatore di rilascio aumenta.

- Usare il filtro !vntag su Wireshark per visualizzare solo i pacchetti senza tag VN. Questa opzione permette di nascondere i pacchetti con tag VN nei file di acquisizione dei pacchetti dell'interfaccia anteriore.

- Utilizzare il filtro frame.number&1 su Wireshark per visualizzare solo i fotogrammi dispari. Ciò è utile per nascondere i pacchetti duplicati nei file di acquisizione dei pacchetti dell'interfaccia del backplane.

- Nel caso di protocolli come TCP, Wireshark applica per impostazione predefinita regole di colorizzazione che visualizzano pacchetti con condizioni specifiche in colori diversi. Nel caso di acquisizioni interne dello switch causate da pacchetti duplicati nei file di acquisizione, il pacchetto può essere colorato e contrassegnato in modo falso-positivo. Se si analizzano i file di acquisizione dei pacchetti e si applica un filtro, esportare i pacchetti visualizzati in un nuovo file e aprire il nuovo file.

Configurazione e verifica su Secure Firewall 1200/3100/4200

A differenza di Firepower 4100/9300, le acquisizioni dello switch interno sul Secure Firewall 1200/3100/4200 vengono configurate sull'interfaccia della riga di comando dell'applicazione tramite il comando capture <name>switch, in cui l'opzione switch specifica che le acquisizioni sono configurate sullo switch interno.

Questo è il comando capture con l'opzione switch:

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

Di seguito sono riportati i passi generali per la configurazione dell'acquisizione dei pacchetti:

- Specificare un'interfaccia in entrata:

La configurazione di acquisizione dello switch accetta il nome dell'interfaccia in entrata, se presente. L'utente può specificare i nomi delle interfacce dati, l'uplink interno o le interfacce di gestione:

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

Secure Firewall 1200/4200 supporta le acquisizioni bidirezionali. Se non specificato diversamente, il valore predefinito è in entrata:

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

Inoltre, Secure Firewall 4245 è dotato di 2 interfacce dati interne e 2 interfacce uplink di gestione:

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- Specificare EtherType del frame Ethernet. Il valore predefinito di EtherType è IP. I valori dell'opzione ethernet-type specificano EtherType:

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- Specificare le condizioni di corrispondenza. L'opzione di acquisizione corrispondenza specifica i criteri di corrispondenza:

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- Specificare altri parametri facoltativi, ad esempio le dimensioni del buffer, la lunghezza del pacchetto e così via.

- Abilitare l'acquisizione. Il comando no capture <name> switch stop attiva l'acquisizione:

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- Verificare i dettagli di acquisizione:

- Lo stato amministrativo è abilitato e lo stato operativo è attivo e attivo.

- Le dimensioni del file di acquisizione del pacchetto aumentano.

- Il numero di pacchetti acquisiti nell'output del comando show capture <cap_name> è diverso da zero.

- Percorso di acquisizione Pcapfile. I pacchetti catturati vengono salvati automaticamente nella cartella /mnt/disk0/packet-capture/.

- Condizioni di acquisizione. Il software crea automaticamente i filtri di acquisizione in base alle condizioni di acquisizione.

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- Arrestare le clip quando necessario:

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

8. Raccogliere i file di acquisizione. Eseguire la procedura descritta nella sezione Raccolta dei file di acquisizione di switch interni Secure Firewall.

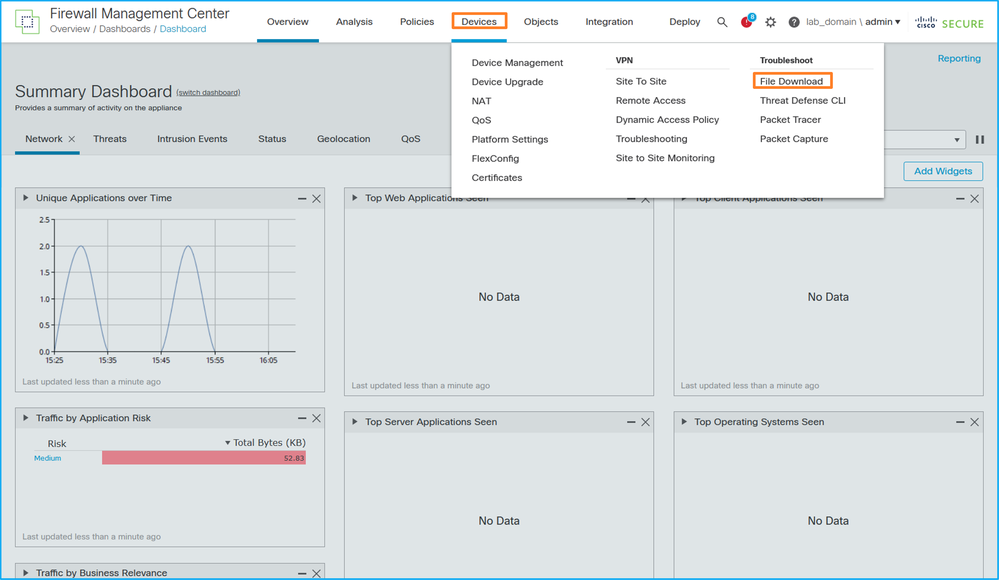

Nel software Secure Firewall versione 7.7, la configurazione di acquisizione dello switch interno non è supportata in FMC o FDM. Nel caso del software ASA versione 9.18(1) e successive, le acquisizioni dello switch interno possono essere configurate in ASDM versione 7.18.1.x e successive.

In questi scenari vengono illustrati i casi di utilizzo comuni di acquisizioni di switch interni Secure Firewall 1200/3100/4200.

Acquisizione dei pacchetti su un'interfaccia fisica o su un canale della porta

Usare FTD o ASA CLI per configurare e verificare un'acquisizione pacchetto sull'interfaccia Ethernet1/1 o Portchannel1. Entrambe le interfacce hanno il nome if inside.

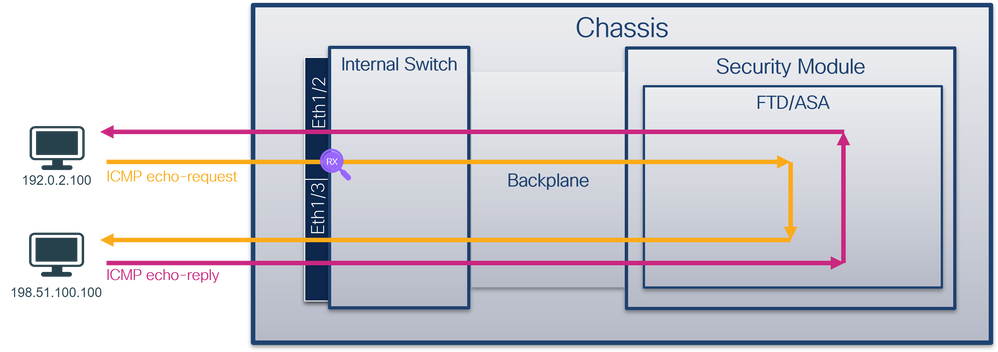

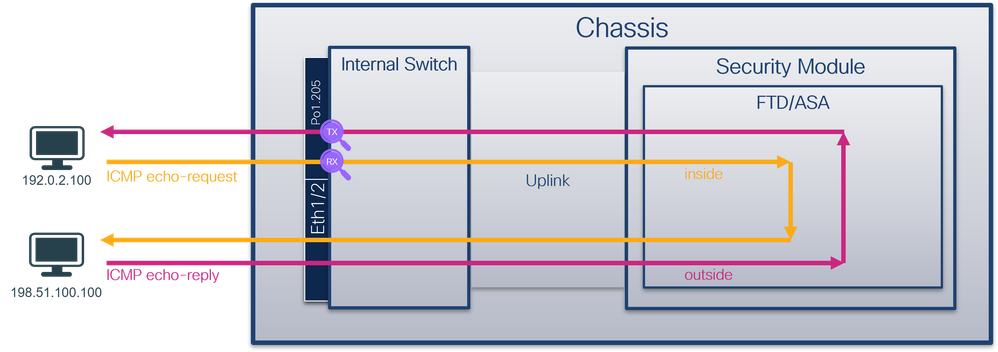

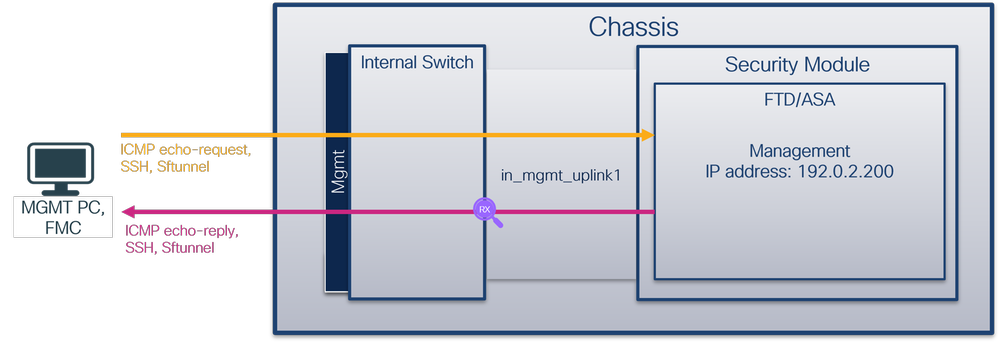

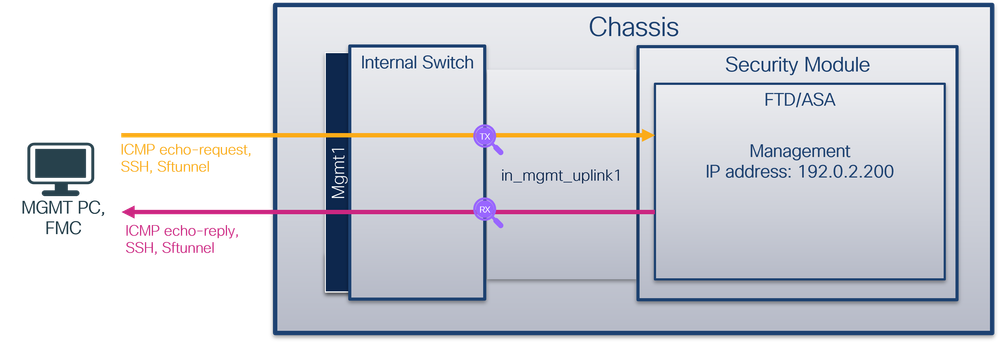

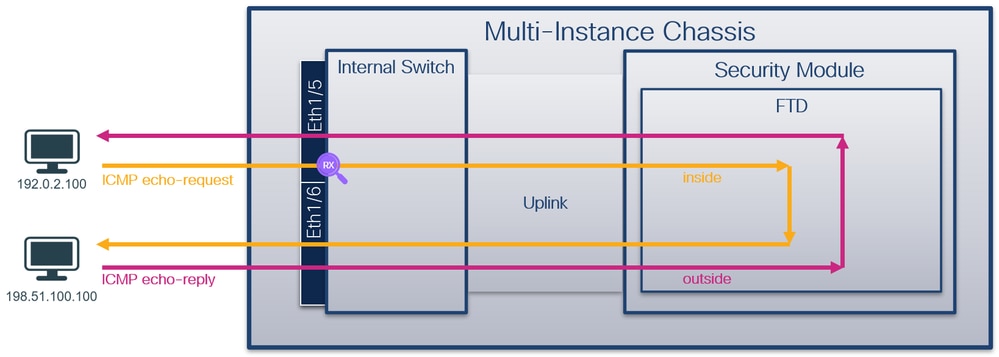

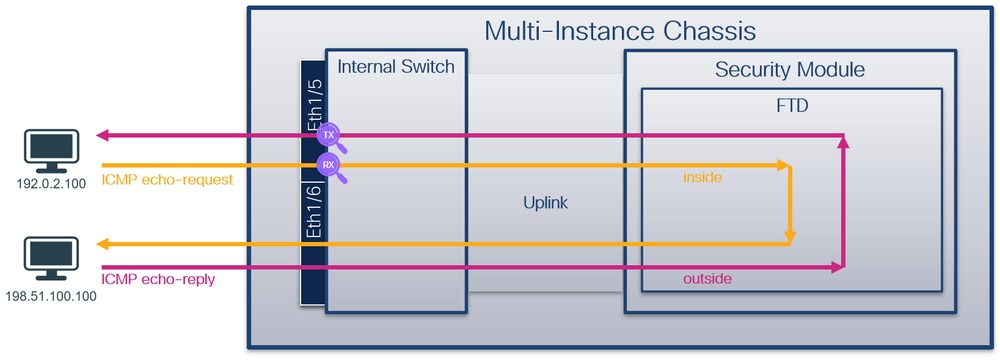

Topologia, flusso dei pacchetti e punti di acquisizione

Secure Firewall 3100:

Secure Firewall 1200/4200:

Configurazione

Attenersi alla seguente procedura sull'appliance ASA o sulla CLI FTD per configurare l'acquisizione di un pacchetto sull'interfaccia Ethernet1/1 o Port-channel1:

- Verificare il nome se:

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- Creare una sessione di acquisizione

> capture capsw switch interface inside

Secure Firewall 1200/4200 supporta la direzionalità di acquisizione:

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- Abilitare la sessione di acquisizione:

> no capture capsw switch stop

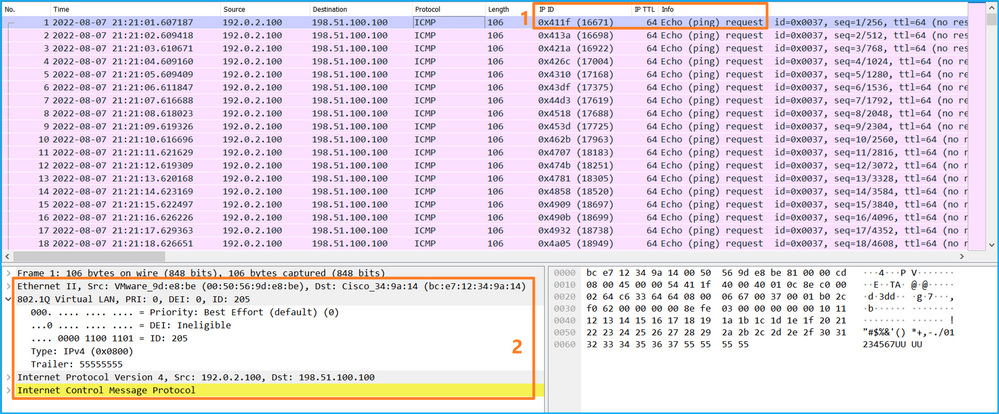

Verifica

Verificare il nome della sessione di acquisizione, lo stato amministrativo e operativo, lo slot di interfaccia e l'identificatore. Verificare che il valore Pcapsize in byte aumenti e che il numero di pacchetti acquisiti sia diverso da zero:

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

Secure Firewall 1200/4200:

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

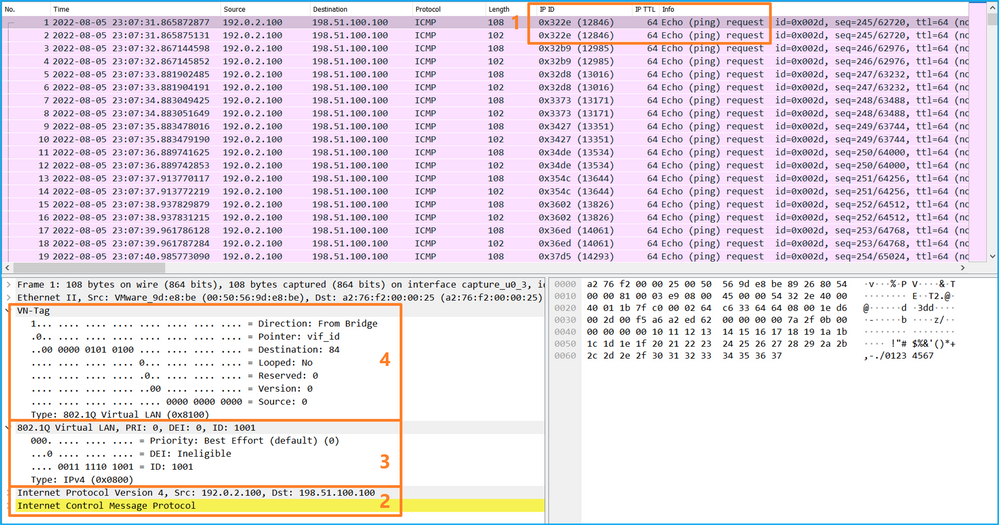

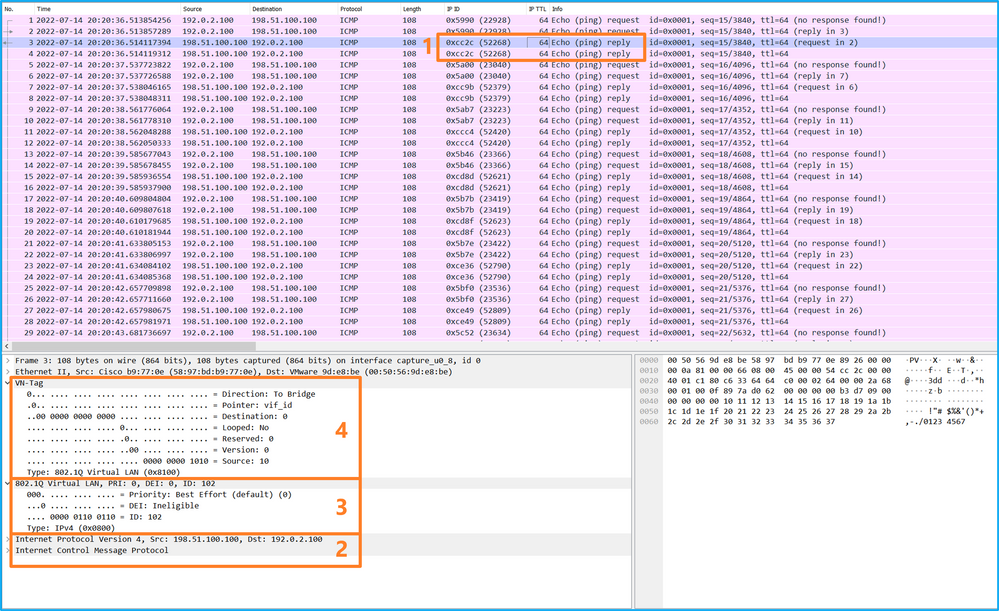

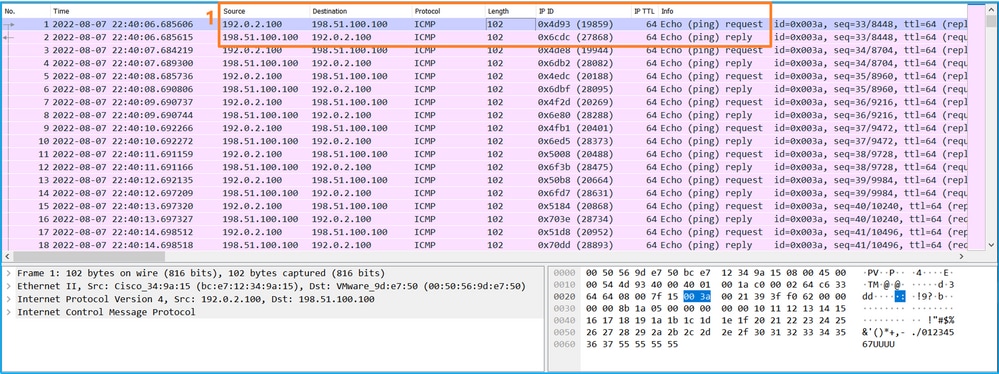

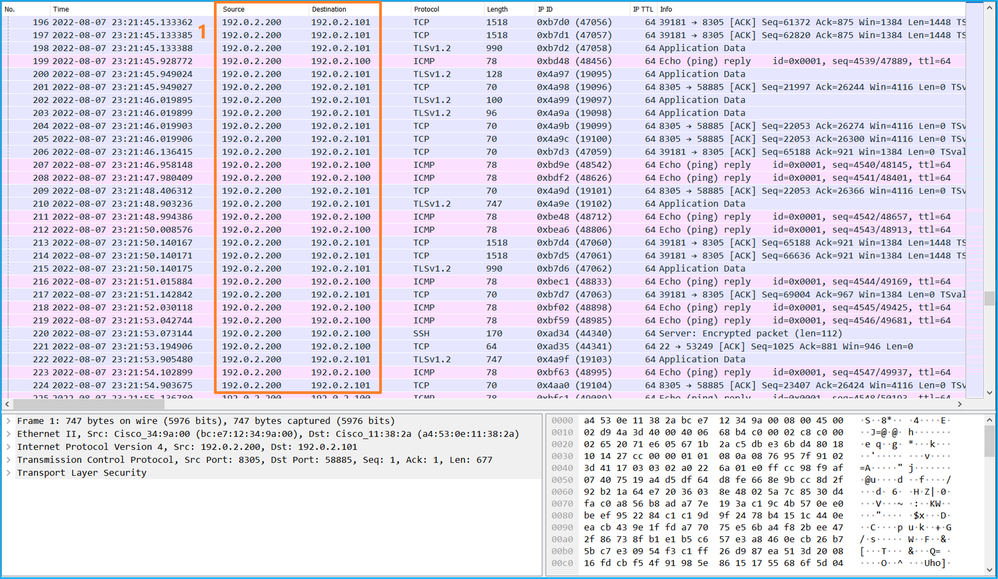

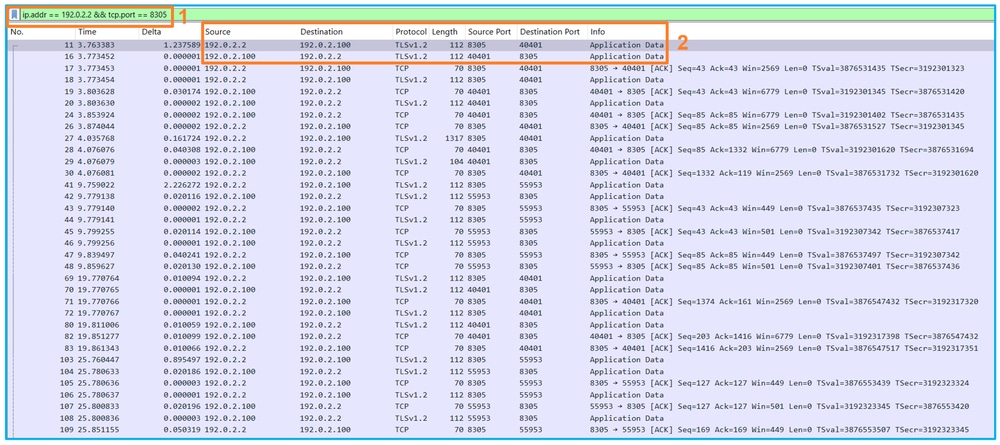

Src MAC: 00:00:00:00:00:00