Introduzione

Questo documento descrive come richiedere l'accesso alla CLI di Cloud Email Security (CES).

Premesse

I clienti Cisco CES hanno diritto ad accedere alla CLI dell'ESA e dell'SMA forniti tramite un proxy SSH utilizzando l'autenticazione a chiave. L'accesso CLI alle appliance ospitate deve essere limitato ai principali utenti dell'organizzazione.

Utenti Linux e Mac

Per i clienti Cisco CES:

Istruzioni per uno script shell che utilizza SSH per consentire l'accesso CLI tramite il proxy CES.

Prerequisiti

In qualità di cliente CES, per poter scambiare e posizionare le chiavi SSH, è necessario aver contattato il servizio CES di onboarding/assistenza o Cisco TAC:

- Generare una o più chiavi RSA pubbliche/private.

- Fornire a Cisco la chiave PublicRSA.

- Attendere che Cisco salvi e informarvi che le vostre chiavi sono state salvate nel vostro account cliente CES.

- Copiare e modificare lo script connect2ces.sh.

Come creare le chiavi RSA private/pubbliche?

Cisco consiglia di utilizzare 'ssh-keygen' sul terminale/CLI per Unix/Linux/OS X. Usare il comando ssh-keygen -b 2048 -t rsa -f ~/.ssh/<NOME>.

Nota: Per ulteriori informazioni, visitare il sito https://www.ssh.com/academy/ssh/keygen.

Garantire sempre l'accesso sicuro alle chiavi private RSA.

Non inviare la chiave privata a Cisco, ma solo la chiave pubblica (.pub).

Quando invii la chiave pubblica a Cisco, identifica l'indirizzo e-mail/nome/cognome a cui la chiave è destinata.

Come aprire una richiesta di supporto Cisco per fornire la chiave pubblica?

Configurazione

Per iniziare, aprire la copia dello script fornito e usare uno di questi host proxy per il nome host.

Assicurarsi di scegliere il proxy corretto per la propria area geografica (se si è un cliente US CES, per raggiungere il centro dati e le appliance F4, utilizzare il sito f4-ssh.iphmx.com). Se si è un cliente CES dell'UE con un'appliance nella Repubblica democratica tedesca, utilizzare f17-ssh.eu.iphmx.com.).

AP (ap.iphmx.com)

f15-ssh.ap.iphmx.com

f16-ssh.ap.iphmx.com

CA (ca.iphmx.com)

f13-ssh.ca.iphmx.com

f14-ssh.ca.iphmx.com

UE (c3s2.iphmx.com)

f10-ssh.c3s2.iphmx.com

f11-ssh.c3s2.iphmx.com

EU (eu.iphmx.com) (Repubblica democratica tedesca)

f17-ssh.eu.iphmx.com

f18-ssh.eu.iphmx.com

STATI UNITI (iphmx.com)

f4-ssh.iphmx.com

f5-ssh.iphmx.com

Cosa succede se si desidera connettersi a più appliance Email Security Appliance (ESA) o Security Management Appliance (SMA)?

Copiare e salvare una seconda copia di connect2ces.sh, ad esempio connect2ces_2.sh.

Nota: Modificare 'cloud_host' in modo che diventi l'appliance aggiuntiva a cui si desidera accedere.

Modificare 'local_port' in modo che sia diverso da 2222. In caso contrario, si riceverà un messaggio di errore, "WARNING: L'IDENTIFICAZIONE DELL'HOST REMOTO È CAMBIATA!"

Come configurare l'ESA o l'SMA per l'accesso senza richiedere una password?

Che aspetto può avere una volta completati i prerequisiti?

joe.user@my_local > ~ ./connect2ces

[-] Connessione al server proxy (f4-ssh.iphmx.com) in corso...

[-] Connessione proxy riuscita. Ora connesso a f4-ssh.iphmx.com.

[-] proxy in esecuzione sul PID: 31253

[-] Connessione all'accessorio CES (esa1.rs1234-01.iphmx.com) in corso...

Ultimo accesso: lun apr 22 11:33:45 2019 da 10.123.123.123

AsyncOS 12.1.0 per Cisco C100V build 071

Benvenuti in Cisco C100V Email Security Virtual Appliance

NOTA: Questa sessione scadrà se viene lasciata inattiva per 1440 minuti. Tutte le modifiche di configurazione di cui non è stato eseguito il commit verranno perse. Eseguire il commit delle modifiche di configurazione non appena vengono apportate.

(Computer esa1.rs1234-01.iphmx.com)>

(Computer esa1.rs1234-01.iphmx.com)> esci

Connessione a 127.0.0.1 chiusa.

[-] Chiusura della connessione proxy in corso...

[-] Fine.

connect2ces.sh

Nota: assicurarsi di scegliere il proxy corretto per la propria area (se si è un cliente US CES, per raggiungere il centro dati e gli accessori F4, utilizzare il sito f4-ssh.iphmx.com. Se si è un cliente CES dell'UE con un'appliance nella Repubblica democratica tedesca, utilizzare f17-ssh.eu.iphmx.com.).

Utenti di Windows

Istruzioni per l'uso di PuTTy e dell'uso di SSH per effettuare l'accesso CLI tramite il proxy CES.

Prerequisiti

In qualità di cliente CES, è necessario aver contattato CES On-Boarding/Ops o Cisco TAC per scambiare e posizionare le chiavi SSH:

- Generare una o più chiavi RSA pubbliche/private.

- Fornire a Cisco la chiave RSA pubblica.

- Attendere che Cisco salvi e informarvi che le vostre chiavi sono state salvate nel vostro account cliente CES.

- Configurare PuTTY come descritto in queste istruzioni.

Come creare le chiavi RSA private/pubbliche?

Cisco consiglia di utilizzare PuTTYgen (https://www.puttygen.com/) per Windows.

Per ulteriori informazioni:https://www.ssh.com/ssh/putty/windows/puttygen.

Nota: Garantire sempre l'accesso sicuro alle chiavi private RSA.

Non inviare la chiave privata a Cisco, ma solo la chiave pubblica (.pub).

Quando invii la chiave pubblica a Cisco, identifica l'indirizzo e-mail/nome/cognome a cui si riferisce la chiave.

Come aprire una richiesta di supporto Cisco per fornire la chiave pubblica?

Come configurare l'ESA o l'SMA per l'accesso senza richiedere una password?

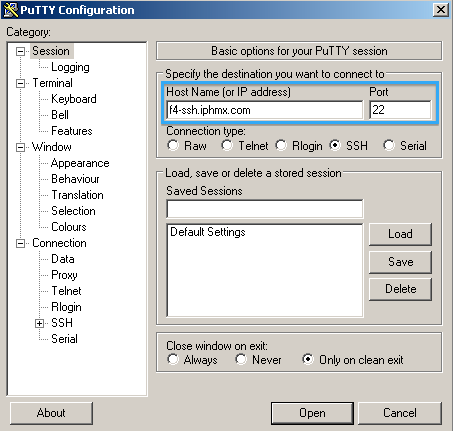

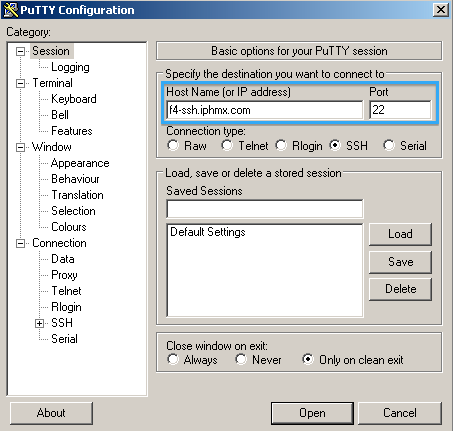

Configurazione PuTTy

Per iniziare, aprire PuTTY e usare uno dei seguenti host proxy per i nomi host:

Assicurarsi di scegliere il proxy corretto per la propria area geografica (se si è un cliente US CES, per raggiungere il centro dati e le appliance F4, utilizzare il sito f4-ssh.iphmx.com). Se si è un cliente CES dell'UE con un'appliance nella Repubblica democratica tedesca, utilizzare f17-ssh.eu.iphmx.com.).

AP (ap.iphmx.com)

f15-ssh.ap.iphmx.com

f16-ssh.ap.iphmx.com

CA (ca.iphmx.com)

f13-ssh.ca.iphmx.com

f14-ssh.ca.iphmx.com

UE (c3s2.iphmx.com)

f10-ssh.c3s2.iphmx.com

f11-ssh.c3s2.iphmx.com

EU (eu.iphmx.com) (Repubblica democratica tedesca)

f17-ssh.eu.iphmx.com

f18-ssh.eu.iphmx.com

STATI UNITI (iphmx.com)

f4-ssh.iphmx.com

f5-ssh.iphmx.com

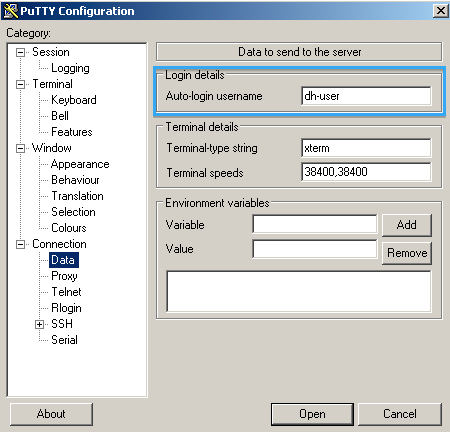

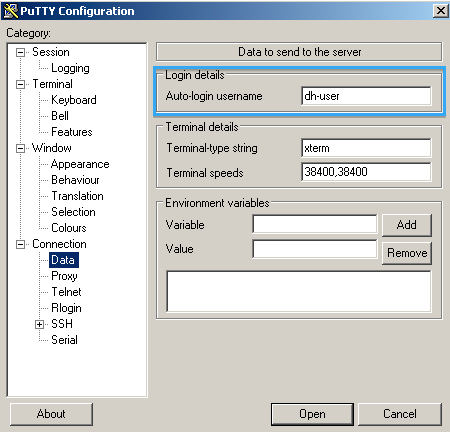

Fare clic su Datae per i dettagli di accesso, utilizzare il nome utente di accesso automatico e immettere dh-user.

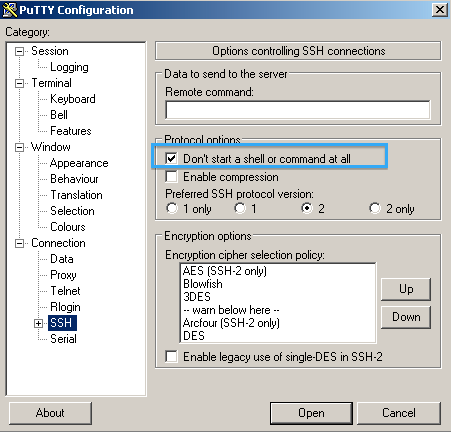

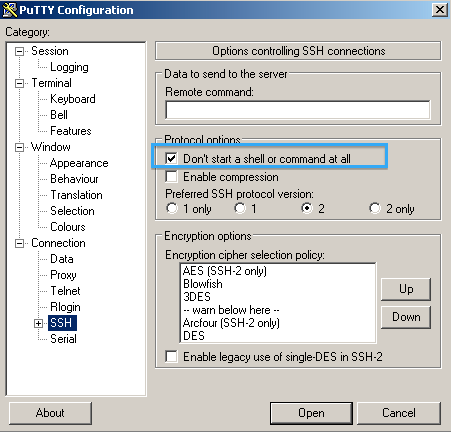

Scegliere SSH e selezionare Non avviare affatto una shell o un comando.

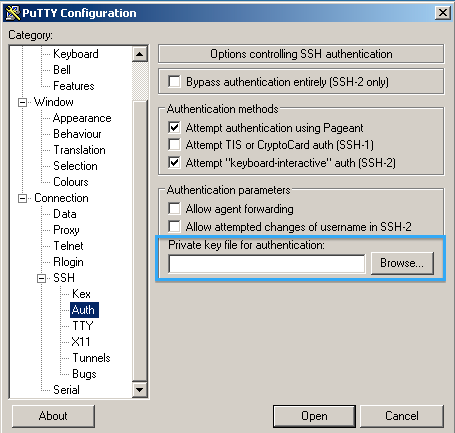

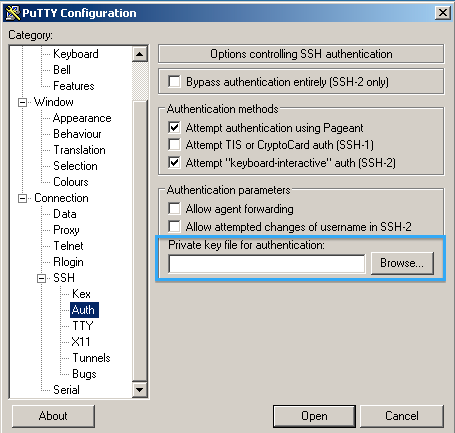

Fare clic su Autorizza per file di chiave privata per l'autenticazione, sfogliare e scegliere la chiave privata.

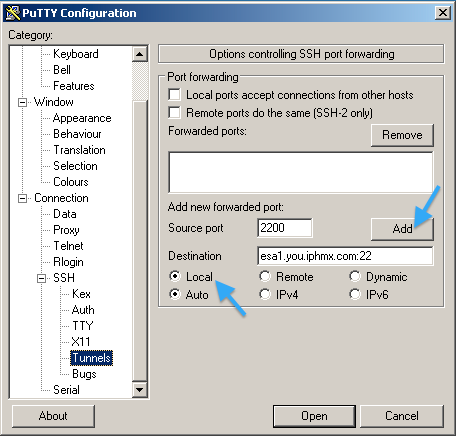

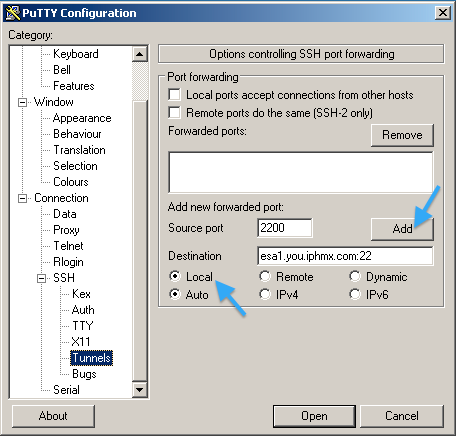

Fare clic su Tunnel.

Accedere a una porta di origine; si tratta di una porta arbitraria a scelta (ad esempio, viene utilizzato 2200).

Inserire in una destinazione; si tratta dell'ESA o SMA + 22 (specificando la connessione SSH).

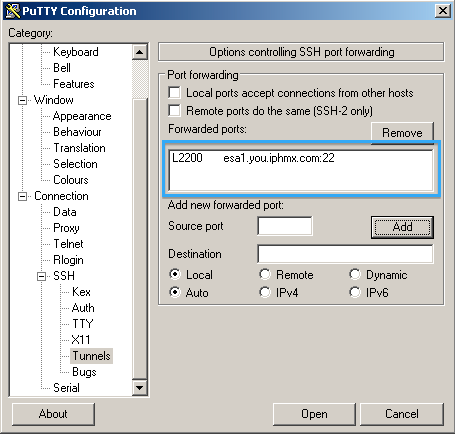

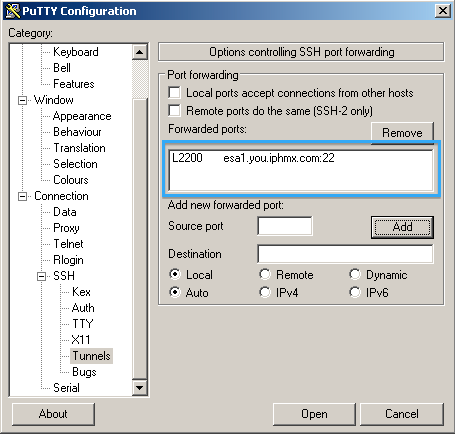

Dopo aver fatto clic su Aggiungi, il file deve avere questo aspetto.

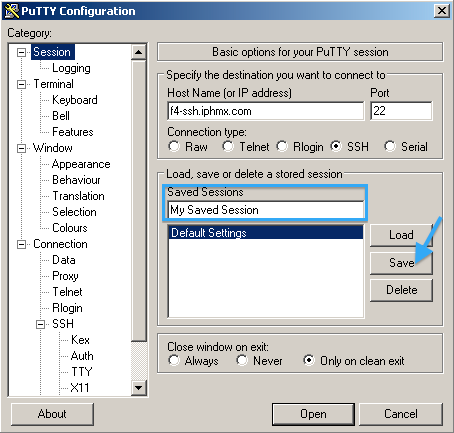

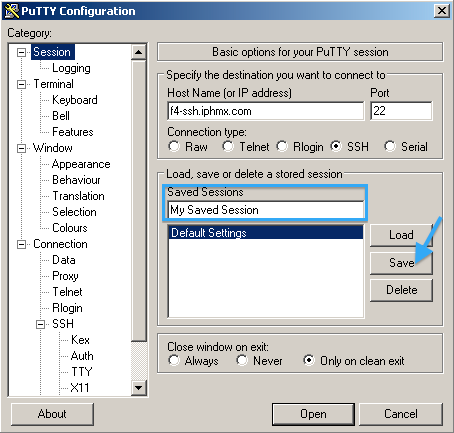

Per salvare la sessione per un utilizzo futuro, fare clic su Sessione.

Immettere un nome per la sessione salvata e fare clic su Salva.

A questo punto è possibile fare clic su Apri e avviare la sessione proxy.

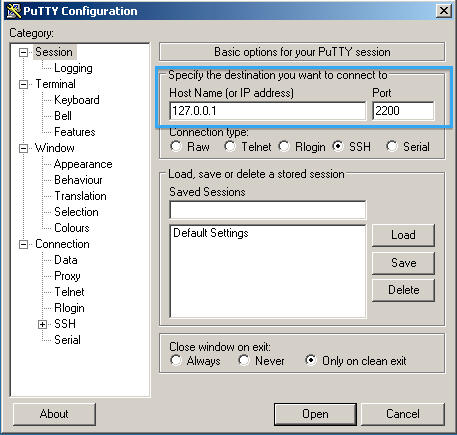

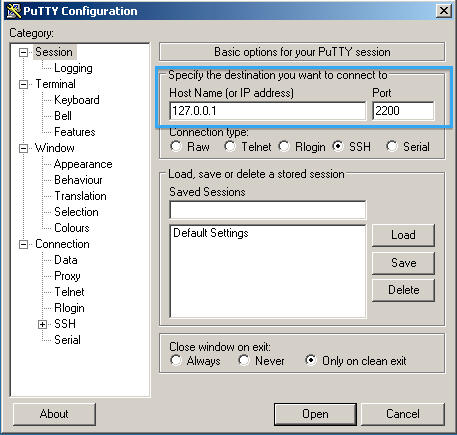

Non saranno presenti login o prompt dei comandi. A questo punto, è necessario aprire una seconda sessione PuTTY per l'ESA o l'SMA.

Utilizzare il nome host 127.0.0.1 e il numero della porta di origine nella configurazione del tunnel mostrata in precedenza.

In questo esempio il prefisso utilizzato è 2200.

Per collegarsi all'accessorio, fare clic su Apri.

Quando richiesto, utilizzare il nome utente e la password dell'accessorio, come per l'accesso all'interfaccia utente.

Risoluzione dei problemi

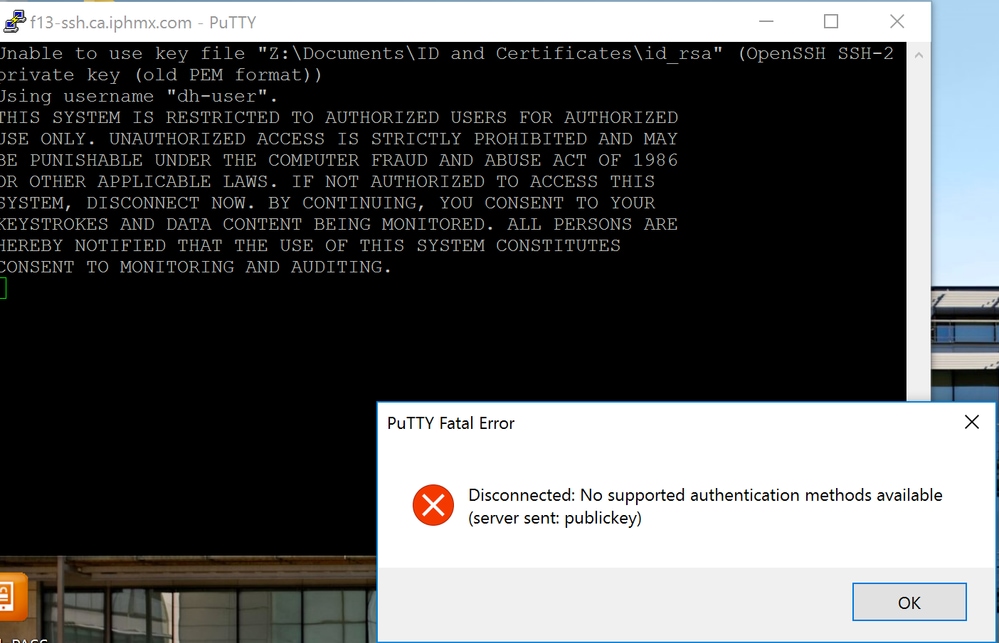

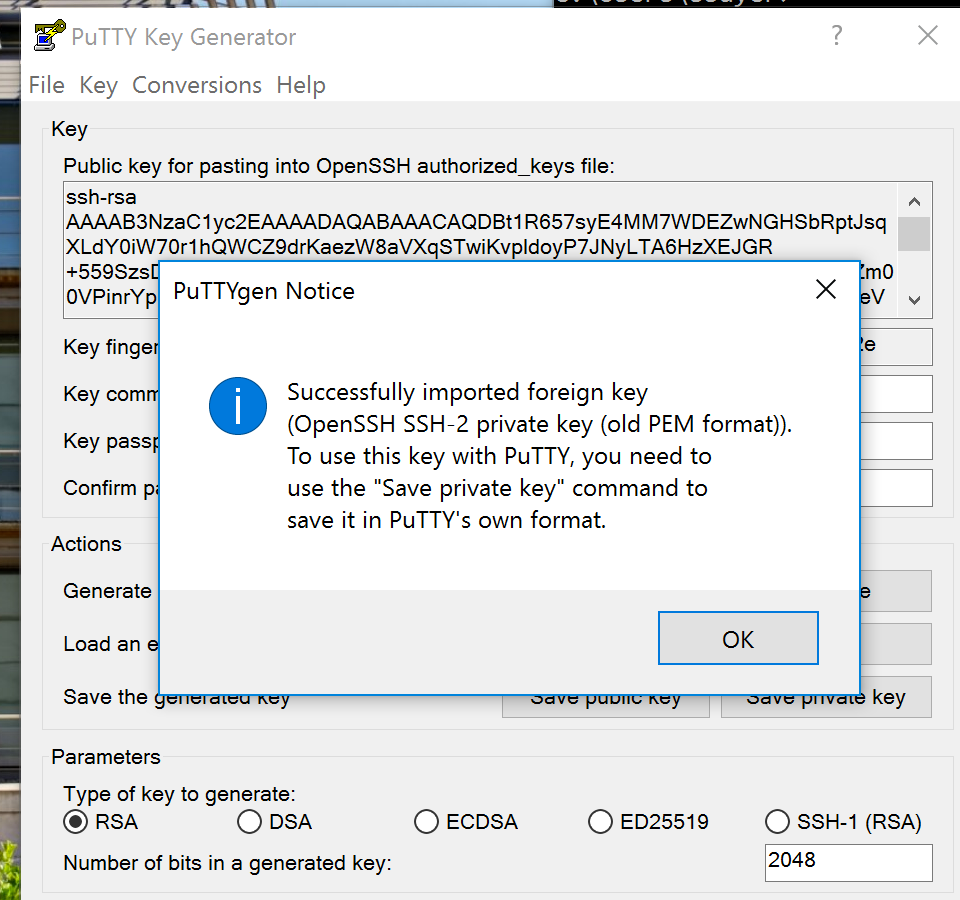

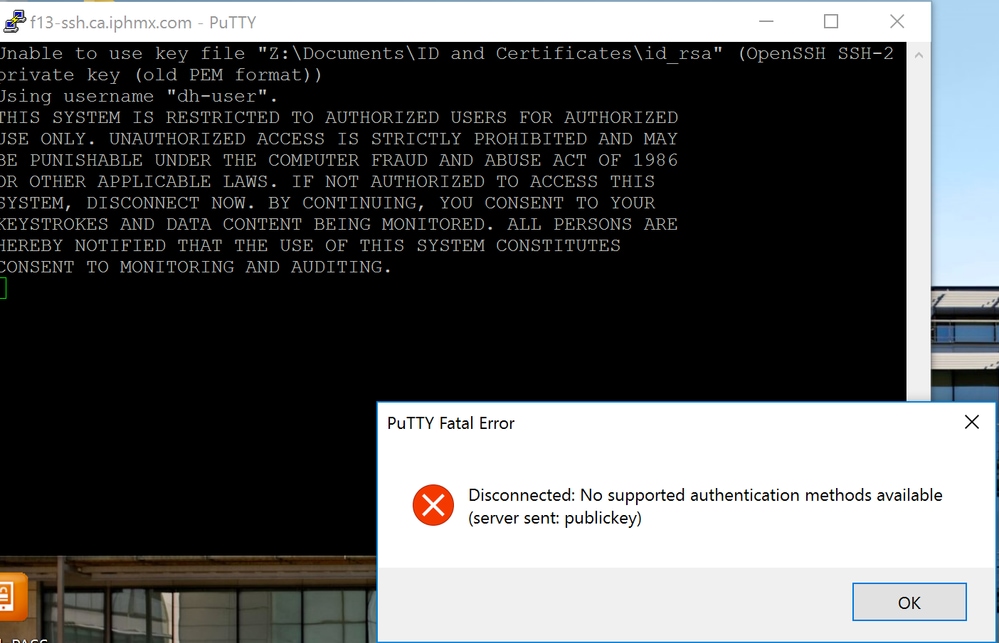

Se la coppia di chiavi SSH è stata generata utilizzando OpenSSH (non PuTTy), non è possibile connettersi e verrà visualizzato un errore del "vecchio formato PEM".

La chiave privata può essere convertita utilizzando il generatore di chiavi PuTTY.

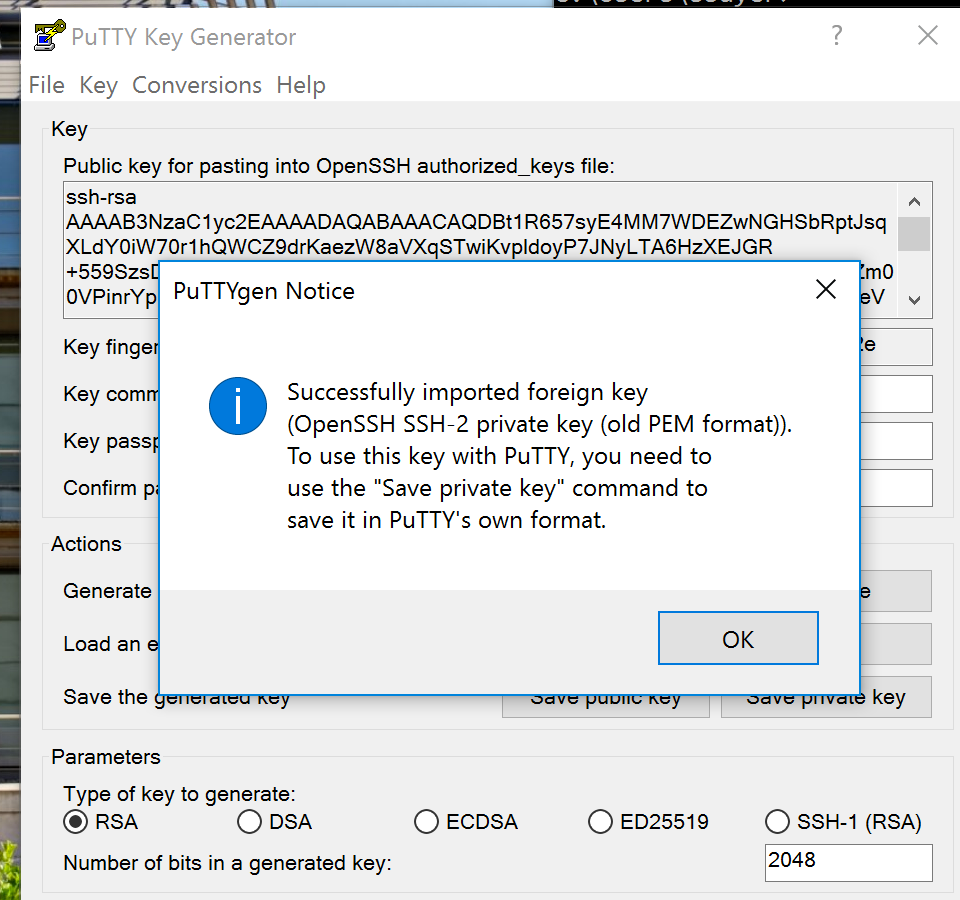

- Aprire PuTTy Key Generator.

- Per individuare e caricare la chiave privata esistente, fare clic suCarica.

- Sarà necessario fare clic sull'elenco a discesa e scegliere Tutti i file (.)per poter individuare la chiave privata.

- Fare clic su Apri dopo aver individuato la chiave privata.

- Puttygen fornirà una nota come in questa immagine.

- Fare clic su Salva chiave privata.

- Dalla sessione PuTTY, utilizzare questa chiave privata convertita e salvare la sessione.

- Tentativo di riconnessione con la chiave privata convertita.

Verificare che sia possibile accedere agli accessori tramite la riga di comando.

Feedback

Feedback